Configurar o acesso remoto ASA IKEv2 com EAP-PEAP e cliente Windows nativo

Contents

Introduction

Este documento fornece um exemplo de configuração para um Cisco Adaptive Security Appliance (ASA) versão 9.3.2 e posterior que permite o acesso remoto à VPN para usar o Internet Key Exchange Protocol (IKEv2) com a autenticação padrão do Extensible Authentication Protocol (EAP). Isso permite que um cliente nativo do Microsoft Windows 7 (e qualquer outro IKEv2 baseado em padrão) se conecte ao ASA com autenticação IKEv2 e EAP.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico de VPN e IKEv2

- Autenticação básica, autorização e contabilidade (AAA) e conhecimento RADIUS

- Experiência com a configuração do ASA VPN

- Experiência com a configuração do Identity Services Engine (ISE)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Microsoft Windows 7

- Software Cisco ASA, versão 9.3.2 e posterior

- Cisco ISE, versão 1.2 e posterior

Informações de Apoio

Considerações do AnyConnect Secure Mobility Client

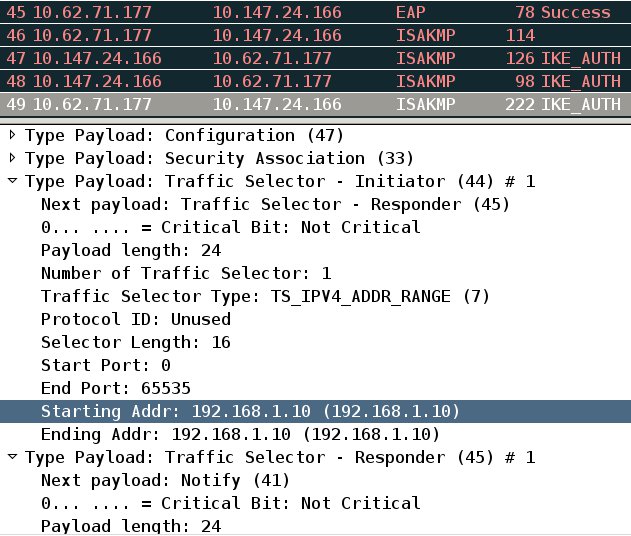

O cliente Windows IKEv2 nativo não suporta o túnel dividido (não há atributos CONF REPLY que possam ser aceitos pelo cliente Windows 7), portanto, a única política possível com o cliente Microsoft é o túnel de todo o tráfego (selecionadores de tráfego 0/0). Se houver necessidade de uma política de túnel dividido específica, o AnyConnect deve ser usado.

O AnyConnect não suporta métodos EAP padronizados que são terminados no servidor AAA (PEAP, Transport Layer Security). Se houver necessidade de encerrar sessões EAP no servidor AAA, o cliente Microsoft poderá ser usado.

Configurar

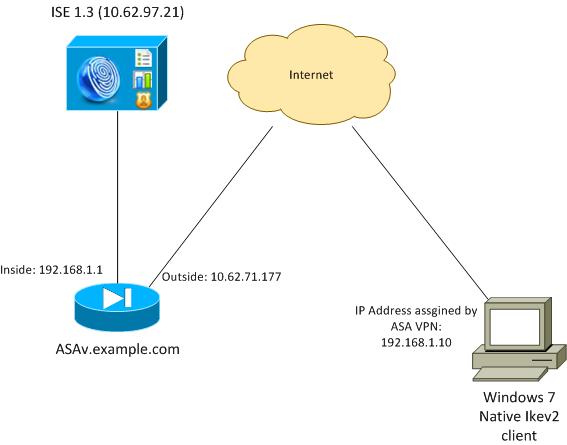

Diagrama de Rede

O ASA é configurado para autenticar com um certificado (o cliente precisa confiar nesse certificado). O cliente Windows 7 é configurado para autenticação com EAP (EAP-PEAP).

O ASA atua como gateway VPN terminando a sessão IKEv2 do cliente. O ISE atua como um servidor AAA terminando sessão EAP a partir do cliente. Os pacotes EAP são encapsulados em pacotes IKE_AUTH para tráfego entre o cliente e o ASA (IKEv2) e, em seguida, em pacotes RADIUS para tráfego de autenticação entre o ASA e o ISE.

Certificados

A Autoridade de Certificação da Microsoft (AC) foi usada para gerar o certificado para o ASA. Os requisitos de certificado para serem aceitos pelo cliente nativo do Windows 7 são:

- A extensão EKU (Extended Key Usage, uso de chave estendida) deve incluir a Autenticação de servidor (o modelo "servidor Web" foi usado nesse exemplo).

- O nome do assunto deve incluir o nome de domínio totalmente qualificado (FQDN) que será usado pelo cliente para se conectar (neste exemplo, ASAv.example.com).

Para obter mais detalhes sobre o cliente Microsoft, consulte Troubleshooting de Conexões VPN IKEv2.

Para gerar uma solicitação de assinatura de certificado no ASA, esta configuração foi usada:

hostname ASAv

domain-name example.com

crypto ca trustpoint TP

enrollment terminal

crypto ca authenticate TP

crypto ca enroll TP

ISE

Etapa 1. Adicione o ASA aos dispositivos de rede no ISE.

Escolha Administração > Dispositivos de rede. Defina uma senha pré-compartilhada que será usada pelo ASA.

Etapa 2. Crie um nome de usuário no repositório local.

Escolha Administração > Identidades > Usuários. Crie o nome de usuário conforme necessário.

Todas as outras configurações são habilitadas por padrão para que o ISE autentique endpoints com EAP-PEAP (Protected Extensible Authentication Protocol).

ASA

A configuração para acesso remoto é semelhante para IKEv1 e IKEv2.

aaa-server ISE2 protocol radius

aaa-server ISE2 (inside) host 10.62.97.21

key cisco

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

ip local pool POOL 192.168.1.10-192.168.1.20 mask 255.255.255.0

crypto ipsec ikev2 ipsec-proposal ipsec-proposal

protocol esp encryption aes-256 aes-192 aes

protocol esp integrity sha-256 sha-1 md5

crypto dynamic-map DYNMAP 10 set ikev2 ipsec-proposal ipsec-proposal

crypto map MAP 10 ipsec-isakmp dynamic DYNMAP

crypto map MAP interface outside

crypto ikev2 policy 10

encryption 3des

integrity sha

group 2

prf sha

lifetime seconds 86400

Como o Windows 7 envia um endereço do tipo IKE-ID no pacote IKE_AUTH, o DefaultRAGgroup deve ser usado para garantir que a conexão aterre no grupo de túneis correto. O ASA autentica com um certificado (autenticação local) e espera que o cliente use EAP (autenticação remota). Além disso, o ASA precisa enviar especificamente uma solicitação de identidade EAP para que o cliente responda com resposta de identidade EAP (identidade de consulta).

tunnel-group DefaultRAGroup general-attributes

address-pool POOL

authentication-server-group ISE

default-group-policy AllProtocols

tunnel-group DefaultRAGroup ipsec-attributes

ikev2 remote-authentication eap query-identity

ikev2 local-authentication certificate TP

Finalmente, o IKEv2 precisa ser ativado e o certificado correto usado.

crypto ikev2 enable outside client-services port 443

crypto ikev2 remote-access trustpoint TP

Windows 7

Etapa 1. Instale o certificado CA.

Para confiar no certificado apresentado pelo ASA, o cliente Windows precisa confiar em sua CA. Esse certificado CA deve ser adicionado ao repositório de certificados do computador (não ao repositório de usuários). O cliente Windows usa o armazenamento do computador para validar o certificado IKEv2.

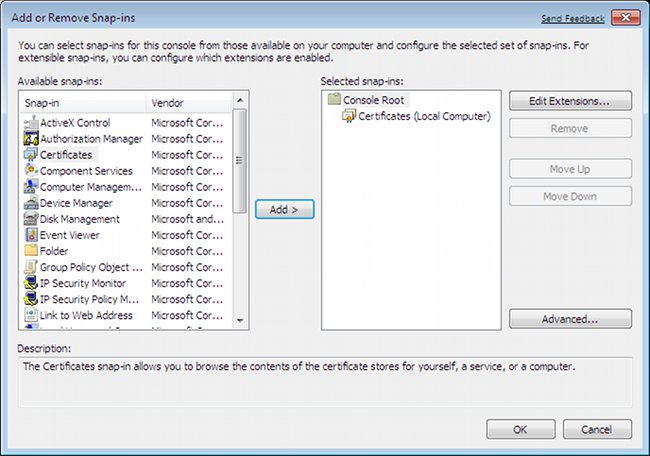

Para adicionar a CA, escolha MMC > Adicionar ou remover snap-ins > Certificados.

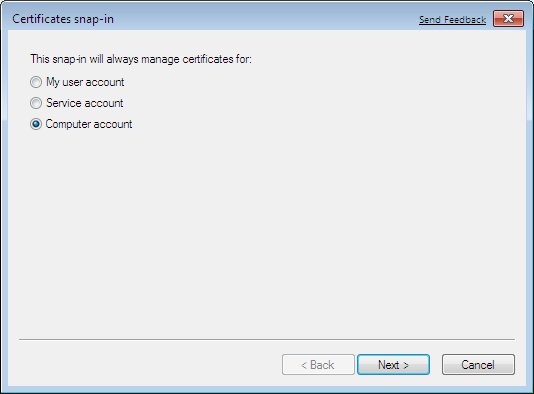

Clique no botão de opção Conta do computador.

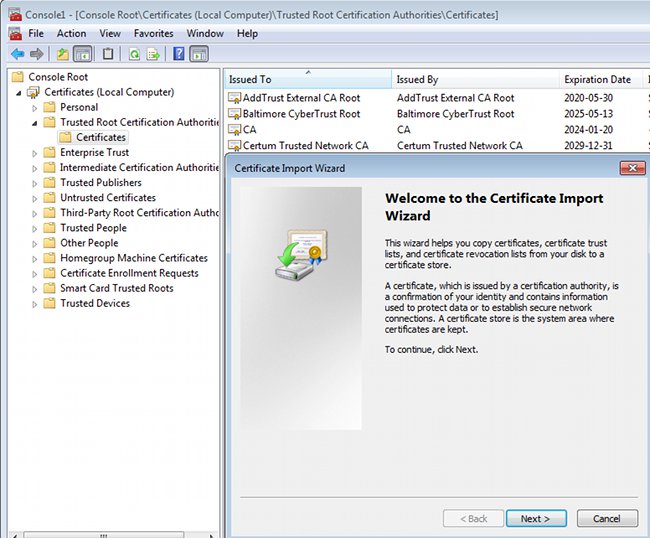

Importar a AC para as Autoridades de Certificado Raiz Confiáveis.

Se o cliente Windows não puder validar o certificado apresentado pelo ASA, ele relata:

13801: IKE authentication credentials are unacceptable

Etapa 2. Configure a conexão VPN.

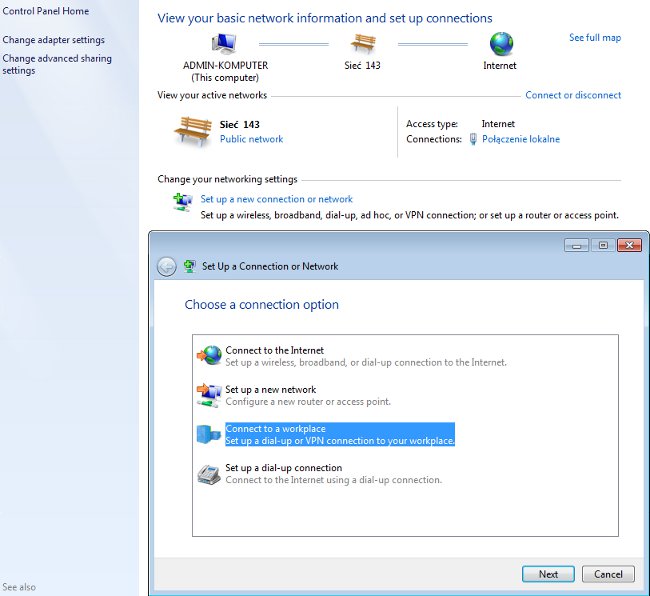

Para configurar a conexão VPN do Centro de Rede e Compartilhamento, escolha Conectar a um local de trabalho para criar uma conexão VPN.

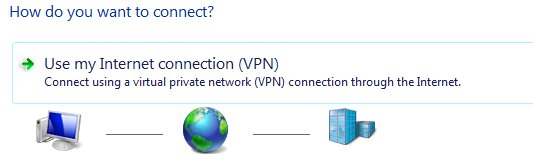

Escolha Usar minha conexão com a Internet (VPN).

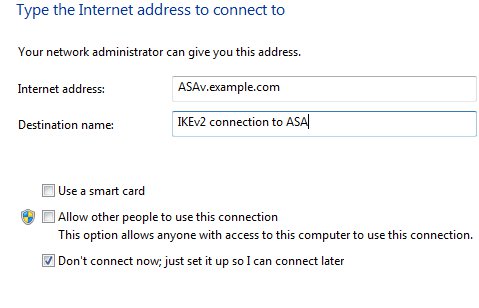

Configure o endereço com um FQDN ASA. Verifique se ele foi resolvido corretamente pelo Domain Name Server (DNS).

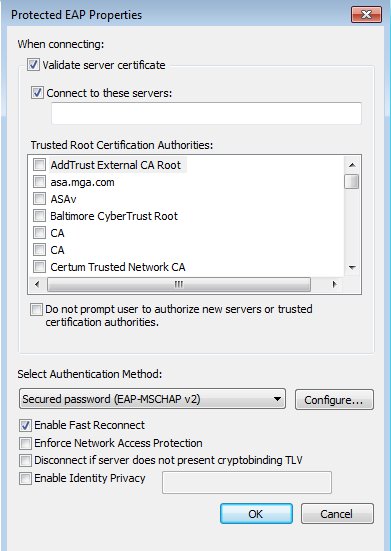

Se necessário, ajuste as propriedades (como validação de certificado) na janela Propriedades do EAP Protegido.

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A ferramenta Output Interpreter (exclusiva para clientes registrados) é compatível com alguns comandos de exibição.. Use a ferramenta Output Interpreter para visualizar uma análise do resultado gerado pelo comando show..

Cliente Windows

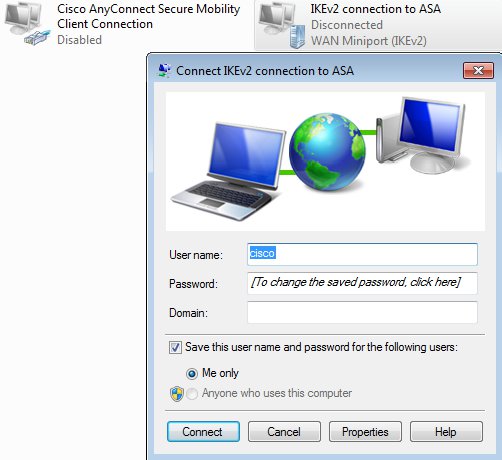

Ao conectar-se, digite suas credenciais.

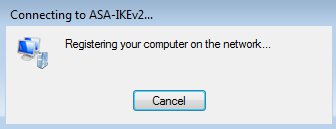

Após a autenticação bem-sucedida, a configuração do IKEv2 é aplicada.

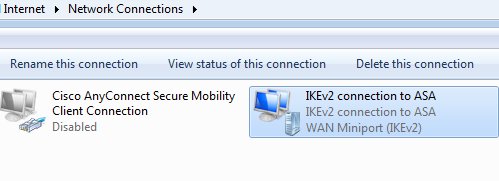

A sessão está ativa.

A tabela de roteamento foi atualizada com a rota padrão com o uso de uma nova interface com a métrica baixa.

C:\Users\admin>route print

===========================================================================

Interface List

41...........................IKEv2 connection to ASA

11...08 00 27 d2 cb 54 ......Karta Intel(R) PRO/1000 MT Desktop Adapter

1...........................Software Loopback Interface 1

15...00 00 00 00 00 00 00 e0 Karta Microsoft ISATAP

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

22...00 00 00 00 00 00 00 e0 Karta Microsoft ISATAP #4

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.10.1 192.168.10.68 4491

0.0.0.0 0.0.0.0 On-link 192.168.1.10 11

10.62.71.177 255.255.255.255 192.168.10.1 192.168.10.68 4236

127.0.0.0 255.0.0.0 On-link 127.0.0.1 4531

127.0.0.1 255.255.255.255 On-link 127.0.0.1 4531

127.255.255.255 255.255.255.255 On-link 127.0.0.1 4531

192.168.1.10 255.255.255.255 On-link 192.168.1.10 266

192.168.10.0 255.255.255.0 On-link 192.168.10.68 4491

192.168.10.68 255.255.255.255 On-link 192.168.10.68 4491

192.168.10.255 255.255.255.255 On-link 192.168.10.68 4491

224.0.0.0 240.0.0.0 On-link 127.0.0.1 4531

224.0.0.0 240.0.0.0 On-link 192.168.10.68 4493

224.0.0.0 240.0.0.0 On-link 192.168.1.10 11

255.255.255.255 255.255.255.255 On-link 127.0.0.1 4531

255.255.255.255 255.255.255.255 On-link 192.168.10.68 4491

255.255.255.255 255.255.255.255 On-link 192.168.1.10 266

===========================================================================

Logs

Após a autenticação bem-sucedida, o ASA relata:

ASAv(config)# show vpn-sessiondb detail ra-ikev2-ipsec

Session Type: Generic Remote-Access IKEv2 IPsec Detailed

Username : cisco Index : 13

Assigned IP : 192.168.1.10 Public IP : 10.147.24.166

Protocol : IKEv2 IPsecOverNatT

License : AnyConnect Premium

Encryption : IKEv2: (1)3DES IPsecOverNatT: (1)AES256

Hashing : IKEv2: (1)SHA1 IPsecOverNatT: (1)SHA1

Bytes Tx : 0 Bytes Rx : 7775

Pkts Tx : 0 Pkts Rx : 94

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : DefaultRAGroup

Login Time : 17:31:34 UTC Tue Nov 18 2014

Duration : 0h:00m:50s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a801010000d000546b8276

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

IKEv2:

Tunnel ID : 13.1

UDP Src Port : 4500 UDP Dst Port : 4500

Rem Auth Mode: EAP

Loc Auth Mode: rsaCertificate

Encryption : 3DES Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 86351 Seconds

PRF : SHA1 D/H Group : 2

Filter Name :

IPsecOverNatT:

Tunnel ID : 13.2

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 192.168.1.10/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA1

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28750 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 0 Bytes Rx : 7834

Pkts Tx : 0 Pkts Rx : 95

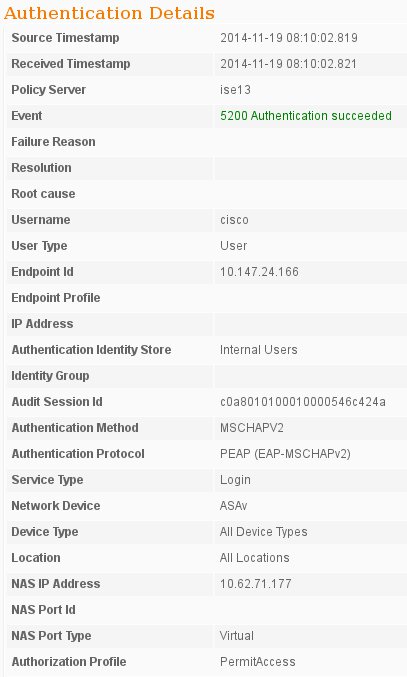

Os registros ISE indicam autenticação bem-sucedida com as regras de autenticação e autorização padrão.

Os detalhes indicam o método PEAP.

Depurações no ASA

As depurações mais importantes incluem:

ASAv# debug crypto ikev2 protocol 32

<most debugs omitted for clarity....

Pacote IKE_SA_INIT recebido pelo ASA (inclui propostas IKEv2 e troca de chaves para Diffie-Hellman (DH)):

IKEv2-PROTO-2: Received Packet [From 10.147.24.166:500/To 10.62.71.177:500/VRF i0:f0]

Initiator SPI : 7E5B69A028355701 - Responder SPI : 0000000000000000 Message id: 0

IKEv2 IKE_SA_INIT Exchange REQUESTIKEv2-PROTO-3: Next payload: SA,

version: 2.0 Exchange type: IKE_SA_INIT, flags: INITIATOR Message id: 0, length: 528

Payload contents:

SA Next payload: KE, reserved: 0x0, length: 256

last proposal: 0x2, reserved: 0x0, length: 40

Proposal: 1, Protocol id: IKE, SPI size: 0, #trans: 4 last transform: 0x3,

reserved: 0x0: length: 8

.....

Resposta IKE_SA_INIT ao iniciador (inclui propostas IKEv2, troca de chave para DH e solicitação de certificado):

IKEv2-PROTO-2: (30): Generating IKE_SA_INIT message

IKEv2-PROTO-2: (30): IKE Proposal: 1, SPI size: 0 (initial negotiation),

Num. transforms: 4

(30): 3DES(30): SHA1(30): SHA96(30): DH_GROUP_1024_MODP/Group

2IKEv2-PROTO-5:

Construct Vendor Specific Payload: DELETE-REASONIKEv2-PROTO-5: Construct Vendor

Specific Payload: (CUSTOM)IKEv2-PROTO-5: Construct Notify Payload:

NAT_DETECTION_SOURCE_IPIKEv2-PROTO-5: Construct Notify Payload:

NAT_DETECTION_DESTINATION_IPIKEv2-PROTO-5: Construct Vendor Specific Payload:

FRAGMENTATION(30):

IKEv2-PROTO-2: (30): Sending Packet [To 10.147.24.166:500/From

10.62.71.177:500/VRF i0:f0]

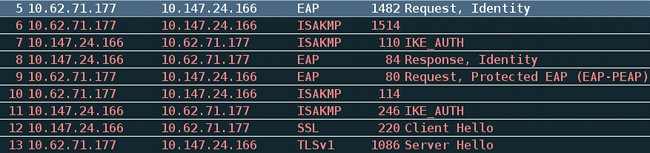

IKE_AUTH para cliente com IKE-ID, solicitação de certificado, conjuntos de transformação propostos, configuração solicitada e seletores de tráfego:

IKEv2-PROTO-2: (30): Received Packet [From 10.147.24.166:4500/To 10.62.71.177:500/VRF

i0:f0]

(30): Initiator SPI : 7E5B69A028355701 - Responder SPI : 1B1A94C7A7739855 Message id: 1

(30): IKEv2 IKE_AUTH Exchange REQUESTIKEv2-PROTO-3: (30): Next payload: ENCR,

version: 2.0 (30): Exchange type: IKE_AUTH, flags: INITIATOR (30): Message id: 1,

length: 948(30):

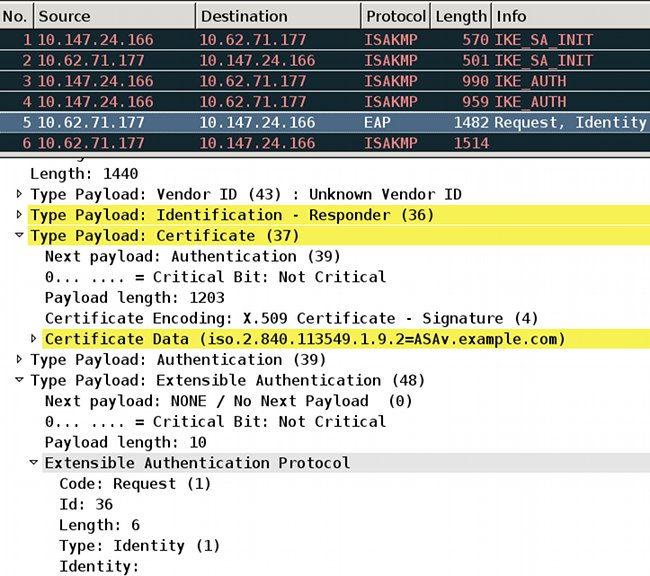

Resposta IKE_AUTH do ASA que inclui uma solicitação de identidade EAP (primeiro pacote com extensões EAP). Esse pacote também inclui o certificado (se não houver certificado correto no ASA, há uma falha):

IKEv2-PROTO-2: (30): Generating EAP request

IKEv2-PROTO-2: (30): Sending Packet [To 10.147.24.166:4500/From 10.62.71.177:4500/VRF

i0:f0]

Resposta EAP recebida pelo ASA (comprimento 5, payload: cisco):

(30): REAL Decrypted packet:(30): Data: 14 bytes

(30): EAP(30): Next payload: NONE, reserved: 0x0, length: 14

(30): Code: response: id: 36, length: 10

(30): Type: identity

(30): EAP data: 5 bytes

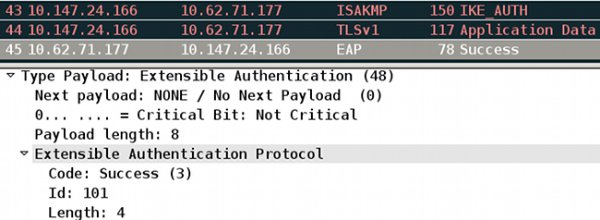

Em seguida, vários pacotes são trocados como parte do EAP-PEAP. Finalmente, o sucesso do EAP é recebido pelo ASA e encaminhado ao requerente:

Payload contents:

(30): EAP(30): Next payload: NONE, reserved: 0x0, length: 8

(30): Code: success: id: 76, length: 4

A autenticação de peer foi bem-sucedida:

IKEv2-PROTO-2: (30): Verification of peer's authenctication data PASSED

E a sessão VPN foi concluída corretamente.

Nível do pacote

A solicitação de identidade EAP é encapsulada em "Autenticação extensível" do IKE_AUTH enviado pelo ASA. Juntamente com a solicitação de identidade, IKE_ID e certificados são enviados.

Todos os pacotes EAP subsequentes são encapsulados em IKE_AUTH. Depois que o requerente confirmar o método (EAP-PEAP), ele começa a criar um túnel SSL (Secure Sockets Layer) que protege a sessão MSCHAPv2 usada para autenticação.

Depois que vários pacotes são trocados, o ISE confirma o sucesso.

A sessão IKEv2 é concluída pelo ASA, a configuração final (resposta de configuração com valores como um endereço IP atribuído), os conjuntos de transformação e os seletores de tráfego são enviados ao cliente VPN.

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback