Verificar e solucionar problemas de operações básicas de NAT

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como solucionar problemas de conectividade IP em um ambiente NAT.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Conventions

Para obter mais informações sobre convenções de documento, consulte as Convenções de dicas técnicas Cisco.

Problema

Este documento descreve como solucionar problemas de conectividade IP em um ambiente NAT revisando os próximos dois exemplos:

- Faça ping em um roteador, mas não em outro

- Fora dos dispositivos da rede não é possível se comunicar com roteadores internos

As próximas etapas básicas são úteis para determinar se há um problema nas operações de NAT:

-

Verifique a configuração e defina claramente o que o NAT deve realizar. Com base na revisão, você pode determinar se há um problema com a configuração. Para obter informações sobre a configuração do NAT, consulte Configurar a Conversão de Endereço de Rede.

-

Verifique se as conversões corretas existem na tabela de conversão.

-

Use os comandos show e debug para verificar se a conversão ocorre.

-

Revise em detalhes o que acontece com o pacote e verifique se os roteadores têm as informações de roteamento corretas para encaminhar o pacote.

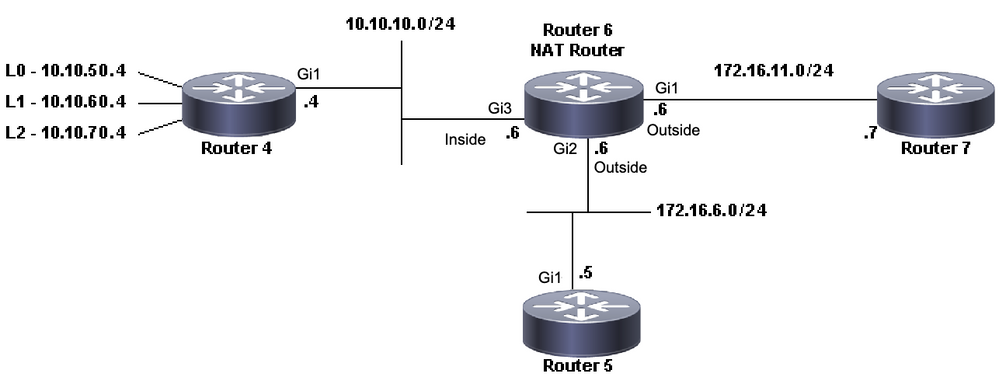

Faça ping em um roteador, mas não em outro

Neste primeiro cenário, o Roteador 4 pode fazer ping no Roteador 5 (172.16.6.5), mas não no Roteador 7 (172.16.11.7):

Topologia de NAT

Topologia de NAT

Router4#ping 172.16.6.5

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/2 ms

Router4#ping 172.16.11.7

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Router4#Considerações importantes sobre este cenário:

- Não há protocolos de roteamento dinâmico configurados nos roteadores; somente as rotas estáticas são usadas.

- O gateway padrão do roteador 4 é o roteador 6.

- O roteador 6 está configurado com NAT.

interface GigabitEthernet1

ip address 172.16.11.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 172.16.6.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet3

ip address 10.10.10.6 255.255.255.0

ip nat inside

negotiation auto

no mop enabled

no mop sysid

!

!

ip nat pool test 172.16.11.70 172.16.11.71 prefix-length 24 ip nat inside source static 10.10.10.4 172.16.6.14 ip nat inside source list 7 pool test

!

ip access-list standard 7

10 permit 10.10.50.4

20 permit 10.10.60.4

30 permit 10.10.70.4Troubleshooting

1. Primeiro, você precisa determinar se o NAT funciona corretamente. A partir da configuração anterior, pode-se determinar que o endereço IP 10.10.10.4 do Roteador 4 seja convertido estaticamente em 172.16.6.14. Você pode usar o comando show ip nat translation no roteador 6 para verificar se há conversão na tabela de conversão:

NAT-Router#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.16.6.14 10.10.10.4 --- ---

Total number of translations: 1

NAT-Router#2. Certifique-se de que essa conversão ocorra quando o Roteador 4 originar tráfego IP. Você pode fazer isso de duas maneiras a partir do roteador 6. Execute uma depuração de NAT ou monitore estatísticas de NAT com o comando show ip nat statistics. Como os comandos debug são o último recurso, comece com o comando show.

3. Monitore o contador para garantir que ele aumente à medida que recebe tráfego do Roteador 4. O contador é incrementado toda vez que a tabela de conversão é usada para converter um endereço.

4. Limpe as estatísticas, depois exiba as estatísticas, depois tente fazer ping no Roteador 7 a partir do Roteador 4 e, em seguida, exiba as estatísticas novamente.

NAT-Router#clear ip nat statistics

NAT-Router#

NAT-Router#show ip nat statistics

Total active translations: 1 (1 static, 0 dynamic; 0 extended)

Outside interfaces:

GigabitEthernet1, GigabitEthernet2

Inside interfaces:

GigabitEthernet3

Hits: 0 Misses: 0

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 7 pool test refcount 0

pool test: id 1, netmask 255.255.255.0

start 172.16.11.70 end 172.16.11.71

type generic, total addresses 2, allocated 0 (0%), misses 0

nat-limit statistics:

max entry: max allowed 0, used 0, missed 0

In-to-out drops: 0 Out-to-in drops: 0

Pool stats drop: 0 Mapping stats drop: 0

Port block alloc fail: 0

IP alias add fail: 0

Limit entry add fail: 0

NAT-Router#Depois de usar o comando ping 172.16.11.7 no Roteador 4, as estatísticas de NAT no Roteador 6 são:

Router4#ping 172.16.11.7

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Router4#

NAT-Router#show ip nat statistics

Total active translations: 2 (1 static, 1 dynamic; 1 extended)

Outside interfaces:

GigabitEthernet1, GigabitEthernet2

Inside interfaces:

GigabitEthernet3

Hits: 4 Misses: 1

Expired translations: 0

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 7 pool test refcount 0

pool test: id 1, netmask 255.255.255.0

start 172.16.11.70 end 172.16.11.71

type generic, total addresses 2, allocated 0 (0%), misses 0

nat-limit statistics:

max entry: max allowed 0, used 0, missed 0

In-to-out drops: 0 Out-to-in drops: 0

Pool stats drop: 0 Mapping stats drop: 0

Port block alloc fail: 0

IP alias add fail: 0

Limit entry add fail: 0

NAT-Router# Você pode ver nos comandos show o número de acertos incrementados. Em um ping bem-sucedido de um roteador Cisco, o número de acertos aumenta em dez. Os ecos do Internet Control Message Protocol (ICMP) enviados pelo roteador de origem (Roteador 4) são convertidos, e os pacotes de resposta de eco do roteador de destino (Roteador 7) também precisam ser convertidos, totalizando dez acertos. A perda de cinco acertos ocorre porque as respostas de eco não são convertidas ou não são enviadas do Roteador 7.

Em seguida, verifique se há algum motivo pelo qual o Roteador 7 não enviaria os pacotes de resposta de eco ao Roteador 4. Neste momento, os próximos passos já aconteceram:

- O roteador 4 envia pacotes de eco ICMP com um endereço origem de 10.10.10.4 e um endereço destino de 172.16.11.7.

- Depois que o NAT ocorre, o pacote recebido pelo Roteador 7 tem um endereço origem 172.16.6.14 e um endereço destino 172.16.11.7.

- O Roteador 7 precisa responder ao 172.16.6.14 e, já que o 172.16.6.14 não está conectado diretamente ao Roteador 7, ele precisa de uma rota para esta rede para responder.

Observação: outra opção para confirmar se os pacotes estão chegando ao roteador de destino é usar um Embedded Packet Capture (EPC) ou usar um debug ip icmp/debug ip packet com uma Access List (ACL).

Agora, você precisa verificar a tabela de roteamento do Roteador 7 para verificar se existe uma rota para 172.16.6.14:

Router7#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.11.0/24 is directly connected, GigabitEthernet1

L 172.16.11.7/32 is directly connected, GigabitEthernet1

Router7#Na saída anterior, você pode observar que o Roteador 7 não tem uma rota para a sub-rede 172.16.6.14 em sua tabela de roteamento. Uma vez corrigido, e uma rota é adicionada à configuração, o ping funciona. É útil monitorar estatísticas de NAT com o comando show ip nat statistics. No entanto, em um ambiente NAT mais complexo com várias conversões, esse comando show não é mais útil e o uso de depurações é necessário no roteador.

Router7#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router7(config)#ip route 172.16.6.0 255.255.255.0 172.16.11.6 Router7(config)#end Router7#Router4#ping 172.16.11.7 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/8 ms Router4#NAT-Router#show ip nat statistics Total active translations: 2 (1 static, 1 dynamic; 1 extended) Outside interfaces: GigabitEthernet1, GigabitEthernet2 Inside interfaces: GigabitEthernet3 Hits: 9 Misses: 1 Expired translations: 0 Dynamic mappings: -- Inside Source [Id: 1] access-list 7 pool test refcount 0 pool test: id 1, netmask 255.255.255.0 start 172.16.11.70 end 172.16.11.71 type generic, total addresses 2, allocated 0 (0%), misses 0 nat-limit statistics: max entry: max allowed 0, used 0, missed 0 In-to-out drops: 0 Out-to-in drops: 0 Pool stats drop: 0 Mapping stats drop: 0 Port block alloc fail: 0 IP alias add fail: 0 Limit entry add fail: 0 NAT-Router#

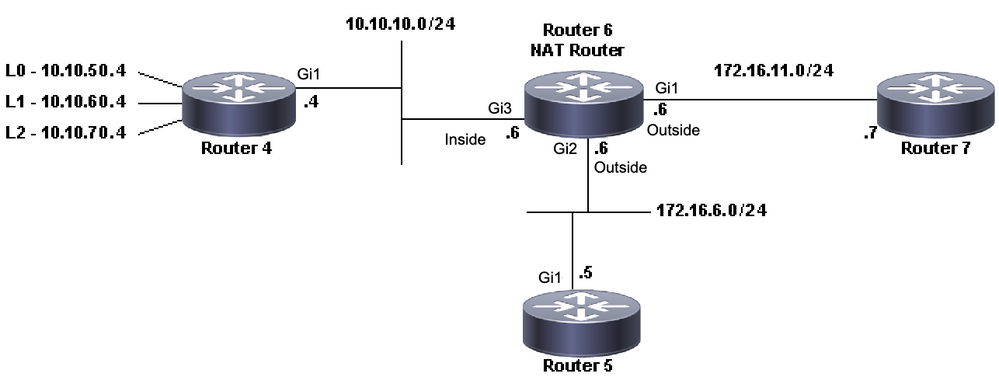

Fora dos dispositivos da rede não é possível se comunicar com roteadores internos

Nesse problema, o Roteador 4 pode fazer ping no Roteador 5 e no Roteador 7, mas os dispositivos na rede 10.10.50.0 não podem se comunicar com o Roteador 5 ou com o Roteador 7.

Router4#ping 172.16.11.7 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

.....

Success rate is 0 percent (0/5)

Router4#ping 172.16.6.5 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

.....

Success rate is 0 percent (0/5)

Router4#O diagrama de rede para este problema permanece o mesmo:

Topologia de NAT

Topologia de NAT

interface GigabitEthernet1

ip address 172.16.11.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 172.16.6.6 255.255.255.0

ip nat outside

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet3

ip address 10.10.10.6 255.255.255.0

ip nat inside

negotiation auto

no mop enabled

no mop sysid

!

!

ip nat pool test 172.16.11.70 172.16.11.71 prefix-length 24

ip nat inside source static 10.10.10.4 172.16.6.14

ip nat inside source list 7 pool test

!

ip access-list standard 7

10 permit 10.10.50.4

20 permit 10.10.60.4

30 permit 10.10.70.4 Troubleshooting

Na configuração do Roteador 6, você pode observar que o NAT deve converter dinamicamente 10.10.50.4 para o primeiro endereço disponível no pool de NAT chamado test. O pool contém os endereços 172.16.11.70 e 172.16.11.71. A partir desse problema, você pode entender que os pacotes que os Roteadores 5 e 7 recebem têm um endereço origem 172.16.11.70 ou 172.16.11.71. Esses endereços estão na mesma sub-rede do Roteador 7, portanto o Roteador 7 deve ter uma rota diretamente conectada a essa sub-rede; no entanto, se ainda não tiver uma, o Roteador 5 precisará de uma rota para a sub-rede .

Você pode usar o comando show ip route para ver se a tabela de roteamento do roteador 5 lista 172.16.11.0:

Router5#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 3 subnets, 2 masks

C 172.16.6.0/24 is directly connected, GigabitEthernet1

L 172.16.6.5/32 is directly connected, GigabitEthernet1

S 172.16.11.0/24 [1/0] via 172.16.6.6Você pode usar o comando show ip route para ver se a tabela de roteamento do roteador 7 lista 172.16.11.0 como uma sub-rede conectada diretamente:

Router7#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 3 subnets, 2 masks

S 172.16.6.0/24 [1/0] via 172.16.11.6

C 172.16.11.0/24 is directly connected, GigabitEthernet1

L 172.16.11.7/32 is directly connected, GigabitEthernet1Verifique a tabela de conversão NAT e verifique se a conversão esperada existe. Como a conversão desejada é criada dinamicamente, você deve primeiro enviar o tráfego IP originado no endereço apropriado. Depois que um ping é enviado, originado de 10.10.50.4 e destinado a 172.16.11.7, a tabela de conversão no Roteador 6 (Roteador NAT) mostra a próxima saída:

NAT-Router#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.16.6.14 10.10.10.4 --- ---

--- 172.16.11.70 10.10.50.4 --- ---

Total number of translations: 2Como a conversão esperada está na tabela de conversão, você sabe que os pacotes de eco ICMP estão traduzidos adequadamente. Uma opção é que você pode monitorar as estatísticas de NAT, mas isso não é útil em um ambiente complexo. Outra opção é executar a depuração de NAT no roteador NAT (Roteador 6). Você pode executar debug ip nat enquanto envia um ping originado de 10.10.50.4 destinado a 172.16.11.7. Os resultados da depuração estão no próximo exemplo de código.

Observação: ao usar qualquer comando debug em um roteador, você pode sobrecarregar o roteador, o que faz com que ele se torne inoperante. Sempre tenha muito cuidado e, se possível, nunca execute uma depuração em um roteador de produção crítico sem a supervisão de um engenheiro do Suporte Técnico da Cisco.

NAT-Router#show logging Syslog logging: enabled (0 messages dropped, 0 flushes, 0 overruns) Console logging: level debugging, 39 messages logged Monitor logging: level debugging, 0 messages logged Buffer logging: level debugging, 39 messages logged Trap logging: level informational, 33 message lines logged Log Buffer (4096 bytes): 05:32:23: NAT: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [70] 05:32:23: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [70] 05:32:25: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [71] 05:32:25: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [71] 05:32:27: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [72] 05:32:27: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [72] 05:32:29: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [73] 05:32:29: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [73] 05:32:31: NAT*: s=10.10.50.4->172.16.11.70, d=172.16.11.7 [74] 05:32:31: NAT*: s=172.16.11.7, d=172.16.11.70->10.10.50.4 [74]

Router7#show monitor capture cap buffer brief

----------------------------------------------------------------------------

# size timestamp source destination dscp protocol

----------------------------------------------------------------------------

0 114 0.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

1 114 2.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

2 114 4.000000 172.16.11.70 -> 172.16.11.7 0 BE ICMP

3 114 6.001999 172.16.11.70 -> 172.16.11.7 0 BE ICMP

4 114 8.001999 172.16.11.70 -> 172.16.11.7 0 BE ICMPComo você pode ver na saída de depuração anterior, a primeira linha mostra o endereço origem de 10.10.50.4 convertido em 172.16.11.70. A segunda linha mostra que o endereço destino de 172.16.11.70 é convertido de volta para 10.10.50.4. Esse padrão se repete por todo o restante da depuração. Isso significa que o roteador NAT converte os pacotes em ambas as direções. Além disso, a partir da captura de pacotes, pode-se ver que o Roteador 7 está realmente recebendo os pacotes ICMP com uma origem 172.16.11.70 e um destino 172.16.11.7.

As etapas subsequentes são uma recapitulação do status atual desse problema:

1. O roteador 4 envia um pacote originado de 10.10.50.4 destinado a 172.16.11.7 (ou 172.16.6.5, dependendo do teste executado).

2. Roteador NAT executa uma conversão NAT no pacote e o encaminha com uma origem 172.16.11.70 e um destino 172.16.11.7.

3. O roteador 7 envia uma resposta com uma origem 172.16.11.7 e um destino 172.16.11.70.

4. NAT Roteador (Roteador 6) executa NAT no pacote, o que resulta em um pacote com endereço origem 172.16.11.7 e endereço destino 10.10.50.4.

5. NAT Roteador (Roteador 6) roteia o pacote para 10.10.50.4 com base nas informações em sua tabela de roteamento.

Neste ponto, você precisa usar os comandos show ip route e show ip cef para confirmar se o roteador NAT (roteador 6) tem as rotas necessárias em sua tabela de roteamento.

NAT-Router#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route H - NHRP, G - NHRP registered, g - NHRP registration summary o - ODR, P - periodic downloaded static route, l - LISP a - application route + - replicated route, % - next hop override, p - overrides from PfR & - replicated local route overrides by connected Gateway of last resort is not set 10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks C 10.10.10.0/24 is directly connected, GigabitEthernet3 L 10.10.10.6/32 is directly connected, GigabitEthernet3 172.16.0.0/16 is variably subnetted, 6 subnets, 2 masks C 172.16.6.0/24 is directly connected, GigabitEthernet2 L 172.16.6.6/32 is directly connected, GigabitEthernet2 L 172.16.6.14/32 is directly connected, GigabitEthernet2 C 172.16.11.0/24 is directly connected, GigabitEthernet1 L 172.16.11.6/32 is directly connected, GigabitEthernet1 L 172.16.11.70/32 is directly connected, GigabitEthernet1NAT-Router#show ip route 10.10.50.4 % Subnet not in table NAT-Router#show ip cef 10.10.50.4 0.0.0.0/0 no route NAT-Router#

Depois de adicionar a rota ausente no roteador NAT, o ping agora é bem-sucedido:

NAT-Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

NAT-Router(config)#ip route 10.10.50.4 255.255.255.255 10.10.10.4

NAT-Router(config)#end

NAT-Router#

Router4#ping 172.16.11.7 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.11.7, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

Router4#ping 172.16.6.5 source 10.10.50.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.6.5, timeout is 2 seconds:

Packet sent with a source address of 10.10.50.4

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

Router4# Lista de verificação de problemas comuns

Use esta lista de verificação para solucionar problemas comuns:

Tradução não instalada na tabela de tradução

Se você achar que a tradução apropriada não está instalada na tabela de tradução, verifique:

- A configuração está correta. Às vezes, é difícil obter o NAT para obter o que você deseja. Para obter ajuda com a configuração, consulte Configurar Tradução de Endereço de Rede.

- Não há nenhuma lista de acesso de entrada que negue a entrada de pacotes do roteador NAT.

- O roteador NAT tem a rota apropriada na tabela de roteamento se o pacote for enviado de dentro para fora. Consulte Pedido de Operação da NAT para obter mais informações.

- A lista de acesso consultada pelo comando NAT permite todas as redes necessárias.

- Existem endereços suficientes no pool NAT. Isso só pode ser um problema se o NAT não estiver configurado para congestionamento.

- As interfaces de roteadores são apropriadamente definidas como NAT interna ou NAT externa.

- Para a conversão do payload dos pacotes do Domain Name System (DNS), certifique-se de que a conversão ocorra no endereço no cabeçalho IP do pacote. Se isso não acontecer, então o NAT não examinará o payload do pacote.

A entrada de tradução correta não está sendo usada

Se a entrada de tradução correta estiver instalada na tabela de tradução, mas não for usada, verifique:

- Verifique se não há nenhuma lista de acesso de entrada que negue a entrada dos pacotes do roteador NAT.

- Para pacotes que vão de dentro para fora, verifique se há uma rota para o destino, pois isso é verificado antes da conversão. Consulte Pedido de Operação da NAT para obter mais informações.

O NAT está operando corretamente, mas ainda há problemas de conectividade

Solucionar o problema de conectividade:

- Verifique a conectividade da camada 2.

- Verifique as informações de roteamento do Layer 3.

- Procure filtros de pacotes que causam o problema.

Conversão de NAT para a porta 80 não funciona

Isso significa que a conversão de NAT para a porta 80 não funciona, mas a conversão para outras portas funciona normalmente.

Para resolver esse problema:

- Execute os comandos debug ip nat translations e debug ip packet para ver se as conversões estão corretas e se a entrada de conversão correta está instalada na tabela de conversão.

- Verifique se o servidor responde.

- Desative o servidor HTTP.

- Desmarque as tabelas ARP e NAT.

%NAT sistema ocupado - tente mais tarde

A mensagem de erro try later aparece quando um comando show relacionado ao NAT ou um comando show running-config ou write memory é executado. Isso é causado pelo aumento no tamanho da tabela NAT. Quando o tamanho da tabela NAT aumenta, o roteador fica com memória insuficiente.

- Recarregue o roteador para solucionar esse problema.

- Se a mensagem de erro aparece quando HSRP SNAT é configurado, configure esses comandos para resolver o problema:

- Router(config)#standby mínimo de atraso 20 recarga 20

- Router(config)#standby 2 preempt delay minimum 20 reload 20 sync 10

Tabela de conversão grande aumenta a CPU

Um host pode enviar centenas de conversões, o que causa um alto uso da CPU. Em outras palavras, ele pode tornar a tabela tão grande que faz com que a CPU seja executada em 100%. O comando ip nat translation max-entries 300 cria o limite de 300 por host ou um limite agregado da quantidade de conversões no roteador. A solução alternativa é usar o comando ip nat translation max-entries all-hosts 300 .

% De Endereço Ip Público Já Mapeado (Endereço Ip Interno > Endereço Ip Público)

Essa mensagem aparece quando você tenta configurar dois endereços IP internos em um endereço IP público que escuta nas mesmas portas.

% X.X.X.X already mapped (172.30.62.101 -> X.X.X.X)Para corrigir isso, configure o endereço IP público para ter dois endereços IP internos e use dois endereços IP públicos no DNS.

Nenhuma entrada na tabela ARP

Este é um resultado da no-alias opção nas entradas NAT. A no-alias opção significa que o roteador não responde pelos endereços e não instala uma entrada ARP. Se outro roteador usar um pool NAT como um pool global interno que consista em endereços em uma sub-rede conectada, um alias será gerado para esse endereço, de modo que o roteador possa atender às solicitações do protocolo ARP (Address Resolution Protocol) para esses endereços. Isso faz com que o roteador tenha entradas ARP para os endereços falsos.

Token inválido 0 Desejado TOK_NUMBER|TOK_PUNCT

Token inválido 0 Desejado TOK_NUMBER|TOK_PUNCTEssa mensagem de erro é apenas uma mensagem informativa e não afeta o comportamento normal do dispositivo.

Bad token 0, wanted TOK_NUMBER|TOK_PUNCTO erro significa que o NAT tenta fazer uma correção de camada 4 no endereço em um FTP aberto e não consegue encontrar os endereços IP que precisa converter no pacote. A razão pela qual a mensagem inclui tokens é que os endereços IP no pacote são encontrados pela busca por um token, ou um conjunto de símbolos, no pacote IP, a fim de encontrar os detalhes necessários para traduzir.

Quando uma sessão FTP é iniciada, ela negocia dois canais, um canal de comando e um canal de dados. Esses são os dois endereços IP com números de porta diferente. O cliente e o servidor FTP negociam um segundo canal de dados para o qual transferir arquivos. O pacote trocado através do canal de controle tem o formato "PORT,i,i,i,i,p,p", onde i,i,i,i são os quatro bytes de um endereço IP e p,p especifica a porta. O NAT tenta corresponder esse padrão e converter endereço/porta, se necessário. O NAT deve converter ambos os esquemas de canal. O NAT verifica os números no fluxo de comando, até achar que encontrou um comando de porta que requer conversão. Em seguida, ele analisa a tradução, que calcula com o mesmo formato.

Se o pacote estiver corrompido, ou se o servidor FTP ou o cliente tiver comandos malformados, o NAT não poderá calcular corretamente a conversão e gerará esse erro. Você pode definir o cliente FTP como passivo para que ele inicie ambos os canais.

Informações Relacionadas

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

14-Aug-2023 |

Texto alternativo atualizado, Descrição do artigo, Cabeçalhos, Ortografia e formatação. |

2.0 |

05-Jul-2022 |

Recertificação |

1.0 |

14-Nov-2001 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Julio JimenezEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback