Introdução

Este documento descreve a configuração da Network Address Translation (NAT) VRF-Aware Software Infrastructure (VASI) em roteadores que executam o Cisco IOS® XE.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas. Este documento se aplica a todos os roteadores e switches Cisco que executam o Cisco IOS XE.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Os dispositivos que são executados no Cisco IOS XE não suportam configurações NAT entre VRF clássicas como as encontradas nos dispositivos Cisco IOS. O suporte para NAT inter-VRF no Cisco IOS XE é obtido através da implementação de VASI.

O VASI permite configurar serviços como IPsec, firewall e NAT para o tráfego que flui entre instâncias de roteamento e encaminhamento virtual (VRF).

O VASI é implementado por meio da configuração de pares VASI, onde cada uma das interfaces do par é associada a uma instância VRF diferente. A interface virtual VASI é a interface do próximo salto para qualquer pacote que precise ser comutado entre essas duas instâncias de VRF. O emparelhamento é feito automaticamente com base nos dois índices de interface, de modo que a interface vasileft seja emparelhada automaticamente com a interface vasiright. Qualquer pacote que entra na interface vasileft é automaticamente encaminhado para sua interface vasiright emparelhada.

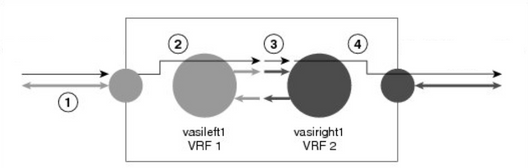

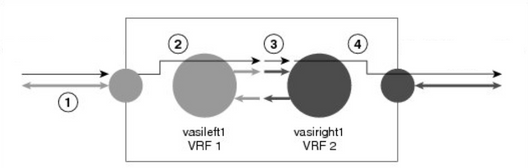

Funcionamento da VASI

Quando um VASI inter-VRF é configurado no mesmo dispositivo, o fluxo de pacotes acontece nesta ordem:

- Um pacote entra na interface física que pertence ao VRF 1.

- Antes de encaminhar o pacote, é feita uma consulta de encaminhamento na tabela de roteamento do VRF 1. Vasileft1 é escolhido como o próximo salto, e o valor de Time to Live (TTL) é diminuído do pacote. Geralmente, o endereço de encaminhamento é selecionado com base na rota padrão no VRF. No entanto, o endereço de encaminhamento também pode ser uma rota estática ou uma rota aprendida. O pacote é enviado para o caminho de saída de vasileft1 e, em seguida, enviado automaticamente para o caminho de entrada vasiright1.

- Quando o pacote entra em vasiright1, uma consulta de encaminhamento é feita na tabela de roteamento VRF 2, e o TTL é diminuído novamente (segunda vez para esse pacote).

- O VRF 2 encaminha o pacote para a interface física.

Configurar

Esses cenários descrevem a configuração básica de NAT entre VRF.

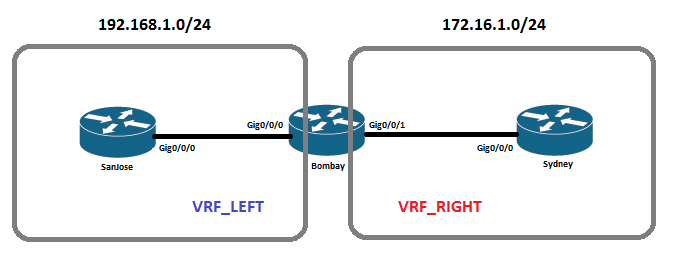

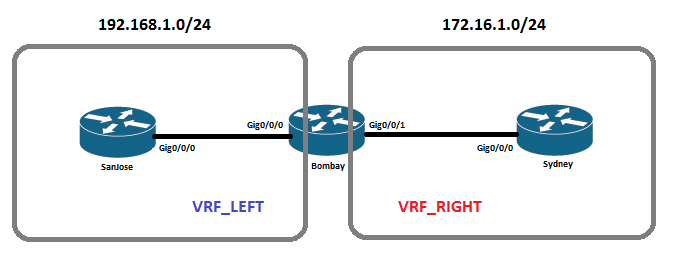

Diagrama de Rede

Configurações iniciais

São José:

interface GigabitEthernet0/0/0

ip address 192.168.1.1 255.255.255.0

ip route 0.0.0.0 0.0.0.0 192.168.1.2

Bombaim:

vrf definition VRF_LEFT

rd 1:1

!

address-family ipv4

exit-address-family

vrf definition VRF_RIGHT

rd 2:2

!

address-family ipv4

exit-address-family

interface GigabitEthernet0/0/0

vrf forwarding VRF_LEFT

ip address 192.168.1.2 255.255.255.0

interface GigabitEthernet0/0/1

vrf forwarding VRF_RIGHT

ip address 172.16.1.2 255.255.255.0

Sidney

interface GigabitEthernet0/0/0

ip address 172.16.1.1 255.255.255.0

Configuração da interface VASI

Cada interface VASI é emparelhada a uma instância VRF diferente.

interface vasileft1

vrf forwarding VRF_LEFT

ip address 10.1.1.1 255.255.255.252

interface vasiright1

vrf forwarding VRF_RIGHT

ip address 10.1.1.2 255.255.255.252

Configuração do NAT

Neste exemplo, o NAT deve ser configurado com estes requisitos:

- NAT estático - O IP de origem de 192.168.1.1 deve ser convertido em 172.16.1.5.

- NAT dinâmico - A sub-rede de origem de 192.168.1.0/24 deve ser convertida em 172.16.1.5.

Cenário 1 - NAT em Vasiright

Na maioria dos casos, a interface WAN estaria no VRF de saída, VRF_RIGHT nessa topologia. Nesses casos, o NAT pode ser configurado entre o vasiright e a interface WAN; o tráfego que entra na interface vasiright a partir do vasileft é configurado como NAT interno, enquanto a interface WAN seria a interface externa do NAT.

Neste cenário, usamos rotas estáticas para o tráfego entre os VRFs. Uma rota estática para a sub-rede de destino 172.16.0.0 é configurada em VRF_LEFT apontando para a interface vasileft e outra rota para a sub-rede de origem 192.168.0.0 é configurada em VRF_RIGHT apontando para a interface vasiright.

Observação: não configure o NAT para converter o endereço IP origem para o endereço IP da interface WAN; o roteador trata o tráfego de retorno para ser destinado a ele mesmo e não encaminha o tráfego para a interface VASI.

NAT Estático:

!--- Interface configuration

interface vasiright1

vrf forwarding VRF_RIGHT

ip address 10.1.1.2 255.255.255.252

ip nat inside

interface GigabitEthernet0/0/1

vrf forwarding VRF_RIGHT

ip address 172.16.1.2 255.255.255.0

ip nat outside

!--- Static route configuration

ip route vrf VRF_LEFT 172.16.0.0 255.255.0.0 vasileft1 10.1.1.2

ip route vrf VRF_RIGHT 192.168.0.0 255.255.0.0 vasiright1 10.1.1.1

!--- NAT configuration

ip nat inside source static 192.168.1.1 172.16.1.5 vrf VRF_RIGHT

Verificação:

Bombay#sh ip nat translations vrf VRF_RIGHT

Pro Inside global Inside local Outside local Outside global

--- 172.16.1.5 192.168.1.1 --- ---

icmp 172.16.1.5:8 192.168.1.1:8 172.16.1.1:8 172.16.1.1:8

tcp 172.16.1.5:47491 192.168.1.1:47491 172.16.1.1:23 172.16.1.1:23

Total number of translations: 3

NAT dinâmica:

!--- Interface configuration

interface vasiright1

vrf forwarding VRF_RIGHT

ip address 10.1.1.2 255.255.255.252

ip nat inside

interface GigabitEthernet0/0/1

vrf forwarding VRF_RIGHT

ip address 172.16.1.2 255.255.255.0

ip nat outside

!--- Static route configuration

ip route vrf VRF_LEFT 172.16.0.0 255.255.0.0 vasileft1 10.1.1.2

ip route vrf VRF_RIGHT 192.168.0.0 255.255.0.0 vasiright1 10.1.1.1

!--- Access-list configuration

Extended IP access list 100

10 permit tcp 192.168.1.0 0.0.0.255 host 172.16.1.1

20 permit udp 192.168.1.0 0.0.0.255 host 172.16.1.1

30 permit icmp 192.168.1.0 0.0.0.255 host 172.16.1.1

!--- NAT configuration

ip nat pool POOL 172.16.1.5 172.16.1.5 prefix-length 24

ip nat inside source list 100 pool POOL vrf VRF_RIGHT overload

Observação: a configuração das duas interfaces VASI de um par como externo não é suportada.

Verificação:

Bombay#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 172.16.1.5:1 192.168.1.1:15 172.16.1.1:15 172.16.1.1:1

tcp 172.16.1.5:1024 192.168.1.1:58166 172.16.1.1:23 172.16.1.1:23

Total number of translations: 2

Cenário 2 - NAT no Vasileft

O NAT também pode ser configurado somente no lado vasiesquerdo, ou seja, VRF_LEFT e ter o tráfego NATted antes de ser enviado para VRF_RIGHT. A interface de entrada em VRF_LEFT é considerada como a interface interna de NAT, e vasileft 1 é configurado como a interface externa de NAT.

Neste cenário, usamos rotas estáticas para o tráfego entre os VRFs. Uma rota estática para a sub-rede de destino 172.16.0.0 é configurada em VRF_LEFT apontando para a interface vasileft e outra rota para a origem IP 172.16.1.5 NATted é configurada em VRF_RIGHT apontando para a interface vasiright.

NAT Estático:

!--- Interface configuration

interface GigabitEthernet0/0/0

vrf forwarding VRF_LEFT

ip address 192.168.1.2 255.255.255.0

ip nat inside

interface vasileft1

vrf forwarding VRF_LEFT

ip address 10.1.1.1 255.255.255.252

ip nat outside

!--- Static route configuration

ip route vrf VRF_LEFT 172.16.0.0 255.255.0.0 vasileft1 10.1.1.2

ip route vrf VRF_RIGHT 172.16.1.5 255.255.255.255 vasiright1 10.1.1.1

!--- NAT configuration

ip nat inside source static 192.168.1.1 172.16.1.5 vrf VRF_LEFT

Verificação:

Bombay#sh ip nat translations vrf VRF_LEFT

Pro Inside global Inside local Outside local Outside global

--- 172.16.1.5 192.168.1.1 --- ---

icmp 172.16.1.5:5 192.168.1.1:5 172.16.1.1:5 172.16.1.1:5

tcp 172.16.1.5:35414 192.168.1.1:35414 172.16.1.1:23 172.16.1.1:23

Total number of translations: 3

NAT dinâmica:

!--- Interface configuration

interface GigabitEthernet0/0/0

vrf forwarding VRF_LEFT

ip address 192.168.1.2 255.255.255.0

ip nat inside

interface vasileft1

vrf forwarding VRF_LEFT

ip address 10.1.1.1 255.255.255.252

ip nat outside

!--- Static route configuration

ip route vrf VRF_LEFT 172.16.0.0 255.255.0.0 vasileft1 10.1.1.2

ip route vrf VRF_RIGHT 172.16.1.5 255.255.255.255 vasiright1 10.1.1.1

!--- Access-list configuration

Extended IP access list 100

10 permit tcp 192.168.1.0 0.0.0.255 host 172.16.1.1

20 permit udp 192.168.1.0 0.0.0.255 host 172.16.1.1

30 permit icmp 192.168.1.0 0.0.0.255 host 172.16.1.1

!--- NAT configuration

ip nat pool POOL 172.16.1.5 172.16.1.5 prefix-length 24

ip nat inside source list 100 pool POOL vrf VRF_LEFT overload

Verificação:

Bombay#sh ip nat translations vrf VRF_LEFT

Pro Inside global Inside local Outside local Outside global

icmp 172.16.1.5:1 192.168.1.1:4 172.16.1.1:4 172.16.1.1:1

tcp 172.16.1.5:1024 192.168.1.1:27593 172.16.1.1:23 172.16.1.1:23

Total number of translations: 2

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

- Verifique se as rotas dinâmicas/estáticas estão configuradas para rotear o tráfego entre as duas instâncias de VRF.

- Verifique se o NAT foi configurado para o VRF correto.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Feedback

Feedback