Introdução

Este documento descreve a configuração do Microsoft Azure como o Provedor de Identidade (IdP) para Logon Único (SSO) no Unified Contact Center Enterprise (UCCE) com Security Assertion Markup Language (SAML) e Cisco Identity Service (IDS).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- SAML 2.0

- Cisco UCCE e Packaged Contact Center Enterprise (PCCE)

- SSO

- IDS

- IdP

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- IdP do Azure

- UCCE 12.0.1, 12.5.1, 12.5.2, 12.6.1 e 12.6.2

- Cisco IdS 12.0.1, 12.5.1, 12.52, 12.6.1 e 12.6.2

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

1. Exportar Arquivos de Metadados UCCE

O Cisco IDS fornece autorização entre o IdP e os aplicativos.

Quando o Cisco IDS é configurado, uma troca de metadados é configurada entre o Cisco IDS e o IdP. Essa troca estabelece uma relação de confiança que permite aos aplicativos usar o Cisco IDS para SSO. A relação de confiança é estabelecida quando um arquivo de metadados é baixado do Cisco IDS e carregado no IdP.

1.1. Procedimento

- No Unified CCE Administration, navegue até

Features > Single Sign-On .

- Clique em

Identity Service Management e a janela Cisco Identity Service Management é aberta

- Digite o

User Name e clique em Next.

- Digite o

password e clique em Sign In.

- A página Gerenciamento do Cisco Identity Service é aberta e mostra os ícones Nós, Configurações e Clientes no painel esquerdo.

- Clique em

Nodes.

- A página Nós é aberta para a view geral em nível de Nó e identifica quais nós estão em serviço. A página também fornece os detalhes de Expiração do Certificado SAML para cada nó, que indicam quando o certificado está prestes a expirar. As opções de Status do nó são Não configurado, Em serviço, Serviço parcial e Fora de serviço. Clique em um status para ver mais informações. A estrela à direita de um dos nomes de Nó identifica o nó que é o editor principal.

- Clique em

Settings.

- Clique em

IdS Trust.

- Para iniciar a relação de confiança do Cisco IdS, configure entre o Cisco IdS e o IdP, clique em

Download Metadata File para baixar o arquivo do servidor Cisco IdS.

2. Gerar Assinatura de Certificado para Respostas do Azure

Se você tiver o OpenSSL instalado, gere um certificado para o Azure e provisione-o no aplicativo Azure. O Azure inclui esse certificado em sua exportação de metadados IdP e o usa para assinar as asserções SAML que envia ao UCCE.

Se você não tiver o OpenSSL, use sua CA corporativa para gerar um certificado.

2.1 Procedimento (OpenSSL)

Este é o procedimento para criar um certificado via OpenSSL

- Criar um certificado e uma chave privada:

openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 1095 -out certificate.pem

- Combine o certificado e a chave em um arquivo PFX protegido por senha, que é exigido pelo Azure. Anote a senha.

openssl pkcs12 -export -out certificate.pfx -inkey key.pem -in certificate.pem

- Gere um único certificado para UCCE.

- Carregue o certificado para o Azure IdP.

3. Configurar Aplicativo Personalizado do Azure

Antes de configurar o Azure, você deve exportar metadados UCCE do UCCE IDS Publisher. Você pode ter o arquivo XML de metadados UCCE e um certificado para a conexão IdP antes de iniciar essas etapas no Azure.

3.1. Procedimento

- No Microsoft Azure, navegue até

Enterprise Applications e, em seguida, selecione All Applications.

- Para adicionar um novo aplicativo, selecione

New application .

-

Na janela Adicionar um aplicativo, siga estas etapas:

1. Clique em Create your own application (Não galeria).

2. Informe o Nome do novo aplicativo (por exemplo, UCCE) e clique em Create.

3. Na barra de navegação à esquerda do novo aplicativo, clique em Single sign-on .

4. Clique em SAML .

5. A Comissão Set up Single Sign-On with SAML é exibida.

- Clique em

Upload metadata e, em seguida, navegue até a página UCCE metadata XML arquivo.

- Depois de selecionar e abrir o arquivo, clique em

Add .

- O

Basic SAML Configuration é preenchido com Identificador (EntityID) e URL de Resposta (URL de serviço do consumidor de Asserção) para o servidor UCCE.

- Clique em

Save .

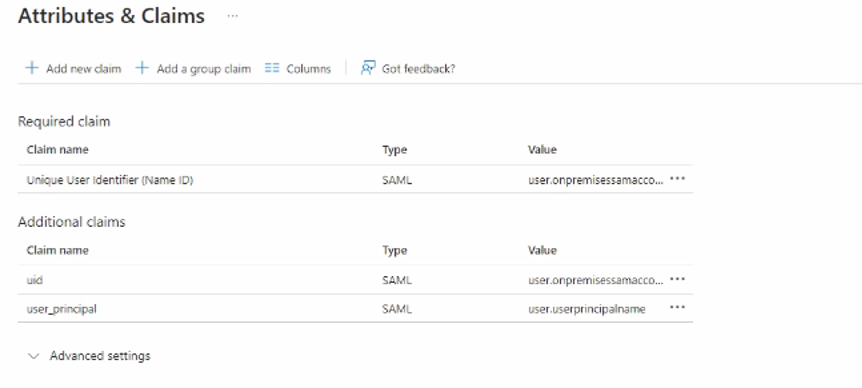

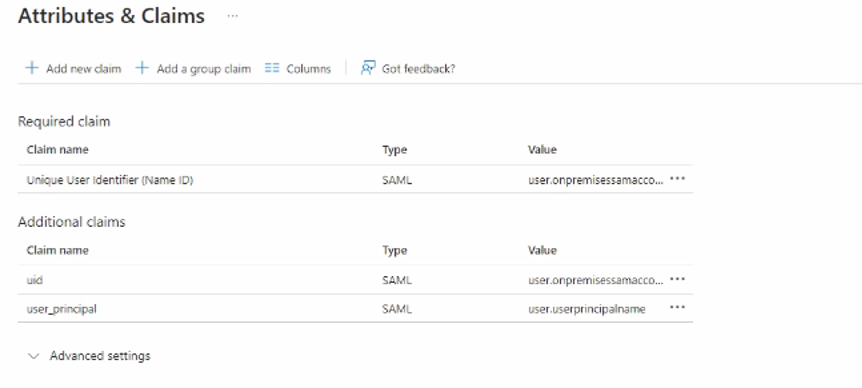

- No

User Attributes & Claims , clique em Edit :

- Em Solicitação obrigatória, clique em

Unique User Identifier (ID do nome).

- Para o formato do identificador de nome, selecione

Default.

- Para o atributo Origem, selecione

user.onpremisessamaccountname .

- Clique em

Save.

- Em Declarações adicionais, exclua todas as declarações existentes. Para cada reivindicação, clique em (...) e selecione Excluir. Clique em OK para confirmar.

- Clique em Adicionar nova reivindicação para adicionar a

uid reivindicação

- Para Nome, insira

uid.

- Deixe o campo Namespace em branco.

- Em Origem, marque o botão de opção Atributo.

- No menu suspenso Atributo de origem, selecione

user.givenname (or user.onpremisessamaccountname).

- Clique em

Save.

- Adicionar uma nova reivindicação para adicionar a

user_principal reclamação.

- Para Nome, insira

user_principal.

- Deixe o campo Namespace em branco.

- Em Origem, marque o botão de opção Atributo.

- No menu suspenso Atributo de origem, selecione

user.userprincipalname

- Clique em

Save.

Instantâneo para referência a ser configurado:

- Clique em

SAML-based Sign-on para retornar ao resumo SAML.

- No

SAML Signing Certificate , clique em Edit:

- Defina a opção de assinatura como

Sign SAML Response and Assertion.

- Defina o Algoritmo de assinatura para o algoritmo SHA apropriado. Por exemplo, SHA-256.

- Clique em

Import Certificate.

- No

Certificate , navegue até o arquivo certificate.pfx criado anteriormente e abra-o.

- Insira a senha para o certificado e clique em

Add .

Este deve ser o único certificado na lista e deve estar ativo.

- Se este certificado não estiver ativo, clique nos pontos adjacentes (...), selecione Tornar certificado ativo e clique em Sim.

- Se houver outros certificados na lista, clique nos pontos adjacentes (...) para esses certificados, selecione Excluir Certificado e clique em Sim para excluir esses certificados.

- Clique em

Save.

- Faça o download do

Federation Metadata XML arquivo.

- Habilitar o Aplicativo no Azure e Atribuir Usuários:

O Azure permite atribuir usuários individuais para SSO com o Azure ou para todos os usuários. Suponha que o SSO esteja habilitado para todos os usuários pelo DU.

- Na barra de navegação à esquerda, navegue até

Enterprise Applications > UCCE (ou o nome do aplicativo conforme fornecido por você).

- Selecionar

Manage > Properties .

- Definir como Habilitado para que os usuários entrem?

Yes.

- Definir Visível para usuários? como

No.

- Clique em

Save.

Como verificação final, verifique o arquivo de metadados IdP e se o certificado criado anteriormente está presente no campo <X509Certificate> como o certificado de assinatura no arquivo de metadados IdP. O formato é o seguinte:

<KeyDescriptor use="signing">

<KeyInfo>

<X509Data>

<X509Certificate>

--actual X.509 certificate--

</X509Certificate>

</X509Data>

</KeyInfo>

</KeyDescriptor>

4. Carregar Arquivo de Metadados do Azure no UCCE

Antes de ir para o UCCE IDS novamente, você deve ter o Federation Metadata XML arquivo baixado do Azure.

4.1 Procedimento

- No Unified CCE Administration, navegue até

Features > Single Sign-On.

- Clique em

Identity Service Management e a janela Cisco Identity Service Management é aberta

- Digite o

user namee clique em Next .

- Digite o

password e clique em Sign In .

- A página Gerenciamento do Cisco Identity Service é aberta e mostra os ícones Nós, Configurações e Clientes no painel esquerdo.

- Clique em

Nodes .

- A página Nós é aberta para a view geral em nível de Nó e identifica quais nós estão em serviço. A página também fornece os detalhes de Expiração do Certificado SAML para cada nó, que indicam quando o certificado está prestes a expirar. As opções de Status do nó são Não configurado, Em serviço, Serviço parcial e Fora de serviço. Clique em um status para ver mais informações. A estrela à direita de um dos nomes de Nó identifica o nó que é o editor principal.

- Para fazer upload do

Federation Metadata XML no Azure, navegue para localizar o arquivo.

- Navegue até a página

Upload IdP Metadata e carregue o Federation Metadata XML arquivo.

- Quando o upload do arquivo é concluído, uma mensagem de notificação é recebida. A troca de metadados foi concluída e a relação de confiança foi estabelecida.

- Limpe o cache do navegador.

- Insira credenciais válidas quando a página for redirecionada para o IdP.

- Clique em

Next.

- O

Test SSO Setup será aberta.

- Clique em

Test SSO Setup .

- É exibida uma mensagem informando que a configuração do Cisco IdS foi bem-sucedida.

- Clique em

Settings .

- Clique em

Security.

- Clique em

Tokens.

- Insira a duração destas configurações:

- Refresh Token Expiry - O valor default é 10 horas. O valor mínimo é 2 horas. O máximo é 24 horas.

- Expiração do Código de Autorização - O valor padrão é 1 minuto, que também é o mínimo. O máximo é 10 minutos.

- Expiração do token de acesso - O valor padrão é 60 minutos. O valor mínimo é 5 minutos. O máximo é 120 minutos.

- Defina o

Encrypt Token (opcional); a configuração padrão é On.

- Clique em

Save .

- Clique em

Keys and Certificates .

- A página Gerar chaves e certificado SAML será aberta. Ele permite:

- Clique em Regenerar e gere novamente a chave de criptografia/assinatura. Uma mensagem parece informar que o Registro de token foi bem-sucedido e aconselha você a reiniciar o sistema para concluir a configuração.

- Clique em

Regenerate e gerar novamente o Certificado SAML. Uma mensagem parece dizer que a regeneração do certificado SAML foi bem-sucedida.

- Clique em

Save .

- Clique em

Clients.

- Esta página identifica os clientes Cisco IdS que já existem e fornece o nome do cliente, o ID do cliente e um URL de redirecionamento. Para procurar um cliente específico, clique no botão

Search na parte superior da lista de nomes e digite o nome do cliente.

- Para adicionar um cliente:

- Clique em

New .

- Digite o nome do cliente.

- Insira a URL de redirecionamento. Para adicionar mais de um URL, clique no ícone de adição.

- Clique em

Add (ou clique em Clear e clique em X para fechar a página e não adicionar o cliente).

- Para editar ou excluir um cliente, destaque a linha do cliente e clique nas reticências em Ações.

- Em seguida:

- Clique em

Edit para editar o nome do cliente, ID ou URL de redirecionamento. Na página Editar cliente, faça as alterações e clique em Save (ou clique em Limpar e, em seguida, no botão X para fechar a página e não salvar edições).

- Clique em

Delete para excluir o cliente.

Observação: o certificado deve ser com o Algoritmo de Hash Seguro SHA-256.

Feedback

Feedback