Kookrecept: minimale bootstrap CLI-configuratie voor Catalyst 9800

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft een aantal opties die beschikbaar zijn voor "bootstrap" (het uitvoeren van een eerste configuratie) voor een Catalyst 9800 draadloze LAN-controller (WLC). Voor sommige externe processen (PNP- of TFTP-download) zijn gedeeltelijk via CLI nodig, en vervolgens worden deze via GUI voltooid, enzovoort.

Dit document concentreert zich op een "koken recept" formaat, met de minimum gestroomlijnde reeks acties, om een 9800 te hebben geconfigureerd voor basisoperaties, waaronder beheer op afstand, en beste praktijken, op de kortst mogelijke tijd.

In de sjabloon zijn opmerkingen met het teken "!" voorafgegaan om specifieke punten van de configuratie uit te leggen. Ook worden alle waarden die door u moeten worden verstrekt, gemarkeerd in de "ingrediënten" tabel hieronder

Dit is gericht op 17.3 en hogere versies

Voorwaarden

- Catalyst 9800 controller "uit de doos". In principe zonder enige configuratie

- Basiskennis van IOS-XE-configuratie

- Toegang tot de consolepoort van uw controller. Dit kan de fysieke CON-poort in uw apparaat (9800-40, 9800-80, 9800-L) zijn of via uw hypervisor externe access client voor 9800-CL

- Voor seriële toegang, elke terminal client applicatie van uw voorkeur

ingrediënten

Elk item in hoofdletters komt overeen met de instelling die u moet wijzigen voordat u de configuratiesjabloon gebruikt:

| Vereiste waarde | Naam in sjabloon | Voorbeeld |

| Out-of-Band beheer van IP | [OOM_IP] | 192.168.0.25 |

| Standaardgateway voor out-of-band beheer | [OOM_GW] | 192.168.0.1 |

| Gebruikersnaam beheerder | [ADMIN] | beheerder |

| Wachtwoord voor beheerder | [WACHTWOORD] | ah1-7k++a1 |

| Gebruikersnaam voor AP-beheerder | [AP_ADMIN] | beheerder |

| AP CLI-wachtwoord | [AP_PASSWORD] | alkhb90jlih |

| AP Schakel geheim in | [AP_SECRET] | kh20-9yjh |

| Controller-hostnaam | [WLC_NAME] | 9800-bcn-1 |

| Domeinnaam van bedrijf | [DOMAIN_NAME] | company.com |

| client-VLAN-id | [CLIENT_VLAN] | 15 |

| VLAN-naam client | [VLAN_NAME] | client_VLAN |

| Draadloze beheerinterface VLAN | [WMI_VLAN] | 25 |

| Draadloze beheerinterface voor IP | [WMI_IP] | 192.168.25.10 |

| Draadloos interfacemasker voor beheer | [WMI_MASK] | 255.255.255.0 |

| Standaard GW voor draadloze beheerinterface | [WMI_GW] | 192.168.25.1 |

| NTP-server | [NTP_IP] | 192.168.1.2 |

| Radius Server IP | [RADIUS_IP] | 192.168.0.98 |

| Radius-sleutel of gedeeld geheim | [RADIUS_KEY] | Dit is het gedeelde geheim |

| WLAN SSID WPA2 Preshared Key name | [SSID-PSK] | persoonlijk |

| WLAN SSID WPA2/802.1x-verificatie | [SSID-DOT1x] | bedrijfsnaam |

| WLAN SSID-gastlokale webverificatie | [SSID-LWA] | gast1 |

| WLAN SSID-gastlokale webverificatie | [SSID-CWA | gast2 |

Configureren

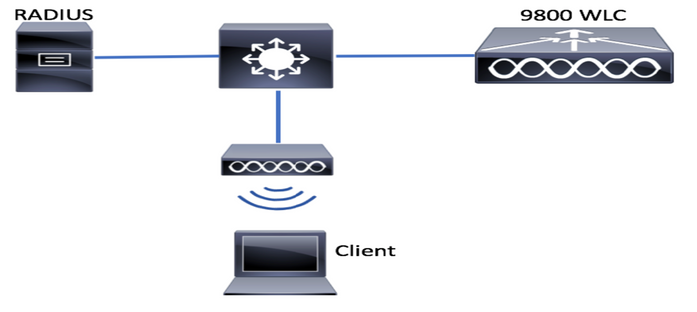

Netwerkdiagram

Dit document volgt een zeer basistoeklogie, met een Calatyst 9800 controller die op een switch is aangesloten, plus een access point op hetzelfde VLAN voor testdoeleinden, met optionele Radius server voor authenticatie

Optioneel: Controller terugzetten naar fabriekswaarden - Day Zero

als uw controller al is geconfigureerd en u deze wilt verplaatsen naar een Day Zero-scenario, zonder enige configuratie, kunt u de volgende optionele procedure uitvoeren:

DAO2#write erase

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]

[OK]

Erase of nvram: complete

Sep 7 10:09:31.141: %SYS-7-NV_BLOCK_INIT: Initialized the geometry of nvram

DAO2#reload

System configuration has been modified. Save? [yes/no]: no

Reload command is being issued on Active unit, this will reload the whole stack

Proceed with reload? [confirm]

Sep 7 10:10:55.318: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command.

Chassis 1 reloading, reason - Reload command

Wizard Initiële configuratie overslaan

Nadat de controller klaar is met herladen, zal het een CLI-configuratiewizard presenteren om een basis initiële configuratie uit te voeren. In dit document zullen we deze optie omzeilen en alle waarden configureren met behulp van de CLI-sjabloon die in de volgende stappen wordt geboden.

Wacht totdat de controller is opgestart:

Installation mode is INSTALL

No startup-config, starting autoinstall/pnp/ztp...

Autoinstall will terminate if any input is detected on console

Autoinstall trying DHCPv4 on GigabitEthernet0

Autoinstall trying DHCPv6 on GigabitEthernet0

--- System Configuration Dialog ---

Would you like to enter the initial configuration dialog? [yes/no]:

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: CPU 0: Machine Check: 0 Bank 9: ee2000000003110a

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: TSC 0 ADDR ff007f00 MISC 228aa040101086

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: PROCESSOR 0:50654 TIME 1631009693 SOCKET 0 APIC 0 microcode 2000049

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: CPU 0: Machine Check: 0 Bank 10: ee2000000003110a

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: TSC 0 ADDR ff007fc0 MISC 228aa040101086

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: PROCESSOR 0:50654 TIME 1631009693 SOCKET 0 APIC 0 microcode 2000049

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: CPU 0: Machine Check: 0 Bank 11: ee2000000003110a

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: TSC 0 ADDR ff007f80 MISC 228aa040101086

*Sep 7 10:15:01.936: %IOSXE-0-PLATFORM: Chassis 1 R0/0: kernel: mce: [Hardware Error]: PROCESSOR 0:50654 TIME 1631009693 SOCKET 0 APIC 0 microcode 2000049

Autoinstall trying DHCPv4 on GigabitEthernet0,Vlan1

Autoinstall trying DHCPv6 on GigabitEthernet0,Vlan1

Acquired IPv4 address 192.168.10.105 on Interface GigabitEthernet0

Received following DHCPv4 options:

domain-name : cisco.com

dns-server-ip : 192.168.0.21

OK to enter CLI now...

pnp-discovery can be monitored without entering enable mode

Entering enable mode will stop pnp-discovery

Guestshell destroyed successfully

Druk op de toets "Enter" en zeg "nee" tegen het eerste dialoogvenster en "ja" om het installatie-proces te beëindigen:

% Please answer 'yes' or 'no'.

Would you like to enter the initial configuration dialog? [yes/no]: no

Would you like to terminate autoinstall? [yes]: yes

Press RETURN to get started!

Bootstrap Template - Basisapparaatinstellingen

Neem de volgende configuratiesjablonen en wijzig de waarden zoals aangegeven in de Ingrediënten tabel. Dit document is verdeeld over verschillende secties om een evaluatie te vergemakkelijken

Voor alle secties, plak altijd de inhoud van de modus Config, druk op "Enter" om de prompt te krijgen en gebruik vervolgens de opdrachten in- en configuratie, bijvoorbeeld:

WLC>enable

WLC#config

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

WLC(config)#hostname controller-name

Eerste configuratie van apparaat en out-of-band connectiviteit

Gebruik de volgende opdrachten in de Config-modus. De opdrachten eindigen met het opslaan van de configuratie om er zeker van te zijn dat SSH is ingeschakeld, na het maken van de lokale toets

hostname [WLC_NAME]

int gi0

ip add [OOM_IP] 255.255.255.0

exit

ip route vrf Mgmt-intf 0.0.0.0 0.0.0.0 [OOM_GW]

no ip domain lookup

username [ADMIN] privilege 15 password 0 [PASSWORD]

ip domain name [DOMAIN_NAME]

aaa new-model

aaa authentication login default local

aaa authentication login CONSOLE none

aaa authorization exec default local

aaa authorization network default local

line con 0

privilege level 15

login authentication CONSOLE

exit

crypto key generate rsa modulus 2048

ip ssh version 2

end

wr

Optioneel - CDP inschakelen

Voer de volgende opdrachten opnieuw in in Config-modus. Voor 9800-CL vervangt u de interfaces Te0/0/0 en Te0/0/1 met Gi1 en Gi2

cdp run

int te0/0/0

cdp ena

int te0/0/1

cdp ena

9800-CL - Zelfondertekend certificaat maken

Dit hoeft alleen te worden uitgevoerd op de 9800-CL-controllers; dit is niet vereist op de apparaatmodellen (9800-80, 9800-40, 9800-L) voor AP CAPWAP-toetreding

wireless config vwlc-ssc key-size 2048 signature-algo sha256 password 0 [CHANGEPASSWORD]

VLAN’s maken

Van de wijze Config, creeer zo vele cliëntVLAN's zoals vereist, en vlan die aan de Draadloze Beheerinterface (WMI) beantwoorden

In de meeste scenario's is het gebruikelijk om ten minste 2 client-VLAN's te hebben, één voor corporate en één voor gasttoegang. Grote scenario's kunnen honderden verschillende VLAN's omvatten als dat nodig is

WMI VLAN is het punt voor toegang tot de controller voor de meeste beheerprotocollen en topologieën, plus dat daar de toegangspunten hun CAPWAP-tunnels zullen maken

vlan [CLIENT_VLAN]

name [VLAN_NAME]

vlan [WMI_VLAN]

name [WIRELESS_MGMT_VLAN]

Gegevensinterfaces configureren - applicaties

Voor 9800-L, 9800-40, 9800-80 kunt u vanuit de configuratiemodus de volgende opdrachten gebruiken om de basisfunctionaliteit voor de gegevensvlakke interfaces in te stellen. Dit voorbeeld is het voorstel voor LACP, met kanaalgroep gecreëerd over beide havens.

Het is belangrijk om een passende topologie aan de kant van de switch te vormen.

Dit is een sectie die significante veranderingen zou kunnen hebben van het verstrekte voorbeeld aan wat echt nodig is, afhankelijk van uw topologie en als het gebruiken van havenkanalen. Beoordeel dit zorgvuldig.

!!Interfaces. LACP if standalone or static (channel-group 1 mode on) on if HA before 17.1.

interface TenGigabitEthernet0/0/0

description You should put here your switch name and port

switchport trunk allowed vlan [CLIENT_VLAN],[WMI_VLAN]

switchport mode trunk

no negotiation auto

channel-group 1 mode active

interface TenGigabitEthernet0/0/1

description You should put here your switch name and port

switchport trunk allowed vlan [CLIENT_VLAN],[WMI_VLAN]

switchport mode trunk

no negotiation auto

channel-group 1 mode active

no shut

int po1

switchport trunk allowed vlan [CLIENT_VLAN],[WMI_VLAN]

switchport mode trunk

no shut

!!Configure the same in switch and spanning-tree portfast trunk

port-channel load-balance src-dst-mixed-ip-port

Draadloze beheerinterface configureren

Gebruik de volgende opdrachten in de configuratiemodus om de WMI te maken. Dit is een cruciale stap

int vlan [WMI_VLAN]

ip add [WMI_IP] [WMI_MASK]

no shut

ip route 0.0.0.0 0.0.0.0 [WMI_GW]

!! The interface name will normally be somethng like Vlan25, depending on your WMI VLAN ID

wireless management interface Vlan[WMI_VLAN]

Configureer de tijdzone en NTP-synchronisatie

NTP is essentieel voor verschillende draadloze functies. Gebruik de volgende opdrachten in de configuratiemodus om deze in te stellen:

ntp server [NTP_IP]

!!This is European Central Time, it should be adjusted to your local time zone

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

VTY-toegang en andere lokale diensten

Volgens de best practices worden hierdoor extra VTY-lijnen gecreëerd om problemen met de GUI-toegang te voorkomen en om basisservices in staat te stellen de TCP-sessie voor de beheerinterfaces te verbeteren

service timestamps debug datetime msec

service timestamps log datetime msec

service tcp-keepalives-in

service tcp-keepalives-out

logging buffered 512000

line vty 0 15

transport input ssh

line vty 16 50

transport input ssh

Radiusconfiguratie

Hierdoor worden basisinstellingen gemaakt om radiuscommunicatie met de ISE-server mogelijk te maken

radius server ISE

address ipv4 [RADIUS_IP] auth-port 1645 acct-port 1646

key [RADIUS_KEY]

automate-tester username dummy probe-on

aaa group server radius ISE_GROUP

server name ISE

aaa authentication dot1x ISE group ISE_GROUP

radius-server dead-criteria time 5 tries 3

radius-server deadtime 5

Optioneel: back-up voor dagelijkse configuratie

Om veiligheidsredenen kunt u een geautomatiseerde dagelijkse configuratie back-up naar externe TFTP-server inschakelen:

archive

path tftp://TFTP_IP/lab_configurations/9800-config.conf

time-period 1440

Draadloze configuratie

Deze sectie zal een voorbeeld van verschillende WLAN types behandelen, die de gemeenschappelijkste combinaties van WPA2 met Preshare Sleutel, WPA2 met 802.1x/straal, Centrale Webauth en Lokale Webauth behandelen. Het wordt niet verwacht dat uw implementatie zal hebben al deze, dus u moet verwijderen en aanpassen als nodig

Het is van cruciaal belang om de landenopdracht in te stellen, om er zeker van te zijn dat de controller de configuratie als "compleet" markeert. U dient de landenlijst aan te passen aan uw implementatielocatie:

ap dot11 24ghz cleanair

ap dot11 5ghz cleanair

no ap dot11 5ghz SI

!!Important: replace country list with to match your location

!!These commands are supported from 17.3 and higher

wireless country ES

wireless country US

Optioneel - best practices

Dit zal verzekeren het netwerk fundamentele beste praktijken ontmoet:

- Toegangspunten hebben SSH ingeschakeld, niet-standaard referenties en syslog, om de ervaring van probleemoplossing te verbeteren. Dit is het gebruik van standaardAP toetreden profiel, als het toevoegen van nieuwe ingangen, zou u gelijkaardige veranderingen op hen moeten toepassen

- Apparaatclassificatie inschakelen om clienttypen te volgen die zijn aangesloten op het netwerk

ap profile default-ap-profile

mgmtuser username [AP_ADMIN] password 0 [AP_PASSWORD] secret 0 [AP_SECRET]

ssh

syslog host [AP_SYSLOG]

device classifier

WLAN’s maken - WPA2-PSK

Vervang de variabelen door de gewenste instellingen. Dit type WLAN wordt voornamelijk gebruikt voor persoonlijke netwerken, eenvoudige scenario's of om IOT-apparaten zonder 802.1x-functies te ondersteunen

Dit is optioneel voor de meeste ondernemingsscenario's

wlan wlan_psk 1 [SSID-PSK]

security wpa psk set-key ascii 0 [WLANPSK]

no security wpa akm dot1x

security wpa akm psk

no shutdown

WLAN’s maken - WPA2-Enterprise

Meest gebruikelijke scenario van WPA2 WLAN met RADIUS-verificatie. Gebruikt in Enterprise-omgevingen

wlan wlan_dot1x 2 [SSID-DOT1X]

security dot1x authentication-list ISE

no shutdown

WLAN’s maken - Gast met lokale webverificatie

Gebruikt voor eenvoudiger toegang voor gasten, zonder ISE-gastondersteuning

Afhankelijk van de versie, is het mogelijk om een waarschuwing te krijgen wanneer het creëren van de eerste parameterkaart, gelieve te antwoorden ja, om te werk te gaan

parameter-map type webauth global

yes ! this may not be needed depending on the version

virtual-ip ipv4 192.0.2.1

virtual-ip ipv6 1001::1

aaa authentication login WEBAUTH local

aaa authorization network default local

wlan wlan_webauth 3 [SSID-WEBAUTH]

peer-blocking drop

no security wpa

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no security ft

no security wpa wpa2

security web-auth

security web-auth authentication-list WEBAUTH

security web-auth parameter-map global

no shu

WLAN’s maken - Gast met centrale webverificatie

Gebruikt voor ISE-gastondersteuning

aaa authentication network default local

aaa authorization network MACFILTER group ISE_GROUP

aaa accounting identity ISE start-stop group ISE_GROUP

aaa server radius dynamic-author

client [RADIUS_IP] server-key [RADIUS_KEY]

ip access-list extended REDIRECT

10 deny icmp any any

20 deny udp any any eq bootps

30 deny udp any any eq bootpc

40 deny udp any any eq domain

50 deny ip any host [RADIUS_IP]

55 deny ip host [RADIUS_IP] any

60 permit tcp any any eq www

wlan wlan_cwa 5 [SSID-CWA]

mac-filtering MACFILTER

no security wpa

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no security ft

no security wpa wpa2

no shutdown

!! we will create two policy profiles, to be used later depending if the APs are local or flex mode

wireless profile policy local_vlanclients_cwa

aaa-override

accounting-list ISE

ipv4 dhcp required

nac

vlan [CLIENT_VLAN]

no shutdown

wireless profile policy policy_flex_cwa

no central association !!Ensure to disable central-assoc for flexconnect APs

no central dhcp

no central switching

aaa-override

accounting-list ISE

ipv4 dhcp required

nac

vlan [CLIENT_VLAN]

no shutdown

Beleidsregels maken voor lokale toegangspunten

Local mode AP's zijn die welke zich op dezelfde fysieke locatie bevinden als de Catalyst 9800 controller, normaal gesproken over hetzelfde netwerk.

Nu we de controller met basisapparaatconfiguratie hebben en de verschillende WLAN-profielen gemaakt hebben, is het tijd dat we alles aan elkaar koppelen met de beleidsprofielen en ze via tags toepassen op de toegangspunten die deze SSID's zouden moeten uitzenden

Controleer voor meer informatie het configuratiemodel van Catalyst 9800 draadloze controllers

wireless profile policy policy_local_clients

description local_vlan

dhcp-tlv-caching

http-tlv-caching

radius-profiling

session-timeout 86400 !!Ensure to not use 0 since 0 means no pmk cache

idle-timeout 300

vlan [CLIENT_VLAN]

no shutdown

wireless tag site site_tag_local

description local

wireless tag policy policy_tag_local

description "Tag for APs on local mode"

!! Include here only the WLANs types from previous sections, that you have defined and are interesting for your organization

!! For guest WLANS (CWA/LWA), it is common to use a different policy profile, to map to a different VLAN

wlan wlan_psk policy policy policy_local_clients

wlan wlan_dot1x policy policy policy_local_clients

wlan wlan_webauth policy policy policy_local_clients

wlan wlan_cwa policy policy_local_clients

Beleid maken voor AP's in Flexconnect-modus

Flexconnect mode access points worden normaal gebruikt wanneer de verbinding tussen de controller en de AP's via een WAN wordt gemaakt (er is dus een verhoogde ronde-reisvertraging tussen hen), of wanneer we, om topologische redenen, het clientverkeer lokaal moeten overschakelen op de AP-poort, en niet door CAPWAP moeten worden gebracht om het netwerk te verlaten op de controller interfaces

De configuratie is vergelijkbaar met de lokale modus, maar gemarkeerd als een externe kant, met lokaal geschakeld verkeer

wireless profile flex flex_profile_native

acl-policy REDIRECT

central-webauth

arp-caching

!! Replace 25 with the VLAN native on your AP L2 topology

native-vlan-id 25

vlan-name [VLAN_NAME]

vlan-id [CLIENT_VLAN]

wireless tag site site_tag_flex

flex-profile flex_profile_native

no local-site

wireless profile policy policy_flex_clients

no central association !!Ensure to disable central-assoc for flexconnect APs

no central dhcp

no central switching

dhcp-tlv-caching

http-tlv-caching

idle-timeout 300

session-timeout 86400 !!Ensure to not use 0 since 0 means no pmk cache

vlan [CLIENT_VLAN]

no shutdown

wireless tag policy policy_tag_flex

description "Profile for Flex mode APs"

!! Include here only the WLANs types from previous sections, that you have defined and are interesting for your organization

!! For guest WLANS (CWA/LWA), it is common to use a different policy profile, to map to a different VLAN

wlan wlan_psk policy policy_flex_clients

wlan wlan_dot1x policy policy_flex_clients

wlan wlan_webauth policy policy_flex_clients

wlan wlan_cwa policy policy_flex_cwa

Laatste - Tags toepassen op Access points

Als laatste stap moeten we de tags die we hebben gedefinieerd toepassen op elk access point. U dient het Ethernet MAC-adres van elke AP te vervangen door het adres dat op uw apparaat aanwezig is

!!Tag assigment using static method. Replace mac with your device

ap F4DB.E683.74C0

policy-tag policy_tag_local

site-tag site_tag_local

Hoe verkrijgt u een lijst met AP mac-adressen?

U kunt een lijst verkrijgen van de momenteel aangesloten AP's met behulp van de opdracht show ap samenvatting

Gladius1#sh ap summ

Number of APs: 1

AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

9130E-r3-sw2-g1012 3 9130AXE 0c75.bdb6.28c0 0c75.bdb5.7e80 Test123 ES 192.168.25.139 Registered

Aanbevolen lezen

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

07-Oct-2021 |

Gecorrigeerde idle-timeout om de best practices aan te passen |

2.0 |

21-Sep-2021 |

Het referentiegedeelte toegevoegd |

1.0 |

14-Sep-2021 |

Eerste vrijgave |

Bijdrage van

- Javier ContrerasCisco draadloze engineering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback