Site-to-site tunnelverbinding tussen FTD- en StrongSwan-server configureren

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u een site-to-site IKEv2 VPN-verbinding tussen Cisco FTD en StrongSwan kunt configureren met behulp van certificeringsverificatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Site-to-site VPN

- Certificaatverificatie (IKEv2)

- Public Key Infrastructure (PKI)

- Basiskennis van StrongSwan

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FTD actieve versie 7.2.0 build 18

- Cisco FMC-versie 7.2.0 build 18

- Ubuntu Server met versie 20.04 (Focal Fossa)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

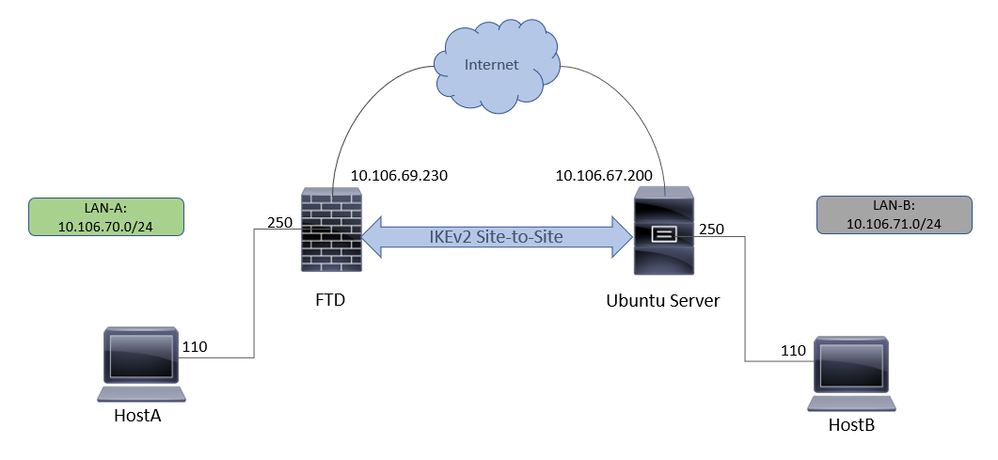

scenario

In deze installatie wil HOST-A in LAN-A communiceren met HOST-B in LAN-B. Dit verkeer moet worden versleuteld en verzonden via een IKEv2-tunnel tussen FTD en de Ubuntu Server waarop StrongSwan wordt uitgevoerd. Beide peers verifiëren elkaar met certificaatverificatie.

Netwerkdiagram

FMC-configuratie

Een certificaat verkrijgen voor FTD

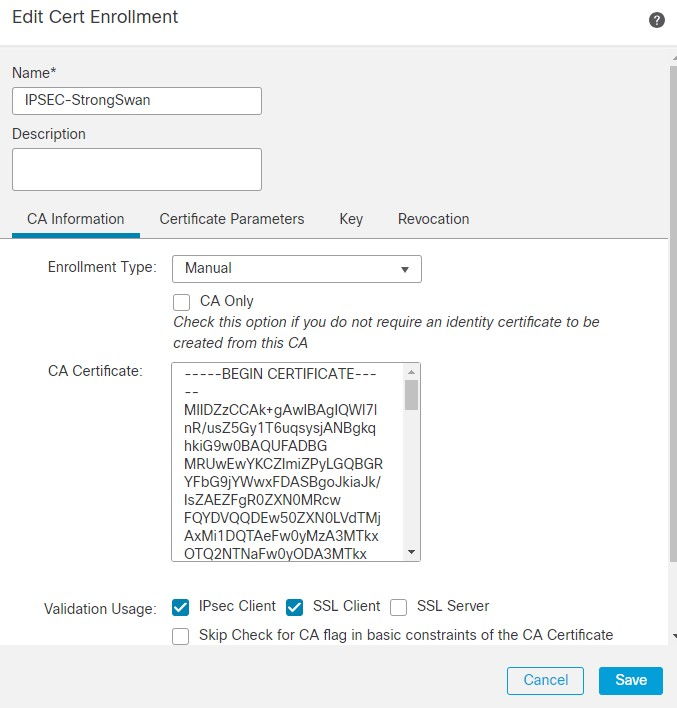

1. Van het VCC navigeer Objects > Object Management > PKI > Cert Enrollment.

2. Klik op Add Cert Enrollment.

3. De sectie Naam is een verplicht veld; geef een naam voor het Trustpoint.

4. De handmatige inschrijving wordt gebruikt. Plak op het tabblad CA-informatie het certificaat van de afgevende instantie.

Opmerking: als u geen certificaat van afgevende instantie hebt, kunt u zonder dat certificaat CSR blijven genereren en nadat u uw CSR ondertekend hebt van de CA, kunt u het trustpoint bewerken zoals vermeld in Stap 1. en de CA-informatie plakken zoals beschreven in Stap 4.

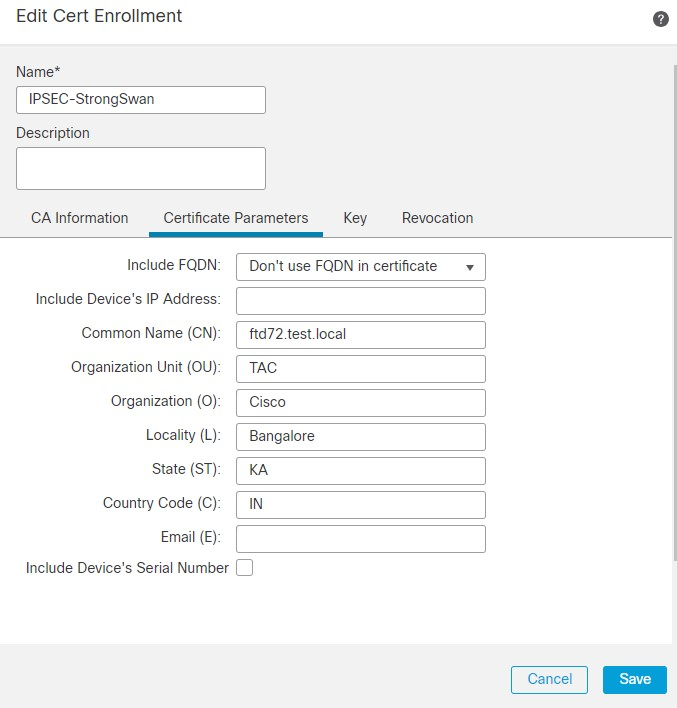

5. Voer in het veld Certificaatparameters de parameters in zoals vereist.

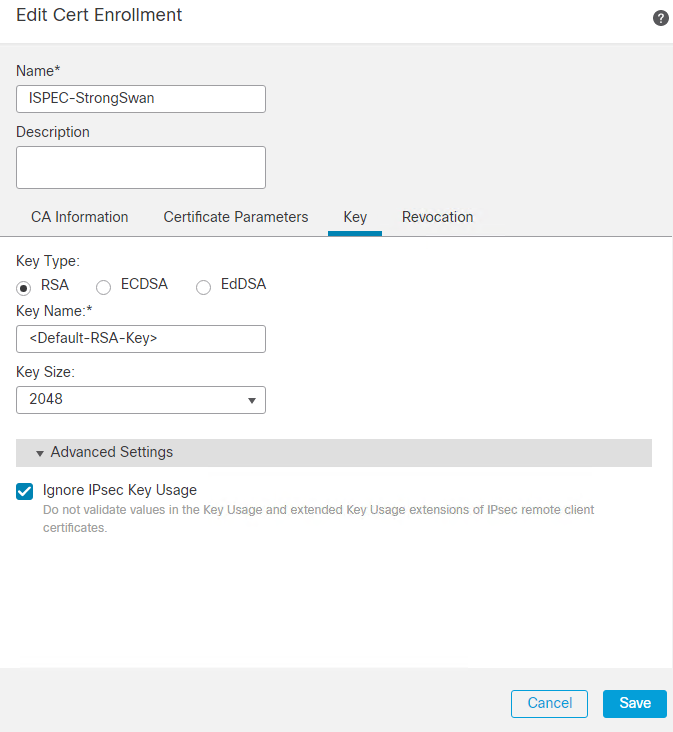

6. In het veld Key kunt u het standaard RSA-sleutelpaar gebruiken of een nieuw sleutelpaar genereren door het veld Key Name te bewerken.

Opmerking: als u een Windows-certificeringsinstantie (CA) gebruikt, is de standaardextensie voor het toepassingsbeleid een IKE-intermediair voor IP-beveiliging. Als u deze standaardinstelling gebruikt, moet u de optie IPsec-sleutelgebruik negeren kiezen in het gedeelte Geavanceerde instellingen op het tabblad Sleutel in het dialoogvenster PKI-certificaatinschrijving voor het object dat u kiest. Anders kunnen de eindpunten de site-to-site VPN-verbinding niet voltooien.

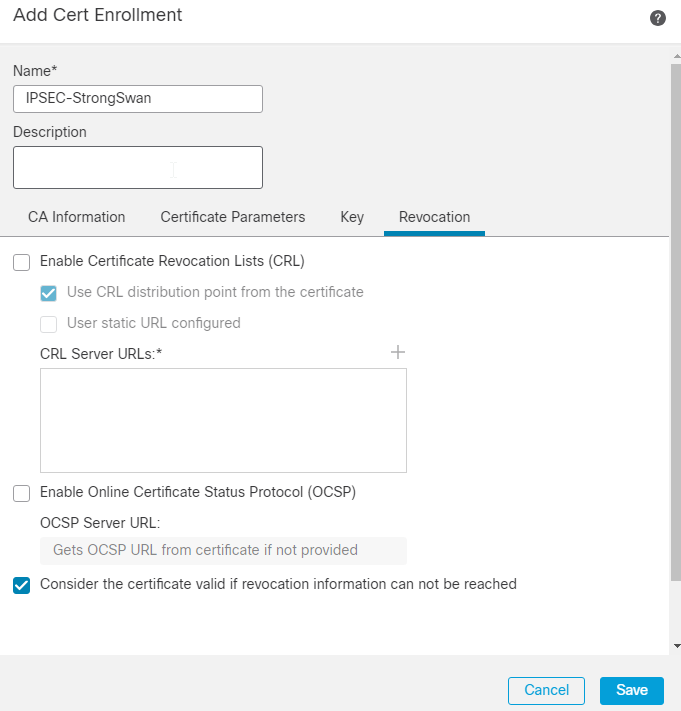

7. Kies in het veld Herroeping het selectievakje naast Consider the Certificate valid if revocation information can not be reached. Er worden geen CRL- of OCSP-controles gebruikt. Klik op Save (Opslaan).

Opmerking: Als het apparaat de CRL- of OCSP-servers van het FTD kan bereiken, kunt u de uitgebreide herroepingscontrole inschakelen om de status van het certificaat te verkrijgen. Het vakje Certificaat geldig beschouwen als de intrekkingsinformatie niet kan worden bereikt is alleen ingeschakeld als er geen verbinding is tussen de CRL-server en het FTD-apparaat. Dit wordt standaard gecontroleerd op het VCC.

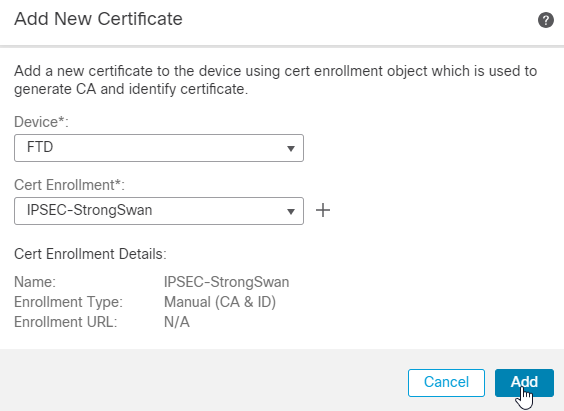

8. Navigeer vervolgens naar Devices > Certificates,klik op de knop Add, en kies het FTD-apparaat en het Trustpoint dat u hebt gemaakt. Klik vervolgens op Add.

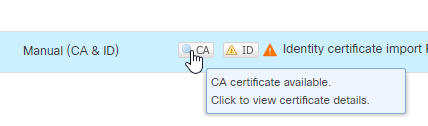

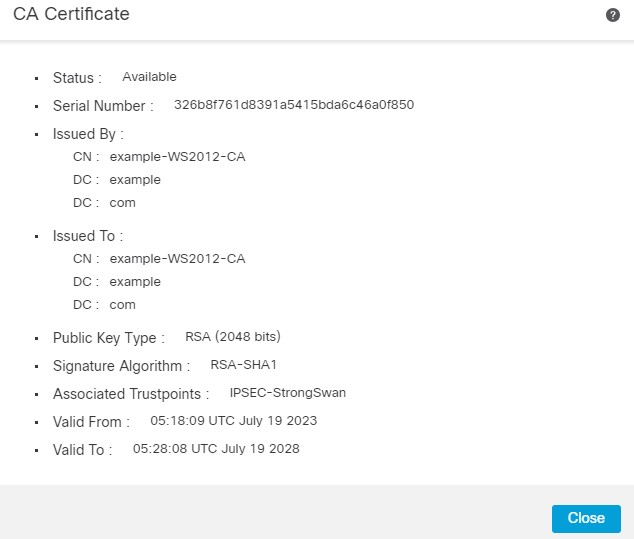

9. U kunt het afgiftecertificaat controleren door op het vergrootglaspictogram te klikken dat als CA.

10. Je krijgt een gelijkaardig resultaat.

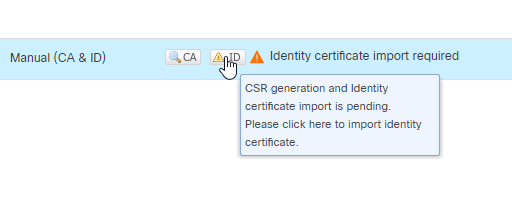

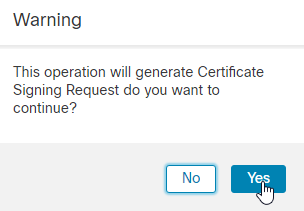

1. In de volgende stap moet u op de ID en je krijgt een pop-up om een CSR te genereren. Klik op de knop Yes.

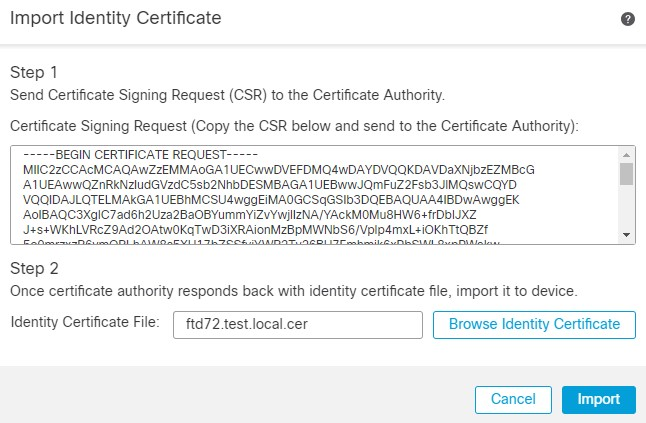

12. Zodra u het bestand met het identiteitscertificaat hebt teruggestuurd van de CA, kunt u hetzelfde importeren met de Browse Identity Certificate en het klikken Import.

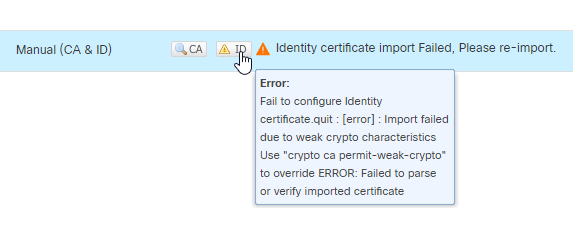

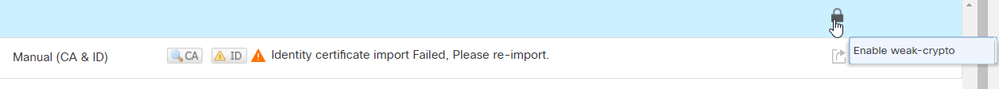

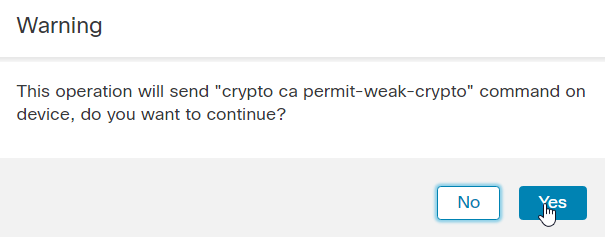

Opmerking: als u een fout ontvangt met betrekking tot Import failed due to weak crypto characteristics, gebruik de Enable weak-crypto Klik op Ja om verder te gaan zodra u de pop-up ontvangt.

13. Herhaal de stappen om MVO te genereren en het identiteitsbewijs in te voeren.

Het is niet nodig de MVO opnieuw in te dienen, aangezien er niets is veranderd aan het apparaat. U kunt het afgegeven certificaat rechtstreeks importeren door naar de CA te navigeren.

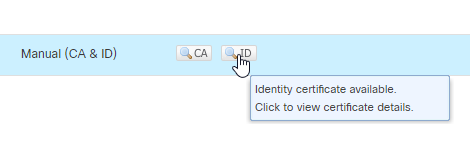

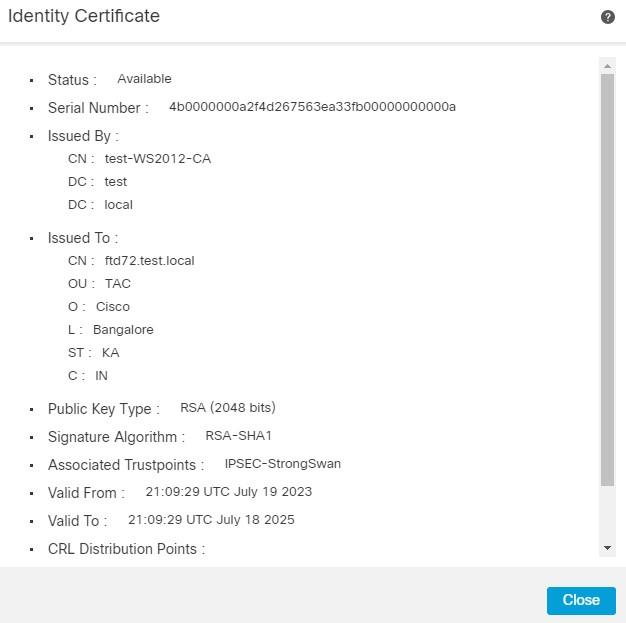

14. U kunt het identiteitsbewijs nu bekijken door op het vergrootglaspictogram te klikken dat als ID.

15. Het certificaat wordt met succes toegevoegd.

VPN-configuratie

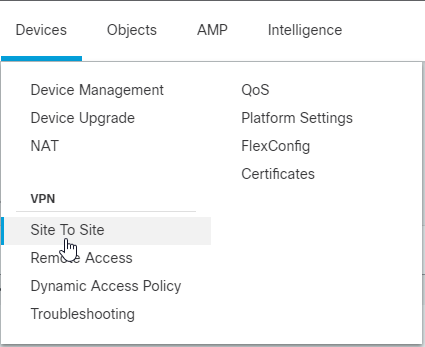

1. Navigeer naar Devices > Site to Site VPN .

2. Klik op Add > VPN Tunnel.

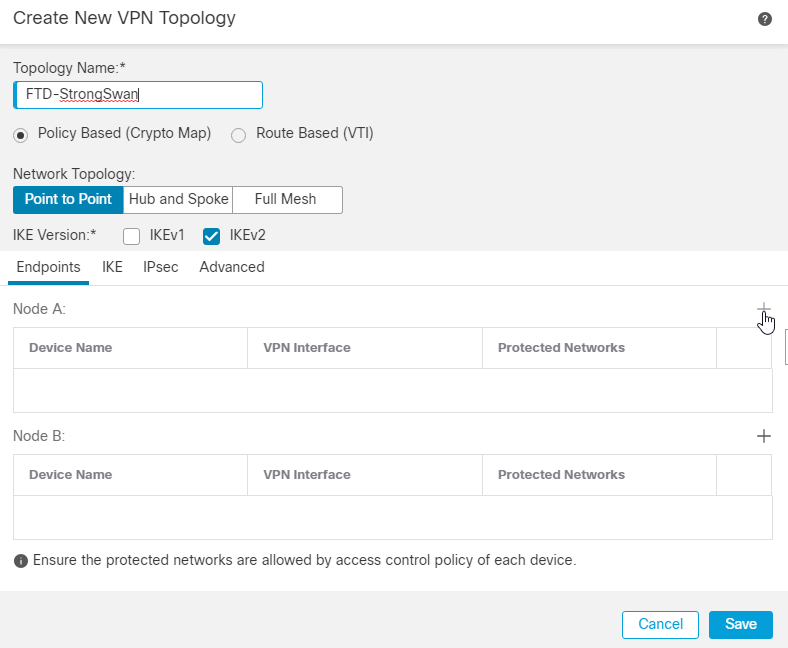

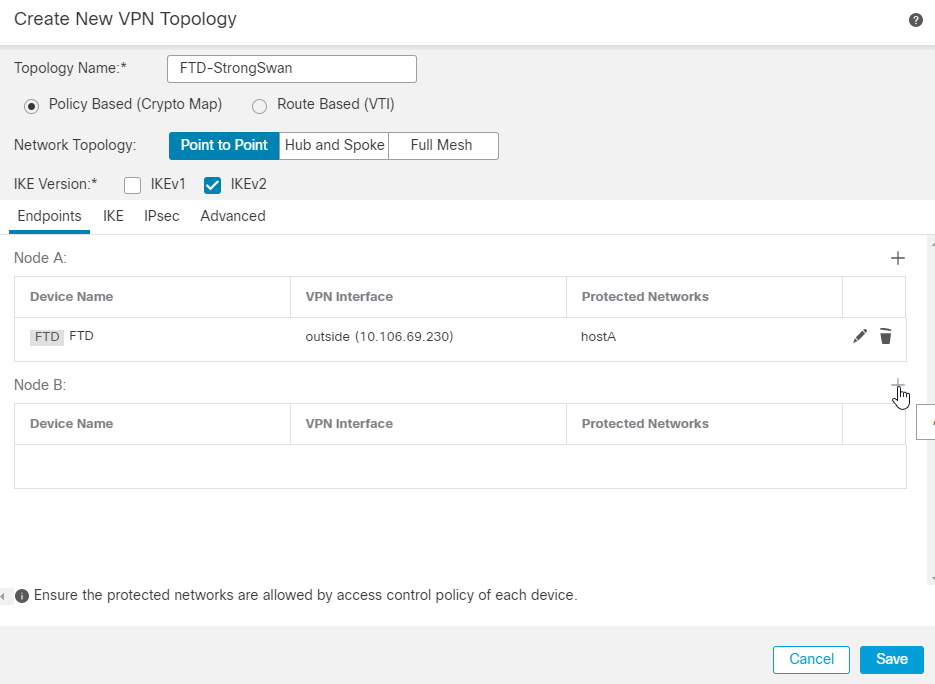

3. Voer de naam van de topologie in, die een verplicht veld is. Policy based (Crypto Map), Point-to-Point Topology, en IKEv2 Standaard zijn geselecteerd en u moet deze gebruiken.

4. Klik in het gedeelte Endpoints op de + pictogram naast Node A.

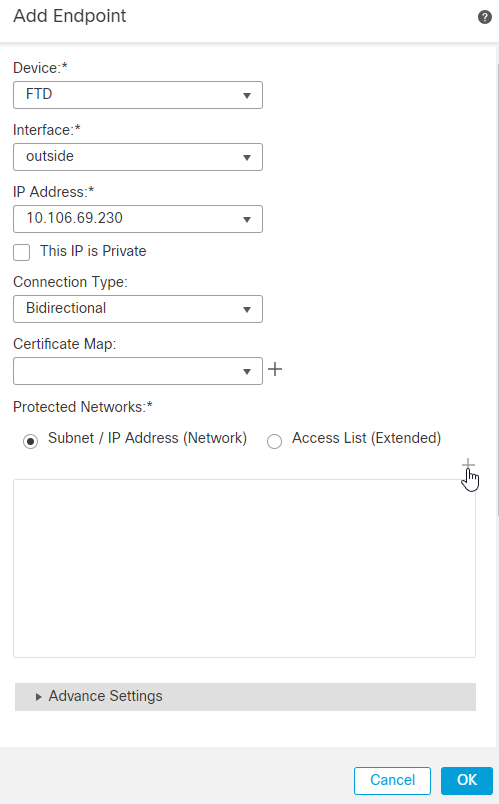

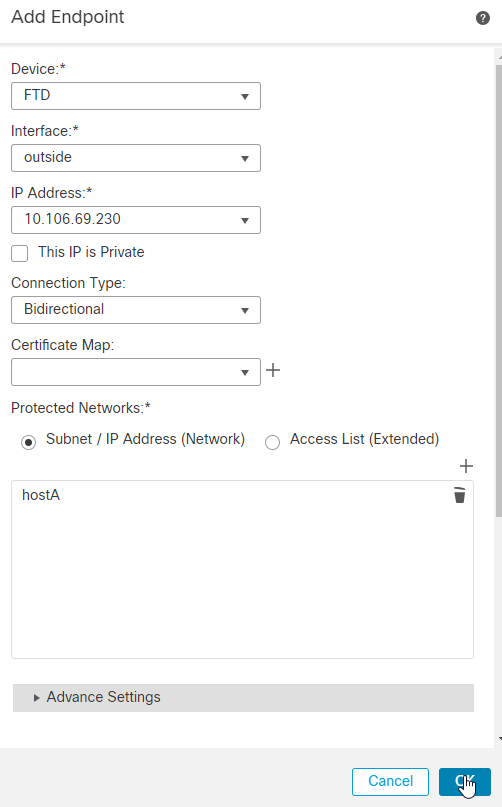

5. Kies het FTD-apparaat als knooppunt A en de VPN-afsluitinterface is de buiteninterface.

6. Kies in het veld Beschermde netwerken het subnet/IP-adres (netwerk) en klik op de + pictogram.

7. Klik op het + pictogram naast Available Networks.

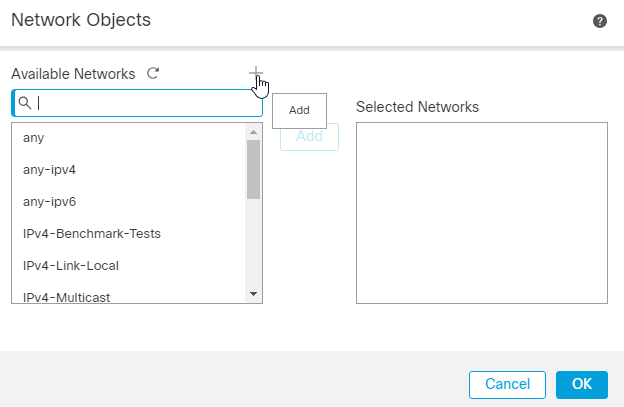

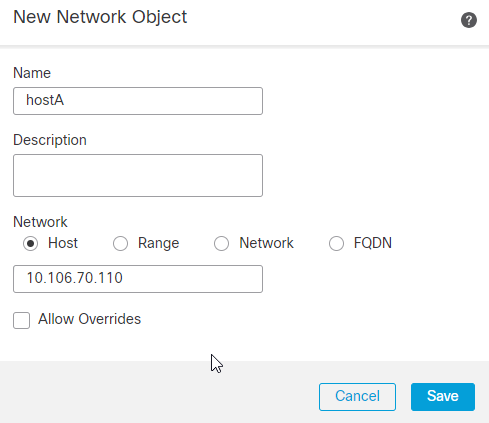

8. Hier worden het netwerk of de host of het bereik van IP-adressen achter de FTD die moeten worden beveiligd, gedefinieerd. In dit geval is het hostA dat het IP-adres 10.106.70.110/32 heeft. Klik op de knop Save.

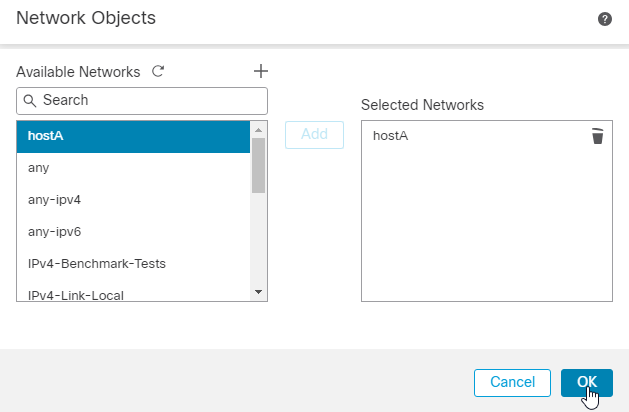

9. Plaats de naam die in de vorige stap is ingevoerd voor het netwerkobject en klik op Add. U kunt nu de naam van de netwerkobjecten zien die in de geselecteerde netwerken is geconfigureerd. Klik op de knop OK.

10. U ziet nu ons netwerkobject dat is geconfigureerd in de lijst met beschermde netwerken. Klik op de knop OK. Het FTD-eindpunt is nu geconfigureerd en de externe peer-side configuratie is als volgende.

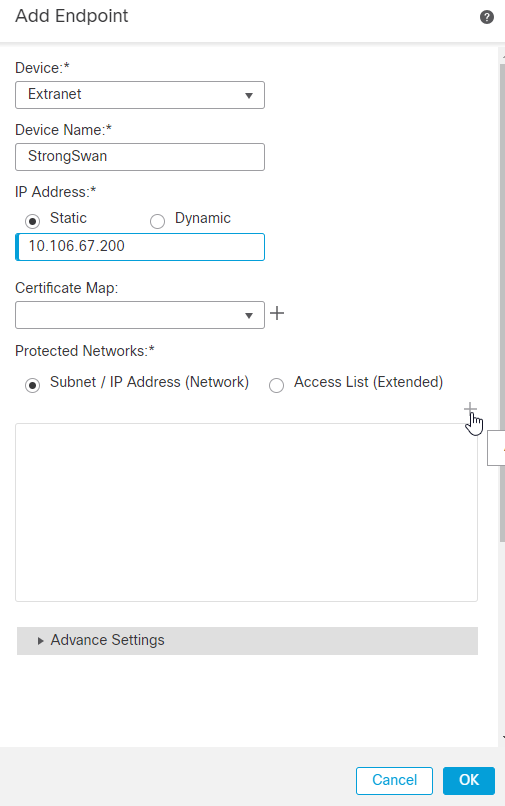

1. Voer hetzelfde proces uit voor knooppunt B. Klik op de + pictogram naast Node B.

12. Als het externe peer-apparaat extern is, moet u het apparaat als extranet kiezen. Voeg de apparaatnaam en het bijbehorende openbare IP-adres toe als het peer-adres.

13. Kies in het veld Beschermde netwerken het Subnet/IP-adres (netwerk) en klik op +.

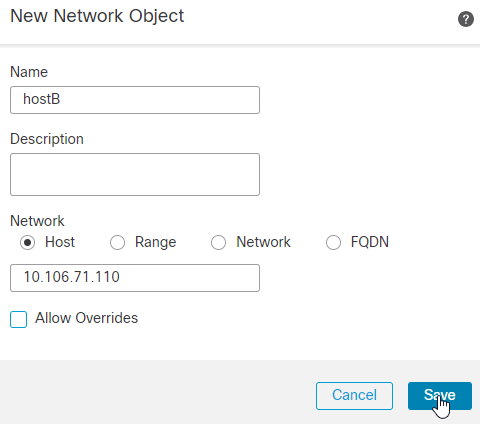

14. Klik op de + pictogram naast de beschikbare netwerken.

15. Voer de IP-adressen van de host of het netwerk of het bereik in die u wilt beveiligen en die zich achter de Ubuntu Server bevinden. In dit geval is het hostB dat het IP-adres 10.106.71.110/32 heeft. Klik op Save (Opslaan).

16. Plaats de naam die in de vorige stap is ingevoerd voor het netwerkobject en klik op AddU kunt nu de naam van de netwerkobjecten zien die in de geselecteerde netwerken is geconfigureerd. Klik op de knop OK .

17. U kunt nu het netwerkobject zien dat is geconfigureerd in de lijst met beschermde netwerken. Klik op OK.

18. Nu worden de eindpunten en netwerken die moeten worden beveiligd, geconfigureerd.

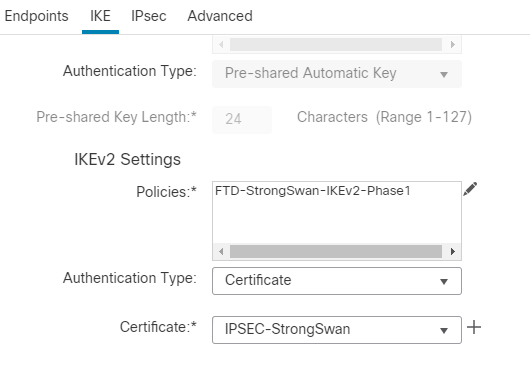

19. Vervolgens gaat u vanuit de sectie Endpoints verder naar de IKE-sectie. Bewerk het beleid onder de IKEv2-instellingen door op de Pencil pictogram naast Beleid.

20. In de rubriek "Beleid" Encryption AES, Integrity SHA1, PRF SHA1, DH Group 14 (mod 2048), en FTD-StrongSwan-IKEv2-Phase1 worden gebruikt.

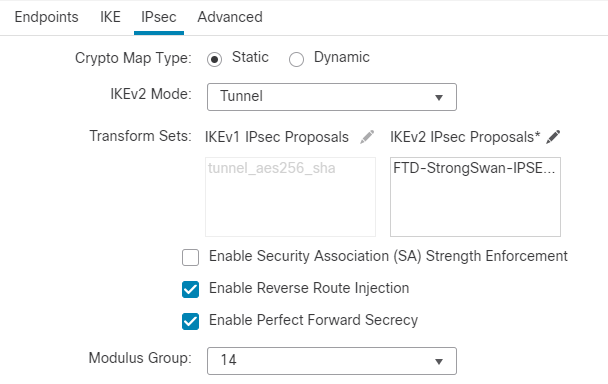

21. Verlaat de standaard crypto kaart als statisch en IKEv2 modus als Tunnel. Klik in Transformatiesets op de Pencil icoon naast voorstellen. In voorstellen, kies Encryption AES, Integrity sha-1, en PFS DH group 14 (2048) als de voorstellen in de FTD-StrongSwan-IPSec.

2. Ga nu vanuit het navigatiedeelvenster bovenaan naar Policies > Access Control. Bewerk de ACS voor het FTD dat u behandelt.

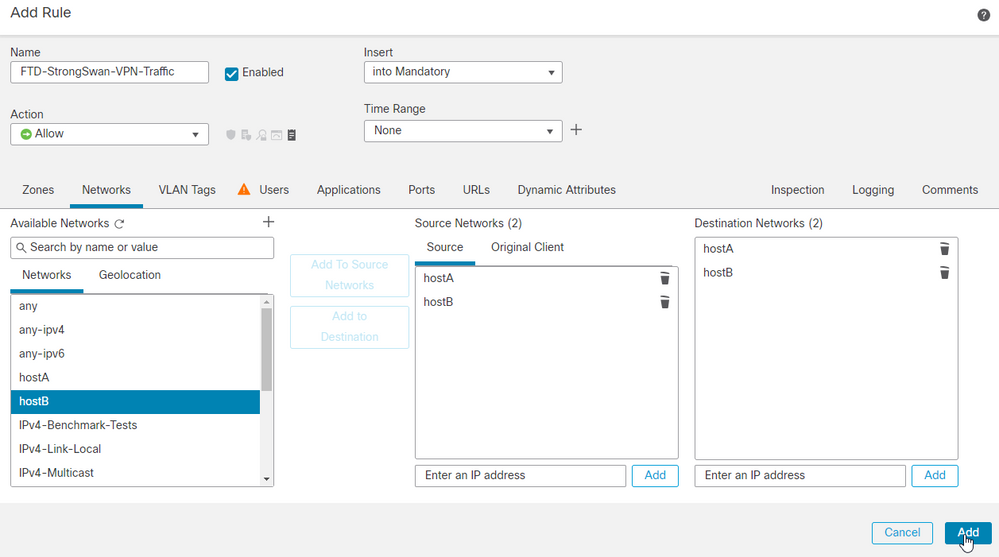

23. Klik Add Rule.

24. De standaardregel is al verkeer te blokkeren om bidirectionele verkeersstroom tussen hostA en hostB toe te staan. Als u zones hebt ingesteld, kiest u de relevante zones en voegt u deze toe voor bron en bestemming. Klik vervolgens op Add .

25. Klik na het toevoegen van de regel op Save .

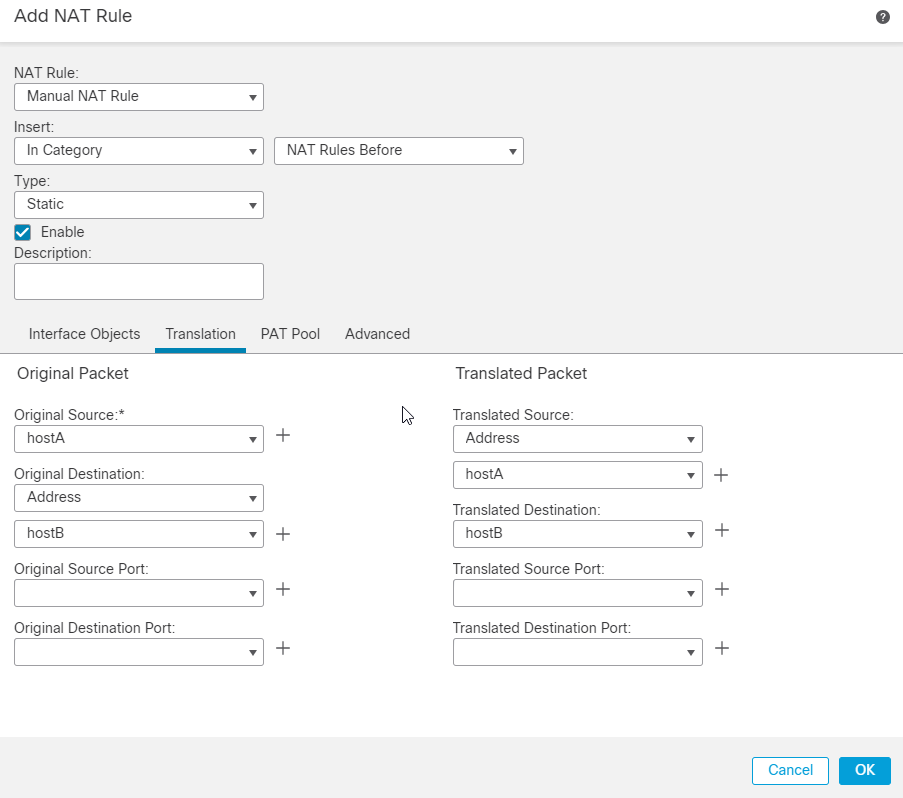

26. Ten slotte moet u een No NAT-verklaring configureren voor het VPN-verkeer dat moet worden vrijgesteld als er een NAT op het FTD aanwezig is. Naar navigeren Devices > NAT. Klik op de knop Add Rule.

27. Voeg de relevante interfaceobjecten toe en kies onder de vertaalsectie de originele en vertaalde bron als het VPN-beschermde netwerk achter de FTD, die in dit geval hostA is. Op dezelfde manier voor de Originele en Vertaalde bestemmingen, kies het VPN-beschermde netwerk achter het Verre eind, dat in dit geval hostB is.

28. Controleer in het gedeelte Advanced of het Do not proxy ARP on Destination Interface en Perform Route Lookup for Destination Interface selectievakjes, die vereist zijn voor geen NAT-verklaringen.

Configuratie StrongSwitch

Certificaat verkrijgen

Alle getoonde opdrachten hebben sudo machtigingen nodig. Neem contact op met de systeembeheerder als u geen sudo toegang of toestemming hebt om de software te installeren. Officiële StrongSwan-voorbeeldconfiguraties vindt u hier.

1. Start met het updaten van de system package cache.

apt update

2. Installeer StrongSwan en zijn afhankelijkheden. Meer informatie over de pakketten vindt u hier.

apt install strongswan strongswan-pki strongswan-swanctl libcharon-extra-plugins libcharon-extauth-plugins libstrongswan-extra-plugins

3. Controleer de status van de StrongSwan daemon. De status moet actief (actief) tonen.

systemctl status strongswan-starter.service

4. Als dit om de een of andere reden niet het geval is, schakelt u het apparaat in en start u het met deze opdracht.

systemctl enable --now strongswan-starter.service

5. Gebruik vervolgens de strong-swan pki opdrachtregeltool om de private sleutel en MVO te genereren. Om een privé sleutel voor de server te produceren voer dit bevel uit.

pki --gen > sswan.priv.key

6. MVO-verzoeken genereren voor de StrongSwan-server. U kunt de --dn argument in overeenstemming met uw vereisten.

pki --req --in sswan.priv.key --dn "CN=sswan.test.local, O=Cisco, OU=TAC, ST=KA, C=IN" --outform pem > sswan.test.local.pem

7. Kopieer, nadat de CSR door de bevoegde autoriteit is ondertekend, het emittentencertificaat, het identiteitsbewijs en de persoonlijke sleutel naar de respectieve /etc/swanctl directory.

cp $HOME/certs/root-ca.cer /etc/swanctl/x509ca/

cp $HOME/certs/sswan.test.local.cer /etc/swanctl/x509/

cp $HOME/certs/sswan.priv.key /etc/swanctl/private/

Configuratiebestand switchingvorm

connections {

strongswan-ftd {

# Peer IP's

local_addrs = 10.106.67.200

remote_addrs = 10.106.69.230

local {

auth = pubkey

certs = sswan.test.local.cer

id = "sswan.test.local"

}

remote {

auth = pubkey

id = "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

}

children {

hostB-hostA {

local_ts = 10.106.71.110/32

remote_ts = 10.106.70.110/32

rekey_time = 28800 # Phase-2 Lifetime

esp_proposals = aes-sha-modp2048 # Phase-2 Paramters

}

}

mobike = no

version = 2 # IKE version 2

reauth_time = 86400 # Phase-1 Lifetime

proposals = aes-sha-prfsha1-modp2048 # Phase-1 Paramters

}

}

Verifiëren

FTD

1. Controleer de parameters van IKEv2 fase-1.

firepower# sh run crypto ikev2

crypto ikev2 policy 1

encryption aes

integrity sha

group 14

prf sha

lifetime seconds 86400

crypto ikev2 enable outside

2. Controleer de parameters van fase-2.

firepower# sh run crypto ipsec

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes

protocol esp integrity sha-1

3. Controleer de configuratie van de cryptokaart.

Opmerking: standaard op FTD 7.2.0 versie PFS is DH Group 14 (MOD 2048). U kunt dit ook controleren op running sh run all crypto map.

firepower# sh run crypto map

crypto map CSM_outside_map 1 match address CSM_IPSEC_ACL_1

crypto map CSM_outside_map 1 set pfs

crypto map CSM_outside_map 1 set peer 10.106.67.200

crypto map CSM_outside_map 1 set ikev2 ipsec-proposal CSM_IP_2

crypto map CSM_outside_map 1 set trustpoint IPSEC-StrongSwan

crypto map CSM_outside_map 1 set reverse-route

crypto map CSM_outside_map interface outside

4. Controleer Crypto ACL.

firepower# sh access-list CSM_IPSEC_ACL_1

access-list CSM_IPSEC_ACL_1; 1 elements; name hash: 0x1fb1fb7

access-list CSM_IPSEC_ACL_1 line 1 extended permit ip host 10.106.70.110 host 10.106.71.110 (hitcnt=37) 0xc8d25938

5. Controleer de tunnelstatus.

firepower# sh vpn-sessiondb det l2l

Session Type: LAN-to-LAN Detailed

Connection : 10.106.67.200

Index : 61 IP Addr : 10.106.67.200

Protocol : IKEv2 IPsec

Encryption : IKEv2: (1)AES128 IPsec: (1)AES128

Hashing : IKEv2: (1)SHA1 IPsec: (1)SHA1

Bytes Tx : 0

Bytes Rx : 0

Login Time : 12:16:25 UTC Mon Jul 17 2023

Duration : 0h:11m:30s

Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsec Tunnels: 1

IKEv2:

Tunnel ID : 61.1

UDP Src Port : 500 UDP Dst Port : 500

Rem Auth Mode: rsaCertificate

Loc Auth Mode: rsaCertificate

Encryption : AES128 Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 85710 Seconds

PRF : SHA1 D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 61.2

Local Addr : 10.106.70.110/255.255.255.255/0/0

Remote Addr : 10.106.71.110/255.255.255.255/0/0

Encryption : AES128 Hashing : SHA1

Encapsulation: Tunnel PFS Group : 14

Rekey Int (T): 28800 Seconds Rekey Left(T): 28110 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4608000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Conn Time Out: 1032728 Minutes Conn TO Left : 1032714 Minutes

Bytes Tx : 600 Bytes Rx : 880

Pkts Tx : 10 Pkts Rx : 10

6. Controleer de IPSEC SA-tellers.

firepower# sh cry ipsec sa

interface: outside

Crypto map tag: CSM_outside_map, seq num: 1, local addr: 10.106.69.230

access-list CSM_IPSEC_ACL_1 extended permit ip host 10.106.70.110 host 10.106.71.110

Protected vrf:

local ident (addr/mask/prot/port): (10.106.70.110/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.106.71.110/255.255.255.255/0/0)

current_peer: 10.106.67.200

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

StrongSwan

1. Controleer de geladen verbindingen. Als er geen verbindingen worden gezien, voert u de swanctl --load-all.

root@strongswan:~# swanctl --list-conn

strongswan-ftd: IKEv2, reauthentication every 86400s, no rekeying

local: 10.106.67.200

remote: 10.106.69.230

local public key authentication:

id: sswan.test.local

certs: C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local

remote public key authentication:

id: C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local

hostB-hostA: TUNNEL, rekeying every 28800s

local: 10.106.71.110/32

remote: 10.106.70.110/32

2. Controleer de SA-status van het kind.

root@strongswan:~# swanctl --list-sas

strongswan-ftd: #11, ESTABLISHED, IKEv2, 791c5a5633f9ea83_i a4e0487769c49dad_r*

local 'sswan.test.local' @ 10.106.67.200[500]

remote 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' @ 10.106.69.230[500]

AES_CBC-128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

established 279s ago, reauth in 83226s

hostB-hostA: #8, reqid 6, INSTALLED, TUNNEL, ESP:AES_CBC-128/HMAC_SHA1_96

installed 279s ago, rekeying in 25753s, expires in 31401s

in cc01a2a7, 600 bytes, 10 packets, 10s ago

out 3594c049, 600 bytes, 10 packets, 10s ago

local 10.106.71.110/32

remote 10.106.70.110/32

Problemen oplossen

FTD

debug crypto condition peer 10.106.67.200

debug crypto ikev2 platfform 127

debug crypto ikev2 protocol 127

debug crypto ipsec 127

De validatie van peer-id is ingeschakeld.

==== OUTPUT OMITTED ====

IKEv2-PLAT-4: (203): Peer ID check started, received ID type: IPv4 address

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive IP from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive DNS name from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive RFC822 name from SAN

IKEv2-PLAT-4: (203): retrieving SAN for peer ID check

IKEv2-PLAT-2: (203): Peer ID check failed

IKEv2-PROTO-2: (203): Failed to locate an item in the database

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: I_PROC_AUTH Event: EV_AUTH_FAIL

IKEv2-PROTO-4: (203): Verification of peer's authentication data FAILED

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: AUTH_DONE Event: EV_FAIL

IKEv2-PROTO-4: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_ABORT

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_CHK_PENDING_ABORT

IKEv2-PLAT-7: Negotiating SA request deleted

IKEv2-PLAT-7: Decrement count for outgoing negotiating

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_UPDATE_CAC_STATS

IKEv2-PROTO-4: (203): Abort exchange

IKEv2-PROTO-4: (203): Deleting SA

==== OUTPUT OMITTED ====

StrongSwan

root@strongswan:~# swanctl --log

01[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (574 bytes)

01[ENC] parsed IKE_SA_INIT request 0 [ SA KE No V V N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) V ]

01[IKE] received Cisco Delete Reason vendor ID

01[IKE] received Cisco Copyright (c) 2009 vendor ID

01[IKE] received FRAGMENTATION vendor ID

01[IKE] 10.106.69.230 is initiating an IKE_SA

01[CFG] selected proposal: IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

01[IKE] sending cert request for "DC=local, DC=test, CN=test-WS2012-CA"

01[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(CHDLESS_SUP) N(MULT_AUTH) ]

01[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (481 bytes)

06[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

06[ENC] parsed IKE_AUTH request 1 [ EF(1/5) ]

06[ENC] received fragment #1 of 5, waiting for complete IKE message

07[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

07[ENC] parsed IKE_AUTH request 1 [ EF(2/5) ]

07[ENC] received fragment #2 of 5, waiting for complete IKE message

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

12[ENC] parsed IKE_AUTH request 1 [ EF(3/5) ]

12[ENC] received fragment #3 of 5, waiting for complete IKE message

11[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

11[ENC] parsed IKE_AUTH request 1 [ EF(4/5) ]

11[ENC] received fragment #4 of 5, waiting for complete IKE message

09[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (208 bytes)

09[ENC] parsed IKE_AUTH request 1 [ EF(5/5) ]

09[ENC] received fragment #5 of 5, reassembled fragmented IKE message (2012 bytes)

09[ENC] parsed IKE_AUTH request 1 [ V IDi CERT CERTREQ AUTH SA TSi TSr N(INIT_CONTACT) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

09[IKE] received cert request for "DC=local, DC=test, CN=test-WS2012-CA"

09[IKE] received end entity cert "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] looking for peer configs matching 10.106.67.200[%any]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[CFG] selected peer config 'strongswan-ftd'

09[CFG] using certificate "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] using trusted ca certificate "DC=local, DC=test, CN=test-WS2012-CA"

09[CFG] reached self-signed root ca with a path length of 0

09[CFG] checking certificate status of "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] fetching crl from 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' ...

09[LIB] LDAP bind to 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' failed: Can't contact LDAP server

09[CFG] crl fetching failed

09[CFG] certificate status is not available

09[IKE] authentication of 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' with RSA signature successful

09[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

09[IKE] authentication of 'sswan.test.local' (myself) with RSA signature successful

09[IKE] IKE_SA strongswan-ftd[11] established between 10.106.67.200[sswan.test.local]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[IKE] scheduling reauthentication in 83505s

09[IKE] maximum IKE_SA lifetime 92145s

09[IKE] sending end entity cert "C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local"

09[CFG] selected proposal: ESP:AES_CBC_128/HMAC_SHA1_96/NO_EXT_SEQ

09[IKE] CHILD_SA hostB-hostA{8} established with SPIs cc01a2a7_i 3594c049_o and TS 10.106.71.110/32 === 10.106.70.110/32

09[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH SA TSi TSr N(AUTH_LFT) ]

09[ENC] splitting IKE message (1852 bytes) into 2 fragments

09[ENC] generating IKE_AUTH response 1 [ EF(1/2) ]

09[ENC] generating IKE_AUTH response 1 [ EF(2/2) ]

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (1248 bytes)

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (672 bytes)

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (76 bytes)

12[ENC] parsed INFORMATIONAL request 2 [ ]

12[ENC] generating INFORMATIONAL response 2 [ ]

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

28-Jul-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ishan ShrimaliCisco TAC Engineer

- Pavan GunduCisco TAC Engineer

- Srinivasulu PodaCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback