Inleiding

Dit document beschrijft hoe u Secure Access kunt configureren met de firewall van Palo Alto.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Firewall van Palo Alto 11.x versie

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

- Clientloze ZTNA

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Firewall van Palo Alto 11.x versie

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Beveiligde toegang - Palo Alto

Beveiligde toegang - Palo Alto

Cisco heeft Secure Access ontworpen om toegang tot particuliere toepassingen te beschermen en te bieden, zowel op locatie als in de cloud. Het beschermt ook de verbinding van het netwerk met het internet. Dit wordt bereikt door de implementatie van meerdere beveiligingsmethoden en -lagen, die allemaal gericht zijn op het bewaren van de informatie zoals ze deze via de cloud benaderen.

Configureren

VPN bij beveiligde toegang configureren

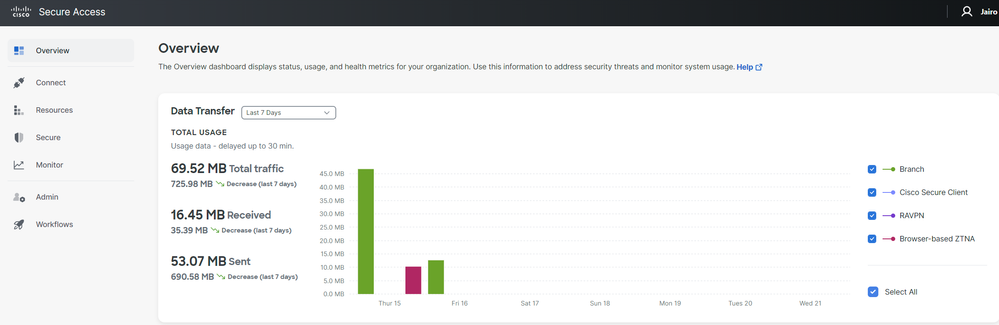

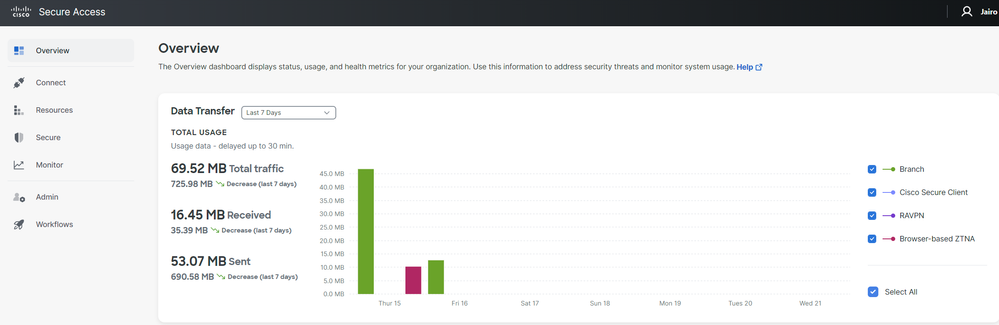

Navigeer naar het beheerderspaneel van Secure Access.

Secure Access - hoofdpagina

Secure Access - hoofdpagina

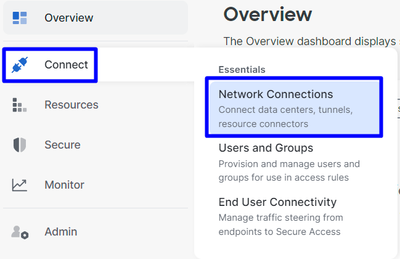

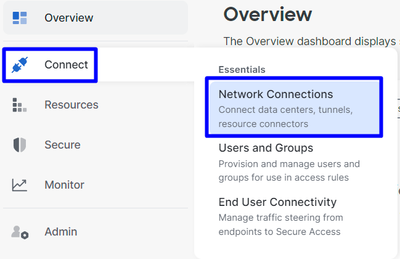

- Klik op

Connect > Network Connections

Secure Access - netwerkverbindingen

Secure Access - netwerkverbindingen

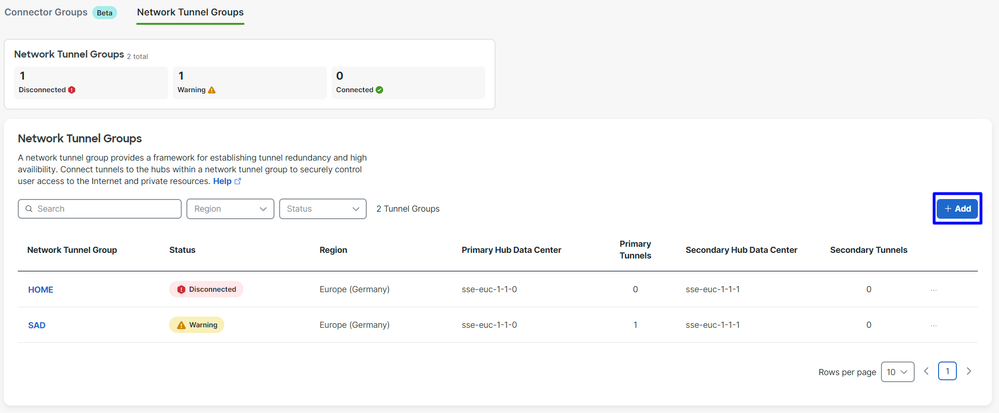

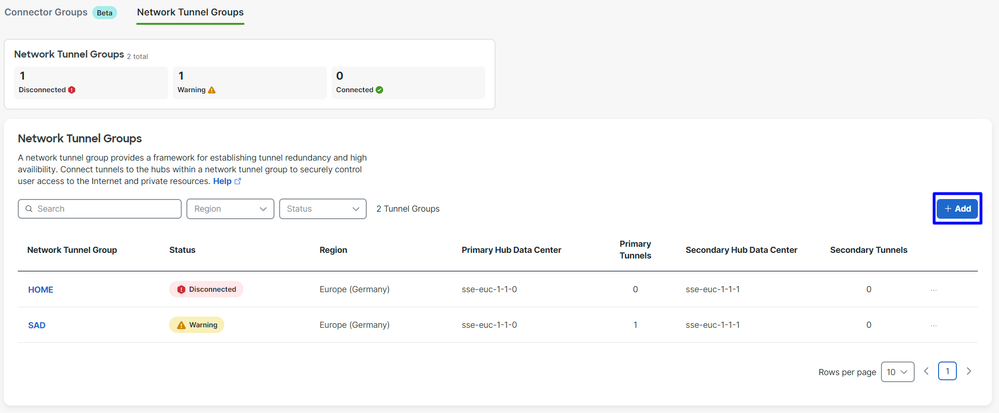

- Onder

Network Tunnel Groups klik op + Add

Secure Access - netwerktunnelgroepen

Secure Access - netwerktunnelgroepen

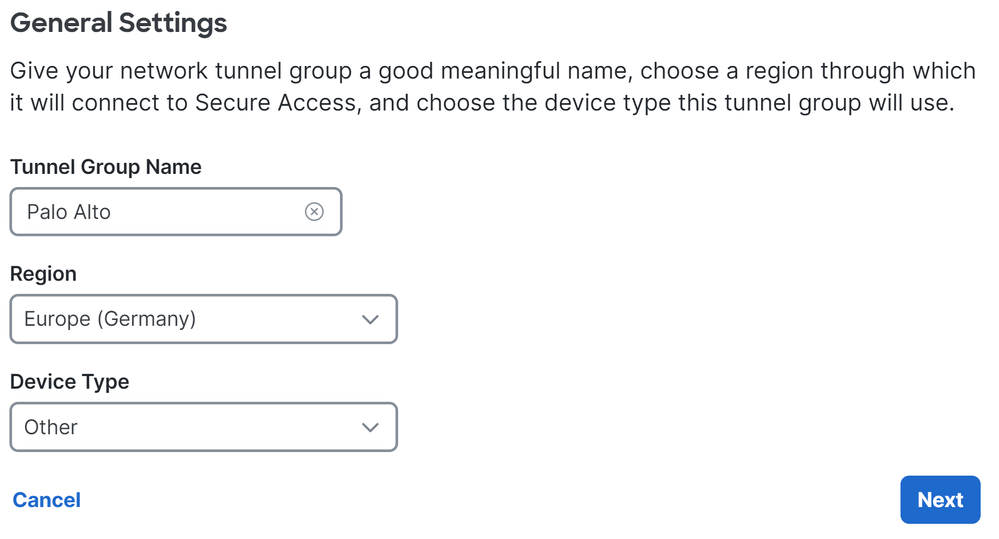

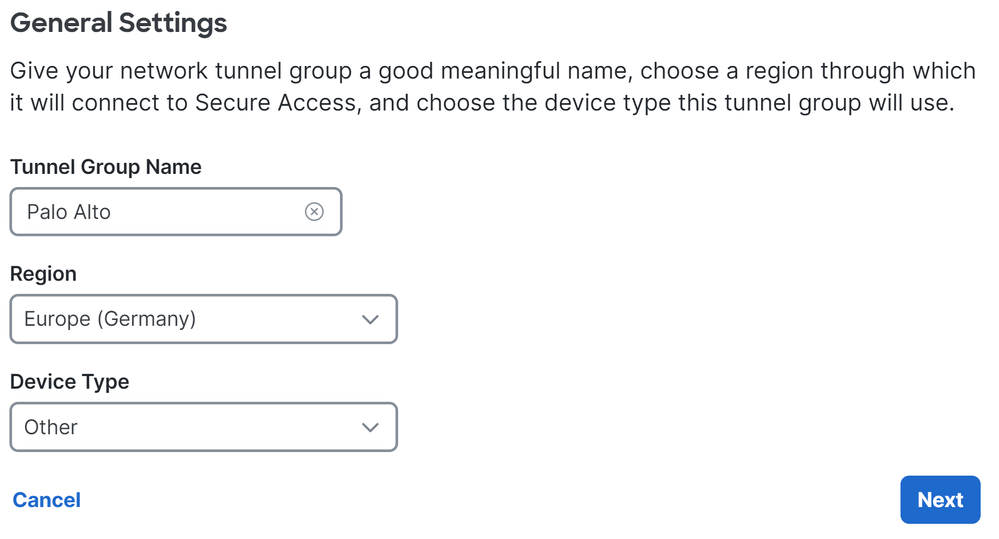

- Configureren

Tunnel Group Name, Regionen Device Type - Klik op de knop

Next

Opmerking: kies de regio die het dichtst bij de locatie van uw firewall ligt.

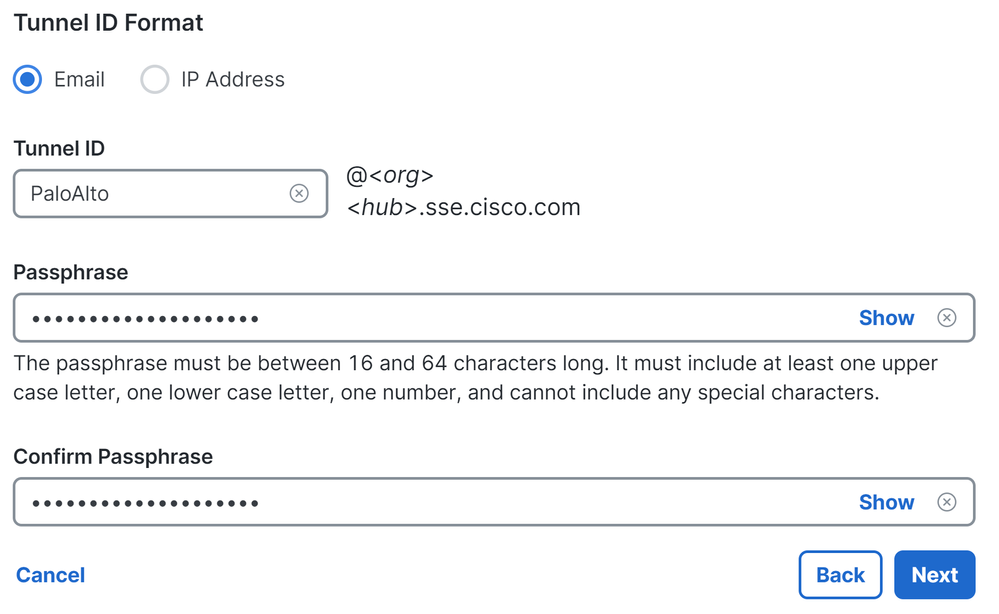

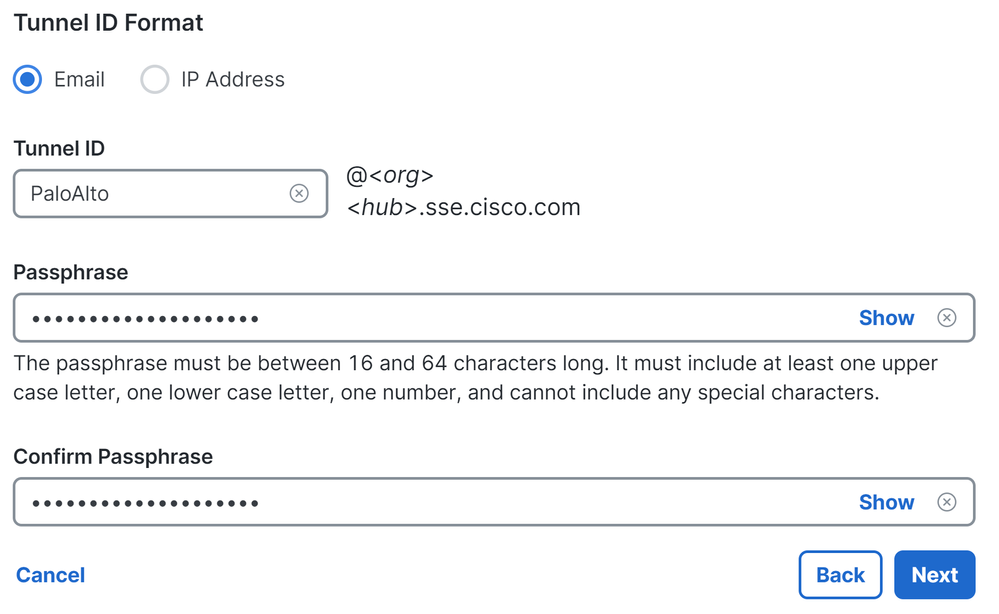

- Configureer de

Tunnel ID Format en Passphrase - Klik op de knop

Next

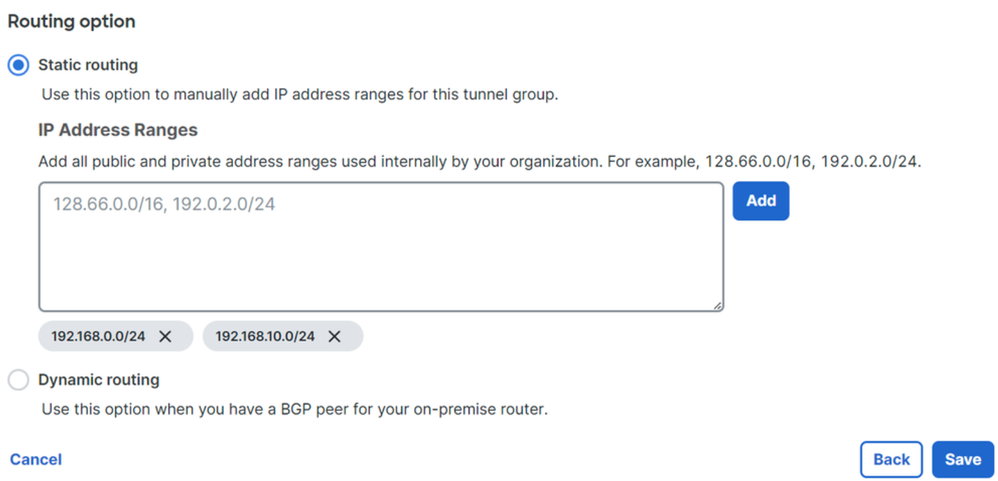

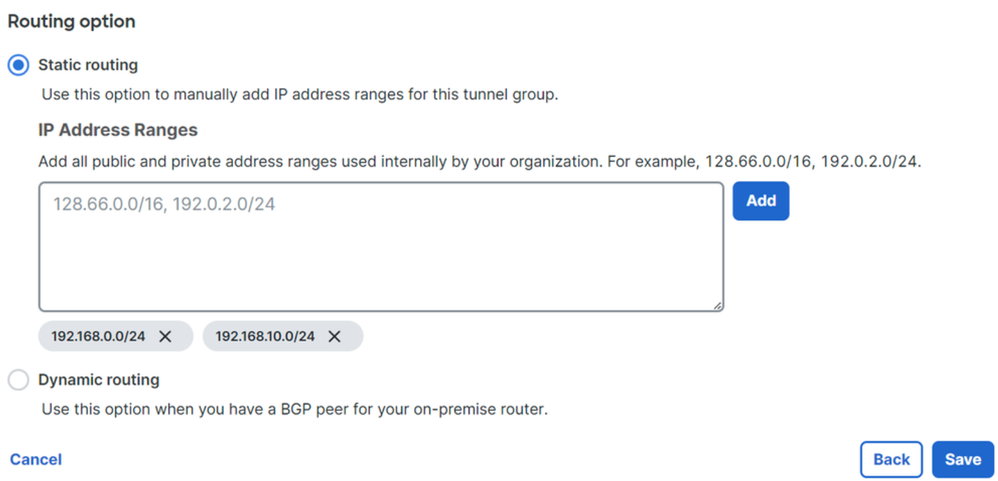

- Configureer de IP-adresbereiken of hosts die u op uw netwerk hebt geconfigureerd en u wilt het verkeer via beveiligde toegang doorgeven

- Klik op de knop

Save

Secure Access - tunnelgroepen - routingopties

Secure Access - tunnelgroepen - routingopties

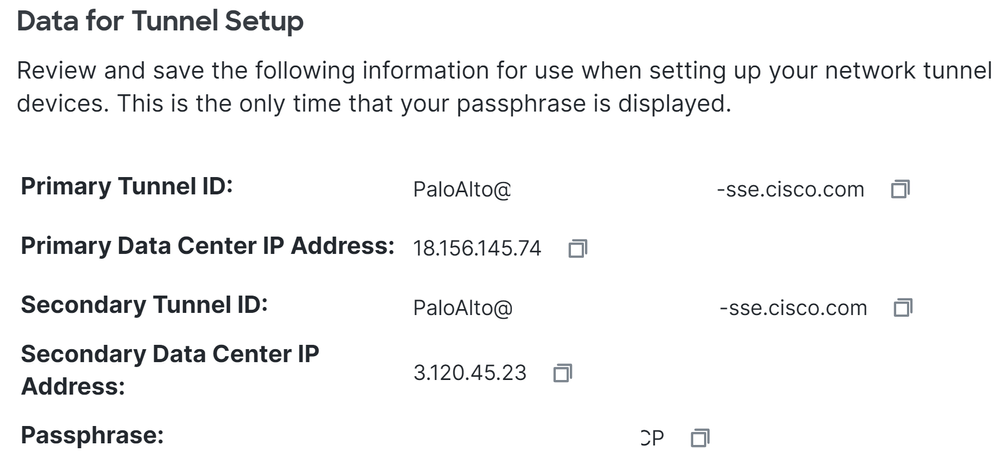

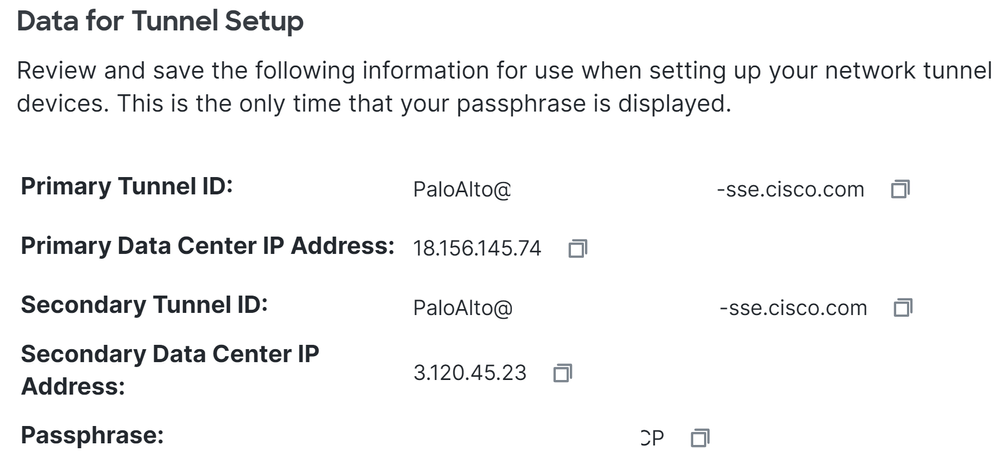

Nadat u op Save de informatie over de tunnel wordt weergegeven, bewaar die informatie voor de volgende stap, Configure the tunnel on Palo Alto.

Tunnelgegevens

Stel de tunnel in op Palo Alto

De tunnelinterface configureren

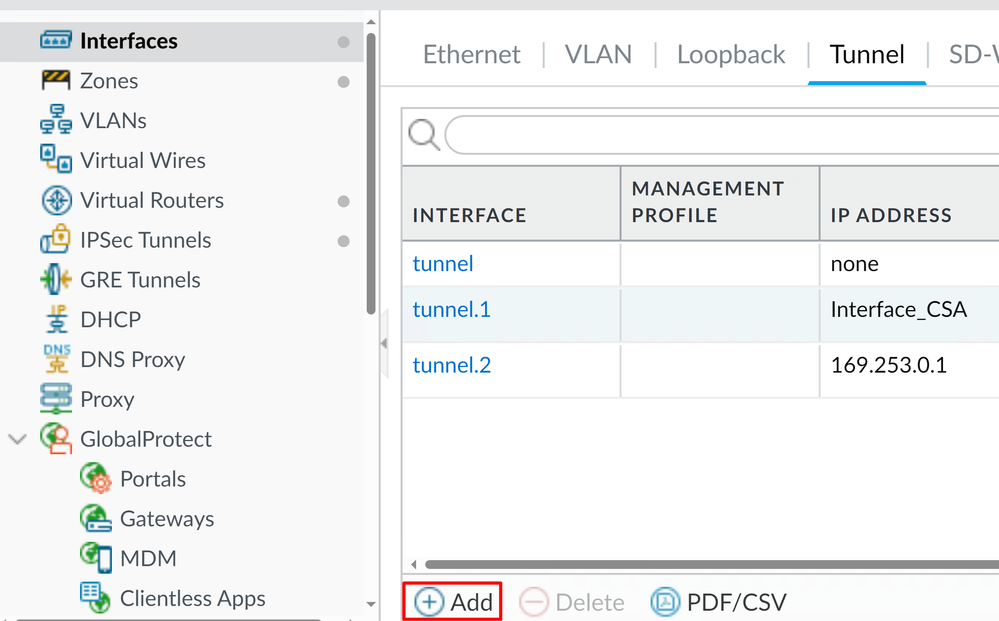

Navigeer naar het Dashboard van Palo Alto.

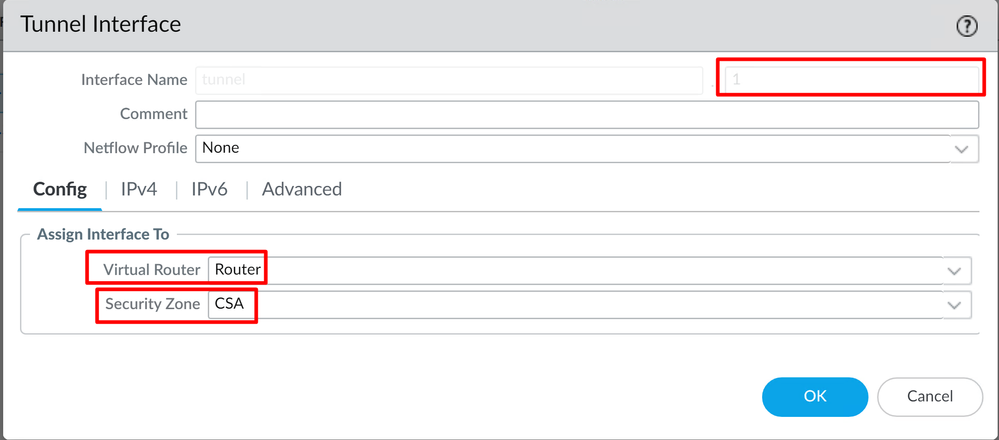

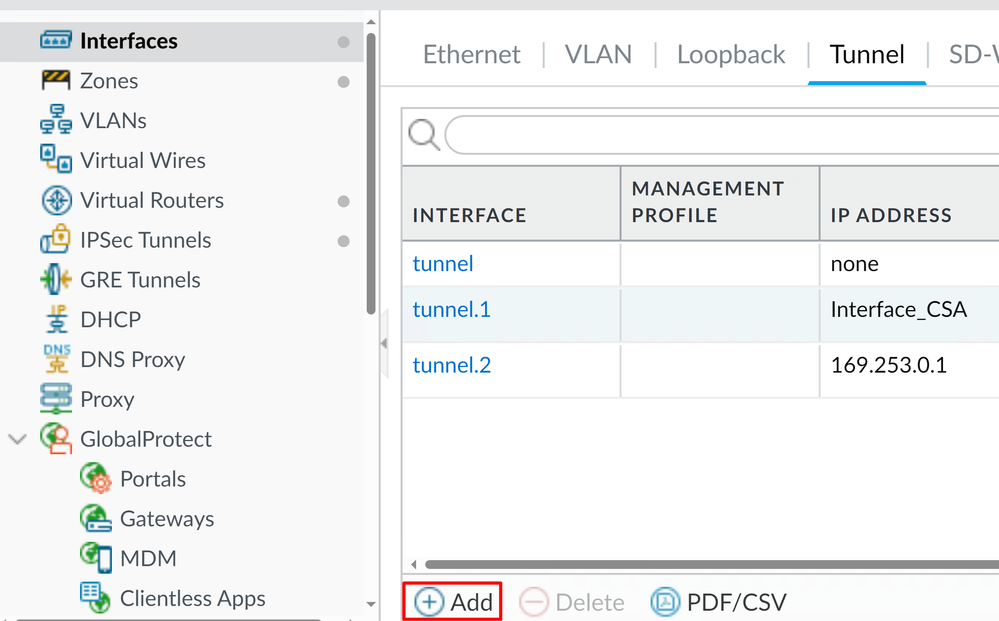

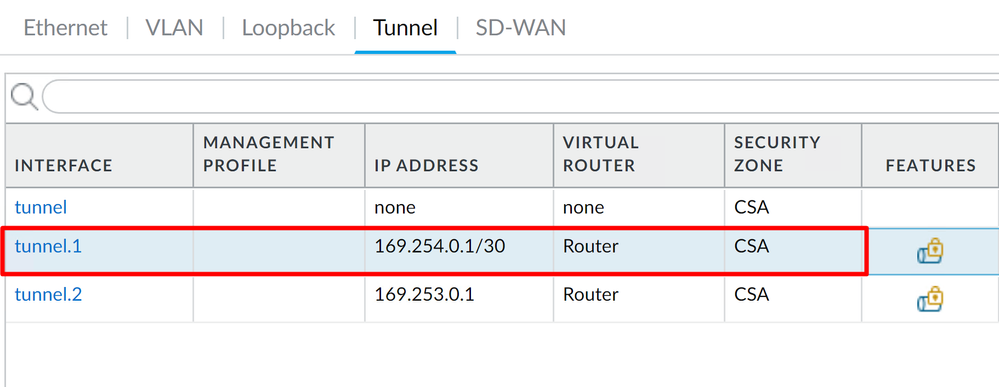

Network > Interfaces > Tunnel Click Add

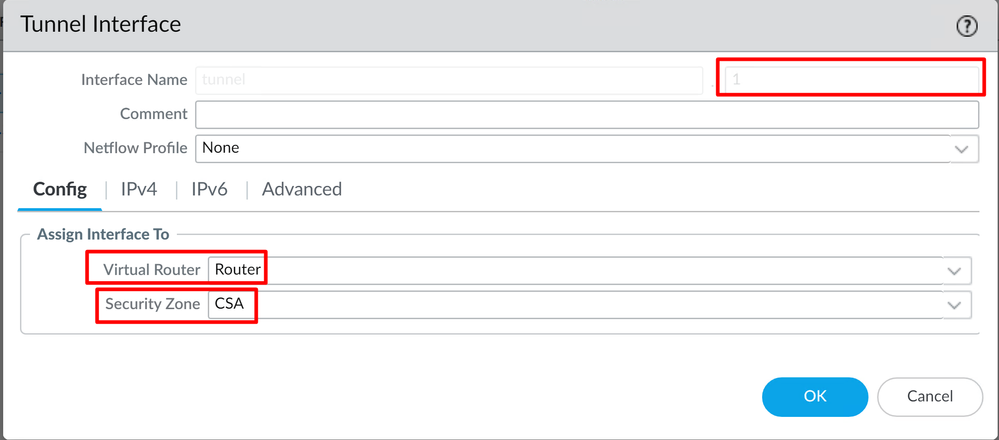

- Configureer in het

Config menu het Virtual Router Security Zone menu en wijs eenSuffix Number

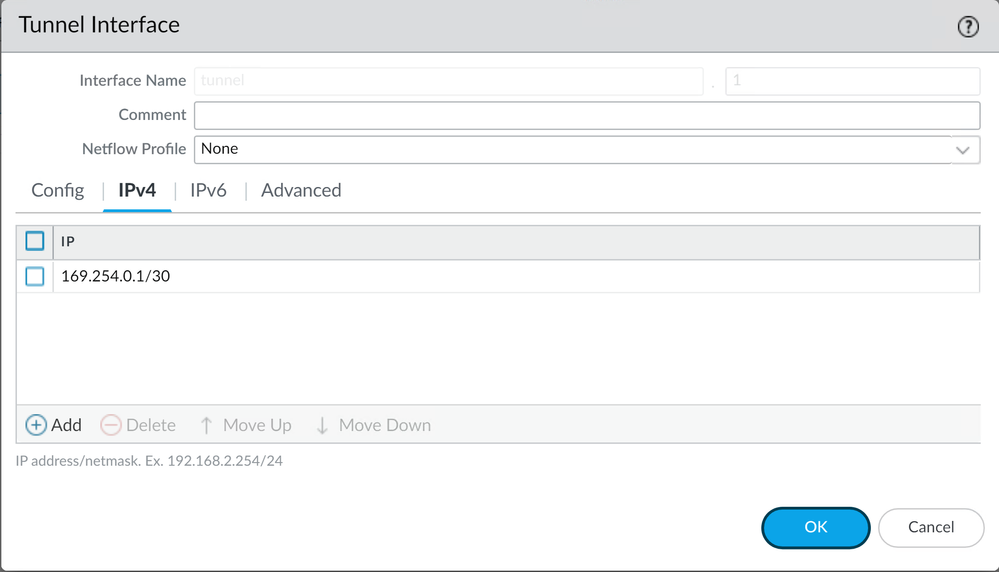

- Configureer onder

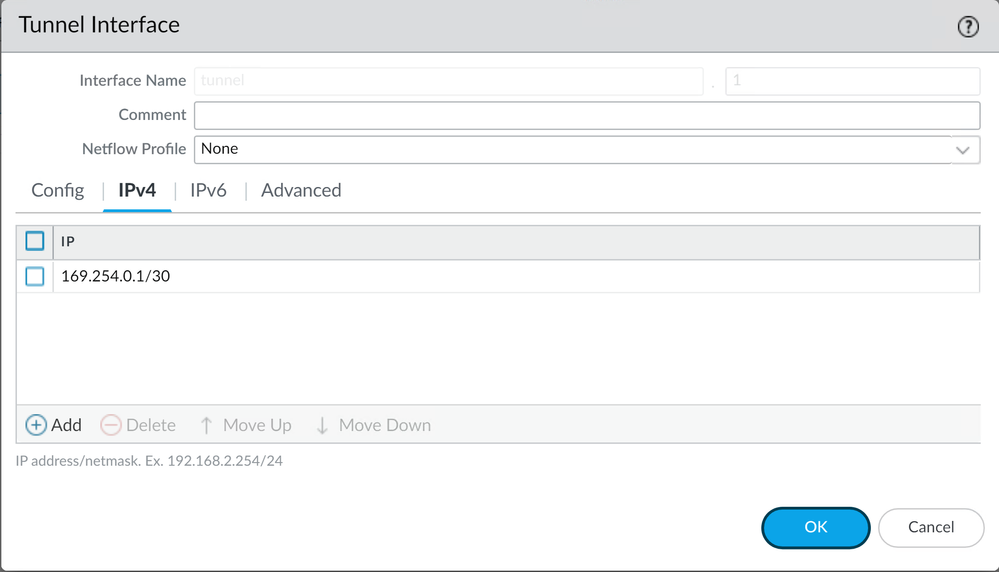

IPv4 de optie niet-routeerbare IP. U kunt bijvoorbeeld 169.254.0.1/30 - Klik op de knop

OK

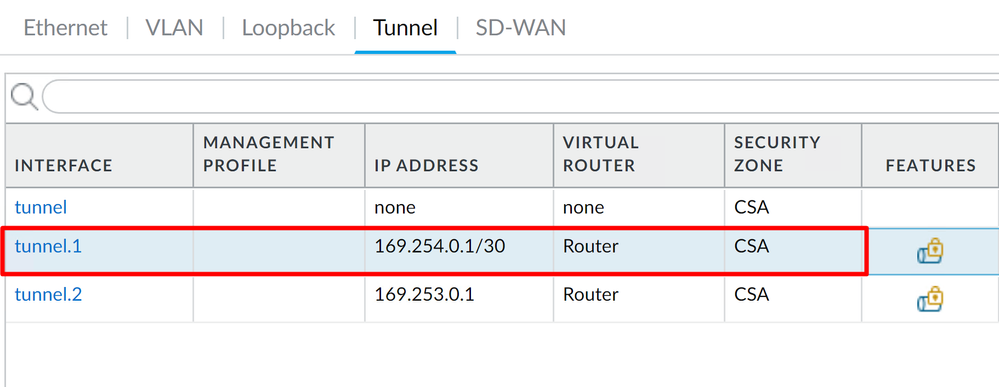

Daarna kunt u zoiets als dit instellen:

Als u het zo hebt geconfigureerd, kunt u op klikken Commit om de configuratie op te slaan en door te gaan met de volgende stap, Configure IKE Crypto Profile.

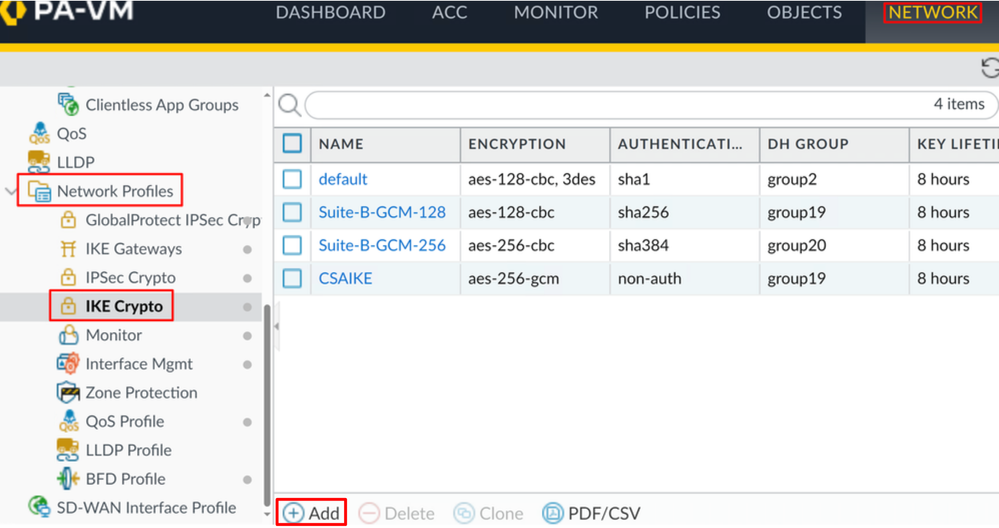

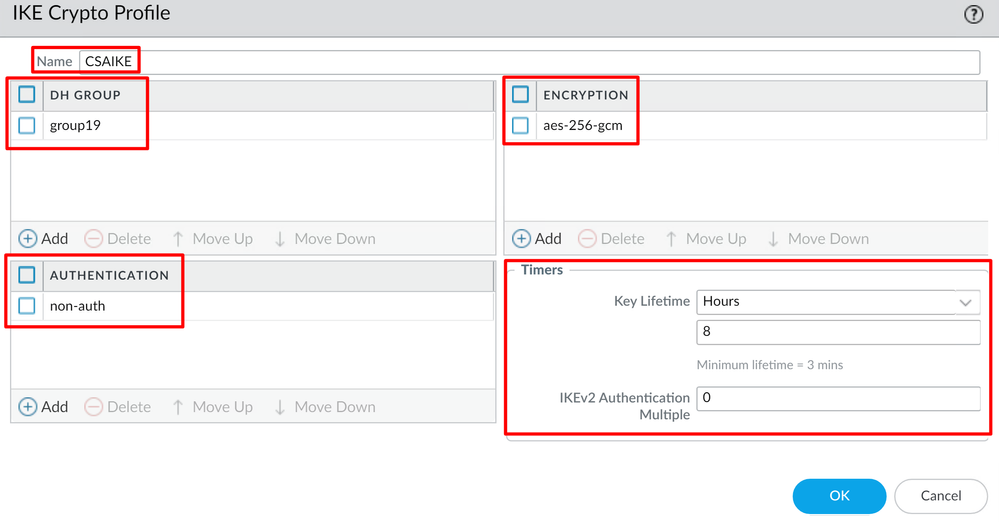

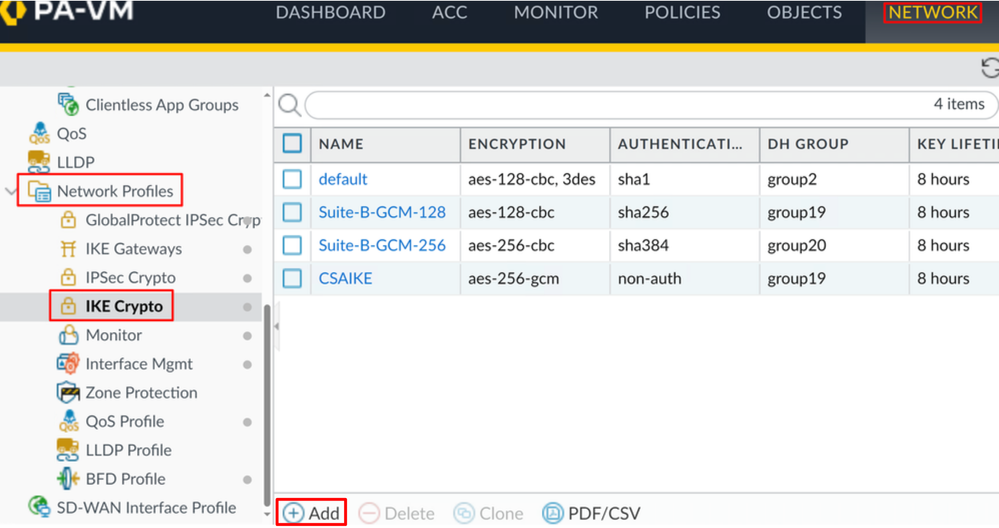

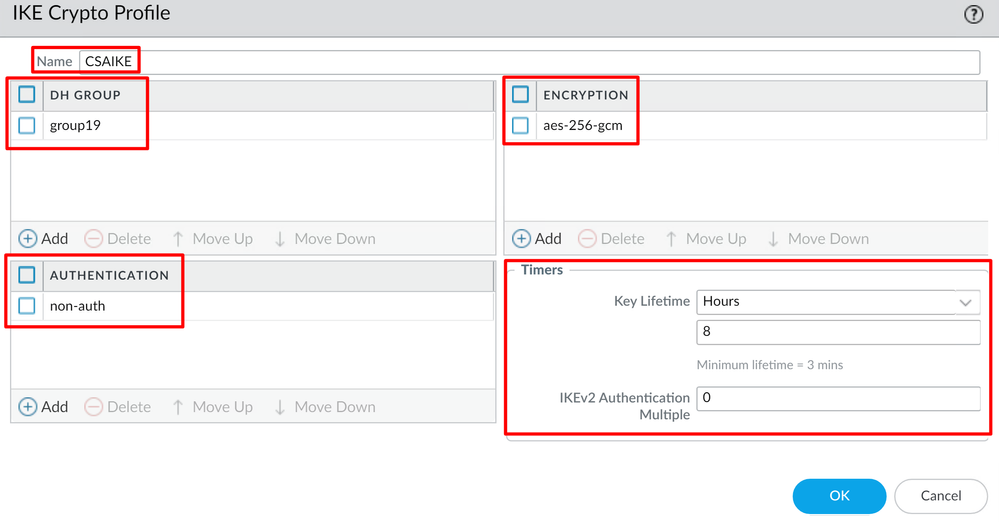

IKE-coderingsprofiel configureren

Ga voor het configureren van het crypto-profiel naar:

Network > Network Profile > IKE Crypto - Klik op de knop

Add

- Configureer de volgende parameters:

Name: Configureer een naam om het profiel te identificeren. DH GROUP: groep19 AUTHENTICATION: niet-auth ENCRYPTION: aes-256-gcm Timers

Key Lifetime: 8 uur IKEv2 Authentication:0

- Nadat u alles hebt geconfigureerd, klikt u op

OK

Als je het zo hebt geconfigureerd, kun je op klikken Commit om de configuratie op te slaan en door te gaan met de volgende stap, Configure IKE Gateways.

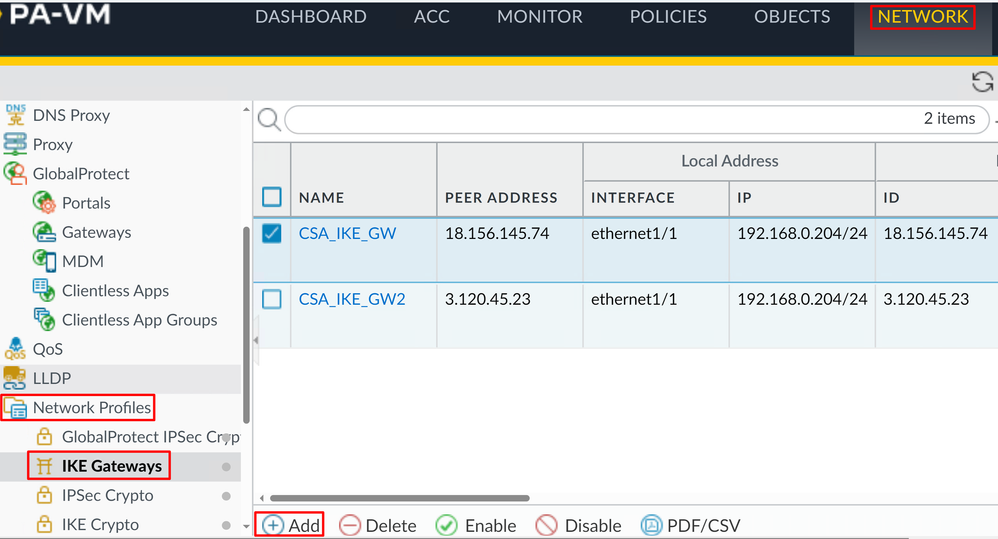

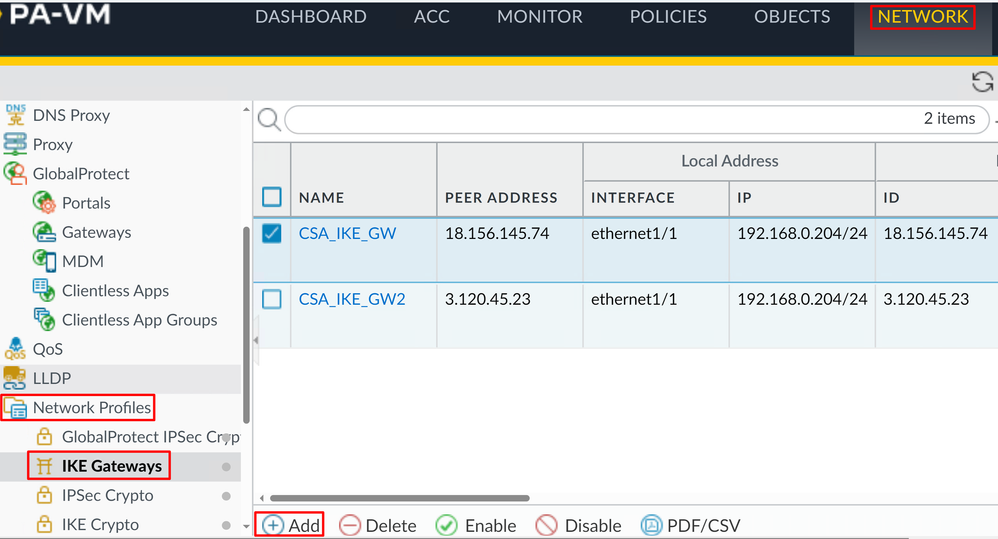

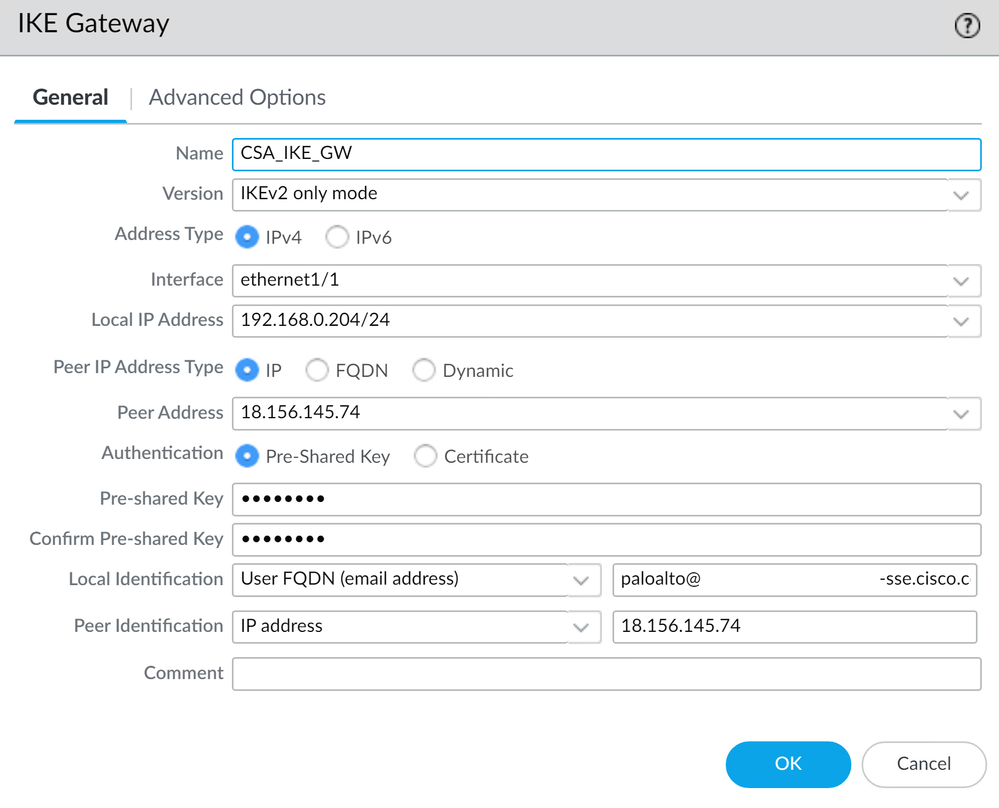

IKE-gateways configureren

IKE-gateways configureren

Network > Network Profile > IKE Gateways - Klik op de knop

Add

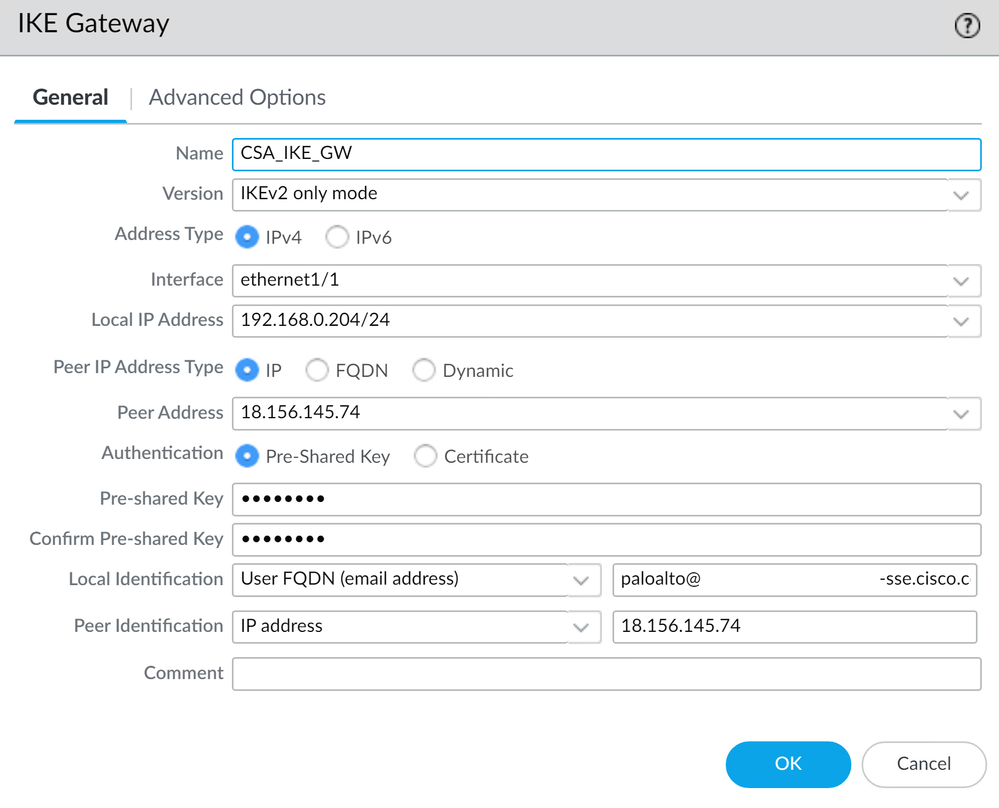

- Configureer de volgende parameters:

Name: Configureer een naam om de Ike-gateways te identificeren. Version : alleen IKEv2-modus Address Type :IPv4 Interface : Selecteer uw Internet WAN-interface. Local IP Address: Selecteer IP van uw WAN-interfacekaart voor internet. Peer IP Address Type :IP Peer Address: Gebruik het IP-adres van Primary IP Datacenter IP Address, zoals aangegeven in de stap Tunnelgegevens. Authentication: Vooraf gedeelde sleutel Pre-shared Key : Gebruik de passphrase opgegeven waarde in de stap Tunnelgegevens. Confirm Pre-shared Key : Gebruik de passphrase opgegeven waarde in de stap Tunnelgegevens. Local Identification : Kies User FQDN (Email address) en gebruik de Primary Tunnel ID gegeven in de stap, Tunnel Data. Peer Identification : IP AddressKies en gebruik de Primary IP Datacenter IP Address.

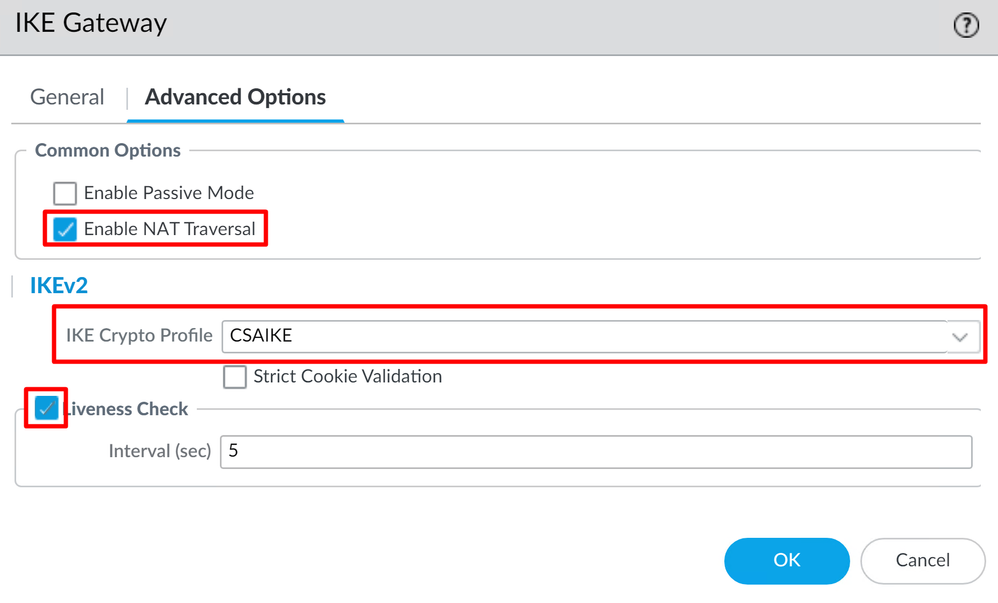

- Klik op de knop

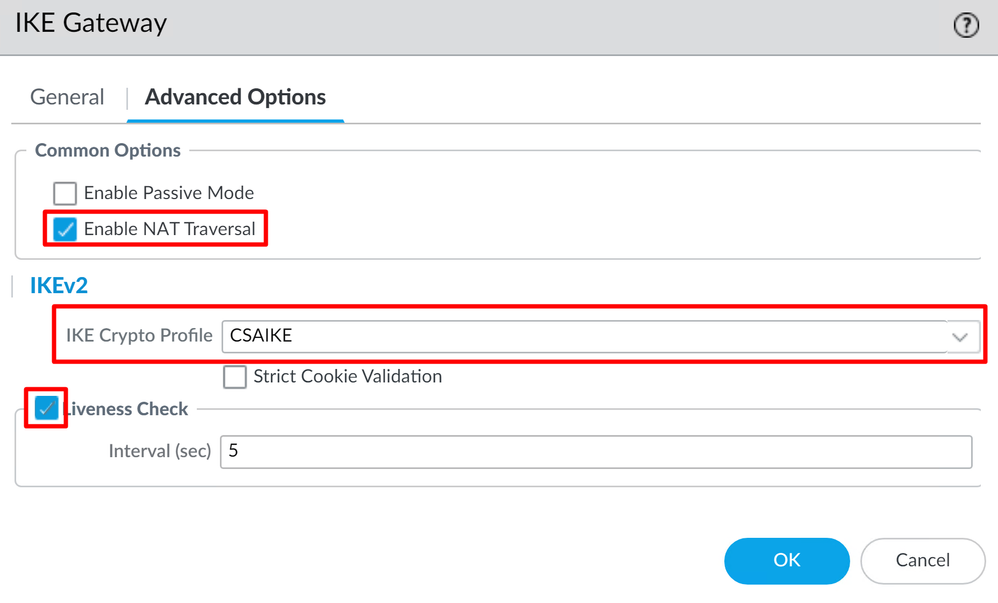

Advanced Options

Enable NAT Traversal - Selecteer de stappen

IKE Crypto Profile die u wilt maken, IKE-coderingsprofiel configureren - Schakel het selectievakje in voor

Liveness Check - Klik op de knop

OK

Als je het zo hebt geconfigureerd, kun je op klikken Commit om de configuratie op te slaan en door te gaan met de volgende stap, Configure IPSEC Crypto.

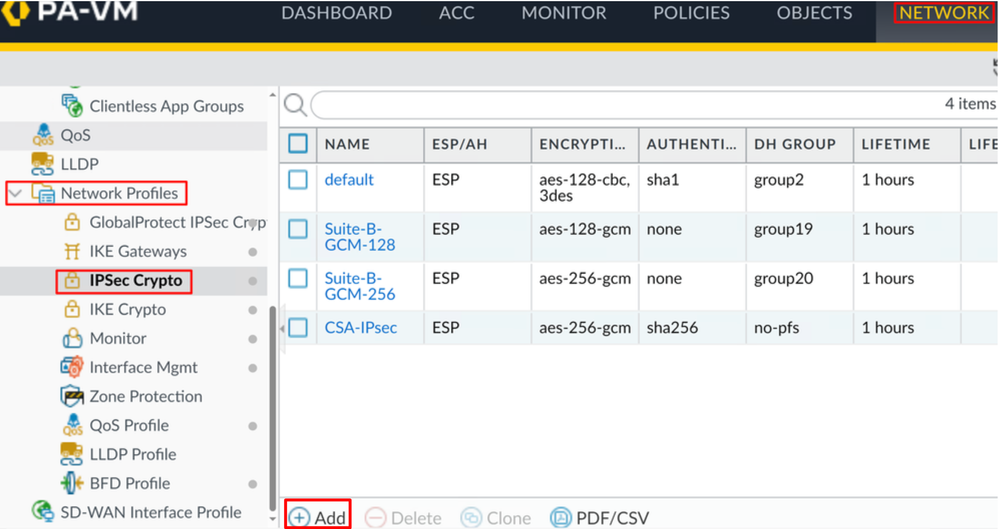

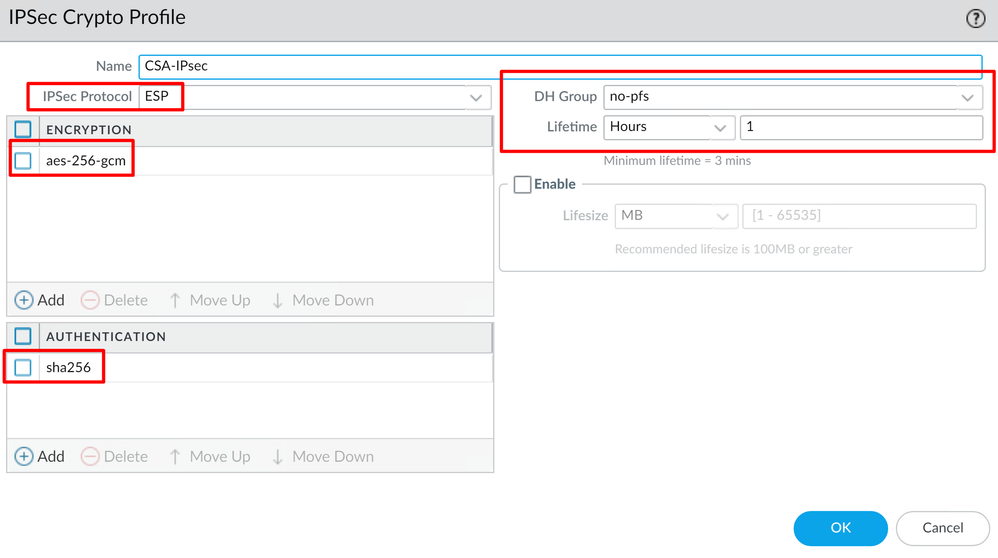

IPSEC-coderingsprofiel configureren

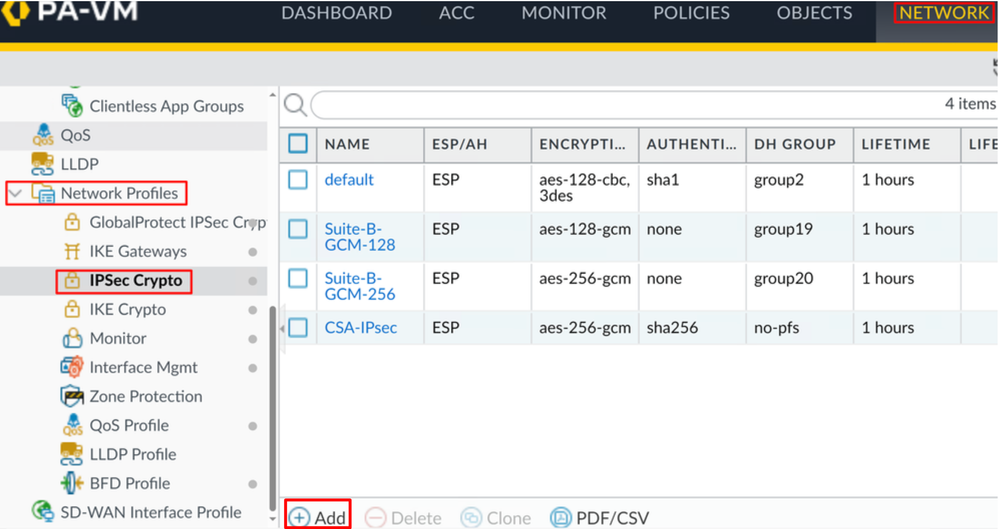

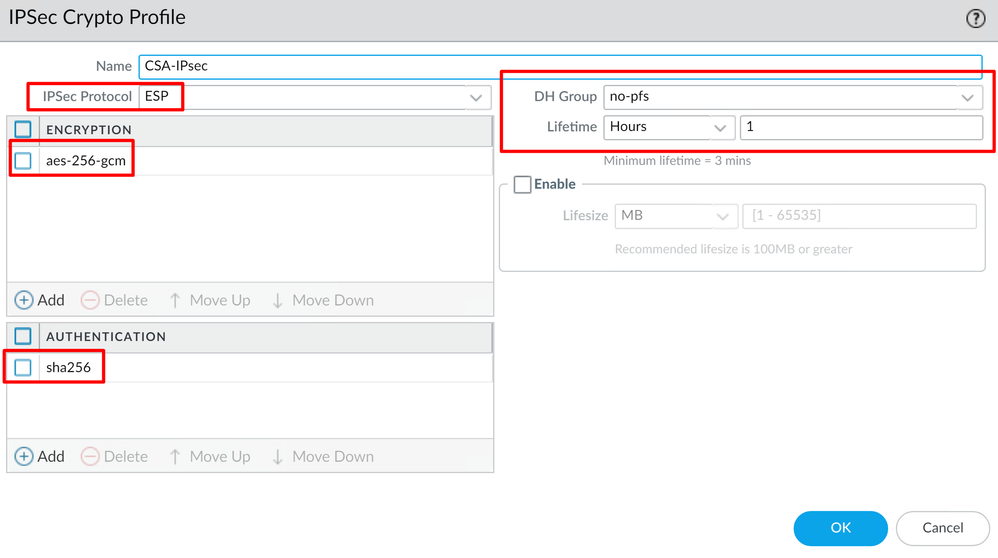

Om IKE-gateways te configureren, navigeer naar Network > Network Profile > IPSEC Crypto

- Configureer de volgende parameters:

Name: Gebruik een naam om het Secure Access IPsec-profiel te identificeren IPSec Protocol: ESP ENCRYPTION: aes-256-gcm DH Group: niet beschikbaar, 1 uur

- Klik op de knop

OK

Als je het zo hebt geconfigureerd, kun je op klikken Commit om de configuratie op te slaan en door te gaan met de volgende stap, Configure IPSec Tunnels.

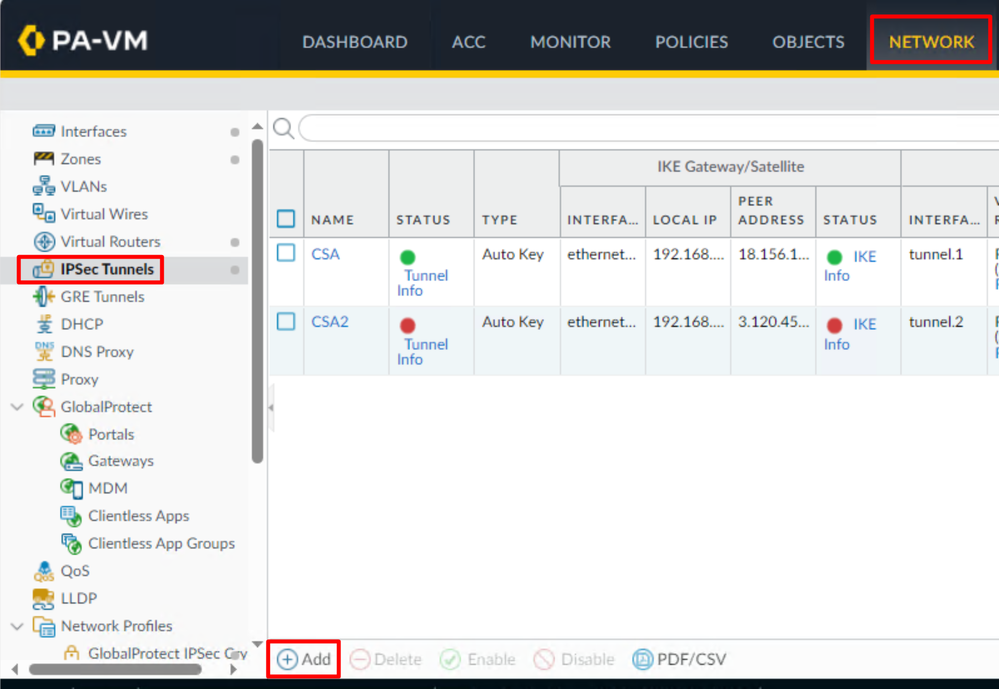

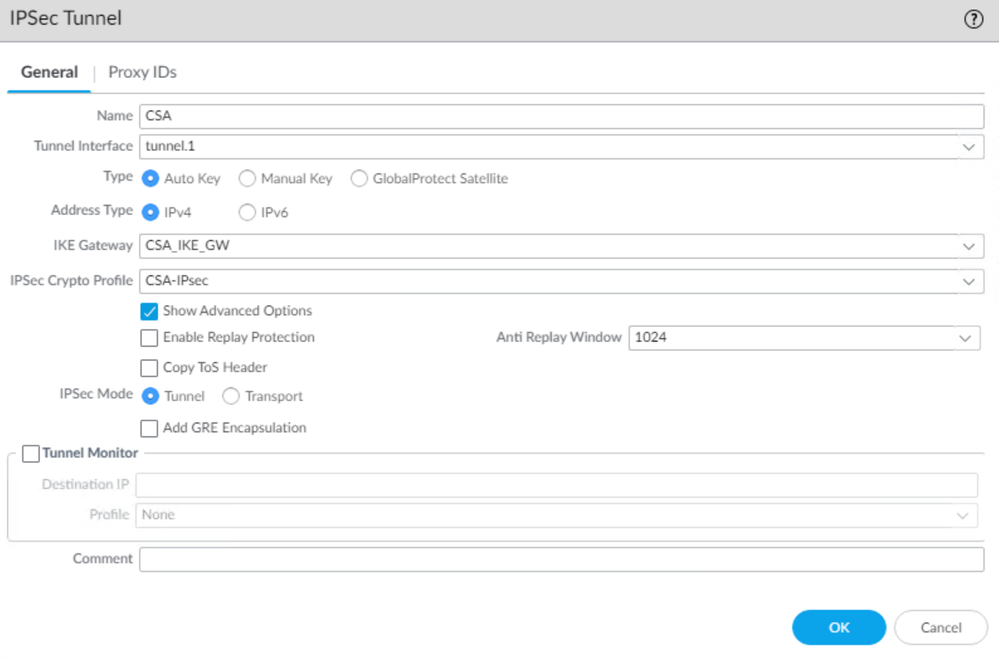

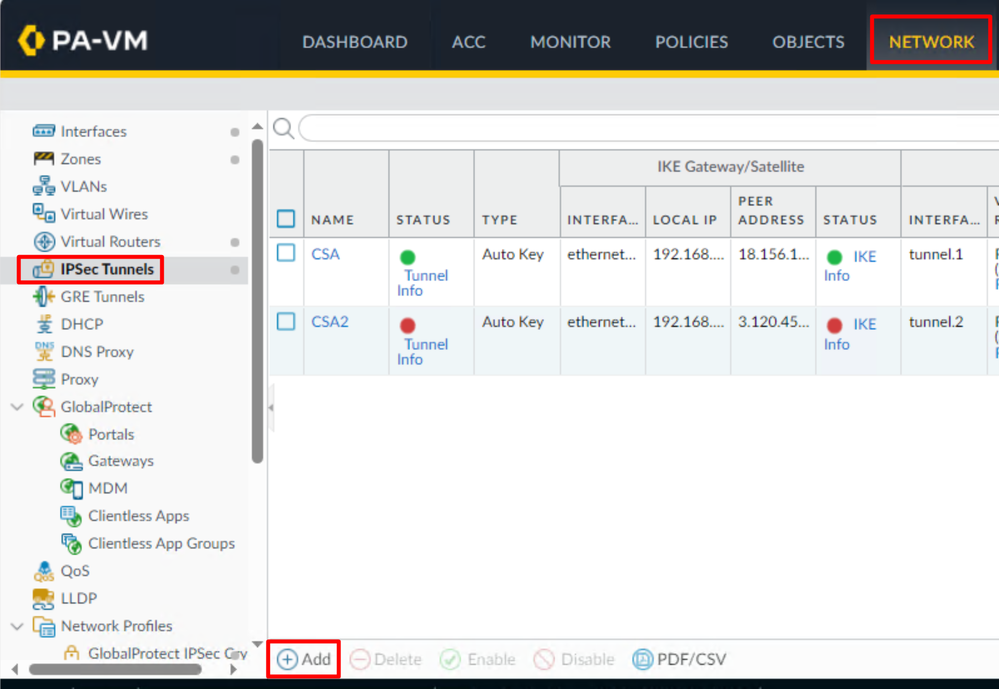

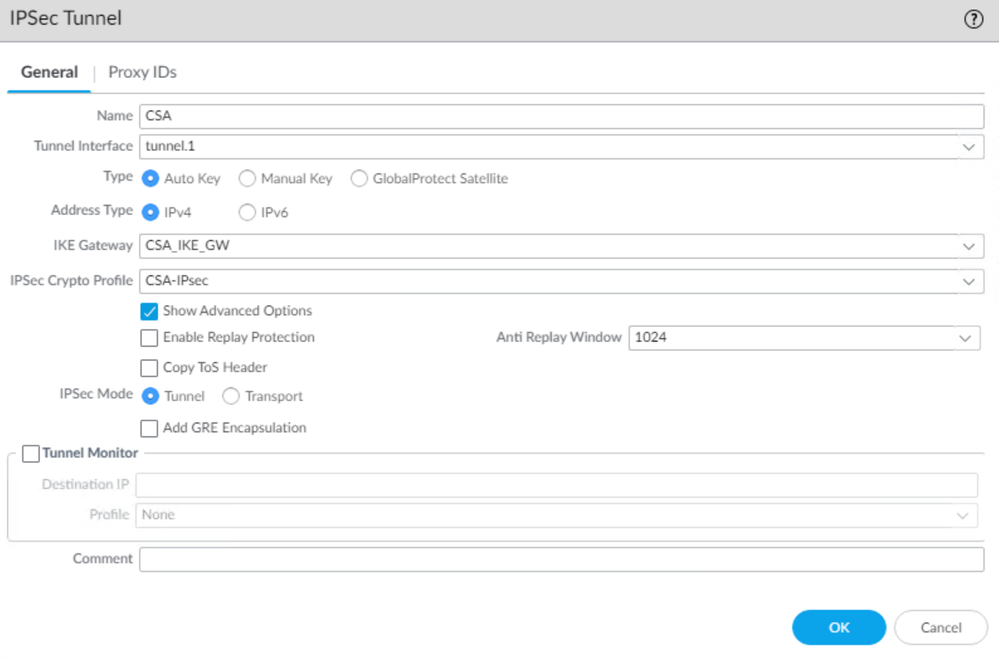

IPsec-tunnels configureren

Ga voor het configureren IPSec Tunnelsnaar Network > IPSec Tunnels.

- Configureer de volgende parameters:

Name: Gebruik een naam om de Secure Access-tunnel te identificeren Tunnel Interface: Kies de tunnelinterface die op de stap is geconfigureerd, configureer de tunnelinterface. Type: Autosleutel Address Type:IPv4 IKE Gateways: Kies de IKE-gateways die bij de stap zijn geconfigureerd, IKE-gateways configureren. IPsec Crypto Profile: Kies de IKE-gateways die bij de stap zijn geconfigureerd, IPSEC-coderingsprofiel configureren - Schakel het selectievakje in voor

Advanced Options

IPSec Mode Tunnel: Kies een tunnel.

- Klik op de knop

OK

Nu uw VPN met succes is gemaakt, kunt u doorgaan met de stap, Configure Policy Based Forwarding.

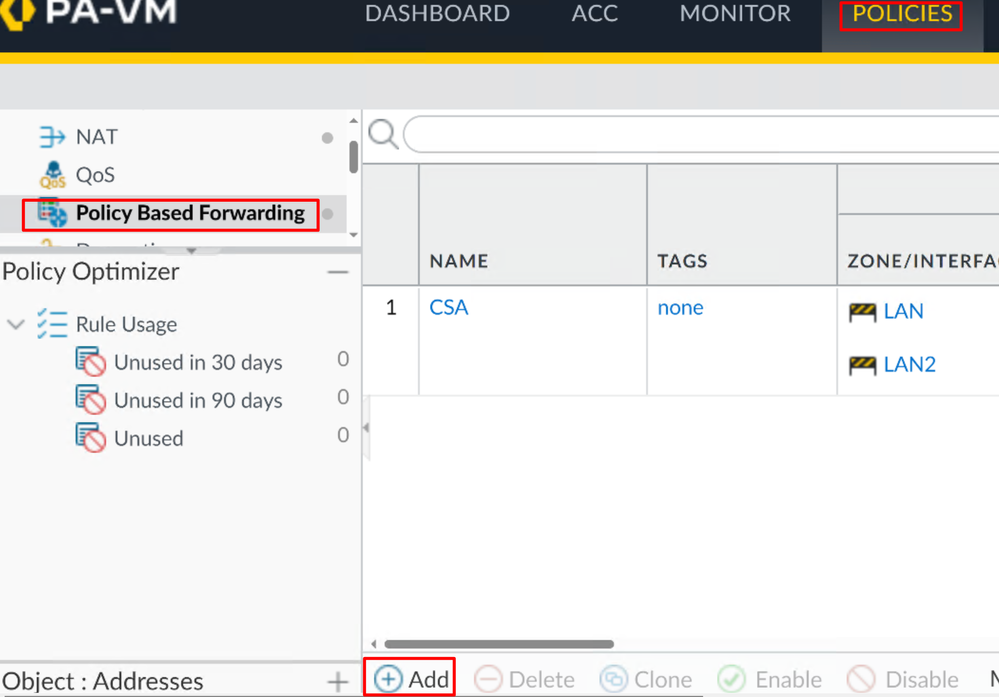

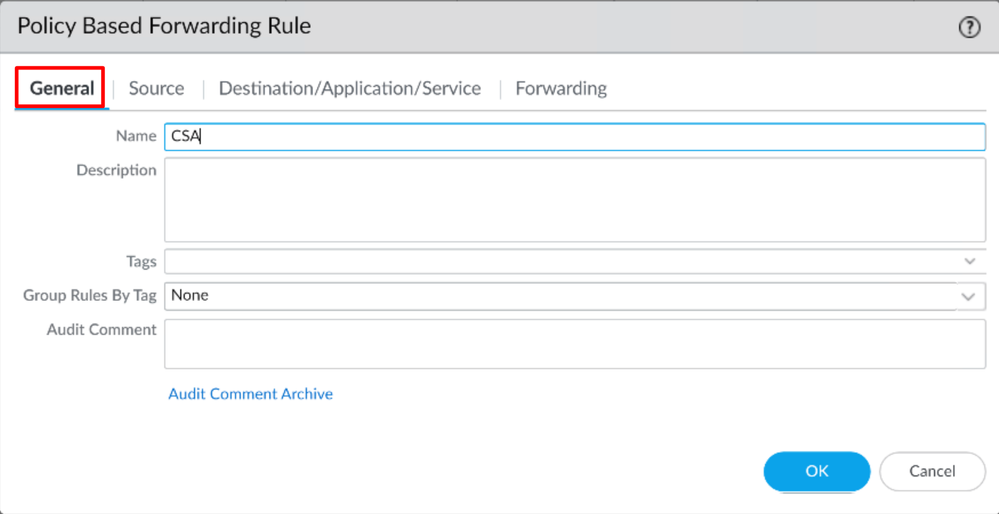

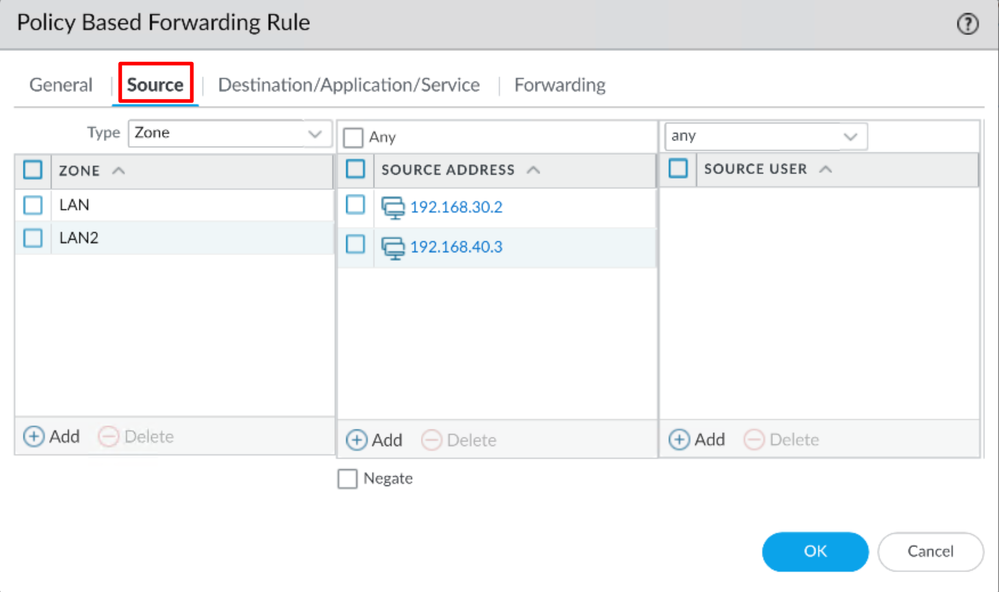

Op beleid gebaseerd doorsturen configureren

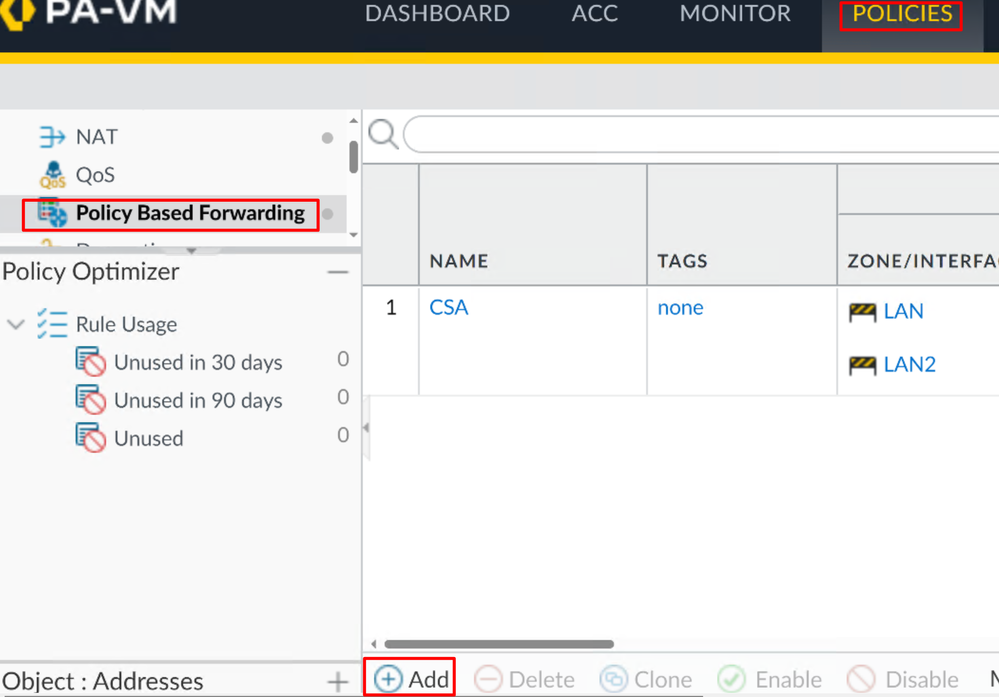

Ga voor het configureren Policy Based Forwardingnaar Policies > Policy Based Forwarding.

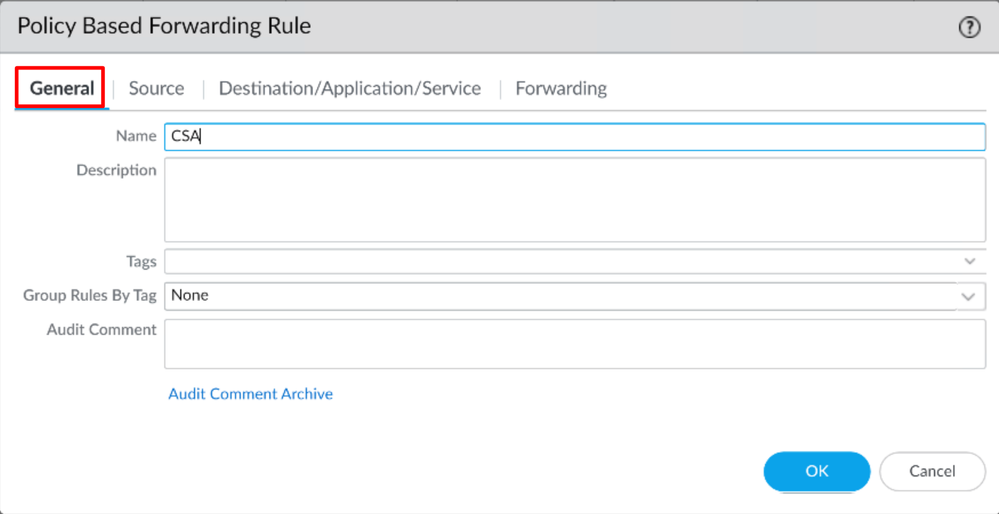

- Configureer de volgende parameters:

General

Name: Gebruik een naam om de Secure Access, Policy Base Forwarding (routing op basis) te identificeren

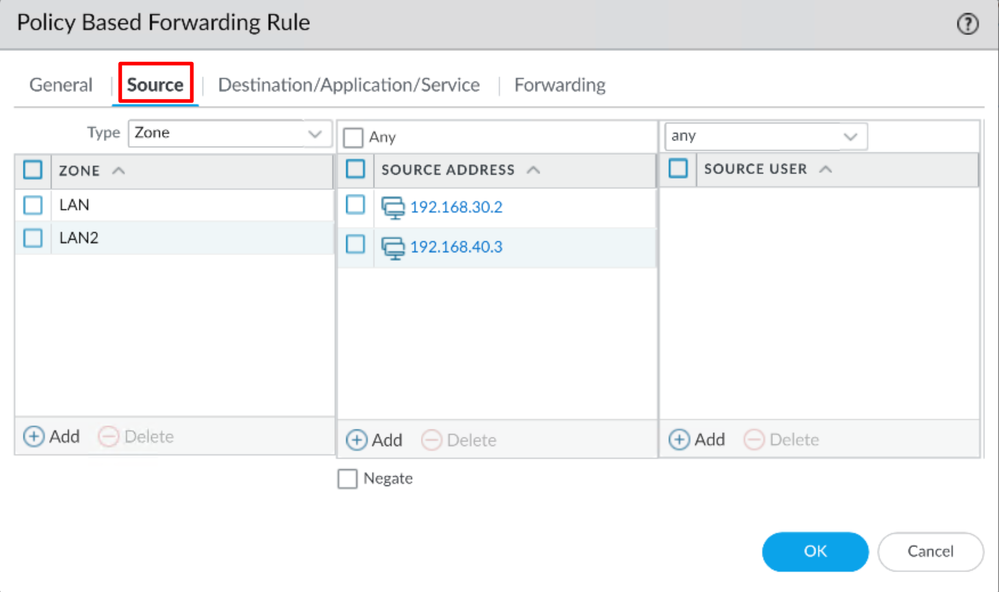

Source

Zone: Selecteer de zones waar u plannen hebt om het verkeer te leiden op basis van de oorsprong Source Address: De host of netwerken configureren die u als bron wilt gebruiken. Source Users: Configureer de gebruikers die u het verkeer wilt leiden (alleen indien van toepassing)

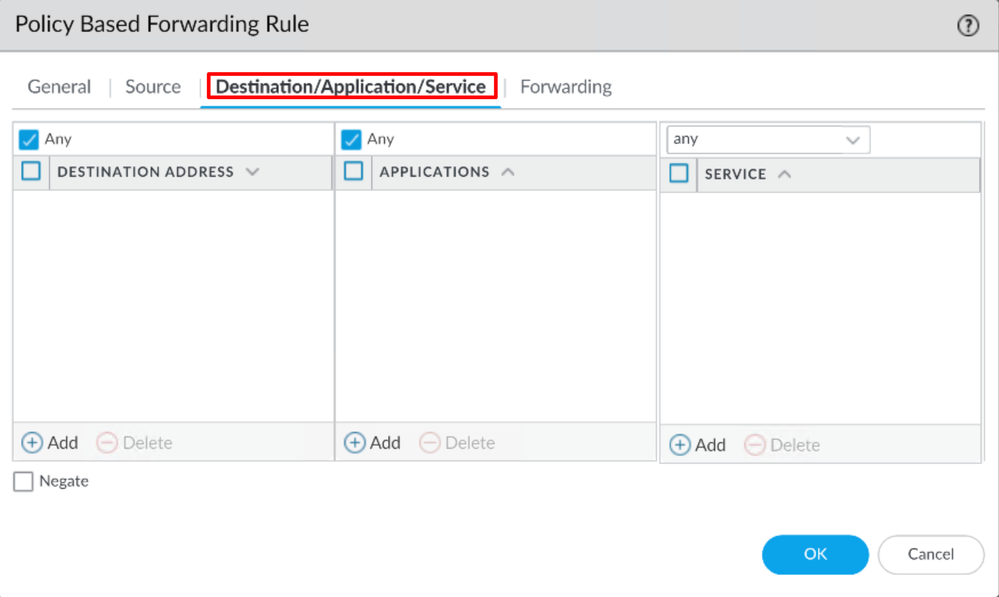

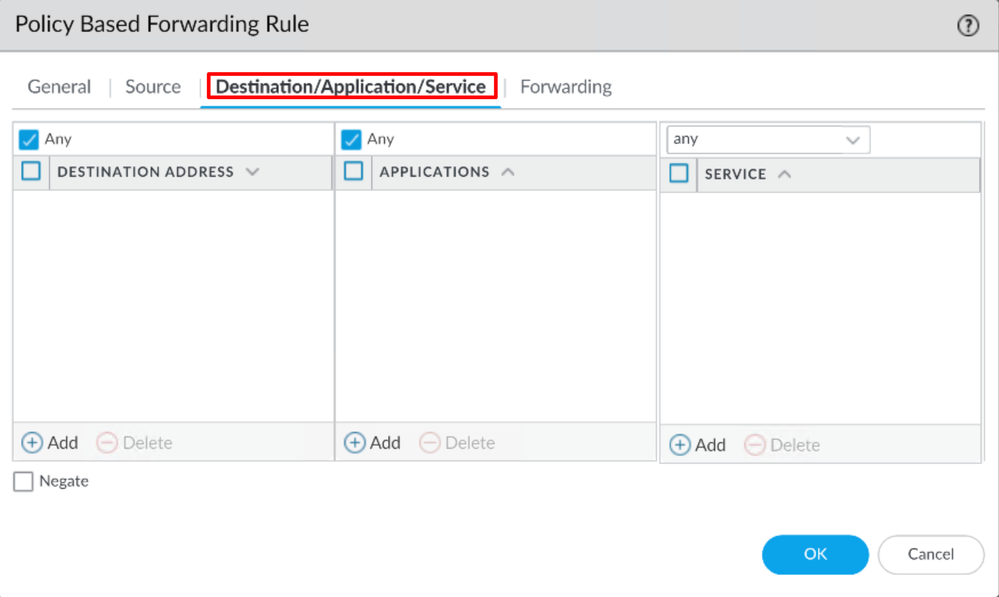

Destination/Application/Service

Destination Address: U kunt het als om het even welk verlaten, of u kunt de waaier van adressen van Veilige Toegang specificeren (100.64.0.0/10)

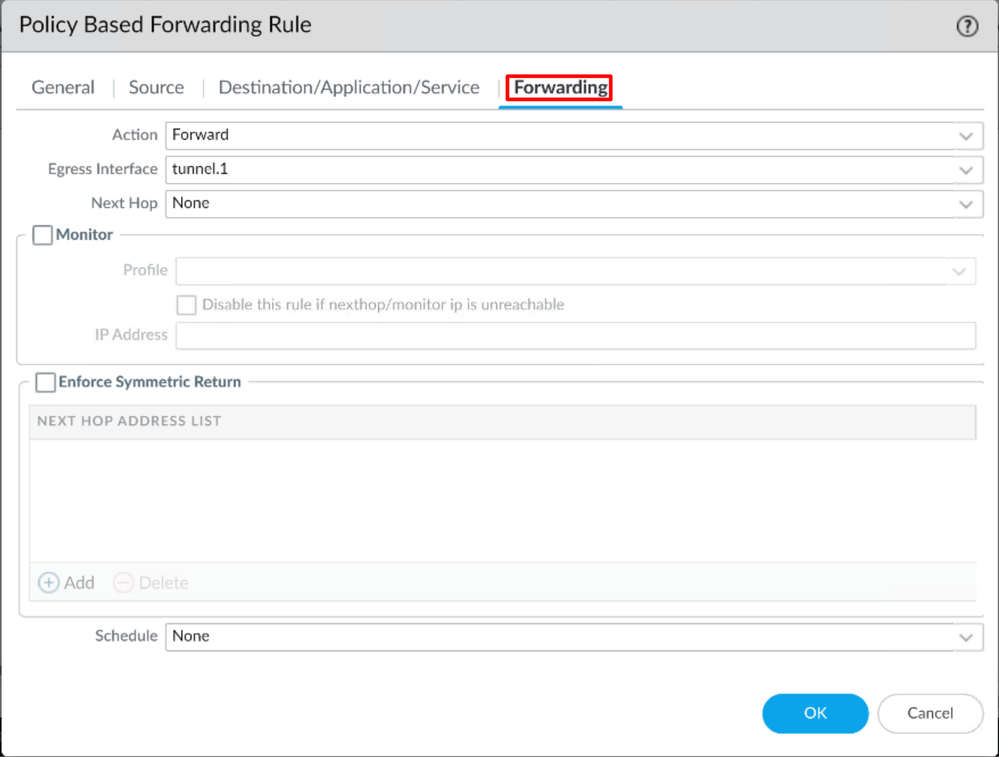

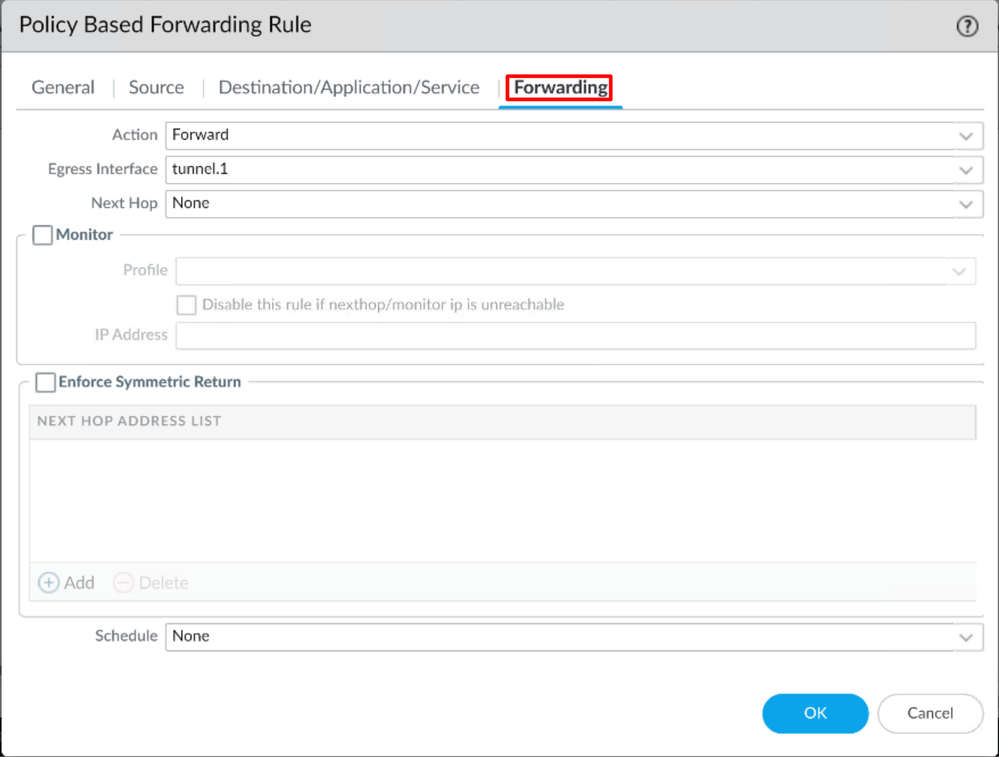

Forwarding

- Klik

OK en Commit

Nu hebt u alles geconfigureerd op Palo Alto; nadat u de route hebt geconfigureerd, kan de tunnel worden opgezet, en u moet doorgaan met het configureren van de RA-VPN, Browser-Based ZTA, of Client Base ZTA op Secure Access Dashboard.

Secure Access - netwerkverbindingen

Secure Access - netwerkverbindingen Secure Access - netwerktunnelgroepen

Secure Access - netwerktunnelgroepen

Secure Access - tunnelgroepen - routingopties

Secure Access - tunnelgroepen - routingopties

Feedback

Feedback