EAP-schakeling configureren met TEAP

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u de ISE en de Windows-applicatie voor Extensible Verification Protocol (EAP) kunt configureren met behulp van TEAP.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

ISE

-

Configuratie van Windows-applicator

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE versie 3.0

- Windows 10 build 2004

- Kennis van het Protocol Tunnel-based Extensible Verification Protocol (TEAP)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

TEAP is een tunnelgebaseerde Extensible Verification Protocol-methode die een beveiligde tunnel tot stand brengt en andere EAP-methoden uitvoert onder de bescherming van die beveiligde tunnel.

De TEAP-verificatie vindt in twee fasen plaats na de eerste EAP-identiteitsaanvraag/reactieuitwisseling. In de eerste fase gebruikt TEAP de TLS handshake om een geauthenticeerde sleuteluitwisseling te bieden en een beschermde tunnel tot stand te brengen. Wanneer de tunnel eenmaal tot stand is gebracht, begint de tweede fase met de peer en de server die verder in gesprek gaan om het vereiste authenticatie- en autorisatiebeleid vast te stellen.

Cisco ISE 2.7 en hoger ondersteunt het TEAP-protocol. De TLV-objecten (type-length-value) worden binnen de tunnel gebruikt om verificatiegerelateerde gegevens te transporteren tussen de EAP-peer en de EAP-server.

Microsoft introduceerde ondersteuning voor TEAP in Windows versie 10 2004, die in mei 2020 werd uitgebracht.

EAP-koppeling maakt verificatie van gebruiker en machine mogelijk binnen één EAP/Radius-sessie in plaats van twee afzonderlijke sessies. Eerder had u hiervoor de Cisco AnyConnect NAM-module nodig en gebruikte u EAP-FAST op de Windows-applicatie omdat de native Windows-applicatie dit niet ondersteunde. Nu kunt u de Windows Native Supplicant gebruiken om EAP Chaining uit te voeren met ISE 2.7 met het gebruik van TEAP.

Configureren

Cisco ISE-configuratie

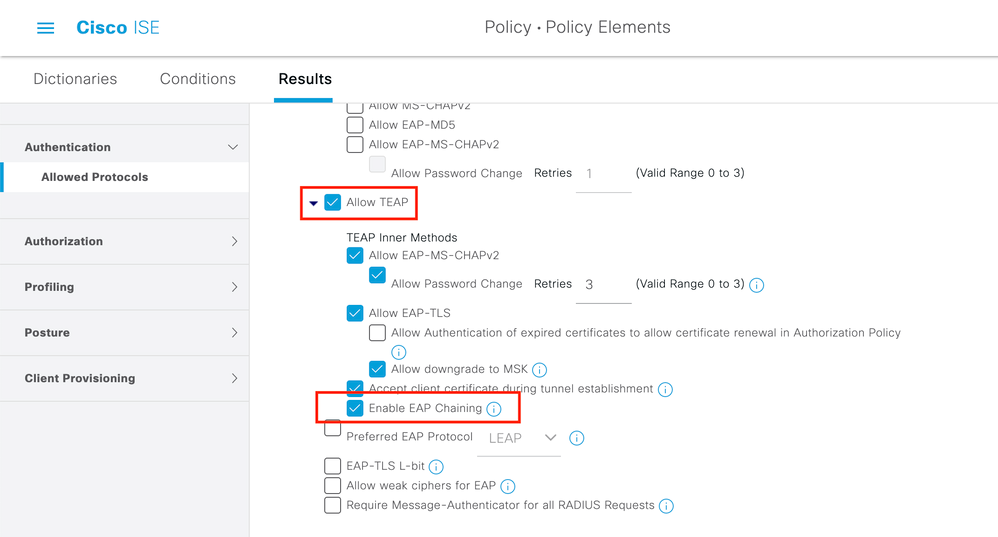

Stap 1. U moet de Toegestane protocollen bewerken om TEAP en EAP Chaining in te schakelen.

Navigeren om de selectievakjes TEAP en EAP-ketting te ISE > Policy > Policy Elements > Results > Authentication > Allowed Protocols > Add New. controleren.

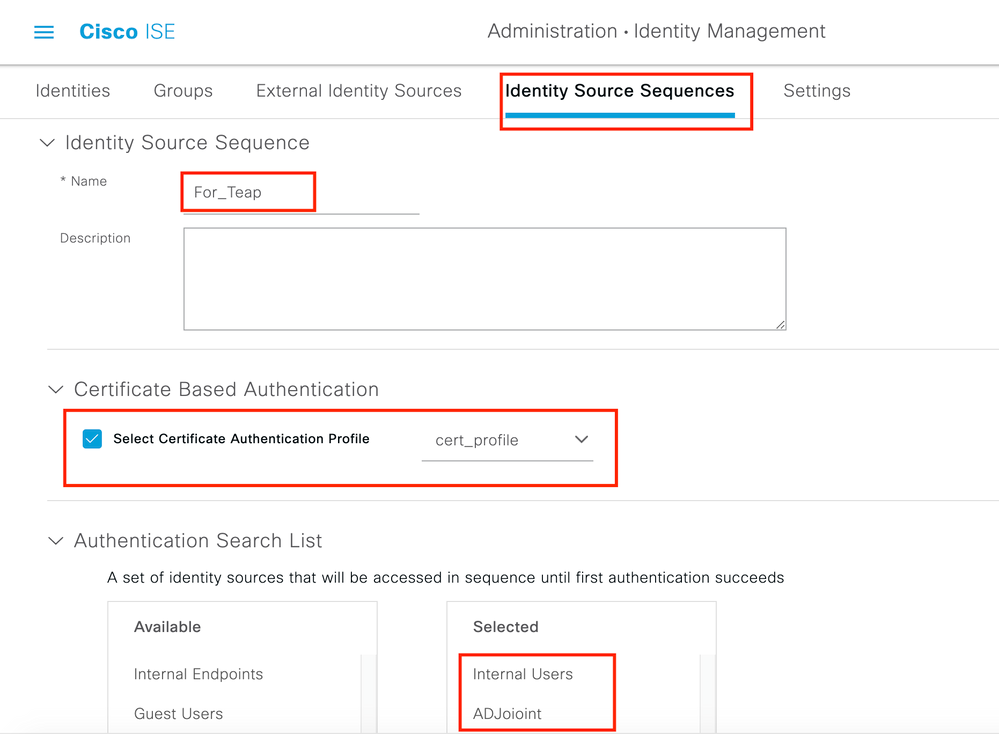

Stap 2. Maak een certificaatprofiel en voeg het toe aan de Identity Source Sequence.

Navigeer naar ISE > Administration > Identities > identity Source Sequence en kies het certificaatprofiel.

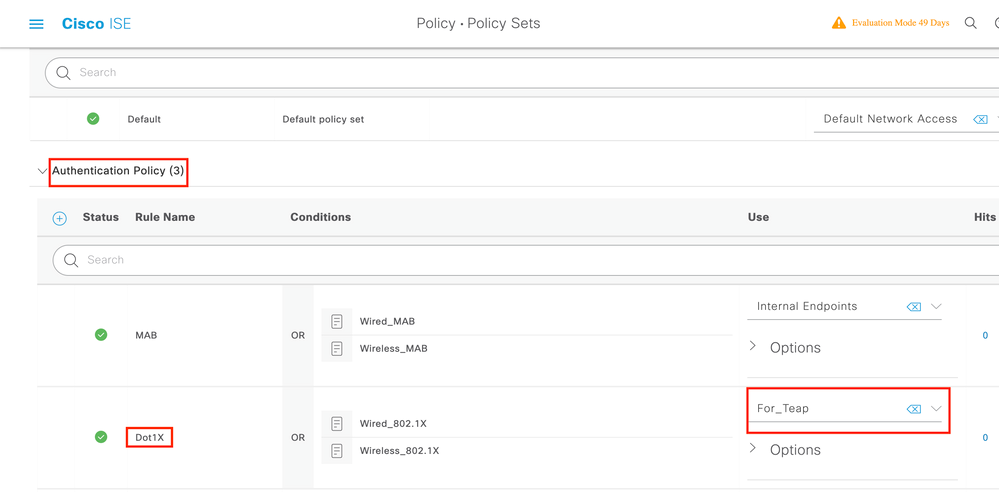

Stap 3. U moet deze volgorde aanroepen in het verificatiebeleid.

Navigeer naar ISE > Policy > Policy Sets. Choose the Policy Set forDot1x > Authentication Policy en kies de volgorde van de identiteitsbron die in Stap 2 is gemaakt.

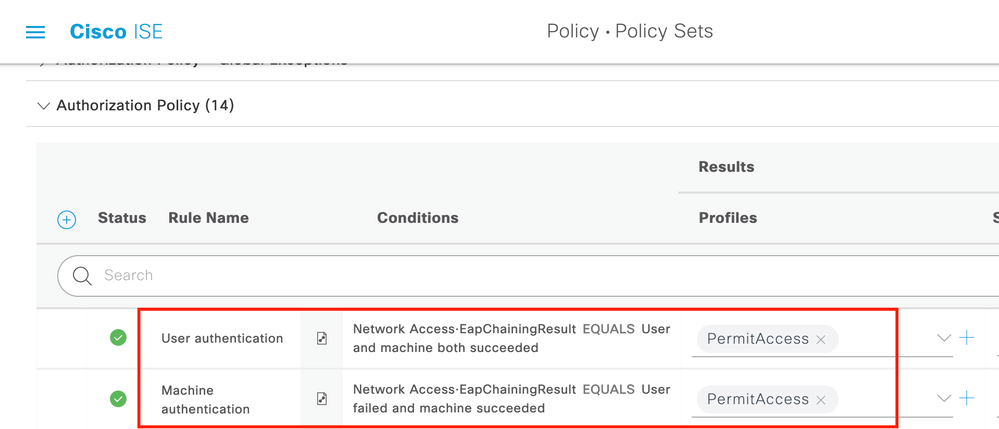

Stap 4. U moet nu het autorisatiebeleid wijzigen onder de Dot1x Policy Set.

Navigeer naar ISE > Policy > Policy Sets. Choose the Policy Set for Dot1x > Authentication Policy.

Je moet twee regels maken. De eerste regel controleert of de machine geauthenticeerd is maar de gebruiker niet. De tweede regel verifieert dat zowel de gebruiker als de machine zijn geverifieerd.

Hiermee is de configuratie aan de kant van de ISE-server voltooid.

Configuratie van Windows-native applicatie

Configuratie van Windows-native applicatieConfigureer de instelling voor bekabelde verificatie in dit document.

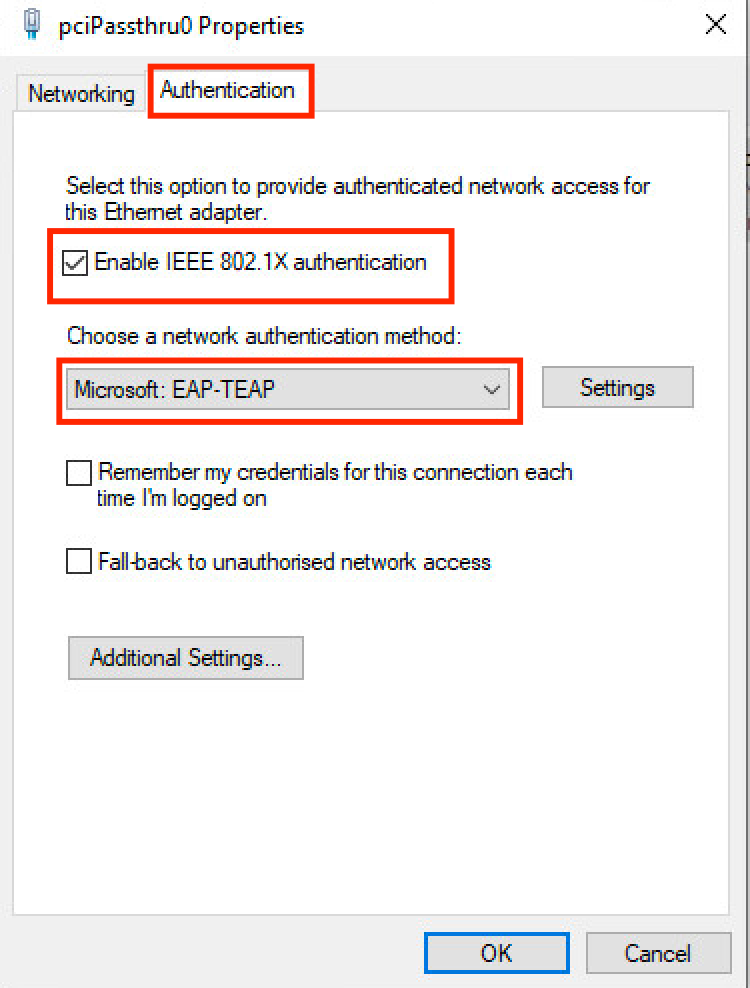

Navigeer naar Control Panel > Network and Sharing Center > Change Adapter Settings en klik met de rechtermuisknop op LAN Connection > Properties. Klik op het Authentication tabblad.

Stap 1. Klik op Authenticationvervolgkeuzelijst en kies Microsoft EAP-TEAP.

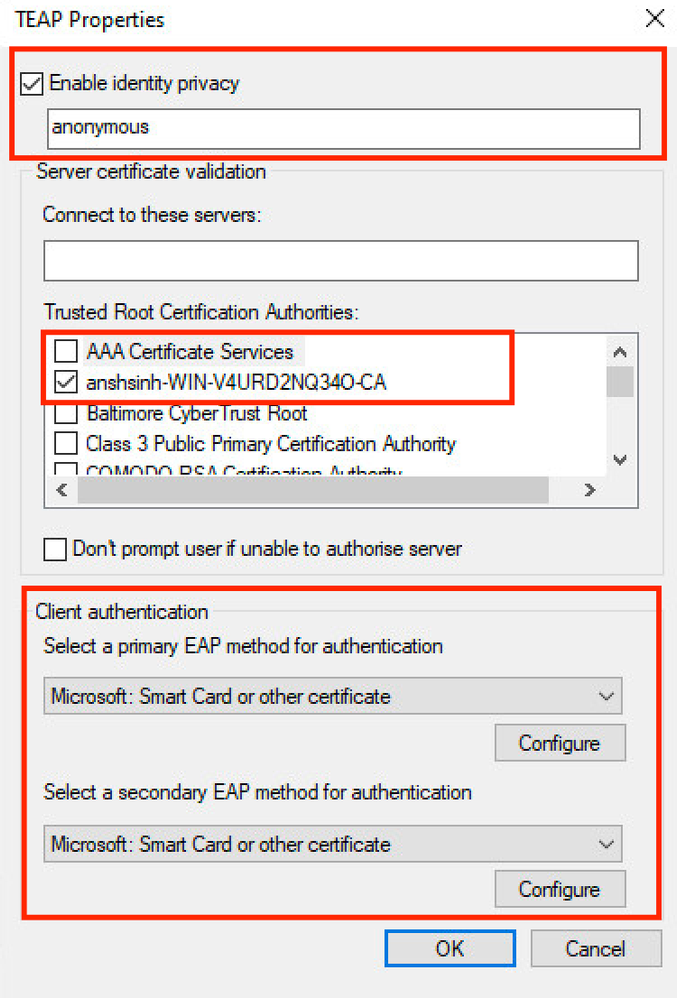

Stap 2. Klik op deSettings knop naast TEAP.

- Houd

Enable Identity Privacy ingeschakeld metanonymous als identiteit. - Schakel een selectieteken in naast de CA-basisserver(s) onder Trusted Root-certificeringsinstanties die worden gebruikt om het certificaat voor EAP-verificatie te ondertekenen op de ISE-netwerkmodule.

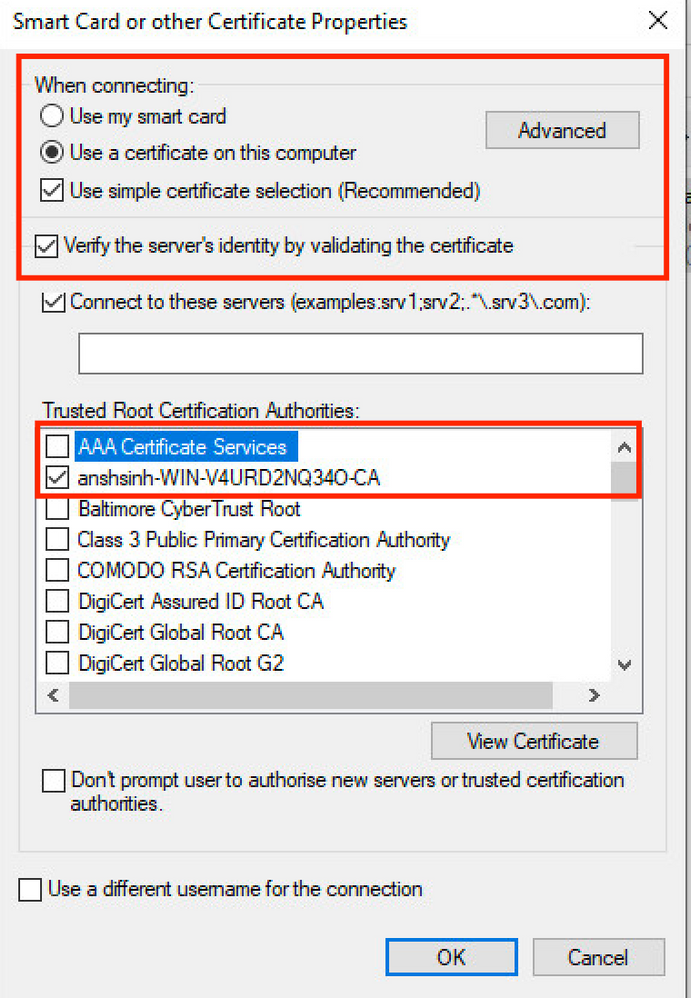

Stap 3. Kies onder Clientverificatie de EAP-methode voor verificatie naar Microsoft: Slimme kaart van ander certificaat.

Stap 4. Klik voor elke vervolgkeuzelijst EAP-methode op de Configureknop, wijzig deze naar wens en klik OK.

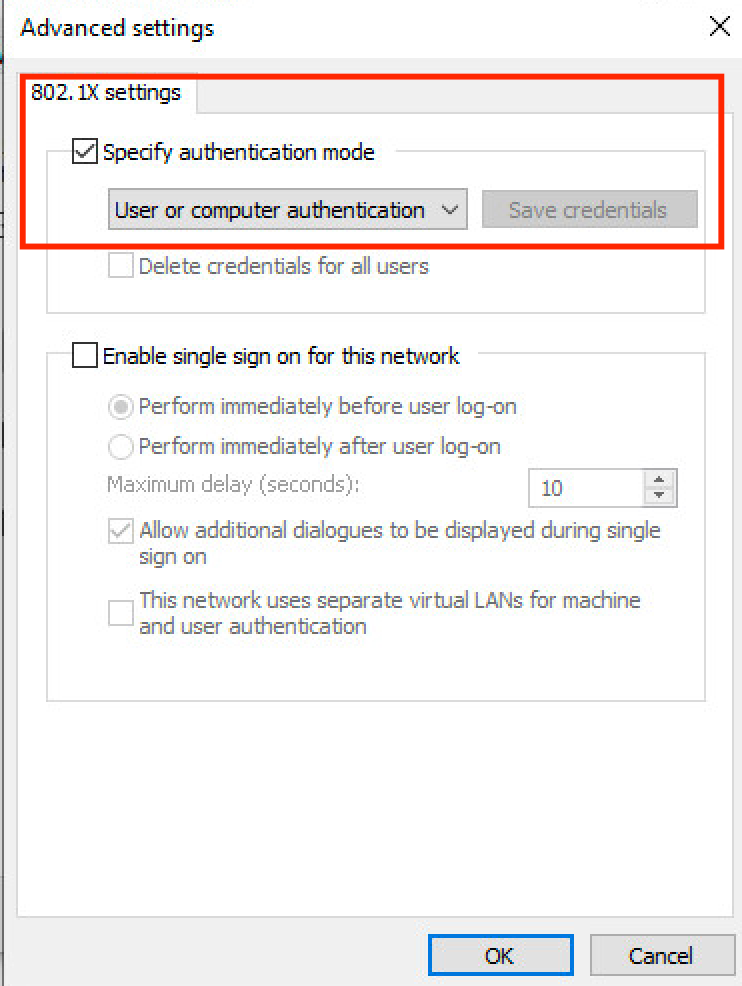

Stap 5. Klik onderaan opAdditional Settings de knop.

- Schakel de verificatiemodus in.

- Stel de vervolgkeuzelijst in op de juiste instelling.

- Kies

User or computer authentication zodat beide geverifieerd worden en klikOK.

Verifiëren

VerifiërenU kunt de Windows 10-machine opnieuw opstarten of u kunt uitloggen en vervolgens inloggen. Wanneer het inlogscherm van Windows wordt weergegeven, wordt de verificatie van de machine geactiveerd.

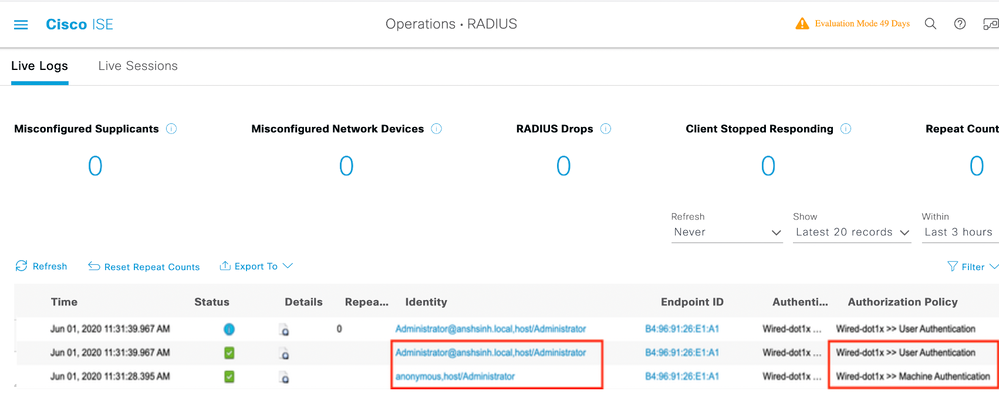

In de bewegende logbestanden ziet u anoniem, host/beheerder (hier is de naam van de machine) in het veld Identiteit. Je ziet anoniem omdat je de aanvrager hierboven hebt ingesteld voor privacy van identiteit.

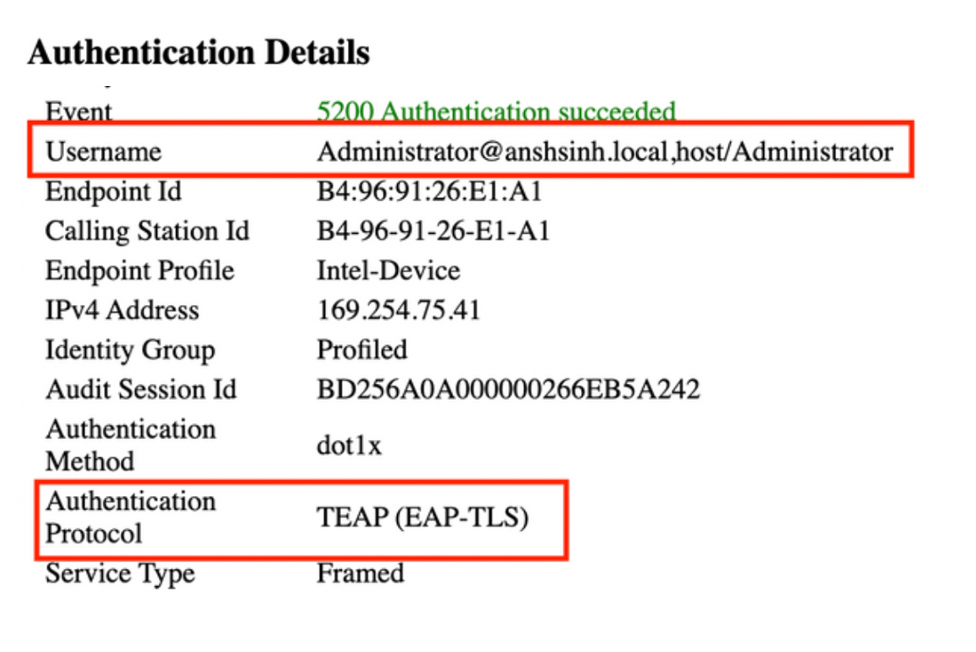

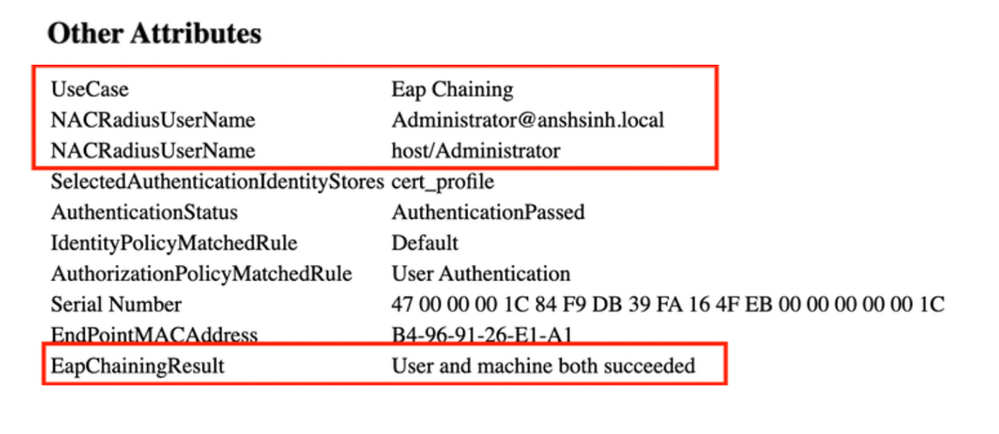

Wanneer u inlogt op de PC met referenties, kunt u in de live logs Administrator@example.local, host/Administrator zien. Dit is EAP-koppeling waarbij zowel gebruiker- als machinevalidering in één EAP-sessie is uitgevoerd.

Gedetailleerd verificatierapport

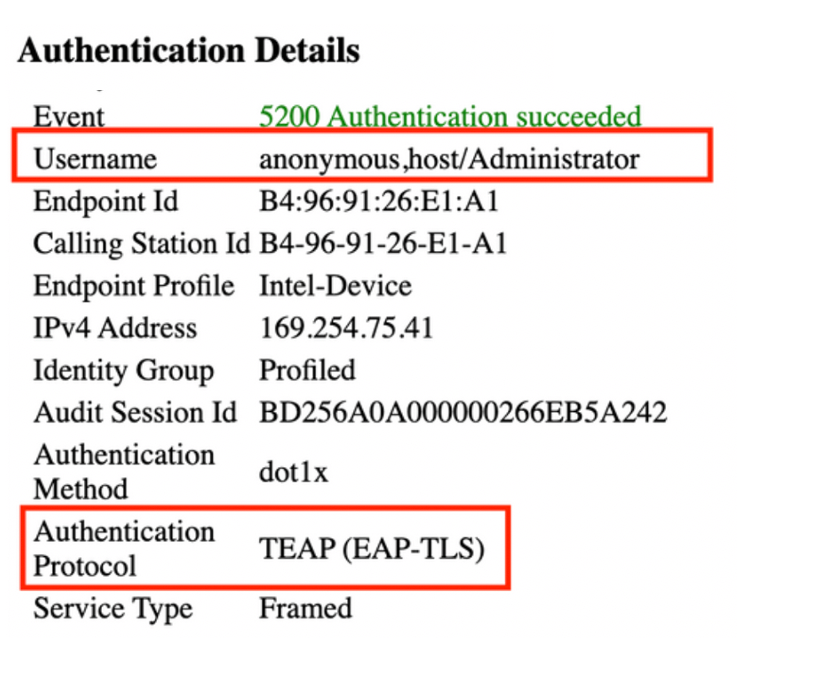

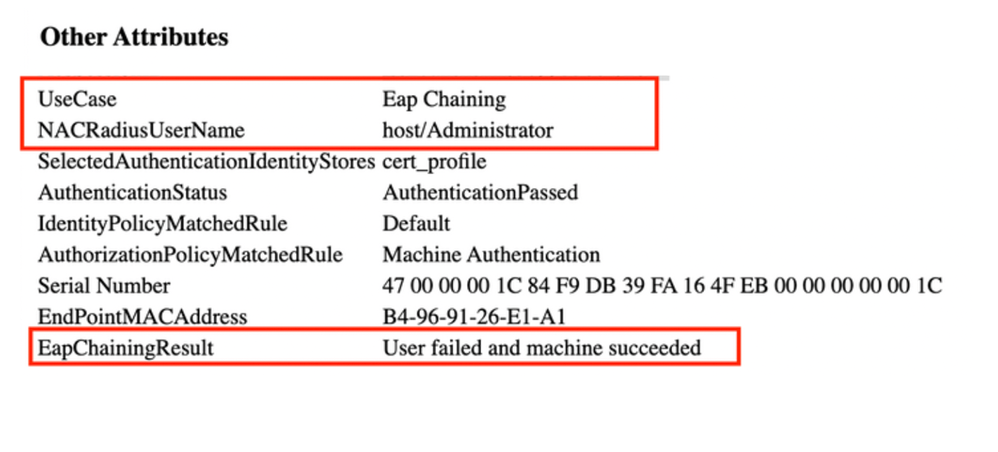

Gedetailleerd verificatierapport In de details van het bewegende logboek, tonen de Machineverificaties slechts één NACRadiusUsername ingang maar de kettinggebruiker en de machinerealificatie tonen twee ingangen (één voor de gebruiker, en één voor de machine). Ook zie je onder de Authentication Details sectie dat TEAP (EAP-TLS) werd gebruikt voor de Authentication Protocol. Als u de machine- en gebruikersverificatie gebruiktMSCHAPv2, wordt dit in het verificatieprotocol TEAP (Microsoft: Secured password (EAP-MSCHAP v2))weergegeven.

Machine-verificatie

Machine-verificatie

Gebruiker- en machineverificatie

Gebruiker- en machineverificatie

Problemen oplossen

Problemen oplossenU moet deze debugs op ISE inschakelen:

runtime-AAAnsfnsf-sessionActive Directory (voor probleemoplossing tussen ISE en AD)

In Windows kunt u de logboeken van de Event Viewer controleren.

Live log-analyse

Live log-analyseMachine-verificatie

Machine-verificatie

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 11507 Extracted EAP-Response/Identity 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded ... ... 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully ... ... 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request ... ... 11515 Supplicant declined inner EAP method selected by Authentication Policy but did not proposed another one; inner EAP negotiation failed 11520 Prepared EAP-Failure for inner EAP method 11566 TEAP inner method finished with failure 22028 Authentication failed and the advanced options are ignored 33517 Sent TEAP Intermediate Result TLV indicating failure 11596 Prepared EAP-Request with another TEAP challenge ... ... 11574 Selected identity type 'Machine' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge 12625 Valid EAP-Key-Name attribute received 11596 Prepared EAP-Request with another TEAP challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully ... ... 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully ... ... 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed ... ... 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - anonymous,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success ... ... 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

Gebruiker- en machineverificatie

Gebruiker- en machineverificatie

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... ... 12756 Prepared EAP-Request proposing TEAP with challenge ... ... 12758 Extracted EAP-Response containing TEAP challenge-response and accepting TEAP as negotiated 12800 Extracted first TLS record; TLS handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 11596 Prepared EAP-Request with another TEAP challenge ... ... 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 11559 Client certificate was requested but not received inside the tunnel. Will continue with inner method. 11620 TEAP full handshake finished successfully 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11627 Starting EAP chaining 11573 Selected identity type 'User' 11564 TEAP inner method started 11521 Prepared EAP-Request/Identity for inner EAP method 11596 Prepared EAP-Request with another TEAP challenge ... ... 11567 Identity type provided by client is equal to requested 11522 Extracted EAP-Response/Identity for inner EAP method 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge ... ... 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 11574 Selected identity type 'Machine' 11564 TEAP inner method started ... ... 11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 11596 Prepared EAP-Request with another TEAP challenge ... ... 12523 Extracted EAP-Response/NAK for inner method requesting to use EAP-TLS instead 12522 Prepared EAP-Request for inner method proposing EAP-TLS with challenge ... ... 12524 Extracted EAP-Response containing EAP-TLS challenge-response for inner method and accepting EAP-TLS as negotiated 12800 Extracted first TLS record; TLS handshake started 12545 Client requested EAP-TLS session ticket 12546 The EAP-TLS session ticket received from supplicant. Inner EAP-TLS does not support stateless session resume. Performing full authentication 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12809 Prepared TLS CertificateRequest message 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge ... ... 12526 Extracted EAP-Response for inner method containing TLS challenge-response 12571 ISE will continue to CRL verification if it is configured for specific CA - certificate for Users 12811 Extracted TLS Certificate message containing client certificate 12812 Extracted TLS ClientKeyExchange message 12813 Extracted TLS CertificateVerify message 12804 Extracted TLS Finished message 12801 Prepared TLS ChangeCipherSpec message 12802 Prepared TLS Finished message 12816 TLS handshake succeeded 12509 EAP-TLS full handshake finished successfully 12527 Prepared EAP-Request for inner method with another EAP-TLS challenge 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 12526 Extracted EAP-Response for inner method containing TLS challenge-response 61025 Open secure connection with TLS peer 15041 Evaluating Identity Policy 22072 Selected identity source sequence - forAD1 22070 Identity name is taken from certificate attribute 22037 Authentication Passed 12528 Inner EAP-TLS authentication succeeded 11519 Prepared EAP-Success for inner EAP method 11565 TEAP inner method finished successfully 33516 Sent TEAP Intermediate Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11637 Inner method supports EMSK but the client provided only MSK. Allow downgrade as per configuration 11576 TEAP cryptobinding verification passed 15036 Evaluating Authorization Policy 24209 Looking up Endpoint in Internal Endpoints IDStore - Administrator@example.local,host/Administrator 24211 Found Endpoint in Internal Endpoints IDStore 11055 User name change detected for the session. Attributes for the session will be removed from the cache 15048 Queried PIP - Network Access.EapChainingResult 15016 Selected Authorization Profile - PermitAccess 33514 Sent TEAP Result TLV indicating success 11596 Prepared EAP-Request with another TEAP challenge 11006 Returned RADIUS Access-Challenge 11001 Received RADIUS Access-Request 11018 RADIUS is re-using an existing session 11595 Extracted EAP-Response containing TEAP challenge-response 11597 TEAP authentication phase finished successfully 11503 Prepared EAP-Success 11002 Returned RADIUS Access-Accept

Gerelateerde informatie

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

18-Jun-2024 |

Bijgewerkte titel, inleiding, Alt-tekst, machinevertaling en opmaak. |

1.0 |

10-Dec-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Anshu SinhaTechnische leider van ASIC Engineering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback