ASA IPsec VTI-verbinding configureren Web Services

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u een adaptieve security applicatie (ASA) kunt configureren en IPsec Virtual Tunnel Interface (VTI) verbinding. In ASA 9.7.1 is IPsec VTI geïntroduceerd. Het is beperkt tot sVTI IPv4 via IPv4 door IKEv1 in deze release te gebruiken. Dit is een voorbeeldconfiguratie voor de ASA om verbinding te maken met Amazon Web Services (AWS).

Opmerking: Momenteel wordt VTI alleen ondersteund in single-context, routed mode.

AWS configureren

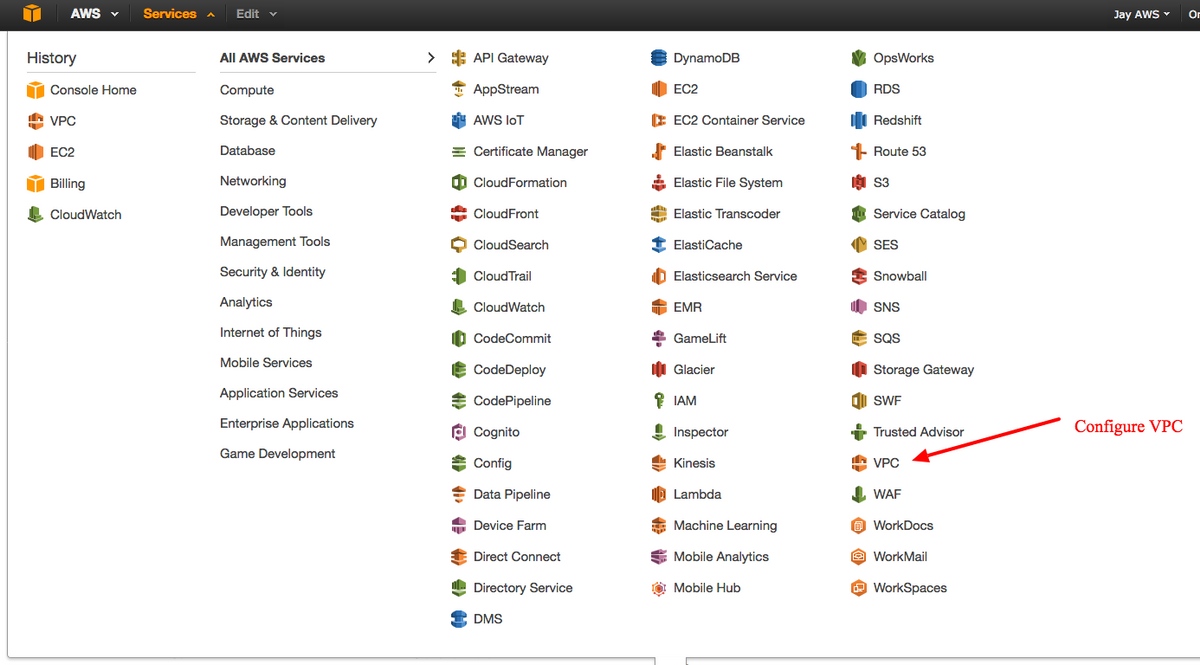

Stap 1.

Meld u aan bij de AWS-console en navigeer naar het VPC-paneel.

Navigeren naar het VPC Dashboard

Navigeren naar het VPC Dashboard

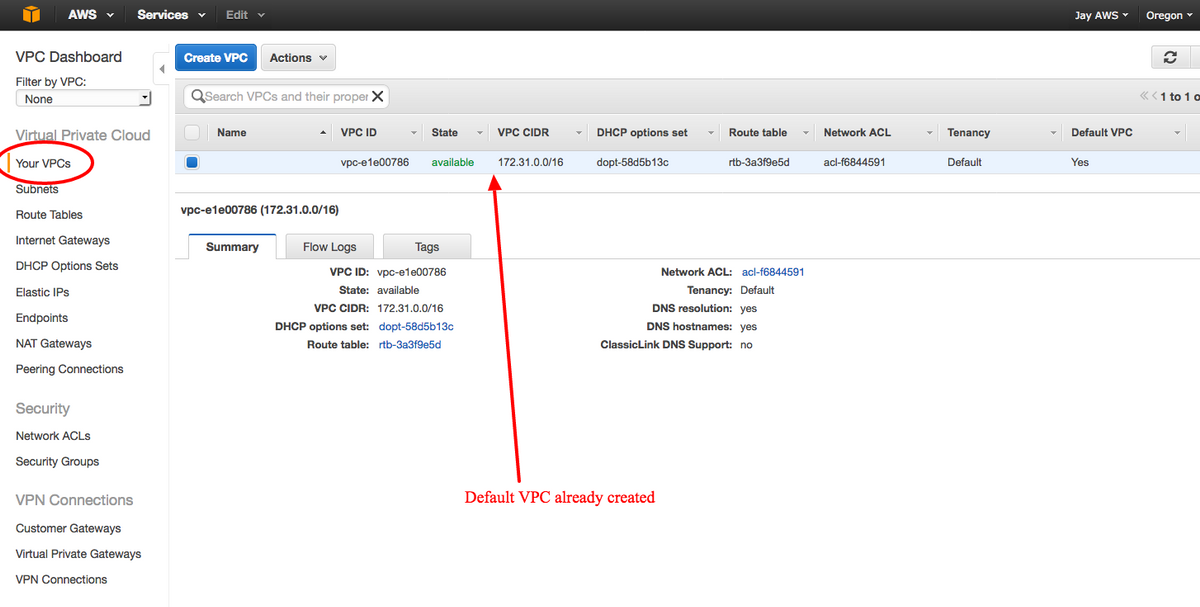

Stap 2.

Bevestig dat er al een Virtual Private Cloud (VPC) is gemaakt. Standaard wordt een VPC met 172.31.0.0/16 gemaakt. Hier worden virtuele machines (VM's) aangesloten.

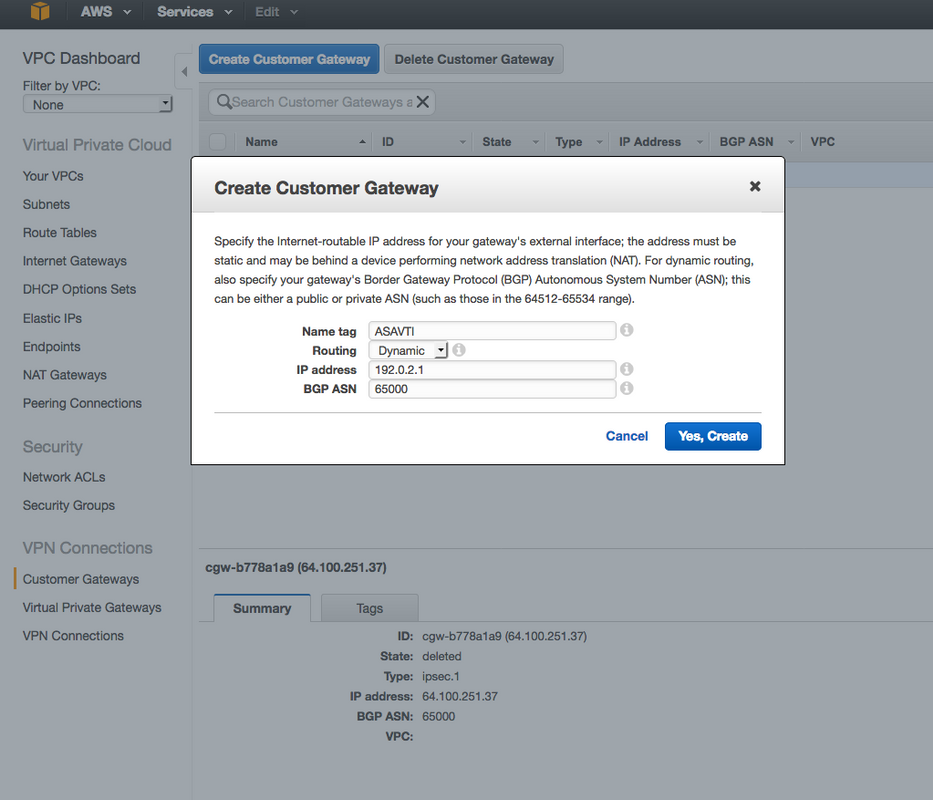

Stap 3.

Maak een "klantgateway". Dit is een eindpunt dat de ASA representeert.

| Veld | Waarde |

| Naam | Dit is gewoon een menselijke leesbare naam om de ASA te herkennen. |

| Routing | Dynamisch - Dit betekent dat Border Gateway Protocol (BGP) wordt gebruikt voor het uitwisselen van routinginformatie. |

| IP-adres | Dit is het openbare IP-adres van de externe interface van de ASA. |

| BGP ASN | Het AS-nummer (Autonomous System) van het BGP-proces dan dat van de ASA. Gebruik 65000 tenzij uw organisatie een openbaar AS-nummer heeft. |

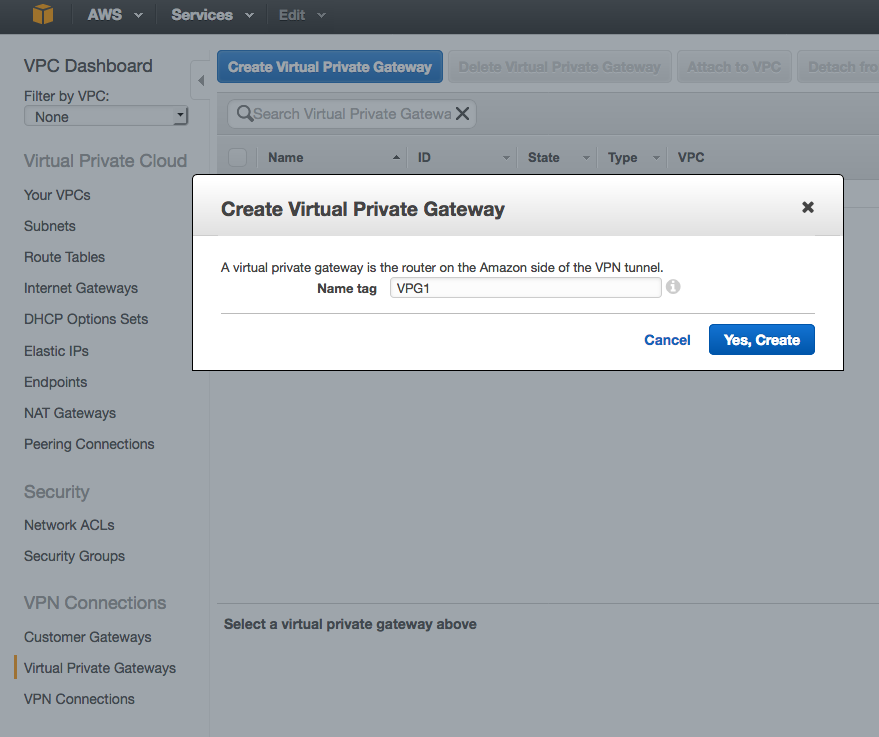

Stap 4.

Maak een Virtual Private Gateway (VPG). Dit is een gesimuleerde router die met AWS wordt ontvangen die de IPsec-tunnel beëindigt.

| Veld | Waarde |

| Naam | Een menselijke leesbare naam om de VPG te herkennen. |

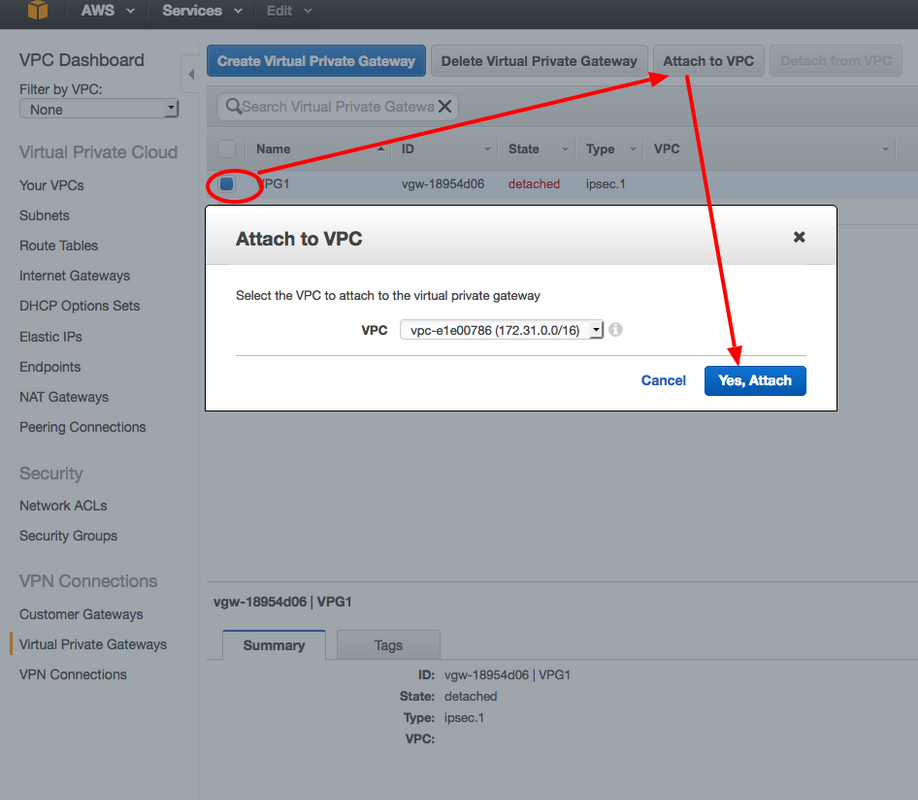

Stap 5.

Sluit de VPG aan op de VPC.

Kies de Virtual Private Gateway, klik op Attach to VPC, kies de VPC in de vervolgkeuzelijst VPC en klik op Yes, Attach.

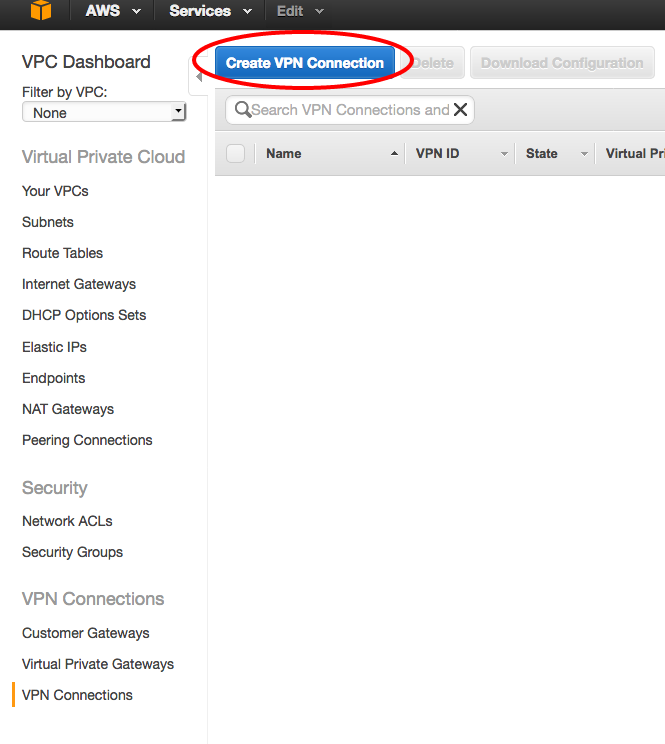

Stap 6.

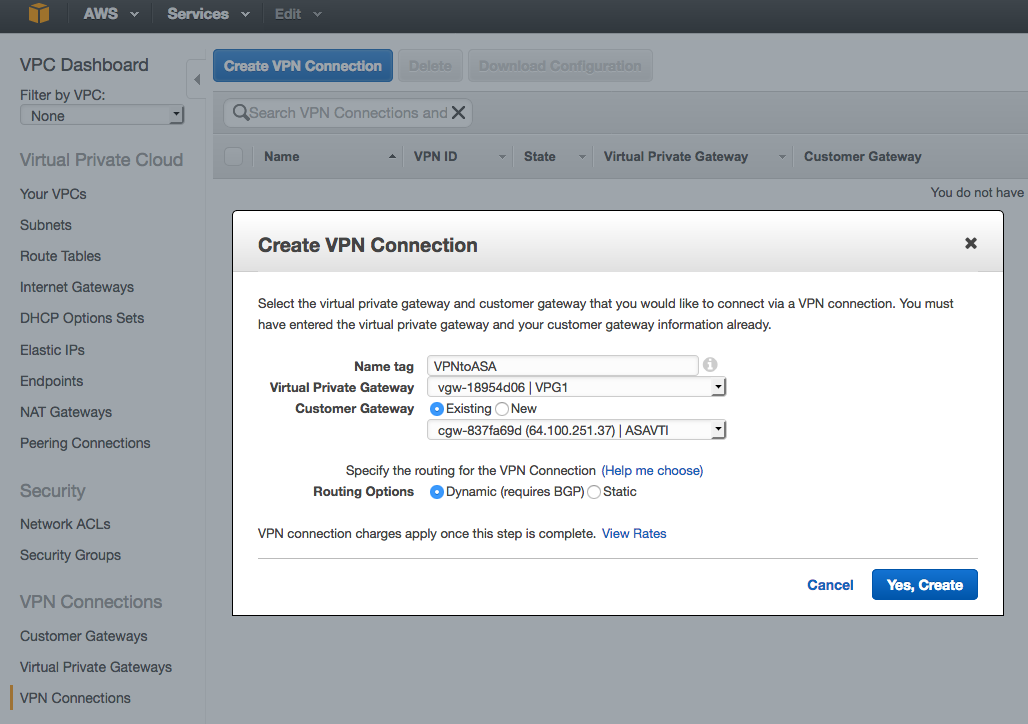

Een VPN-verbinding maken

| Veld | Waarde |

| Naam | Een menselijk leesbaar label van de VPN-verbinding tussen AWS en de ASA. |

| Virtual Private Gateway | Kies de alleen gemaakte VPG. |

| Clientgateway | Klik op de bestaande radioknop en kies de gateway van de ASA. |

| Routing-opties | Klik op de radioknop Dynamisch (hiervoor is BGP nodig). |

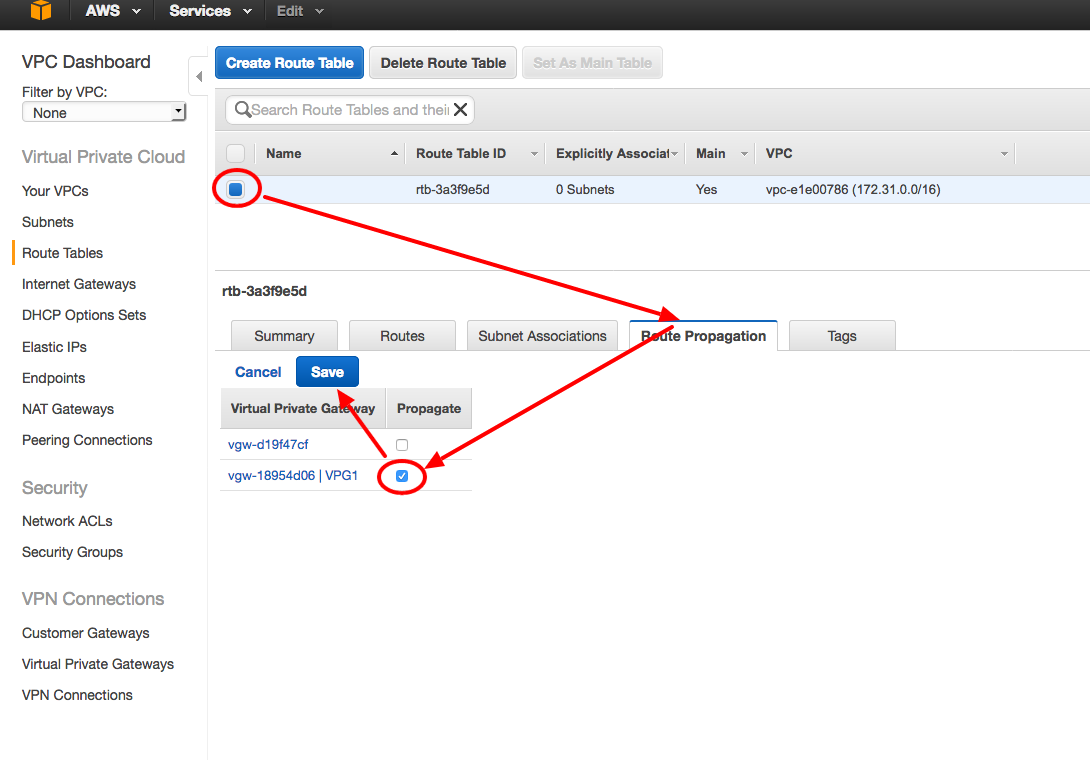

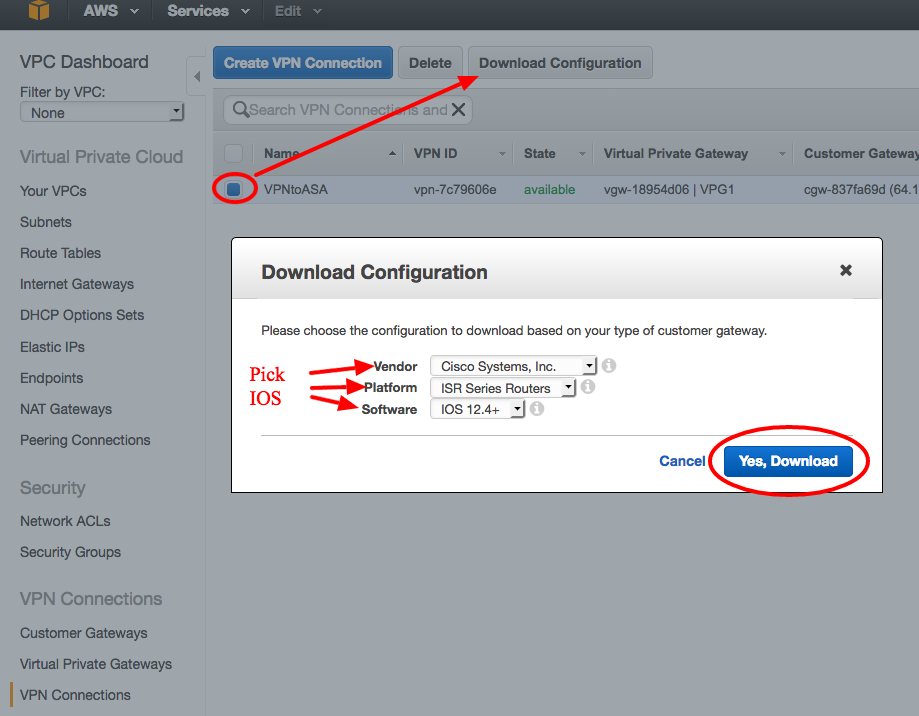

Stap 7.

Configureer de routeswitch om de routes die zijn geleerd van de VPG (via BGP) naar de VPC te propageren.

Stap 8.

Download de voorgestelde configuratie. Kies de onderstaande waarden om een configuratie te genereren die een VTI stijl-configuratie is.

| Veld | Waarde |

| verkoper | Cisco Systems, Inc. |

| platform | ISR Series routers |

| Software | IOS-softwarereleases 12.4+ |

De ASA configureren

Zodra u de configuratie hebt gedownload, is er enige conversie nodig.

Stap 1.

het beleid van crypto isakmp ten aanzien van het crypto ikev1 - beleid . Er is slechts één beleid nodig omdat het beleid 2000 en het beleid 2010 identiek zijn.

| Aanbevolen configuratie | Naar |

| crypto isakmp - beleid 200 crypto isakmp - beleid 2010 |

encryptie ikev1 - mogelijkheid voor buitengebruik beleid inzake crypto ikev1 10 controle vooraf encryptieapparaten hash sha groep 2 levensduur 2800 |

Stap 2.

crypto ipsec transformatie-set voor crypto ipsec ikev1 transformatie-set. Er is slechts één transformatie-set nodig omdat de twee transformatoren identiek zijn.

| Aanbevolen configuratie | Naar |

| crypto ipsec transformatie-set ipsec-prop-vpn-7c79606e-0 esp-aes 128 esp-sha-hmac crypto ipsec transformatie-set ipsec-prop-vpn-7c79606e-1 esp-aes 128 esp-sha-hmac |

crypto ipsec ikev1 transformatieset AWS esp-aes esp-sha-hmac |

Stap 3.

crypto ipsec-profiel voor crypto ipsec-profiel . Er is slechts één profiel nodig omdat de twee profielen identiek zijn.

| Aanbevolen configuratie | Naar |

| crypto ipsec-profiel ipsec-vpn-7c79606e-0 crypto ipsec-profiel ipsec-vpn-7c79606e-1 |

cryptografische IPsec-profiel AWS ingesteld jev1 transformatie-set AWS pfs-groep2 instellen Stel security-associatie levensduur seconden in 3600 |

Stap 4.

crypto sleutelring en crypto isakmp profiel moeten worden geconverteerd naar een tunnelgroep voor elke tunnel.

| Aanbevolen configuratie | Naar |

| sleutelring-vpn-7c79606e-0 ! sleutelring-vpn-7c79606e-1 ! |

tunnelgroep 52.34.205.227 type ipsec-l2l isakmp behoudt drempel 10 opnieuw proberen 10 tunnelgroep 52.37.194.219 type ipsec-l2l tunnelgroep 52.37.194.219 eigenschappen van ipsec ikev1 pre-gedeeld-key JxCWy4Ae isakmp behoudt drempel 10 opnieuw proberen 10 |

Stap 5.

De tunnelconfiguratie is bijna identiek. De ASA ondersteunt de IP-aangepaste mss of de IP virtuele-herassembleren opdracht niet.

| Aanbevolen configuratie | Naar |

| interface-tunnelleiding1 ! interface-tunnel2 |

interface-tunnelleiding1 ! interface-tunnel2 |

Stap 6.

In dit voorbeeld, zal ASA slechts binnen Subnet (192.168.1.0/24) adverteren en het subnet binnen AWS (172.31.0.0/16) ontvangen.

| Aanbevolen configuratie |

Naar |

| router bgp 6500 router bgp 6500 |

router bgp 6500 netwerk 192.168.1.0 |

Verifiëren en optimaliseren

Stap 1.

Bevestig de ASA de IKEv1-beveiligingsassociaties met de twee eindpunten bij AWS. De staat van de SA zou MM_ACTIVE moeten zijn.

ASA# show crypto ikev1 sa

IKEv1 SAs:

Active SA: 2

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 2

1 IKE Peer: 52.37.194.219

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

2 IKE Peer: 52.34.205.227

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

ASA#

Stap 2.

Bevestig dat de IPsec SAs op ASA zijn geïnstalleerd. Er moet voor elke peer een inkomende en uitgaande SPI zijn geïnstalleerd en er moeten een aantal plafonds en decaps tellers zijn.

ASA# show crypto ipsec sa

interface: AWS1

Crypto map tag: __vti-crypto-map-5-0-1, seq num: 65280, local addr: 64.100.251.37

access-list __vti-def-acl-0 extended permit ip any any

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 52.34.205.227

#pkts encaps: 2234, #pkts encrypt: 2234, #pkts digest: 2234

#pkts decaps: 1234, #pkts decrypt: 1234, #pkts verify: 1234

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 2234, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 64.100.251.37/4500, remote crypto endpt.: 52.34.205.227/4500

path mtu 1500, ipsec overhead 82(52), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 874FCCF3

current inbound spi : 5E653906

inbound esp sas:

spi: 0x5E653906 (1583692038)

transform: esp-aes esp-sha-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, PFS Group 2, IKEv1, VTI, }

slot: 0, conn_id: 73728, crypto-map: __vti-crypto-map-5-0-1

sa timing: remaining key lifetime (kB/sec): (4373986/2384)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFFFFF

outbound esp sas:

spi: 0x874FCCF3 (2270153971)

transform: esp-aes esp-sha-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, PFS Group 2, IKEv1, VTI, }

slot: 0, conn_id: 73728, crypto-map: __vti-crypto-map-5-0-1

sa timing: remaining key lifetime (kB/sec): (4373986/2384)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

interface: AWS2

Crypto map tag: __vti-crypto-map-6-0-2, seq num: 65280, local addr: 64.100.251.37

access-list __vti-def-acl-0 extended permit ip any any

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 52.37.194.219

#pkts encaps: 1230, #pkts encrypt: 1230, #pkts digest: 1230

#pkts decaps: 1230, #pkts decrypt: 1230, #pkts verify: 1230

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 1230, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 64.100.251.37/4500, remote crypto endpt.: 52.37.194.219/4500

path mtu 1500, ipsec overhead 82(52), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: DC5E3CA8

current inbound spi : CB6647F6

inbound esp sas:

spi: 0xCB6647F6 (3412477942)

transform: esp-aes esp-sha-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, PFS Group 2, IKEv1, VTI, }

slot: 0, conn_id: 77824, crypto-map: __vti-crypto-map-6-0-2

sa timing: remaining key lifetime (kB/sec): (4373971/1044)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFFFFF

outbound esp sas:

spi: 0xDC5E3CA8 (3697163432)

transform: esp-aes esp-sha-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, PFS Group 2, IKEv1, VTI, }

slot: 0, conn_id: 77824, crypto-map: __vti-crypto-map-6-0-2

sa timing: remaining key lifetime (kB/sec): (4373971/1044)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Stap 3.

Bevestig op de ASA dat BGP-verbindingen met AWS tot stand zijn gebracht. De State/PfxRCD teller moet 1 zijn aangezien AWS adverteert met 172.31.0.0/16 subster naar de ASA.

ASA# show bgp summary BGP router identifier 192.168.1.55, local AS number 65000 BGP table version is 5, main routing table version 5 2 network entries using 400 bytes of memory 3 path entries using 240 bytes of memory 3/2 BGP path/bestpath attribute entries using 624 bytes of memory 1 BGP AS-PATH entries using 24 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 1288 total bytes of memory BGP activity 3/1 prefixes, 4/1 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 169.254.12.85 4 7224 1332 1161 5 0 0 03:41:31 1 169.254.13.189 4 7224 1335 1164 5 0 0 03:42:02 1

Stap 4.

Controleer op de ASA of de route naar 172.31.0.0/16 is geleerd via de tunnelinterfaces. Deze output laat zien dat er twee paden zijn naar 172.31.0.0 van peer 169.254.12.85 en 169.254.13.189. Het pad naar 169.254.13.189 out Tunnel 2 (AWS2) liever vanwege de lagere metriek.

ASA# show bgp

BGP table version is 5, local router ID is 192.168.1.55

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

* 172.31.0.0 169.254.12.85 200 0 7224 i

*> 169.254.13.189 100 0 7224 i

*> 192.168.1.0 0.0.0.0 0 32768 i

ASA# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is 64.100.251.33 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 64.100.251.33, outside

C 64.100.251.32 255.255.255.224 is directly connected, outside

L 64.100.251.37 255.255.255.255 is directly connected, outside

C 169.254.12.84 255.255.255.252 is directly connected, AWS2

L 169.254.12.86 255.255.255.255 is directly connected, AWS2

C 169.254.13.188 255.255.255.252 is directly connected, AWS1

L 169.254.13.190 255.255.255.255 is directly connected, AWS1

B 172.31.0.0 255.255.0.0 [20/100] via 169.254.13.189, 03:52:55

C 192.168.1.0 255.255.255.0 is directly connected, inside

L 192.168.1.55 255.255.255.255 is directly connected, inside

Stap 5.

Om ervoor te zorgen dat het verkeer dat van AWS terugkeert een symmetrisch pad volgt, moet u een route-map configureren om het voorkeurpad aan te passen en BGP aanpassen om de geadverteerde routes te wijzigen.

route-map toAWS1 permit 10 set metric 100 exit ! route-map toAWS2 permit 10 set metric 200 exit ! router bgp 65000 address-family ipv4 unicast neighbor 169.254.12.85 route-map toAWS2 out neighbor 169.254.13.189 route-map toAWS1 out

Stap 6.

Bevestig op de ASA dat 192.168.1.0/24 aan AWS wordt geadverteerd.

ASA# show bgp neighbors 169.254.12.85 advertised-routes

BGP table version is 5, local router ID is 192.168.1.55

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 172.31.0.0 169.254.13.189 100 0 7224 i

*> 192.168.1.0 0.0.0.0 0 32768 i

Total number of prefixes 2

ASA# show bgp neighbors 169.254.13.189 advertised-routes

BGP table version is 5, local router ID is 192.168.1.55

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 192.168.1.0 0.0.0.0 0 32768 i

Total number of prefixes 1

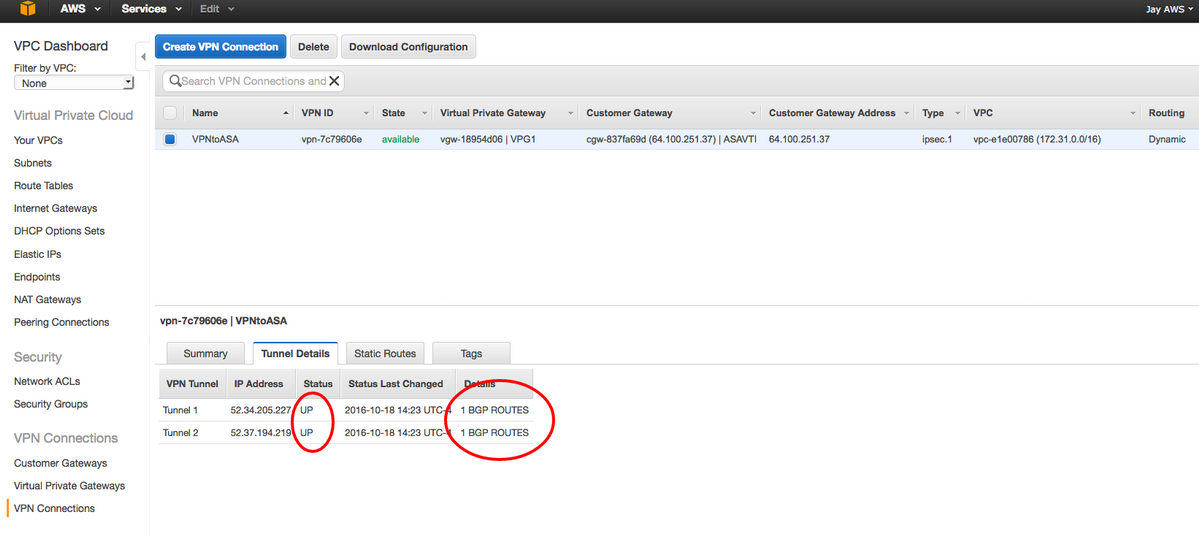

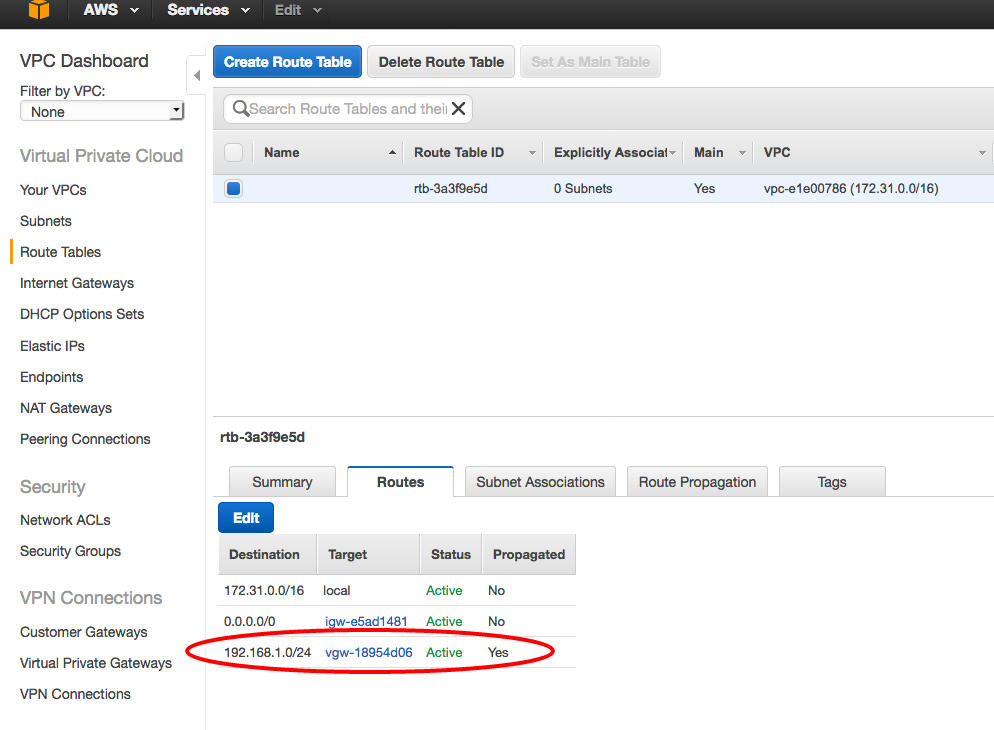

Stap 7.

In AWS, bevestig dat de tunnels voor de VPN verbinding UP zijn en de routes van de peer worden geleerd. Controleer ook dat de route in de routingtabel is verspreid.

Bijgedragen door Cisco-engineers

- Jay YoungServices voor technische lezers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback