Inleiding

Dit document beschrijft hoe u een beveiligde client-VPN-beheertunnel kunt configureren op een beveiligde firewall-bedreigingsverdediging die wordt beheerd door Cisco FMC.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco AnyConnect Profieleditor

- SSL AnyConnect-configuratie via Firewall Management Center (FMC)

- Verificatie van clientcertificaat

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Firewall Threat Defence (FTD) versie 6.7.0 (Build 65)

- Cisco FMC versie 6.7.0 (build 65)

- Cisco AnyConnect 4.9.01095 geïnstalleerd op Windows 10-machine

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In het voorbeeld wordt Secure Sockets Layer (SSL) gebruikt om een Virtual Private Network (VPN) tussen FTD en een Windows 10-client te maken.

Vanaf release 6.7 ondersteunt Cisco FTD de configuratie van AnyConnect-beheertunnels. Dit repareert eerder geopende verbeteringsaanvraag Cisco bug-id CSCvs78215.

Met de AnyConnect Management-functie kunt u direct nadat het eindpunt is opgestart een VPN-tunnel maken. De gebruikers hoeven de AnyConnect-app niet handmatig te starten. Zodra hun systeem is ingeschakeld, detecteert de AnyConnect VPN-agentservice de functie VPN-beheer en start een AnyConnect-sessie met behulp van de hostvermelding die is gedefinieerd in de serverlijst van het AnyConnect Management VPN-profiel.

Beperkingen

- Alleen clientcertificaatverificatie wordt ondersteund.

- Alleen Machine Certificate Store wordt ondersteund voor Windows-clients.

- Niet ondersteund op Cisco Firepower Device Manager (FDM) Cisco bug-id CSCvx90058.

- Niet ondersteund op Linux-clients.

Alle beperkingen worden beschreven in de Cisco Secure Client Administrator Guide, release 5.

Configureren

Configuraties

Stap 1. VPN-profiel voor AnyConnect-beheer maken

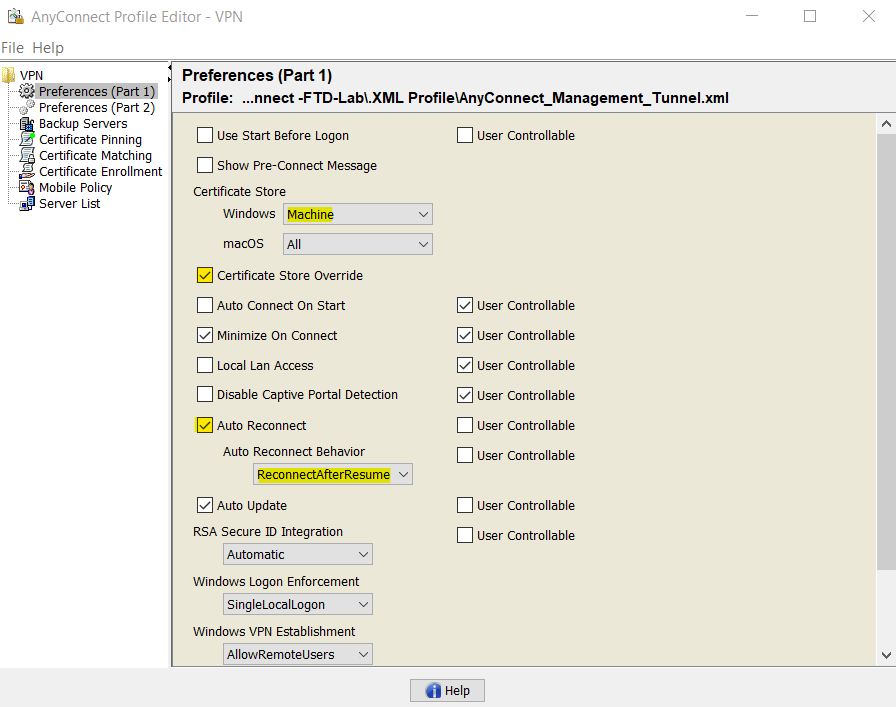

Open de AnyConnect Profile Editor om een AnyConnect Management VPN-profiel te maken. Het beheerprofiel bevat alle instellingen die worden gebruikt om de VPN-tunnel na het opstarten van het eindpunt te bepalen.

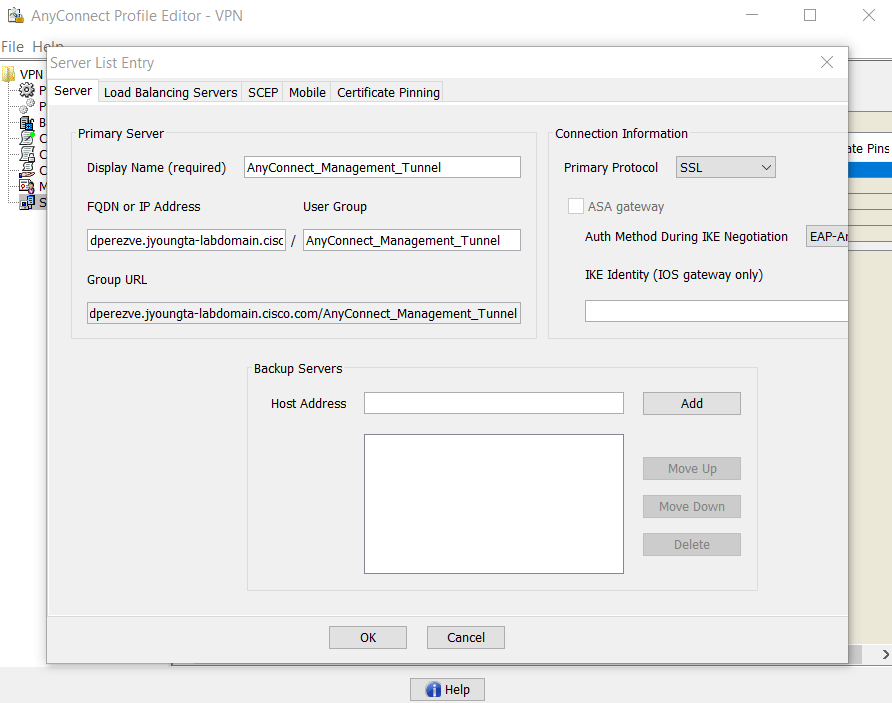

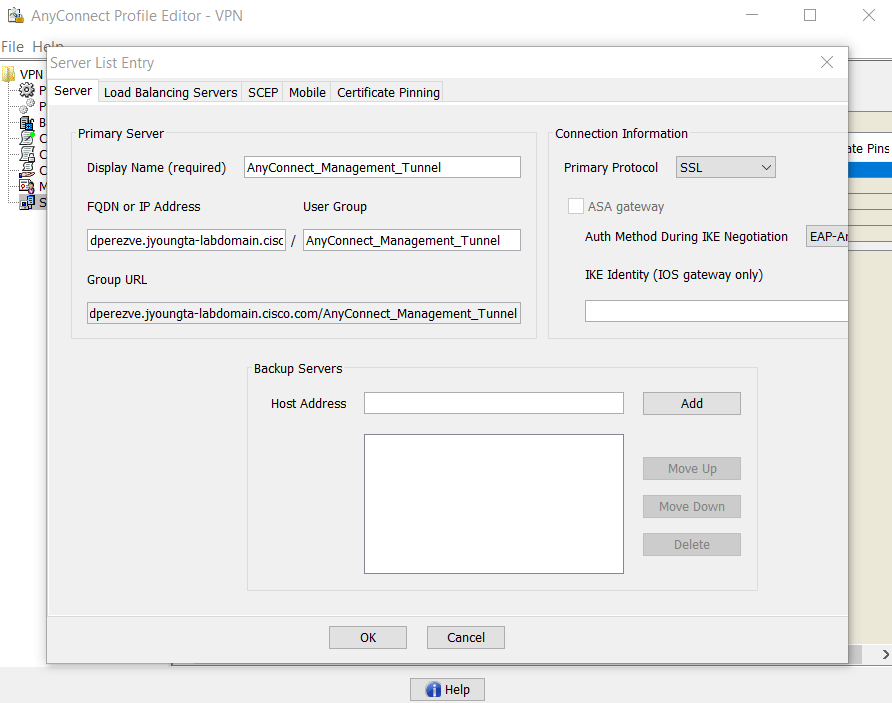

In dit voorbeeld wordt een serverlijst die verwijst naar FQDN (FQDN) dperezve.jyoungta-labdomain.cisco.com gedefinieerd en wordt SSL geselecteerd als het primaire protocol. Als u een serverlijst wilt toevoegen, navigeert u naar de serverlijst en selecteert u de knop Toevoegen. Vul de vereiste velden in en sla de wijzigingen op.

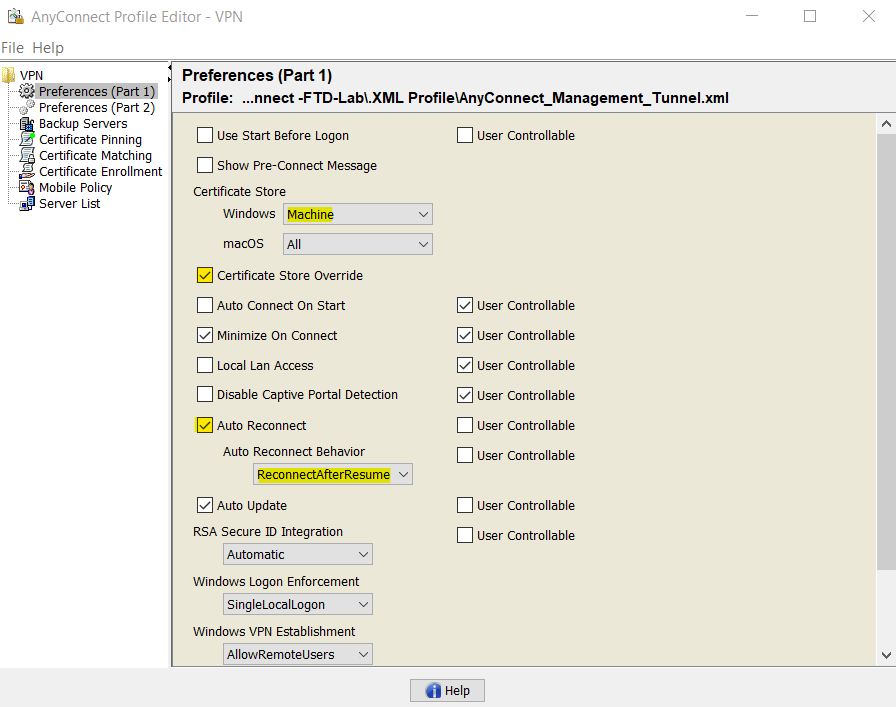

Naast de serverlijst moet het VPN-profiel voor beheer enkele verplichte voorkeuren bevatten:

- AutomaticCertSelection moet op true worden ingesteld.

- AutoReconconnect moet op true worden ingesteld.

- AutoReconconnectBehavior moet worden geconfigureerd voor ReconconnectAfterResume.

- AutoUpdate moet op false worden ingesteld.

- BlockUnustedServers moeten op true worden ingesteld.

- CertificateStore moet worden geconfigureerd voor MachineStore.

- CertificateStoreOverride moet op true worden ingesteld.

- EnableAutomaticServerSelection moet op false worden ingesteld.

- EnableScripting moet op false worden ingesteld.

- RetainVPNOlogoff moet op true worden ingesteld.

Ga in de AnyConnect Profile Editor naar Voorkeuren (deel 1) en pas de instellingen als volgt aan:

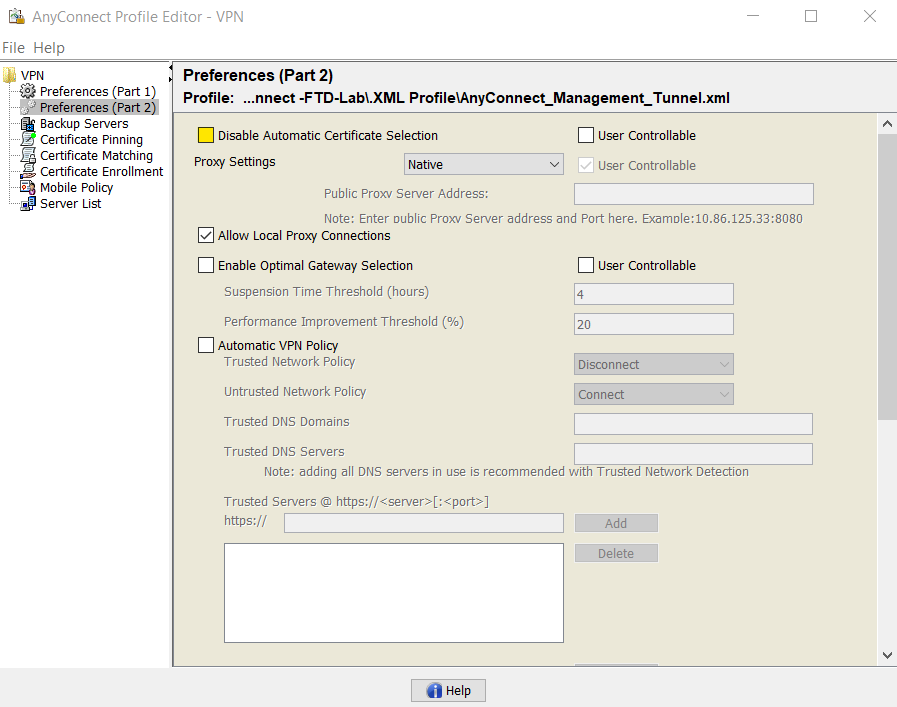

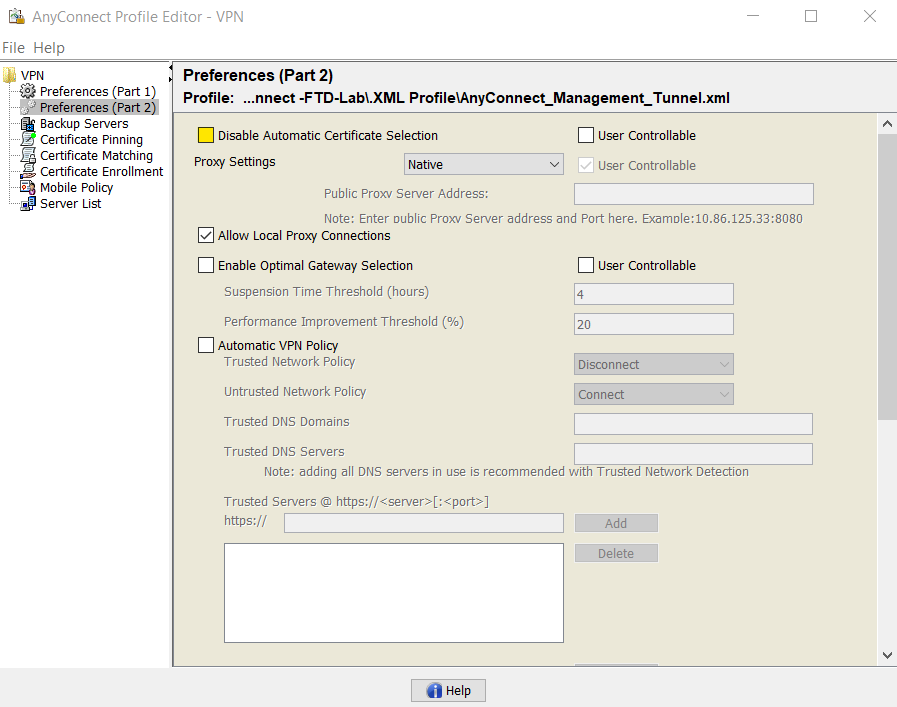

Navigeer vervolgens naar Voorkeuren (deel 2) en vink de optie Automatische certificaatselectie uitschakelen uit.

Stap 2. AnyConnect VPN-profiel maken

Naast het VPN-profiel voor beheer moet ook het normale AnyConnect VPN-profiel worden geconfigureerd. Het AnyConnect VPN-profiel wordt gebruikt bij de eerste poging tot verbinding. Tijdens deze sessie wordt het Management VPN Profile gedownload van FTD.

Gebruik de AnyConnect Profile Editor om het AnyConnect VPN-profiel te maken. In dit geval bevatten beide bestanden dezelfde instellingen, zodat dezelfde procedure kan worden gevolgd.

Stap 3. VPN-profiel voor AnyConnect-beheer en VPN-profiel voor AnyConnect naar FMC uploaden

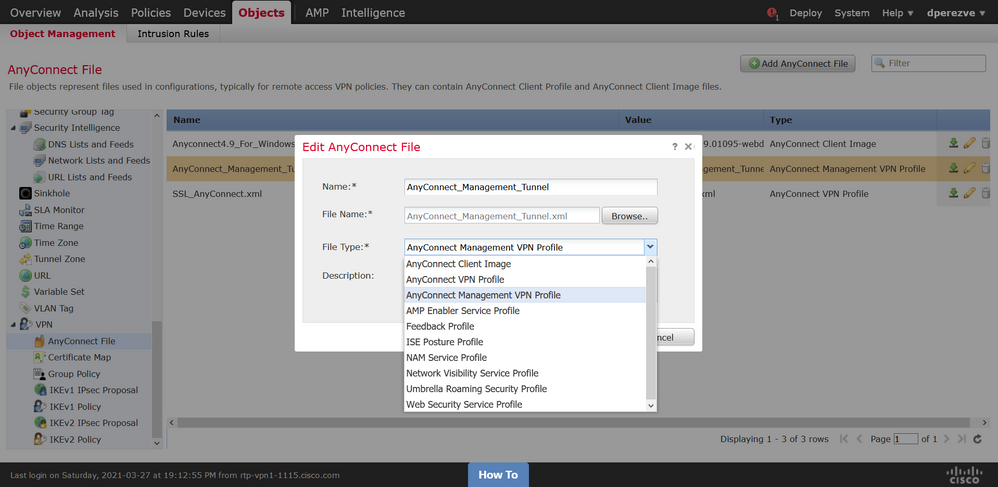

Zodra de profielen zijn gemaakt, wordt de volgende stap gezet door ze naar het FMC te uploaden als AnyConnect File-objecten.

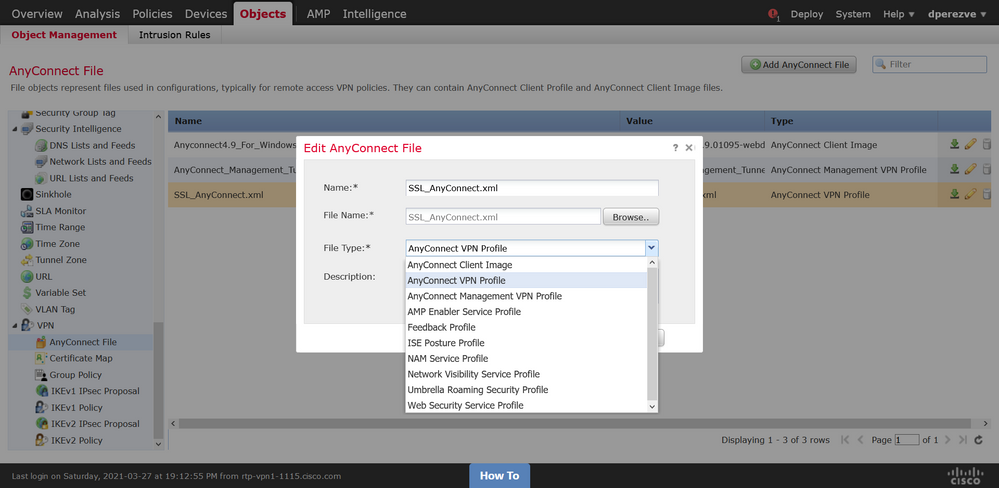

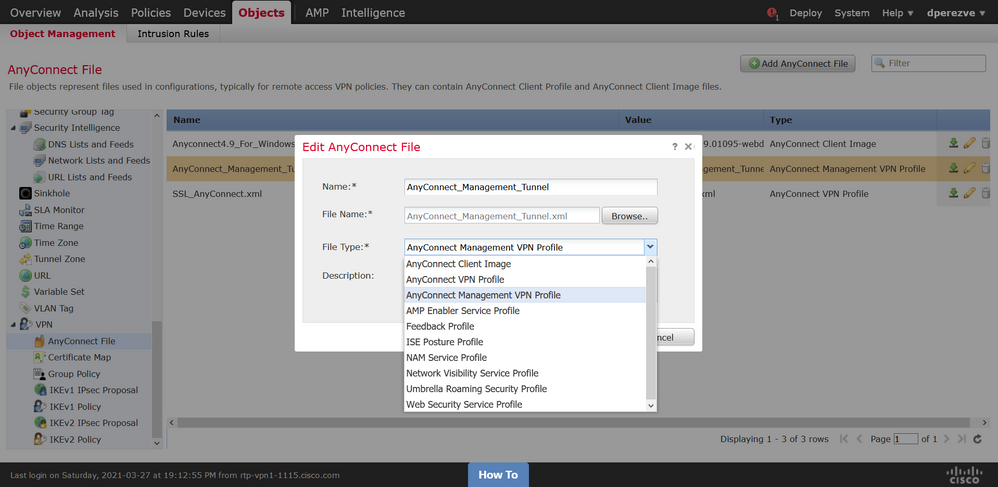

Als u het nieuwe AnyConnect Management VPN-profiel naar FMC wilt uploaden, navigeert u naar Objecten > Objectbeheer en kiest u de optie VPN uit de inhoudsopgave. Selecteer vervolgens de knop AnyConnect File.

Geef een naam op voor het bestand. Kies AnyConnect Management VPN Profile als het bestandstype en sla het object op.

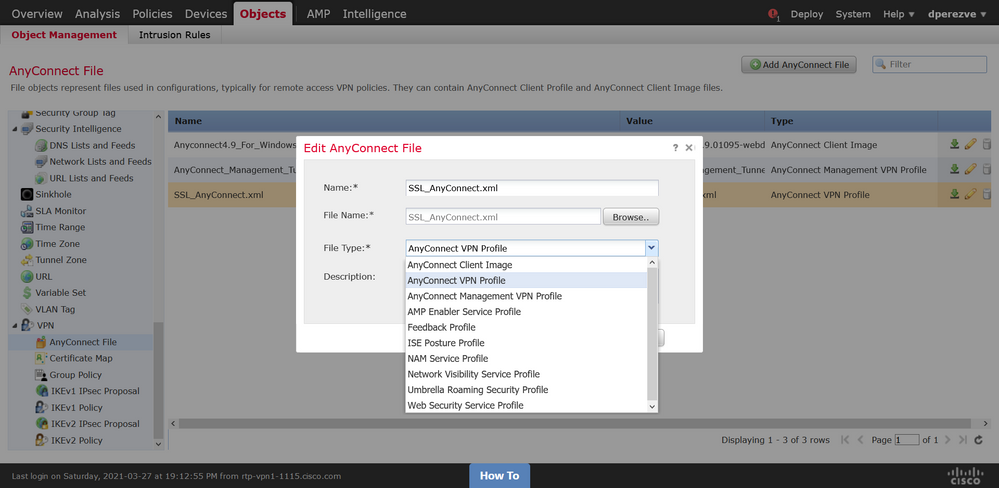

Als u nu het AnyConnect VPN-profiel wilt uploaden, navigeert u opnieuw naar Objecten > Objectbeheer en kiest u de optie VPN uit de inhoudsopgave. Selecteer vervolgens de knop AnyConnect File.

Geef een naam op voor het bestand maar kies nu AnyConnect VPN Profile als het bestandstype en sla het nieuwe object op.

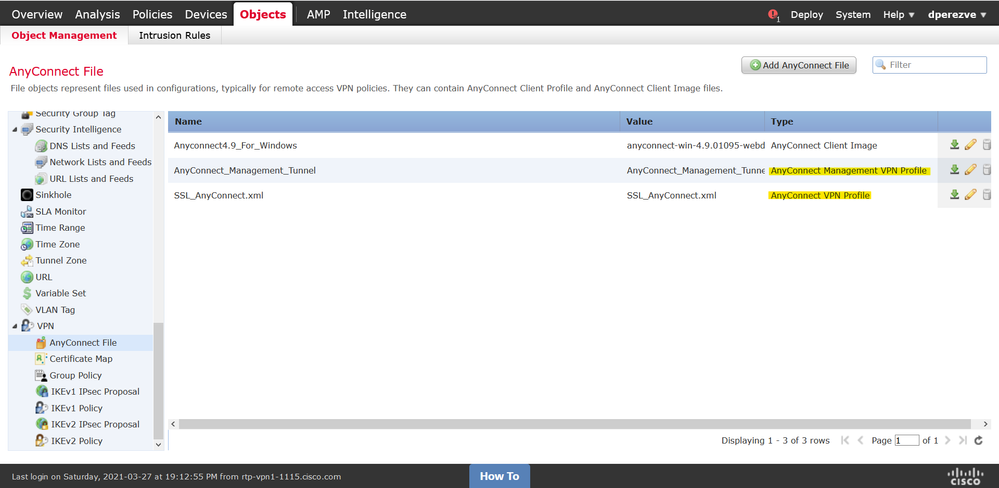

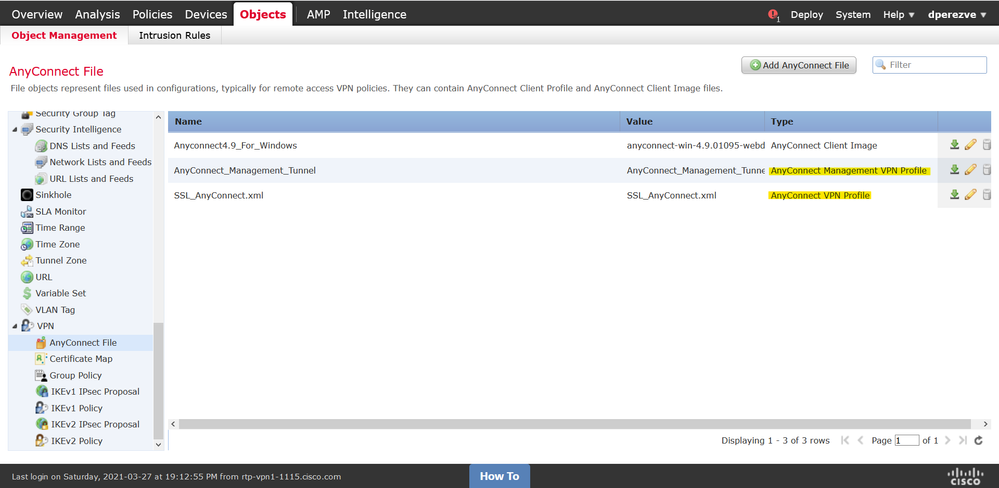

Profielen moeten worden toegevoegd aan de lijst van objecten en worden gemarkeerd als AnyConnect Management VPN Profile en AnyConnect VPN Profile respectievelijk.

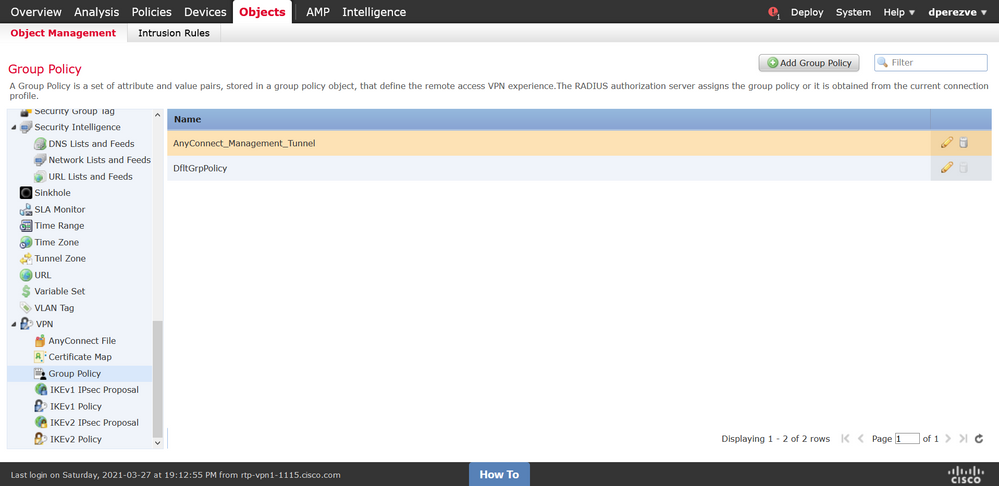

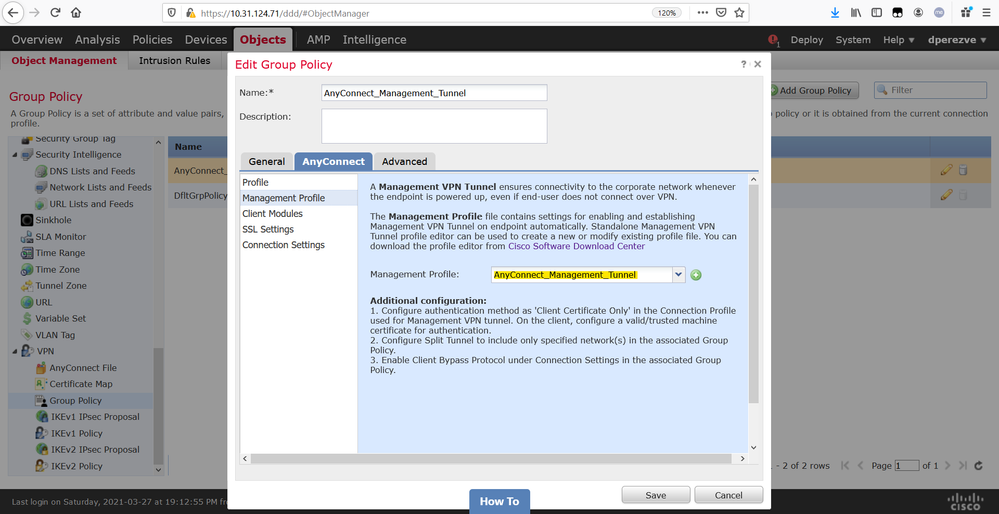

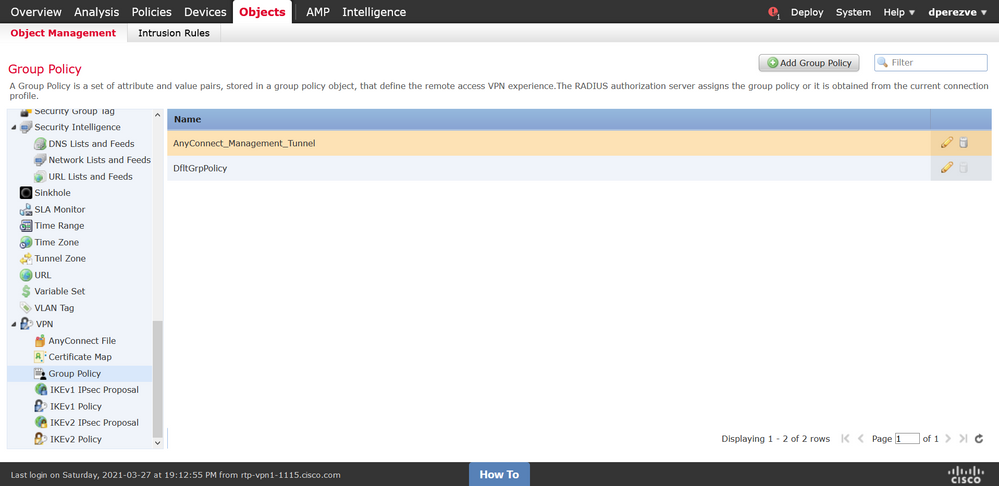

Stap 4. Groepsbeleid maken

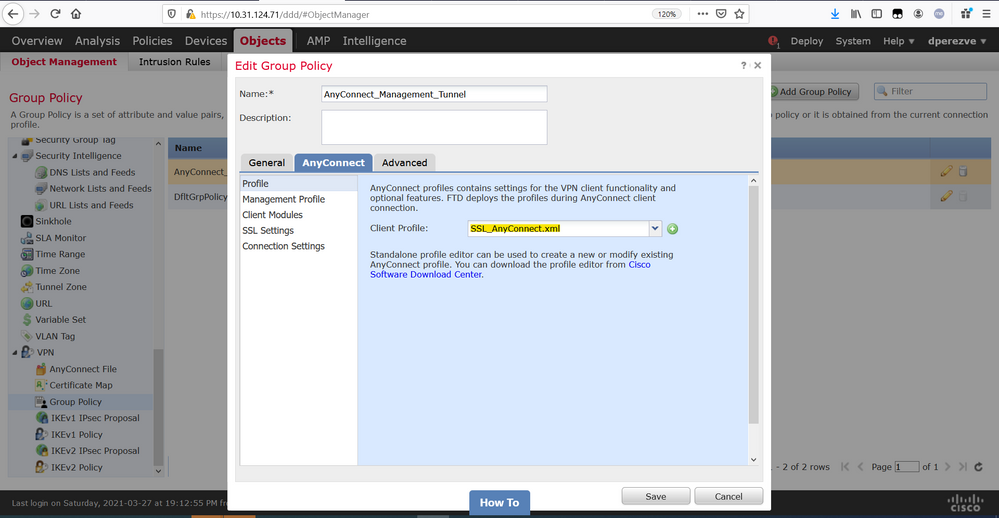

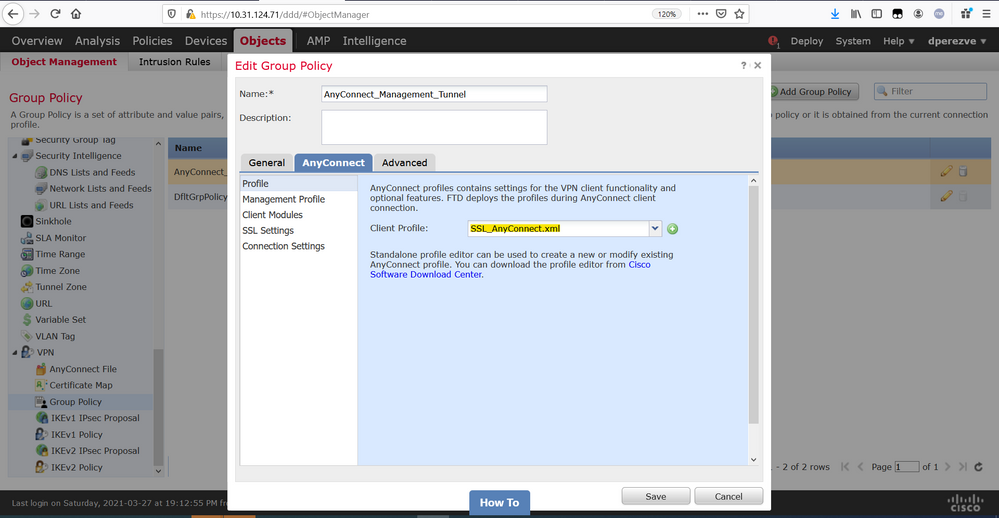

Om een nieuw Groepsbeleid te maken, navigeer je naar Objecten > Objectbeheer en kies je VPN-optie uit de inhoudsopgave. Selecteer vervolgens Groepsbeleid en klik op de knop Groepsbeleid toevoegen.

Zodra het venster Add Group Policy geopend is, kent u een naam toe, definieert u een AnyConnect-pool en opent u het tabblad AnyConnect. Navigeer naar Profiel en selecteer het object dat het normale AnyConnect VPN-profiel weergeeft in de vervolgkeuzelijst Clientprofiel.

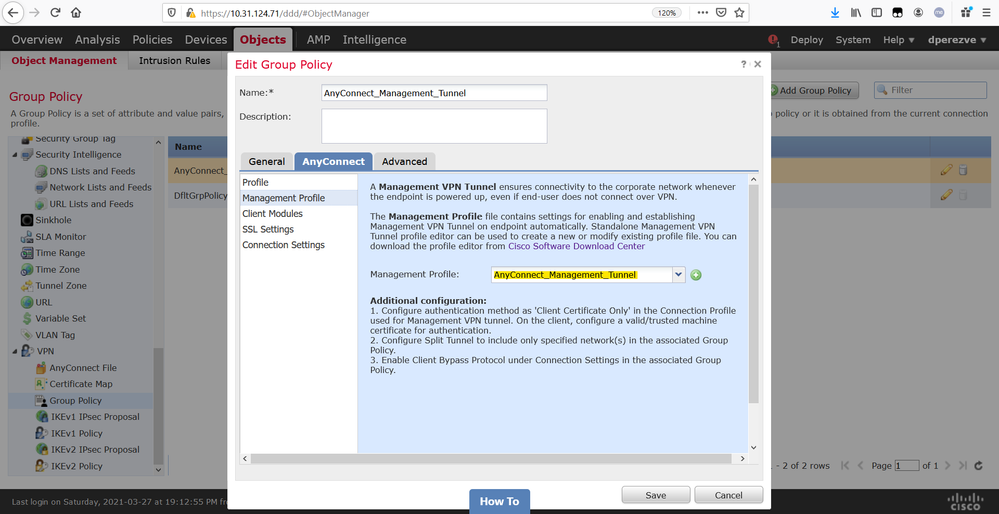

Navigeer vervolgens naar het tabblad Beheerprofiel en selecteer het object dat het VPN-profiel beheren bevat in het vervolgkeuzemenu Beheerprofiel.

Sla de wijzigingen op om het nieuwe object toe te voegen aan het bestaande groepsbeleid.

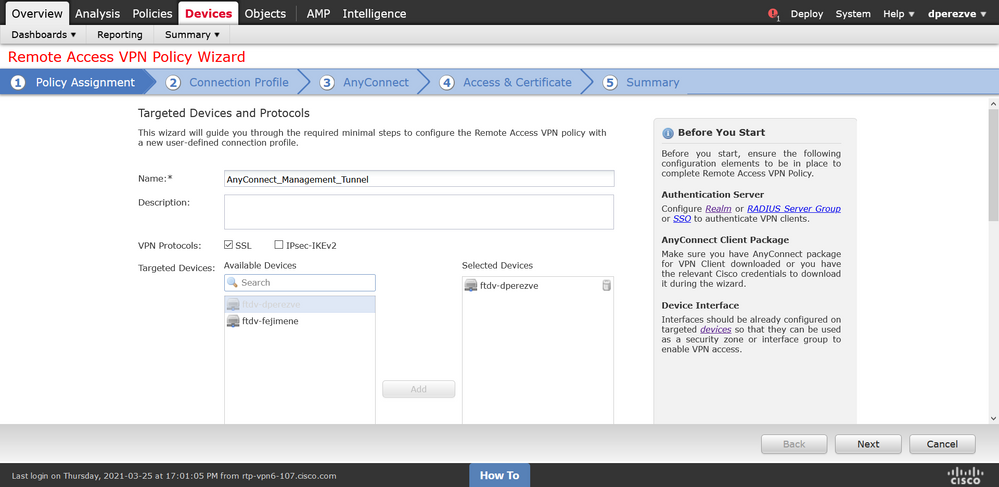

Stap 5. Nieuwe AnyConnect-configuratie maken

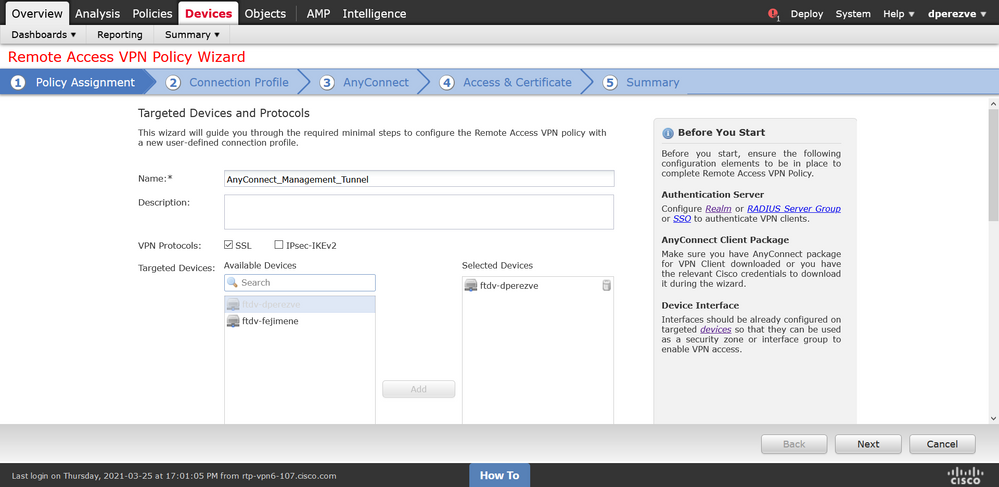

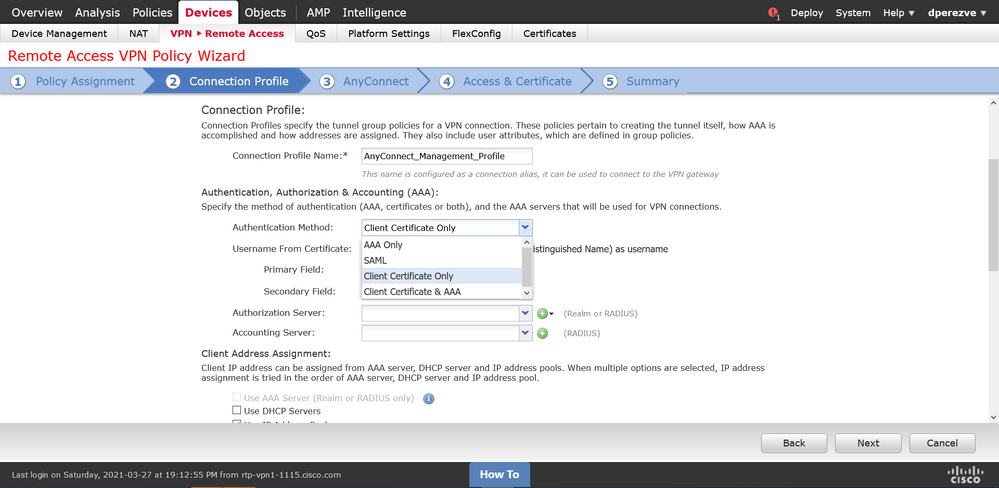

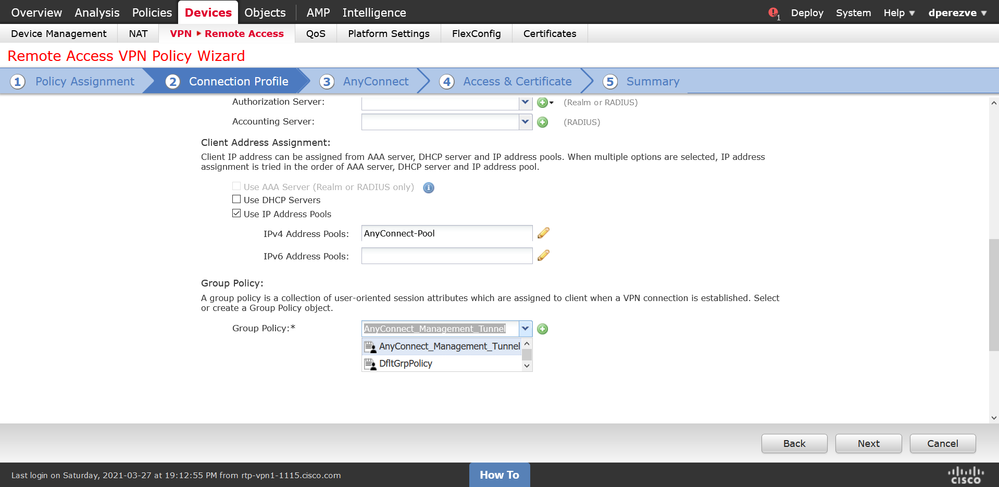

De configuratie van SSL AnyConnect in FMC bestaat uit 4 verschillende stappen. Om AnyConnect te configureren navigeert u naar Apparaten > VPN > Externe toegang en selecteert u de knop Toevoegen. Dit moet de Remote Access VPN Policy Wizard openen.

Op het tabblad Beleidstoewijzing selecteert u het FTD-apparaat, definieert u een naam voor het verbindingsprofiel en schakelt u het SSL-selectievakje in.

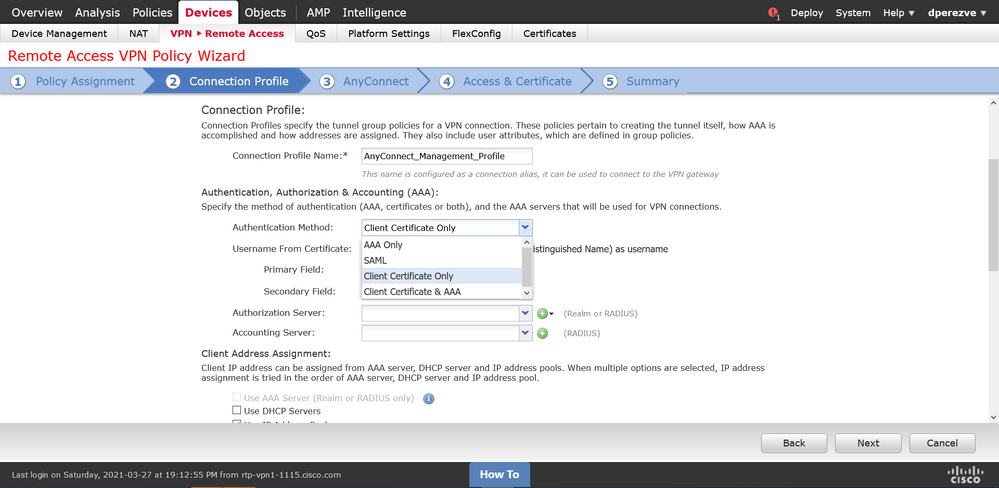

Selecteer in het verbindingsprofiel de optie Clientcertificaat alleen als verificatiemethode. Dit is de enige verificatie die voor deze functie wordt ondersteund.

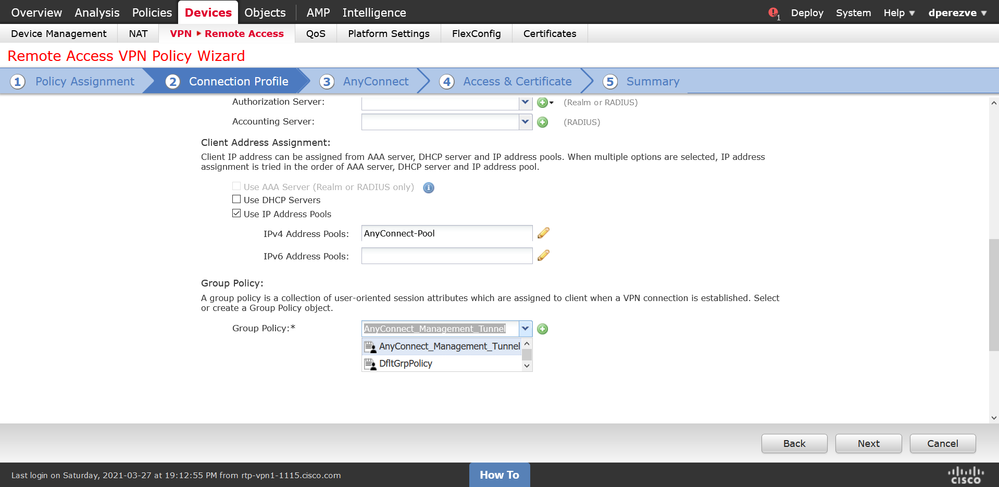

Selecteer vervolgens het groepsbeleidsobject dat in stap 3 is gemaakt in de vervolgkeuzelijst Groepsbeleid.

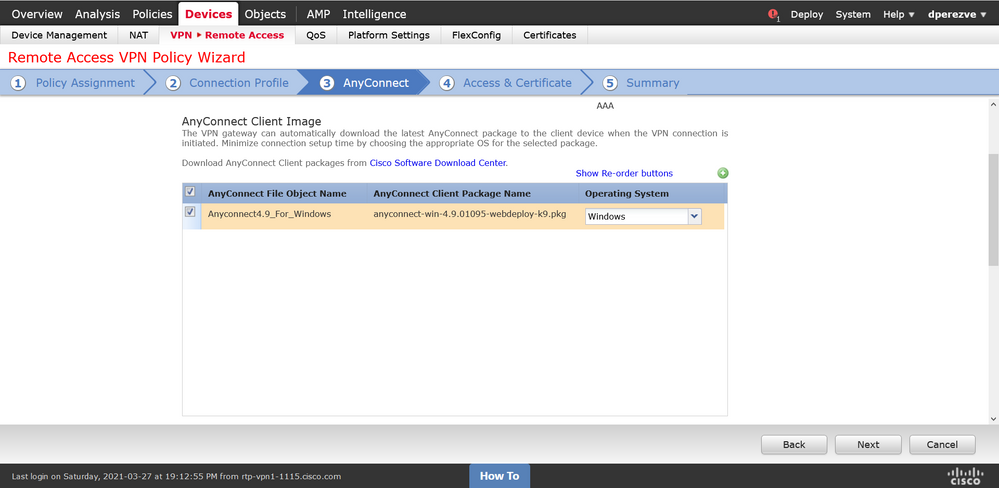

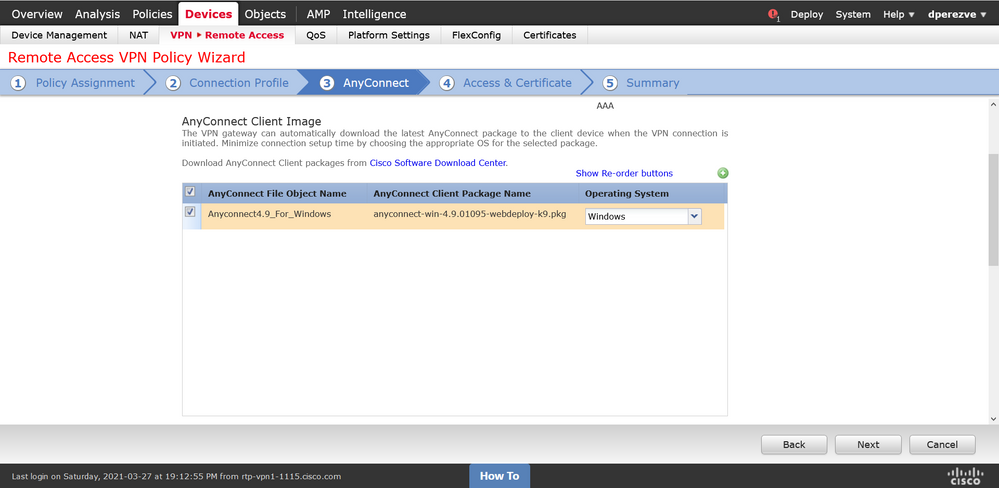

Selecteer op het tabblad AnyConnect het AnyConnect File Object in overeenstemming met het besturingssysteem op het eindpunt.

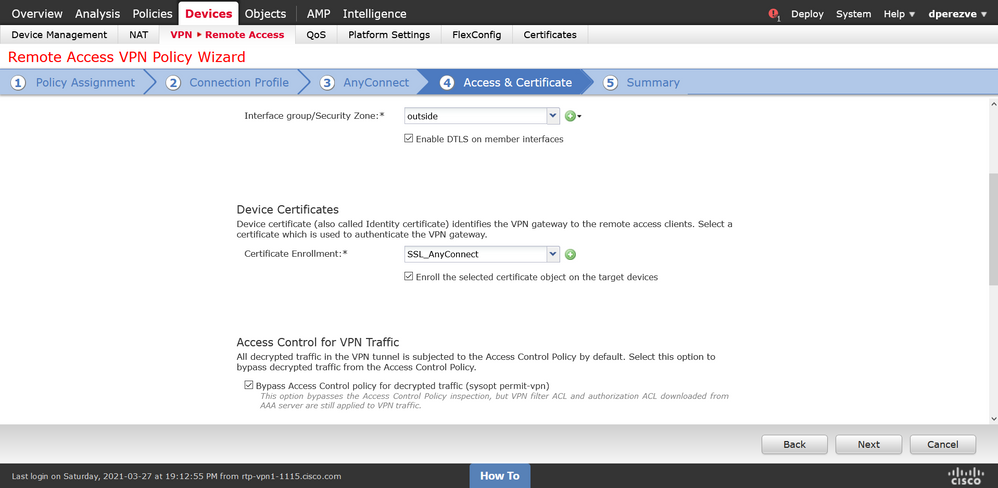

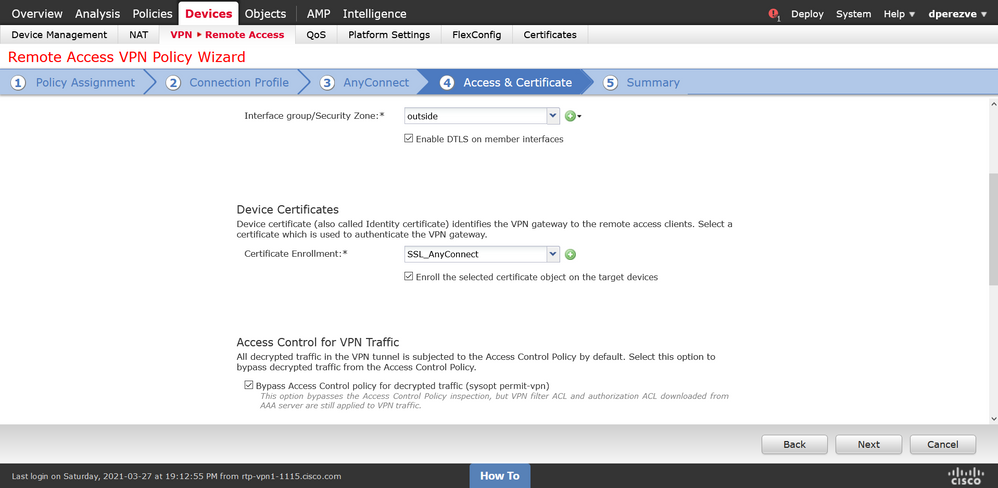

Op Access & Certificate, specificeer het certificaat dat door de FTD moet worden gebruikt om zijn identiteit te onderzoeken naar de Windows-client.

Opmerking: aangezien gebruikers geen interactie kunnen hebben met de AnyConnect-app tijdens het gebruik van de functie VPN beheren, moet het certificaat volledig worden vertrouwd en mag het geen waarschuwingsbericht afdrukken.

Opmerking: om fouten in de validatie van certificaten te voorkomen, moet het veld Common Name (CN) in de onderwerpnaam van het certificaat overeenkomen met de FQDN die is gedefinieerd in de serverlijst met XML-profielen (Stap 1 en Stap 2).

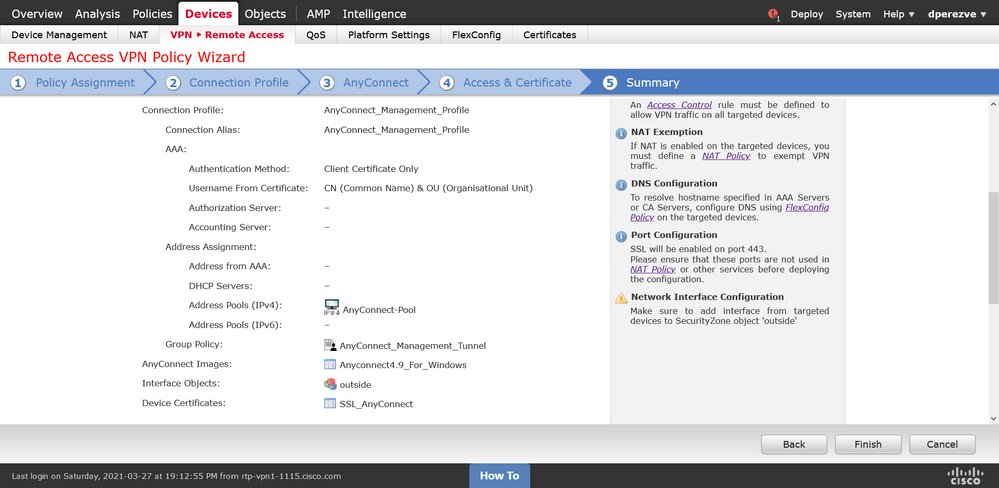

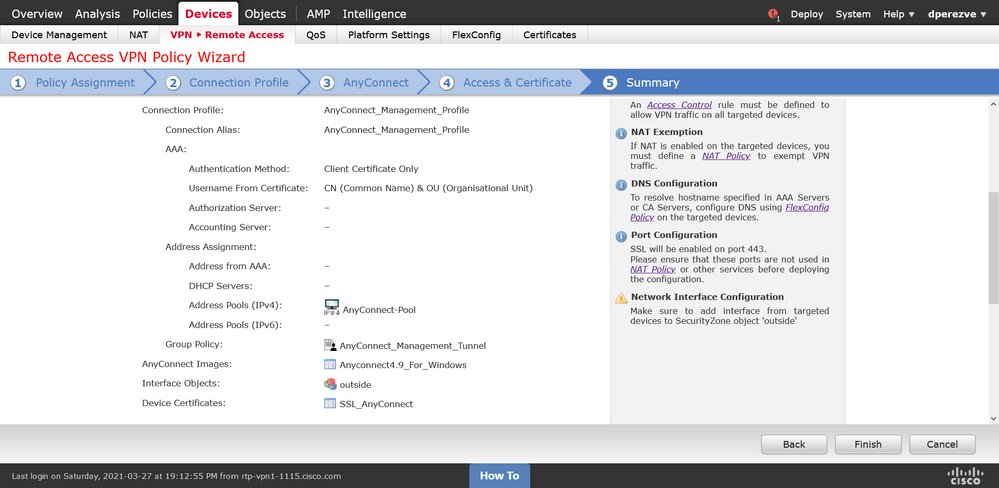

Selecteer tot slot de knop Voltooien op het tabblad Samenvatting om de nieuwe AnyConnect-configuratie toe te voegen.

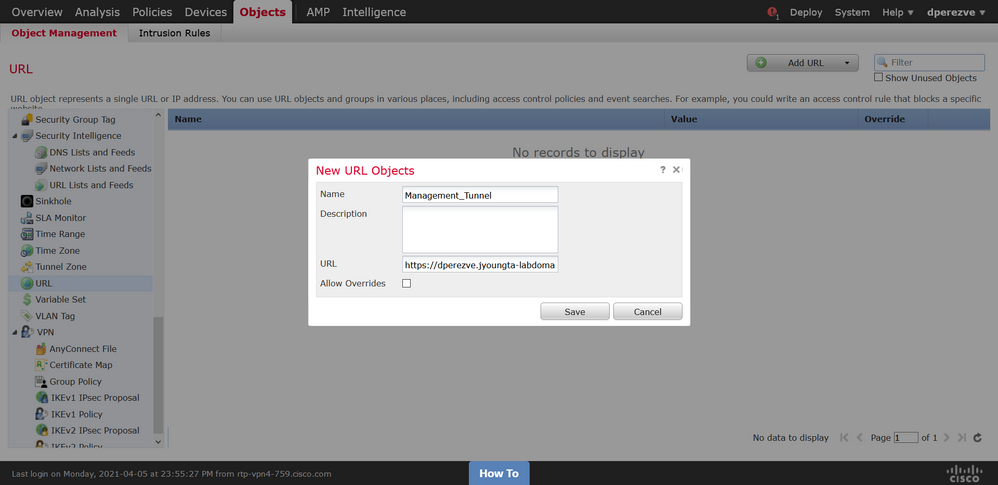

Stap 6. URL-object maken

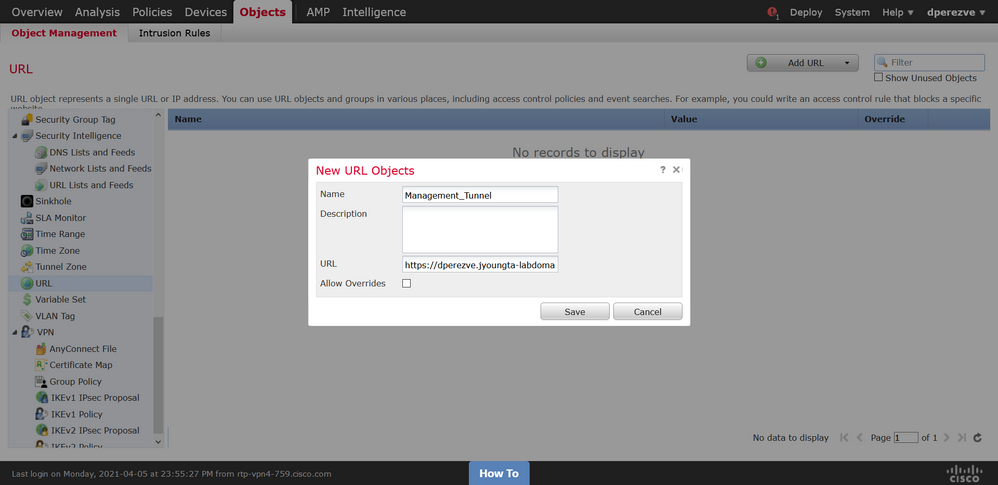

Navigeer naar Objecten > Objectbeheer en selecteer URL in de inhoudsopgave. Selecteer vervolgens Object toevoegen in de vervolgkeuzelijst URL toevoegen.

Geef een naam op voor het object en definieer de URL met dezelfde FQDN/gebruikersgroep als gespecificeerd in de lijst VPN-profielserver voor beheer (stap 2). In dit voorbeeld, moet URL dperezve.jyoungta-labdomain.cisco.com/AnyConnect_Management_Tunnel zijn.

Sla de wijzigingen op om het object aan de lijst met objecten toe te voegen.

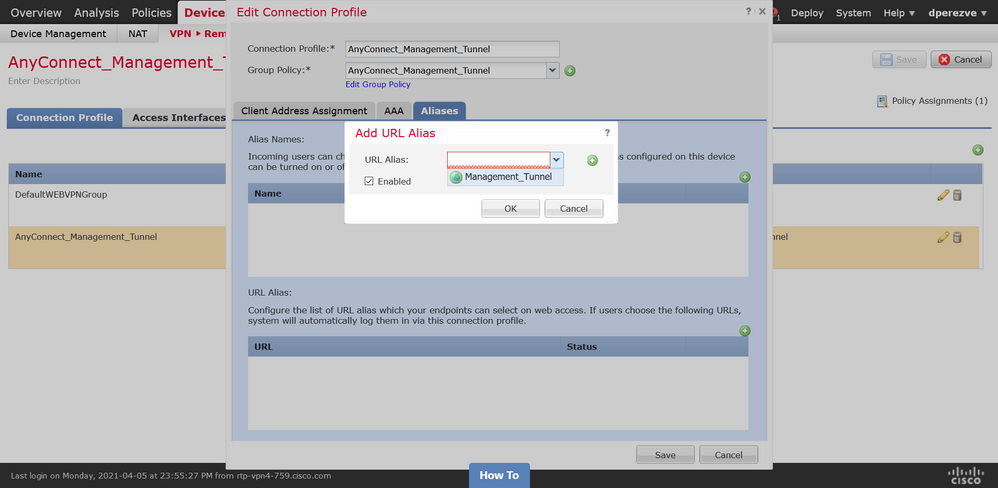

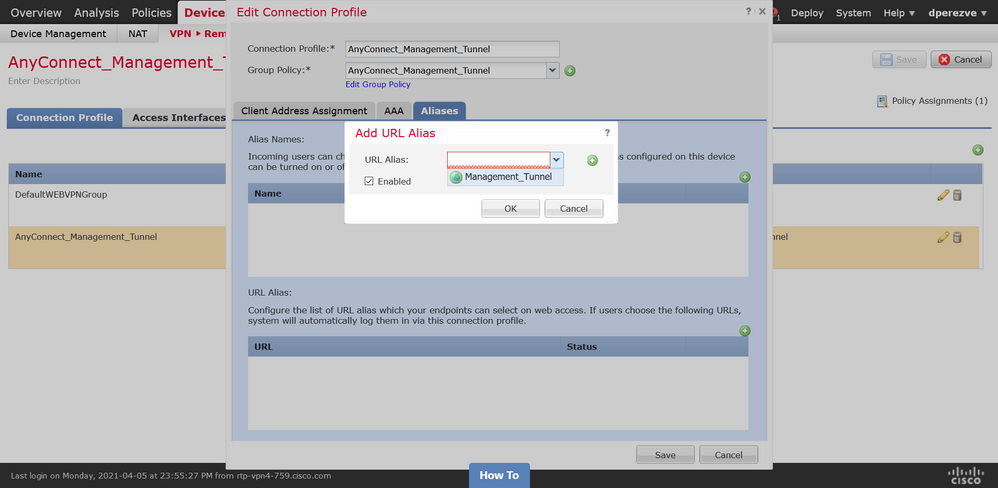

Stap 7. URL-aliassen definiëren

Als u de URL-aliassen in de AnyConnect-configuratie wilt inschakelen, navigeert u naar Apparaten > VPN > Externe toegang en klikt u op het potloodpictogram dat u wilt bewerken.

Selecteer vervolgens op het tabblad Verbindingsprofiel de beschikbare configuratie, navigeer naar aliassen, klik op de knop Toevoegen en selecteer het URL-object in de vervolgkeuzelijst URL-aliassen . Zorg ervoor dat het selectievakje Ingeschakeld is ingeschakeld.

Wijzigingen opslaan en configuraties implementeren in FTD.

Verifiëren

Nadat de implementatie is voltooid, is een eerste handmatige AnyConnect-verbinding met het AnyConnect VPN-profiel nodig. Tijdens deze verbinding wordt het Management VPN Profile gedownload van FTD en opgeslagen in C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun. Vanaf dit punt moeten verdere verbindingen worden geïnitieerd via het VPN-profiel voor beheer zonder enige gebruikersinteractie.

Problemen oplossen

Voor fouten in de validering van certificaten:

- Zorg ervoor dat het basiscertificaat voor de certificeringsinstantie (CA) op de FTD is geïnstalleerd.

- Zorg ervoor dat een identiteitsbewijs dat is ondertekend door dezelfde certificeringsinstantie is geïnstalleerd in Windows Machine Store.

- Zorg ervoor dat het veld CN in het certificaat is opgenomen en hetzelfde is als de FQDN die is gedefinieerd in de serverlijst van het VPN-profiel voor beheer en de FQDN die is gedefinieerd in de URL-alias.

Voor beheerstunnel niet gestart:

- Zorg ervoor dat het Management VPN Profile is gedownload en opgeslagen in C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun.

- Zorg ervoor dat de naam voor het VPN-profiel voor beheer VPNMgmtTunProfile.xml is.

Voor connectiviteitsproblemen, verzamel DART-bundel en neem contact op met Cisco TAC voor verder onderzoek.

Feedback

Feedback