Een site-to-site IPSec IKEv1-tunnel configureren tussen ASA en Cisco IOS XE router

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u een site-to-site IKEv1-tunnel via de CLI kunt configureren tussen een Cisco ASA en een router waarop Cisco IOS XE-software wordt uitgevoerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco IOS XE

- Cisco adaptieve security applicatie (ASA)

- Algemene IPSec-concepten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ASAv actieve Cisco-software versie 9.20(2)2

- Cisco CSRv met Cisco IOS XE-software versie 17.03.03

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

In deze sectie wordt beschreven hoe de CLI-configuraties van de ASA en Cisco IOS XE-router moeten worden voltooid.

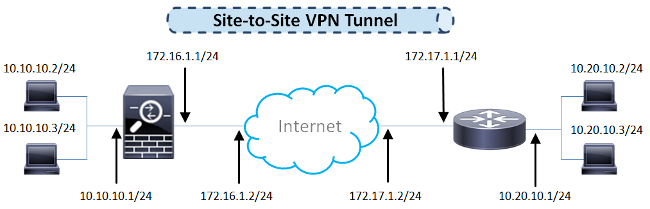

Netwerkdiagram

Voor de informatie in dit document wordt gebruik gemaakt van deze netwerkinstelling:

ASA-configuratie

De ASA-interfaces configureren

Als de ASA interfaces niet geconfigureerd zijn, zorg er dan voor dat u ten minste de IP-adressen, interfacenamen en de beveiligingsniveaus configureert:

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 172.16.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

Opmerking: Zorg ervoor dat er connectiviteit is met zowel de interne als externe netwerken, met name met de externe peer die wordt gebruikt om een site-to-site VPN-tunnel te maken. U kunt gebruiken pingelt om basisconnectiviteit te verifiëren.

Het IKEv1-beleid configureren en IKEv1 aan de buiteninterface inschakelen

Voer de opdracht in om het beleid van Internet Security Association en Key Management Protocol (ISAKMP) voor de verbindingen van IPSec Internet Key Exchange versie 1 (IKEv1) te configurerencrypto ikev1 policy

:

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400

Opmerking: er bestaat een IKEv1-beleidsovereenkomst wanneer beide beleidsregels van de twee peers dezelfde authenticatie-, encryptie-, hash- en Diffie-Hellman-parameterwaarden bevatten. Voor IKEv1 moet het beleid van de externe peer ook een levensduur specificeren die kleiner is dan of gelijk is aan de levensduur in het beleid dat de initiator verzendt. Als de levensduur niet identiek is, gebruikt de ASA de kortere levensduur.

N.B.: Als u geen waarde opgeeft voor een bepaalde beleidsparameter, wordt de standaardwaarde toegepast.

U moet IKEv1 inschakelen op de interface die de VPN-tunnel beëindigt. Meestal is dit de externe (of openbare) interface. Om IKEv1 in te schakelen, voert u decrypto ikev1 enable

opdracht in in de globale configuratiemodus:

crypto ikev1 enable outside

De tunnelgroep configureren (LAN-naar-LAN-verbindingsprofiel)

Voor een LAN-naar-LAN-tunnel is het type verbindingsprofielipsec-l2l. Voer de configuratiemodus in om de IKEv1 preshared-toets te configurerentunnel-group ipsec-attributes:

tunnel-group 172.17.1.1 type ipsec-l2l

tunnel-group 172.17.1.1 ipsec-attributes

ikev1 pre-shared-key cisco123

Configureer de ACL voor het VPN-verkeer van belang

ASA gebruikt ACL’s (Access Control Lists) om het verkeer dat met IPSec-encryptie moet worden beveiligd, te onderscheiden van het verkeer dat geen bescherming nodig heeft. Het beschermt de uitgaande pakketten die overeenkomen met een licentie Application Control Engine (ACE) en zorgt ervoor dat de inkomende pakketten die overeenkomen met een licentie ACE bescherming hebben.

object-group network local-network

network-object 10.10.10.0 255.255.255.0

object-group network remote-network

network-object 10.20.10.0 255.255.255.0

access-list asa-router-vpn extended permit ip object-group local-network

object-group remote-network

N.B.: Een ACL voor VPN-verkeer maakt gebruik van de IP-bron- en doeladressen na netwerkadresomzetting (NAT).

Opmerking: er moet een ACL voor VPN-verkeer op beide VPN-peers worden gespiegeld.

Opmerking: Als er een noodzaak is om een nieuw subnetnummer toe te voegen aan het beveiligde verkeer, voeg dan gewoon een subnetnummer/host toe aan de betreffende objectgroep en voltooi een spiegelwijziging op de externe VPN-peer.

Een NAT-vrijstelling configureren

Opmerking: de configuratie die in deze sectie wordt beschreven, is optioneel.

Typisch, moet er geen NAT zijn die op het VPN-verkeer wordt uitgevoerd. Om dat verkeer vrij te stellen, moet u een NAT-regel voor identiteit maken. De identiteitsNAT-regel vertaalt eenvoudig een adres naar hetzelfde adres.

nat (inside,outside) source static local-network local-network destination static

remote-network remote-network no-proxy-arp route-lookup

De IKEv1-transformatieset configureren

Een IKEv1-transformatieset is een combinatie van beveiligingsprotocollen en algoritmen die definiëren hoe de ASA gegevens beschermt. Tijdens onderhandelingen met IPSec Security Association (SA) moeten de peers een transformatieset of voorstel identificeren die voor beide peers hetzelfde is. ASA past dan de aangepaste transformatieset of het voorstel toe om een SA te creëren die gegevensstromen in de toegangslijst voor die cryptokaart beschermt.

crypto ipsec ikev1 transform-setVoer de opdracht in om de IKEv1-transformatieset te configureren:

crypto ipsec ikev1 transform-set ESP-AES256-SHA esp-aes-256 esp-sha-hmac

Configureer een Crypto-kaart en pas deze toe op een interface

Een crypto-kaart definieert een IPSec-beleid waarover in IPSec SA moet worden onderhandeld, en omvat:

- Een toegangslijst om de pakketten te identificeren die door de IPSec-verbinding worden toegestaan en beschermd

- Identificatie van peers

- Een lokaal adres voor het IPSec-verkeer

- De IKEv1-transformatiesets

- Perfect Forward Secrecy (optioneel)

Hierna volgt een voorbeeld:

crypto map outside_map 10 match address asa-router-vpn

crypto map outside_map 10 set peer 172.17.1.1

crypto map outside_map 10 set ikev1 transform-set ESP-AES256-SHA

U kunt dan de crypto kaart op de interface toepassen:

crypto map outside_map interface outside

ASA definitieve configuratie

Hier is de definitieve configuratie van de ASA:

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 172.16.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

object-group network local-network

network-object 10.10.10.0 255.255.255.0

object-group network remote-network

network-object 10.20.10.0 255.255.255.0

!

access-list asa-router-vpn extended permit ip object-group local-network

object-group remote-network

!

nat (inside,outside) source static local-network local-network destination

static remote-network remote-network no-proxy-arp route-lookup

!

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400

!

crypto ikev1 enable outside

!

crypto ipsec ikev1 transform-set ESP-AES256-SHA esp-aes-256 esp-sha-hmac

!

crypto map outside_map 10 match address asa-router-vpn

crypto map outside_map 10 set peer 172.17.1.1

crypto map outside_map 10 set ikev1 transform-set ESP-AES256-SHA

crypto map outside_map interface outside

!

tunnel-group 172.17.1.1 type ipsec-l2l

tunnel-group 172.17.1.1 ipsec-attributes

ikev1 pre-shared-key cisco123

!

Cisco IOS XE router CLI-configuratie

De interfaces configureren

Als de Cisco IOS XE-routerinterfaces nog niet zijn geconfigureerd, moeten ten minste de LAN- en WAN-interfaces worden geconfigureerd. Hierna volgt een voorbeeld:

interface GigabitEthernet0/0

ip address 172.17.1.1 255.255.255.0

no shutdown

!

interface GigabitEthernet0/1

ip address 10.20.10.1 255.255.255.0

no shutdown

Zorg ervoor dat er connectiviteit is met zowel de interne als externe netwerken, vooral met de externe peer die wordt gebruikt om een site-to-site VPN-tunnel te maken. U kunt gebruiken pingelt om basisconnectiviteit te verifiëren.

Het ISAKMP-beleid (IKEv1) configureren

Om het ISAKMP-beleid voor de IKEv1-verbindingen te configureren, voert u decrypto isakmp policy

opdracht in in de globale configuratiemodus. Hierna volgt een voorbeeld:

crypto isakmp policy 10

encryption aes 256

hash sha

authentication pre-share

group 14

Opmerking: u kunt meerdere IKE-beleidsregels configureren op elke peer die deelneemt aan IPSec. Wanneer de IKE-onderhandeling begint, probeert deze een gemeenschappelijk beleid te vinden dat op beide peers is geconfigureerd, en begint de onderhandeling met de hoogste prioriteit die op de externe peer is gespecificeerd.

Een Crypto ISAKMP-toets configureren

crypto isakmp keyOm een vooraf gedeelde verificatiesleutel te configureren, voert u de opdracht in in de globale configuratiemodus:

crypto isakmp key cisco123 address 172.16.1.1

Configureer een ACL voor VPN-verkeer van belang

Gebruik de uitgebreide of benoemde toegangslijst om het verkeer op te geven dat door codering moet worden beveiligd. Hierna volgt een voorbeeld:

access-list 110 remark Interesting traffic access-list

access-list 110 permit ip 10.20.10.0 0.0.0.255 10.10.10.0 0.0.0.255

N.B.: Een ACL voor VPN-verkeer gebruikt de IP-adressen van bron en bestemming na NAT.

Opmerking: er moet een ACL voor VPN-verkeer op beide VPN-peers worden gespiegeld.

Een NAT-vrijstelling configureren

Opmerking: de configuratie die in deze sectie wordt beschreven, is optioneel.

Typisch, moet er geen NAT zijn die op het VPN-verkeer wordt uitgevoerd. Als de NAT-overbelasting wordt gebruikt, moet een routekaart worden gebruikt om het VPN-verkeer dat van belang is, van vertaling vrij te stellen. Bericht dat in de toegang-lijst die in de route-kaart wordt gebruikt, het verkeer van VPN van belang moet worden ontkend.

access-list 111 remark NAT exemption access-list

access-list 111 deny ip 10.20.10.0 0.0.0.255 10.10.10.0 0.0.0.255

access-list 111 permit ip 10.20.10.0 0.0.0.255 any

route-map nonat permit 10

match ip address 111

ip nat inside source route-map nonat interface GigabitEthernet0/0 overload

Een transformatieset configureren

Voer de opdracht in de globale configuratiemodus in om een IPSec-transformatieset (een aanvaardbare combinatie van beveiligingsprotocollen en algoritmen)crypto ipsec transform-sette definiëren. Hierna volgt een voorbeeld:

crypto ipsec transform-set ESP-AES256-SHA esp-aes 256 esp-sha-hmac

mode tunnel

Configureer een Crypto-kaart en pas deze toe op een interface

Om een crypto kaartingang te creëren of te wijzigen en de crypto kaartconfiguratiewijze in te gaan, ga het globale configuratiebevel van de kaart crypto in. Om de crypto-kaartvermelding volledig te maken, zijn er bepaalde aspecten die op zijn minst moeten worden gedefinieerd:

- De IPsec-peers waarnaar het beveiligde verkeer kan worden doorgestuurd, moeten worden gedefinieerd. Dit zijn de peers waarmee een SA kan worden opgericht. Voer de opdracht in om een IPSec-peer in een crypto-map op te geven

set peer. - De transformatiesets die acceptabel zijn voor gebruik met het beschermde verkeer moeten worden gedefinieerd. Om de transformatiereeksen te specificeren die met de crypto kaartingang kunnen worden gebruikt, ga het

set transform-setbevel in. - Het verkeer dat beschermd moet worden, moet gedefinieerd worden. Voer de opdracht in om een uitgebreide toegangslijst voor een crypto-kaartingang

match addressop te geven.

Hierna volgt een voorbeeld:

crypto map outside_map 10 ipsec-isakmp

set peer 172.16.1.1

set transform-set ESP-AES256-SHA

match address 110

De laatste stap is om de eerder gedefinieerde crypto map toe te passen die is ingesteld op een interface. crypto mapOm dit toe te passen, ga het bevel van de interfaceconfiguratie in:

interface GigabitEthernet0/0

crypto map outside_map

Definitieve configuratie van Cisco IOS XE

Hier is de definitieve CLI-configuratie van de Cisco IOS XE-router:

crypto isakmp policy 10

encryption aes 256

authentication pre-share

group 14

crypto isakmp key cisco123 address 172.16.1.1

!

crypto ipsec transform-set ESP-AES256-SHA esp-aes 256 esp-sha-hmac

mode tunnel

!

crypto map outside_map 10 ipsec-isakmp

set peer 172.16.1.1

set transform-set ESP-AES256-SHA

match address 110

!

interface GigabitEthernet0/0

ip address 172.17.1.1 255.255.255.0

ip nat outside

ip virtual-reassembly in

duplex auto

speed auto

crypto map outside_map

!

interface GigabitEthernet0/1

ip address 10.20.10.1 255.255.255.0

ip nat inside

ip virtual-reassembly in

duplex auto

speed auto

!

ip nat inside source route-map nonat interface GigabitEthernet0/0 overload

!

route-map nonat permit 10

match ip address 111

!

access-list 110 remark Interesting traffic access-list

access-list 110 permit ip 10.20.10.0 0.0.0.255 10.10.10.0 0.0.0.255

access-list 111 remark NAT exemption access-list

access-list 111 deny ip 10.20.10.0 0.0.0.255 10.10.10.0 0.0.0.255

access-list 111 permit ip 10.20.10.0 0.0.0.255 any

Verifiëren

Alvorens u verifieert of de tunnel omhoog is en dat het het verkeer overgaat, moet u ervoor zorgen dat het verkeer van belang naar of ASA of Cisco IOS XE router wordt verzonden.

Opmerking: op de ASA kan het pakkettracer-gereedschap dat overeenkomt met het verkeer van belang worden gebruikt om de IPSec-tunnel te openen (bijvoorbeeld zoalspacket-tracer input inside tcp 10.10.10.10 12345 10.20.10.10 80 detailed).

Verificatie in fase 1

Om te verifiëren of IKEv1 Fase 1 op ASA is, ga de show crypto isakmp als bevel in. De verwachte output ziet de staatMM_ACTIVE:

ciscoasa# show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.17.1.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

There are no IKEv2 SAs

ciscoasa#

Typ de opdracht om te controleren of de IKEv1 fase 1 op de Cisco IOS XE isshow crypto isakmp saingesteld. De verwachte output ziet de staatACTIVE:

Router#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

172.16.1.1 172.17.1.1 QM_IDLE 2003 ACTIVE

IPv6 Crypto ISAKMP SA

Router#

Verificatie in fase 2

Typ de opdracht om te controleren of IKEv1 fase 2 op de ASA isshow crypto ipsec sagestart. De verwachte output moet zowel de inkomende als uitgaande Security Parameter Index (SPI) zien. Als het verkeer door de tunnel gaat, moet u de toename van de tellers van encaps/decaps zien.

Opmerking: voor elke ACL-ingang wordt een afzonderlijke inkomende/uitgaande SA gemaakt, wat kan resulteren in een langeshow crypto ipsec saopdrachtoutput (afhankelijk van het aantal ACE-vermeldingen in de crypto ACL).

Hierna volgt een voorbeeld:

ciscoasa# show crypto ipsec sa peer 172.17.1.1

peer address: 172.17.1.1

Crypto map tag: outside_map, seq num: 10, local addr: 172.16.1.1

access-list asa-router-vpn extended permit ip 10.10.10.0 255.255.255.0

10.20.10.0 255.255.255.0

local ident (addr/mask/prot/port): (10.10.10.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.20.10.0/255.255.255.0/0/0)

current_peer: 172.17.1.1

#pkts encaps: 989, #pkts encrypt: 989, #pkts digest: 989

#pkts decaps: 989, #pkts decrypt: 989, #pkts verify: 989

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 989, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.17.1.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 5397114D

current inbound spi : 9B592959

inbound esp sas:

spi: 0x9B592959 (2606311769)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 2, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373903/3357)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFD7FF

outbound esp sas:

spi: 0x5397114D (1402409293)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 2, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373903/3357)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ciscoasa#

Typ de opdracht om te controleren of IKEv1 Phase 2 op de Cisco IOS XE isshow crypto ipsec sageïnstalleerd. De verwachte output moet zowel de inkomende als uitgaande SPI zien. Als het verkeer door de tunnel gaat, moet u de toename van de tellers van encaps/decaps zien.

Hierna volgt een voorbeeld:

Router#show crypto ipsec sa peer 172.16.1.1

interface: GigabitEthernet0/0

Crypto map tag: outside_map, local addr 172.17.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (10.20.10.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.10.10.0/255.255.255.0/0/0)

current_peer 172.16.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 989, #pkts encrypt: 989, #pkts digest: 989

#pkts decaps: 989, #pkts decrypt: 989, #pkts verify: 989

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 172.17.1.1, remote crypto endpt.: 172.16.1.1

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet3

current outbound spi: 0x9B592959(2606311769)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x5397114D(1402409293)

transform: esp-256-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2003, flow_id: CSR:3, sibling_flags FFFFFFFF80004048, crypto map: outside_map

sa timing: remaining key lifetime (k/sec): (4607857/3385)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x9B592959(2606311769)

transform: esp-256-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2004, flow_id: CSR:4, sibling_flags FFFFFFFF80004048, crypto map: outside_map

sa timing: remaining key lifetime (k/sec): (4607901/3385)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

Router#

Verificatie fase 1 en 2

In deze sectie worden de opdrachten beschreven die u op de ASA of Cisco IOS XE kunt gebruiken om de details voor zowel fase 1 als fase 2 te verifiëren.

show vpn-sessiondbVoer de opdracht op de ASA in ter verificatie:

ciscoasa# show vpn-sessiondb detail l2l filter ipaddress 172.17.1.1

Session Type: LAN-to-LAN Detailed

Connection : 172.17.1.1

Index : 2 IP Addr : 172.17.1.1

Protocol : IKEv1 IPsec

Encryption : IKEv1: (1)AES256 IPsec: (1)AES256

Hashing : IKEv1: (1)SHA1 IPsec: (1)SHA1

Bytes Tx : 98900 Bytes Rx : 134504

Login Time : 06:15:52 UTC Fri Sep 6 2024

Duration : 0h:15m:07s

IKEv1 Tunnels: 1

IPsec Tunnels: 1

IKEv1:

Tunnel ID : 2.1

UDP Src Port : 500 UDP Dst Port : 500

IKE Neg Mode : Main Auth Mode : preSharedKeys

Encryption : AES256 Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 84093 Seconds

D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 2.2

Local Addr : 10.10.10.0/255.255.255.0/0/0

Remote Addr : 10.20.10.0/255.255.255.0/0/0

Encryption : AES256 Hashing : SHA1

Encapsulation: Tunnel

Rekey Int (T): 3600 Seconds Rekey Left(T): 3293 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4607901 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Bytes Tx : 98900 Bytes Rx : 134504

Pkts Tx : 989 Pkts Rx : 989

NAC:

Reval Int (T): 0 Seconds Reval Left(T): 0 Seconds

SQ Int (T) : 0 Seconds EoU Age(T) : 309 Seconds

Hold Left (T): 0 Seconds Posture Token:

Redirect URL :

ciscoasa#

show crypto sessionVoer de opdracht op Cisco IOS XE in voor verificatie:

Router#show crypto session remote 172.16.1.1 detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: GigabitEthernet0/0

Uptime: 00:03:36

Session status: UP-ACTIVE

Peer: 172.16.1.1 port 500 fvrf: (none) ivrf: (none)

Phase1_id: 172.16.1.1

Desc: (none)

IKE SA: local 172.17.1.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1005 lifetime:23:56:23

IPSEC FLOW: permit ip 10.20.10.0/255.255.255.0 10.10.10.0/255.255.255.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 989 drop 0 life (KB/Sec) 4449870/3383

Outbound: #pkts enc'ed 989 drop 0 life (KB/Sec) 4449868/3383

Router#

Problemen oplossen

Deze sectie verschaft informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

N.B.: Raadpleeg de Belangrijke informatie over debug-opdrachten en probleemoplossing voor IP-beveiliging - Begrip en gebruik van debug-opdrachten voor Cisco-documenten voordat u opdrachten gebruiktdebug.

IPsec LAN-to-LAN controletool

U kunt het IPSec LAN-to-LAN-gereedschap gebruiken om automatisch te controleren of de IPSec LAN-to-LAN-configuratie tussen de ASA en Cisco IOS XE geldig is. Het hulpprogramma is zodanig ontworpen dat het eenshow techofshow running-configopdracht van een ASA- of Cisco IOS XE-router accepteert. Het onderzoekt de configuratie en probeert te detecteren of een op crypto map gebaseerde LAN-to-LAN IPSec-tunnel is geconfigureerd. Indien geconfigureerd voert het een multi-point controle van de configuratie uit en markeert alle configuratiefouten en instellingen voor de tunnel die worden besproken.

ASA debugs

Om problemen op te lossen met IPSec IKEv1-tunnelonderhandeling op een ASA-firewall, kunt u dezedebugopdrachten gebruiken:

debug crypto ipsec 127

debug crypto isakmp 127

debug ike-common 10

N.B.: Als het aantal VPN-tunnels op de ASA significant is, moet dedebug crypto condition peer A.B.C.Dopdracht worden gebruikt voordat u de debugs inschakelt om de debug-uitgangen te beperken zodat alleen de gespecificeerde peer wordt opgenomen.

Cisco IOS XE-routerfouten

Om problemen op te lossen met IPSec IKEv1-tunnelonderhandeling op een Cisco IOS XE-router, kunt u deze debug-opdrachten gebruiken:

debug crypto ipsec

debug crypto isakmp

debug crypto condition peer ipv4 A.B.C.DN.B.: Als het aantal VPN-tunnels op Cisco IOS XE aanzienlijk is, moet het eerst worden gebruikt voordat u de debug-functies inschakelt om de debug-uitgangen te beperken tot alleen de gespecificeerde peer.

Tip: Raadpleeg het meest gebruikelijke Cisco-document voor L2L en externe toegang tot IPSec VPN-oplossingen voor probleemoplossing voor een site-to-site VPN.

Referenties

- Important Information on Debug Commands (Belangrijke informatie over debug-opdrachten)

- IP-beveiligingsprobleemoplossing - Begrijpen en gebruiken van debug-opdrachten

- Meest gebruikelijke oplossingen voor probleemoplossing in L2L en IPSec VPN met externe toegang

- IPsec LAN-to-LAN controleur

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

17-Feb-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Pawel CecotCisco TAC Engineer

- Mateusz TrojczakCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback