FTP-/TFTP-services configureren: ASA 9.X

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft verschillende FTP- en TFTP-inspectiescenario's op de ASA, ASA FTP/TFTP-inspectieconfiguratie en basisprobleemoplossing.

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

-

Basiscommunicatie tussen vereiste interfaces

-

Configuratie van de FTP-server in het DMZ-netwerk

Gebruikte componenten

Dit document beschrijft verschillende FTP- en TFTP-inspectiescenario's op de adaptieve security applicatie (ASA) en het bevat ook ASA FTP/TFTP-inspectieconfiguratie en basisprobleemoplossing.

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

ASA 5500 of ASA 5500-X Series ASA die het 9.1(5) software-image uitvoert

- Any FTP-server

-

Any FTP-client

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De security applicatie ondersteunt applicatie-inspectie via de functie Adaptieve security algoritme.

Via de stateful Application inspection die wordt gebruikt door het Adaptive Security Algoritme, wordt elke verbinding die door de firewall wordt gepasseerd, bijgehouden en wordt ervoor gezorgd dat ze geldig zijn.

De firewall, door stateful inspection, controleert ook de status van de verbinding om informatie te verzamelen om in een stateful tabel te plaatsen.

Met het gebruik van de staatstabel naast door de beheerder gedefinieerde regels, zijn filterbeslissingen gebaseerd op context die wordt bepaald door pakketten die eerder door de firewall zijn doorgegeven.

De uitvoering van inspecties van toepassingen omvat de volgende acties:

-

Identificeer het verkeer

-

Inspecties op het verkeer toepassen

-

Activeer inspecties op een interface

Er zijn twee vormen van FTP zoals in de afbeelding.

-

Actieve modus

-

Passieve modus

Actief FTP

In de actieve FTP-modus maakt de client verbinding via een willekeurige onbevoorrechte poort (N>1023) met de opdrachtpoort (21) van de FTP-server. Vervolgens begint de client te luisteren naar poort N>1023 en verstuurt de FTP-opdrachtpoort N>1023 naar de FTP-server. De server verbindt dan terug naar de gespecificeerde datapoorten van de cliënt van zijn lokale gegevenshaven, die haven 20 is.

Passief FTP

In de passieve FTP-modus start de client beide verbindingen met de server, waardoor het probleem van een firewall die de inkomende datapoortverbinding van de server naar de client filtert, wordt opgelost. Wanneer een FTP-verbinding wordt geopend, opent de client lokaal twee willekeurige niet-geprivilegieerde poorten. De eerste poort contacteert de server op poort 21. Maar in plaats van een poortopdracht uit te voeren en de server de mogelijkheid te geven om terug te verbinden met zijn datapoorten, geeft de client de PASV-opdracht. Het resultaat van dit is dat de server dan een willekeurige onbevoorrechte poort (P>1023) opent en de poort P opdracht terug naar de client stuurt. De client start vervolgens de verbinding van poort N>1023 naar poort P op de server om gegevens over te dragen. Zonder de configuratie van de inspectieopdracht op de security applicatie, gingen FTP van binnenuit gebruikers alleen naar uitgaand werk in passieve modus. Ook wordt de toegang geweigerd aan gebruikers buiten die naar uw FTP-server gaan.

TFTP

TFTP, zoals beschreven in RFC 1350, is een eenvoudig protocol voor het lezen en schrijven van bestanden tussen een TFTP-server en een client. TFTP gebruikt UDP-poort 69.

Geavanceerde protocolverwerking

Waarom heb je FTP inspectie nodig?

Sommige toepassingen vereisen een speciale verwerking door de functie Cisco Security Applicatie Application Inspecties. Deze soorten toepassingen sluiten IP-adresseringsinformatie doorgaans in in het gebruikerspakket of openen secundaire kanalen op dynamisch toegewezen poorten. De Application inspection functie werkt met Network Address Translation (NAT) om de locatie van ingesloten adresseringsinformatie te helpen identificeren.

Naast de identificatie van ingesloten adresseringsinformatie, controleert de Application Inspection-functie sessies om de poortnummers voor secundaire kanalen te bepalen. Veel protocollen openen secundaire TCP- of UDP-poorten om de prestaties te verbeteren. De eerste sessie op een bekende poort wordt gebruikt om dynamisch toegewezen poortnummers te onderhandelen.

De applicatie inspectie functie controleert deze sessies, identificeert de dynamische poorttoewijzingen en laat gegevensuitwisseling toe op deze poorten gedurende de specifieke sessies. Multimedia- en FTP-toepassingen vertonen dit soort gedrag.

Als de FTP-inspectie niet is ingeschakeld op de security applicatie, wordt dit verzoek verworpen en verzenden de FTP-sessies geen gevraagde gegevens.

Als de FTP-inspectie op de ASA is ingeschakeld, controleert de ASA het controlekanaal en probeert een verzoek te herkennen om het gegevenskanaal te openen. Het FTP-protocol sluit de gegevens-kanaals poortspecificaties in het verkeer van het controlekanaal in, waardoor de security applicatie het controlekanaal moet inspecteren op wijzigingen in de datakanalen.

Zodra de ASA een verzoek herkent, creëert het tijdelijk een opening voor het datakanaalverkeer dat duurt tot de duur van de sessie. Op deze manier controleert de FTP-inspectiefunctie het controlekanaal, identificeert een datapoorttoewijzing en maakt het mogelijk om gegevens te ruilen via de datapoorten gedurende de hele sessie.

ASA inspecteert poort 21 verbindingen standaard voor FTP-verkeer via de klasse-kaart voor wereldwijde inspectie. De security applicatie herkent ook het verschil tussen een actieve en een passieve FTP-sessie.

Als de FTP-sessies passieve FTP-gegevensoverdracht ondersteunen, herkent de ASA via de opdracht FTP inspecteren het verzoek van de gebruiker om de datapoort en opent een nieuwe datapoort groter dan 1023.

De inspectie van de ftp commando inspecteert FTP sessies en voert vier taken uit:

- Bereidt een dynamische secundaire gegevensverbinding voor

- Traceert de opdrachtreactie van FTP.

- genereert een controlespoor

- Vertaalt het ingesloten IP-adres met NAT

FTP-toepassingsinspectie bereidt secundaire kanalen voor voor FTP-gegevensoverdracht. De kanalen worden toegewezen in antwoord op een bestand uploaden, een bestand downloaden of een directory-evenement, en ze moeten vooraf worden onderhandeld. De poort wordt onderhandeld via de POORT- of PASV-opdrachten (227).

Configuratie

Opmerking: alle netwerkscenario's worden uitgelegd terwijl FTP-inspectie op de ASA is ingeschakeld.

Scenario 1. FTP-client geconfigureerd voor actieve modus

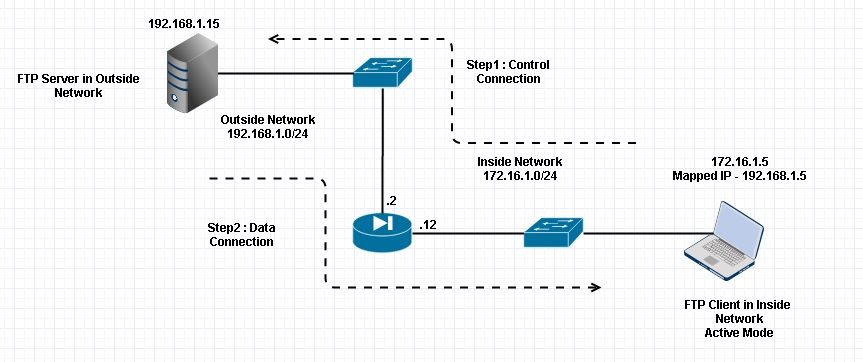

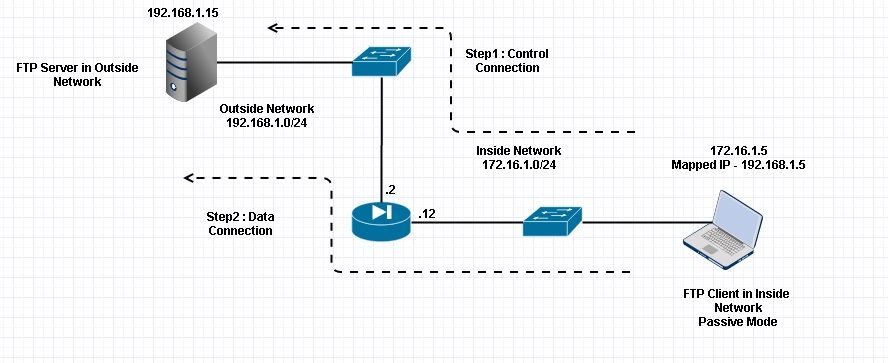

Client verbonden met Inside Network van de ASA en Server in Outside Network.

Netwerkdiagram

Opmerking: De in deze configuratie gebruikte schema’s voor IP-adressering zijn niet officieel routeerbaar op het internet.

Zoals in deze afbeelding wordt getoond, is bij de gebruikte netwerkinstallatie de ASA met client in het binnennetwerk met IP 172.16.1.5. De server bevindt zich in een buitennetwerk met IP 192.168.1.15. De client heeft een toegewezen IP 192.168.1.5 in het buitennetwerk.

Er is geen noodzaak om een toegangslijst toe te staan op Outside Interface aangezien FTP-inspectie Dynamic Port Channel opent.

Configuratievoorbeeld:

ASA Version 9.1(5) ! hostname ASA domain-name corp. com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface GigabitEthernet0/0

nameif Outside

security-level 0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

nameif Inside

security-level 50

ip address 172.16.1.12 255.255.255.0

!

interface GigabitEthernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

shutdown

no nameif

no security-level

no ip address

!--- Output is suppressed. !--- Object groups is created to define the host.

object network obj-172.16.1.5

subnet 172.16.1.0 255.255.255.0

!--- Object NAT is created to map Inside Client to Outside subnet IP.

object network obj-172.16.1.5

nat (Inside,Outside) dynamic 192.168.1.5

class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! !--- This command tells the device to !--- use the "global_policy" policy-map on all interfaces. service-policy global_policy global prompt hostname context Cryptochecksum:4b2f54134e685d11b274ee159e5ed009 : end ASA(config)#

Verifiëren

Connection

Client in Inside Network running ACTIVE FTP:

Ciscoasa(config)# sh conn

3 in use, 3 most used

TCP Outside 192.168.1.15:20 inside 172.16.1.5:61855, idle 0:00:00, bytes 145096704, flags UIB <--- Dynamic Connection Opened

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61854, idle 0:00:00, bytes 434, flags UIO

Hier start de client in Inside de verbinding met de bronpoort 61854 naar de bestemmingshaven 21. De client verzendt vervolgens poortopdracht met 6 tweevoudige waarde. Server initieert op zijn beurt de Secundaire/Data verbinding met Source Port van 20 en de Bestemmingshaven wordt berekend uit de stappen die na deze opnamen worden vermeld.

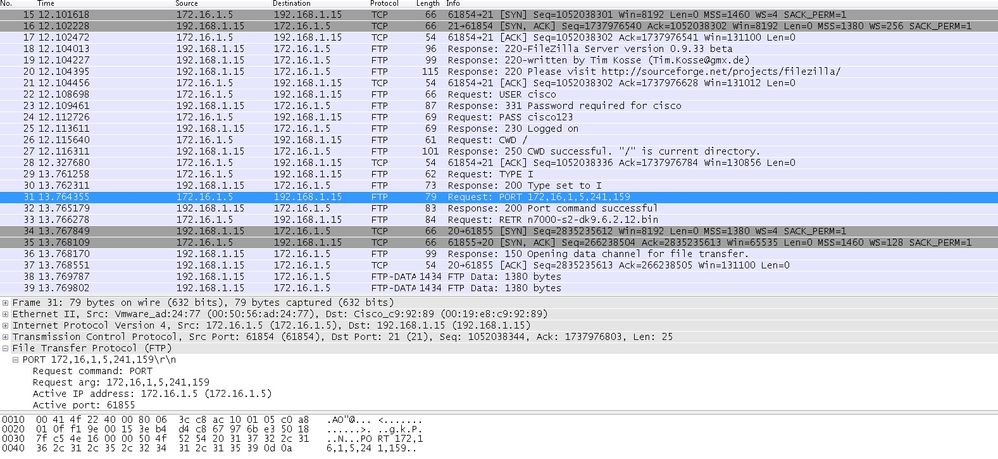

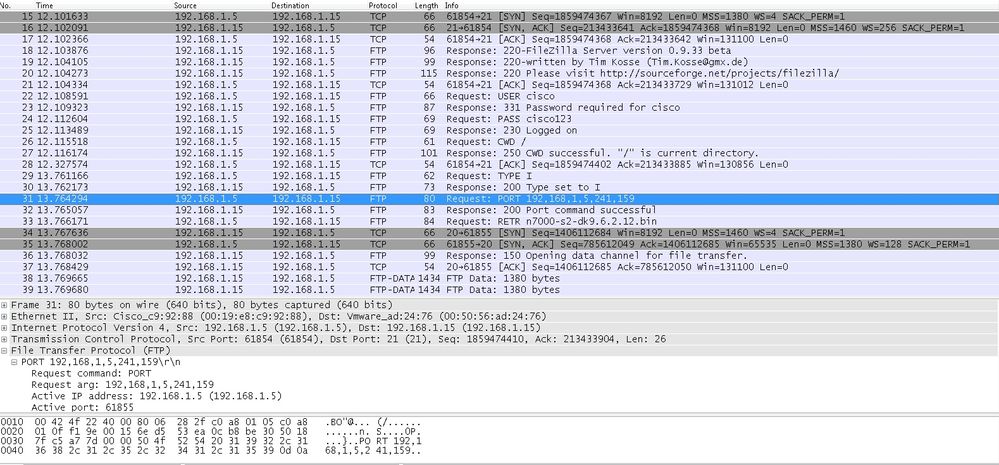

Leg de binneninterface op zoals in deze afbeelding.

Leg de buitenkant van de interface vast zoals in deze afbeelding.

Poortwaarde wordt berekend met de laatste twee taps uit zes. Links zijn 4 tuple IP adres en 2 touple zijn voor Port. Zoals in deze afbeelding wordt getoond, is het IP-adres 192.168.1.5 en 241*256 + 159 = 61855.

Capture toont ook aan dat de waarden met Port Commands worden gewijzigd wanneer FTP-inspectie is ingeschakeld. Inside Interface Capture toont de werkelijke waarde van IP en de poort die door client wordt verzonden voor aansluiting op client voor gegevenskanaal en Outside Interface Capture toont toegewezen adres.

Scenario 2. FTP-client geconfigureerd voor passieve modus

Client in Inside Network van de ASA en Server in Outside Network.

Netwerkdiagram

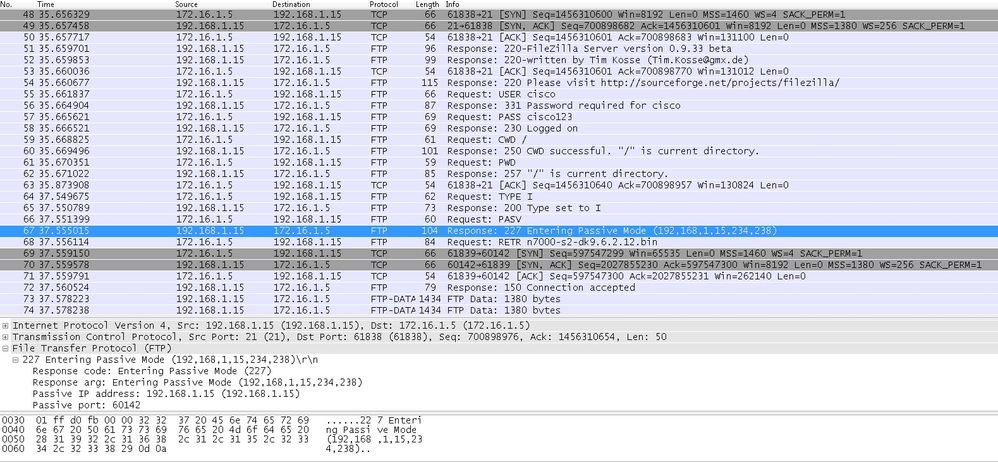

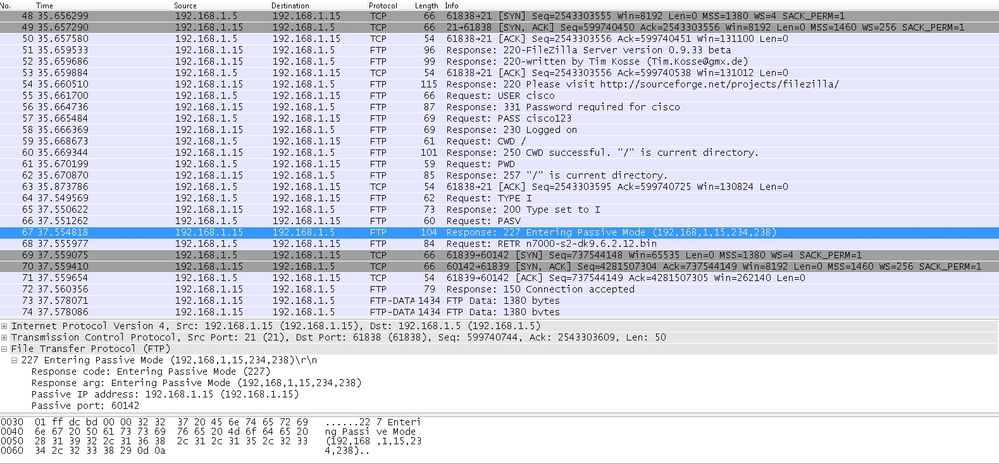

Connection

Client in Inside Network running Passive Mode FTP:

ciscoasa(config)# sh conn

3 in use, 3 most used

TCP Outside 192.168.1.15:60142 inside 172.16.1.5:61839, idle 0:00:00, bytes 184844288, flags UI <--- Dynamic Connection Opened.

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61838, idle 0:00:00, bytes 451, flags UIO

Hier initieert de client binnen een verbinding met Source Port 61838 de bestemmingshaven van 21. Omdat het een passieve FTP is, start de client beide verbindingen. Daarom antwoordt de server na de opdracht PASV van de client met de 6-paars waarde en verbindt de client zich met die Socket for Data-verbinding.

Leg de binneninterface op zoals in deze afbeelding.

Leg de buitenkant van de interface vast zoals in deze afbeelding.

Berekening voor de poorten blijft hetzelfde.

Zoals eerder vermeld, herschrijft de ASA de ingesloten IP-waarden als FTP-inspectie is ingeschakeld. Het opent ook een dynamisch poortkanaal voor dataverbinding.

Dit zijn de aansluitingsgegevens indien FTP-inspectie is uitgeschakeld

Connection:

ciscoasa(config)# sh conn

2 in use, 3 most used

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61878, idle 0:00:09, bytes 433, flags UIO

TCP Outside 192.168.1.15:21 inside 172.16.1.5:61875, idle 0:00:29, bytes 259, flags UIO

Zonder FTP-inspectie probeert het alleen opnieuw en opnieuw poortcommando te sturen maar er is geen antwoord als buitenstaander ontvangt de POORT met Originele IP niet NATed een. Hetzelfde is aangetoond op de stortplaats.

FTP-inspectie kan worden uitgeschakeld met geen opdracht voor fixupprotocol ftp 21 in configuratie-eindmodus.

Zonder FTP-inspectie werkt alleen de PASV-opdracht wanneer de client in Inside is, omdat er geen poort commando binnenkomt van Inside dat ingesloten moet worden en beide verbindingen van Inside worden gestart.

Scenario 3. FTP-client geconfigureerd voor actieve modus

Client in Outside Network van de ASA en de server in DMZ Network.

Netwerkdiagram

Configuratie:

ASA(config)#show running-config ASA Version 9.1(5) ! hostname ASA domain-name corp .com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface GigabitEthernet0/0

nameif Outside

security-level 0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

nameif DMZ

security-level 50

ip address 172.16.1.12 255.255.255.0

!

interface GigabitEthernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

shutdown

no nameif

no security-level

no ip address

!--- Output is suppressed.

!--- Permit inbound FTP control traffic.

access-list 100 extended permit tcp any host 192.168.1.5 eq ftp

!--- Object groups are created to define the hosts.

object network obj-172.16.1.5

host 172.16.1.5

!--- Object NAT is created to map FTP server with IP of Outside Subnet.

object network obj-172.16.1.5

nat (DMZ,Outside) static 192.168.1.5

access-group 100 in interface outside

class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! !--- This command tells the device to !--- use the "global_policy" policy-map on all interfaces. service-policy global_policy global prompt hostname context Cryptochecksum:4b2f54134e685d11b274ee159e5ed009 : end ASA(config)#

Verifiëren

Connection:

Client in Outside Network running in Active Mode FTP:

ciscoasa(config)# sh conn

3 in use, 3 most used

TCP outside 192.168.1.15:55836 DMZ 172.16.1.5:21, idle 0:00:00, bytes 470, flags UIOB

TCP outside 192.168.1.15:55837 DMZ 172.16.1.5:20, idle 0:00:00, bytes 225595694, flags UI <--- Dynamic Port channel

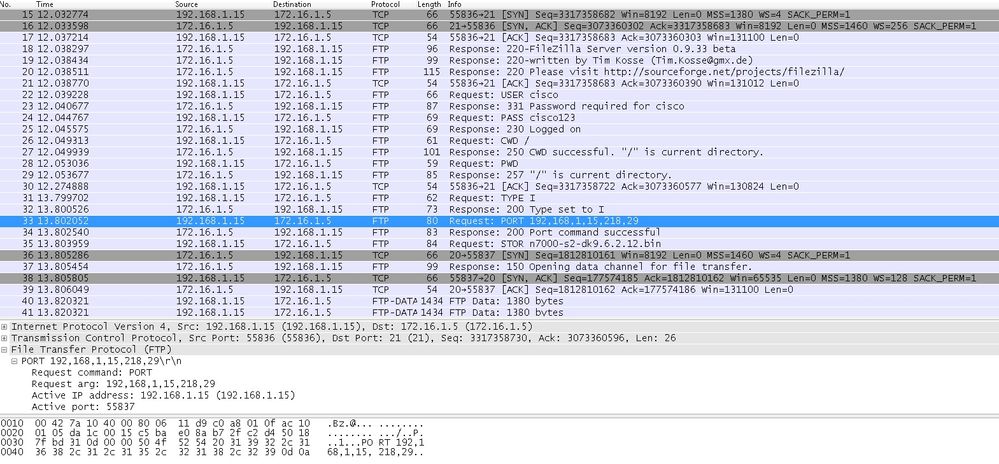

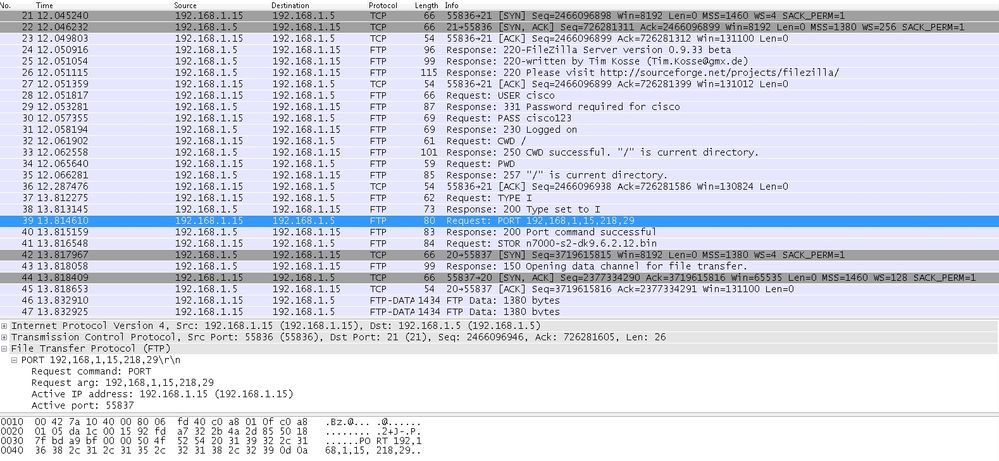

Leg de DMZ-interface vast zoals in deze afbeelding.

Leg de buitenkant van de interface vast zoals in deze afbeelding.

Hier draait de client Active Mode-client 192.168.1.15 en start de verbinding met de server in DMZ op poort 21. De client stuurt vervolgens poortopdracht met zes tweevoudige waarde naar de server om verbinding te maken met die specifieke dynamische poort. Server start vervolgens de dataverbinding met Source Port als 20.

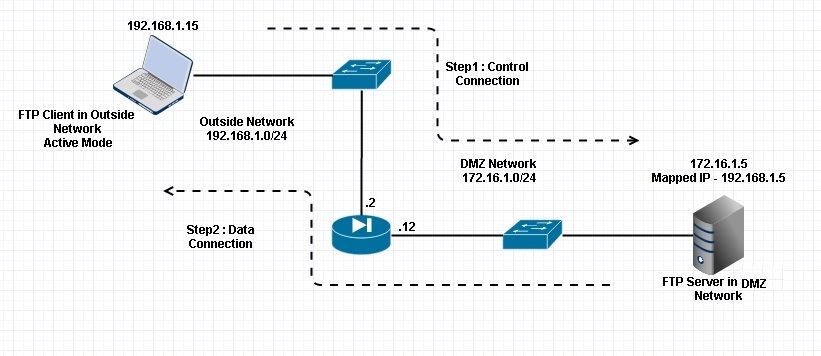

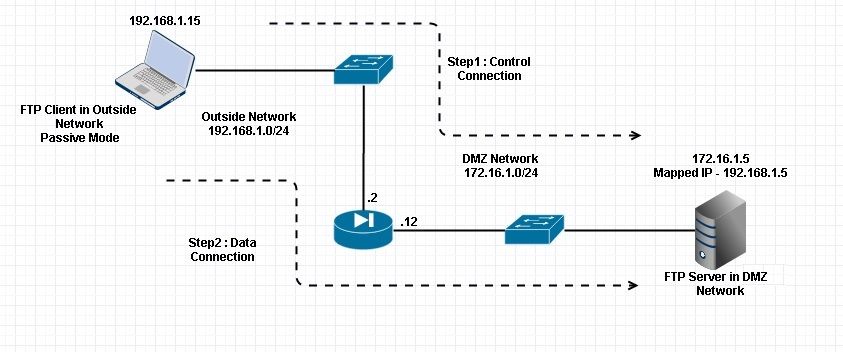

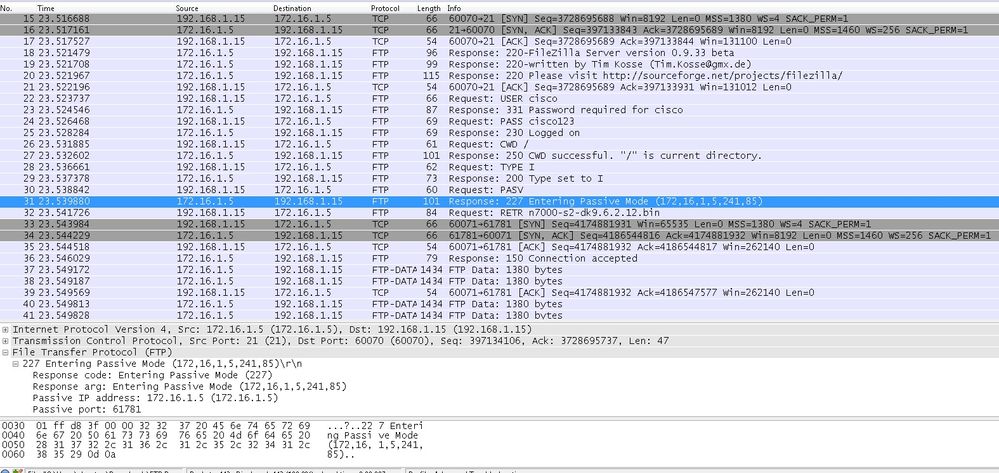

Scenario 4. FTP-client gebruikt passieve modus

Client in Outside Network van de ASA en de server in DMZ Network.

Netwerkdiagram

Connection

Client in Outside Network running in Passive Mode FTP:

ciscoasa(config)# sh conn

3 in use, 3 most used

TCP Outside 192.168.1.15:60071 DMZ 172.16.1.5:61781, idle 0:00:00, bytes 184718032, flags UOB <--- Dynamic channel Open

TCP Outside 192.168.1.15:60070 DMZ 172.16.1.5:21, idle 0:00:00, bytes 413,

flags UIOB

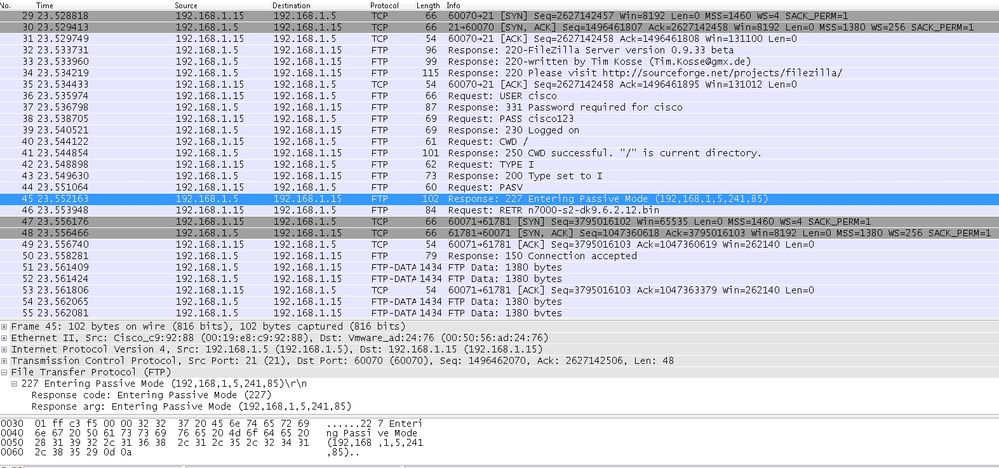

Leg de DMZ-interface vast zoals in deze afbeelding.

Leg de buitenkant van de interface vast zoals in deze afbeelding.

Configureren van basis-FTP-toepassingsinspectie

Standaard bevat de configuratie een beleid dat overeenkomt met al het standaardverkeer voor toepassingsinspectie en dat inspectie op het verkeer op alle interfaces toepast (een globaal beleid). Het standaard verkeer van de toepassingsinspectie omvat verkeer aan de standaardhavens voor elk protocol.

U kunt slechts één globaal beleid toepassen, dus als u het globale beleid wilt wijzigen, bijvoorbeeld, om inspectie toe te passen op niet-standaard poorten, of om inspecties toe te voegen die niet standaard zijn ingeschakeld, moet u het standaardbeleid bewerken of uitschakelen en een nieuw beleid toepassen. Zie voor een lijst met alle standaardpoorten het Standaardinspectiebeleid.

-

Start de policy-map global_policy opdracht.

ASA(config)#policy-map global_policy

-

Start de opdracht class inspection_default.

ASA(config-pmap)#class inspection_default

-

Start de opdracht FTP inspecteren.

ASA(config-pmap-c)#inspect FTP

- Er is een optie om de strikte opdracht FTP inspecteren te gebruiken. Deze opdracht vergroot de beveiliging van beschermde netwerken door te voorkomen dat een webbrowser ingesloten opdrachten in FTP-verzoeken verstuurt.

Nadat u de strikte optie op een interface hebt ingeschakeld, wordt dit gedrag door FTP-inspectie afgedwongen:

-

Een FTP-opdracht moet worden bevestigd voordat de security applicatie een nieuwe opdracht toestaat

-

De security applicatie laat een verbinding vallen die ingesloten opdrachten verstuurt

-

De opdrachten 227 en PORT zijn ingeschakeld om te voorkomen dat ze in een foutstring worden weergegeven

Waarschuwing: het gebruik van de strikte optie veroorzaakt mogelijk de storing van FTP-clients die niet volledig compatibel zijn met FTP RFC’s. Raadpleeg De optie Streng gebruiken voor meer informatie over het gebruik van de streng optie.

-

Configuratie van FTP-protocolinspectie op niet-standaard TCP-poort

U kunt de FTP-protocolinspectie voor niet-standaard TCP-poorten configureren met deze configuratielijnen (vervang XXXX door het nieuwe poortnummer):

access-list ftp-list extended permit tcp any any eq XXXX ! class-map ftp-class match access-list ftp-list ! policy-map global_policy class ftp-class inspect ftp

Verifiëren

Om ervoor te zorgen dat de configuratie met succes heeft genomen, voer het bevel van het show-dienst-beleid uit. Beperk ook de uitvoer tot de FTP-inspectie door de show service-policy inspecteren ftp-opdracht uit te voeren.

ASA#show service-policy inspect ftp

Global Policy:

Service-policy: global_policy

Class-map: inspection_default

Inspect: ftp, packet 0, drop 0, reste-drop 0

ASA#

TFTP

TFTP-inspectie is standaard ingeschakeld.

Het beveiligingstoestel inspecteert het TFTP-verkeer en maakt, indien nodig, dynamisch verbindingen en vertalingen om de bestandsoverdracht tussen een TFTP-client en -server mogelijk te maken. Met name de inspectie-engine inspecteert TFTP-leesverzoeken (RQ), schrijfverzoeken (WRQ) en foutmeldingen (ERROR).

Een dynamisch secundair kanaal en, indien nodig, een PAT-vertaling worden toegewezen bij ontvangst van een geldige RRQ of WRQ. Dit secundaire kanaal wordt vervolgens door TFTP gebruikt voor bestandsoverdracht of foutmelding.

Alleen de TFTP-server kan verkeer starten via het secundaire kanaal, en maximaal één onvolledig secundair kanaal kan bestaan tussen de TFTP-client en de server. Een foutmelding van de server sluit het secundaire kanaal.

TFTP-inspectie moet worden ingeschakeld als vaste PAT wordt gebruikt om TFTP-verkeer om te leiden.

Configureren van basis-TFTP-toepassingsinspectie

Standaard bevat de configuratie een beleid dat overeenkomt met al het standaardverkeer voor toepassingsinspectie en dat inspectie op het verkeer op alle interfaces toepast (een globaal beleid). Het standaard verkeer van de toepassingsinspectie omvat verkeer aan de standaardhavens voor elk protocol.

Je kunt maar één globaal beleid toepassen. Dus als u het globale beleid wilt wijzigen, bijvoorbeeld, om inspectie toe te passen op niet-standaard poorten, of om inspecties toe te voegen die niet standaard zijn ingeschakeld, moet u ofwel het standaardbeleid bewerken of uitschakelen en een nieuwe toepassen. Zie voor een lijst met alle standaardpoorten het Standaardinspectiebeleid.

-

Start de policy-map global_policy opdracht.

ASA(config)#policy-map global_policy

-

Start de opdracht class inspection_default.

ASA(config-pmap)#class inspection_default

-

Start de opdracht TFTP inspecteren.

ASA(config-pmap-c)#inspect TFTP

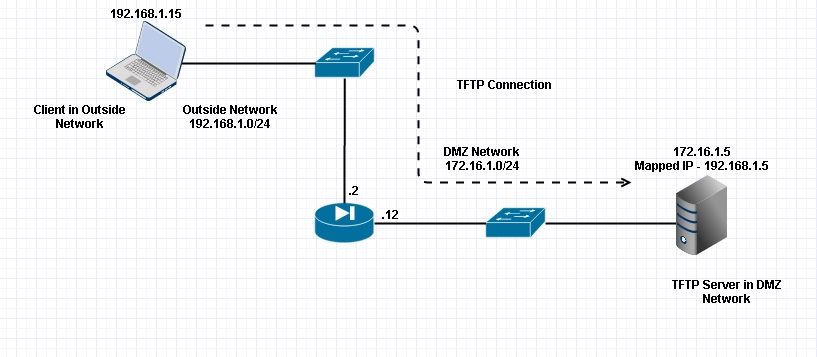

Netwerkdiagram

Hier is de client geconfigureerd in Outside Network. TFTP-server wordt in het DMZ-netwerk geplaatst. De server is in kaart gebracht aan IP 192.168.1.5 die in Buiten Subnet is.

Configuratievoorbeeld:

ASA(config)#show running-config ASA Version 9.1(5) ! hostname ASA domain-name corp. com enable password WwXYvtKrnjXqGbu1 encrypted names ! interface GigabitEthernet0/0

nameif Outside

security-level 0

ip address 192.168.1.2 255.255.255.0

!

interface GigabitEthernet0/1

nameif DMZ

security-level 50

ip address 172.16.1.12 255.255.255.0

!

interface GigabitEthernet0/2

shutdown

no nameif

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

shutdown

no nameif

no security-level

no ip address

!--- Output is suppressed. !--- Permit inbound TFTP traffic. access-list 100 extended permit udp any host 192.168.1.5 eq tftp ! !--- Object groups are created to define the hosts. object network obj-172.16.1.5

host 172.16.1.5

!--- Object NAT to map TFTP server to IP in Outside Subnet.

object network obj-172.16.1.5

nat (DMZ,Outside) static 192.168.1.5

access-group 100 in interface outside

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

!--- This command tells the device to

!--- use the "global_policy" policy-map on all interfaces.

service-policy global_policy global

prompt hostname context

Cryptochecksum:4b2f54134e685d11b274ee159e5ed009

: end

ASA(config)#

Verifiëren

Om ervoor te zorgen dat de configuratie met succes is uitgevoerd, voert u de opdracht show service-policy uit. Ook, beperk de output tot de inspectie van TFTP slechts door het bevel van de showdienst-beleid te leiden inspecteer tftp.

ASA#show service-policy inspect tftp

Global Policy:

Service-policy: global_policy

Class-map: inspection_default

Inspect: tftp, packet 0, drop 0, reste-drop 0

ASA#

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

PacketTracer

Cliënt in BinnenNetwerk

FTP client Inside - Packet Tracer for Control Connection : Same Flow for Active and Passive.

# packet-tracer input inside tcp 172.16.1.5 12345 192.168.1.15 21 det

-----Omitted------

Phase: 5

Type: INSPECT

Subtype: inspect-ftp

Result: ALLOW

Config:

class-map inspection_default

match default-inspection-traffic

policy-map global_policy

class inspection_default

inspect ftp

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x76d9a120, priority=70, domain=inspect-ftp, deny=false

hits=2, user_data=0x76d99a30, cs_id=0x0, use_real_addr, flags=0x0, protocol=6

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=0.0.0.0, mask=0.0.0.0, port=21, dscp=0x0

input_ifc=inside, output_ifc=any

Phase: 6

Type: NAT

Subtype:

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (inside,outside) static 192.168.1.5

Additional Information:

NAT divert to egress interface DMZ

translate 172.16.1.5/21 to 192.168.1.5/21

Phase: 7

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (inside,outside) static 192.168.1.5

Additional Information:

Forward Flow based lookup yields rule:

out id=0x76d6e308, priority=6, domain=nat-reverse, deny=false

hits=15, user_data=0x76d9ef70, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=172.16.1.5, mask=255.255.255.255, port=0, dscp=0x0

input_ifc=inside, output_ifc=outside

----Omitted----

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: Outside

output-status: up

output-line-status: up

Action: allow

Cliënt in Buiten Netwerk

FTP client Outside - Packet Tracer for Control Connection : Same Flow for Active and Passive

# packet-tracer input outside tcp 192.168.1.15 12345 192.168.1.5 21 det

Phase: 1

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (DMZ,outside) static 192.168.1.5

Additional Information:

NAT divert to egress interface DMZ

Untranslate 192.168.1.5/21 to 172.16.1.5/21

-----Omitted-----

Phase: 4

Type: INSPECT

Subtype: inspect-ftp

Result: ALLOW

Config:

class-map inspection_default

match default-inspection-traffic

policy-map global_policy

class inspection_default

inspect ftp

service-policy global_policy global

Additional Information:

Forward Flow based lookup yields rule:

in id=0x76d84700, priority=70, domain=inspect-ftp, deny=false

hits=17, user_data=0x76d84550, cs_id=0x0, use_real_addr, flags=0x0, protocol=6

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=0.0.0.0, mask=0.0.0.0, port=21, dscp=0x0

input_ifc=outside, output_ifc=any

Phase: 5

Type: NAT

Subtype: rpf-check

Result: ALLOW

Config:

object network obj-172.16.1.5

nat (DMZ,outside) static 192.168.1.5

Additional Information:

Forward Flow based lookup yields rule:

out id=0x76d6e308, priority=6, domain=nat-reverse, deny=false

hits=17, user_data=0x76d9ef70, cs_id=0x0, use_real_addr, flags=0x0, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0

dst ip/id=172.16.1.5, mask=255.255.255.255, port=0, dscp=0x0

input_ifc=outside, output_ifc=DMZ

----Omitted-----

Result:

input-interface: Outside

input-status: up

input-line-status: up

output-interface: DMZ

output-status: up

output-line-status: up

Action: allow

Zoals gezien in zowel de packet-tracers, raakt het verkeer hun respectievelijke NAT-statements en FTP inspectie beleid. Ze laten ook hun vereiste interfaces achter.

Tijdens het oplossen van problemen kunt u proberen de ASA Ingress- en uitgaande interfaces op te nemen en zien of het ASA ingesloten IP-adres wordt herschreven en de verbinding controleren als de dynamische poort bij ASA is toegestaan.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

08-Jun-2023 |

hercertificering |

1.0 |

19-Oct-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Akshay RastogiCisco TAC Engineer

- Raghunath KulkarniCisco TAC Engineer

- Prashant JoshiCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback