Inleiding

Dit document beschrijft de procedure voor de configuratie van de inbel-gebruikersservice (RADIUS) voor externe verificatie op Cisco Wide Area Application Services (WAAS) en Windows 2008 R2 Network Policy Server (NPS).

De standaard WAAS-configuratie gebruikt lokale verificatie. Cisco WAAS ondersteunt RADIUS en Terminal Access Controller-toegangscontrolesysteem (TACACS+) ook voor verificatie, autorisatie en accounting (AAA). Dit document behandelt de configuratie voor slechts één apparaat. Dit kan echter ook onder de apparaatgroep gebeuren. Alle instellingen moeten worden toegepast via WAAS CM GUI.

De algemene WAAS AAA-configuratie wordt geleverd in de Cisco Wide Area Application Services Configuration Guide onder het hoofdstuk Configuration Administrative Login Verification, Authorisation, and Accounting.

Bijgedragen door Hamilan Gnanabaskaran, Cisco TAC Engineer.

Bewerkt door Sanaz Tayyar, Cisco TAC Engineer.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- WAAS 5.x of 6.x

- Windows NPS-server

- AAA - RADIUS

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco WAAS - Virtual Central Manager (vCM)

- WAAS 6.2.3.b

- Windows 2008 NPS

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden gebruikt, zijn gestart met een standaardconfiguratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Verwante producten

Dit document kan ook worden toegepast met deze hardware- en softwareversies:

- vWAAS, ISR-WAAS en alle WAAS-apparaten

- WAAS 5.x of WAAS 6.x

- WAAS Central Manager, toepassingsversneller

Opmerking: APPNAV-XE ondersteunt deze configuratie niet. De router AAA duwt de configuratie naar APPNAV-XE.

Configuratiestappen

Deze configuratie moet worden toegepast:

1. WAAS Central-beheerder

Configuratie 1.1 AAA-RADIUS

1.2 AAA-verificatieconfiguratie

2. Windows 2008 R2 - NPS-serverconfiguratie

Configuratie van 2.1 RADIUS-clients

2.2 Configuratie van netwerkbeleid

3. WAAS CM-configuratie voor RADIUS-gebruikersaccounts

1. WAAS Central-beheerder

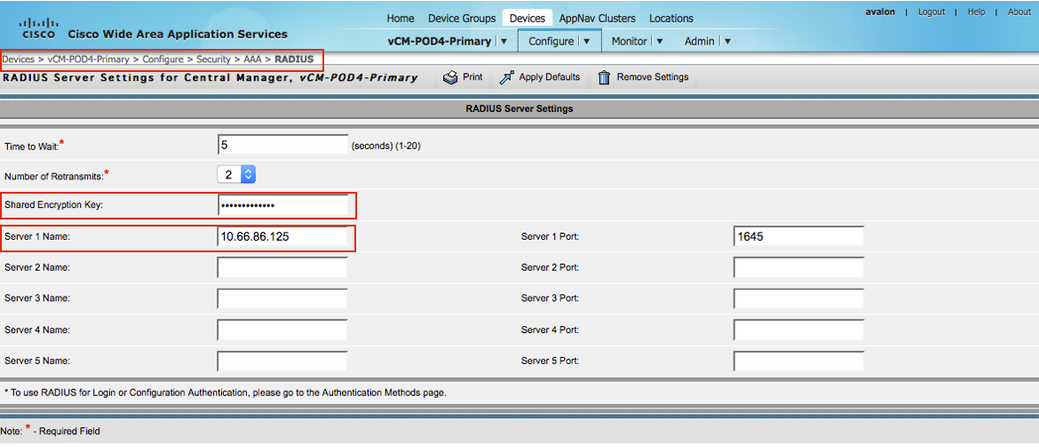

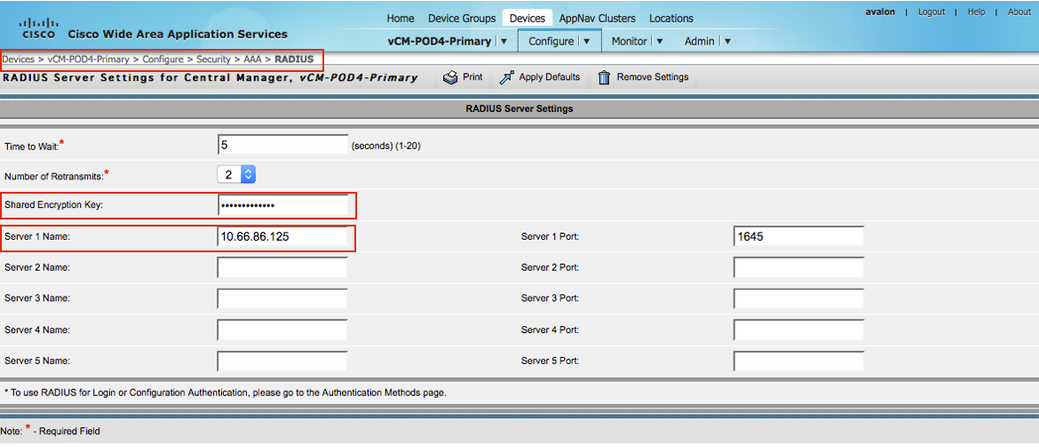

1.1 In WAAS Central Manager maakt u de RADIUS-server onder Configure>Security>AAA>RADIUS.

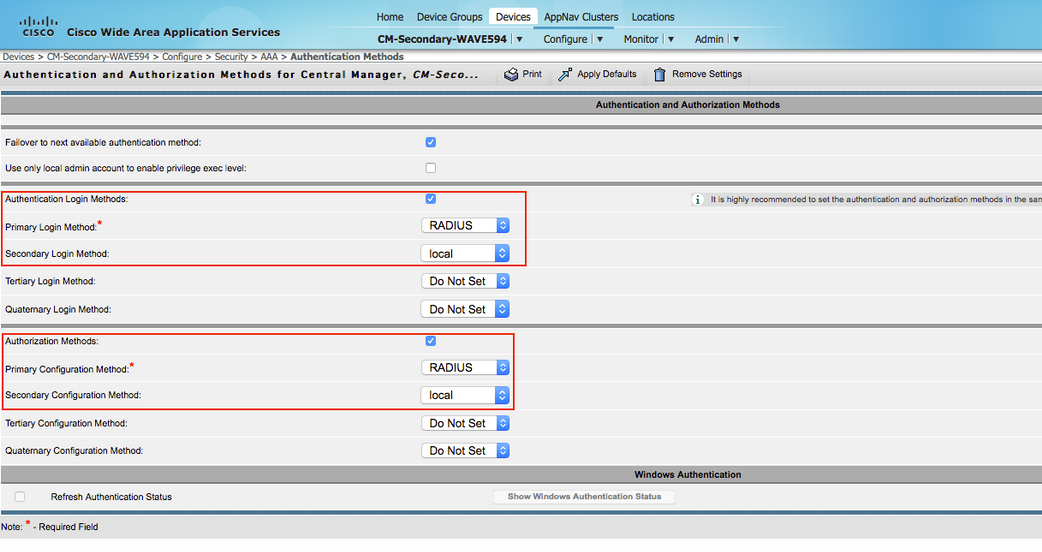

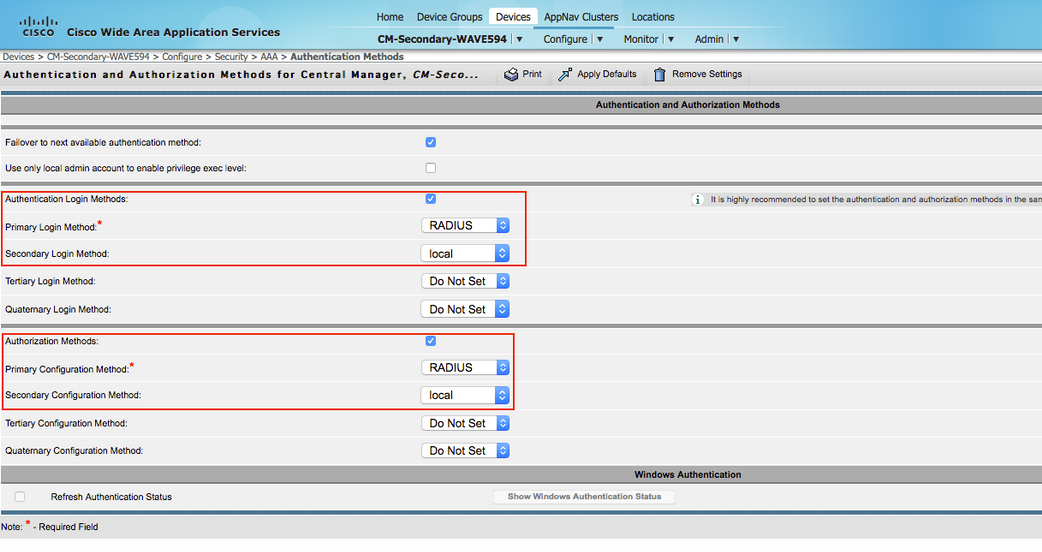

1.2 Verificatiemethode configureren om RADIUS weer te geven onder Configureren>Beveiliging>AAA>Verificatiemethoden.

De primaire verificatiemethode wordt gekozen als RADIUS en de secundaire verificatiemethode wordt gekozen als lokaal. In het geval van een RADIUS-storing kan de klant dus inloggen via een lokale account.

2. Windows 2008 R2 - NPS-serverconfiguratie

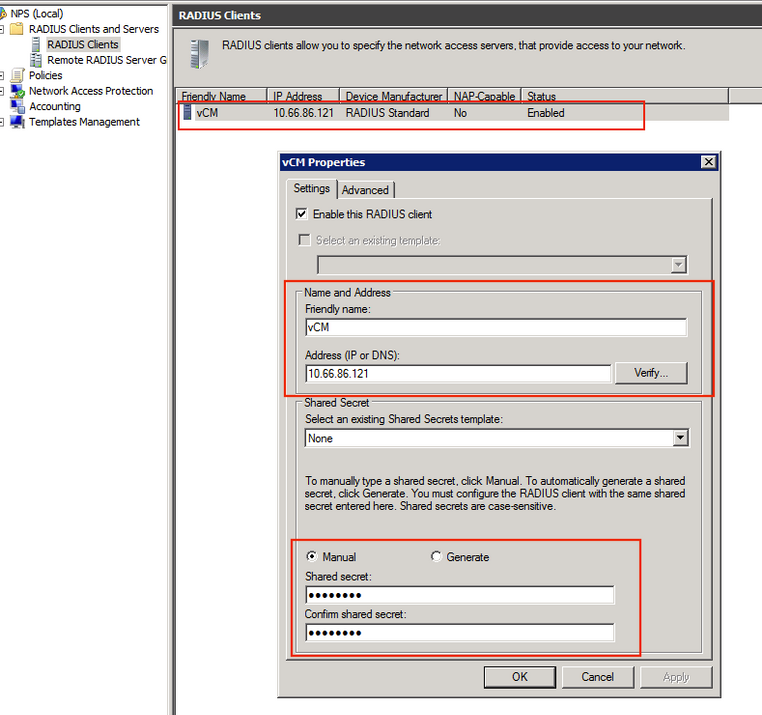

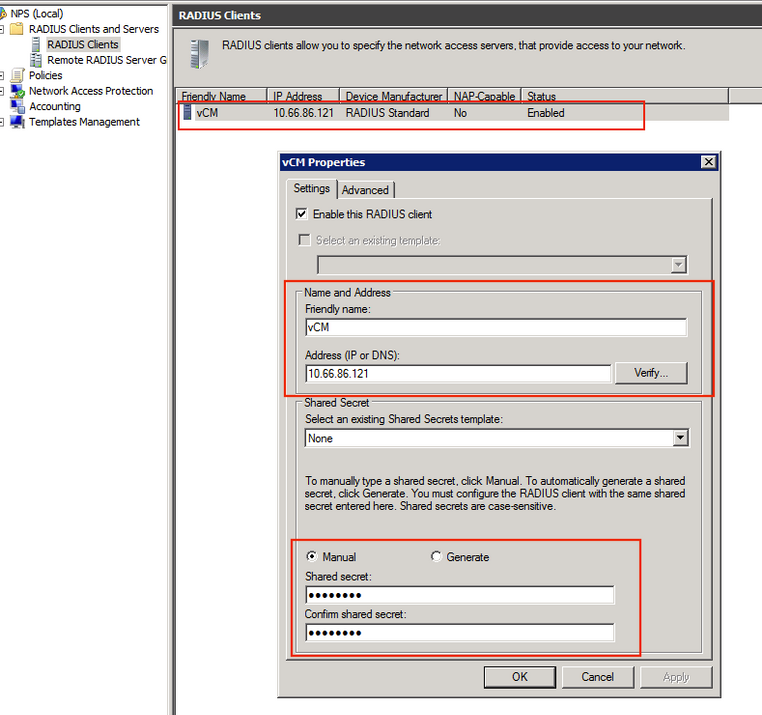

2.1 In de Windows 2008 R2 - NPS server, maak het WAAS apparaat IP als een RADIUS-client.

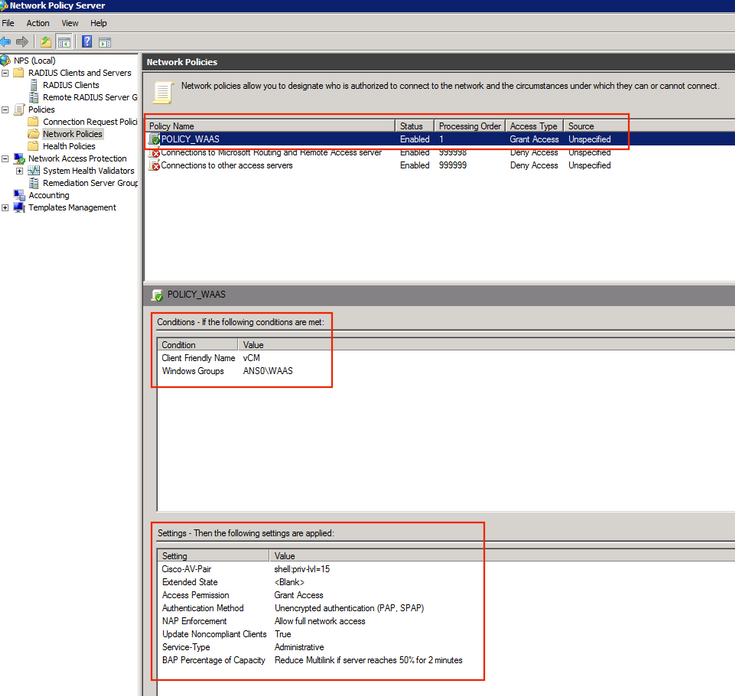

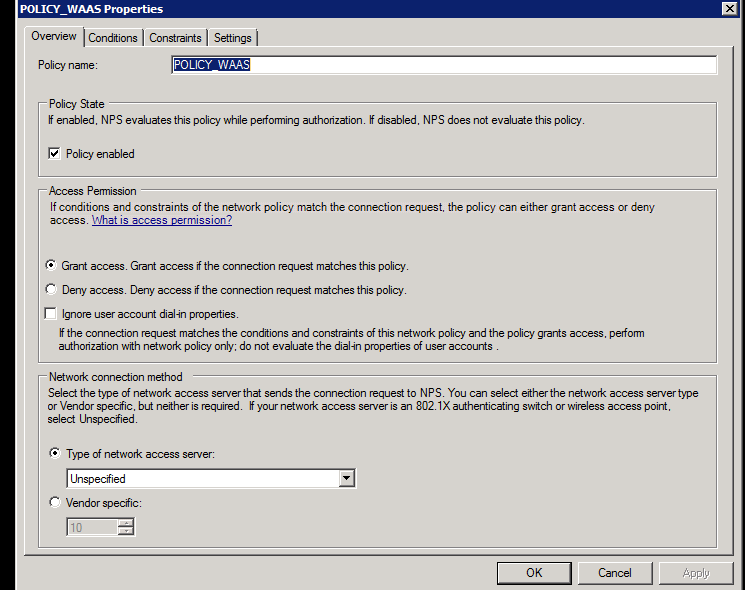

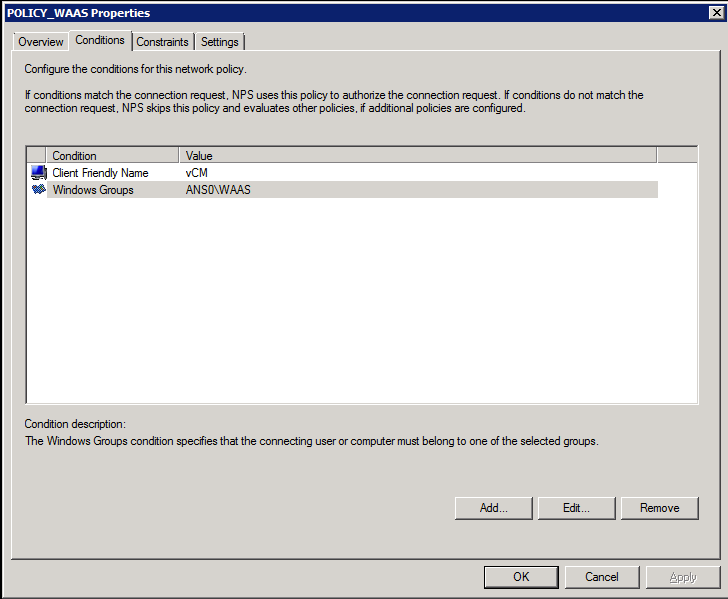

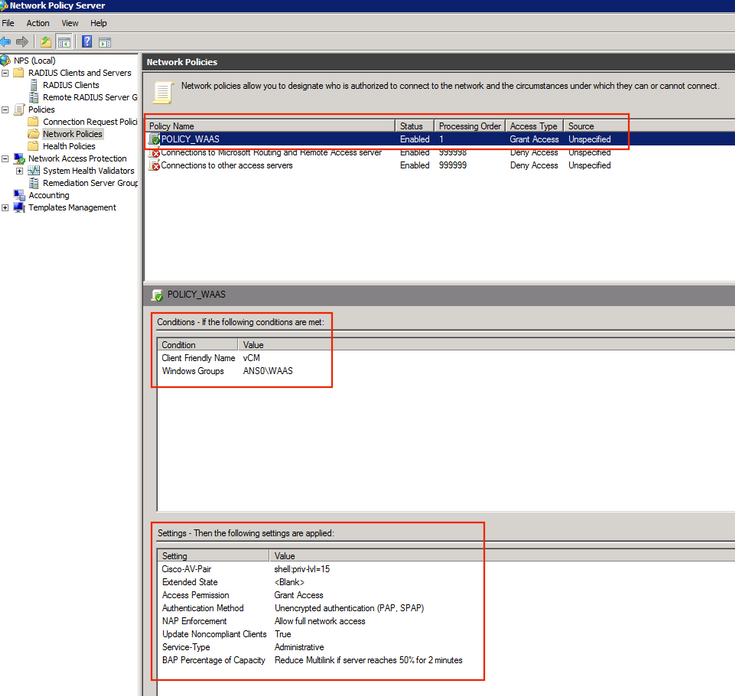

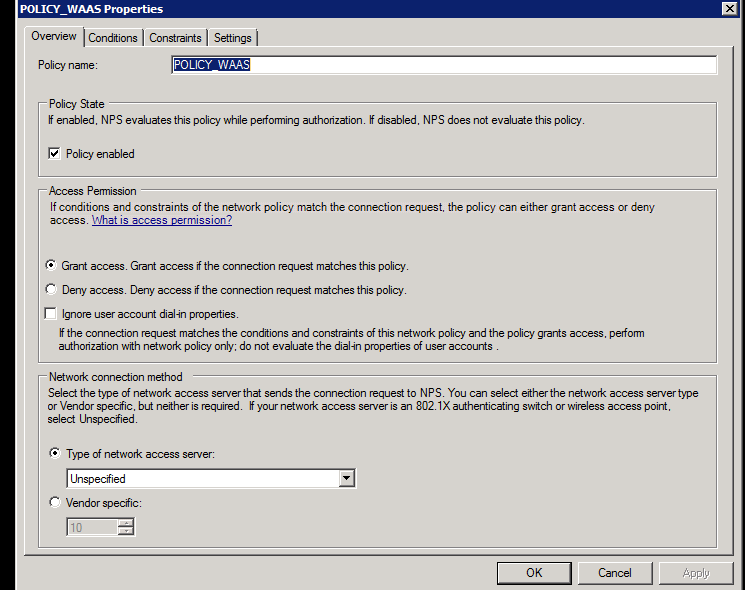

2.2 Voer in de Windows 2008 R2 - NPS-server een netwerkbeleid in om de WAAS-apparaten aan te passen en verificatie toe te staan.

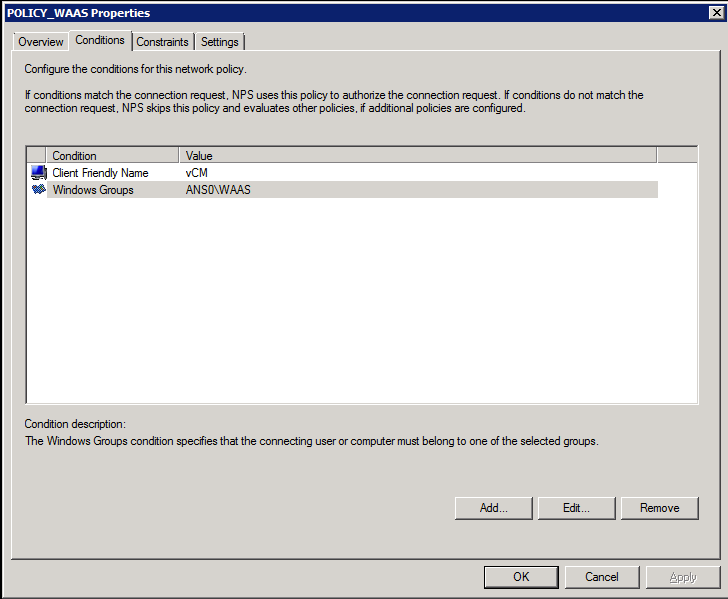

In het LAB moeten deze parameters worden geselecteerd onder NPS >Policies>Netwerkbeleid.

Voorwaarde kan worden gekoppeld aan Radius Client Friendly Name. Er kunnen andere methoden worden gebruikt, zoals IP-adres.

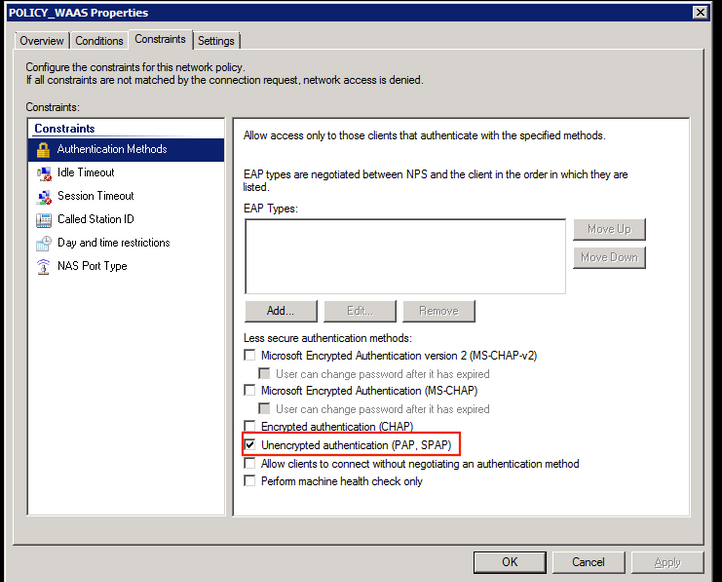

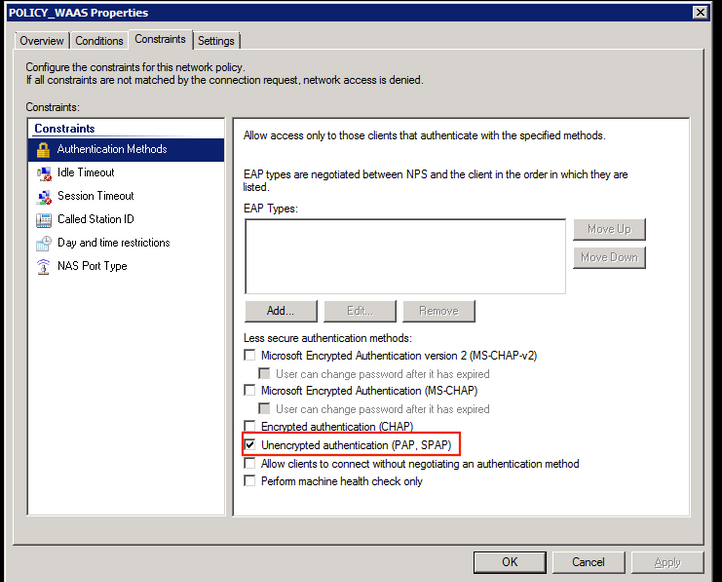

Verificatiemethoden als niet-versleutelde verificatie (PAP, SPAP).

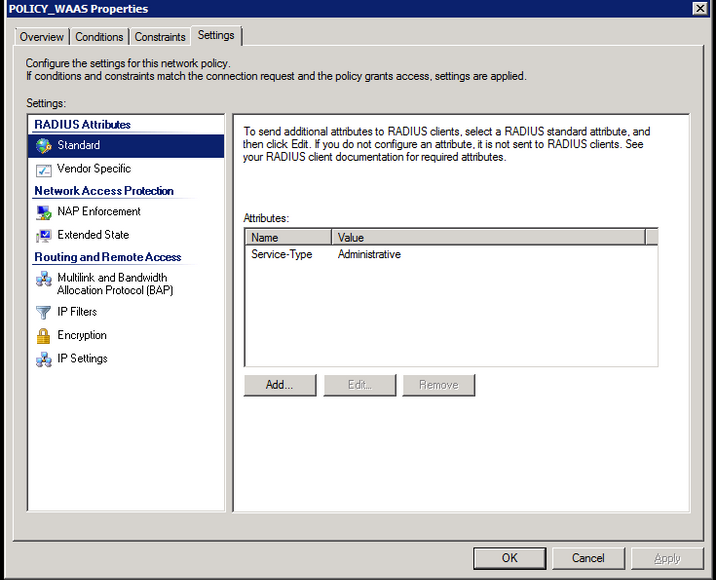

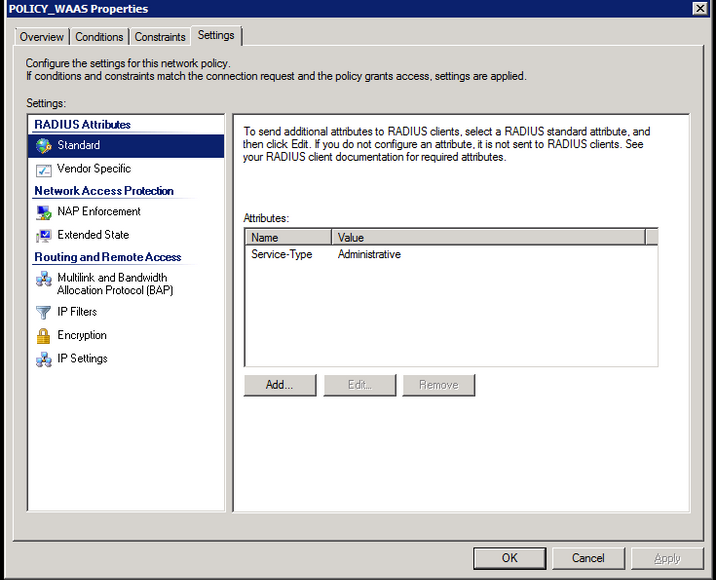

Service-type als administratief.

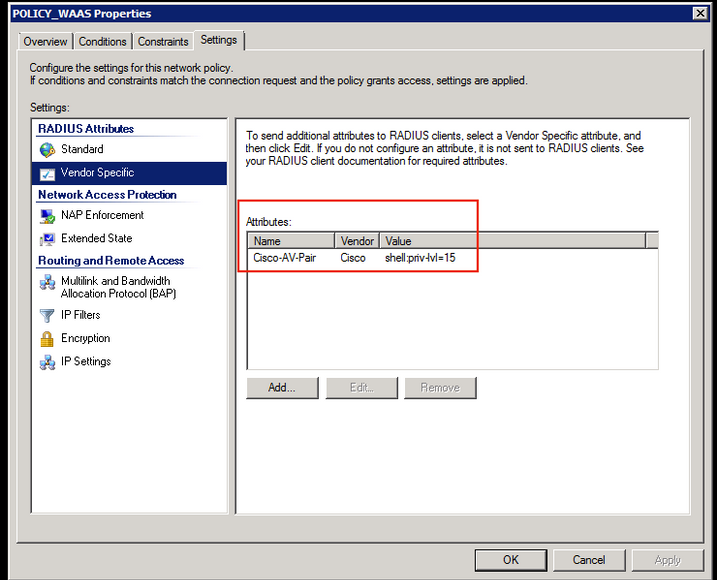

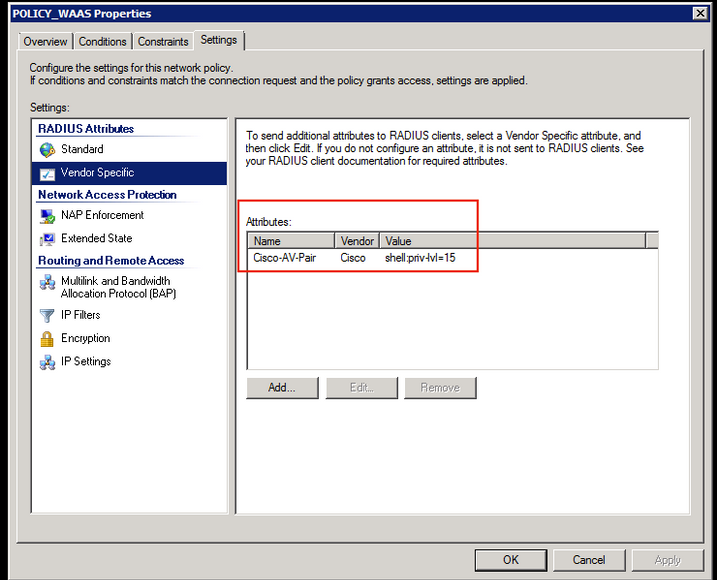

Fabriekspecifieke kenmerken als Cisco-AV-paar (Shell:priv-lvl=15).

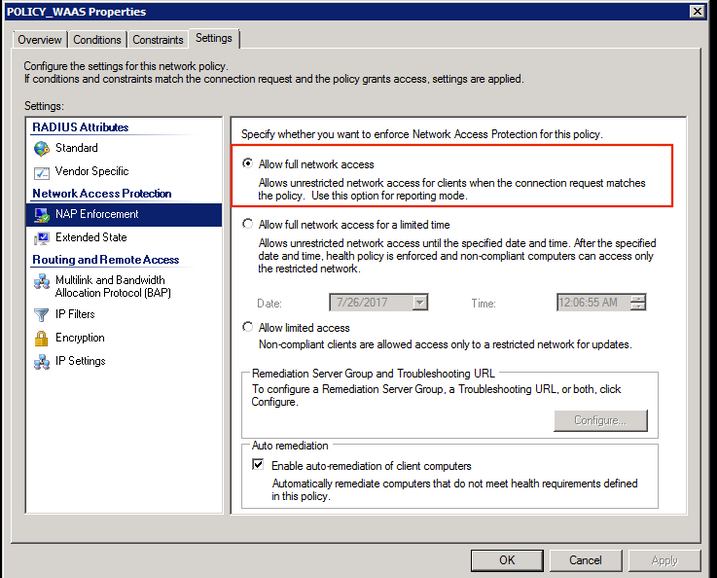

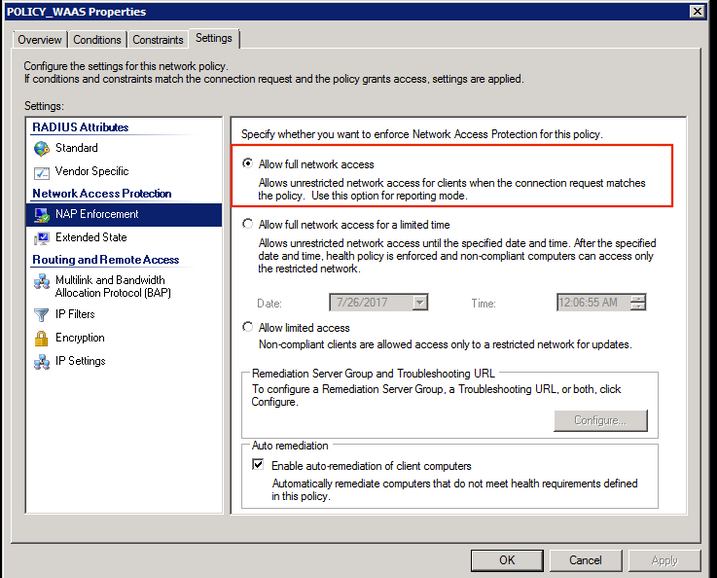

Geef volledige netwerktoegang.

3. WAAS CM-configuratie voor RADIUS-gebruikersaccounts

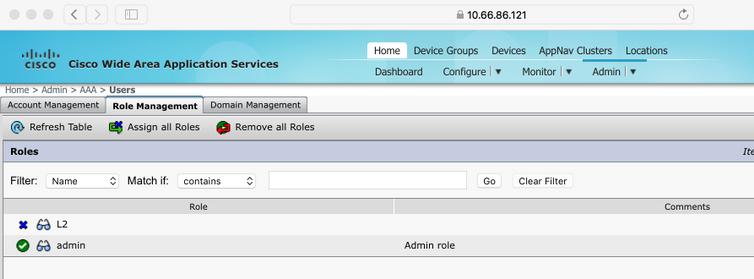

Een gebruiker in RADIUS configureren met prioriteitsniveau 15 of 1, geeft de toegang tot WAAS CM GUI niet. De CMS database houdt een lijst bij van gebruikers, rollen en domeinen die gescheiden zijn van de externe AAA server.

Nadat de externe AAA-server correct is geconfigureerd om een gebruiker te verifiëren, moet de CM GUI worden geconfigureerd om die gebruiker de nodige rollen en domeinen te geven om binnen de CM GUI te werken.

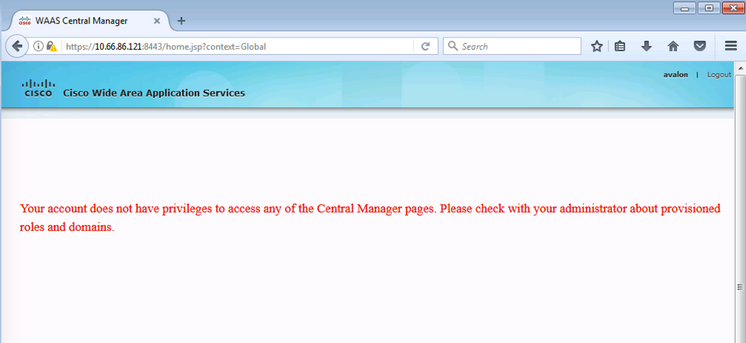

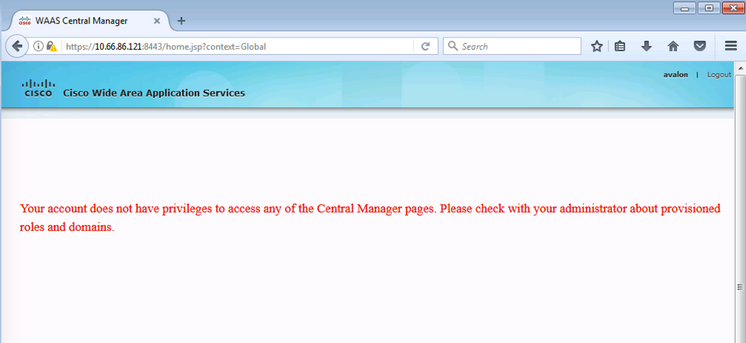

Als de RADIUS-gebruiker niet in het SCM onder een gebruiker staat, wanneer u zich bij die gebruiker aanmeldt bij GUI, heeft uw account geen rechten om toegang te krijgen tot de Central Manager Pages. Controleer bij uw beheerder of er rollen en domeinen met provisioning zijn. Deze massage wordt weergegeven.

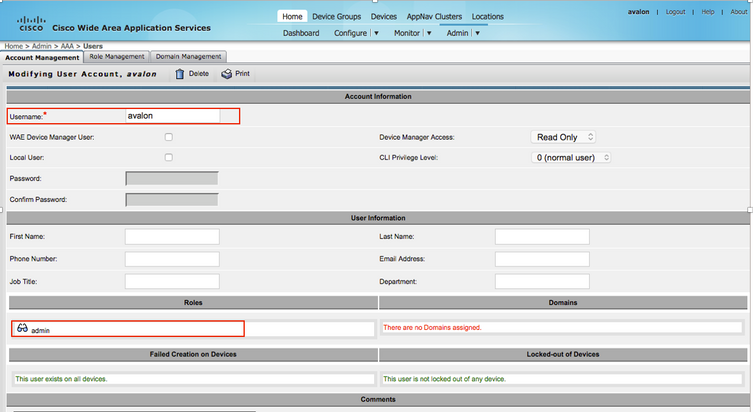

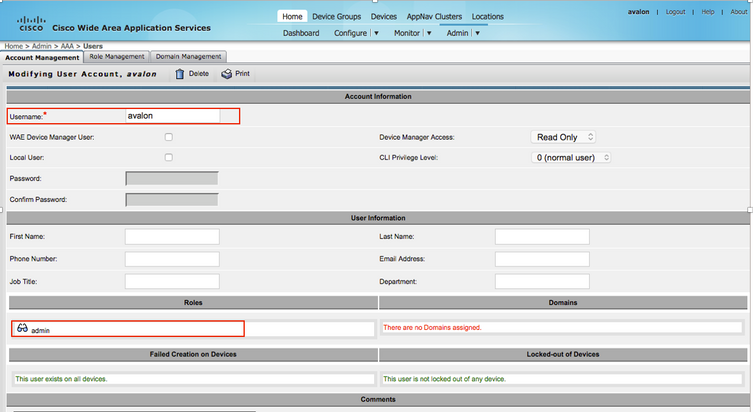

Configuratie van lokale gebruikersnaam onder WAAS CM zonder wachtwoord.

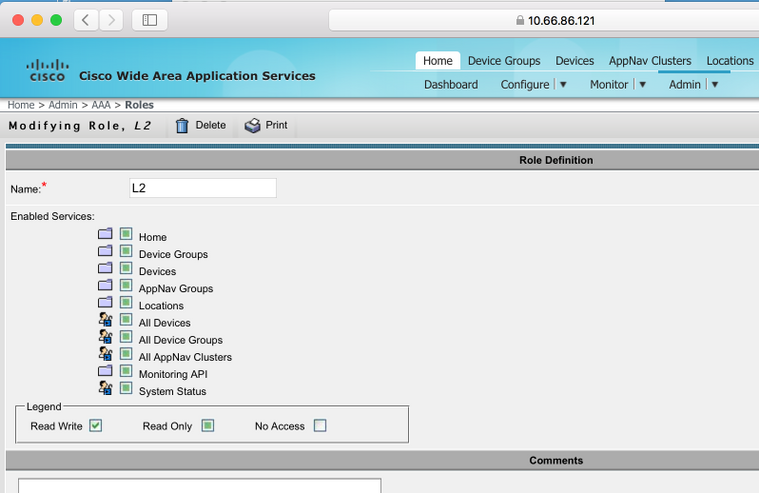

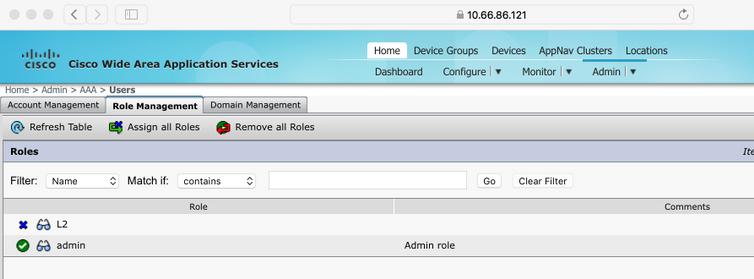

Gebruikersnaam moet binden met de juiste rollen onder Rollenbeheer voor elke gebruiker.

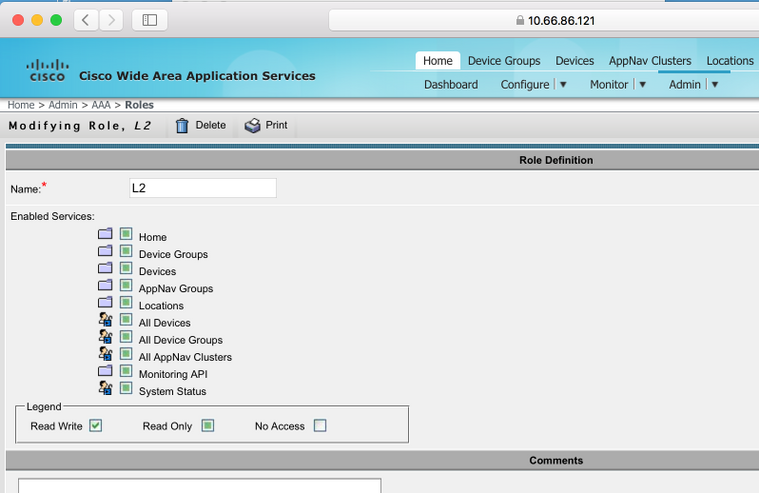

Als de gebruiker alleen-lezen toegang of beperkte toegang nodig heeft, kan dit worden geconfigureerd onder rollen.

Verificatie

In de WAAS-apparaten wordt deze configuratie ingedrukt.

radius-server-sleutel ****

radius-serverhost 10.66.86.125 auth-poorts 1645

!

lokale verificatielogin inschakelen secundair

verificatielogningsstraal maakt primair mogelijk

lokale configuratie voor authenticatie voor secundair inschakelen

verificatieconfiguratiesnelheid maakt primaire verificatie mogelijk

verificatie failover server-onbereikbaar

De Cisco CLI Analyzer (alleen geregistreerde klanten) ondersteunt bepaalde show-opdrachten. Gebruik de Cisco CLI Analyzer om een analyse van show opdrachtoutput te bekijken.

- verificatie - Verificatie configureren

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

- Controleer de Windows domeinlogbestanden

- #debug aaa-autorisatie van WAAS CM CLI

Gerelateerde informatie

Feedback

Feedback