C9124 액세스 포인트가 있는 임베디드 무선 컨트롤러에서 이더넷 브리징을 사용하여 포인트-투-포인트 메시 링크 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 C9124 액세스 포인트가 있는 eWC(Embedded Wireless Controller)에서 이더넷 브리징을 사용하여 P2P 메시 링크를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco WLC(Wireless Lan Controller) 9800.

- Cisco Catalyst 액세스 포인트(AP).

- Embedded Wireless Controller on Catalyst 액세스 포인트

- 메시 기술.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- EWC IOS® XE 17.12.2.

- AP C9124 2개.

- 2x 파워 인젝터 AIR-PWRINJ-60RGD1.

- 2x 스위치,

- 2x 노트북

- 1x AP C9115.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이더넷 브리징

Cisco 통합 무선 네트워크 솔루션의 일부인 메시 네트워크 솔루션을 사용하면 둘 이상의 Cisco 메시 액세스 포인트(이하 메시 액세스 포인트)가 하나 이상의 무선 홉을 통해 서로 통신하여 여러 LAN에 연결하거나 WiFi 커버리지를 확장할 수 있습니다.

Cisco 메시 액세스 포인트는 메시 네트워킹 솔루션에 구축된 모든 Cisco Wireless LAN Controller를 통해 구성, 모니터링 및 운영됩니다.

지원되는 메시 네트워킹 솔루션 구축은 다음 세 가지 일반적인 유형 중 하나입니다.

-

포인트-투-포인트 구축

-

포인트-투-멀티포인트 구축

-

메시 구축

이 문서에서는 포인트-투-포인트 메시 구축 및 이더넷 브리징을 동일한 시스템에서 구성하는 방법을 중점적으로 다룹니다.

포인트-투-포인트 메시 구축에서 메시 액세스 포인트는 무선 액세스 및 무선 클라이언트에 대한 백홀을 제공하며, 하나의 LAN과 원격 이더넷 장치 또는 다른 이더넷 LAN에 대한 종단 간 브리징을 동시에 지원할 수 있습니다.

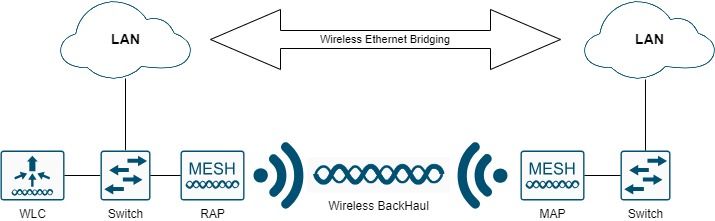

무선 이더넷 브리징

무선 이더넷 브리징

이러한 각 구축 유형에 대한 자세한 내용은 Cisco Catalyst 9800 Series Wireless Controllers용 메시 구축 가이드를 참조하십시오.

Cisco Catalyst 9124 Series 실외형 메시 AP는 무선 클라이언트 액세스 및 Point-to-Point 브리징, Point-to-Multipoint 브리징, Point-to-Multipoint 메시 무선 연결을 위해 설계된 무선 장치입니다.

실외 액세스 포인트는 벽이나 돌출형, 옥상 기둥 또는 가로등 기둥에 장착할 수 있는 독립형 장치입니다.

C9124는 다음 메시 역할 중 하나로 작동할 수 있습니다.

-

루프톱 액세스 포인트(RAP)

-

메시 액세스 포인트(MAP)

RAP는 Cisco Wireless LAN Controller에 유선 연결됩니다. 이들은 백홀 무선 인터페이스를 사용하여 주변 MAP와 통신합니다. RAP는 브리징 또는 메시 네트워크의 상위 노드이며 브리지 또는 메시 네트워크를 유선 네트워크에 연결하므로 브리징 또는 메시 네트워크 세그먼트에 대해 하나의 RAP만 있을 수 있습니다.

MAP는 Cisco Wireless LAN Controller에 유선 연결이 없습니다. 완전히 무선이며 다른 MAP 또는 RAP와 통신하는 클라이언트를 지원하거나 주변 장치 또는 유선 네트워크에 연결하는 데 사용할 수 있습니다.

Embedded Wireless Controller on Catalyst 액세스 포인트

Catalyst 액세스 포인트의 Cisco Embedded Wireless Controller(EWC)는 Cisco Catalyst 9100 액세스 포인트에 통합된 소프트웨어 기반 컨트롤러입니다.

Cisco EWC 네트워크에서는 무선 컨트롤러 기능을 실행하는 AP(Access Point)가 활성 AP로 지정됩니다.

이 활성 AP에서 관리하는 다른 액세스 포인트를 하위 AP라고 합니다.

활성 EWC에는 두 가지 역할이 있습니다.

● WLC(Wireless LAN Controller)로 작동하여 하위 AP를 관리하고 제어합니다. 하위 AP는 경량형 액세스 포인트로 작동하여 클라이언트를 지원합니다.

● 클라이언트를 지원하기 위한 액세스 포인트로 작동합니다.

AP의 EWC에 대한 제품 개요를 보려면 Cisco Embedded Wireless Controller on Catalyst Access Points 데이터 시트를 참조하십시오.

네트워크에 EWC를 구축하는 방법은 EWC(Cisco Embedded Wireless Controller on Catalyst Access Points) 백서를 참조하십시오.

이 문서에서는 C9124를 EWC로 중점적으로 다루고 있으며 EWC 모드에 AP 9124가 이미 있다고 가정합니다.

구성

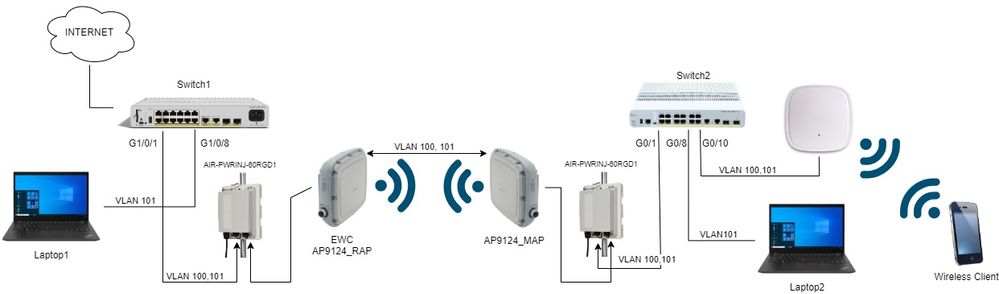

네트워크 다이어그램

이 네트워크의 모든 디바이스는 192.168.100.0/24 서브넷의 VLAN 101에 있는 랩톱을 제외하고 192.168.101.0/25 서브넷 내에 있습니다.

EWC AP(WLC)에는 태그가 지정되지 않은 관리 인터페이스가 있으며, 스위치포트의 기본 VLAN은 VLAN 100으로 설정됩니다.

AP AP9124_RAP는 eWC 및 루트 액세스 포인트(RAP)의 역할을 하며 AP9124_MAP은 메시 액세스 포인트(MAP)의 역할을 합니다.

이 Lab에서는 AP C9115가 MAP 뒤에 배치되어 AP가 메시 링크를 통해 WLC에 조인할 수 있음을 보여줍니다.

이 표에는 네트워크에 있는 모든 디바이스의 IP 주소가 포함되어 있습니다.

참고: 관리 인터페이스에 태그를 지정하면 내부 WLC 프로세스에 참여하는 AP에 문제가 발생할 수 있습니다. 관리 인터페이스에 태그를 지정하기로 결정한 경우 유선 인프라 부분이 적절하게 구성되었는지 확인합니다.

| 디바이스 | IP 주소 |

| 기본 게이트웨이 | VLAN 100의 정적: 192.168.100.1 |

| 랩톱1 | VLAN 101의 DHCP |

| 랩톱2 | VLAN 101의 DHCP |

| 스위치 1(DHCP 서버) | VLAN 100 SVI: VLAN의 정적 100: 192.168.100.1(DHCP 서버) |

| 스위치 1(DHCP 서버) | VLAN 101 SVI: VLAN 101의 정적: 192.168.101.1(DHCP 서버) |

| 스위치2 | VLAN 100 SVI: VLAN 100의 DHCP |

| 스위치2 | VLAN 101 SVI: VLAN 101의 DHCP |

| 9124EWC | VLAN 100의 정적: 192.168.100.40 |

| AP9124_RAP | VLAN 100의 DHCP |

| AP9124_MAP | VLAN 100의 DHCP |

| AP9115 | VLAN 100의 DHCP |

네트워크 다이어그램

네트워크 다이어그램

참고: C9124 AP는 Cisco Catalyst 9124AX Series Outdoor Access Point Hardware Installation Guide의 지침에 따라 AIR-PWRINJ-60RGD1을 사용하여 전원이 공급됩니다.

설정

이 문서에서는 Cisco Embedded Wireless Controller on Catalyst Access Points(EWC) 백서에 따라 초기 구축을 수행한 상태에서 EWC를 실행하는 AP 9124가 이미 있다고 가정합니다.

변환 프로세스에 대한 기타 팁과 요령은 Catalyst 9100 Access Points를 Embedded Wireless Controller로 변환 문서를 참조하십시오.

스위치 구성

다음은 스위치와 관련된 컨피그레이션입니다.

AP가 연결된 스위치 포트는 트렁크 모드이며 기본 VLAN은 100으로 설정되고 VLAN 101을 허용합니다.

AP를 스테이징하는 동안 MAP를 MAP로 구성해야 하므로 이더넷을 통해 AP를 eWC에 가입시켜야 합니다. 여기서는 MAP 스테이징에 스위치 1 포트 G1/0/2를 사용합니다. 스테이징 후 MAP는 Switch2로 이동합니다.

랩톱이 연결되는 스위치포트는 VLAN 101에서 액세스 포트로 구성됩니다.

스위치 1:

ip dhcp excluded-address 192.168.101.1 192.168.101.10

ip dhcp excluded-address 192.168.100.1 192.168.100.10

!

ip dhcp pool AP_VLAN100

network 192.168.100.0 255.255.255.0

default-router 192.168.100.1

dns-server 192.168.1.254

!

ip dhcp pool VLAN101

network 192.168.101.0 255.255.255.0

default-router 192.168.101.1

dns-server 192.168.1.254

!

interface GigabitEthernet1/0/1

description AP9124_RAP (EWC)

switchport trunk native vlan 100

switchport trunk allowed vlan 100,101

switchport mode trunk

end

interface GigabitEthernet1/0/2

description AP9124_MAP_Staging

switchport trunk native vlan 100

switchport trunk allowed vlan 100,101

switchport mode trunk

end

interface GigabitEthernet1/0/8

description laptop1

switchport access vlan 101

switchport mode access

spanning-tree portfast edge

end

스위치 2:

interface GigabitEthernet0/1

description AP9124_MAP

switchport trunk native vlan 100

switchport trunk allowed vlan 100,101

switchport mode trunk

end

interface GigabitEthernet0/8

description laptop2

switchport access vlan 101

switchport mode access

spanning-tree portfast edge

end

interface GigabitEthernet0/1

description AP9115

switchport trunk native vlan 100

switchport trunk allowed vlan 100,101

switchport mode trunk

end

EWC 및 RAP 컨피그레이션

EWC AP의 Day0 컨피그레이션 후 임베디드 AP가 스스로 조인해야 합니다.

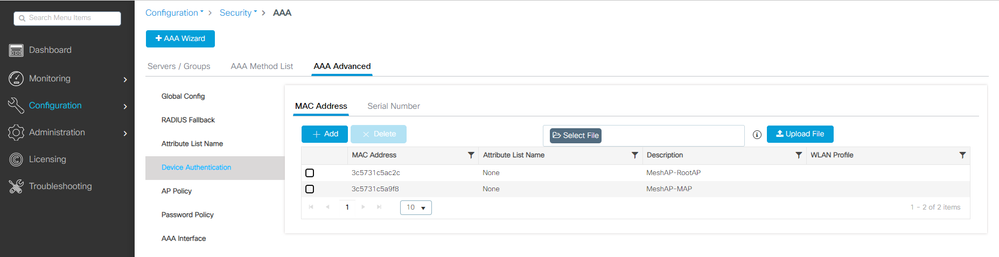

1. 루트 AP 및 메시 AP의 이더넷 mac 주소를 장치 인증에 추가합니다. Configuration(컨피그레이션) > Security(보안) > AAA > AAA Advanced(AAA 고급) > Device Authentication(디바이스 인증)으로 이동한 다음 버튼 =+Add(추가)를 클릭합니다.

디바이스 인증의 MAC 주소

디바이스 인증의 MAC 주소

CLI 명령:

9124EWC(config)#username 3c5731c5ac2c mac description MeshAP-RootAP

9124EWC(config)#username 3c5731c5a9f8 mac description MeshAP-MAP

이더넷 mac 주소는 AP CLI에서 "show controllers wired 0"을 실행하여 확인할 수 있습니다. 루트 AP 예:

AP3C57.31C5.AC2C#show controllers wired 0

wired0 Link encap:Ethernet HWaddr 3C:57:31:C5:AC:2C

기본 AP 셸에 대한 액세스는 다음과 같이 "wireless ewc-ap shell username x" 명령으로 완료할 수 있습니다.

9124EWC#wireless ewc-ap ap shell username admin

[...]

admin@192.168.255.253's password:

AP3C57.31C5.AC2C>en

Password:

AP3C57.31C5.AC2C#

AP3C57.31C5.AC2C#logout

Connection to 192.168.255.253 closed.

9124EWC#

참고: 이 명령은 이전에 Mobility Express 컨트롤러에서 사용 가능했던 apciscoshell과 동일합니다.

AP 관리 사용자 이름 및 비밀번호가 AP 프로필에 지정되지 않은 경우 대신 기본 사용자 이름 Cisco 및 비밀번호 Cisco를 사용하십시오.

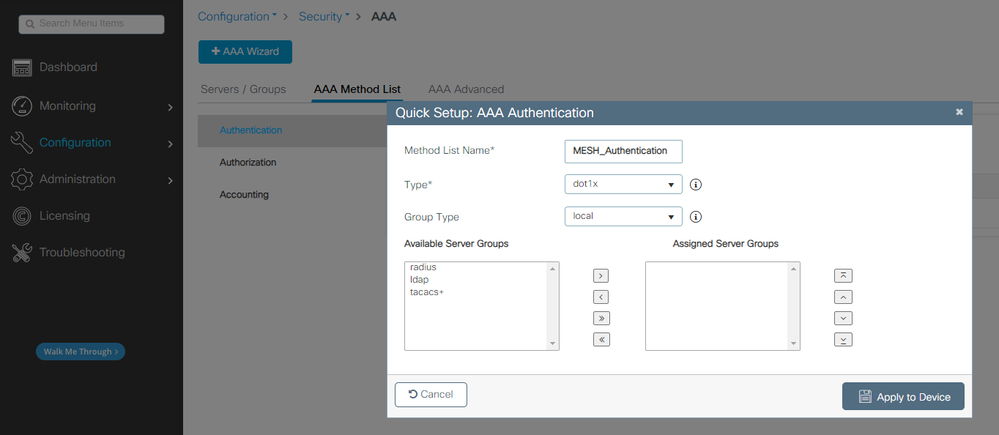

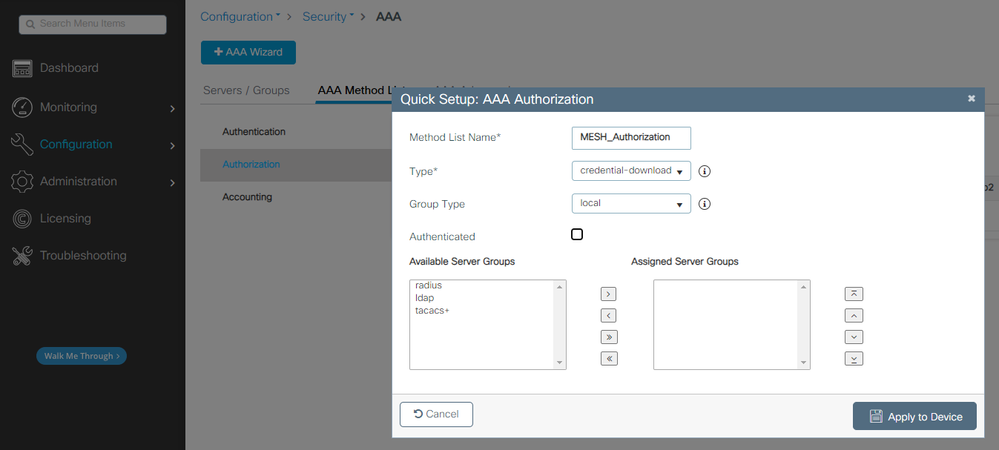

2. 인증 및 권한 부여 방법 추가

인증 방법 목록

인증 방법 목록

인증 방법 목록

인증 방법 목록

CLI 명령:

9124EWC(config)#aaa authentication dot1x MESH_Authentication local

9124EWC(config)#aaa authorization credential-download MESH_Authorization local

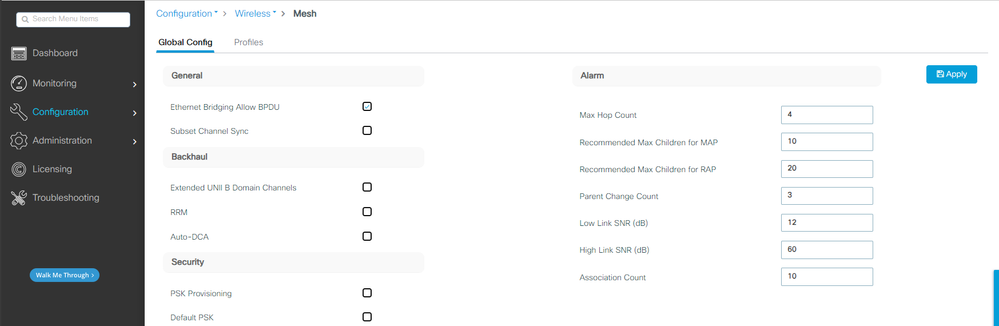

3. Configuration(컨피그레이션) > Wireless(무선) > Mesh(메시)로 이동합니다. 이 문서의 설정에 이더넷 브리징이 필요하므로 Ethernet Bridging Allow BPDUs(이더넷 브리징 허용 BPDU)를 활성화합니다.

이더넷 브리징 허용 BPDU

이더넷 브리징 허용 BPDU

CLI 명령:

9124EWC(config)#wireless mesh ethernet-bridging allow-bdpu

참고: 기본적으로 메시 AP는 메시 링크를 통해 BPDU를 전달하지 않습니다.

두 사이트 간에 이중화 링크가 없는 경우에는 이 링크가 필요하지 않습니다.

이중 링크가 있는 경우 BPDU를 허용해야 합니다. 이렇게 하지 않으면 네트워크에 STP 루프를 생성할 위험이 있습니다.

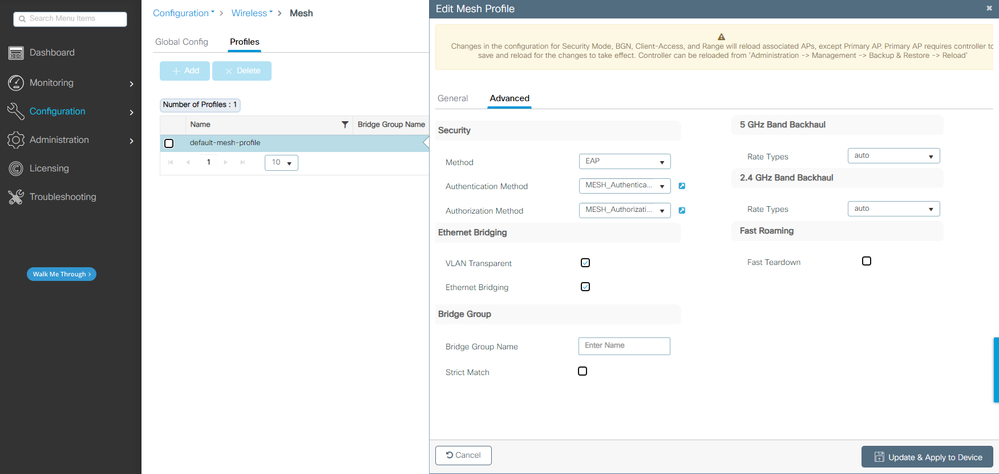

4. 이전에 구성한 AAA 인증 및 권한 부여 방법을 선택할 수 있는 기본 메시 프로파일을 구성합니다. 를 클릭하고 기본 메시 프로파일을 편집합니다.

Advanced(고급) 탭으로 이동하여 Authentication and Authorization(인증 및 권한 부여) 방법을 선택합니다. 옵션 이더넷 브리징을 활성화합니다.

기본 메시 프로필 편집

기본 메시 프로필 편집

CLI 명령:

9124EWC(config)#wireless profile mesh default-mesh-profile

9124EWC(config-wireless-mesh-profile)#description "default mesh profile"

9124EWC(config-wireless-mesh-profile)#ethernet-bridging

9124EWC(config-wireless-mesh-profile)#ethernet-vlan-transparent

9124EWC(config-wireless-mesh-profile)#method authentication MESH_Authentication

9124EWC(config-wireless-mesh-profile)#method authorization MESH_Authorization

VLAN 투명 옵션에 대한 특수 콜아웃:

이 기능은 메시 액세스 포인트가 이더넷 브리지 트래픽에 대한 VLAN 태그를 처리하는 방법을 결정합니다.

- VLAN Transparent(VLAN 투명)가 활성화된 경우 VLAN 태그가 처리되지 않으며 패킷이 태그가 지정되지 않은 패킷으로 브리지됩니다.

- VLAN transparent가 활성화된 경우 이더넷 포트 컨피그레이션이 필요하지 않습니다. 이더넷 포트는 프레임을 해석하지 않고 태그가 지정된 프레임과 태그가 지정되지 않은 프레임을 모두 전달합니다.

- VLAN Transparent가 비활성화되면 포트의 VLAN 컨피그레이션(트렁크, 액세스 또는 일반 모드)에 따라 모든 패킷이 처리됩니다.

- 이더넷 포트가 트렁크 모드로 설정된 경우 이더넷 VLAN 태깅을 구성해야 합니다.

팁: AP VLAN 태깅을 사용하려면 VLAN Transparent 확인란의 선택을 취소해야 합니다.

VLAN 태깅을 사용하지 않으면 RAP 및 MAP이 트렁크 포트에 구성된 네이티브 VLAN에 있음을 의미합니다. 이 조건에서 MAP 뒤에 있는 다른 디바이스를 네이티브 VLAN(여기서는 VLAN 100)에 두려면 VLAN Transparent를 활성화해야 합니다.

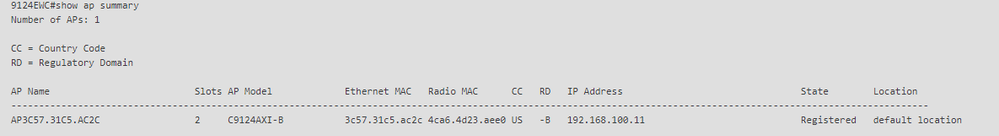

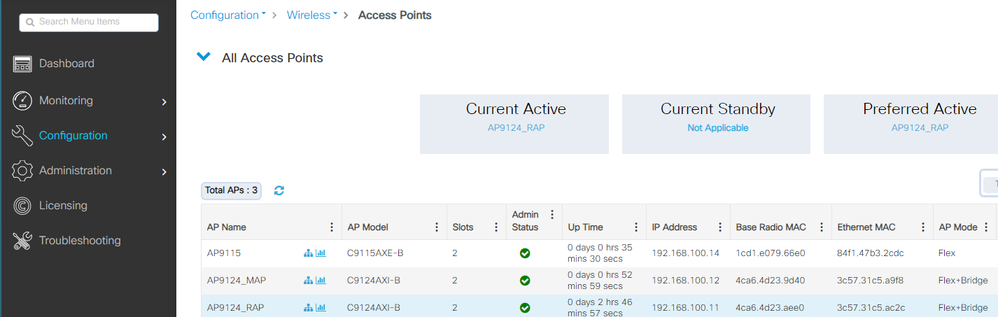

5. 내부 AP가 EWC에 조인하며 "show ap summary" 명령을 사용하여 AP 조인 상태를 확인할 수 있습니다.

ap 요약 표시

ap 요약 표시

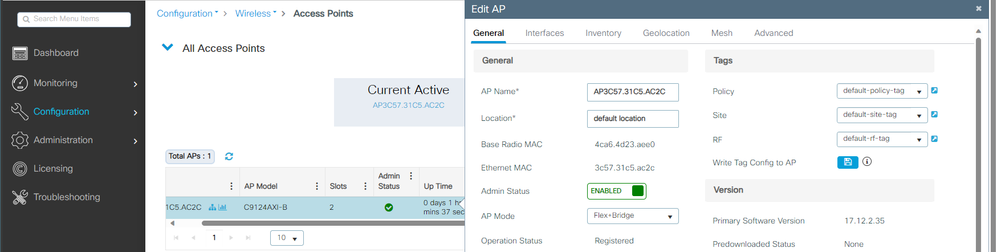

AP가 Flex+Bridge 모드로 표시되는 GUI를 통해 조인된 AP도 볼 수 있습니다. 이제 편의상 AP의 이름을 변경할 수 있습니다. 이 설정에서는 AP9124_RAP라는 이름이 사용됩니다.

AP 일반 세부 정보

AP 일반 세부 정보

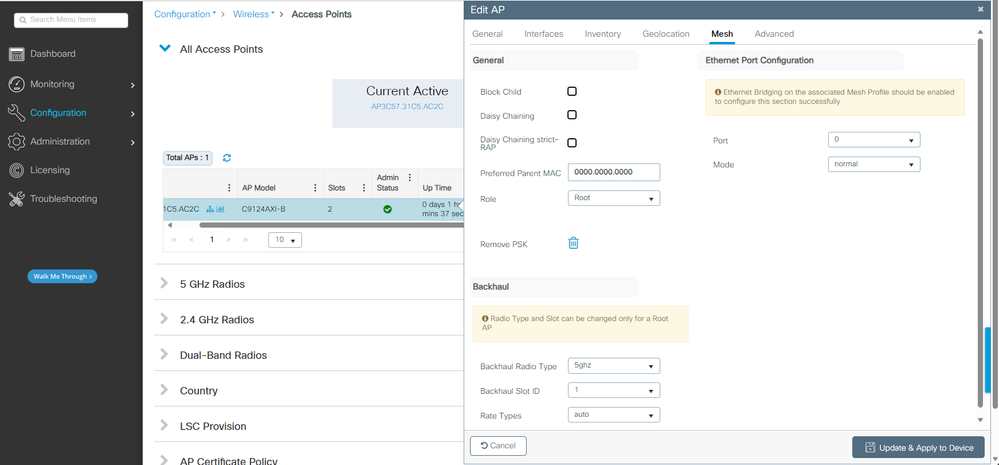

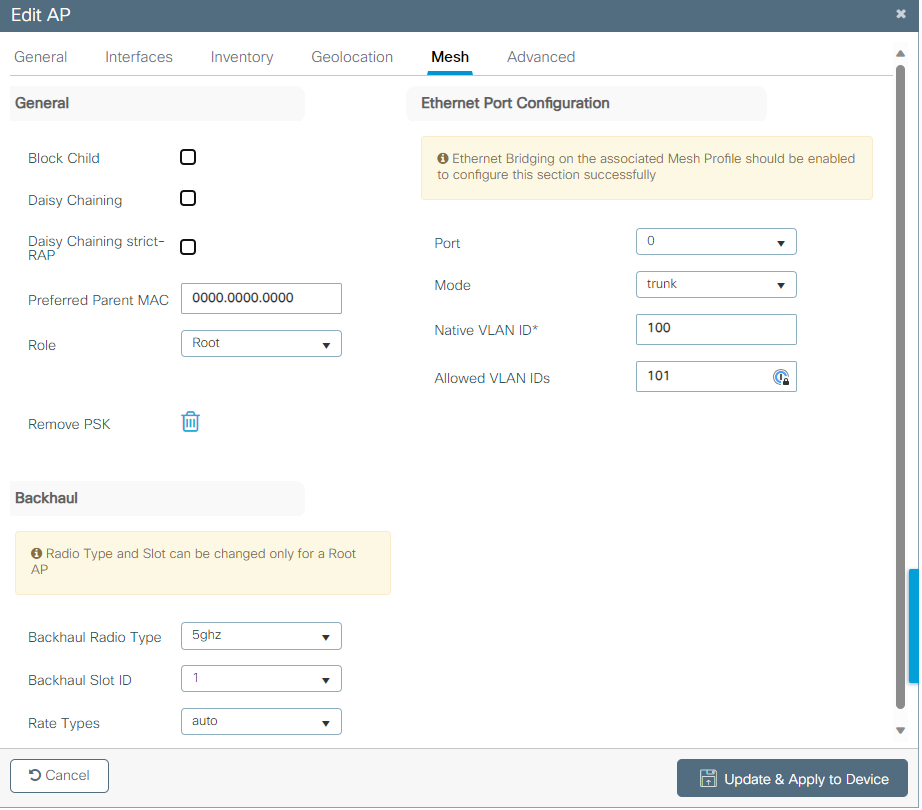

Geolocation을 수정한 다음 Mesh(메시) 탭에서 해당 Role(역할)이 Root AP(루트 AP)로 구성되어 있고 Ethernet Port Configuration(이더넷 포트 컨피그레이션)이 해당 VLAN ID를 사용하는 트렁크(트렁크)로 설정되어 있는지 확인할 수 있습니다.

메시 역할 루트

메시 역할 루트

이더넷 포트 컨피그레이션

이더넷 포트 컨피그레이션

맵 구성

이제 9124 MAP에 가입할 시간입니다.

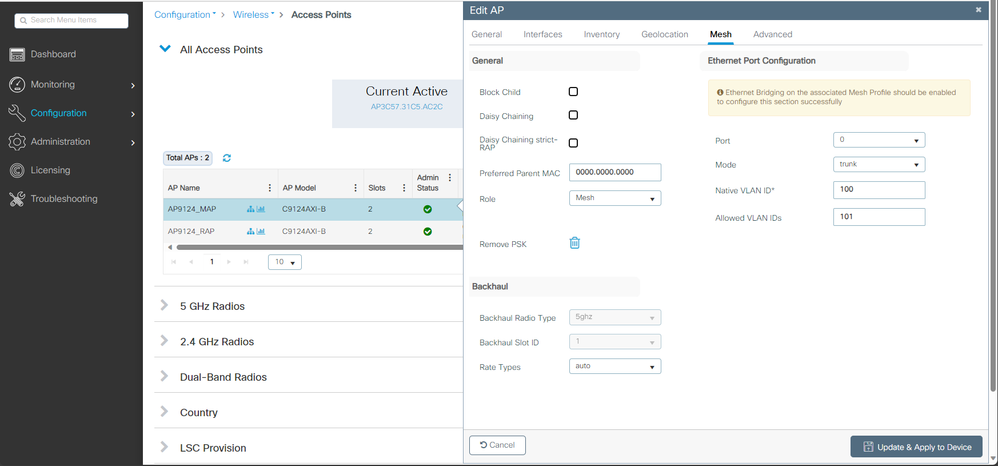

1. 스테이징을 위해 MAP AP를 Switch1에 연결합니다. AP가 EWC에 조인하고 AP 목록에 표시됩니다. 이름을 AP9124_MAP과 같은 이름으로 변경하고 Mesh(메시) 탭에서 Mesh Role(메시 역할)로 구성합니다. Update & Apply to Device(디바이스에 업데이트 및 적용)를 클릭합니다.

MAP 컨피그레이션

MAP 컨피그레이션

2. 네트워크 다이어그램에 따라 Switch1에서 AP를 분리하고 Switch2에 연결합니다. MAP는 RAP를 통해 무선 인터페이스를 통해 EWC에 조인합니다.

참고: AP가 파워 인젝터를 통해 전원을 공급받을 때 AP는 작동하지 않으며 설정이 통제된 환경에 있을 때 Switch2가 물리적으로 가까이 있어 한 스위치에서 다른 스위치로 케이블을 간단히 이동할 수 있습니다.

콘솔 케이블을 AP에 연결하여 콘솔을 통해 어떤 일이 일어나는지 확인할 수 있습니다. 여기 몇 가지 중요한 메시지가 있습니다.

참고: 릴리스 17.12.1부터는 802.11AX AP의 기본 콘솔 전송 속도가 9600bps에서 115200bps로 변경됩니다.

EWC에 대한 연결이 끊어집니다.

AP9124_MAP#

[*01/11/2024 14:08:23.0214] chatter: Device wired0 notify state change link DOWN

[*01/11/2024 14:08:28.1474] Re-Tx Count=1, Max Re-Tx Value=5, SendSeqNum=83, NumofPendingMsgs=3

[*01/11/2024 14:08:28.1474]

[*01/11/2024 14:08:31.1485] Re-Tx Count=2, Max Re-Tx Value=5, SendSeqNum=83, NumofPendingMsgs=3

[*01/11/2024 14:08:31.1486]

[*01/11/2024 14:08:33.4214] chatter: Device wired0 notify state change link UP

[*01/11/2024 14:08:34.1495] Re-Tx Count=3, Max Re-Tx Value=5, SendSeqNum=83, NumofPendingMsgs=3

[*01/11/2024 14:08:34.1495]

[*01/11/2024 14:08:37.1505] Re-Tx Count=4, Max Re-Tx Value=5, SendSeqNum=84, NumofPendingMsgs=4

[*01/11/2024 14:08:37.1505]

[*01/11/2024 14:08:40.1515] Re-Tx Count=5, Max Re-Tx Value=5, SendSeqNum=84, NumofPendingMsgs=4

[*01/11/2024 14:08:40.1515]

[*01/11/2024 14:08:43.1524] Max retransmission count exceeded, going back to DISCOVER mode.

[...]

[*01/11/2024 14:08:48.1537] CRIT-MeshWiredAdj[0][3C:57:31:C5:A9:F8]: Blocklisting Adjacency due to GW UNREACHABLE

[*01/11/2024 14:08:48.1538] CRIT-MeshWiredAdj[0][3C:57:31:C5:A9:F8]: Remove as Parent

[*01/11/2024 14:08:48.1539] CRIT-MeshLink: Link Down Block Root port Mac: 3C:57:31:C5:A9:F8 BH Id: 0 Port:0 Device:DEVNO_WIRED0

[*01/11/2024 14:08:48.1542] CRIT-MeshWiredBackhaul[0]: Remove as uplink

MAP는 무선을 통해 디스커버리 모드로 이동하고 채널 36에서 무선 백홀을 통해 RAP를 찾고 EWC를 찾은 다음 여기에 합류합니다.

[*01/11/2024 14:08:51.3893] CRIT-MeshRadioBackhaul[1]: Set as uplink

[*01/11/2024 14:08:51.3894] CRIT-MeshAwppAdj[1][4C:A6:4D:23:AE:F1]: Set as Parent - (New) channel(36) width(20)

[*01/11/2024 14:08:51.3915] wlan: [0:I:CMN_MLME] mlme_ext_vap_down: VAP (mon0) is down

[*01/11/2024 14:08:51.3926] wlan: [0:I:CMN_MLME] mlme_ext_vap_down: VAP (apbhr0) is down

[*01/11/2024 14:08:51.4045] wlan: [0:I:CMN_MLME] mlme_ext_vap_up: VAP (apbhr0) is up

[*01/11/2024 14:08:51.4053] wlan: [0:I:CMN_MLME] mlme_ext_vap_up: VAP (mon0) is up

[*01/11/2024 14:08:53.3898] CRIT-MeshLink: Set Root port Mac: 4C:A6:4D:23:AE:F1 BH Id: 3 Port:70 Device:DEVNO_BH_R1

[*01/11/2024 14:08:53.3904] Mesh Reconfiguring DHCP.

[*01/11/2024 14:08:53.8680] DOT11_UPLINK_EV: wgb_uplink_set_port_authorized: client not found

[*01/11/2024 14:08:53.9232] CRIT-MeshSecurity: Mesh Security successful authenticating parent 4C:A6:4D:23:AE:F1, informing Mesh Link

[...]

[*01/11/2024 14:09:48.4388] Discovery Response from 192.168.100.40

[*01/11/2024 14:09:59.0000] Started wait dtls timer (60 sec)

[*01/11/2024 14:09:59.0106]

[*01/11/2024 14:09:59.0106] CAPWAP State: DTLS Setup

[*01/11/2024 14:09:59.0987] dtls_verify_server_cert: Controller certificate verification successful

[*01/11/2024 14:09:59.8466]

[*01/11/2024 14:09:59.8466] CAPWAP State: Join

[*01/11/2024 14:09:59.8769] Sending Join request to 192.168.100.40 through port 5264, packet size 1376

[*01/11/2024 14:10:04.7842] Sending Join request to 192.168.100.40 through port 5264, packet size 1376

[*01/11/2024 14:10:04.7953] Join Response from 192.168.100.40, packet size 1397

[...]

[*01/11/2024 14:10:06.6919] CAPWAP State: Run

[*01/11/2024 14:10:06.8506] AP has joined controller 9124EWC

[*01/11/2024 14:10:06.8848] Flexconnect Switching to Connected Mode!

[...]

이제 MAP이 RAP를 통해 EWC에 가입됩니다.

이제 AP C9115가 VLAN 100에서 IP 주소를 가져온 다음 EWC에 조인할 수 있습니다.

경고: VLAN 100은 switchports 트렁크 네이티브 VLAN입니다. VLAN 100의 AP에서 보낸 트래픽이 VLAN 100의 WLC에 도달하려면 메시 링크에 VLAN Transparent가 활성화되어 있어야 합니다. 이 작업은 메시 프로필 이더넷 브리징 섹션에서 수행됩니다.

[*01/19/2024 11:40:55.0710] ethernet_port wired0, ip 192.168.100.14, netmask 255.255.255.0, gw 192.168.100.1, mtu 1500, bcast 192.168.100.255, dns1 192.168.1.254, vid 0, static_ip_failover false, dhcp_vlan_failover false

[*01/19/2024 11:40:58.2070]

[*01/19/2024 11:40:58.2070] CAPWAP State: Init

[*01/19/2024 11:40:58.2150]

[*01/19/2024 11:40:58.2150] CAPWAP State: Discovery

[*01/19/2024 11:40:58.2400] Discovery Request sent to 192.168.100.40, discovery type STATIC_CONFIG(1)

[*01/19/2024 11:40:58.2530] Discovery Request sent to 255.255.255.255, discovery type UNKNOWN(0)

[*01/19/2024 11:40:58.2600]

[*01/19/2024 11:40:58.2600] CAPWAP State: Discovery

[*01/19/2024 11:40:58.2670] Discovery Response from 192.168.100.40

[*01/19/2024 11:40:58.2670] Found Configured MWAR '9124EWC' (respIdx 1).

[*01/19/2024 15:13:56.0000] Started wait dtls timer (60 sec)

[*01/19/2024 15:13:56.0070]

[*01/19/2024 15:13:56.0070] CAPWAP State: DTLS Setup

[...]

[*01/19/2024 15:13:56.1660] dtls_verify_server_cert: Controller certificate verification successful

[*01/19/2024 15:13:56.9000] sudi99_request_check_and_load: Use HARSA SUDI certificate

[*01/19/2024 15:13:57.2980]

[*01/19/2024 15:13:57.2980] CAPWAP State: Join

[*01/19/2024 15:13:57.3170] shared_setenv PART_BOOTCNT 0 &> /dev/null

[*01/19/2024 15:13:57.8620] Sending Join request to 192.168.100.40 through port 5274, packet size 1376

[*01/19/2024 15:14:02.8070] Sending Join request to 192.168.100.40 through port 5274, packet size 1376

[*01/19/2024 15:14:02.8200] Join Response from 192.168.100.40, packet size 1397

[*01/19/2024 15:14:02.8200] AC accepted previous sent request with result code: 0

[*01/19/2024 15:14:03.3700] Received wlcType 2, timer 30

[*01/19/2024 15:14:03.4440]

[*01/19/2024 15:14:03.4440] CAPWAP State: Image Data

[*01/19/2024 15:14:03.4440] AP image version 17.12.2.35 backup 17.9.4.27, Controller 17.12.2.35

[*01/19/2024 15:14:03.4440] Version is the same, do not need update.

[*01/19/2024 15:14:03.4880] status 'upgrade.sh: Script called with args:[NO_UPGRADE]'

[*01/19/2024 15:14:03.5330] do NO_UPGRADE, part2 is active part

[*01/19/2024 15:14:03.5520]

[*01/19/2024 15:14:03.5520] CAPWAP State: Configure

[*01/19/2024 15:14:03.5600] Telnet is not supported by AP, should not encode this payload

[*01/19/2024 15:14:03.6880] Radio [1] Administrative state DISABLED change to ENABLED

[*01/19/2024 15:14:03.6890] Radio [0] Administrative state DISABLED change to ENABLED

[*01/19/2024 15:14:03.8670]

[*01/19/2024 15:14:03.8670] CAPWAP State: Run

[*01/19/2024 15:14:03.9290] AP has joined controller 9124EWC

[*01/19/2024 15:14:03.9310] Flexconnect Switching to Connected Mode!

EWC AP이므로 자체 모델에 해당하는 AP 이미지만 포함되어 있습니다(여기서는 C9124가 ap1g6a를 실행함). 다른 AP 모델에 조인할 경우 Non-Homogeneous 네트워크가 있습니다.

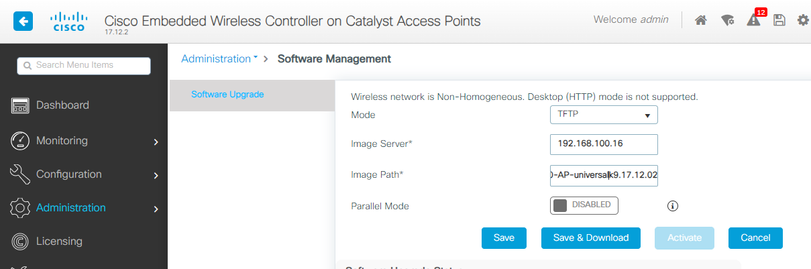

이러한 조건에서 AP가 동일한 버전에 있지 않으면 동일한 버전을 다운로드해야 합니다. 따라서 EWC > Administration > Software Management에서 구성된 AP 이미지와 함께 유효한 TFTP/SFTP 서버 및 위치가 있는지 확인합니다.

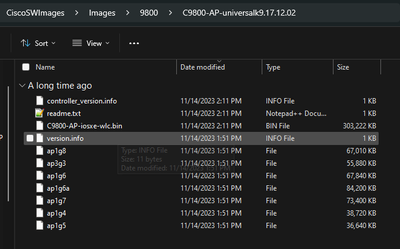

AP 이미지 폴더가 있는 TFTP 서버

AP 이미지 폴더가 있는 TFTP 서버

AP 이미지

AP 이미지

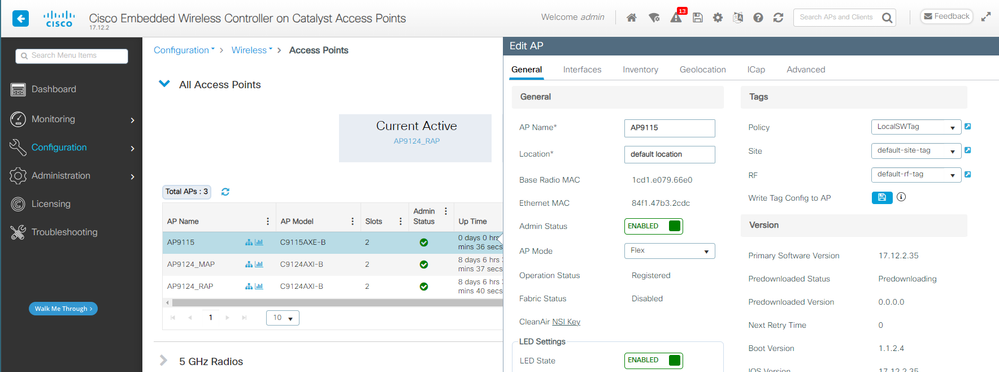

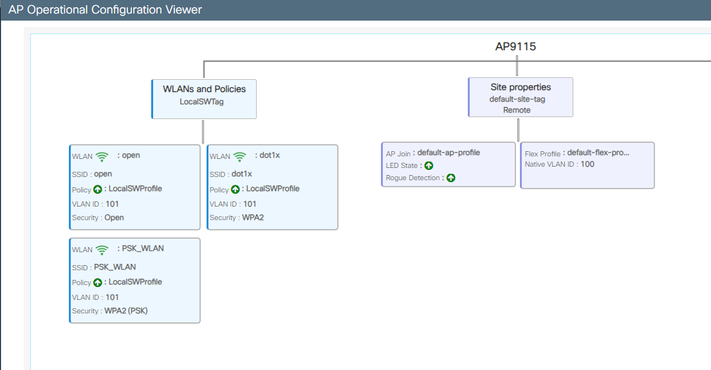

AP는 AP 목록에 표시되며 PolicyTag를 할당할 수 있습니다.

9115 세부사항이 포함된 AP 목록

9115 세부사항이 포함된 AP 목록

AP 작동 보기

AP 작동 보기

다음을 확인합니다.

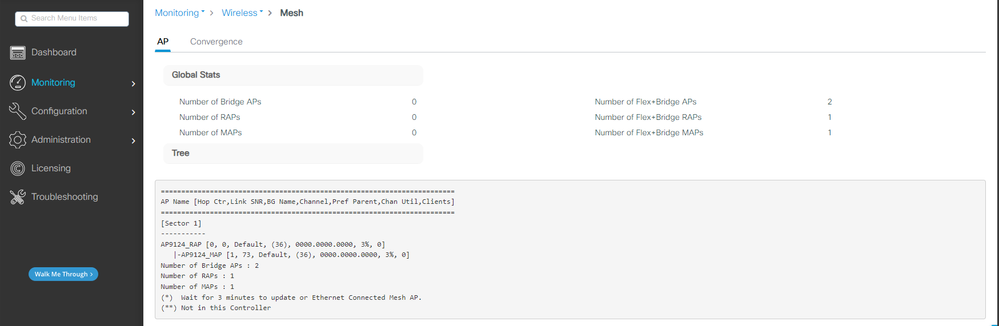

"show wireless mesh ap tree" 명령을 사용하면 CLI의 출력도 제공하는 GUI를 통해 메시 트리를 볼 수 있습니다. GUI에서 Monitoring(모니터링) > Wireless(무선) > Mesh로 이동합니다.

메시 AP 트리

메시 AP 트리

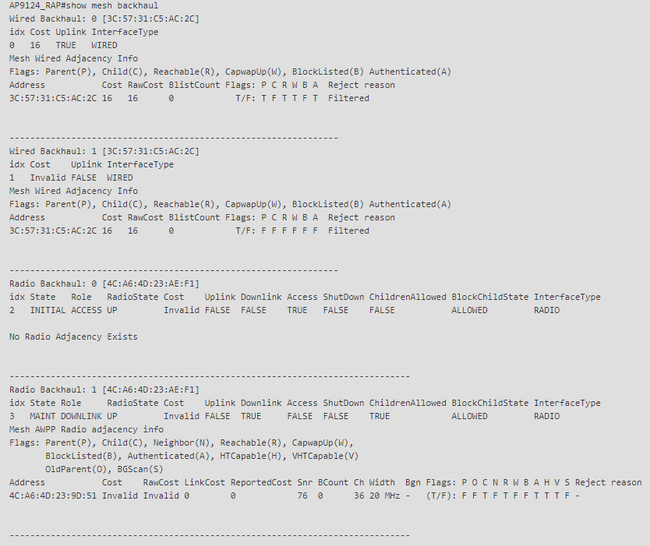

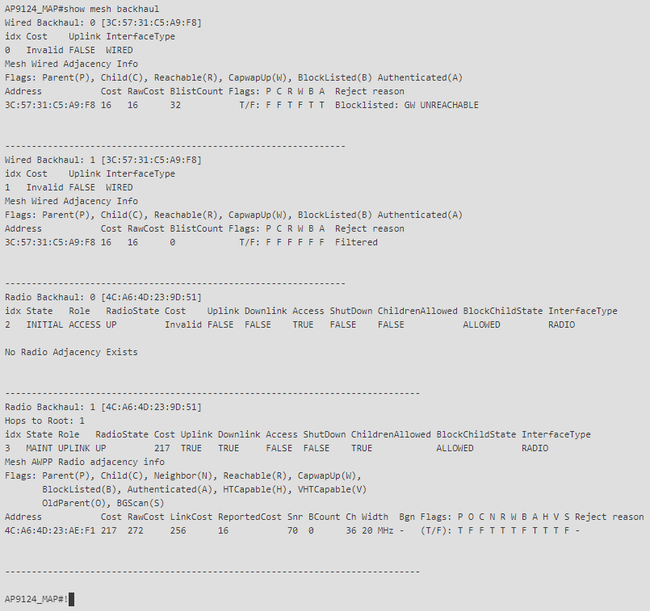

RAP 및 MAP에서 "show mesh backhaul" 명령을 사용하여 메시 백홀을 확인할 수 있습니다.

RAP 쇼 메시 백홀

RAP 쇼 메시 백홀

맵 보기 메시 백홀

맵 보기 메시 백홀

AP 측에서 메시 VLAN 트렁킹 컨피그레이션을 확인할 수 있습니다.

AP9124_RAP#show mesh ethernet vlan config static

Static (Stored) ethernet VLAN Configuration

Ethernet Interface: 0

Interface Mode: TRUNK

Native Vlan: 100

Allowed Vlan: 101,

Ethernet Interface: 1

Interface Mode: ACCESS

Native Vlan: 0

Allowed Vlan:

Ethernet Interface: 2

Interface Mode: ACCESS

Native Vlan: 0

Allowed Vlan:

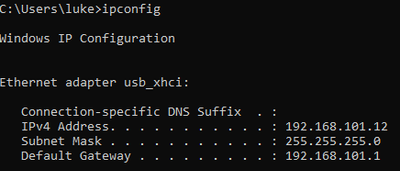

스위치 2에 연결된 랩톱2가 VLAN 101에서 IP 주소를 받았습니다.

Switch1에 배치된 Laptop1이 VLAN 101로부터 IP를 받았습니다.

Ethernet adapter Ethernet 6_White:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::d1d6:f607:ff02:4217%18

IPv4 Address. . . . . . . . . . . : 192.168.101.13

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.101.1

C:\Users\tantunes>ping 192.168.101.12 -i 192.168.101.13

Pinging 192.168.101.12 with 32 bytes of data:

Reply from 192.168.101.12: bytes=32 time=5ms TTL=128

Reply from 192.168.101.12: bytes=32 time=5ms TTL=128

Reply from 192.168.101.12: bytes=32 time=7ms TTL=128

Reply from 192.168.101.12: bytes=32 time=5ms TTL=128

Ping statistics for 192.168.101.12:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 5ms, Maximum = 7ms, Average = 5ms

참고: Windows 디바이스 간 ICMP를 테스트하려면 시스템 방화벽에서 ICMP를 허용해야 합니다. 기본적으로 Windows 디바이스는 시스템 방화벽에서 ICMP를 차단합니다.

이더넷 브리징을 확인하기 위한 또 다른 간단한 테스트는 두 스위치에 모두 VLAN 101용 SVI를 두고 Switch2 SVI를 DHCP로 설정하는 것입니다. VLAN 101용 스위치2 SVI는 VLAN 101에서 IP를 가져오며, Switch 1 VLAN 101 SVI for vlan 101 connectivity 검사를 수행할 수 있습니다.

Switch2#show ip int br

Interface IP-Address OK? Method Status Protocol

Vlan1 unassigned YES NVRAM up down

Vlan100 192.168.100.61 YES DHCP up up

Vlan101 192.168.101.11 YES DHCP up up

GigabitEthernet0/1 unassigned YES unset up up

[...]

Switch2#

Switch2#ping 192.168.101.1 source 192.168.101.11

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.101.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.101.11

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 3/4/7 ms

Switch2#

Switch1#sh ip int br

Interface IP-Address OK? Method Status Protocol

Vlan1 192.168.1.11 YES NVRAM up up

Vlan100 192.168.100.1 YES NVRAM up up

Vlan101 192.168.101.1 YES NVRAM up up

GigabitEthernet1/0/1 unassigned YES unset up up

[...]

Switch1#ping 192.168.101.11 source 192.168.101.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.101.11, timeout is 2 seconds:

Packet sent with a source address of 192.168.101.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/6/8 ms

Switch1#

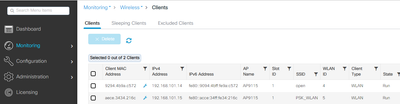

로컬 모드 AP C9115도 EWC에 합류했습니다.

AP 9115가 EWC에 참가

AP 9115가 EWC에 참가

VLAN 101이 액세스 정책에 정의되어 있는 3개의 WLAN, open, PSK 및 dot1x가 정책 프로필에 매핑되었습니다.

AP9115 작동 구성

AP9115 작동 구성

무선 클라이언트는 WLAN에 연결할 수 있습니다.

문제 해결

이 섹션에서는 유용한 명령과 몇 가지 팁, 요령 및 권장 사항을 제공합니다.

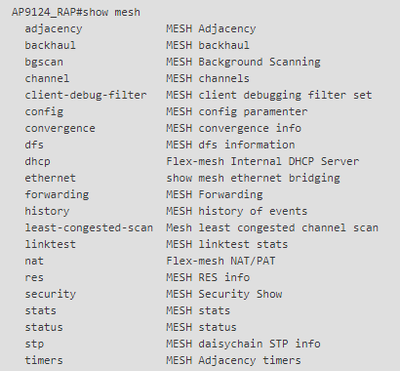

유용한 명령

RAP/MAP:

메시 표시

메시 표시

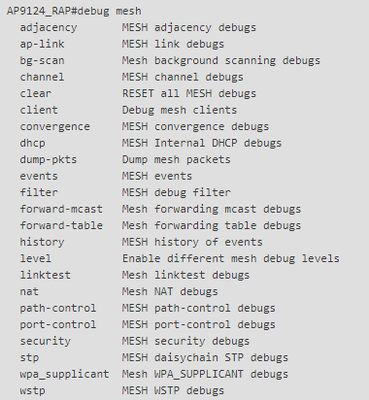

RAP/MAP 디버그 메시 옵션

RAP/MAP 디버그 메시 옵션

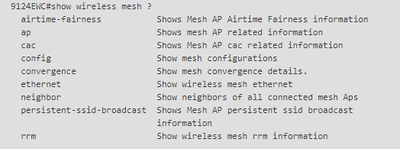

WLC의 경우:

무선 메시 표시

무선 메시 표시

WLC에서 디버깅하려면 MAP/RAP의 MAC 주소와 함께 RadioActive 추적을 사용하는 것이 가장 좋습니다.

예 1: RAP가 MAP에서 인접성을 수신하고 인증에 성공함

AP9124_RAP#show debug

mesh:

adjacent packet debugging is enabled

event debugging is enabled

mesh linktest debug debugging is enabled

Jan 16 14:47:01 AP9124_RAP kernel: [*01/16/2024 14:47:01.9559] EVENT-MeshRadioBackhaul[1]: Sending ADD_LINK to MeshLink

Jan 16 14:47:01 AP9124_RAP kernel: [*01/16/2024 14:47:01.9559] EVENT-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: AWPP adjacency added channel(36) bgn() snr(70)

Jan 16 14:47:01 AP9124_RAP kernel: [*01/16/2024 14:47:01.9560] EVENT-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: Wcp Client Add vapId:17 AID:256

Jan 16 14:47:01 AP9124_RAP kernel: [*01/16/2024 14:47:01.9570] CLSM[4C:A6:4D:23:9D:51]: Skip key programming due to null key

Jan 16 14:47:04 AP9124_RAP kernel: [*01/16/2024 14:47:04.9588] EVENT-MeshRadioBackhaul[1]: Sending LINK_UP to MeshLink

Jan 16 14:47:04 AP9124_RAP kernel: [*01/16/2024 14:47:04.9592] EVENT-MeshLink: Add BH Radio port Mac:4C:A6:4D:23:9D:51 port:70 Device:DEVNO_BH_R1

Jan 16 14:47:04 AP9124_RAP kernel: [*01/16/2024 14:47:04.9600] EVENT-MeshSecurity: Processing ASSOC_REQ, Child(4C:A6:4D:23:9D:51) state changed to ASSOC

Jan 16 14:47:05 AP9124_RAP kernel: [*01/16/2024 14:47:05.1008] EVENT-MeshSecurity: Intermodule message ASSOC_RESP_NOTIFICATION

Jan 16 14:47:05 AP9124_RAP kernel: [*01/16/2024 14:47:05.1011] EVENT-MeshSecurity: Processing CAPWAP_MESH_ASSOC_RSP, Child(4C:A6:4D:23:9D:51) state changed to AUTH

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.1172] EVENT-MeshSecurity: Intermodule message KEY_ADD_NOTIFICATION

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.1173] EVENT-MeshSecurity: save pmk for Child(4C:A6:4D:23:9D:51) in EAP mode

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.1173] EVENT-MeshSecurity: save anonce for Child(4C:A6:4D:23:9D:51)

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2033] EVENT-MeshSecurity: Processing TGR_AUTH_REQ, Child(4C:A6:4D:23:9D:51) state changed to KEY_INIT

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2139] EVENT-MeshSecurity: decoding TGR_REASSOC_REQ frame from 4C:A6:4D:23:9D:51, no mic

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2139] EVENT-MeshSecurity: Parent(4C:A6:4D:23:AE:F1) generating keys for child 4C:A6:4D:23:9D:51

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2143] EVENT-MeshSecurity: Processing TGR_REASSOC_REQ, Child(4C:A6:4D:23:9D:51) state changed to STATE_RUN

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2143] EVENT-MeshSecurity: Mesh Security successful authenticating child 4C:A6:4D:23:9D:51, informing Mesh Link

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2143] EVENT-MeshLink: Mac: 4C:A6:4D:23:9D:51 bh_id:3 auth_result: Pass

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2143] EVENT-MeshLink: Sending NOTIFY_SECURITY_DONE to Control

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2144] EVENT-MeshLink: Mesh Link:Security success on Child :4C:A6:4D:23:9D:51

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2146] EVENT-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: auth_complete Result(Pass)

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2147] EVENT-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: Wcp Client Add vapId:17 AID:256

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2151] EVENT-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: Reset mesh client

Jan 16 14:47:06 AP9124_RAP kernel: [*01/16/2024 14:47:06.2151] EVENT-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: Wcp Client Add vapId:17 AID:256

Jan 16 14:47:19 AP9124_RAP kernel: [*01/16/2024 14:47:19.3576] EVENT-MeshRadioBackhaul[1]: Started phased mesh neigh upddate with 1 neighbors

Jan 16 14:47:19 AP9124_RAP kernel: [*01/16/2024 14:47:19.3577] EVENT-MeshRadioBackhaul[1]: Started mesh neigh update batch at index 0

Jan 16 14:47:19 AP9124_RAP kernel: [*01/16/2024 14:47:19.3577] EVENT-MeshRadioBackhaul[1]: All mesh neigh update batches completed

예 2: MAP Mac 주소가 WLC에 추가되지 않았거나 잘못 추가됨

Jan 16 14:52:13 AP9124_RAP kernel: [*01/16/2024 14:52:13.6402] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7407] INFO-MeshRadioBackhaul[1]: Rx ADJ Request unicast Mac: 4C:A6:4D:23:9D:51, bgn: channel:36 snr:71

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7408] EVENT-MeshRadioBackhaul[1]: Sending LINK_UP to MeshLink

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7409] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7411] EVENT-MeshLink: Add BH Radio port Mac:4C:A6:4D:23:9D:51 port:70 Device:DEVNO_BH_R1

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7419] EVENT-MeshSecurity: Processing ASSOC_REQ, Child(4C:A6:4D:23:9D:51) state changed to ASSOC

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7583] EVENT-MeshSecurity: Intermodule message ASSOC_RESP_NOTIFICATION

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7586] EVENT-MeshSecurity: Processing CAPWAP_MESH_ASSOC_RSP, WLC blocks Child 4C:A6:4D:23:9D:51, state changed to IDLE

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7586] EVENT-MeshSecurity: Mesh Security failed to authenticate child 4C:A6:4D:23:9D:51

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7620] INFO-MeshRadioBackhaul[1]: Rx ADJ Request unicast Mac: 4C:A6:4D:23:9D:51, bgn: channel:36 snr:72

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7620] INFO-MeshRadioBackhaul[1]: APID TLV for Mac: 4C:A6:4D:23:9D:51, length:6

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7621] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: ApID: len(6):

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7621] 0x3c 0x57 0x31 0xc5 0xa9 0xf8

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7621] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: HcExt: hopcountVersion:1 capabilities: 0

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7621] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: HT CAP : width(0)

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7621] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: HT CAP MCS :

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7622] 0xff 0xff 0xff 0xff 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7622] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: VHT CAP : width(0)

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7622] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: VHT CAP MCS :

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7622] 0xaa 0xff 0x00 0x00 0xaa 0xff 0x00 0x00

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7622] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: HE CAP : width(0)

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7623] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: HE CAP MCS :

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7623] 0xaa 0xff 0xaa 0xff 0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7623] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7636] EVENT-MeshRadioBackhaul[1]: Sending LINK_DOWN to MeshLink

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7637] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7642] EVENT-MeshLink: Sending NOTIFY_SECURITY_LINK_DOWN to MeshSecurity

Jan 16 14:52:15 AP9124_RAP kernel: [*01/16/2024 14:52:15.7642] EVENT-MeshSecurity: Intermodule message NOTIFY_SECURITY_LINK_DOWN

예 3: RAP 손실 맵

Jan 16 14:48:58 AP9124_RAP kernel: [*01/16/2024 14:48:58.9929] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:48:59 AP9124_RAP kernel: [*01/16/2024 14:48:59.2889] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: set_distVector: vec rapHops:1 metric:13048576

Jan 16 14:48:59 AP9124_RAP kernel: [*01/16/2024 14:48:59.7894] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: set_distVector: vec rapHops:1 metric:13048576

Jan 16 14:48:59 AP9124_RAP kernel: [*01/16/2024 14:48:59.9931] INFO-MeshRadioBackhaul[1]: Rx ADJ Request unicast Mac: 4C:A6:4D:23:9D:51, bgn: channel:36 snr:71

Jan 16 14:48:59 AP9124_RAP kernel: [*01/16/2024 14:48:59.9932] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:49:00 AP9124_RAP kernel: [*01/16/2024 14:49:00.2891] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: set_distVector: vec rapHops:1 metric:13048576

Jan 16 14:49:00 AP9124_RAP kernel: [*01/16/2024 14:49:00.7891] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: set_distVector: vec rapHops:1 metric:13048576

Jan 16 14:49:00 AP9124_RAP kernel: [*01/16/2024 14:49:00.9937] INFO-MeshRadioBackhaul[1]: Rx ADJ Request unicast Mac: 4C:A6:4D:23:9D:51, bgn: channel:36 snr:69

Jan 16 14:49:00 AP9124_RAP kernel: [*01/16/2024 14:49:00.9938] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:49:01 AP9124_RAP kernel: [*01/16/2024 14:49:01.2891] INFO-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: set_distVector: vec rapHops:1 metric:13048576

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5480] EVENT-MeshAwppAdj[1][4C:A6:4D:23:9D:51]: Child Health is 0 dropping child

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5481] EVENT-MeshRadioBackhaul[1]: MeshRadioBackhaul::push_kill_adj_msg mac:4C:A6:4D:23:9D:51

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5481] EVENT-MeshRadioBackhaul[1]: Sending KILL_ADJACENCY to Self

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5488] EVENT-MeshRadioBackhaul[1]: KILL_ADJACENCY received from self Data: 0x4c 0xa6 0x4d 0x23 0x9d 0x51

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5489] INFO-MeshRadioBackhaul[1]: Tx ADJ Response to 4C:A6:4D:23:9D:51 len: 247 type: 32 ch:36 antenna:0 netname: offchan: 0

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5501] EVENT-MeshRadioBackhaul[1]: Sending LINK_DOWN to MeshLink

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5501] EVENT-MeshAdj[1][4C:A6:4D:23:9D:51]: Adjacency removed

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5502] EVENT-MeshRadioBackhaul[1]: Sending REMOVE_LINK to MeshLink

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5511] EVENT-MeshLink: Sending NOTIFY_SECURITY_LINK_DOWN to MeshSecurity

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5512] EVENT-MeshSecurity: Intermodule message NOTIFY_SECURITY_LINK_DOWN

Jan 16 14:49:25 AP9124_RAP kernel: [*01/16/2024 14:49:25.5513] EVENT-MeshLink: Delete BH3 Radio port Mac:4C:A6:4D:23:9D:51 port:70 Device:DEVNO_BH_R1

팁, 요령 및 권장 사항

- MAP와 RAP를 유선 상의 동일한 이미지 버전으로 업그레이드함으로써 공중으로 전달되는 이미지 다운로드를 피하고 있습니다("더티(dirty)" RF 환경에서는 문제가 될 수 있음).

- 제어된 환경에서 설정을 테스트한 후 현장에 구축하는 것이 좋습니다.

- 양쪽에서 Windows 랩톱과 이더넷 브리징을 테스트할 경우 Windows 디바이스 간의 ICMP를 테스트하려면 시스템 방화벽에서 ICMP를 허용해야 합니다. 기본적으로 Windows 디바이스는 시스템 방화벽에서 ICMP를 차단합니다.

- 외부 안테나가 있는 AP를 사용하는 경우 구축 설명서를 참조하여 어떤 안테나가 호환되는지 그리고 어떤 포트에 꽂아야 하는지 확인하십시오.

- 메시 링크를 통해 서로 다른 VLAN의 트래픽을 브리징하려면 VLAN 투명 기능을 비활성화해야 합니다.

- syslog 서버가 AP에 로컬인 경우를 고려하십시오. 그렇지 않으면 콘솔 연결에서만 사용 가능한 디버그 정보를 제공할 수 있습니다.

참조

Cisco Embedded Wireless Controller on Catalyst Access Points 데이터 시트

Cisco Embedded Wireless Controller on Catalyst Access Points(EWC) 백서

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

16-Jan-2024 |

최초 릴리스 |

피드백

피드백