firepower, 인스턴스, 가용성, 확장성 컨피그레이션 확인

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 Firepower 고가용성 및 확장성 컨피그레이션, 방화벽 모드 및 인스턴스 구축 유형의 확인에 대해 설명합니다.

배경 정보

고가용성 및 확장성 컨피그레이션, 방화벽 모드 및 인스턴스 구축 유형에 대한 확인 단계는 UI(사용자 인터페이스), CLI(명령줄 인터페이스), REST-API 쿼리, SNMP 및 문제 해결 파일에 표시됩니다.

사전 요구 사항

요구 사항

- 기본 제품 지식

- REST-API, SNMP

사용되는 구성 요소

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Firepower 11xx

- Firepower 21xx

- Firepower 31xx

- Firepower 41xx

- FMC(firepower Management Center) 버전 7.1.x

- Firepower FXOS(eXtensible Operating System) 2.11.1.x

- Firepower 장치 관리자(FDM) 7.1.x

- Firepower Threat Defense 7.1.x

- ASA 9.17.x

고가용성 및 확장성 컨피그레이션 확인

고가용성은 장애 조치 컨피그레이션을 의미합니다. 고가용성 또는 장애 조치 설정에서는 두 디바이스를 연결하므로 디바이스 중 하나에 장애가 발생할 경우 다른 디바이스가 이를 대신할 수 있습니다.

확장성은 클러스터 컨피그레이션을 나타냅니다. 클러스터 컨피그레이션을 사용하면 여러 FTD 노드를 하나의 논리적 디바이스로 그룹화할 수 있습니다. 클러스터는 단일 디바이스의 모든 편의성(관리, 네트워크에 통합)과 향상된 처리량 및 여러 디바이스의 이중화를 제공합니다.

이 문서에서는 다음 표현식을 교환하여 사용합니다.

- 고가용성 또는 장애 조치

- 확장성 또는 클러스터

경우에 따라 고가용성 및 확장성 컨피그레이션 또는 상태 확인을 사용할 수 없습니다. 예를 들어, FTD 독립형 컨피그레이션에는 확인 명령이 없습니다. 독립형, 장애 조치 및 클러스터 컨피그레이션 모드는 상호 배타적입니다. 디바이스에 장애 조치 및 클러스터 컨피그레이션이 없는 경우 독립형 모드로 작동하는 것으로 간주됩니다.

FMC 고가용성

FMC 고가용성 컨피그레이션 및 상태는 다음 옵션을 사용하여 확인할 수 있습니다.

- FMC UI

- FMC CLI

- REST API 요청

- FMC 문제 해결 파일

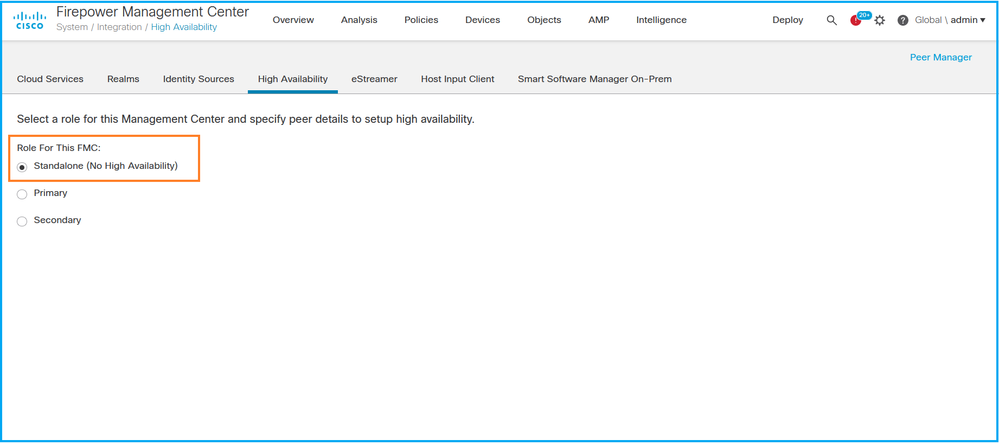

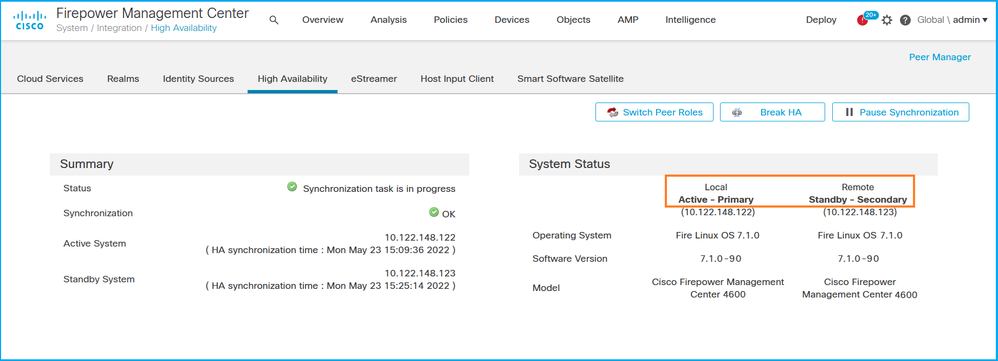

FMC UI

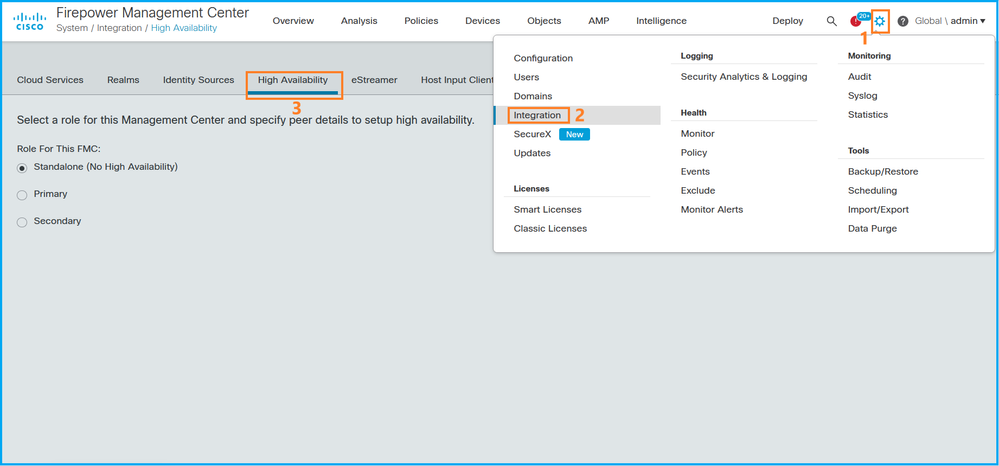

FMC UI에서 FMC 고가용성 컨피그레이션 및 상태를 확인하려면 다음 단계를 수행하십시오.

1. 시스템 > 통합 > 고가용성을 선택합니다.

2. FMC의 역할을 확인합니다. 이 경우 고가용성이 구성되지 않으며 FMC는 독립형 컨피그레이션으로 작동합니다.

고가용성이 구성된 경우 로컬 및 원격 역할이 표시됩니다.

FMC CLI

FMC CLI에서 FMC 고가용성 컨피그레이션 및 상태를 확인하려면 다음 단계를 수행하십시오.

1. SSH 또는 콘솔 연결을 통해 FMC에 액세스합니다.

2. expert 명령을 실행한 다음 sudo su 명령을 실행합니다.

> expert admin@fmc1:~$ sudo su Password: Last login: Sat May 21 21:18:52 UTC 2022 on pts/0 fmc1:/Volume/home/admin#

3. troubleshoot_HADC.pl 명령을 실행하고 옵션 1 FMC의 HA 정보 표시를 선택합니다. 고가용성이 구성되지 않은 경우 이 출력이 표시됩니다.

fmc1:/Volume/home/admin# troubleshoot_HADC.pl

**************** Troubleshooting Utility ************** 1 Show HA Info Of FMC 2 Execute Sybase DBPing 3 Show Arbiter Status 4 Check Peer Connectivity 5 Print Messages of AQ Task 6 Show FMC HA Operations History (ASC order) 7 Dump To File: FMC HA Operations History (ASC order) 8 Last Successful Periodic Sync Time (When it completed) 9 Print HA Status Messages 10 Compare active and standby device list 11 Check manager status of standby missing devices 12 Check critical PM processes details 13 Help 0 Exit ************************************************************** Enter choice: 1 HA Enabled: No

고가용성이 구성된 경우 이 출력이 표시됩니다.

fmc1:/Volume/home/admin# troubleshoot_HADC.pl **************** Troubleshooting Utility ************** 1 Show HA Info Of FMC

2 Execute Sybase DBPing

3 Show Arbiter Status

4 Check Peer Connectivity

5 Print Messages of AQ Task

6 Show FMC HA Operations History (ASC order)

7 Dump To File: FMC HA Operations History (ASC order)

8 Help

0 Exit **************************************************************

Enter choice: 1 HA Enabled: Yes This FMC Role In HA: Active - Primary

Status out put: vmsDbEngine (system,gui) - Running 29061

In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471.

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

참고: 고가용성 컨피그레이션에서는 FMC 역할이 기본 또는 보조 역할, 활성 또는 대기 상태를 가질 수 있습니다¶

FMC REST API

FMC REST-API를 통해 FMC 고가용성 및 확장성 컨피그레이션 및 상태를 확인하려면 다음 단계를 수행합니다. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

1. 인증 토큰 요청:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

... < X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. 글로벌 도메인의 UUID를 찾으려면 이 쿼리의 토큰을 사용합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{ "items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

{

"name": "Global/TEST1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/TEST2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 4,

"limit": 25,

"offset": 0,

"pages": 1

}

}

참고: 부품 | 명령 문자열의 python -m json.tool은 JSON 스타일의 출력 형식을 지정하는 데 사용되며 선택 사항입니다.

3. 다음 쿼리에서 글로벌 도메인 UUID를 사용합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

고가용성이 구성되지 않은 경우 이 출력이 표시됩니다.

{

"links": {},

"paging": {

"count": 0,

"limit": 0,

"offset": 0,

"pages": 0

}

}

고가용성이 구성된 경우 이 출력이 표시됩니다.

{

"items": [

{

"fmcPrimary": {

"ipAddress": "192.0.2.1",

"role": "Active",

"uuid": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46"

},

"fmcSecondary": {

"ipAddress": "192.0.2.2",

"role": "Standby",

"uuid": "a2de9750-4635-11ec-b56d-201c961a3600"

},

"haStatusMessages": [

"Healthy"

],

"id": "de7bfc10-13b5-11ec-afaf-a0f8cf9ccb46",

"overallStatus": "GOOD",

"syncStatus": "GOOD",

"type": "FMCHAStatus"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/integration/fmchastatuses?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

FMC 문제 해결 파일

FMC 문제 해결 파일에서 FMC 고가용성 컨피그레이션 및 상태를 확인하려면 다음 단계를 수행하십시오.

1. 문제 해결 파일을 열고 <filename>.tar/results-<date>—xxxxxx/command-outputs 폴더로 이동합니다.

2. usr-local-sf-bin-troubleshoot_HADC.pl -a.output 파일을 엽니다.

고가용성이 구성되지 않은 경우 이 출력이 표시됩니다.

# pwd

/var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output"

Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a:

$VAR1 = [

'Mirror Server => csmEng',

{

'rcode' => 0,

'stderr' => undef,

'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745

Type Property Value

--------- ---------------- ------------------------------

Database MirrorRole NULL

Database MirrorState NULL

Database PartnerState NULL

Database ArbiterState NULL

Server ServerName csmEng

Ping database successful.

'

}

];

(system,gui) - Waiting

HA Enabled: No

Sybase Database Name: csmEng

Arbiter Not Running On This FMC.

Not In HA

고가용성이 구성된 경우 이 출력이 표시됩니다.

# pwd /var/tmp/results-05-06-2022--199172/command-outputs

# cat "usr-local-sf-bin-troubleshoot_HADC.pl -a.output" Output of /usr/local/sf/bin/troubleshoot_HADC.pl -a: Status out put: vmsDbEngine (system,gui) - Running 9399 In vmsDbEngineStatus(): vmsDbEngine process is running at /usr/local/sf/lib/perl/5.24.4/SF/Synchronize/HADC.pm line 3471. $VAR1 = [ 'Mirror Server => csm_primary', { 'stderr' => undef, 'stdout' => 'SQL Anywhere Server Ping Utility Version 17.0.10.5745 Type Property Value --------- ---------------- ------------------------------ Database MirrorRole primary Database MirrorState synchronizing Database PartnerState connected Database ArbiterState connected Server ServerName csm_primary Ping database successful. ', 'rcode' => 0 } ]; (system,gui) - Running 8185 ...

HA Enabled: Yes

This FMC Role In HA: Active - Primary

Sybase Process: Running (vmsDbEngine, theSybase PM Process is Running)

Sybase Database Connectivity: Accepting DB Connections.

Sybase Database Name: csm_primary

Sybase Role: Active

Sybase Database Name: csm_primary

Arbiter Running On This FMC.

Peer Is Connected

FDM 고가용성

FDM 고가용성 컨피그레이션 및 상태는 다음 옵션을 사용하여 확인할 수 있습니다.

- FDM UI

- FDM REST API 요청

- FTD CLI

- FTD SNMP 폴링

- FTD 문제 해결 파일

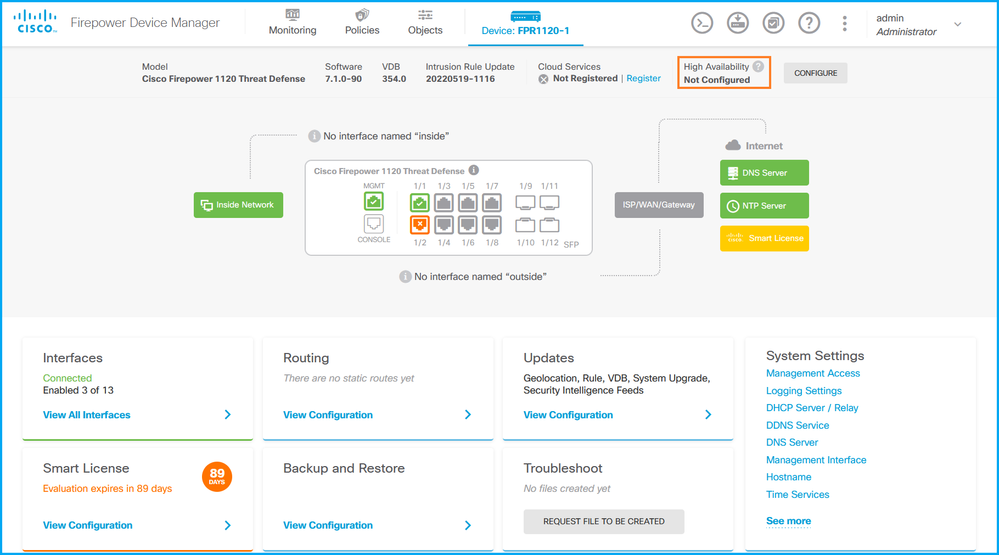

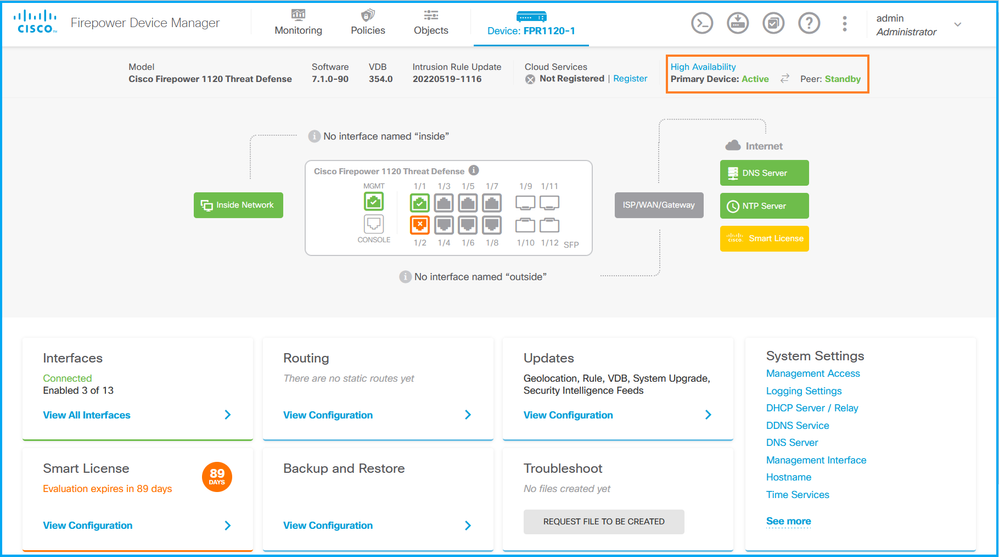

FDM UI

FDM UI에서 FDM 고가용성 컨피그레이션 및 상태를 확인하려면 기본 페이지에서 High Availability를 선택합니다. 고가용성이 구성되지 않은 경우 High Availability 값은 Not Configured입니다.

고가용성이 구성된 경우 로컬 및 원격 피어 유닛 장애 조치 컨피그레이션 및 역할이 표시됩니다.

FDM REST API

FDM REST-API 요청을 통해 FDM 고가용성 컨피그레이션 및 상태를 확인하려면 다음 단계를 수행합니다. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

1. 인증 토큰 요청:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Cisco123" }' 'https://192.0.2.3/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. 고가용성 컨피그레이션을 확인하려면 다음 쿼리에서 액세스 토큰 값을 사용합니다.

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/ha/configurations'

고가용성이 구성되지 않은 경우 이 출력이 표시됩니다.

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": null,

"failoverInterface": null,

"failoverName": null,

"primaryFailoverIPv4": null,

"secondaryFailoverIPv4": null,

"primaryFailoverIPv6": null,

"secondaryFailoverIPv6": null,

"statefulFailoverInterface": null,

"statefulFailoverName": null,

"primaryStatefulFailoverIPv4": null,

"secondaryStatefulFailoverIPv4": null,

"primaryStatefulFailoverIPv6": null,

"secondaryStatefulFailoverIPv6": null,

"sharedKey": null,

"id": "76ha83ga-c872-11f2-8be8-8e45bb1943c0",

"type": "haconfiguration",

"links": {

"self": "https://192.0.2.2/api/fdm/v6/devices/default/ha/configurations/76ha83ga-c872-11f2-8be8-8e45bb1943c0"

}

}

],

"paging": {

"prev": [],

"next": [],

"limit": 10,

"offset": 0,

"count": 1,

"pages": 0

}

}

고가용성이 구성된 경우 이 출력이 표시됩니다.

{

"items": [

{

"version": "issgb3rw2lixf",

"name": "HA",

"nodeRole": "HA_PRIMARY",

"failoverInterface": {

"version": "ezzafxo5ccti3",

"name": "",

"hardwareName": "Ethernet1/1",

"id": "8d6c41df-3e5f-465b-8e5a-d336b282f93f",

"type": "physicalinterface"

},

...

3. 고가용성 상태를 확인하려면 다음 질의를 사용합니다.

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTMyMDg1MjgsInN1YiI6ImFkbWluIiwianRpIjoiMjI1YWRhZWMtZDlhYS0xMWVjLWE5MmEtMjk4YjRjZTUxNmJjIiwibmJmIjoxNjUzMjA4NTI4LCJleHAiOjE2NTMyMTAzMjgsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MzIxMDkyODU2OSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTNmZDA3ZjMtZDgxZS0xMWVjLWE5MmEtYzk5N2UxNDcyNTM0IiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.ai3LUbnsLOJTN6exKOANsEG5qTD6L-ANd_1V6TbFe6M' 'https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default'

고가용성이 구성되지 않은 경우 이 출력이 표시됩니다.

{

"nodeRole" : null,

"nodeState" : "SINGLE_NODE",

"peerNodeState" : "HA_UNKNOWN_NODE",

"configStatus" : "UNKNOWN",

"haHealthStatus" : "HEALTHY",

"disabledReason" : "",

"disabledTimestamp" : null,

"id" : "default",

"type" : "hastatus",

"links" : {

"self" : "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

고가용성이 구성된 경우 이 출력이 표시됩니다.

{

"nodeRole": "HA_PRIMARY",

"nodeState": "HA_ACTIVE_NODE",

"peerNodeState": "HA_STANDBY_NODE",

"configStatus": "IN_SYNC",

"haHealthStatus": "HEALTHY",

"disabledReason": "",

"disabledTimestamp": "",

"id": "default",

"type": "hastatus",

"links": {

"self": "https://192.0.2.3/api/fdm/v6/devices/default/operational/ha/status/default"

}

}

FTD CLI

섹션의 단계를 수행합니다.

FTD SNMP 폴링

섹션의 단계를 수행합니다.

FTD 문제 해결 파일

섹션의 단계를 수행합니다.

FTD 고가용성 및 확장성

FTD 고가용성 및 확장성 구성과 상태는 다음 옵션을 사용하여 확인할 수 있습니다.

- FTD CLI

- FTD SNMP

- FTD 문제 해결 파일

- FMC UI

- FMC REST-API

- FDM UI

- FDM REST-API

- FCM UI

- FXOS CLI

- FXOS REST-API

- FXOS 섀시 show-tech 파일

FTD CLI

FTD CLI에서 FTD 고가용성 및 확장성 컨피그레이션과 상태를 확인하려면 다음 단계를 수행하십시오.

1. 다음 옵션을 사용하여 플랫폼 및 구축 모드에 따라 FTD CLI에 액세스합니다.

- FTD에 대한 직접 SSH 액세스 - 모든 플랫폼

- 명령 connect ftd를 통해 FXOS 콘솔 CLI(Firepower 1000/2100/3100)에서 액세스

- 명령을 통한 FXOS CLI 액세스(Firepower 4100/9300):

연결 모듈 <x> [console|telnet](여기서 x는 슬롯 ID), ftd [instance]에 연결합니다. 여기서 인스턴스는 다중 인스턴스 배포에만 관련됩니다.

- 가상 FTD의 경우 FTD에 대한 직접 SSH 액세스 또는 하이퍼바이저 또는 클라우드 UI로부터의 콘솔 액세스

2. FTD 장애 조치 컨피그레이션 및 상태를 확인하려면 CLI에서 show running-config failover 및 show failover state 명령을 실행합니다.

장애 조치가 구성되지 않은 경우 이 출력이 표시됩니다.

> show running-config failover

no failover

> show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

장애 조치가 구성된 경우 이 출력이 표시됩니다.

> show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.34.2 255.255.255.0 standby 10.30.34.3

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 09:21:50 UTC May 22 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. FTD 클러스터 컨피그레이션 및 상태를 확인하려면 CLI에서 show running-config cluster 및 show cluster info 명령을 실행합니다.

클러스터가 구성되지 않은 경우 이 출력이 표시됩니다.

> show running-config cluster

> show cluster info

Clustering is not configured

클러스터가 구성된 경우 이 출력이 표시됩니다.

> show running-config cluster cluster group ftd_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.204 ip 10.173.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable > show cluster info Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

참고: 소스 및 제어 역할은 동일합니다.

FTD SNMP

SNMP를 통해 FTD 고가용성 및 확장성 컨피그레이션과 상태를 확인하려면 다음 단계를 수행하십시오.

- SNMP가 구성되고 활성화되었는지 확인합니다. FDM 관리 FTD의 경우 구성 단계에 대해서는 Firepower FDM에서 SNMP 구성 및 문제 해결을 참조하십시오. FMC 관리 FTD의 경우 컨피그레이션 단계는 Firepower NGFW 어플라이언스에서 SNMP 구성을 참조하십시오.

- FTD 장애 조치 컨피그레이션 및 상태를 확인하려면 OID .1.3.6.1.4.1.9.9.147.1.2.1.1.1을 폴링합니다.

장애 조치가 구성되지 않은 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

장애 조치가 구성된 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.5 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. 클러스터 컨피그레이션 및 상태를 확인하려면 OID 1.3.6.1.4.1.9.9.491.1.8.1을 폴링합니다.

클러스터가 구성되지 않은 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 192.0.2.5 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

클러스터가 구성되었지만 활성화되지 않은 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

클러스터가 구성, 활성화 및 가동 상태인 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.7 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "ftd_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

OID 설명에 대한 자세한 내용은 CISCO-UNIFIED-FIREWALL-MIB를 참조하십시오.

FTD 문제 해결 파일

FTD 문제 해결 파일에서 FTD 고가용성 및 확장성 컨피그레이션과 상태를 확인하려면 다음 단계를 수행하십시오.

1. 문제 해결 파일을 열고 <filename>-troubleshoot .tar/results-<date>—xxxxxx/command-outputs 폴더로 이동합니다.

2. usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output 파일을 엽니다.

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. 장애 조치 컨피그레이션 및 상태를 확인하려면 show failover 섹션을 확인합니다.

장애 조치가 구성되지 않은 경우 이 출력이 표시됩니다.

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

장애 조치가 구성된 경우 이 출력이 표시됩니다.

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9UR93, Mate FLM2006EQFWAGG Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Interface diagnostic (0.0.0.0): Normal (Waiting) slot 1: snort rev (1.0) status (up) slot 2: diskstatus rev (1.0) status (up)…

4. FTD 클러스터 컨피그레이션 및 상태를 확인하려면 show cluster info 섹션을 확인합니다.

클러스터가 구성되지 않은 경우 이 출력이 표시됩니다.

------------------ show cluster info ------------------

Clustering is not configured

클러스터가 구성되고 활성화된 경우 이 출력이 표시됩니다.

------------------ show cluster info ------------------ Cluster ftd_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM1949C5RR6HE CCL IP : 10.173.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 13:53:52 UTC May 20 2022 Last leave: N/A Other members in the cluster: Unit "unit-2-1" in state SLAVE ID : 1 Site ID : 1 Version : 9.17(1) Serial No.: FLM2108V9YG7S1 CCL IP : 10.173.2.1 CCL MAC : 0015.c500.028f Module : FPR4K-SM-24 Resource : 20 cores / 44018 MB RAM Last join : 14:02:46 UTC May 20 2022 Last leave: 14:02:31 UTC May 20 2022

FMC UI

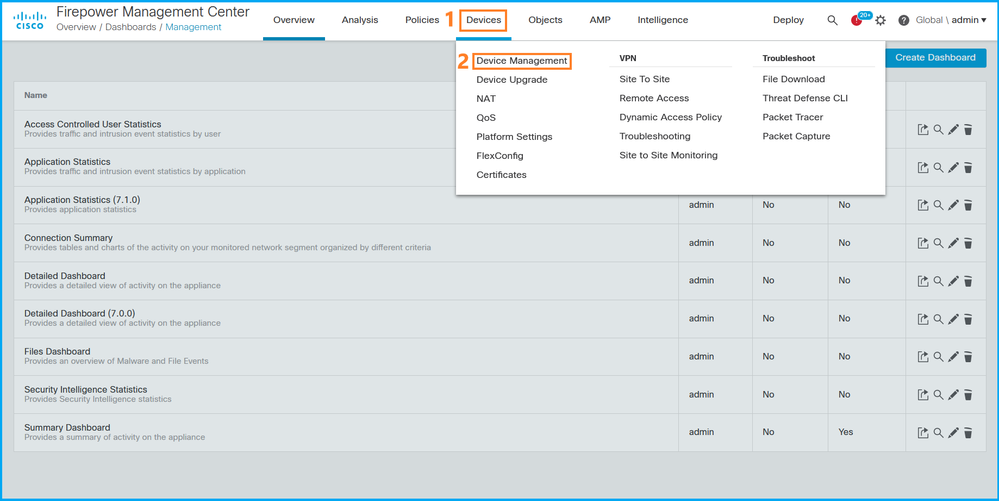

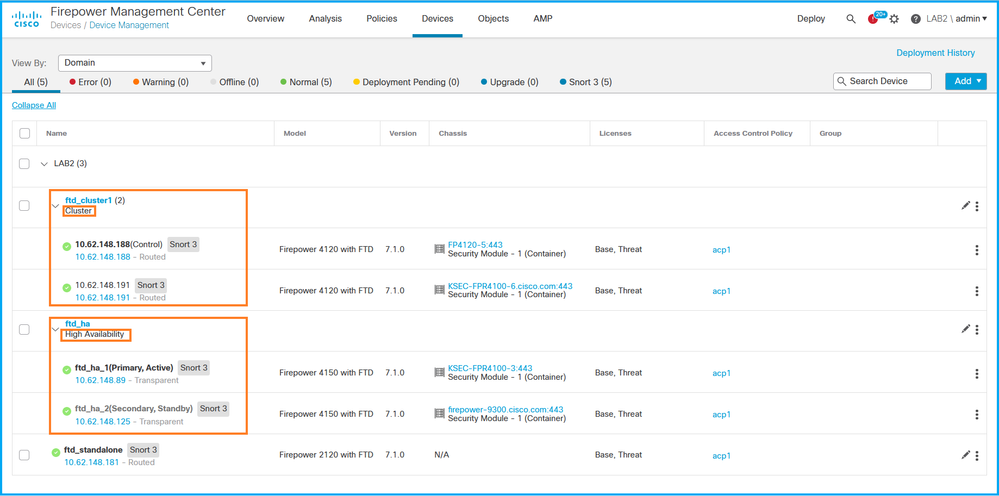

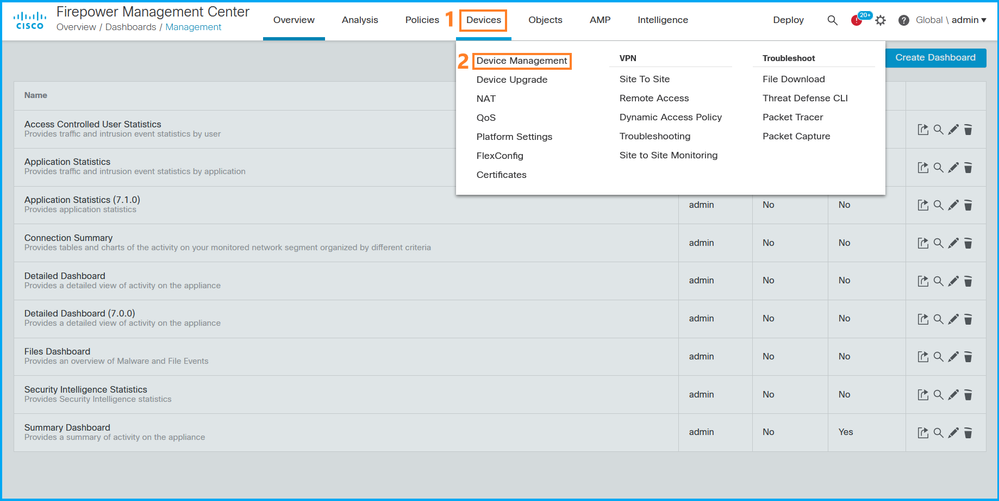

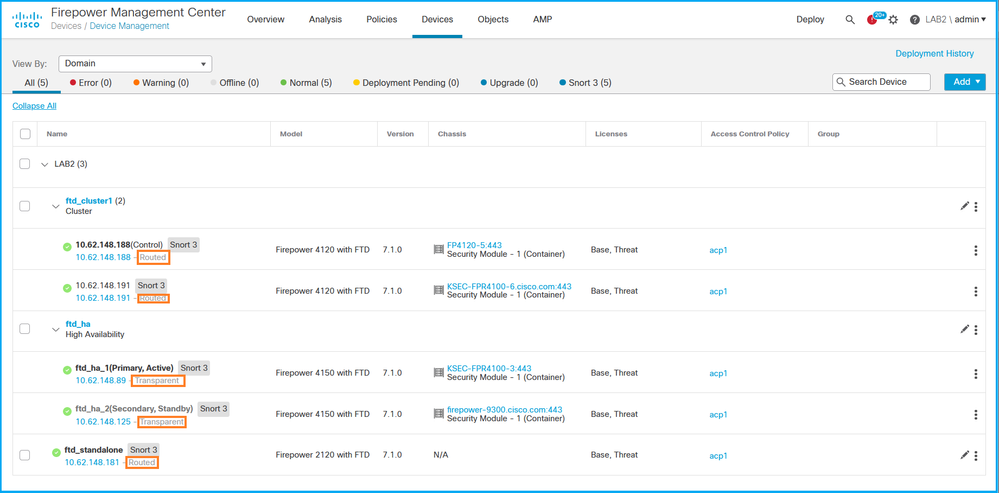

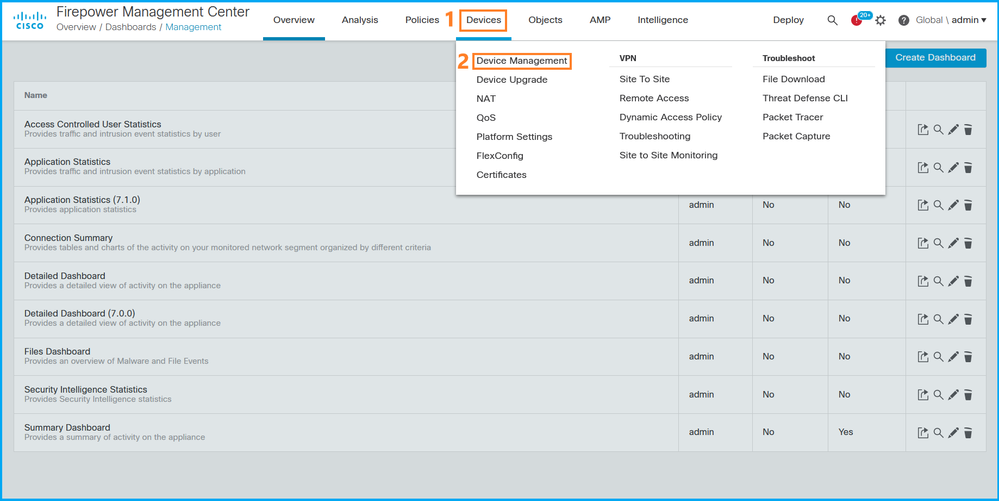

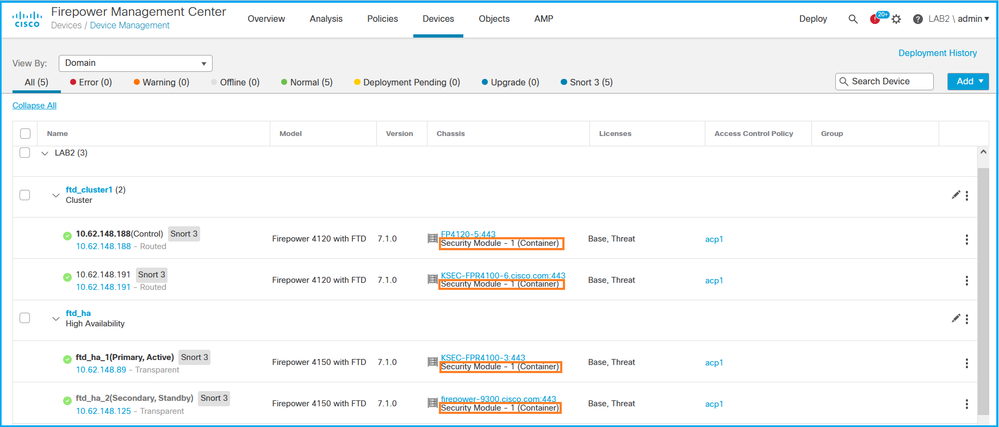

FMC UI에서 FTD 고가용성 및 확장성 컨피그레이션과 상태를 확인하려면 다음 단계를 수행하십시오.

1. [장치] > [장치 관리]를 선택합니다.

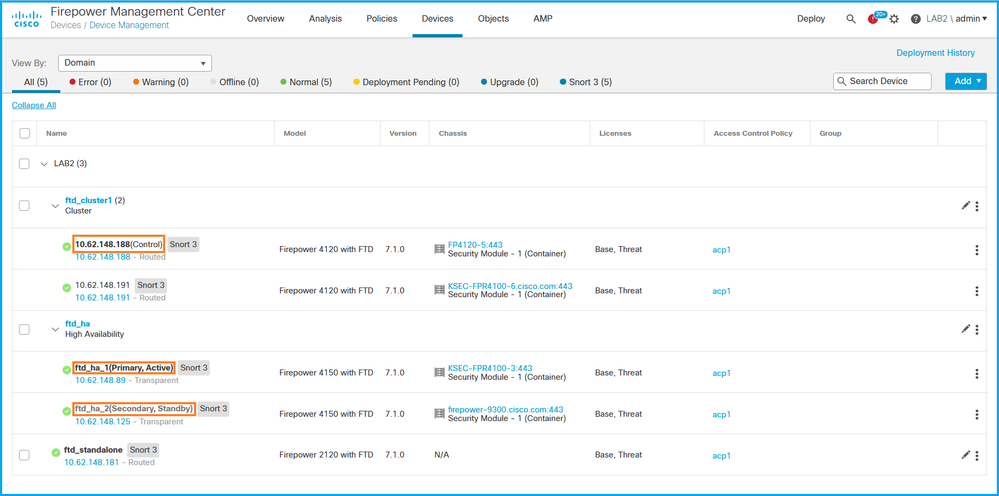

2. FTD 고가용성 및 확장성 컨피그레이션을 확인하려면 High Availability 또는 Cluster(고가용성 또는 클러스터) 레이블을 확인합니다. 둘 다 없는 경우 FTD는 독립형 컨피그레이션에서 실행됩니다.

3. FTD 고가용성 및 확장성 상태를 확인하려면 괄호 안의 단위 역할을 확인하십시오. 역할이 없고 FTD가 클러스터 또는 장애 조치의 일부가 아닌 경우 FTD는 독립형 컨피그레이션에서 실행됩니다.

참고: 클러스터의 경우 제어 유닛의 역할만 표시됩니다.

FMC REST API

이 출력에서 ftd_ha_1, ftd_ha_2, ftd_standalone, ftd_ha, ftc_cluster1은 사용자가 구성할 수 있는 디바이스 이름입니다. 이러한 이름은 실제 고가용성 및 확장성 컨피그레이션 또는 상태를 참조하지 않습니다.

FMC REST-API를 통해 FTD 고가용성 및 확장성 컨피그레이션과 상태를 확인하려면 다음 단계를 수행합니다. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

- 인증 토큰 요청:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. 디바이스를 포함하는 도메인을 식별합니다. 대부분의 REST API 쿼리에서는 도메인 매개변수가 필수입니다. 도메인 목록을 검색하려면 이 쿼리의 토큰을 사용합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. 도메인 UUID를 사용하여 특정 디바이스 레코드 및 특정 디바이스 UUID를 쿼리합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. 장애 조치 컨피그레이션을 확인하려면 다음 쿼리의 3단계에서 도메인 UUID 및 디바이스/컨테이너 UUID를 사용합니다.

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "eec3ddfc-d842-11ec-a15e-986001c83f2f", "name": "ftd_ha", "type": "DeviceHAPair" },

...

5. 장애 조치 상태를 확인하려면 다음 쿼리의 4단계에서 도메인 UUID 및 DeviceHAPair UUID를 사용합니다.

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devicehapairs/ftddevicehapairs/eec3ddfc-d842-11ec-a15e-986001c83f2f' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"primaryStatus": { "currentStatus": "Active", "device": { "id": "796eb8f8-d83b-11ec-941d-b9083eb612d8", "keepLocalEvents": false, "name": "ftd_ha_1" } }, "secondaryStatus": { "currentStatus": "Standby", "device": { "id": "e60ca6d0-d83d-11ec-b407-cdc91a553663", "keepLocalEvents": false, "name": "ftd_ha_2" } }

...

6. 클러스터 컨피그레이션을 확인하려면 다음 쿼리의 3단계에서 도메인 UUID 및 디바이스/컨테이너 UUID를 사용합니다.

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/3344bc4a-d842-11ec-a995-817e361f7ea5' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool ...

"containerDetails": { "id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370", "links": { "self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370" }, "name": "ftd_cluster1", "type": "DeviceCluster" }, ...

- 클러스터 상태를 확인하려면 이 쿼리의 6단계에서 도메인 UUID 및 디바이스/컨테이너 UUID를 사용합니다.

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/deviceclusters/ftddevicecluster/8e6188c2-d844-11ec-bdd1-6e8d3e226370' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"controlDevice": {

"deviceDetails": {

"id": "3344bc4a-d842-11ec-a995-817e361f7ea5",

"name": "10.62.148.188",

"type": "Device"

}

},

"dataDevices": [

{

"deviceDetails": {

"id": "a7ba63cc-d842-11ec-be51-f3efcd7cd5e5",

"name": "10.62.148.191",

"type": "Device"

}

}

],

"id": "8e6188c2-d844-11ec-bdd1-6e8d3e226370",

"name": "ftd_cluster1",

"type": "DeviceCluster"

}

FDM UI

섹션의 단계를 수행합니다.

FDM REST-API

섹션의 단계를 수행합니다.

FCM UI

FCM UI는 플랫폼 모드에서 ASA가 포함된 Firepower 4100/9300 및 Firepower 2100에서 사용할 수 있습니다.

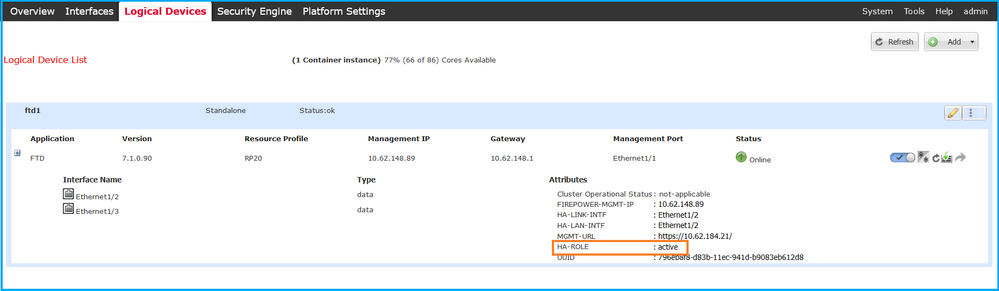

FCM UI에서 FTD 고가용성 및 확장성 상태를 확인하려면 다음 단계를 수행하십시오.

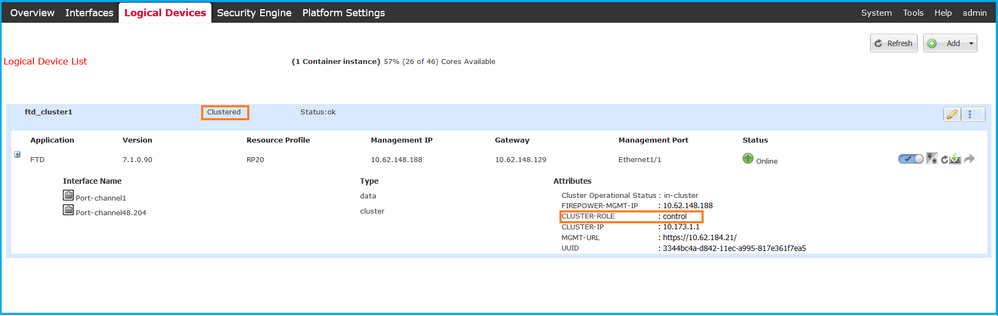

1. FTD 장애 조치 상태를 확인하려면 Logical Devices(논리적 디바이스) 페이지에서 HA-ROLE 특성 값을 확인합니다.

참고: 논리적 디바이스 식별자 옆의 독립형 레이블은 FTD 장애 조치 컨피그레이션이 아니라 섀시 논리적 디바이스 컨피그레이션을 참조합니다.

2. FTD 클러스터 컨피그레이션 및 상태를 확인하려면 논리적 디바이스 페이지에서 Clustered 레이블 및 CLUSTER-ROLE 특성 값을 확인합니다.

FXOS CLI

FXOS CLI에서 FTD 고가용성 및 확장성 구성과 상태 검증은 Firepower 4100/9300에서 사용할 수 있습니다.

FXOS CLI에서 FTD 고가용성 및 확장성 컨피그레이션과 상태를 확인하려면 다음 단계를 수행하십시오.

1. 섀시에 대한 콘솔 또는 SSH 연결을 설정합니다.

2. FTD 고가용성 상태를 확인하려면 scope ssa 명령을 실행한 다음 scope slot <x>를 실행하여 FTD가 실행되는 특정 슬롯으로 전환하고 show app-instance expand 명령을 실행합니다.

firepower # scope ssa firepower /ssa # scope slot 1 firepower /ssa/slot # show app-instance expand Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Cluster State: Not Applicable Cluster Role: None App Attribute: App Attribute Key Value ----------------- ----- firepower-mgmt-ip 192.0.2.5 ha-lan-intf Ethernet1/2 ha-link-intf Ethernet1/2 ha-role active mgmt-url https://192.0.2.1/ uuid 796eb8f8-d83b-11ec-941d-b9083eb612d8 ...

3. FTD 클러스터 컨피그레이션 및 상태를 확인하려면 scope ssa 명령 실행, show logical-device <name> detail expand 명령 실행(여기서, name은 논리적 디바이스 이름임) 및 show app-instance 명령 실행. 특정 슬롯에 대한 출력을 확인합니다.

firepower # scope ssa firepower /ssa # show logical-device ftd_cluster1 detail expand Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: … firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

FXOS REST-API는 Firepower 4100/9300에서 지원됩니다.

FXOS REST-API 요청을 통해 FTD 고가용성 및 확장성 컨피그레이션 및 상태를 확인하려면 다음 단계를 수행합니다. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

1. 인증 토큰 요청:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. FTD 장애 조치 상태를 확인하려면 이 질의에서 토큰 및 슬롯 ID를 사용합니다.

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.100/api/slot/1/app-inst' ...

{ "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container", "dn": "slot/1/app-inst/ftd-ftd1", "errorMsg": "", "eventMsg": "", "executeCmd": "ok", "externallyUpgraded": "no", "fsmDescr": "", "fsmProgr": "100", "fsmRmtInvErrCode": "none", "fsmRmtInvErrDescr": "", "fsmRmtInvRslt": "", "fsmStageDescr": "", "fsmStatus": "nop", "fsmTry": "0", "hotfix": "", "identifier": "ftd1", "operationalState": "online", "reasonForDebundle": "", "resourceProfileName": "RP20", "runningVersion": "7.1.0.90", "smAppAttribute": [ { "key": "firepower-mgmt-ip", "rn": "app-attribute-firepower-mgmt-ip", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-firepower-mgmt-ip", "value": "192.0.2.5" }, { "key": "ha-link-intf", "rn": "app-attribute-ha-link-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-link-intf", "value": "Ethernet1/2" }, { "key": "ha-lan-intf", "rn": "app-attribute-ha-lan-intf", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-lan-intf", "value": "Ethernet1/2" }, { "key": "mgmt-url", "rn": "app-attribute-mgmt-url", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-mgmt-url", "value": "https://192.0.2.1/" }, { "key": "ha-role", "rn": "app-attribute-ha-role", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-ha-role", "value": "active" }, { "key": "uuid", "rn": "app-attribute-uuid", "urllink": "https://192.0.2.100/api/slot/1/app/inst/ftd-ftd1/app/attribute-uuid", "value": "796eb8f8-d83b-11ec-941d-b9083eb612d8" } ],

...

- FTD 클러스터 컨피그레이션을 확인하려면 다음 쿼리에서 논리적 디바이스 식별자를 사용합니다.

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/ld/ftd_cluster1'

{

"smLogicalDevice": [

{

"description": "",

"dn": "ld/ftd_cluster1",

"errorMsg": "",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTaskBits": "",

"fsmTry": "0",

"ldMode": "clustered",

"linkStateSync": "disabled",

"name": "ftd_cluster1",

"operationalState": "ok",

"slotId": "1",

"smClusterBootstrap": [

{

"cclNetwork": "10.173.0.0",

"chassisId": "1",

"gatewayv4": "0.0.0.0",

"gatewayv6": "::",

"key": "",

"mode": "spanned-etherchannel",

"name": "ftd_cluster1",

"netmaskv4": "0.0.0.0",

"poolEndv4": "0.0.0.0",

"poolEndv6": "::",

"poolStartv4": "0.0.0.0",

"poolStartv6": "::",

"prefixLength": "",

"rn": "cluster-bootstrap",

"siteId": "1",

"supportCclSubnet": "supported",

"updateTimestamp": "2022-05-20T13:38:21.872",

"urllink": "https://192.0.2.101/api/ld/ftd_cluster1/cluster-bootstrap",

"virtualIPv4": "0.0.0.0",

"virtualIPv6": "::"

}

],

...

4. FTD 클러스터 상태를 확인하려면 다음 질의를 사용합니다.

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' 'https://192.0.2.102/api/slot/1/app-inst'

{

"smAppInstance": [

{

"adminState": "enabled",

"appDn": "sec-svc/app-ftd-7.1.0.90",

"appInstId": "ftd_001_JAD19500BABIYA3OO58",

"appName": "ftd",

"clearLogData": "available",

"clusterOperationalState": "in-cluster",

"clusterRole": "master",

"currentJobProgress": "100",

"currentJobState": "succeeded",

"currentJobType": "start",

"deployType": "container",

"dn": "slot/1/app-inst/ftd-ftd_cluster1",

"errorMsg": "",

"eventMsg": "",

"executeCmd": "ok",

"externallyUpgraded": "no",

"fsmDescr": "",

"fsmProgr": "100",

"fsmRmtInvErrCode": "none",

"fsmRmtInvErrDescr": "",

"fsmRmtInvRslt": "",

"fsmStageDescr": "",

"fsmStatus": "nop",

"fsmTry": "0",

"hotfix": "",

"identifier": "ftd_cluster1",

"operationalState": "online",

"reasonForDebundle": "",

"resourceProfileName": "RP20",

"runningVersion": "7.1.0.90",

...

FXOS 섀시 show-tech 파일

FTD 고가용성 및 확장성 구성과 상태는 Firepower 4100/9300 섀시 show-tech 파일에서 확인할 수 있습니다.

FXOS 섀시 show-tech 파일에서 고가용성 및 확장성 컨피그레이션과 상태를 확인하려면 다음 단계를 수행하십시오.

- FXOS 버전 2.7 이상의 경우 <name>_BC1_all.tar/FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar에서 sam_techsupportinfo 파일을 엽니다

이전 버전의 경우 FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar에서 sam_techsupportinfo 파일을 엽니다.

2. 장애 조치(failover) 상태를 확인하려면 `show slot expand detail` 섹션에서 특정 슬롯 아래의 ha-role 특성 값을 확인합니다.

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container Turbo Mode: No Profile Name: RP20 Hotfixes: Externally Upgraded: No Cluster State: Not Applicable Cluster Role: None Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task: App Attribute: App Attribute Key: firepower-mgmt-ip Value: 10.62.148.89 App Attribute Key: ha-lan-intf Value: Ethernet1/2 App Attribute Key: ha-link-intf Value: Ethernet1/2 App Attribute Key: ha-role Value: active App Attribute Key: mgmt-url Value: https://10.62.184.21/

3. FTD 클러스터 컨피그레이션을 확인하려면 `show logical-device detail expand` 섹션의 특정 슬롯 아래의 Mode 특성 값을 확인합니다.

`show logical-device detail expand` Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: Cluster Bootstrap: Name of the cluster: ftd_cluster1 Mode: Spanned Etherchannel Chassis Id: 1 Site Id: 1 Key: Cluster Virtual IP: 0.0.0.0 IPv4 Netmask: 0.0.0.0 IPv4 Gateway: 0.0.0.0 Pool Start IPv4 Address: 0.0.0.0 Pool End IPv4 Address: 0.0.0.0 Cluster Virtual IPv6 Address: :: IPv6 Prefix Length: IPv6 Gateway: :: Pool Start IPv6 Address: :: Pool End IPv6 Address: :: Last Updated Timestamp: 2022-05-20T13:38:21.872 Cluster Control Link Network: 10.173.0.0 ...

4. FTD 클러스터 상태를 확인하려면 `show slot expand detail` 섹션에서 특정 슬롯 아래의 클러스터 상태 및 클러스터 역할 속성 값을 확인합니다.

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Native Turbo Mode: No Profile Name: Hotfixes: Externally Upgraded: No Cluster State: In Cluster Cluster Role: Master Current Job Type: Start Current Job Progress: 100 Current Job State: Succeeded Clear Log Data: Available Error Msg: Current Task:

ASA 고가용성 및 확장성

ASA 고가용성 및 확장성 컨피그레이션과 상태는 다음 옵션을 사용하여 확인할 수 있습니다.

- ASA CLI

- ASA SNMP 폴

- ASA show-tech 파일

- FCM UI

- FXOS CLI

- FXOS REST-API

- FXOS 섀시 show-tech 파일

ASA CLI

ASA CLI에서 ASA 고가용성 및 확장성 컨피그레이션을 확인하려면 다음 단계를 수행하십시오.

- 플랫폼 및 구축 모드에 따라 다음 옵션을 사용하여 ASA CLI에 액세스합니다.

- 어플라이언스 모드에서 Firepower 1000/3100 및 Firepower 2100의 ASA에 대한 직접 텔넷/SSH 액세스

- 플랫폼 모드에서 Firepower 2100의 FXOS 콘솔 CLI에서 액세스하고 connect asa 명령을 통해 ASA에 연결

- 명령을 통한 FXOS CLI 액세스(Firepower 4100/9300):

모듈 <x> [console|telnet]에 연결합니다. 여기서 x는 슬롯 ID입니다. 그런 다음 asa에 연결합니다

- 가상 ASA의 경우 ASA에 대한 직접 SSH 액세스 또는 하이퍼바이저 또는 클라우드 UI에서 콘솔 액세스

2. ASA 장애 조치 컨피그레이션 및 상태를 확인하려면 ASA CLI에서 show running-config failover 및 show failover state 명령을 실행합니다.

장애 조치가 구성되지 않은 경우 이 출력이 표시됩니다.

asa# show running-config failover

no failover

asa# show failover state

State Last Failure Reason Date/Time

This host - Secondary

Disabled None

Other host - Primary

Not Detected None

====Configuration State===

====Communication State==

장애 조치가 구성된 경우 이 출력이 표시됩니다.

asa# show running-config failover

failover failover lan unit primary failover lan interface failover-link Ethernet1/1 failover replication http failover link failover-link Ethernet1/1 failover interface ip failover-link 10.30.35.2 255.255.255.0 standby 10.30.35.3

# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 19:42:22 UTC May 21 2022

====Configuration State===

Sync Done

====Communication State===

Mac set

3. ASA 클러스터 컨피그레이션 및 상태를 확인하려면 CLI에서 show running-config cluster 및 show cluster info 명령을 실행합니다.

클러스터가 구성되지 않은 경우 이 출력이 표시됩니다.

asa# show running-config cluster

asa# show cluster info

Clustering is not configured

클러스터가 구성된 경우 이 출력이 표시됩니다.

asa# show running-config cluster cluster group asa_cluster1 key ***** local-unit unit-1-1 cluster-interface Port-channel48.205 ip 10.174.1.1 255.255.0.0 priority 9 health-check holdtime 3 health-check data-interface auto-rejoin 3 5 2 health-check cluster-interface auto-rejoin unlimited 5 1 health-check system auto-rejoin 3 5 2 health-check monitor-interface debounce-time 500 site-id 1 no unit join-acceleration enable asa# show cluster info Cluster asa_cluster1: On Interface mode: spanned Cluster Member Limit : 16 This is "unit-1-1" in state MASTER ID : 0 Site ID : 1 Version : 9.17(1) Serial No.: FLM2949C5232IT CCL IP : 10.174.1.1 CCL MAC : 0015.c500.018f Module : FPR4K-SM-24 ...

ASA SNMP

다음 단계에 따라 SNMP를 통해 ASA 고가용성 및 확장성 컨피그레이션을 확인합니다.

- SNMP가 구성되고 활성화되었는지 확인합니다.

- 장애 조치 컨피그레이션 및 상태 폴링을 확인하기 위해 OID .1.3.6.1.4.1.9.9.147.1.2.1.1.1을 폴링합니다.

장애 조치가 구성되지 않은 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit (this device)" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 3 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "not Configured" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Failover Off" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Failover Off"

장애 조치가 구성된 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.10 .1.3.6.1.4.1.9.9.147.1.2.1.1.1 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.4 = STRING: "Failover LAN Interface" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.6 = STRING: "Primary unit (this device)" <-- This device is primary SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.2.7 = STRING: "Secondary unit" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.4 = INTEGER: 2 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.6 = INTEGER: 9 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.3.7 = INTEGER: 10 SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.4 = STRING: "fover Ethernet1/2" SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.6 = STRING: "Active unit" <-- Primary device is active SNMPv2-SMI::enterprises.9.9.147.1.2.1.1.1.4.7 = STRING: "Standby unit"

3. 클러스터 구성 및 상태를 확인하려면 OID 1.3.6.1.4.1.9.9.491.1.8.1을 폴링합니다.

클러스터가 구성되지 않은 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1

SNMPv2-SMI::enterprises.9.9.491.1.8.1.1.0 = INTEGER: 0

클러스터가 구성되었지만 활성화되지 않은 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 0 <-- Cluster status, disabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1 .1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 0 <-- Cluster unit state, disabled .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 11 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name

.1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID

.1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

클러스터가 구성, 활성화 및 가동 상태인 경우 이 출력이 표시됩니다.

# snmpwalk -v2c -c cisco123 -On 192.0.2.12 .1.3.6.1.4.1.9.9.491.1.8.1 .1.3.6.1.4.1.9.9.491.1.8.1.1.0 = INTEGER: 1 <-- Cluster status, enabled .1.3.6.1.4.1.9.9.491.1.8.1.2.0 = INTEGER: 1

.1.3.6.1.4.1.9.9.491.1.8.1.3.0 = INTEGER: 16 <-- Cluster unit state, control unit .1.3.6.1.4.1.9.9.491.1.8.1.4.0 = INTEGER: 10 .1.3.6.1.4.1.9.9.491.1.8.1.5.0 = STRING: "asa_cluster1" <-- Cluster group name .1.3.6.1.4.1.9.9.491.1.8.1.6.0 = STRING: "unit-1-1" <-- Cluster unit name .1.3.6.1.4.1.9.9.491.1.8.1.7.0 = INTEGER: 0 <-- Cluster unit ID .1.3.6.1.4.1.9.9.491.1.8.1.8.0 = INTEGER: 1 <-- Cluster side ID

...

OID 설명에 대한 자세한 내용은 CISCO-UNIFIED-FIREWALL-MIB를 참조하십시오.

ASA show-tech 파일

1. ASA 장애 조치 컨피그레이션 및 상태를 확인하려면 show failover 섹션을 선택합니다.

장애 조치가 구성되지 않은 경우 이 출력이 표시됩니다.

------------------ show failover ------------------ Failover Off Failover unit Secondary Failover LAN Interface: not Configured Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 3 of 1292 maximum MAC Address Move Notification Interval not set

장애 조치가 구성된 경우 이 출력이 표시됩니다.

------------------ show failover ------------------ Failover On Failover unit Primary Failover LAN Interface: fover Ethernet1/2 (up) Reconnect timeout 0:00:00 Unit Poll frequency 1 seconds, holdtime 15 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 1 of 1291 maximum MAC Address Move Notification Interval not set failover replication http Version: Ours 9.17(1), Mate 9.17(1) Serial Number: Ours FLM2006EN9AB11, Mate FLM2006EQZY02 Last Failover at: 13:45:46 UTC May 20 2022 This host: Primary - Active Active time: 161681 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) Other host: Secondary - Standby Ready Active time: 0 (sec) slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.17(1)) status (Up Sys) ...

2. 클러스터 컨피그레이션 및 상태를 확인하려면 show cluster info 섹션을 확인합니다.

클러스터가 구성되지 않은 경우 이 출력이 표시됩니다.

------------------ show cluster info ------------------

Clustering is not configured

클러스터가 구성되고 활성화된 경우 이 출력이 표시됩니다.

------------------ show cluster info ------------------ Cluster asa_cluster1: On

Interface mode: spanned

Cluster Member Limit : 16

This is "unit-1-1" in state MASTER

ID : 0

Site ID : 1

Version : 9.17(1)

Serial No.: FLM2949C5232IT

CCL IP : 10.174.1.1

CCL MAC : 0015.c500.018f

Module : FPR4K-SM-24

...

FCM UI

섹션의 단계를 수행합니다.

FXOS CLI

섹션의 단계를 수행합니다.

FXOS REST API

섹션의 단계를 수행합니다.

FXOS 섀시 show-tech 파일

섹션의 단계를 수행합니다.

방화벽 모드 확인

FTD 방화벽 모드

방화벽 모드는 라우팅 또는 투명 방화벽 컨피그레이션을 나타냅니다.

FTD 방화벽 모드는 다음 옵션을 사용하여 확인할 수 있습니다.

- FTD CLI

- FTD 쇼-테크

- FMC UI

- FMC REST-API

- FCM UI

- FXOS CLI

- FXOS REST-API

- FXOS 섀시 show-tech 파일

참고: FDM은 투명 모드를 지원하지 않습니다.

FTD CLI

FTD CLI에서 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

1. 다음 옵션을 사용하여 플랫폼 및 구축 모드에 따라 FTD CLI에 액세스합니다.

- FTD에 대한 직접 SSH 액세스 - 모든 플랫폼

- 명령 connect ftd를 통해 FXOS 콘솔 CLI(Firepower 1000/2100/3100)에서 액세스

- 명령을 통한 FXOS CLI 액세스(Firepower 4100/9300):

모듈 <x> [console|telnet]에 연결합니다. 여기서 x는 슬롯 ID입니다.

ftd[instance]를 연결합니다. 여기서 인스턴스는 다중 인스턴스 구축에만 관련됩니다.

- 가상 FTD의 경우 FTD에 대한 직접 SSH 액세스 또는 하이퍼바이저 또는 클라우드 UI로부터의 콘솔 액세스

2. 방화벽 모드를 확인하려면 CLI에서 show firewall 명령을 실행합니다.

> show firewall Firewall mode: Transparent

FTD 문제 해결 파일

FTD 문제 해결 파일에서 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

1. 문제 해결 파일을 열고 <filename>-troubleshoot .tar/results-<date>—xxxxxx/command-outputs 폴더로 이동합니다.

2. usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output 파일을 엽니다.

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

3. FTD 방화벽 모드를 확인하려면 show firewall 섹션을 확인합니다.

------------------ show firewall ------------------ Firewall mode: Transparent

FMC UI

FMC UI에서 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

1. [장치] > [장치 관리]를 선택합니다.

2. Routed 또는 Transparent 레이블을 선택합니다.

FMC REST API

FMC REST-API를 통해 FTD 방화벽 모드를 확인하려면 다음 단계를 수행합니다. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

- 인증 토큰 요청:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. 디바이스를 포함하는 도메인을 식별합니다. 대부분의 REST API 쿼리에서는 도메인 매개변수가 필수입니다. 도메인 목록을 검색하려면 이 쿼리의 토큰을 사용합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. 도메인 UUID를 사용하여 특정 디바이스 레코드 및 특정 디바이스 UUID를 쿼리합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. 이 쿼리의 3단계에서 도메인 UUID 및 디바이스/컨테이너 UUID를 사용하고 ftdMode의 값을 확인합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

... { "accessPolicy": { "id": "00505691-3a23-0ed3-0006-536940224514", "name": "acp1", "type": "AccessPolicy" }, "advanced": { "enableOGS": false }, "description": "NOT SUPPORTED", "ftdMode": "ROUTED", ...

FCM UI

방화벽 모드는 Firepower 4100/9300에서 FTD를 확인할 수 있습니다.

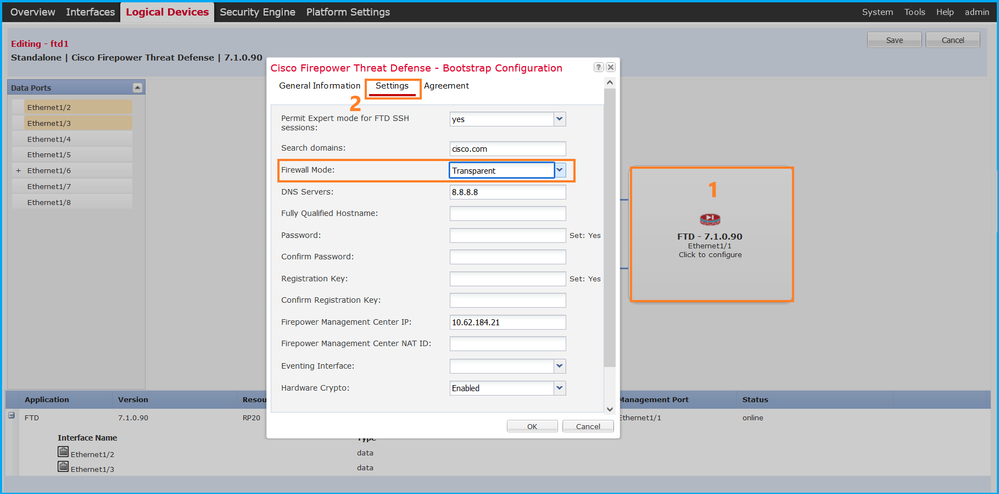

FCM UI에서 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

1. [논리적 디바이스] 페이지에서 논리적 디바이스를 편집합니다.

2. 애플리케이션 아이콘을 클릭하고 설정 탭에서 방화벽 모드를 선택합니다.

FXOS CLI

방화벽 모드는 Firepower 4100/9300에서 FTD를 확인할 수 있습니다.

FXOS CLI에서 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

- 섀시에 대한 콘솔 또는 SSH 연결을 설정합니다.

- 범위 ssa로 전환한 다음 특정 논리적 디바이스로 전환하고 show mgmt-bootstrap expand 명령을 실행하고 FIREWALL_MODE 특성 값을 확인합니다.

firepower# scope ssa firepower /ssa # scope logical-device ftd_cluster1 firepower /ssa/logical-device # show mgmt-bootstrap expand Management Configuration: App Name: ftd Secret Bootstrap Key: Key Value ------------------------- ----- PASSWORD REGISTRATION_KEY IP v4: Slot ID Management Sub Type IP Address Netmask Gateway Last Updated Timestamp ---------- ------------------- --------------- --------------- --------------- ---------------------- 1 Firepower 10.62.148.188 255.255.255.128 10.62.148.129 2022-05-20T13:50:06.238 Bootstrap Key: Key Value ------------------------- ----- DNS_SERVERS 192.0.2.250 FIREPOWER_MANAGER_IP 10.62.184.21 FIREWALL_MODE routed PERMIT_EXPERT_MODE yes SEARCH_DOMAINS cisco.com

...

FXOS REST API

FXOS REST-API는 Firepower 4100/9300에서 지원됩니다.

FXOS REST-API 요청을 통해 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

- 인증 토큰 요청:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' https://192.0.2.100/api/ld/ftd_cluster1

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. 이 쿼리에서 논리적 장치 식별자를 사용하고 FIREWALL_MODE 키 값을 확인합니다.

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/ld/ftd_cluster1

... { "key": "FIREWALL_MODE", "rn": "key-FIREWALL_MODE", "updateTimestamp": "2022-05-20T13:28:37.093", "urllink": "https://192.0.2.100/api/ld/ftd_cluster1/mgmt-bootstrap/ftd/key/FIREWALL_MODE", "value": "routed" }, ...

FXOS 섀시 show-tech 파일

FTD의 방화벽 모드는 Firepower 4100/9300의 show-tech 파일에서 확인할 수 있습니다.

FXOS 섀시 show-tech 파일에서 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

- FXOS 버전 2.7 이상의 경우 <name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar에서 sam_techsupportinfo 파일을 엽니다

이전 버전의 경우 FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar에서 sam_techsupportinfo 파일을 엽니다.

- 특정 식별자와 슬롯 아래의 `show logical-device detail expand` 섹션을 확인합니다.

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show logical-device detail expand`

Logical Device: Name: ftd_cluster1 Description: Slot ID: 1 Mode: Clustered Oper State: Ok Template Name: ftd Error Msg: Switch Configuration Status: Ok Sync Data External Port Link State with FTD: Disabled Current Task: ... Bootstrap Key: Key: DNS_SERVERS Value: 192.0.2.250 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREPOWER_MANAGER_IP Value: 10.62.184.21 Last Updated Timestamp: 2022-05-20T13:28:37.093 Key: FIREWALL_MODE Value: routed Last Updated Timestamp: 2022-05-20T13:28:37.093 ...

ASA 방화벽 모드

ASA 방화벽 모드는 다음 옵션을 사용하여 확인할 수 있습니다.

- ASA CLI

- ASA show-tech

- FCM UI

- FXOS CLI

- FXOS REST-API

- FXOS 섀시 show-tech 파일

ASA CLI

ASA CLI에서 ASA 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

- 플랫폼 및 구축 모드에 따라 다음 옵션을 사용하여 ASA CLI에 액세스합니다.

- 어플라이언스 모드에서 Firepower 1000/3100 및 Firepower 2100의 ASA에 대한 직접 텔넷/SSH 액세스

- 플랫폼 모드에서 Firepower 2100의 FXOS 콘솔 CLI에서 액세스하고 connect asa 명령을 통해 ASA에 연결

- 명령을 통한 FXOS CLI 액세스(Firepower 4100/9300):

모듈 <x> [console|telnet]에 연결합니다. 여기서 x는 슬롯 ID입니다. 그런 다음 asa에 연결합니다

- 가상 ASA의 경우 ASA에 대한 직접 SSH 액세스 또는 하이퍼바이저 또는 클라우드 UI에서 콘솔 액세스

2. CLI에서 show firewall 명령을 실행합니다.

asa# show firewall Firewall mode: Routed

ASA show-tech 파일

ASA 방화벽 모드를 확인하려면 show firewall 섹션을 선택합니다.

------------------ show firewall ------------------

Firewall mode: Routed

FCM UI

섹션의 단계를 수행합니다.

FXOS CLI

섹션의 단계를 수행합니다.

FXOS REST API

섹션의 단계를 수행합니다.

FXOS 섀시 show-tech 파일

섹션의 단계를 수행합니다.

인스턴스 배포 유형 확인

두 가지 애플리케이션 인스턴스 구축 유형이 있습니다.

- 네이티브 인스턴스 - 네이티브 인스턴스는 보안 모듈/엔진의 모든 리소스(CPU, RAM 및 디스크 공간)를 사용하므로 하나의 네이티브 인스턴스만 설치할 수 있습니다.

- 컨테이너 인스턴스 - 컨테이너 인스턴스는 보안 모듈/엔진의 리소스 하위 집합을 사용합니다. 다중 인스턴스 기능은 FMC에서 관리하는 FTD에만 지원되며 ASA 또는 FDM에서 관리하는 FTD에는 지원되지 않습니다.

firepower 모드 인스턴스 컨피그레이션은 컨테이너 4100/9300의 FTD에 대해서만 지원됩니다.

인스턴스 구축 유형은 다음 옵션을 사용하여 확인할 수 있습니다.

- FTD CLI

- FTD Show-tech

- FMC UI

- FMC REST-API

- FCM UI

- FXOS CLI

- FXOS REST-API

- FXOS 섀시 show-tech 파일

FTD CLI

다음 단계에 따라 FTD CLI에서 FTD 인스턴스 구축 유형을 확인합니다.

- 플랫폼 및 구축 모드에 따라 다음 옵션을 사용하여 FTD CLI에 액세스합니다.

- FTD에 대한 직접 SSH 액세스 - 모든 플랫폼

- 명령을 통한 FXOS CLI 액세스(Firepower 4100/9300):

<x> [console|telnet](여기서 x는 슬롯 ID)에 연결한 다음 ftd [instance](여기서 인스턴스는 다중 인스턴스 배포에만 관련됨)에 연결합니다.

- show version system 명령을 실행하고 SSP Slot Number 문자열이 있는 줄을 확인합니다. 컨테이너가 이 행에 있는 경우 FTD는 컨테이너 모드에서 실행됩니다.

> show version system -------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

FTD 문제 해결 파일

FTD 문제 해결 파일에서 FTD 인스턴스 구축 유형을 확인하려면 다음 단계를 수행하십시오.

- 문제 해결 파일을 열고 <filename>-troubleshoot .tar/results-<date>—xxxxxx/command-outputs 폴더로 이동합니다.

- usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output 파일을 엽니다.

# pwd

/ngfw/var/common/results-05-22-2022--102758/command-outputs

# cat 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

- SSP 슬롯 번호가 있는 줄을 확인하십시오. 컨테이너가 이 행에 있는 경우 FTD는 컨테이너 모드에서 실행됩니다.

-------------------[ firepower ]-------------------- Model : Cisco Firepower 4120 Threat Defense (76) Version 7.1.0 (Build 90) UUID : 3344bc4a-d842-11ec-a995-817e361f7ea5 VDB version : 346 ---------------------------------------------------- Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Compiled on Tue 30-Nov-21 18:38 GMT by builders System image file is "disk0:/fxos-lfbff-k8.2.11.1.154.SPA" Config file at boot was "startup-config" firepower up 2 days 19 hours Start-up time 3 secs SSP Slot Number: 1 (Container) …

FMC UI

FMC UI에서 FTD 인스턴스 구축 유형을 확인하려면 다음 단계를 수행하십시오.

- Devices > Device Management를 선택합니다.

- Chassis(섀시) 열을 확인합니다. 컨테이너가 행에 있는 경우 FTD는 컨테이너 모드에서 실행됩니다.

FMC REST-API

FMC REST-API를 통해 FTD 인스턴스 구축 유형을 확인하려면 다음 단계를 수행합니다. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

- 인증 토큰 요청:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. 디바이스를 포함하는 도메인을 식별합니다. 대부분의 REST API 쿼리에서는 도메인 매개변수가 필수입니다. 도메인 목록을 검색하려면 이 쿼리의 토큰을 사용합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items":

[

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/LAB2",

"type": "Domain",

"uuid": "84cc4afe-02bc-b80a-4b09-000000000000"

},

...

3. 도메인 UUID를 사용하여 특정 디바이스 레코드 및 특정 디바이스 UUID를 쿼리합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "796eb8f8-d83b-11ec-941d-b9083eb612d8",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8"

},

"name": "ftd_ha_1",

"type": "Device"

},

...

4. 이 쿼리의 3단계에서 도메인 UUID 및 디바이스/컨테이너 UUID를 사용하고 isMultiInstance의 값을 확인합니다.

# curl -s -k -X 'GET' 'https://192.0.2.1./api/fmc_config/v1/domain/84cc4afe-02bc-b80a-4b09-000000000000/devices/devicerecords/796eb8f8-d83b-11ec-941d-b9083eb612d8' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

...

"name": "ftd_cluster1",

"isMultiInstance": true, ...

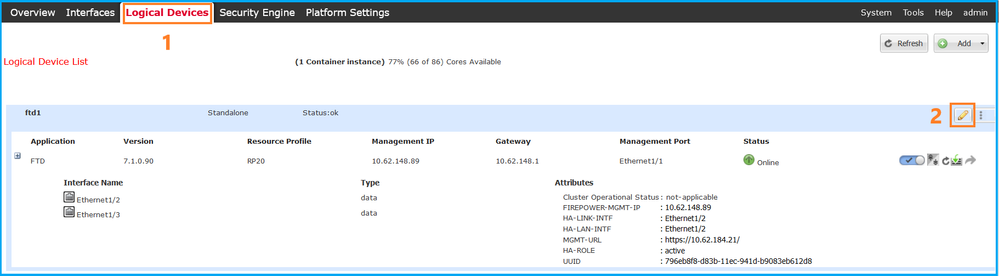

FCM UI

FTD 인스턴스 구축 유형을 확인하려면 Logical Devices의 Resource Profile 특성 값을 확인합니다. 값이 비어 있지 않으면 FTD는 컨테이너 모드에서 실행됩니다.

FXOS CLI

다음 단계에 따라 FXOS CLI에서 FTD 인스턴스 구축 유형을 확인합니다.

- 섀시에 대한 콘솔 또는 SSH 연결을 설정합니다.

- scope ssa로 전환하고 show app-instance 명령을 실행한 다음 슬롯 및 식별자를 기반으로 특정 FTD의 Deploy Type(구축 유형) 열을 확인합니다.

firepower # scope ssa

firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ ftd ftd_cluster1 1 Enabled Online 7.1.0.90 7.1.0.90 Container No RP20 In Cluster Master

FXOS REST API

FXOS REST-API 요청을 통해 FTD 인스턴스 구축 유형을 확인하려면 다음 단계를 수행합니다. REST-API 클라이언트를 사용합니다. 이 예에서는 curl이 사용됩니다.

- 인증 토큰 요청:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://10.62.148.88/api/login'

{

"refreshPeriod": "0",

"token": "3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d"

}

2. 토큰 및 이 쿼리의 슬롯 ID를 지정하고 deployType 값을 확인합니다.

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 3dba916cdfb850c204b306a138cde9659ba997da4453cdc0c37ffb888816c94d' https://192.0.2.100/api/slot/1/app-inst

… { "smAppInstance": [ { "adminState": "enabled", "appDn": "sec-svc/app-ftd-7.1.0.90", "appInstId": "ftd_001_JAD201200R43VLP1G3", "appName": "ftd", "clearLogData": "available", "clusterOperationalState": "not-applicable", "clusterRole": "none", "currentJobProgress": "100", "currentJobState": "succeeded", "currentJobType": "start", "deployType": "container",

...

FXOS 섀시 show-tech 파일

FXOS 섀시 show-tech 파일에서 FTD 방화벽 모드를 확인하려면 다음 단계를 수행하십시오.

- FXOS 버전 2.7 이상의 경우 <name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar에서 sam_techsupportinfo 파일을 엽니다

이전 버전의 경우 FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar에서 sam_techsupportinfo 파일을 엽니다.

- 특정 슬롯과 식별자에 대한 `show slot expand detail` 섹션을 확인합니다.

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail` Slot: Slot ID: 1 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: ftd_cluster1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container

ASA 컨텍스트 모드 확인

ASA는 단일 및 다중 컨텍스트 모드를 지원합니다. FTD는 다중 컨텍스트 모드를 지원하지 않습니다.

다음 옵션을 사용하여 컨텍스트 유형을 확인할 수 있습니다.

- ASA CLI

- ASA show-tech

ASA CLI

ASA CLI에서 ASA 컨텍스트 모드를 확인하려면 다음 단계를 수행하십시오.

- 플랫폼 및 구축 모드에 따라 다음 옵션을 사용하여 ASA CLI에 액세스합니다.

- 어플라이언스 모드에서 Firepower 1000/3100 및 Firepower 2100의 ASA에 대한 직접 텔넷/SSH 액세스

- 플랫폼 모드에서 Firepower 2100의 FXOS 콘솔 CLI에서 액세스하고 connect asa 명령을 통해 ASA에 연결

- 명령을 통한 FXOS CLI 액세스(Firepower 4100/9300):

모듈 <x> [console|telnet]에 연결합니다. 여기서 x는 슬롯 ID입니다. 그런 다음 asa에 연결합니다

- 가상 ASA의 경우 ASA에 대한 직접 SSH 액세스 또는 하이퍼바이저 또는 클라우드 UI에서 콘솔 액세스

2. CLI에서 show mode 명령을 실행합니다.

ASA# show mode

Security context mode: multiple

ASA# show mode

Security context mode: single

ASA show-tech 파일

ASA show-tech 파일에서 ASA 컨텍스트 모드를 확인하려면 다음 단계를 수행하십시오.

1. show tech 파일에서 show context detail 섹션을 선택합니다. 이 경우 다중 컨텍스트가 있으므로 컨텍스트 모드는 다중입니다.

------------------ show context detail ------------------ Context "system", is a system resource Config URL: startup-config Real Interfaces: Mapped Interfaces: Ethernet1/1, Ethernet1/10, Ethernet1/11, Ethernet1/12, Ethernet1/13, Ethernet1/14, Ethernet1/15, Ethernet1/16, Ethernet1/2, Ethernet1/3, Ethernet1/4, Ethernet1/5, Ethernet1/6, Ethernet1/7, Ethernet1/8, Ethernet1/9, Ethernet2/1, Ethernet2/2, Ethernet2/3, Ethernet2/4, Ethernet2/5, Ethernet2/6, Ethernet2/7, Ethernet2/8, Internal-Data0/1, Internal-Data1/1, Management1/1 Class: default, Flags: 0x00000819, ID: 0 Context "admin", has been created Config URL: disk0:/admin.cfg Real Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Mapped Interfaces: Ethernet1/1, Ethernet1/2, Management1/1 Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000813, ID: 1 Context "null", is a system resource Config URL: ... null ... Real Interfaces: Mapped Interfaces: Real IPS Sensors: Mapped IPS Sensors: Class: default, Flags: 0x00000809, ID: 507

ASA로 Firepower 2100 모드 확인

Firepower 2100 with ASA는 다음 모드 중 하나로 실행할 수 있습니다.

-

플랫폼 모드 - 기본 운영 매개변수 및 하드웨어 인터페이스 설정이 FXOS에서 구성됩니다. 이러한 설정에는 인터페이스 관리 상태 변경, EtherChannel 컨피그레이션, NTP, 이미지 관리 등이 포함됩니다. FXOS 컨피그레이션에는 FCM 웹 인터페이스 또는 FXOS CLI를 사용할 수 있습니다.

-

어플라이언스 모드(기본값) - 어플라이언스 모드에서는 사용자가 ASA의 모든 정책을 구성할 수 있습니다. 고급 명령만 FXOS CLI에서 사용할 수 있습니다.

다음 옵션을 사용하여 ASA의 firepower 2100 모드를 확인할 수 있습니다.

- ASA CLI

- FXOS CLI

- FXOS 쇼-테크

ASA CLI

ASA CLI에서 ASA를 사용하여 Firepower 2100 모드를 확인하려면 다음 단계를 수행하십시오.

1. 텔넷/SSH를 사용하여 Firepower 2100의 ASA에 액세스합니다.

2. CLI에서 show fxos mode 명령을 실행합니다.

ciscoasa(config)# show fxos mode

Mode is currently set to plaftorm

어플라이언스 모드:

ciscoasa(config)# show fxos mode

Mode is currently set to appliance

참고: 다중 컨텍스트 모드에서는 시스템 또는 관리 컨텍스트에서 show fxos mode 명령을 사용할 수 있습니다.

FXOS CLI

FXOS CLI에서 ASA를 사용하는 Firepower 2100 모드를 확인하려면 다음 단계를 수행하십시오.

1. 텔넷/SSH를 사용하여 Firepower 2100의 ASA에 액세스합니다.

2. connect fxos 명령을 실행합니다.

ciscoasa/admin(config)# connect fxos

Configuring session.

.

Connecting to FXOS.

...

Connected to FXOS. Escape character sequence is 'CTRL-^X'.

참고: 다중 컨텍스트 모드에서는 관리 컨텍스트에서 connect fxos 명령을 사용할 수 있습니다.

3. show fxos-mode 명령을 실행합니다.

firepower-2140# show fxos mode

Mode is currently set to plaftorm

어플라이언스 모드:

firepower-2140#show fxos mode

Mode is currently set to appliance

FXOS show-tech 파일

FXOS 섀시 show-tech 파일에서 ASA를 사용하는 Firepower 2100 모드를 확인하려면 다음 단계를 수행하십시오.

1. tech_support_brief 파일을 <name>_FPRM.tar.gz/<name>_FPRM.tar에서 엽니다.

2. `show fxos-mode` 섹션을 확인합니다.

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show fxos-mode`

Mode is currently set to platform

어플라이언스 모드:

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show fxos-mode`

Mode is currently set to appliance

알려진 문제

Cisco 버그 ID CSCwb94424 ENH: FMC HA 컨피그레이션 확인을 위해 CLISH 명령을 추가합니다.

ENH: FMC HA 컨피그레이션 확인을 위해 CLISH 명령을 추가합니다.

Cisco 버그 ID CSCvn31622 ENH: 논리적 디바이스 및 앱 인스턴스 컨피그레이션을 폴링하기 위해 FXOS SNMP OID를 추가합니다.

ENH: 논리적 디바이스 및 앱 인스턴스 컨피그레이션을 폴링하기 위해 FXOS SNMP OID를 추가합니다.

Cisco 버그 ID CSCwb97767 ENH: FTD 인스턴스 구축 유형 확인을 위한 OID 추가

ENH: FTD 인스턴스 구축 유형 확인을 위한 OID 추가

Cisco 버그 ID CSCwb97772 ENH: Firepower 2100의 ASA의 show-tech에 'show fxos mode' 출력 포함

ENH: Firepower 2100의 ASA의 show-tech에 'show fxos mode' 출력 포함

투명 방화벽 모드 확인을 위한 Cisco 버그 ID CSCwb97751 OID 1.3.6.1.4.1.9.9.491.1.6.1.1을 사용할 수 없습니다

OID 1.3.6.1.4.1.9.9.491.1.6.1.1을 사용할 수 없습니다

관련 정보

- Secure Firewall Management Center REST API 빠른 시작 설명서, 버전 7.1

- firepower NGFW 어플라이언스에 SNMP 구성

- Cisco Firepower Threat Defense REST API 가이드

- Cisco FXOS REST API 참조

- Cisco ASA 호환성

- Firepower 1000/2100 및 Secure Firewall 3100 ASA 및 FXOS 번들 버전

- 번들 구성 요소

- Firepower 파일 생성 절차 문제 해결

- Cisco Firepower 2100 시작 가이드

- Cisco Firepower Threat Defense 호환성 가이드

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

2.0 |

08-Aug-2024 |

대체 텍스트에서 서식 다시 지정, 구두점 및 제목 대/소문자입니다. |

1.0 |

26-May-2022 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 일킨 가시모프고객 딜리버리 엔지니어링 기술 리더

- 미키스 자페이루디스고객 딜리버리 엔지니어링 기술 리더

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백