고정 경로 및 정책 기반 라우팅으로 PFrv2 트래픽 제어 메커니즘 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 PfRv2(성능 라우팅)가 PfRv2 정책 결정에 따라 트래픽을 제어하는 방법에 대해 설명합니다.이 문서에서는 PfRv2에서 고정 경로 및 정책 기반 라우팅의 사용에 대해 설명합니다.

사전 요구 사항

요구 사항

PfR(Performance Routing)에 대한 기본적인 지식이 있는 것이 좋습니다.

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

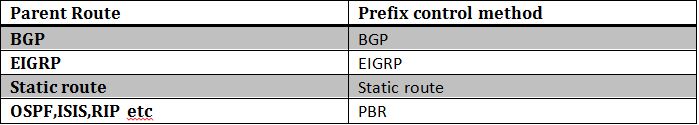

PfRv2를 사용하면 네트워크 관리자가 정책을 구성하고 그에 따라 PfRv2 정책 결과에 따라 트래픽을 라우팅할 수 있습니다.PfRv2는 트래픽을 제어하는 다양한 모드가 있으며 대상 접두사에 대한 상위 경로가 학습되는 프로토콜에 따라 달라집니다.PfRv2는 라우팅 프로토콜을 조작하거나 고정 경로를 삽입하거나 동적 정책 기반 라우팅을 통해 RIB(Routing Information Base)를 변경할 수 있습니다.

- BGP를 통해 상위 경로가 학습되면 PfRv2는 로컬 기본 설정과 같은 특성을 사용하여 경로를 동적으로 조작할 수 있습니다.

- EIGRP를 통해 상위 경로가 학습되는 경우 PfRv2는 EIGRP 토폴로지 테이블에 새 경로를 삽입할 수 있습니다.

- 상위 경로가 고정 경로를 통해 학습되면 PfR2는 PfR의 BR(Selected border Router)에서 더 구체적인(더 나은) 경로를 삽입합니다.

- 위의 세 가지 메커니즘을 통해 상위 경로가 학습되지 않은 경우 PfRv2는 PBR(정책 기반 라우팅)을 사용하여 선택한 BR에 트래픽을 푸시합니다.

이 문서에서는 고정 경로(상위 경로가 고정 경로를 통하는 경우) 및 PBR(RIB의 상위 경로가 RIP, OSPF, ISIS 등을 통하는 경우)을 사용하여 트래픽을 제어하는 PfRv2에 대해 설명합니다.

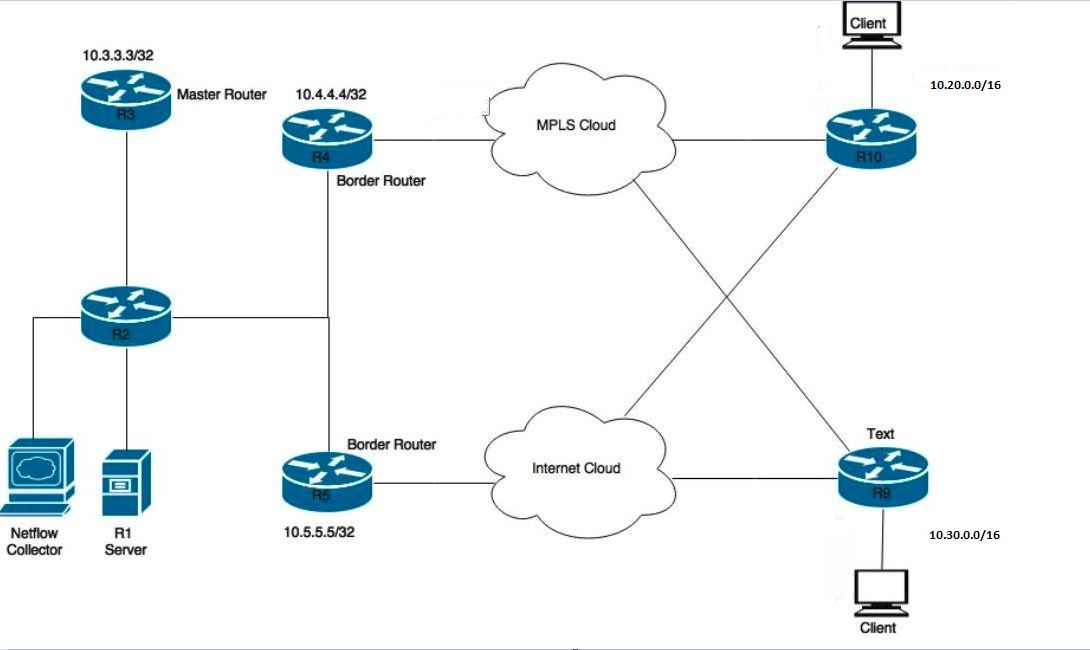

네트워크 다이어그램

이 문서에서는 다음 이미지를 나머지 문서의 샘플 토폴로지로 참조합니다.

다이어그램에 표시된 장치:

R1- 서버, 시작 트래픽.

R3- PfR 마스터 라우터

R4 및 R5- PfR Border Router.

R9 및 R10에 연결된 클라이언트는 R1 서버에서 트래픽을 수신하는 디바이스입니다.

구성

이 시나리오에서는 애플리케이션(APPLICATION-LEARN-LIST) 및 데이터(DATA-LEARN-LIST) 트래픽에 대한 두 가지 학습 목록이 구성됩니다.이 시나리오에서는 접두사 목록을 사용하여 트래픽을 정의합니다.액세스 목록을 사용하여 TCP, UDP, ICMP 등의 트래픽 유형을 일치시킬 수도 있습니다.DSCP 및 TOS를 사용하여 트래픽을 정의할 수도 있습니다.

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST //Learn-list for application traffic

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST //Learn-list for data traffic

traffic-class prefix-list DATA

throughput

!

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set resolve delay priority 1 variance 10

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

ip prefix-list DATA

seq 5 permit 10.30.0.0/24

ip prefix-list APPLICATION

seq 5 permit 10.20.0.0/24

다음을 확인합니다.

사례 1: 상위 경로는 보더 라우터의 고정 경로를 통해 학습됩니다.

이 시나리오에서는 대상 10.20.20.1 및 10.30.30.1에 대한 트래픽이 이동하고 있습니다. 다음은 R4 및 R5에서 상위 경로의 모양입니다.

R4#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.68.8

S 10.30.0.0/16 [1/0] via 10.0.68.8

R5#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.57.7

S 10.30.0.0/16 [1/0] via 10.0.57.7

트래픽 플로우가 발생하면 PfRv2는 트래픽 접두사를 학습하고 트래픽은 출력에 나와 있는 것처럼 INPOLICY 상태로 전환됩니다.

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 STATIC

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 30 10.5.5.5 Et1/0 STATIC

N N N N N N N N

4 2 0 0 N N N N

아래에서 볼 수 있듯이, R4(10.4.4.4) 라우터가 더 구체적인 경로 10.20.20.0/24을 삽입했습니다. 이 자동 생성된 경로는 태그 값 5000으로 자동으로 태그됩니다.이와 같이 더 구체적인 경로를 통해 R4는 10.20.20.0/24을 통해 전송되는 트래픽에 대해 더 나은 BR이 됩니다.

R4#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.46.6, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

이와 마찬가지로 R5에서도 유사한 동작을 볼 수 있으며, 태그 5000이 있는 보다 구체적인 경로 10.30.30.0/24을 삽입합니다.이렇게 하면 R5가 10.30.30.0/24에 대한 트래픽을 라우팅하는 데 적합한 후보가 됩니다. PfRv2는 위의 "show pfr master traffic-class"에 표시된 것처럼 트래픽을 라우팅하는 방식을 선호합니다.

R5#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

XN 10.20.20.0/24

CE 10.30.30.0/24 10.30.0.0/16 5000

R5#show ip route 10.30.30.0 255.255.255.0

Routing entry for 10.30.30.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.57.7, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

여러 보더 라우터가 있을 경우(이 경우), 이러한 자동 생성된 고정 경로는 수동으로 IGP로 재배포해야 다른 보더 라우터에 도달할 수 있으며 선택된 BR에서 생성한 보다 구체적인 경로를 기반으로 트래픽을 라우팅할 수 있습니다.

사례 2: 상위 경로가 OSPF를 통해 학습됨

BGP, EIGRP 또는 고정 경로를 통해 학습되지 않은 모든 상위 경로는 PBR(정책 기반 라우팅)을 사용하여 제어됩니다. PfRv2는 트래픽을 제어하기 위해 동적 경로 맵 및 액세스 목록을 삽입합니다.다음은 R4 및 R5에서 OSPF 상위 경로의 모양입니다.

R4#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

R5#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

PfRv2가 정책 기반 라우팅을 통해 트래픽 흐름을 조작해야 하는 경우 BR 간에 직접 연결된 인터페이스가 필요합니다.직접 연결된 이 링크는 물리적 연결이거나 GRE 터널일 수 있습니다.이 터널은 수동으로 생성하고 PfRv2 경계 정의에서 내부 인터페이스로 구성해야 합니다.

R4

interface tunnel 0 // Defining GRE tunnel for policy routing of traffic.

ip add 10.0.45.4

tunnel source 10.0.24.4

tunnel destination 10.0.25.5

R5

interface tunnel 0

ip add 10.0.45.5

tunnel source 10.0.25.5

tunnel destination 10.0.24.4

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY @8 10.4.4.4 Et1/0 RIB-PBR

N N N N N N N N

2 1 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 82 10.5.5.5 Et1/0 RIB-PBR

N N N N N N N N

1 1 0 0 N N N N

PfRv2에 정의된 정책에 따라 10.20.20.0/24 및 10.30.30.0/24에 대한 최상의 종료 라우터(BR)가 제공됩니다. 예를 들어, 10.20.20.0/24으로 향하는 트래픽이 선택한 BR이 아닌 R5(10.5.5.5)으로 이동하는 경우 동적 경로 맵 및 액세스 목록이 자동으로 삽입되어 트래픽을 선택한 BR R4(10.4.4.4)으로 라우팅합니다. 패킷은 이전에 정의된 터널 인터페이스를 통해 라우팅된 정책입니다.

R5#show route-map dynamic

route-map OER_INTERNAL_RMAP, permit, sequence 0, identifier 436207617

Match clauses:

ip address (access-lists): oer#1

Set clauses:

ip next-hop 10.0.45.4

interface Tunnel0 // Tunnel is used to PBR traffic to R4.

Policy routing matches: 314076 packets, 16960104 bytes

R5#show ip access-lists dynamic

Extended IP access list oer#1

1073741823 permit ip any 10.20.20.0 0.0.0.255 (315125 matches)

2147483647 deny ip any any (314955 matches)

피드백

피드백