소개

이 문서에서는 LDAP(Lightweight Directory Access Protocol)를 Cisco CMS(Meeting Server)와 통합하는 단계별 프로세스에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 다음 주제에 대해 숙지할 것을 권장합니다.

사용되는 구성 요소

이 문서의 정보는 CMS 3.0을 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서에서는 LDAP와 CMS의 통합을 다루는 여러 가지 주제에 대해 중점적으로 살펴봅니다. 또한 Configuration(컨피그레이션) > Active Directory의 CMS GUI에서 API로 Active Directory 컨피그레이션을 마이그레이션하는 방법에 대한 단계도 포함되어 있습니다.

주: CMS에 대해 지원되는 유일한 LDAP 서버는 Microsoft Active Directory, OpenLDAP, Directory LDAP3 및 Oracle Internet Directory입니다.

참고: 웹 GUI의 LDAP 컨피그레이션은 향후 CMS 릴리스에서 제거될 수 있습니다.

구성

웹 인터페이스 내에서 LDAP 컨피그레이션을 구성하는 유일한 시나리오는 CMS로 가져올 단일 LDAP 소스가 있는 경우입니다.

참고: Active Directory는 CMS의 이후 릴리스에서 웹 GUI에서 제거될 수 있습니다.

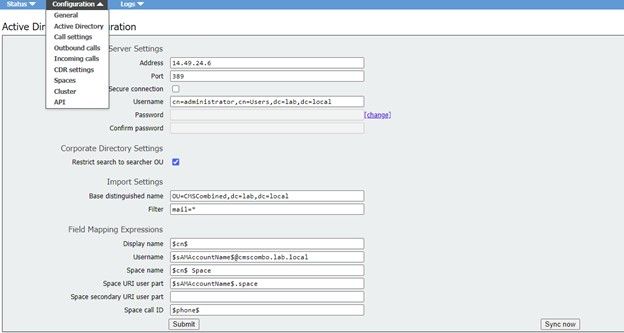

Active Directory 서버 설정

다음과 같이 LDAP 서버에 대한 연결을 구성합니다.

| Address |

LDAP 서버의 호스트 이름 또는 IP 주소입니다. |

| 포트 |

389 for Unsecure 및 636 for secure connection(보안 연결 확인란을 선택해야 함) |

| 사용자 이름 |

등록된 사용자의 DN(고유 이름). 다음을 생성할 수 있습니다.

이 목적을 위한 사용자. 예: cn=Tyler Evans,cn=Users,OU=Engineering,dc=YourCompany,dc=com |

| 암호 |

사용 중인 사용자 이름의 비밀번호 |

| 보안 연결 |

포트 636을 사용하는 경우 이 확인란을 선택합니다 |

설정 가져오기

가져오기 설정은 가져올 사용자를 제어하는 데 사용됩니다.

| 기반 고유 이름 |

사용자를 가져올 LDAP 트리의 노드.

이 예는 기본 DN에서 사용자를 가져오는 데 적합한 선택입니다 |

예: cn=Users,dc=sales,dc=YourCompany,dc=com |

| 필터 |

사용자 LDAP의 특성 값으로 충족해야 하는 필터 표현식

기록합니다. Filter 필드의 구문은 rfc4515에 설명되어 있습니다. |

예: mail=* |

필드 매핑 식

필드 매핑 식은 Meeting Server 사용자 레코드의 필드 값이 해당 LDAP 레코드의 필드 값에서 구성되는 방법을 제어합니다.

| 표시 이름 |

| 사용자 이름 |

| 스페이스 이름 |

| 스페이스 URI 사용자 부분 |

| 보조 공간 URI 사용자 부분 |

| 공간 통화 ID |

탄력성/확장성 구축

API 내에서 LDAP를 구성해야 하는 두 가지 시나리오가 있습니다. 한 가지 시나리오는 클러스터링된 구축이 3개 이상 있는 경우이고 두 번째 시나리오는 사용자를 가져올 LDAP 소스가 2개 이상 있는 경우입니다.

웹 인터페이스 API

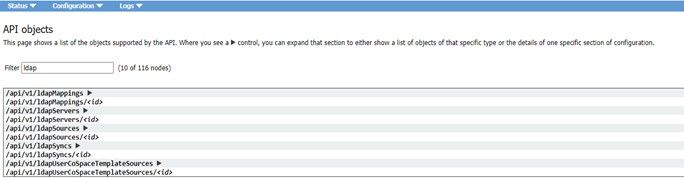

CMS > Configuration(컨피그레이션) > API의 Web Admin(웹 관리자)에 로그인하여 API Web Interface(API 웹 인터페이스)로 이동합니다. 여기서 모든 API 컨피그레이션을 수행합니다.

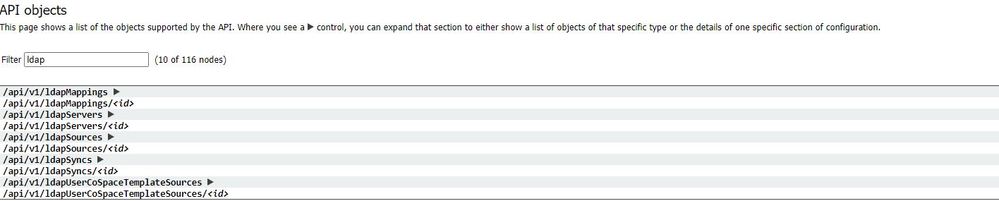

LDAP API 객체

API로 이동한 후 필터 표시줄에 "ldap"를 입력하여 수행할 수 있는 모든 LDAP 컨피그레이션을 표시합니다.

객체 트리의 "/ldapMappings", "/ldapServers" 및 "/ldapSources" 노드에 있는 계층의 객체는 사용자 계정을 Cisco Meeting Server로 가져오는 데 사용되는 하나 이상의 LDAP 서버(예: Active Directory)와의 Meeting Server 상호 작용과 관련됩니다.

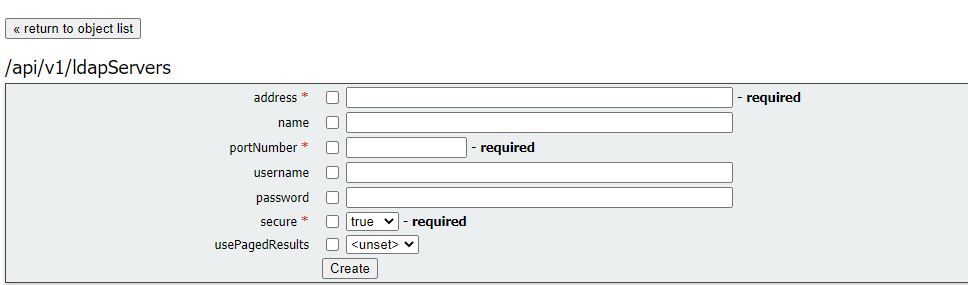

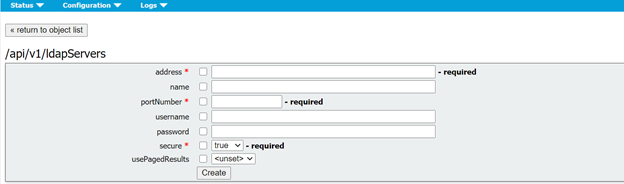

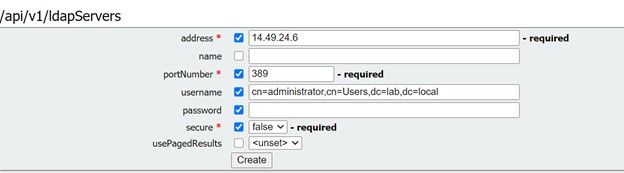

Ldap서버

하나 이상의 LDAP 서버를 구성해야 하며, 각 서버에는 Meeting Server에서 사용자 계정 정보를 검색하기 위해 연결하는 데 사용할 사용자 이름 및 비밀번호 정보가 연결되어 있습니다.

* = 필수

| 주소* |

연결할 LDAP 서버의 주소 |

| 이름 |

관련 이름(버전 2.9 이상) |

| 포트 번호 * |

포트 389(비보안) 또는 포트 636(보안) |

| 사용자 이름 |

ldap 서버에서 정보를 검색할 때 사용할 사용자 이름 |

| 암호 |

사용자 이름과 연결된 계정의 암호 |

| 보안 * |

ldap 서버에 대한 보안 연결 여부 "true"이면 TLS

이 사용됩니다. "false"인 경우 TCP가 사용됩니다. |

| 사용페이징된 결과 |

검색 작업에서 LDAP 페이징 결과 컨트롤을 사용할지 여부

LDAP 동기화. 설정되지 않은 경우 페이징된 결과 제어가 사용됩니다. 오라클 인터넷

디렉터리에서 이 매개변수를 "false"로 설정해야 합니다(버전 2.1부터). |

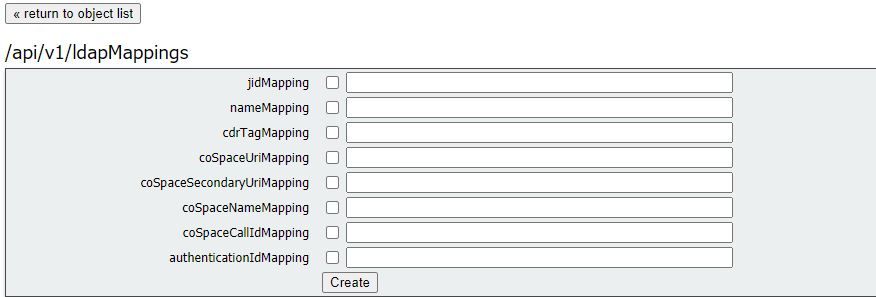

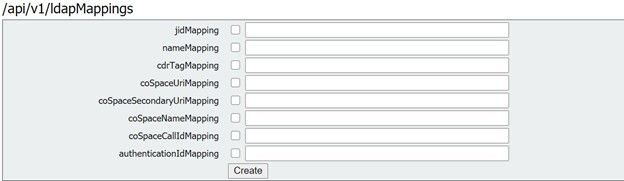

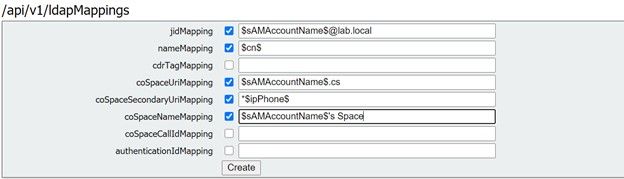

Ldap매핑

하나 이상의 LDAP 매핑이 필요하며, 이는 구성된 LDAP 서버에서 사용자를 가져올 때 시스템에 추가되는 사용자 계정 이름의 형식을 정의합니다.

* = 필수

| jid매핑* |

연결된 LDAP에서 사용자 JID를 생성하기 위한 템플릿

서버 항목(예:

$sAMAccountName$@example.com.

참고: jidMapping에서 생성한 사용자 JID도 URI로 사용됩니다

따라서 URI 또는 통화 ID와 달라야 하며 고유해야 합니다. |

| 이름매핑 |

연결된 사용자에서 사용자 이름을 생성하기 위한 템플릿입니다

LDAP 서버 항목(예: "$cn$")을 사용하여 일반

이름. |

| cdr 태그 매핑 |

사용자의 cdrTag 값을 생성하기 위한 템플릿입니다. 설정 가능

고정 값으로 또는 다른 LDAP 필드에서 구성될 수 있습니다.

제공합니다. 사용자의 cdrTag가 callLegStart CDR에 사용됩니다.

자세한 내용은 Cisco Meeting Server CDR 참조를 참조하십시오. |

| coSpaceUri매핑 |

이러한 매개변수가 제공되면 각 사용자가

이 LDAP 매핑에 의해 생성된 계정에

개인용 coSpace를 제공합니다. |

| coSpace보조Uri매핑 |

필요에 따라 해당 coSpace를 설정하기 위해 다음 매개변수를 사용합니다

표시되는 coSpaces의 URI를 설정하기 위한 템플릿을 제공합니다.

이름 및 구성된 통화 ID입니다. 예를 들어,

"$cn$ personal coSpace"에 coSpaceNameMapping을 사용하면

각 사용자의 coSpace에 사용자 이름과 함께 레이블이 지정되고

"personal coSpace". |

| coSpace이름 매핑 |

|

| coSpaceCallId매핑 |

|

| 인증Id매핑 |

에서 인증 ID를 생성하기 위한 템플릿

연결된 LDAP 서버 항목(예:

"$userPrincipalName$" |

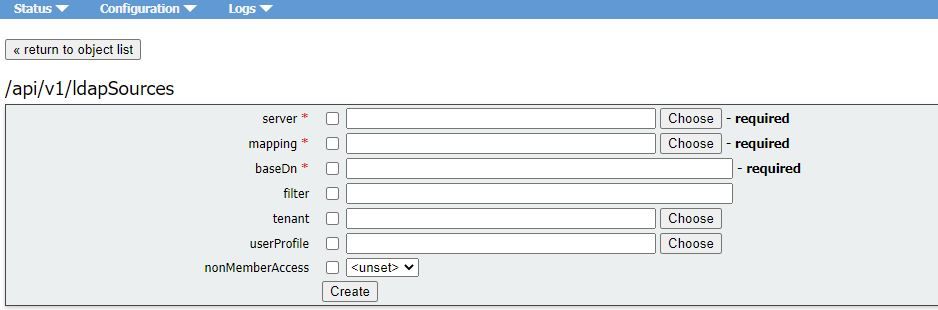

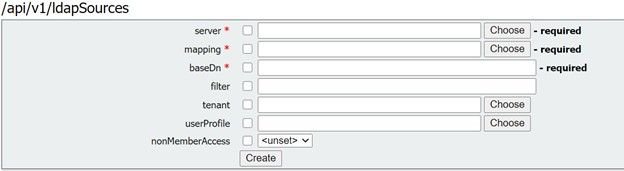

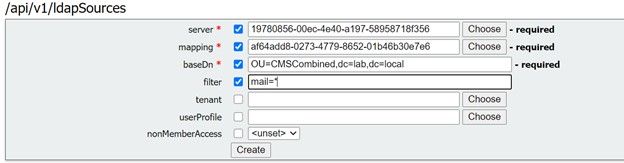

Ldap소스

그런 다음 구성된 LDAP 서버 및 LDAP 매핑과 사용자 집합의 실제 가져오기에 해당하는 자체 매개변수를 연결하는 LDAP 소스 집합을 구성해야 합니다. LDAP 소스는 LDAP 서버/LDAP 매핑 조합을 가져와 해당 LDAP 서버에서 필터링된 사용자 집합을 가져옵니다. 이 필터는 LDAP 소스 "baseDn"(사용자를 찾을 수 있는 LDAP 서버 트리의 노드) 및 특정 패턴과 일치하는 LDAP 객체에 대해서만 사용자 계정이 생성되도록 하는 필터에 의해 결정됩니다.

* = 필수

| 서버* |

이전에 구성된 LDAP 서버의 ID |

| 매핑* |

이전에 구성된 LDAP 매핑의 ID( |

| baseDn* |

LDAP 서버 트리에서 사용자를 가져올 노드의 고유 이름(예: "cn=Users,dc=,dc=com") |

| 필터 |

|

| 테넌트 |

|

| 사용자 프로필 |

|

| 비구성원액세스 |

|

웹 GUI 컨피그레이션을 API로 마이그레이션

이 섹션에서는 LDAP 웹 GUI 컨피그레이션을 API로 마이그레이션하는 방법에 대해 설명합니다. 현재 웹 GUI에 Ldap 컨피그레이션이 있고 이 정보를 API로 마이그레이션하려는 경우 이 예를 사용하여 데이터 손실을 방지합니다.

참고: AD를 GUI에서 API로 이동하면 어떻게 됩니까? GUI Active Directory 설정을 제거하기 전에 API를 먼저 구성하는 경우 사용자 정보는 변경되지 않고 통화 ID와 암호도 동일하게 유지됩니다. 그러나 나중에 API를 구성하기 전에 GUI를 제거하면 새 통화 ID와 암호가 사용자에게 할당됩니다.

1단계. 웹 GUI Active Directory 설정 알림

웹 GUI의 LDAP 컨피그레이션을 보려면 Configurations(컨피그레이션) > Active Directory로 이동합니다. 이 화면을 촬영하거나 나중에 사용할 텍스트 편집기에 이 내용을 복사하여 붙여 넣습니다.

2단계: API 내의 LDAP 매개변수로 이동합니다.

필터 막대에 Configurations > API > Type "Ldap"로 이동합니다.

LDAP 컨피그레이션 목록이 표시됩니다.

3단계. API에서 ldapServer 만들기

이 목록에서 ldapServers를 클릭한 다음 "Create New"를 선택합니다. 웹 GUI Active Directory에 포함된 내용은 스크린 샷 또는 텍스트 편집기를 참조하십시오. 이제 웹 Gui의 "Active Directory 서버 설정"을 해당 API 컨피그레이션으로 복사하려고 합니다.

4단계. API 내에서 ldapMappings 생성

4단계를 완료한 후 API 내에서 ldapMapping으로 이동합니다. Configurations(구성) > API > Filter "ldapMapping"(ldap매핑 필터링)을 클릭하고 Create New(새로 만들기)를 클릭합니다.

웹 GUI의 Configurations(구성) > Active Directory > Filed Mapping Expressions(필드 매핑 식)에서 Field Mapping Expressions(필드 매핑 식)를 복사합니다. 그런 다음 Configuration(컨피그레이션) > API > filter "ldapmapping"(API > 필터 "ldapmapping"으로 이동한 다음 Create(생성)를 클릭합니다.

| 필드 매핑 식(웹 GUI) |

API |

| 표시 이름 |

이름매핑 |

| 사용자 이름 |

jid매핑 |

| 스페이스 이름 |

|

| 스페이스 URI 사용자 부분 |

공동 공간매핑 |

| 공간 보조 URI 사용자 부분 |

coSpace보조Uri매핑 |

| 공간 통화 ID |

|

5단계. API 내에서 ldapSources 생성

이제 웹 GUI의 Corporate Directory/Import(회사 디렉토리/가져오기) 설정을 LDAP Sources API configuration(LDAP 소스 API 컨피그레이션)으로 마이그레이션합니다. Configuration(컨피그레이션) > API > filter "ldapSources(API > 필터 "ldapSources")를 선택하고 LdapSources(LDAP소스) 옆에 있는 화살표를 클릭한 다음 create new(새로 만들기)를 선택합니다.

3단계와 4단계에서 구성한 LDAP 매핑 및 LDAP 서버를 선택합니다.

방금 구성한 LDAP 매핑 및 LDAP 서버를 선택한 다음 baseDN과 필터를 웹 Gui에서 API 컨피그레이션에 추가합니다.

| 가져오기 설정(웹 Gui) |

API LdapSource |

| 기본 고유 이름 |

baseDn |

| 필터 |

필터 |

6단계. ldapSync를 통해 설정 변경 확인

이제 작동 여부를 확인할 수 있습니다. API의 ldapSyncs, Configuration(컨피그레이션) > API > filter 'ldapSyncs'(ldapSyncs 필터)로 이동하고 클릭하고 Create New(새로 만들기)를 선택합니다.

아무것도 입력하지 않아도 됩니다. Create(생성)를 선택하면 됩니다. 이렇게 하면 동기화 프로세스가 시작됩니다. 30초 - 1분 후에 페이지를 새로 고쳐 전체 상태를 확인한 후 200 OK가 반환되었는지 확인합니다.

다음을 확인합니다.

모든 필드가 올바르게 구성되었는지 확인합니다.

문제 해결

현재 이 설정에 사용할 수 있는 특정 문제 해결 정보가 없습니다.