CX Cloud Agent 개요 v2.0

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

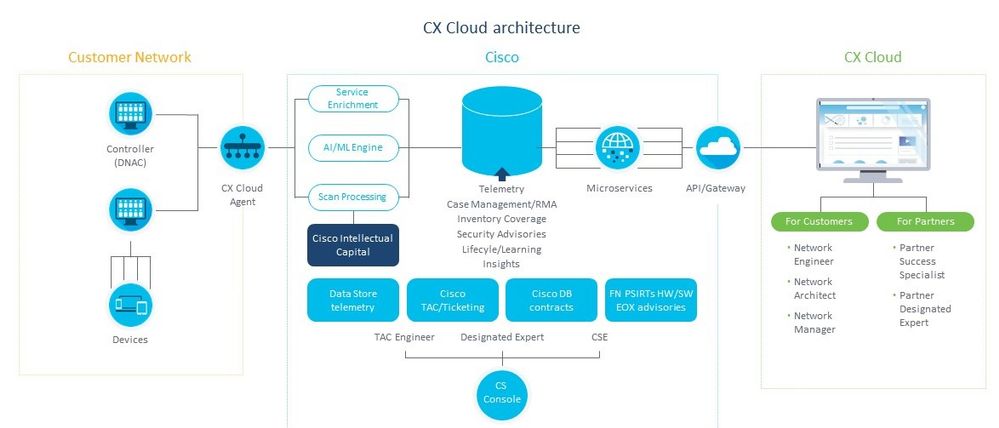

이 문서에서는 Cisco의 CX(Customer Experience) 클라우드 에이전트에 대해 설명합니다. Cisco(CX) Cloud Agent는 간단한 컨테이너식 마이크로서비스 기능을 호스팅하는 현대화식 모듈형 온프레미스 소프트웨어 플랫폼입니다. 이러한 기능은 클라우드에서 고객의 온프레미스에 설치, 설정 및 관리할 수 있습니다. CX Cloud Agent는 새로운 서비스의 수익화를 촉진하고 기능을 확장하며, 빅 데이터, 분석, 자동화, ML/AI(Machine Learning/Artificial Intelligence), 스트리밍을 기반으로 하는 차세대 서비스를 개발할 수 있도록 지원합니다.

참고: 이 설명서는 CX Cloud Agent v2.0 사용자를 대상으로 합니다. 기타 관련 정보는 Cisco CX Cloud Agent를 참조하십시오.

CX Cloud Agent 아키텍처

참고: 이 가이드의 이미지(및 해당 내용)는 참조용으로만 제공됩니다. 실제 내용은 다를 수 있습니다.

사전 요구 사항

CX Cloud Agent는 가상 시스템(VM)으로 실행되며 OVA(Open Virtual Appliance) 또는 VHD(Virtual Hard Disk)로 다운로드할 수 있습니다.

구축 요건:

- 이러한 하이퍼바이저:

- VMWare ESXi 버전 5.5 이상

- Oracle Virtual Box 5.2.30

- Windows 하이퍼바이저 버전 2012 - 2016

- 하이퍼바이저는 다음을 필요로 하는 VM을 호스팅할 수 있습니다.

- 8코어 CPU

- 16GB 메모리/RAM

- 200GB 디스크 공간

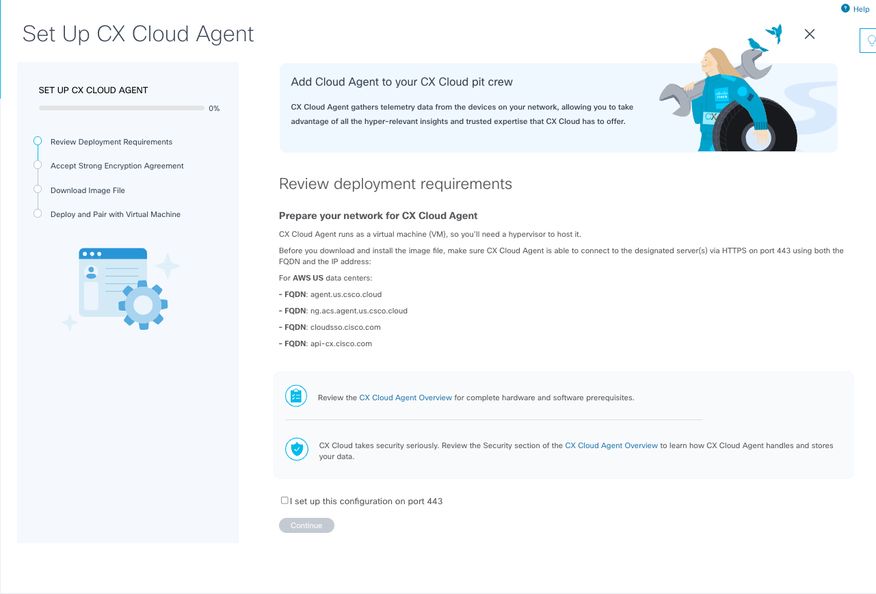

- 지정된 Cisco US 데이터 센터를 기본 데이터 영역으로 사용하여 CX 클라우드 데이터를 저장하는 고객의 경우:

CX 클라우드 에이전트는 FQDN을 사용하고 TCP 포트 443에서 HTTPS를 사용하여 여기에 표시된 서버에 연결할 수 있어야 합니다.

FQDN: agent.us.csco.cloud

FQDN: ng.acs.agent.us.csco.cloud

FQDN: cloudsso.cisco.com

FQDN: api-cx.cisco.com - CX 클라우드 데이터를 저장하기 위해 지정된 Cisco Europe 데이터 센터를 기본 데이터 영역으로 사용하는 고객의 경우:

CX 클라우드 에이전트는 FQDN을 사용하고 TCP 포트 443에서 HTTPS를 사용하여 여기에 표시된 두 서버 모두에 연결할 수 있어야 합니다.

FQDN: agent.us.csco.cloud

FQDN: agent.emea.csco.cloud

FQDN: ng.acs.agent.emea.csco.cloud

FQDN: cloudsso.cisco.com

FQDN: api-cx.cisco.com - 지정된 Cisco Asia Pacific 데이터 센터를 기본 데이터 영역으로 사용하여 CX 클라우드 데이터를 저장하는 고객의 경우:

CX 클라우드 에이전트는 FQDN을 사용하고 TCP 포트 443에서 HTTPS를 사용하여 여기에 표시된 두 서버 모두에 연결할 수 있어야 합니다.

FQDN: agent.us.csco.cloud

FQDN: agent.apjc.csco.cloud

FQDN: ng.acs.agent.apjc.csco.cloud

FQDN: cloudsso.cisco.com

FQDN: api-cx.cisco.com

- 지정된 Cisco Europe 및 Cisco Asia Pacific 데이터 센터를 기본 데이터 영역으로 사용하는 고객의 경우, 초기 설정 과정에서 CX Cloud Agent를 CX Cloud에 등록하는 경우에만 FQDN: agent.us.csco.cloud에 대한 연결이 필요합니다. CX Cloud Agent가 CX Cloud에 성공적으로 등록되면 이 연결은 더 이상 필요하지 않습니다.

- CX 클라우드 에이전트의 로컬 관리를 위해서는 포트 22에 액세스할 수 있어야 합니다.

CX Cloud Agent에 대한 기타 참고 사항 :

- VM 환경에서 DHCP(Dynamic Host Configuration Protocol)가 활성화된 경우 IP가 자동으로 검색됩니다. 그렇지 않으면 사용 가능한 IPv4 주소, 서브넷 마스크, 기본 게이트웨이 IP 주소 및 DNS 서버 IP 주소를 사용할 수 있어야 합니다.

- IPv6가 아닌 IPv4만 지원됩니다.

- 1.2.8~1.3.3.9 및 2.1.2.0~2.2.3.5의 인증된 단일 노드 및 고가용성(HA) 클러스터 Cisco DNA(Digital Network Architecture) 센터 버전이 필요합니다.

- 네트워크에 SSL 가로채기가 있는 경우 permit-list CX Cloud Agent의 IP 주소입니다.

중요 도메인 액세스

CX 클라우드 전환을 시작하려면 사용자는 이러한 도메인에 액세스할 수 있어야 합니다.

| 주요 도메인 |

기타 도메인 |

| cisco.com |

mixpanel.com |

| csco.cloud |

cloudfront.net |

| split.io |

eum-appdynamics.com |

| appdynamics.com |

|

| tiqcdn.com |

|

| jquery.com |

지역별 도메인:

| AMERICA |

EMEA |

APJC |

| cloudsso.cisco.com |

cloudsso.cisco.com |

cloudsso.cisco.com |

| api-cx.cisco.com |

api-cx.cisco.com |

api-cx.cisco.com |

| agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

| ng.acs.agent.us.csco.cloud |

agent.emea.csco.cloud |

agent.apjc.csco.cloud |

| ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

CX Cloud Agent v2.0으로 업그레이드 사전 요구 사항

CX Cloud Agent v2.0으로 업그레이드하기 전에 이 섹션에 설명된 사전 요구 사항을 충족해야 합니다.

- 업그레이드 시작 전에 CX Cloud Agent v1.12.x 이상을 설치해야 합니다.

- Domain Name Server가 아직 구성되지 않은 경우 다음 단계를 수행하여 구성합니다.

- CX Cloud Agent 가상 시스템의 CLI(Command Line Interface) 콘솔에 로그인합니다.

- cxcli agent configureDNS 명령을 실행합니다.

- DNS IP 주소를 입력합니다.

- 를

Exit 클릭합니다.

- 고객의 네트워크에서 마이그레이션 중에 Critical Domain Access(중요 도메인 액세스)의 도메인 이름이 클라우드 에이전트 재등록을 완료할 수 있도록 해야 합니다. CX Cloud Agent는 이러한 도메인에 연결할 수 있어야 하며 DNS 서버에서 도메인을 확인할 수 있어야 합니다. 연결할 수 없는 도메인이 있으면 네트워크 팀에 문의하십시오.

- v2.0 업그레이드를 시작하기 전에 클라우드 에이전트 VM 스냅샷을 만듭니다(적절한 액세스 필요).

참고: 1.10 이전 버전은 먼저 v1.10으로 업그레이드한 다음 v1.12.x, v2.0으로 증분 업그레이드해야 합니다. 사용자는 CX 클라우드 포털의 Admin Settings(관리 설정) > Data Sources(데이터 소스)에서 업그레이드할 수 있습니다. 업그레이드를 완료하려면 클릭하십시오View Update.

성공적인 설정을 위해 충족해야 할 조건:

- DNAC 및 자격 증명 목록

- 관리자 또는 관찰자 역할 액세스가 있는 DNAC 사용자

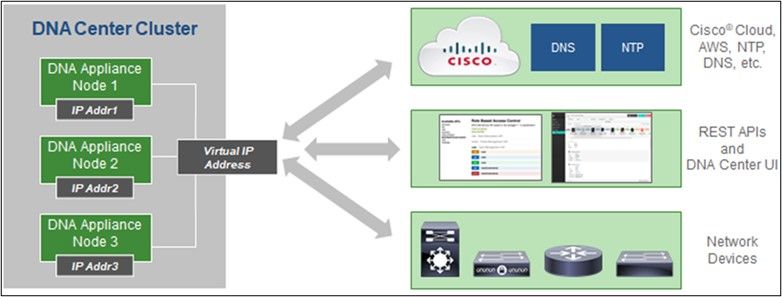

- DNAC 클러스터의 가상 IP 주소 또는 독립형/물리적 IP 주소

- 클라우드 에이전트와 DNAC 간의 성공적인 연결

- DNAC에는 관리되는 디바이스가 1개 이상 있어야 합니다.

Cisco DNA Center 인증 버전

인증된 단일 노드 및 HA 클러스터 Cisco DNA Center 버전 1.2.8~1.3.3.9 및 2.1.2.0~2.2.3.5입니다.

다중 노드 HA 클러스터 Cisco DNA Center

지원되는 브라우저

Cisco.com에 대한 최상의 경험을 위해 다음 브라우저의 최신 공식 릴리스를 권장합니다.

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

CX 클라우드 에이전트 구축

CX Cloud Agent를 구축하려면:

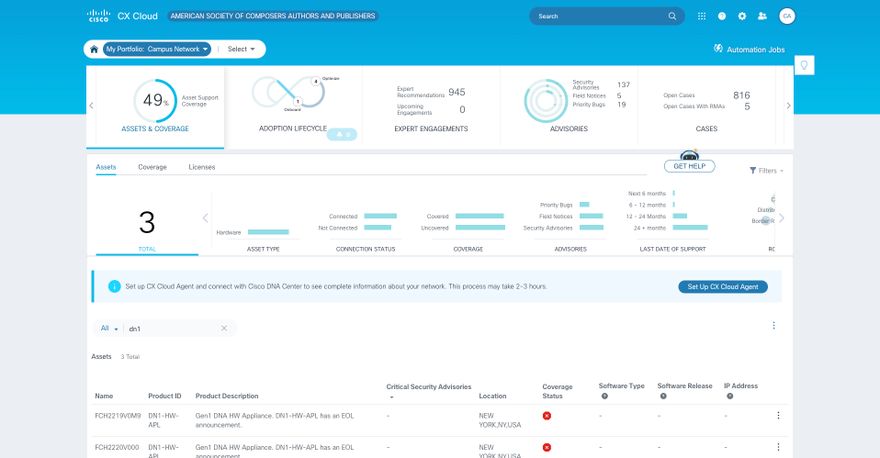

- cx.cisco.com을 클릭하여 CX Cloud에 로그인합니다.

- 타일을 선택하고

Campus Network ASSETS & COVERAGE 이동합니다.

홈 페이지

홈 페이지

- 배너에서 Set Up CX Cloud Agent(CX 클라우드 에이전트 설정)를 클릭합니다. Set Up CX Cloud Agent - Review deployment requirements 창이 열립니다.

구축 요구 사항 검토

구축 요구 사항 검토 - Review deployment requirements(구축 요구 사항 검토)의 필수 구성 요소를 읽고 포트 443에서 이 컨피그레이션을 설정하는 확인란을 선택합니다.

참고: 이 가이드의 이미지(및 해당 내용)는 참조용으로만 제공됩니다. 실제 내용은 다를 수 있습니다.

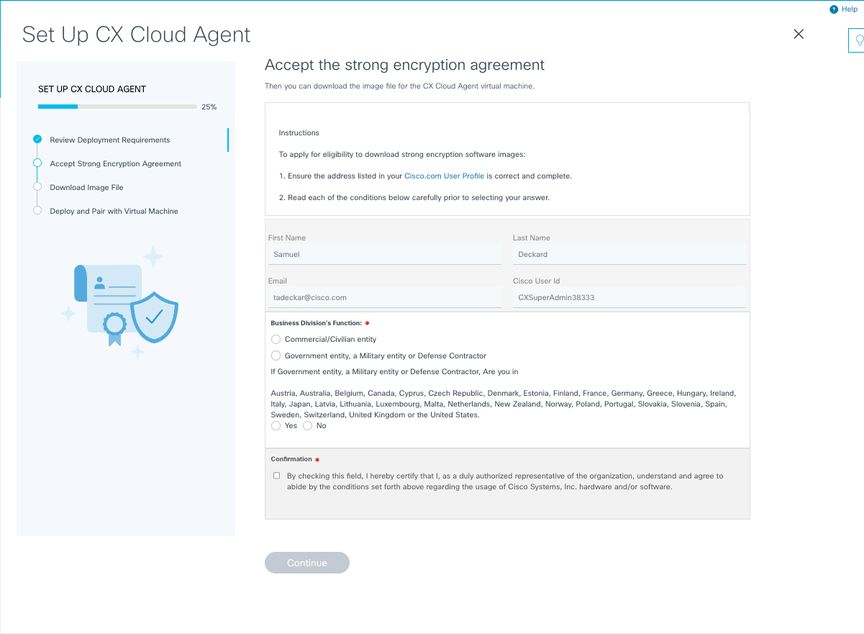

5. 계속을 클릭합니다. Set Up CX Cloud Agent - Accept the strong encryption agreement(CX 클라우드 에이전트 설정 - 강력한 암호화 동의) 창이 열립니다.

암호화 계약

암호화 계약

6. 이름, 성, 이메일 및 CCO 사용자 ID 필드에서 미리 입력된 정보를 확인합니다.

7. 적절한 항목을 선택합니다 Business division’s function.

8. 사용 조건에 Confirmation 동의하려면 체크박스를 선택합니다.

9. 계속을 클릭합니다. CX Cloud Agent 설정 - 이미지 파일 다운로드 창이 열립니다.

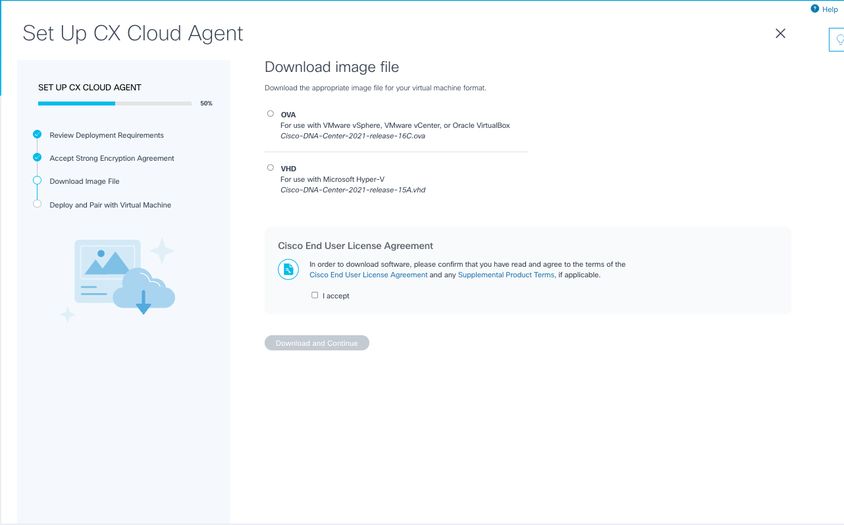

이미지 다운로드

이미지 다운로드

10. 설치에 필요한 이미지 파일을 다운로드하려면 적절한 파일 형식을 선택합니다.

11. Cisco 최종 사용자 라이센스 계약에 동의하려면 동의함 확인란을 선택합니다.

12. 다운로드 및 계속을 클릭합니다. Set Up CX Cloud Agent - Deploy and pair with your virtual machine(CX 클라우드 에이전트 설정 - 구축 및 가상 머신과 페어링) 창이 열립니다.

13. OVA 설치를 위한 네트워크 구성을 참조하고 다음 섹션으로 이동하여 CX Cloud Agent를 설치합니다.

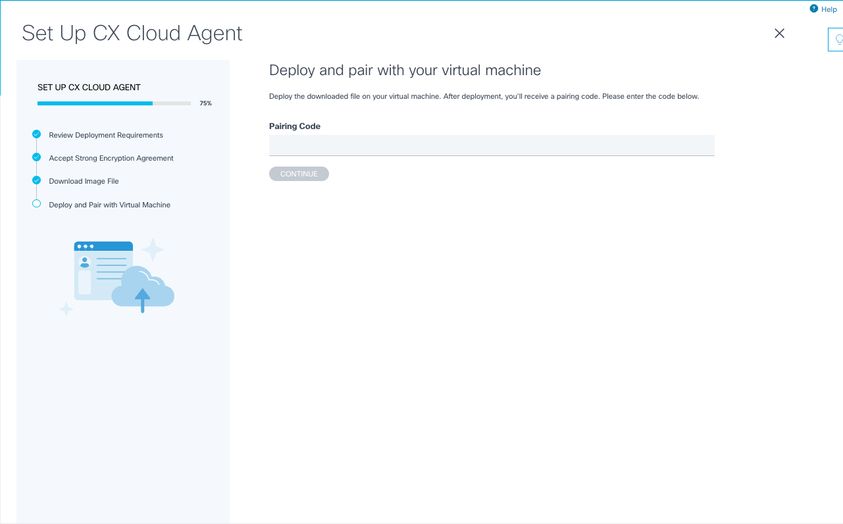

CX 클라우드에 CX 클라우드 에이전트 연결

- 콘솔 대화 상자 또는 CLI(Command Line Interface)에 제공된 페어링 코드를 입력합니다.

페어링 코드

페어링 코드

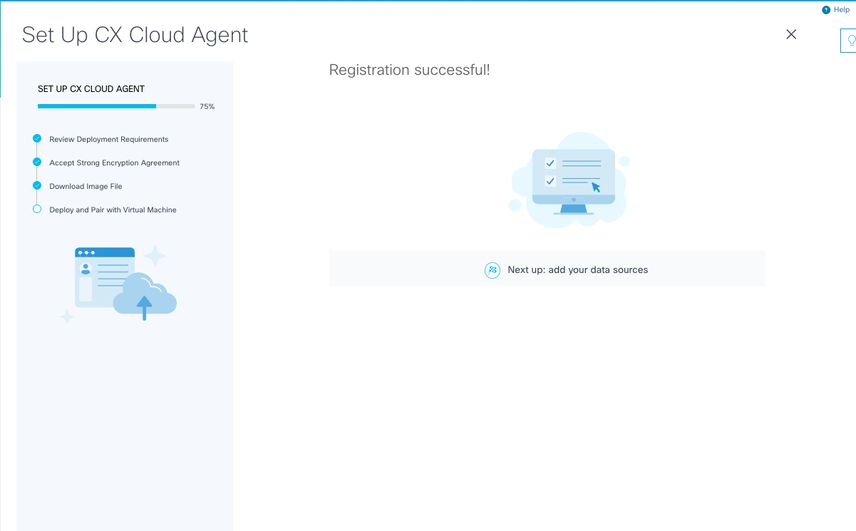

- CX 클라우드 에이전트를 등록하려면 Continue(계속)를 클릭합니다. Set Up CX Cloud Agent - Registration successful (CX 클라우드 에이전트 설정 - 등록 성공) 창이 몇 초 동안 표시된 후 Configure Connection to CX Cloud(CX 클라우드에 연결 구성) 창으로 자동 이동합니다

등록 성공

등록 성공

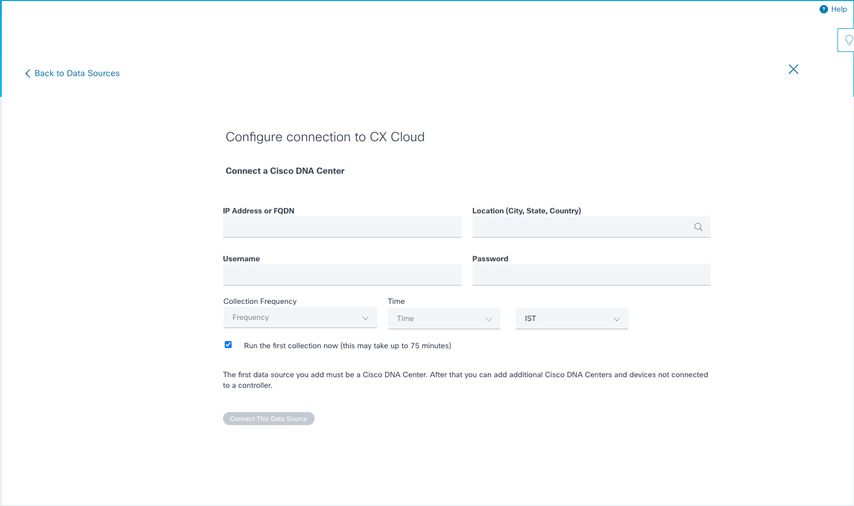

연결 구성

연결 구성

3. 데이터를 입력하고 이 데이터 출처 연결을 누릅니다. 확인 메시지 "성공적으로 연결됨"이 표시됩니다.

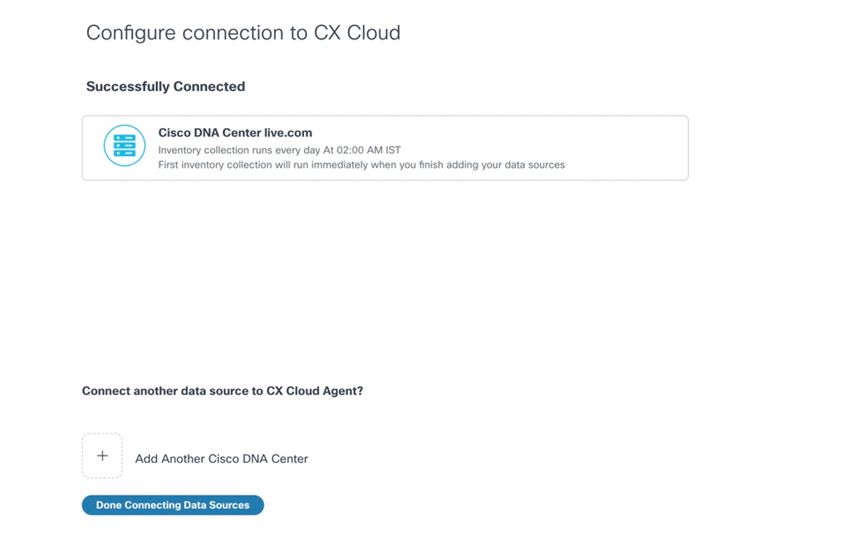

DNAC가 추가되었습니다.

DNAC가 추가되었습니다.

참고: 여러 DNACAdd Another Cisco DNA Center를 추가하려면 클릭합니다.

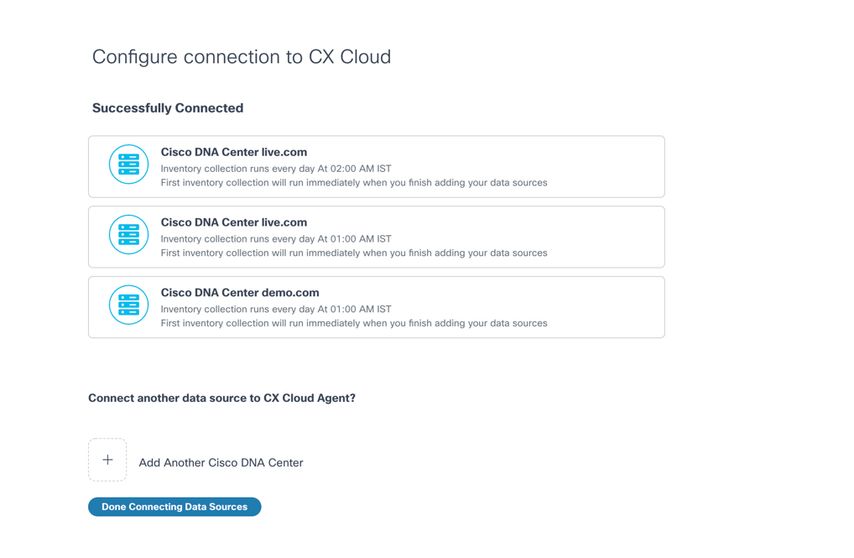

여러 DNAC 추가

여러 DNAC 추가

4. 데이터 소스 연결 완료를 클릭합니다. 데이터 소스 창이 열립니다.

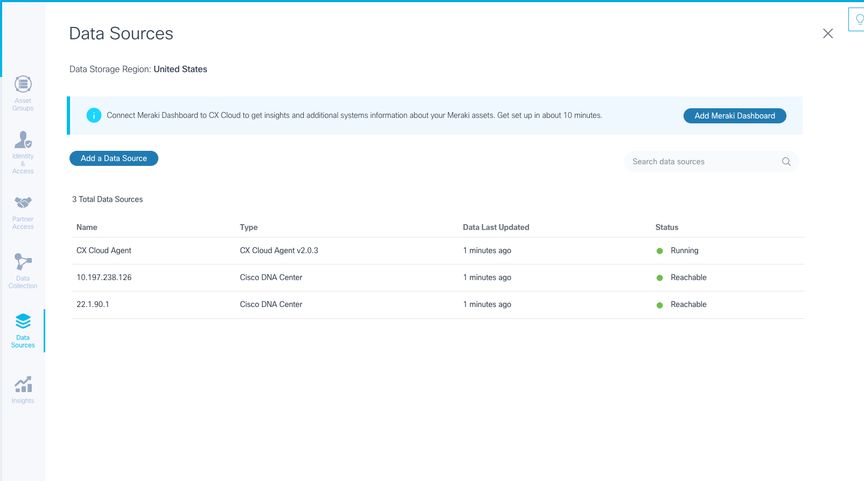

데이터 소스

데이터 소스

구축 및 네트워크 설정

CX 클라우드 에이전트를 구축하려면 다음 옵션 중 하나를 선택할 수 있습니다.

- VMware vSphere/vCenter Thick Client ESXi 5.5/6.0을 선택하는 경우 Thick Client로 이동

- VMware vSphere/vCenter Web Client ESXi 6.0을 선택하는 경우 Web Client vSphere 또는 Center로 이동

- Oracle Virtual Box 5.2.30을 선택하는 경우 Oracle VM으로 이동

- Microsoft Hyper-V를 선택하는 경우 Hyper-V로 이동

OVA 구축

Thick Client ESXi 5.5/6.0 설치

이 클라이언트에서는 vSphere 씩 클라이언트를 사용하여 CX 클라우드 에이전트 OVA를 구축할 수 있습니다.

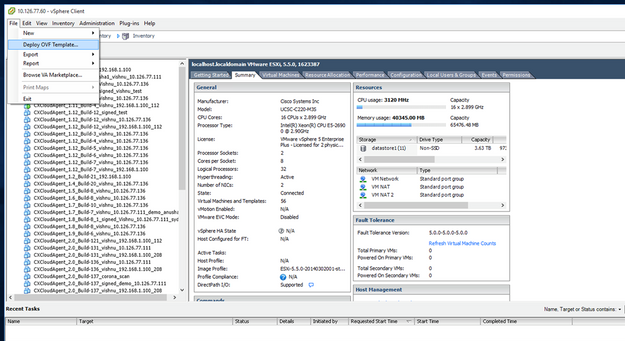

- 이미지를 다운로드한 후 VMware vSphere Client를 시작하고 로그인합니다.

로그인

- 탐색

File > Deploy OVF Template.

vSphere Client

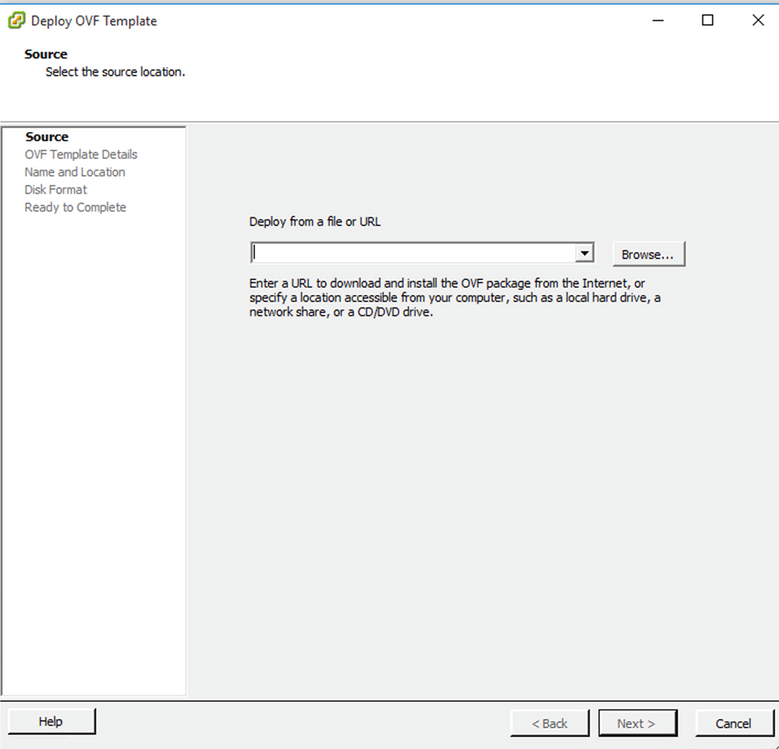

- OVA 파일을 찾아 선택하고 를 클릭합니다

Next.

OVA 경로

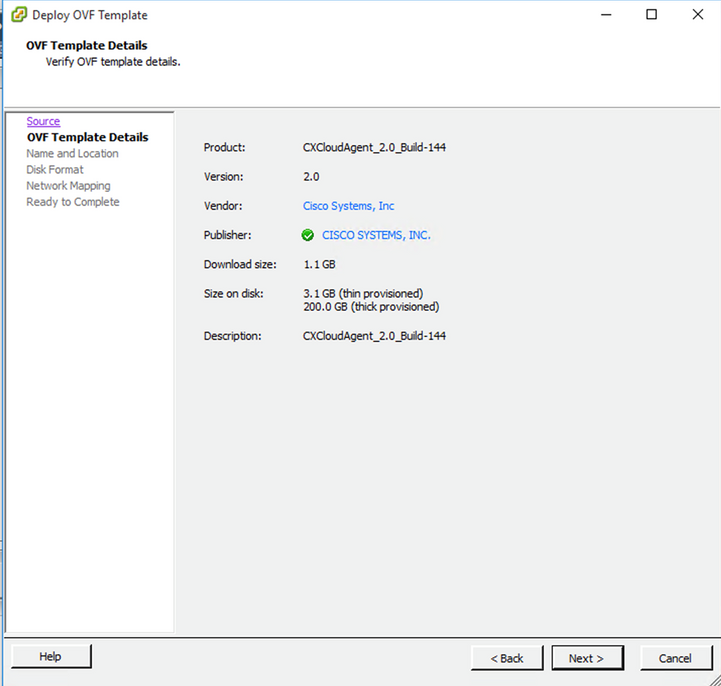

- 를

OVF Details 확인하고 를 클릭합니다Next.

템플릿 세부 정보

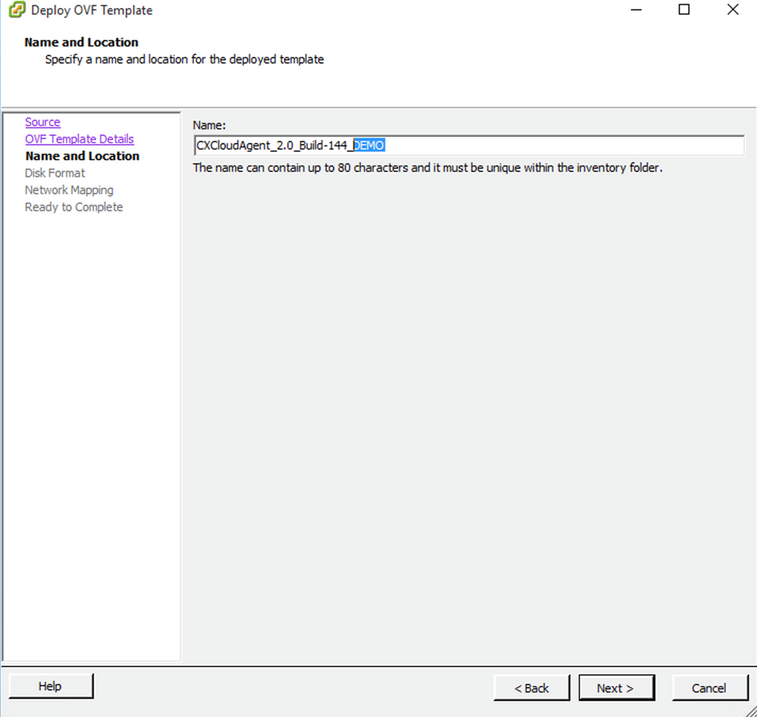

- 를

Unique Name 입력하고 를 클릭합니다Next.

이름 및 위치

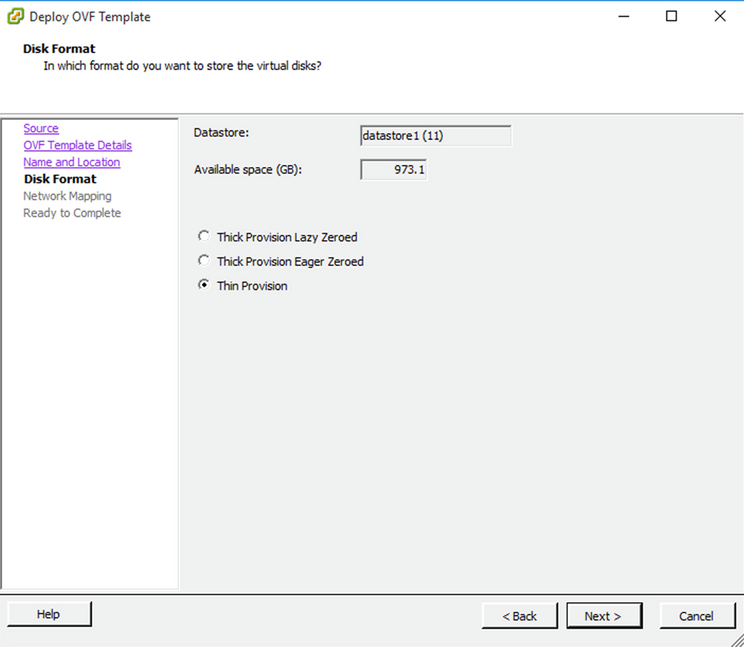

- 를

Disk Format 선택하고 Next (씬 프로비저닝 권장) 을 클릭합니다.

디스크 형식

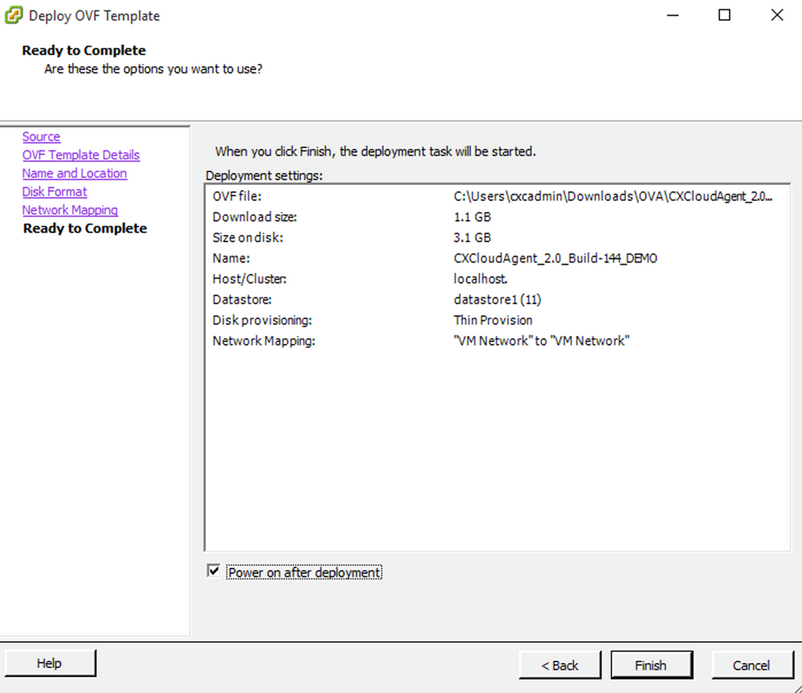

- 확인란을

Power on after deployment 선택하고 을 클릭합니다Finish.

완료 준비

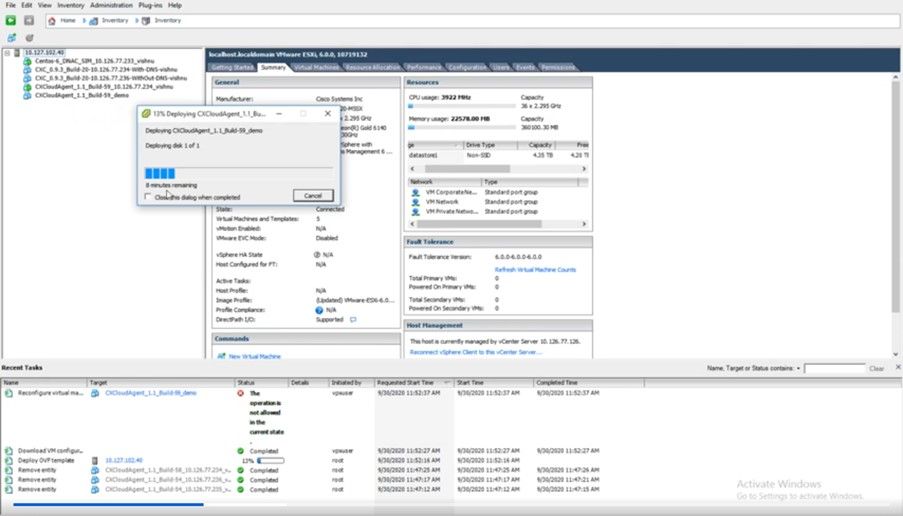

구축에는 몇 분 정도 걸릴 수 있습니다. 성공 메시지가 표시될 때까지 기다립니다.

구축 진행 중

구축 완료됨

- 방금 구축한 VM을 선택하고 콘솔을 열고 네트워크 컨피그레이션으로 이동합니다.

Web Client ESXi 6.0 설치

이 클라이언트는 vSphere 웹을 사용하여 CX 클라우드 에이전트 OVA를 구축합니다.

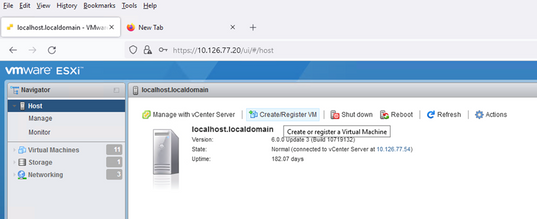

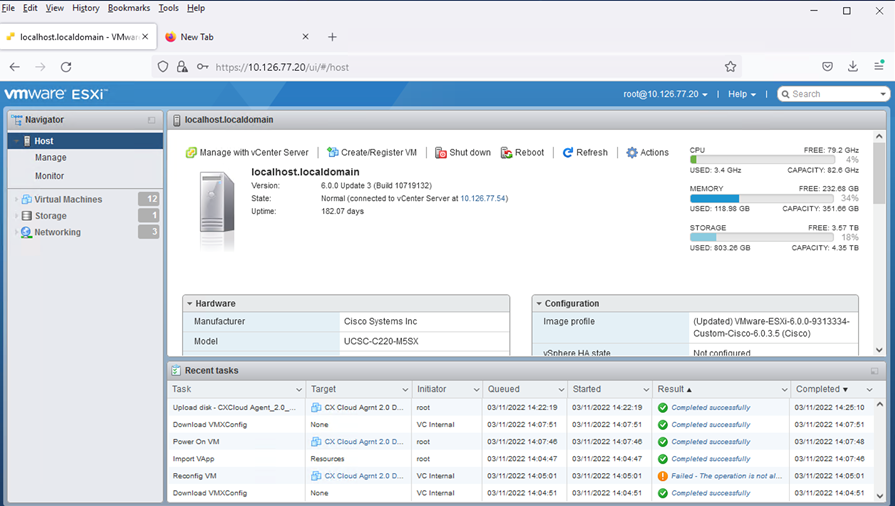

- VM 구축에 사용된 ESXi/하이퍼바이저 자격 증명을 사용하여 VMware UI에 로그인합니다.

VMware ESXi 로그인

- 를

Virtual Machine > Create / Register VM선택합니다.

VM 생성

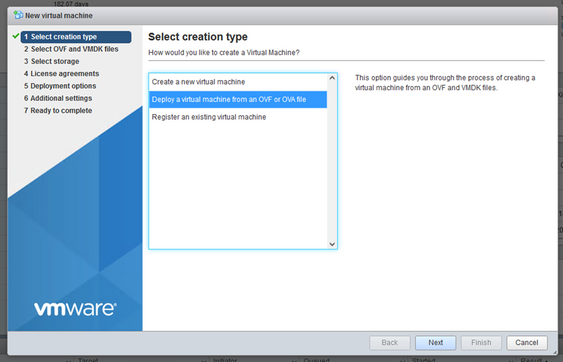

OVA 구축

- 을

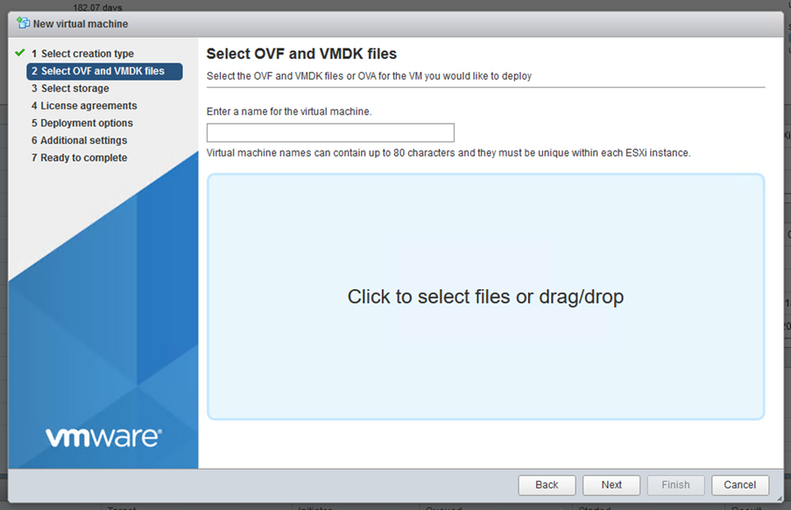

Deploy a virtual machine from an OVF or OVA file 선택하고 을 클릭합니다Next. - VM의 이름을 입력하거나, 파일을 찾아 선택하거나, 다운로드한 OVA 파일을 끌어서 놓습니다.

- 를

Next 클릭합니다.

OVA 선택

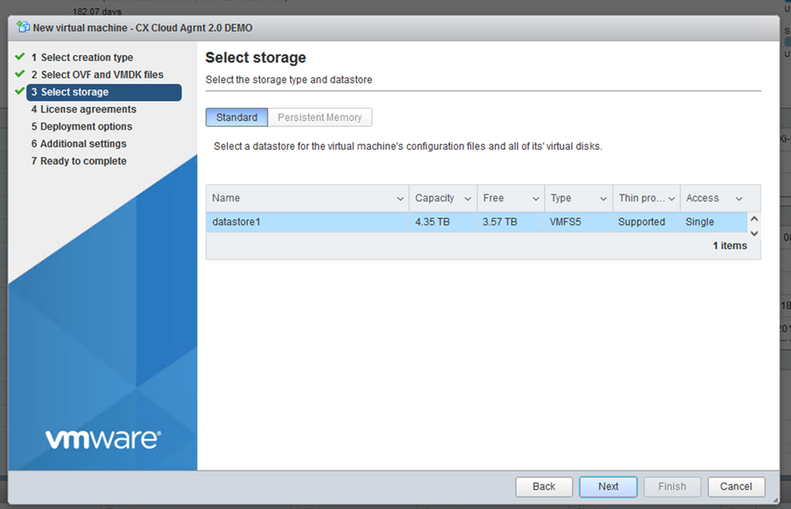

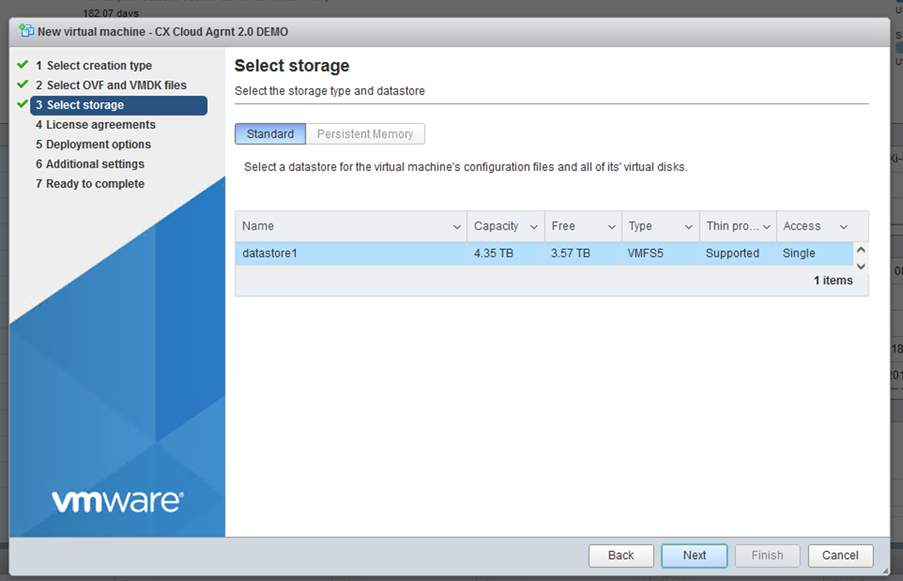

- 을

Standard Storage 선택하고 을 클릭합니다Next.

스토리지 선택

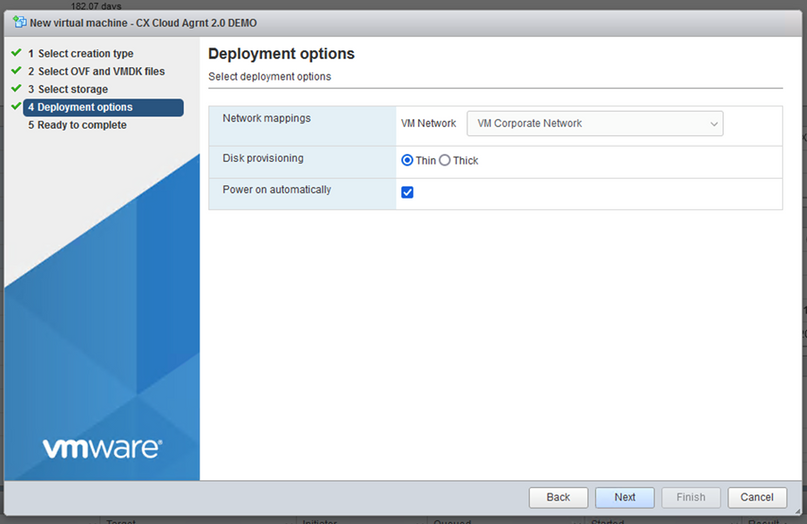

구축 옵션

- 적절한 구축 옵션을 선택하고 을 클릭합니다

Next.

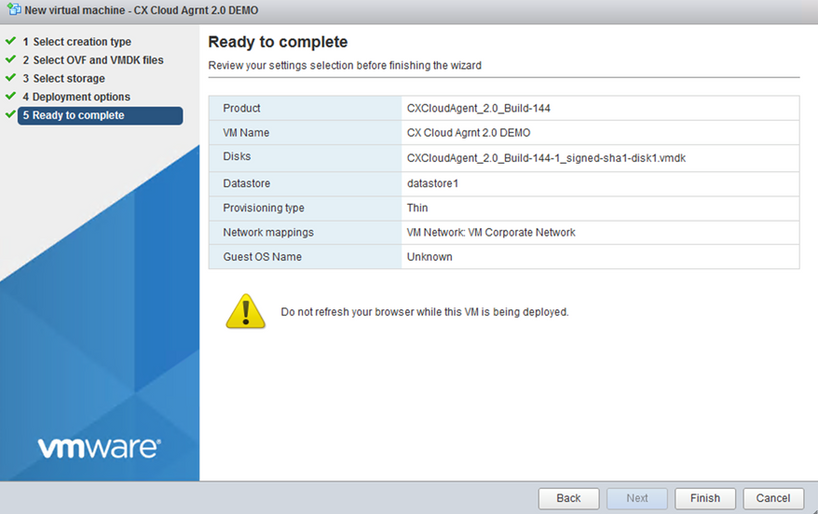

완료 준비

성공적인 완료

- 설정을 검토하고 를 클릭합니다

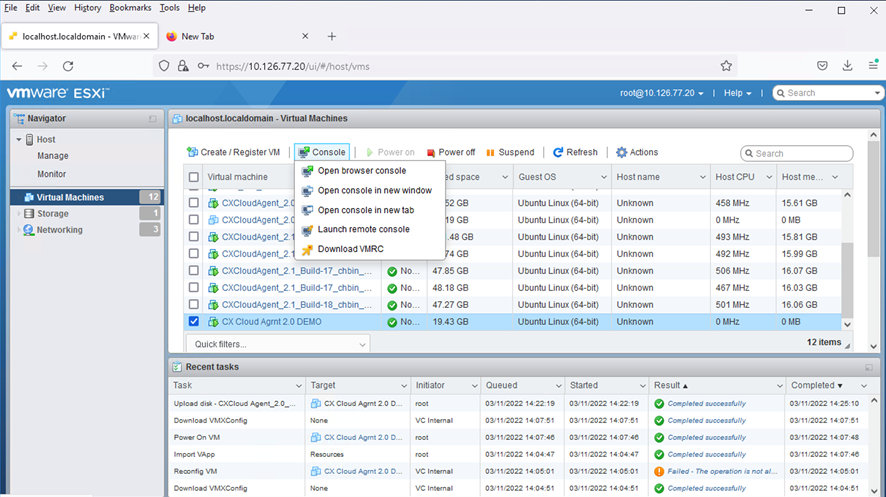

Finish. - 방금 구축한 VM을 선택하고

Console > Open browser console 선택합니다.

콘솔 열기

- Network Configuration(네트워크 설정)으로 이동합니다.

Web Client vCenter 설치

- ESXi/하이퍼바이저 자격 증명을 사용하여 vCenter 클라이언트에 로그인합니다.

로그인

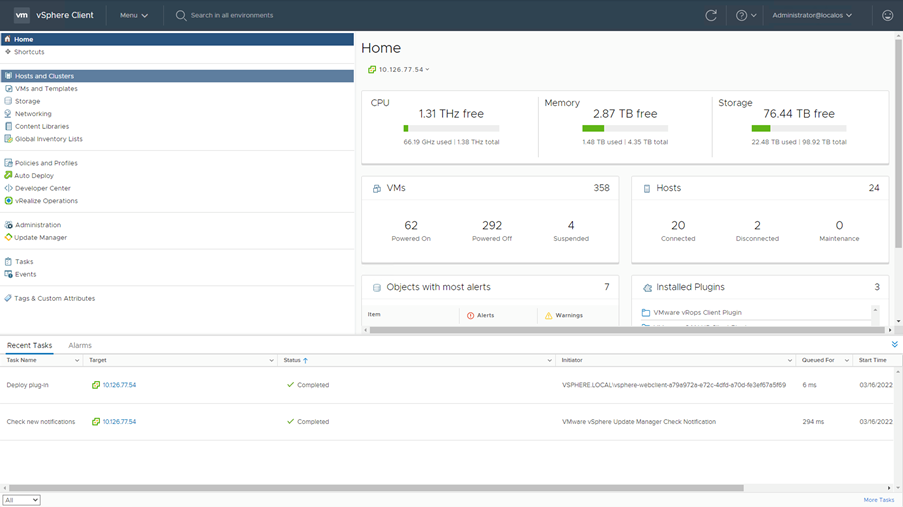

홈 화면

- 홈 페이지에서 을 클릭합니다

Hosts and Clusters.

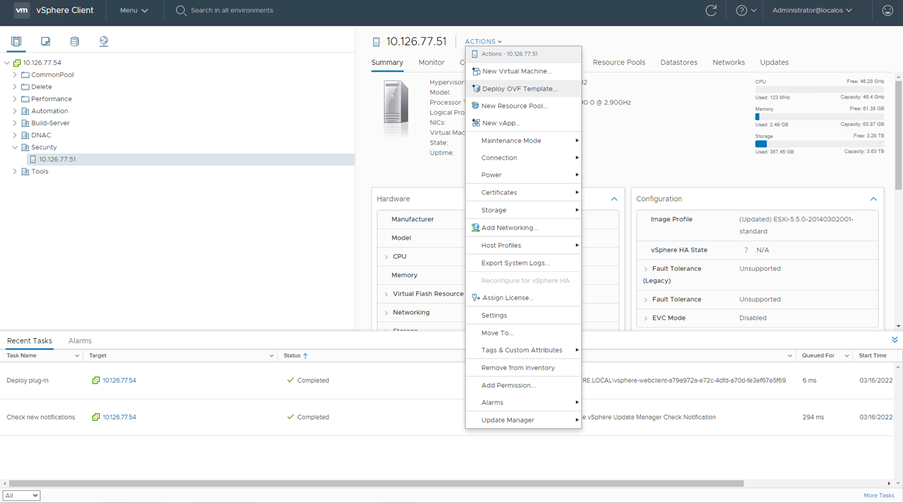

- VM을 선택하고 을 클릭합니다

Action > Deploy OVF Template.

작업

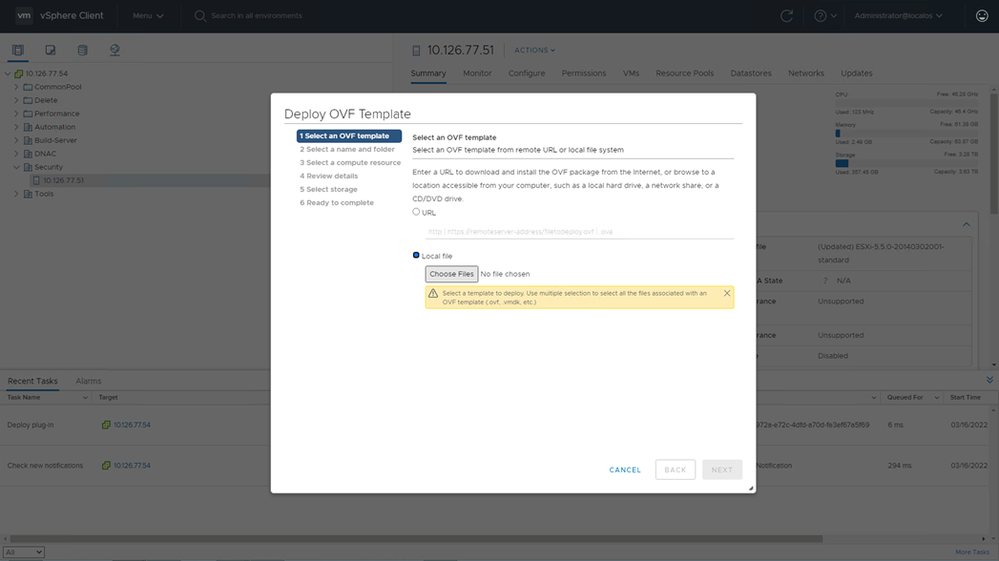

템플릿 선택

- URL을 직접 추가하거나 OVA 파일을 찾아 선택하고 를 클릭합니다

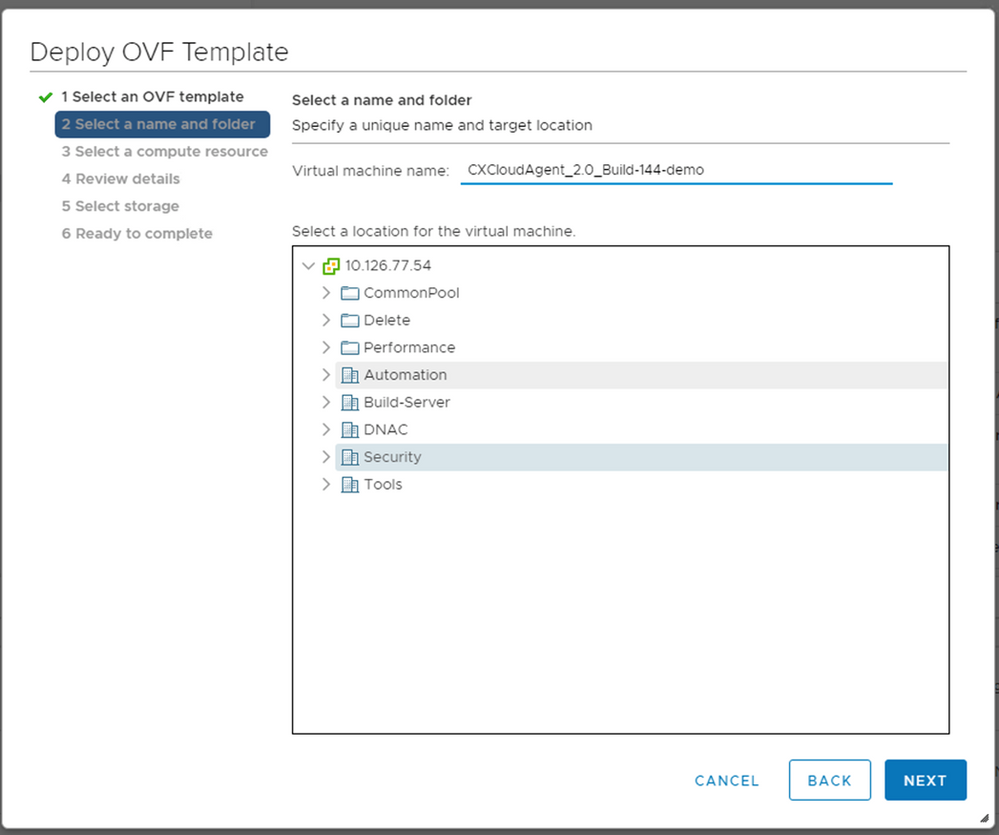

Next. - 고유한 이름을 입력하고 필요한 경우 위치를 찾습니다.

- 를

Next 클릭합니다.

이름 및 폴더

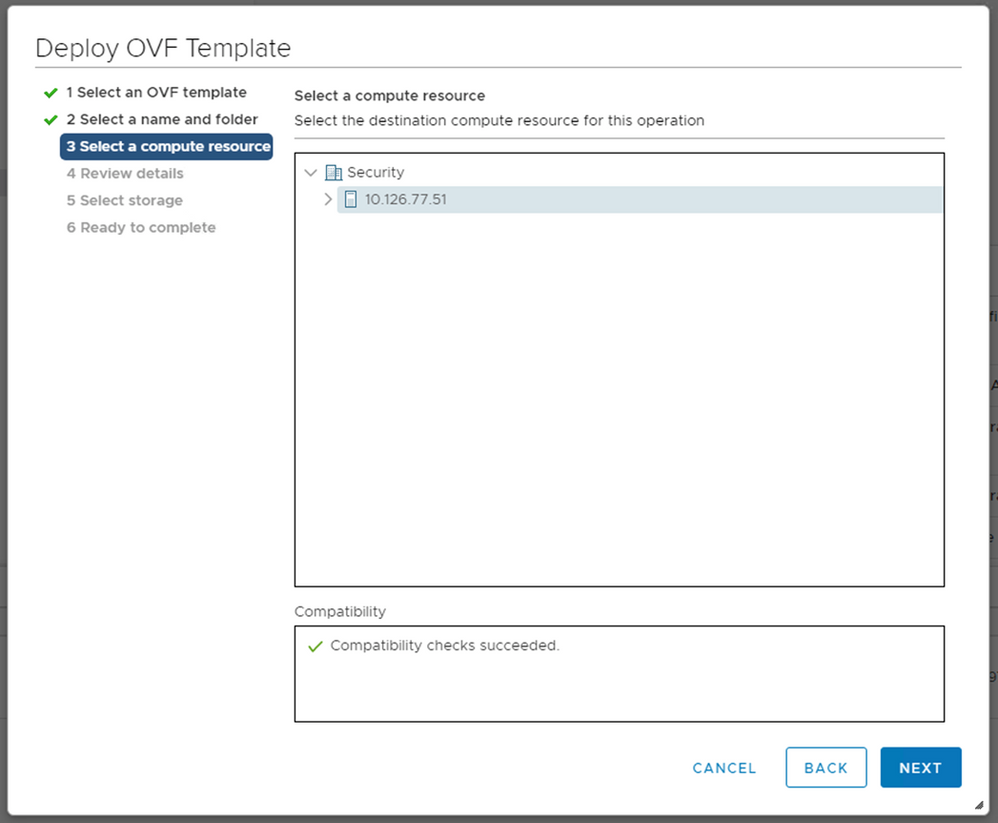

- 컴퓨팅 리소스를 선택하고 을

Next 클릭합니다.

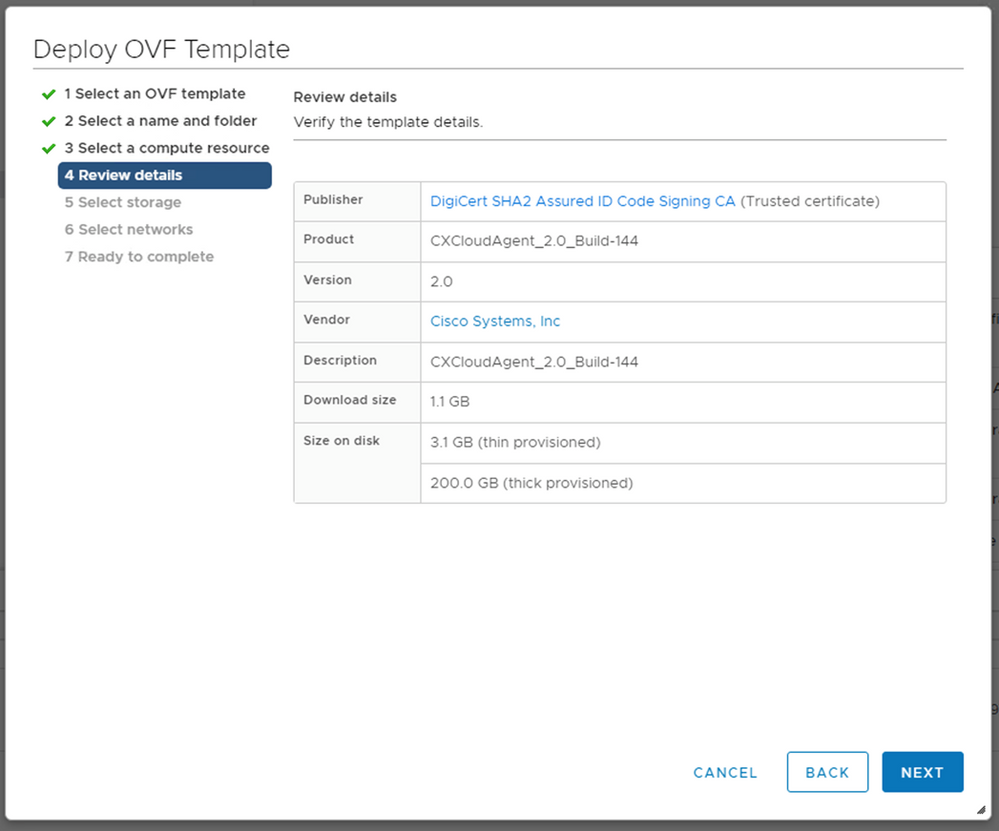

계산 리소스 선택 - 세부 정보를 검토하고 을 클릭합니다

Next.

세부 사항 검토

- 가상 디스크 형식을 선택하고 을 클릭합니다

Next.

스토리지 선택

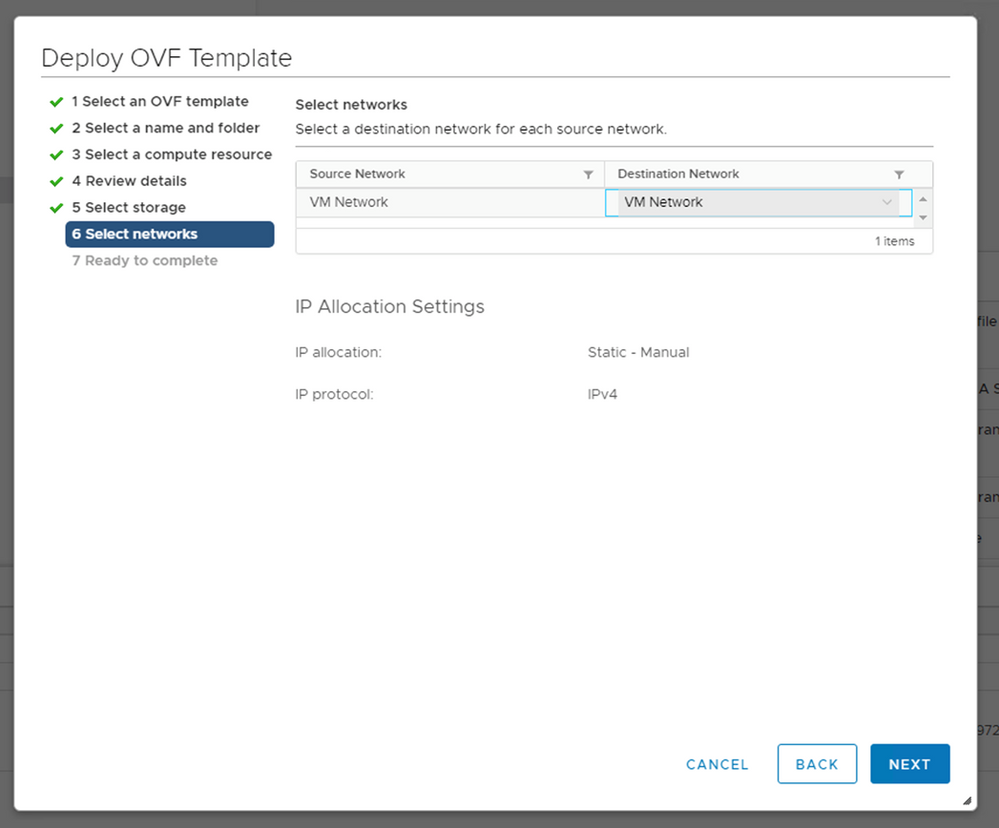

- 를

Next 클릭합니다.

네트워크 선택

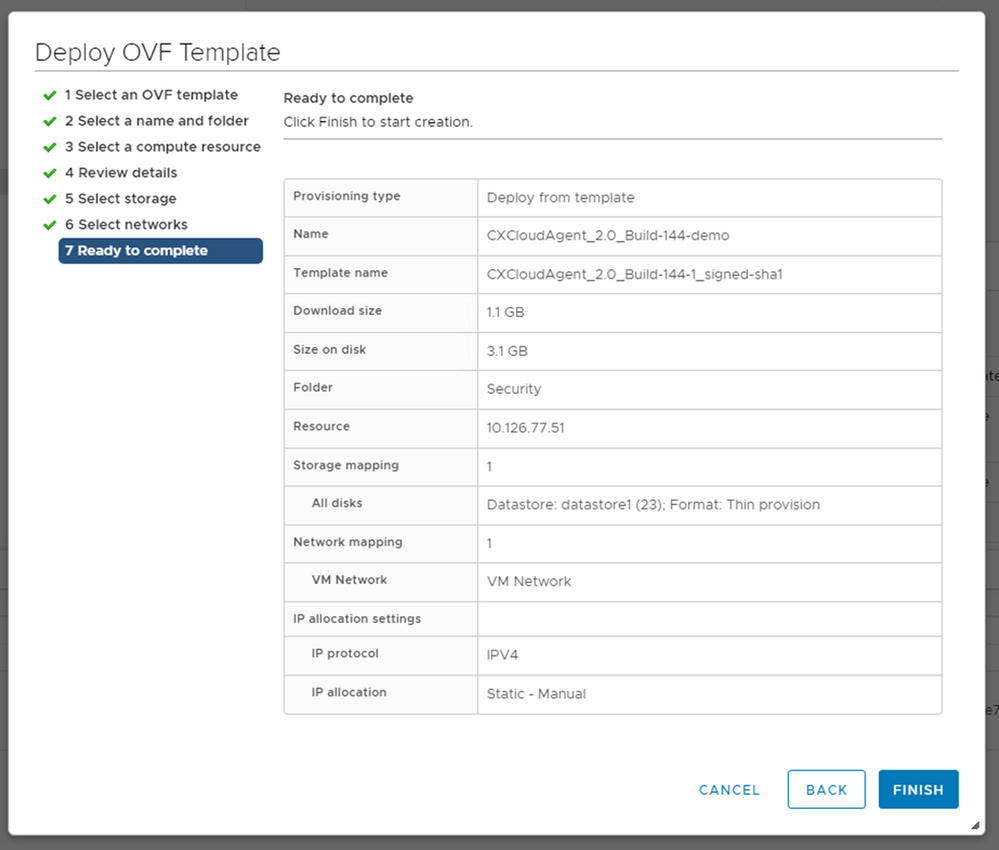

- 를

Finish 클릭합니다.

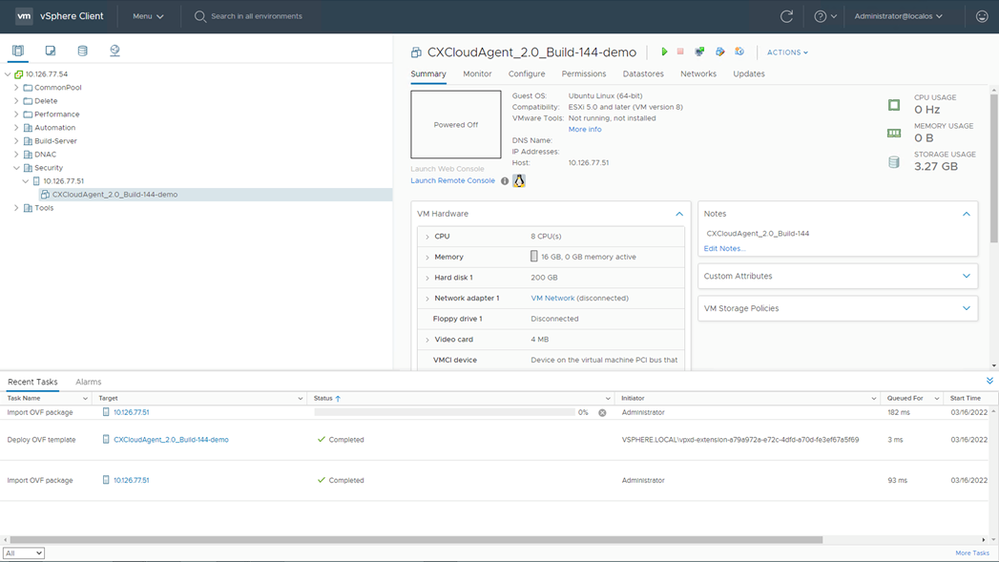

완료 준비 - 새 VM이 추가됩니다. 상태를 보려면 이름을 클릭합니다.

추가된 VM

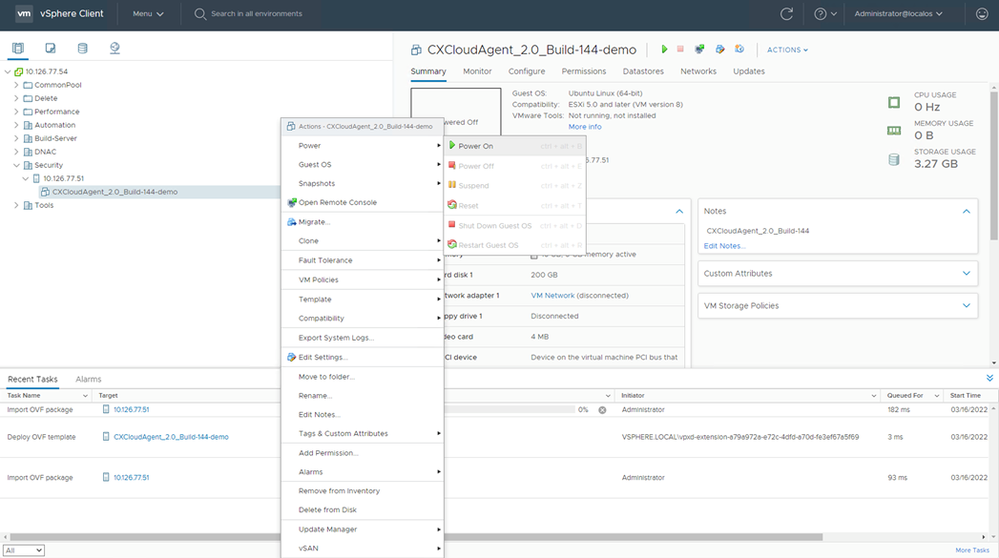

- 설치가 완료되면 VM의 전원을 켜고 콘솔을 엽니다.

콘솔 열기 - Network Configuration(네트워크 설정)으로 이동합니다.

Oracle Virtual Box 5.2.30 설치

이 클라이언트는 Oracle Virtual Box를 통해 CX Cloud Agent OVA를 구축합니다.

Oracle VM

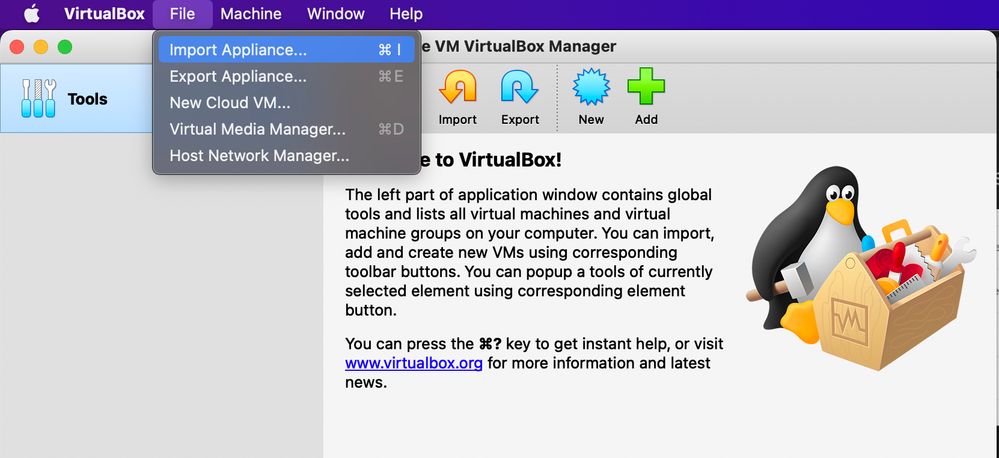

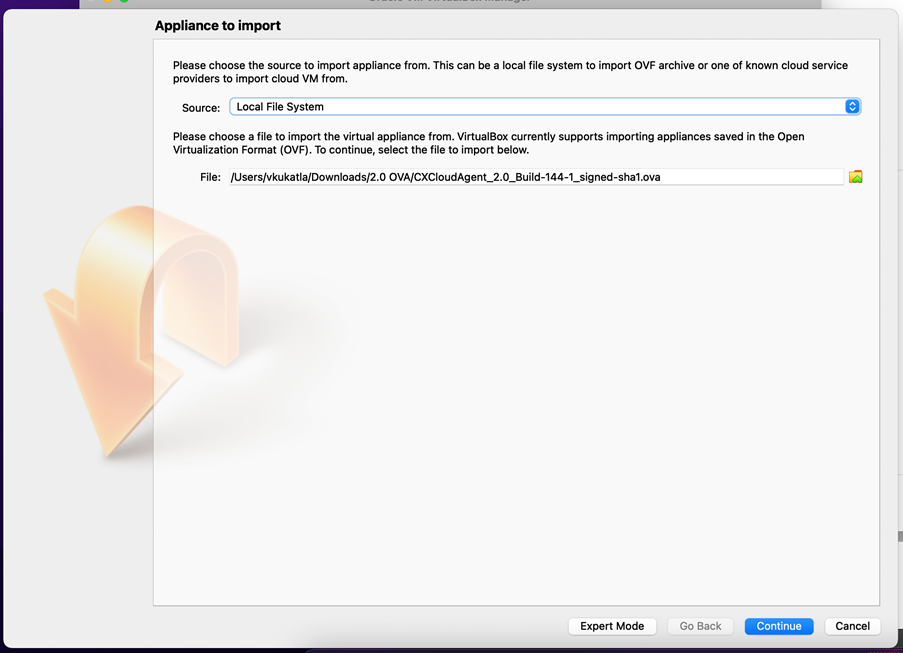

- Oracle VM UI를 열고

File > Import Appliance를 선택합니다.

- OVA 파일을 찾아 가져옵니다.

파일 선택

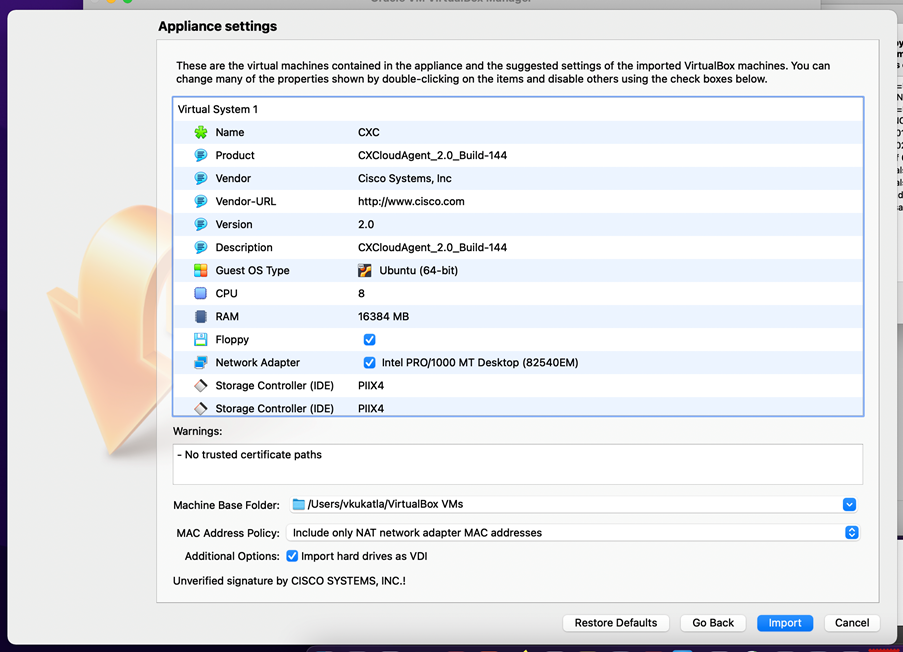

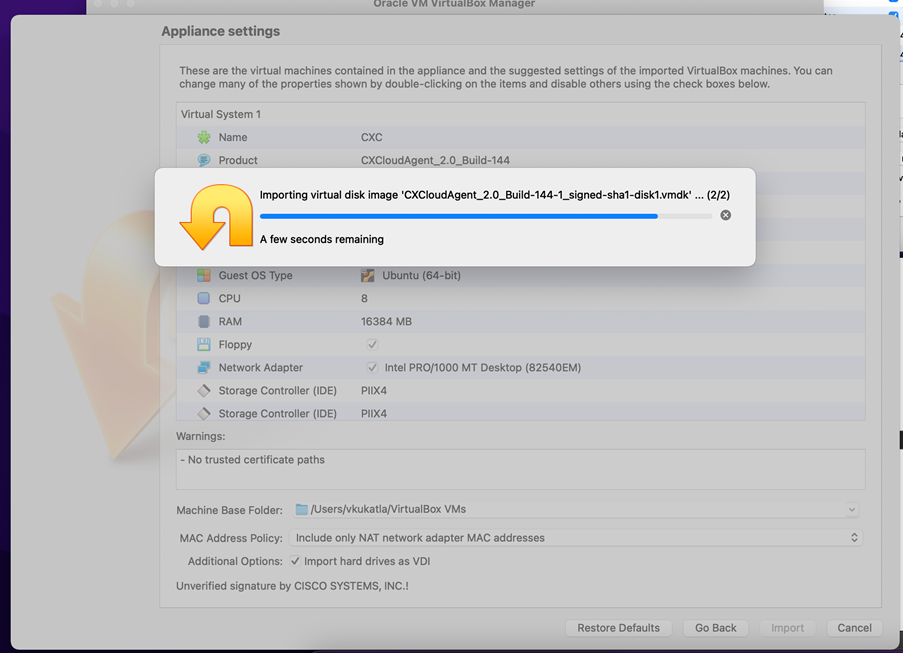

- 를

Import 클릭합니다.

파일 가져오기

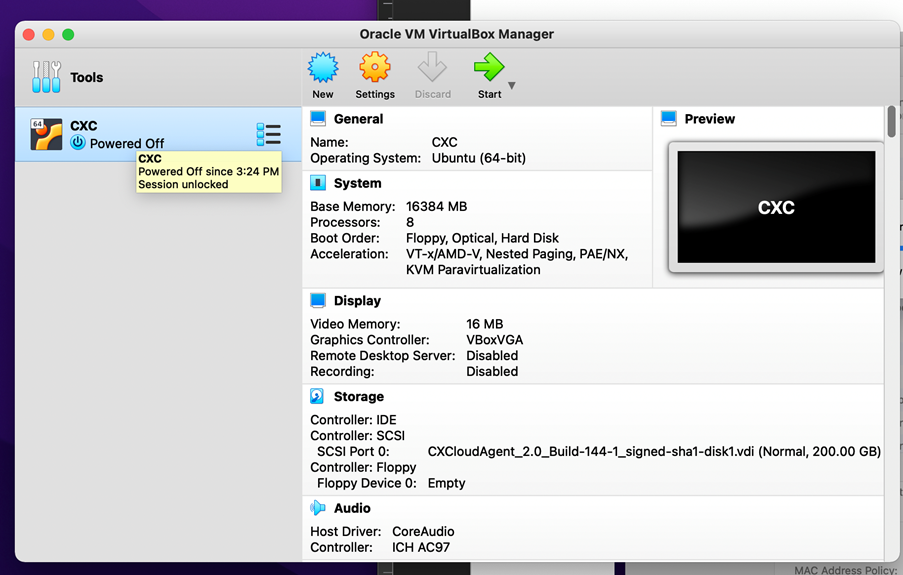

- 방금 구축한 VM을 선택하고 을 클릭합니다

Start.

VM 콘솔 시작

가져오기 진행 중 - VM 전원을 켭니다. 콘솔이 표시됩니다.

콘솔 열기

- Network Configuration(네트워크 설정)으로 이동합니다.

Microsoft Hyper-V 설치

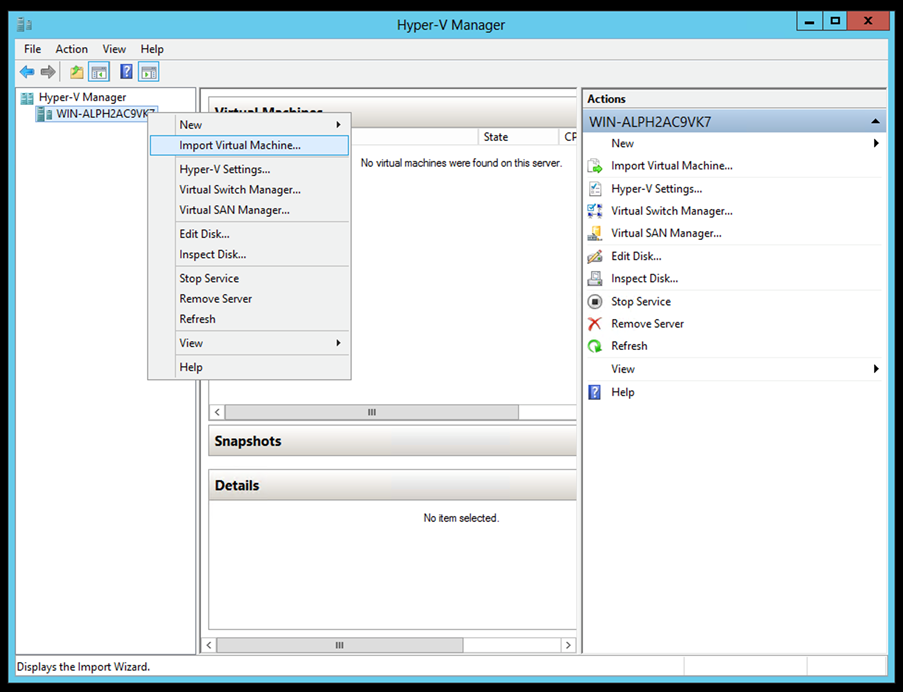

- 를

Import Virtual Machine선택합니다.

Hyper-v Manager

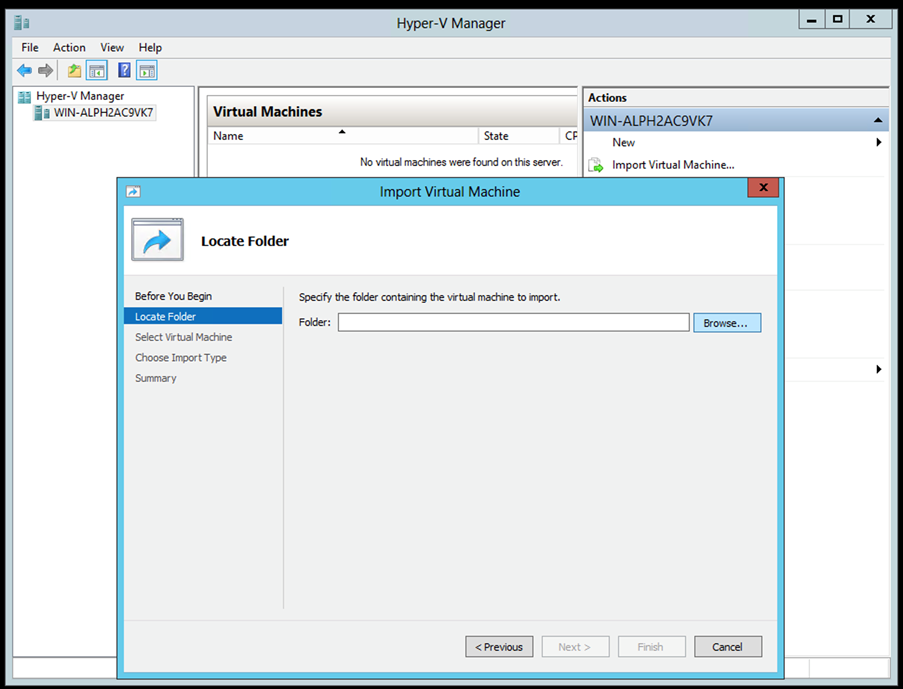

- 다운로드 폴더를 찾아 선택합니다

- 를

Next 클릭합니다.

가져올 폴더

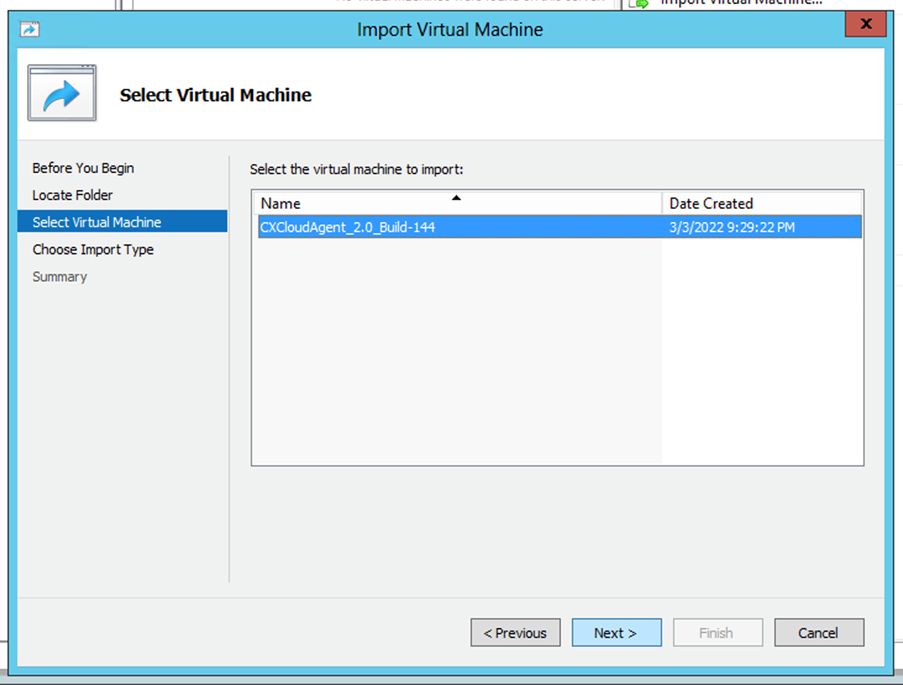

- VM을 선택하고 을 클릭합니다

Next.

VM 선택

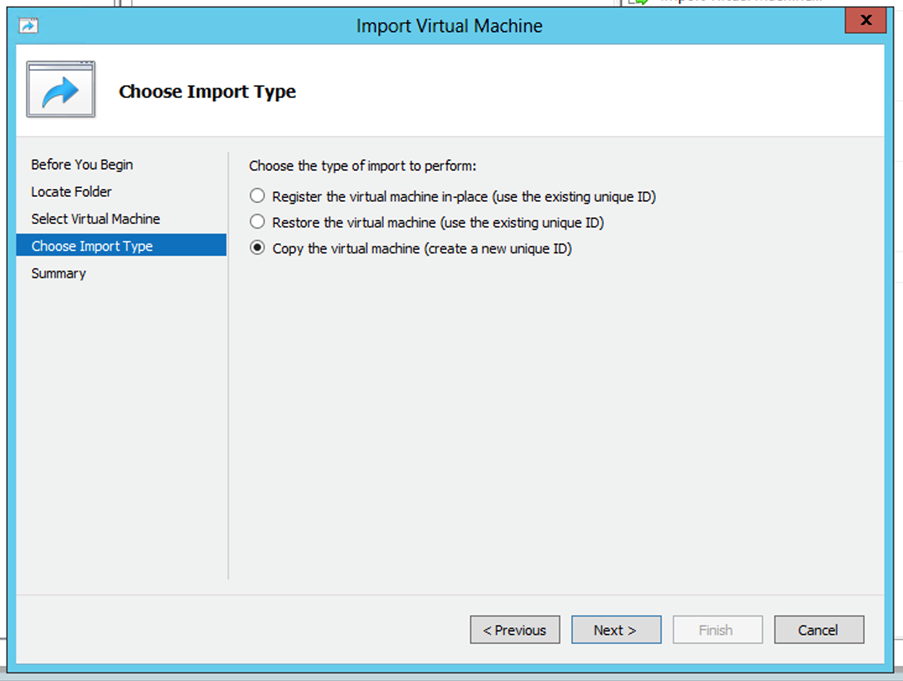

- 라디오 버튼을

Copy the virtual machine (create a new unique ID) 선택하고 를 클릭합니다Next.

가져오기 유형

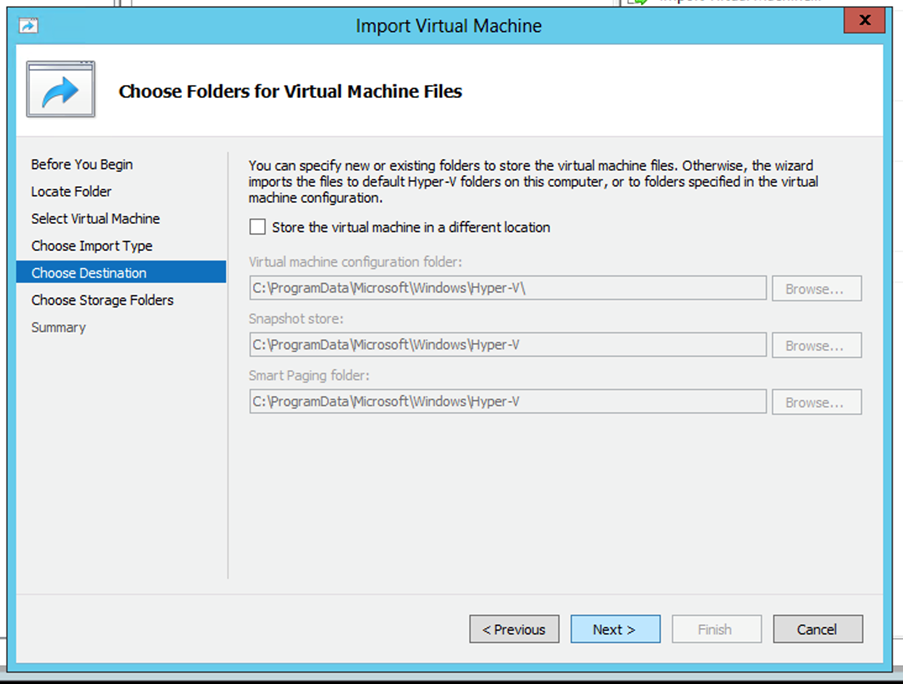

- VM 파일의 폴더를 찾아 선택합니다. 기본 경로를 사용하는 것이 좋습니다.

- 를

Next 클릭합니다.

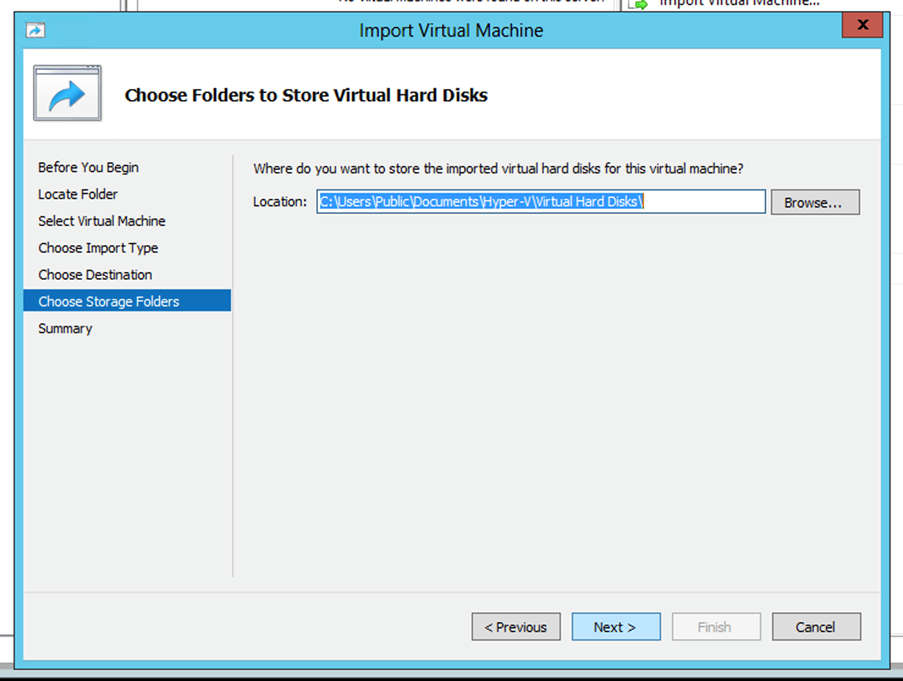

폴더 선택 - VM 하드 디스크를 저장할 폴더를 찾아 선택합니다. 기본 경로를 사용하는 것이 좋습니다.

- 를

Next 클릭합니다.

가상 하드 디스크를 저장할 폴더

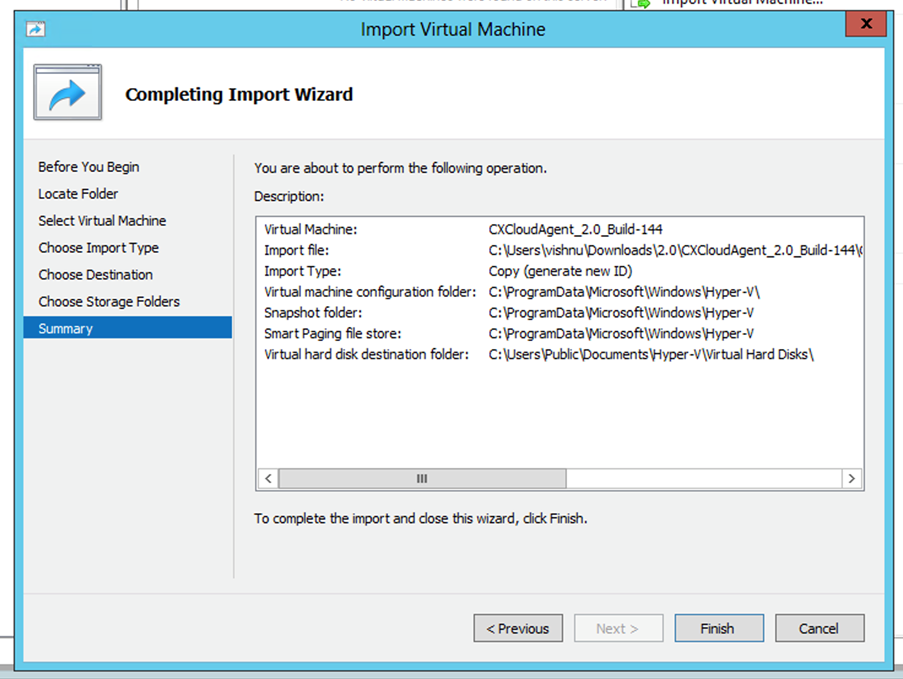

- VM 요약이 표시됩니다. 모든 입력을 확인하고 를 클릭합니다

Finish.

요약

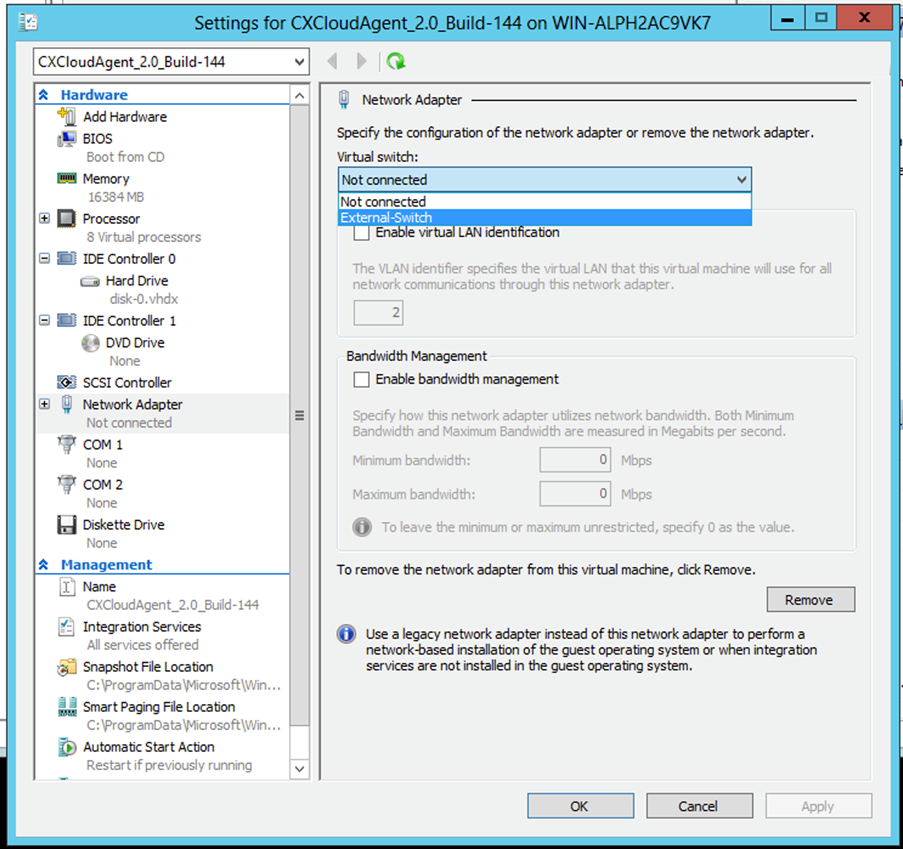

- 가져오기가 성공적으로 완료되면 Hyper-V에 새 VM이 생성됩니다. VM 설정을 엽니다.

- 왼쪽 창에서 네트워크 어댑터를 선택하고 드롭다운에서 사용 가능한

Virtual Switch 어댑터를 선택합니다.

가상 스위치

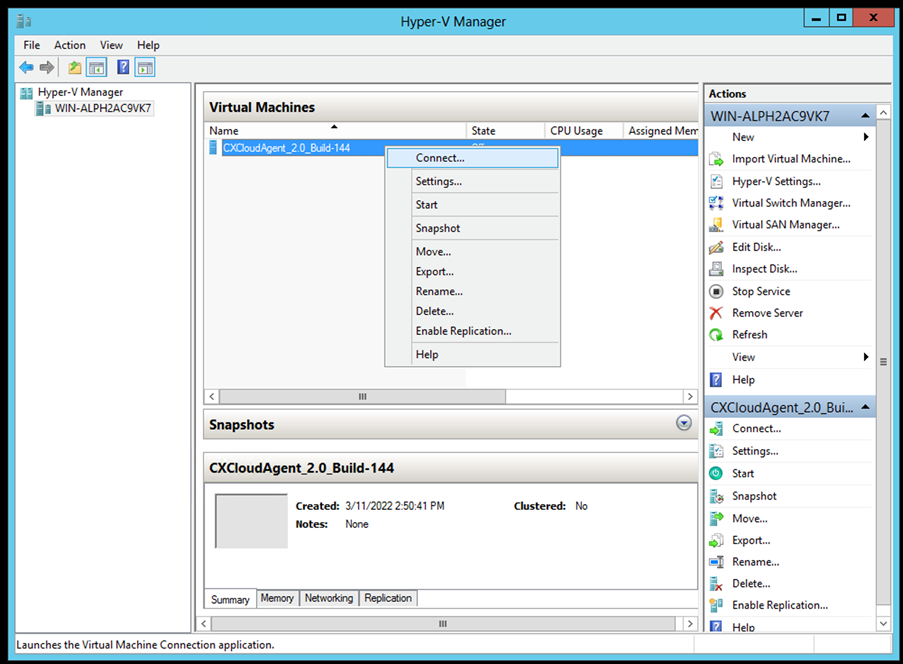

- VM을 시작하려면 선택합니다

Connect.

VM 시작

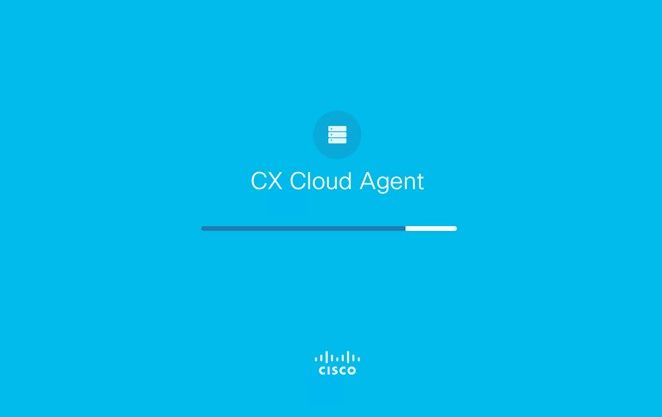

- Network Configuration(네트워크 설정)으로 이동합니다.

네트워크 설정

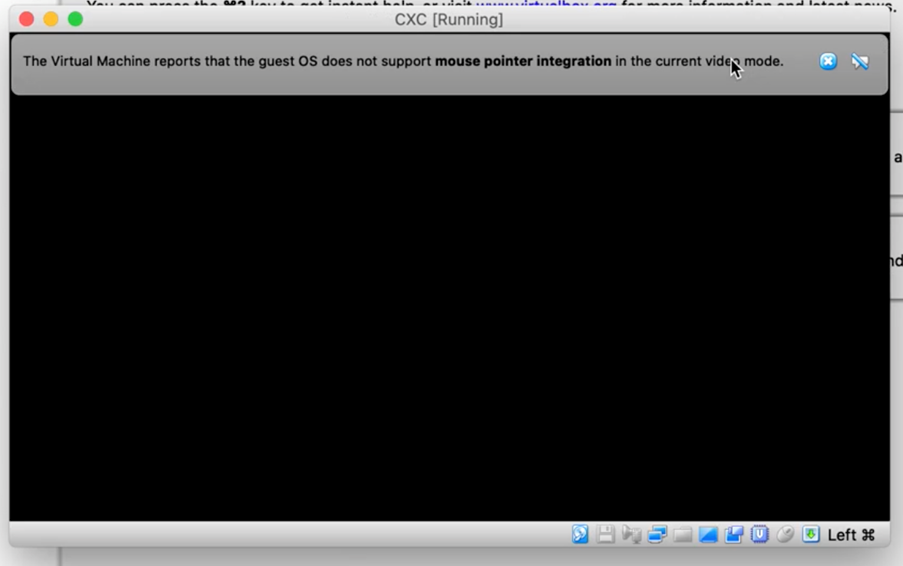

VM 콘솔

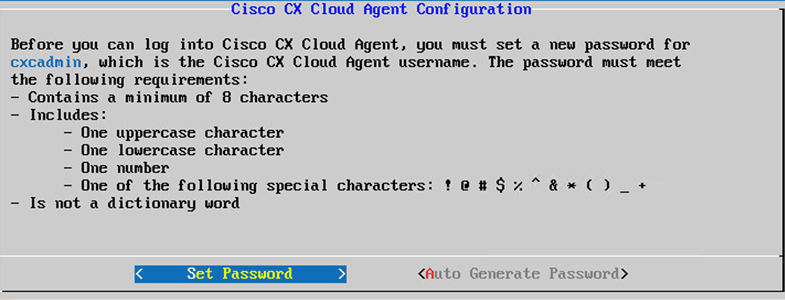

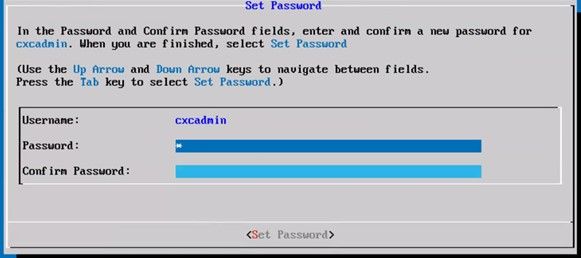

- cxcadmin에 대한 새 비밀번호를 추가하려면 클릭하고

Set Password, 새 비밀번호를 가져오려면 클릭합니다Auto Generate Password.

비밀번호 설정

- 이를 선택한 경우

Set Password cxcadmin의 비밀번호를 입력하고 확인합니다. 을 Set Password 클릭하고 3단계로 이동합니다.

새 비밀번호

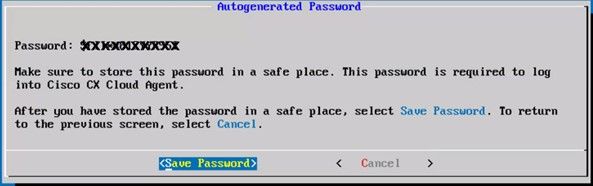

또는 Auto Generate Password 이 옵션을 선택한 경우 생성된 비밀번호를 복사하여 나중에 사용할 수 있도록 저장합니다. 을 Save Password 클릭하고 4단계로 이동합니다.

자동 생성 비밀번호

- 인증에 사용하려면 클릭하십시오

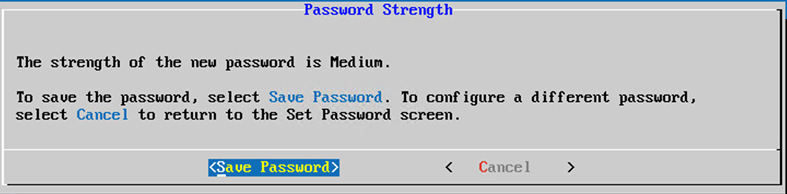

Save Password.

비밀번호 저장

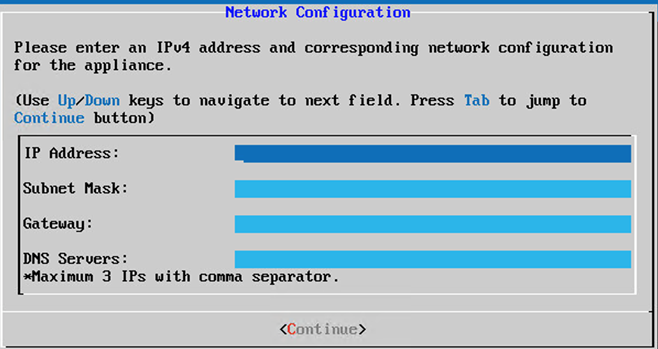

IP Address , Subnet Mask, Gateway 및 을 입력하고 DNS Server 을 클릭합니다Continue.

네트워크 설정

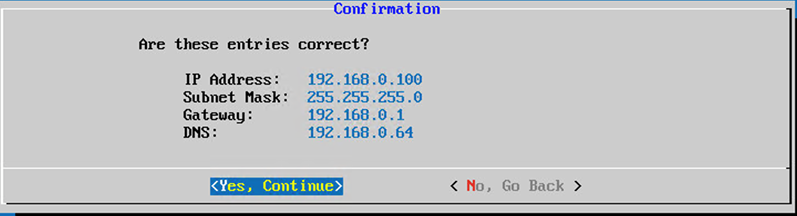

- 항목을 확인하고 을

Yes,Continue 클릭합니다.

확인

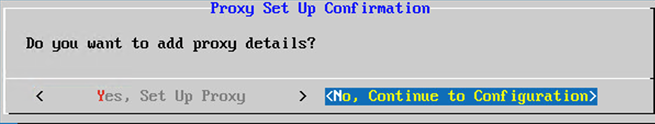

- 프록시 세부 정보를 설정하려면 을

Yes,Set Up Proxy 클릭하거나 No, Continue to Configuration을 클릭하여 컨피그레이션을 완료하고 8단계로 이동합니다.

프록시 설정

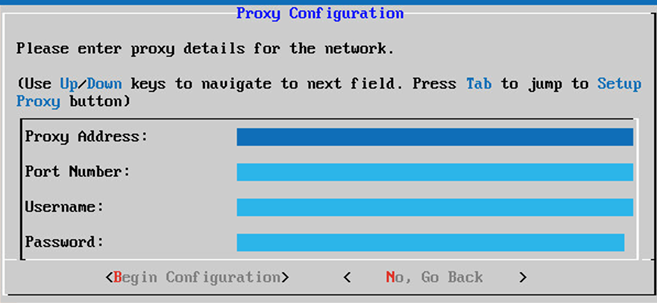

Proxy Address, Port Number, 및Username를 입력합니다Password.

프록시 구성

- 를

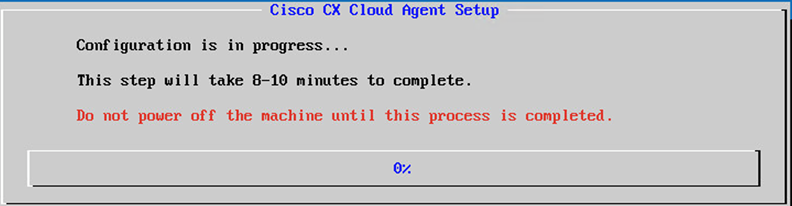

Begin Configuration 클릭합니다. 컨피그레이션을 완료하는 데 몇 분 정도 걸릴 수 있습니다.

설정 진행 중 - 를

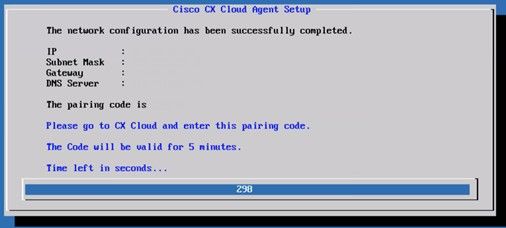

Pairing Code 복사하고 CX Cloud로 돌아가서 설치를 계속합니다.

페어링 코드

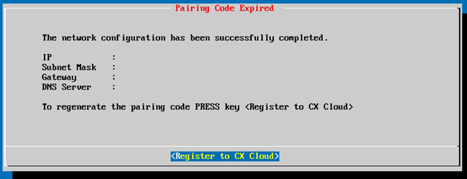

10. 페어링 코드가 만료되면 다시 클릭하여Register to CX Cloud 코드를 얻습니다.

코드가 만료됨

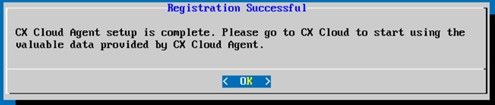

11. 을 클릭합니다OK.

등록 성공

12. "CX Cloud Agent를 CX Cloud에 연결" 섹션으로 돌아가서 나열된 단계를 수행합니다.

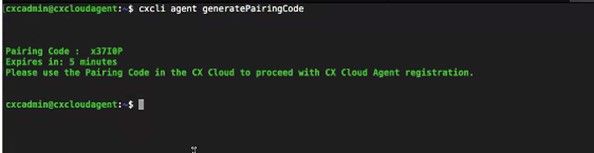

CLI를 사용하여 페어링 코드를 생성하기 위한 대안적인 접근법

사용자는 CLI 옵션을 사용하여 페어링 코드를 생성할 수도 있습니다.

CLI를 사용하여 페어링 코드를 생성하려면

- cxcadmin 사용자 자격 증명을 사용하여 SSH를 통해 클라우드 에이전트에 로그인합니다.

- cxcli agent generatePairingCode 명령을 사용하여 페어링 코드를 생성합니다.

페어링 코드 CLI 생성

- 를

Pairing Code 복사하고 CX Cloud로 돌아가서 설치를 계속합니다. 자세한 내용은 고객 포털에 연결을 참조하십시오.

Syslog를 CX 클라우드 에이전트로 전달하도록 Cisco DNA Center 구성

사전 요구 사항

지원되는 Cisco DNA Center 버전은 1.2.8~1.3.3.9, 2.1.2.0~2.2.3.5입니다.

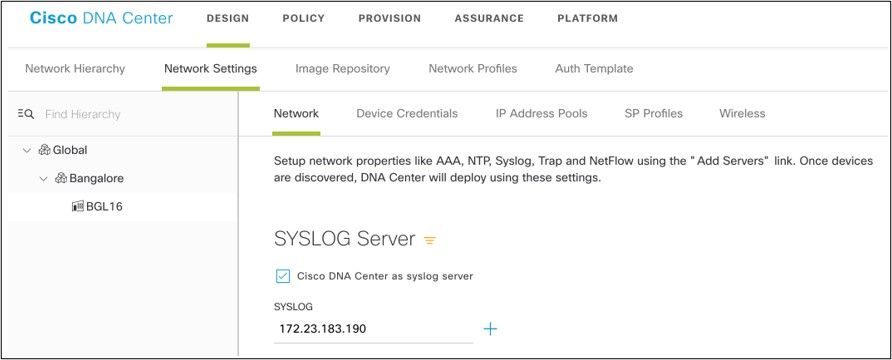

Syslog 전달 설정 구성

UI를 사용하여 Cisco DNA Center에서 CX Cloud Agent로 Syslog 전달을 구성하려면 다음 단계를 수행합니다.

- Cisco DNA Center를 시작합니다.

Design - >

Network Settings >으로 이동합니다Network. - 각 사이트에 대해 CX Cloud Agent IP를 Syslog 서버로 추가합니다.

Syslog 서버

참고:

- 일단 구성되면 해당 사이트와 연결된 모든 디바이스는 CX Cloud Agent에 대해 심각도가 높은 syslog를 전송하도록 구성됩니다.

- 디바이스에서 CX 클라우드 에이전트로의 syslog 전달을 활성화하려면 디바이스를 사이트에 연결해야 합니다.

- syslog 서버 설정이 업데이트되면 해당 사이트와 연결된 모든 디바이스가 자동으로 기본 위험 레벨로 설정됩니다.

정보 레벨 Syslog 설정 활성화

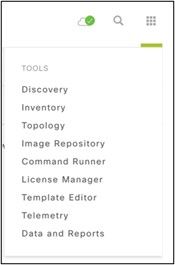

Syslog 정보 레벨을 표시하려면 다음 단계를 수행합니다.

- 탐색

Tools > Telemetry.

도구 메뉴

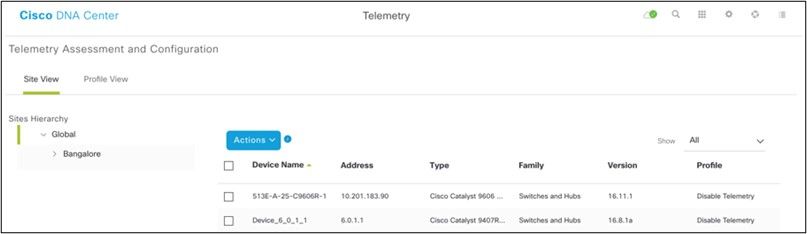

2. 지점을 Site View 선택하고 확장한 후 지점 계층에서 지점을 선택합니다.

사이트 보기

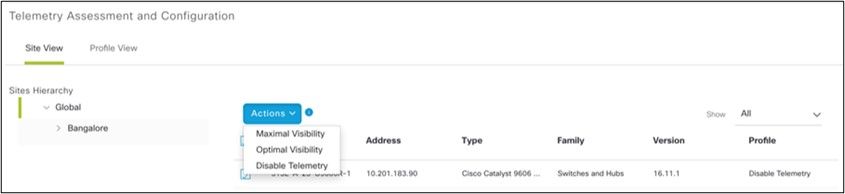

3. 필요한 사업장을 선택하고 체크박스를 사용하여 모든 장치를Device name 선택합니다.

4. 드롭다운에서Actions 을 선택합니다Optimal Visibility.

작업

보안

CX Cloud Agent는 고객에게 엔드 투 엔드 보안을 보장합니다. CX Cloud와 CX Cloud Agent 간의 연결이 암호화됩니다. CX Cloud Agent의 SSH(Secure Socket Shell)는 11개의 서로 다른 암호를 지원합니다.

물리적 보안

보안 VMware 서버 회사에 CX 클라우드 에이전트 OVA 이미지를 구축합니다. OVA는 Cisco Software Download Center를 통해 안전하게 공유됩니다. 부트 로더(단일 사용자 모드) 비밀번호는 무작위로 고유한 비밀번호로 설정됩니다. 사용자는 FAQ를 참조하여 부트 로더(단일 사용자 모드) 비밀번호를 설정해야 합니다.

사용자 액세스

CX 클라우드 사용자는 인증을 받고 Cloud Agent API에만 액세스할 수 있습니다.

계정 보안

구축 시 cxcadmin 사용자 계정이 생성됩니다. 사용자는 초기 컨피그레이션 중에 비밀번호를 설정해야 합니다. cxcadmin 사용자/자격 증명은 CX 클라우드 에이전트 API에 액세스하고 SSH를 통해 어플라이언스에 연결하는 데 사용됩니다.

cxcadmin 사용자는 최소 권한으로 액세스를 제한했습니다. cxcadmin 비밀번호는 보안 정책을 따르며 만료 기간이 90일인 단방향 해시됩니다. cxcadmin 사용자는 remoteaccount라는 유틸리티를 사용하여 cxcroot 사용자를 생성할 수 있습니다. cxcroot 사용자는 루트 권한을 얻을 수 있습니다. 패스프레이즈가 2일 후에 만료됩니다.

네트워크 보안

CX 클라우드 에이전트 VM은 cxcadmin 사용자 자격 증명과 함께 ssh를 사용하여 액세스할 수 있습니다. 수신 포트는 22(ssh), 514(Syslog)로 제한됩니다.

인증

비밀번호 기반 인증: 어플라이언스는 사용자가 CX 클라우드 에이전트를 인증하고 통신할 수 있도록 하는 단일 사용자 'cxcadmin'을 유지 관리합니다.

- ssh를 사용하는 어플라이언스에 대한 루트 권한 작업

cxcadmin 사용자는 remoteaccount라는 유틸리티를 사용하여 cxcroot 사용자를 생성할 수 있습니다. 이 유틸리티는 SWIM 포털(https://swims.cisco.com/abraxas/decrypt)에서만 해독할 수 있는 RSA/ECB/PKCS1v1_5 암호화된 비밀번호를 표시합니다. 권한이 부여된 담당자만 이 포털에 액세스할 수 있습니다. cxcroot 사용자는 이 암호 해독된 암호를 사용하여 루트 권한을 얻을 수 있습니다. 암호는 2일 동안만 유효합니다. cxcadmin 사용자는 계정을 다시 만들고 SWIM 포털 게시물 암호 만료에서 암호를 가져와야 합니다.

강화

CX Cloud Agent 어플라이언스는 CIS 강화 표준을 준수합니다.

데이터 보안

CX Cloud Agent 어플라이언스는 고객 개인 정보를 저장하지 않습니다.

디바이스 인증서 애플리케이션(Pod 중 하나로 실행)은 암호화된 Cisco DNA Center 서버 인증서를 보안 데이터베이스에 저장합니다. Cisco DNA Center에서 수집한 데이터는 어플라이언스 내부에 어떤 형태로도 저장되지 않습니다. 수집이 완료된 후에는 수집된 데이터가 백업 서버에 업로드되고 에이전트에서 데이터가 제거됩니다.

데이터 전송

등록 패키지에는 Iot Core와의 보안 연결을 설정하는 데 필요한 고유한 X.509 디바이스 인증서 및 키가 포함되어 있습니다. 해당 에이전트를 사용하면 TLS v1.2를 통한 MQTT를 사용하여 보안 연결이 설정됩니다

기록 및 모니터링

로그에는 어떤 형태의 민감한 정보도 포함되어 있지 않습니다. 감사 로그는 CX Cloud Agent Appliance에서 수행되는 모든 보안 관련 작업을 캡처합니다.

보안 요약

보안 기능

설명

부트 로더 비밀번호

부트 로더(단일 사용자 모드) 비밀번호는 무작위로 고유한 비밀번호로 설정됩니다. 사용자는 FAQ를 참조하여 부트 로더(단일 사용자 모드) 비밀번호를 설정해야 합니다.

사용자 액세스

SSH:

- cxcadmin 사용자를 사용하여 어플라이언스에 액세스하려면 설치 중에 생성한 인증서가 필요합니다.

- cxcroot 사용자를 사용하여 어플라이언스에 액세스하려면 공인 담당자가 SWIM 포털을 사용하여 자격 증명을 해독해야 합니다.

사용자 계정

- cxcadmin: 생성된 기본 사용자 계정입니다. 사용자는 cxcli를 사용하여 CX Cloud Agent 애플리케이션 명령을 실행할 수 있으며 어플라이언스에 대한 권한이 가장 적습니다. cxcroot 사용자 및 해당 암호화된 비밀번호는 cxcadmin 사용자를 사용하여 생성됩니다

- cxcroot: cxcadmin은 'remoteaccount' 유틸리티를 사용하여 이 사용자를 생성할 수 있습니다. 사용자는 이 계정으로 루트 권한을 얻을 수 있습니다.

cxcadmin 비밀번호 정책

- 비밀번호는 SHA-256을 사용하여 단방향으로 해시되며 안전하게 저장됩니다.

- 대문자, 소문자, 숫자 및 특수 문자의 세 가지 범주를 포함하는 최소 8자

cxcroot 비밀번호 정책

- cxcroot 비밀번호는 RSA/ECB/PKCS1v1_5 암호화되어 있습니다.

- 생성된 암호는 SWIM 포털에서 해독해야 합니다.

- cxcroot 사용자 및 비밀번호는 최대 2일 동안 유효하며 cxcadmin 사용자를 사용하여 재생성할 수 있습니다.

ssh 로그인 비밀번호 정책

- 대문자, 소문자, 숫자 및 특수 문자의 세 가지 범주를 포함하는 최소 8자.

- 5번 로그인에 실패하면 30분 동안 상자가 잠깁니다. 비밀번호가 90일 후 만료됩니다.

포트

수신 포트 열기 – 514(Syslog) 및 22(ssh)

데이터 보안

저장된 고객 정보가 없습니다.

저장된 디바이스 데이터가 없습니다.

Cisco DNA Center 서버 인증서가 암호화되어 데이터베이스에 저장됩니다.

자주 묻는 질문(FAQ)

CX Cloud Agent

구축

Q - '재설치' 옵션을 사용하는 경우 사용자가 새 IP 주소를 사용하여 새 Cloud Agent를 구축할 수 있습니까?

A - 예

Q - 설치에 사용할 수 있는 파일 형식은 무엇입니까?

A - OVA 및 VHD

Q - 설치 가능한 제품을 구축할 수 있는 환경은 무엇입니까?

A - OVA

VMWare ESXi 버전 5.5 이상

Oracle Virtual Box 5.2.30 이상

VHD

Windows 하이퍼바이저 2012 ~ 2016

Q - CX Cloud Agent가 DHCP 환경에서 IP 주소를 탐지할 수 있습니까?

A - 예, DHCP 환경의 경우 IP 설정 중에 IP 주소가 지정됩니다. 그러나 향후 CX Cloud Agent에 대해 예상되는 IP 주소 변경은 지원되지 않습니다. 또한 고객은 DHCP 환경에서 Cloud Agent용 IP를 예약하는 것이 좋습니다.

Q - CX Cloud Agent가 IPv4 및 IPv6 설정을 모두 지원합니까?

A - 아니요, IPV4만 지원됩니다.

Q - IP 설정 중에 IP 주소가 검증됩니까?

A - 예, IP 주소 구문 및 중복 IP 주소 할당이 검증됩니다.

Q - OVA 구축 및 IP 설정에 소요되는 대략적인 시간은 얼마입니까?

A - OVA 구축은 데이터를 복사할 네트워크의 속도에 따라 달라집니다. IP 설정은 약 8~10분 정도 소요되며 여기에는 Kubernetes 및 컨테이너 생성이 포함됩니다.

Q - 하드웨어 유형과 관련하여 제한이 있습니까?

A - OVA가 구축된 호스트 시스템은 CX 포털 설정의 일부로 제공되는 요구 사항을 충족해야 합니다. CX 클라우드 에이전트는 vCPU 대 CPU 비율이 2:1로 설정된 Intel Xeon E5 프로세서가 장착된 하드웨어에서 실행되는 VMware/Virtual 박스로 테스트되었습니다. 프로세서 CPU의 강도가 더 낮거나 비율이 더 큰 경우 성능이 저하될 수 있습니다.

Q - 언제든지 페어링 코드를 생성할 수 있습니까?

A - 아니요, Cloud Agent가 등록되지 않은 경우에만 페어링 코드를 생성할 수 있습니다.

Q - DNAC(최대 10개의 클러스터 또는 20개의 비클러스터)와 에이전트 간의 대역폭 요구 사항은 무엇입니까?

A - 고객 환경에서 에이전트와 DNAC가 동일한 LAN/WAN 네트워크에 있는 경우 대역폭은 제약이 되지 않습니다. 5000개의 디바이스 인벤토리 수집에 필요한 최소 네트워크 대역폭은 2.7Mbits/초이고, 에이전트-DNAC 연결에는 13000개의 액세스 포인트가 있습니다. L2 통찰력을 위해 syslog를 수집하는 경우, 필요한 최소 대역폭은 5000개 디바이스 커버당 3.5Mbits/초13000인벤토리를 위한 액세스 포인트 +5000개 디바이스 syslog 및 스캔을 위한 2000개 디바이스 커버입니다. 모두 에이전트에서 병렬로 실행됩니다.

릴리스 및 패치

Q - CX Cloud Agent 업그레이드를 위해 나열되는 다양한 버전은 무엇입니까?

A - 다음은 나열된 CX Cloud Agent의 릴리스 버전 집합입니다.

- A.x.0(여기서 x는 최신 프로덕션 주요 기능 릴리스입니다. 예: 1.3.0)

- A.x.y(여기서 A.x.0은 필수 사항이며 증분 업그레이드가 시작되어야 합니다. x는 최신 프로덕션 주요 기능 릴리스이고 y는 라이브 업그레이드 패치입니다(예: 1.3.1).

- A.x.y-z(여기서 A.x.0은 필수 단계이며 증분 업그레이드가 시작되어야 합니다. x는 최신 프로덕션 주요 기능 릴리스이며 y는 라이브 상태의 최신 업그레이드 패치이고 z는 매우 짧은 기간 동안의 즉석 수정 사항인 스폿 패치입니다(예: 1.3.1-1).

여기서 A는 3~5년 동안 장기적으로 릴리스됩니다.

Q - 최신 버전의 CX Cloud Agent는 어디에서 찾을 수 있으며, 기존 CX Cloud Agent는 어떻게 업그레이드합니까?

A - Admin Settings >(으)로 이동합니다Data Sources. 를 View Update 클릭하고 화면에서 공유하는 지침을 수행합니다.

인증 및 프록시 구성

Q - CX Cloud Agent 애플리케이션의 기본 사용자는 무엇입니까?

A - cxcadmin

Q - 기본 사용자의 비밀번호는 어떻게 설정됩니까?

A - 비밀번호는 네트워크 설정 중에 설정됩니다.

Q - 0일차 후에 비밀번호를 재설정하는 데 사용할 수 있는 옵션이 있습니까?

A - 비밀번호를 재설정하기 위해 에이전트가 특정 옵션을 제공하지 않지만, cxcadmin의 비밀번호를 재설정하기 위해 linux 명령을 사용할 수 있습니다.

Q - CX Cloud Agent를 설정하기 위한 비밀번호 정책은 무엇입니까?

A - 비밀번호 정책:

- 비밀번호 최대 기간(길이)을 90일로 설정

- 비밀번호 최소 기간(길이)을 8일로 설정

- 비밀번호 최대 길이 127자.

- 상부 케이스 및 하부 케이스가 각각 적어도 하나 이상 구비되어야 한다.

- 특수 문자(예: !$%^&*()_+|~-=\`{}[]:";'<>?,/)를 하나 이상 포함해야 합니다.

- 이 문자는 허용되지 않습니다.

- 특수 8비트 문자(예: ¬£, √Å √´, √¥, √ë, ¬ø, √ü)

- 공백

- 비밀번호는 최근에 사용한 10개의 비밀번호일 수 없습니다.

- 정규식(예:

- cisco, sanjose 및 sanfran과 같은 단어 또는 파생물을 포함해서는 안 됩니다.

Q - Grub 비밀번호를 어떻게 설정합니까?

A - Grub 비밀번호를 설정하려면 다음 단계를 수행합니다.

- ssh를 cxcroot로 실행하고 토큰을 제공합니다. [cxcroot 토큰을 받으려면 지원팀에 문의하십시오]

- sudo su를 실행하고 동일한 토큰을 제공합니다.

- grub-mkpasswd-pbkdf2 명령을 실행하고 GRUB 비밀번호를 설정합니다. 제공된 비밀번호의 해시가 출력됩니다. 내용을 복사하십시오.

- vi를 파일 /etc/grub.d/00_header로 이동합니다. 파일의 끝으로 이동하여 해시 출력 뒤에 content password_pbkdf2 root *****을 3단계에서 얻은 비밀번호에 대해 얻은 해시로 바꿉니다

- wq! 명령을 사용하여 파일을 저장합니다.

- update-grub 명령을 실행합니다.

Q - 의 비밀번호가 만료되는 기간은 cxcadmin 어떻게 됩니까?

A - 비밀번호는 90일 후에 만료됩니다.

Q - 연속으로 로그인 시도에 실패하면 시스템에서 계정을 비활성화합니까?

A - 예, 5회 연속 실패하면 계정이 비활성화됩니다. 잠금 기간은 30분입니다.

Q - 암호를 생성하는 방법은 무엇입니까?

A - 다음 단계를 수행합니다.

- ssh를 실행하고 cxcadmin 사용자로 로그인합니다.

- remoteaccount cleanup -f 명령을 실행합니다.

- remoteaccount create 명령을 실행합니다.

Q - 프록시 호스트가 호스트 이름과 IP를 모두 지원합니까?

A - 예. 그러나 호스트 이름을 사용하려면 네트워크 컨피그레이션 중에 사용자가 DNS IP를 제공해야 합니다.

Secure Shell SSH

Q - ssh 쉘에서 지원되는 암호는 무엇입니까?

A - chacha20-poly1305@openssh.com, aes256-gcm@openssh.com, aes128-gcm@openssh.com , aes256-ctr, aes192-ctr, aes128-ctr

Q - 콘솔에 로그인하는 방법은 무엇입니까?

A - 다음 단계에 따라 로그인하십시오.

- cxcadmin 사용자로 로그인합니다.

- cxcadmin 비밀번호를 입력합니다.

Q - ssh 로그인이 기록됩니까?

A - 예. var/logs/audit/audit.log의 일부로 기록됩니다.

Q - 유휴 세션 시간 초과는 무엇입니까?

A - 클라우드 에이전트가 5분 동안 유휴 상태인 경우 SSH 세션 시간 초과가 발생합니다.

포트 및 서비스

Q - CX Cloud Agent에서 기본적으로 열려 있는 포트는 무엇입니까?

A - 다음 포트를 사용할 수 있습니다.

Outbound port: 구축된 CX 클라우드 에이전트는 HTTPS 포트 443의 표에 표시된 대로 Cisco 백엔드에 연결하거나 프록시를 통해 Cisco에 데이터를 전송할 수 있습니다. 구축된 CX 클라우드 에이전트는 HTTPS 포트 443의 Cisco DNA Center에 연결할 수 있습니다.

.

AMERICA

EMEA

APJC

cloudsso.cisco.com

cloudsso.cisco.com

cloudsso.cisco.com

api-cx.cisco.com

api-cx.cisco.com

api-cx.cisco.com

agent.us.csco.cloud

agent.emea.csco.cloud

agent.apjc.csco.cloud

ng.acs.agent.us.csco.cloud

ng.acs.agent.emea.csco.cloud

ng.acs.agent.apjc.csco.cloud

참고: 나열된 도메인 외에 EMEA 또는 APJC 고객이 Cloud Agent를 다시 설치할 경우 agent.us.csco.cloud 도메인이 고객 방화벽에서 허용되어야 합니다.

agent.us.csco.cloud 도메인은 재설치에 성공한 후 더 이상 필요하지 않습니다.

참고: 포트 443에서 반환 트래픽이 허용되어야 합니다.

Inbound port: CX 클라우드 에이전트의 로컬 관리를 위해서는 514(Syslog) 및 22(ssh)에 액세스할 수 있어야 합니다. 고객은 방화벽의 포트 443이 CX 클라우드에서 데이터를 수신하도록 허용해야 합니다.

CX Cloud Agent와 Cisco DNA Center 연결

Q - Cisco DNA Center와 CX Cloud Agent의 목적 및 관계는 무엇입니까?

A - Cisco DNA Center는 고객 구내 네트워크 장치를 관리하는 클라우드 에이전트입니다. CX Cloud Agent는 설정된 Cisco DNA Center에서 디바이스의 인벤토리 정보를 수집하고 CX Cloud에서 '자산 보기'로 제공되는 인벤토리 정보를 업로드합니다.

Q - 사용자가 CX Cloud Agent에 대한 Cisco DNA Center 세부 정보를 제공할 수 있는 위치는 어디입니까?

A - Day 0 - CX Cloud Agent 설정 중에 사용자는 CX 클라우드 포털에서 Cisco DNA Center 세부 정보를 추가할 수 있습니다. 또한 Day N 운영 중에 DNA Center를 추가할 수 있습니다Admin Settings > Data source.

Q - 몇 개의 Cisco DNA Center를 추가할 수 있습니까?

A - 10개의 Cisco DNAC 클러스터 또는 20개의 DNAC 비클러스터

Q - Cisco DNA Center 사용자는 어떤 역할을 할 수 있습니까?

A - 사용자 역할은 또는 admin 일 수 observer 있습니다.

Q - 연결된 DNA Center 자격 증명의 변경으로 인한 CX Agent의 수정 사항을 어떻게 반영합니까?

A - CX Cloud Agent 콘솔에서 다음 명령을 실행합니다.

cxcli 에이전트 modifyController

DNAC 자격 증명을 업데이트하는 동안 문제가 발생하면 고객 지원에 문의하십시오.

Q - Cisco DNA Center 세부 정보는 CX Cloud Agent에 어떻게 저장됩니까?

A - Cisco DNA Center 인증서는 AES-256을 사용하여 암호화되며 CX Cloud Agent 데이터베이스에 저장됩니다. CX Cloud Agent 데이터베이스는 안전한 사용자 ID 및 비밀번호로 보호됩니다.

Q - CX Cloud Agent에서 Cisco DNA Center API에 액세스하는 동안 어떤 유형의 암호화가 사용됩니까?

A - HTTPS over TLS 1.2는 Cisco DNA Center와 CX Cloud Agent 간의 통신에 사용됩니다.

Q - 통합 Cisco DNA Center Cloud Agent에서 CX Cloud Agent가 수행하는 작업은 무엇입니까?

A - CX Cloud Agent는 Cisco DNA Center가 네트워크 디바이스에 대해 가지고 있는 데이터를 수집하고 Cisco DNA Center command runner 인터페이스를 사용하여 엔드 디바이스와 대화하고 CLI 명령(show 명령)을 실행합니다. 설정 변경 명령이 실행되지 않습니다

Q - Cisco DNA Center에서 수집되어 백엔드에 업로드되는 기본 데이터는 무엇입니까?

A -

- 네트워크 엔터티

- 모듈

- 버전 보기

- 설정

- 디바이스 이미지 정보

- 태그

Q - Cisco DNA Center에서 수집되어 Cisco 백엔드에 업로드되는 추가 데이터는 무엇입니까?

A - 여기에서 모든 정보를 얻을 수 있습니다.

Q - 인벤토리 데이터는 어떻게 백엔드에 업로드됩니까?

A - CX Cloud Agent가 TLS 1.2 프로토콜을 통해 Cisco 백엔드 서버에 데이터를 업로드합니다.

Q - 인벤토리 업로드 빈도는 어떻게 됩니까?

A - 사용자 정의 일정에 따라 수집이 트리거되고 Cisco 백엔드에 업로드됩니다.

Q - 사용자가 인벤토리를 다시 예약할 수 있습니까?

A - 예. 스케줄 정보를 수정할 수 있는 옵션이 있습니다Admin Settings> Data Sources.

Q - Cisco DNA Center와 Cloud Agent 간에 연결 시간 초과가 언제 발생합니까?

A - 시간 초과는 다음과 같이 분류됩니다.

- 초기 연결의 경우 시간 초과는 최대 300초입니다. 최대 5분 이내에 Cisco DNA Center와 Cloud Agent 간에 연결이 설정되지 않으면 연결이 종료됩니다.

- 반복, 일반 또는 업데이트: 응답 시간 초과는 1800초입니다. 응답이 수신되지 않거나 30분 이내에 읽을 수 없으면 연결이 종료됩니다.

CX Cloud Agent 사용 진단 검사

Q - 검사를 위해 디바이스에서 실행되는 명령은 무엇입니까?

A - 스캔을 위해 디바이스에서 실행해야 하는 명령은 스캔 프로세스 중에 동적으로 결정됩니다. 명령 집합은 시간이 지남에 따라 변경될 수 있으며, 이는 동일한 디바이스에 대해서도 마찬가지입니다(Diagnostic Scan을 제어하지 않음).

Q - 검사 결과는 어디에 저장되고 프로파일링됩니까?

A - 검사 결과는 Cisco 백엔드에 저장되고 프로파일링됩니다.

Q - Cisco DNA Center 소스가 연결될 때 Cisco DNA Center의 호스트 이름 또는 IP별 중복 항목이 진단 검사에 추가됩니까?

A - 아니요. 중복은 필터링되고 고유한 디바이스만 추출됩니다.

Q - 명령 검사 중 하나가 실패하면 어떻게 됩니까?

A - 디바이스 검사가 완전히 중지되고 실패로 표시됩니다.

CX Cloud Agent 시스템 로그

Q - 어떤 상태 정보가 CX 클라우드로 전송됩니까?

A - 애플리케이션 로그, Pod 상태, Cisco DNA Center 세부 정보, 감사 로그, 시스템 세부 정보 및 하드웨어 세부 정보.

Q - 어떤 시스템 세부 정보 및 하드웨어 세부 정보가 수집됩니까?

A - 샘플 출력:

system_details":{

"os_details":{

"containerRuntimeVersion":"docker://19.3.12",

"커널 버전":"5.4.0-47-generic",

"kubeProxyVersion":"v1.15.12",

"kubeletVersion":"v1.15.12",

"machineID":"81edd7df1c1145e7bcc1ab4fe778615f",

"운영 체제":"linux",

"osImage":"우분투 20.04.1 LTS",

"systemUUID":"42002151-4131-2ad8-4443-8682911bdadb"

},

"hardware_details":{

"total_cpu":"8",

"cpu_utilization":"12.5%",

"total_memory":"16007MB",

"free_memory":"999MB",

"hdd_size":"214G",

"free_hdd_size":"202G"

}

}

}

Q - 상태 데이터는 어떻게 백엔드로 전송됩니까?

A - CX Cloud Agent를 사용하면 상태 서비스(서비스 가용성)가 데이터를 Cisco 백엔드로 스트리밍합니다.

Q - 백엔드에서 CX Cloud Agent의 상태 데이터 로그 보존 정책은 무엇입니까?

A - 백엔드에 있는 CX Cloud Agent의 상태 데이터 로그 보존 정책은 120일입니다.

Q - 사용 가능한 업로드 유형은 무엇입니까?

A - 3가지 유형의 업로드가 사용 가능합니다.

- 인벤토리 업로드

- Syslog 업로드

- 상담원 상태 업로드: 상태 업로드의 일부로 3가지

- 서비스 상태 - 5분마다

- Podlog - 1시간마다

- 감사 로그 - 1시간마다

문제 해결

문제: 구성된 IP에 액세스할 수 없습니다.

해결 방법: 구성된 IP를 사용하여 ssh를 실행합니다. 연결 시간이 초과되면 IP 컨피그레이션이 잘못될 수 있습니다. 이 경우 유효한 IP를 설정하여 다시 설치합니다. 이 작업은 페이지에 제공된 재설치 옵션을 사용하여 포털을 통해 수행할 수 Admin Setting 있습니다.

문제: 등록 후 서비스가 작동 및 실행 중인지 확인하는 방법

해결 방법: 여기에 표시된 명령을 실행하고 포드가 작동 및 실행 중인지 확인하십시오.

- ssh를 설정된 IP에 cxcadmin으로 추가합니다.

- 비밀번호를 입력합니다.

- kubectl get pods 명령을 실행합니다.

Pod는 실행 중, 초기화 중 또는 컨테이너 생성과 같은 모든 상태일 수 있지만 20분 후에는 Pod가 실행 중 상태여야 합니다.

상태가 실행 중이 아니거나 Pod 초기화를 수행하는 경우 여기에 표시된 명령을 사용하여 Pod 설명을 확인하십시오

kubectl 설명 pod <podname>

출력에는 Pod 상태에 대한 정보가 표시됩니다.

문제: 고객 프록시에서 SSL 인터셉터가 비활성화되었는지 확인하는 방법

해결 방법: 여기에 표시된 curl 명령을 실행하여 서버 인증서 섹션을 확인합니다. 응답에는 consoweb 서버의 인증서 세부사항이 있습니다.

curl -v —헤더 'Authorization: Basic xxxxxx' https://concsoweb-prd.cisco.com/

* 서버 인증서:

* 제목: C=US; ST=California; L=San Jose; O=Cisco Systems, Inc.; CN=concsoweb-prd.cisco.com

* 시작 날짜: 2월 16일 11:55:11 2021 GMT

* 만료일: 2월 16일 12:05:00 2022 GMT

* subjectAltName: host "consoweb-prd.cisco.com" matched cert's "consoweb-prd.cisco.com"

* 발급자: C=US, O=HydrantID(Avalanche Cloud Corporation), CN=HydrantID SSL CA G3

* SSL 인증서는 ok를 확인합니다.

> GET/HTTP/1.1

문제점: kubectl 명령이 실패했으며 "서버 X.X.X.X:6443에 대한 연결이 거부되었습니다. 올바른 호스트 또는 포트를 지정했습니까?"라는 오류가 표시됩니다.

해결책:

- 리소스 가용성을 확인합니다. [예: CPU, 메모리]

- Kubernetes 서비스가 시작될 때까지 기다립니다.

문제: 명령/장치에 대한 수집 실패의 세부 정보를 얻는 방법

해결책:

- 수집 포드 이름

kubectl get pods 을 실행하고 가져옵니다.

- 명령/장치별 세부 정보

kubectl logs <collectionPodName> 를 가져오려면 실행하십시오.

문제점: kubectl 명령이 "[authentication.go:64] 오류로 인해 요청을 인증할 수 없습니다. [x509: 인증서가 만료되었거나 아직 유효하지 않음, x509: 인증서가 만료되었거나 아직 유효하지 않음]"

해결 방법: 여기에 표시된 명령을 cxcroot 사용자로 실행합니다

rm /var/lib/rancher/k3s/server/tls/dynamic-cert.json

시스템mtl 다시 시작 k3s

kubectl —insecure-skip-tls-verify=true delete secret -n kube-system k3s-serving

시스템mtl 다시 시작 k3s

수집 실패 응답

수집 실패 원인은 추가된 컨트롤러 또는 컨트롤러에 있는 디바이스에서 발견되는 모든 제약 조건 또는 문제일 수 있습니다.

여기에 표시된 테이블에는 수집 프로세스 중 Collection 마이크로서비스 아래에 표시되는 사용 사례용 오류 코드 조각이 있습니다.

사용 사례

수집 마이크로 서비스의 로그 스니펫

Cisco DNA Center에 요청한 디바이스가 없는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": " No device found with id 02eb08be-b13f-4d25-9d63-eaf4e882f71a "

}

Cisco DNA Center에서 요청한 디바이스에 연결할 수 없는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Error occurred while executing command: show version\nError connecting to device [Host: 172.21.137.221:22]No route to host : No route to host "

}

Cisco DNA Center에서 요청한 디바이스에 연결할 수 없는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Error occured while executing command : show version\nError connecting to device [Host: X.X.X.X]Connection timed out: /X.X.X.X:22 : Connection timed out: /X.X.X.X:22"

}

요청한 명령을 디바이스에서 사용할 수 없는 경우

{

"command": "show run-config",

"status": "Success",

"commandResponse": " Error occured while executing command : show run-config\n\nshow run-config\n ^\n% Invalid input detected at \u0027^\u0027 marker.\n\nXXCT5760#",

"errorMessage": ""

}

요청한 디바이스에 SSHv2가 없고 Cisco DNA Center에서 디바이스를 SSHv2와 연결하려고 시도하는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Error occured while executing command : show version\nSSH2 channel closed : Remote party uses incompatible protocol, it is not SSH-2 compatible."

}

수집 마이크로 서비스에서 명령이 비활성화된 경우

{

"command": "config paging disable",

"status": "Command_Disabled",

"commandResponse": "Command collection is disabled",

"errorMessage": ""

}

Command Runner 작업이 실패하고 Cisco DNA Center에서 작업 URL이 반환되지 않는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s. Task URL is empty."

}

Cisco DNA Center에서 Command Runner 작업을 생성하지 못한 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s. No task details."

}

수집 마이크로 서비스가 Cisco DNA Center에서 Command Runner 요청에 대한 응답을 받지 못하는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s."

}

Cisco DNA Center가 설정된 시간 제한 내에 작업을 완료하지 못한 경우(수집 마이크로 서비스에서 명령당 5분)

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Operation Timedout. The command runner task failed for device %s, RequestURL: %s. No progress details."

}

Command Runner 작업이 실패하고 Cisco DNA Center에서 제출한 작업에 대해 파일 ID가 비어있는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s. File id is empty."

}

Command Runner 작업이 실패하고 Cisco DNA Center에서 파일 ID 태그가 반환되지 않는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s. No file id details."

}

디바이스가 Command Runner 실행에 적합하지 않은 경우

{

"command": "config paging disable",

"status": "Failed",

"commandResponse": "",

"errorMessage": "Requested devices are not in inventory,try with other devices available in inventory"

}

사용자에 대해 Command Runner가 비활성화된 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "{\"message\":\"Role does not have valid permissions to access the API\"}\n"

}

진단 검사 실패 응답

검사 실패 및 원인은 나열된 구성 요소 중 하나일 수 있습니다.

사용자가 포털에서 스캔을 시작할 때 "실패: 내부 서버 오류"로 표시되는 경우가 있습니다.

문제의 원인은 나열된 구성 요소 중 하나일 수 있습니다

- 제어 지점

- 네트워크 데이터 게이트웨이

- 커넥터

- 진단 검사

- CX Cloud Agent 마이크로 서비스 [devicemanager, collection]

- Cisco DNA Center

- APIX

- Mashery

- Ping Access

- IRONBANK

- IRONBANK GW

- 빅 데이터 브로커(BDB)

로그를 보려면

- CX 클라우드 에이전트 콘솔에 로그인합니다.

- ssh를 cxcadmin에 입력하고 비밀번호 입력

- 실행

kubectl get pods

- 수집, 커넥터 및 서비스 기능의 포드 이름을 가져옵니다.

- 수집, 커넥터 및 서비스 가능성 마이크로서비스 로그를 확인하려면

- 실행

kubectl logs <collectionpodname>

- 실행

kubectl logs <connector> - 실행

kubectl logs <servicability>

여기에 표시된 표에는 구성 요소의 문제/제약 조건으로 인해 발생하는 Collection microservice 및 servicability microservice 로그에 표시된 오류 코드 조각이 표시됩니다.

활용 사례

수집 마이크로 서비스의 로그 스니펫

디바이스에 연결하고 지원할 수 있지만 해당 디바이스에서 실행할 명령이 Collection microservice에 블록 나열되어 있습니다

{

"command": "config paging disable",

"status": "Command_Disabled",

"commandResponse": "Command collection is disabled",

}

검사를 시도한 디바이스를 사용할 수 없는 경우.

포털, 진단 검사, CX 구성 요소, Cisco DNA Center 등의 구성 요소 간에 동기화 문제가 있는 경우 시나리오에서 발생합니다.

No device found with id 02eb08be-b13f-4d25-9d63-eaf4e882f71a

검사를 시도하는 디바이스가 사용 중인 경우(시나리오에서) 동일한 디바이스가 다른 작업의 일부이고 디바이스에 대한 Cisco DNA Center에서 병렬 요청이 처리되지 않는 경우.

All requested devices are already being queried by command runner in another session. Please try other devices".

디바이스가 검사를 지원하지 않는 경우

Requested devices are not in inventory, try with other devices available in inventory

스캔을 위해 시도한 디바이스에 연결할 수 없는 경우

"Error occurred while executing command: show udi\nError connecting to device [Host: x.x.x.x:22] No route to host : No route to host

Cloud Agent의 Cisco DNA Center에 연결할 수 없거나 Cloud Agent의 수집 마이크로 서비스가 Cisco DNA Center의 Command Runner 요청에 대한 응답을 받지 못하는 경우

{

"command": "show version",

"status": "Failed",

"commandResponse": "",

"errorMessage": "The command runner task failed for device %s, RequestURL: %s."

}

사용 사례

컨트롤 포인트 에이전트 마이크로 서비스의 로그 스니펫

검사 요청에 일정의 세부 정보가 누락된 경우

Failed to execute request

{"message":"23502: null value in column \"schedule\" violates not-null constraint"}

검사 요청에 디바이스 세부 정보가 누락된 경우

Failed to create scan policy. No valid devices in the request

CPA와 연결성 간의 연결이 끊어진 경우

Failed to execute request.

요청된 검사 디바이스를 진단 검사에서 사용할 수 없는 경우

Failed to submit the request to scan. Reason = {\"message\":\"Device with Hostname=x.x.x.x' was not found\"}

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

7.0 |

22-Mar-2022 |

버전 2.0 |

6.0 |

21-Oct-2021 |

기타 업데이트 |

5.0 |

08-Oct-2021 |

간단한 서식 업데이트 |

4.0 |

08-Oct-2021 |

간단한 서식 업데이트. |

3.0 |

28-Sep-2021 |

사소한 형식 지정 |

2.0 |

22-Sep-2021 |

최초 릴리스 |

1.0 |

05-Aug-2021 |

최초 릴리스 |

피드백

피드백