はじめに

このドキュメントでは、Terraform スクリプトを使用して Cisco Secure Firewall Threat Defense Virtual およびその他のネットワークコンポーネントを Azure に展開する手順について説明します。

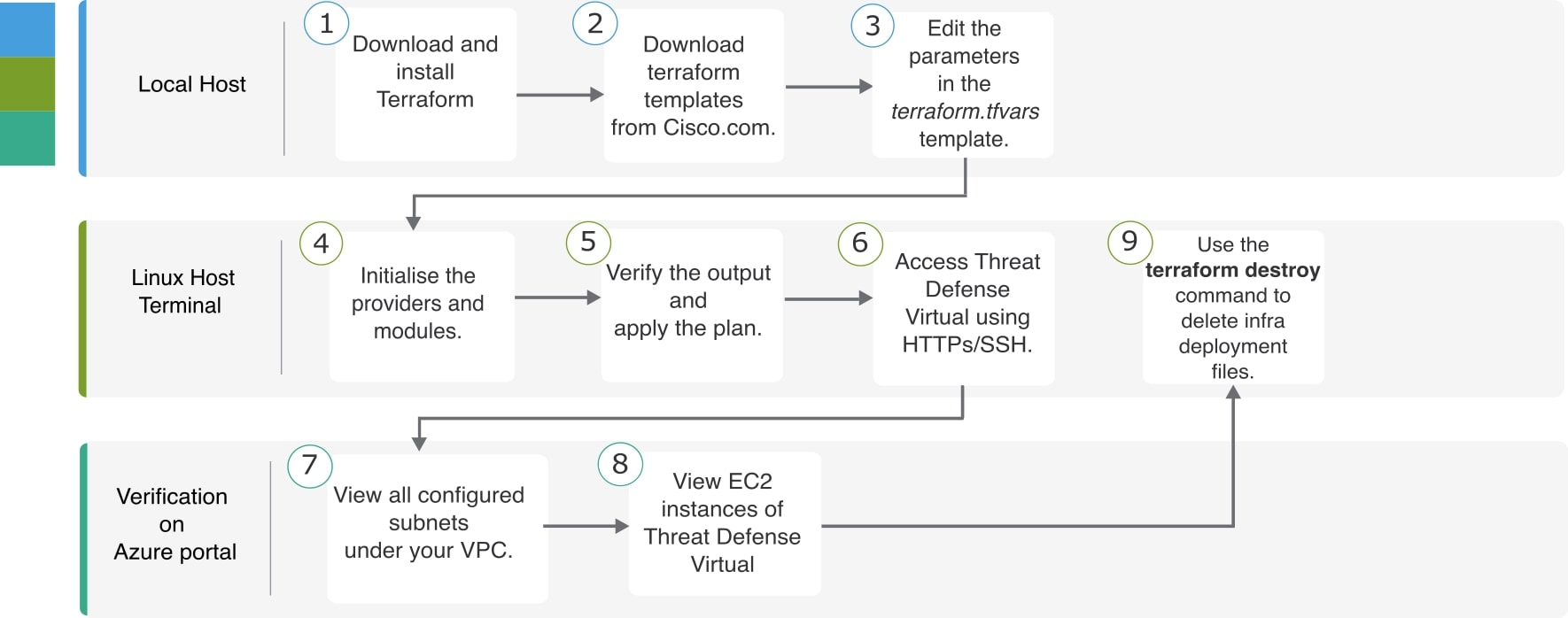

エンドツーエンドのプロセス

次のフローチャートは、Azure の新しい VPC に Threat Defense Virtual を展開するためのワークフローを示しています。

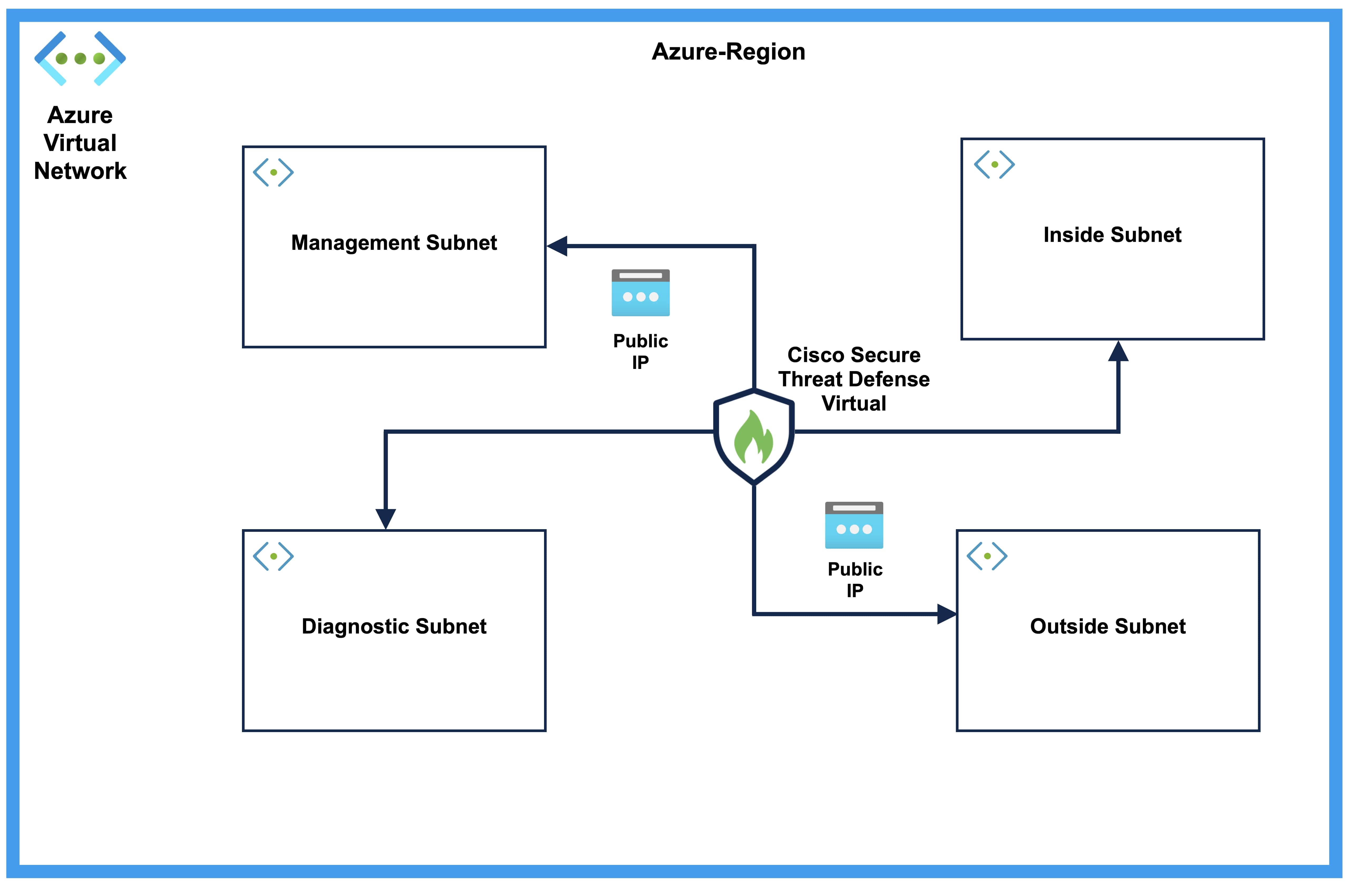

トポロジの例

次のネットワークトポロジが Azure に展開されています。

前提条件

-

ローカルマシンに Terraform をダウンロードしてインストールします。詳細については、「Install Terraform」を参照してください。

-

ネットワークと仮想マシン(VM)を作成するための適切な権限を持つ Azure アカウント。詳細については、「Assign Azure roles using the Azure portal」を参照してください。

-

ローカルシステムで、Azure CLI(コマンド ライン インターフェイス)を使用してログインしていることを確認します。詳細については、「Azure CLI の概要」を参照してください。

手順

新しい VPC に必要なインフラストラクチャを展開するには、次の手順を実行します。

手順

|

ステップ 1 |

ここから Terraform スクリプトをダウンロードします。 |

||

|

ステップ 2 |

zip ファイルを解凍し、フォルダを開きます。 |

||

|

ステップ 3 |

コードエディタまたは vim を使用して terraform.tfvars ファイルを開き、入力します。 |

||

|

ステップ 4 |

二重引用符の間にあるスペースにprefix と場所を追加します。新しいリソースごとにプレフィックスを追加する必要があります。 |

||

|

ステップ 5 |

必要に応じて、ftd_password フィールドに admin のパスワードを追加します。デフォルトのパスワードは Admin123 です。 |

||

|

ステップ 6 |

必要に応じて、"ftd_image_version" フィールドで Threat Defense Virtual のバージョンを変更します。 |

||

|

ステップ 7 |

次のコマンドを使用して、プロバイダーとモジュールを初期化します。 |

||

|

ステップ 8 |

次のコマンドを使用して、Terraform プランを送信します。 |

||

|

ステップ 9 |

ターミナルでプランの出力を確認し、次のコマンドを使用してプランを適用します。 |

||

|

ステップ 10 |

Terraform の出力には、管理インターフェイスの IP アドレスと、ファイアウォールに SSH 接続するコマンドが表示されます。それらを使用し、HTTPS/SSH を介して Threat Defense Virtual にアクセスします。 |

||

|

ステップ 11 |

展開が完了したら、Azure ポータルを開きます。指定したリージョンに移動し、最終的な設定を検証します。

|

クリーンアップ

Azure アカウントに関する不要な課金を防ぐために、不要になったインフラストラクチャの展開は削除することを推奨します。

Terraform によって作成されたインフラストラクチャ展開を削除するには、terraform apply コマンドを入力したディレクトリと同じディレクトリから terraform destroy コマンドを入力します。

terraform destroy

Type "yes" to delete the infrastructure deployment.コマンドを入力後、すべてのリソースが Azure アカウントから削除されていることを確認します。

フィードバック

フィードバック