はじめに

このドキュメントでは、Catalyst 9800 WLC(ワイヤレスLANコントローラ)でのローカルEAPの設定について説明します。

前提条件

要件

このドキュメントでは、Catalyst 9800 WLCでのローカルEAP(拡張認証プロトコル)の設定について説明します。つまり、WLCはワイヤレスクライアントに対してRADIUS認証サーバとして動作します。

このドキュメントでは、9800 WLCでのWLANの基本設定を十分に理解していることを前提とし、ワイヤレスクライアント用のローカルEAPサーバとして動作するWLCのみを中心に説明しています。

使用するコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

バージョン17.3.6のCatalyst 9800

設定

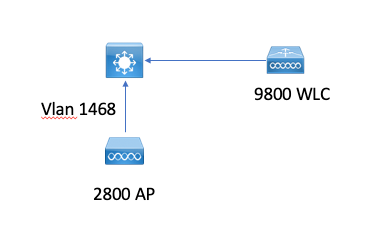

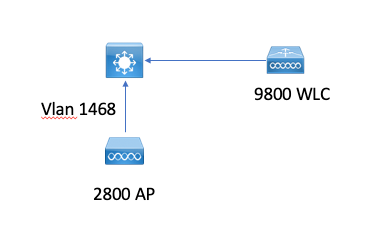

ネットワーク図

メインのローカルEAP設定

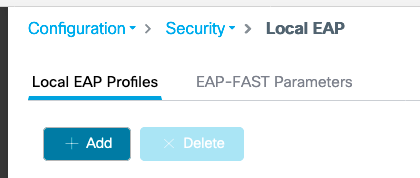

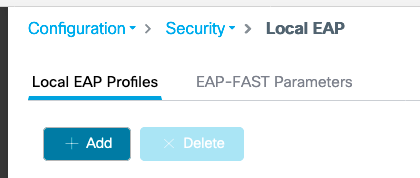

ステップ 1:ローカルEAPプロファイル

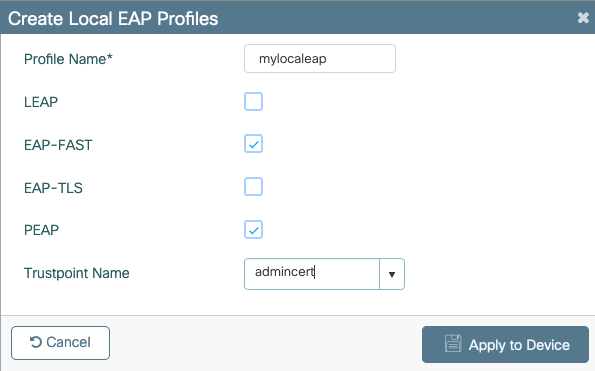

9800 Web UIでConfiguration > Security > Local EAPの順に選択します。

Addを選択します。

プロファイル名を入力します。

セキュリティが脆弱であるため、LEAPを使用することは推奨されません。他の3つのEAP方式では、トラストポイントを設定する必要があります。これは、オーセンティケータとして機能する9800が、クライアントが信頼できるように証明書を送信する必要があるためです。

クライアントはWLCのデフォルトの証明書を信頼しないため、クライアント側でサーバ証明書の検証を非アクティブにする(お勧めしません)か、クライアントが信頼する9800 WLCに証明書トラストポイントをインストールする(または、手動でクライアント信頼ストアにインポートする)必要があります。

CLI:

(config)#eap profile mylocapeap

(config-eap-profile)#method peap

(config-eap-profile)#pki-trustpoint admincert

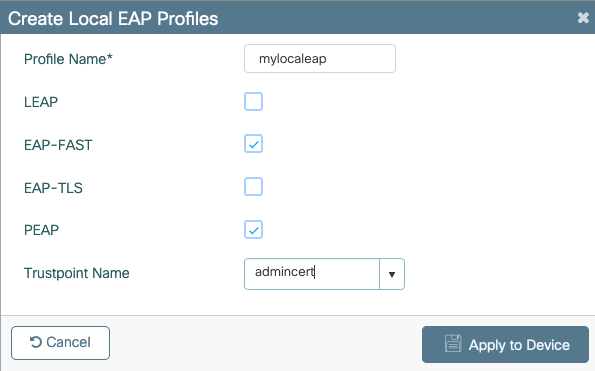

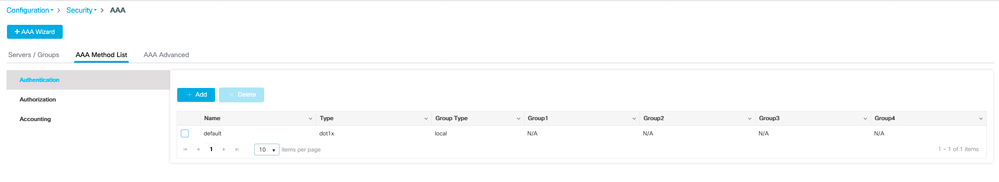

ステップ 2:AAA認証方式

ユーザのローカルデータベースを使用するために、ローカルでポイントするAAA dot1xメソッドを設定する必要があります(ただし、たとえば外部LDAPルックアップを使用できます)。

Configuration> Security > AAAの順に選択し、AuthenticationのAAA method listタブに移動します。Addを選択します。

「dot1x」タイプとローカルグループタイプを選択します。

ステップ 3:AAA認可方式の設定

Authorizationサブタブに移動し、credential-downloadタイプの新しい方式を作成して、ローカルを指定します。

network認可タイプに対しても同じ操作を行います

CLI:

(config)#aaa new-model

(config)#aaa authentication dot1x default local

(config)#aaa authorization credential-download default local

(config)#aaa local authentication default authorization default

(config)#aaa authorization network default local

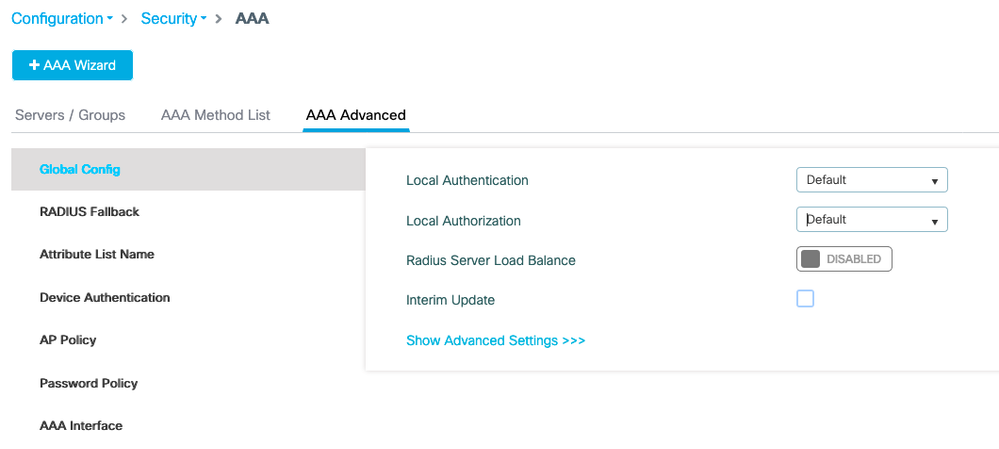

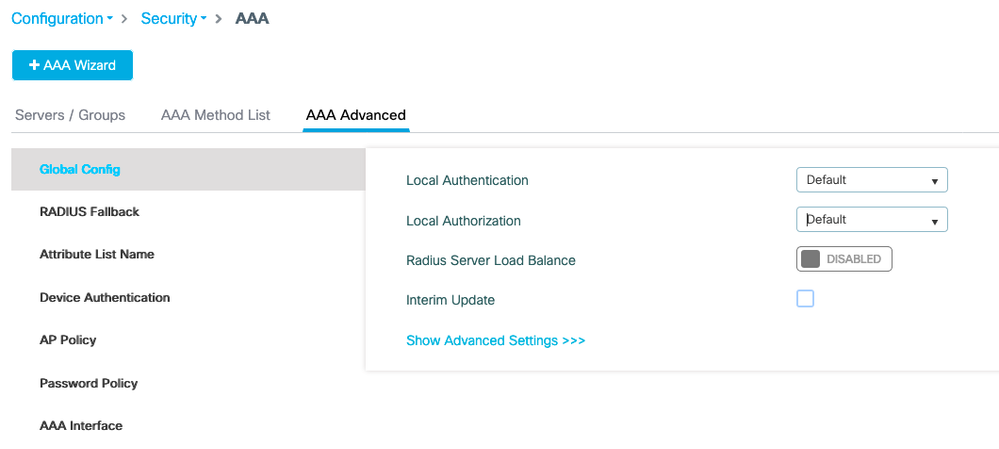

ステップ 4:ローカルの高度なメソッドの設定

AAA advancedタブに移動します。

ローカルの認証および許可方式を定義します。この例では、「デフォルト」のクレデンシャルダウンロード方式と「デフォルト」のdot1x方式を使用しているため、ここでローカル認証と認可の両方のドロップダウンボックスにデフォルトを設定する必要があります。

名前付きメソッドを定義した場合は、ドロップダウンから「メソッドリスト」を選択し、別のフィールドにメソッド名を入力します。

CLI:

aaa local authentication default authorization default

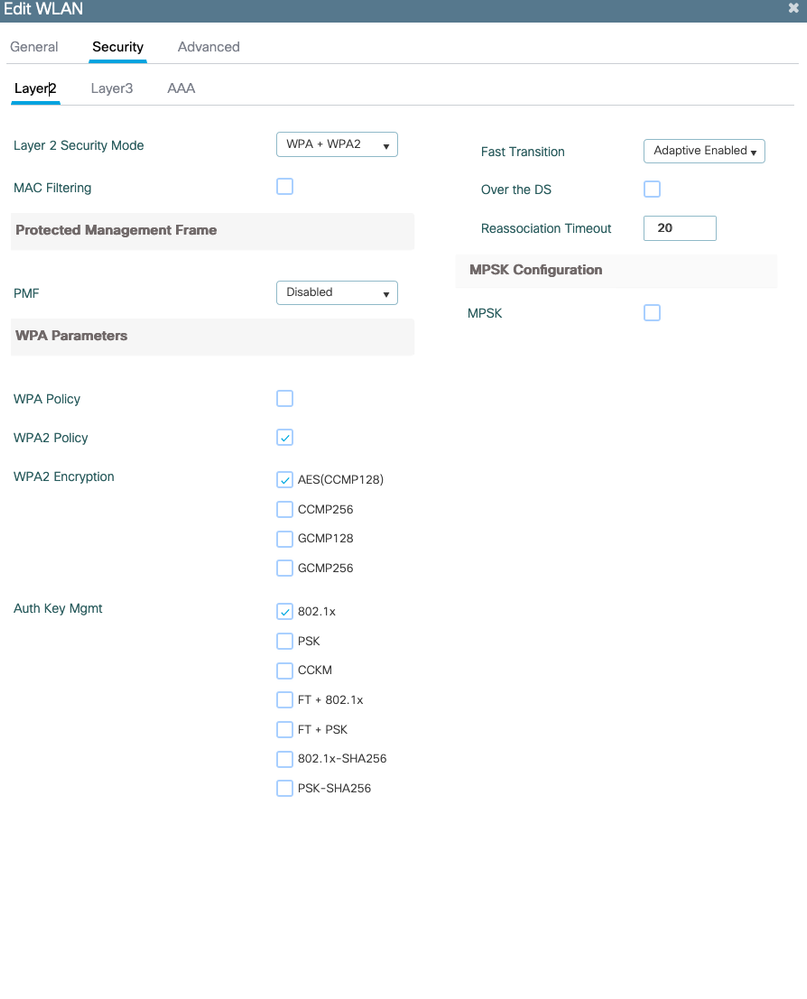

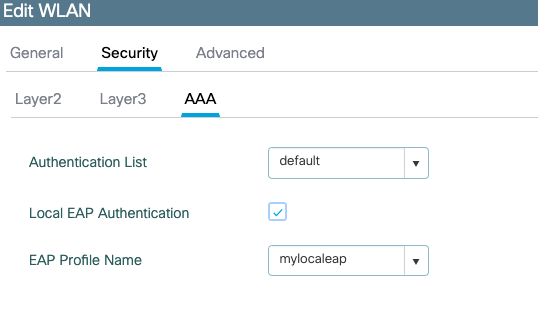

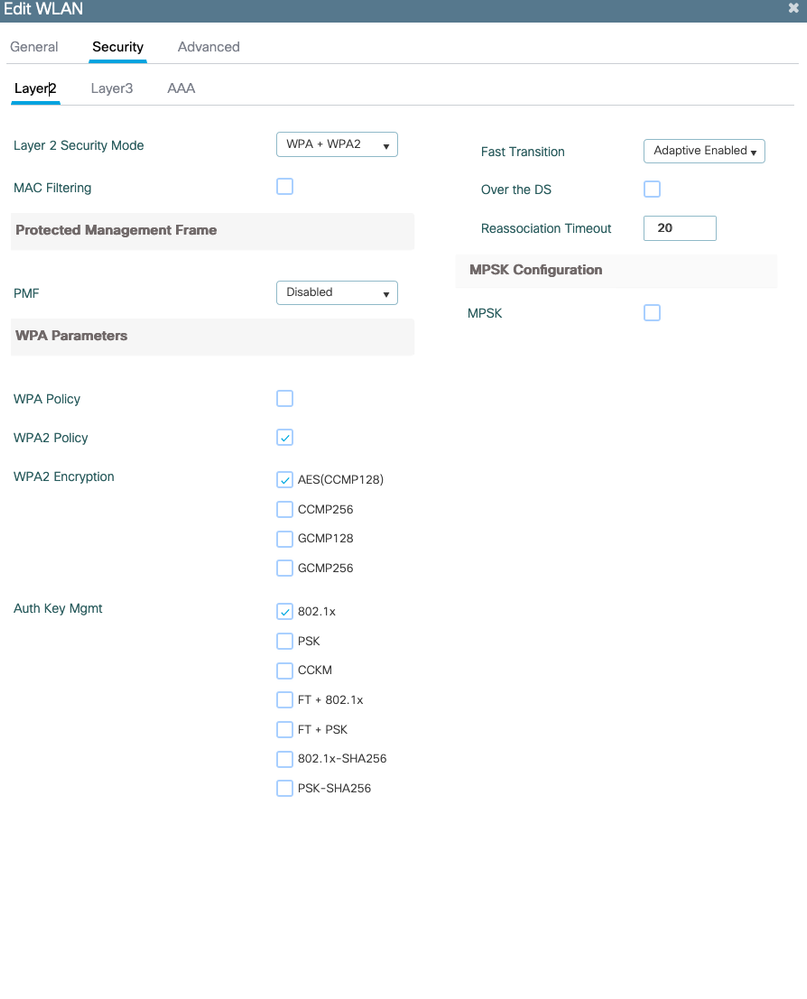

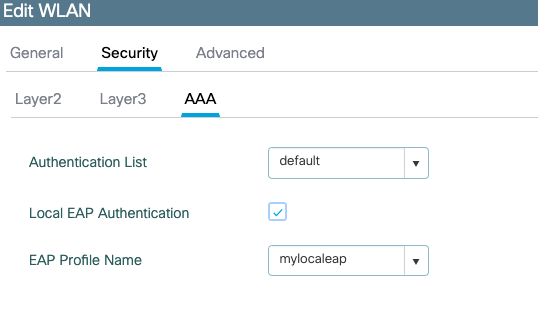

ステップ 5:WLAN の設定

次に、前の手順で定義したローカルEAPプロファイルとAAA認証方式に対して、802.1xセキュリティのWLANを設定できます。

Configuration > Tags and Profiles > WLANs > + Addの順に選択します。

SSIDとプロファイル名を入力します。

Dot1xセキュリティは、レイヤ2の下でデフォルトで選択されています。

AAAの下で、Local EAP Authenticationを選択し、Local EAP profile and AAA Authentication list from drop-downを選択します。

(config)#wlan localpeapssid 1 localpeapssid

(config-wlan)#security dot1x authentication-list default

(config-wlan)#local-auth mylocaleap

手順 6:1人以上のユーザーを作成する

CLIでは、ユーザはnetwork-userタイプである必要があります。CLIで作成されたユーザの例を次に示します。

(config)#user-name 1xuser

creation-time 1572730075

description 1xuser

password 0 Cisco123

type network-user description 1xuser

CLIで作成したユーザはWeb UIに表示されますが、Web UIで作成した場合、16.12の時点でこのユーザをnetwork-userにする方法はありません

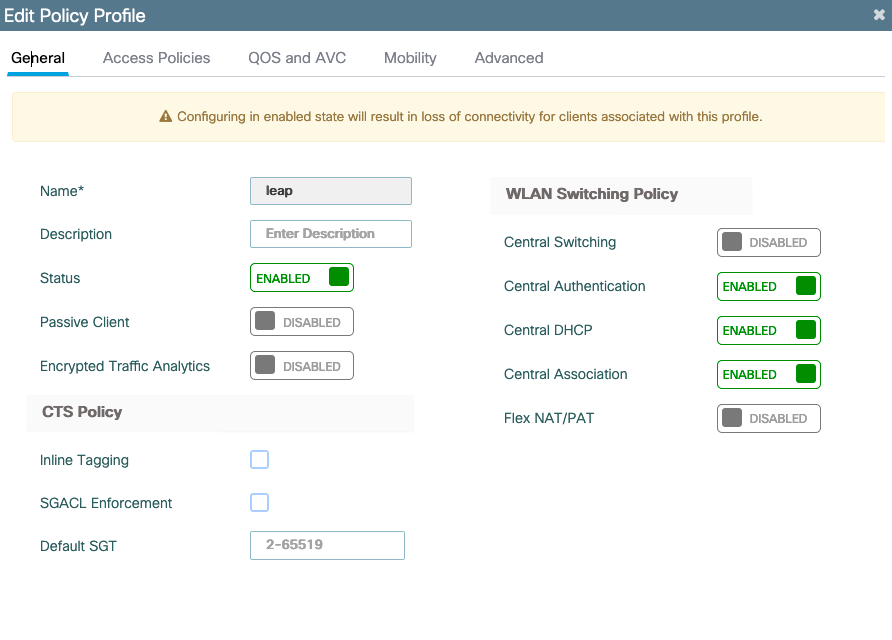

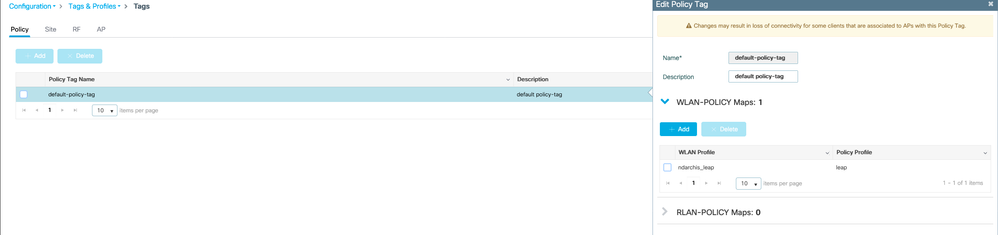

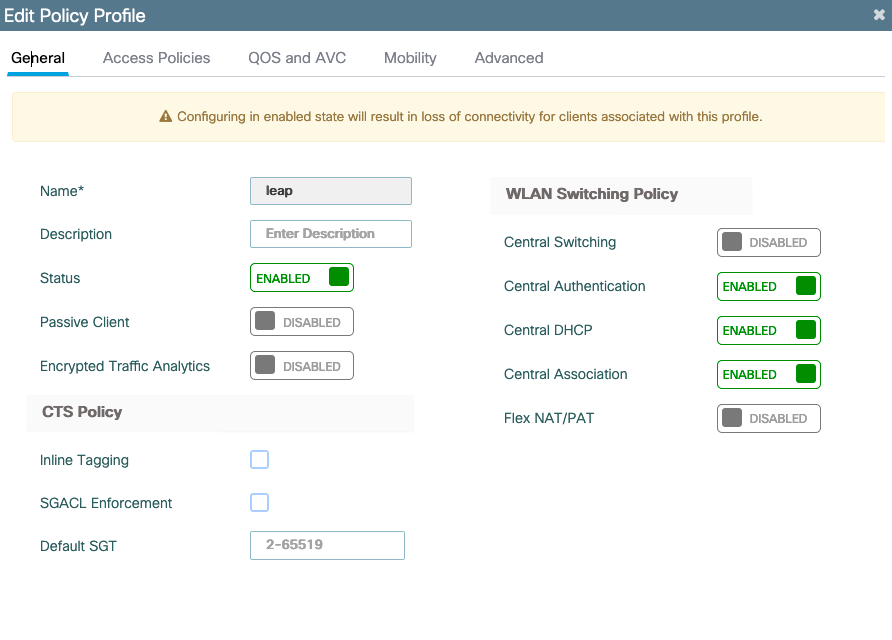

手順 7:ポリシープロファイルを作成します。このWLANプロファイルをポリシープロファイルにマッピングするポリシータグの作成

Configuration > Tags and profiles > Policyの順に選択します。

WLANのポリシープロファイルを作成します。

次の例では、flexconnectローカルスイッチングを使用していますが、VLAN 1468での中央認証のシナリオを示していますが、これはネットワークによって異なります。

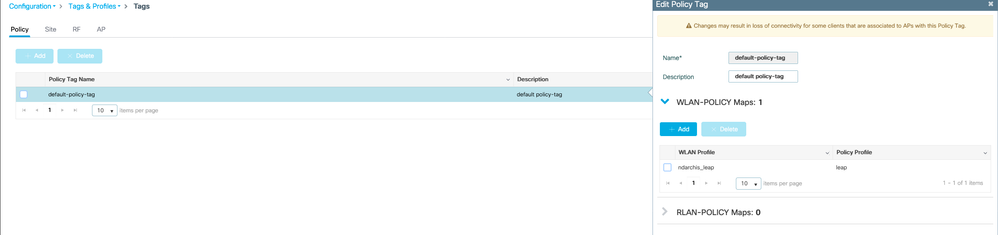

設定>タグとプロファイル>タグに移動します

タグ内のポリシープロファイルにWLANを割り当てます。

ステップ 8:ポリシータグをアクセスポイントに展開します。

この場合、1つのAPに対して、AP上でタグを直接割り当てることができます。

Configuration > Wireless >Access pointsの順に進み、設定するAPを選択します。

割り当てたタグが設定したタグであることを確認します。

確認

主な設定行は次のとおりです。

aaa new-model

aaa authentication dot1x default local

aaa authorization credential-download default local

aaa local authentication default authorization default

eap profile mylocaleap

method peap

pki-trustpoint admincert

user-name 1xuser

creation-time 1572730075 description 1xuser

password 0 Cisco123

type network-user description 1xuser

wlan ndarchis_leap 1 ndarchis_leap

local-auth mylocaleap

security dot1x authentication-list default

no shutdown

トラブルシュート

Cisco IOS® XE 16.12以前のリリースでは、ローカルEAP認証用にTLS 1.0のみがサポートされており、クライアントがTLS 1.2のみをサポートする場合に問題が発生する可能性があります。これは、ますます一般的になってきています。Cisco IOS® XE 17.1以降は、TLS 1.2およびTLS 1.0をサポートします。

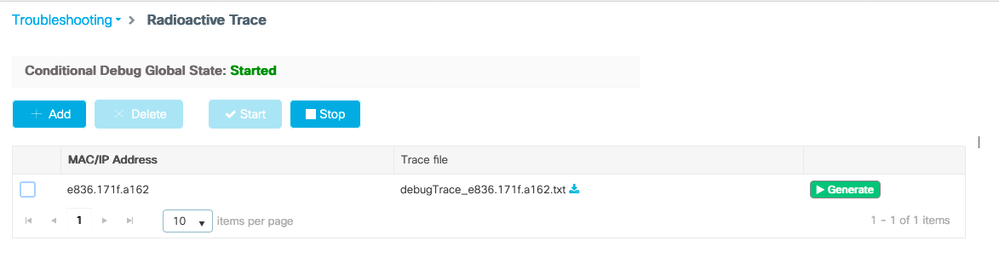

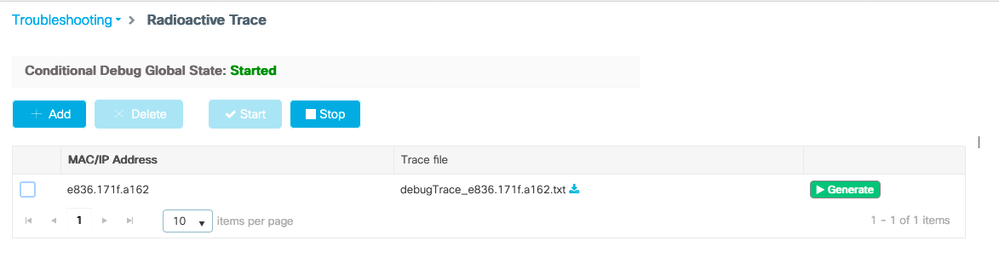

接続に問題がある特定のクライアントをトラブルシューティングするには、RadioActive Tracingを使用します。Troubleshooting > RadioActive Traceの順に選択し、クライアントのMACアドレスを追加します。

Startを選択して、そのクライアントのトレースを有効にします。

問題が再現されたら、Generateボタンを選択して、デバッグ出力を含むファイルを生成できます。

パスワードが間違っているために接続に失敗したクライアントの例

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 8, EAP-Type = EAP-FAST

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x5

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 204, EAP-Type = EAP-FAST

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x5

2019/10/30 14:54:00.785 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 85, EAP-Type = EAP-FAST

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 6, EAP-Type = EAP-FAST

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 91, EAP-Type = EAP-FAST

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 123, EAP-Type = EAP-FAST

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 139, EAP-Type = EAP-FAST

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [eap] [23294]: (info): FAST:EAP_FAIL from inner method MSCHAPV2

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [eap-auth] [23294]: (info): FAIL for EAP method name: EAP-FAST on handle 0xBD000006

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Raised identity update event for eap method EAP-FAST

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [errmsg] [23294]: (note): %DOT1X-5-FAIL: Authentication failed for client (e836.171f.a162) with reason (Cred Fail) on Interface capwap_90000004 AuditSessionID 00000000000000101D28423A Username: fakeuser

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [auth-mgr] [23294]: (info): [e836.171f.a162:capwap_90000004] Authc failure from Dot1X, Auth event fail

フィードバック

フィードバック