はじめに

このドキュメントでは、Cisco Catalyst 9800 WLCでMAC認証セキュリティを使用してワイヤレスローカルエリアネットワーク(WLAN)を設定する方法について説明します。

前提条件

Requirement

次の項目に関する知識があることが推奨されます。

- MAC Address

- Cisco Catalyst 9800 シリーズ ワイヤレス コントローラ

- アイデンティティサービスエンジン(ISE)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco IOS® XEジブラルタルv16.12

- ISE v2.2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

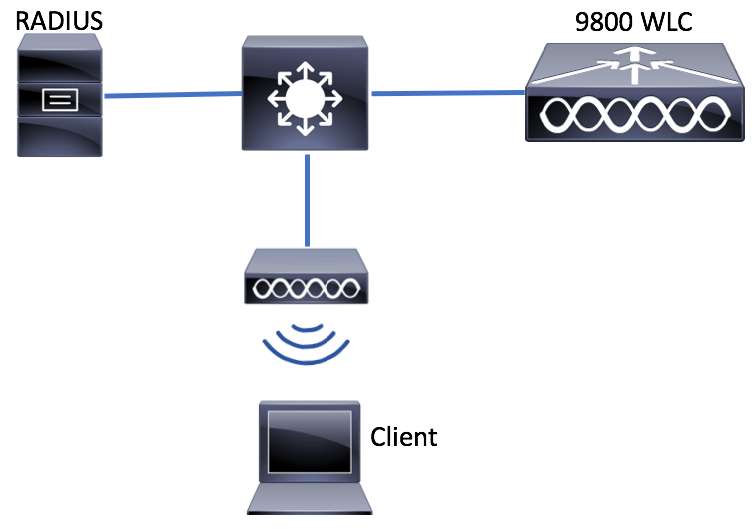

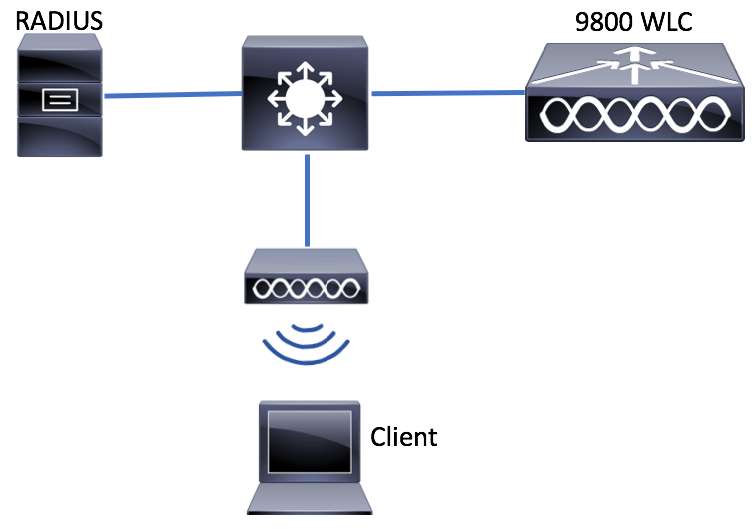

ネットワーク図

9800 WLC での AAA 設定

外部サーバによるクライアントの認証

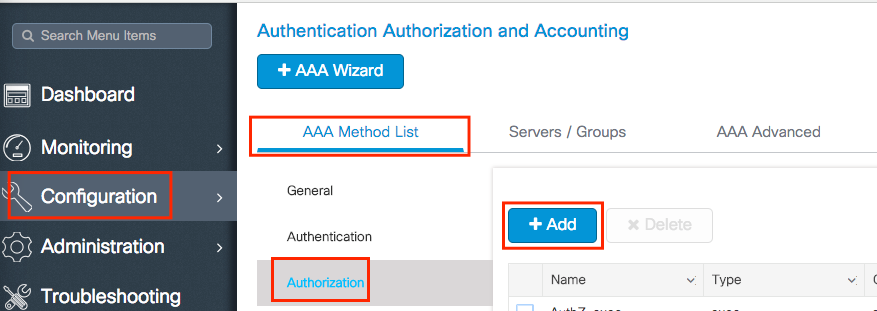

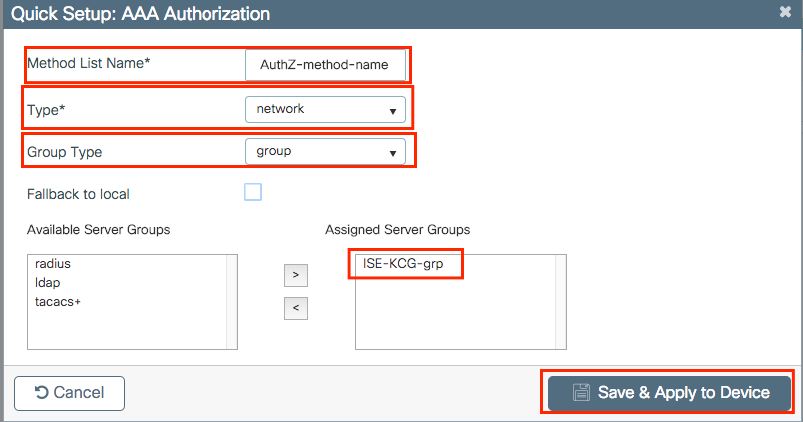

GUI:

『9800シリーズWLCでのAAAの設定』のセクション「ステップ1 ~ 3」を参照してください。

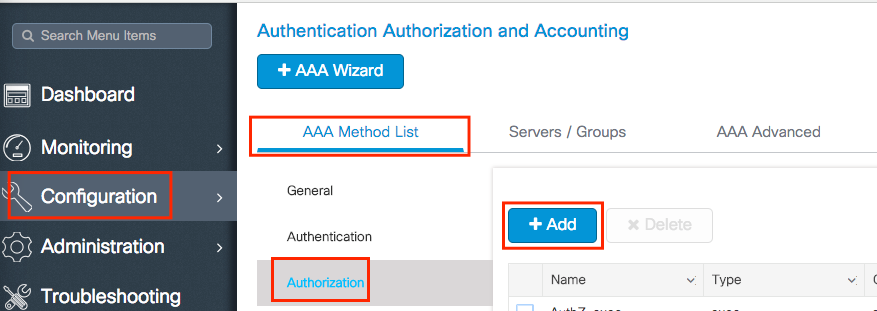

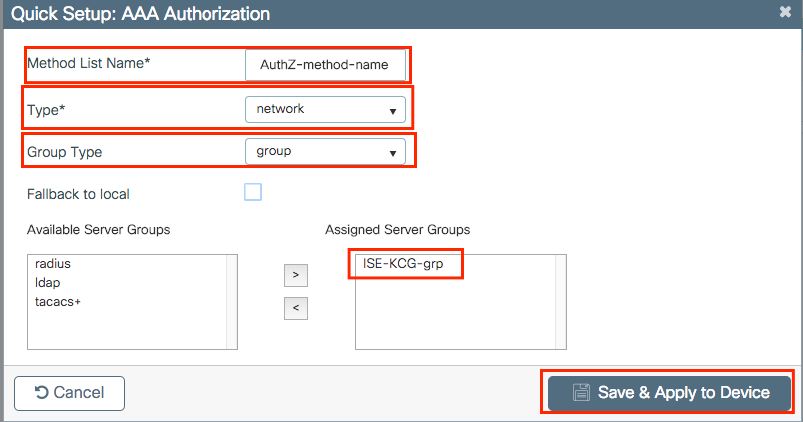

ステップ 4:許可ネットワーク方式を作成します。

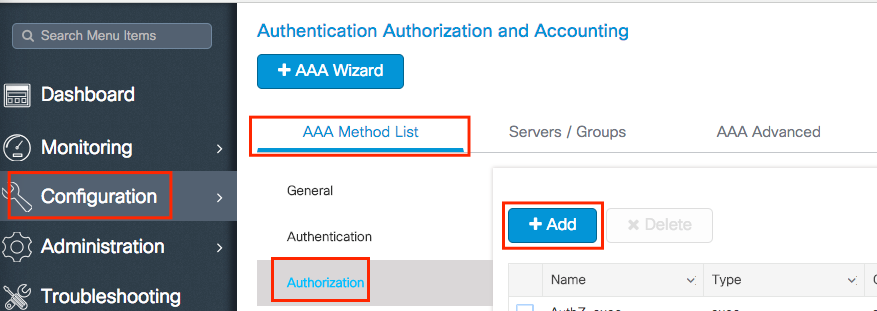

に移動Configuration > Security > AAA > AAA Method List > Authorization > + Add して作成します。

CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authorization network <AuthZ-method-name> group <radius-grp-name>

クライアントのローカル認証

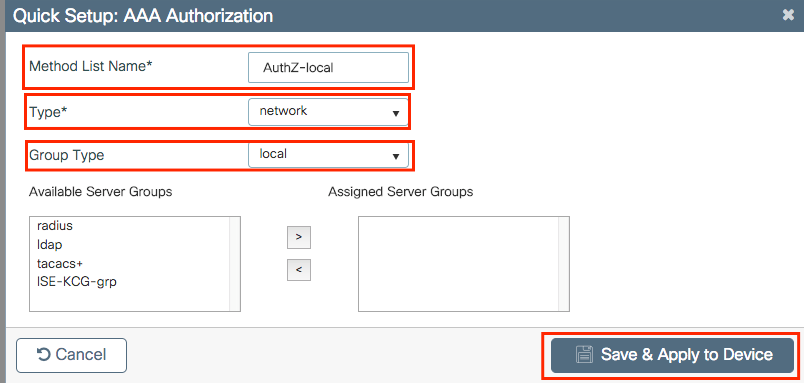

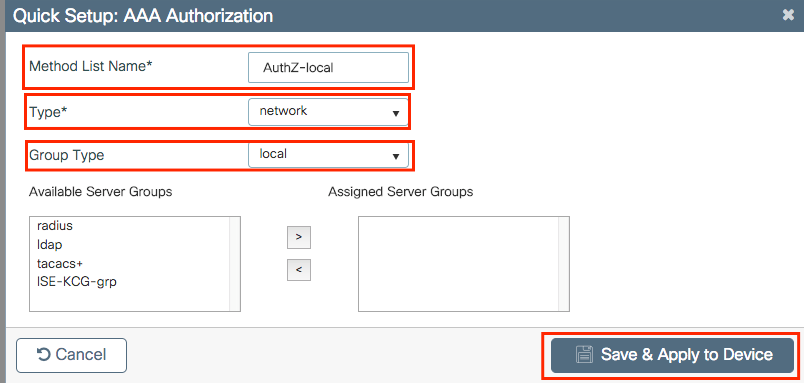

ローカル認可ネットワーク方式を作成します。

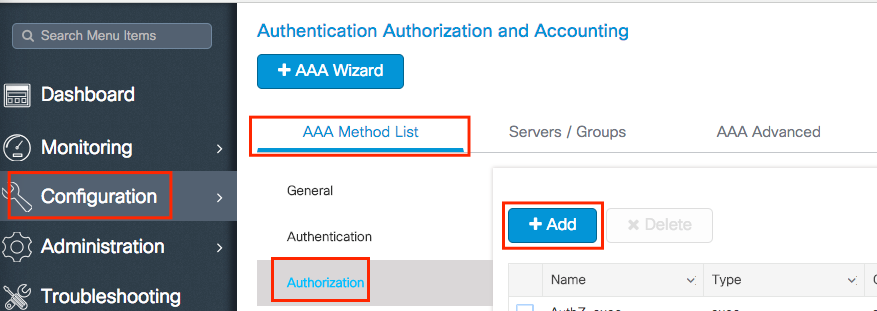

に移動Configuration > Security > AAA > AAA Method List > Authorization > + Add して作成します。

CLI:

# config t

# aaa new-model

# aaa authorization network AuthZ-local local

WLAN 設定

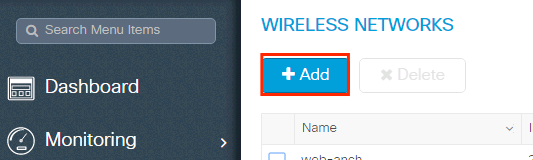

GUI:

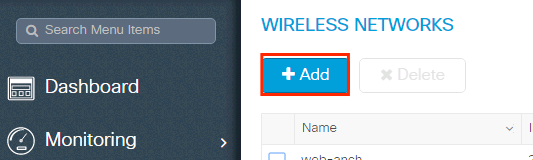

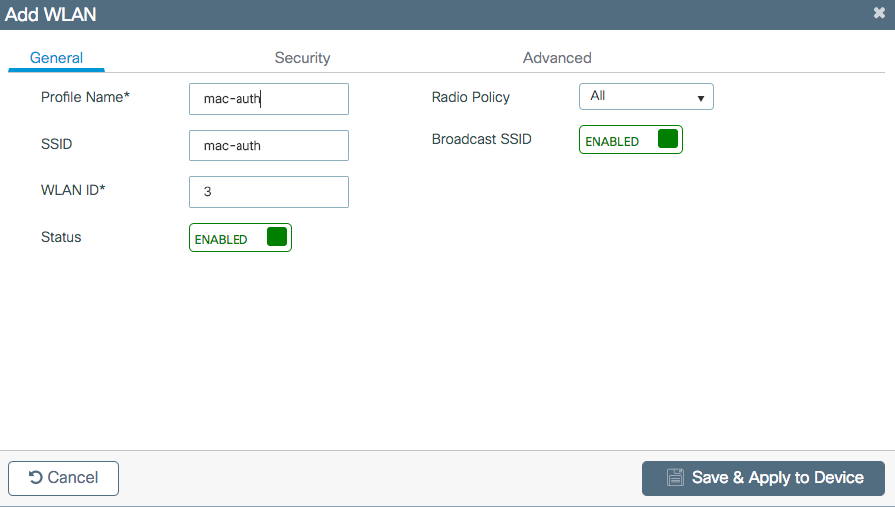

ステップ 1:WLANを作成します。

必要に応じてネットワークに移動Configuration > Wireless > WLANs > + Add し、設定します。

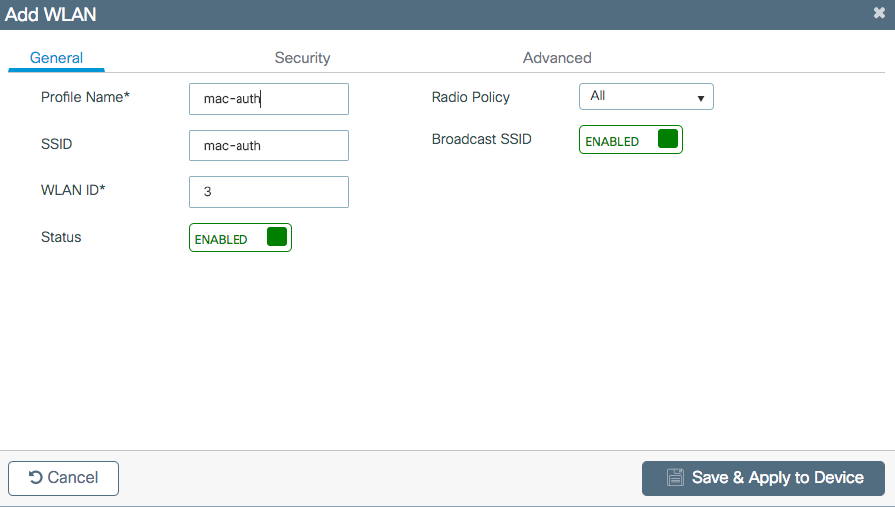

ステップ 2:WLAN情報を入力します。

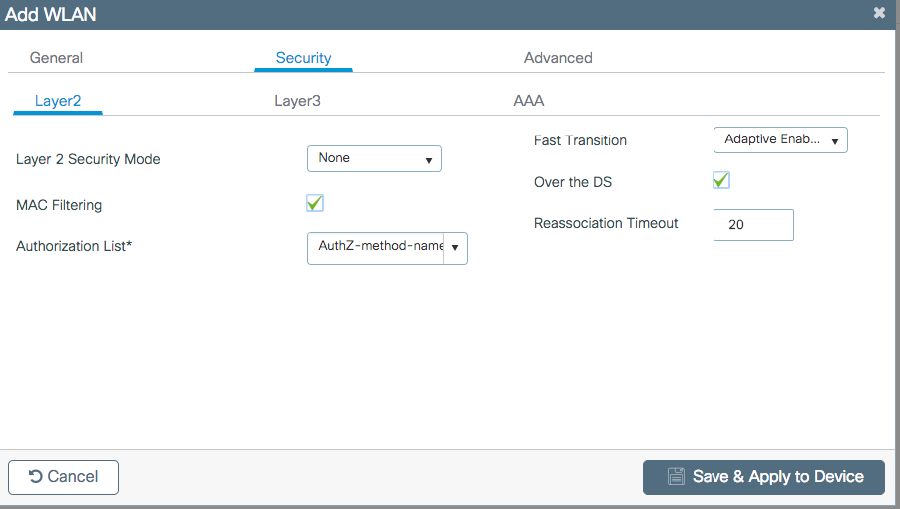

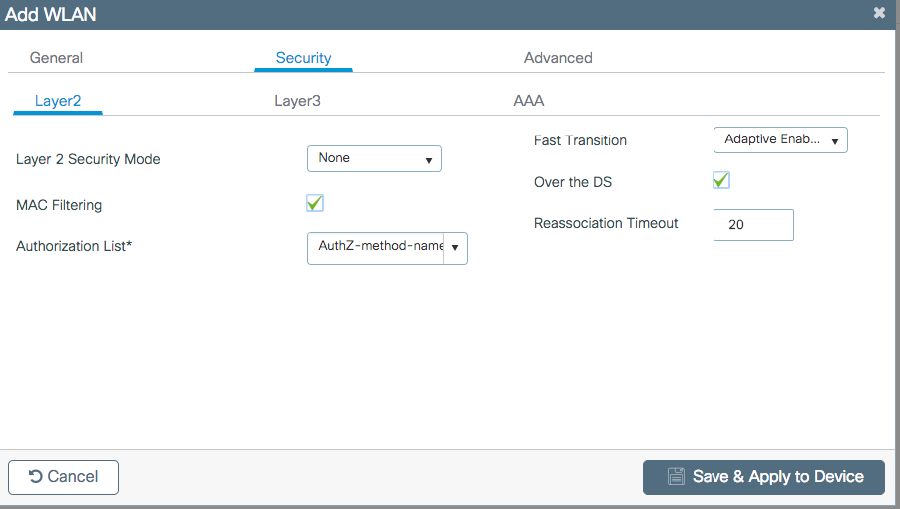

ステップ 3:Security タブに移動し、無効Layer 2 Security Mode および有効MAC Filteringを行います。Authorization Listから、前の手順で作成した許可方式を選択します。次にSave & Apply to Deviceをクリックします。

CLI:

# config t # wlan <profile-name> <wlan-id> <ssid-name> # mac-filtering <authZ-network-method>

# no security wpa akm dot1x

# no security wpa wpa2 ciphers aes

# no shutdown

ポリシープロファイルの設定

SSIDごとのMACフィルタリングが正常に機能するように、ポリシープロファイルでaaa-overrideを有効にする必要があります。

9800 WLCでのポリシープロファイルの設定

ポリシータグの設定

9800 WLCのポリシータグ

ポリシータグの割り当て

9800 WLCでのポリシータグの割り当て

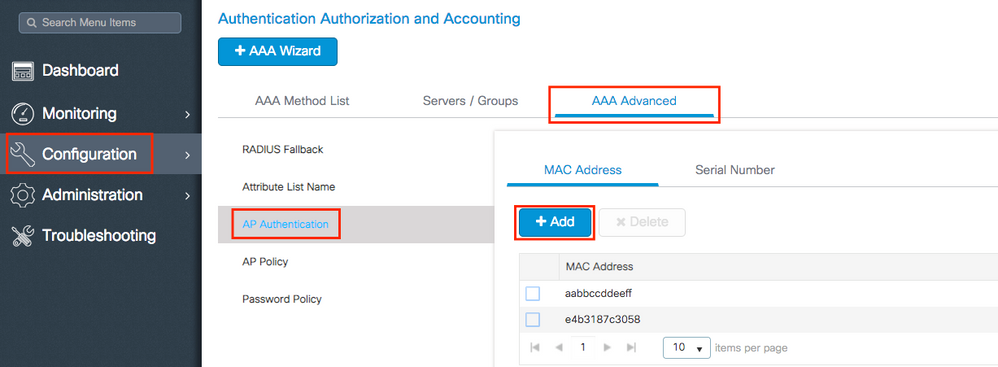

許可されたMACアドレスを登録します。

WLCでのローカル認証用のMACアドレスのローカル登録

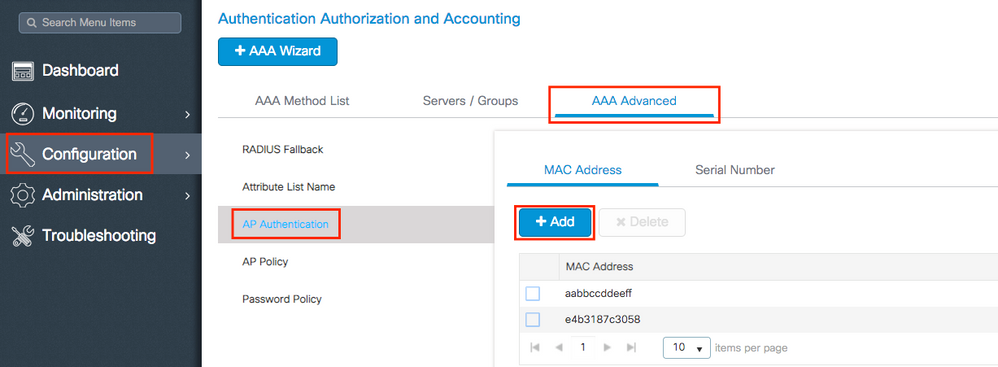

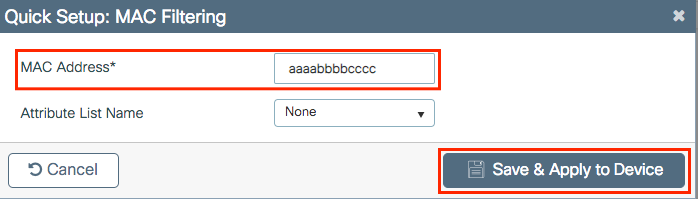

Configuration > Security > AAA > AAA Advanced > AP Authentication > + Addに移動します。

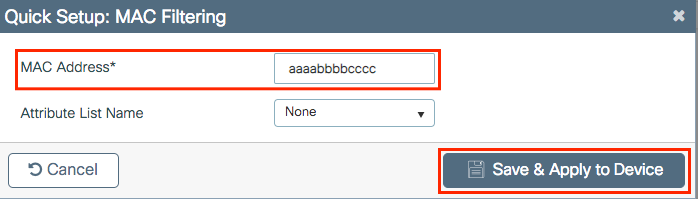

MACアドレスをセパレータなしで小文字で入力し、Save & Apply to Deviceをクリックします。

注:17.3より前のバージョンでは、Webユーザインターフェイス(UI)により、図に示すセパレータなし形式に入力したMAC形式が変更されています。17.3以降のWeb UIでは、入力したデザインはすべて尊重されるため、セパレータを入力しないことが重要です。機能強化のバグID CSCvv43870では、MAC認証のためのいくつかの形式のサポートが追跡されています。

CLI:

# config t # username <aabbccddeeff> mac

ISEエンドポイントデータベースのMACアドレスの入力

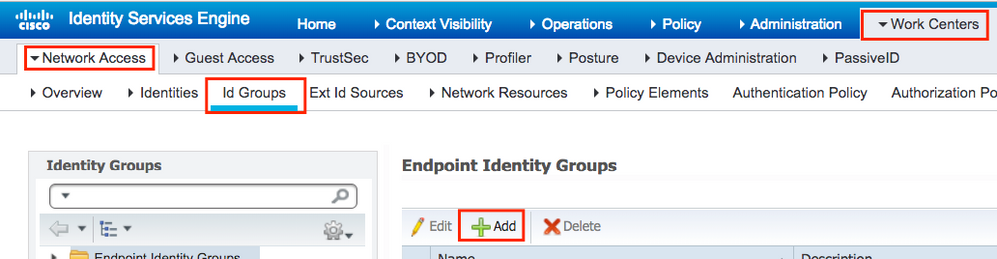

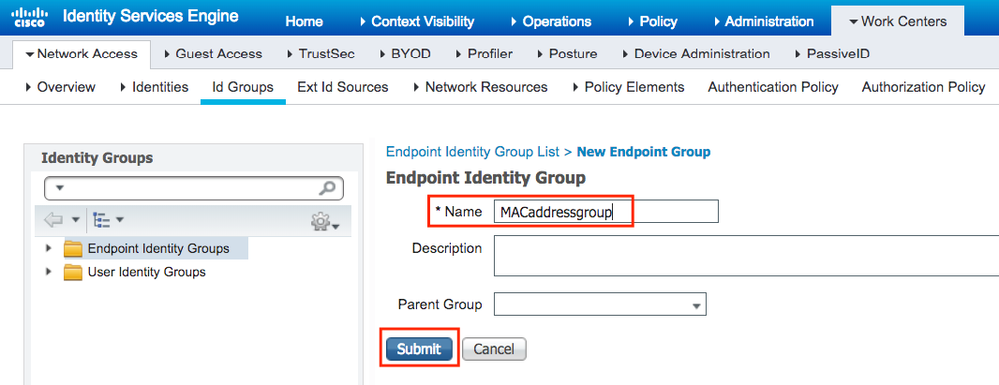

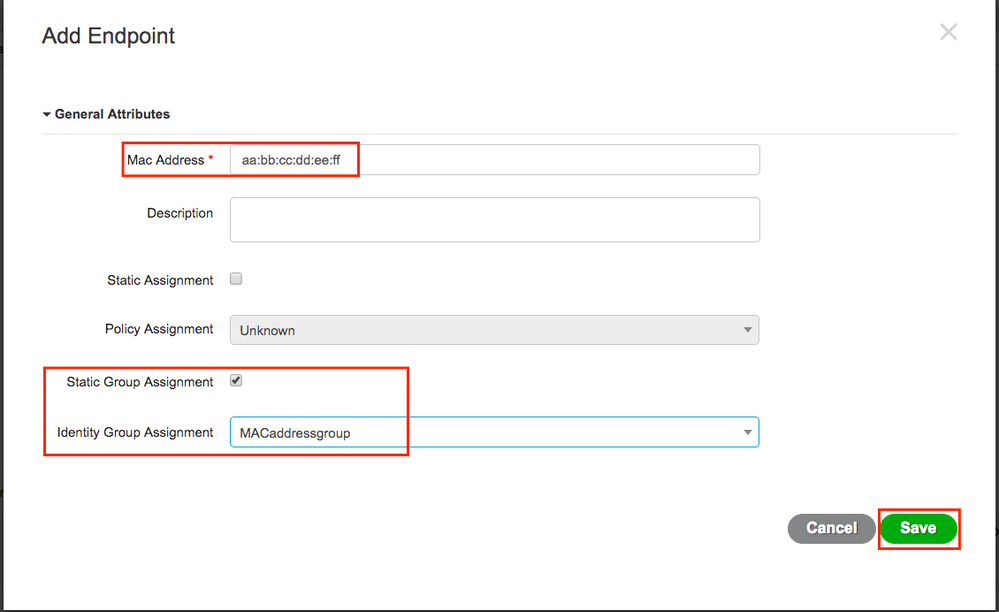

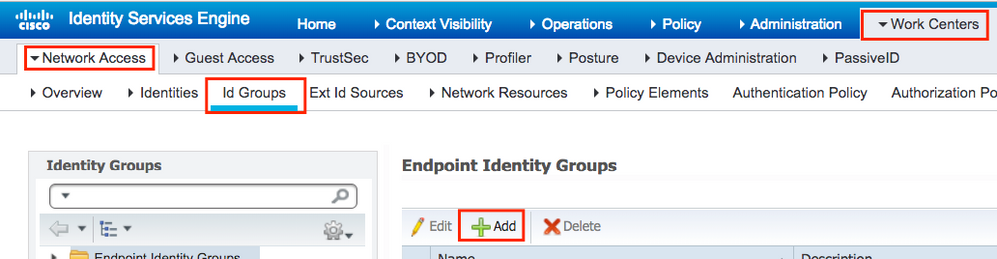

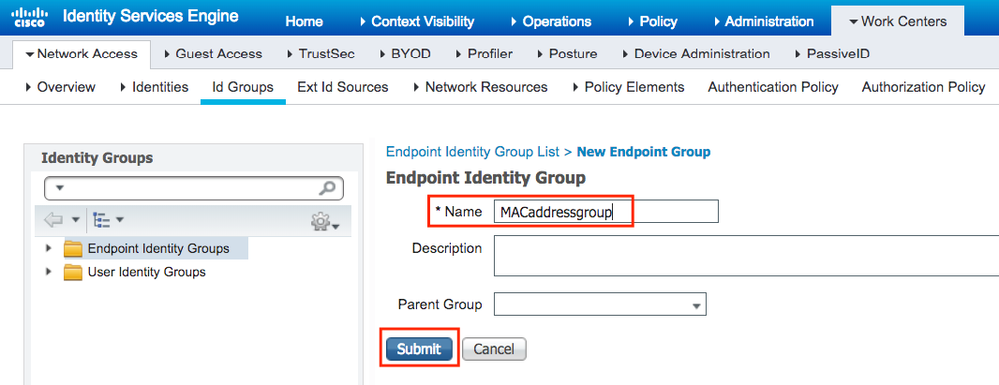

ステップ1:(オプション)新しいエンドポイントグループを作成します。

Work Centers > Network Access > Id Groups > Endpoint Identity Groups > + Addに移動します。

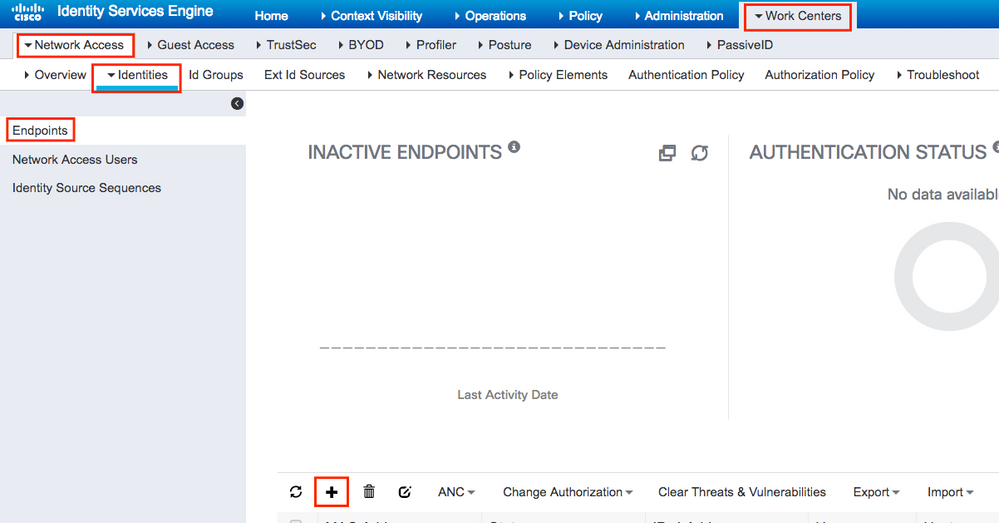

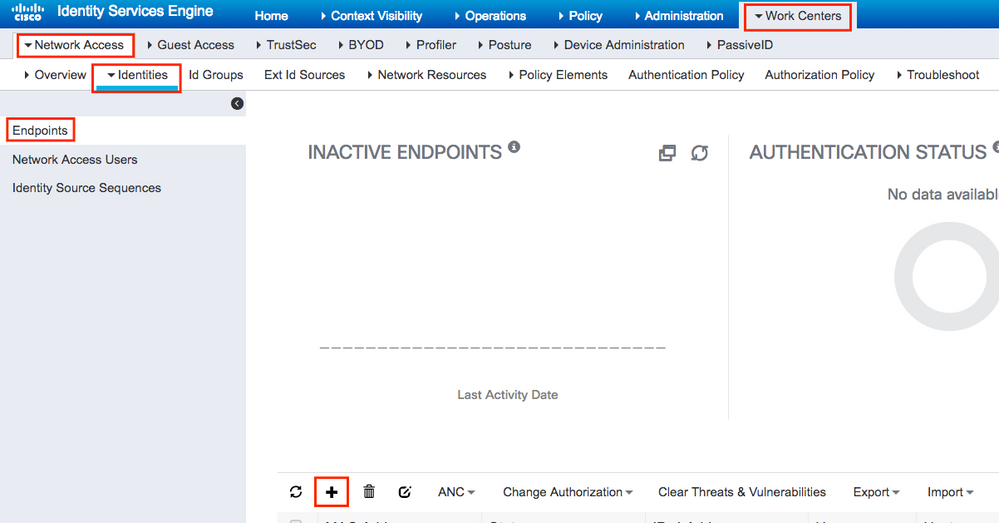

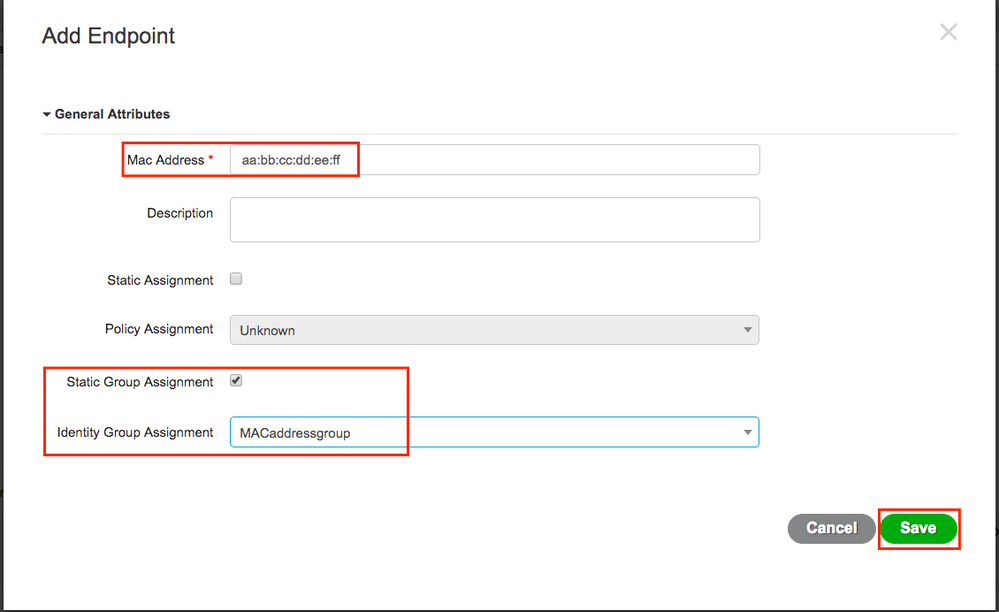

ステップ 2:Work Centers > Network Access > Identities > Endpoints > +Addに移動します。

ISE 設定

9800 WLC の ISE への追加.

このリンクの手順「WLCからISEへの宣言」を参照してください。

認証ルールの作成

認証ルールはユーザのクレデンシャルが正しいか検証(ユーザ本当に本人かどうかの確認)し、それに使用する許可されている認証方法を制限するのに使用されます。

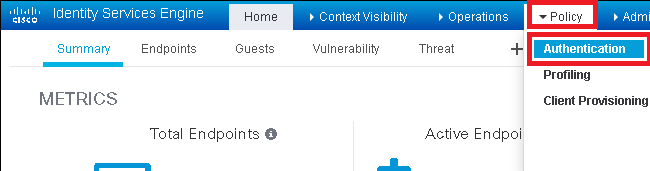

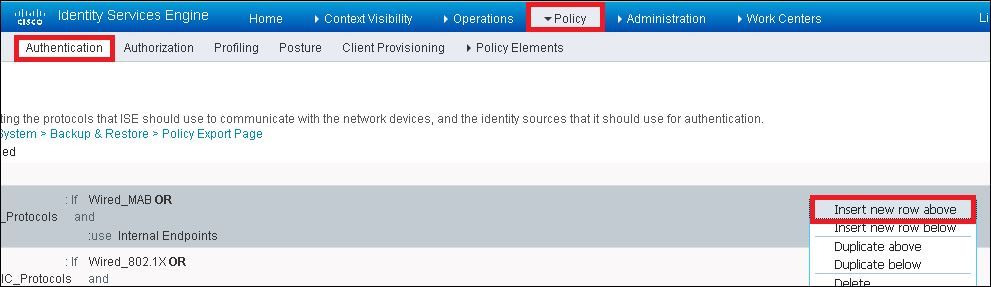

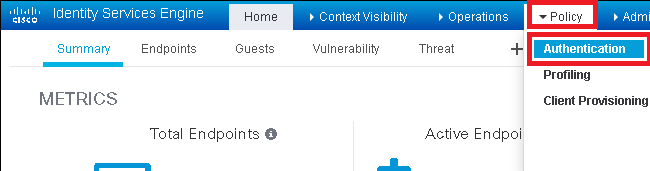

ステップ 1:図に示すように、Policy > Authenticationに移動します。

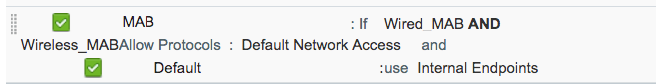

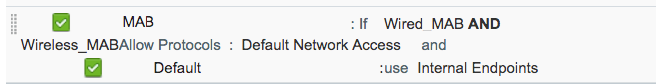

デフォルトのMABルールがISEに存在することを確認します。

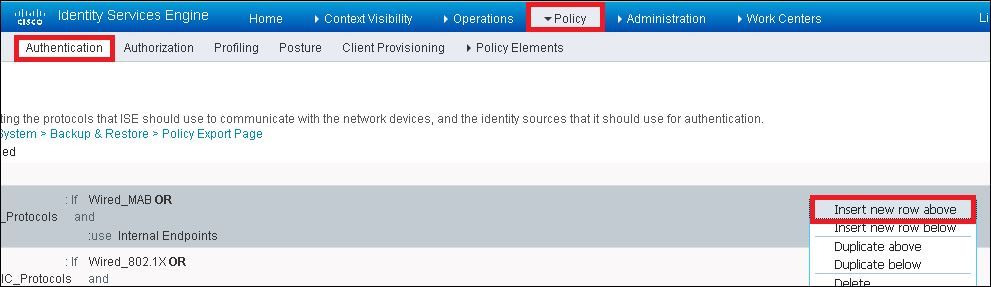

ステップ 2:MABのデフォルトの認証ルールがすでに存在することを確認します。

そうでない場合は、Insert new row aboveをクリックして新しいプロファイルを追加できます。

許可ルールの作成

許可ルールは、クライアントに適用される許可(認証プロファイル)の結果を決定するためのものです。

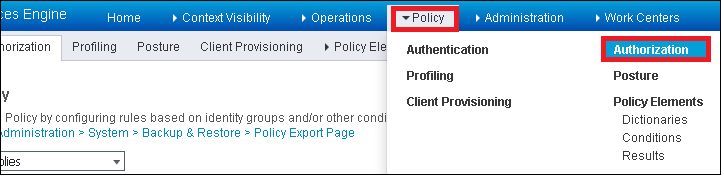

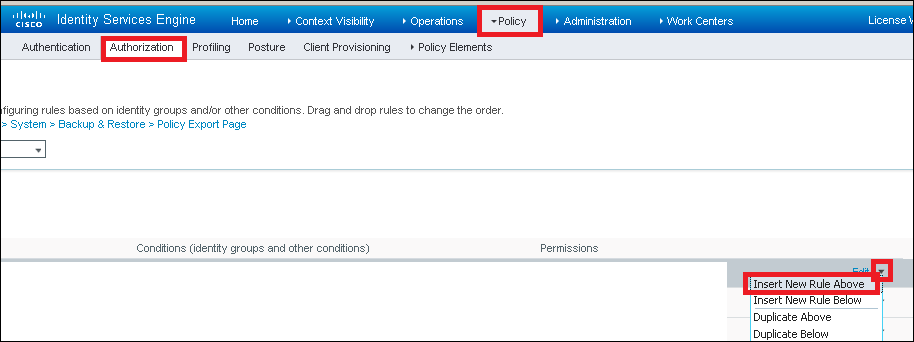

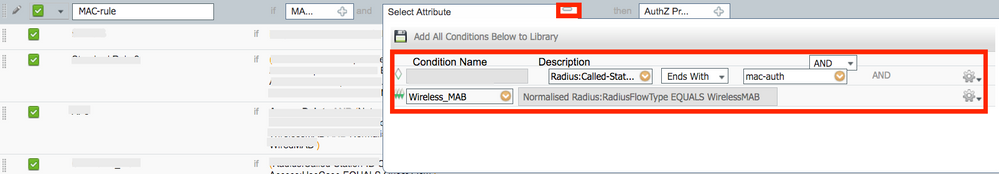

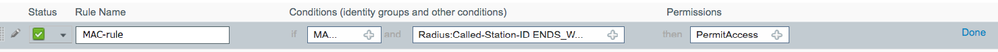

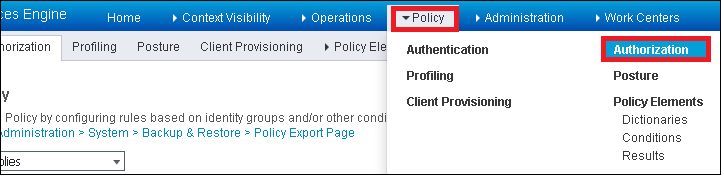

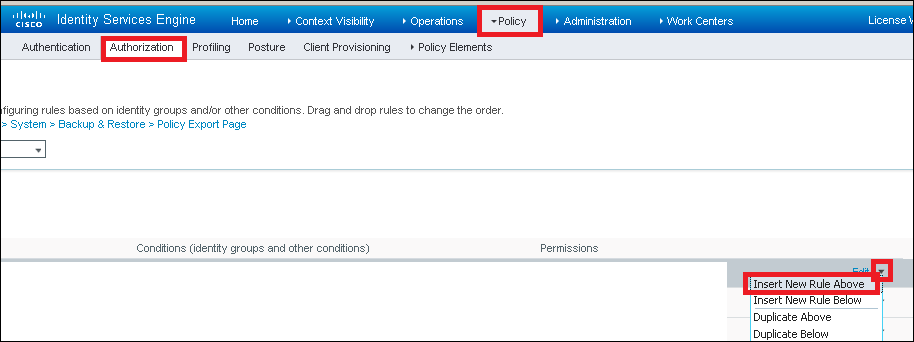

ステップ 1:図に示すように、Policy > Authorizationに移動します。

ステップ 2:図に示すように、新しいルールを挿入します。

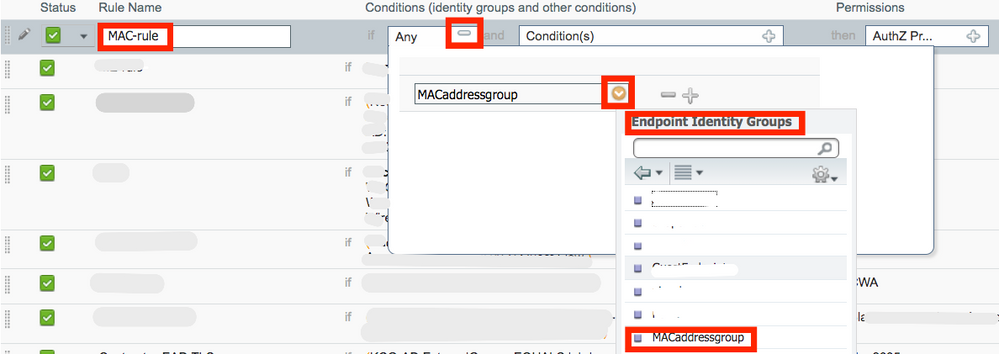

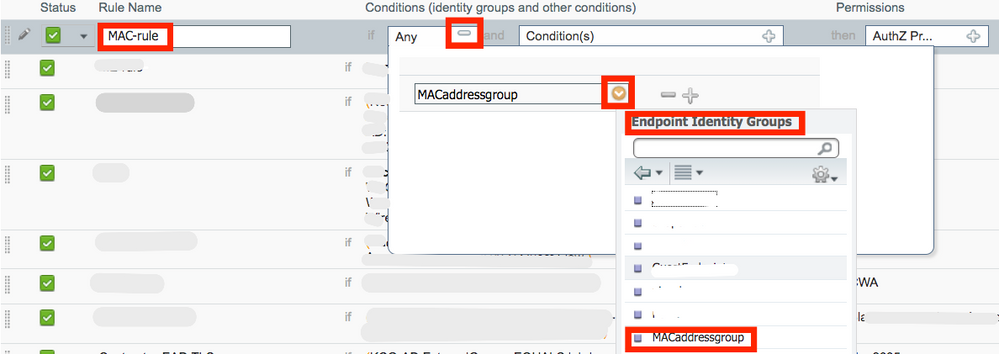

ステップ 3:値を入力します。

最初に、図に示すように、ルールの名前と、エンドポイントが保存されるIDグループを選択します(MACaddressgroup)。

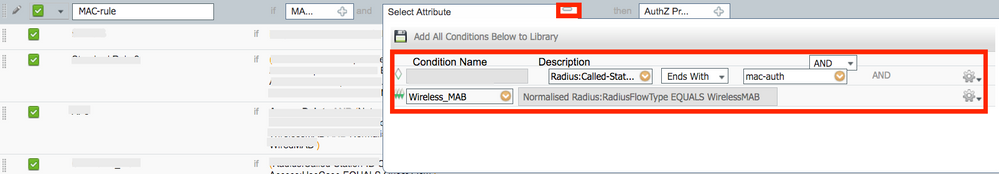

その後、認可プロセスを実行する他の条件を選択して、このルールに分類します。この例では、ワイヤレスMAB(MAB)を使用し、着信側ステーションID(SSIDの名前)が図のようにmac-authで終わる場合、認可プロセスはこのルールに一致します。

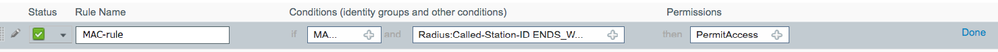

最後に、そのルールにヒットするクライアントに割り当てられるPermitAccess認可プロファイルを選択します。Doneをクリックして保存します。

確認

次のコマンドを使用して、現在の設定を確認できます。

# show wlan { summary | id | name | all } # show run wlan # show run aaa # show aaa servers # show ap config general # show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

トラブルシュート

WLC 9800には常時トレース機能があります。これにより、クライアント接続に関連するすべてのエラー、警告、および通知レベルのメッセージが継続的にログに記録され、発生後にインシデントまたは障害状態のログを表示できます。

注:生成されるログの量によって異なりますが、数時間から数日さかのぼることができます。

9800 WLCがデフォルトで収集したトレースを表示するには、SSH/Telnet経由で9800 WLCに接続し、次の手順を読みます(セッションをテキストファイルに記録していることを確認します)。

ステップ 1:コントローラの現在の時刻を確認し、ログを追跡して問題が発生した時刻を確認します。

# show clock

ステップ 2:システム設定に従って、コントローラのバッファまたは外部syslogからsyslogを収集します。これにより、システムの状態とエラーを簡単に確認できます。

# show logging

ステップ 3:デバッグ条件が有効になっているかどうかを確認します。

# show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

注:条件が一覧表示されている場合は、有効な条件(MACアドレス、IPアドレスなど)に遭遇するすべてのプロセスについて、トレースがデバッグレベルで記録されていることを意味します。これにより、ログの量が増加します。そのため、アクティブにデバッグを行っていない場合は、すべての条件をクリアすることを推奨します。

ステップ 4:テスト対象のMACアドレスがステップ3の条件としてリストされていない場合は、特定のMACアドレスのAlways-On Notice Levelトレースを収集します。

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

セッションで内容を表示するか、ファイルを外部 TFTP サーバーにコピーできます。

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

条件付きデバッグとラジオアクティブトレース

常時接続トレースで、調査中の問題のトリガーを判別するのに十分な情報が得られない場合は、条件付きデバッグを有効にして、無線アクティブ(RA)トレースをキャプチャできます。これにより、指定された条件(この場合はクライアントMACアドレス)と対話するすべてのプロセスにデバッグレベルのトレースが提供されます。条件付きデバッグを有効にするには、次の手順を参照してください。

ステップ 5:有効なデバッグ条件がないことを確認します。

# clear platform condition all

手順 6:監視するワイヤレスクライアントのMACアドレスのデバッグ条件を有効にします。

次のコマンドは、指定された MAC アドレスの 30 分間(1800 秒)のモニターを開始します。必要に応じて、この時間を最大 2085978494 秒まで増やすことができます。

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

注:複数のクライアントを同時にモニタするには、MACアドレスごとにdebug wireless mac<aaaa.bbbb.cccc>コマンドを実行します。

注:ターミナルセッションでは、すべてが後で表示できるように内部でバッファされているため、クライアントアクティビティの出力は表示されません。

手順 7:監視する問題または動作を再現します。

ステップ 8:デフォルトまたは設定されたモニタ時間が経過する前に問題が再現した場合は、デバッグを停止します。

# no debug wireless mac <aaaa.bbbb.cccc>

モニタ時間が経過するか、ワイヤレスのデバッグが停止すると、9800 WLCは次の名前のローカルファイルを生成します。 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

ステップ 9: MAC アドレスアクティビティのファイルを収集します。 ra trace .log コマンドを外部サーバにコピーするか、出力を画面に直接表示します。

RAトレースファイルの名前を確認します。

# dir bootflash: | inc ra_trace

ファイルを外部サーバーにコピーします。

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

内容を表示します。

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

ステップ 10:根本原因がまだ明らかでない場合は、デバッグレベルのログのより詳細なビューである内部ログを収集します。すでに収集されて内部で保存されているデバッグログをさらに詳しく調べるだけなので、クライアントを再度デバッグする必要はありません。

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

注:このコマンド出力は、すべてのプロセスのすべてのログレベルに関するトレースを返し、非常に大量です。これらのトレースの解析については、Cisco TACにお問い合わせください。

ra-internal-FILENAME.txtを外部サーバにコピーするか、出力を画面に直接表示します。

ファイルを外部サーバーにコピーします。

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

内容を表示します。

# more bootflash:ra-internal-<FILENAME>.txt

ステップ 11デバッグ条件を削除します。

# clear platform condition all

注:トラブルシューティングセッションの後は、必ずデバッグ条件を削除してください。

関連情報

フィードバック

フィードバック