はじめに

このドキュメントでは、Expressway/Video Communication Server(VCS)証明書の更新プロセスについて説明します。

背景説明

このドキュメントの情報は、ExpresswayとVCSの両方に適用されます。このドキュメントではExpresswayを参照していますが、これはVCSと交換できます。

注:このドキュメントは証明書の更新プロセスについて説明することを目的としていますが、使用しているバージョンの『Cisco Expressway証明書の作成および使用展開ガイド』も参照することをお勧めします。

証明書を更新する場合は、新しい証明書をインストールした後もシステムが引き続き正常に機能することを確認するために、次の2つの点を考慮する必要があります。

1. 新しい証明書の属性は、古い証明書の属性と一致する必要があります(主にサブジェクト代替名(SAN)と拡張キーの使用法)。

2. 新しい証明書に署名するCA(Certification Authority)は、Expresswayと直接通信する他のサーバ(CUCM、Expressway-C、Expressway-Eなど)から信頼される必要があります。

プロセス

A)現在の証明書から情報を取得する

1. ExpresswayのWebページのメンテナンス>セキュリティ>サーバ証明書>デコードを表示を開きます。

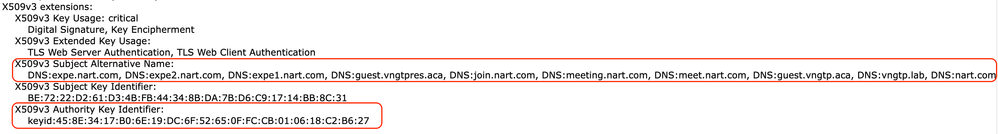

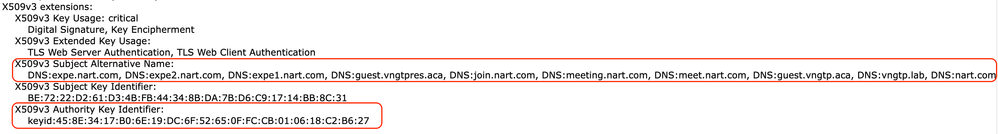

2. 開いた新しいウィンドウで、Subject Alternative nameとAuthority Key Identifier X509v3の拡張子をメモ帳のドキュメントにコピーします。

「Show decoded」証明書ウィンドウ

「Show decoded」証明書ウィンドウ

B) CSR(証明書署名要求)を生成し、CA(認証局)に送信して署名を依頼します。

1. ExpresswayのWebページからMaintenance > Security > Server certificate >CSRを生成します。

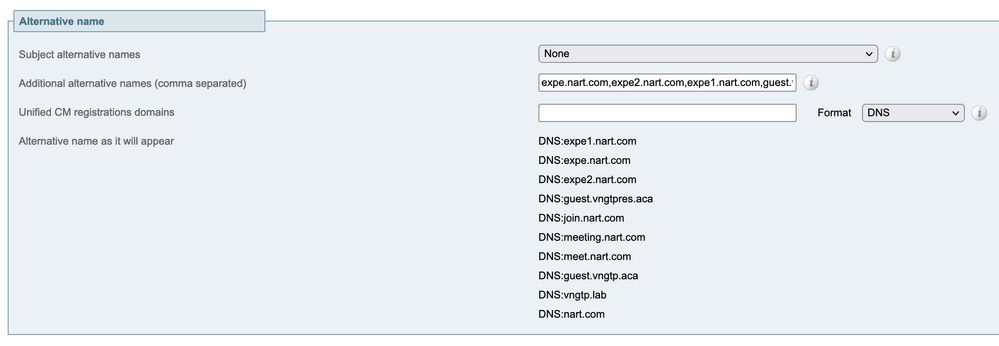

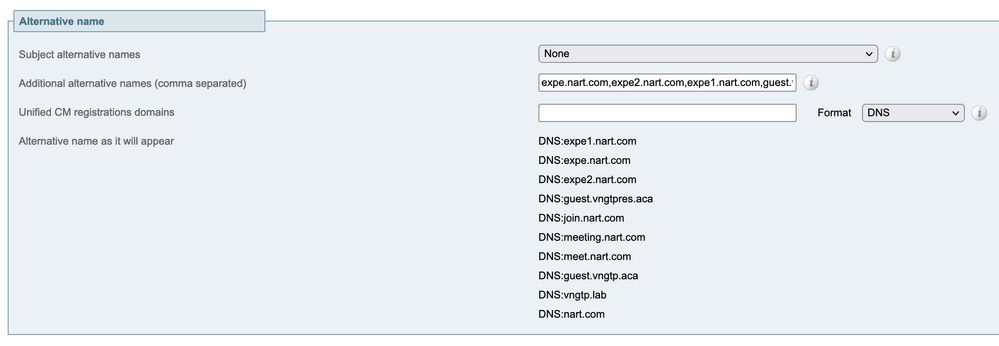

2. 「Generate CSR」ウィンドウの「Additional alternative names (comma separated)」フィールドに、セクションAで保存したSubject Alternative Namesのすべての値を入力し、DNS:を削除して、リストをカンマで区切ります。

次の図では、表示される代替名の横に、証明書で使用されるすべてのSANのリストがあります)。

CSR SANエントリの生成

CSR SANエントリの生成

3. 「Additional Information」セクションに残りの情報(country、company、stateなど)を入力し、「Generate CSR」をクリックします。

4. CSRを生成した後、Maintenance > Security > Server Certificateのページに、CSRの廃棄とダウンロードを行うオプションが表示されます。 Downloadを選択し、署名のためにCSRをCAに送信します。

注:新しい証明書をインストールする前にCSRを破棄しないでください。「CSRの廃棄」を行い、廃棄されたCSRで署名された証明書をインストールしようとすると、証明書のインストールは失敗します。

C)新しい証明書のSANリストと拡張/拡張キー使用法の属性を確認します

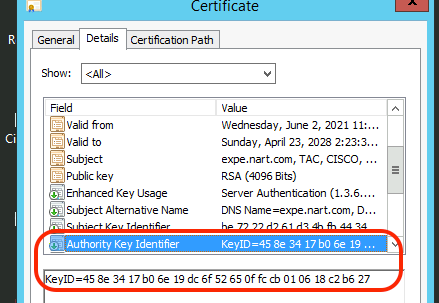

Windows証明書マネージャで新しく署名された証明書を開き、次のことを確認します。

1. SANリストは、CSRを生成したセクションAで保存したSANリストと一致します。

2. 「拡張/拡張キー使用法」属性には、クライアント認証とサーバ認証の両方を含める必要があります。

注:証明書の拡張子が.pemの場合は、.cerまたは.crtに変更してWindows Certificate Managerで開くことができるようにします。Windows証明書マネージャで証明書を開いたら、Detailsタブ> Copy to Fileの順に選択し、Base64エンコードされたファイルとしてエクスポートします。Base64エンコードされたファイルをテキストエディタで開くと、通常は先頭に「-----BEGIN CERTIFICATE-----」が、末尾に「-----END CERTIFICATE-----」が表示されます

D)新しい証明書に署名したCAが、古い証明書に署名したCAと同じであるかどうかを確認します

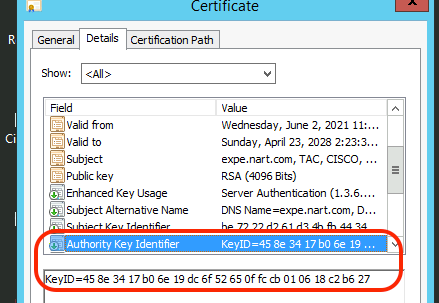

Windows証明書マネージャで新しく署名された証明書を開き、Authority Key Identifierの値をコピーして、セクションAで保存したAuthority Key Identifierの値と比較します。

Windows証明書マネージャーで開かれた新しい証明書

Windows証明書マネージャーで開かれた新しい証明書

両方の値が同じ場合は、古い証明書の署名に使用したものと同じCAを新しい証明書の署名に使用したことを意味します。セクションEに進み、新しい証明書をアップロードします。

値が異なる場合、これは、新しい証明書に署名するために使用するCAが、古い証明書に署名するために使用するCAと異なることを意味します。セクションEに進む前に行う手順は次のとおりです。

1. すべての中間CA証明書(存在する場合)とルートCA証明書を取得します。

2. Maintenance > Security > Trusted CA certificateの順に選択し、Browseをクリックして、コンピュータ上の中間CA証明書を検索し、アップロードします。他のすべての中間CA証明書とルートCA証明書についても同じ操作を行います。

3. このサーバに接続するすべてのExpressway-E(更新される証明書がExpressway-C証明書の場合)またはこのサーバに接続するすべてのExpressway-C(更新される証明書がExpressway-E証明書の場合)で同じことを行います。

4. 更新する証明書がExpressway-C証明書であり、MRAまたはCUCMへのセキュアゾーンがある場合

- CUCMが新しいルートおよび中間CAを信頼することを確認します。

- ルートおよび中間CA証明書をCUCM tomcat-trustストアおよびcallmanager-trustストアにアップロードします。

- CUCMで関連サービスを再起動します。

E)新しい証明書をインストールする

上記のすべての点を確認したら、Maintenance > Security > Server Certificateの順に選択し、Expresswayに新しい証明書をインストールします。

Browseをクリックし、コンピュータから新しい証明書ファイルを選択してアップロードします。

新しい証明書をインストールした後、Expresswayを再起動する必要があります。

注:Maintenance > Security > Server Certificateの順に選択して、Expresswayにアップロードする証明書に含まれているのはExpresswayサーバ証明書だけで、完全な証明書チェーンが含まれていないことを確認し、それがBase64証明書であることを確認します。

単一の証明書を複数のExpresswayに追加する:

- Expressway-eクラスタ全体に1つの証明書を作成します。

- すべてのFQDNとExpresswayで使用する追加機能(CMS webrtcの場合は、参加URLとドメイン、MRAの場合は登録/ログインドメイン)を含むCSRを作成します。

以下に例を挙げます。

Exwycluster.domain(仮想クラスタ)

Exwy1.ドメイン

Exwy2.ドメイン

Exwy3.ドメイン

Exwy4.ドメイン

追加機能(ドメインまたはCMS URL)

- CSRが完了したら、SFTPプログラムを使用してこのCSRの秘密キーを抽出できます(WinSCPをお勧めします。多くの場合これを使用します)

- WinSCPを開き、CSRを作成したexpressway-eに接続します

- tandberg/persistent/certs/ CSRまたは証明書署名要求(保留中と表示されることもあります)に移動します。

- Expressway-eから秘密キーをデスクトップにコピーします。

- その後、4つのノードすべてに同じ証明書を使用できます。

フィードバック

フィードバック