はじめに

このドキュメントでは、バーチャル プライベート ネットワーク(VPN)トンネルまたはリモート アクセス(RA)ユーザからのトラフィックを検査し、FirePOWER サービスで Cisco 適応型セキュリティ アプライアンス(ASA)をインターネット ゲートウェイとして使用するようにアクセス コントロール ポリシー(ACP)ルールを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- AnyConnect、リモート アクセス VPN やピアツーピア IPsec VPN。

- FirePOWER ACP の設定。

- ASA モジュラ ポリシー フレームワーク(MPF)。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- ASDM の例で ASA5506W バージョン 9.6(2.7)

- ASDM の例で FirePOWER モジュール バージョン 6.1.0-330。

- FMC の例で ASA5506W バージョン 9.7(1)。

- FMC の例で FirePOWER versoin 6.2.0。

- Firepower Management Center(FMC)バージョン 6.2.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

問題

FirePOWER サービスを使う ASA5500-X では、境界コンテンツ セキュリティのシングルポイントを使用する IPSec トンネルによって接続されている他の場所が送信元のトラフィックと同じようには AnyConnect のユーザ トラフィックのフィルタリングや検査を行うことはできません。

この解決策で対処できるもう 1 つの症状は、他のソースに影響することなく上記のソースへの特定の ACP ルールを定義できないというものです。

このシナリオは、ASA で終端する VPN ソリューションに使われている TunnelAll の設計の場合に非常によく起こります。

解決方法

これは複数の方法で達成できます。ただしこのシナリオでは、ゾーンによる検査について述べます。

ASA の設定

ステップ 1: AnyConnect ユーザまたは VPN トンネルが ASA に接続するインターフェイスを特定します。

ピアツーピア トンネル

これは show run crypto map コマンドの出力のスクラップです。

crypto map outside_map interface outside

AnyConnect ユーザ

show run webvpn のコマンドは AnyConnect アクセスが有効になっている場所を表示します。

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

このシナリオでは、outside のインターフェイスは RA ユーザとピアツーピア トンネルの両方を受け取ります。

ステップ 2: ASA からのトラフィックをグローバル ポリシーの FirePOWER モジュールにリダイレクトします。

これは match any の条件を使うか、あるいはトラフィックのリダイレクション用のアクセス コントロール リスト(ACL)で定義できます。

以下は match any のマッチングの例です。

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

ACL マッチングの例。

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

上記より一般的ではないシナリオですが、サービス ポリシーは外部インターフェイスにも使用できます。この例については、このドキュメントでは説明していません。

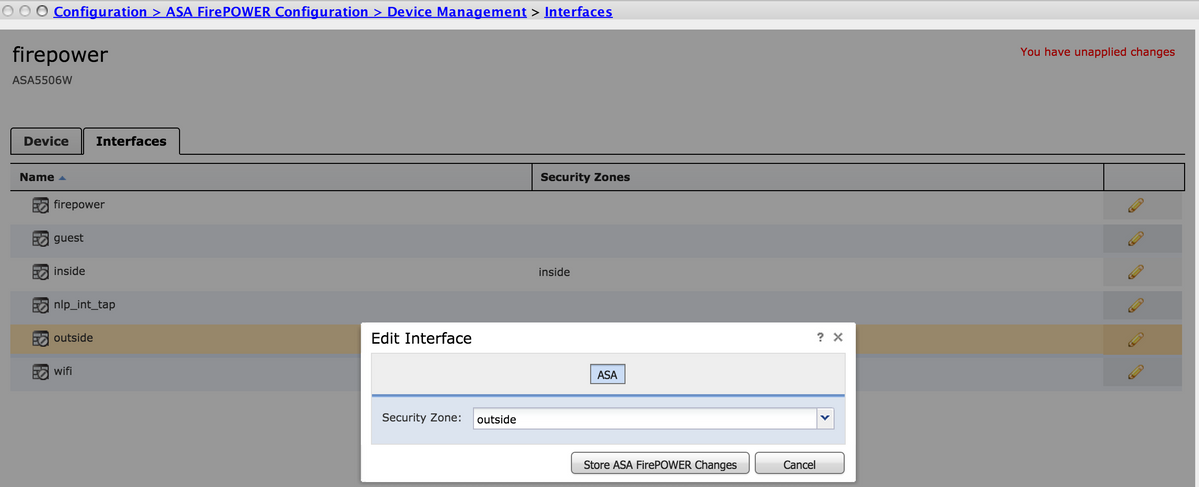

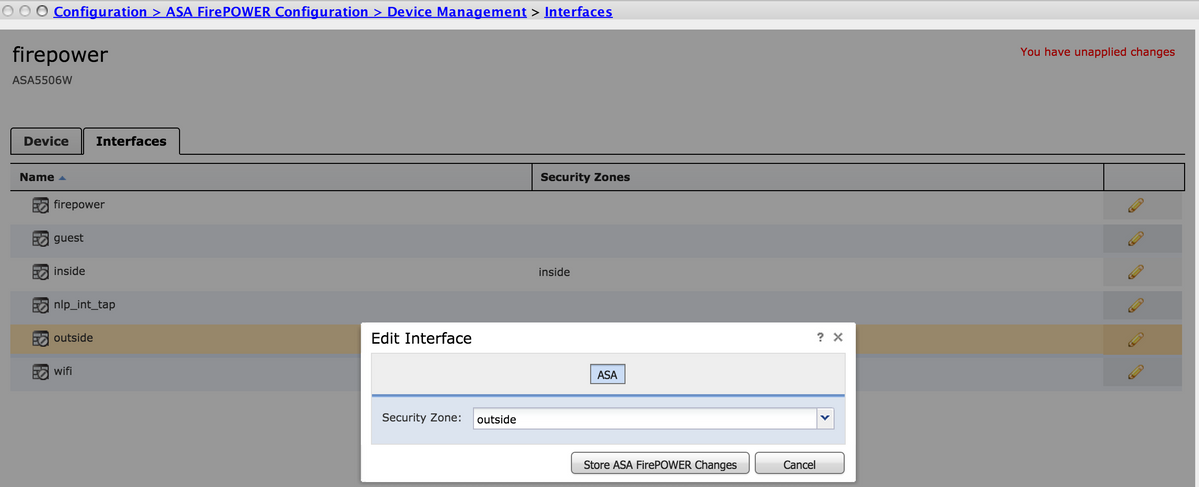

ASDM の設定で管理する ASA FirePOWER モジュール

ステップ 1:Configuration > ASA FirePOWER Configuration > Device Managementで、外部インターフェイスに1つのゾーンを割り当てます。この場合、そのゾーンは、outside と呼ばれます。

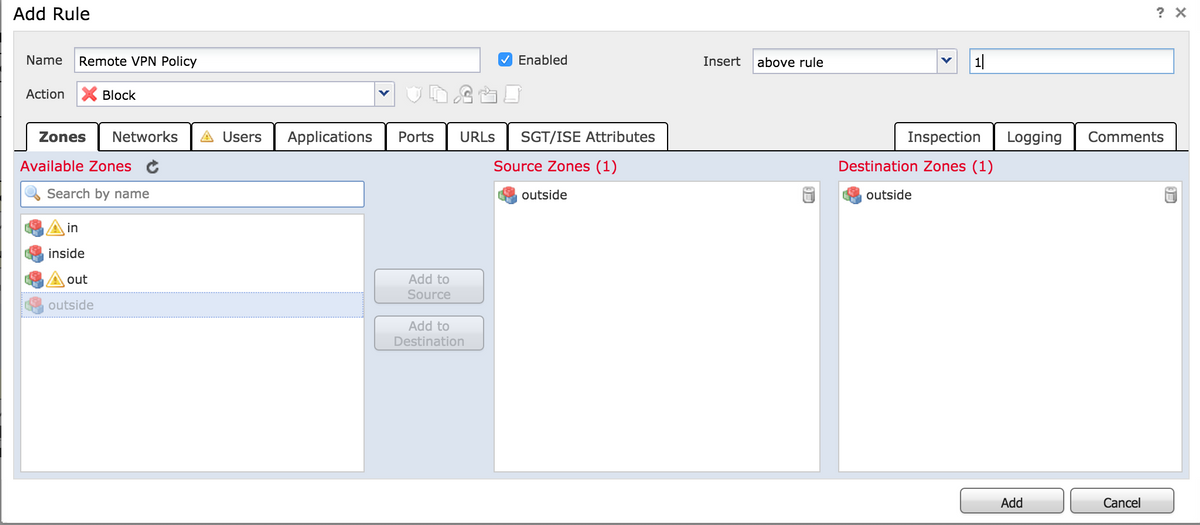

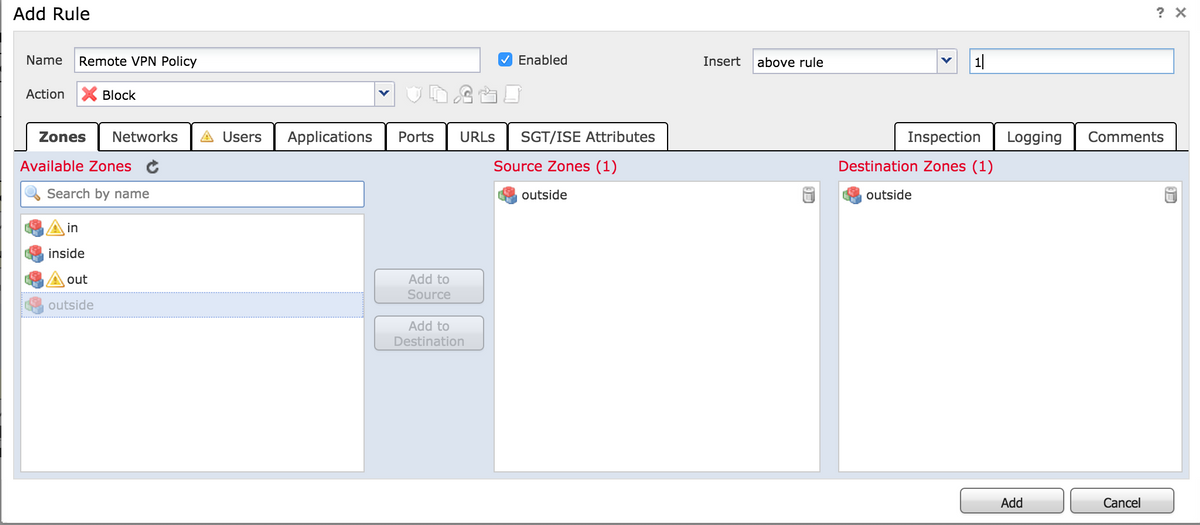

ステップ 2:Configuration > ASA FirePOWER Configuration > Policies > Access Control PolicyでAdd Ruleを選択します。

ステップ 3:[Zones] タブから [outside] のゾーンをルールの送信元と宛先として選択します。

ステップ 4:アクション、タイトル、その他の必要な条件を選択して、このルールを定義します。

このトラフィック フロー向けに複数のルールを作成することができます。送信元および宛先ゾーンは VPN の送信元とインターネットに割り当てられたゾーンでなければならない点に注意することが重要です。

これらのルールの前に一致する可能性のある、より一般的なその他のポリシーがないことを確認します。any のゾーンに定義されているルールよりも上位にこれらのルールを置くことが推奨されます。

ステップ 5:Store ASA FirePOWER Changes をクリックし、次にDeploy FirePOWER Changes をクリックしてこれらの変更を有効にします。

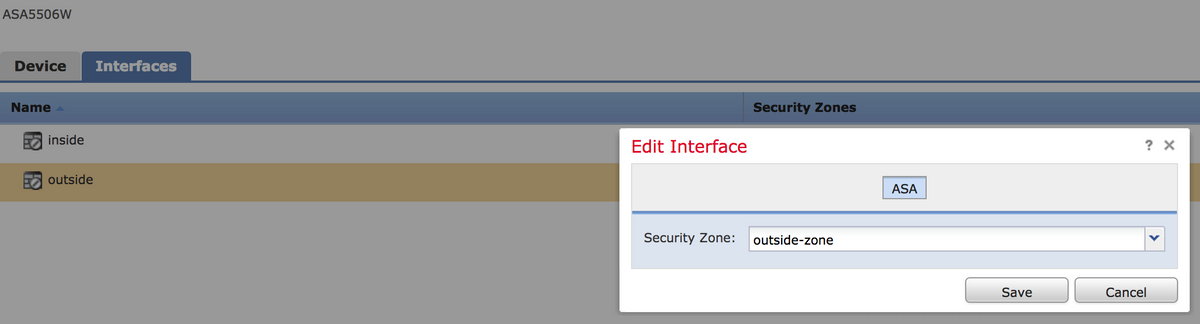

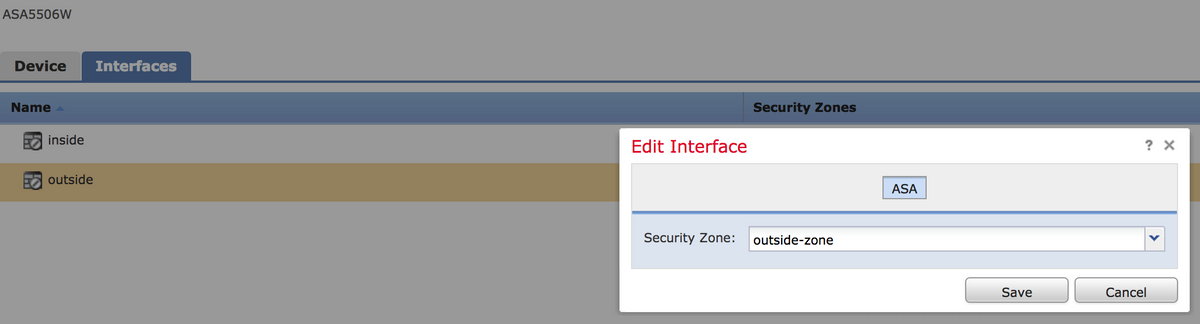

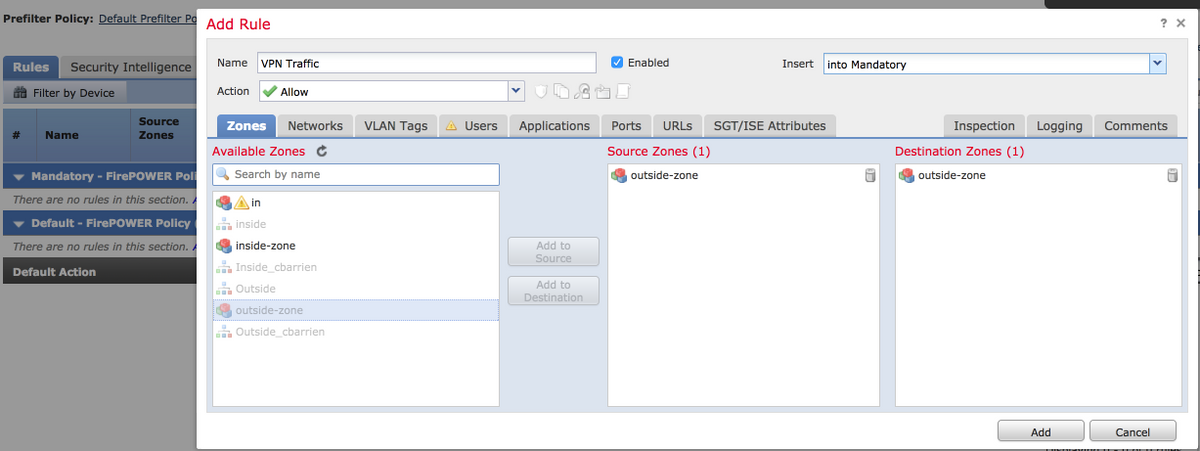

FMC の設定で管理する ASA FirePOWER モジュール

ステップ 1:外部インターフェイスをDevicesで1つのゾーンに割り当てます。 >管理>インターフェイス.この場合、そのゾーンは 外部ゾーン.

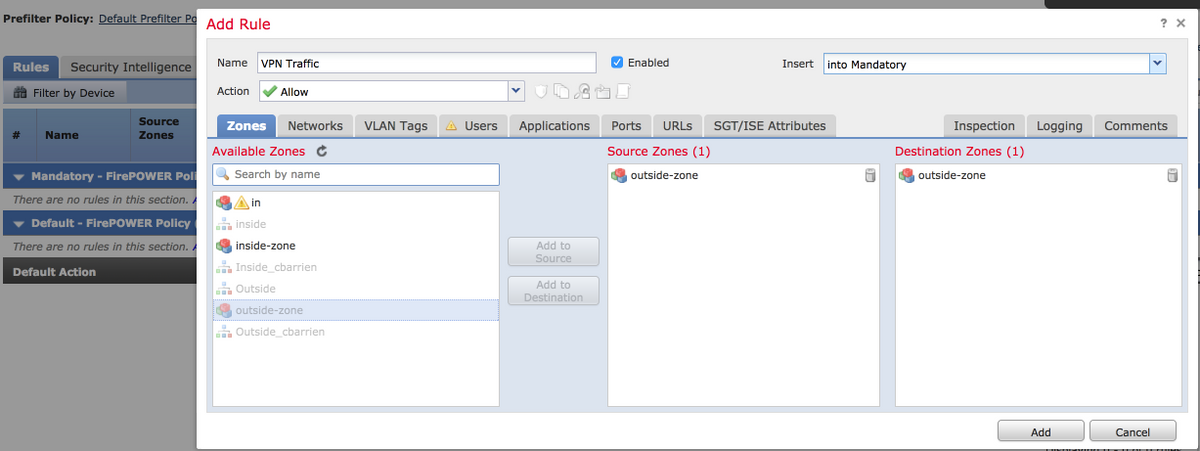

ステップ 2:Policies > Access Control > Editの順に選択し、Add Ruleを選択します。

ステップ 3:[Zones] タブからルールの送信元と宛先として [outside-zone] のゾーンを選択します。

ステップ 4:アクション、タイトル、その他の必要な条件を選択して、このルールを定義します。

このトラフィック フロー向けに複数のルールを作成することができます。送信元および宛先ゾーンは VPN の送信元とインターネットに割り当てられたゾーンでなければならない点に注意することが重要です。

これらのルールの前に一致する可能性のある、より一般的なその他のポリシーがないことを確認します。any のゾーンに定義されているルールよりも上位にこれらのルールを置くことが推奨されます。

ステップ 5:Saveをクリックし、次にDeployをクリックしてこれらの変更を有効にします。

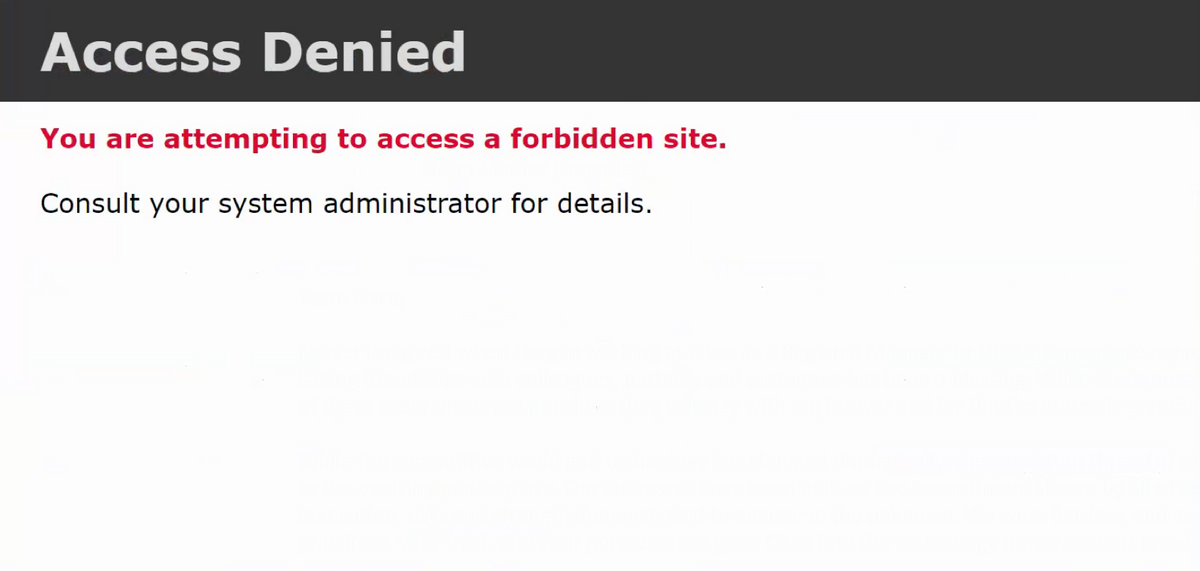

結果

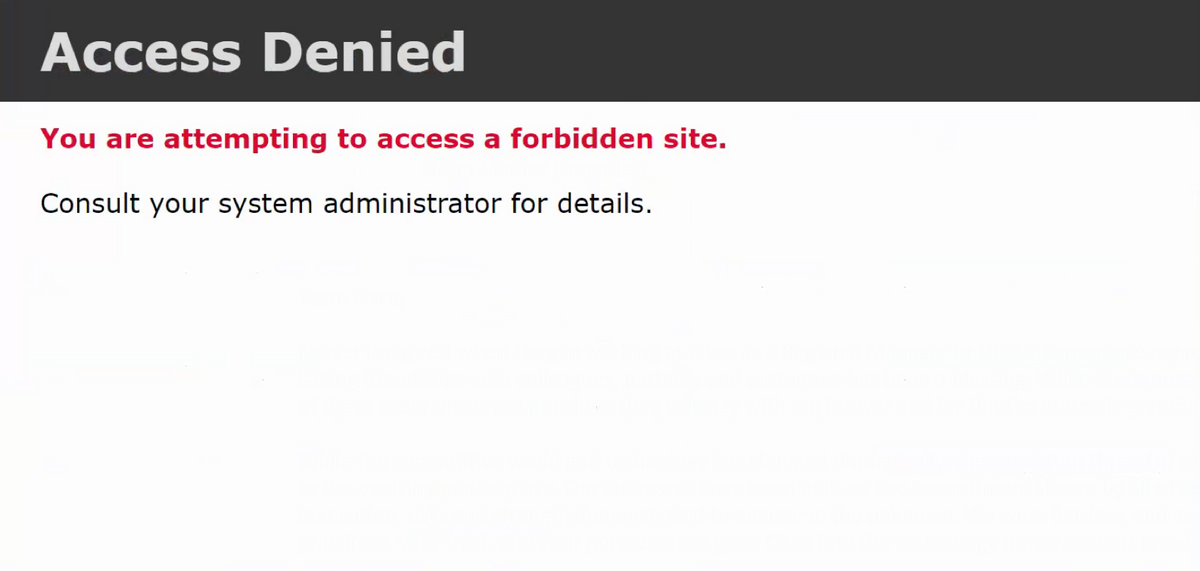

展開が完了すると、AnyConnect トラフィックは適用した ACP ルールによってフィルタリング/検査されるようになります。 この例では、URL は正常にブロックされました。

フィードバック

フィードバック