アドレス割り当て DHCP を使用した ASA への AnyConnect クライアント

はじめに

このドキュメントでは、Adaptive Security Device Manager(ASDM)または CLI を使用して、DHCP サーバがすべての AnyConnect クライアントにクライアント IP アドレスを提供するように、Cisco 5500-X シリーズ適応型セキュリティ アプライアンス(ASA)を設定する方法について説明します。

前提条件

要件

このドキュメントでは、ASA が完全に動作していて、Cisco ASDM または CLI で設定を変更できるように設定されていることを想定しています。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

Cisco ASA 5500-X Next Generation Firewallバージョン9.2(1)

Adaptive Security Device Managerバージョン7.1(6)

Cisco AnyConnect セキュア モビリティ クライアント 3.1.05152

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

関連製品

この設定は、Cisco ASAセキュリティアプライアンスバージョン7.x以降でも使用できます。

背景説明

リモート アクセス VPN は、モバイル ユーザからの要求を処理し、組織のネットワークに安全に接続できるようにします。モバイルユーザは、Cisco Anyconnectセキュアモビリティクライアントソフトウェアを使用してセキュアな接続を設定できます。Cisco Anyconnectセキュアモビリティクライアントは、これらの要求を受け入れるよう設定された中央サイトのデバイスへの接続を開始します。この例では、中央サイトのデバイスは、ダイナミック暗号マップを使用するASA 5500-Xシリーズ適応型セキュリティアプライアンスです。

セキュリティアプライアンスのアドレス管理では、トンネルを介してクライアントをプライベートネットワーク上のリソースに接続するIPアドレスを設定する必要があります。また、クライアントがプライベートネットワークに直接接続されているかのように機能するようにする必要があります。

さらに、処理するのはクライアントに割り当てられたプライベートIPアドレスだけです。プライベート ネットワーク上のその他のリソースに割り当てられた IP アドレスは、VPN 管理ではなく、ネットワーク管理業務の一部に位置づけられます。したがって、ここでIPアドレスについて説明する場合、シスコとは、クライアントをトンネルエンドポイントとして機能させる、お客様のプライベートネットワークアドレッシング方式で使用可能なIPアドレスを意味します。

設定

このセクションでは、このドキュメントで説明する機能を設定するために必要な情報を提供しています。

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

Cisco Anyconnectセキュアモビリティクライアントの設定

ASDM の手順

リモート アクセス VPN を設定するには、次の手順を実行します。

- WebVPN をイネーブルにします。

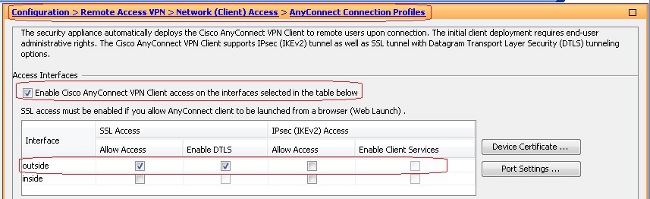

- [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [SSL VPN Connection Profiles] を選択し、[Access Interfaces] の下で、外部インターフェイスに対して [Allow Acces] と [Enable DTLS] のチェックボックスをオンにします。また、Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this tableチェックボックスにチェックマークを入れて、外部インターフェイスでSSL VPNをイネーブルにします。

- [APPLY] をクリックします。

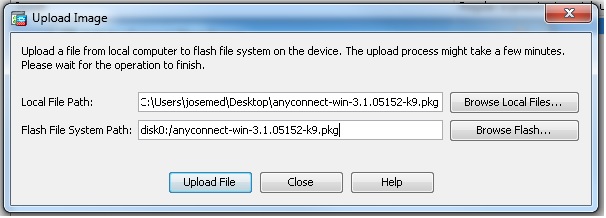

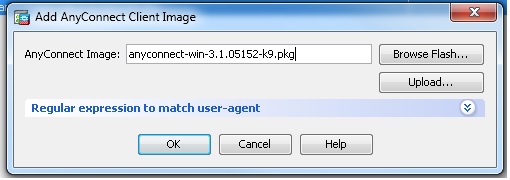

- [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Anyconnect Client Software] > [Add] を選択し、次に示すように Cisco AnyConnect VPN のクライアント イメージを ASA のフラッシュ メモリから追加します。

同等の CLI 設定ciscoasa(config)#webvpn

ciscoasa(config-webvpn)#enable outside

ciscoasa(config-webvpn)#anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

ciscoasa(config-webvpn)#tunnel-group-list enable

ciscoasa(config-webvpn)#anyconnect enable

- [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [SSL VPN Connection Profiles] を選択し、[Access Interfaces] の下で、外部インターフェイスに対して [Allow Acces] と [Enable DTLS] のチェックボックスをオンにします。また、Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this tableチェックボックスにチェックマークを入れて、外部インターフェイスでSSL VPNをイネーブルにします。

- グループ ポリシーを設定します。

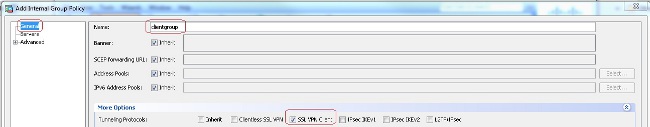

- [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] を選択し、内部グループ ポリシー clientgroup を作成します。トンネリングプロトコルとしてSSLをイネーブルにするには、GeneralタブでSSL VPN Clientチェックボックスをオンにします。

- DHCP Network-Scopeを設定します。ユーザが自動的に割り当てられるようにDHCP Scopeを設定するには、ServersタブでMore Optionsを選択します。

同等の CLI 設定ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#vpn-tunnel-protocol ssl-client

ciscoasa(config-group-policy)#

- [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] を選択し、内部グループ ポリシー clientgroup を作成します。トンネリングプロトコルとしてSSLをイネーブルにするには、GeneralタブでSSL VPN Clientチェックボックスをオンにします。

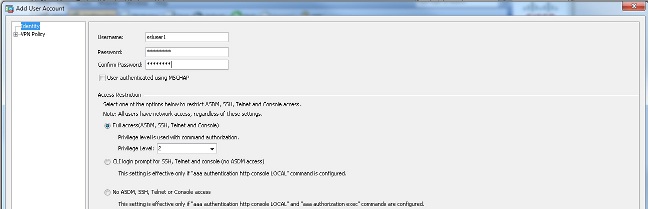

- Configuration > Remote Access VPN > AAA/Local Users > Local Users > Addの順に選択し、新しいユーザアカウントssluser1を作成します。[OK] をクリックし、次に [Apply] をクリックします。

同等の CLI 設定

ciscoasa(config)#username ssluser1 password asdmASA

- トンネル グループを設定します。

- [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Anyconnect Connection Profiles] > [Add] を選択し、新しいトンネル グループ sslgroup を作成します。

- [Basic] タブで、次に示すように設定のリストを実行できます。

- トンネル グループに sslgroup という名前を付けます。

- [DHCP Servers] 用のスペースに DHCP サーバの IP アドレスを指定します。

- [Default Group Policy] の下で、[Group Policy] ドロップダウン リストからグループ ポリシー clientgroup を選択します。

- DHCPリンクまたはDHCPサブネットを設定します。

- [Advanced] > [Group Alias/Group URL] タブの下で、グループ エイリアス名に sslgroup_users と指定して [OK] をクリックします。

同等の CLI 設定ciscoasa(config)#tunnel-group sslgroup type remote-access

ciscoasa(config)#tunnel-group sslgroup general-attributes

ciscoasa(config-tunnel-general)#dhcp-server 192.168.10.1

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#exit

ciscoasa(config)#tunnel-group sslgroup webvpn-attributes

ciscoasa(config-tunnel-webvpn)#group-alias sslgroup_users enable

- [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Anyconnect Connection Profiles] > [Add] を選択し、新しいトンネル グループ sslgroup を作成します。

サブネット選択またはリンク選択

RFC 3011およびRFC 3527のDHCPプロキシサポートは8.0.5および8.2.2で導入された機能で、以降のリリースでサポートされています。

- RFC 3011では、アドレスを割り当てるサブネットをDHCPクライアントが指定できるようにする新しいDHCPオプションとしてサブネット選択オプションが定義されています。このオプションは、アドレスを選択するサブネットを決定するためにDHCPサーバが使用する方法よりも優先されます。

- RFC 3527では、新しいDHCPサブオプションとしてlink selectionサブオプションが定義されています。このサブオプションを使用すると、DHCPクライアントはDHCPサーバの応答が必要なアドレスを指定できます。

ASAに関しては、これらのRFCにより、ユーザはASAに対してローカルではないDHCPアドレス割り当てのdhcp-network-scopeを指定でき、DHCPサーバは引き続きASAのインターフェイスに直接応答できます。次の図は、新しい動作の説明に役立ちます。これにより、ネットワーク内でそのスコープのスタティックルートを作成しなくても、非ローカルスコープを使用できるようになります。

RFC 3011またはRFC 3527が有効になっていない場合、DHCPプロキシ交換は次のようになります。

これらのRFCのいずれかをイネーブルにすると、代わりに交換機は次のように表示され、VPNクライアントには正しいサブネットのアドレスが割り当てられたままになります。

CLIを使用したASAの設定

後述のステップを実行して DHCP サーバを設定し、コマンドラインから VPN Client に IP アドレスを割り当てます。使用する各コマンドについての詳細は、『Cisco ASA 5500シリーズ適応型セキュリティアプライアンス、コマンドリファレンス』を参照してください。

ASA# show run

ASA Version 9.2(1)

!

!--- Specify the hostname for the Security Appliance.

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

!--- Configure the outside and inside interfaces.

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif DMZ

security-level 50

ip address 192.168.10.2 255.255.255.0

!--- Output is suppressed.

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

object network obj-192.168.5.0

subnet 192.168.5.0 255.255.255.0

pager lines 24

logging enable

logging asdm informational

mtu inside 1500

mtu outside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

!--- Specify the location of the ASDM image for ASA to fetch the image

for ASDM access.

asdm image disk0:/asdm-716.bin

no asdm history enable

arp timeout 14400

nat (inside,outside) source static obj-10.1.1.0 obj-10.1.1.0 destination static

obj-192.168.5.0 obj-192.168.5.0

!

object network obj-10.1.1.0

nat (inside,outside) dynamic interface

route outside 0.0.0.0 0.0.0.0 192.168.1.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 0.0.0.0 0.0.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

!

!--- Enable webvpn and specify an Anyconnect image

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy clientgroup internal

group-policy clientgroup attributes

!--- define the DHCP network scope in the group policy.This configuration is Optional

dhcp-network-scope 192.168.5.0

!--- In order to identify remote access users to the Security Appliance,

!--- you can also configure usernames and passwords on the device.

username ssluser1 password ffIRPGpDSOJh9YLq encrypted

!--- Create a new tunnel group and set the connection

!--- type to remote-access.

tunnel-group sslgroup type remote-access

!--- Define the DHCP server address to the tunnel group.

tunnel-group sslgroup general-attributes

default-group-policy clientgroup

dhcp-server 192.168.10.1

!--- If the use of RFC 3011 or RFC 3527 is required then the following command will

enable support for them

tunnel-group sslgroup general-attributes

dhcp-server subnet-selection (server ip) (3011)

hcp-server link-selection (server ip) (3527)

!--- Configure a group-alias for the tunnel-group

tunnel-group sslgroup webvpn-attributes

group-alias sslgroup_users enable

prompt hostname context

Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d

: end

ASA#

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

12-Mar-2015 |

初版 |

フィードバック

フィードバック