はじめに

このドキュメントでは、ASDMソフトウェアが適応型セキュリティアプライアンス(ASA)とそこにインストールされているFirePOWERソフトウェアモジュールと通信する方法について説明します。

背景説明

ASAにインストールされたFirePOWERモジュールは、次のいずれかによって管理できます。

- Firepower Management Center(FMC):これはオフボックス管理ソリューションです。

- Adaptive Security Device Manager(ASDM):これはオンボックスの管理ソリューションです。

前提条件

要件

ASDM管理をイネーブルにするASA設定:

ASA5525(config)# interface GigabitEthernet0/0

ASA5525(config-if)# nameif INSIDE

ASA5525(config-if)# security-level 100

ASA5525(config-if)# ip address 192.168.75.23 255.255.255.0

ASA5525(config-if)# no shutdown

ASA5525(config)#

ASA5525(config)# http server enable

ASA5525(config)# http 192.168.75.0 255.255.255.0 INSIDE

ASA5525(config)# asdm image disk0:/asdm-762150.bin

ASA5525(config)#

ASA5525(config)# aaa authentication http console LOCAL

ASA5525(config)# username cisco password cisco

ASA/SFRモジュール間の互換性を確認します。互換性がない場合は、FirePOWERのタブが表示されません。

さらに、ASAで3DES/AESライセンスを有効にする必要があります。

ASA5525# show version | in 3DES

Encryption-3DES-AES : Enabled perpetual

ASDMクライアントシステムが、サポートされているバージョンのJava JREを実行していることを確認します。

使用するコンポーネント

- Microsoft Windows 7ホスト

- ASAバージョン9.6(2.3)を実行するASA5525-X

- ASDM バージョン 7.6.2.150

- FirePOWER ソフトウェア モジュール 6.1.0-330

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

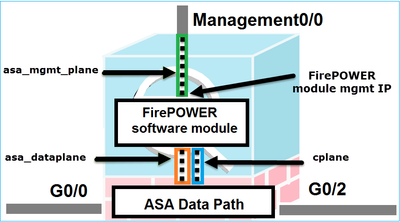

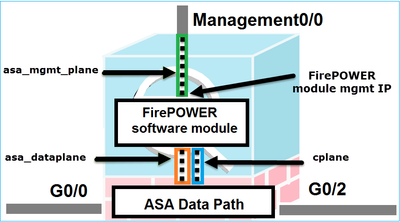

アーキテクチャ

ASAには3つの内部インターフェイスがあります。

- asa_dataplane:ASAデータパスからFirePOWERソフトウェアモジュールにパケットをリダイレクトするために使用されます。

- asa_mgmt_plane:FirePOWER管理インターフェイスがネットワークと通信できるようにするために使用されます。

- cplane:ASAとFirePOWERモジュール間でキープアライブを転送するために使用されるコントロールプレーンインターフェイス。

すべての内部インターフェイスでトラフィックをキャプチャできます。

ASA5525# capture CAP interface ?

asa_dataplane Capture packets on dataplane interface

asa_mgmt_plane Capture packets on managementplane interface

cplane Capture packets on controlplane interface

これは次のように視覚化できます。

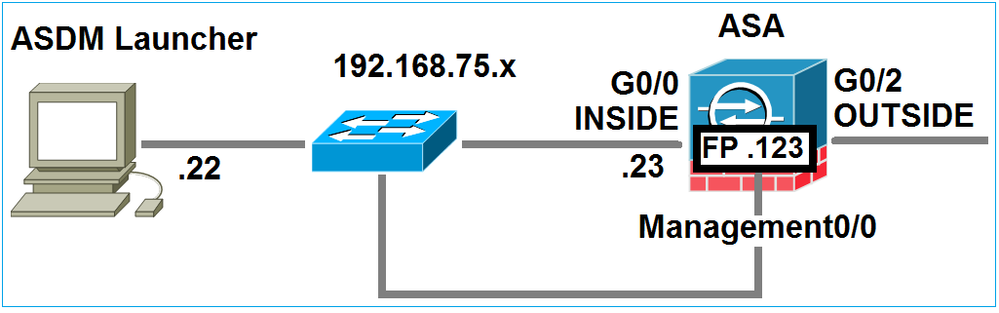

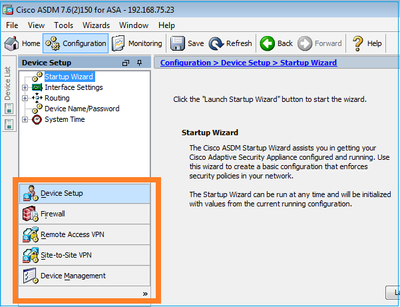

ユーザがASDM経由でASAに接続する場合のバックグラウンド操作

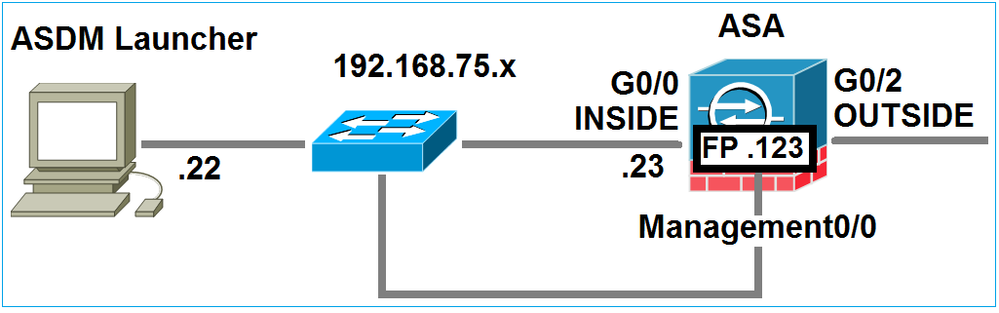

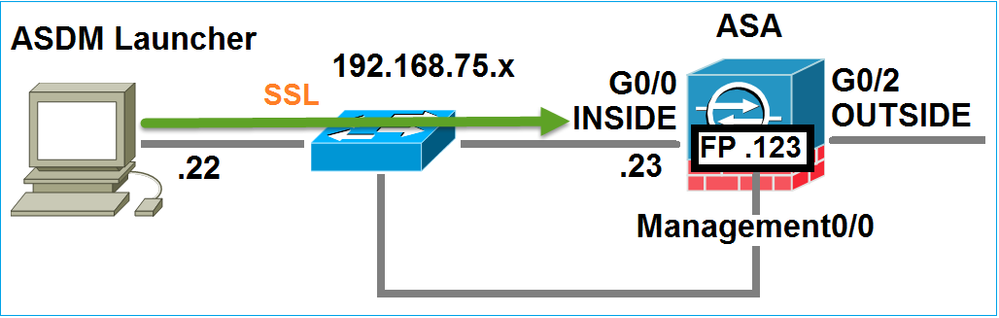

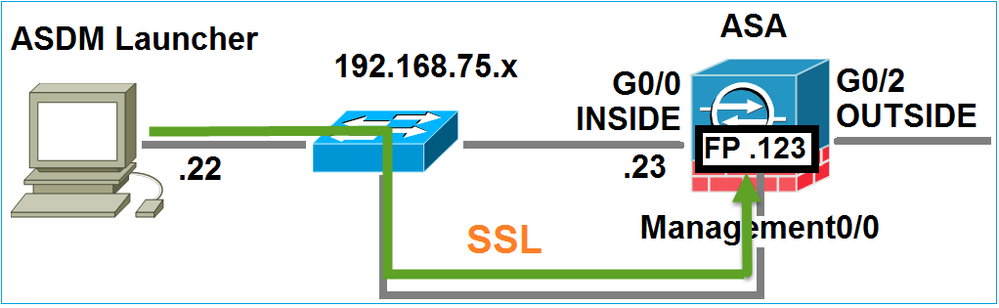

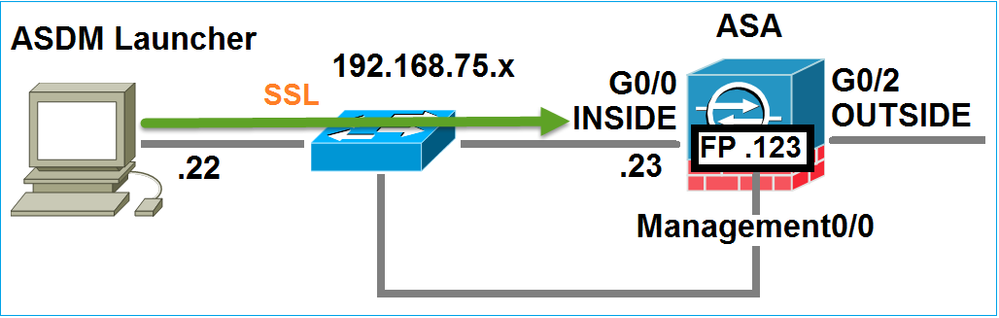

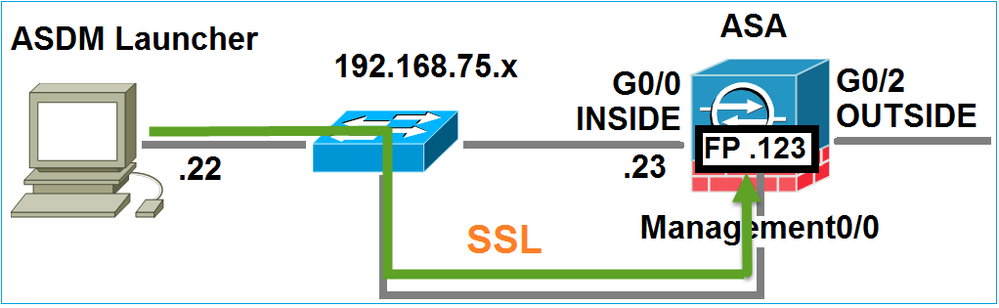

このトポロジを参照してください。

ユーザがASAへのASDM接続を開始すると、次のイベントが発生します。

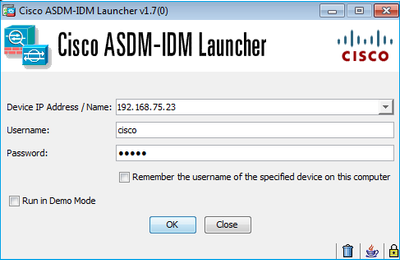

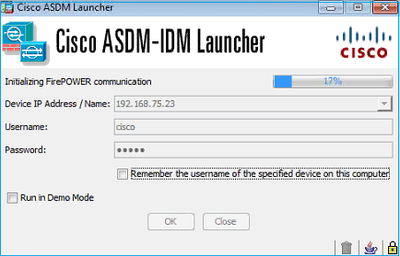

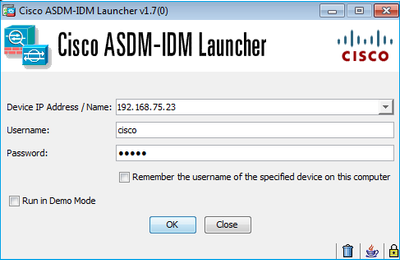

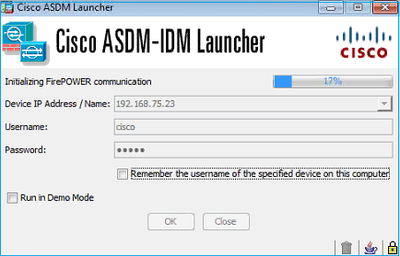

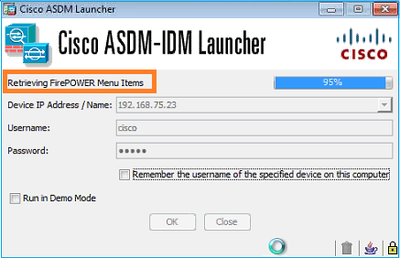

ステップ1:ユーザによるASDM接続の開始

ユーザは、HTTP管理に使用するASA IPアドレスを指定し、クレデンシャルを入力し、ASAへの接続を開始します。

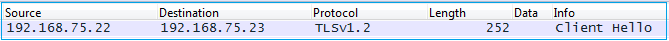

バックグラウンドで、ASDMとASAの間にSSLトンネルが確立されます。

これは次のように視覚化できます。

ステップ2:ASDMがASA設定とFirePOWERモジュールのIPアドレスを検出します

ASDMがASAに接続するときにバックグラウンドで実行されるすべてのチェックを表示するには、ASAでdebug http 255コマンドを入力します。

ASA5525# debug http 255

…

HTTP: processing ASDM request [/admin/exec/show+module] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+interface-mode] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+interface-mode' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+info] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+info' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+module+sfr+details] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module+sfr+details' from host 192.168.75.22

- show module:ASDMがASAモジュールを検出します。

- show module sfr details:ASDMが、FirePOWER管理IPアドレスを含むモジュールの詳細を検出します。

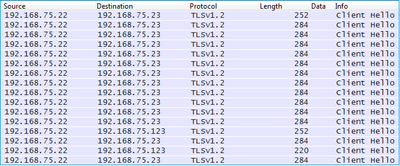

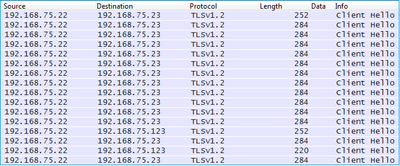

これらは、バックグラウンドでPCからASA IPアドレスへの一連のSSL接続として表示されます。

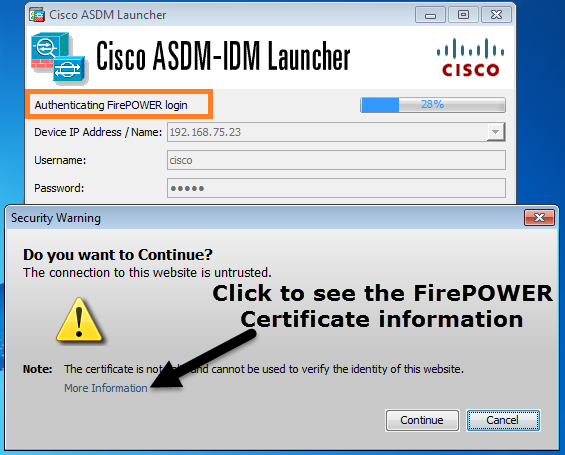

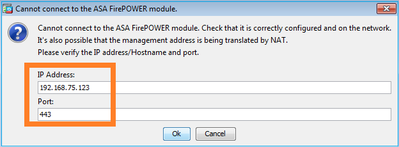

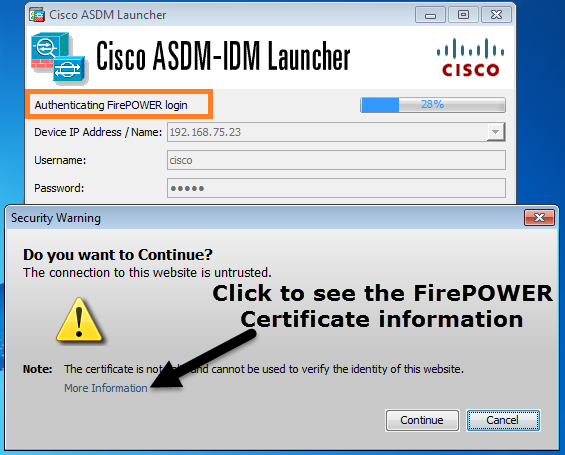

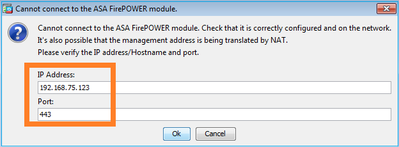

ステップ3:ASDMがFirePOWERモジュールへの通信を開始します

ASDMはFirePOWER管理IPアドレスを認識しているため、モジュールへのSSLセッションを開始します。

これは、ASDMホストからFirePOWER管理IPアドレスへのSSL接続としてバックグラウンドで表示されます。

これは次のように視覚化できます。

ASDMがFirePOWERを認証し、FirePOWER証明書が自己署名されているため、セキュリティ警告が表示されます。

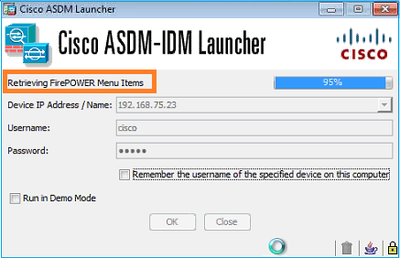

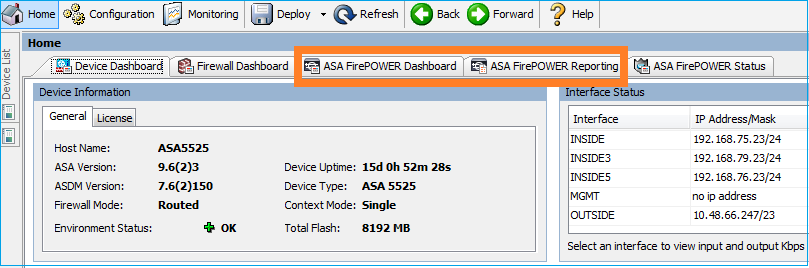

ステップ4:ASDMがFirePOWERメニュー項目を取得する

認証に成功すると、ASDMはFirePOWERデバイスからメニュー項目を取得します。

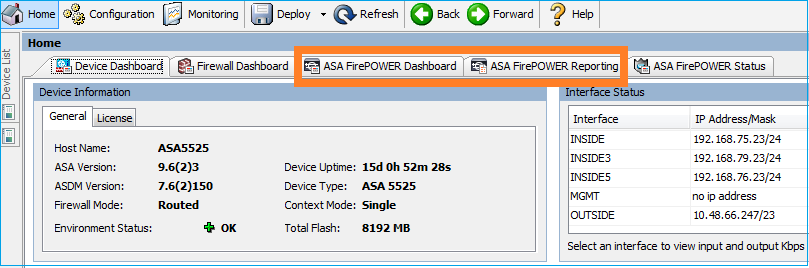

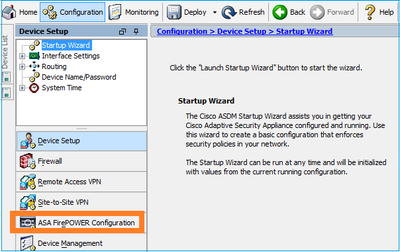

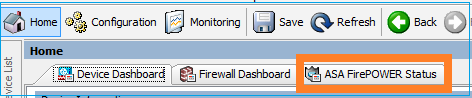

取得したタブを次の例に示します。

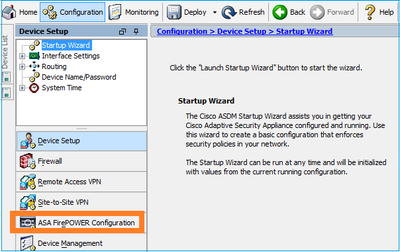

また、ASA FirePOWER 設定メニュー項目も取得します。

トラブルシュート

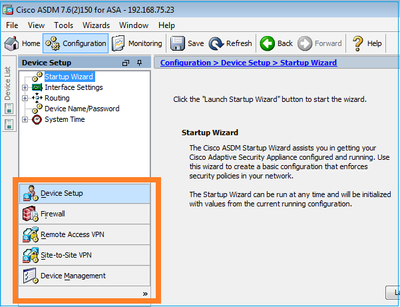

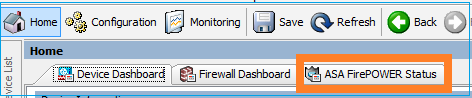

ASDMがFirePOWER管理IPアドレスでSSLトンネルを確立できない場合、次のFirePOWERメニュー項目のみがロードされます。

ASA FirePOWER設定項目も見つかりません。

検証 1

ASA 管理インターフェイスが稼働していて、そのインターフェイスに接続されているスイッチポートが適切な VLAN にあることを確認します。

ASA5525# show interface ip brief | include Interface|Management0/0

Interface IP-Address OK? Method Status Protocol

Management0/0 unassigned YES unset up up

推奨されるトラブルシューティング

- 適切なVLANを設定します。

- ポートをUPにします(ケーブル、スイッチポート設定(速度/デュプレックス/シャットダウン)を確認します)。

検証 2

FirePOWERモジュールが完全に初期化され、起動し、実行中であることを確認します。

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

A5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show version

--------------------[ FP5525-3 ]--------------------

Model : ASA5525 (72) Version 6.1.0 (Build 330)

UUID : 71fd1be4-7641-11e6-87e4-d6ca846264e3

Rules update version : 2016-03-28-001-vrt

VDB version : 270

----------------------------------------------------

>

推奨されるトラブルシューティング

- エラーや障害は、show module sfr log consoleコマンドの出力でチェックしてください。

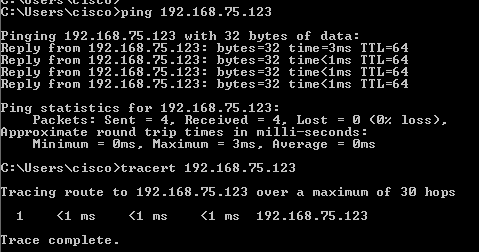

検証 3

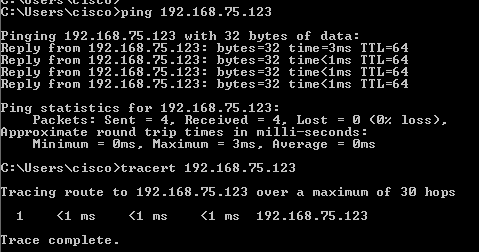

pingやtracert/tracerouteなどのコマンドを使用して、ASDMホストとFirePOWERモジュール管理IPの間の基本的な接続を確認します。

推奨されるトラブルシューティング

- パスに沿ったルーティングをチェックします。

- パス内にトラフィックをブロックしているデバイスがないことを確認します。

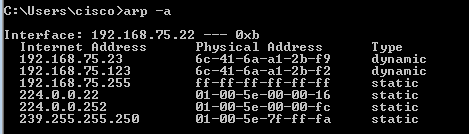

検証 4

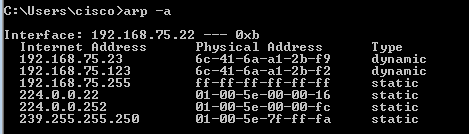

ASDMホストとFirePOWER管理IPアドレスが同じレイヤ3ネットワークにある場合は、ASDMホストのアドレス解決プロトコル(ARP)テーブルを確認します。

推奨されるトラブルシューティング

- ARPエントリがない場合は、Wiresharkを使用してARP通信を確認します。パケットのMACアドレスが正しいことを確認します。

- ARPエントリがある場合は、それらが正しいことを確認します。

検証 5

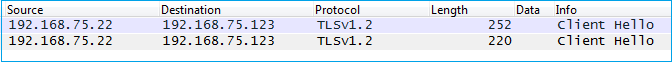

ホストとFirePOWERモジュールの間に適切なTCP通信があるかどうかを確認するには、ASDM経由で接続している間にASDMデバイスでキャプチャを有効にします。少なくとも、次のように表示されます。

- ASDM ホストと ASA との間の TCP 3 ウェイ ハンドシェイク.

- ASDM ホストと ASA との間で確立された SSL トンネル.

- ASDMホストとFirePOWERモジュール管理IPアドレス間のTCP 3ウェイハンドシェイク。

- ASDMホストとFirePOWERモジュール管理IPアドレスの間にSSLトンネルが確立されました。

推奨されるトラブルシューティング

- TCP 3ウェイハンドシェイクが失敗した場合は、パス内に非対称トラフィックやデバイスが存在せず、TCPパケットがブロックされていないことを確認します。

- SSLが失敗した場合、中間者(MITM)を実行するパスにデバイスがないかどうかを確認します(サーバ証明書の発行者がヒントを提供します)。

検証 6

FirePOWERモジュールとの間のトラフィックを確認するには、asa_mgmt_planeインターフェイスでキャプチャを有効にします。キャプチャで、次の情報を確認できます。

- ASDMホストからのARP要求(パケット42)。

- FirePOWERモジュール(パケット43)からのARP応答。

- ASDMホストとFirePOWERモジュール間のTCP 3ウェイハンドシェイク(パケット44 ~ 46)。

ASA5525# capture FP_MGMT interface asa_mgmt_plane

ASA5525# show capture FP_MGMT | i 192.168.75.123

…

42: 20:27:28.532076 arp who-has 192.168.75.123 tell 192.168.75.22

43: 20:27:28.532153 arp reply 192.168.75.123 is-at 6c:41:6a:a1:2b:f2

44: 20:27:28.532473 192.168.75.22.48391 > 192.168.75.123.443: S 2861923942:2861923942(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

45: 20:27:28.532549 192.168.75.123.443 > 192.168.75.22.48391: S 1324352332:1324352332(0) ack 2861923943 win 14600 <mss 1460,nop,nop,sackOK,nop,wscale 7>

46: 20:27:28.532839 192.168.75.22.48391 > 192.168.75.123.443: . ack 1324352333 win 16695

推奨されるトラブルシューティング

検証 7

ASDM ユーザに特権レベル 15 があることを確認します。これを確認する方法の1つは、ASDM経由で接続しているときにdebug http 255コマンドを入力することです。

ASA5525# debug http 255

debug http enabled at level 255.

HTTP: processing ASDM request [/admin/asdm_banner] with cookie-based authentication (aware_webvpn_conf.re2c:444)

HTTP: check admin session. Cookie index [2][c8a06c50]

HTTP: Admin session cookie [A27614B@20480@78CF@58989AACB80CE5159544A1B3EE62661F99D475DC]

HTTP: Admin session idle-timeout reset

HTTP: admin session verified = [1]

HTTP: username = [user1], privilege = [14]

推奨されるトラブルシューティング

- 特権レベルが15でない場合は、レベル15のユーザを使用してみます。

検証 8

ASDMホストとFirePOWERモジュールの間でFirePOWER管理IPアドレスのネットワークアドレス変換(NAT)がある場合は、NAT変換されたIPアドレスを指定する必要があります。

推奨されるトラブルシューティング

- エンドポイント(ASA/SFRおよびエンドホスト)でのキャプチャがこれを確認します。

検証 9

FirePOWERモジュールがFMCによってまだ管理されていないことを確認します。その場合、ASDM内のFirePOWERタブが欠落するためです。

ASA5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show managers

Managed locally.

>

もう1つの方法は、show module sfr detailsコマンドを使用する方法です。

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

推奨されるトラブルシューティング

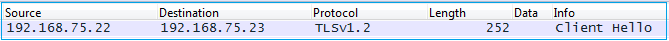

検証 10

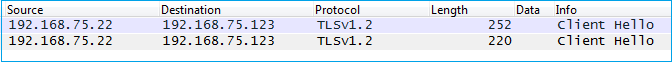

ASDMクライアントが適切なTLSバージョン(TLSv1.2など)で接続することを確認するためにWiresharkキャプチャを確認します。

推奨されるトラブルシューティング

- ブラウザのSSL設定を調整します。

- 別のブラウザで試してみます。

- 別のエンドホストから試行します。

検証 11

ASA/ASDMイメージに互換性があることを『Cisco ASA互換性』ガイドで確認します。

推奨されるトラブルシューティング

検証 12

Cisco ASA互換性ガイドで、FirePOWERデバイスがASDMバージョンと互換性があることを確認します。

推奨されるトラブルシューティング

関連情報

フィードバック

フィードバック