はじめに

このドキュメントでは、FPR4145での適応型セキュリティアプライアンス(ASA)からFirepower Threat Defense(FTD)への移行の例について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ASAの基礎知識

- Firepower Management Center(FMC)およびFTDに関する知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

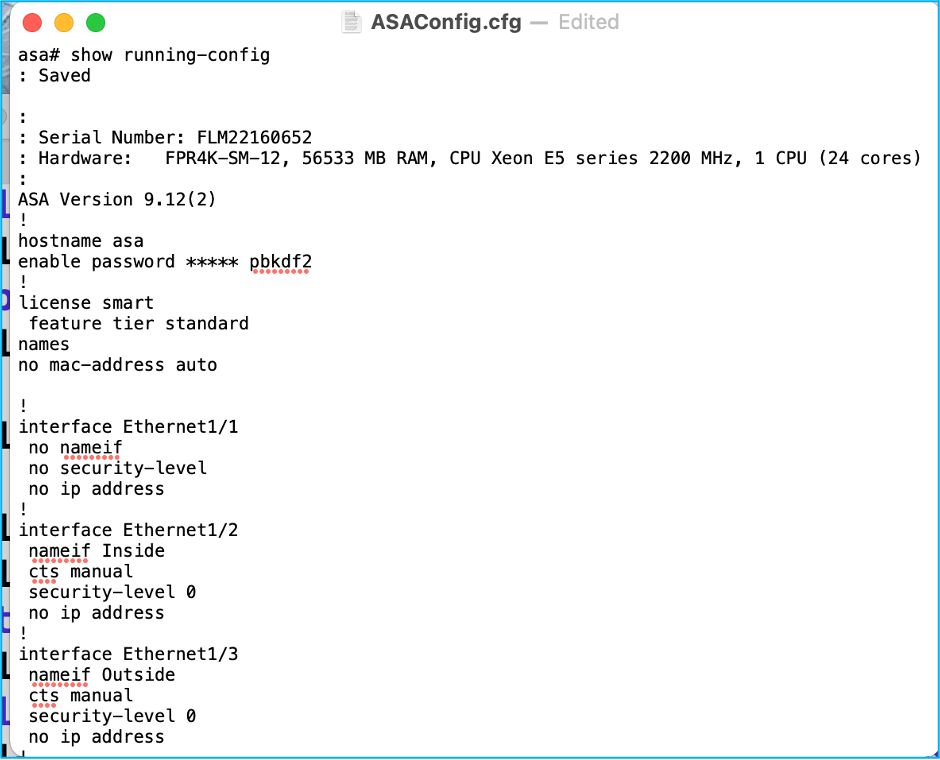

- ASA バージョン 9.12(2)

- FTDバージョン6.7.0

- FMCバージョン6.7.0

- Firepower移行ツールバージョン2.5.0

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

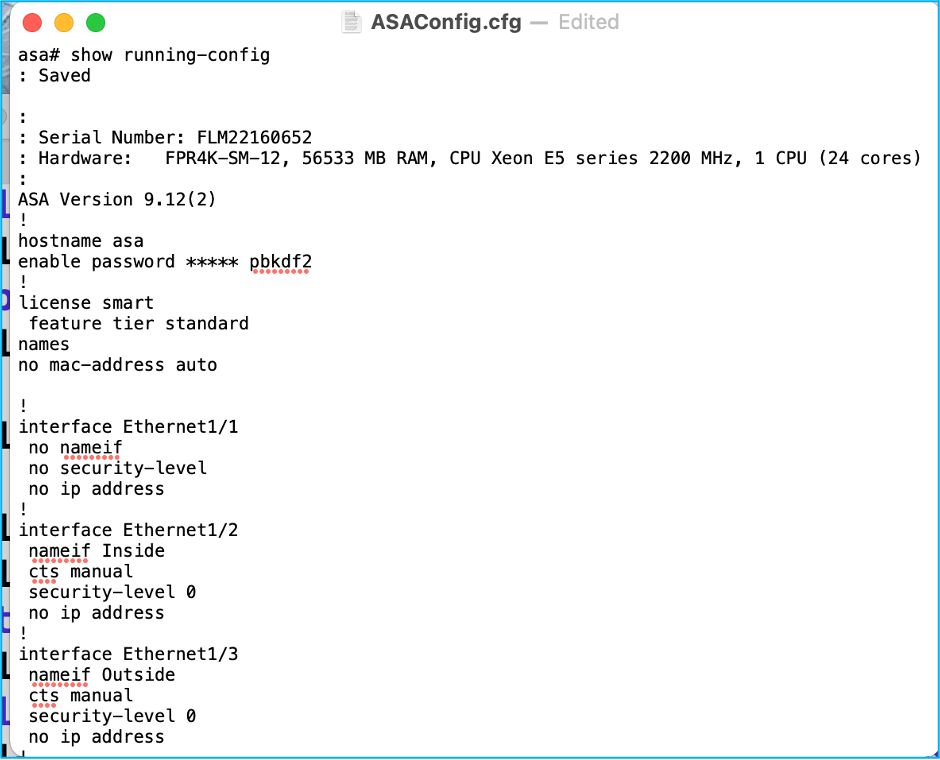

ASAコンフィギュレーションファイルを.cfgまたは.txt形式でエクスポートします。FMCは、FTDが登録された状態で導入する必要があります。

設定

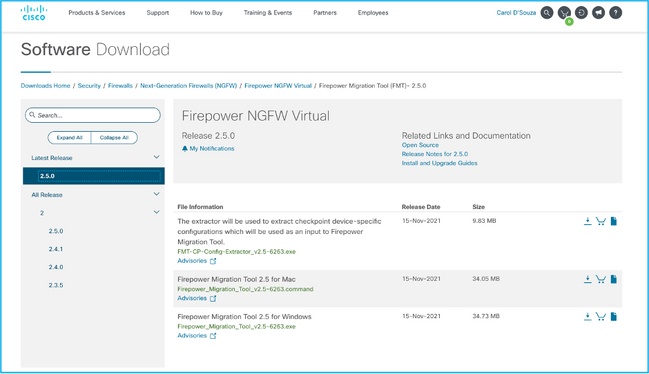

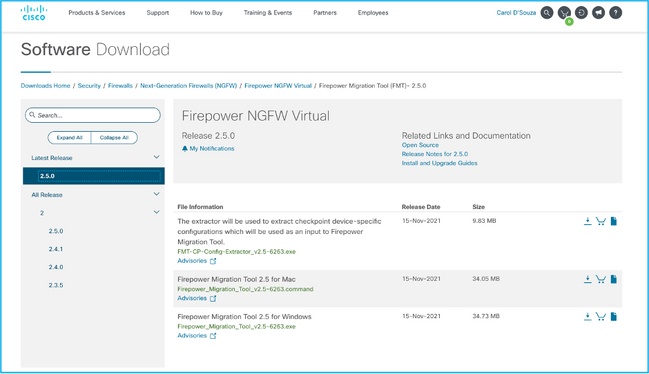

1.図に示すように、software.cisco.comからFirepower移行ツールをダウンロードします。

2. Firepower移行ツールのセクションの要件を確認し、確認します。

3.大規模な構成ファイルの移行を計画している場合は、移行のプッシュ中にシステムがスリープ状態にならないようにスリープ設定を構成します。

3.1. Windowsの場合は、Control PanelでPower Optionsに移動します。現在の電源プランの横にあるChange Plan Settingsをクリックし、Put the computer to sleepをNeverに切り替えます。 [Save Changes] をクリックします。

3.2. MACの場合は、System Preferences > Energy Saverの順に移動します。 ディスプレイがオフのときにコンピュータが自動的にスリープしないようにするチェックボックスをオンにし、「ディスプレイをオフにする」スライダを「しない」にドラッグします。

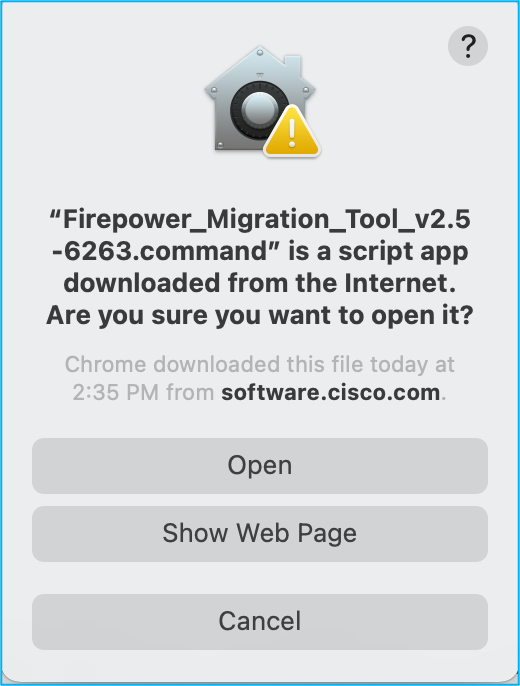

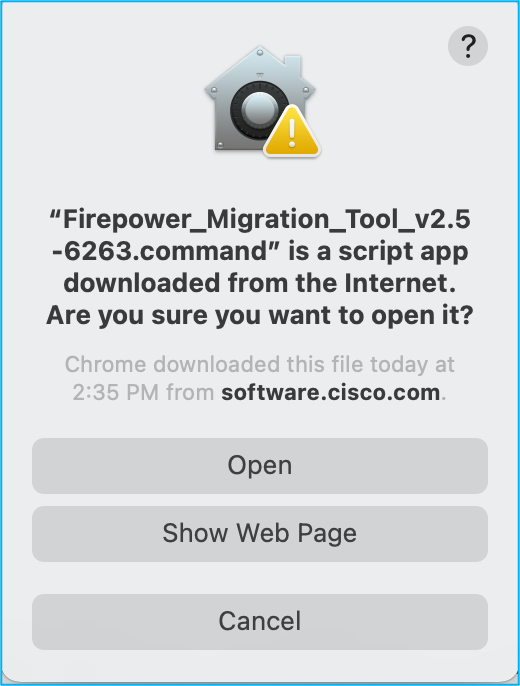

注:この警告ダイアログは、MACユーザがダウンロードしたファイルを開こうとすると表示されます。 これを無視して、ステップ4.1に従います。

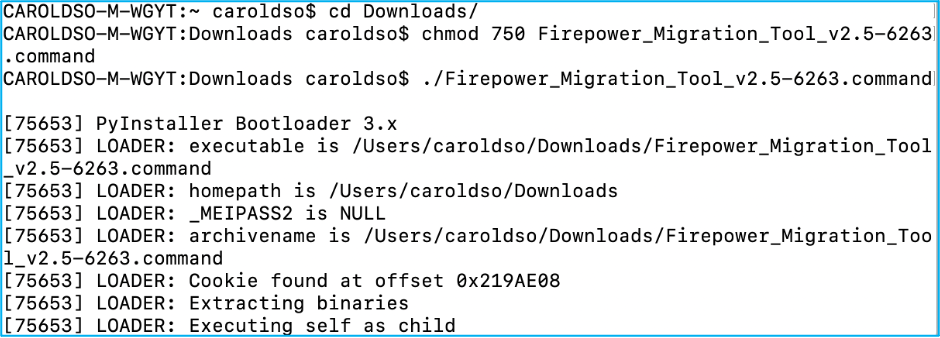

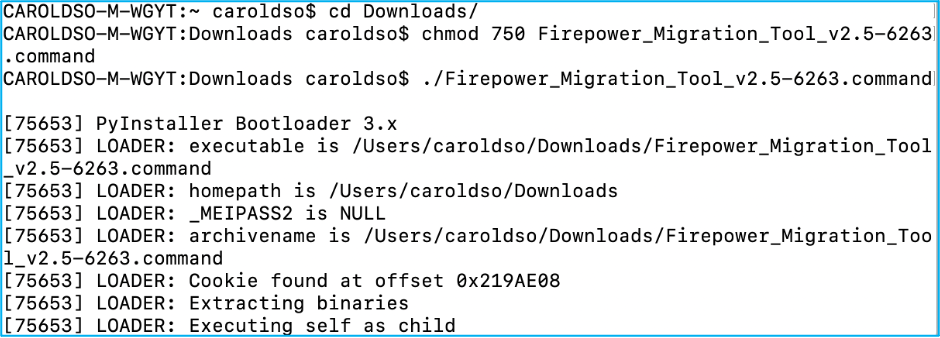

4.1. MACの場合 – terminalを使用して次のコマンドを実行します。

4.2. Windowsの場合:Google Chromeブラウザで起動するには、Firepower移行ツールをダブルクリックします。

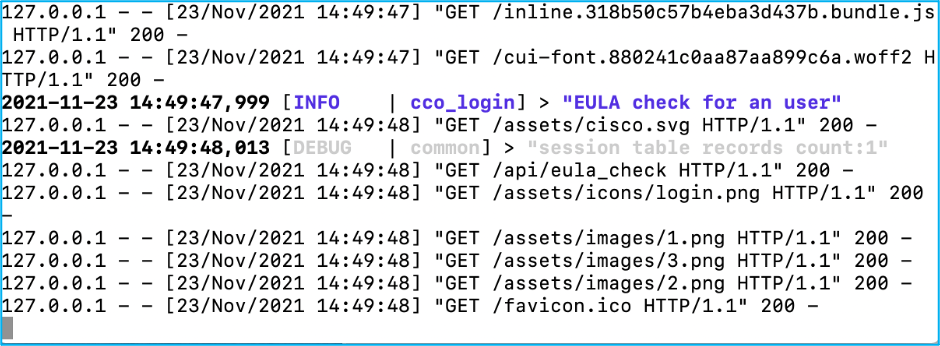

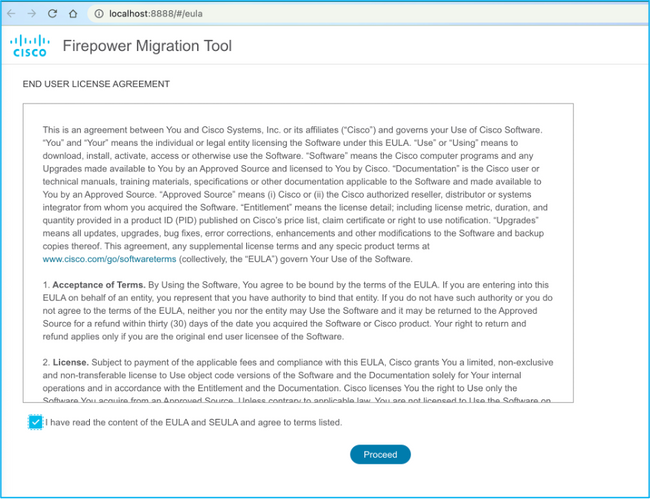

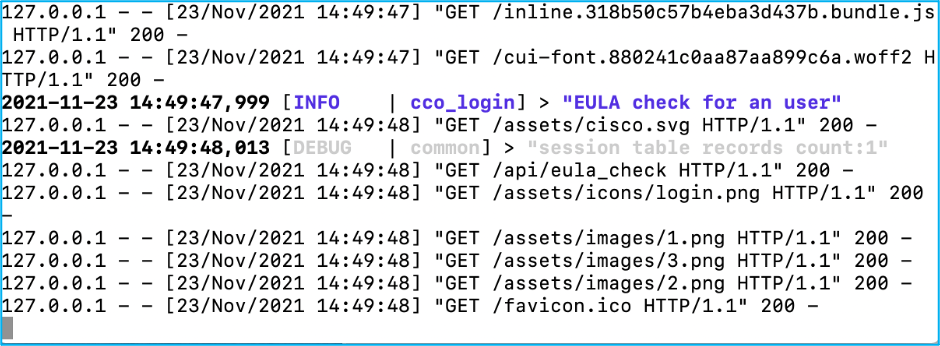

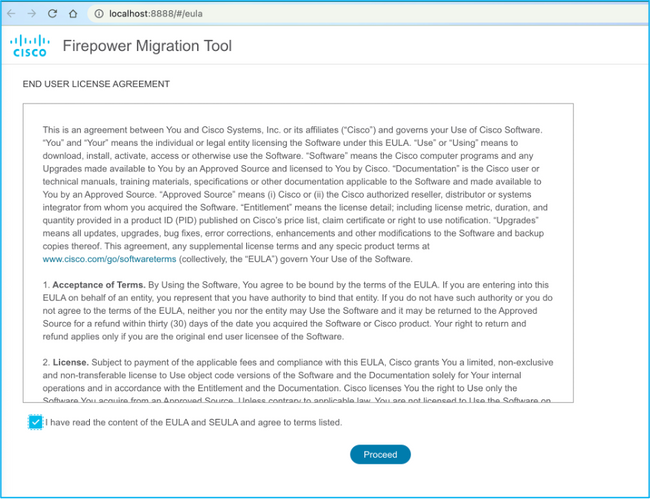

5.次の図に示すように、ライセンスを受け入れます。

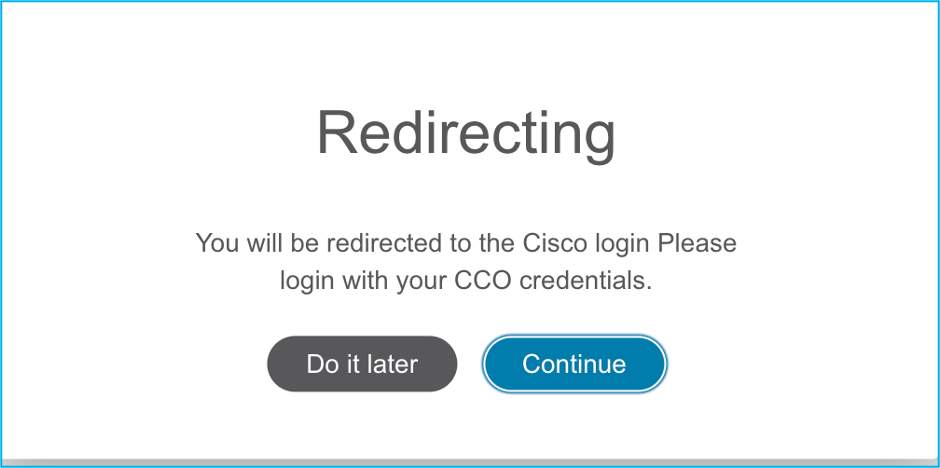

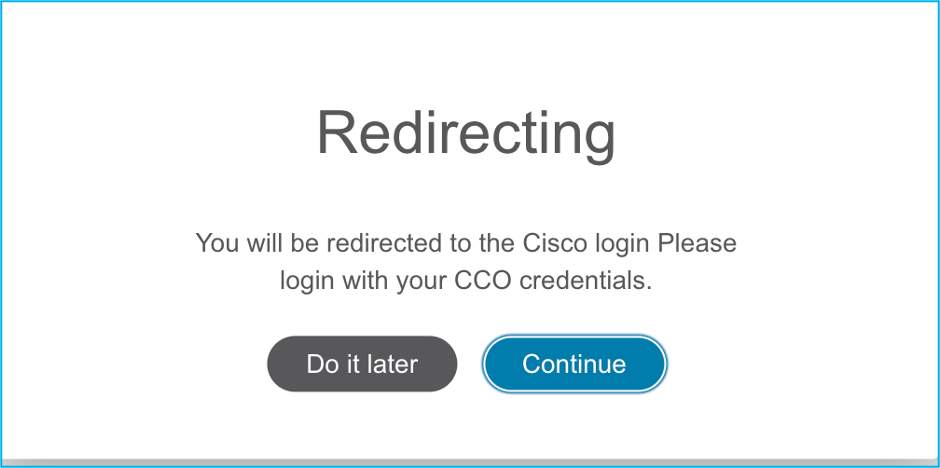

6. Firepower移行ツールのログインページで、Cisco Connection Online(CCO)でのログインのリンクをクリックして、シングルサインオンのクレデンシャルでCisco.comアカウントにログインします。

注:Cisco.comアカウントがない場合は、Cisco.comのログインページで作成してください。次のデフォルトクレデンシャルでログインします。Username—adminおよびPassword—Admin123。

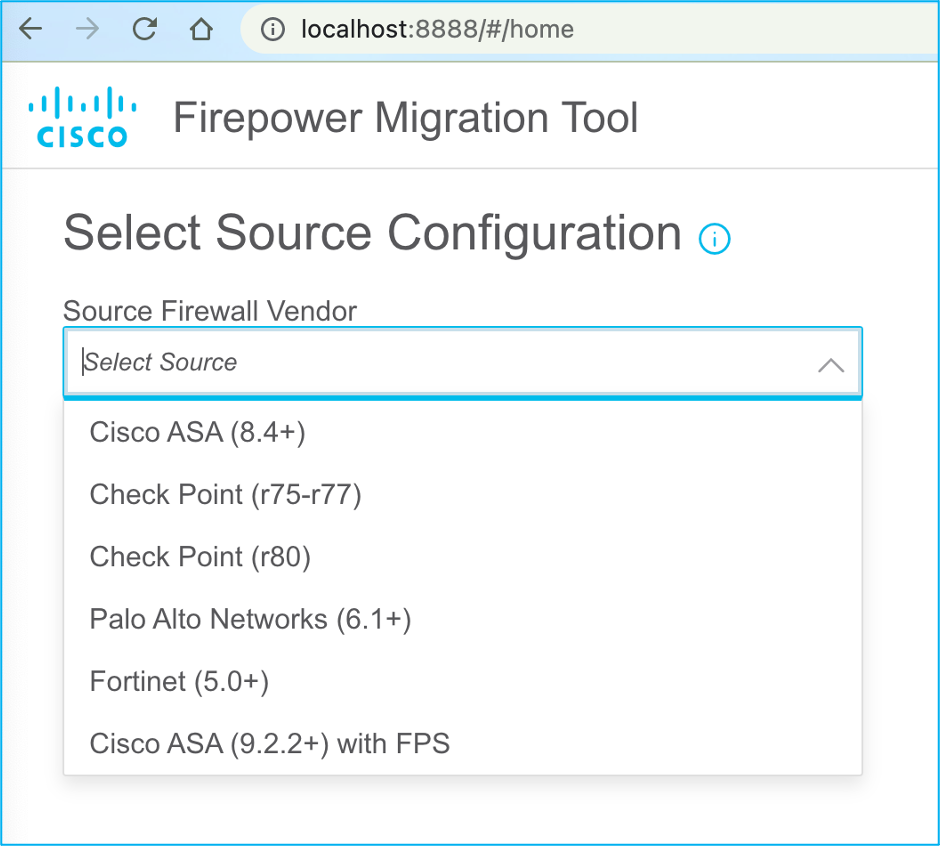

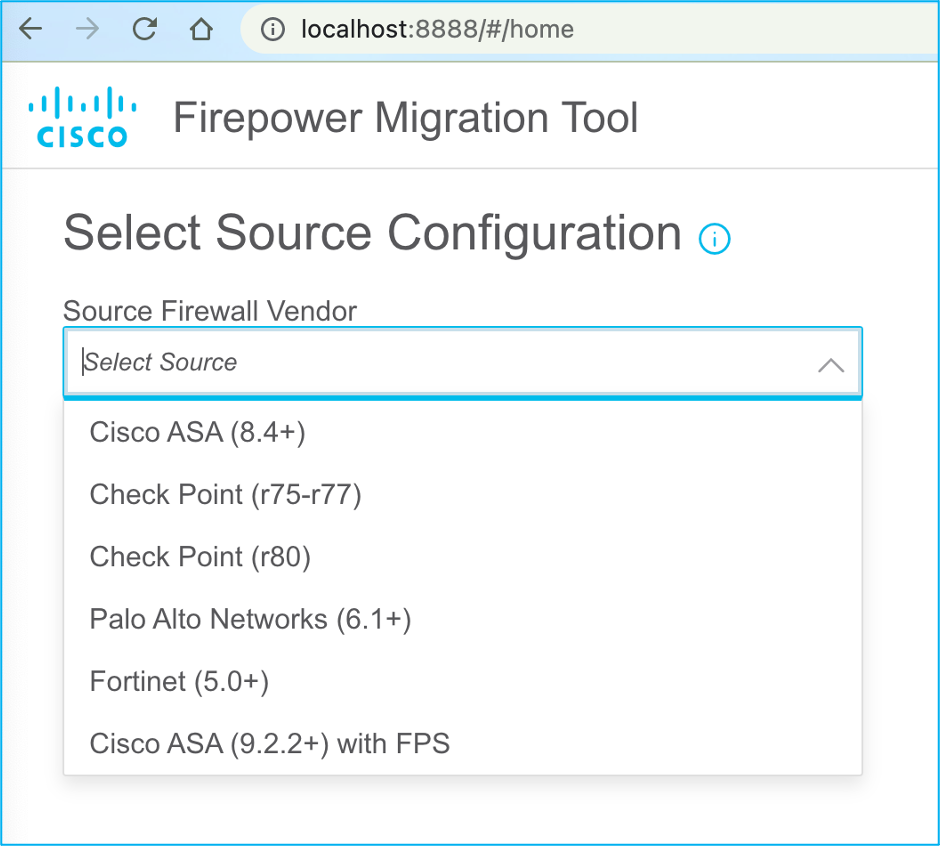

7.ソース構成を選択します。このシナリオでは、Cisco ASA(8.4以降)です。

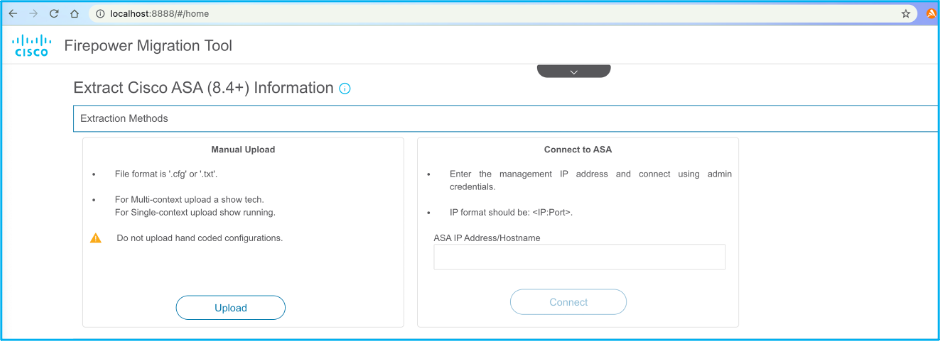

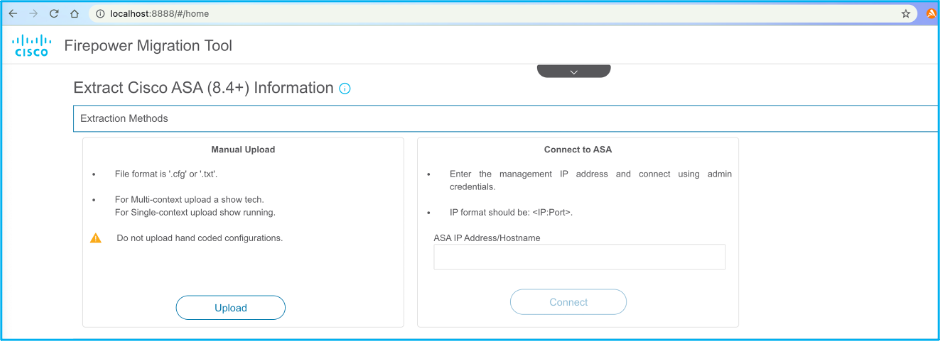

8. ASAに接続できない場合は、Manual Uploadを選択します。それ以外の場合は、ASAから実行コンフィギュレーションを取得し、管理IPとログインの詳細を入力できます。 このシナリオでは、手動アップロードが実行されました。

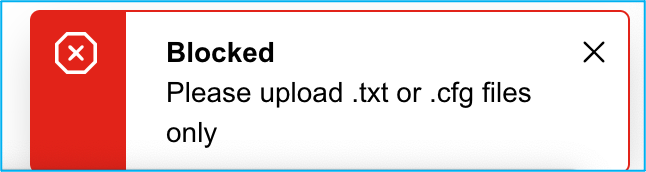

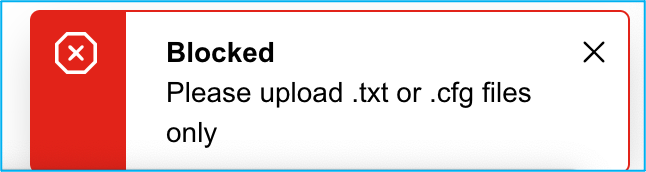

注:このエラーは、ファイルがサポートされていない場合に表示されます。 書式は必ずプレーンテキストに変更してください。(内線番号があるにもかかわらずエラーが発生.cfgする)

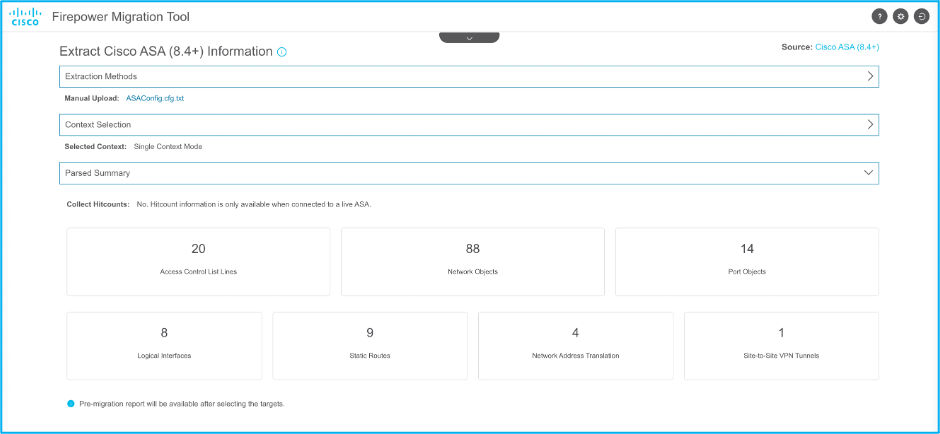

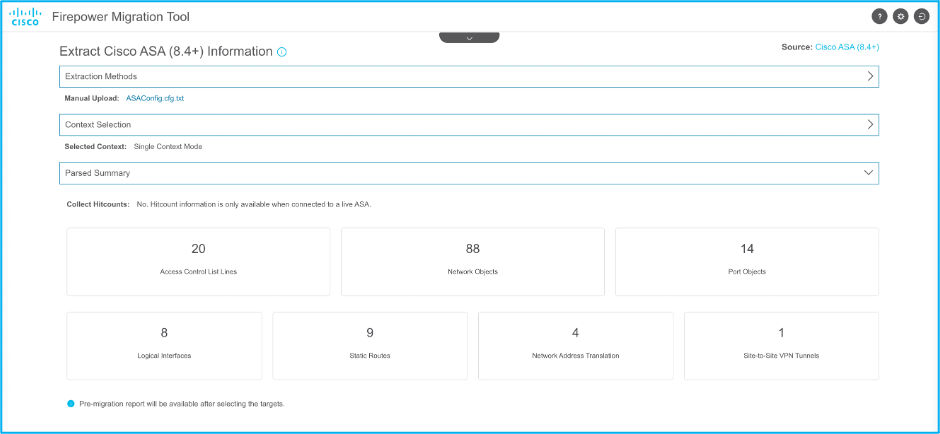

9.ファイルがアップロードされると、要素が解析され、次の図に示す概要が表示されます。

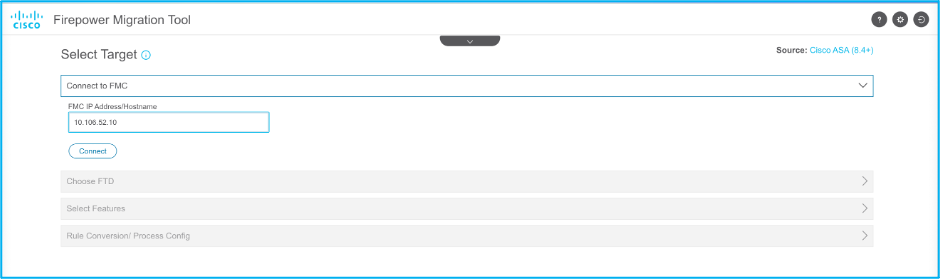

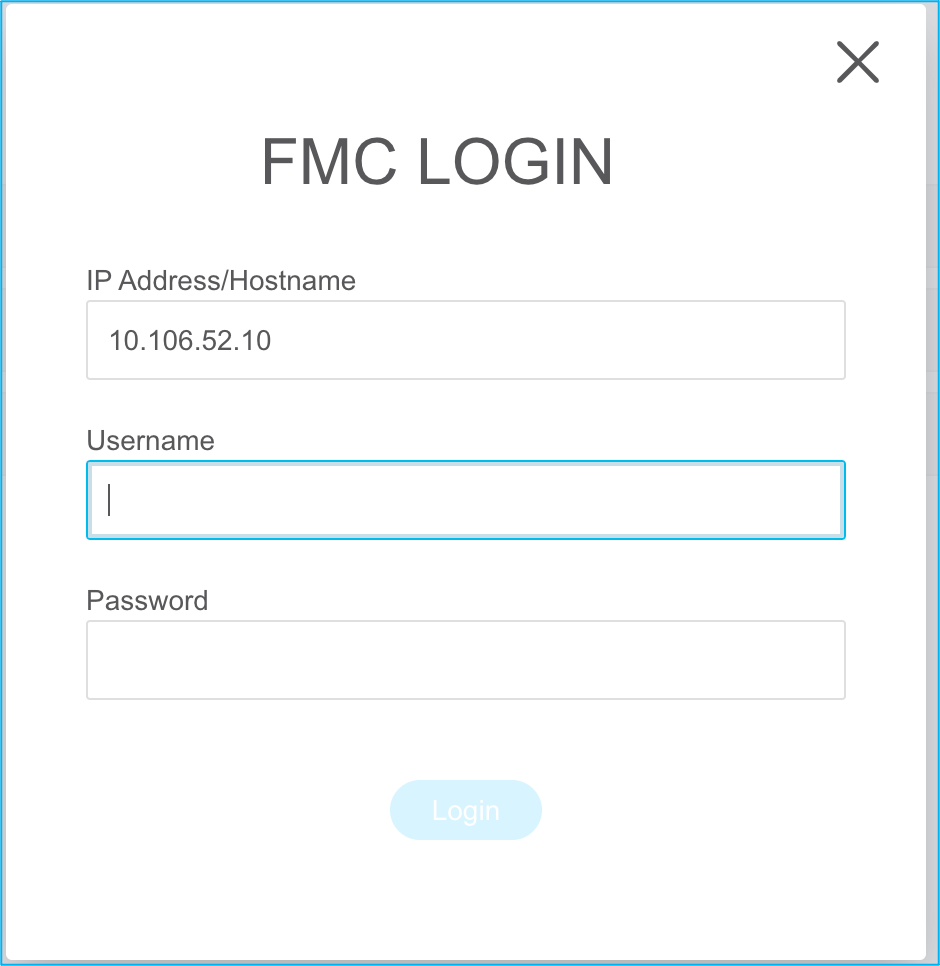

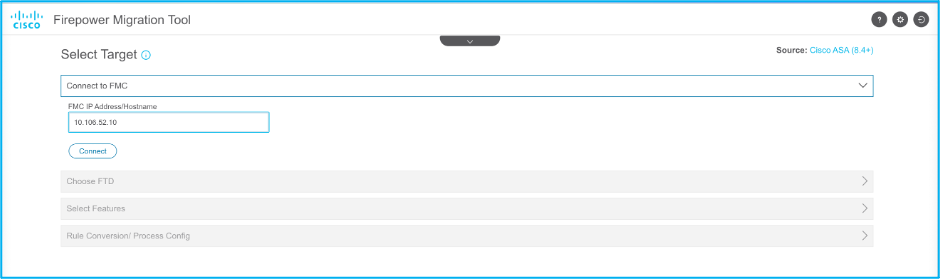

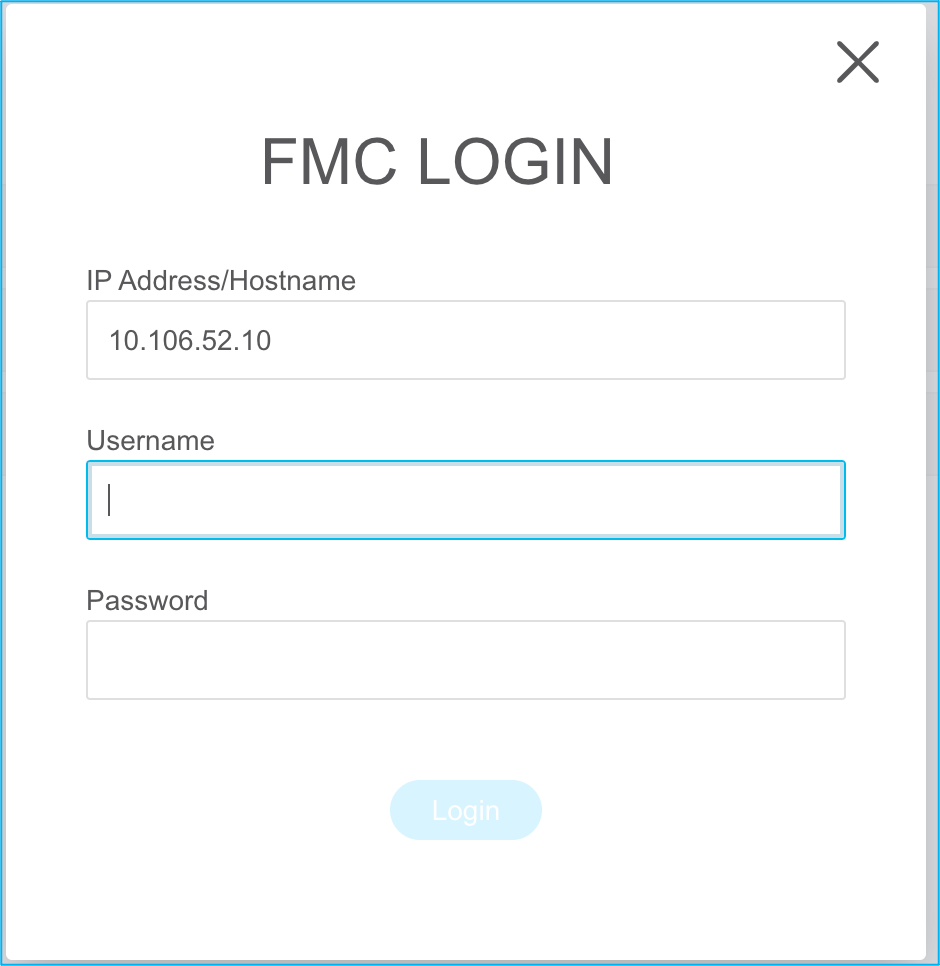

10. ASA設定の移行先となるFMC IPおよびログインクレデンシャルを入力します。ワークステーションからFMC IPに到達できることを確認します。

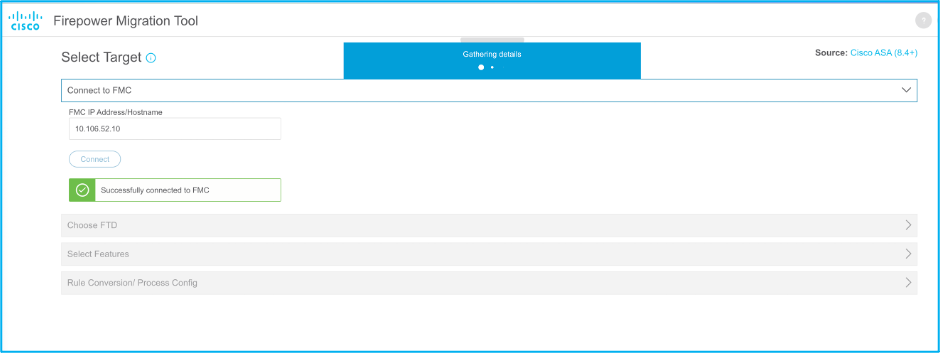

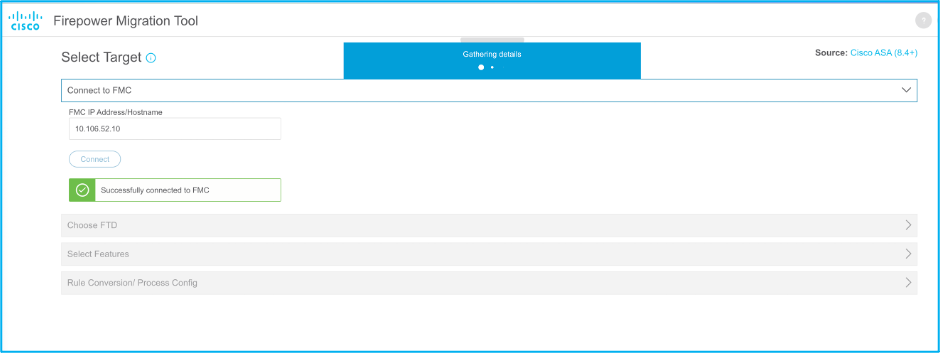

11. FMCが接続されると、その下の管理対象FTDが表示されます。

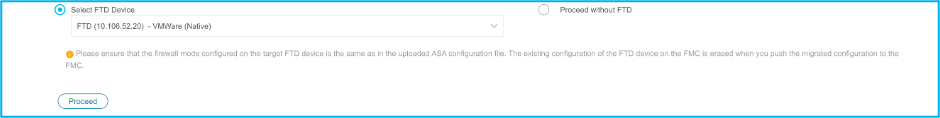

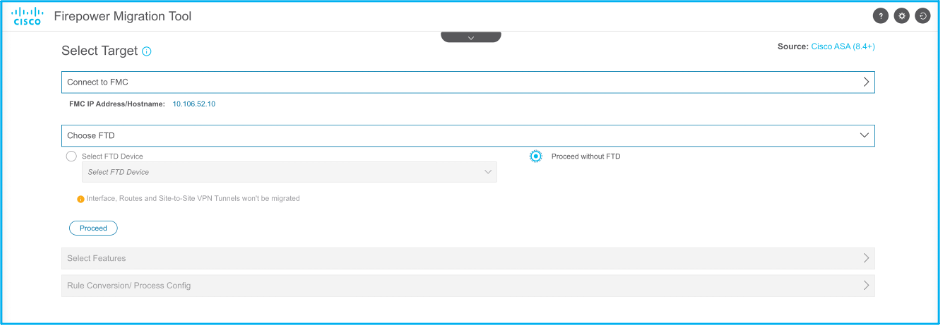

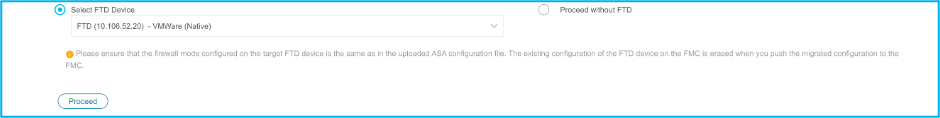

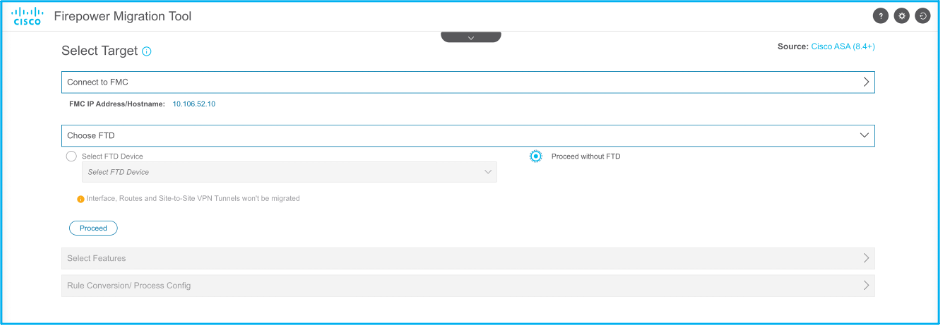

12. ASA設定の移行を実行する先のFTDを選択します。

注:FTDデバイスを選択することを推奨します。それ以外のインターフェイス、ルート、およびサイト間VPN設定は手動で行う必要があります。

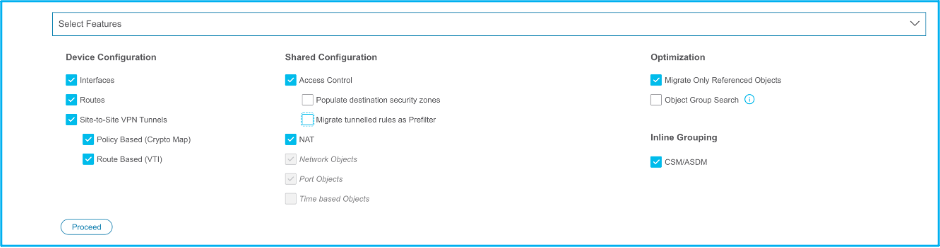

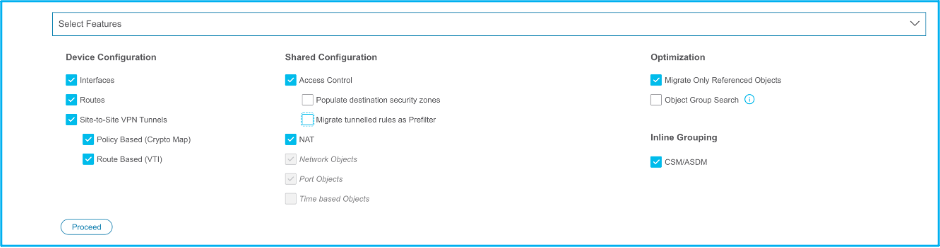

13.次の図に示すように、移行に必要な機能を選択します。

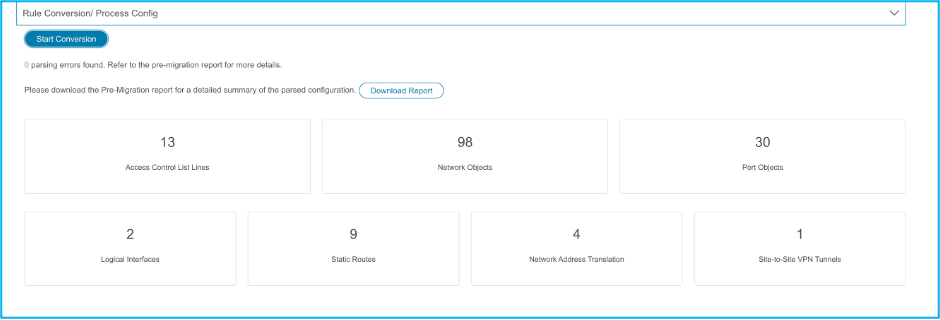

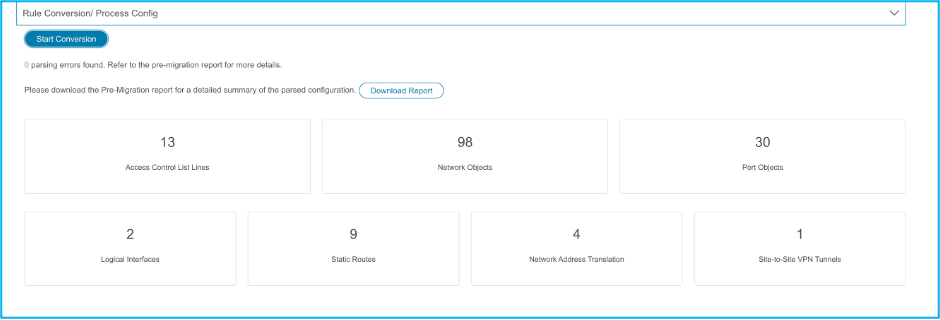

14. Start Conversionを選択して、FTD設定に関連する要素を入力する移行前を開始します。

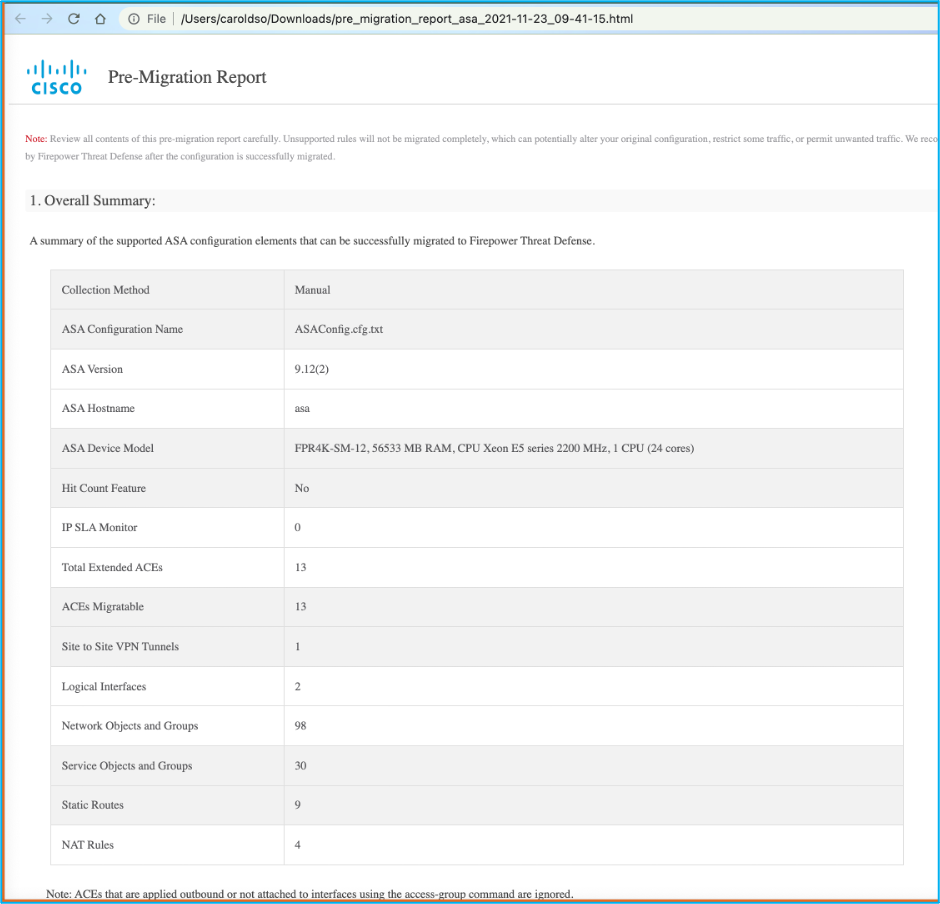

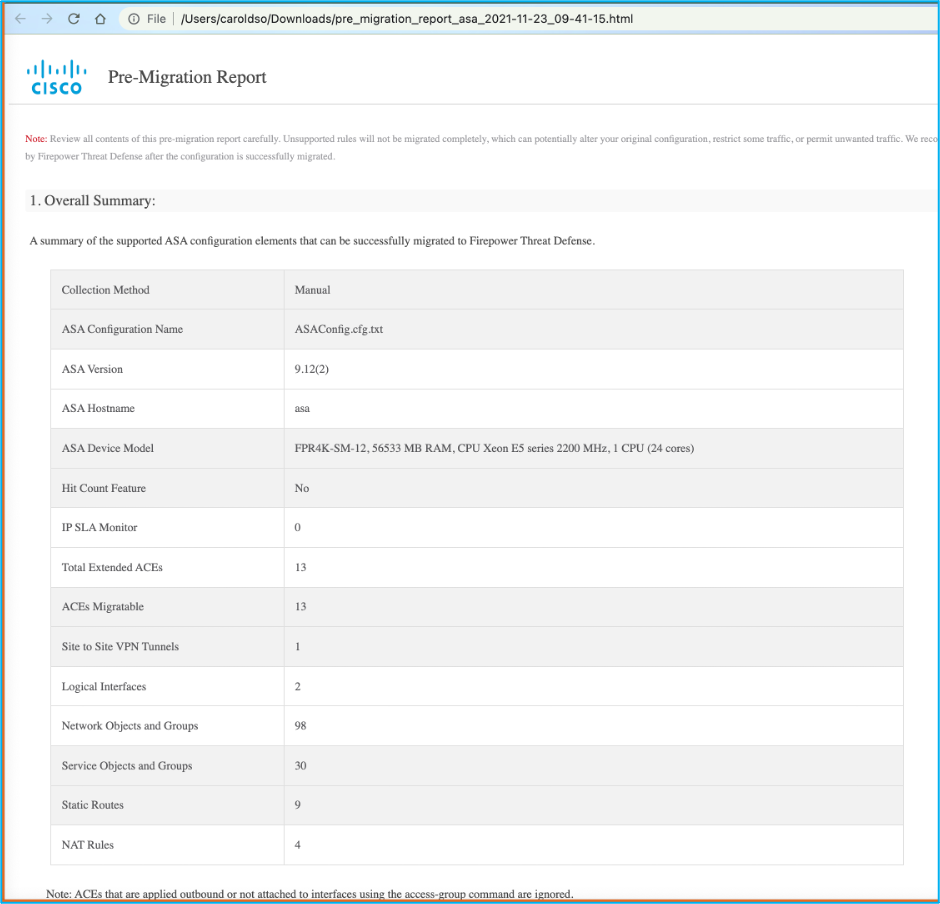

15.図に示すように、移行前のレポートを表示するには、前述のDownload Reportをクリックします。

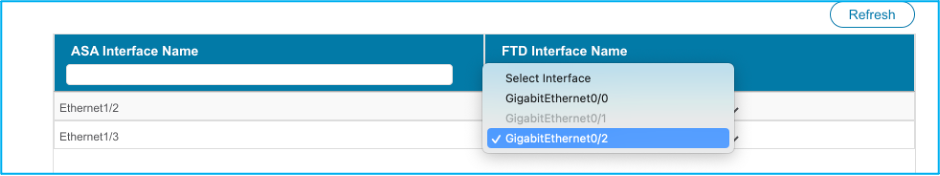

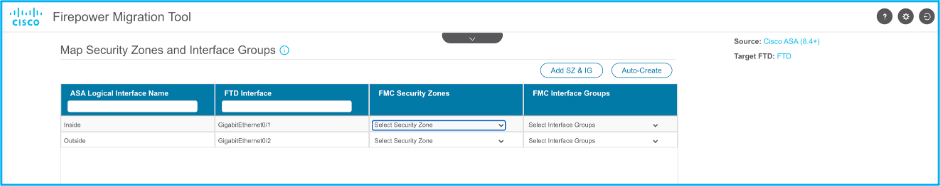

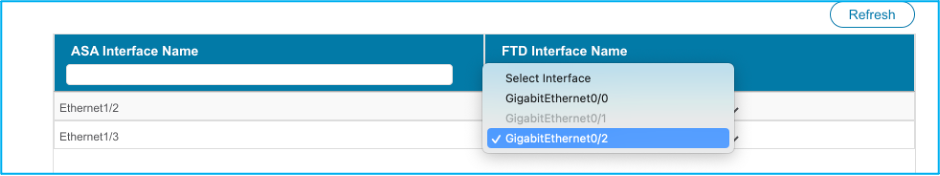

16.図に示すように、必要に応じてASAインターフェイスをFTDインターフェイスにマッピングします。

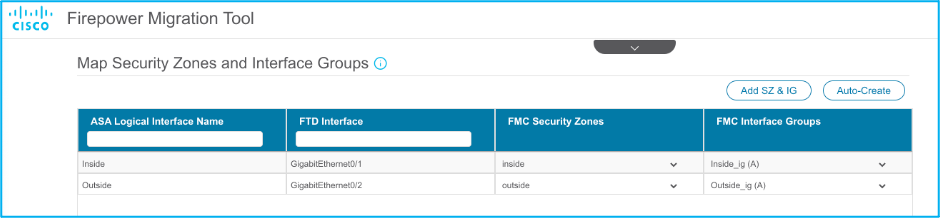

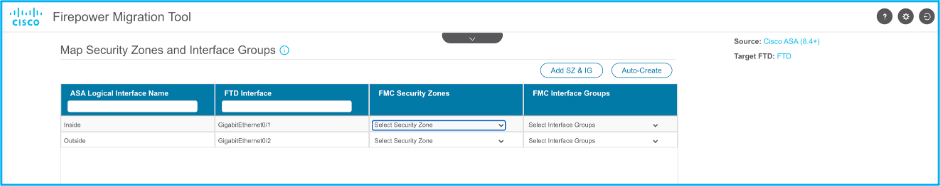

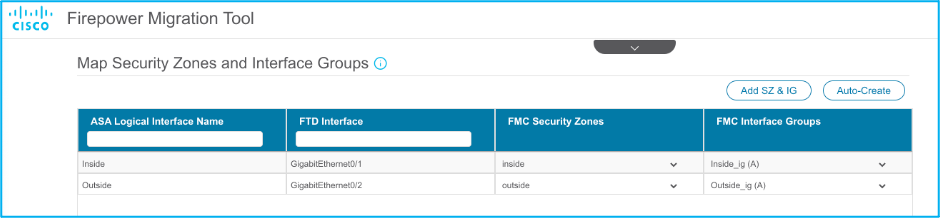

17. FTDインターフェイスにセキュリティゾーンとインターフェイスグループを割り当てます。

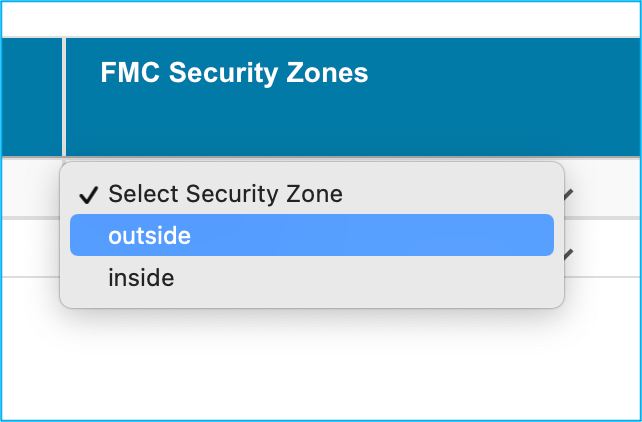

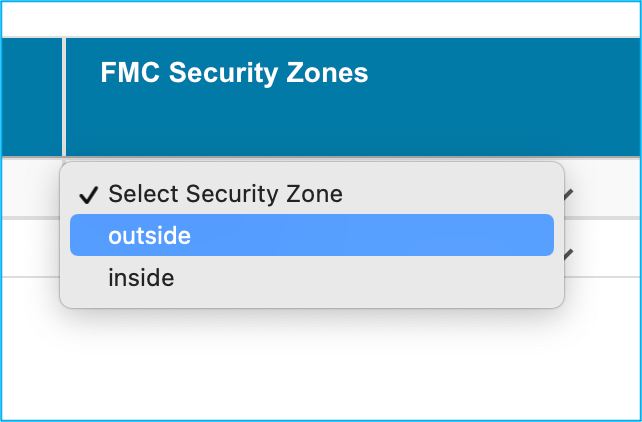

17.1. FMCにセキュリティゾーンとインターフェイスグループがすでに作成されている場合は、必要に応じて選択できます。

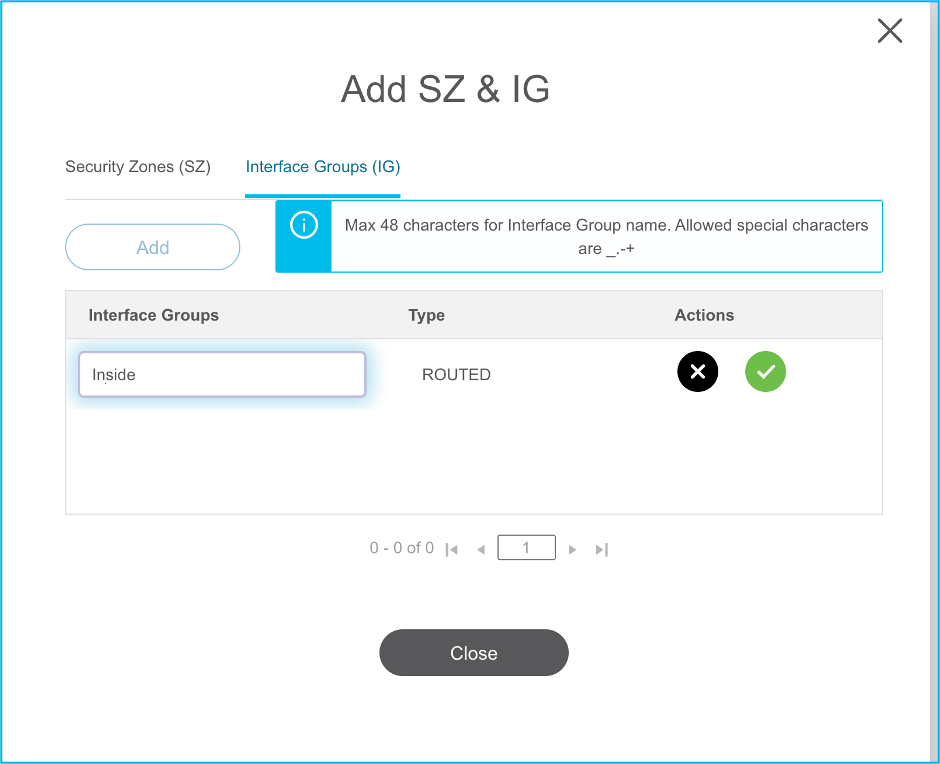

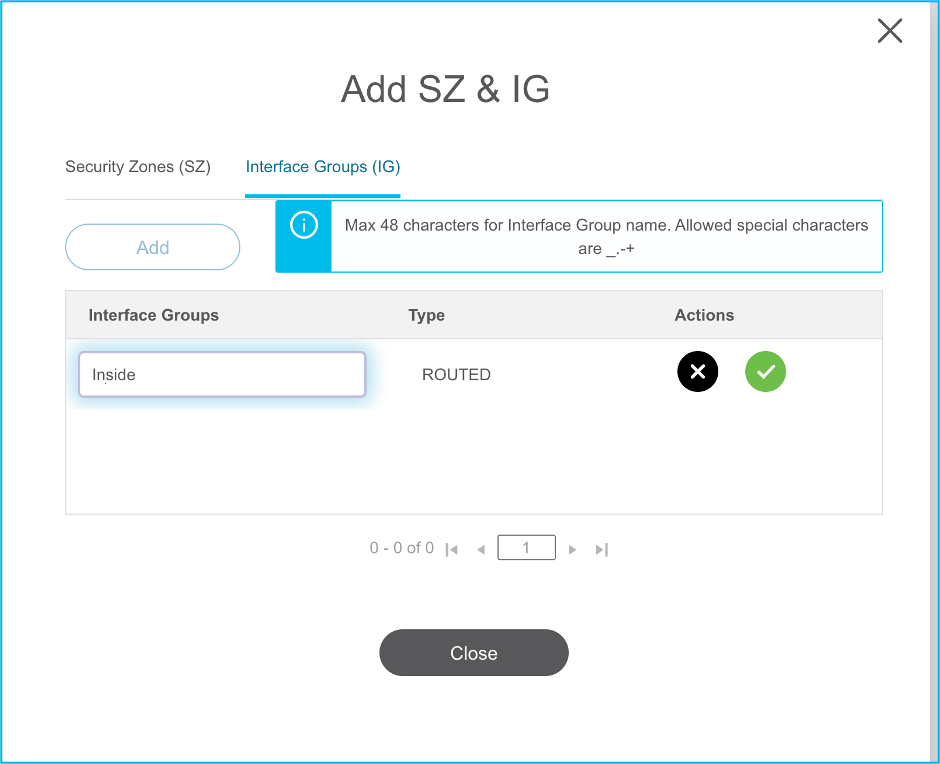

17.2.セキュリティゾーンとインターフェイスグループを作成する必要がある場合は、図に示すように、SZとIGの追加をクリックします。

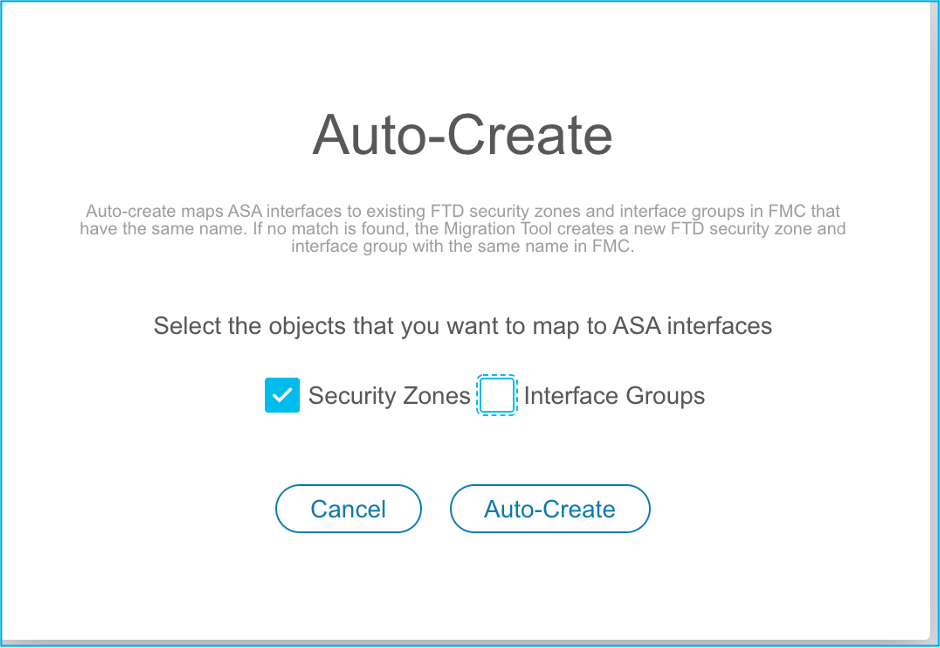

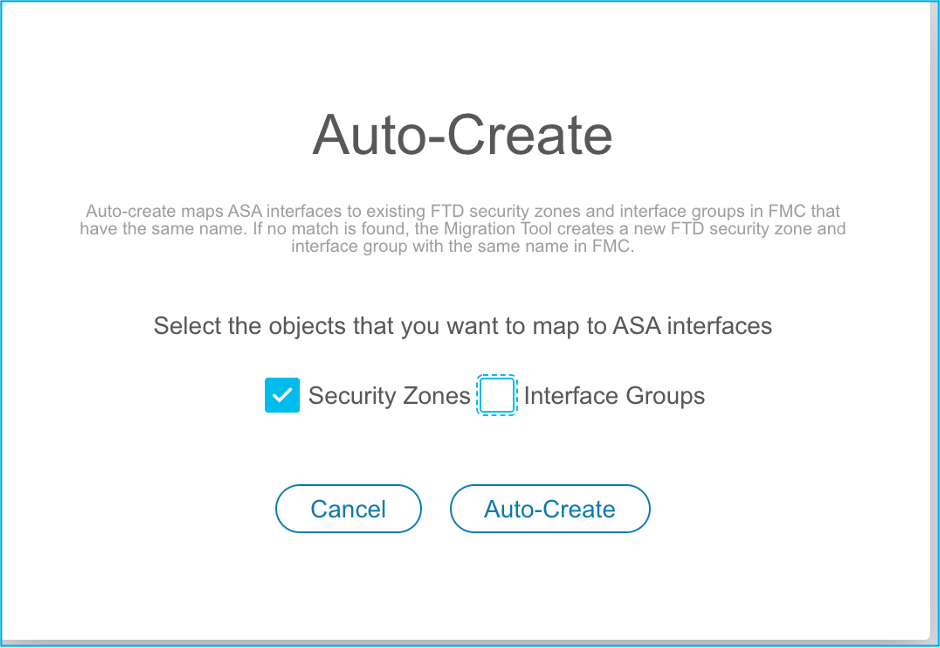

17.3.それ以外の場合は、Auto-Createオプションを使用して、それぞれASA logical interface_szおよびASA logical interface_igという名前のセキュリティゾーンとインターフェイスグループを作成できます。

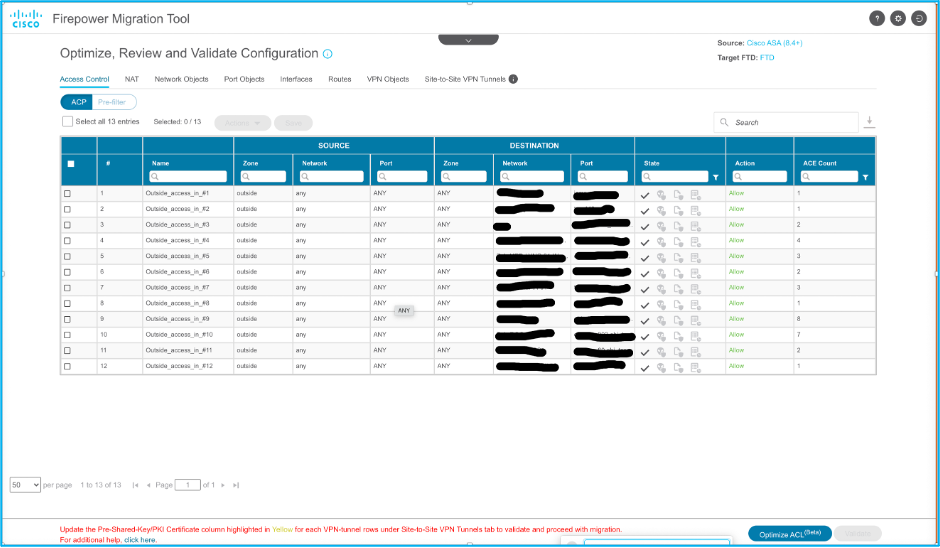

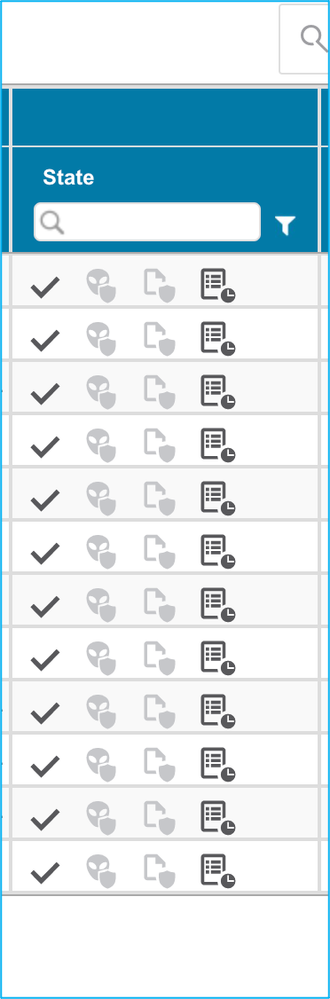

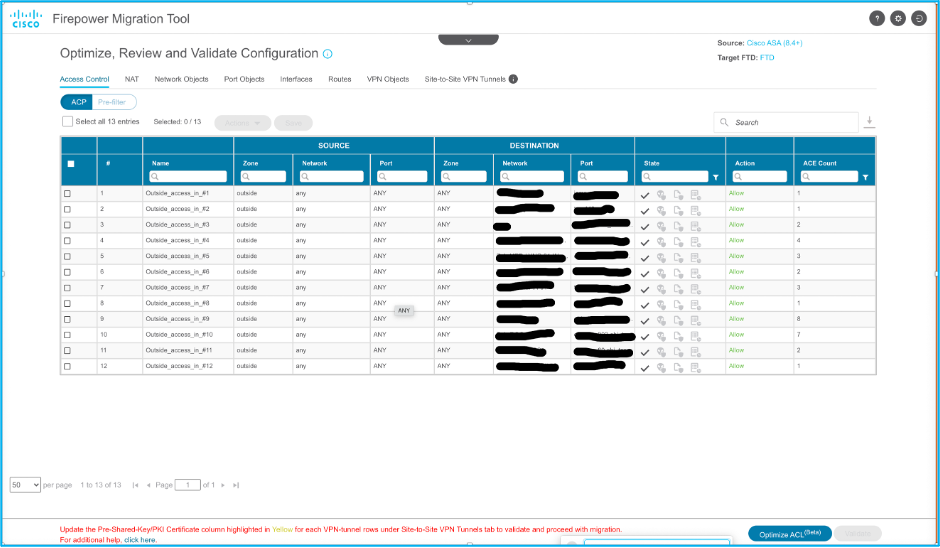

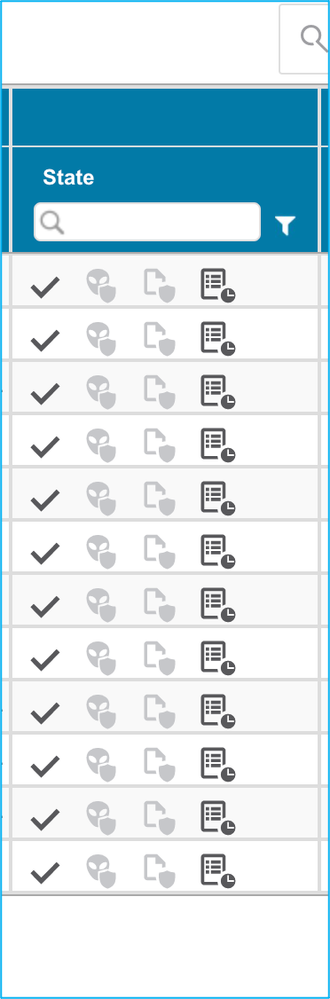

18.作成した各FTD要素を確認および検証します。 次の図に示すように、アラートは赤色で表示されます。

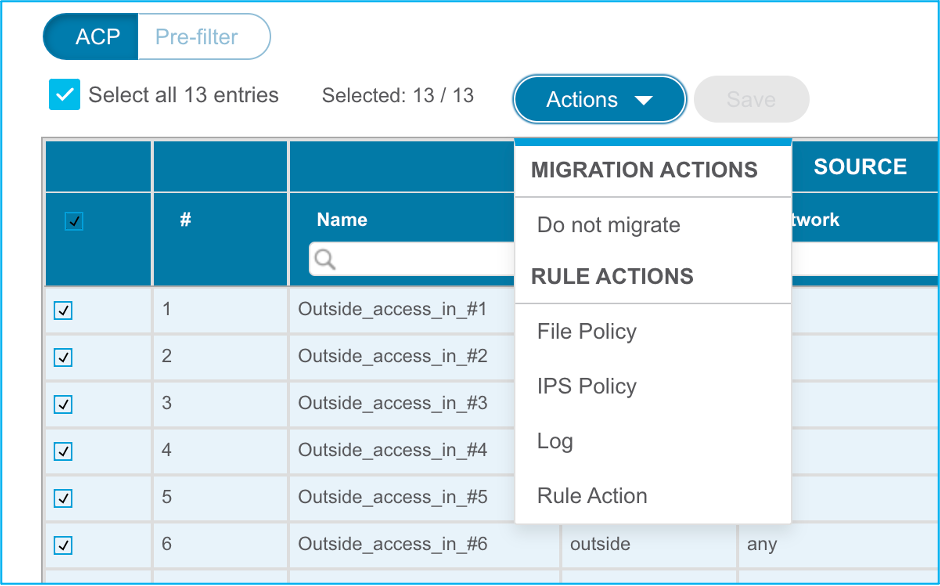

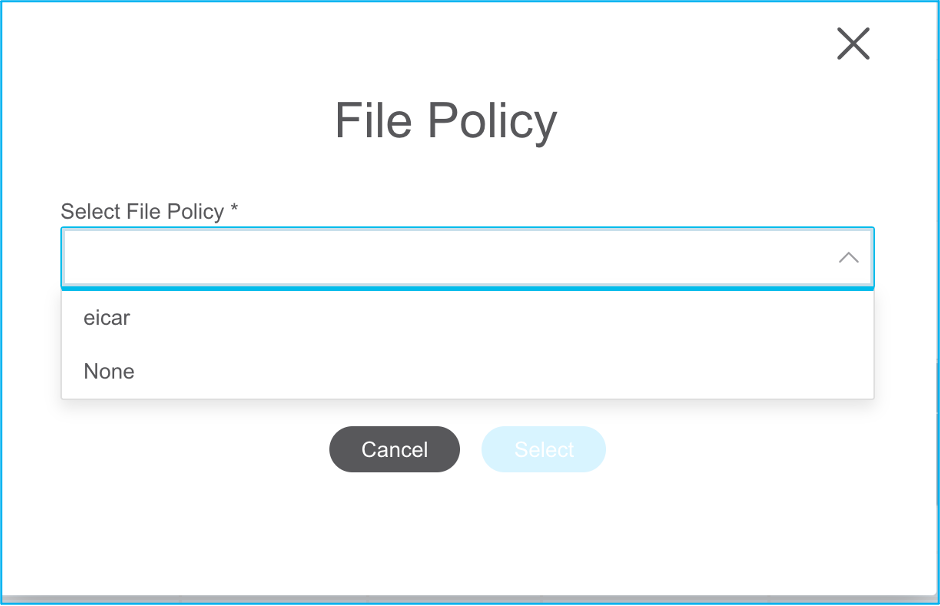

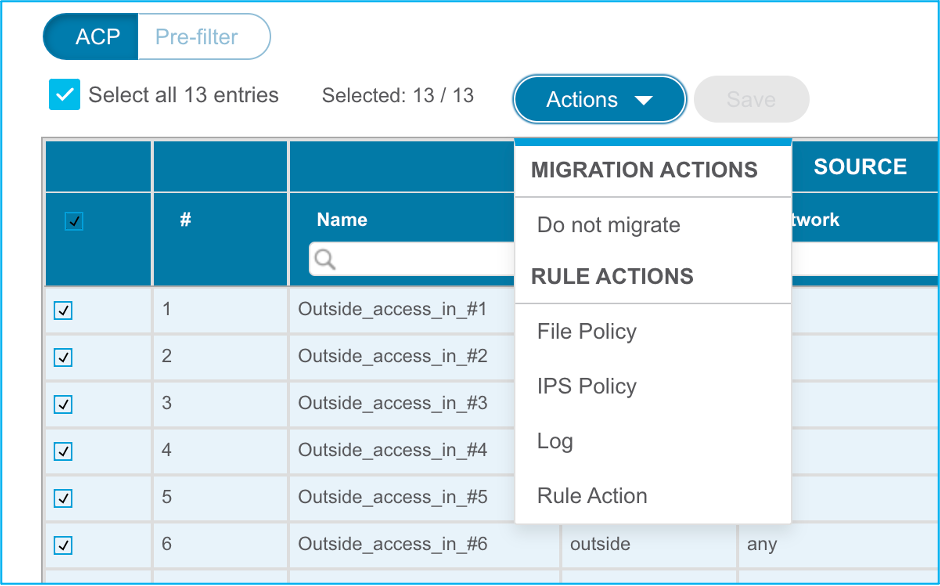

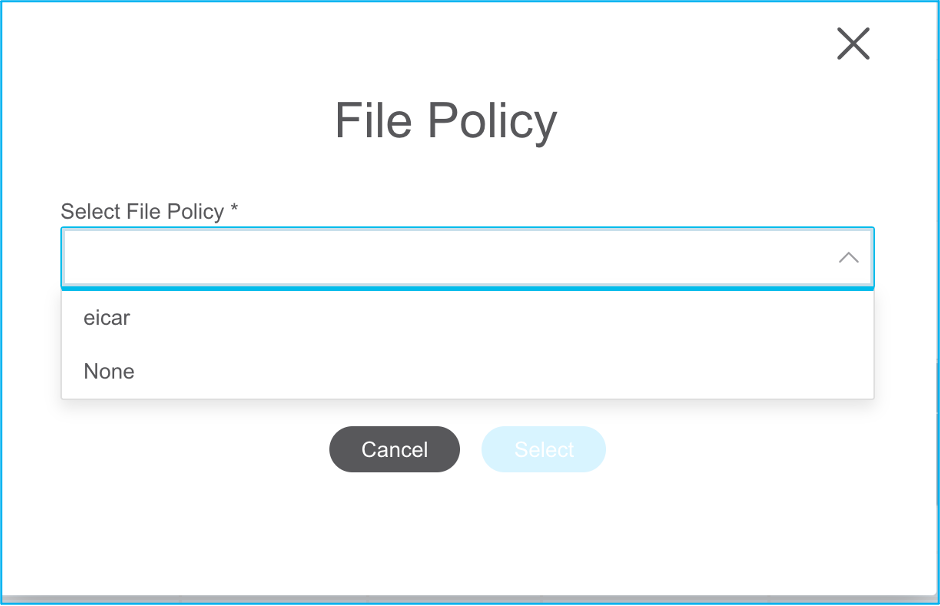

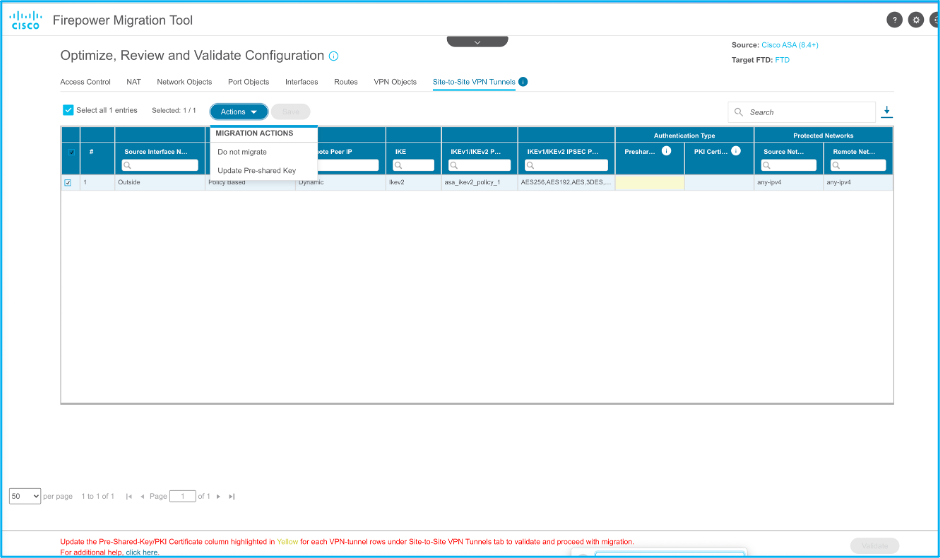

19.ルールを編集する場合は、図に示すように移行アクションを選択できます。ファイルとIPSポリシーを追加するFTD機能は、このステップで実行できます。

注:ファイルポリシーがすでにFMCに存在する場合、図に示すように入力されます。IPSポリシーとデフォルトポリシーについても同じことが言えます。

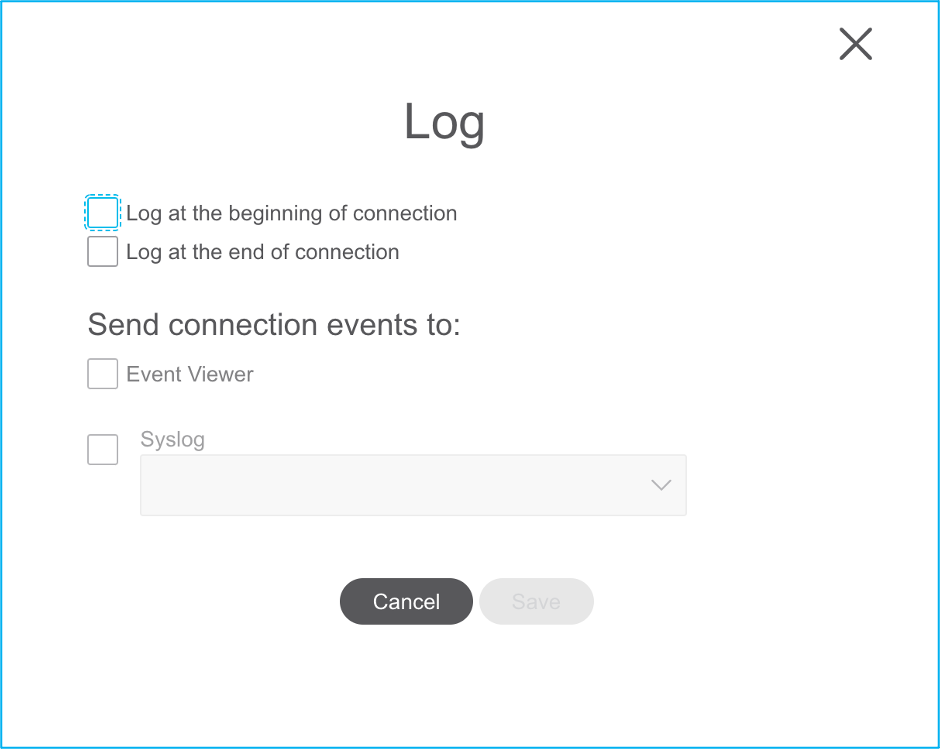

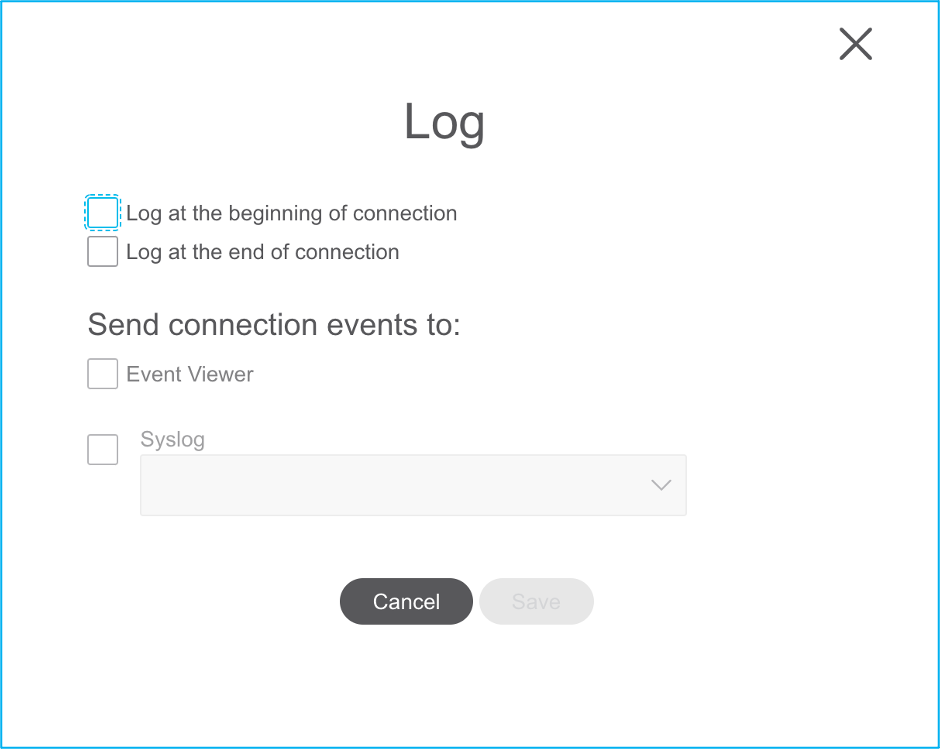

必要なルールに対してログの設定を行うことができます。FMCに存在するsyslogサーバ設定は、この段階で選択できます。

選択したルールのアクションは、各ルールに応じて強調表示されます。

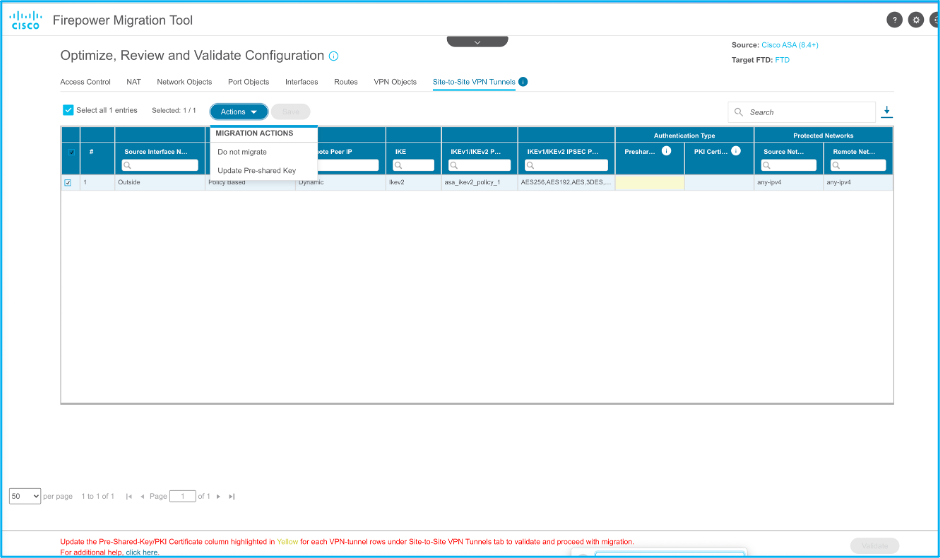

20.同様に、ネットワークアドレス変換(NAT)、ネットワークオブジェクト、ポートオブジェクト、インターフェイス、ルート、VPNオブジェクト、サイト間VPNトンネル、および設定に基づくその他の要素も、段階的に見直すことができます。

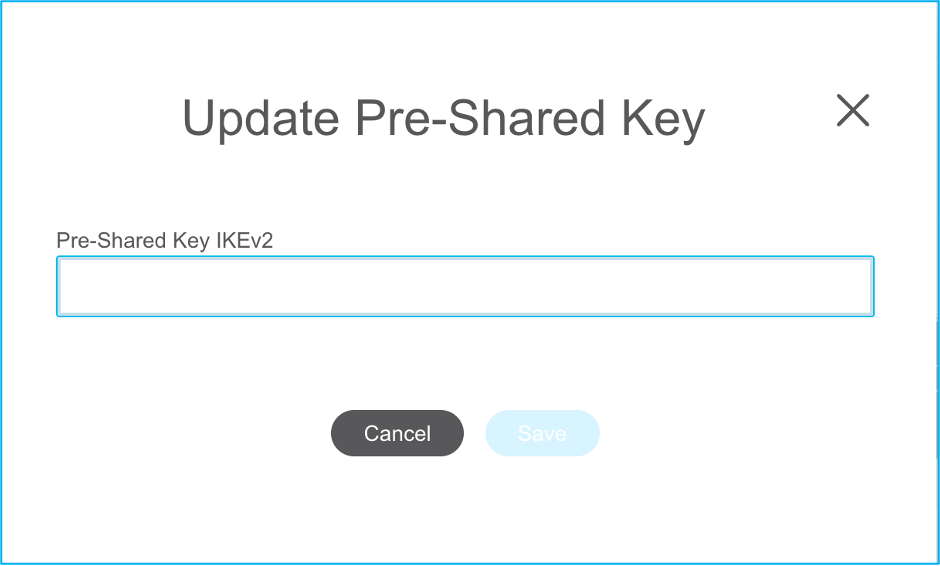

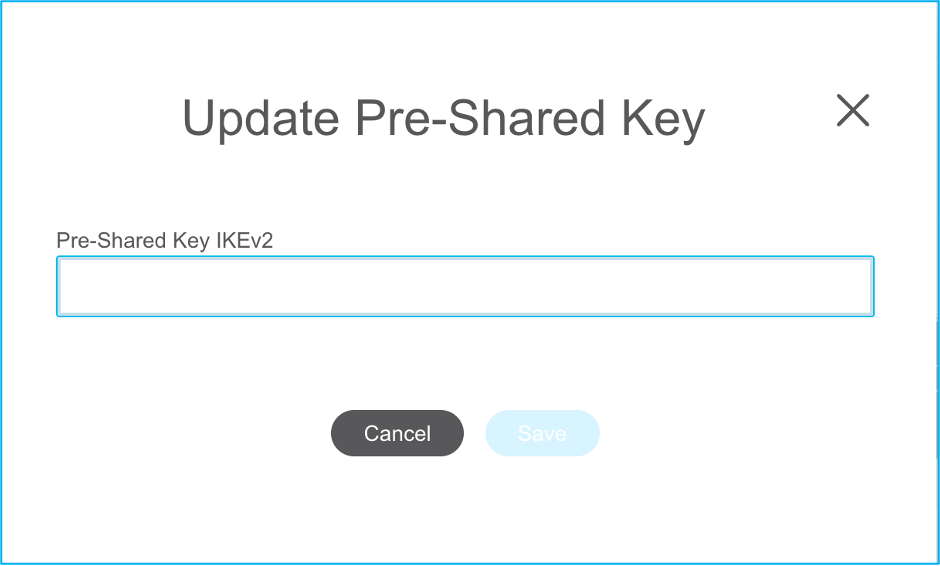

注:事前共有キーはASAコンフィギュレーションファイルにコピーされないため、事前共有キーを更新するためにアラートに通知されます(次の図を参照)。Actions > Update Pre-Shared Keyの順に移動して、値を入力します。

21.最後に、図に示すように、画面の右下にあるValidateアイコンをクリックします。

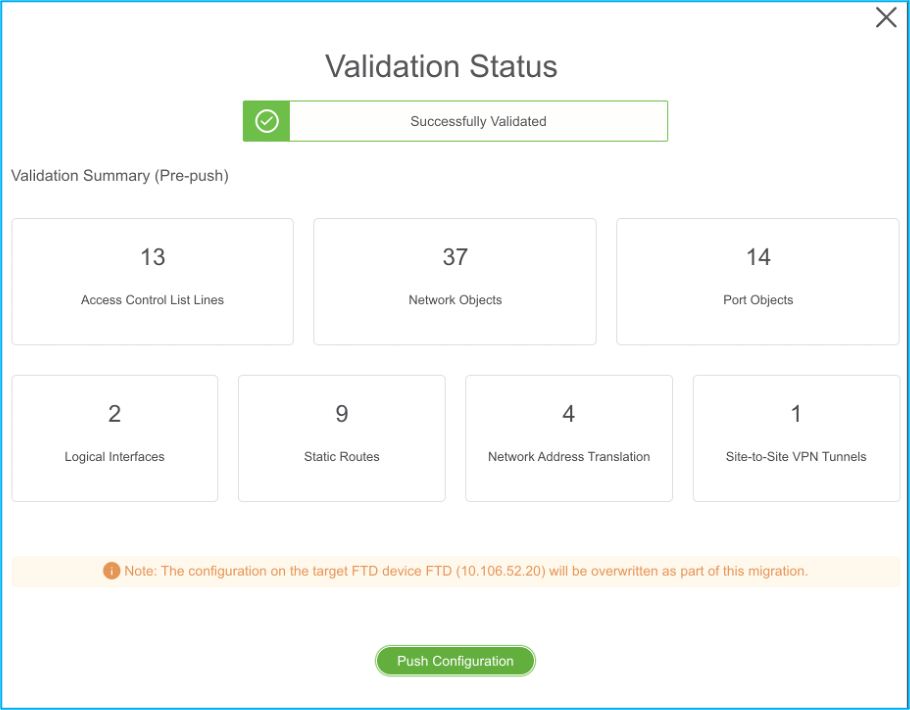

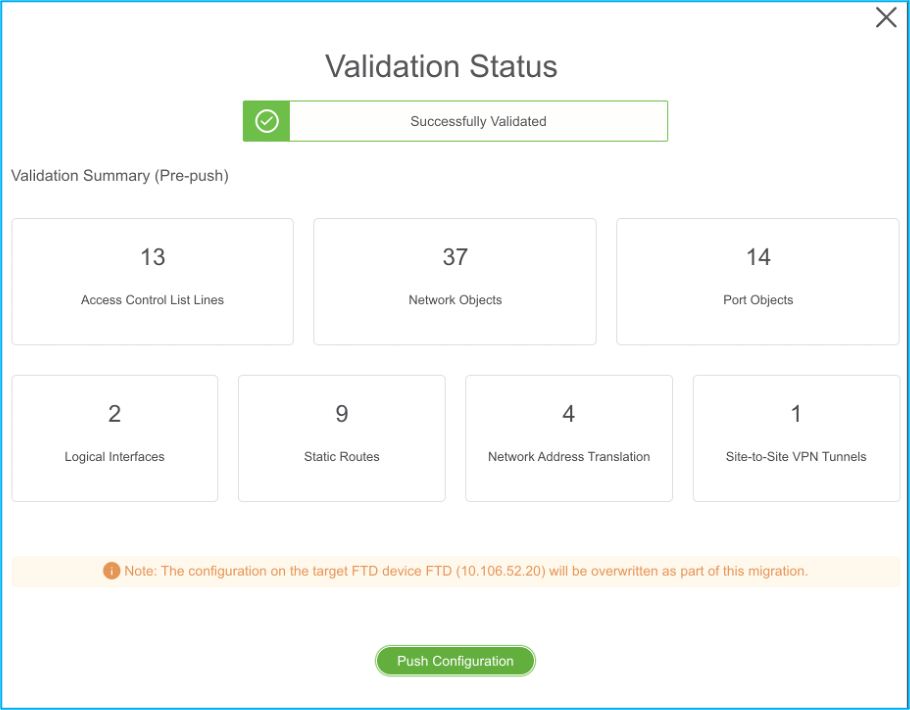

22.検証が成功したら、図に示すようにPush Configurationをクリックします。

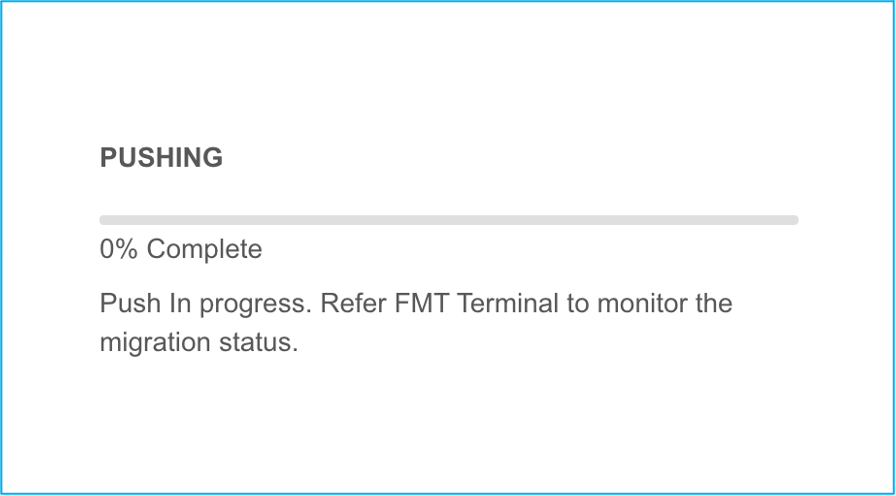

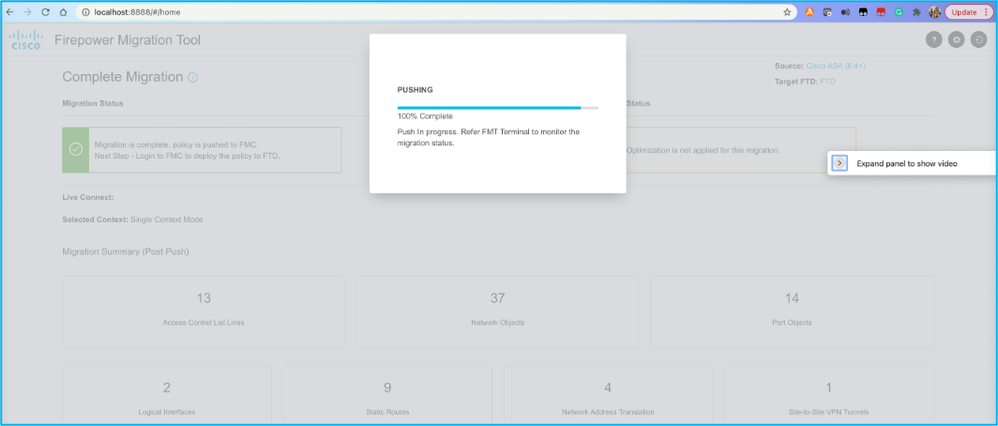

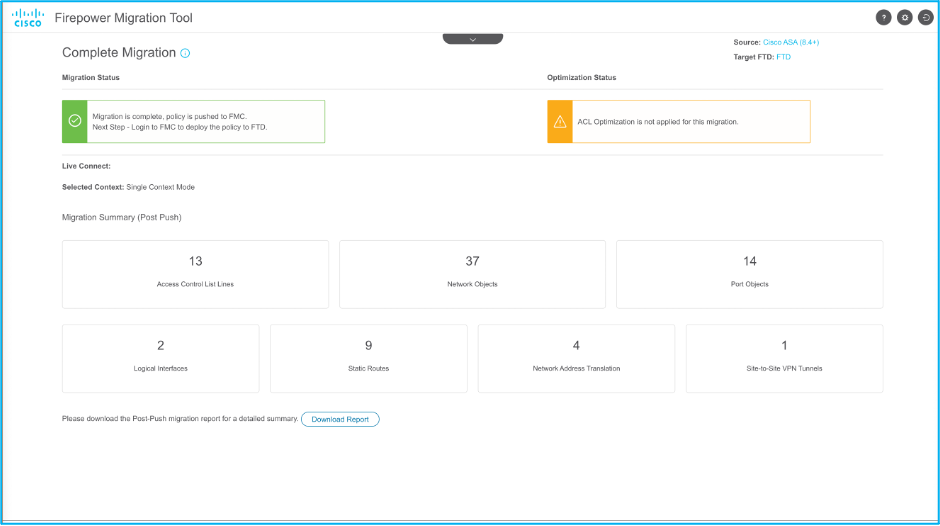

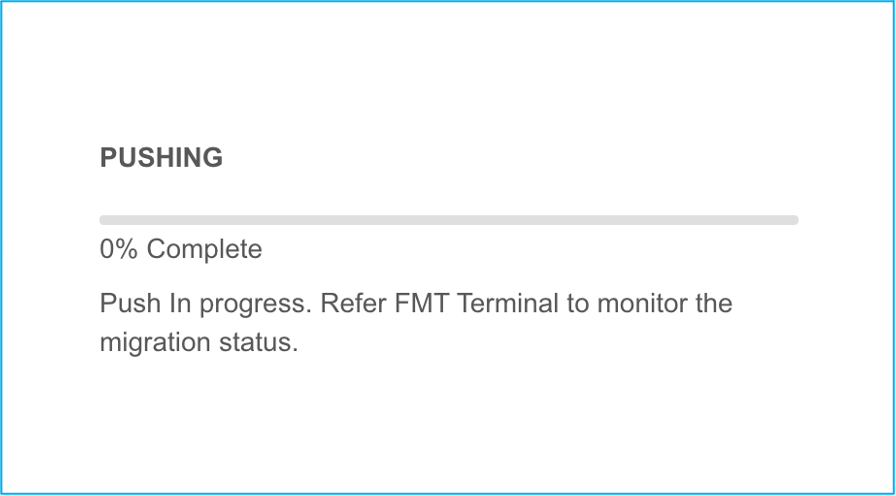

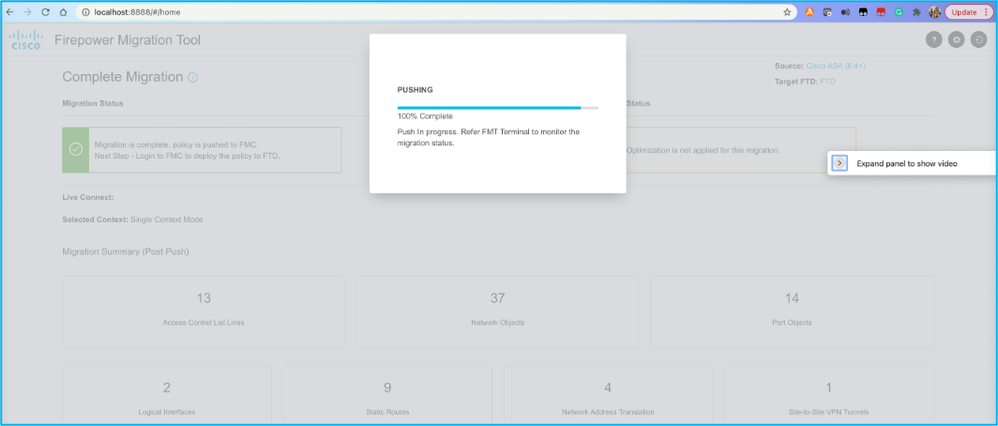

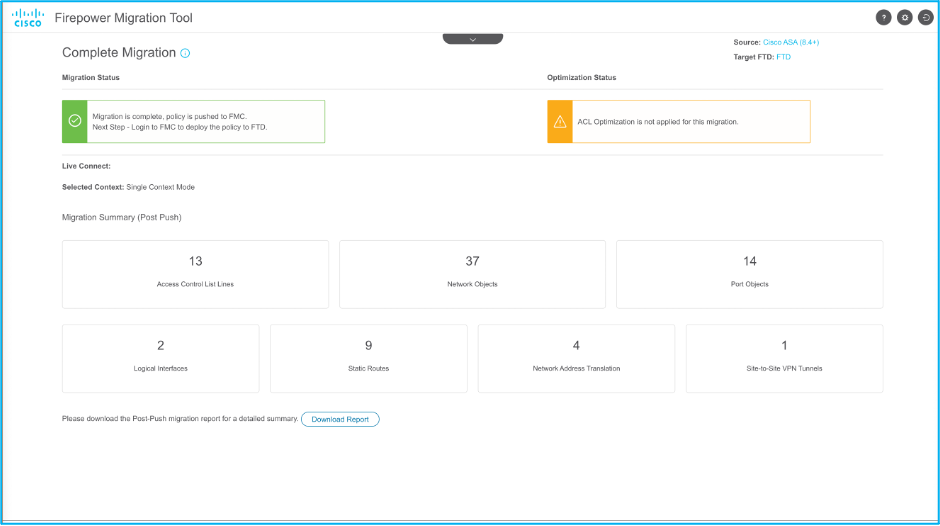

23.移行が成功すると、表示されるメッセージが図に示されます。

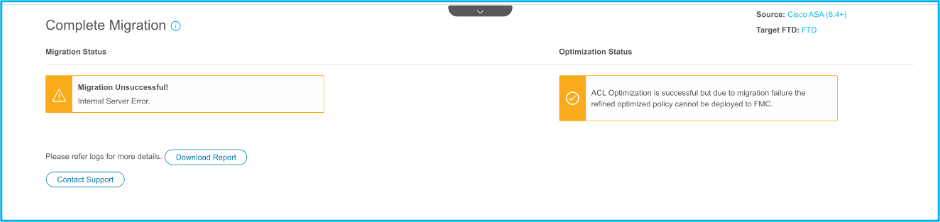

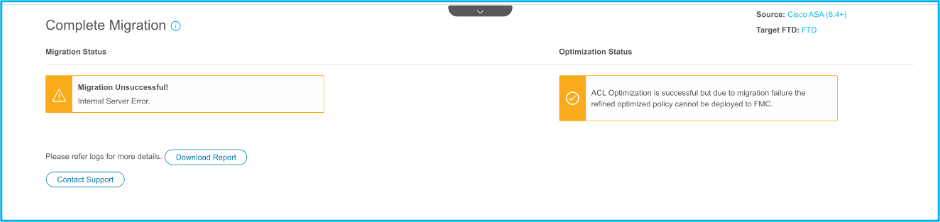

注:移行が失敗した場合は、Download Reportをクリックして移行後のレポートを表示します。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

FMCでの検証:

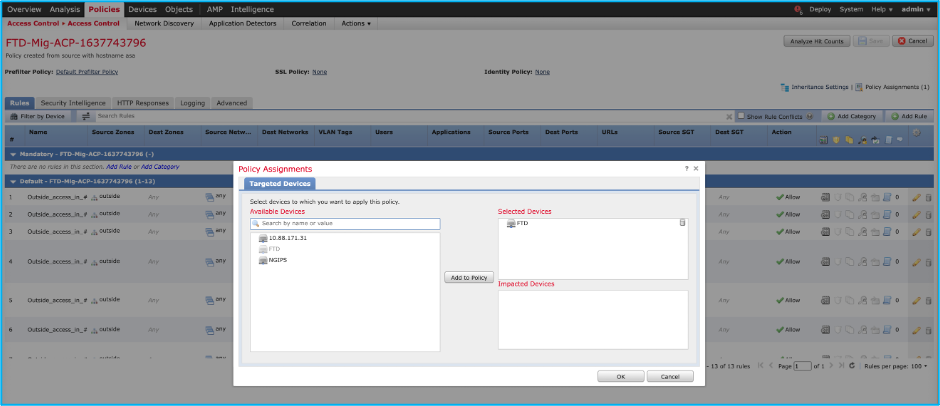

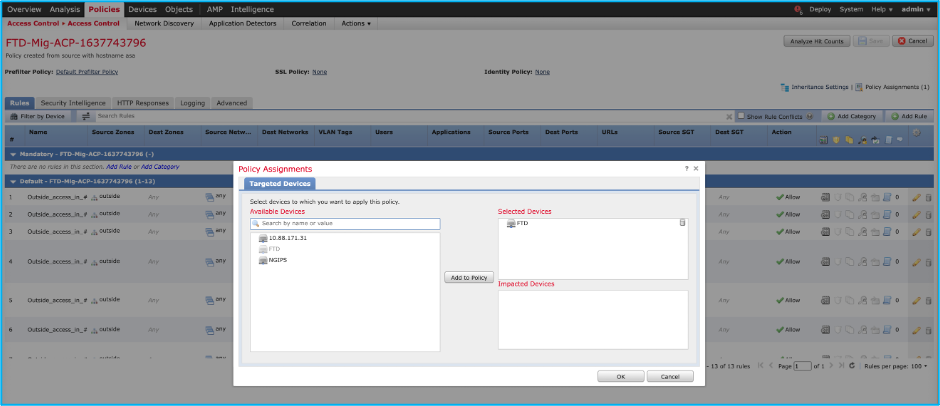

- に移動し

Policies > Access Control > Access Control Policy > Policy Assignment、選択したFTDが入力されていることを確認します。

注:移行アクセス制御ポリシーの名前にはプレフィックスが付いていFTD-Mig-ACPます。 以前にFTDが選択されていない場合は、FMCでFTDを選択する必要があります。

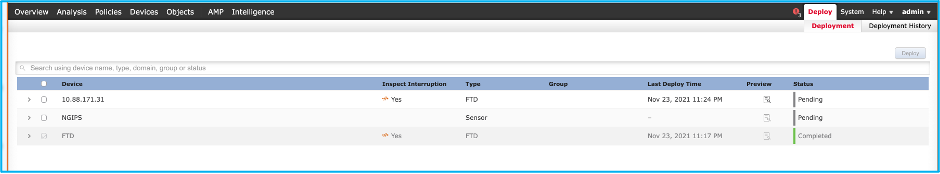

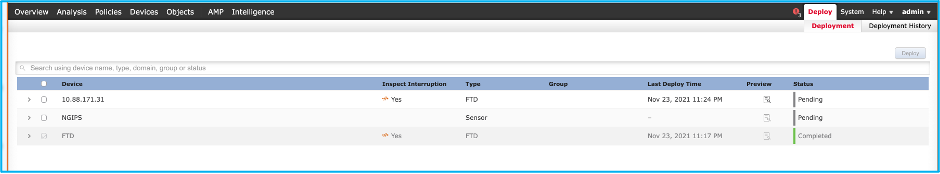

2.ポリシーをFTDにプッシュします。次の図Deploy > Deployment > FTD Name > Deployに示すように、移動します。

Firepower移行ツールに関連する既知のバグ

- Cisco Bug ID CSCwa56374:FMTツールがメモリ高使用率のエラーでゾーンマッピングページでハングする

- Cisco Bug ID CSCvz88730:FTDポートチャネル管理インターフェイスタイプのインターフェイスプッシュ障害

- Cisco Bug ID CSCvx21986:ターゲットプラットフォームへのポートチャネルの移行:仮想FTDはサポートされません

- Cisco Bug ID CSCvy63003:FTDがすでにクラスタの一部である場合、移行ツールはインターフェイス機能を無効にする必要があります

- Cisco Bug ID CSCvx08199:アプリケーション参照が50を超える場合にACLを分割する必要がある

関連情報

フィードバック

フィードバック