cEdgeルータへのUTDセキュリティ仮想イメージのインストール

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Cisco IOS® XE SD-WANデバイスでセキュリティ機能を有効にするために、Unified Threat Defense(UTD)セキュリティ仮想イメージ(SI)をインストールする方法について説明します。

前提条件

- これらの機能を使用する前に、関連するセキュリティ仮想イメージをvManageリポジトリにアップロードします。

- Ciscoエッジルータは、テンプレートがプリアタッチされたvmanageモードである必要があります。

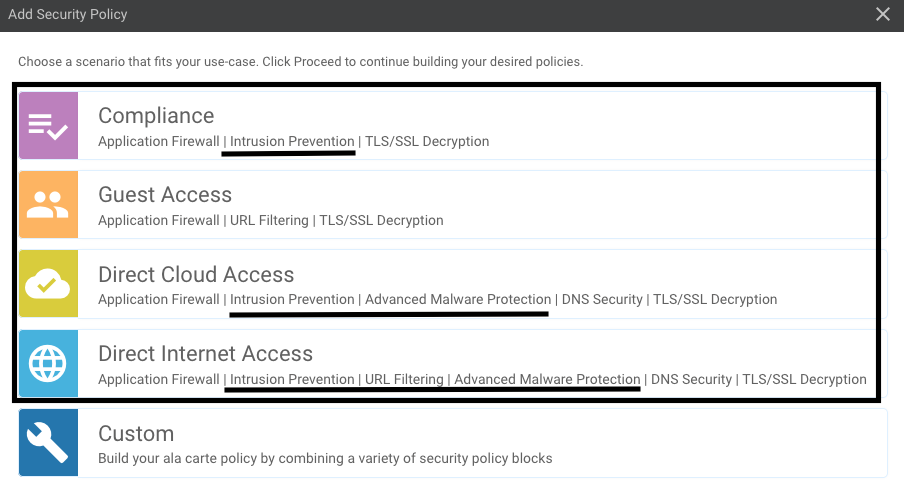

- 侵入防御システム(IPS)、侵入検知システム(IDS)、URLフィルタリング(URL-F)、または高度なマルウェア防御(AMP)フィルタリングのセキュリティポリシーテンプレートを作成します。

要件

- 4000サービス統合型ルータCisco IOS XE SD-WAN(ISR4k)

- 1000サービス統合型ルータCisco IOS XE SD-WAN(ISR1k)

- 1000vクラウドサービスルータ(CSR1kv)

- 1000vサービス統合型ルータ(ISRv)

- 8 GB DRAMをサポートするCiscoエッジプラットフォーム

使用するコンポーネント

- Cisco UTD仮想イメージ

- vManageコントローラ

- コントローラとのコントロール接続を備えたCiscoエッジルータ。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Cisco UTDイメージでは、インストールするデバイステンプレートにセキュリティポリシーが必要です。また、侵入防御システム(IPS)、侵入検知システム(IDS)、URLフィルタリング(URL-F)、高度なマルウェア防御(AMP)などのセキュリティ機能をシスコエッジルータで有効にする必要があります。

Cisco UTD Snort IP EngineソフトウェアをソフトウェアCisco

現在のCisco IOS XEバージョンのCisco UTD仮想イメージでサポートされる正規表現を使用します。show utd engine standard versionコマンドを使用して、推奨およびサポートされるUTDイメージを確認します。

Router01# show utd engine standard version

IOS-XE Recommended UTD Version: 1.0.13_SV2.9.16.1_XE17.3

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.3$

注イメージをダウンロードするパスは、ルータでCisco IOS XE SD-WANソフトウェア(16.x)またはユニバーサルCisco IOS XEソフトウェア(17.x)が稼働しているかどうかによって異なります。

Cisco IOS XE SD-WANソフトウェア(16.x)が稼働するルータ

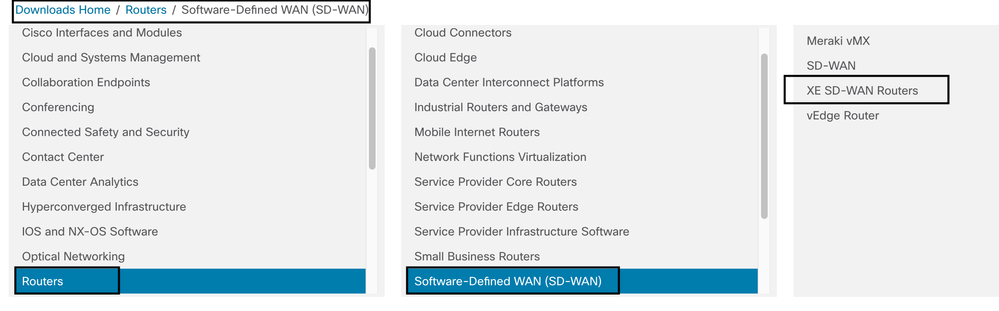

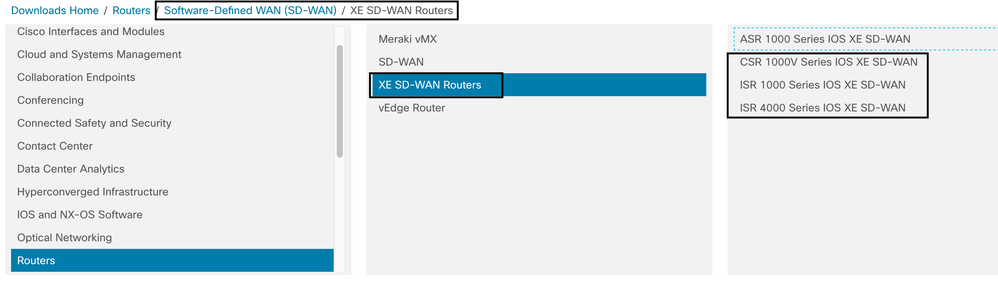

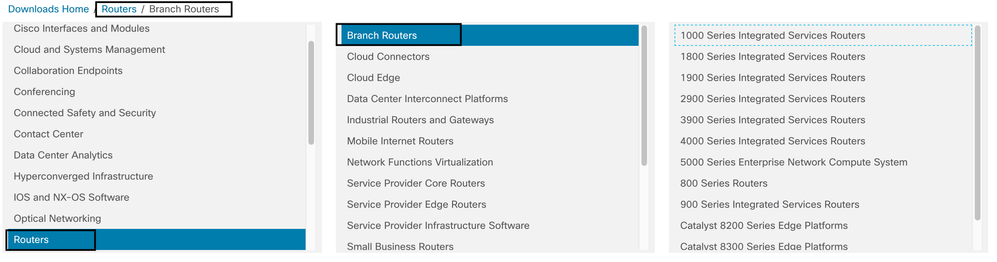

Cisco UTD Snort IPSエンジンソフトウェアを入手する方法は、ルータ/ソフトウェア定義型WAN(SD-WAN)/XE SD-WANルータ/およびシリーズ統合型ルータです。

Ciscoエッジルータのモデルタイプを選択します。

注シリーズアグリゲーションサービスルータ(ASR)は、UTD機能には使用できません。

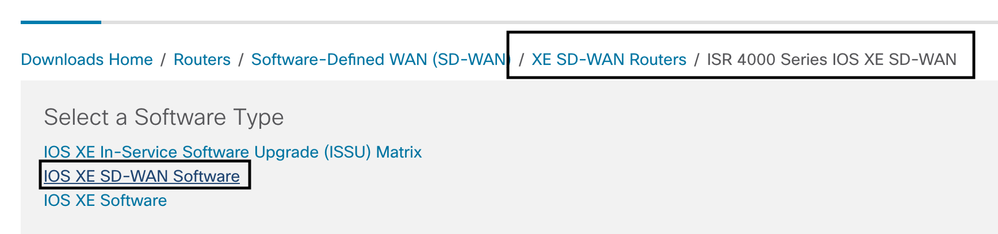

ルータモデルのタイプを選択したら、Cisco IOS XE SD-WANソフトウェアオプションを選択して、16.xバージョンのCisco Edge用のUTDパッケージを取得します。

注シスコエッジルータ用に16.xコード用のCisco UTD仮想イメージを選択するダウンロードパスには、Cisco IOS XEソフトウェアオプションも表示されます。これは17.x用のCisco Edgeのアップグレードコードを選択するパスですが、バージョン17.x用のUTD仮想イメージが見つかりません。Cisco Unifiedの通常のCisco IOS XEおよびCisco IOS XE SD-WANコードは17.x以降で使用されるため、17.x用のCisco UTD仮想イメージを取得するパスは、通常のCisco IOS XEコードと同じです。

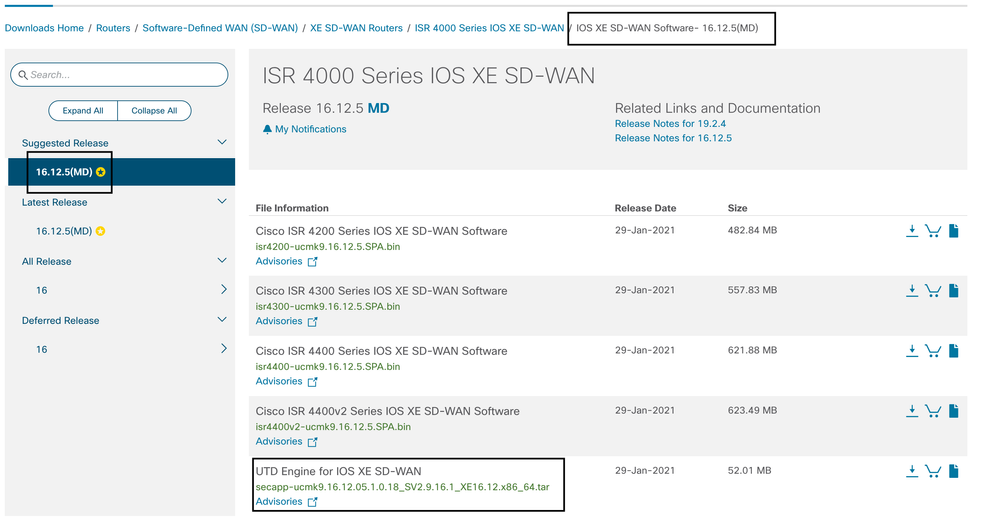

Cisco Edgeの最新バージョンを選択し、そのバージョンのUTDパッケージをダウンロードします。

Cisco IOS XEソフトウェア(17.x)が稼働するルータ

Cisco IOS XEリリース17.2.1r以降では、universalk9イメージを使用して、Cisco IOS XE SD-WANとCisco IOS XEの両方をCisco IOS XEデバイスに導入しています。

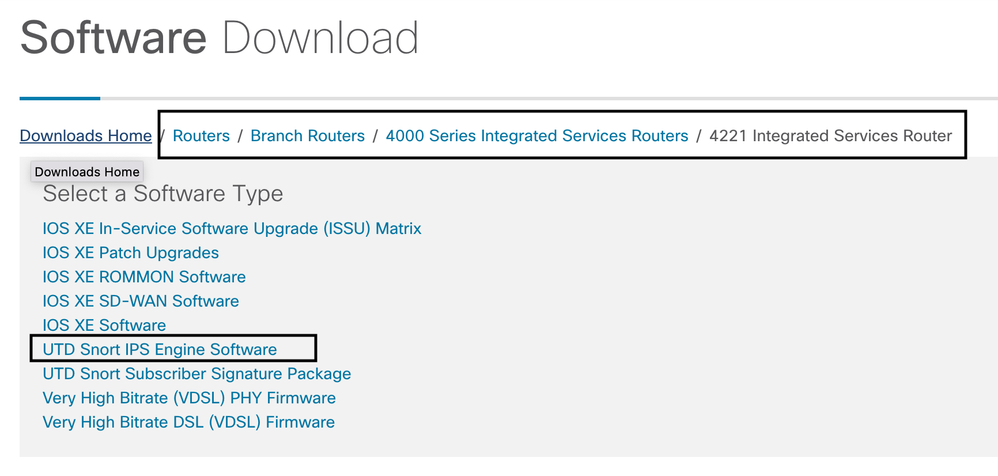

UTD Snort IPSエンジンソフトウェアは、Routers > Branch Routers > Series Integrated Routerの順に選択します。

ルータのモデルタイプを選択したら、UTD Snort IPS Engine Softwareを選択します。

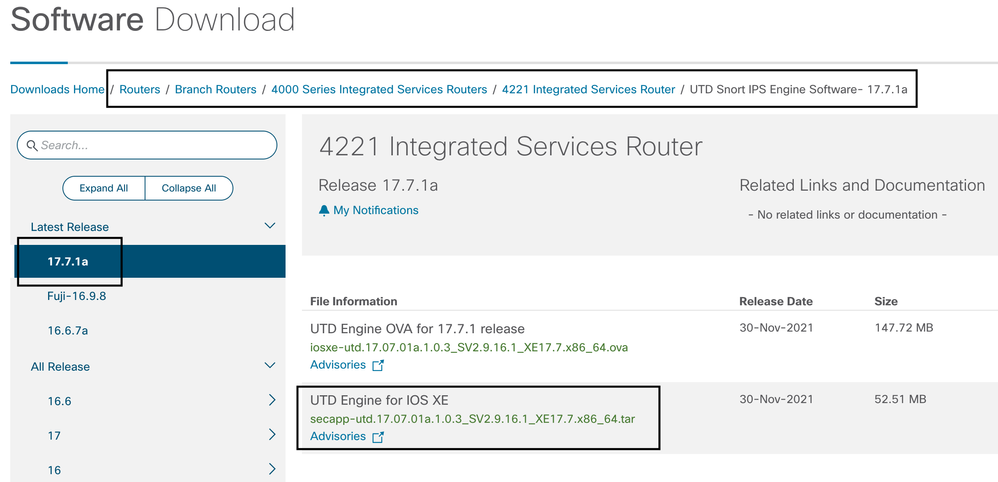

ルータの現在のバージョンを選択し、選択したバージョンのUTDパッケージをダウンロードします。

注:Viptelaコードの代わりにCisco IOS XEソフトウェアを実行するCisco ISR1100Xシリーズルータ(Cisco NutellaルータSR1100X-4G/6G)は、x86_x64に基づいています。ISR4K用に公開されたCisco UTD仮想イメージは、これらのイメージで動作します。現在のCisco IOS XE SD-WANバージョンと同じバージョンのCisco UTDイメージコードバージョンをNutellaルータにインストールできます。show utd engine standard versionコマンドを使用して、推奨およびサポートされる正規表現Cisco UTDイメージを検証します。

設定

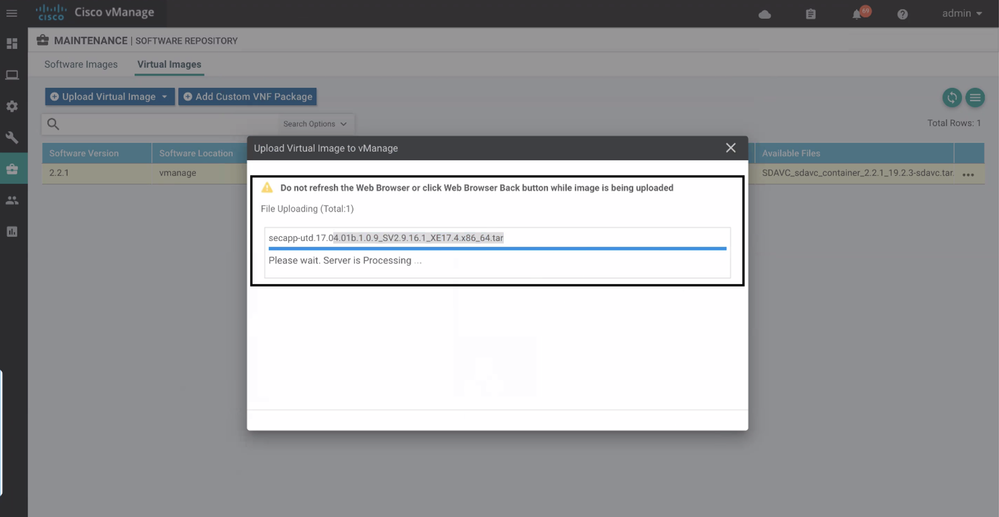

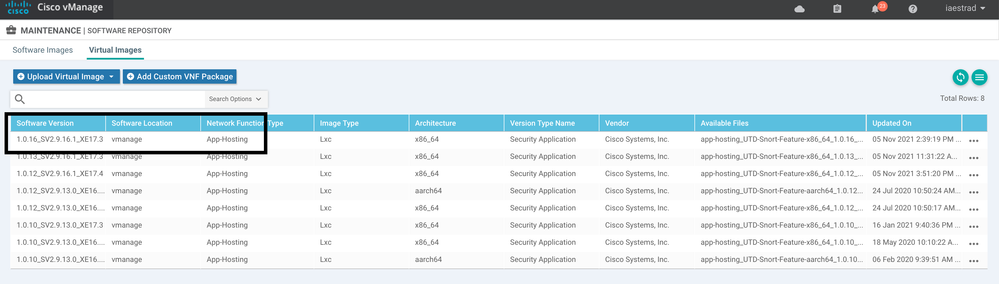

ステップ 1:仮想イメージのアップロード

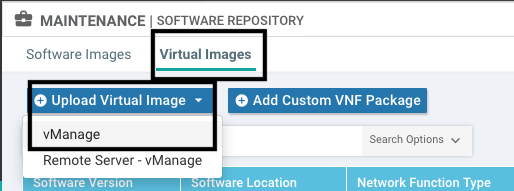

仮想イメージがシスコエッジ上の現在のCisco IOS XE SD-WANコードと一致していることを確認し、それをvmanageリポジトリにアップロードします。

Maintenance > Software Repository > Virtual Image > Upload Virtual Image > vManageの順に移動します。

Cisco UTD仮想イメージが正常にアップロードされたら、それがリポジトリ上にあることを再確認します。

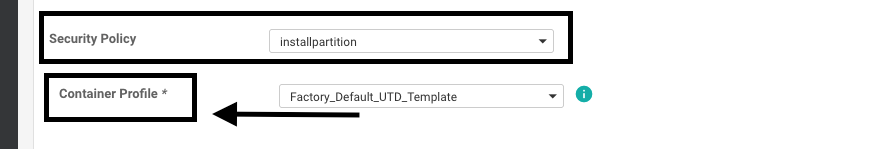

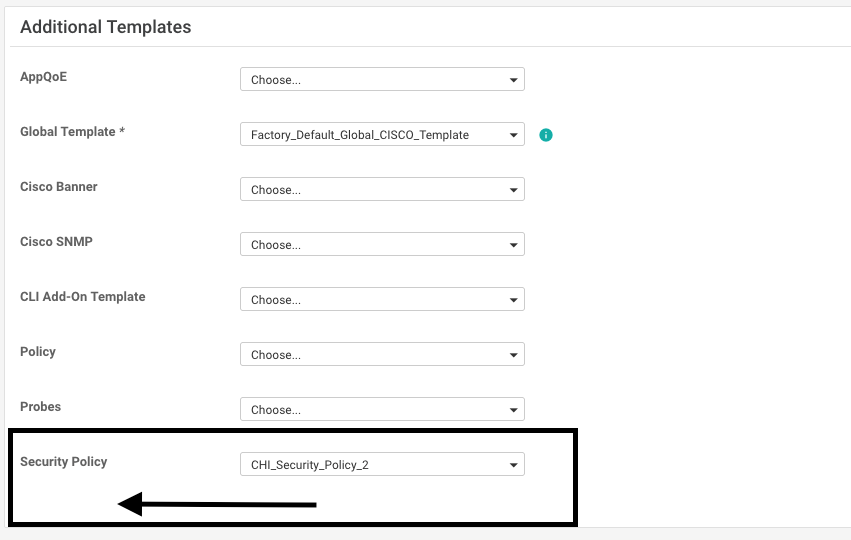

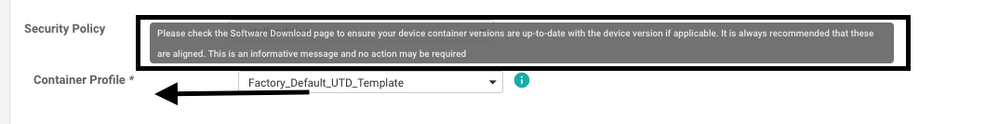

ステップ 2:セキュリティポリシーおよびコンテナプロファイルサブテンプレートのデバイステンプレートへの追加

以前に作成したセキュリティポリシーをデバイステンプレートに追加します。セキュリティポリシーには、デバイステンプレートへのIPS/IDS、URL-F、またはAMPフィルタリングポリシーが含まれている必要があります。コンテナプロファイルを自動的に開きます。デフォルトのコンテナプロファイルを使用するか、必要に応じて変更します。

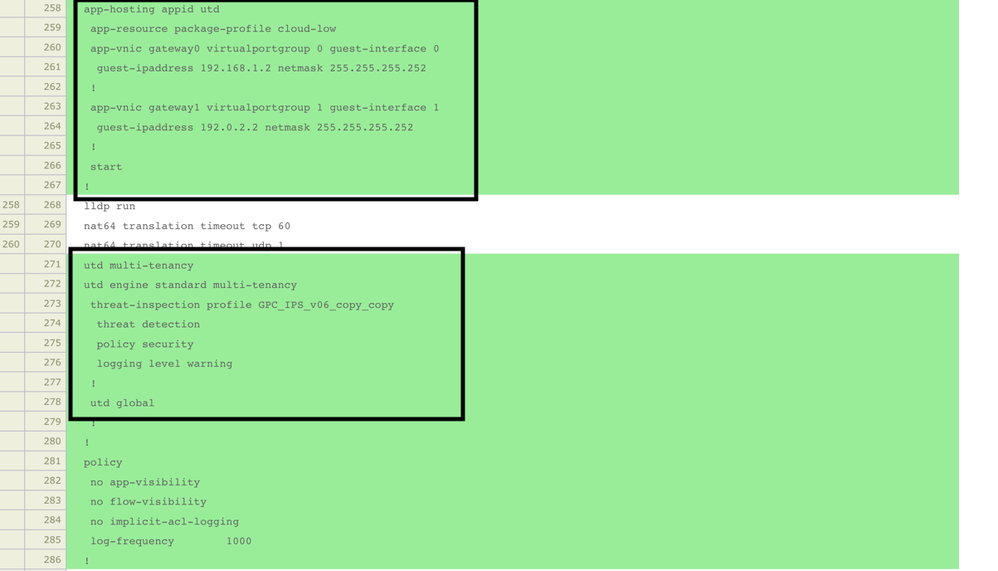

ステップ 3:セキュリティポリシーとコンテナプロファイルを使用したデバイステンプレートの更新または添付

テンプレートを更新するか、Ciscoエッジルータに接続します。config diffで、機能IPS/IDS、URL-F、またはAMPフィルタリングのアプリケーションホスティング設定とUTDエンジンが設定されていることに注目してください。

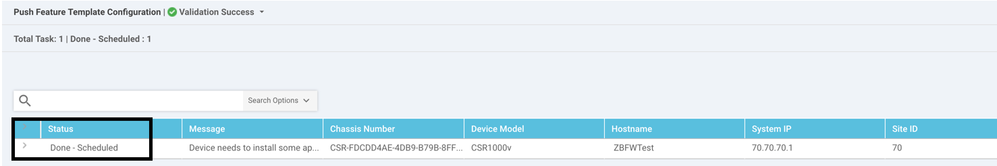

vmanageは、適用された設定にUTDエンジン機能があることに気付き、テンプレートステータスをDone-scheduledに変更します。そこで、vmanageは、UTDセキュリティ機能を使用するために、シスコエッジにインストールされた仮想イメージが必要であると判断します。

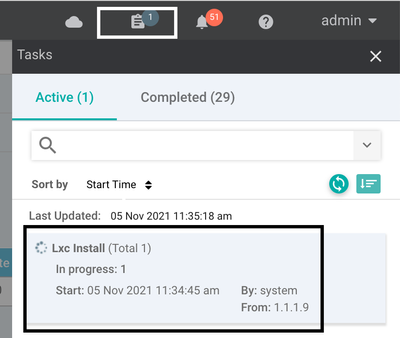

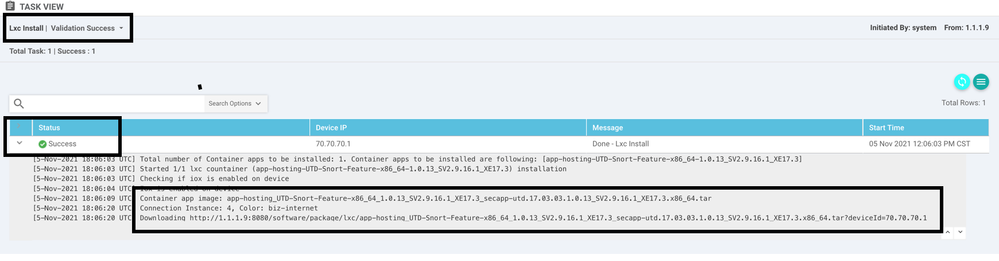

テンプレートをスケジュール状態に移動すると、新しいタスク進行中がタスクメニューに表示されます。新しいタスクはLxcのインストールです。これは、vmanageが新しい設定をプッシュする前に、シスコエッジへの仮想イメージのインストールを自動的に開始することを意味します。

LXコンテナがインストールされると、vManageはUTD機能を使用して事前スケジュール設定をプッシュします。以前に設定がスケジュールされているため、これに対する新しいタスクはありません。

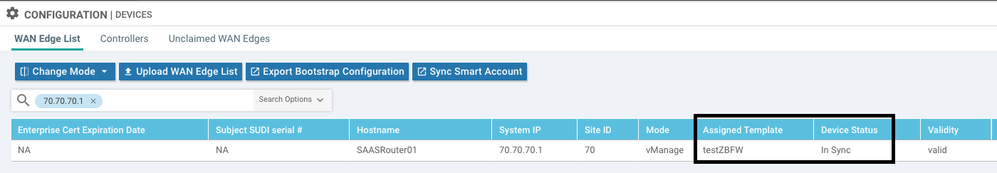

確認

Cisco EdgeがvManageと同期しており、テンプレートが添付されているかどうかを確認します。

Configuration > Devicesの順に移動します

Cisco UTDバージョンがインストールされているかどうかを確認します。

Router02# show utd engine standard version UTD Virtual-service Name: utd IOS-XE Recommended UTD Version: 1.0.12_SV2.9.16.1_XE17.4 IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.4$ UTD Installed Version: 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<<<

注:UTDがインストールされたバージョンをUNSUPPORTED状態にすることはできません。

次の出力で、UTDが実行状態になっているかどうかを確認します。

Router02# show app-hosting list App id State --------------------------------------------------------- utd RUNNING <<<<<<<<<<<<<<<<<<<

次のコマンドは、これまでのコマンドを要約し、現在のステータスとバージョンを表示します。

Router02# show app-hosting detail appid utd

App id : utd

Owner : ioxm

State : RUNNING <<<<<<<<<<<<<<<<<<<<<<<

Application

Type : LXC

Name : UTD-Snort-Feature

Version : 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<

Description : Unified Threat Defense

Path : /bootflash/.UTD_IMAGES/iox-utd_1.0.12_SV2.9.16.1_XE17.4.tar

URL Path :

Activated profile name : cloud-low

Resource reservation

Memory : 2048 MB

Disk : 861 MB

CPU :

CPU-percent : 7 %

VCPU : 0

show utd engine standard statusコマンドでは、UTDエンジンのヘルスステータスと、シグニチャのアップデートを取得した時間が表示されます。

Router02# show utd engine standard status

Engine version : 1.0.6_SV2.9.13.0_XE17.2

Profile : Cloud-Low

System memory :

Usage : 20.10 %

Status : Green

Number of engines : 1

Engine Running Health Reason

===========================================

Engine(#1): Yes Green None <<<<<<<<<<<<<<<<<<<<<<<<<<<

=======================================================

Overall system status: Green <<<<<<<<<<<<<<<<<<<<<<<<<<

Signature update status:

=========================

Current signature package version: 29130.156.s

Last update status: Successful

Last successful update time: Wed Nov 25 07:27:35 2020 EDT <<<<<<<<<<<<<<<<<<<<

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

次のコマンドを使用して、有効になっている機能を確認します。

Router02# show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

SN threads: 12

CFT inst_id 0 feat id 2 fo id 2 chunk id 13

Max flows: 55000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Context Id: 0, Name: Global domain Security Context

Ctx Flags: (0x1c70001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Enabled, Mode: IPS

Domain Filtering : Not Enabled

URL Filtering : Enabled <<<<<<<<<<<

File Inspection : Enabled <<<<<<<<<<<

All Interfaces : Enabled

一般的な問題

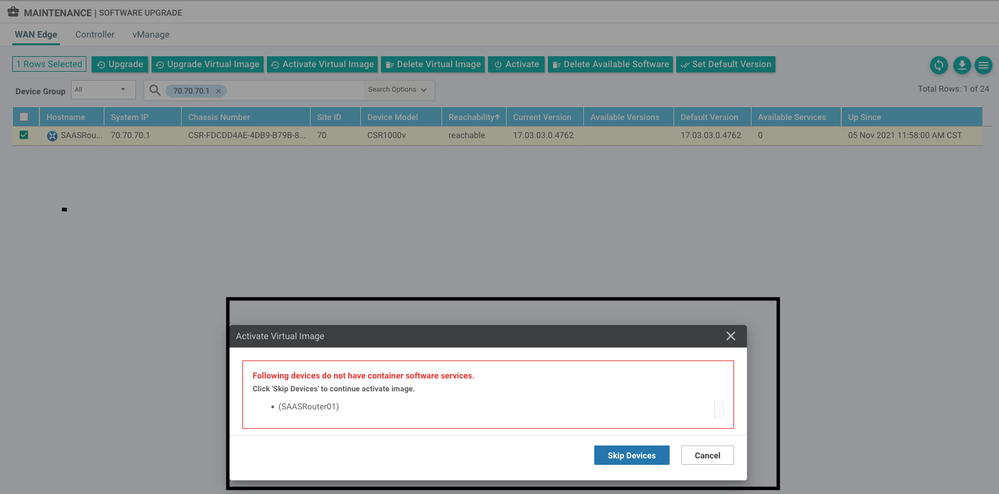

問題 1:エラー:次のデバイスにはコンテナソフトウェアサービスがありません

仮想イメージをアクティブにします。

Maintenance > Software > Activateに移動します。

選択されたシスコエッジルータに、コンテナプロファイルサブテンプレートを持つセキュリティポリシーがない場合、仮想イメージはエラー「Devices so not have container software revices」を送信します。

このテンプレートは、侵入防御システム(IPS)、侵入検知システム(IDS)、URLフィルタリング(URL-F)、高度なマルウェア防御(AMP)などのセキュリティ機能を含むセキュリティポリシーを使用していて、UTDパッケージが必要な場合に、自動的に追加されます。すべてのセキュリティ機能で、単純なZBFW機能などのUTDエンジンが必要なわけではありません。

コンテナプロファイルサブテンプレートを使用してテンプレートをプッシュすると、vmanageは自動的に仮想イメージをインストールします。

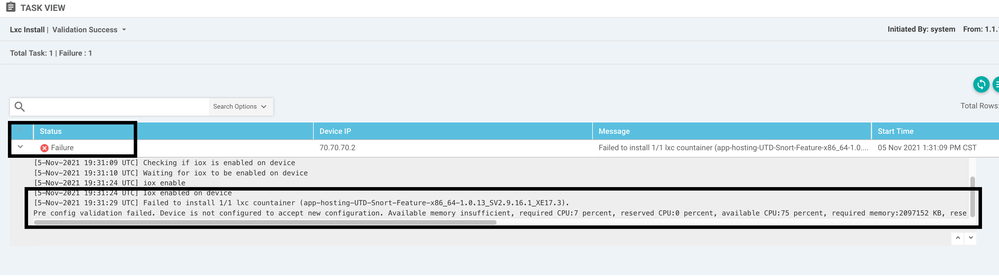

問題 2:使用可能なメモリが不足しています

Ciscoエッジルータに8 GB DRAMメモリがあることを確認します。メモリが8 GBでない場合は、Lxcインストールプロセスが「Device is not accept new configuration」というメッセージを送信します。Available memory insufficientエラーCiscoエッジルータがUTD機能を使用するための要件は、8 GB以上のDRAMを搭載することです。

この場合、CSRvのDRAMは4 GBだけです。メモリを8 GB DRAMにアップグレードすると、インストールは成功します。

show sdwan system statusの出力で現在の合計メモリを確認します。

Router01# show sdwan system status

Memory usage: 8107024K total, 3598816K used, 4508208K free

349492K buffers, 2787420K cache

注 UTDをインストールするには、十分な空きメモリが使用できる必要があります。インストールされたDRAMは十分であっても、メモリ不足が原因でインストールが失敗する場合は、show processes memory platform sorted

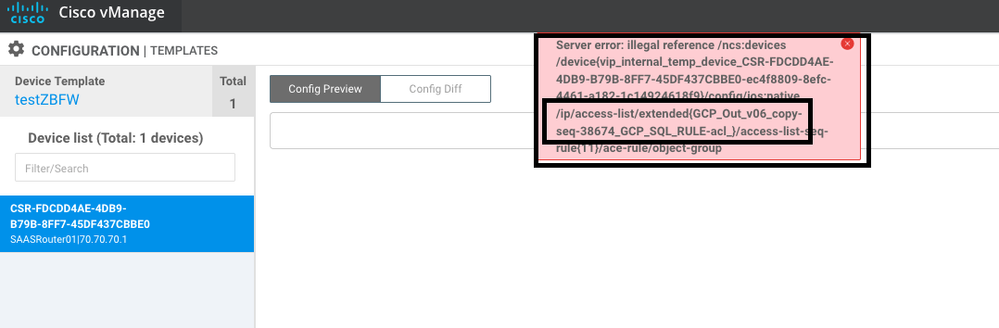

問題 3:不正な参照

セキュリティポリシー機能で使用されるVPN/VRFがCiscoエッジルータですでに設定されていることを確認し、セキュリティポリシーシーケンスに対する不正な参照を回避します。

この例では、セキュリティポリシーにVPN/VRF 1の侵入防御ポリシーがありますが、デバイスにはVRF 1が設定されていません。そのため、vmanageはそのポリシーシーケンスに対して不正な参照を送信します。

セキュリティポリシーに示されているVRFを設定した後、不正な参照が表示されず、テンプレートが正常にプッシュされます。

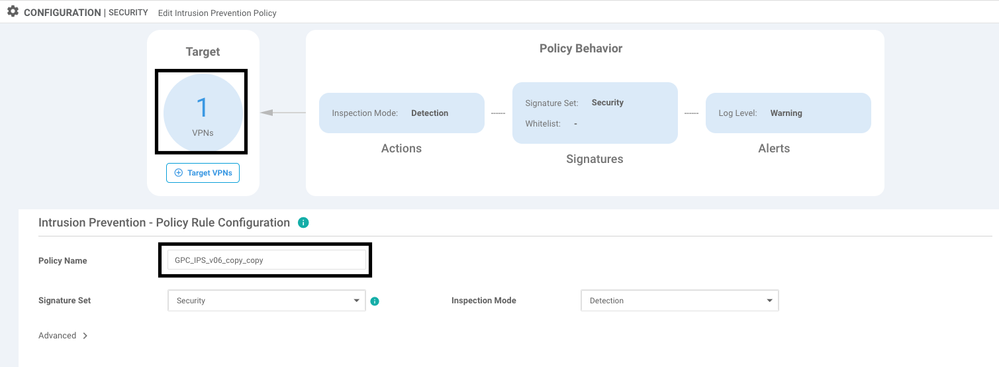

問題 4:UTDはインストール済みでアクティブだが有効になっていない

デバイスにセキュリティポリシーが設定され、UTDがインストールされてアクティブになっているが、有効になっていない。

この問題は問題3に関連していますが、vManageではデバイスに設定されていないVRFを参照するように設定でき、ポリシーはどのVRFにも適用されません。

ルータでこの問題が発生しているかどうかを確認するには、UTDがアクティブであることを確認する必要があります。UTD not enabledメッセージが表示され、ポリシーがVRFを参照していません。

Router01# show utd engine standard status UTD engine standard is not enabled <<<<<<<<<<< ISR01#show sdwan virtual-application utd VERSION ACTIVE PREVIOUS TIMESTAMP ----------------------------------------------------------------------- 1.0.16_SV2.9.16.1_XE17.3 true true 2022-06-10T13:29:43-00:00

この問題を解決するには、ターゲットVPNを確認し、設定したVRFにポリシーを適用します。

ビデオ

cEdgeルータへのUTDセキュリティ仮想イメージのインストール

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

19-Aug-2022 |

初版 |

シスコ エンジニア提供

- イアン・エマニュエル・エストラダテクニカルコンサルティングエンジニア

- シャンカルヴムラパリテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック