Configurazione della verifica e della risoluzione dei problemi del guest cablato nel controller LAN wireless

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare, verificare e risolvere i problemi relativi all'accesso guest cablato in 9800 e IRCM con autenticazione Web esterna.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

9800 WLC

AireOS WLC

Mobility Tunnel

ISE

Si presume che sia stato stabilito un tunnel di mobilità tra i due WLC prima di configurare l'accesso guest cablato.

Questo aspetto non rientra nell'ambito di questo esempio di configurazione. Per istruzioni dettagliate, fare riferimento al documento allegato intitolato Configurazione delle topologie di mobilità su 9800

Componenti usati

9800 WLC versione 17.12.1

5520 WLC versione 8.10.185.0

ISE versione 3.1.0.518

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione di Wired Guest su Catalyst 9800 ancorato a un altro Catalyst 9800

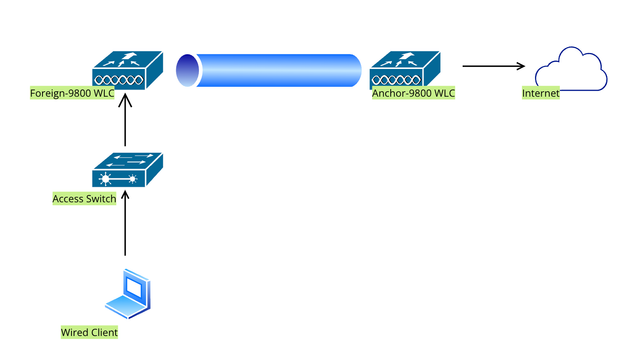

Esempio di rete

Topologia della rete

Topologia della rete

Configurazione su Foreign 9800 WLC

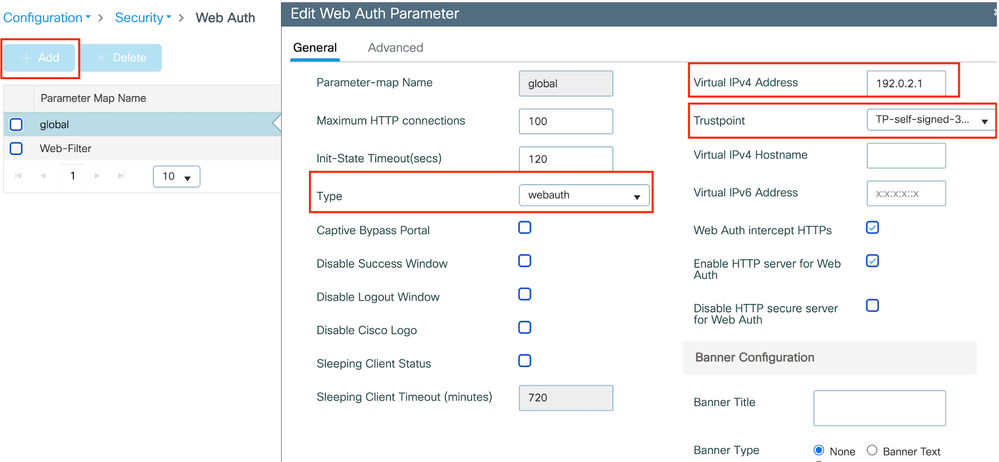

Configura mapping parametri Web

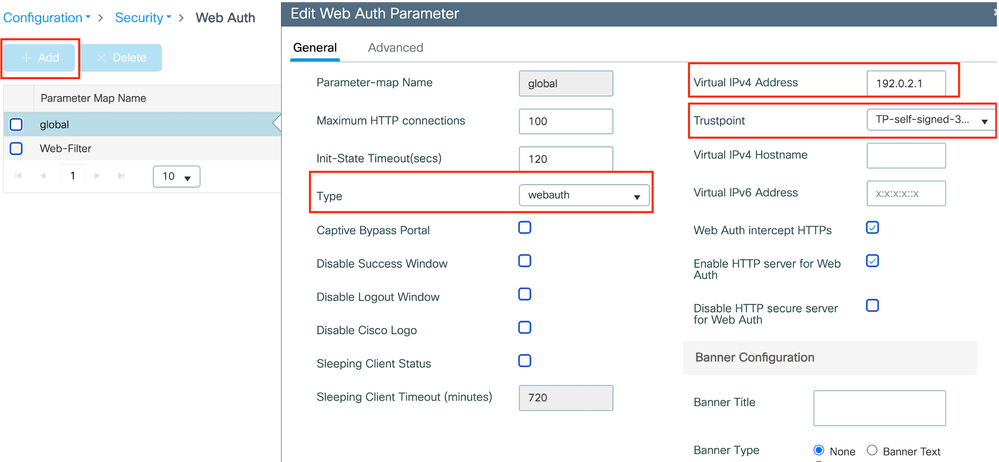

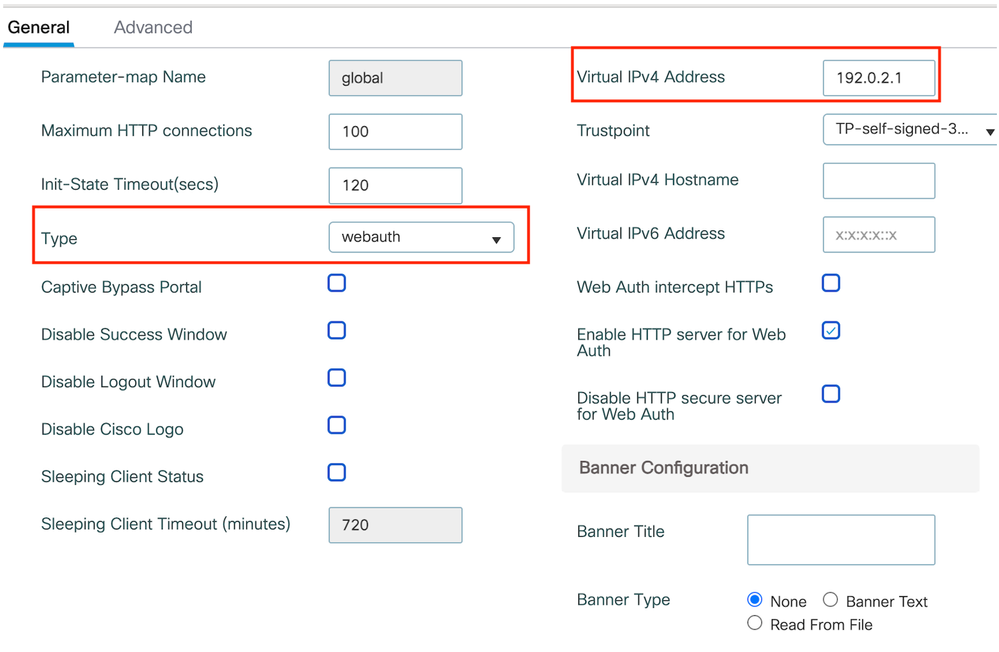

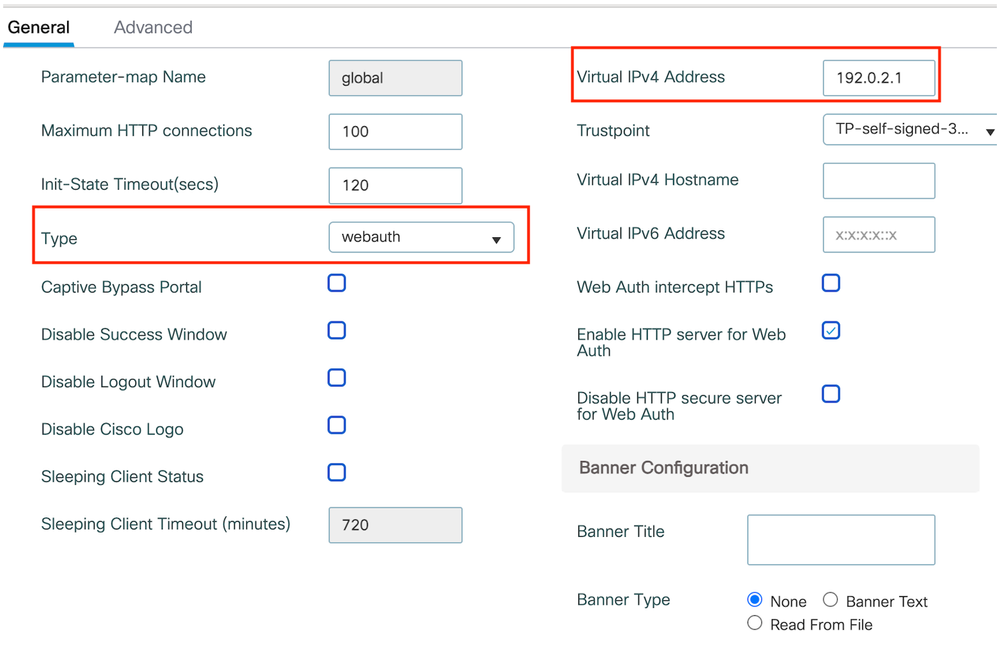

Passaggio 1: Passare a Configurazione > Sicurezza > Autenticazione Web, selezionare Globale, verificare l'indirizzo IP virtuale del controller e il mapping del trust point e verificare che il tipo sia impostato su webauth.

Mappa parametri globali

Mappa parametri globali

Nota: HTTP intercettazione autenticazione Web è un'impostazione facoltativa. Se è necessario il reindirizzamento HTTPS, è necessario abilitare l'opzione HTTPS di intercettazione autenticazione Web. Tuttavia, questa configurazione non è consigliata in quanto aumenta l'utilizzo della CPU.

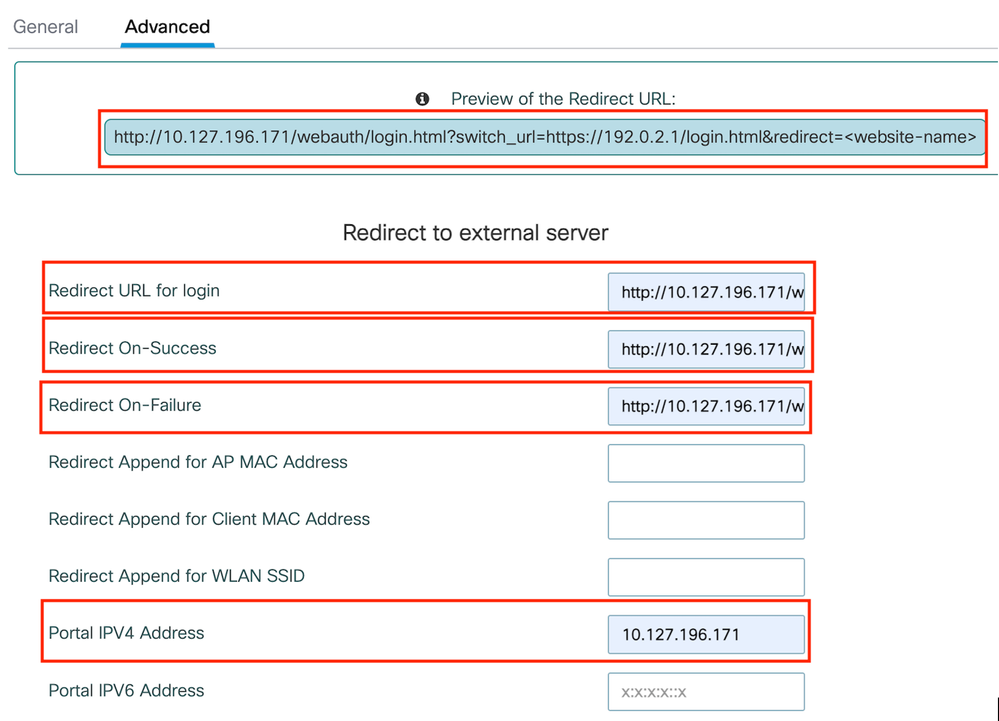

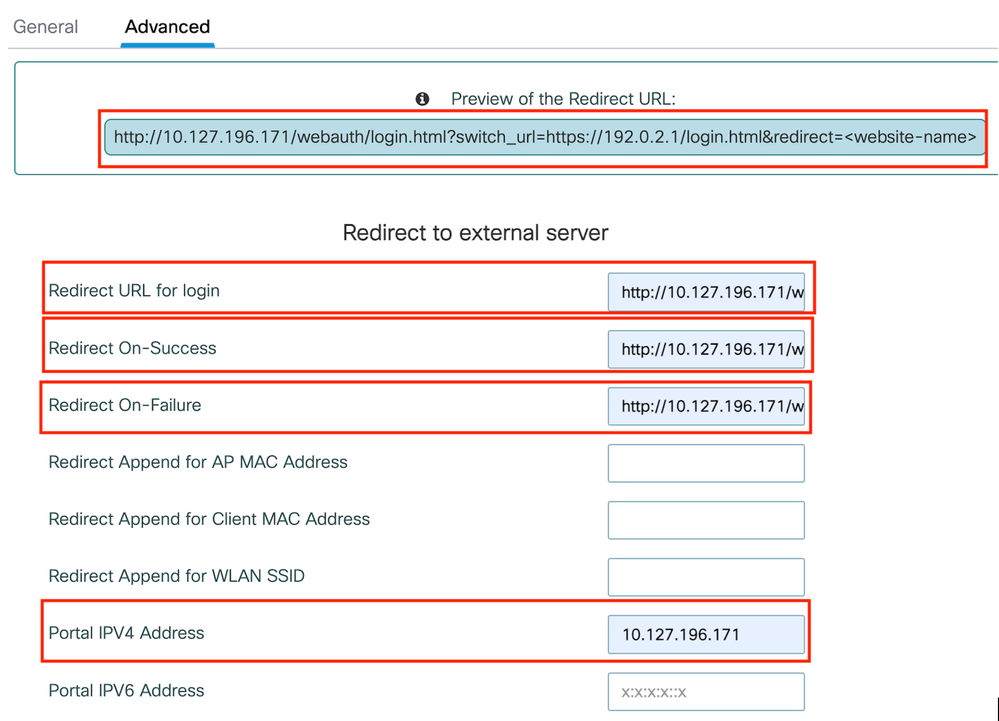

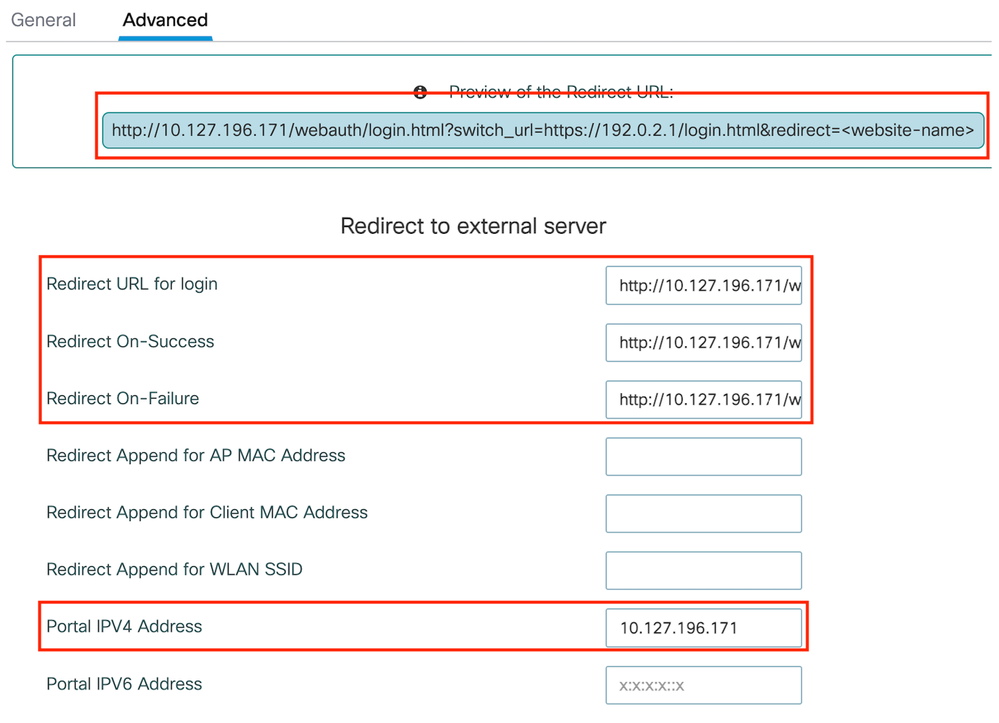

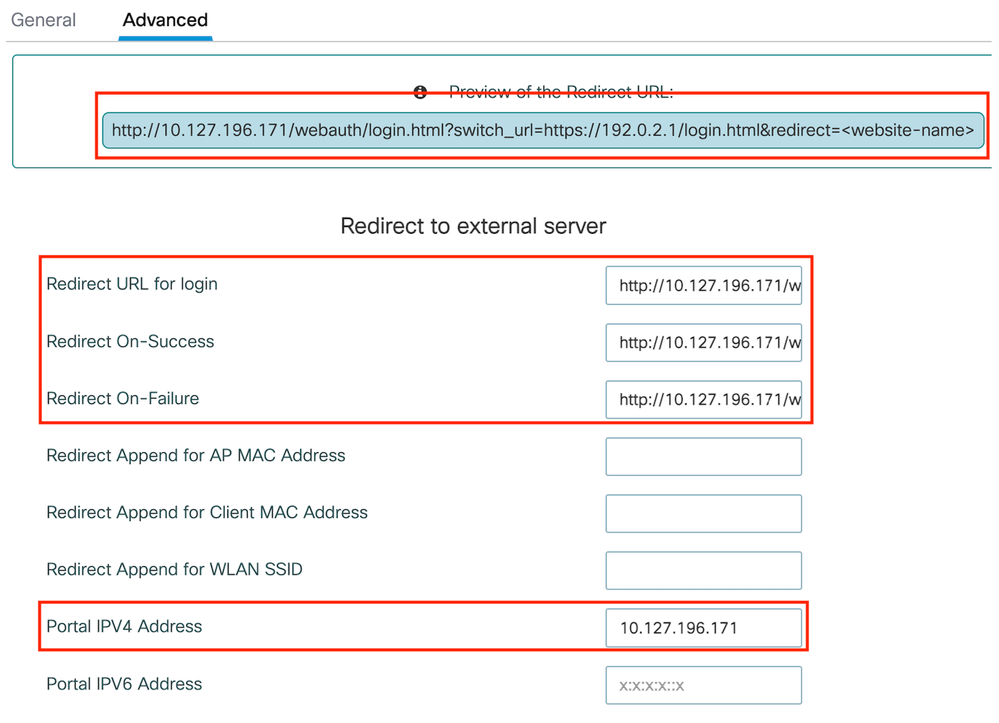

Passaggio 2: nella scheda Avanzate, configurare l'URL della pagina Web esterna per il reindirizzamento del client. Impostare "Reindirizza URL per accesso" e "Reindirizza in caso di errore"; "Reindirizza in caso di esito positivo" è facoltativo. Dopo la configurazione, nel profilo Web Auth viene visualizzata un'anteprima dell'URL di reindirizzamento.

Scheda Avanzate

Scheda Avanzate

Configurazione dalla CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable

trustpoint TP-self-signed-3915430211

webauth-http-enable

Nota: in questo scenario viene utilizzata la mappa dei parametri globale. Per configurare una mappa dei parametri Web personalizzata in base alle esigenze, selezionare Aggiungi e quindi impostare l'URL di reindirizzamento nella scheda Avanzate. Le impostazioni Trustpoint e IP virtuale vengono ereditate dal profilo globale.

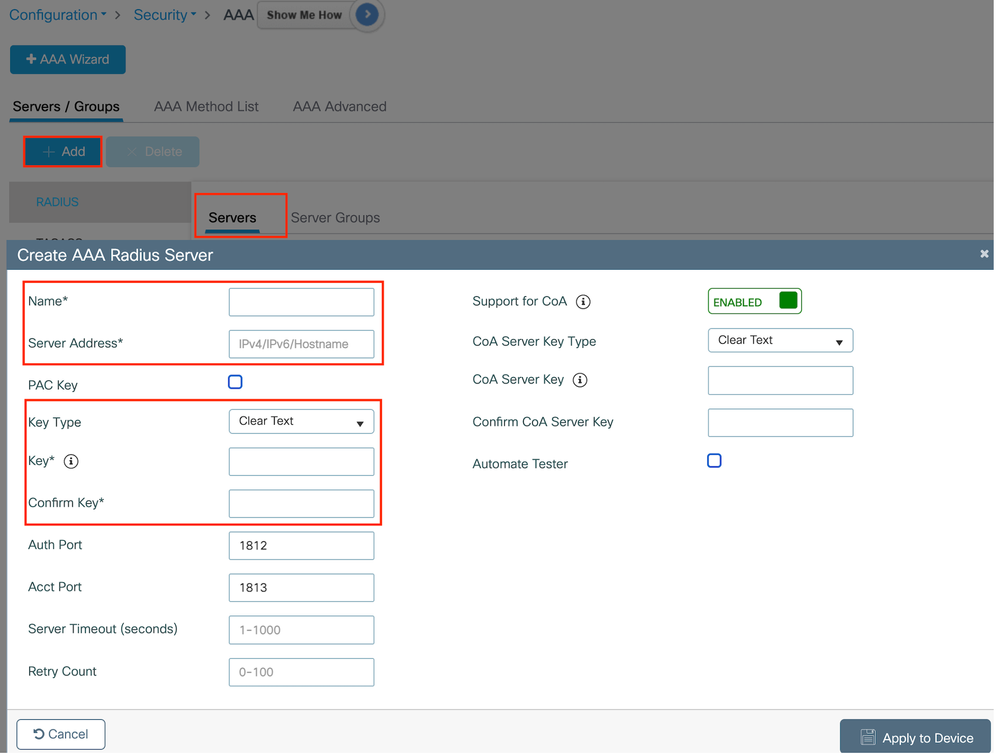

Impostazioni AAA:

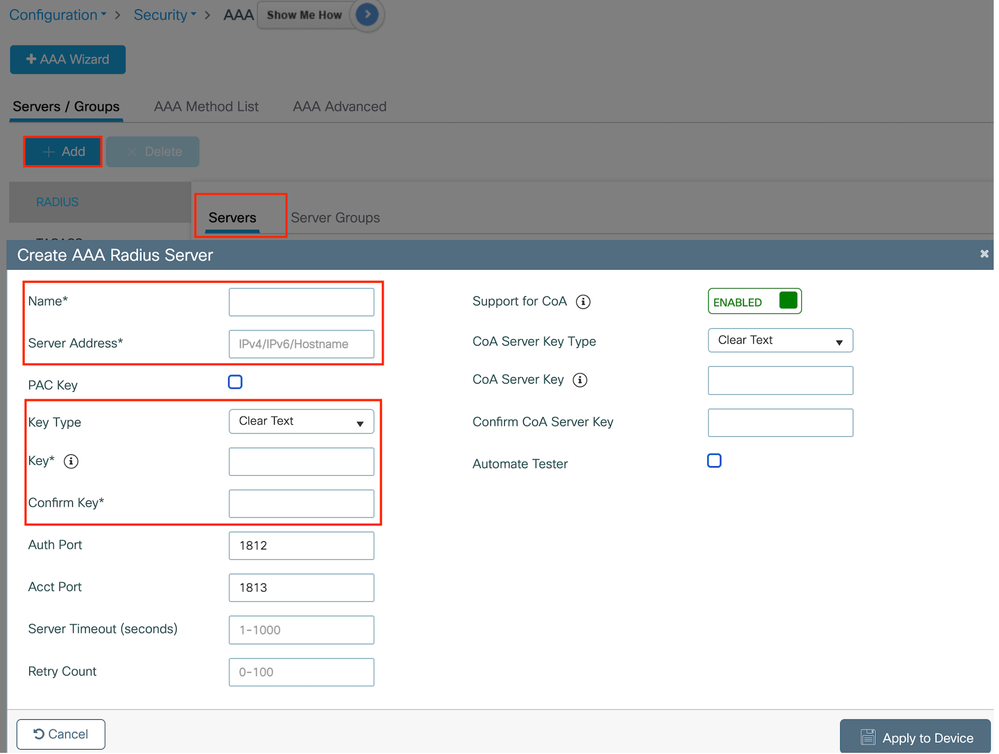

Fase 1. Creazione di un server Radius:

Selezionare Configurazione > Sicurezza > AAA, fare clic su "Aggiungi" nella sezione Server/Gruppo, quindi nella pagina "Crea server AAA Radius" immettere il nome del server, l'indirizzo IP e il segreto condiviso.

Configurazione server Radius

Configurazione server Radius

Configurazione dalla CLI

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

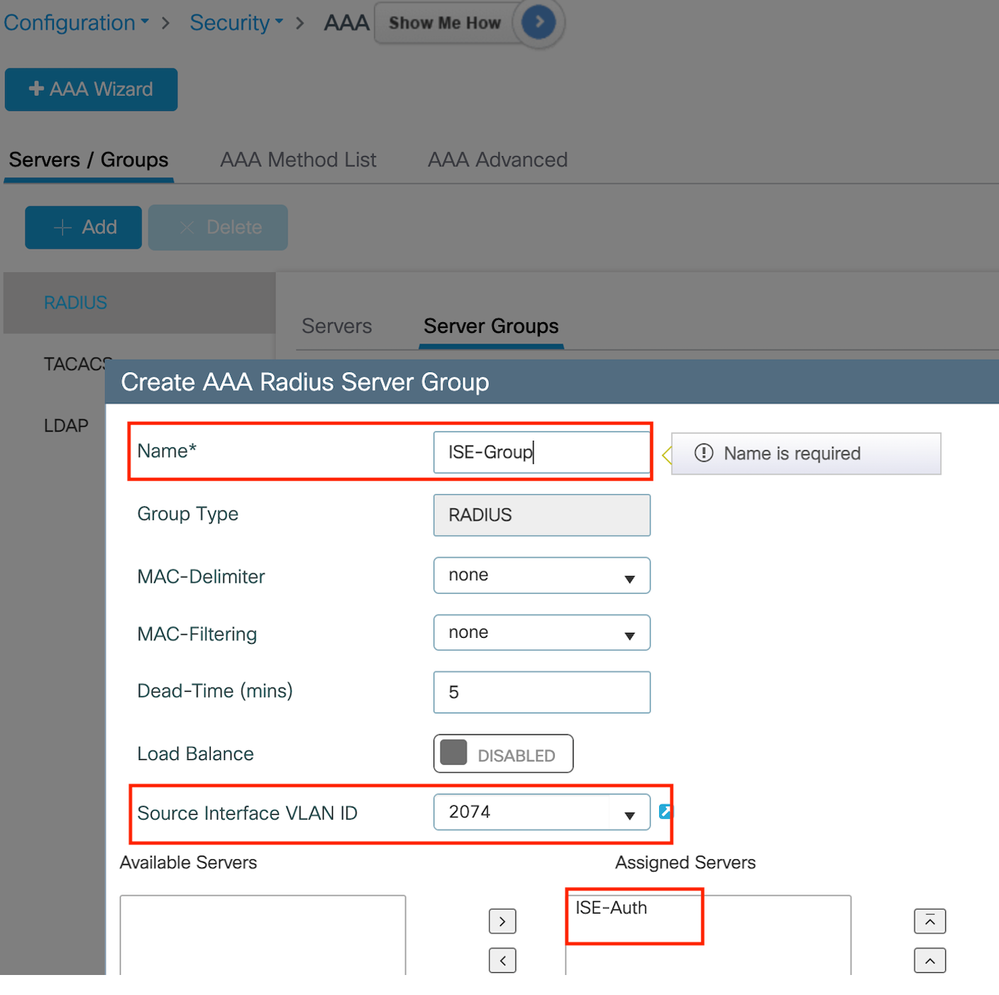

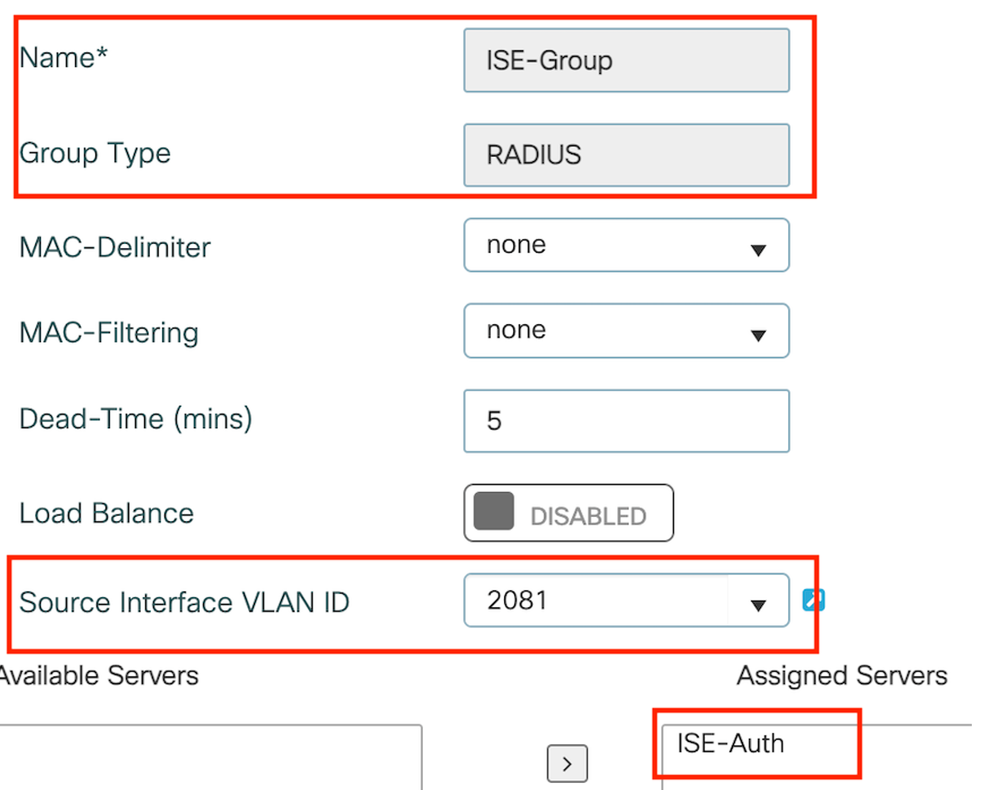

Passaggio 2: Creare un gruppo di server RADIUS:

Selezionare "Aggiungi" nella sezione Gruppi di server per definire un gruppo di server e attivare o disattivare i server da includere nella configurazione del gruppo.

Gruppo server Radius

Gruppo server Radius

Configurazione dalla CLI

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

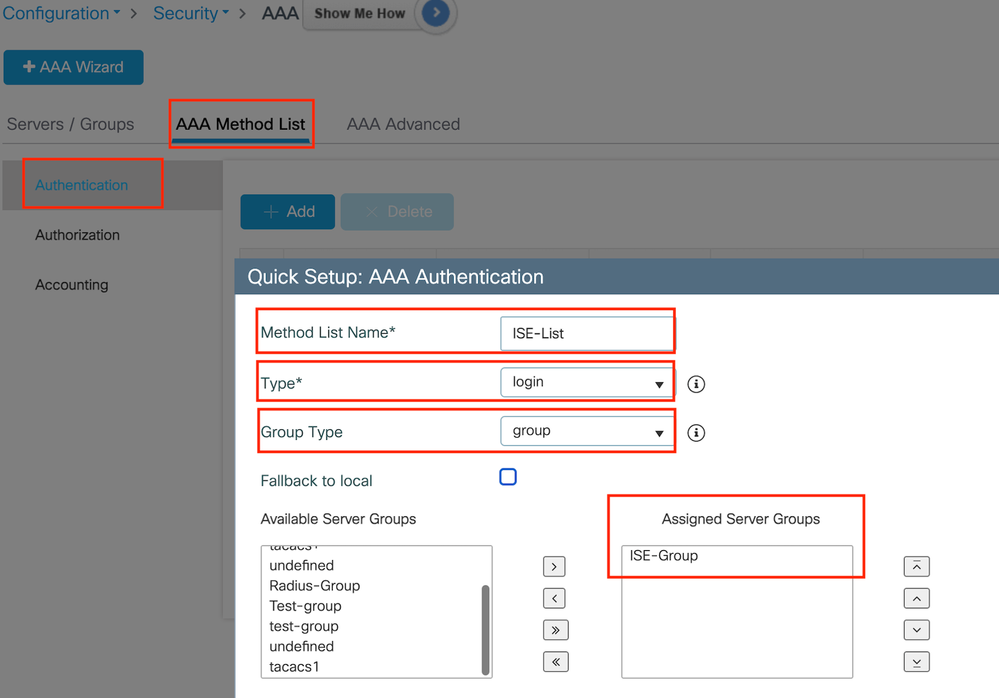

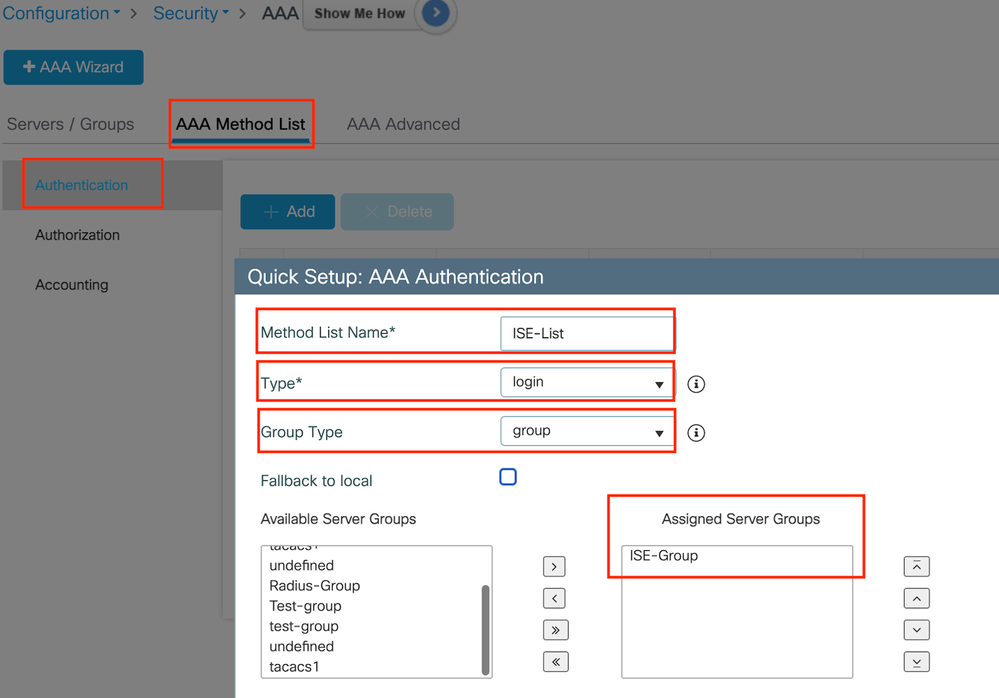

Fase 3. Configurare l'elenco dei metodi AAA:

Passare alla scheda Elenco metodi AAA, selezionare Aggiungi in Autenticazione, definire un nome di elenco di metodi con Tipo come "accesso" e Tipo di gruppo come "Gruppo", quindi mappare il gruppo di server di autenticazione configurato nella sezione Gruppo di server assegnato.

Elenco dei metodi di autenticazione

Elenco dei metodi di autenticazione

Configurazione dalla CLI

aaa authentication login ISE-List group ISE-Group

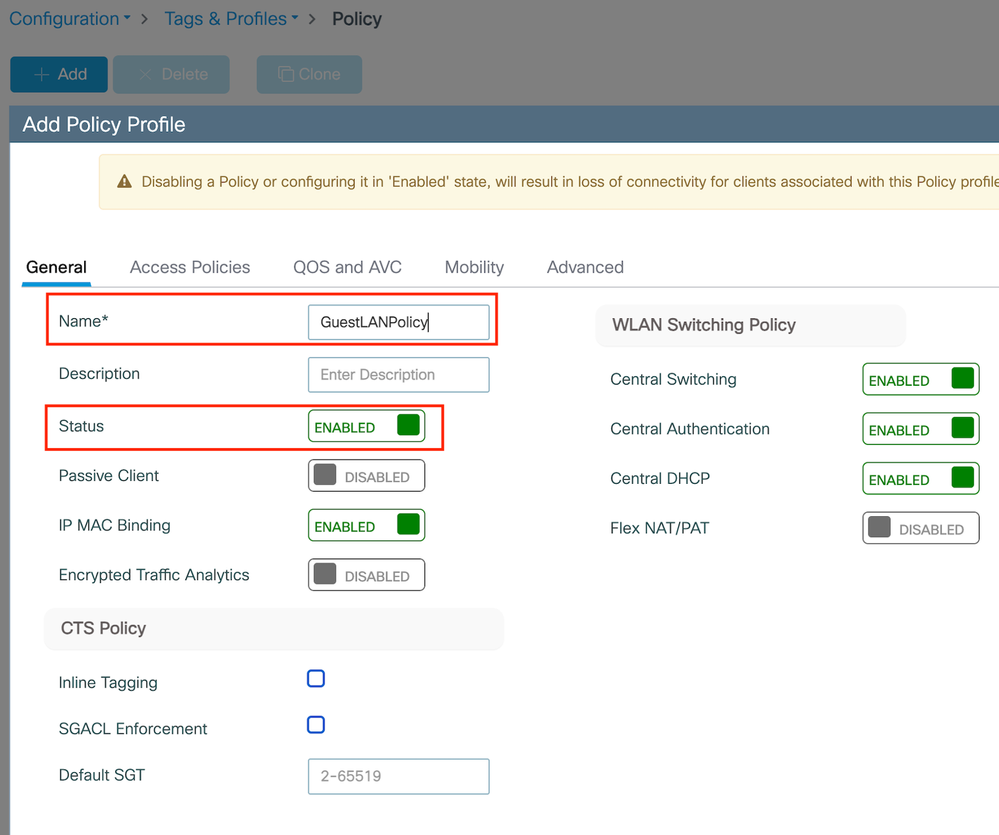

Configura profilo criteri

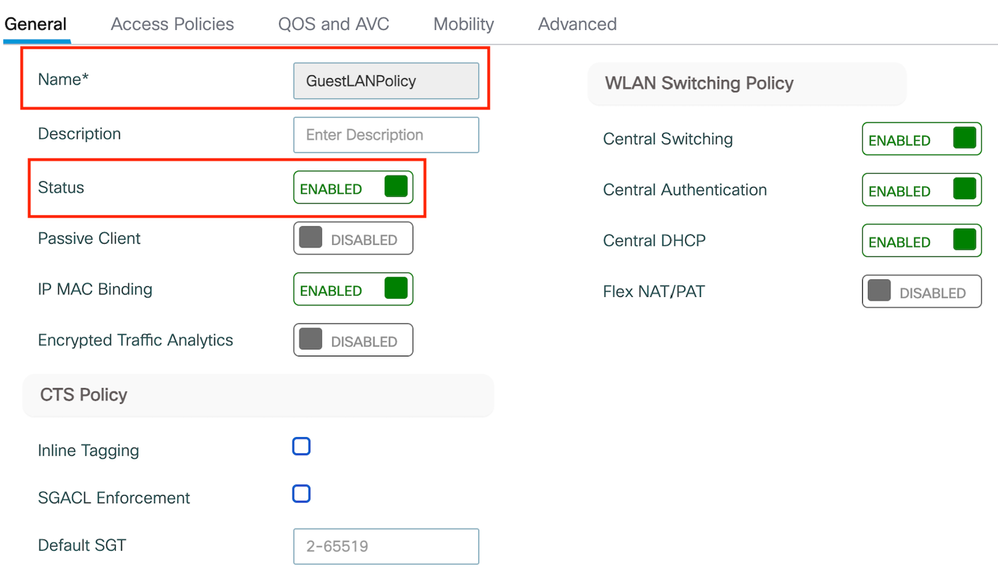

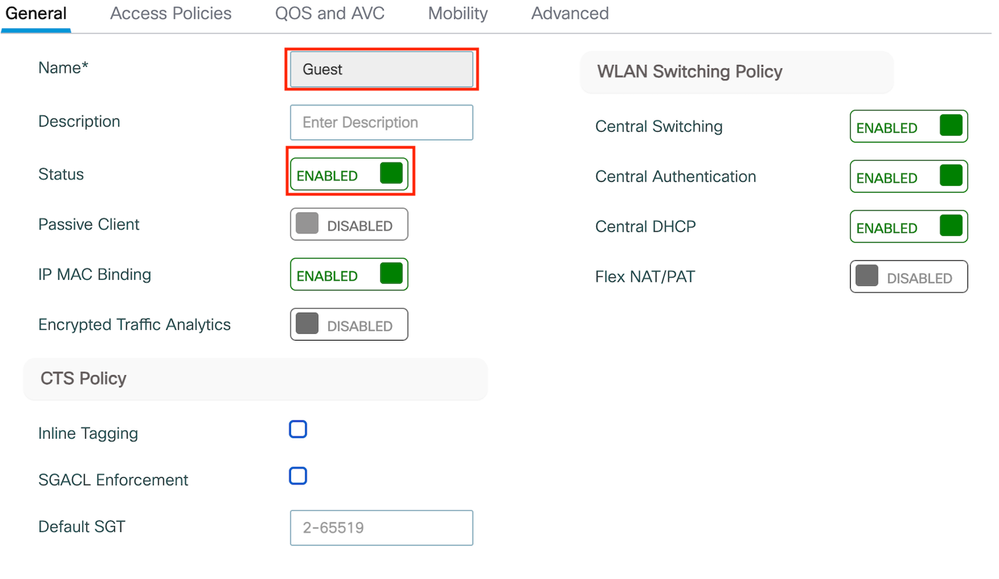

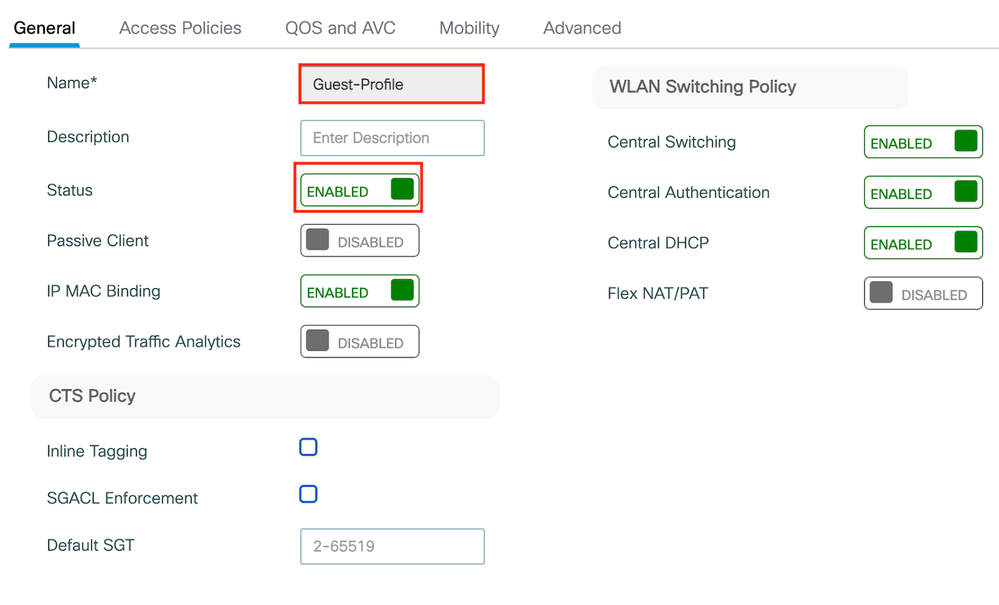

Passaggio 1: Passare a Configurazione > Tag e profili > Criterio, assegnare un nome al nuovo profilo nella scheda Generale e abilitarlo utilizzando l'interruttore di stato.

Profilo criterio

Profilo criterio

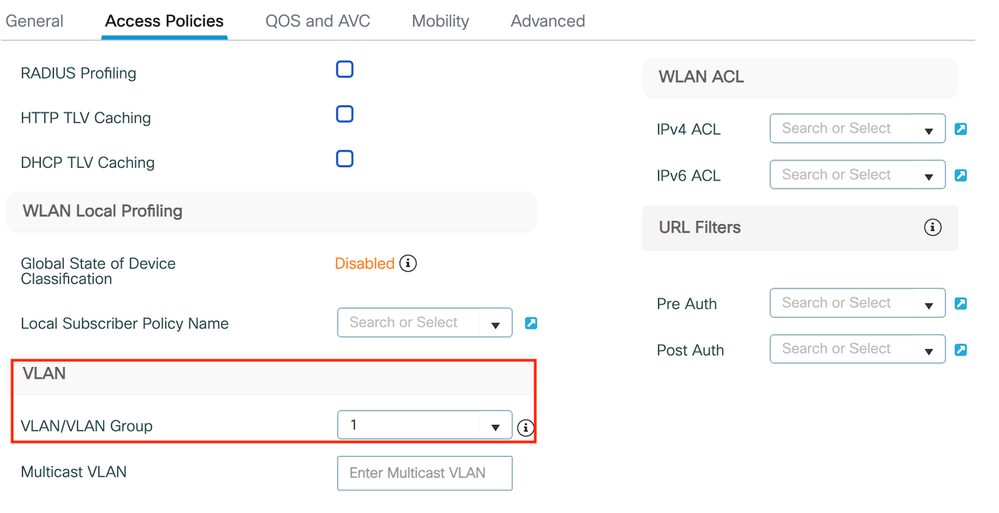

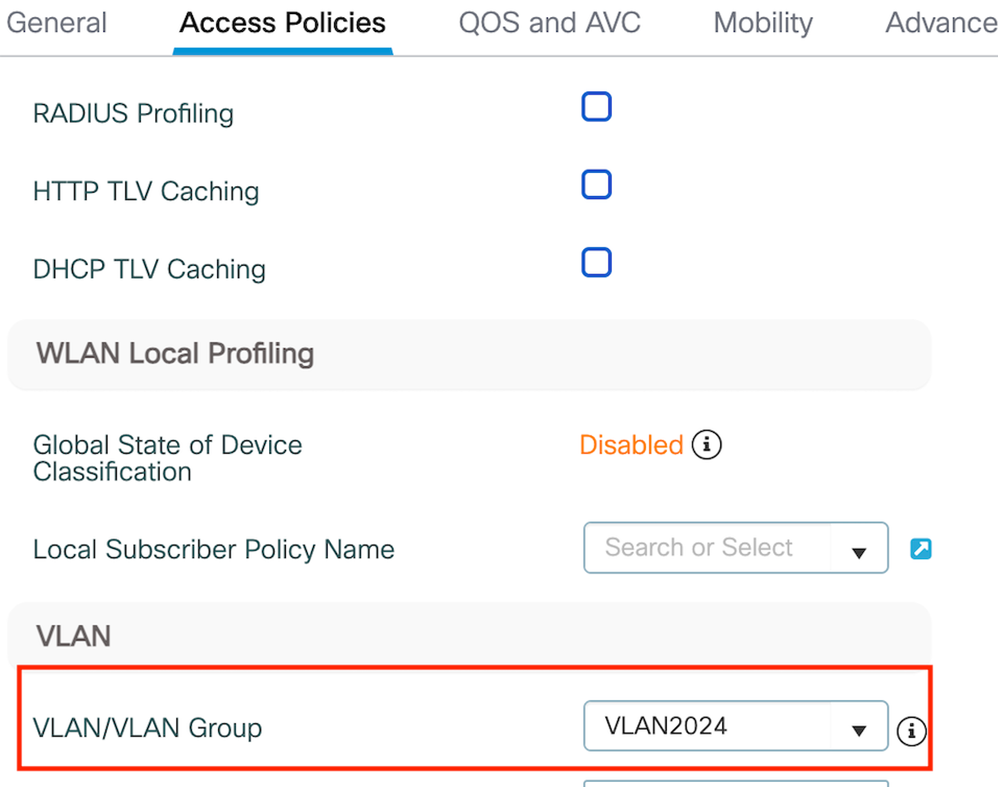

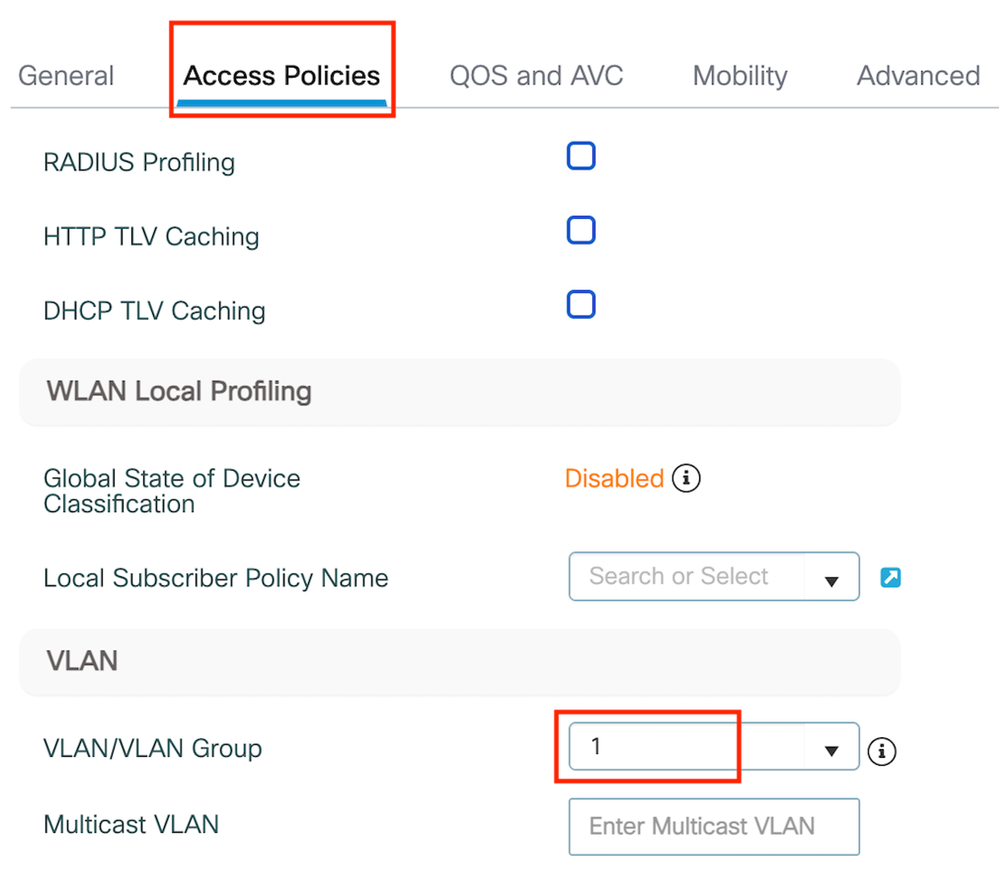

Passaggio 2: Nella scheda Access Policies (Criteri di accesso), assegnare una vlan casuale quando il mapping della vlan è stato completato sul controller di ancoraggio. Nell'esempio, la vlan 1 è configurata

Scheda Criteri di accesso

Scheda Criteri di accesso

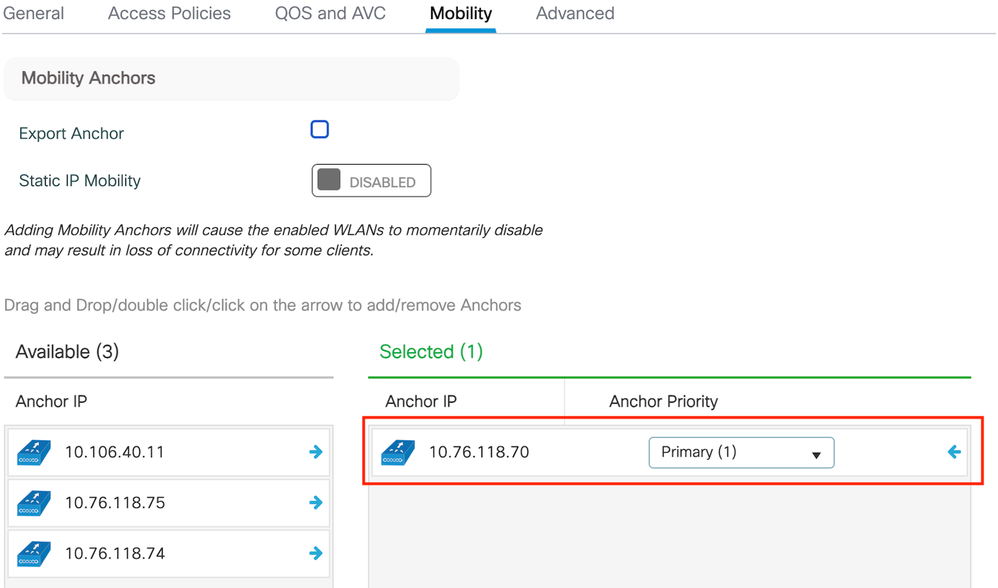

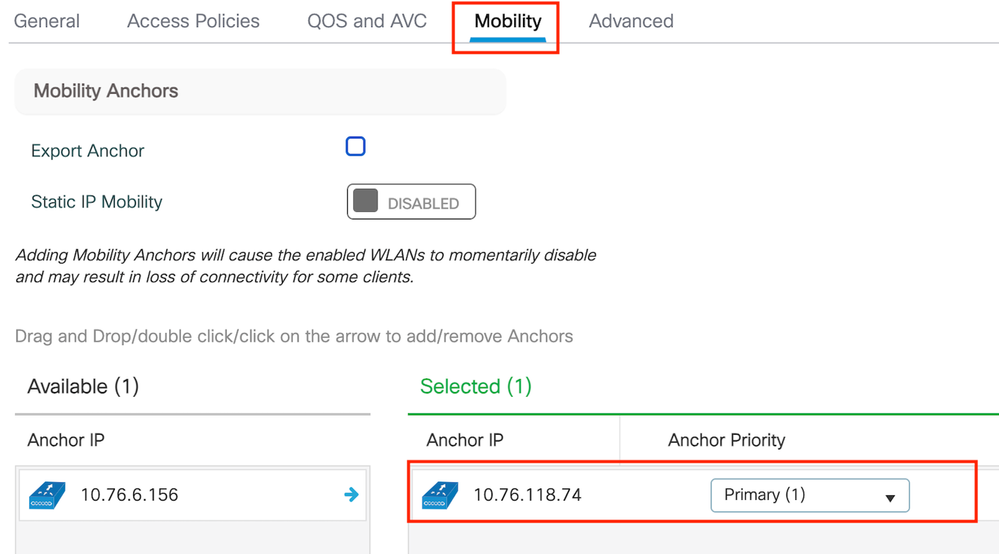

Passaggio 3:Nella scheda Mobility, impostare il controller di ancoraggio su Primary (1) e facoltativamente configurare i tunnel per la mobilità secondaria e terziaria per i requisiti di ridondanza

Mappa della mobilità

Mappa della mobilità

Configurazione dalla CLI

wireless profile policy GuestLANPolicy

mobility anchor 10.76.118.70 priority 1

no shutdown

Configura profilo LAN guest

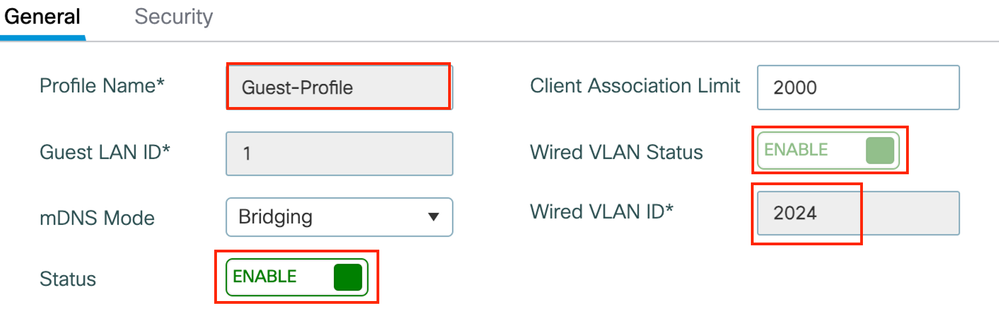

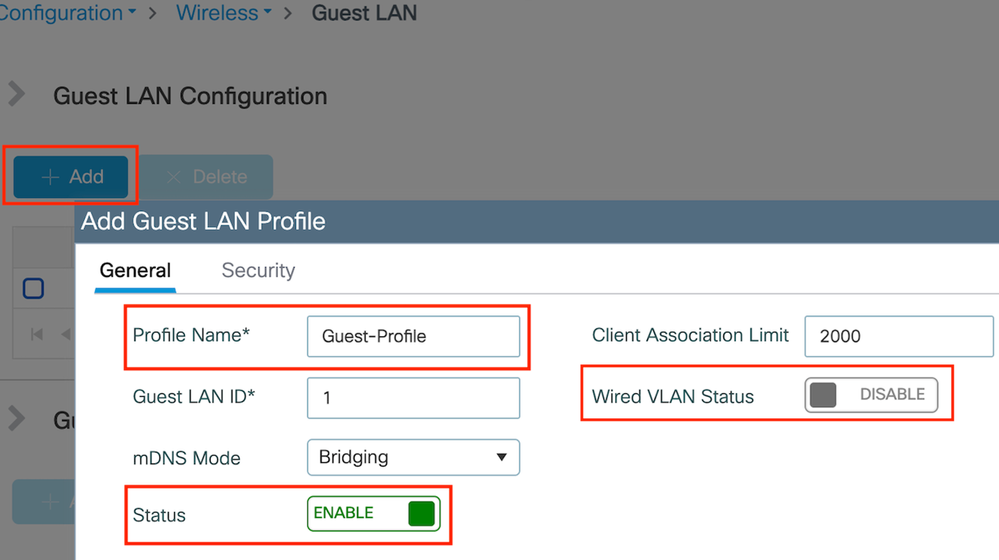

Passaggio 1: Passare a Configurazione > Wireless > LAN guest, selezionare Aggiungi, configurare un nome di profilo univoco, abilitare la VLAN cablata, immettere l'ID VLAN per gli utenti guest cablati e impostare lo stato del profilo su Abilitato.

Profilo LAN guest

Profilo LAN guest

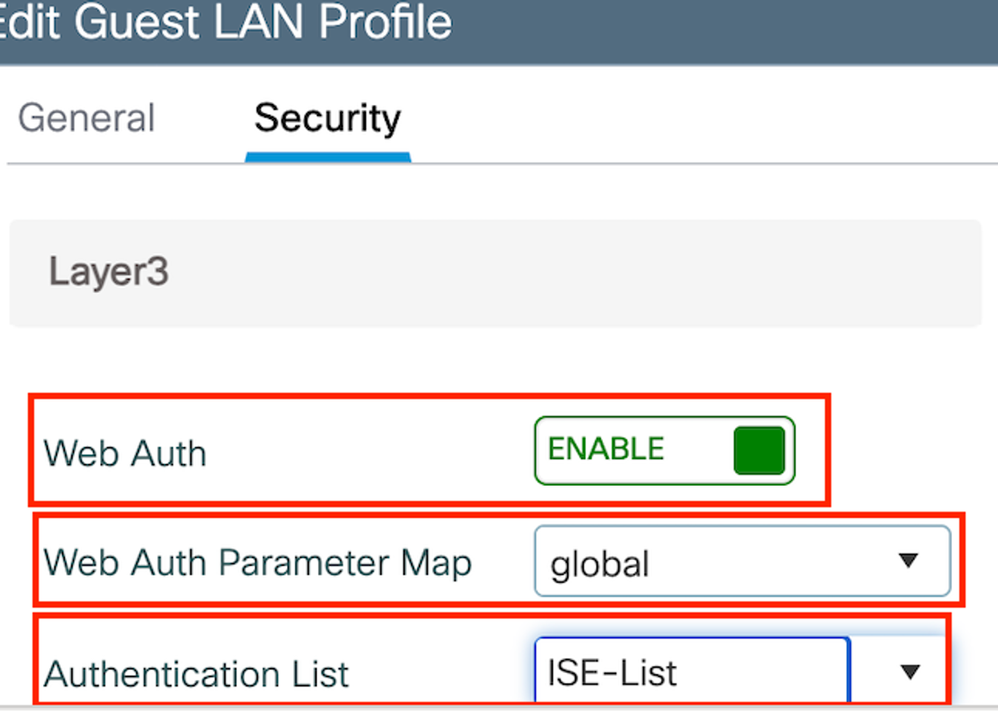

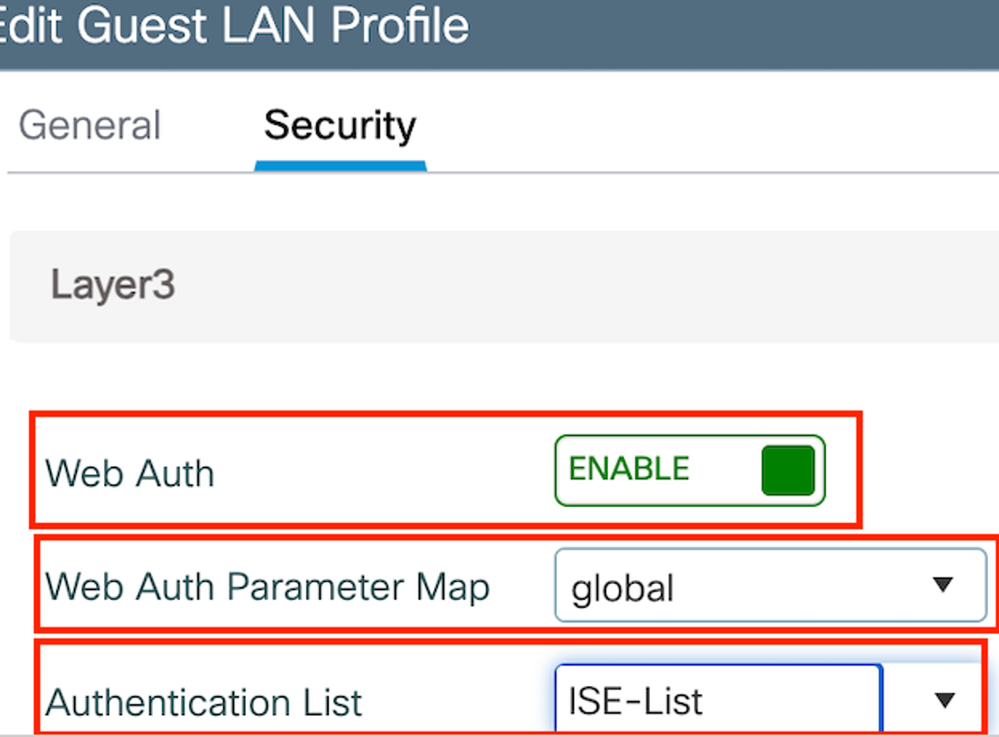

Passaggio 2: nella scheda Sicurezza, abilitare Autenticazione Web, mappare la mappa dei parametri Autenticazione Web e selezionare il server Radius dall'elenco a discesa Autenticazione.

Scheda Sicurezza LAN guest

Scheda Sicurezza LAN guest

Configurazione dalla CLI

guest-lan profile-name Guest-Profile 1 wired-vlan 2024

security web-auth authentication-list ISE-List

security web-auth parameter-map globalMAPPA LAN guest

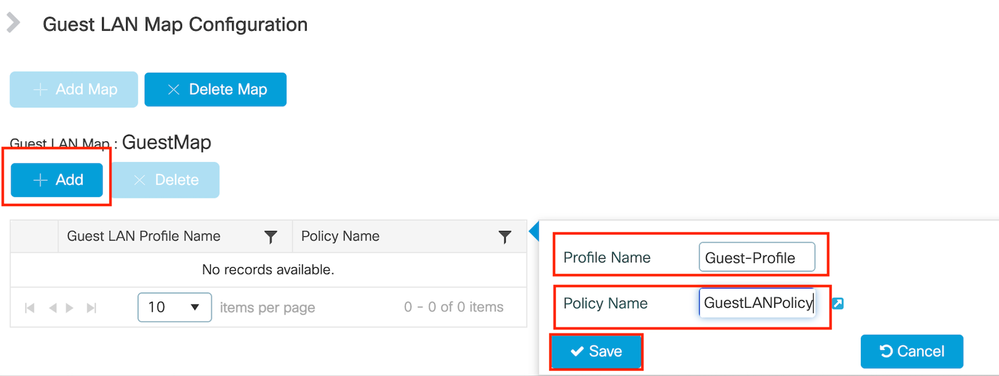

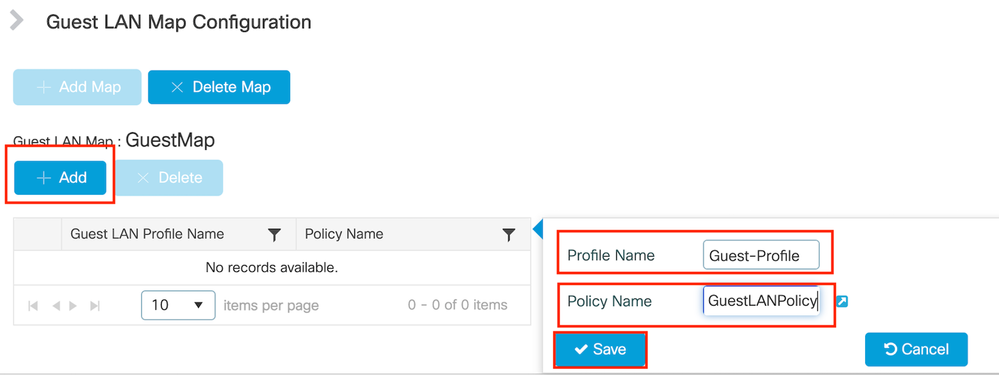

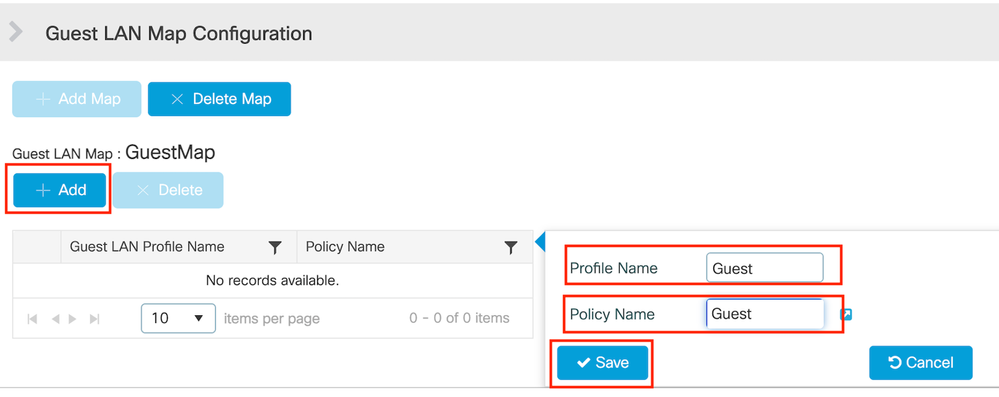

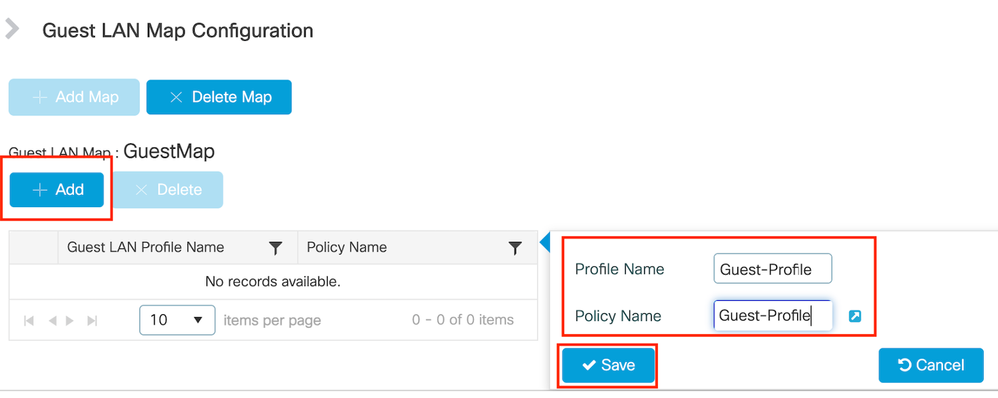

Selezionare Configurazione > Wireless > LAN guest.

Nella sezione di configurazione Guest LAN MAP, selezionare Add e mappare il profilo della policy e il profilo della LAN guest

MAPPA LAN guest

MAPPA LAN guest

Configurazione dalla CLI

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

Configurazione su Anchor 9800 WLC

Configura mapping parametri Web

Passaggio 1: Passare a Configurazione > Sicurezza > Autenticazione Web, selezionare Globale, verificare l'indirizzo IP virtuale del controller e il mapping del trust point e verificare che il tipo sia impostato su webauth.

Mappa parametri globali

Mappa parametri globali

Passaggio 2: nella scheda Avanzate, configurare l'URL della pagina Web esterna per il reindirizzamento del client. Impostare "Reindirizza URL per accesso" e "Reindirizza in caso di errore"; "Reindirizza in caso di esito positivo" è facoltativo.

Dopo la configurazione, nel profilo Web Auth viene visualizzata un'anteprima dell'URL di reindirizzamento.

Scheda Avanzate

Scheda Avanzate

Configurazione dalla CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable.

trustpoint TP-self-signed-3915430211

webauth-http-enable

Impostazioni AAA:

Fase 1. Creazione di un server Radius:

Selezionare Configurazione > Sicurezza > AAA, fare clic su Aggiungi nella sezione Server/Gruppo, quindi nella pagina "Crea server AAA Radius" immettere il nome del server, l'indirizzo IP e il segreto condiviso.

Configurazione server Radius

Configurazione server Radius

Configurazione dalla CLI

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

Passaggio 2: Creare un gruppo di server RADIUS:

Selezionare Aggiungi nella sezione Gruppi di server per definire un gruppo di server e attivare o disattivare i server da includere nella configurazione del gruppo.

Gruppo raggio di ancoraggio

Gruppo raggio di ancoraggio

Configurazione dalla CLI

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2081

deadtime 5

Fase 3. Configurare l'elenco dei metodi AAA:

Passare alla scheda Elenco metodi AAA, selezionare Add in Authentication, definire un nome di elenco di metodi con Type come "login" e Group come "Group", quindi mappare il gruppo di server di autenticazione configurato nella sezione Assigned Server Group.

Elenco dei metodi di autenticazione

Elenco dei metodi di autenticazione

Configurazione dalla CLI

aaa authentication login ISE-List group ISE-GroupConfigura profilo criteri

Passaggio 1: Passare a Configurazione > Tag e profili > Criteri, configurare il profilo dei criteri con lo stesso nome del controller esterno e abilitare il profilo.

Profilo criteri di ancoraggio

Profilo criteri di ancoraggio

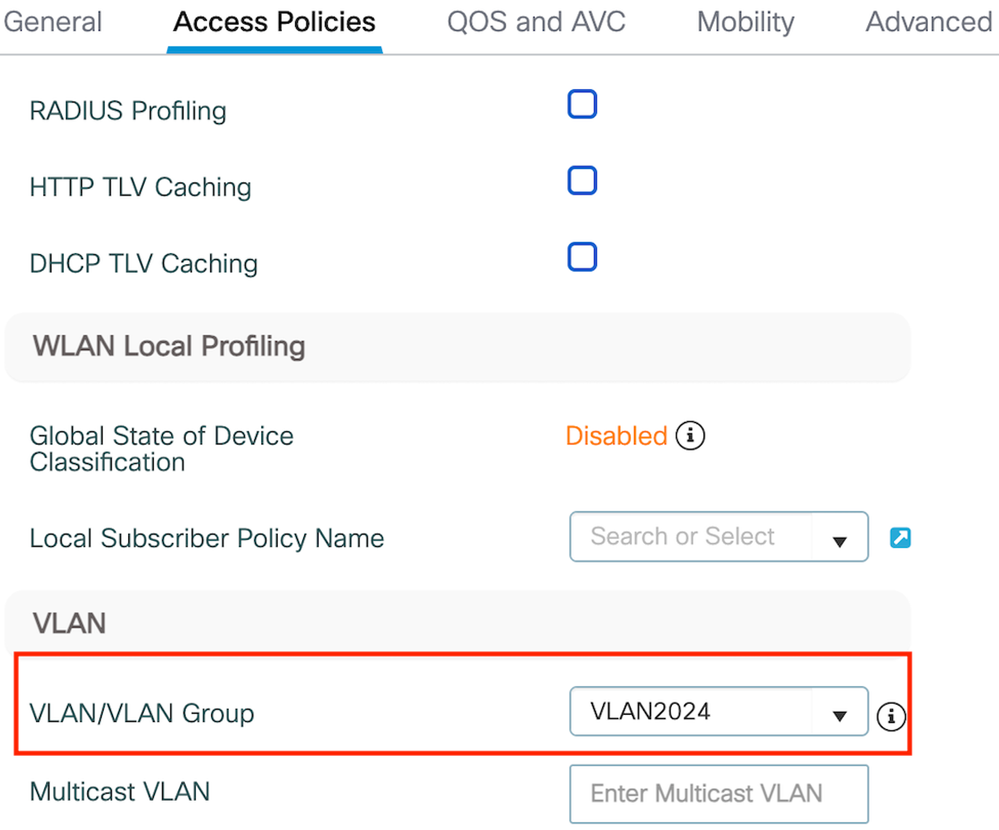

Passaggio 2: In Criteri di accesso, mappare la vlan del client cablato dall'elenco a discesa

Scheda Criteri di accesso

Scheda Criteri di accesso

Nota: la configurazione del profilo dei criteri deve corrispondere sui controller esterno e di ancoraggio, ad eccezione della VLAN.

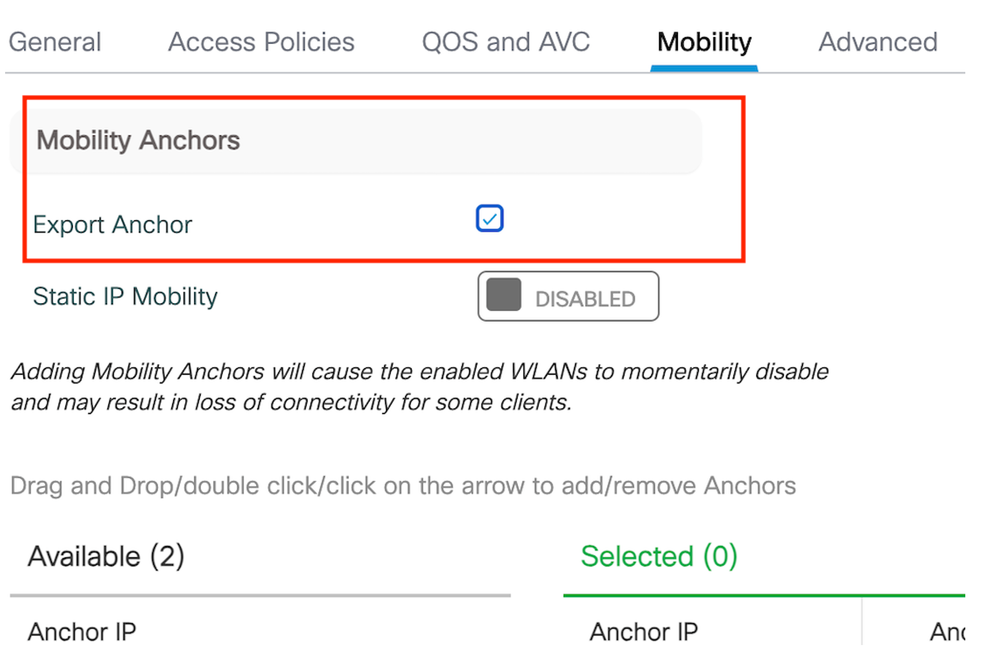

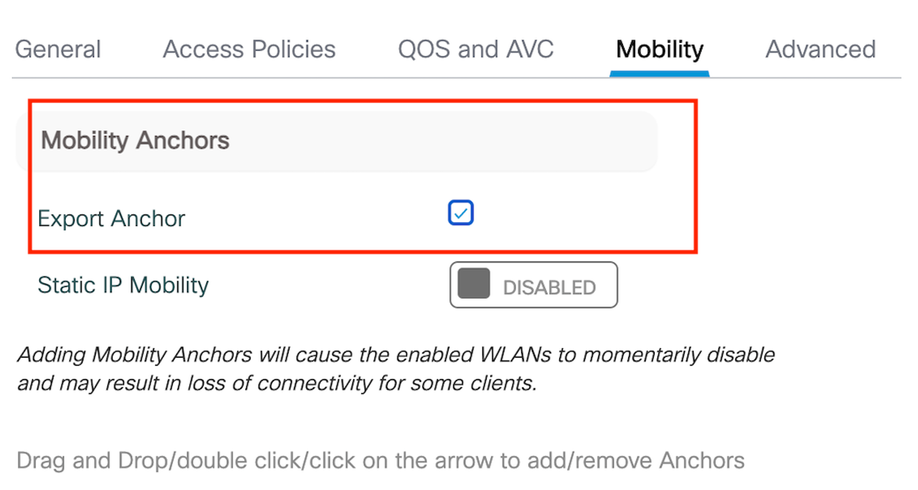

Passo 3: sotto la scheda Mobilità, casella di controllo Esporta ancoraggio.

Ancoraggio esportazione

Ancoraggio esportazione

Nota: questa configurazione designa il controller WLC (Wireless LAN Controller) 9800 come WLC di ancoraggio per qualsiasi WLAN associata al profilo criteri specificato. Quando un WLC esterno 9800 reindirizza i client al WLC di ancoraggio, fornisce i dettagli sulla WLAN e sul profilo delle policy assegnato al client. In questo modo il WLC di ancoraggio può applicare il Profilo criteri locale appropriato in base alle informazioni ricevute.

Configurazione dalla CLI

wireless profile policy GuestLANPolicy

mobility anchor

vlan VLAN2024

no shutdown

Configura profilo LAN guest

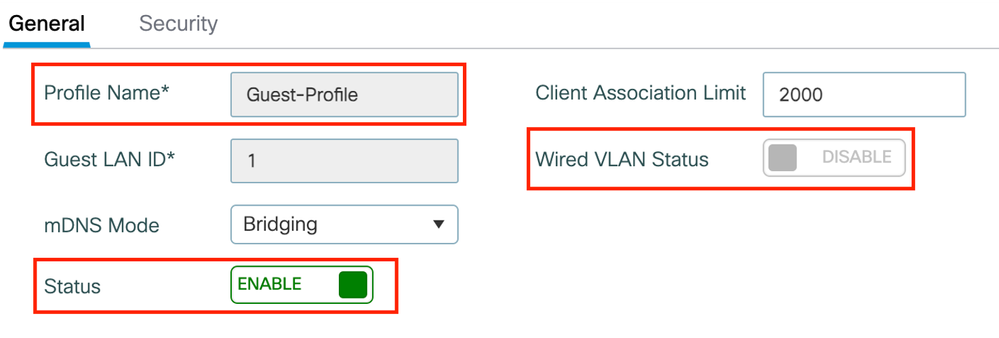

Fase 1. Passare a Configurazione > Wireless > LAN guest, quindi selezionare Aggiungi per creare e configurare il profilo LAN guest. Verificare che il nome del profilo corrisponda a quello del controller esterno. Notare che la VLAN cablata deve essere disabilitata sul controller di ancoraggio.

Profilo LAN guest

Profilo LAN guest

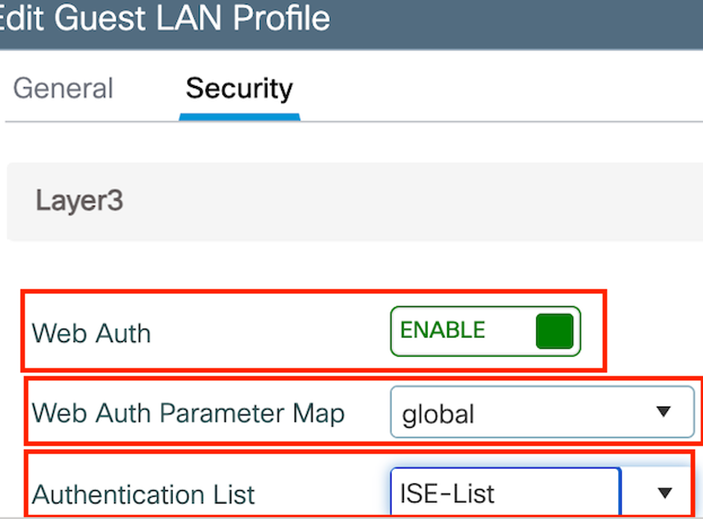

Passaggio 2: nelle impostazioni di protezione, abilitare Web Auth, quindi configurare la mappa dei parametri Web Auth e l'elenco di autenticazione.

Nota: la configurazione del profilo LAN guest deve essere identica tra i controller esterno e di ancoraggio, ad eccezione dello stato della VLAN cablata

Configurazione dalla CLI

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAPPA LAN guest

Fase 1. Passare a Configurazione > Wireless > LAN guest. Nella sezione Configurazione mappe LAN guest, selezionare Add e mappare il profilo criteri al profilo LAN guest.

MAPPA LAN guest

MAPPA LAN guest

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

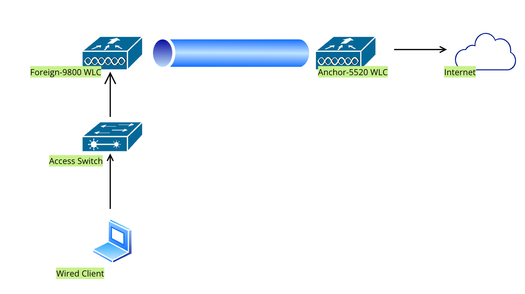

Configurazione di Wired Guest su Catalyst 9800 ancorato al controller AireOS 5520

Topologia della rete

Topologia della rete

Configurazione su Foreign 9800 WLC

Configura mapping parametri Web

Passo 1: passare a Configurazione > Sicurezza > Autenticazione Web e selezionare Globale. Verificare che l'indirizzo IP virtuale del controller e il trust point siano mappati correttamente nel profilo, con il tipo impostato su webauth.

Mappa parametri Web

Mappa parametri Web

Passaggio 2: nella scheda Avanzate, specificare l'URL della pagina Web esterna a cui reindirizzare i client. Configurare l'URL di reindirizzamento per Login e Redirect On-Failure. L'impostazione Reindirizza se riuscito è una configurazione facoltativa.

Scheda Avanzate

Scheda Avanzate

Configurazione dalla CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Nota: per la configurazione AAA, fare riferimento ai dettagli di configurazione forniti nella sezione "" per il WLC esterno di 9800.

Configura profilo criteri

Fase 1. Passare a Configurazione > Tag e profili > Criterio. Selezionare Aggiungi, e nella scheda Generale, fornire un nome per il profilo e abilitare l'interruttore di stato.

Profilo criteri

Profilo criteri

Fase 2. Nella scheda Access Policies (Criteri di accesso), assegnare una VLAN casuale.

Criteri di accesso

Criteri di accesso

Passaggio 3: nella scheda Mobility, attivare il controller di ancoraggio e impostarne la priorità su Primary (1)

Scheda Mobilità

Scheda Mobilità

Nota: il profilo Policy del WLC esterno 9800 deve corrispondere al profilo LAN guest dello switch 5520 Anchor WLC, ad eccezione della configurazione vlan

Configurazione dalla CLI

wireless profile policy Guest

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor 10.76.118.74 priority 1

no shutdown

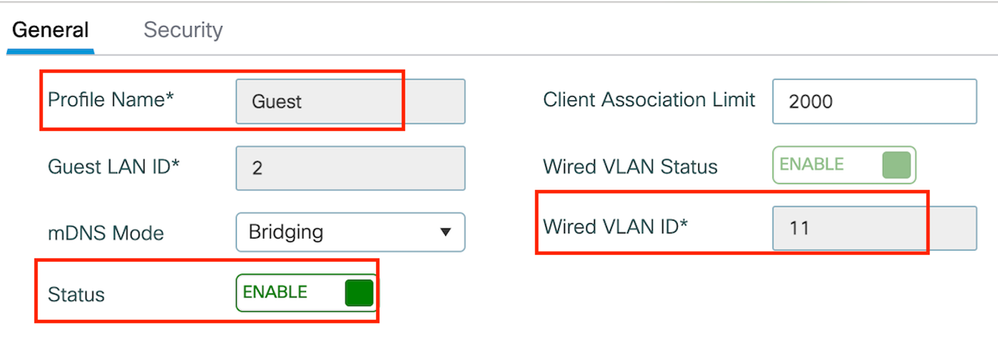

Configura profilo LAN guest

Fase 1. Passare a Configurazione > Wireless > LAN guest e selezionare Add. Configurare un nome di profilo univoco e abilitare la VLAN cablata, specificando l'ID VLAN dedicato agli utenti guest cablati. Infine, lo stato del profilo viene impostato su Abilitato (Enabled).

Criteri LAN guest

Criteri LAN guest

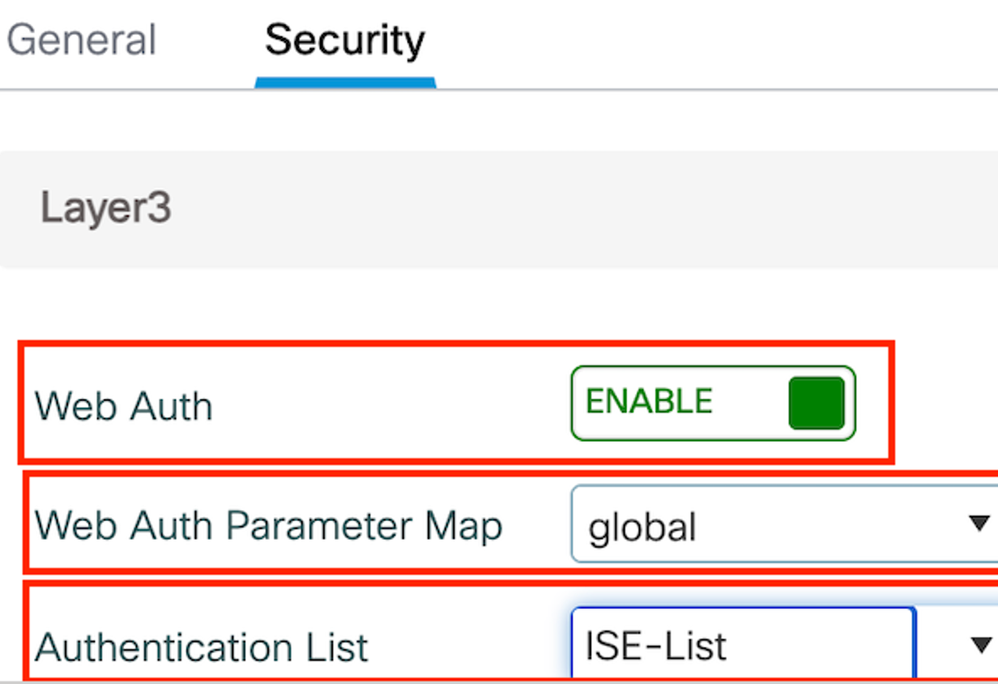

Passaggio 2: nella scheda Sicurezza, abilitare Web Auth, mappare la mappa dei parametri Web Auth e selezionare il server RADIUS dall'elenco a discesa Autenticazione.

Scheda Protezione

Scheda Protezione

Nota: il nome del profilo LAN guest deve essere lo stesso per il controller esterno 9800 e il controller di ancoraggio 5520

Configurazione dalla CLI

guest-lan profile-name Guest 2 wired-vlan 11

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAPPA LAN guest

Fase 1. Passare a Configurazione > Wireless > LAN guest. Nella sezione di configurazione Guest LAN MAP, selezionare Add (Aggiungi) e mappare il profilo criteri al profilo LAN guest.

MAPPA LAN guest

MAPPA LAN guest

Configurazione dalla CLI

wireless guest-lan map GuestMap

guest-lan Guest policy Guest

Configurazione su Anchor 5520 WLC

Configura autenticazione Web

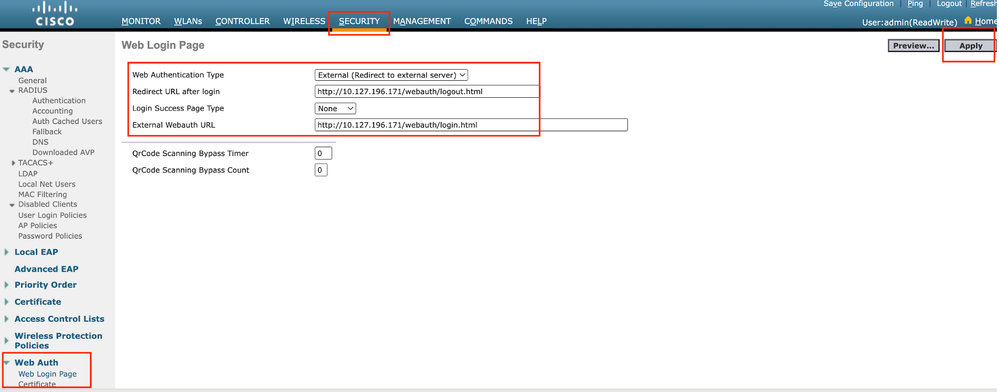

Passaggio 1: Passare a Protezione > Web Auth > Pagina di login Web. Impostare il tipo di autenticazione Web su Esterna (reindirizzamento su server esterno) e configurare l'URL di autenticazione Web esterno. L'opzione Reindirizza URL dopo l'accesso è facoltativa e può essere configurata se i client devono essere reindirizzati a una pagina dedicata dopo l'autenticazione.

Impostazioni autenticazione Web

Impostazioni autenticazione Web

Impostazioni AAA:

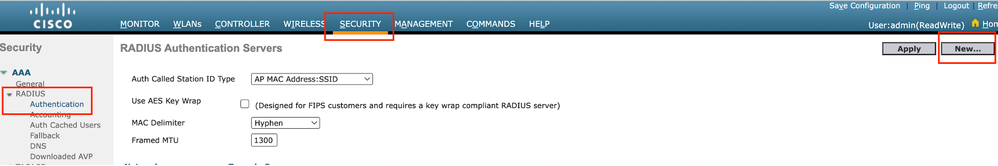

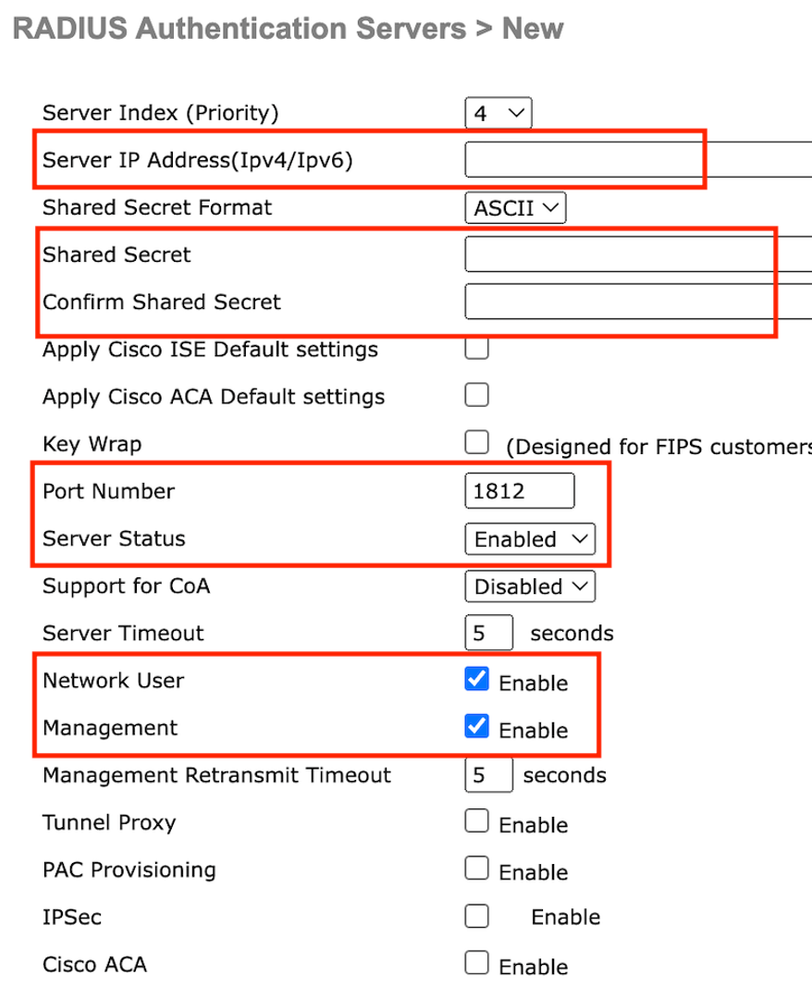

Fase 1. Configurare il server RADIUS

Selezionare Protezione > Raggio > Autenticazione > Nuovo.

Server Radius

Server Radius

Passaggio 2: configurare l'indirizzo IP e il segreto condiviso del server RADIUS sul controller. Impostare lo stato del server su Abilitato e selezionare la casella di controllo Utente in rete.

Configurazione server

Configurazione server

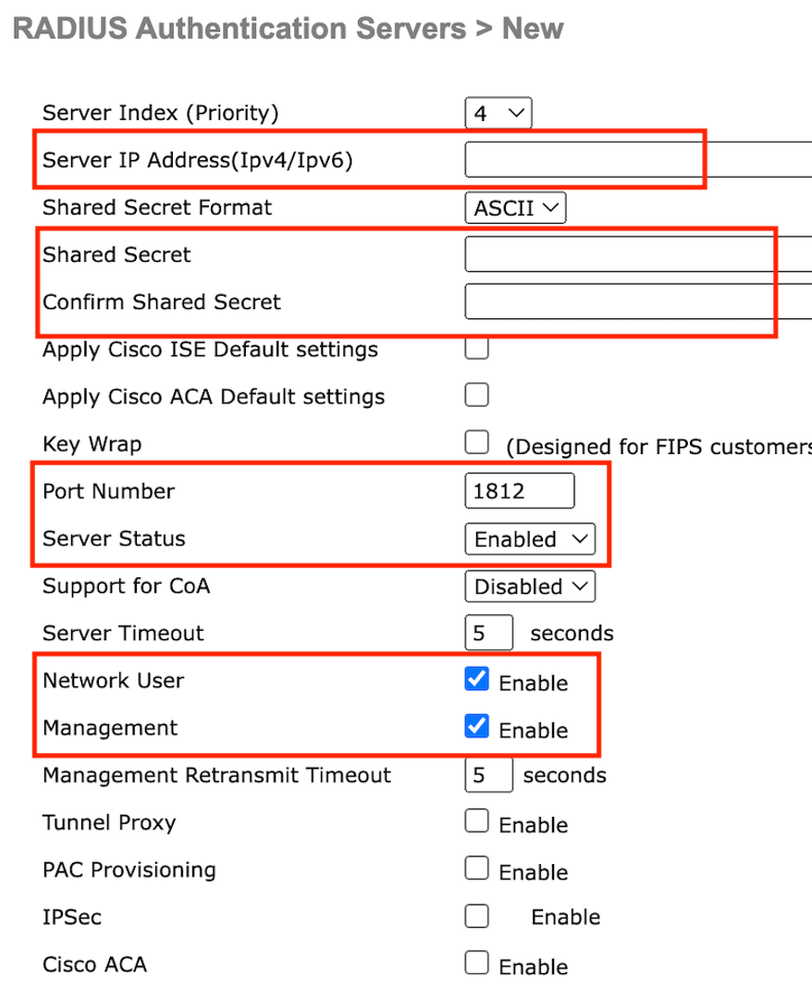

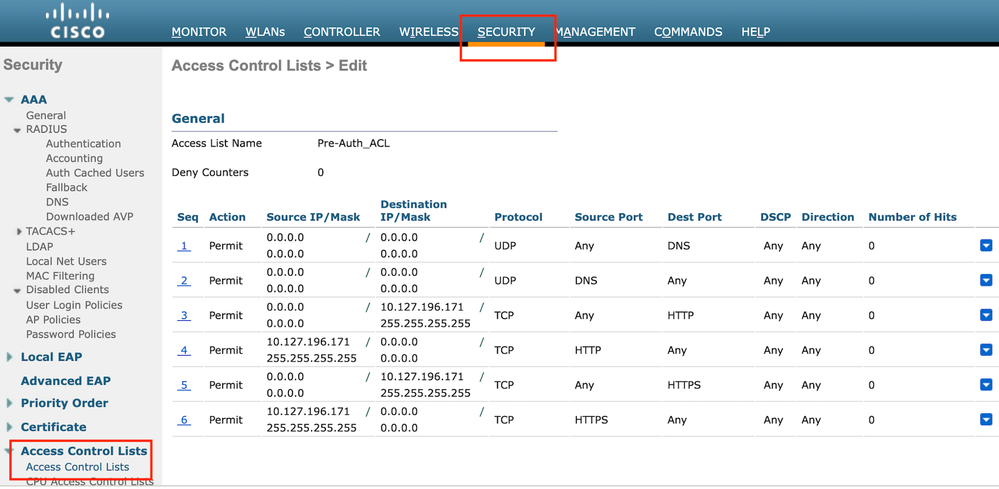

Configura elenco di controllo di accesso

Passo 1: passare a Sicurezza > Lista di controllo di accesso e selezionare Nuovo. Creare un ACL di preautenticazione che autorizzi il traffico verso il DNS e il server Web esterno.

Elenco di accesso per autorizzare il traffico verso il server Web

Elenco di accesso per autorizzare il traffico verso il server Web

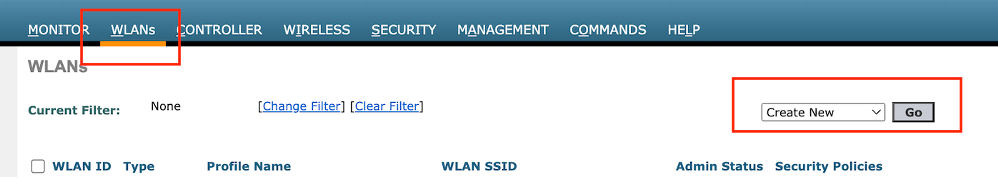

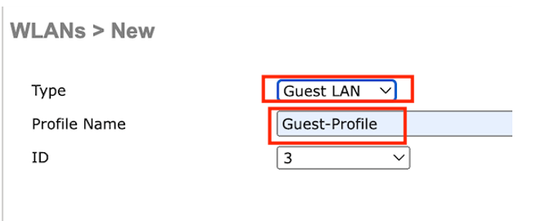

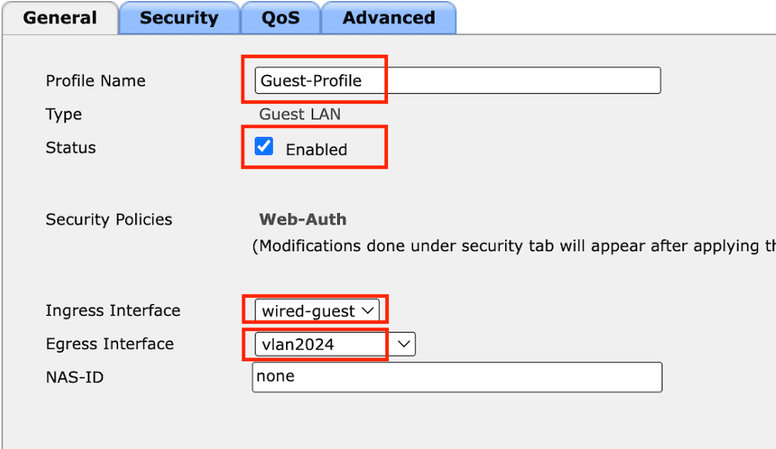

Configura profilo LAN guest

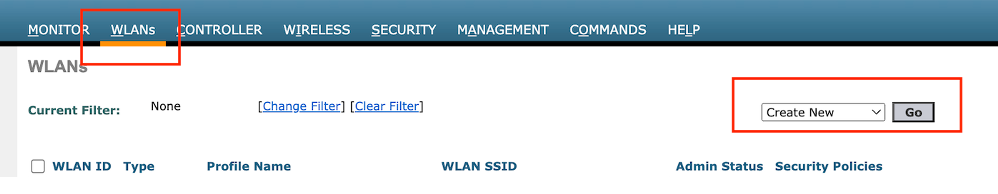

Passaggio 1: Passare a WLAN > selezionare Crea nuovo.

Selezionare Type come Guest LAN e configurare lo stesso nome del profilo dei criteri del controller esterno 9800.

Crea LAN guest

Crea LAN guest

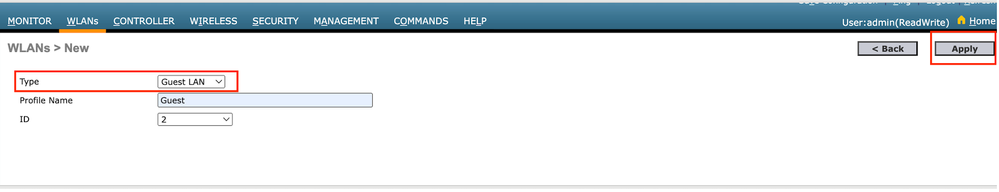

Profilo LAN guest

Profilo LAN guest

Fase 2. Mappare le interfacce in entrata e in uscita sul profilo LAN guest.

In questo caso, l'interfaccia in ingresso è nessuna, in quanto è il tunnel EoIP del controller esterno.

L'interfaccia in uscita è la VLAN a cui il client cablato si connette fisicamente.

Profilo LAN guest

Profilo LAN guest

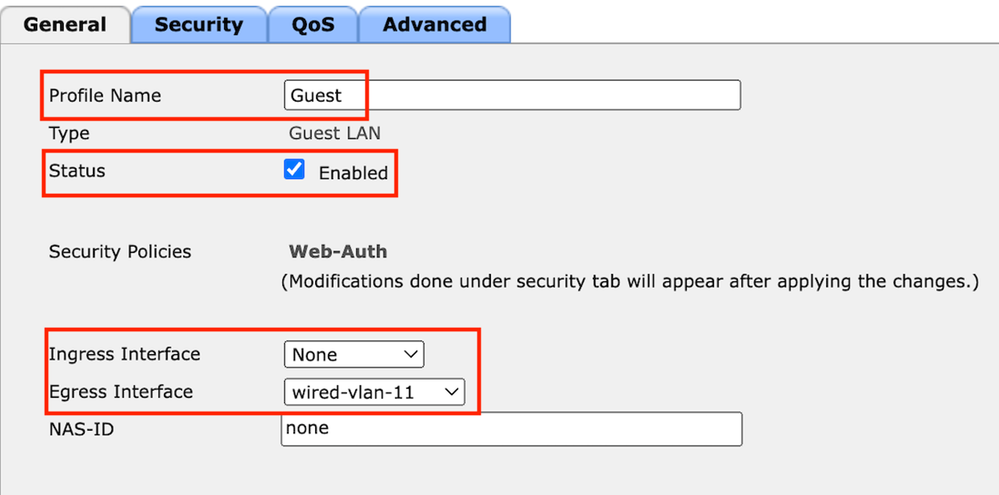

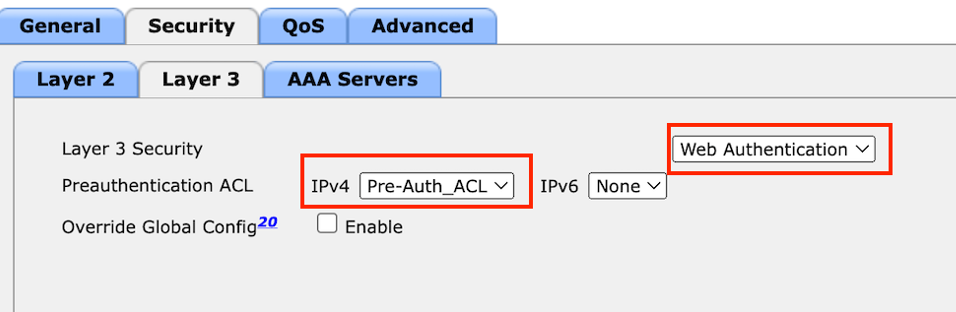

Passaggio 3: nella scheda Sicurezza, selezionare Sicurezza di layer 3 come Autenticazione Web e mappare l'ACL di preautenticazione.

Scheda Sicurezza LAN guest

Scheda Sicurezza LAN guest

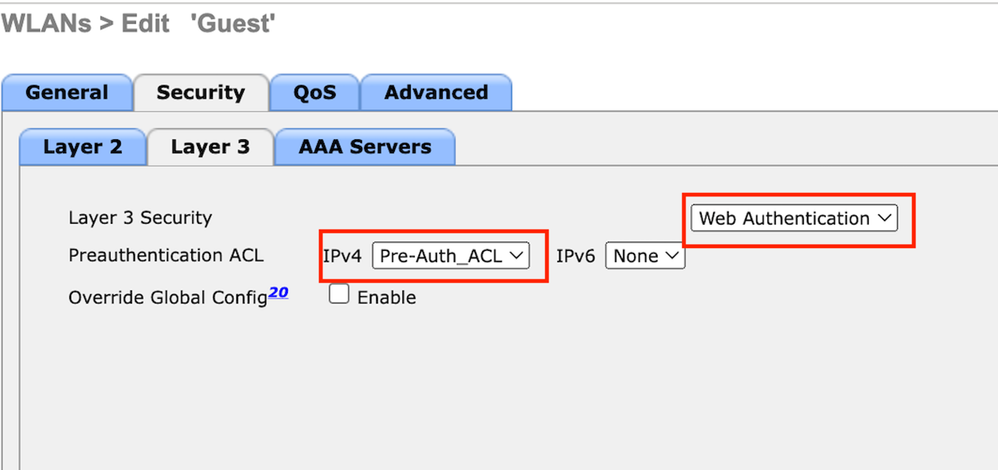

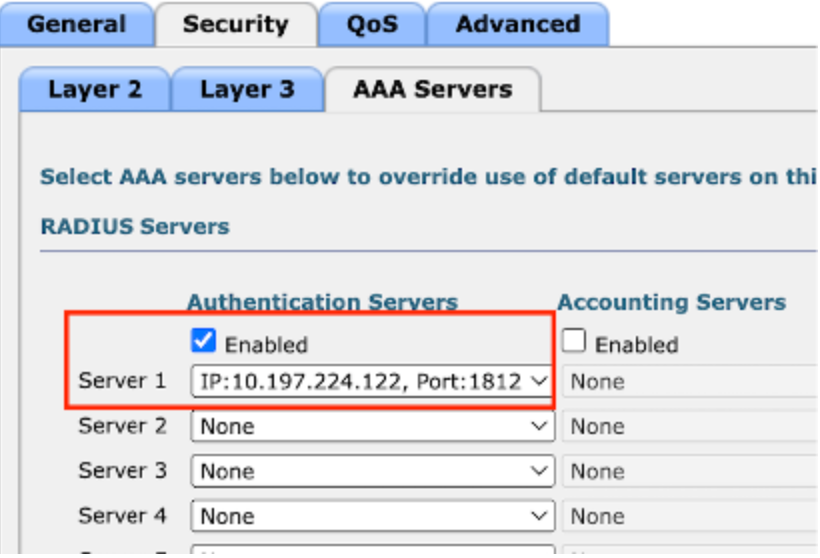

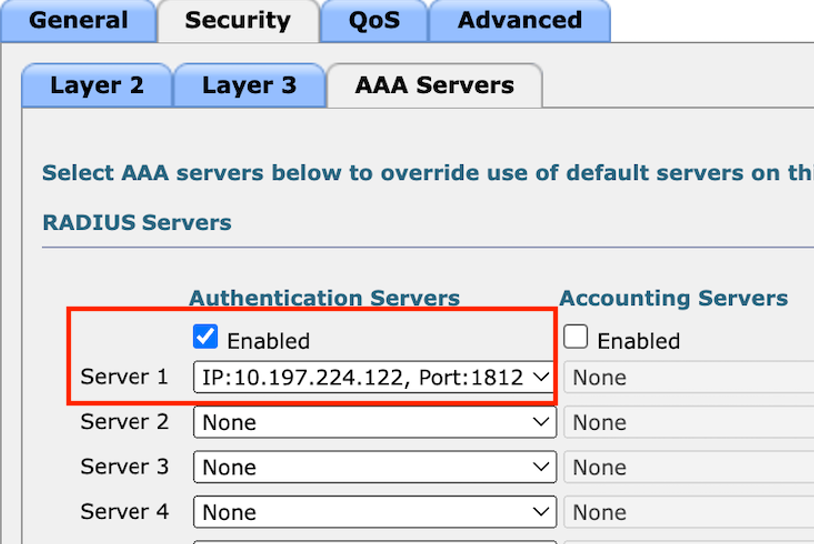

Passaggio 4: Passare a Sicurezza > Server AAA.

Selezionare l'elenco a discesa e mappare il server radius al profilo LAN guest.

Mappare il server radius al profilo LAN guest

Mappare il server radius al profilo LAN guest

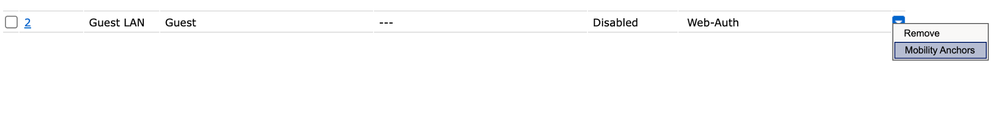

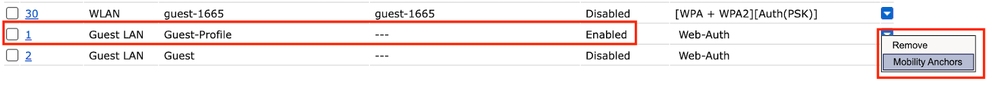

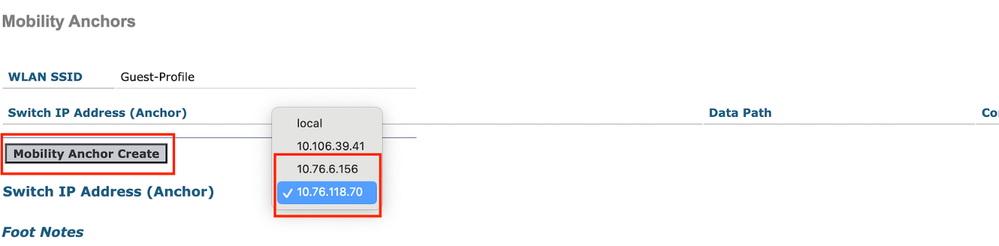

Fase 5. Passare alla WLAN. Posizionare il puntatore del mouse sull'icona a discesa del profilo LAN guest e selezionare Mobility Anchors.

Passaggio 6: selezionare Creazione ancoraggio di mobilità per configurare il controller come ancoraggio di esportazione per questo profilo LAN guest.

Creazione ancoraggio di mobilità

Creazione ancoraggio di mobilità

Configurazione di Wired Guest su AireOS 5520 ancorato a Catalyst 9800

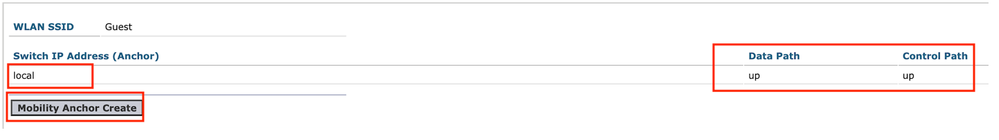

Topologia della rete

Topologia della rete

Configurazione su router esterno 5520 WLC

Configurazione interfaccia controller

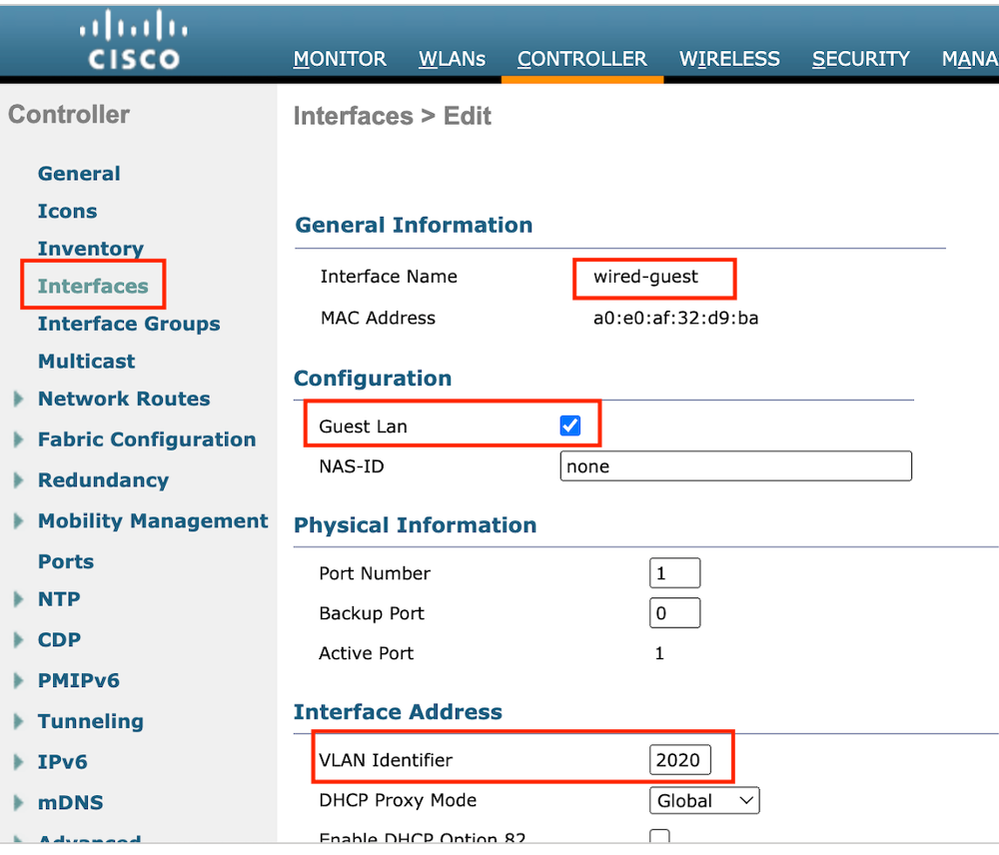

Passo 1: passare a Controller > Interfacce > Nuovo. Configurare un nome di interfaccia, un ID VLAN e abilitare la LAN guest.

Il guest cablato richiede due interfacce dinamiche.

Creare innanzitutto un'interfaccia dinamica di layer 2 e designarla come LAN guest. Questa interfaccia funge da interfaccia in entrata per la LAN guest, in cui i client cablati si connettono fisicamente.

Interfaccia in ingresso

Interfaccia in ingresso

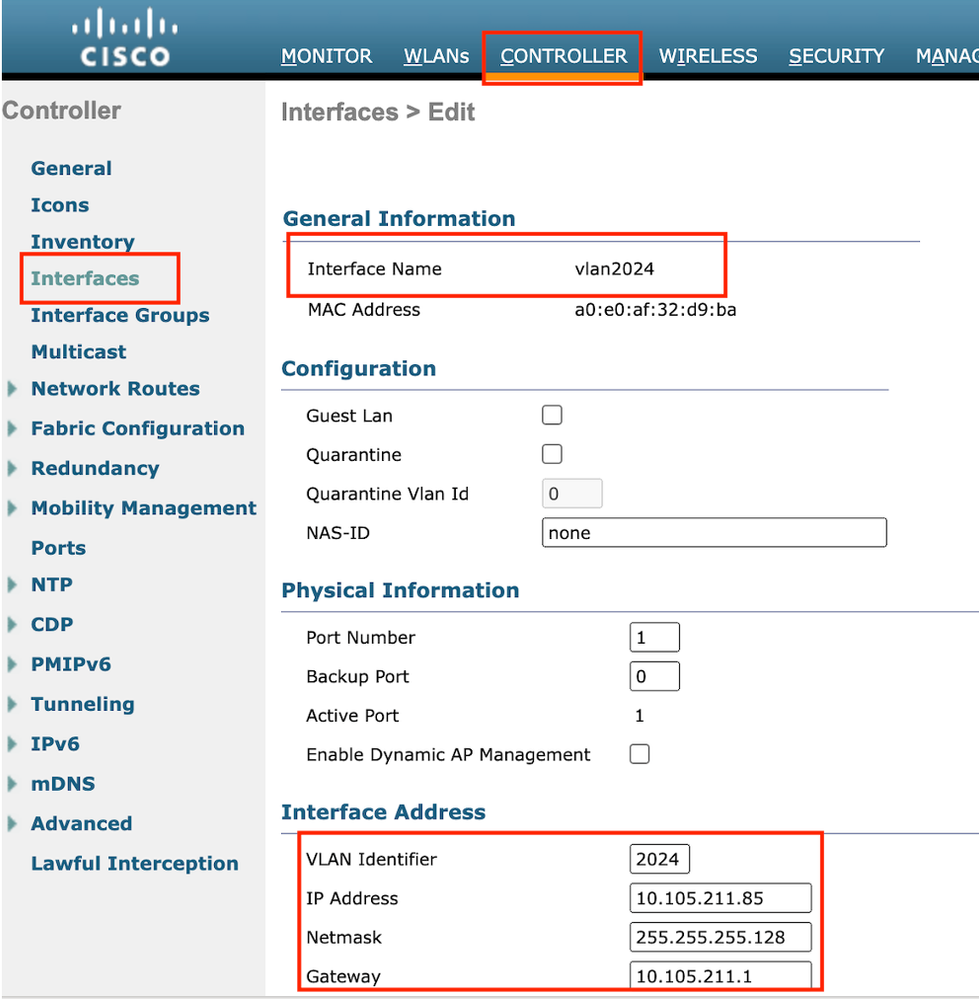

Passo 2: passare a Controller > Interfacce > Nuovo. Configurare un nome di interfaccia, ossia l'ID VLAN.

La seconda interfaccia dinamica deve essere un'interfaccia di layer 3 sul controller. I client cablati ricevono l'indirizzo IP da questa subnet vlan. Questa interfaccia funge da interfaccia in uscita per il profilo LAN guest.

Interfaccia in uscita

Interfaccia in uscita

Configurazione porta switch

Gli utenti guest cablati si connettono allo switch del livello di accesso. Queste porte designate devono essere configurate con la VLAN in cui è abilitata la LAN guest sul controller

Configurazione porta switch livello di accesso

interfaccia gigabit Ethernet <x/x/x>

descrizione Wired Guest Access

switchport access vlan 2020

accesso in modalità switchport

fine

Configurazione porta uplink del controller esterno

interfaccia TenGigabit Ethernet<x/x/x>

descrizione Porta trunk su WLC esterno

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081.2020

fine

Configurazione porta uplink controller di ancoraggio

interfaccia TenGigabit Ethernet<x/x/x>

descrizione Porta trunk per il WLC di ancoraggio

switchport mode trunk

switchport trunk native vlan 2081

switchport trunk allowed vlan 2081.2024

fine

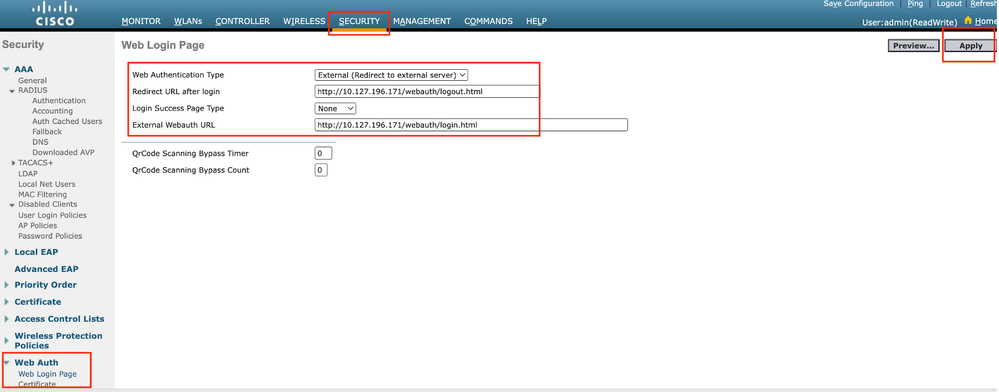

Configura autenticazione Web

Passaggio 1: Passare a Protezione > Web Auth > Pagina di login Web. Impostare il tipo di autenticazione Web su Esterna (reindirizzamento su server esterno) e configurare l'URL di autenticazione Web esterno. L'opzione Reindirizza URL dopo l'accesso è facoltativa e può essere configurata se i client devono essere reindirizzati a una pagina dedicata dopo l'autenticazione.

Impostazioni autenticazione Web

Impostazioni autenticazione Web

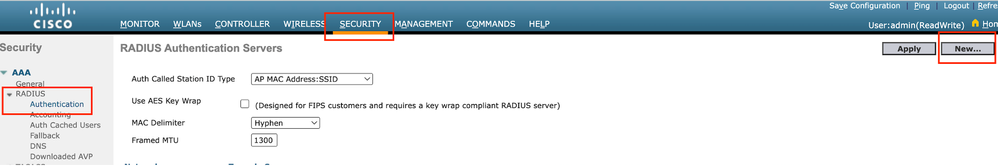

Impostazioni AAA:

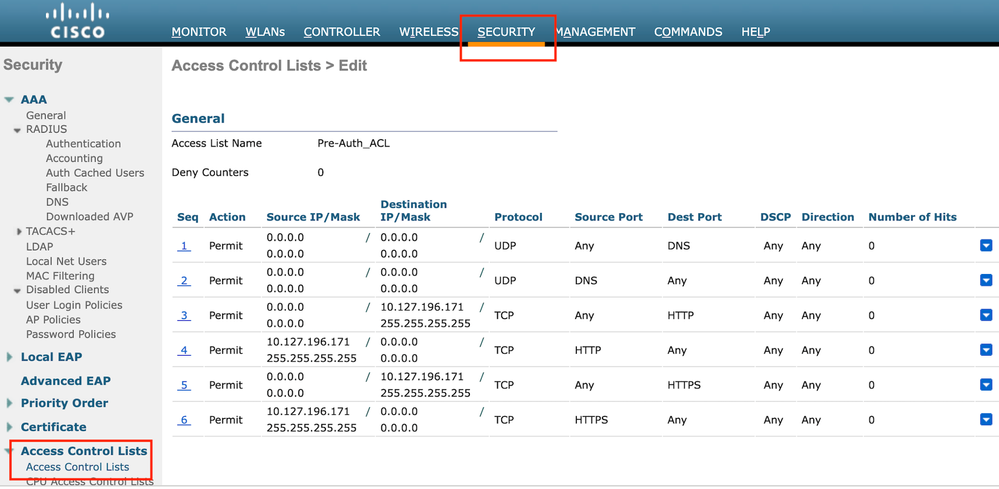

Fase 1. Configurare il server RADIUS

Selezionare Protezione > Raggio > Autenticazione > Nuovo.

Server Radius

Server Radius

Passaggio 2: configurare l'indirizzo IP e il segreto condiviso del server RADIUS sul controller. Impostare lo stato del server su Abilitato e selezionare la casella di controllo Utente in rete.

Configurazione server

Configurazione server

Configura elenco di controllo di accesso

Passo 1: passare a Sicurezza > Lista di controllo di accesso e selezionare Nuovo. Creare un ACL di preautenticazione che autorizzi il traffico verso il DNS e il server Web esterno.

Elenco di accesso per autorizzare il traffico verso il server Web

Elenco di accesso per autorizzare il traffico verso il server Web

Configura profilo LAN guest

Fase 1. Passare a WLAN > Crea nuovo > Vai.

Profilo LAN guest

Profilo LAN guest

Selezionare Tipo come LAN guest e configurare un nome di profilo. È necessario configurare lo stesso nome sul profilo criteri e sul profilo LAN guest del controller di ancoraggio 9800.

Profilo LAN guest

Profilo LAN guest

Fase 2. Nella scheda General (Generale), mappare l'interfaccia in entrata e in uscita sul profilo LAN guest.

L'interfaccia in ingresso è la vlan a cui si connettono fisicamente i client cablati.

L'interfaccia in uscita è la subnet vlan richiesta dai client per l'indirizzo IP.

Profilo LAN guest

Profilo LAN guest

Passaggio 3: Passare a Sicurezza > Layer 3.

Selezionare Sicurezza di livello 3 come Autenticazione Web ed eseguire il mapping dell'ACL di preautenticazione.

Scheda Protezione di livello 3

Scheda Protezione di livello 3

Fase 4:

Nella scheda Server AAA, mappare il server Radius e selezionare la casella di controllo Abilitato.

Mappatura dei server radius al profilo LAN guest

Mappatura dei server radius al profilo LAN guest

Fase 5. Passare alla pagina WLAN e passare il mouse sull'icona a discesa del profilo LAN guest e selezionare Mobility Anchors.

Ancoraggi per la mobilità

Ancoraggi per la mobilità

Passaggio 6: mappare l'ancoraggio di mobilità dall'elenco a discesa al profilo LAN guest.

Mappatura dell'ancoraggio mobilità alla LAN guest

Mappatura dell'ancoraggio mobilità alla LAN guest

Configurazione su Anchor 9800 WLC

Configura mapping parametri Web

Passo 1: passare a Configurazione > Sicurezza > Autenticazione Web e selezionare Globale. Verificare che l'indirizzo IP virtuale del controller e il trust point siano mappati correttamente nel profilo, con il tipo impostato su webauth.

Mappa parametri Web

Mappa parametri Web

Passaggio 2: nella scheda Avanzate, specificare l'URL della pagina Web esterna a cui reindirizzare i client. Configurare l'URL di reindirizzamento per Login e Redirect On-Failure. L'impostazione Reindirizza se riuscito è una configurazione facoltativa.

Scheda Avanzate

Scheda Avanzate

Configurazione dalla CLI

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Nota: per la configurazione AAA, consultare i dettagli della configurazione forniti nella sezione "Configure Wired Guest on Catalyst 9800 ancorato a un altro Catalyst 9800" per il WLC esterno di 9800.

Configura profilo criteri

Fase 1. Passare a Configurazione > Tag e profili > Criterio. Configurare il profilo dei criteri con lo stesso nome utilizzato per il profilo LAN guest del controller esterno.

Profilo criterio

Profilo criterio

Passaggio 2: Nella scheda Access Policies (Criteri di accesso), mappare la vlan del client cablato dall'elenco a discesa

Criteri di accesso

Criteri di accesso

Passaggio 3: Nella scheda Mobilità, selezionare la casella di controllo Esporta ancoraggio.

Scheda Mobility

Scheda Mobility

Configurazione dalla CLI

wireless profile policy Guest-Profile

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor

vlan VLAN2024

no shutdown

Configura profilo LAN guest

Fase 1. Passare a Configurazione > Wireless > LAN guest e selezionare Aggiungi per configurare il profilo LAN guest e disabilitare lo stato della VLAN cablata.

Il nome del profilo LAN guest sull'ancoraggio deve essere uguale al profilo LAN guest sul WLC esterno.

Profilo LAN guest

Profilo LAN guest

Fase 2. Nella scheda Protezione, abilitare Autenticazione Web. Selezionare la mappa dei parametri Autenticazione Web e l'elenco Autenticazione dall'elenco a discesa

Scheda Sicurezza LAN guest

Scheda Sicurezza LAN guest

Configurazione dalla CLI

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

MAPPA LAN guest

Fase 1. Passare a Configurazione > Wireless > LAN guest. Nella sezione di configurazione Guest LAN MAP, selezionare Add (Aggiungi) e mappare il profilo criteri al profilo LAN guest.

MAPPA LAN guest

MAPPA LAN guest

Verifica

Convalida configurazione controller

riepilogo lan guest #show

GLAN GLAN Profile Name Status

------------------------------------------------

1 Guest-Profile UP

2 Guest UP

#show guest-lan id 1

Guest-LAN Profile Name : Guest

================================================

Guest-LAN ID : 2

Wired-Vlan : 11

Status : Enabled

Number of Active Clients : 0

Max Associated Clients : 2000

Security

WebAuth : Enabled

Webauth Parameter Map : global

Webauth Authentication List : ISE-List

Webauth Authorization List : Not configured

mDNS Gateway Status : Bridge

#show parameter-map, tipo webauth global

Parameter Map Name : global

Type : webauth

Redirect:

For Login : http://10.127.196.171/webauth/login.html

On Success : http://10.127.196.171/webauth/logout.html

On Failure : http://10.127.196.171/webauth/failed.html

Portal ipv4 : 10.127.196.171

Virtual-ipv4 : 192.0.2.1 #show parameter-map type webauth name <nome profilo> (se viene utilizzato un profilo di parametro Web personalizzato)

riepilogo di #show wireless guest-lan-map

GLAN Profile Name Policy Name

------------------------------------------------------------------------------

Guest Guest

riepilogo mobilità wireless #show

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.76.118.70 10.76.118.70 f4bd.9e59.314b cisco1 0.0.0.0 :: Up 1385

#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server trustpoint: TP-self-signed-3010594951

>mostra riepilogo lan guest

Number of Guest LANs............................. 1

GLAN ID GLAN Profile Name Status Interface Name

------- ------------------------------------- -------- --------------------

2 Guest Enabled wired-vlan-11

>show guest-lan 2

Guest LAN Identifier............................. 2

Profile Name..................................... Guest

Status........................................... Enabled

Interface........................................ wired-vlan-11

Radius Servers

Authentication................................ 10.197.224.122 1812 *

Web Based Authentication...................... Enabled

Web Authentication Timeout.................... 300

IPv4 ACL........................................ Pre-Auth_ACL

Mobility Anchor List

GLAN ID IP Address Status

------- --------------- ------

2 10.76.118.74 Up

>mostra tutto web personalizzato

Radius Authentication Method..................... PAP

Cisco Logo....................................... Enabled

CustomLogo....................................... None

Custom Title..................................... None

Custom Message................................... None

Custom Redirect URL.............................. http://10.127.196.171/webauth/logout.html

Web Authentication Login Success Page Mode....... None

Web Authentication Type.......................... External

Logout-popup..................................... Enabled

External Web Authentication URL.................. http://10.127.196.171/webauth/login.html

QR Code Scanning Bypass Timer.................... 0

QR Code Scanning Bypass Count.................... 0

>show custom-web guest-lan 2

Guest LAN Status.............................. Enabled

Web Security Policy........................... Web Based Authentication

WebAuth Type.................................. External

Global Status................................. EnabledConvalida stato criteri client

Su Foreign,

riepilogo client wireless #show

Lo stato di gestione dei criteri client nel controller esterno viene ESEGUITO dopo la corretta associazione del client.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 N/A GLAN 1 Run 802.3 Web Auth Export Foreign >show client detail a0ce.c8c3.a9b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

User Authenticated by ........................... None

Client User Group................................

Client NAC OOB State............................. Access

guest-lan........................................ 1

Wireless LAN Profile Name........................ Guest-Profile

Mobility State................................... Export Foreign

Mobility Anchor IP Address....................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

EAP Type......................................... Unknown

Interface........................................ wired-guest-egress

VLAN............................................. 2024

Quarantine VLAN.................................. 0

Su ancoraggio,

La transizione dello stato del client deve essere monitorata sul controller di ancoraggio.

Stato di Gestione criteri client in attesa di autenticazione Web.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Webauth Pending 802.3 Web Auth Export Anchor Una volta eseguita l'autenticazione del client, lo stato di gestione dei criteri passa allo stato RUN.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Run 802.3 Web Auth Export Anchor

dettaglio #show wireless client mac-address a0ce.c8c3.a9b5

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Mobility:

Foreign IP Address : 10.76.118.74

Point of Attachment : 0xA0000003

Point of Presence : 0

Move Count : 1

Mobility Role : Export Anchor

Mobility Roam Type : L3 Requested

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

VLAN : VLAN2024

Session Manager:

Point of Attachment : mobility_a0000003

IIF ID : 0xA0000003

Authorized : FALSE

Session timeout : 28800

Common Session ID: 4a764c0a0000008ea0285466

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Login

Webauth Method : Webauth

Server Policies:

Resultant Policies:

URL Redirect ACL : WA-v4-int-10.127.196.171

Preauth ACL : WA-sec-10.127.196.171

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

Il client passa allo stato RUN dopo la corretta autenticazione Web.

visualizzare i dettagli dell'indirizzo mac del client wireless a0ce.c8c3.a9b5

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client Username : testuser

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Wireless LAN Network Name (SSID) : N/A

BSSID : N/A

Connected For : 81 seconds

Protocol : 802.3

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 81 seconds

VLAN : VLAN2024

Last Tried Aaa Server Details:

Server IP : 10.197.224.122

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

>show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

Wireless LAN Profile Name........................ Guest

WLAN Profile check for roaming................... Disabled

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 90 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ No

Policy Manager State............................. WEBAUTH_REQD

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACLPre-auth

IPv4 ACL Applied Status................. Yes

Pre-auth IPv4 ACL Applied Status................. Yes Dopo l'autenticazione, il client passa allo stato RUN.

show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. testuser

Client Webauth Username ......................... testuser

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ testuser

Client NAC OOB State............................. Access

Connected For ................................... 37 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

Pre-auth IPv4 ACL Applied Status................. Yes

EAP Type......................................... Unknown

Interface........................................ wired-vlan-11

VLAN............................................. 11

Quarantine VLAN.................................. 0

Risoluzione dei problemi

Debug del controller AireOS

Abilita debug client

>debug client <H.H.H>

Per verificare se il debug è abilitato

>mostra debug

Per disabilitare il debug

debug disable-all

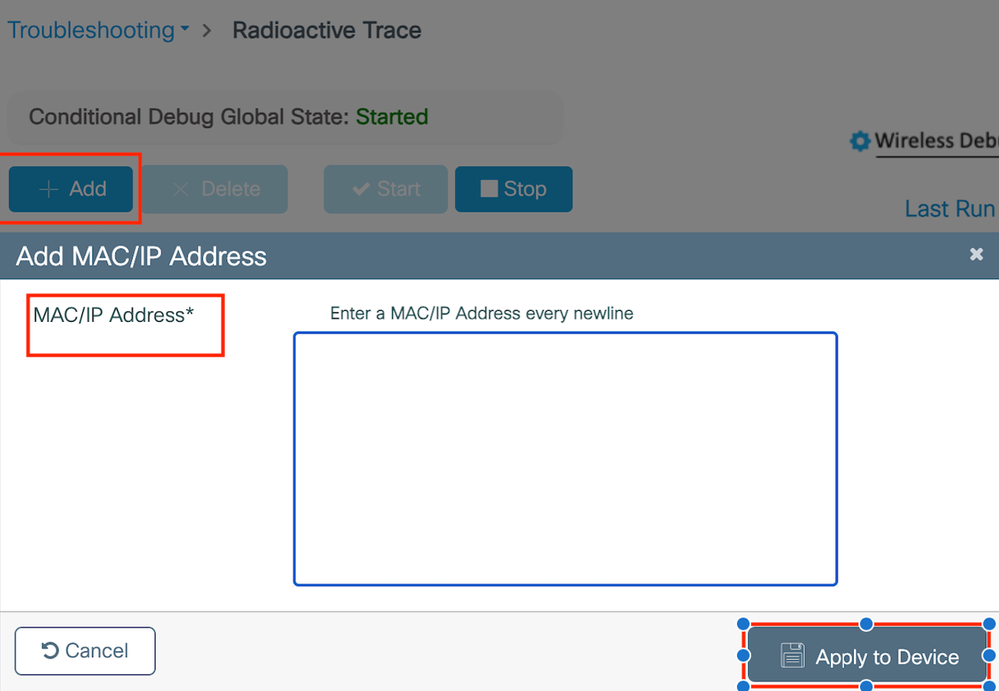

9800 Traccia radioattiva

Attivare Radio Active Tracing per generare le tracce di debug del client per l'indirizzo MAC specificato nella CLI.

Passaggi per l'attivazione della traccia radioattiva:

Accertarsi che tutti i debug condizionali siano disabilitati.

clear platform condition allAbilita il debug per l'indirizzo MAC specificato.

debug wireless mac <H.H.H> monitor-time <Time is seconds>Dopo aver riprodotto il problema, disabilitare il debug per arrestare la raccolta di traccia dell'Autorità registrazione.

no debug wireless mac <H.H.H>

Una volta arrestata la traccia dell'Autorità registrazione, il file di debug viene generato nella memoria bootflash del controller.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Copiare il file su un server esterno.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Visualizzare il registro di debug:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Abilitare la traccia dell'Agente di registrazione nella GUI,

Abilita traccia Autorità registrazione su WebUI

Abilita traccia Autorità registrazione su WebUI

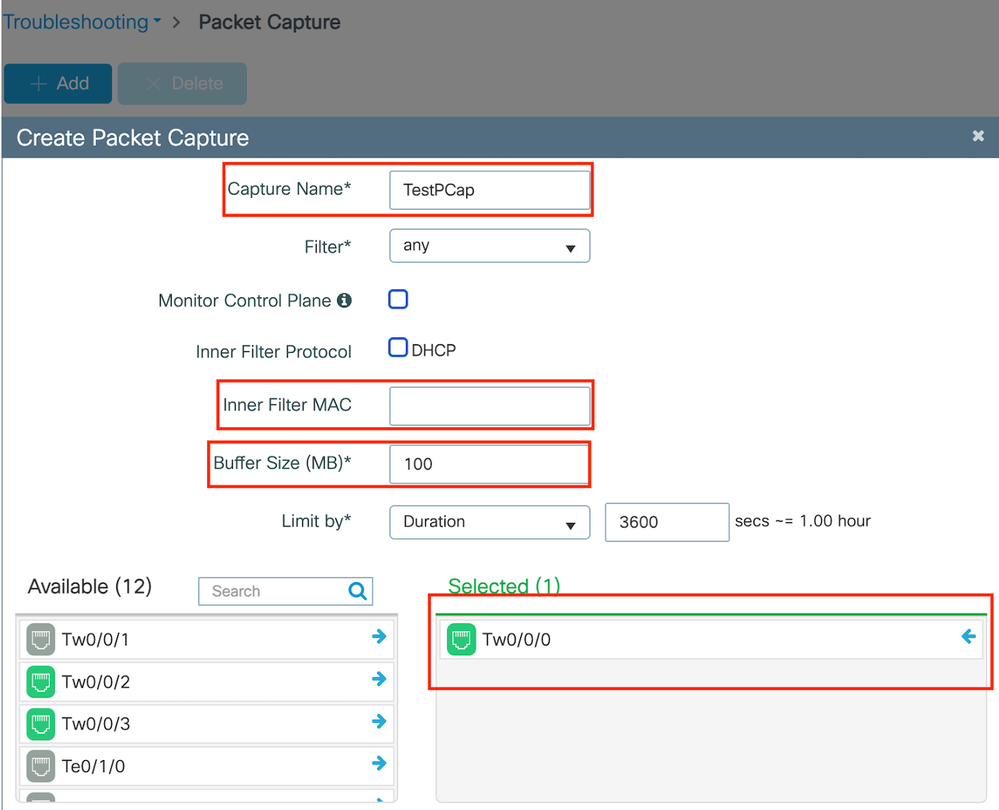

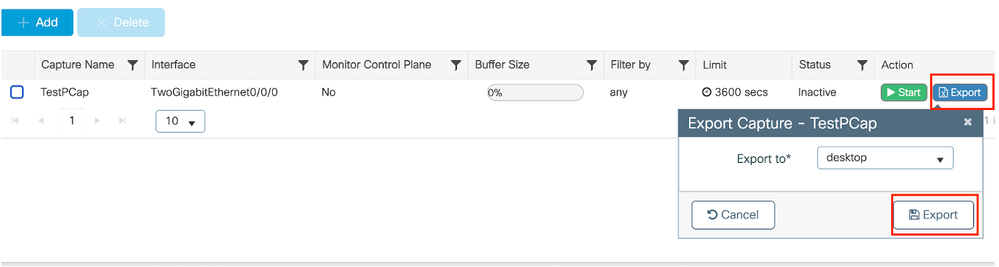

Embedded Packet Capture

Selezionare Risoluzione dei problemi > Acquisizione pacchetti. Immettere il nome di acquisizione e specificare l'indirizzo MAC del client come indirizzo MAC del filtro interno. Impostare la dimensione del buffer su 100 e scegliere l'interfaccia uplink per monitorare i pacchetti in entrata e in uscita.

Embedded Packet Capture

Embedded Packet Capture

Nota: selezionare l'opzione "Controlla traffico" per visualizzare il traffico reindirizzato alla CPU del sistema e reinserito nel piano dati.

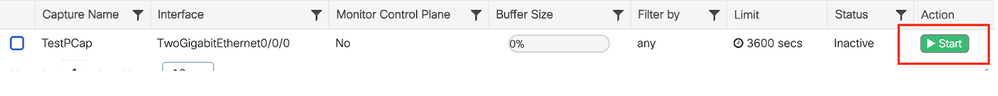

Passare a Risoluzione dei problemi > Acquisizione pacchetti e selezionare Inizia per acquisire i pacchetti.

Avvia acquisizione pacchetto

Avvia acquisizione pacchetto

Configurazione dalla CLI

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

Esporta l'acquisizione dei pacchetti sul server TFTP esterno.

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Passare a Risoluzione dei problemi > Acquisizione pacchetti e selezionare Esporta per scaricare il file di acquisizione sul computer locale.

Scarica EPC

Scarica EPC

Frammenti di log di lavoro

Registro di debug del client AireOS Foreign Controller

Pacchetto cablato ricevuto dal client cablato

*apfReceiveTask: May 27 12:00:55.127: a0:ce:c8:c3:a9:b5 Wired Guest packet from 10.105.211.69 on mobile

Richiesta di ancoraggio di esportazione compilazione controller esterno

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Attempting anchor export for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 mmAnchorExportSend: Building ExportForeignLradMac Payload Lrad Mac: 00:00:00:00:00:00

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 SGT Payload built in Export Anchor Req 0

Il controller esterno invia una richiesta di ancoraggio di esportazione al controller di ancoraggio.

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Export Anchor request sent to 10.76.118.70

Il controller di ancoraggio invia conferma per la richiesta di ancoraggio per il client

*Dot1x_NW_MsgTask_5: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Recvd Exp Anchor Ack for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70

Il ruolo di mobilità per i client nel controller esterno è aggiornato per l'esportazione.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Export Foreign

Peer = 10.76.118.70, Old Anchor = 10.76.118.70, New Anchor = 10.76.118.70

Il client è passato allo stato RUN.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpForeign, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Stopping deletion of Mobile Station: (callerId: 75)

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Traccia radioattiva del controller esterno

Il client viene associato al controller.

2024/07/15 04:10:29.087608331 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

Individuazione mobilità in corso dopo l'associazione.

2024/07/15 04:10:29.091585813 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

2024/07/15 04:10:29.091605761 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

Dopo l'elaborazione dell'individuazione di Mobility, il tipo di roaming client viene aggiornato a L3 richiesto.

2024/07/15 04:10:29.091664605 {wncd_x_R0-0}{1}: [mm-transition] [17765]: (info): MAC: a0ce.c8c3.a9b5 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

2024/07/15 04:10:29.091693445 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Roam type changed - None -> L3 Requested

Il controller esterno sta inviando la richiesta di ancoraggio di esportazione al WLC di ancoraggio.

2024/07/15 04:10:32.093245394 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Request successfully processed.

2024/07/15 04:10:32.093253788 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Export Anchor Request to Anchor.

2024/07/15 04:10:32.093274405 {mobilityd_R0-0}{1}: [mm-client] [18316]: (info): MAC: a0ce.c8c3.a9b5 Forwarding export_anchor_req, sub type: 0 of XID (6396) from (WNCD[0]) to (ipv4: 10.76.118.70 )

L'esportazione della risposta di ancoraggio viene ricevuta dal controller di ancoraggio e la vlan viene applicata dal profilo utente.

2024/07/15 04:10:32.106775213 {mobilityd_R0-0}{1}: [mm-transition] [18316]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_WAIT_EXP_ANC_RSP -> S_MC_EXP_ANC_RSP_RCVD_TR on E_MC_EXP_ANC_RSP_RCVD from ipv4: 10.76.118.70

2024/07/15 04:10:32.106811183 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 04:10:32.107183692 {wncd_x_R0-0}{1}: [epm-misc] [17765]: (info): [a0ce.c8c3.a9b5:Tw0/0/0] Anchor Vlan-id 2024 processed

2024/07/15 04:10:32.107247304 {wncd_x_R0-0}{1}: [svm] [17765]: (info): [a0ce.c8c3.a9b5] Applied User Profile: :

2024/07/15 04:10:32.107250258 {wncd_x_R0-0}{1}: [aaa-attr-inf] [17765]: (info): Applied User Profile: anchor-vlan 0 2024 (0x7e8)

Una volta elaborata la richiesta di esportazione dell'ancoraggio, il ruolo di mobilità del client viene aggiornato in Esporta esterno.

2024/07/15 04:10:32.107490972 {wncd_x_R0-0}{1}: [mm-client] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Processed Export Anchor Response.

2024/07/15 04:10:32.107502336 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Mobility role changed - Unassoc -> Export Foreign

2024/07/15 04:10:32.107533732 {wncd_x_R0-0}{1}: [sanet-shim-translate] [17765]: (info): Anchor Vlan: 2024

2024/07/15 04:10:32.107592251 {wncd_x_R0-0}{1}: [mm-client] [17765]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful Guest Lan Client. Roam Type L3 Requested, Client IFID: 0xa0000007, Client Role: Export Foreign PoA: phy IfId PoP: 0xa0000005

Il client passa allo stato di apprendimento IP.

2024/07/15 04:10:32.108210365 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/15 04:10:32.108293096 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ROAMING

Dopo l'apprendimento da parte dell'IP, il client passa allo stato RUN sul WLC esterno.

2024/07/15 04:10:32.108521618 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

Registro di debug del client del controller di ancoraggio AireOS

Esporta richiesta di ancoraggio restituita dal controller esterno.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Anchor Export Request Recvd for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70 type : 16 subtype : 0 seq no : 0 xid : 1292566528

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv: Extracting mmPayloadExportForeignLradMac

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv Ssid=Guest useProfileName=0 profileNameToUse=0Security Policy=0x2010

Al client viene applicata la VLAN di bridging locale.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Updated local bridging VLAN to 11 while applying WLAN policy

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 0

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 After applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 11

Il ruolo di mobilità viene aggiornato in Esporta ancoraggio e stato client in stato di transistoning associato.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 0.0.0.0 START (0) mobility role update request from Unassociated to Export Anchor

Peer = 10.76.118.70, Old Anchor = 0.0.0.0, New Anchor = 10.76.118.74

Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

add client MAC a0:ce:c8:c3:a9:b5 IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

Sent message to add a0:ce:c8:c3:a9:b5 on member IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv (mm_listen.c:7933) Changing state for mobile a0:ce:c8:c3:a9:b5 on AP 00:00:00:00:00:00 from Idle to Associated

La mobilità è stata completata, lo stato del client è associato e il ruolo di mobilità è Export Anchor.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpAnchor, client state=APF_MS_STATE_ASSOCIATED

L'indirizzo IP del client viene appreso sul controller e lo stato viene convertito da DHCP richiesto a Web auth required.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 Static IP client associated to interface wired-vlan-11 which can support client subnet.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 dtlArpSetType: Changing ARP Type from 0 ---> 1 for station a0:ce:c8:c3:a9:b5

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 10.105.211.75 DHCP_REQD (7) Change state to WEBAUTH_REQD (8) last state DHCP_REQD (7)

È in corso la formulazione dell'URL Webauth aggiungendo l'URL di reindirizzamento esterno e l'indirizzo IP virtuale del controller.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Web-auth type External, using URL:http://10.127.196.171/webauth/login.html

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added switch_url, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html

Sono stati aggiunti l'indirizzo MAC del client e la WLAN all'URL.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added client_mac , redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest

URL finale dopo l'analisi di HTTP GET per l'host 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser host is 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser path is /auth/discovery

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5-added redirect=, URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9

L'URL di reindirizzamento viene inviato al client nel pacchetto di risposta 200 OK.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- 200 send_data =HTTP/1.1 200 OK

Location:http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9 Il client stabilisce una connessione TCP con l'host URL di reindirizzamento. Una volta che i client hanno inviato il nome utente e la password di login sul portale, il controller invia una richiesta radius al server radius

Una volta che il controller riceve un messaggio di accettazione dell'accesso, il client chiude la sessione TCP e passa allo stato RUN.

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Sending the packet to v4 host 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Successful transmission of Authentication Packet (pktId 127) to 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: AVP[01] User-Name................................testuser (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[03] Calling-Station-Id.......................a0-ce-c8-c3-a9-b5 (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[04] Nas-Port.................................0x00000008 (8) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[05] Nas-Ip-Address...........................0x0a4c7646 (184548604) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[06] NAS-Identifier...........................POD1586-CT5520 (14 bytes)

*aaaQueueReader: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.197.224.122 port 1812 index 0 active 1

*radiusTransportThread: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Access-Accept received from RADIUS server 10.197.224.122 (qid:5) with port:1812, pktId:127

*Dot1x_NW_MsgTask_5: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Processing Access-Accept for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 Anchor controller radioactive trace

Messaggio di annuncio mobilità per il client dal controller esterno.

2024/07/15 15:10:20.614677358 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Received mobile_announce, sub type: 0 of XID (6394) from (ipv4: 10.76.6.156 )

Richiesta di ancoraggio di esportazione ricevuta dal controller esterno durante l'associazione del client per la quale la risposta di ancoraggio di esportazione viene inviata dal controller di ancoraggio che può essere verificata nella traccia RA del controller esterno.

2024/07/15 15:10:22.615246594 {mobilityd_R0-0}{1}: [mm-transition] [15259]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_INIT -> S_MC_ANCHOR_EXP_ANC_REQ_RCVD_TR on E_MC_EXP_ANC_REQ_RCVD from ipv4: 10.76.6.156

Il client viene spostato allo stato di associazione e il ruolo di mobilità viene trasferito all'ancoraggio di esportazione.

2024/07/15 15:10:22.616156811 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2024/07/15 15:10:22.627358367 {wncd_x_R0-0}{1}: [mm-client] [14709]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful. Roam Type L3 Requested, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000005, Client Role: Export Anchor PoA: 0xa0000001 PoP: 0x0

2024/07/15 15:10:22.627462963 {wncd_x_R0-0}{1}: [dot11] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client datapath entry params - ssid:Guest-Profile,slot_id:0 bssid ifid: 0x0, radio_ifid: 0x0, wlan_ifid: 0xf0408001

2024/07/15 15:10:22.627490485 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 15:10:22.627494963 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Anchor Response to Foreign.

L'apprendimento IP è completato, l'IP del client è stato appreso tramite ARP.

2024/07/15 15:10:22.628124206 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/15 15:10:23.627064171 {wncd_x_R0-0}{1}: [sisf-packet] [14709]: (info): RX: ARP from interface mobility_a0000001 on vlan 2024 Source MAC: a0ce.c8c3.a9b5 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: a0ce.c8c3.a9b5 ARP target MAC: 0000.0000.0000 ARP sender IP: 10.105.211.69, ARP target IP: 10.105.211.1,

2024/07/15 15:10:24.469704913 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client IP learn successful. Method: ARP IP: 10.105.211.69

2024/07/15 15:10:24.470527056 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/07/15 15:10:24.470587596 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ARP

2024/07/15 15:10:24.470613094 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Triggered L3 authentication. status = 0x0, Success

Stato dei criteri client in attesa di autenticazione Web.

2024/07/15 15:10:24.470748350 {wncd_x_R0-0}{1}: [client-auth] [14709]: (info): MAC: a0ce.c8c3.a9b5 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Handshake TCP falsificato dal controller. Quando il client invia un GET HTTP, viene inviato un frame di risposta 200 OK che contiene l'URL di reindirizzamento.

Il client deve stabilire un handshake TCP con l'URL di reindirizzamento e caricare la pagina.

2024/07/15 15:11:37.579177010 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]HTTP GET request

2024/07/15 15:11:37.579190912 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Parse GET, src [10.105.211.69] dst [10.3.3.3] url [http://10.3.3.3/favicon.ico]

2024/07/15 15:11:37.579226658 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Param-map used: global

2024/07/15 15:11:37.579230650 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State LOGIN -> LOGIN

2024/07/15 15:11:47.123072893 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]GET rcvd when in LOGIN state

2024/07/15 15:11:47.123082753 {wnc2024/07/15 15:12:04.280574375 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]POST rcvd when in LOGIN state

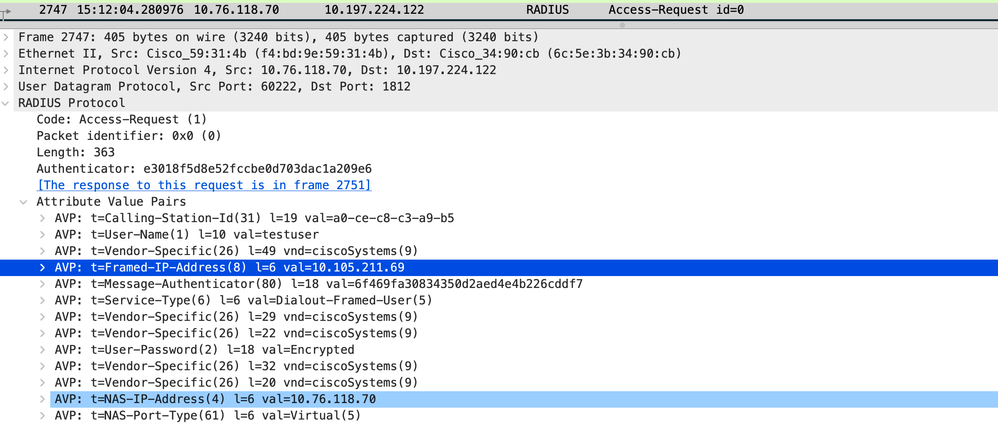

Quando il client invia le credenziali di accesso nella pagina del portale Web, un pacchetto di richiesta di accesso viene inviato al server radius per l'autenticazione.

2024/07/15 15:12:04.281076844 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 363

2024/07/15 15:12:04.281087672 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator e3 01 8f 5d 8e 52 fc cb - e0 d7 03 da c1 a2 09 e6

2024/07/15 15:12:04.281093278 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Calling-Station-Id [31] 19 "a0-ce-c8-c3-a9-b5"

2024/07/15 15:12:04.281097034 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/15 15:12:04.281148298 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Cisco AVpair [1] 16 "method=webauth"

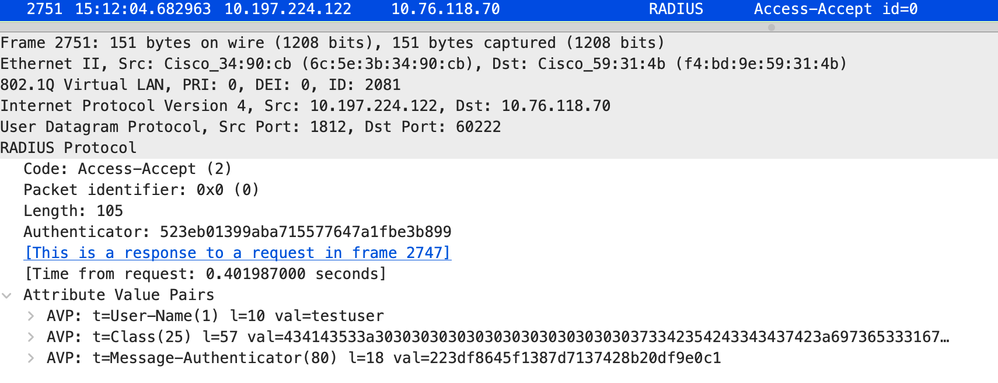

L'autorizzazione di accesso viene ricevuta dal server radius. Webauth ha esito positivo.

2024/07/15 15:12:04.683597101 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 105

2024/07/15 15:12:04.683607762 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator 52 3e b0 13 99 ab a7 15 - 57 76 47 a1 fb e3 b8 99

2024/07/15 15:12:04.683614780 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

L'autenticazione è riuscita e lo stato dei criteri client è impostato su RUN.

2024/07/15 15:12:04.683901842 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State AUTHENTICATING -> AUTHC_SUCCESS

2024/07/15 15:12:04.690643388 {wncd_x_R0-0}{1}: [errmsg] [14709]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Guest-Profile) for device with MAC: a0ce.c8c3.a9b5 on channel (0)

2024/07/15 15:12:04.690726966 {wncd_x_R0-0}{1}: [aaa-attr-inf] [14709]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2024" ]

2024/07/15 15:12:04.691064276 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

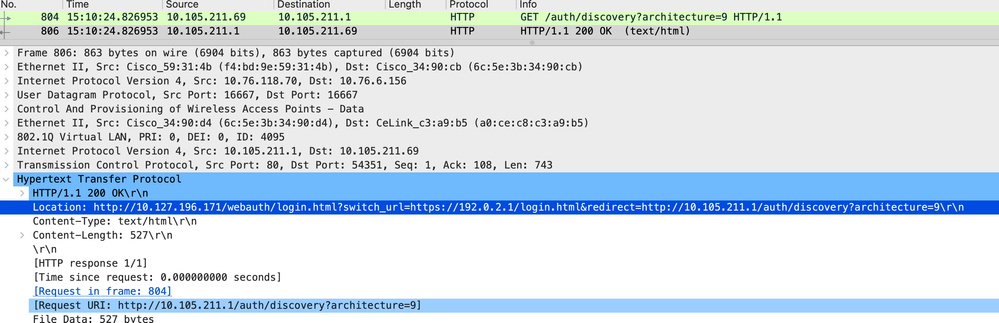

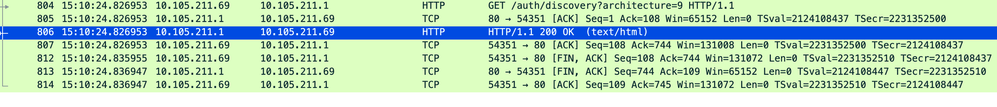

Analisi dell'acquisizione dei pacchetti integrata

Il client viene reindirizzato alla pagina del portale

Il client viene reindirizzato alla pagina del portale

La sessione viene chiusa dopo la ricezione dell'URL di reindirizzamento.

La sessione TCP viene chiusa dopo la ricezione dell'URL di reindirizzamento

La sessione TCP viene chiusa dopo la ricezione dell'URL di reindirizzamento

Il client avvia l'handshake TCP a 3 vie all'host dell'URL di reindirizzamento e invia una richiesta HTTP GET.

Una volta caricata la pagina, le credenziali di accesso vengono inviate sul portale, il controller invia una richiesta di accesso al server radius per autenticare il client.

Una volta completata l'autenticazione, la sessione TCP sul server Web viene chiusa e sul controller viene eseguita la transizione dello stato di gestione dei criteri del client su RUN.

Il client invia una richiesta HTTP GET alla pagina del portale e completa l'autenticazione

Il client invia una richiesta HTTP GET alla pagina del portale e completa l'autenticazione

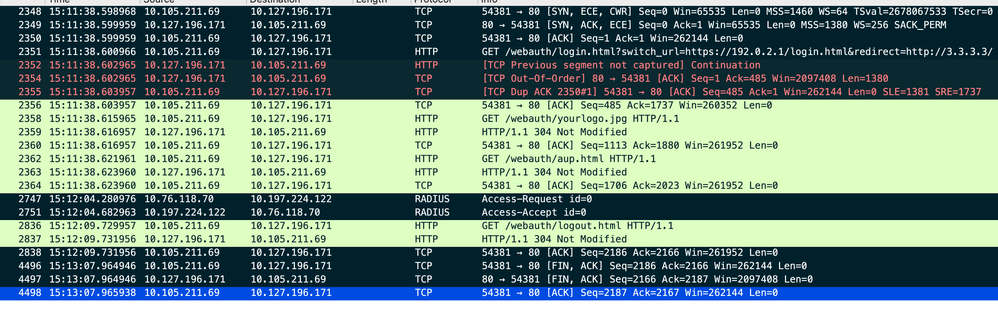

Pacchetto di richiesta di accesso Radius

Pacchetto di richiesta di accesso

Pacchetto di richiesta di accesso

Pacchetto di accettazione di Radius Access

Accetta pacchetto

Accetta pacchetto

Articolo correlato

Configurazione della funzione WLAN Anchor Mobility su Catalyst 9800

Esempio di configurazione di Wired Guest Access mediante i controller AireOS

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

29-Jul-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Vinesh VeerarasuTecnico di consulenza

Feedback

Feedback