Introduzione

Questo documento descrive come rilevare e individuare un punto di accesso non autorizzato o un client non autorizzato con l'uso del controller wireless 9800.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Nozioni fondamentali di IEEE 802.11.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Wireless 9800-L Controller IOS® XE 17.12.1

- Access point Cisco Catalyst serie 9130AXI.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Un punto di accesso non autorizzato Cisco fa riferimento a un punto di accesso wireless non autorizzato installato in una rete senza che l'amministratore di rete ne sia a conoscenza o abbia ricevuto l'approvazione. Questi punti di accesso non autorizzati possono rappresentare un rischio per la sicurezza della rete e gli utenti malintenzionati possono utilizzarli per ottenere accessi non autorizzati, intercettare informazioni riservate o avviare altre attività dannose. Cisco Wireless Intrusion Prevention System (WIPS) è una soluzione progettata per identificare e gestire i punti di accesso non autorizzati.

Un client non autorizzato Cisco, noto anche come stazione non autorizzata o dispositivo non autorizzato, si riferisce a un dispositivo client wireless non autorizzato e potenzialmente dannoso connesso a un punto di accesso non autorizzato. Analogamente ai punti di accesso non autorizzati, i client non autorizzati pongono rischi di sicurezza in quanto un utente non autorizzato può connettersi a una rete. Cisco fornisce strumenti e soluzioni per rilevare e mitigare la presenza di client non autorizzati e mantenere la sicurezza della rete.

Scenari

Scenario 1: Rilevamento E Individuazione Di Un Access Point Non Autorizzato

I passaggi successivi mostrano come utilizzare i controller wireless 9800 per rilevare un client non autorizzato o un punto di accesso non gestito dalla rete dell'utente:

- Utilizzare il controller wireless per individuare il punto di accesso che ha rilevato il dispositivo non autorizzato:

È possibile visualizzare i punti di accesso non autorizzati o i client non autorizzati tramite GUI o CLI; per la GUI, andare alla scheda Monitoraggio, quindi fare clic su Wireless e scegliere Non autorizzato, quindi usare i filtri per trovare il dispositivo non autorizzato e per la CLI, usare il comando show wireless wps rogue ap summary per visualizzare tutti i dispositivi non autorizzati rilevati oppure usare il comando show wireless wps rogue ap detail <mac-addr> per visualizzare i dettagli di un dispositivo non autorizzato specifico.

Di seguito viene riportato il risultato restituito dalla CLI per visualizzare l'elenco dei dispositivi non autorizzati con il comando show wireless wps rogue ap summary:

9800L#show wireless wps rogue ap summary

Rogue Location Discovery Protocol : Disabled

Validate rogue APs against AAA : Disabled

Rogue Security Level : Custom

Rogue on wire Auto-Contain : Disabled

Rogue using our SSID Auto-Contain : Disabled

Valid client on rogue AP Auto-Contain : Disabled

Rogue AP timeout : 1200

Rogue init timer : 180

Total Number of Rogue APs : 137

MAC Address Classification State #APs #Clients Last Heard Highest-RSSI-Det-AP RSSI Channel Ch.Width GHz

-----------------------------------------------------------------------------------------------------------------------------------

0014.d1d6.a6b7 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

002a.10d3.4f0f Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -54 36 80 5

002a.10d4.b2e0 Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -60 36 40 5

0054.afca.4d3b Unclassified Alert 1 0 01/31/2024 21:26:29 1416.9d7f.a220 -86 1 20 2.4

00a6.ca8e.ba80 Unclassified Alert 1 2 01/31/2024 21:27:20 1416.9d7f.a220 -49 11 20 2.4

00a6.ca8e.ba8f Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -62 140 80 5

00a6.ca8e.bacf Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -53 140 40 5

00f6.630d.e5c0 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -48 1 20 2.4

00f6.630d.e5cf Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -72 128 20 5

04f0.212d.20a8 Unclassified Alert 1 0 01/31/2024 21:27:19 1416.9d7f.a220 -81 1 20 2.4

04f0.2148.7bda Unclassified Alert 1 0 01/31/2024 21:24:19 1416.9d7f.a220 -82 1 20 2.4

0c85.259e.3f30 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f32 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f3c Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -83 64 20 5

0c85.259e.3f3d Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

0c85.259e.3f3f Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

12b3.d617.aac1 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -72 1 20 2.4

204c.9e4b.00ef Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -59 116 20 5

22ad.56a5.fa54 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

4136.5afc.f8d5 Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -58 36 20 5

5009.59eb.7b93 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -86 1 20 2.4

683b.78fa.3400 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3401 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3402 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

683b.78fa.3403 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

...

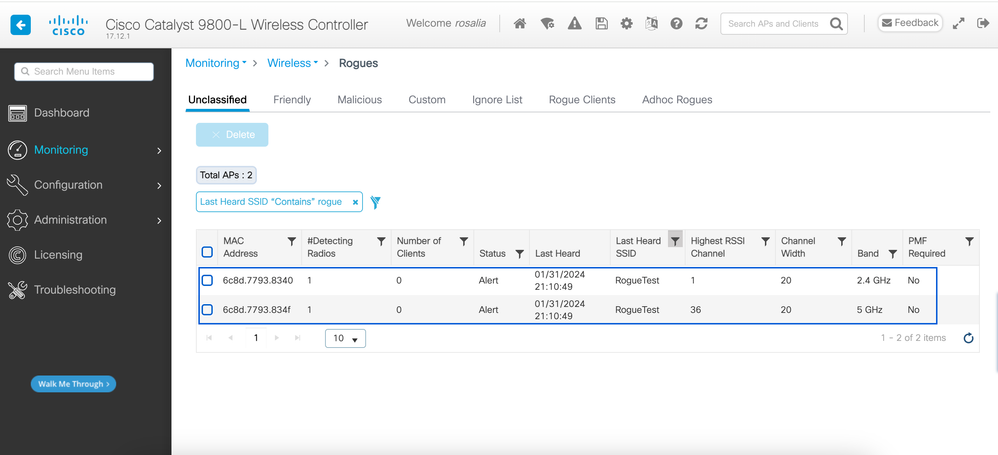

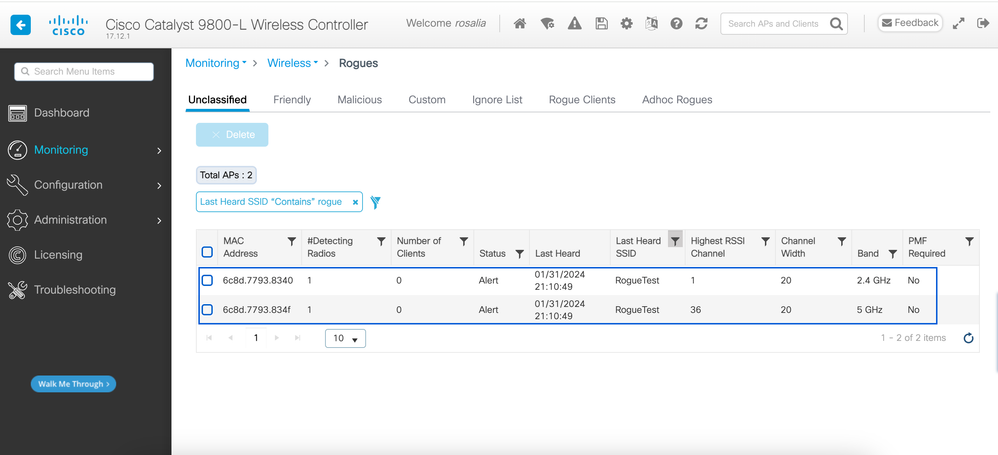

2. È possibile filtrare in base a una delle WLAN configurate sul controller 9800 per verificare se sono presenti dispositivi non autorizzati che trasmettono le stesse WLAN. La figura seguente mostra il risultato del rilevamento del problema da parte del C9130 su entrambe le bande:

Elenco interfacce non supportate

Elenco interfacce non supportate

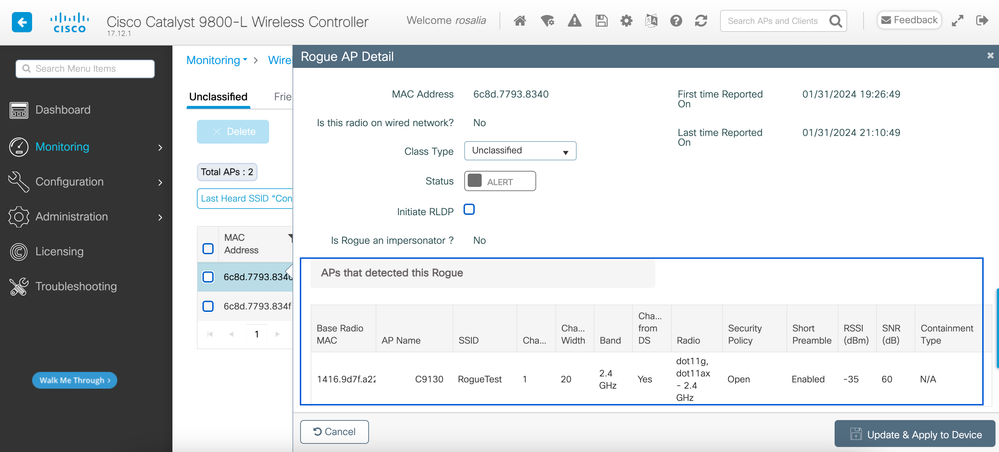

3. Elencare i punti di accesso che hanno rilevato il dispositivo non autorizzato.

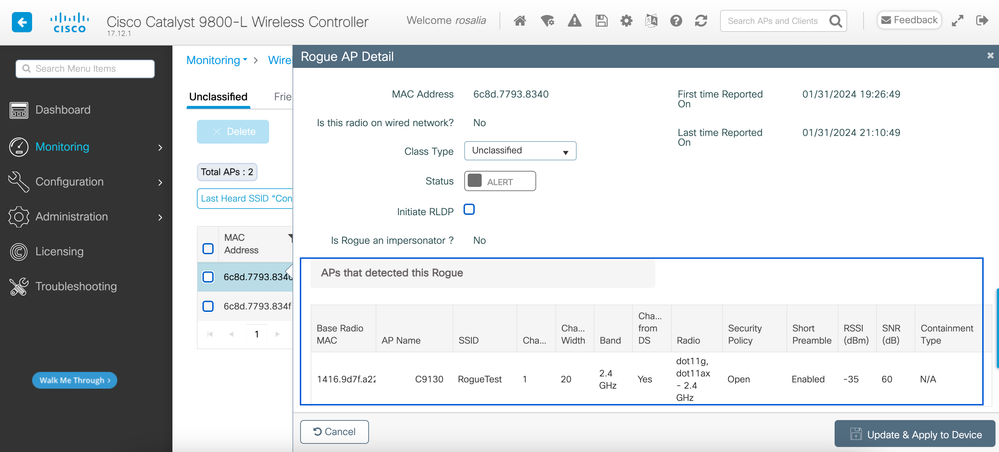

È possibile visualizzare gli access point che hanno rilevato il dispositivo anomalo; nella figura seguente viene mostrato l'access point che ha rilevato il dispositivo anomalo, il canale, il valore RSSI e ulteriori informazioni:

Dettagli GUI Rogue AP

Dettagli GUI Rogue AP

Dalla CLI è possibile visualizzare queste informazioni con il comando show wireless wps rogue ap detail <mac-addr>.

4. Individuare il punto di accesso più vicino al dispositivo non autorizzato in base al valore RSSI più vicino.

In base ai risultati del numero di punti di accesso rilevati dal dispositivo non autorizzato, è necessario cercare l'access point più vicino in base al valore RSSI visualizzato sul controller wireless. Nell'esempio seguente, solo un access point ha rilevato il dispositivo non autorizzato, tuttavia con un valore RSSI elevato, il che significa che il dispositivo non autorizzato è molto vicino all'access point.

Di seguito viene riportato l'output del comando show wireless wps rogue ap dettagliato <mac-addr> per visualizzare il canale su cui l'AP/WLC ha sentito questo dispositivo anomalo, più il valore RSSI:

9800L#show wireless wps rogue ap detailed 6c8d.7793.834f

Rogue Event history

Timestamp #Times Class/State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

01/31/2024 22:45:39.814917 1154 Unc/Alert FSM_GOTO Alert 0x0

01/31/2024 22:45:39.814761 1451 Unc/Alert EXPIRE_TIMER_START 1200s 0x0

01/31/2024 22:45:39.814745 1451 Unc/Alert RECV_REPORT 1416.9d7f.a220/34 0x0

01/31/2024 22:45:29.810136 876 Unc/Alert NO_OP_UPDATE 0x0

01/31/2024 19:36:10.354621 1 Unc/Pend HONEYPOT_DETECTED 0x0

01/31/2024 19:29:49.700934 1 Unc/Alert INIT_TIMER_DONE 0xab98004342001907 0x0

01/31/2024 19:26:49.696820 1 Unk/Init INIT_TIMER_START 180s 0x0

01/31/2024 19:26:49.696808 1 Unk/Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

Last heard Rogue SSID : RogueTest

802.11w PMF required : No

Is Rogue an impersonator : No

Is Rogue on Wired Network : No

Classification : Unclassified

Manually Contained : No

State : Alert

First Time Rogue was Reported : 01/31/2024 19:26:49

Last Time Rogue was Reported : 01/31/2024 22:45:39

Number of clients : 0

Reported By

AP Name : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

Radio Type : dot11ax - 5 GHz

SSID : RogueTest

Channel : 36 (From DS)

Channel Width : 20 MHz

RSSI : -43 dBm

SNR : 52 dB

ShortPreamble : Disabled

Security Policy : Open

Last reported by this AP : 01/31/2024 22:45:39

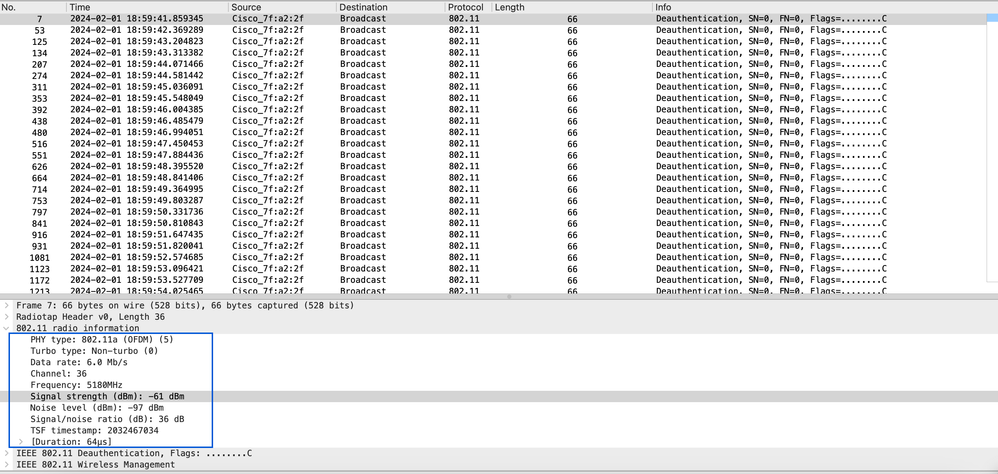

5. Raccogliere l'acquisizione over-the-air sullo stesso canale per individuare il rogue.

Ora, il canale dove viene trovato questo access point canaglia, e basandosi sul valore RSSI, il punto di accesso 9130 ha sentito questo canaglia a -35 dBm, che è considerato molto vicino, questo vi dà un'idea su quale area si trova questo canaglia, il passo successivo è raccogliere una cattura over-the-air.

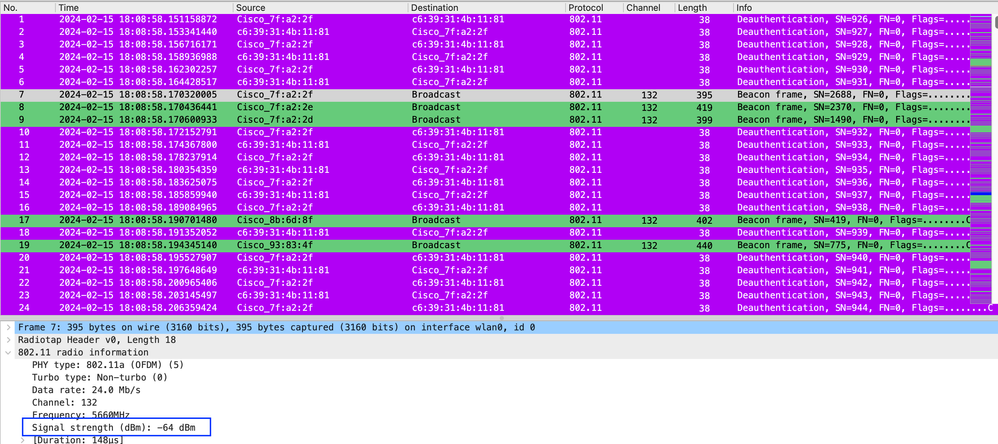

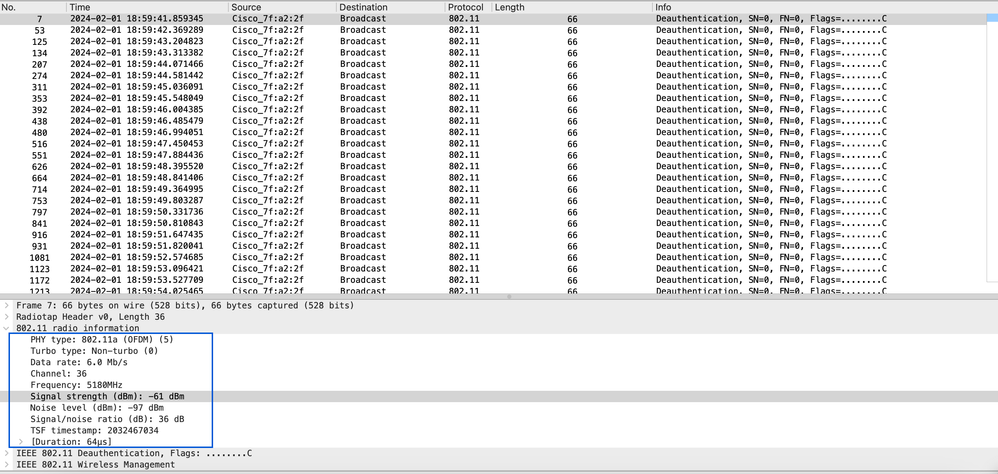

La figura seguente mostra un'acquisizione over-the-air sul canale 36, da OTA, che mostra come l'access point anomalo esegua un attacco di deautenticazione di contenimento al punto di accesso gestito:

Acquisizione OTA per punti di accesso non autorizzati

Acquisizione OTA per punti di accesso non autorizzati

È possibile utilizzare le informazioni riportate nella figura precedente per comprendere quanto sia vicino questo punto di accesso non autorizzato e per lo meno avere un'idea della posizione fisica del punto di accesso non autorizzato. È possibile filtrare i dati tramite l'indirizzo MAC del punto di accesso non autorizzato. Per verificare se il punto di accesso non autorizzato è attivo o meno, controllare se i pacchetti del beacon sono trasmessi via etere.

Scenario 2: Rilevamento e individuazione di un client non autorizzato che invia un flusso di dati di deautenticazione

I passaggi successivi mostrano come utilizzare il controller wireless 9800 per trovare un client non autorizzato connesso a un punto di accesso non autorizzato non gestito dalla rete utente o un client non autorizzato che esegue un attacco di deautenticazione:

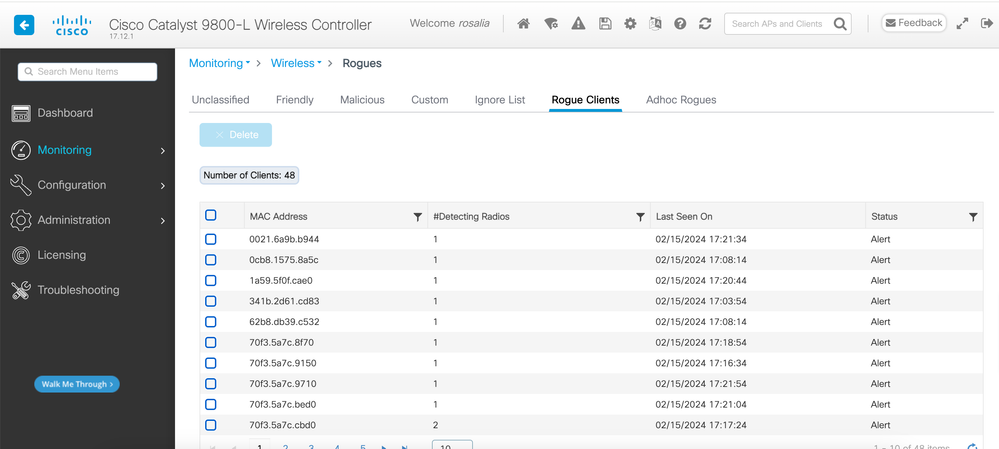

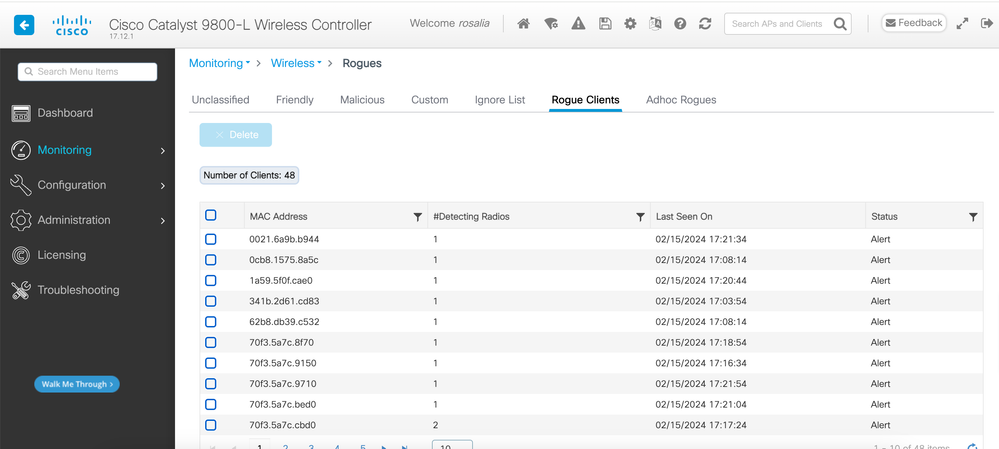

1. Utilizzare il controller wireless per trovare il client non autorizzato.

Dall'interfaccia utente del controller wireless, passare alla scheda Monitoraggio, Wireless, quindi scegliere Rogue Client. In alternativa, è possibile usare il comando show wireless wps rogue client summary dalla CLI per elencare i client rogue rilevati sul controller:

GUI elenco client non autorizzati

GUI elenco client non autorizzati

L'output successivo mostra il risultato della CLI:

9800L#show wireless wps rogue client summary

Validate rogue clients against AAA : Disabled

Validate rogue clients against MSE : Disabled

Number of rogue clients detected : 49

MAC Address State # APs Last Heard

-------------------------------------------------------------------------

0021.6a9b.b944 Alert 1 02/15/2024 17:22:44

0cb8.1575.8a5c Alert 1 02/15/2024 17:08:14

1a59.5f0f.cae0 Alert 1 02/15/2024 17:20:44

341b.2d61.cd83 Alert 1 02/15/2024 17:03:54

62b8.db39.c532 Alert 1 02/15/2024 17:08:14

70f3.5a7c.8f70 Alert 1 02/15/2024 17:18:54

70f3.5a7c.9150 Alert 1 02/15/2024 17:23:04

70f3.5a7c.9710 Alert 1 02/15/2024 17:22:34

70f3.5a7c.bed0 Alert 1 02/15/2024 17:22:54

70f3.5a7c.cbd0 Alert 2 02/15/2024 17:17:24

70f3.5a7c.d030 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d050 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d0b0 Alert 1 02/15/2024 17:16:54

70f3.5a7c.d110 Alert 2 02/15/2024 17:18:24

70f3.5a7c.d210 Alert 1 02/15/2024 17:20:24

70f3.5a7c.d2f0 Alert 2 02/15/2024 17:23:04

70f3.5a7c.f850 Alert 1 02/15/2024 17:19:04

70f3.5a7f.8971 Alert 1 02/15/2024 17:16:44

...

2. Nell'esempio di output successivo vengono mostrati i dettagli relativi al client non autorizzato con indirizzo mac 0021.6a9b.b944, rilevato da un access point gestito 9130 sul canale 132. Nell'output successivo vengono mostrati ulteriori dettagli:

9800L#show wireless wps rogue client detailed 0021.6a9b.b944

Rogue Client Event history

Timestamp #Times State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

02/15/2024 17:22:44.551882 5 Alert FSM_GOTO Alert 0x0

02/15/2024 17:22:44.551864 5 Alert EXPIRE_TIMER_START 1200s 0x0

02/15/2024 17:22:44.551836 5 Alert RECV_REPORT 0x0

02/15/2024 17:15:14.543779 1 Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

SSID : Testing-Rogue

Gateway : 6c8d.7793.834f

Rogue Radio Type : dot11ax - 5 GHz

State : Alert

First Time Rogue was Reported : 02/15/2024 17:15:14

Last Time Rogue was Reported : 02/15/2024 17:22:44

Reported by

AP : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

RSSI : -83 dBm

SNR : 12 dB

Channel : 132

Last reported by this AP : 02/15/2024 17:22:44

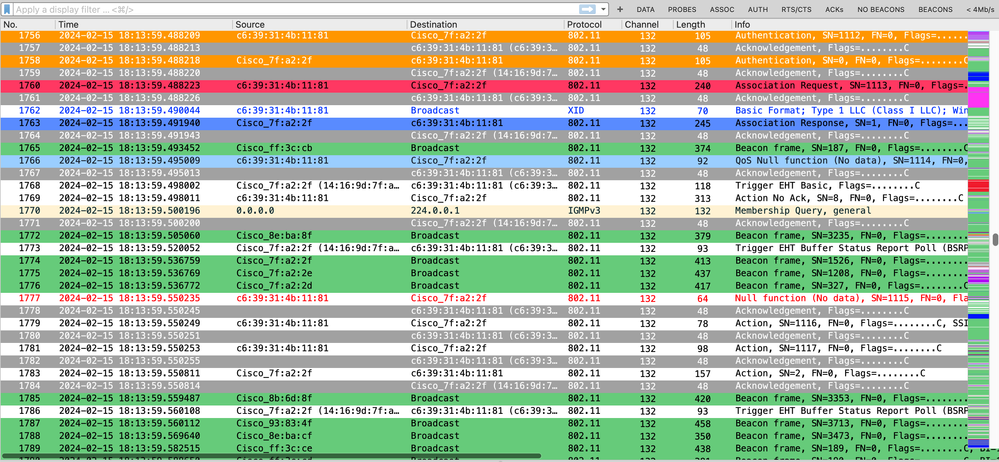

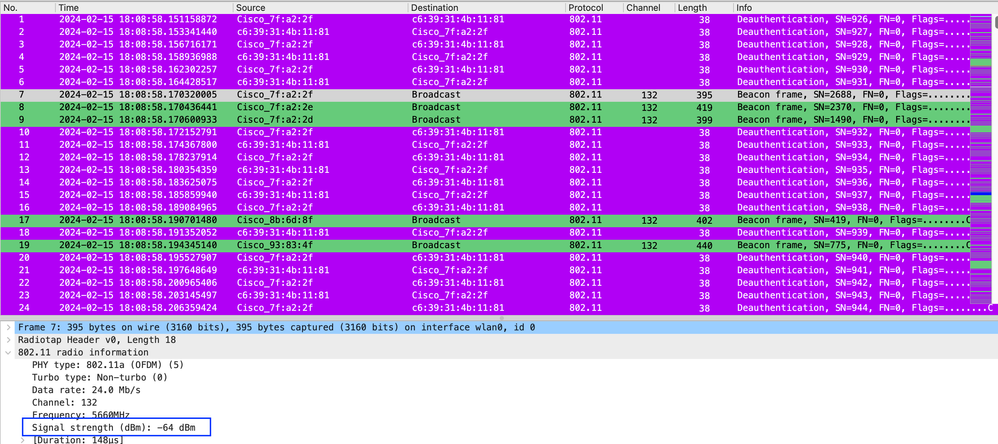

3. Dopo aver raccolto un'acquisizione over-the-air sullo stesso canale, si nota che si è verificato un flood non autenticato, in cui il client non autorizzato utilizza uno dei BSSID del punto di accesso gestito per disconnettere i client:

Disautenticazione OTA

Disautenticazione OTA

Il valore RSSI dei pacchetti è alto, il che significa che il client non autorizzato è fisicamente vicino al punto di accesso gestito.

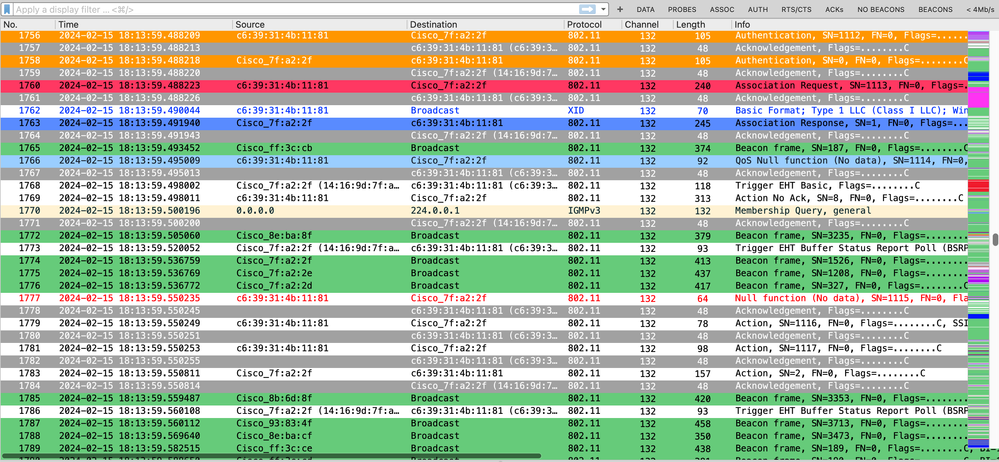

4. Dopo aver rimosso il client non autorizzato dalla rete, la figura seguente mostra una rete pulita e un ambiente sano via etere:

OTA integra

OTA integra

Informazioni correlate

Feedback

Feedback