Informazioni sul flusso CWA in un client

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive il flusso del client finale quando si connette a una WLAN CWA.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza base di:

- Cisco Wireless LAN Controller (WLC) serie 9800

- Informazioni generali su CWA (Central Web Authentication) e la relativa configurazione su ISE (Identity Services Engine)

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software e hardware:

- 9800-CL WLC

- Cisco AP 3802

- 9800 WLC Cisco IOS® XE v17.3.6

- Identity Service Engine (ISE) v3.1

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

CWA è un tipo di autenticazione SSID che può essere configurato sul WLC in cui al client finale che tenta di connettersi viene richiesto di immettere il nome utente e la password per il portale Web che gli viene presentato. In breve, il flusso per il client finale quando ci si connette alla WLAN è:

- Il client finale si connette all'SSID visualizzato sul dispositivo

- Il client finale viene reindirizzato al portale Web per immettere le credenziali

- Il client finale viene autenticato da ISE con le credenziali immesse

- ISE risponde al WLC dicendo che il client finale è stato autenticato. ISE può eseguire il push di alcuni attributi aggiuntivi che il client deve rispettare quando accede alla rete (ad esempio, ACL specifici)

- Il client terminale viene riassociato e riautenticato e infine ottiene l'accesso alla rete

Nota: è importante notare che il client finale autenticato due volte è trasparente per il client finale

Il processo sottostante che il client deve eseguire è fondamentalmente diviso in due: una connessione dal client al server ISE e, una volta autenticato, un'altra connessione dal client alla rete stessa. Il controller e l'ISE comunicano sempre tra loro tramite il protocollo RADIUS. Di seguito viene riportata un'analisi approfondita di una traccia Radioattiva (RA) e di un'acquisizione EPC (Embedded Packet Capture).

Flusso CWA - traccia radioattiva (RA)

Una traccia RA è un insieme di registri acquisiti per un client specifico. Mostra l'intero processo che il client sta attraversando durante la connessione a una WLAN. Per ulteriori informazioni su questi parametri e su come recuperare le tracce di registrazione, consultare il documento sulla descrizione dei debug wireless e la raccolta dei log sui controller Catalyst 9800 Wireless LAN.

Prima connessione: dal client al server ISE

Il WLC non consente la connessione alla rete se il client non è stato autorizzato da ISE in precedenza.

Associazione alla WLAN

Il WLC rileva che il client desidera associare la WLAN "cwa", che utilizza il profilo della policy "cwa-policy-profile" e si connette all'access point "BC-3802"

[client-orch-sm] [17558]: (note): MAC: 4203.9522.e682 Association received. BSSID dc8c.37d0.83af, WLAN cwa, Slot 1 AP dc8c.37d0.83a0, BC-3802

[client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Received Dot11 association request. Processing started,SSID: cwa, Policy profile: cwa-policy-profile, AP Name: BC-3802, Ap Mac Address: dc8c.37d0.83a0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: -46, SNR: 40

[client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

[dot11-validate] [17558]: (info): MAC: 4203.9522.e682 WiFi direct: Dot11 validate P2P IE. P2P IE not present.

Filtro MAC

Test connettività server ISE

Dopo che il WLC ha ricevuto la richiesta di associazione dal client, il primo passaggio è eseguire il filtro MAC (noto anche come MAB). Il filtro MAC è un metodo di sicurezza in cui l'indirizzo MAC del client viene confrontato con un database per verificare se è consentito o meno il collegamento alla rete.

[dot11] [17558]: (info): MAC: 4203.9522.e682 DOT11 state transition: S_DOT11_INIT -> S_DOT11_MAB_PENDING <-- The WLC is waiting for ISE to authenticate the user. It does not send an "Association Response" until the client is accepted by ISE.

[client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_ASSOCIATING -> S_CO_MACAUTH_IN_PROGRESS

[client-auth] [17558]: (note): MAC: 4203.9522.e682 MAB Authentication initiated. Policy VLAN 0, AAA override = 1, NAC = 1 <-- no VLAN is assigned as ISE can do that

[sanet-shim-translate] [17558]: (ERR): 4203.9522.e682 wlan_profile Not Found : Device information attributes not populated

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Session Start event called from SANET-SHIM with conn_hdl 14, vlan: 0

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Wireless session sequence, create context with method MAB

[auth-mgr-feat_wireless] [17558]: (info): [4203.9522.e682:capwap_90000005] - authc_list: cwa_authz <-- Authentication method list used

[auth-mgr-feat_wireless] [17558]: (info): [4203.9522.e682:capwap_90000005] - authz_list: Not present under wlan configuration

[client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_INIT -> S_AUTHIF_AWAIT_MAB_AUTH_START_RESP

[auth-mgr] [17558]: (info): [4203.9522.e682:unknown] auth mgr attr change notification is received for attr (952)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (1263)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (220)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (952)

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Retrieved Client IIF ID 0x530002f1

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Allocated audit session id 0E1E140A0000000C8E2DA642

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Applying policy for WlanId: 1, bssid : dc8c.37d0.83af, slotid: 1 bssid hdl : 12364632849490379189

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Wlan vlan-id from bssid hdl 0

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] SM Reauth Plugin: Received valid timeout = 1800

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB authentication started for 4203.9522.e682

[client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_AWAIT_MAB_AUTH_START_RESP -> S_AUTHIF_MAB_AUTH_PENDING

[ewlc-infra-evq] [17558]: (note): Authentication Success. Resolved Policy bitmap:11 for client 4203.9522.e682

[client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_PENDING

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_CONTINUE' on handle 0x8A000002 <-- ISE server connectivity has been tested, the WLC is about to send the MAC address to ISE

[caaa-author] [17558]: (info): [CAAA:AUTHOR:92000002] DEBUG: mlist=cwa_authz for type=1

WLC invia una richiesta ad ISE

Il WLC invia un pacchetto Access-Request RADIUS ad ISE contenente l'indirizzo MAC del client che desidera autenticarsi sulla WLAN.

[radius] [17558]: (info): RADIUS: Send Access-Request to <ise-ip-addr>:1812 id 0/28, len 415 <-- The packet is traveling via RADIUS port 1812. The "28" is the session ID and it is unique for every connection attempt

[radius] [17558]: (info): RADIUS: authenticator e7 85 1b 08 31 58 ee 91 - 17 46 82 79 7d 3b c4 30

[radius] [17558]: (info): RADIUS: User-Name [1] 14 "42039522e682" <-- MAC address that is attempting to authenticate

[radius] [17558]: (info): RADIUS: User-Password [2] 18 *

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check" <-- This indicates a MAC filtering process

[radius] [17558]: (info): RADIUS: Framed-MTU [12] 6 1485

[radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

[radius] [17558]: (info): RADIUS: EAP-Key-Name [102] 2 *

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=0E1E140A0000000C8E2DA642"

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab" <-- Controller sends an AVpair with MAB method

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 26 "client-iif-id=1392509681"

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 14 "vlan-id=1000"

[radius] [17558]: (info): RADIUS: NAS-IP-Address [4] 6 <wmi-ip-addr> <-- WLC WMI IP address

[radius] [17558]: (info): RADIUS: NAS-Port-Id [87] 17 "capwap_90000005"

[radius] [17558]: (info): RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19]

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 30 "cisco-wlan-ssid=cwa" <-- SSID and WLAN the client is attempting to connect

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 32 "wlan-profile-name=cwa"

[radius] [17558]: (info): RADIUS: Called-Station-Id [30] 32 "dc-8c-37-d0-83-a0:cwa"

[radius] [17558]: (info): RADIUS: Calling-Station-Id [31] 19 "42-03-95-22-e6-82"

[radius] [17558]: (info): RADIUS: Airespace-WLAN-ID [1] 6 1

[radius] [17558]: (info): RADIUS: Nas-Identifier [32] 9 "BC-9800"

[radius] [17558]: (info): RADIUS: Started 5 sec timeout

Nota: una coppia AV è "Attribute-Value" utilizzata da ISE. Si tratta di una struttura Key-Value di informazioni predefinite che possono essere inviate al WLC. Questi valori vengono applicati al client specifico per la sessione specifica.

Esempi di coppie AV:

- Nome ACL

- Reindirizza URL

- Assegnazione VLAN

- Timer di timeout della sessione

- Timer di riautenticazione

ISE risponde alla richiesta WLC

Se l'indirizzo MAC inviato dal WLC viene accettato da ISE, ISE invia un pacchetto RADIUS Access-Accept. A seconda della configurazione ISE, se si tratta di un indirizzo MAC sconosciuto, ISE deve accettarlo e continuare con il flusso. Se viene visualizzato un messaggio di rifiuto dell'accesso, significa che è presente un elemento non configurato correttamente in ISE che deve essere verificato.

[radius] [17558]: (info): RADIUS: Received from id 1812/28 <ise-ip-addr>:0, Access-Accept, len 334 <-- The packet is traveling via RADIUS port 1812 and is has a session ID of 28 (as a response to the above packet)

[radius] [17558]: (info): RADIUS: authenticator 14 0a 6c f7 01 b2 77 6a - 3d ba f0 ed 92 54 9b d6

[radius] [17558]: (info): RADIUS: User-Name [1] 19 "42-03-95-22-E6-82" <-- MAC address of the client that was authorized by ISE

[radius] [17558]: (info): RADIUS: Class [25] 51 ...

[radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 31 "url-redirect-acl=cwa-acl" <-- ACL to be applied to the client

[radius] [17558]: (info): RADIUS: Cisco AVpair [1] 183 "url-redirect=https://<ise-ip-addr>:8443/portal/[...]" <-- Redirection URL for the client

[radius] [17558]: (info): Valid Response Packet, Free the identifier

[eap-auth] [17558]: (info): SUCCESS for EAP method name: Identity on handle 0xB0000039

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB received an Access-Accept for 0x8A000002

[mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_RESULT' on handle 0x8A000002

[auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Authc success from MAB, Auth event success

Processi WLC delle informazioni ricevute da ISE

Il WLC elabora tutte le informazioni ricevute da ISE. e applica il profilo utente creato inizialmente con i dati inviati da ISE. Ad esempio, il WLC assegna un nuovo ACL all'utente. Se l'opzione AAA Override non è abilitata sulla WLAN, l'elaborazione da parte del WLC non viene eseguita.

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< username 0 "42-03-95-22-E6-82">> <-- Processing username received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< class 0 43 41 43 53 3a 30 45 31 45 31 34 30 41 30 30 30 30 30 30 30 43 38 45 32 44 41 36 34 32 3a 62 63 2d 69 73 65 2f 34 33 36 37 33 31 34 32 37 2f 33 38 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<<Message-Authenticator 0 <hidden>>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< url-redirect-acl 0 "cwa-acl">> <-- Processing ACL redirection received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< url-redirect 0 "https://<ise-ip-addr>:8443/portal/[...]">> <-- Processing URL redirection received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< dnis 0 "DC-8C-37-D0-83-A0">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< formatted-clid 0 "42-03-95-22-E6-82">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< audit-session-id 0 "0E1E140A0000000C8E2DA642">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< method 0 2 [mab]>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< clid-mac-addr 0 42 03 95 22 e6 82 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< intf-id 0 2415919109 (0x90000005)>>

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (450)

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Received User-Name 42-03-95-22-E6-82 for client 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User profile is to be applied. Authz mlist is not present, Authc mlist cwa_authz ,session push flag is unset

{wncd_x_R0-0}{1}: [webauth-dev] [17558]: (info): Central Webauth URL Redirect, Received a request to create a CWA session for a mac [42:03:95:22:e6:82]

{wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [17558]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632849490379189

{wncd_x_R0-0}{1}: [webauth-dev] [17558]: (info): No parameter map is associated with mac 4203.9522.e682

{wncd_x_R0-0}{1}: [epm-redirect] [17558]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = cwa-acl

{wncd_x_R0-0}{1}: [epm-redirect] [17558]: (info): [0000.0000.0000:unknown] URL-Redirect = https://<ise-ip-addr>:8443/portal/[...]

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User Profile applied successfully for 0x92000002 - REPLACE <-- WLC replaces the user profile it had originally created

Fine autenticazione MAB

Una volta modificato correttamente il profilo utente per il client, il WLC completa l'autenticazione dell'indirizzo MAC del client. Se l'ACL ricevuto da ISE non esiste sul WLC, il WLC non sa cosa fare con queste informazioni e quindi l'azione REPLACE non riesce completamente causando il fallimento dell'autenticazione MAB. Il client non è in grado di eseguire l'autenticazione.

{wncd_x_R0-0}{1}: [mm-client] [17558]: (debug): MAC: 0000.0000.0000 Sending pmk_update of XID (0) to (MobilityD[0])

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 MAB Authentication success.

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_PENDING -> S_AUTHIF_MAB_AUTH_DONE

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Processing MAB authentication result status: 0, CO_AUTH_STATUS_SUCCESS

WLC invia una risposta di associazione al client

Ora che il client è stato autenticato da ISE e che è stato applicato l'ACL corretto, il WLC invia una risposta di associazione al client. A questo punto, l'utente può continuare a connettersi alla rete.

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_MACAUTH_IN_PROGRESS -> S_CO_ASSOCIATING

{wncd_x_R0-0}{1}: [dot11] [17558]: (debug): MAC: 4203.9522.e682 dot11 send association response. Sending association response with resp_status_code: 0

{wncd_x_R0-0}{1}: [dot11] [17558]: (debug): MAC: 4203.9522.e682 Dot11 Capability info byte1 1, byte2: 11

{wncd_x_R0-0}{1}: [dot11-frame] [17558]: (info): MAC: 4203.9522.e682 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

{wncd_x_R0-0}{1}: [dot11] [17558]: (info): MAC: 4203.9522.e682 dot11 send association response. Sending assoc response of length: 137 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

{wncd_x_R0-0}{1}: [dot11] [17558]: (note): MAC: 4203.9522.e682 Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

{wncd_x_R0-0}{1}: [dot11] [17558]: (info): MAC: 4203.9522.e682 DOT11 state transition: S_DOT11_MAB_PENDING -> S_DOT11_ASSOCIATED

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Station Dot11 association is successful.

Autenticazione L2

In base al processo che un client deve eseguire quando si associa a una WLAN, l'autenticazione L2 "viene avviata". Tuttavia, in realtà, l'autenticazione L2 è già stata eseguita a causa dell'autenticazione MAB eseguita in precedenza. Il client completa immediatamente l'autenticazione L2.

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Starting L2 authentication. Bssid in state machine:dc8c.37d0.83af Bssid in request is:dc8c.37d0.83af

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 L2 WEBAUTH Authentication Successful

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_MAB_AUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 L2 Authentication of station is successful., L3 Authentication : 1

Data Plumb

Il WLC assegna le risorse al client che si connette in modo che il traffico possa passare attraverso la rete.

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (note): MAC: 4203.9522.e682 Mobility discovery triggered. Client mode: Local

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

{wncd_x_R0-0}{1}: [mm-transition] [17558]: (info): MAC: 4203.9522.e682 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

{wncd_x_R0-0}{1}: [mm-client] [17558]: (info): MAC: 4203.9522.e682 Invalid transmitter ip in build client context

{wncd_x_R0-0}{1}: [mm-client] [17558]: (debug): MAC: 4203.9522.e682 Sending mobile_announce of XID (0) to (MobilityD[0])

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 4203.9522.e682 Received mobile_announce, sub type: 0 of XID (0) from (WNCD[0])

{mobilityd_R0-0}{1}: [mm-transition] [18482]: (info): MAC: 4203.9522.e682 MMFSM transition: S_MC_INIT -> S_MC_ANNOUNCE_PROCESSED_NEW_CLIENT_TR on E_MC_ANNOUNCE_RCVD from WNCD[0]

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 4203.9522.e682 Add MCC by tdl mac: client_ifid 0xa0000001 is assigned to client

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 4203.9522.e682 Sending capwap_msg_unknown (100) of XID (5) to (WNCD[0])

{mobilityd_R0-0}{1}: [mm-client] [18482]: (debug): MAC: 0000.0000.0000 Sending mobile_announce_nak of XID (5) to (WNCD[0])

{wncd_x_R0-0}{1}: [mm-client] [17558]: (debug): MAC: 4203.9522.e682 Received mobile_announce_nak, sub type: 1 of XID (5) from (MobilityD[0])

{wncd_x_R0-0}{1}: [mm-transition] [17558]: (info): MAC: 4203.9522.e682 MMIF FSM transition: S_MA_INIT_WAIT_ANNOUNCE_RSP -> S_MA_NAK_PROCESSED_TR on E_MA_NAK_RCVD

{wncd_x_R0-0}{1}: [mm-client] [17558]: (info): MAC: 4203.9522.e682 Roam type changed - None -> None

{wncd_x_R0-0}{1}: [mm-client] [17558]: (info): MAC: 4203.9522.e682 Mobility role changed - Unassoc -> Local

{wncd_x_R0-0}{1}: [mm-client] [17558]: (note): MAC: 4203.9522.e682 Mobility Successful. Roam Type None, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000001, Client Role: Local PoA: 0x90000005 PoP: 0x0

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Processing mobility response from MMIF. Client ifid: 0xa0000001, roam type: None, client role: Local

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS add mobile cb

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:0. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:1. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 ADD MOBILE sent. Client state flags: 0x72 BSSID: MAC: dc8c.37d0.83af capwap IFID: 0x90000005

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_DPATH_PLUMB_IN_PROGRESS

{wncd_x_R0-0}{1}: [dot11] [17558]: (note): MAC: 4203.9522.e682 Client datapath entry params - ssid:training_cwa,slot_id:1 bssid ifid: 0x0, radio_ifid: 0x90000003, wlan_ifid: 0xf0400001

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS dpath create params

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:0. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:1. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [avc-afc] [17558]: (debug): AVC enabled for client 4203.9522.e682

{wncd_x_R0-0}{1}: [dpath_svc] [17558]: (note): MAC: 4203.9522.e682 Client datapath entry created for ifid 0xa0000001

All'utente viene assegnato un indirizzo IP

L'utente finale ha bisogno di un indirizzo IP per navigare attraverso la rete. Viene sottoposta al processo DHCP. Se l'utente era connesso in precedenza e ricorda il proprio indirizzo IP, il processo DHCP viene ignorato. Se l'utente non è in grado di ricevere un indirizzo IP, non potrà visualizzare il portale Web. In caso contrario, verranno eseguite le operazioni seguenti:

- Un pacchetto DISCOVER viene inviato dal client che si connette come trasmissione per trovare tutti i server DHCP disponibili

- Se è disponibile un server DHCP, il server DHCP risponde con un'OFFERTA. L'offerta contiene informazioni quali l'indirizzo IP da assegnare al client che esegue la connessione, la durata del lease e così via. È possibile ricevere molte OFFERTE da diversi server DHCP

- Il client accetta un'OFFERTA da uno dei server e risponde con una RICHIESTA per l'indirizzo IP selezionato

- Infine, il server DHCP invia un pacchetto di CONFERMA al client con il nuovo indirizzo IP assegnato

Il WLC registra il metodo con cui il client ha ricevuto l'indirizzo IP.

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-iplearn] [17558]: (info): MAC: 4203.9522.e682 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

{wncd_x_R0-0}{1}: [auth-mgr-feat_dsensor] [17558]: (info): [4203.9522.e682:capwap_90000005] Skipping DHCP TLVs for further processing. DHCP based classification isn't enabled

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr-feat_dsensor] [17558]: (info): [4203.9522.e682:capwap_90000005] Skipping DHCP TLVs for further processing. DHCP based classification isn't enabled

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPDISCOVER, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPOFFER, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr-feat_dsensor] [17558]: (info): [4203.9522.e682:capwap_90000005] Skipping DHCP TLVs for further processing. DHCP based classification isn't enabled

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface capwap_90000005 on vlan 1000 Src MAC: 4203.9522.e682 Dst MAC: ffff.ffff.ffff src_ip: 0.0.0.0, dst_ip: 255.255.255.255, BOOTPREQUEST, SISF_DHCPREQUEST, giaddr: 0.0.0.0, yiaddr: 0.0.0.0, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): RX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (info): TX: DHCPv4 from interface Tw0/0/0 on vlan 1000 Src MAC: dca6.32d2.e93f Dst MAC: 4203.9522.e682 src_ip: <dhcp-server-ip-addr>, dst_ip: <end-user-ip-addr>, BOOTPREPLY, SISF_DHCPACK, giaddr: 0.0.0.0, yiaddr: <end-user-ip-addr>, CMAC: 4203.9522.e682

{wncd_x_R0-0}{1}: [client-iplearn] [17558]: (note): MAC: 4203.9522.e682 Client IP learn successful. Method: DHCP IP: <end-user-ip-addr>

{wncd_x_R0-0}{1}: [epm] [17558]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 1000 fail count 0 dirty_counter 0 is_dirty 0

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (8)

{wncd_x_R0-0}{1}: [client-iplearn] [17558]: (info): MAC: 4203.9522.e682 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Received ip learn response. method: IPLEARN_METHOD_DHCP

Avvio autenticazione L3

Ora che l'utente finale ha ricevuto un indirizzo IP, l'autenticazione L3 inizia con CWA rilevato come metodo di autenticazione desiderato.

{wncd_x_R0-0}{1}: [client-orch-sm] [17558]: (debug): MAC: 4203.9522.e682 Triggered L3 authentication. status = 0x0, Success

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 L3 Authentication initiated. CWA

Test degli indirizzi IP casuali

Per procedere con la connessione, il client deve eseguire due richieste ARP:

1. Verificare che nessun altro utente disponga del proprio indirizzo IP. Se è presente una risposta ARP per l'indirizzo IP dell'utente finale, l'indirizzo IP è duplicato

2. Verificare la raggiungibilità del gateway. In questo modo, il client può uscire dalla rete. La risposta ARP deve provenire dal gateway

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 4203.9522.e682 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 4203.9522.e682 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: <default-gateway-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 64cc.2284.ae10 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 64cc.2284.ae10 ARP target MAC: 4203.9522.e682 ARP sender IP: <default-gateway-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: 10.20.30.17,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 4203.9522.e682 ARP target MAC: 0000.0000.0000 ARP sender IP: <end-user-ip-addr>, ARP target IP: 10.20.30.17,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 000c.290e.1c37 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 000c.290e.1c37 ARP target MAC: 4203.9522.e682 ARP sender IP: 10.20.30.17, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: 000c.290e.1c37 Dest MAC: 4203.9522.e682 ARP REPLY, ARP sender MAC: 000c.290e.1c37 ARP target MAC: 4203.9522.e682 ARP sender IP: 10.20.30.17, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 0000.0000.0000 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface Tw0/0/0 on vlan 1000 Source MAC: dca6.32d2.e93f Dest MAC: 4203.9522.e682 ARP REQUEST, ARP sender MAC: dca6.32d2.e93f ARP target MAC: 0000.0000.0000 ARP sender IP: <dhcp-server-ip-addr>, ARP target IP: <end-user-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): RX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: dca6.32d2.e93f ARP REPLY, ARP sender MAC: 4203.9522.e682 ARP target MAC: dca6.32d2.e93f ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

{wncd_x_R0-0}{1}: [sisf-packet] [17558]: (debug): TX: ARP from interface capwap_90000005 on vlan 1000 Source MAC: 4203.9522.e682 Dest MAC: dca6.32d2.e93f ARP REPLY, ARP sender MAC: 4203.9522.e682 ARP target MAC: dca6.32d2.e93f ARP sender IP: <end-user-ip-addr>, ARP target IP: <dhcp-server-ip-addr>,

Seconda connessione: da client a rete

A questo punto, l'utente finale è stato autenticato attraverso il suo indirizzo MAC, ma non ha ancora ricevuto l'autorizzazione completa. Per autorizzare il client a connettersi alla rete, il WLC deve fare nuovamente riferimento all'ISE. A questo punto, il portale viene presentato all'utente in cui il nome utente deve immettere il nome utente e la password. Sul WLC, l'utente finale è visualizzato nello stato "Web Auth Pending".

Cambiamento di autorizzazione (CoA)

In questo caso, il "supporto per CoA" nella configurazione WLC diventa effettivo. Fino a questo punto, è stato usato l'ACL. Dopo che il client finale ha rilevato il portale, l'ACL non viene più utilizzato, in quanto tutto ciò che ha fatto è reindirizzare il client al portale. A questo punto, il client immette le proprie credenziali per l'accesso per avviare il processo CoA e riautenticare il client. Il WLC prepara il pacchetto da inviare e lo inoltra all'ISE

Suggerimento: la CoA utilizza la porta 1700. Assicurarsi che non sia bloccato dal firewall.

{wncd_x_R0-0}{1}: [caaa-ch] [17558]: (info): [CAAA:COMMAND HANDLER:92000002] Processing CoA request under CH-ctx. <-- ISE requests the client to reauthenticate

{wncd_x_R0-0}{1}: [caaa-ch] [17558]: (info): [CAAA:COMMAND HANDLER:92000002] Reauthenticate request (0x55de3f898b88)

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB re-authentication started for 2315255810 (4203.9522.e682) <-- ISE requests the WLC to reauthenciate the CoA

{wncd_x_R0-0}{1}: [aaa-coa] [17558]: (info): radius coa proxy relay coa resp(wncd)

{wncd_x_R0-0}{1}: [aaa-coa] [17558]: (info): CoA Response Details

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): << ssg-command-code 0 32 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): << formatted-clid 0 "4203.9522.e682">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): << error-cause 0 1 [Success]>> <-- The WLC responds with a sucess after processing the packet to be sent to ISE

[aaa-coa] [17558]: (info): server:10.20.30.14 cfg_saddr:10.20.30.14 udpport:64016 sport:0, tableid:0iden:30 rad_code:43 msg_auth_rcvd:TRUE coa_resp:ACK

[caaa-ch] [17558]: (info): [CAAA:COMMAND HANDLER] CoA response sent <-- The WLC sends the CoA response to ISE

Seconda autenticazione ad ISE

La seconda autenticazione non inizia da zero. Questo è il potere della CoA. È possibile applicare all'utente nuove regole e/o parametri AV. L'ACL e l'URL di reindirizzamento ricevuti al primo accesso-accettazione non vengono più inviati all'utente finale.

WLC invia una richiesta ad ISE

Il WLC invia un nuovo pacchetto RADIUSccess-Requested ad ISE con la combinazione di nome utente e password immessa. Ciò attiva una nuova autenticazione MAB e, poiché ISE conosce già il client, deve essere applicata una nuova serie di criteri (ad esempio, Accesso concesso).

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_REAUTHENTICATE' on handle 0x8A000002

{wncd_x_R0-0}{1}: [caaa-author] [17558]: (info): [CAAA:AUTHOR:92000002] DEBUG: mlist=cwa_authz for type=1

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Send Access-Request to <ise-ip-addr>:1812 id 0/29, len 421 <-- The packet is traveling via RADIUS port 1812. The "29" is the session ID and it is unique for every connection attempt

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: authenticator c6 ae ab d5 55 c9 65 e2 - 4d 28 01 75 65 54 df 4d

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: User-Name [1] 14 "42039522e682" <-- MAC address that is attempting to authenticate

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: User-Password [2] 18 *

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 25 "service-type=Call Check" <-- This indicates a MAC filtering process

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Framed-MTU [12] 6 1485

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: EAP-Key-Name [102] 2 *

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=0E1E140A0000000C8E2DA642"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab" <-- Controller sends an AVpair with MAB method

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 26 "client-iif-id=1392509681"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 14 "vlan-id=200"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: NAS-IP-Address [4] 6 <wmi-ip-addr> <-- WLC WMI IP address

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: NAS-Port-Id [87] 17 "capwap_90000005"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: NAS-Port-Type [61] 6 802.11 wireless [19]

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 30 "cisco-wlan-ssid=cwa" <-- SSID and WLAN the client is attempting to connect

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 32 "wlan-profile-name=cwa"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Called-Station-Id [30] 32 "dc-8c-37-d0-83-a0:cwa"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Calling-Station-Id [31] 19 "42-03-95-22-e6-82"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Airespace-WLAN-ID [1] 6 1

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Nas-Identifier [32] 9 "BC-9800"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Started 5 sec timeout

ISE risponde alla richiesta WLC

ISE esegue una ricerca della policy e se il nome utente ricevuto corrisponde al profilo della policy, ISE risponde al WLC un'altra volta, accettando la connessione del client alla WLAN. Restituisce il nome utente dell'utente finale. Se configurato sull'ISE, è possibile applicare all'utente regole aggiuntive e/o coppie AV, che vengono visualizzate sulla scheda Access-Accept.

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Received from id 1812/29 <ise-ip-addr>:0, Access-Accept, len 131 <-- The packet is traveling via RADIUS port 1812 and is has a session ID of 29 (as a response to the above packet)

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: authenticator a3 b0 45 d6 e5 1e 38 4a - be 15 fa 6b f4 67 62 8a

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: User-Name [1] 14 "cwa-username" <-- Username entered by the end client on the portal that was shown

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Class [25] 51 ...

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Message-Authenticator[80] 18 ...

{wncd_x_R0-0}{1}: [radius] [17558]: (info): RADIUS: Cisco AVpair [1] 22 "profile-name=Unknown"

{wncd_x_R0-0}{1}: [radius] [17558]: (info): Valid Response Packet, Free the identifier

{wncd_x_R0-0}{1}: [eap-auth] [17558]: (info): SUCCESS for EAP method name: Identity on handle 0xEE00003B

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] MAB received an Access-Accept for 0x8A000002

{wncd_x_R0-0}{1}: [mab] [17558]: (info): [4203.9522.e682:capwap_90000005] Received event 'MAB_RESULT' on handle 0x8A000002

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Authc success from MAB, Auth event success

Processi WLC delle informazioni ricevute da ISE

Ancora una volta, il WLC elabora le informazioni ricevute da ISE. Esegue un'altra azione REPLACE sull'utente con i nuovi valori ricevuti da ISE.

[aaa-attr-inf] [17558]: (info):

<< username 0 "cwa-username">> <-- Processing username received from ISE

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< class 0 43 41 43 53 3a 30 45 31 45 31 34 30 41 30 30 30 30 30 30 30 43 38 45 32 44 41 36 34 32 3a 62 63 2d 69 73 65 2f 34 33 36 37 33 31 34 32 37 2f 34 30 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<<Message-Authenticator 0 <hidden>>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< dnis 0 "DC-8C-37-D0-83-A0">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< formatted-clid 0 "42-03-95-22-E6-82">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< audit-session-id 0 "0E1E140A0000000C8E2DA642">>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< method 0 2 [mab]>>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< clid-mac-addr 0 42 03 95 22 e6 82 >>

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info):

<< intf-id 0 2415919109 (0x90000005)>>

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (450)

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] auth mgr attr change notification is received for attr (450)

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] Received User-Name cwa-username for client 4203.9522.e682

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User profile is to be applied. Authz mlist is not present, Authc mlist cwa_authz ,session push flag is unset

{wncd_x_R0-0}{1}: [auth-mgr] [17558]: (info): [4203.9522.e682:capwap_90000005] User Profile applied successfully for 0x92000002 - REPLACE <-- WLC replaces the user profile it had originally created

Fine autenticazione L3

L'utente finale è stato autenticato con i dati specificati. Autenticazione L3 (autenticazione Web) completata.

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 L3 Authentication Successful. ACL:[]

{wncd_x_R0-0}{1}: [client-auth] [17558]: (info): MAC: 4203.9522.e682 Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS add mobile cb

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:0. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 No QoS PM Name or QoS Level received from SANet for pm_dir:1. Check client is fastlane, otherwise set pm name to none

{wncd_x_R0-0}{1}: [client-auth] [17558]: (note): MAC: 4203.9522.e682 ADD MOBILE sent. Client state flags: 0x78 BSSID: MAC: dc8c.37d0.83af capwap IFID: 0x90000005

{wncd_x_R0-0}{1}: [errmsg] [17558]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (cwa-username) joined with ssid (cwa) for device with MAC: 4203.9522.e682 <-- End user "cwa-username" has joined the WLAN "cwa"

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute : username 0 "cwa-username" ]

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute : class 0 43 41 43 53 3a 30 45 31 45 31 34 30 41 30 30 30 30 30 30 30 43 38 45 32 44 41 36 34 32 3a 62 63 2d 69 73 65 2f 34 33 36 37 33 31 34 32 37 2f 34 30 ]

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "MGMT" ]

{wncd_x_R0-0}{1}: [aaa-attr-inf] [17558]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

{wncd_x_R0-0}{1}: [ewlc-qos-client] [17558]: (info): MAC: 4203.9522.e682 Client QoS run state handler

L'utente finale raggiunge lo stato RUN sul WLC

Infine, l'utente viene autenticato e associato alla WLAN.

{wncd_x_R0-0}{1}: [rog-proxy-capwap] [17558]: (debug): Managed client RUN state notification: 4203.9522.e682

{wncd_x_R0-0}{1}: [client-orch-state] [17558]: (note): MAC: 4203.9522.e682 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

CWA Flow - EPC (Embedded Packet Capture)

Un EPC è un'acquisizione di pacchetti che può essere recuperata direttamente dal WLC e mostra tutti i pacchetti che passano attraverso il WLC o che vengono originati da esso. Per ulteriori informazioni su cosa sono e come recuperarli, consultare il documento sulla descrizione dei debug wireless e la raccolta dei log sui controller Catalyst 9800 Wireless LAN.

Prima connessione: dal client al server ISE

Avviso: gli indirizzi IP nelle immagini acquisite sono stati eliminati. Vengono visualizzati come e

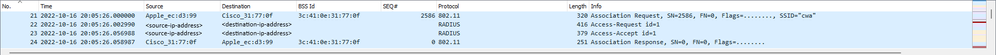

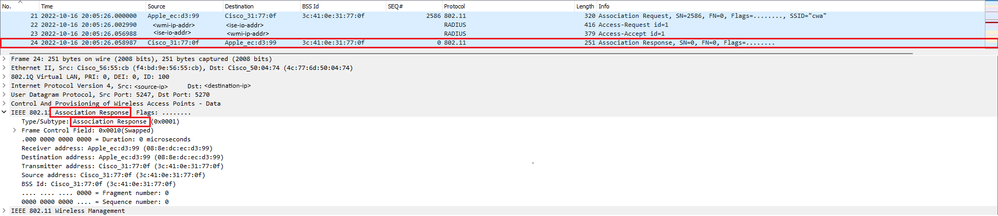

Associazione alla WLAN e richiesta inviata al server ISE

Primi pacchetti

Primi pacchetti

Richiesta di associazione dal WLC al client

Guardando il primo pacchetto "Association Request" si possono vedere gli indirizzi MAC dei dispositivi coinvolti in questo processo.

Richiesta associazione

Richiesta associazione

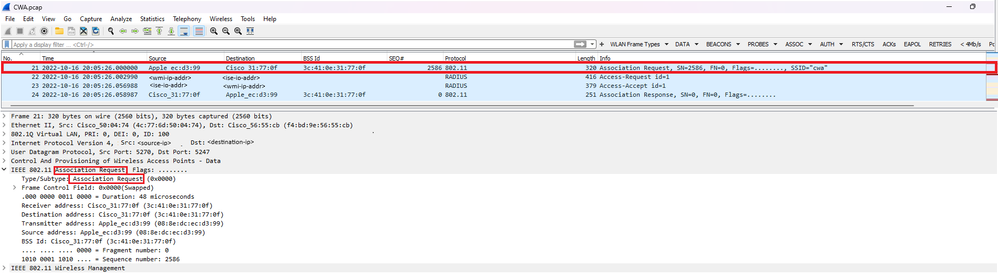

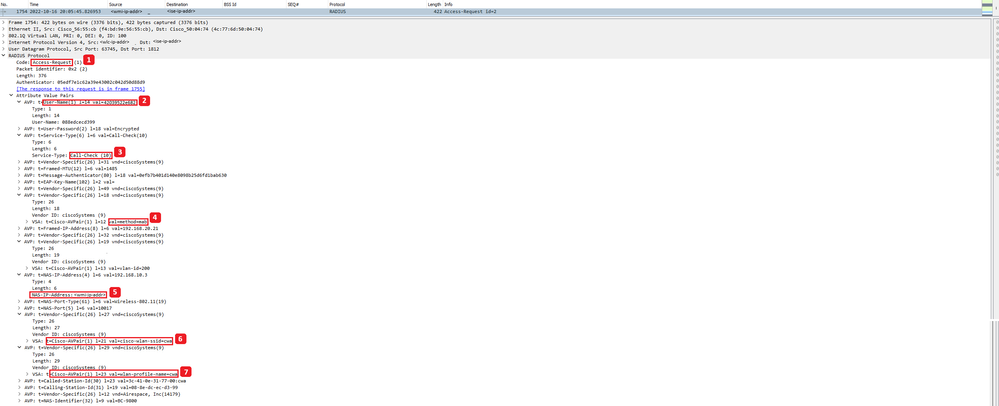

Pacchetto Access-Request inviato dal WLC ad ISE

Una volta che la richiesta di associazione è stata elaborata dal WLC, il WLC invia un pacchetto Access-Request al server ISE.

Analisi del pacchetto di richiesta di accesso

Analisi del pacchetto di richiesta di accesso

- Nome del pacchetto.

- L'indirizzo MAC che sta tentando di autenticare.

- Indica un filtro MAC.

- La coppia AV inviata dal controller all'ISE per indicare un processo di filtraggio MAC.

- Indirizzo IP WMI del WLC.

- SSID che il client sta tentando di connettere.

- Il nome della WLAN che il client sta tentando di connettere.

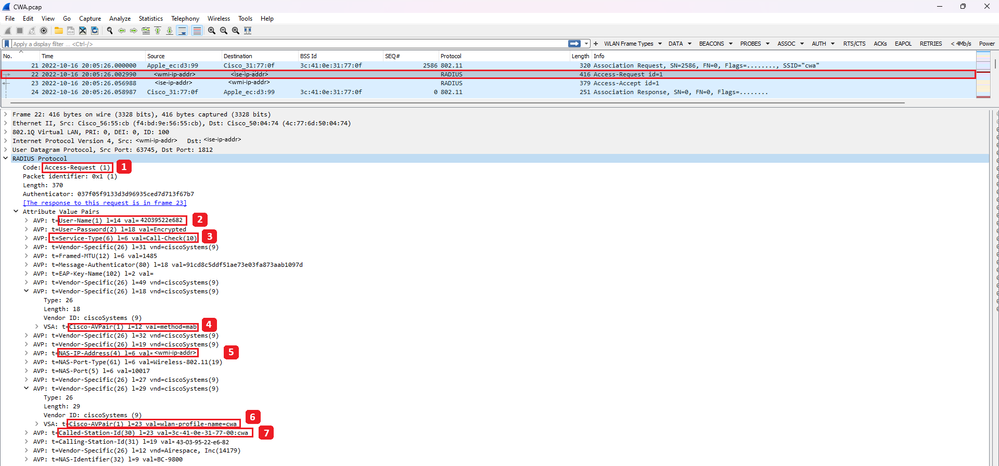

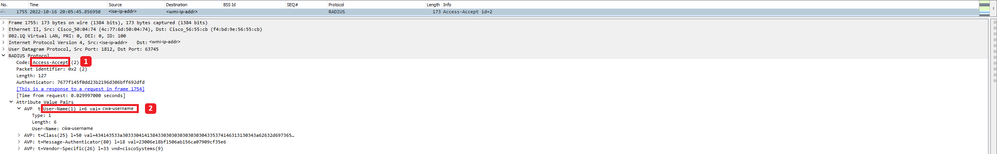

Pacchetto Access-Accept inviato dal WLC ad ISE

Una volta elaborato il pacchetto Access-Accept, ISE risponde con Access-Accept in caso di esito positivo o con Access-Reject in caso contrario.

Analisi del pacchetto di accettazione dell'accesso

Analisi del pacchetto di accettazione dell'accesso

- Nome del pacchetto.

- Indirizzo MAC autenticato.

- ACL da applicare.

- URL a cui reindirizzare l'utente.

Risposta di associazione dal WLC al client

Risposta associazione

Risposta associazione

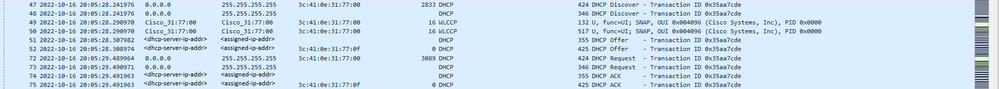

Processo DHCP

Processo DHCP

Processo DHCP

Nota: da ora in poi, i pacchetti vengono visti duplicati, ma questo solo perché uno è incapsulato in CAPWAP e l'altro no

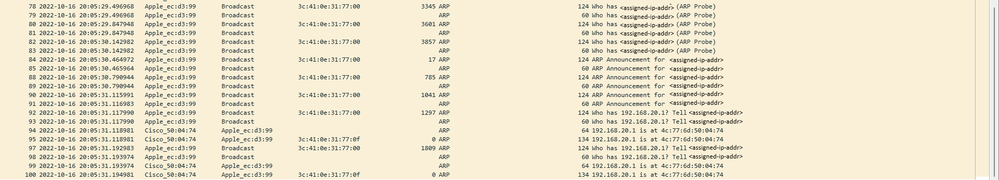

ARP

ARP client per il proprio indirizzo IP e per il gateway

ARP client per il proprio indirizzo IP e per il gateway

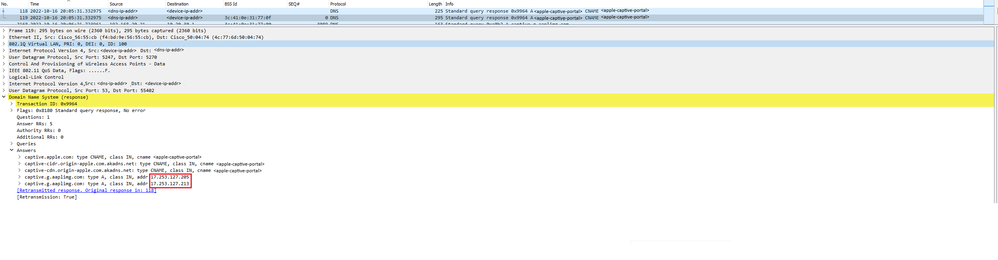

Test di connettività

Al termine del processo ARP, il dispositivo che tenta di connettersi esegue un controllo per verificare se un portale è stato attivato. Questa operazione è nota anche come probe. Se il dispositivo indica che non è disponibile una connessione a Internet, significa che il processo ARP non è riuscito (ad esempio, il gateway non ha mai risposto) oppure che il dispositivo non è stato in grado di eseguire il probe.

Questo tipo di indagine non è presente nelle tracce dell'RA, solo l'EPC è in grado di fornire queste informazioni. La query di probe dipende dal dispositivo che sta tentando una connessione, in questo esempio il dispositivo di prova era un dispositivo Apple, quindi la probe è stata effettuata direttamente verso il portale captive di Apple.

Poiché il probe viene eseguito utilizzando un URL, per risolvere l'URL è necessario il DNS. Pertanto, se il server DNS non è in grado di rispondere alle query del client, il client continua a eseguire query per l'URL e il portale non viene mai visualizzato. A questo punto, se l'indirizzo IP del server ISE viene immesso nel browser Web del dispositivo terminale, il portale deve essere visibile. In tal caso, si è verificato un problema con il server DNS.

Test di connettività dal client - Query e risposta DNS

Test di connettività dal client - Query e risposta DNS

Indirizzo IP risolto DNS

Dopo aver esaminato la risposta alla query DNS, è possibile visualizzare l'indirizzo IP risolto dal server DNS.

Indirizzo IP risolto dal server DNS

Indirizzo IP risolto dal server DNS

Stabilisci handshake a 3 vie

Dopo la risoluzione dell'indirizzo IP DNS, viene stabilito un handshake TCP a 3 vie tra il portale e il client. L'indirizzo IP utilizzato è uno qualsiasi degli indirizzi IP risolti.

Creazione handshake a 3 vie

Creazione handshake a 3 vie

OTTIENI hotspot

Una volta stabilita la sessione TCP, il client esegue un probe e tenta di accedere al portale.

OTTIENI hotspot

OTTIENI hotspot

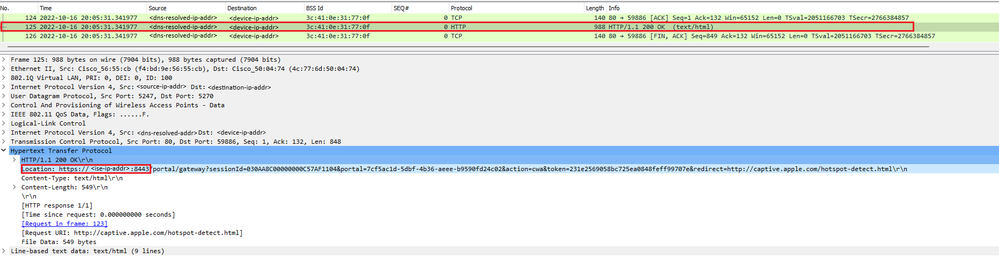

Pacchetto OK

Il pacchetto OK contiene il portale dell'ISE a cui il client deve essere reindirizzato.

Pacchetto OK

Pacchetto OK

Nota: la maggior parte delle persone ha restituito un altro URL nel pacchetto OK. È pertanto necessario eseguire un'altra query DNS per ottenere l'indirizzo IP finale.

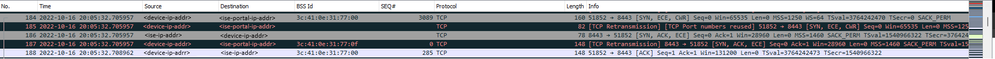

Nuova sessione TCP stabilita

Dopo aver individuato l'indirizzo IP del portale, vengono scambiati molti pacchetti, ma alla fine un pacchetto con l'indirizzo IP di destinazione restituito nel pacchetto OK (o risolto dal DNS) che corrisponde all'indirizzo IP di ISE, indica che è stata stabilita una nuova sessione TCP per il portale.

Seconda connessione e nuova sessione TCP sul portale ISE

Seconda connessione e nuova sessione TCP sul portale ISE

Portale visualizzato all'utente

A questo punto, il portale dell'ISE viene finalmente visualizzato sul browser del client. Come in precedenza, vengono scambiati molti pacchetti tra ISE e il dispositivo, ad esempio il saluto di un cliente e di un server, e così via. A questo punto ISE chiede al client di fornire il nome utente e la password, di accettare i termini e le condizioni o qualsiasi altra configurazione effettuata sul server ISE.

Richiesta CoA / Conferma CoA

Una volta che l'utente ha immesso tutti i dati richiesti, ISE invia una richiesta CoA al controller per modificare l'autorizzazione dell'utente. Se tutto il contenuto del WLC è configurato nel modo previsto, ad esempio lo stato del NAC, il supporto per il CoA e così via, il WLC invia un messaggio di conferma CoA (CoA Acknowledgement). In caso contrario, il WLC può inviare un CoA non-Acknowledgement (CoA NACK) o semplicemente non invia neanche il CoA ACK.

Richiesta e conferma CoA

Richiesta e conferma CoA

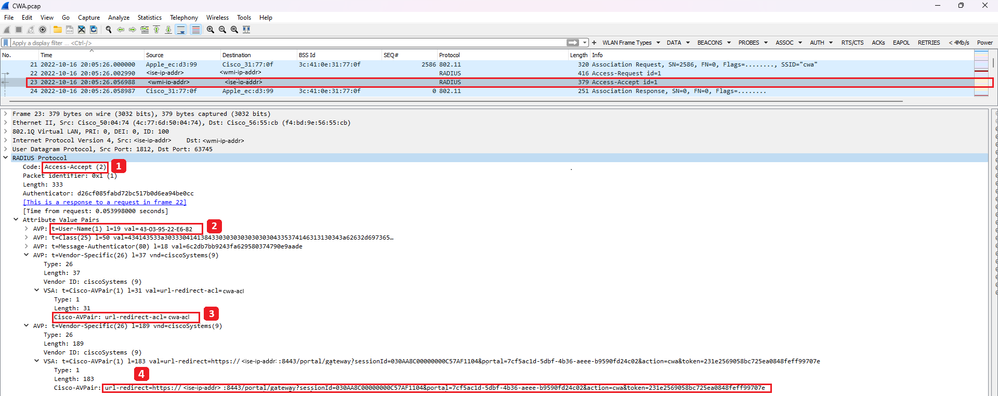

Seconda connessione: da client a rete

Nuova richiesta di accesso

Il WLC invia un nuovo pacchetto di richiesta di accesso ad ISE.

Analisi del nuovo pacchetto di richiesta di accesso

Analisi del nuovo pacchetto di richiesta di accesso

- Nome del pacchetto.

- L'indirizzo MAC che sta tentando di autenticare.

- Indica un filtro MAC.

- La coppia AV inviata dal controller all'ISE per indicare un processo di filtraggio MAC.

- Indirizzo IP WMI del WLC.

- SSID che il client sta tentando di connettere.

- Il nome della WLAN che il client sta tentando di connettere.

Nuovo Access-Accept

Il WLC invia un nuovo pacchetto di richiesta di accesso ad ISE.

Analisi del nuovo pacchetto di accettazione dell'accesso

Analisi del nuovo pacchetto di accettazione dell'accesso

- Nome del pacchetto.

- Nome utente immesso dal client finale nel portale visualizzato.

Anche in questo caso, viene eseguito un nuovo test di connettività tramite probe dal client. Una volta confermata la connettività Internet del client, il portale può essere chiuso (può essere chiuso automaticamente, a seconda del dispositivo utilizzato). Il client è ora connesso alla rete.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

06-Oct-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Daniela Vignau LeonTecnico di consulenza Cisco

Feedback

Feedback