Introduzione

In questo documento viene descritto come configurare un Cisco Access Point (AP) come supplicant 802.1x da autorizzare su una porta switch su un server RADIUS.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Wireless Lan Controller (WLC) e LAP (Lightweight Access Point).

- 802.1x su switch Cisco e ISE

- Protocollo EAP (Extensible Authentication Protocol)

- RADIUS (Remote Authentication Dial-In User Service)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- WS-C3560CX, Cisco IOS® XE, 15.2(3r)E2

- C9800-CL-K9, Cisco IOS® XE,17.6.5

- ISE 3.0

- AIR-CAP3702

- AIR-AP3802

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

In questa configurazione, il punto di accesso (AP) agisce come supplicant 802.1x ed è autenticato dallo switch sull'ISE con il metodo EAP-FAST.

Dopo aver configurato la porta per l'autenticazione 802.1X, lo switch non consente il passaggio di traffico diverso dal traffico 802.1X attraverso la porta fino a quando il dispositivo connesso alla porta non viene autenticato correttamente.

Un access point può essere autenticato prima di essere aggiunto a un WLC o dopo essere stato aggiunto a un WLC, nel qual caso, configurare 802.1X sullo switch dopo che il LAP si è unito al WLC.

Configurazione

In questa sezione vengono presentate le informazioni necessarie per configurare le funzionalità descritte più avanti nel documento.

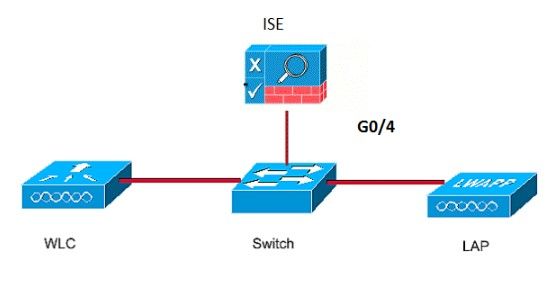

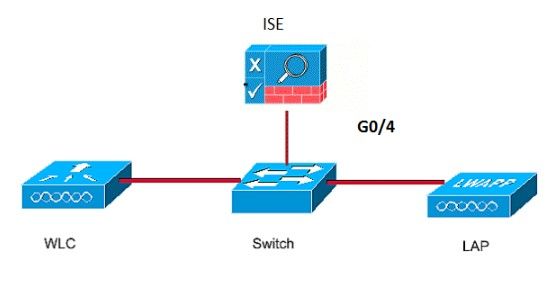

Esempio di rete

Il documento usa la seguente configurazione di rete:

Configurazione del LAP come supplicant 802.1x

Se L'AP È Già Stato Aggiunto Al WLC:

Configurare il tipo di autenticazione 802.1x e il tipo di autenticazione AP LSC (Locally Significant Certificate):

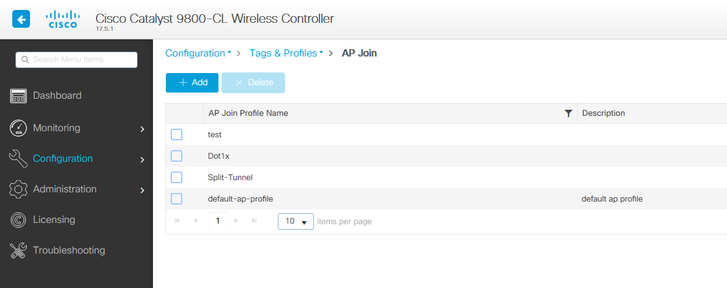

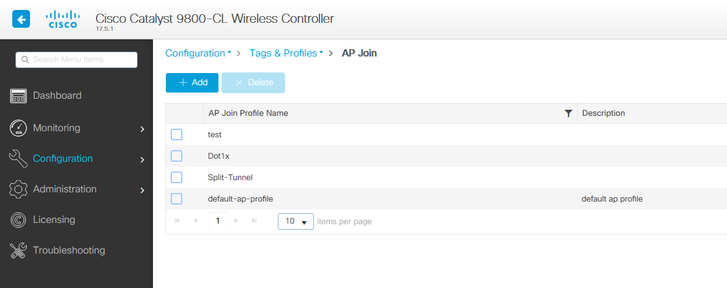

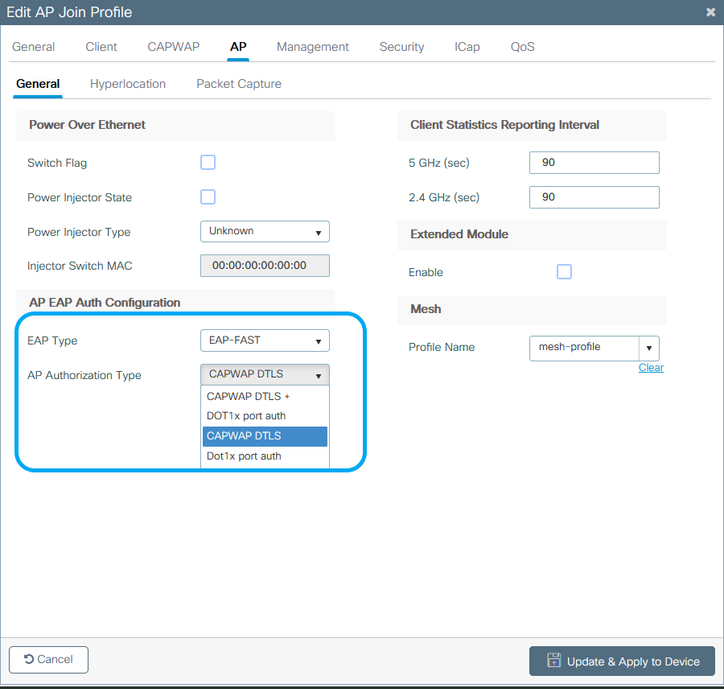

Passaggio 1. Passare a Configurazione > Tag e profili > AP Join > Nella pagina AP Join Profile, fare clic su Add per aggiungere un nuovo profilo di join o modificarne il nome.

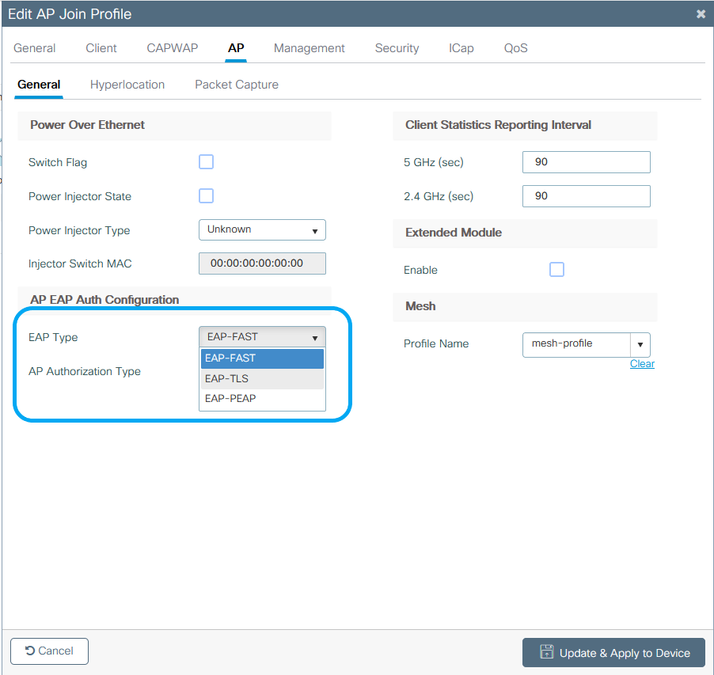

Passaggio 2. Nella pagina Profilo di join AP, da AP > Generale, passare alla sezione Configurazione autenticazione EAP AP. Dall'elenco a discesa Tipo EAP, scegliere il tipo EAP come EAP-FAST, EAP-TLS o EAP-PEAP per configurare il tipo di autenticazione dot1x. EAP-FAST è l'unico tipo di autenticazione che utilizza solo nome utente e password ed è il più semplice da configurare. PEAP e EAP-TLS richiedono il provisioning dei certificati sui punti di accesso tramite il flusso di lavoro LSC (vedere la sezione Riferimenti).

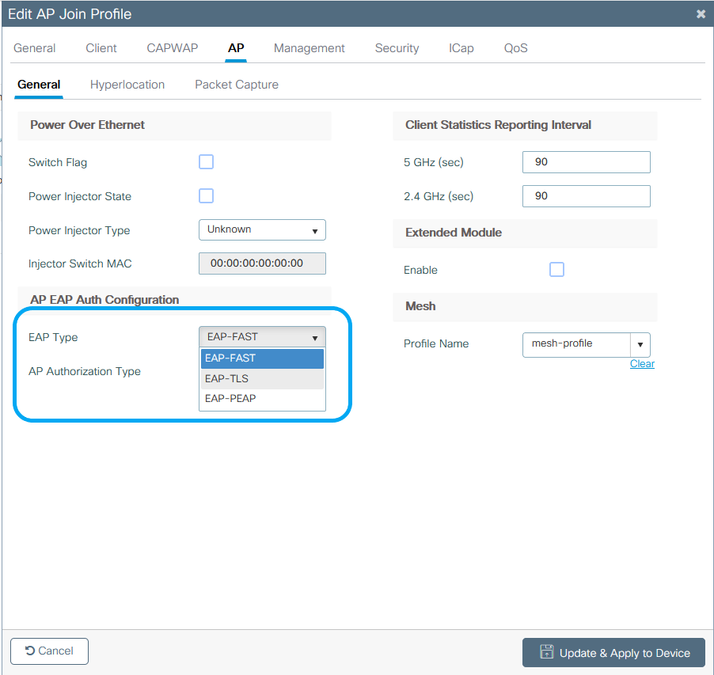

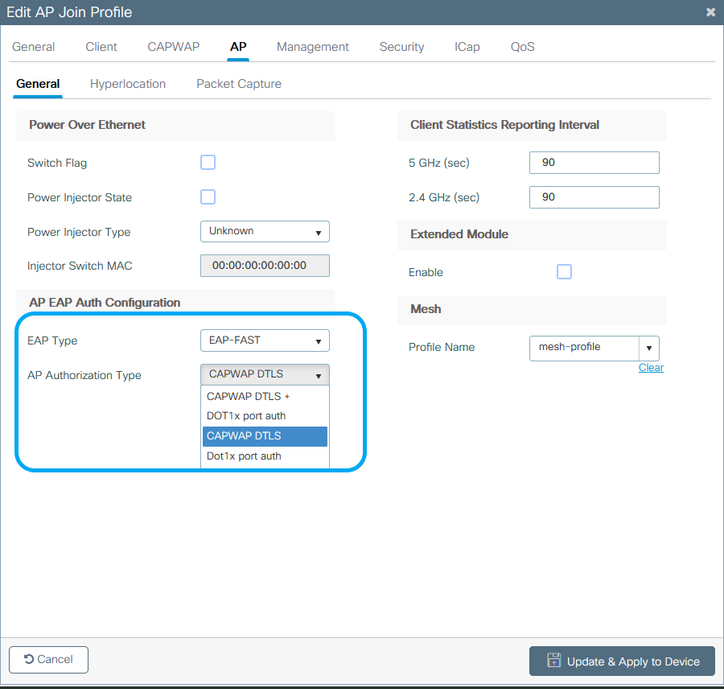

Passaggio 3. Dall'elenco a discesa Tipo di autorizzazione AP, scegliere il tipo come CAPWAP DTLS + o CAPWAP DTLS > Fare clic su Aggiorna e applica a dispositivo.

Configurare il nome utente e la password 802.1x:

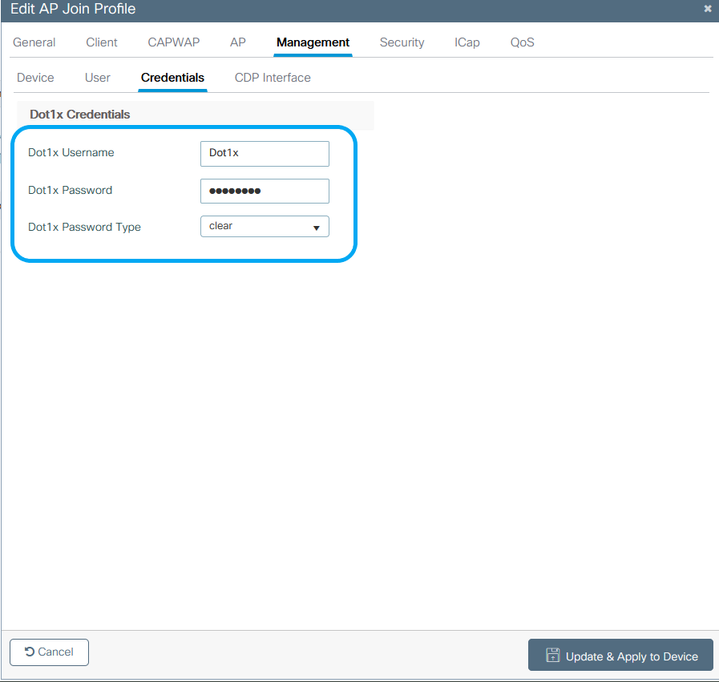

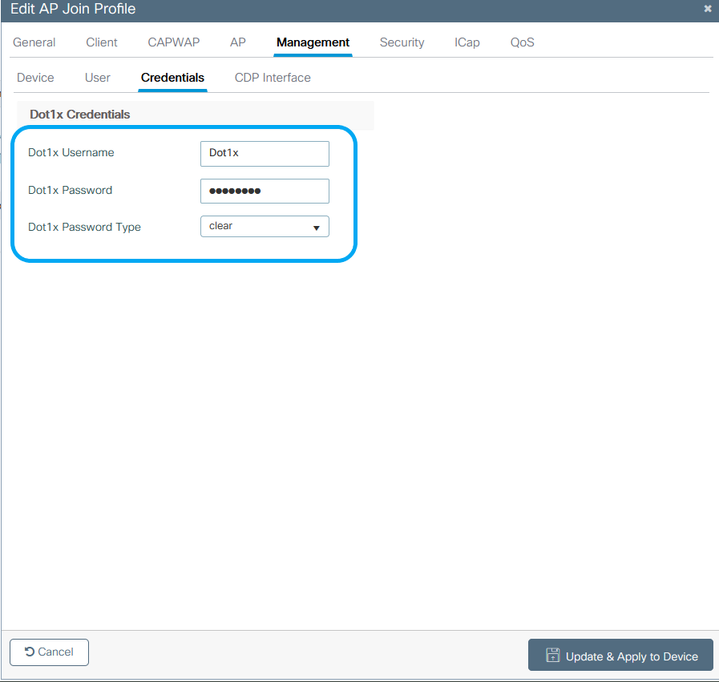

Passaggio 1. Da Gestione > Credenziali > Immettere il nome utente e la password dot1x > Scegliere il tipo di password 802.1x appropriato > Fare clic su Aggiorna e applica al dispositivo

Se L'Access Point Non È Ancora Stato Aggiunto A Un WLC:

Collegare la console al LAP per impostare le credenziali e usare i seguenti comandi CLI: (per i Cisco IOS e Cheetah OS® AP)

CLI:

LAP# debug capwap console cli

LAP# capwap ap dot1x username

password

Per Cancellare Le Credenziali Dot1x Sull'Access Point (Se Necessario)

Per i Cisco IOS® AP, ricaricare il punto di accesso:

CLI:

LAP# clear capwap ap dot1x

Per i Cisco COS AP, ricaricare il punto di accesso:

CLI:

LAP# capwap ap dot1x disable

Configurazione dello switch

Abilitare dot1x sullo switch a livello globale e aggiungere il server ISE allo switch.

CLI:

Enable

Configure terminal

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

dot1x system-auth-control

Radius-server host

auth-port

acct-port

key 7

Configurare la porta dello switch AP.

CLI:

configure terminal

interface GigabitEthernet

switchport access vlan <>

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

end

Se l'access point è in modalità Flex Connect, ossia in modalità locale, è necessario eseguire una configurazione aggiuntiva sull'interfaccia dello switch per consentire la presenza di più indirizzi MAC sulla porta, poiché il traffico del client viene rilasciato al livello dell'access point:

authentication host-mode multi-host

Nota: la modalità multi-host autentica il primo indirizzo MAC e consente un numero illimitato di altri indirizzi MAC. Abilitare la modalità host sulle porte dello switch se l'access point connesso è stato configurato con la modalità di commutazione locale. Consente al traffico del client di passare alla porta dello switch. Se si desidera un percorso del traffico protetto, abilitare dot1x sulla WLAN per proteggere i dati client

Configurazione del server ISE

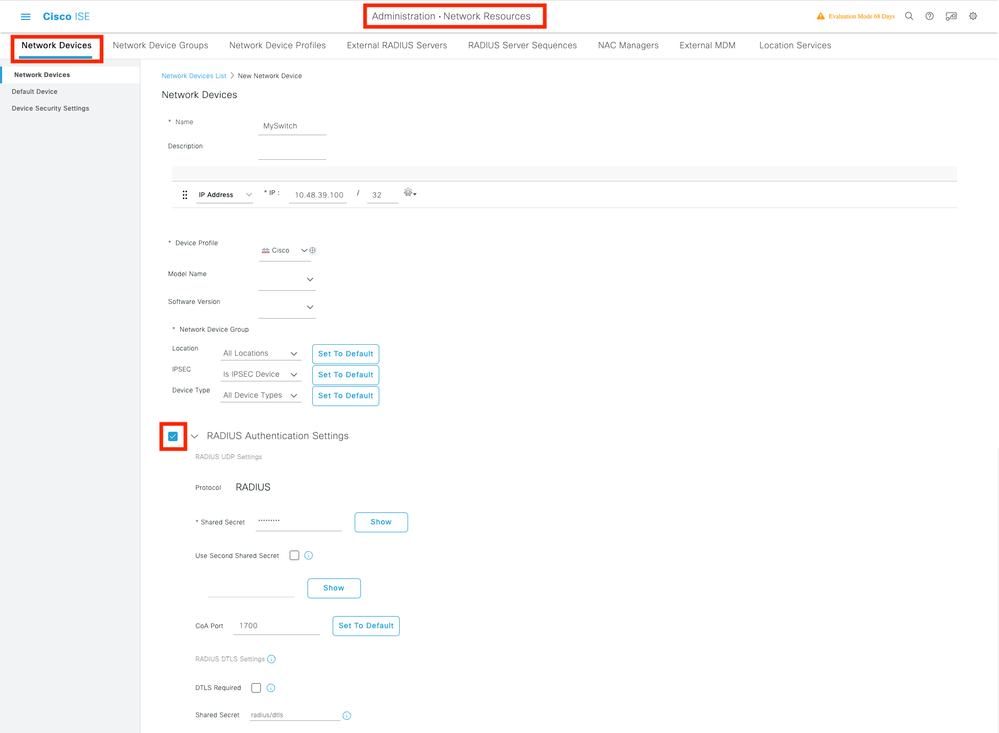

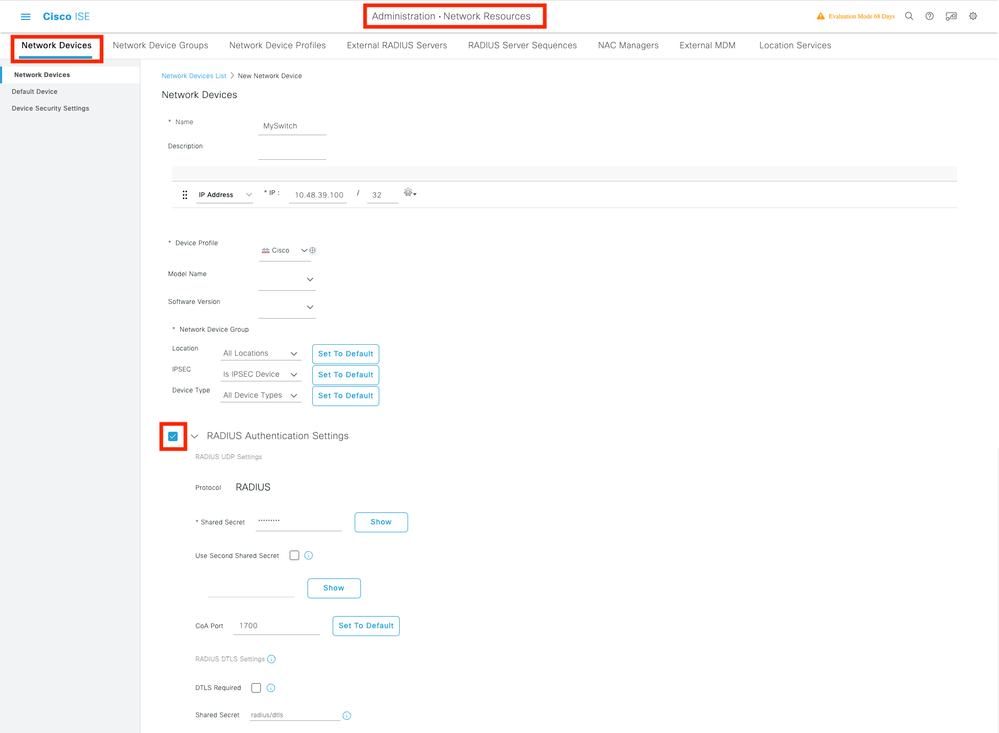

Passaggio 1. Aggiungere lo switch come dispositivo di rete sul server ISE. Passare a Amministrazione > Risorse di rete > Dispositivi di rete > Fare clic su Aggiungi > Immettere il nome del dispositivo, l'indirizzo IP, abilitare le impostazioni di autenticazione RADIUS, Specificare il valore segreto condiviso, la porta COA (o lasciarla come predefinita) > Invia.

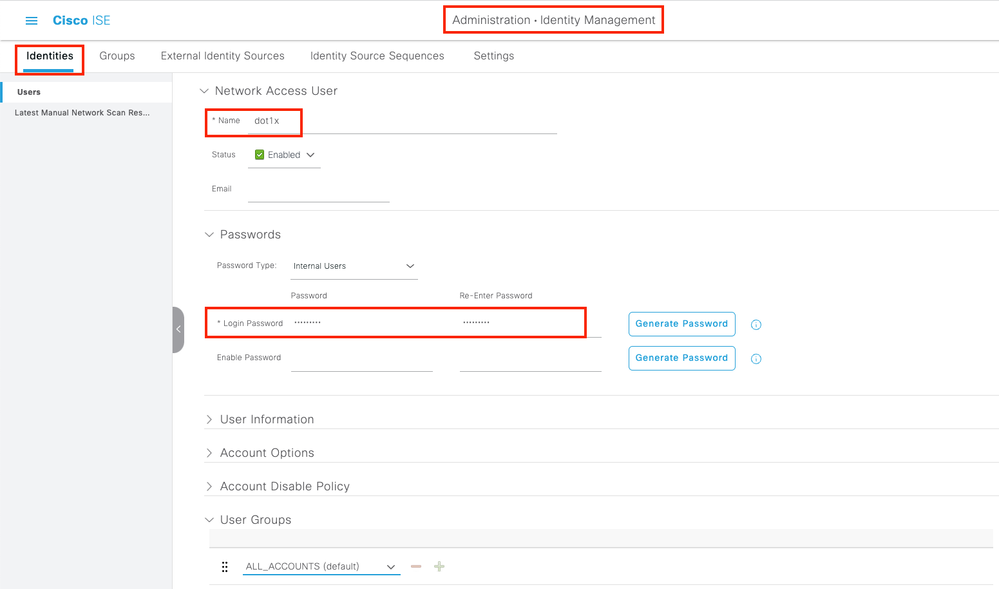

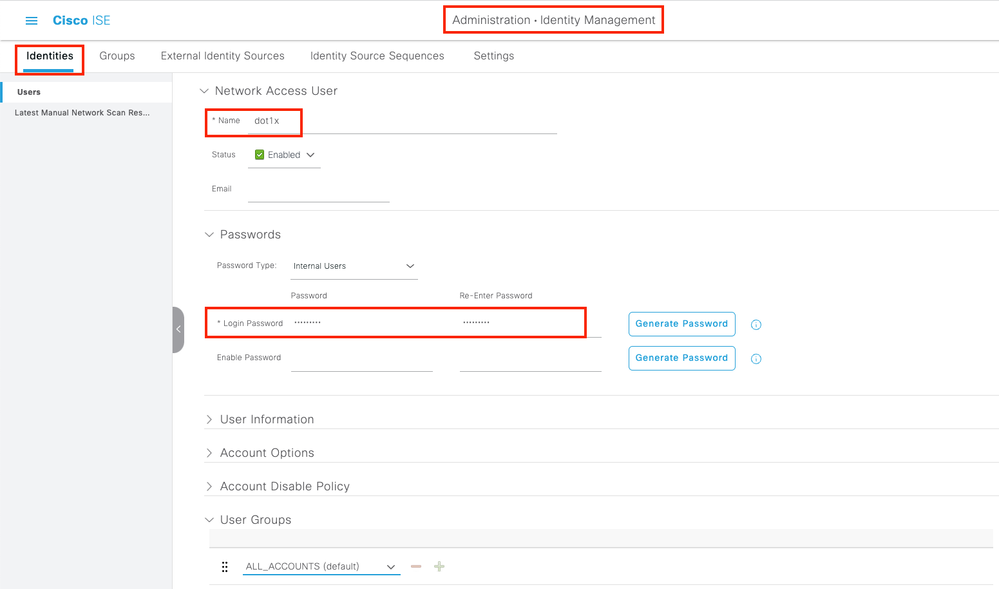

Passaggio 2. Aggiungere le credenziali dell'access point ad ISE. Passare a Amministrazione > Gestione delle identità > Identità > Utenti e fare clic sul pulsante Aggiungi per aggiungere un utente. Immettere le credenziali configurate nel profilo di aggiunta all'access point sul WLC. Si noti che l'utente viene inserito nel gruppo predefinito, ma può essere regolato in base alle proprie esigenze.

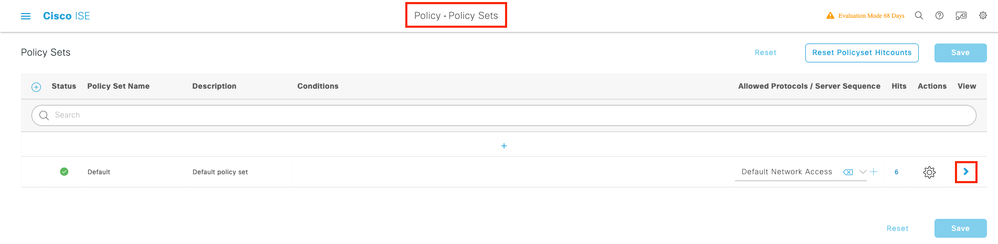

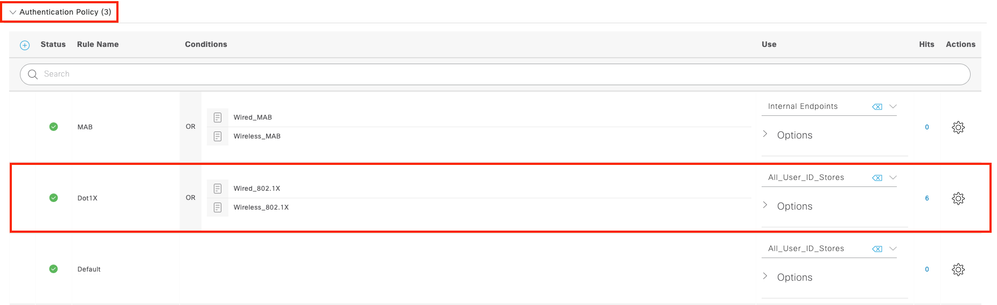

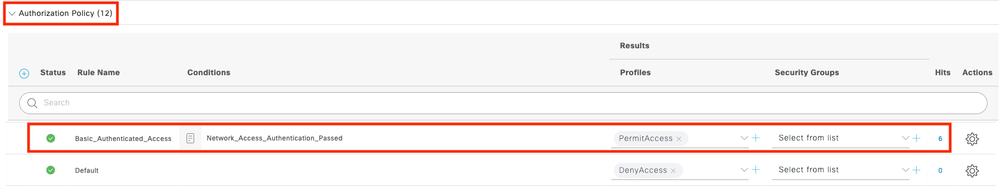

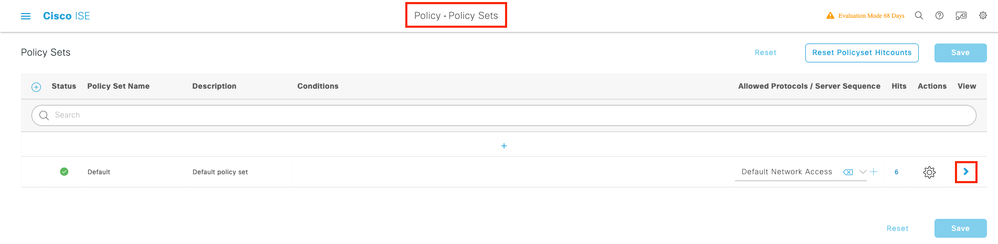

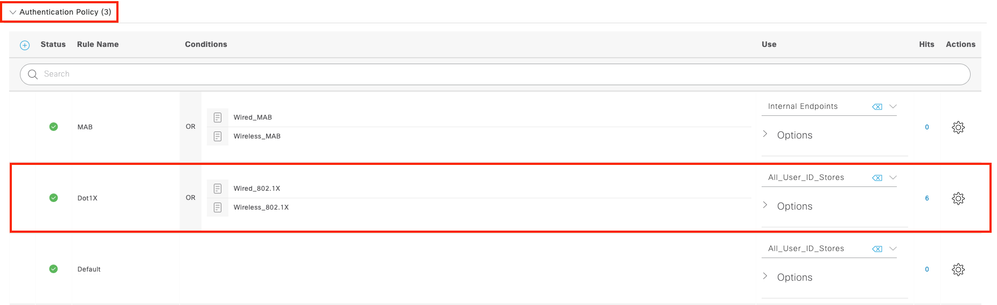

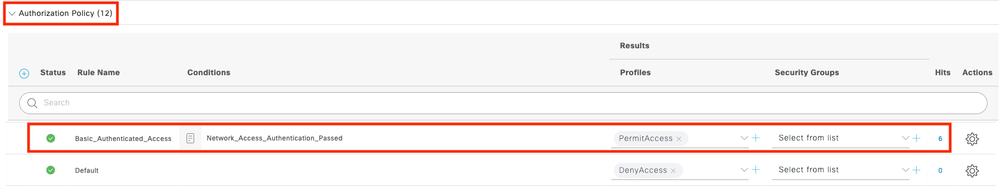

Passaggio 3. Su ISE, configurare i criteri di autenticazione e autorizzazione. Andare a Criterio > Set di criteri e selezionare il set di criteri da configurare e la freccia blu a destra. In questo caso, viene utilizzato il set di criteri predefinito, ma è possibile personalizzarlo in base al requisito.

Configurare quindi i criteri di autenticazione e di autorizzazione. Le policy mostrate qui sono le policy predefinite create sul server ISE, ma possono essere adattate e personalizzate secondo le vostre esigenze.

Nell'esempio, la configurazione può essere tradotta nel modo seguente: "Se si utilizza il cavo 802.1X e l'utente è noto sul server ISE, si consente l'accesso agli utenti per i quali l'autenticazione è riuscita". L'access point viene quindi autorizzato sul server ISE.

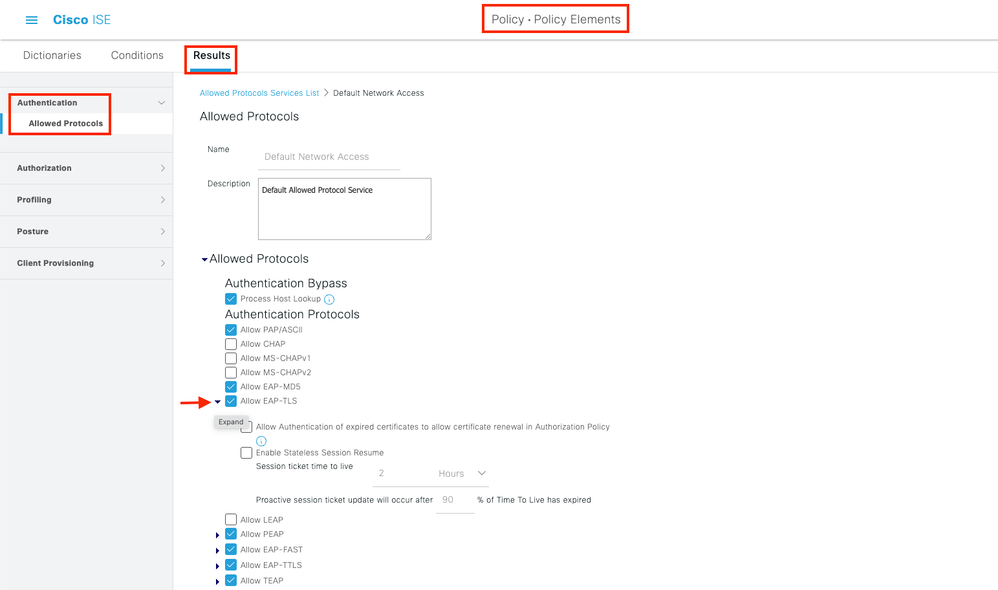

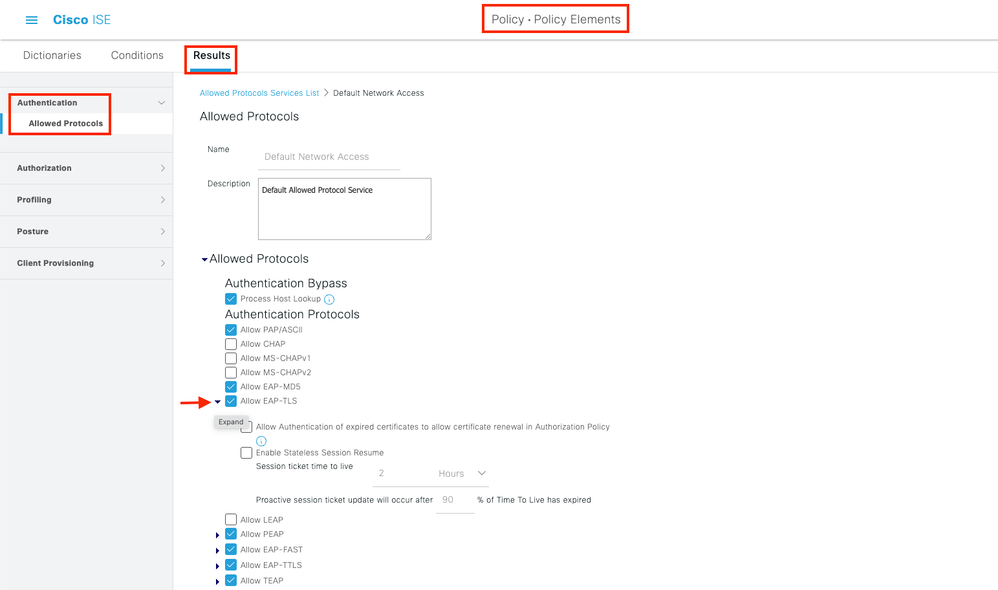

Passaggio 4. Verificare che nei protocolli consentiti per Accesso di rete predefinito sia consentito EAP-FAST. Passare a Criterio > Elementi criterio > Autenticazione > Risultati > Protocolli consentiti > Accesso di rete predefinito > Abilita EAP-TLS > Salva.

Avviso: abilitare la preparazione PAC in banda anonima sull'ISE. Non è possibile importare/esportare manualmente una PAC sul punto di accesso.

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

Verifica il tipo di autenticazione

Il comando show visualizza le informazioni di autenticazione di un profilo AP:

CLI:

9800WLC#show ap profile name <profile-name> detailed

Esempio:

9800WLC#show ap profile name default-ap-profile detailed

AP Profile Name : Dot1x

…

Dot1x EAP Method : [EAP-FAST/EAP-TLS/EAP-PEAP/Not-Configured]

LSC AP AUTH STATE : [CAPWAP DTLS / DOT1x port auth / CAPWAP DTLS + DOT1x port auth]

Verifica della porta dello switch 802.1x

Il comando show visualizza lo stato di autenticazione 802.1x sulla porta dello switch:

CLI:

Switch# show dot1x all

Esempio di output:

Sysauthcontrol Enabled

Dot1x Protocol Version 3

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Verificare se la porta è stata autenticata o meno

CLI:

Switch#show dot1x interface <AP switch port number> details

Esempio di output:

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Dot1x Authenticator Client List

-------------------------------

EAP Method = FAST

Supplicant = f4db.e67e.dd16

Session ID = 0A30279E00000BB7411A6BC4

Auth SM State = AUTHENTICATED

Auth BEND SM State = IDLE

ED

Auth BEND SM State = IDLE

Dalla CLI:

Switch#show authentication sessions

Esempio di output:

Interface MAC Address Method Domain Status Fg Session ID

Gi0/8 f4db.e67e.dd16 dot1x DATA Auth 0A30279E00000BB7411A6BC4

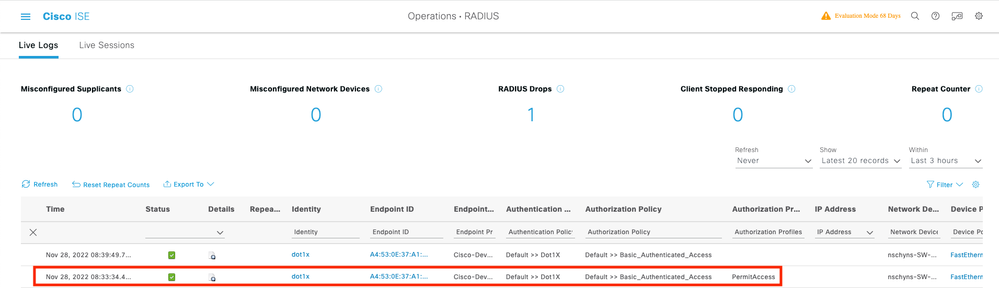

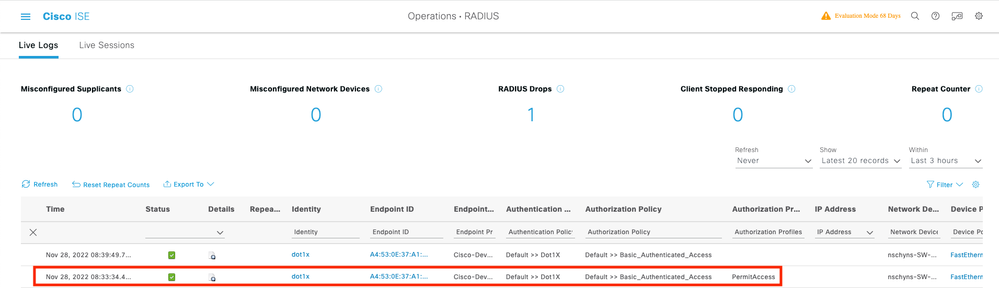

In ISE, scegliere Operations > Radius Livelogs e confermare che l'autenticazione sia stata eseguita correttamente e che sia stato premuto il profilo di autorizzazione corretto.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

- Immettere il comando ping per verificare se il server ISE è raggiungibile dallo switch.

- Verificare che lo switch sia configurato come client AAA sul server ISE.

- Verificare che il segreto condiviso sia lo stesso tra lo switch e il server ISE.

- Verificare se EAP-FAST è abilitato sul server ISE.

- Verificare che le credenziali 802.1x siano configurate per il LAP e che siano le stesse sul server ISE.

Nota: il nome utente e la password fanno distinzione tra maiuscole e minuscole.

- Se l'autenticazione non riesce, immettere i seguenti comandi sullo switch: debug dot1x e debug authentication.

Notare che i Cisco IOS based access point (802.11ac wave 1) non supportano TLS versione 1.1 e 1.2. Ciò può causare un problema se il server ISE o RADIUS è configurato in modo da consentire solo l'autenticazione TLS 1.2 interna 802.1X.

Riferimenti

Configurazione di 802.1X sui punti di accesso con PEAP e EAP-TLS

Feedback

Feedback