Configurazione dell'autenticazione Web centrale con ancoraggio su Catalyst 9800

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

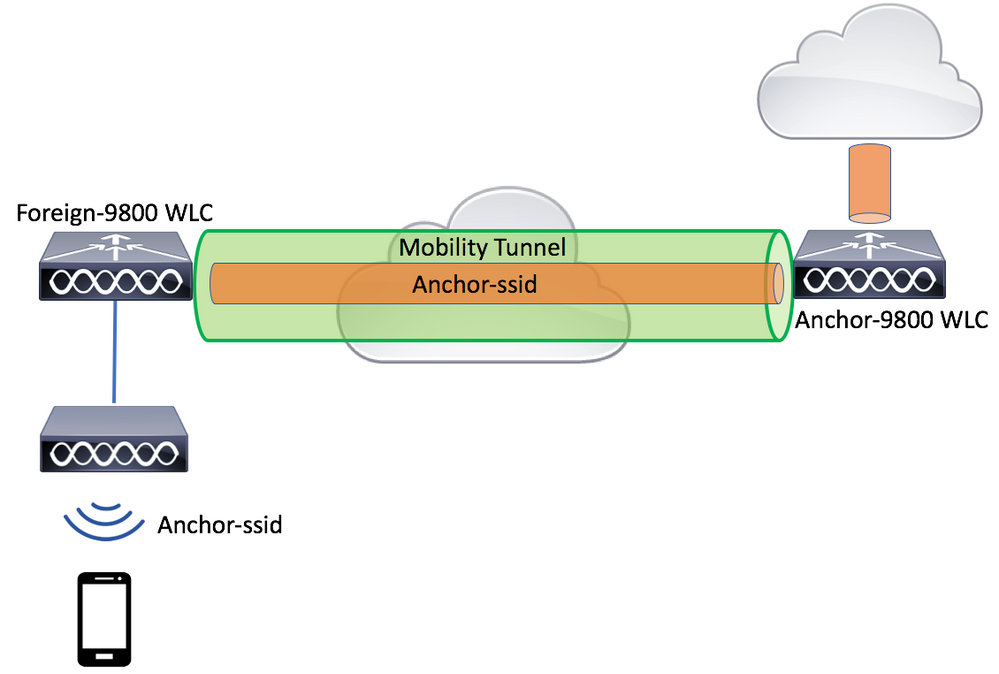

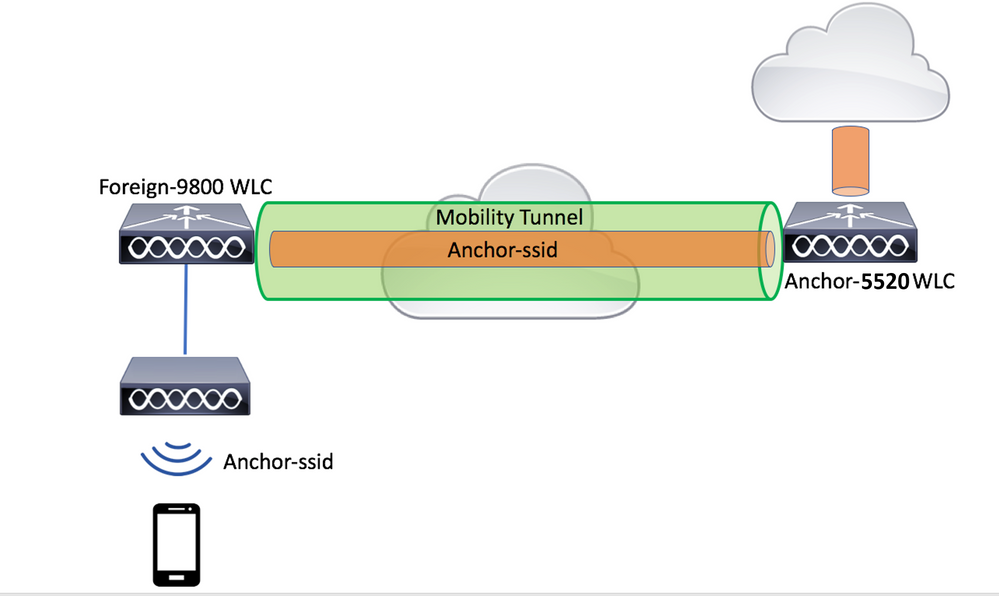

Questo documento descrive come configurare e risolvere i problemi di un CWA su Catalyst 9800 che punta a un altro WLC come ancoraggio alla mobilità.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Autenticazione Web centrale (CWA)

- Controller LAN wireless (WLC)

- 9800 WLC

- AireOS WLC

- Cisco ISE

Si presume che, prima di avviare la configurazione di ancoraggio di CWA, sia già stato aperto il tunnel di mobilità tra i due WLC. Non è compreso nell'ambito di questo esempio di configurazione. Per assistenza, consultare il documento Configurazione delle topologie di mobilità su 9800

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- 9800 17.2.1

- Immagine 5520 8.5.164 IRCM

- ISE 2.4

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione di un Catalyst 9800 ancorato a un altro Catalyst 9800

Esempio di rete

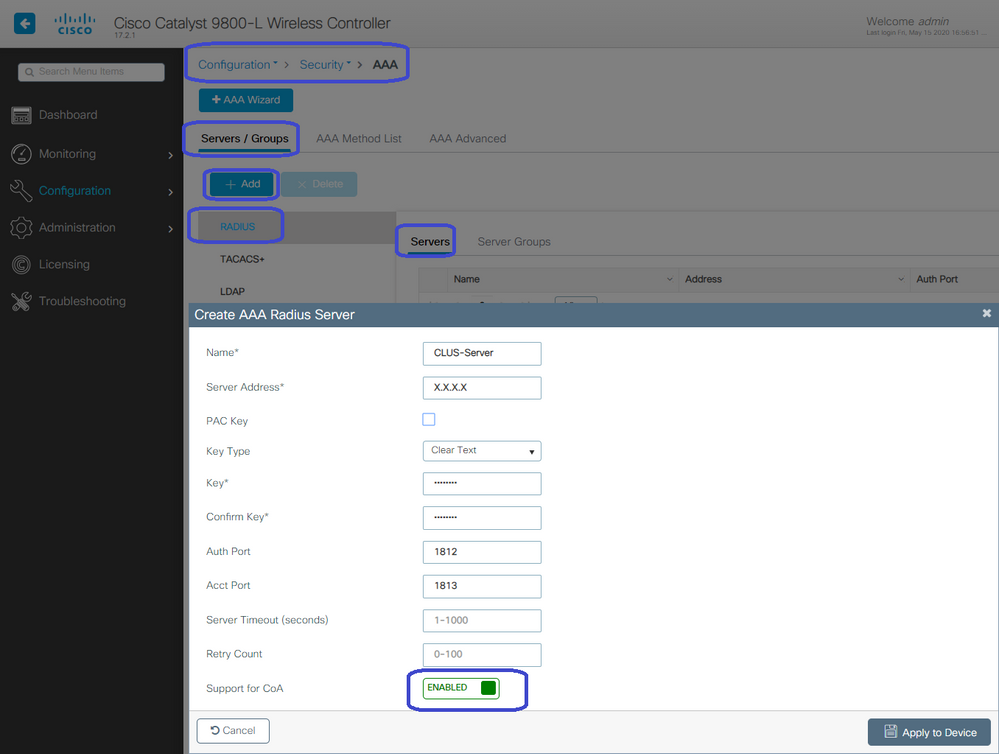

Configurazione del server AAA su entrambi gli switch 9800

Sia sull'ancora che sull'esterno è necessario aggiungere il server RADIUS e verificare che CoA sia abilitato. A tale scopo, selezionare il menu Configurazione > Sicurezza > AAA > Server/Gruppi > Server. Quindi fai clic sul pulsante Add.

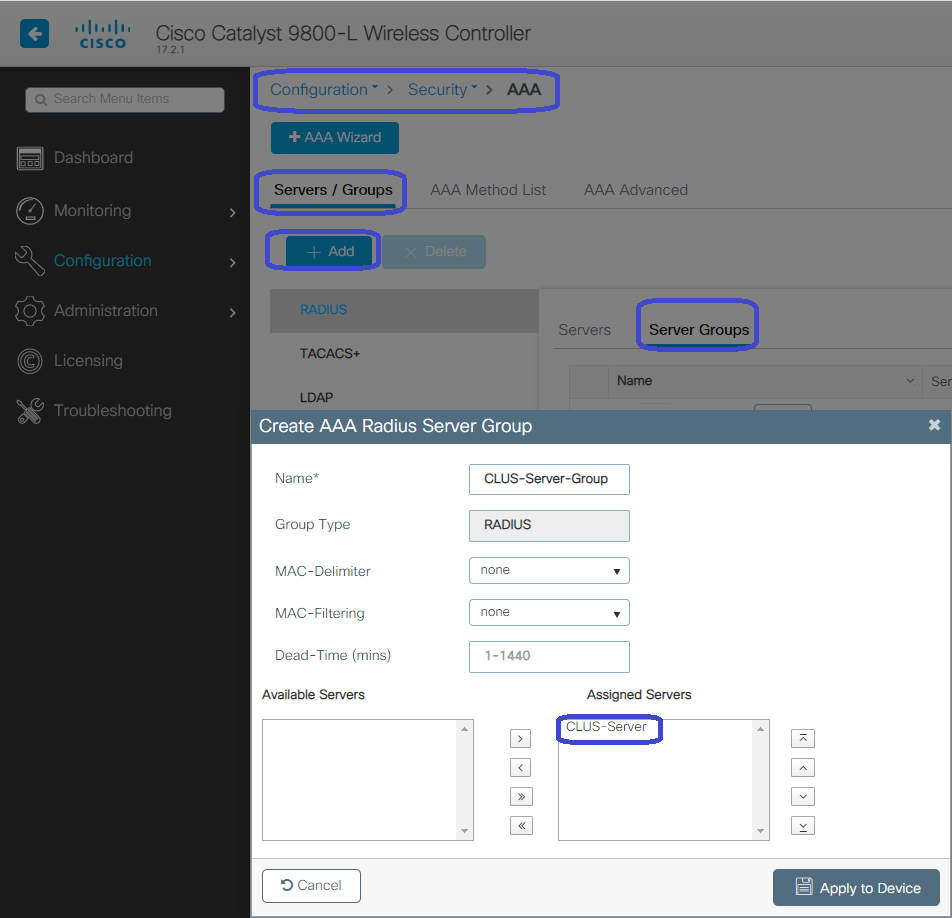

A questo punto è necessario creare un gruppo di server e inserire il server appena configurato in tale gruppo. A tale scopo, selezionare Configurazione > Sicurezza > AAA > Server/Gruppi > Gruppi di server > +Aggiungi.

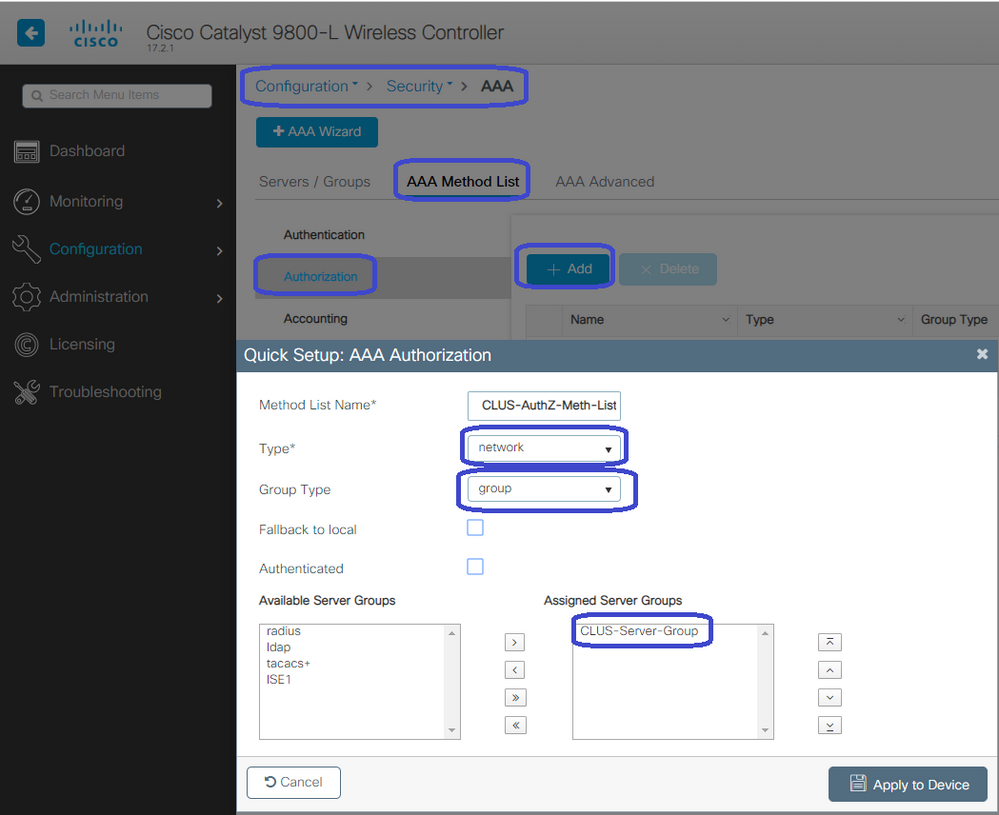

Creare un elenco di metodi di autorizzazione (non è necessario un elenco di metodi di autenticazione per CWA) in cui il tipo è rete e il tipo di gruppo è gruppo. Aggiunge il gruppo di server dall'azione precedente all'elenco dei metodi.

A tale scopo, selezionare Configurazione > Sicurezza > AAA > Elenco server/metodi AAA > Autorizzazione > +Aggiungi.

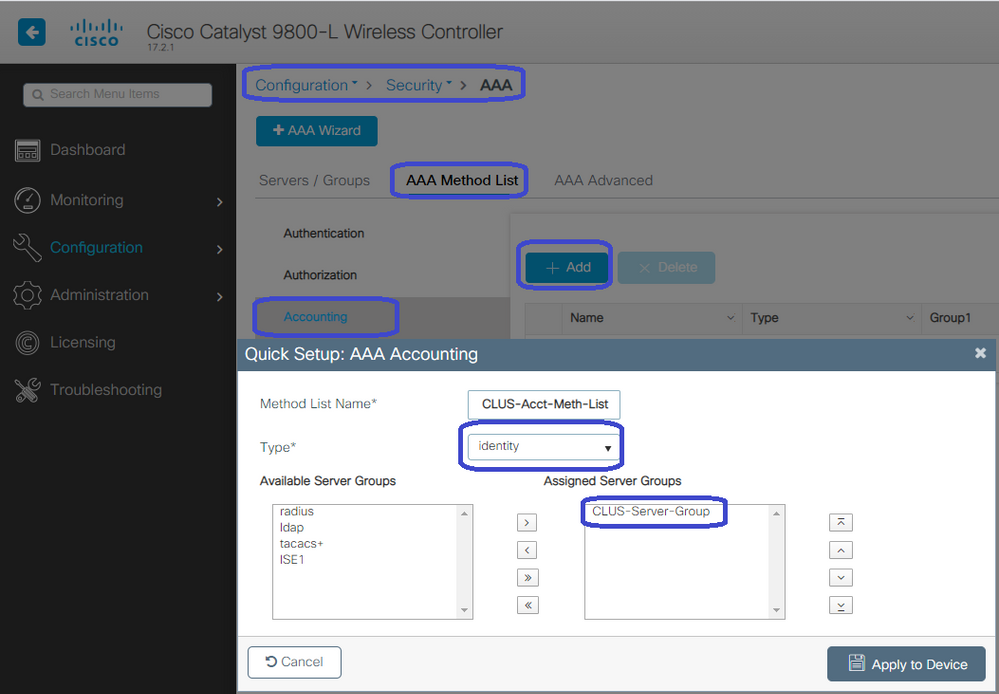

(Facoltativo) Creare un elenco di metodi di accounting utilizzando lo stesso gruppo di server dell'elenco dei metodi di autorizzazione. Per creare l'elenco di accounting, selezionare Configurazione > Sicurezza > AAA > Server/Elenco metodi AAA > Contabilità > +Aggiungi.

Configurazione delle WLAN sui WLC

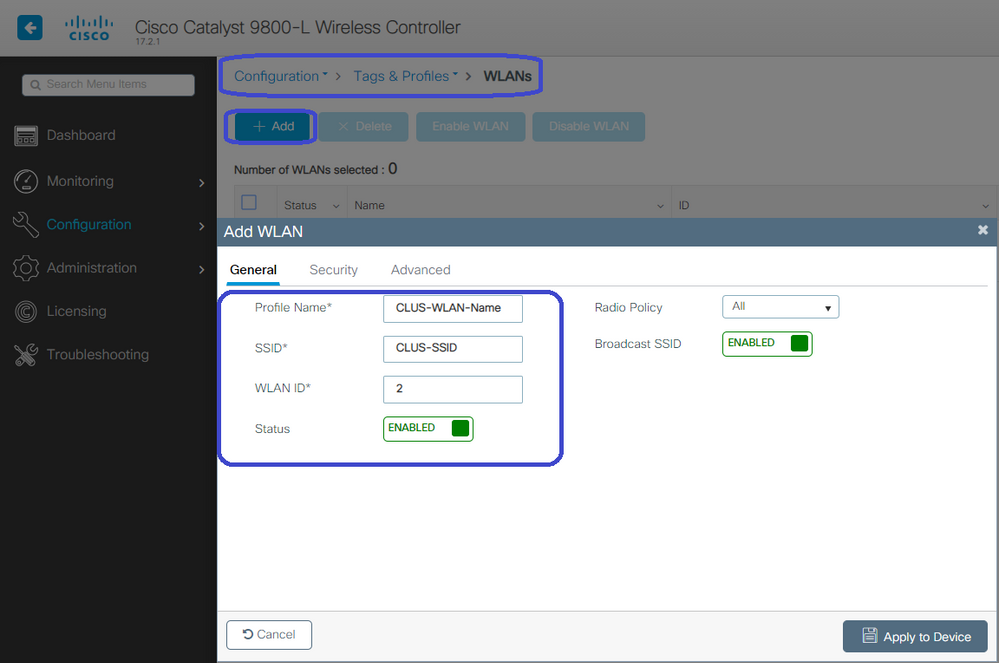

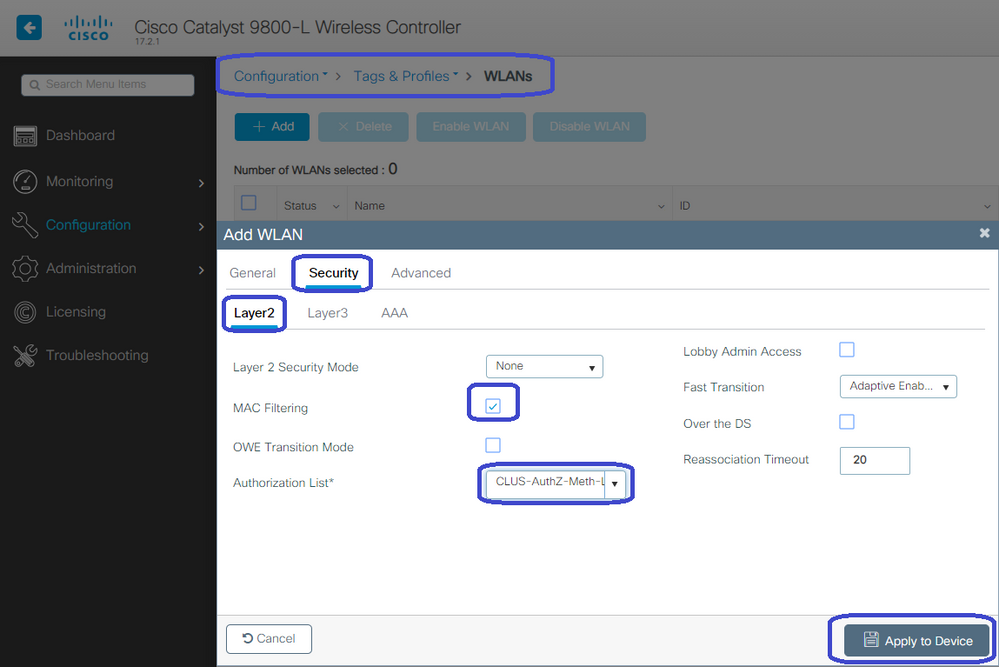

Creare e configurare le WLAN su entrambi i WLC. Le WLAN devono corrispondere su entrambi. Il tipo di protezione deve essere filtro MAC e deve essere applicato l'elenco dei metodi di autorizzazione del passaggio precedente. Per configurare questa impostazione, selezionare Configurazione > Tag e profili > WLAN > +Aggiungi.

Crea il profilo criteri e il relativo tag sul WLC esterno

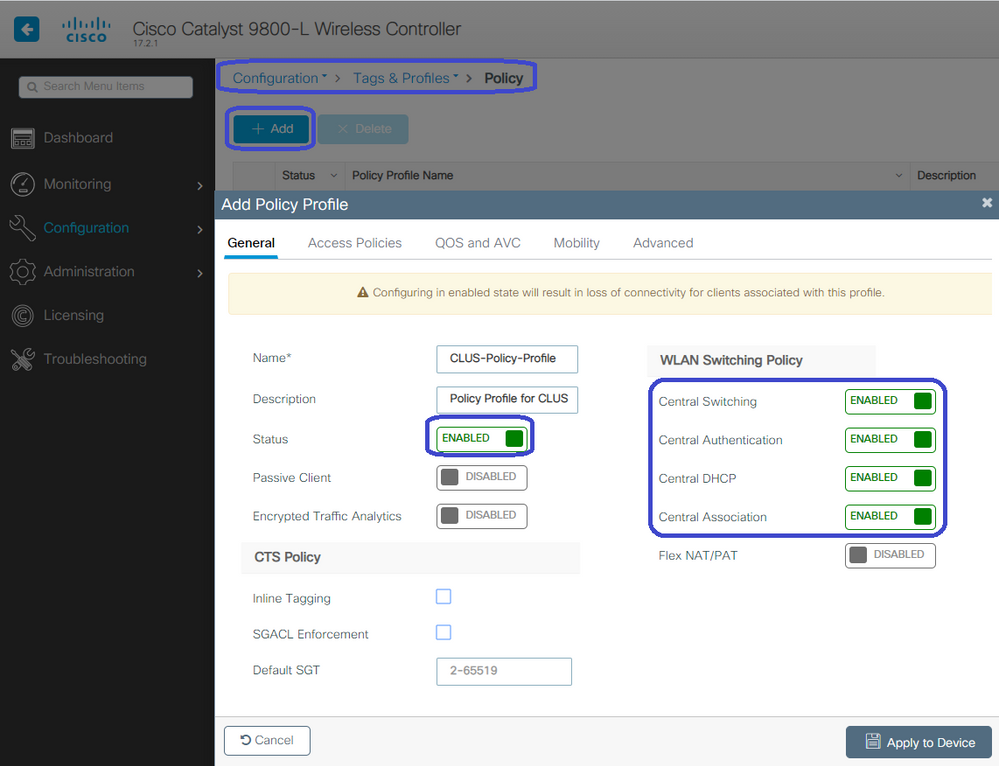

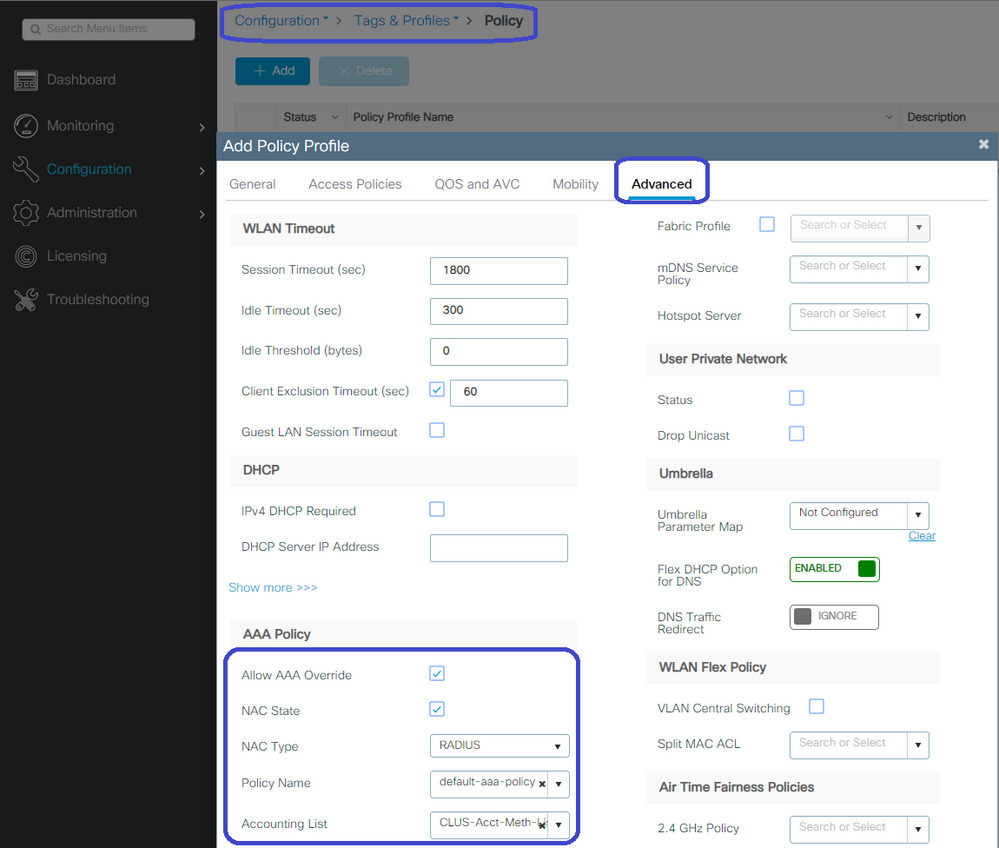

Passare all'interfaccia utente Web WLC esterna. Per creare il profilo della policy, selezionare Configurazione > Tag e profili > Policy > +Aggiungi. Quando si effettua l'ancoraggio, è necessario utilizzare la commutazione centrale.

Nella scheda Advanced (Avanzate), l'override AAA e il NAC RADIUS sono obbligatori per CWA. In questa finestra è inoltre possibile applicare l'elenco dei metodi contabili se si è scelto di crearne uno.

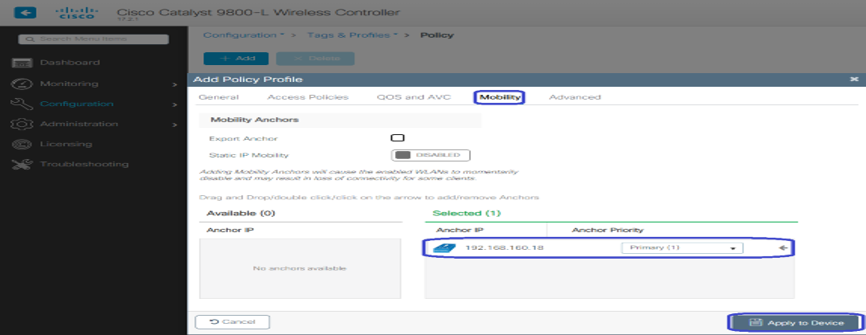

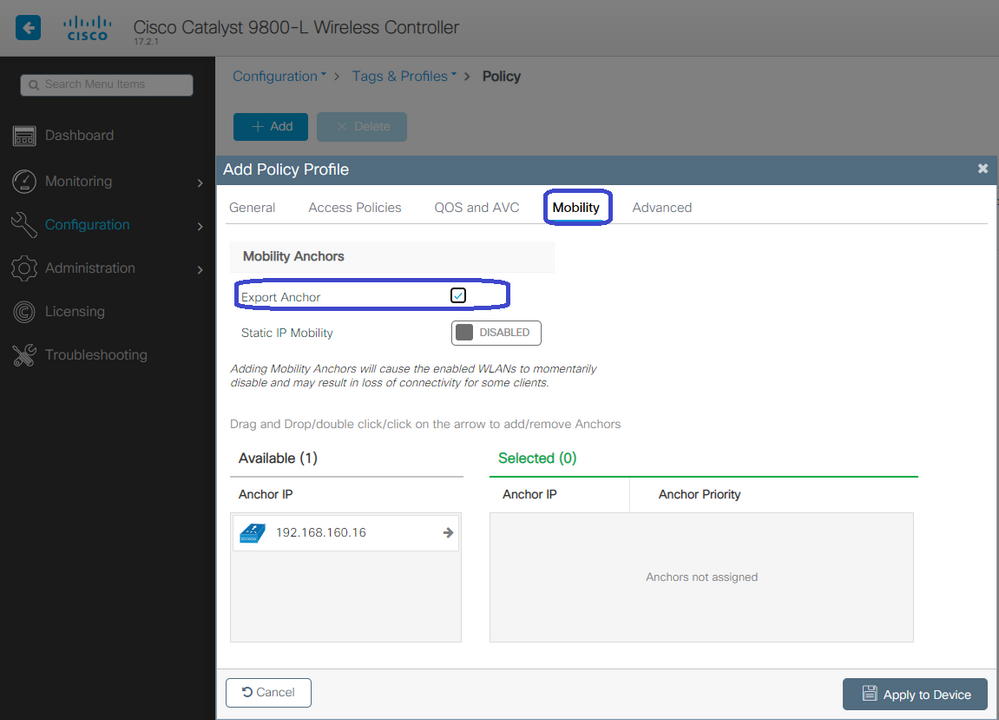

Nella scheda Mobilità NON selezionare la casella di controllo Esporta ancoraggio, ma aggiungere il WLC di ancoraggio all'elenco di ancoraggio. Assicurarsi di immettere Apply to Device (Applica al dispositivo). Come promemoria, si presume che tra i due controller sia già stato configurato un tunnel per la mobilità

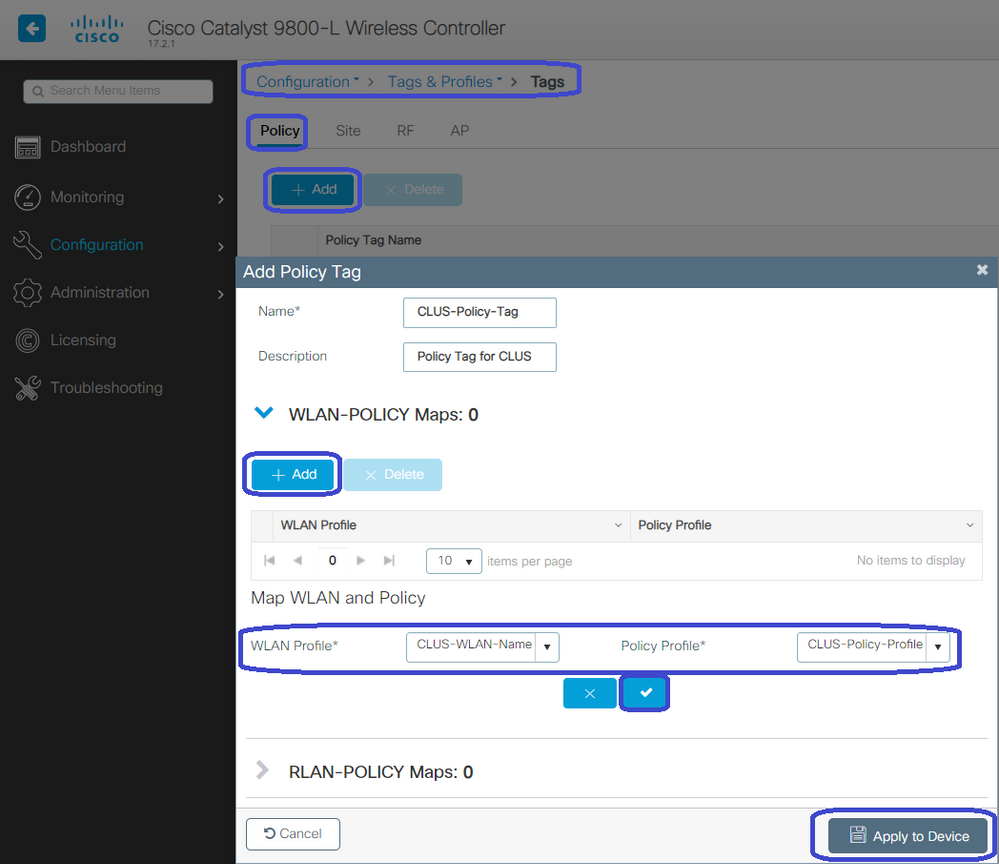

Affinché gli access point possano utilizzare questo profilo, è necessario creare un tag di criterio e applicarlo agli access point che si desidera utilizzare.

Per creare il tag di criterio, selezionare Configurazione > Tag e profili > Tag?Criterio > +Aggiungi.

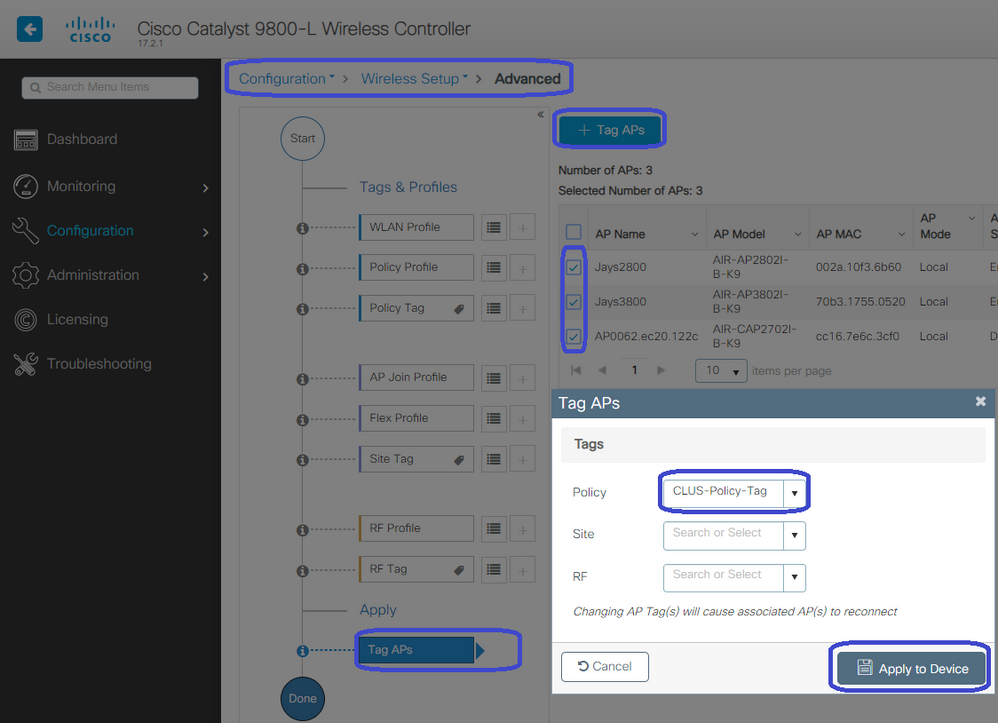

Per aggiungere questa opzione a più access point contemporaneamente, selezionare Configurazione > Wireless Setup > Avanzate > Avvia ora. Fare clic sulle barre dei punti elenco accanto a Tag AP e aggiungere il tag ai punti di accesso selezionati.

Crea il profilo criteri sul WLC di ancoraggio

Passare all'interfaccia utente Web WLC di ancoraggio. Aggiungere il Profilo criterio sull'ancoraggio 9800 in Configurazione > Tag e profili > Tag > Criterio > +Aggiungi. Accertarsi che corrisponda al Profilo criteri effettuato sull'esterno, ad eccezione della scheda Mobilità e dell'elenco di contabilità.

In questa finestra non viene aggiunto un ancoraggio, ma viene selezionata la casella di controllo Esporta ancoraggio. Non aggiungere qui l'elenco di accounting. Ciò presuppone che tra i due controller sia già stato configurato un tunnel di mobilità.

Nota: non c'è motivo di associare questo profilo a una WLAN in un tag di criterio. In tal caso si creano problemi. Se si desidera utilizzare la stessa WLAN per gli access point su questo WLC, creare un altro profilo dei criteri per tale WLC.

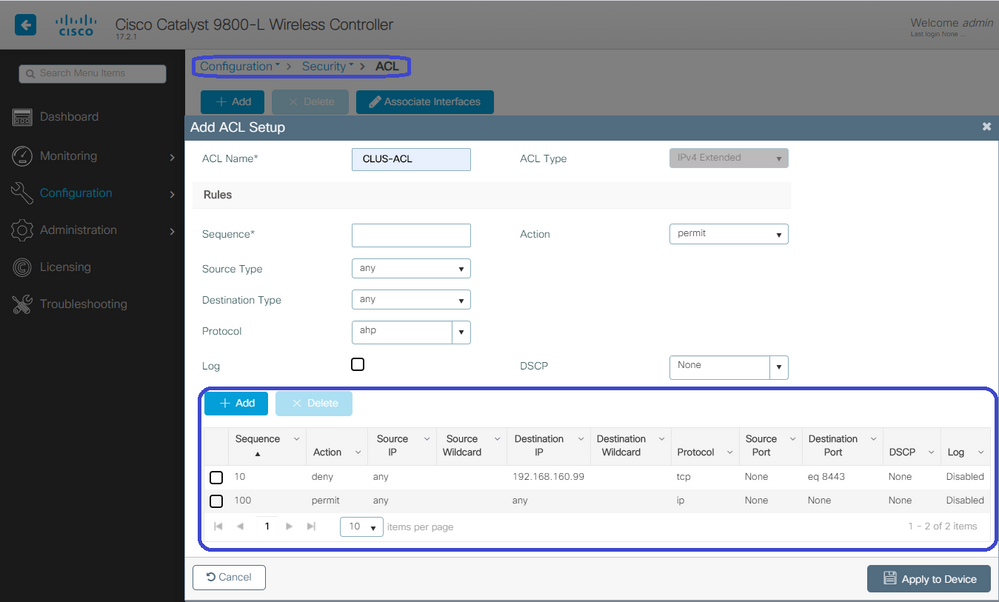

Reindirizzamento della configurazione ACL su entrambi gli switch 9800

Quindi, è necessario creare la configurazione dell'ACL di reindirizzamento su entrambi gli switch 9800. Le voci sull'esterno non hanno importanza perché è il WLC di ancoraggio che applica l'ACL al traffico. L'unico requisito è che ci sia e che ci sia qualche entrata. Le voci sull'ancora devono negare l'accesso ad ISE sulla porta 8443 e permettere tutto il resto. Questo ACL viene applicato solo al traffico in entrata dal client, quindi non sono necessarie regole per il traffico di ritorno. DHCP e DNS possono passare senza voci nell'ACL.

Configurare ISE

L'ultimo passaggio consiste nella configurazione di ISE per CWA. Sono disponibili numerose opzioni, ma in questo esempio vengono illustrate le nozioni di base e viene utilizzato il portale guest predefinito con registrazione automatica.

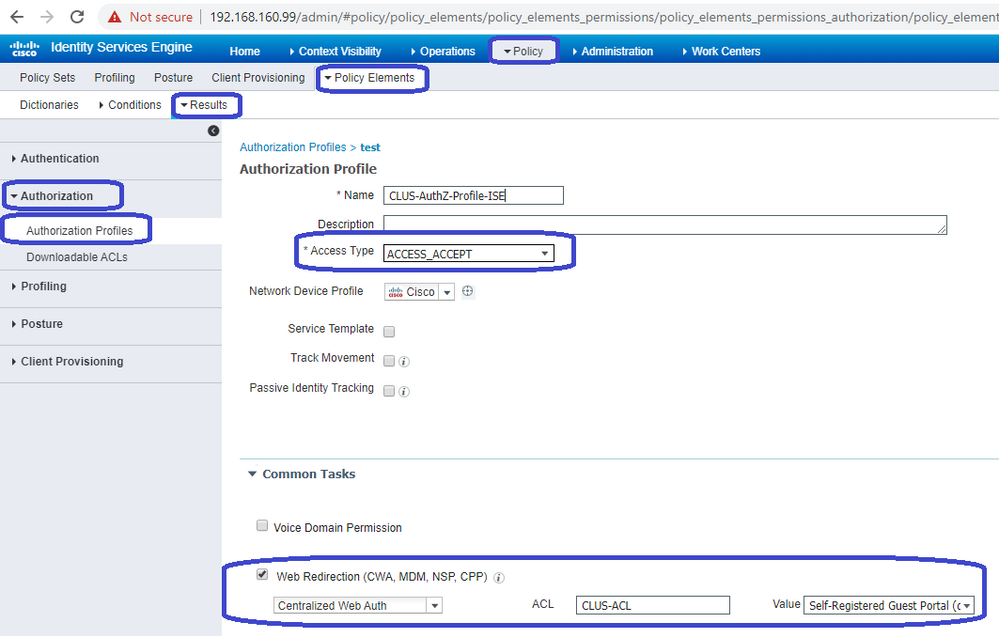

Ad ISE è necessario creare un profilo di autorizzazione, un set di criteri con un criterio di autenticazione e un criterio di autorizzazione che utilizzi il profilo di autorizzazione, aggiungere lo switch 9800 (esterno) ad ISE come dispositivo di rete, quindi creare un nome utente e una password per accedere alla rete.

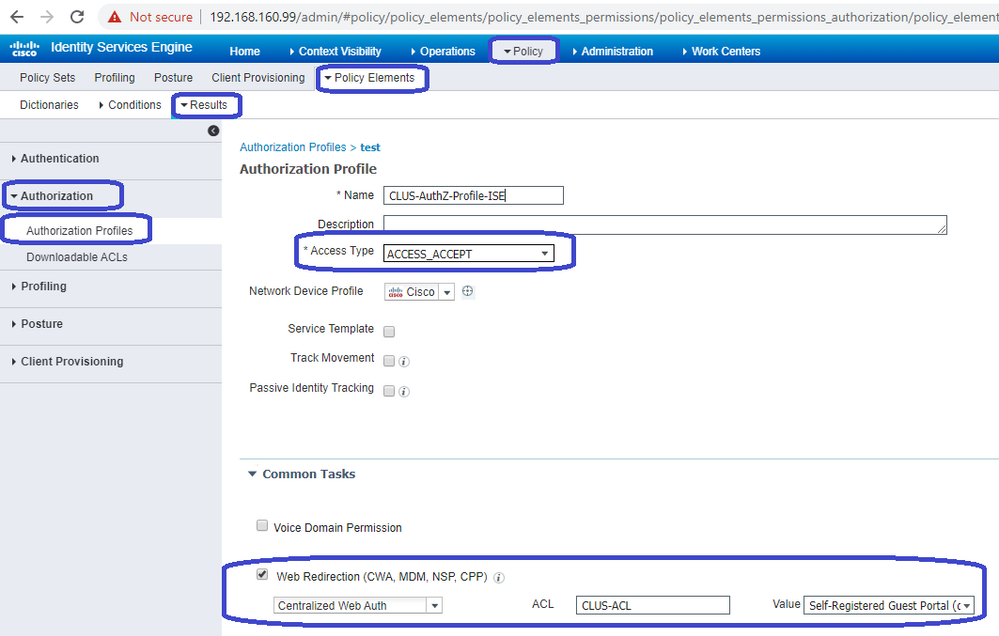

Per creare il profilo di autorizzazione, selezionare Criterio > Elementi criteri > Autorizzazione > Risultati > Profili di autorizzazione, quindi fare clic su Aggiungi. Verificare che il tipo di accesso restituito sia ACCESS_ACCEPT, quindi impostare le coppie attributo-valore (AVP) che si desidera restituire. Per CWA, l'ACL di reindirizzamento e l'URL di reindirizzamento sono obbligatori, ma è possibile anche inviare indietro elementi quali l'ID VLAN e il timeout della sessione. È importante che il nome dell'ACL corrisponda al nome dell'ACL di reindirizzamento sull'host esterno e sull'host 9800.

È quindi necessario configurare un modo per applicare il profilo di autorizzazione appena creato ai client che passano attraverso CWA. Per ottenere questo risultato, è possibile creare un set di criteri che ignori l'autenticazione quando si utilizza MAB e applichi il profilo di autorizzazione quando si utilizza il SSID inviato nell'ID stazione chiamato. Di nuovo, ci sono molti modi per farlo quindi se avete bisogno di qualcosa di più specifico o più sicuro, che va bene, questo è solo il modo più semplice di farlo.

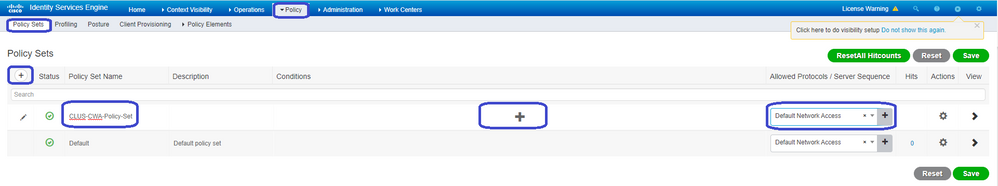

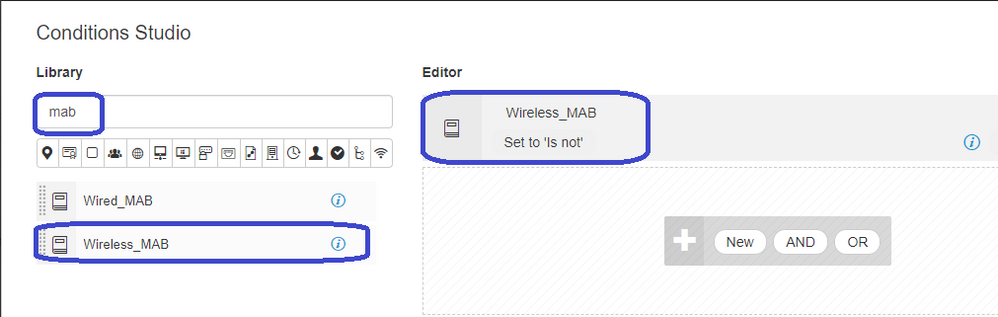

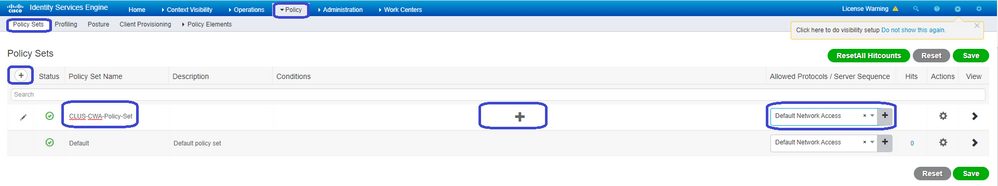

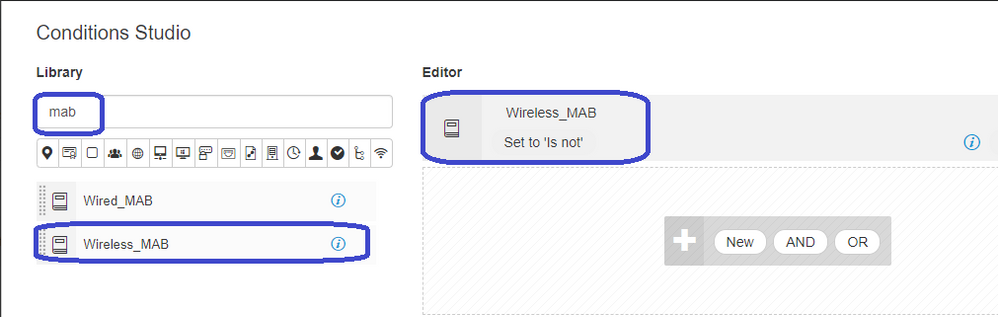

Per creare il set di criteri, selezionare Policy > Set di criteri e fare clic sul pulsante + sul lato sinistro della schermata. Assegnare un nome al nuovo set di criteri e assicurarsi che sia impostato su Accesso di rete predefinito o su qualsiasi elenco di protocolli consentiti che consenta la ricerca dell'host di elaborazione per MAB (per controllare l'elenco di protocolli consentiti, selezionare Criteri > Elementi criteri > Risultati > Autenticazione > Protocolli consentiti). A questo punto, fare clic sul segno + al centro del nuovo set di criteri creato.

Per questo set di criteri ogni volta che MAB viene utilizzato in ISE passa attraverso questo set di criteri. In seguito sarà possibile creare criteri di autorizzazione corrispondenti all'ID della stazione chiamata in modo da poter applicare risultati diversi a seconda della WLAN in uso. Questo processo è molto personalizzabile con molte cose su cui potete fare corrispondenza.

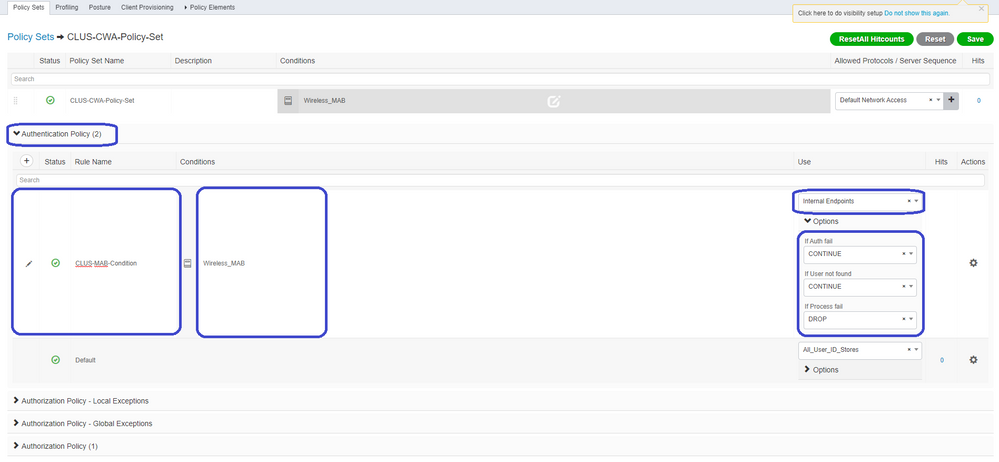

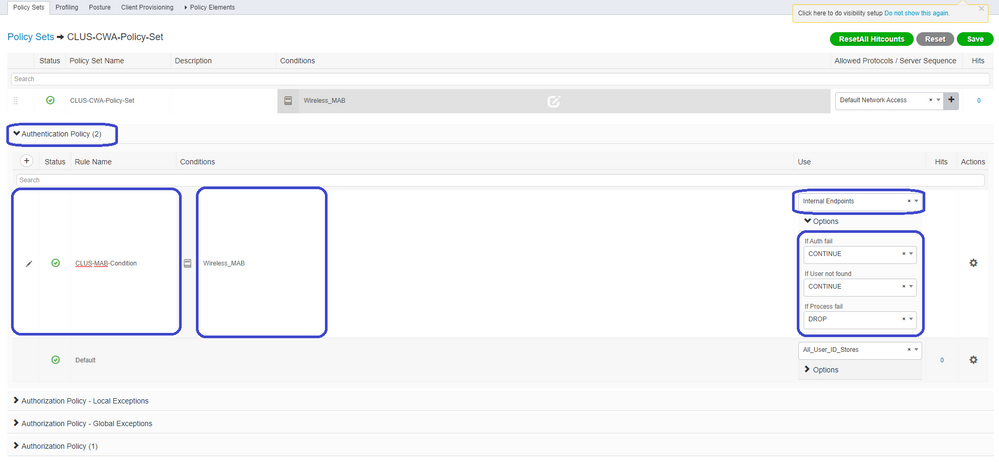

All'interno del set di criteri, creare i criteri. I criteri di autenticazione possono corrispondere nuovamente in MAB, ma è necessario modificare l'archivio ID per utilizzare gli endpoint interni ed è necessario modificare le opzioni per continuare per Auth Fail e User Not Found.

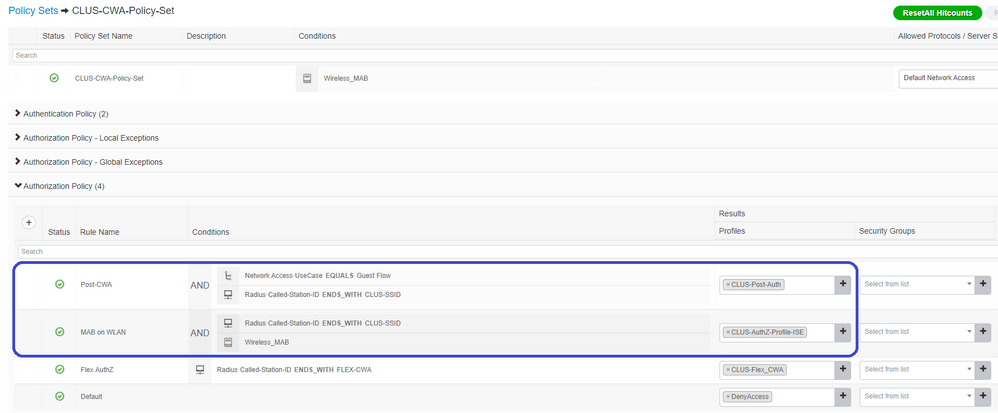

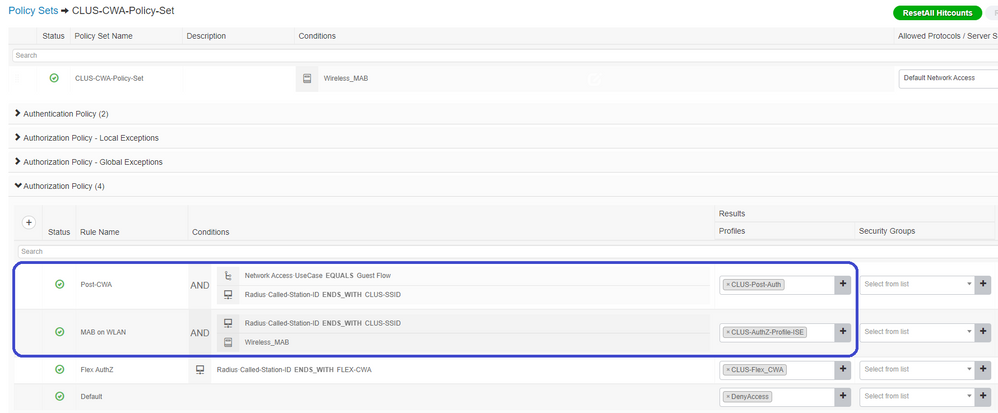

Una volta impostato il criterio di autenticazione, è necessario creare due regole nel criterio di autorizzazione. Questo criterio è simile a un ACL, quindi l'ordine deve avere la regola post-autenticazione in primo piano e la regola pre-autenticazione in secondo piano. La regola post-autenticazione corrisponde agli utenti che hanno già attraversato il flusso guest. Ciò significa che, se hanno già effettuato l'accesso, possono raggiungere la regola e devono fermarsi lì. Se non hanno effettuato l'accesso, proseguono verso il basso nell'elenco e raggiungono la regola di pre-autenticazione e quindi vengono reindirizzati. È consigliabile far corrispondere le regole dei criteri di autorizzazione con l'ID della stazione chiamata che termina con l'SSID in modo che raggiunga solo le WLAN configurate a tale scopo.

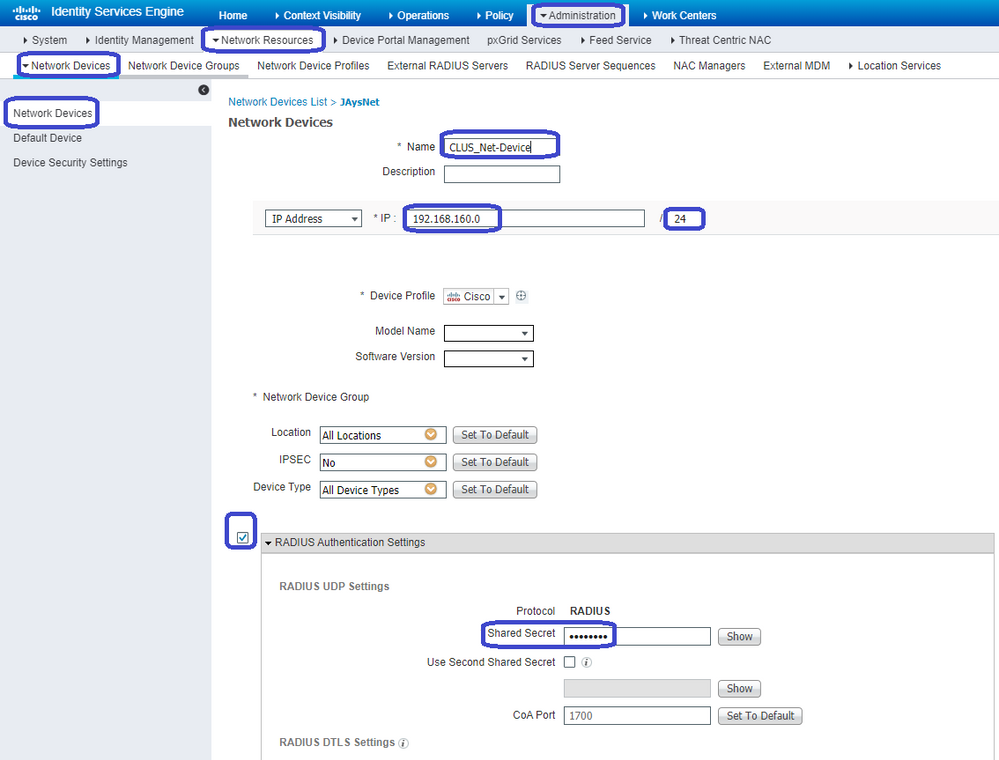

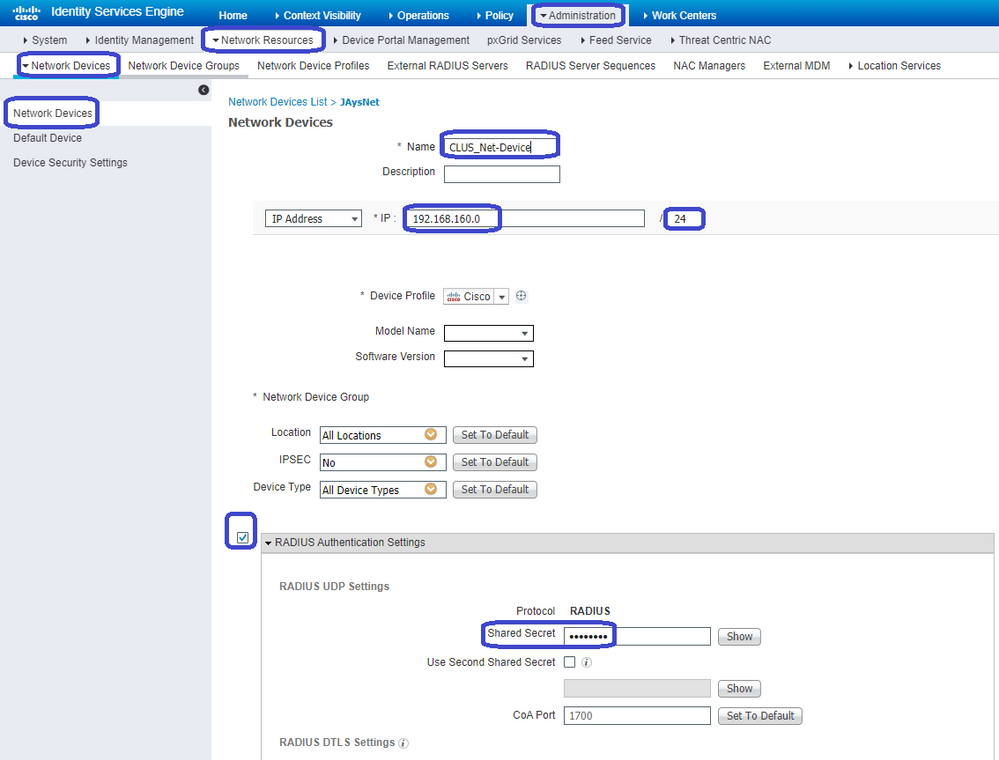

Ora che la policy è stata configurata, è necessario informare ISE sull'access point 9800 (esterno) perché ISE si fidi di esso come autenticatore. A tale scopo, selezionare Admin > Network Resources > Network Device > + (Amministrazione > Risorse di rete > Dispositivo di rete > +). È necessario denominarlo, impostare l'indirizzo IP (o in questo caso l'intera subnet di amministrazione), abilitare RADIUS e impostare il segreto condiviso. Il segreto condiviso su ISE deve corrispondere al segreto condiviso su 9800 altrimenti questo processo non riuscirà. Dopo aver aggiunto la configurazione, fare clic sul pulsante Submit (Invia) per salvarla.

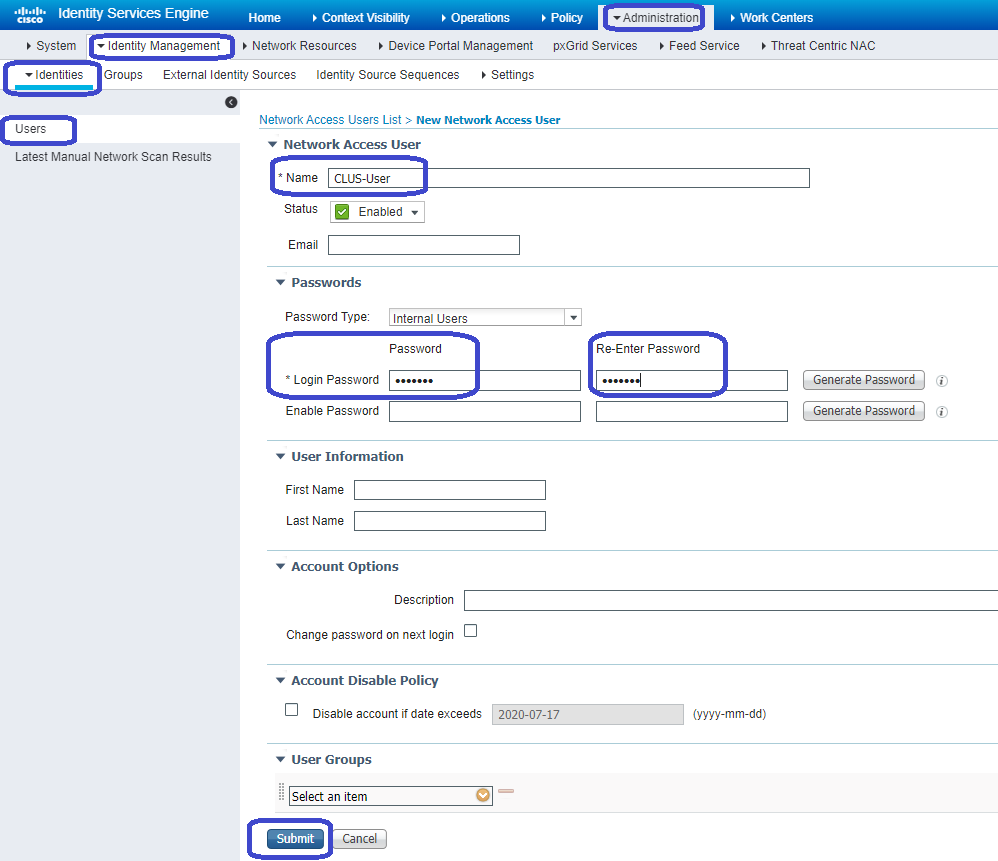

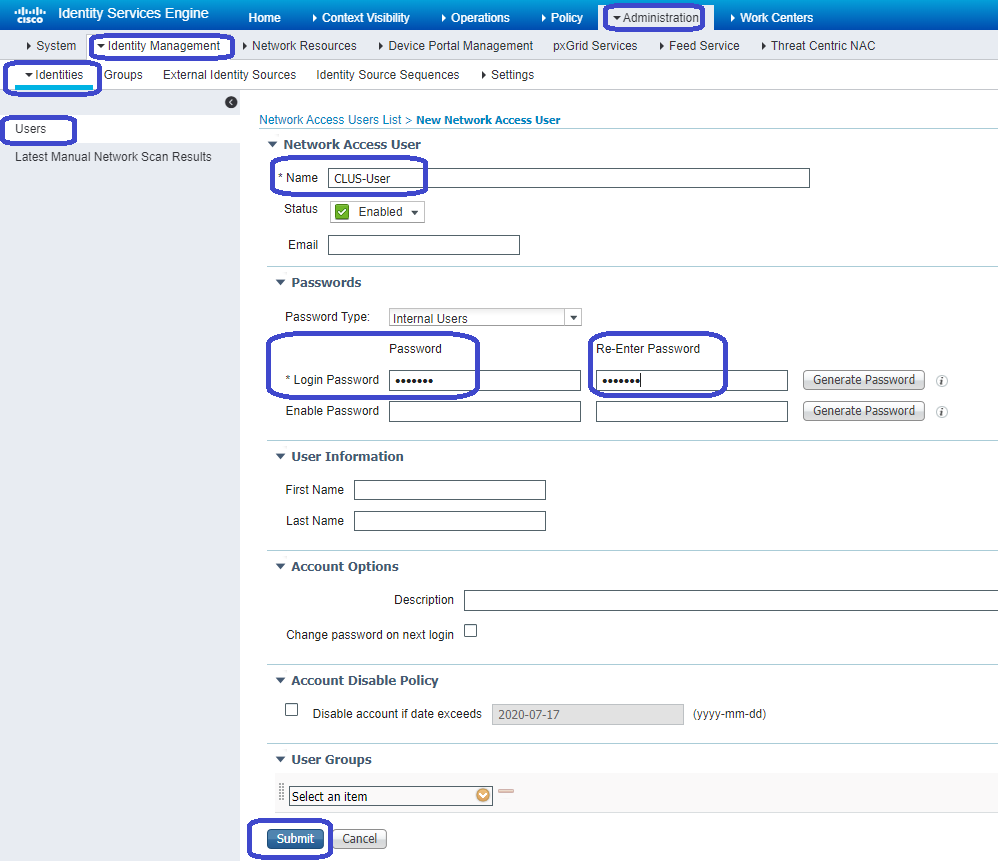

Infine, è necessario aggiungere il nome utente e la password che il client immetterà nella pagina di accesso per verificare che abbiano accesso alla rete. A tale scopo, selezionare Amministrazione > Gestione delle identità > Identità > Utenti > +Aggiungi e fare clic su Invia dopo averlo aggiunto. Come tutte le altre soluzioni ISE, la configurazione è personalizzabile e non richiede l'archiviazione locale, ma è la più semplice.

Configurazione di Catalyst 9800 ancorato a un WLC AireOS

Catalyst 9800 Configurazione Esterna

Eseguire la stessa procedura precedente, ignorando la sezione Creazione del profilo dei criteri nel WLC di ancoraggio.

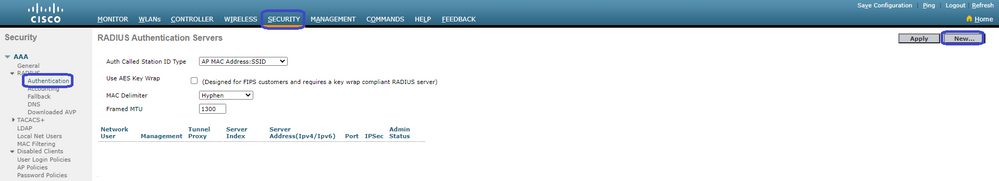

Configurazioni AAA sul WLC di Anchor AireOS

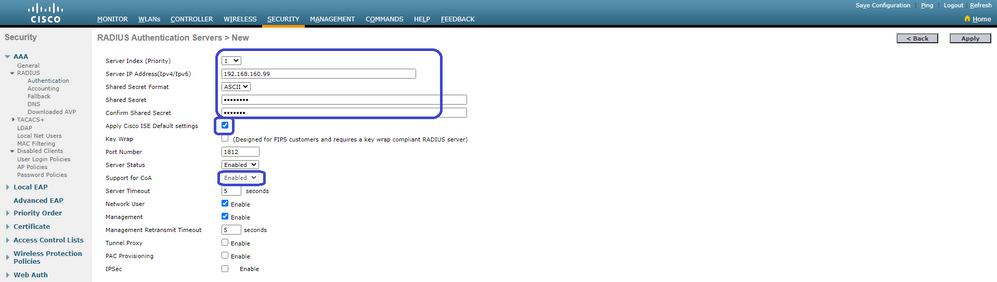

Aggiungere il server al WLC selezionando Sicurezza > AAA > RADIUS > Autenticazione > Nuovo. Aggiungere l'indirizzo IP del server, il segreto condiviso e il supporto per CoA.

Configurazione WLAN sul WLC di AireOS

Per creare la WLAN, selezionare WLAN > Crea nuovo > Vai.

Configurare il nome del profilo, l'ID della WLAN e l'SSID, quindi fare clic su Applica.

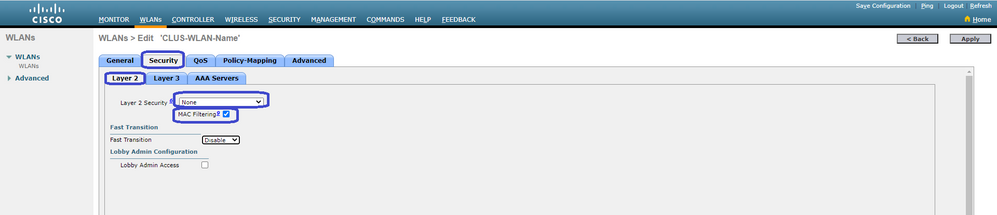

In questo modo è necessario passare alla configurazione WLAN. Nella scheda General (Generale) è possibile aggiungere l'interfaccia che si desidera venga utilizzata dai client se non si desidera configurare ISE in modo che venga inviata agli AVP. Passare quindi alla scheda Sicurezza > Layer2 e verificare che la configurazione della sicurezza Layer 2 utilizzata sul router 9800 corrisponda a quella di abilitazione del filtro MAC.

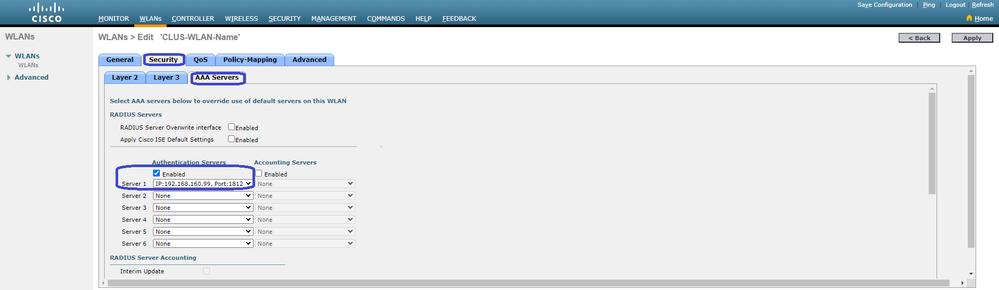

Passare quindi alla scheda Sicurezza > Server AAA e impostare il server ISE come Server di autenticazione. Non impostare alcun valore per i server di accounting. Deselezionare la casella Abilita per l'accounting.

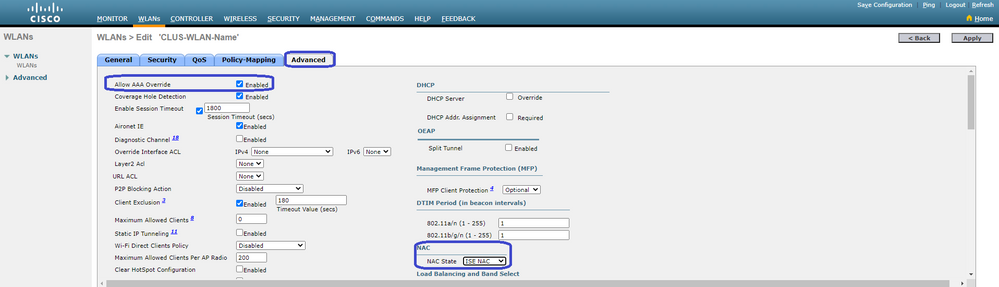

Mentre le configurazioni WLAN sono ancora configurate, passare alla scheda Advanced (Avanzate) e abilitare Allow AAA Override (Consenti override AAA), nonché modificare lo stato NAC (Stato NAC) in ISE NAC (ISE NAC).

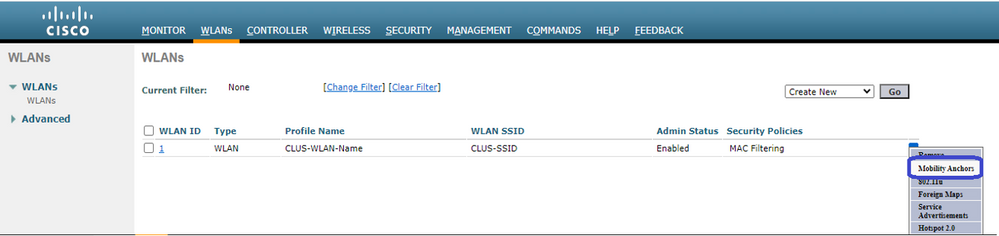

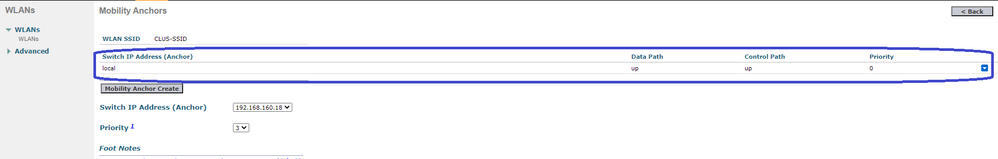

L'ultima cosa è ancorarla a se stessa. Per questo motivo, tornare alla pagina WLAN e passare il mouse sulla casella blu a destra di WLAN > Mobility Anchors. Impostare Switch IP Address (Anchor) su local e fare clic sul pulsante Mobility Anchor Create. Deve quindi presentarsi con priorità 0 ancorata locale.

Reindirizzare ACL sul WLC di AireOS

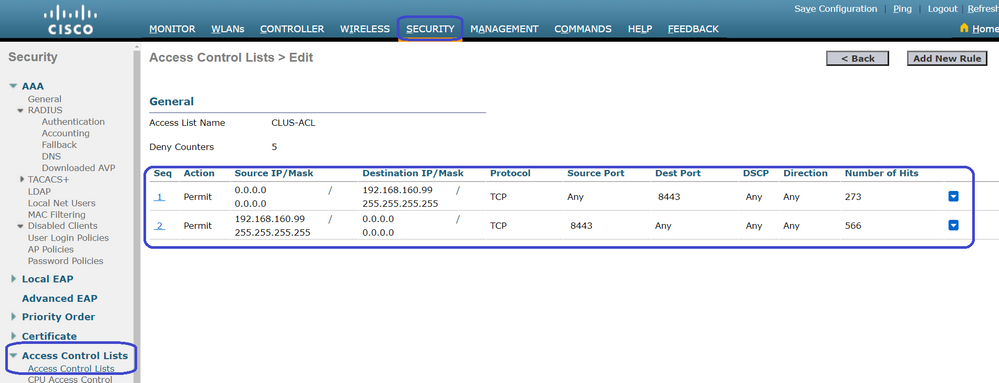

Questa è la configurazione finale richiesta sul WLC di AireOS. Per creare il reindirizzamento dell'ACL, selezionare Sicurezza > Access Control Lists > Access Control Lists > New. Immettere il nome dell'ACL (che deve corrispondere a quello inviato negli AVP) e fare clic su Applica.

Fare clic sul nome dell'ACL appena creato. Fare clic sul pulsante Aggiungi nuova regola. A differenza del controller 9800, sul WLC di AireOS, è possibile configurare un'istruzione di autorizzazione per il traffico che può raggiungere ISE senza essere reindirizzato. DHCP e DNS sono consentiti per impostazione predefinita.

Configurare ISE

L'ultimo passaggio consiste nella configurazione di ISE per CWA. Sono disponibili diverse opzioni per questa procedura, ma in questo esempio vengono utilizzate le nozioni di base e il portale guest predefinito con registrazione automatica.

Ad ISE è necessario creare un profilo di autorizzazione, un set di criteri con un criterio di autenticazione e un criterio di autorizzazione che utilizzi il profilo di autorizzazione. Aggiungere lo switch 9800 (esterno) ad ISE come dispositivo di rete e creare un nome utente e una password per accedere alla rete.

Per creare il profilo di autorizzazione, selezionare Criteri > Elementi criteri > Autorizzazione > Risultati > Profili di autorizzazione > +Aggiungi. Verificare che il tipo di accesso restituito sia ACCESS_ACCEPT, quindi impostare gli AVP che si desidera inviare. Per CWA, l'ACL di reindirizzamento e l'URL di reindirizzamento sono obbligatori, ma è possibile anche eseguire il invio come ID VLAN, ad esempio, e timeout della sessione. È importante che il nome dell'ACL corrisponda al nome dell'ACL di reindirizzamento sul WLC esterno e su quello di ancoraggio.

È quindi necessario configurare un modo per applicare il profilo di autorizzazione appena creato ai client che passano attraverso CWA. Per ottenere questo risultato, è possibile creare un set di criteri che ignori l'autenticazione quando si utilizza MAB e applichi il profilo di autorizzazione quando si utilizza il SSID inviato nell'ID stazione chiamato. Di nuovo, ci sono molti modi per farlo quindi se avete bisogno di qualcosa di più specifico o più sicuro, che va bene, questo è solo il modo più semplice di farlo.

Per creare il set di criteri, selezionare Criteri > Set di criteri e fare clic sul pulsante + sul lato sinistro della schermata. Assegnare un nome al nuovo set di criteri e assicurarsi che sia impostato su Accesso di rete predefinito o su qualsiasi elenco di protocolli consentiti che consenta la ricerca dell'host di elaborazione per MAB (per controllare l'elenco di protocolli consentiti, selezionare Criteri > Elementi criteri > Risultati > Autenticazione > Protocolli consentiti). Fare clic sul segno + al centro del nuovo set di criteri creato.

Per questo set di criteri ogni volta che si utilizza MAB in ISE può passare attraverso questo set di criteri. In seguito sarà possibile creare criteri di autorizzazione corrispondenti all'ID della stazione chiamata in modo da poter applicare risultati diversi a seconda della WLAN in uso. Questo processo è molto personalizzabile con molte cose su cui potete abbinare

All'interno del set di criteri, creare i criteri. I criteri di autenticazione possono corrispondere nuovamente al MAB, ma è necessario modificare l'archivio ID per utilizzare gli endpoint interni ed è necessario modificare le opzioni per continuare per Auth Fail e User Not Found.

Una volta impostato il criterio di autenticazione, è necessario creare due regole nel criterio di autorizzazione. Questo criterio è simile a un ACL, quindi l'ordine deve avere la regola post-autenticazione sopra e la regola pre-autenticazione sotto. La regola Post-autenticazione corrisponde agli utenti che hanno già eseguito il flusso guest. Questo per dire che se hanno già firmato, reagiranno a quella regola e si fermeranno lì. Se non hanno effettuato l'accesso, proseguono verso il basso nell'elenco e raggiungono la regola di pre-autenticazione per ottenere il reindirizzamento. È consigliabile far corrispondere le regole dei criteri di autorizzazione con l'ID della stazione chiamata che termina con l'SSID in modo che raggiunga solo le WLAN configurate a tale scopo.

Ora che la policy è stata configurata, è necessario informare ISE sull'access point 9800 (esterno) perché ISE si fidi di esso come autenticatore. A tale scopo, selezionare Amministrazione > Risorse di rete > Periferica di rete > +. È necessario denominarlo, impostare l'indirizzo IP (o in questo caso l'intera subnet di amministrazione), abilitare RADIUS e impostare il segreto condiviso. Il segreto condiviso su ISE deve corrispondere al segreto condiviso su 9800 altrimenti questo processo non riuscirà. Dopo aver aggiunto la configurazione, fare clic sul pulsante Submit (Invia) per salvarla.

Infine, è necessario aggiungere il nome utente e la password che il client immetterà nella pagina di accesso per verificare che abbiano accesso alla rete. Questa operazione viene eseguita in Amministrazione > Gestione delle identità > Identità > Utenti > +Aggiungi e assicurarsi di fare clic su Invia dopo averlo aggiunto. Come tutte le altre soluzioni ISE, la configurazione è personalizzabile e non richiede l'archiviazione locale da parte dell'utente, ma è la più semplice.

Differenze nella configurazione quando il WLC di AireOS è impostato su Foreign e Catalyst 9800 è impostato su Anchor

Se si desidera che il WLC di AireOs sia il controller esterno, la configurazione è la stessa descritta in precedenza, con alcune differenze.

- Poiché l'accounting AAA non viene mai eseguito sull'ancoraggio, lo switch 9800 non avrebbe un elenco di metodi di accounting e il WLC di AireOS avrebbe l'accounting abilitato e indirizzato all'ISE.

- L'AireOS avrebbe dovuto essere ancorata al 9800 invece che a se stessa. Nel Profilo criterio, 9800 non ha un ancoraggio selezionato ma ha la casella di controllo Esporta ancoraggio selezionata.

- È importante notare che quando i WLC di AireOS esportano il client sullo switch 9800, non esiste il concetto di profili delle policy. Invia solo il nome del profilo WLAN. Pertanto, lo switch 9800 applica il nome del profilo WLAN inviato da AireOS sia al nome del profilo WLAN che al nome del profilo della policy. Quando si esegue l'ancoraggio da un WLC di AireOS a un WLC 9800, il nome del profilo WLAN su entrambi i WLC e il nome del profilo delle policy su 9800 devono corrispondere.

Verifica

Per verificare le configurazioni sul WLC 9800, eseguire questi comandi:

- AAA

Show Run | section aaa|radius

- WLAN:

Show wlan id <wlan id>

- Profilo criterio:

Show wireless profile policy detailed <profile name>

- Tag criterio:

Show wireless tag policy detailed <policy tag name>

- ACL:

Show IP access-list <ACL name>

- Verificare che la mobilità sia attiva con l'ancora:

Show wireless mobility summary

Per verificare le configurazioni sul WLC di AireOS, eseguire i comandi.

- AAA

Show radius summary

Nota: RFC3576 è la configurazione CoA.

- WLAN:

Show WLAN <wlan id>

- ACL:

Show acl detailed <acl name>

- Verificare che la mobilità sia compatibile con l'ambiente esterno:

Show mobility summary

Risoluzione dei problemi

L'aspetto della risoluzione dei problemi varia a seconda del punto del processo in cui il client si arresta. Ad esempio, se il WLC non riceve mai una risposta da ISE su MAB, il client rimane bloccato in Policy Manager State: Associating e non viene esportato nell'ancoraggio. In questa situazione, sarà sufficiente risolvere i problemi solo sull'esterno e raccogliere una traccia RA e un pacchetto di acquisizione per il traffico tra il WLC e ISE. Un altro esempio potrebbe essere che il MAB è stato superato ma il client non riceve il reindirizzamento. In questo caso, è necessario assicurarsi che l'utente straniero abbia ricevuto il reindirizzamento negli AVP e lo abbia applicato al client. Inoltre, è necessario controllare l'ancoraggio per verificare che il client sia presente con l'ACL corretto. L'ambito della risoluzione dei problemi non rientra nella progettazione di questo articolo. Per informazioni sulla risoluzione dei problemi di un client generico, vedere Informazioni correlate.

Per ulteriori informazioni sulla risoluzione dei problemi relativi a CWA sul WLC 9800, fare riferimento alla presentazione di Cisco Live! DGTL-TSCENT-404.

Nota: solo gli utenti Cisco registrati hanno accesso agli strumenti e alle informazioni interni di Cisco.

Informazioni sulla risoluzione dei problemi di Catalyst 9800

Dettagli client

show wireless client mac-address <client mac> detail

Qui è necessario esaminare Policy Manager State, Session Manager > Auth Method, Mobility Role (Stato di Policy Manager, Gestione sessioni > Metodo di autenticazione, Ruolo mobilità).

Queste informazioni sono disponibili anche nella GUI in Monitoraggio > Client.

Embedded Packet Capture

Dalla CLI, il comando avvia #monitor capture <nome acquisizione>, quindi le opzioni seguono.

Dalla GUI, selezionare Risoluzione dei problemi > Packet Capture > +Add (Acquisizione pacchetti).

Tracce RadioActive

Dalla CLI:

debug wireless mac|ip <client mac|ip>

Utilizzare la forma no del comando per arrestarlo. Questo viene registrato in un file in bootflash denominato ra_trace, quindi nell'indirizzo MAC o IP del client e la data e l'ora.

Dalla GUI, selezionare Risoluzione dei problemi > Traccia radioattiva > +Aggiungi. Aggiungere l'indirizzo MAC o IP del client, fare clic su Apply (Applica), quindi premere il tasto Start. Dopo aver eseguito il processo più volte, arrestare la traccia, generare il registro e scaricarlo nel dispositivo.

Informazioni sulla risoluzione dei problemi AireOS

Dettagli client

Dalla CLI, visualizzare i dettagli del client <mac client>.

Dalla GUI, selezionare Monitor > Client.

Debug dalla CLI

Debug client <client mac>

Debug mobility handoff

Debug mobility config

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

28-Mar-2024 |

Certificazione |

2.0 |

20-Sep-2021 |

modifiche secondarie alla formattazione |

1.0 |

17-Sep-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Jay VivasCisco TAC

Feedback

Feedback