Introduzione

In questo documento viene descritta una procedura dettagliata per creare modelli di certificato in Autorità di certificazione (CA) basate su Windows Server.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- CUCM versione 11.5(1).

- Conoscenze base dell'amministrazione di Windows Server

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- CUCM versione 11.5(1).

- Microsoft Windows Server 2012 R2 con i servizi CA installati.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questi modelli di certificato sono conformi ai requisiti di estensione X.509 per ogni tipo di certificato Cisco Unified Communications Manager (CUCM).

Esistono cinque tipi di certificati che possono essere firmati da una CA esterna:

| Certificato |

Utilizzo |

Servizi interessati |

| CallManager |

Presentato durante la registrazione sicura del dispositivo e in grado di firmare i file CTL (Certificate Trust List)/ITL (Internal Trust List), utilizzati per interazioni protette con altri server, ad esempio i trunk SIP (Secure Session Initiation Protocol). |

· Cisco Call Manager · Cisco CTI Manager ·Cisco TFTP |

| tomcat |

Presentato per le interazioni HTTPS (Secure Hypertext Transfer Protocol). |

·Cisco Tomcat · Single Sign-On (SSO) · Mobilità di estensione · Directory aziendale |

| ipsec |

Utilizzato per la generazione di file di backup, nonché per l'interazione di IPsec (IP Security) con i gateway Media Gateway Control Protocol (MGCP) o H323. |

· Cisco DRF principale · Cisco DRF locale |

| CAPF |

Utilizzato per generare certificati LSC (Locally Significant Certificates) per telefoni. |

· Funzione proxy Cisco Certificate Authority |

| TVS |

Utilizzato per creare una connessione al servizio di verifica dell'attendibilità (TVS) quando i telefoni non sono in grado di autenticare un certificato sconosciuto. |

· Servizio di verifica attendibilità Cisco |

Nota: il certificato IPSec non è correlato a Cisco DRF Primary e Cisco DRF Local poiché, nelle versioni più recenti, viene utilizzato il certificato Tomcat. Non è prevista l'aggiunta di questa modifica alla versione 12.5 o precedenti.

Ognuno di questi certificati ha alcuni requisiti di estensione X.509 che devono essere impostati, altrimenti si possono verificare comportamenti errati su uno qualsiasi dei suddetti servizi:

| Certificato |

Utilizzo chiavi X.509 |

Utilizzo chiavi esteso X.509 |

| CallManager |

Firma digitale · Crittografia · Crittografia dei dati |

· Autenticazione server Web · Autenticazione client Web |

| tomcat |

Firma digitale · Crittografia · Crittografia dei dati |

· Autenticazione server Web · Autenticazione client Web |

| ipsec |

Firma digitale · Crittografia · Crittografia dei dati |

· Autenticazione server Web · Autenticazione client Web · Sistema terminale IPsec |

| CAPF |

Firma digitale · Firma certificato · Crittografia |

· Autenticazione server Web · Autenticazione client Web |

| TVS |

Firma digitale · Crittografia · Crittografia dei dati |

· Autenticazione server Web · Autenticazione client Web |

Per ulteriori informazioni, fare riferimento alla Guida alla sicurezza per Cisco Unified Communications Manager

Configurazione

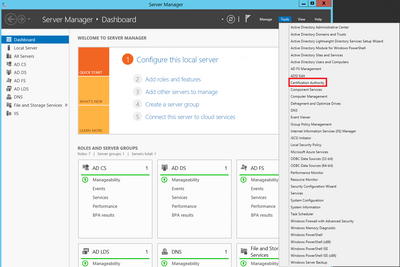

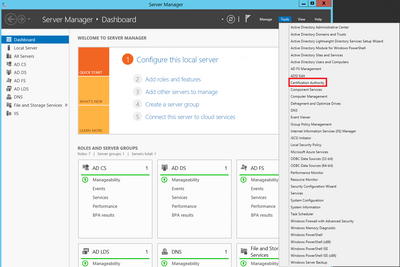

Passaggio 1. In Windows Server, selezionare Server Manager > Strumenti > Autorità di certificazione, come mostrato nell'immagine.

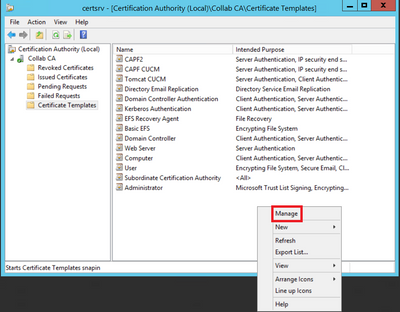

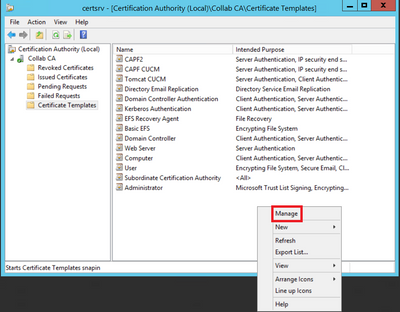

Passaggio 2. Selezionare la CA, passare a Modelli di certificato, fare clic con il pulsante destro del mouse sull'elenco e selezionare Gestisci, come mostrato nell'immagine.

Modello Callmanager / Tomcat / TVS

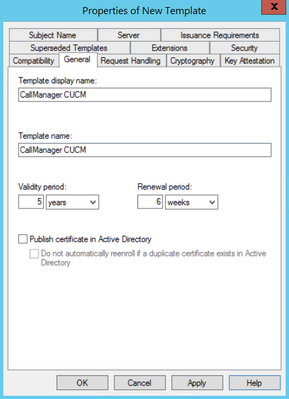

Nelle immagini successive viene visualizzata solo la creazione del modello CallManager, ma è possibile seguire gli stessi passaggi per creare i modelli di certificato per i servizi Tomcat e TVS. L'unica differenza consiste nel garantire che il nome del servizio corrispondente venga utilizzato per ogni nuovo modello al passaggio 2.

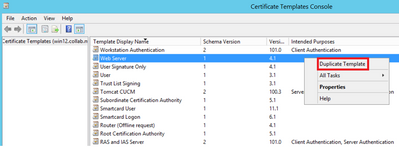

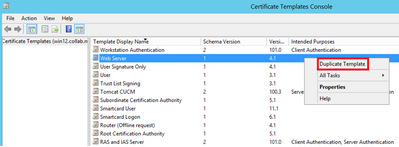

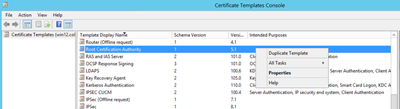

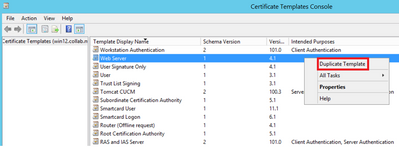

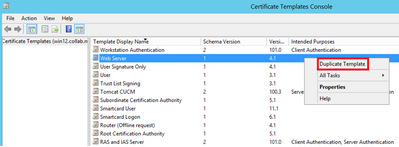

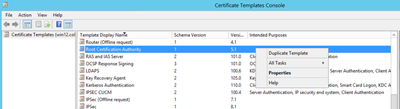

Passaggio 1. Individuare il modello Web Server, fare clic con il pulsante destro del mouse su di esso e selezionare Duplica modello, come mostrato nell'immagine.

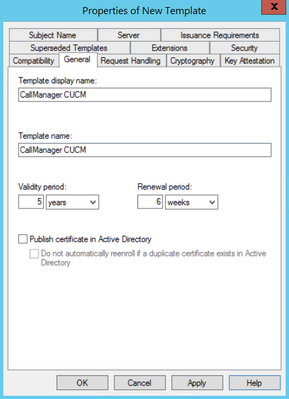

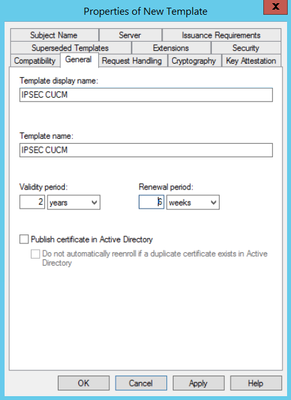

Passaggio 2. In Generale è possibile modificare il nome, il nome visualizzato, la validità e altre variabili del modello di certificato.

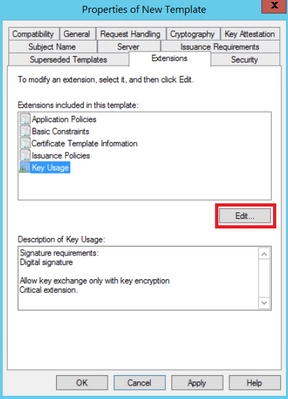

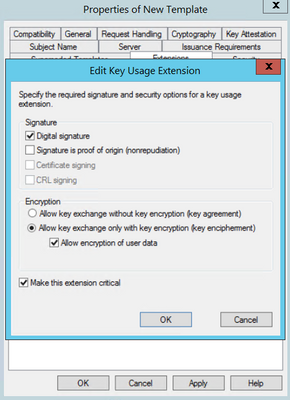

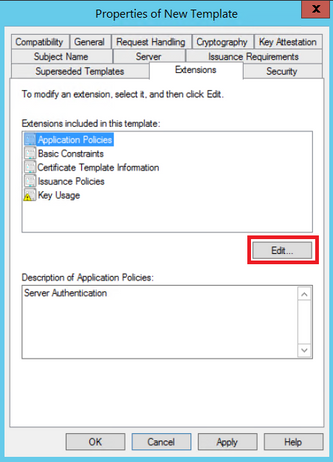

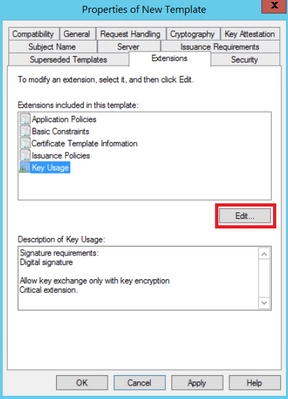

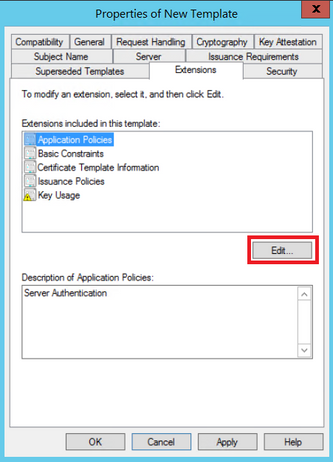

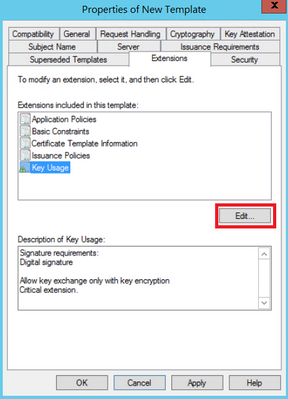

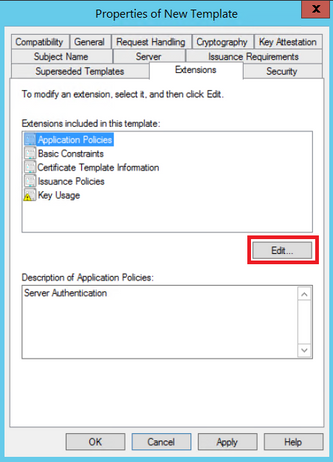

Passaggio 3. Passare a Estensioni > Uso chiave > Modifica, come mostrato nell'immagine.

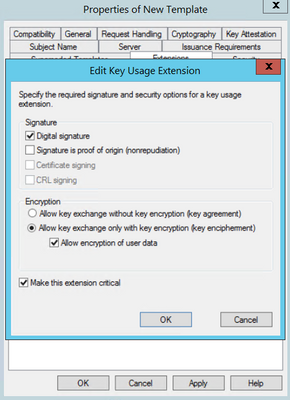

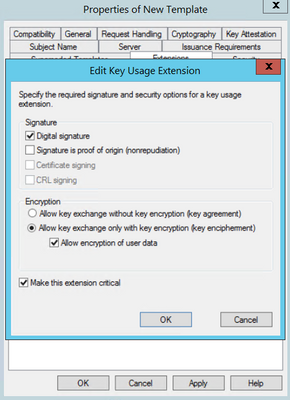

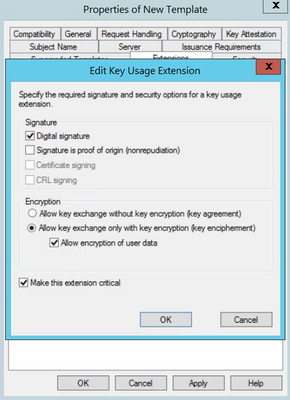

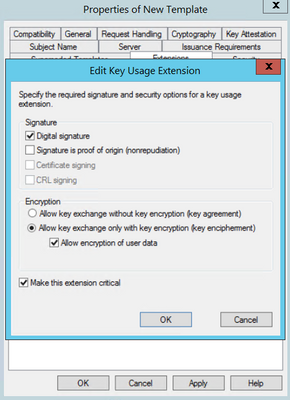

Passaggio 4. Selezionate queste opzioni e fate clic su OK, come mostrato nell'immagine.

- Firma digitale

- Consenti scambio chiave solo con crittografia (cifratura chiave)

- Consenti crittografia dei dati utente

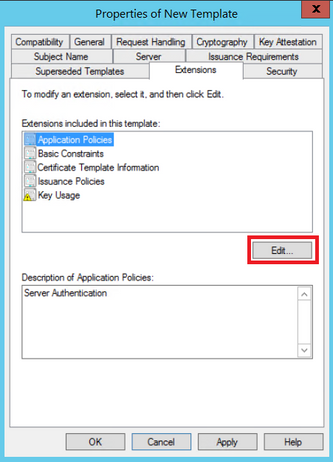

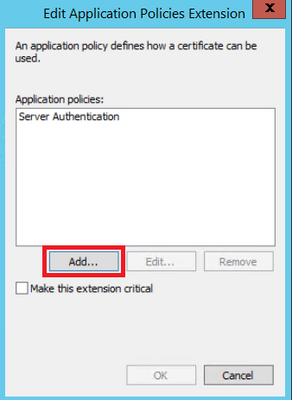

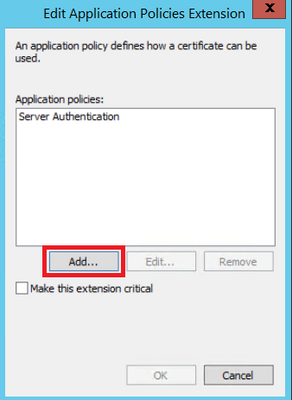

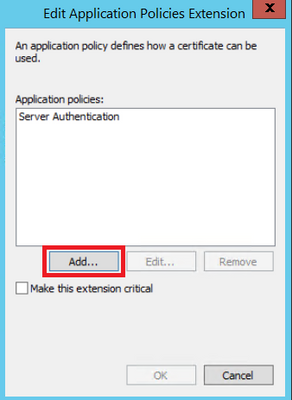

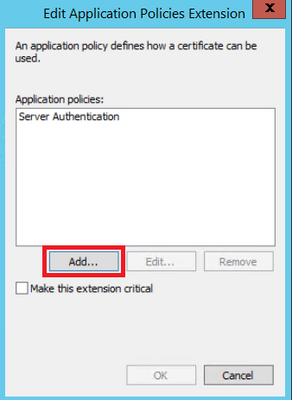

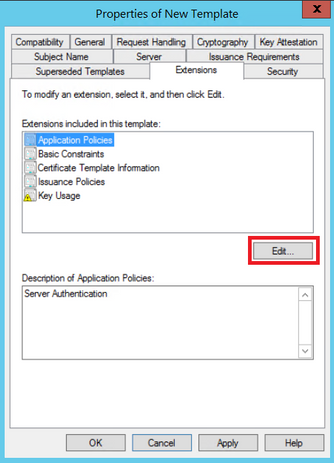

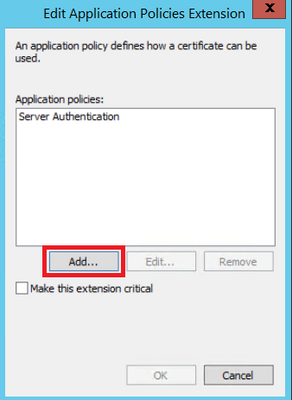

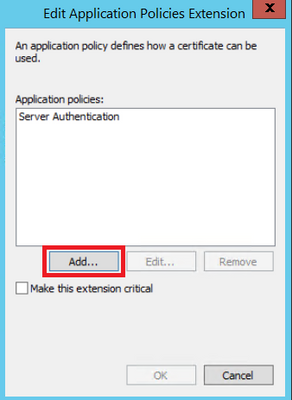

Passaggio 5. Passare a Estensioni > Criteri di applicazione > Modifica > Aggiungi, come mostrato nell'immagine.

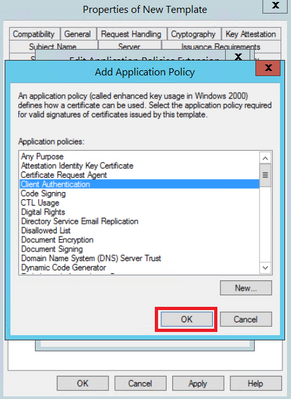

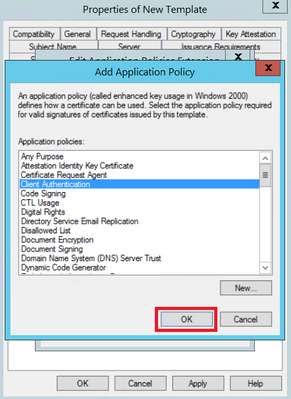

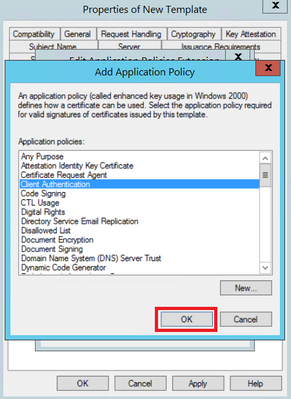

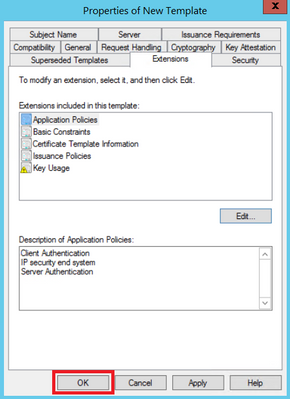

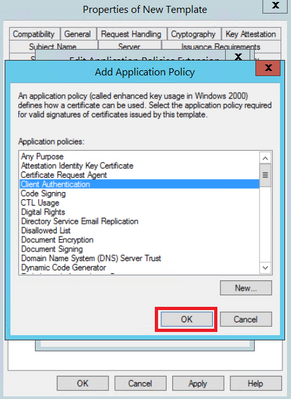

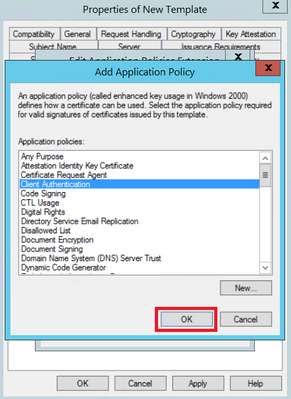

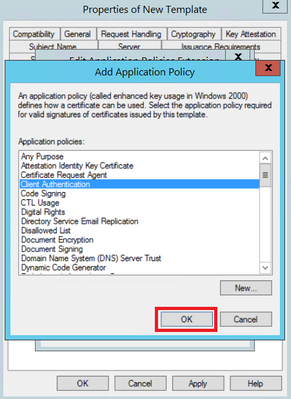

Passaggio 6. Cercare Autenticazione client, selezionarlo e scegliere OK sia in questa finestra che in quella precedente, come mostrato nell'immagine.

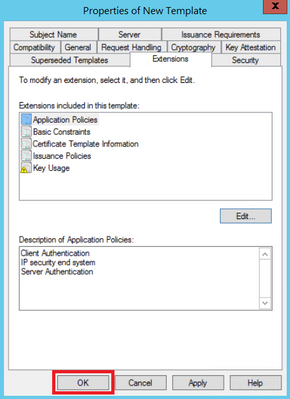

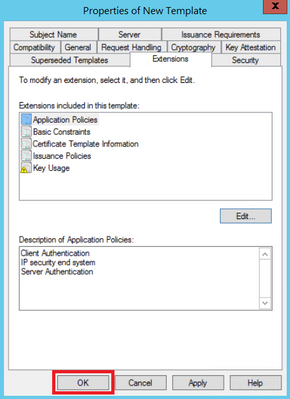

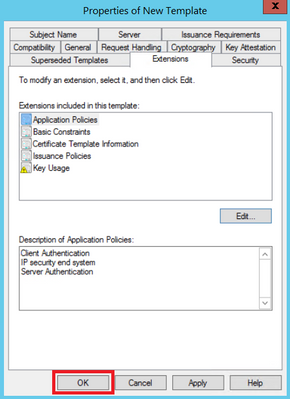

Passaggio 7. Tornare al modello, selezionare Apply (Applica), quindi OK.

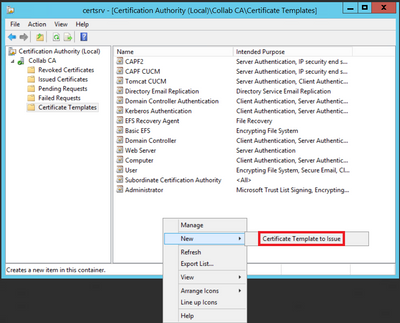

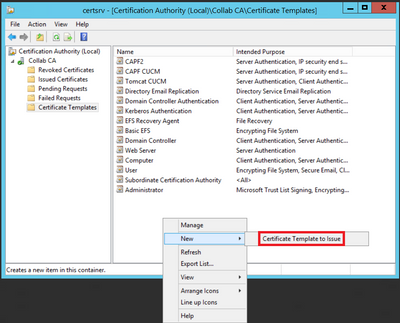

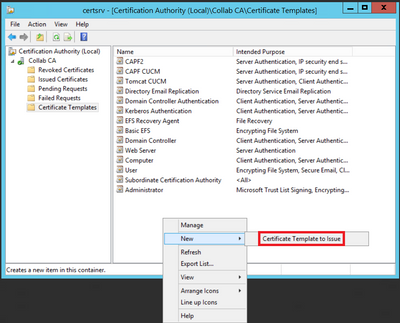

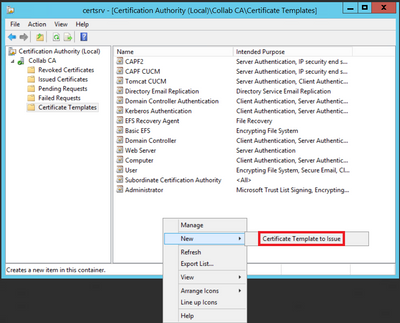

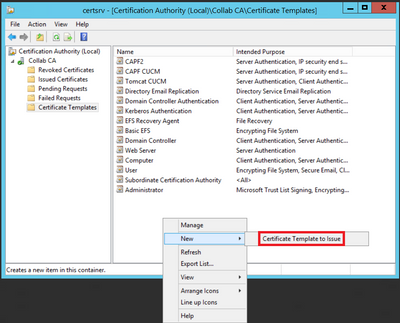

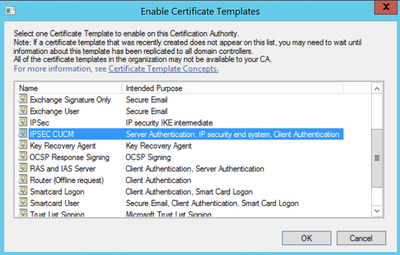

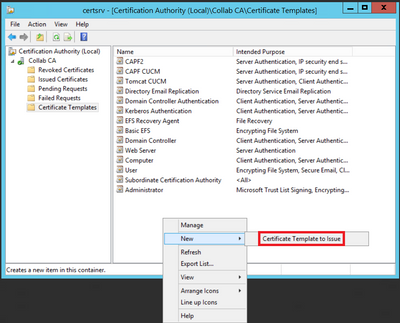

Passaggio 8. Chiudere la finestra Console modello certificato e tornare alla prima finestra, selezionare Nuovo > Modello di certificato da emettere, come mostrato nell'immagine.

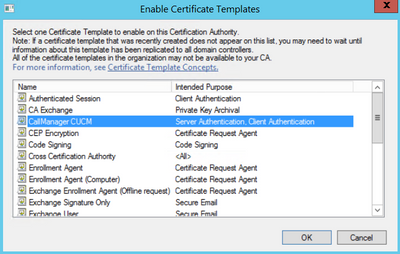

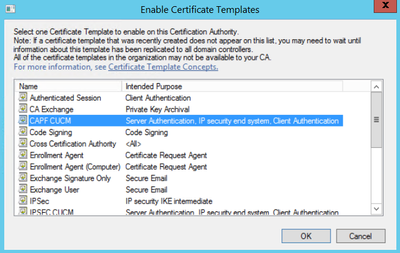

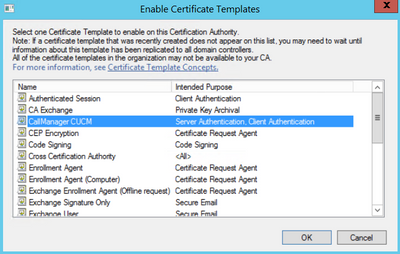

Passaggio 9. Selezionare il nuovo modello CallManager CUCM e scegliere OK, come mostrato nell'immagine.

Passaggio 10. Ripetere tutti i passaggi precedenti per creare modelli di certificato per i servizi Tomcat e TVS in base alle esigenze.

Modello IPSec

Passaggio 1. Individuare il modello Web Server, fare clic con il pulsante destro del mouse su di esso e selezionare Duplica modello, come mostrato nell'immagine.

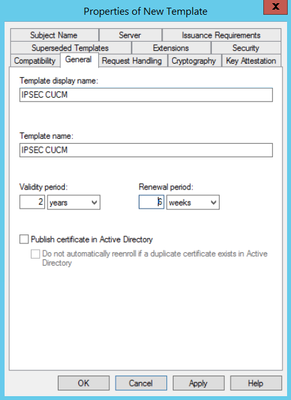

Passaggio 2. In Generale è possibile modificare il nome, il nome visualizzato, la validità e altre variabili del modello di certificato.

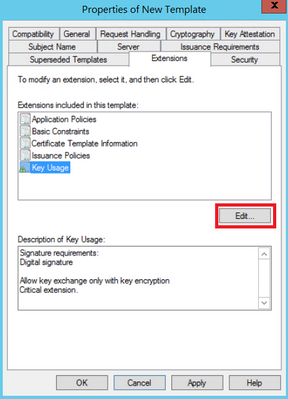

Passaggio 3. Passare a Estensioni > Uso chiave > Modifica, come mostrato nell'immagine.

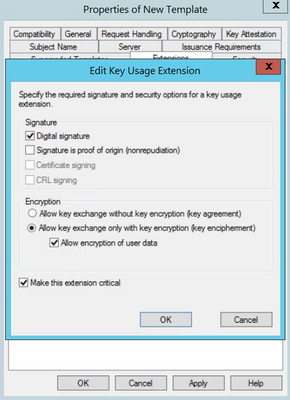

Passaggio 4. Selezionate queste opzioni e fate clic su OK, come mostrato nell'immagine.

- Firma digitale

- Consenti scambio chiave solo con crittografia (cifratura chiave)

- Consenti crittografia dei dati utente

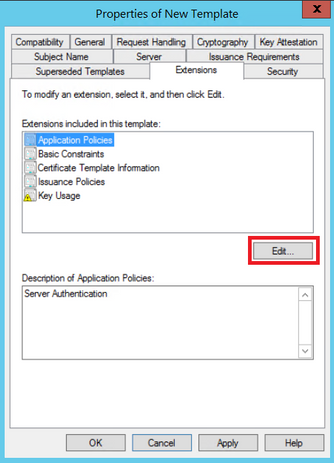

Passaggio 5. Passare a Estensioni > Criteri di applicazione > Modifica > Aggiungi, come mostrato nell'immagine.

Passaggio 6. Cercare Autenticazione client, selezionarlo e quindi fare clic su OK, come mostrato nell'immagine.

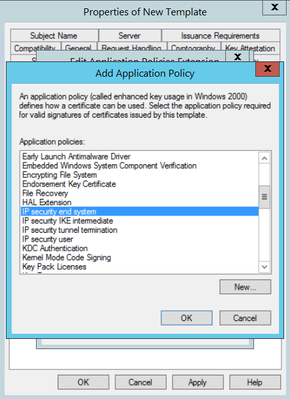

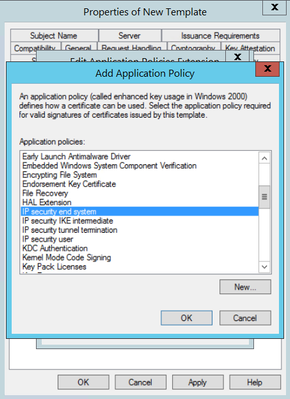

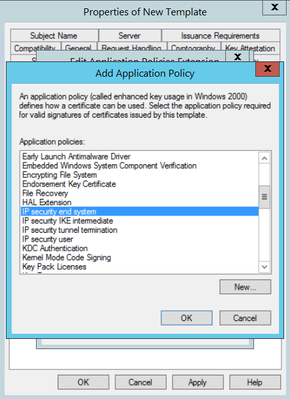

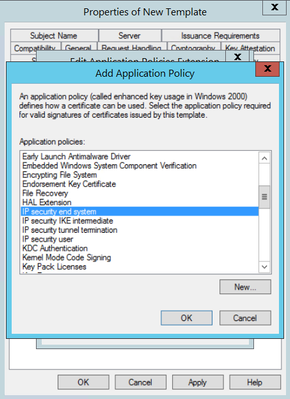

Passaggio 7. Selezionare di nuovo Add, cercare IP security end system, selezionarlo, quindi selezionare OK anche in questo caso e nella finestra precedente.

Passaggio 8. Tornare al modello, selezionare Apply (Applica), quindi OK, come mostrato nell'immagine.

Passaggio 9. Chiudere la finestra della console Modelli di certificato e tornare alla prima finestra, passare a Nuovo > Modello di certificato da emettere, come mostrato nell'immagine.

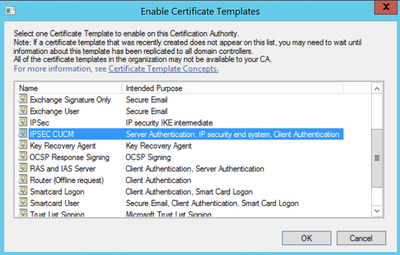

Passaggio 10. Selezionare il nuovo modello IPSEC CUCM e scegliere OK, come mostrato nell'immagine.

Modello CAPF

Passaggio 1. Individuare il modello Root CA (CA radice) e fare clic con il pulsante destro del mouse su di esso. Quindi selezionate Duplica modello (Duplicate Template), come mostrato nell'immagine.

Passaggio 2. In Generale è possibile modificare il nome, il nome visualizzato, la validità e altre variabili del modello di certificato.

Passaggio 3. Passare a Estensioni > Uso chiave > Modifica, come mostrato nell'immagine.

Passaggio 4. Selezionate queste opzioni e fate clic su OK, come mostrato nell'immagine.

- Firma digitale

- Firma certificato

- Firma CRL

Passaggio 5. Passare a Estensioni > Criteri di applicazione > Modifica > Aggiungi, come mostrato nell'immagine.

Passaggio 6. Cercare Autenticazione client, selezionarlo e quindi fare clic su OK, come mostrato nell'immagine.

Passaggio 7. Selezionare di nuovo Add, cercare IP security end system, selezionarlo, quindi selezionare OK anche in questo caso e nella finestra precedente, come mostrato nell'immagine.

Passaggio 8. Tornare al modello, selezionare Apply (Applica), quindi OK, come mostrato nell'immagine.

Passaggio 9. Chiudere la finestra della console Modelli di certificato e tornare alla prima finestra, passare a Nuovo > Modello di certificato da emettere, come mostrato nell'immagine.

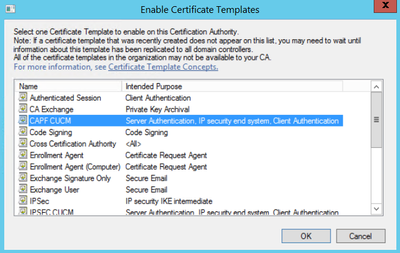

Passaggio 10. Selezionate il nuovo modello CAPF CUCM e OK, come mostrato nell'immagine.

Genera una richiesta di firma del certificato

Utilizzare questo esempio per generare un certificato CallManager con l'utilizzo dei nuovi modelli creati. La stessa procedura può essere utilizzata per qualsiasi tipo di certificato. È sufficiente selezionare il certificato e i tipi di modello di conseguenza:

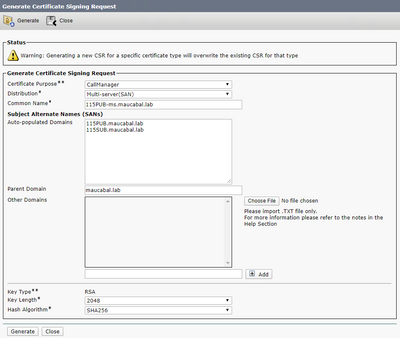

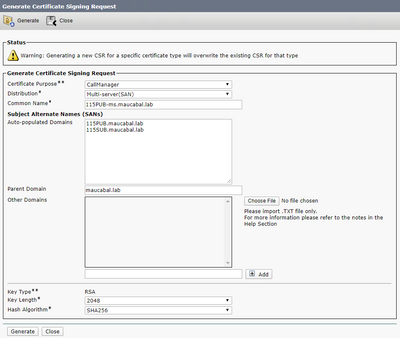

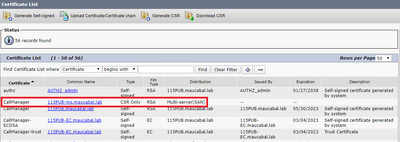

Passaggio 1. In CUCM, selezionare Amministrazione sistema operativo > Protezione > Gestione certificati > Genera CSR.

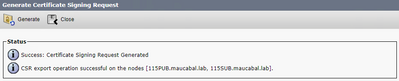

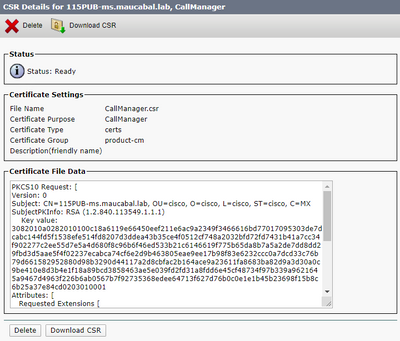

Passaggio 2. Selezionate queste opzioni e selezionate Genera (Generate), come mostrato nell'immagine.

- Scopo certificato: CallManager

- Distribuzione: <può trattarsi di un solo server o di più SAN>

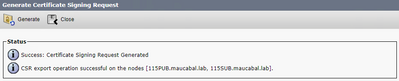

Passaggio 3. Viene generato un messaggio di conferma, come mostrato nell'immagine.

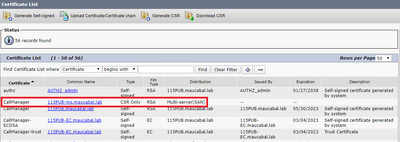

Passaggio 4. Nell'elenco dei certificati cercare la voce con il tipo Solo CSR e selezionarla, come mostrato nell'immagine.

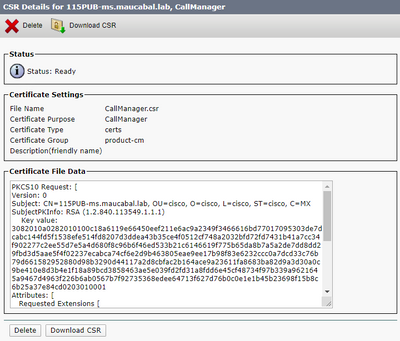

Passaggio 5. Nella finestra pop-up, selezionare Download CSR, quindi salvare il file sul computer.

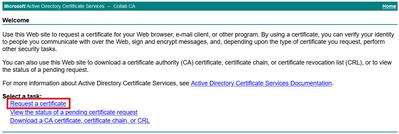

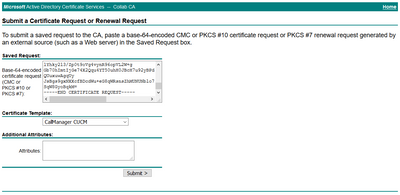

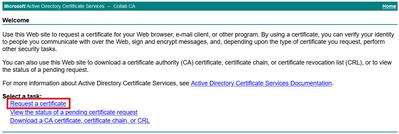

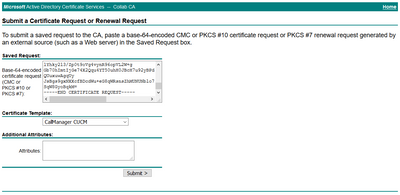

Passaggio 6. Nel browser passare a questo URL e immettere le credenziali dell'amministratore del controller di dominio: https://<yourWindowsServerIP>/certsrv/.

Passaggio 7. Passare a Richiedi un certificato > Richiesta avanzata di certificati, come mostrato nell'immagine.

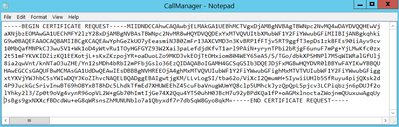

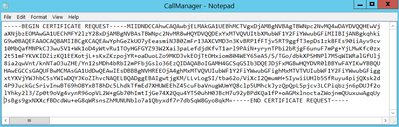

Passaggio 8. Aprire il file CSR e copiarne il contenuto:

Passaggio 9. Incollare il CSR nel campo Richiesta certificato con codifica Base 64. In Modello di certificato selezionare il modello corretto e scegliere Invia, come illustrato nell'immagine.

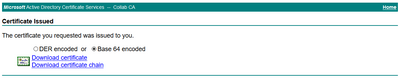

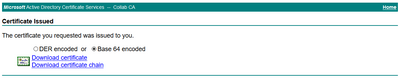

Passaggio 10. Infine, selezionare Codificato Base 64 e Scarica catena di certificati. Il file generato può essere caricato in CUCM.

Verifica

La procedura di verifica fa effettivamente parte del processo di configurazione.

Risoluzione dei problemi

Non sono attualmente disponibili informazioni specifiche per la risoluzione dei problemi per questa configurazione.

Feedback

Feedback