Configurazione e richiesta di Nexus standalone per la connettività di Intersight

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive i passaggi necessari per abilitare e richiedere gli switch Nexus standalone in Intersight per un supporto Cisco TAC avanzato.

Prerequisiti

È necessario avere un account su Intersight.com; per richiedere la licenza per Cisco NX-OS®, non è richiesta alcuna licenza. Se è necessario creare un nuovo account Intersight, vedere Creazione di account.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

Sullo switch Nexus standalone, NXDC presenta le seguenti linee guida e limitazioni:

- Cisco NX-OS deve essere in esecuzione la versione 10.2(3)F o successive

- Il DNS deve essere configurato nel VRF (Virtual Routing and Forwarding) appropriato

svc.intersight.comè necessario ottenere risolto e consentire le connessioni HTTPS avviate in uscita sulla porta 443. È possibile controllare conopenssle ricciolo. Le richieste ICMP (Internet Control Message Protocol) vengono ignorate.- Se è necessario un proxy per una connessione HTTPS a

svc.intersight.com, è possibile configurarlo nella configurazione Nexus Switch Device Connector (NXDC). Per la configurazione del proxy, consultare il documento sulla configurazione di NXDC.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Nexus N9K-C93240YC-FX2

- Cisco NX-OS 10.3(4a)M

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

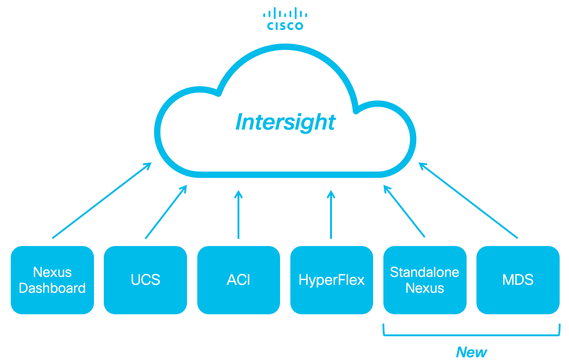

Cisco Intersight è una piattaforma operativa per il cloud che include funzionalità opzionali e modulari per infrastrutture avanzate, ottimizzazione dei carichi di lavoro e servizi Kubernetes. Per ulteriori informazioni, visitare la panoramica di Intersight.

I dispositivi sono collegati al portale Intersight tramite un NXDC incorporato nell'immagine Cisco NX-OS di ciascun sistema. A partire da Cisco NX-OS versione 10.2(3)F, è supportata la funzionalità Device Connector, che consente ai dispositivi collegati di inviare informazioni e ricevere istruzioni di controllo dal portale Cisco Intersight tramite una connessione Internet sicura.

Vantaggi della connettività

La connettività Intersight offre le seguenti caratteristiche e vantaggi per le piattaforme basate su Cisco NX-OS:

- Raccolta automatica delle richieste di assistenza tramite

show tech-support detailsRapid Problem Resolution (RPR per le richieste di assistenza TAC aperte) - Raccolta remota su richiesta di

show tech-support details - Le caratteristiche future includono:

- Apertura di TAC SR proattivi basati su errori di telemetria o hardware

- Raccolta remota su richiesta di singoli comandi show e altro ancora

Video QuickStart

Richiedi manualmente un dispositivo NXOS

Verifica connettività

Nota: le risposte ping vengono eliminate (i pacchetti ICMP vengono eliminati).

Per verificare la connettività TLS (Transport Layer Security) e HTTPS, l'attivazione della frammentazione e l'esecuzione openssl e curl comandi nel VRF desiderato (ip netns exec

).

! Enable bash

config terminal ; feature bash ; end

! Verify TLS

run bash ip netns exec management openssl s_client -connect svc.intersight.com:443

! Verify https

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443 --proxy [protocol://]host[:port]

Verifica TLS con client OpenSSL

Utilizzando OpenSSL, è possibile controllare la connettività TLS asvc.intersight.com:443. Se l'operazione ha esito positivo, recuperare il certificato firmato pubblico dal server e visualizzare la catena di certificati.

Nota: nell'esempio seguente viene eseguito il comandoopenssl s_clientnella gestione VRF. Sostituire la parte desiderata nelip netns exec

costrutto.

Switch# run bash ip netns exec management openssl s_client -connect svc.intersight.com:443

CONNECTED(00000004)

depth=2 C = US, O = Amazon, CN = Amazon Root CA 1

verify return:1

depth=1 C = US, O = Amazon, CN = Amazon RSA 2048 M01

verify return:1

depth=0 CN = us-east-1.intersight.com

verify return:1

---

Certificate chain

0 s:CN = us-east-1.intersight.com

i:C = US, O = Amazon, CN = Amazon RSA 2048 M01

1 s:C = US, O = Amazon, CN = Amazon RSA 2048 M01

i:C = US, O = Amazon, CN = Amazon Root CA 1

2 s:C = US, O = Amazon, CN = Amazon Root CA 1

i:C = US, ST = Arizona, L = Scottsdale, O = "Starfield Technologies, Inc.", CN = Starfield Services Root Certificate Authority - G2

3 s:C = US, ST = Arizona, L = Scottsdale, O = "Starfield Technologies, Inc.", CN = Starfield Services Root Certificate Authority - G2

i:C = US, O = "Starfield Technologies, Inc.", OU = Starfield Class 2 Certification Authority

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIGfzCCBWegAwIBAgIQD859tBjpT+QUyVOXqkG2pzANBgkqhkiG9w0BAQsFADA8

MoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kg

UlNBIDIwNDggTTAxMB4XDTIzMDQwNTAwMDAwMFoXDTI0MDUwMzIzNTk1OVowIzEh

MB8GA1UEAxMYdXMtZWFzdC0xLmludGVyc2lnaHQuY29tMIIBIjANBgkqhkiG9w0B

AoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kn

BDM+MCNnvmgNDlGnU6/t1jOC780QpKXr2ksbGC0FzHfMvNjEk9kMCUe179dummrs

pOOFzvIrJGqYvkIXT5WLtiU9aP3+VSEWQO1kTeDHoDfLLJLON42cKjskYt0jCTwE

poKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KI

elf3tYBhuQK3y4DoSqg1/gptnUOlNwSqMu4zXjI7neGyHnzjsPUyI8qilXbPS9tV

KoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kw

HwYDVR0jBBgwFoAUgbgOY4qJEhjl+js7UJWf5uWQE4UwHQYDVR0OBBYEFM7X7s7c

NoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kp

Z2h0LmNvbYIac3ZjLXN0YXRpYzEuaW50ZXJzaWdodC5jb22CGioudXMtZWFzdC0x

LoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K1

Y3MtY29ubmVjdC5jb22CE3N2Yy51Y3MtY29ubmVjdC5jb22CDmludGVyc2lnaHQu

Y29tghJzdmMuaW50ZXJzaWdodC5jb20wDgYDVR0PAQH/BAQDAgWgMB0GA1UdJQQW

MBQGCCsGAQUFBwMBBggrBgEFBQcDAjA7BgNVHR8ENDAyMDCgLqAshipodHRwOi8v

YoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KI

BgZngQwBAgEwdQYIKwYBBQUHAQEEaTBnMC0GCCsGAQUFBzABhiFodHRwOi8vb2Nz

coKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Ku

cjJtMDEuYW1hem9udHJ1c3QuY29tL3IybTAxLmNlcjAMBgNVHRMBAf8EAjAAMIIB

fgYKKwYBBAHWeQIEAgSCAW4EggFqAWgAdwDuzdBk1dsazsVct520zROiModGfLzs

3oKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K5

CSFqTpBjlOdOLQ4YuQIhAO10VDrLJMM+9EtOwmZd8Q1MRHJlOlr2VWmOTF6GGkCV

AHUAc9meiRtMlnigIH1HneayxhzQUV5xGSqMa4AQesF3crUAAAGHUp9iOwAABAMA

RjBEAiAFPPLvt7TN7mTRnQZ+FZLGR/G04KQqSjYuszDNPArT3wIgf/sQbQqNjCk7

joFUuL9cEPYfNm7n1nZIFIRAK6UqwG0AdgBIsONr2qZHNA/lagL6nTDrHFIBy1bd

LoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0K8

MXtts5t/C5lYw5peGAIgK0eFmxTptEfMkBZti39vepUxb5meDvKaZdtXVvFpkCMw

DQYJKoZIhvcNAQELBQADggEBANl6HKZ9P6AIufr7qdNCcW+DXClY6dqX1KN0sCh+

UoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0KM

z5R1VV+81gN2HHiuUsEOFwHDbbhiGBJiJteFm0blpruKHennx8HQYfC7bup4N5JH

YoKXXrXrkESkWgbQadlEo3H545Zsix+mu83r7Gmv5L3+WFKzfUmLgeB2+z1Dk0Kb

LKFl6c+EN0Y76YaCV8doujG3qD/bO9VDx7dhvbSEECYuzbYyPDGnb7Drmhny0Eki

smLUZ3TVcCvPc+1dE/jrbBzPeIY7jGr8eL7masFCuZZn2lM=

-----END CERTIFICATE-----

subject=CN = us-east-1.intersight.com

issuer=C = US, O = Amazon, CN = Amazon RSA 2048 M01

---

No client certificate CA names sent

Peer signing digest: SHA256

Peer signature type: RSA

Server Temp Key: ECDH, P-256, 256 bits

---

SSL handshake has read 5754 bytes and written 442 bytes

Verification: OK

---

New, TLSv1.2, Cipher is ECDHE-RSA-AES128-GCM-SHA256

Server public key is 2048 bit

Secure Renegotiation IS supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

SSL-Session:

Protocol : TLSv1.2

Cipher : ECDHE-RSA-AES128-GCM-SHA256

Session-ID: 66D0B69FAA7EB69FAA7EC54C9764966ED9A1289650B69FAA7EB69FAA7E9A5FD5ADE

Session-ID-ctx:

Master-Key: B69FAA7E45891555D83DFCAEB69FAA7EB69FAA7EA3A99E7689ACFB69FAA7EAD7FD93DB69FAA7EB1AF821

PSK identity: None

PSK identity hint: None

SRP username: None

TLS session ticket lifetime hint: 86400 (seconds)

TLS session ticket:

0000 - 36 12 b2 36 b3 53 07 29-54 ac 56 f0 06 83 4f b1 6..6.S.)T.V...O.

0010 - 49 35 51 40 22 07 bd 7e-59 d7 7e 44 29 ff c6 2a I5Q@"..~Y.~D)..*

0020 - ec bc 11 e1 d3 5d 69 e8-7a d2 f1 c2 08 f6 5b 8f .....]i.z.....[.

0030 - 2c 5b 5e 50 e3 e2 8f e7-c4 44 8f e4 6d 45 d2 64 ,[^P.....D..mE.d

0040 - 93 98 f5 e8 b0 f7 1d 00-26 4b 88 ea 2d 7d 42 58 ........&K..-}BX

0050 - 05 9f 71 3a fe ac f0 15-a5 5c 1d 74 74 bf 32 1b ..q:.....\.tt.2.

0060 - d8 a8 23 84 08 cc f9 3e-54 ..#....>T

Start Time: 1707515659

Timeout : 7200 (sec)

Verify return code: 0 (ok)

Extended master secret: yes

---

Verifica raggiungibilità HTTPS

Per controllare la connettività HTTPS, usare il comando curl con il comando-v verbose flag(visualizza se un proxy è usato o meno).

Nota: per verificare l'impatto dell'attivazione o della disattivazione di un proxy, è possibile aggiungere le opzioni--proxy [protocol://]host[:port]o--noproxy [protocol://]host[:port].

Il costruttoip netns exec

viene utilizzato per eseguire l'arricciatura nel VRF desiderato, ad esempioip netns exec managementper la gestione del VRF.

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443

run bash ip netns exec management curl -v -I -L -k https://svc.intersight.com:443 --proxy [protocol://]host[:port]

# run bash ip netns exec management curl -v -I -L -X POST https://svc.intersight.com:443 --proxy http://proxy.esl.cisco.com:80Connected to proxy.esl.cisco.com (10.201.255.40) port 80

Trying 10.201.255.40:80... ** CONNECT tunnel: HTTP/1.1 negotiated * allocate connect buffer * Establish HTTP proxy tunnel to svc.intersight.com:443 > CONNECT svc.intersight.com:443 HTTP/1.1 > Host: svc.intersight.com:443 > User-Agent: curl/8.4.0 > Proxy-Connection: Keep-Alive >< HTTP/1.1 200 Connection establishedHTTP/1.1 200 Connection established < snip >

Configurazione

Richiedi il dispositivo entro intersight.com

Per rivendicare un nuovo obiettivo in Intersight, eseguire le operazioni descritte.

Sul dispositivo Nexus

Eseguire il comando Cisco NX-OSshow system device-connector claim-info.

Nota: per le versioni precedenti a NX-OS 10.3(4a), utilizzare il comando "show intersight claim-info"

Nota: le mappe di informazioni sulle attestazioni generate da Nexus sono associate ai seguenti campi delle attestazioni di Intersight:

Numero di serie = ID richiesta Intersight

Device-ID Security Token = Intersight Codice attestazione

# show system device-connector claim-info

SerialNumber: FDO23021ZUJ

SecurityToken: 9FFD4FA94DCD

Duration: 599

Message:

Claim state: Not ClaimedLa durata indicata è in secondi.

Sul portale Intersight

Nota: la funzionalità Cisco Intersight Device Claim non è disponibile per l'area EMEA. Questi passaggi si applicano solo alla regione del Nord America.

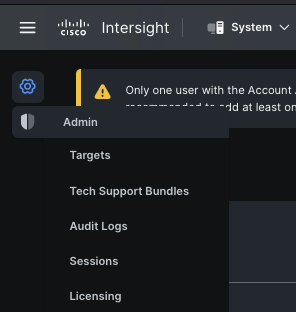

1. Entro 10 minuti, accedere a Intersight con i privilegi di amministratore di account, amministratore di dispositivo o tecnico di dispositivo.

2. Dall'elenco a discesa Service Selector (Selettore servizi), scegliere System (Sistema).

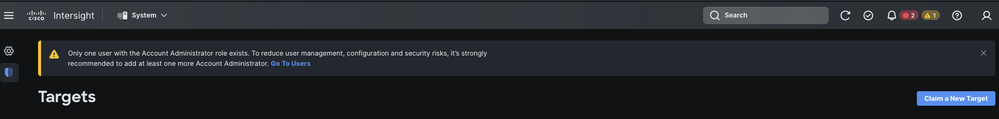

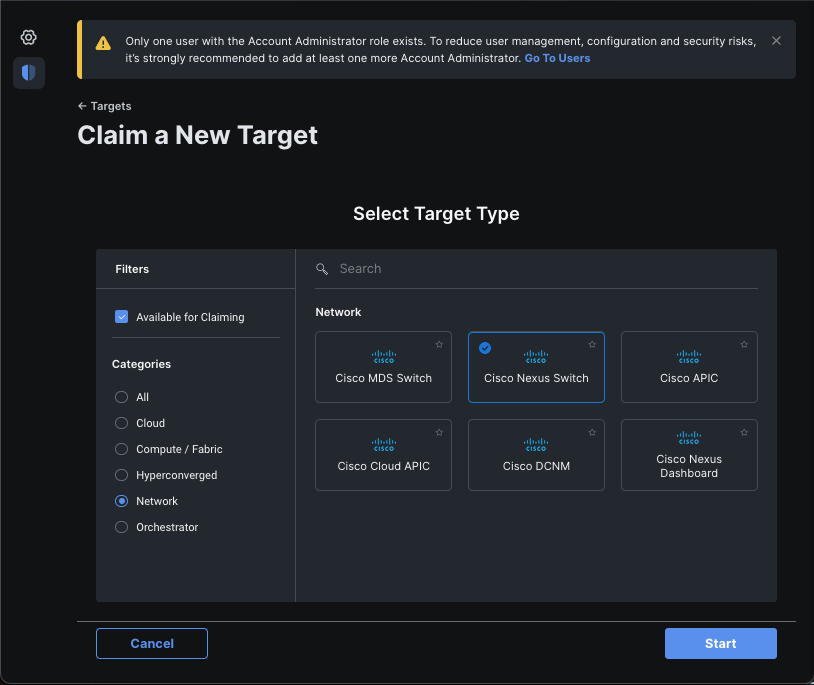

3. Passare aADMIN > Targets > Claim a New Target.

3.1. Fare clic su Richiedi una nuova destinazione come mostrato nell'immagine.

4. Scegliere Disponibile per richiesta di rimborso e scegliere il tipo di oggetto (ad esempio, Rete) che si desidera richiedere. Fare clic su Start.

5. Inserire i dettagli richiesti e fare clic su Richiesta di rimborso per completare il processo.

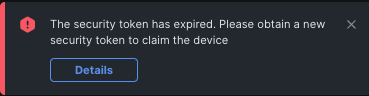

Nota: il token di sicurezza sullo switch viene utilizzato come codice attestazione e il numero di serie dello switch è l'ID dispositivo.

Nota: il token di sicurezza scade. Dovete completare l'attestazione prima di oppure il sistema vi chiede di rigenerarne una.

Pretendiamo uno a molti dispositivi Nexus standalone all'interno di intersight.com utilizzando Ansible®

Per rivendicare uno a molti dispositivi Nexus, è possibile eseguire un playbook Ansible.

- L'inventario andibile e il playbook possono essere clonati da https://github.com/datacenter/ansible-intersight-nxos.

- Nell'Ansible

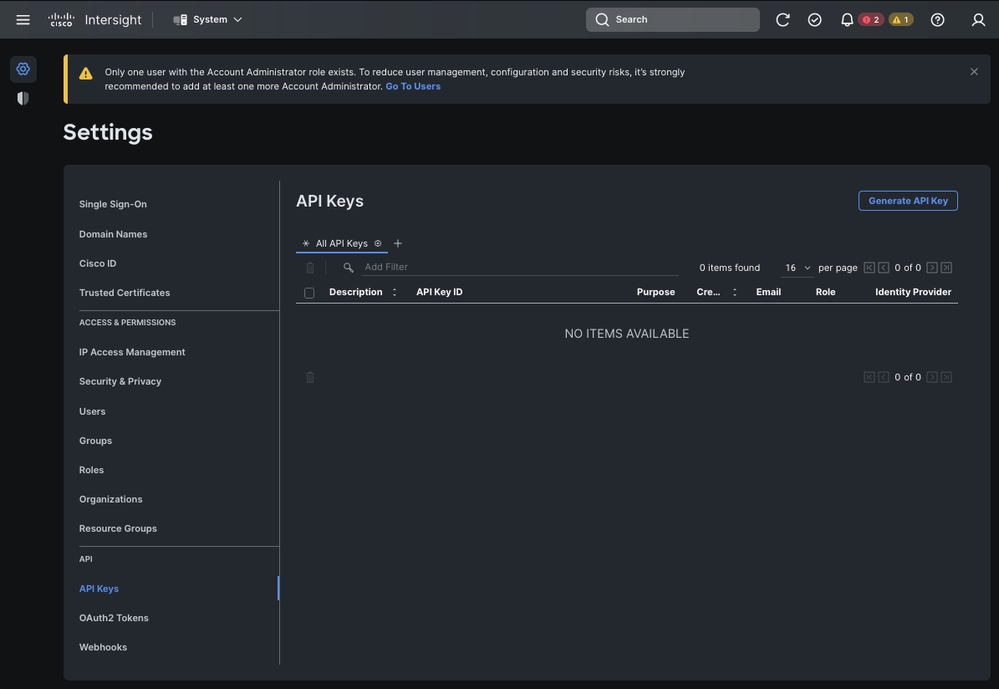

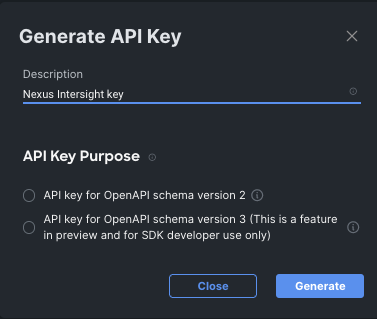

inventory.yaml, il tipoansible_connectionè impostato suansible.netcommon.network_cliper inviare i comandi allo switch Nexus. Questa opzione può essere modificata in peransible.netcommon.httpapiconsentire la connettività tramite NXAPI. - Per una connessione flessibile all'endpoint di Intersight è necessaria una chiave API, che può essere generata dall'account intersight.com.

Configura Nexus NXAPI (utilizzato solo se si utilizzaansible.netcommon.httpapi)

Nota: nel caso in cui un proxy a livello di sistema sia configurato (HTTP(S)_PROXY) e Ansible non debba utilizzare un proxy per connettersi all'endpoint Nexus NXAPI, è consigliabile impostareansible_httpapi_use_proxy: False(il valore predefinito è True).

# configure terminal

# cfeature nxapi

# nxapi port 80

# no nxapi https port 443

# end

# show nxapi

nxapi enabled

NXAPI timeout 10

NXAPI cmd timeout 300

HTTP Listen on port 80

HTTPS Listen on port 443

Certificate Information:

Issuer: issuer=C = US, ST = CA, L = San Jose, O = Cisco Systems Inc., OU = dcnxos, CN = nxos

Expires: Feb 10 22:30:38 2024 GMT

Per verificare in modo indipendente la connettività HTTP all'endpoint NXAPI, è possibile tentare di inviare unshow clockpacchetto. Nell'esempio successivo, lo switch autentica il client utilizzando l'autenticazione di base. È inoltre possibile configurare il server NXAPI per autenticare i client in base al certificato utente X.509.

Nota: l'hash di autenticazione di base viene ottenuto dalla codifica Base64 di nomeutente:password. In questo esempio, la codifica admin:cisco!123 base64 èYWRtaW46Y2lzY28hMTIz.

curl -v --noproxy '*' \

--location 'http://10.1.1.3:80/ins' \

--header 'Content-Type: application/json' \

--header 'Authorization: Basic YWRtaW46Y2lzY28hMTIz' \

--data '{

"ins_api": {

"version": "1.0",

"type": "cli_show",

"chunk": "0",

"sid": "sid",

"input": "show clock",

"output_format": "json"

}

}'

Risposta al ricciolo:

* Trying 10.1.1.3...

* TCP_NODELAY set

* Connected to 10.1.1.3 (10.1.1.3) port 80 (#0)

> POST /ins HTTP/1.1

> Host: 10.1.1.3

> User-Agent: curl/7.61.1

> Accept: */*

> Content-Type: application/json

> Authorization: Basic YWRtaW56Y2lzY28hBNIz

> Content-Length: 297

>

* upload completely sent off: 297 out of 297 bytes

< HTTP/1.1 200 OK

< Server: nginx/1.19.6

< Date: Fri, 09 Feb 2024 23:17:10 GMT

< Content-Type: text/json; charset=UTF-8

< Transfer-Encoding: chunked

< Connection: keep-alive

< Set-Cookie: nxapi_auth=dzqnf:xRYwR0l1Tra64VfOMVuD4oI4=; Secure; HttpOnly;

< anticsrf: /i3vzCvxhOr4w2IrKP+umbDnzHQ=

< Strict-Transport-Security: max-age=31536000; includeSubDomains

< X-Frame-Options: SAMEORIGIN

< X-Content-Type-Options: nosniff

< Content-Security-Policy: block-all-mixed-content; base-uri 'self'; default-src 'self'; script-src 'self' 'nonce-zHx12KP1tervan1s6lrFQz7N6PF0rh'; style-src 'self' 'nonce-zHx12KP1tervan1s6lrFQz7N6P40rh'; img-src 'self'; connect-src 'self'; font-src 'self'; object-src 'self'; media-src 'self'; form-action 'self'; frame-ancestors 'self';

<

{

"ins_api": {

"type": "cli_show",

"version": "1.0",

"sid": "eoc",

"outputs": {

"output": {

"input": "show clock",

"msg": "Success",

"code": "200",

"body": {

"simple_time": "23:17:10.814 UTC Fri Feb 09 2024\n",

"time_source": "NTP"

}

}

}

}

* Connection #0 to host 10.1.1.3 left intact

}%

Genera chiavi API di Intersight

Fare riferimento alla sezione README.md su come ottenere la chiave API daIntersight System > Settings > API keys > Generate API Key.

Esempio: Ansible inventory.yaml

Nota: nell'esempio successivo è stato configurato ansible per ignorare le impostazioni proxy del sistema operativo conansible_httpapi_use_proxy: False. Se è necessario che il server Ansible utilizzi un proxy per raggiungere lo switch, è possibile rimuovere tale configurazione o impostarla su True (impostazione predefinita).

Nota: l'ID della chiave API è una stringa. La chiave privata API include il percorso completo di un file che contiene la chiave privata. Per l'ambiente di produzione, si consiglia di utilizzare Ansible vault.

---

all:

hosts:

switch1:

ansible_host: "10.1.1.3"

intersight_src: "mgmt0"

intersight_vrf: "management"

vars:

ansible_user: "admin"

ansible_password: "cisco!123"

ansible_connection: ansible.netcommon.network_cli

ansible_network_os: cisco.nxos.nxos

ansible_httpapi_use_proxy: False

remote_tmp: "/bootflash"

proxy_env:

- no_proxy: "10.1.1.3/24"

intersight_proxy_host: 'proxy.cisco.com'

intersight_proxy_port: '80'

api_key_id: "5fcb99d97564612d33fdfcal/5fcb99d97564612d33fdf1b2/65c6c09d756461330198ce7e"

api_private_key: "/home/admin/ansible-intersight-nxos/my_intersight_private_key.txt"

...

Esempio:playbook.yamlEsecuzione

Per ulteriori informazioni sulla programmazione di dispositivi Nexus standalone con Ansible, consultare la sezione relativaApplications/Using Ansiblea Cisco NX-OS della Cisco Nexus 9000 NX-OS Programmability Guide (Guida alla programmabilità di Cisco Nexus 9000 NX-OS per la versione corrente.

❯ ansible-playbook -i inventory.yaml playbook.yaml

PLAY [all] *********************************************************************************************************************************************************

TASK [Enable feature intersight] ***********************************************************************************************************************************

[WARNING]: To ensure idempotency and correct diff the input configuration lines should be similar to how they appear if present in the running configuration on

device

changed: [switch1]

TASK [Configure proxy] *********************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure proxy] *******************************************************************************************************************************************

skipping: [switch1]

TASK [Configure src interface] *************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure src interface] ***********************************************************************************************************************************

skipping: [switch1]

TASK [Configure src vrf] *******************************************************************************************************************************************

ok: [switch1]

TASK [Unconfigure src vrf] *****************************************************************************************************************************************

skipping: [switch1]

TASK [Await connection to Intersight] ******************************************************************************************************************************

FAILED - RETRYING: [switch1]: Await connection to Intersight (10 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (9 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (8 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (7 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (6 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (5 retries left).

FAILED - RETRYING: [switch1]: Await connection to Intersight (4 retries left).

ok: [switch1]

TASK [Get show system device-connector claim-info] *****************************************************************************************************************

ok: [switch1]

TASK [Set claiminfoDict] *******************************************************************************************************************************************

ok: [switch1] => (item=SerialNumber: FDO21112E2L)

ok: [switch1] => (item= SecurityToken: 0A70886FE1B8)

ok: [switch1] => (item= Duration: 599)

ok: [switch1] => (item= Message: )

ok: [switch1] => (item= Claim state: Not Claimed)

TASK [claim device - PROXY] ****************************************************************************************************************************************

skipping: [switch1]

TASK [claim device - NO PROXY] *************************************************************************************************************************************

changed: [switch1]

PLAY RECAP *********************************************************************************************************************************************************

switch1 : ok=8 changed=2 unreachable=0 failed=0 skipped=4 rescued=0 ignored=0

Verifica

Per verificare l'attestazione di una nuova destinazione, eseguire le operazioni seguenti:

Su switch Nexus

Release precedenti alla 10.3(4a)M

# run bash sudo cat /mnt/pss/connector.db

Nexus# run bash sudo cat /mnt/pss/connector.db

{

"AccountOwnershipState": "Claimed",

"AccountOwnershipUser": "bpaez@cisco.com",

"AccountOwnershipTime": "2024-04-25T22:37:25.173Z",

"AccountOwnershipId": "TAC-DCRS",

"DomainGroupMoid": "6620503275646133014ec978",

"AccountMoid": "6620503275646133014ec977",

"CloudDns": "svc.ucs-connect.com",

"CloudDnsList": [

"svc.intersight.com",

"svc-static1.intersight.com",

"svc.ucs-connect.com",

"svc-static1.ucs-connect.com"

],

"CloudCert": "",

"UserCloudCerts": {},

"Identity": "662adb256f72613901e8bc19",

"AccessKeyId": "98facfdbf3855bcfd340f2bbb0c388f8",

"AccessKey": "",

"PrivateAccessKey": "-----BEGIN RSA PRIVATE KEY-----

-CUT-

5Do\nD18Ta5YvuIYFLZrYlHLyCDOhS5035AUEGNtEceiPhQjOCvRumyJD\n-----END RSA PRIVATE KEY-----\n",

"CloudEnabled": true,

"ReadOnlyMode": false,

"LocalConfigLockout": false,

"TunneledKVM": false,

"HttpProxy": {

"ProxyHost": "proxy.cisco.com",

"ProxyPort": 8080,

"Preference": 0,

"ProxyType": "Manual",

"Targets": [

{

"ProxyHost": "proxy.cisco.com",

"ProxyPort": 8080,

"Preference": 0

}

]

},

"LogLevel": "info",

"DbVersion": 1,

"AutoUpgradeAdminState": "Automatic"Versioni che iniziano con 10.3(4a)M

# show system device-connector claim-info

N9k-Leaf-2# show system device-connector claim-info

SerialNumber: FDO23021ZUJ

SecurityToken:

Duration: 0

Message: Cannot fetch claim code for already claimed device

Claim state: Claimed

Claim time: 2024-02-09T15:38:57.561Z

Claimed by: brvarney@cisco.com

Account: ACI-DCRS-TAC

Site name:

Site ID:# show system internal intersight info

# show system internal intersight info

Intersight connector.db Info:

ConnectionState :Connected

ConnectionStateQual :

AccountOwnershipState :Claimed

AccountOwnershipUser :brvarney@cisco.com

AccountOwnershipTime :2024-02-09T15:38:57.561Z

AccountOwnershipId :ACI-DCRS-TAC

DomainGroupMoid :5eb2e1e47565612d3079fe9a

AccountMoid :5eb2e1e47565612d3079fe92

CloudDns :svc.ucs-connect.com

CloudDnsList:

1. :svc.ucs-connect.com

2. :svc.intersight.com

3. :svc-static1.intersight.com

4. :svc-static1.ucs-connect.com

Identity :65c647116f72513501e75530

CloudEnabled :true

ReadOnlyMode :false

LocalConfigLockout :false

TunneledKVM :false

HttpProxy:

ProxyHost :proxy.cisco.com

ProxyPort :8080

Preferenc :0

ProxyType :Manual

Target[1]:

ProxyHost :proxy.cisco.com

ProxyPort :8080

Preference :0

LogLevel :info

DbVersion :1

AutoUpgradeAdminState :Automatic

Ansioso

È possibile aggiungere un'attività alla fine dell'intervallo perplaybook.yamlottenere le informazioni sull'intervista dello switch.

- name: Get intersight info

nxos_command:

commands:

- show system internal intersight info

register: intersightInfo_claimed

retries: 10

delay: 10

until: intersightInfo.stdout is search("Connecte")

- name: Display intersight info

vars:

msg: |-

output from {{ inventory_hostname }}:

{{ intersightInfo_claimed.stdout | join("") }}

debug:

msg: "{{ msg.split('\n') }}"

Di seguito è riportato l'output corrispondente:

TASK [Get intersight info] ***************************************************************************************************

ok: [switch1]

TASK [Display intersight info] ***********************************************************************************************

ok: [switch1] => {

"msg": [

"output from switch1:",

"Intersight connector.db Info:",

"ConnectionState :Connected",

"ConnectionStateQual :",

"AccountOwnershipState :Claimed",

"AccountOwnershipUser :vricci@cisco.com",

"AccountOwnershipTime :2024-02-10T01:00:28.516Z",

"AccountOwnershipId :vricci",

"DomainGroupMoid :5fcb98d97565612d33fdf1ae",

"AccountMoid :5fcb98d97565612d33fdf1ac",

"CloudDns :svc.intersight.com",

"CloudDnsList: ",

" 1. :svc.intersight.com",

" 2. :svc-static1.intersight.com",

" 3. :svc.ucs-connect.com",

" 4. :svc-static1.ucs-connect.com",

"Identity :65c6caac6f72613901f841c1",

"CloudEnabled :true",

"ReadOnlyMode :false",

"LocalConfigLockout :false",

"TunneledKVM :false",

"HttpProxy: ",

" ProxyHost :proxy.cisco.com",

" ProxyPort :80",

" Preferenc :0",

" ProxyType :Manual",

" Target[1]: ",

" ProxyHost :proxy.cisco.com",

" ProxyPort :80",

" Preference :0",

"LogLevel :info",

"DbVersion :1",

"AutoUpgradeAdminState :Automatic"

]

}

Disabilita connettore dispositivo

| Comando o azione | Scopo | |

|---|---|---|

| Passaggio 1 |

nessuna funzionalità intersight Esempio: switch(config)# no feature intersight |

Disabilita il processo di intersight e rimuove tutta la configurazione NXDC e l'archivio registri. |

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

4.0 |

30-Sep-2024 |

Aggiunta di una notifica area EMEA alla sezione 'Configurazione - Su portale di Intersight' |

3.0 |

15-May-2024 |

È stato aggiunto il video Quickstart per la richiesta manuale di rimborso del dispositivo NXOS |

2.0 |

02-Apr-2024 |

È stata aggiunta la sezione "Disabilita connettore dispositivo" |

1.0 |

22-Feb-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Branden VarneyResponsabile tecnico

- Vincent RicciResponsabile tecnico

- Yogesh RamdossTecnico principale

Feedback

Feedback