Risoluzione dei problemi di integrazione di Threat Grid Appliance con FMC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta in dettaglio l'integrazione di Thread Grid Appliance (TGA) con Firepower Management Center (FMC).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- FMC di Firepower Management

- Configurazione di base di Threat Grid Appliance

- Crea certificati di autorità (CA)

- Linux/Unix

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- FMC versione 6.6.1

- Threat Grid 2.12.2

- CentOS 8

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Problema

In questo scenario di utilizzo, è possibile visualizzare 2 problemi e due codici di errore.

Scenario 1

L'integrazione non riesce con errori:

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60) Quando si tratta di questo problema, il problema è relativo al certificato che non viene caricato in FMC come catena completa. Poiché è stato utilizzato il certificato firmato dalla CA, è necessario utilizzare l'intera catena di certificati combinata in un singolo file PEM. In un'altra parola si inizia con CA radice > Certificato intermedio (se applicabile) > Pulisci int. Fare riferimento a questo articolo dalla guida ufficiale che descrive i requisiti e la procedura.

Se è presente una catena di firme a più livelli di CA, tutti i certificati intermedi richiesti e il certificato radice devono essere contenuti in un unico file caricato nel CCP.

Tutti i certificati devono essere codificati PEM.

Le nuove righe del file devono essere UNIX, non DOS.

Se l'accessorio Threat Grid presenta un certificato autofirmato, caricare il certificato scaricato da tale accessorio.

Se l'accessorio Threat Grid presenta un certificato firmato dalla CA, caricare il file contenente la catena di firma del certificato.

Scenario 2

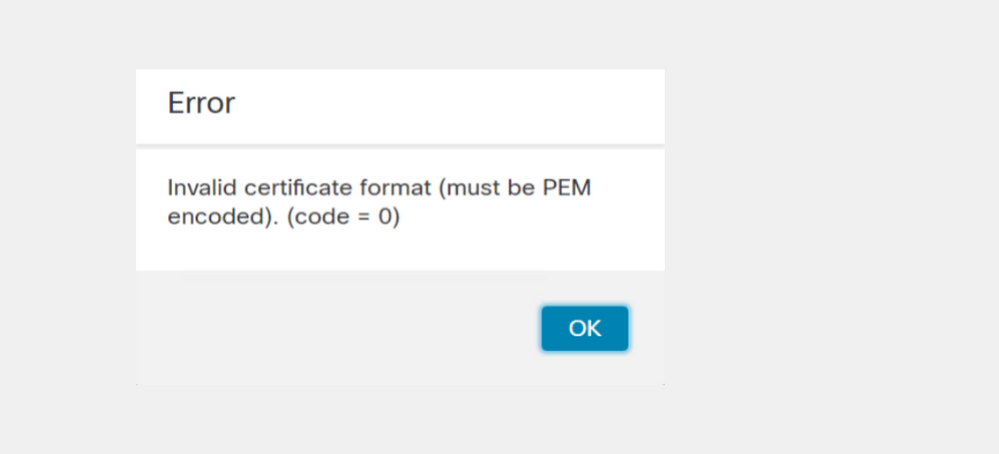

Errore nel formato del certificato non valido

Invalid Certificate format (must be PEM encoded) (code=0) Errore nel formato del certificato, come illustrato nell'immagine.

Questo errore è dovuto alla formattazione errata del certificato PEM combinato creato nel computer Windows che utilizza OpenSSL. Si consiglia di utilizzare un computer Linux per creare questo certificato.

Integrazione

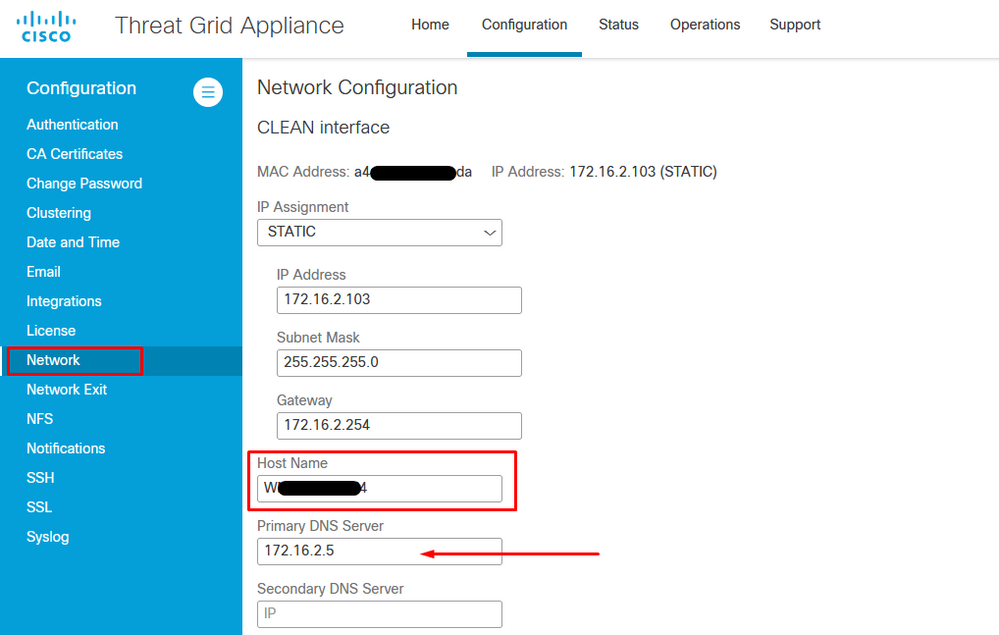

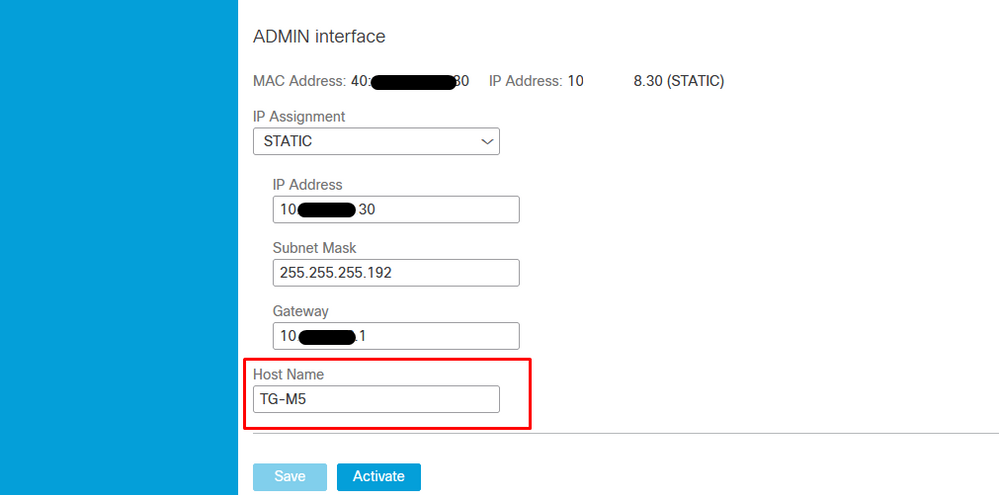

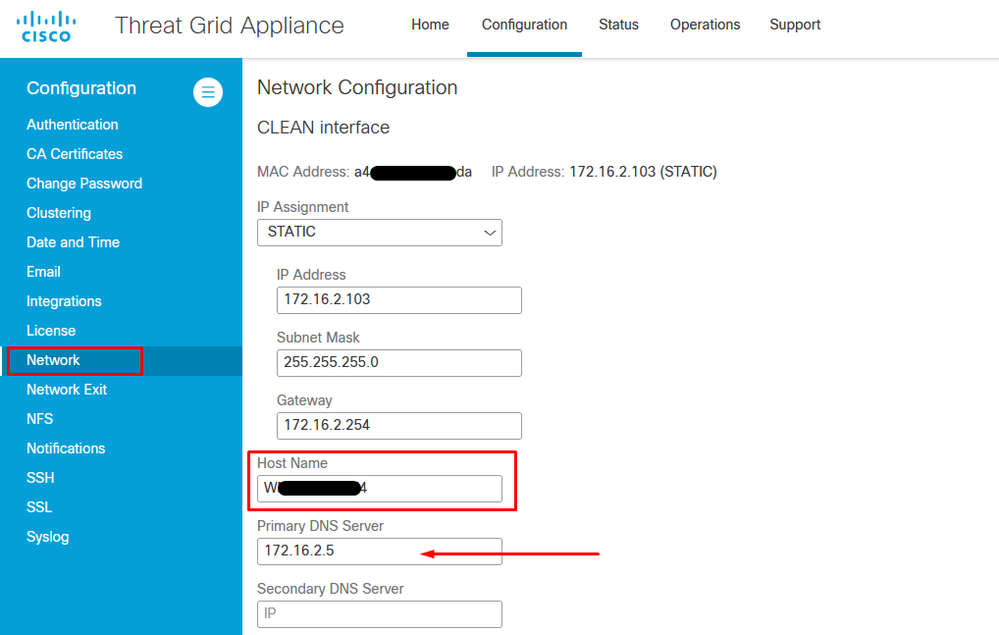

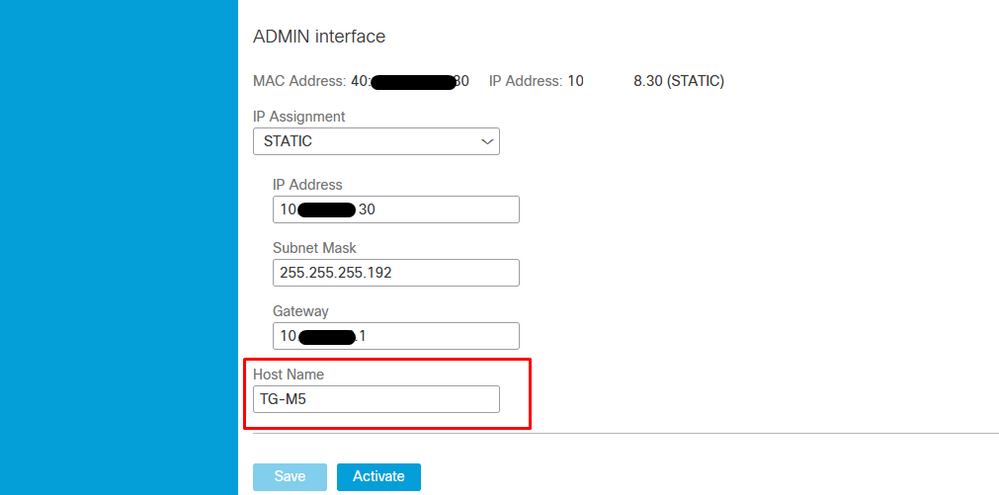

Passaggio 1. Configurare il TGA, come mostrato nelle immagini.

Certificati interni firmati dall'autorità di certificazione per l'interfaccia Clean Admin

Passaggio 1. Generare la chiave privata utilizzata sia per l'interfaccia admin che per l'interfaccia clean.

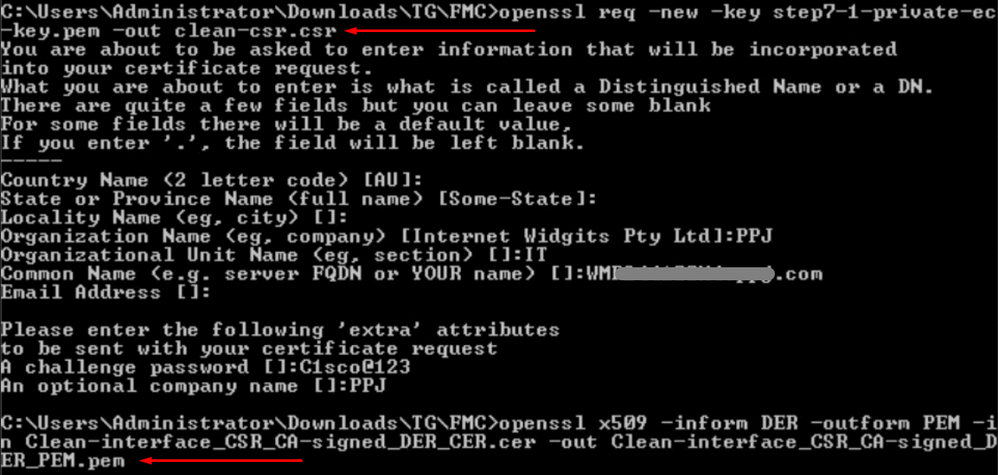

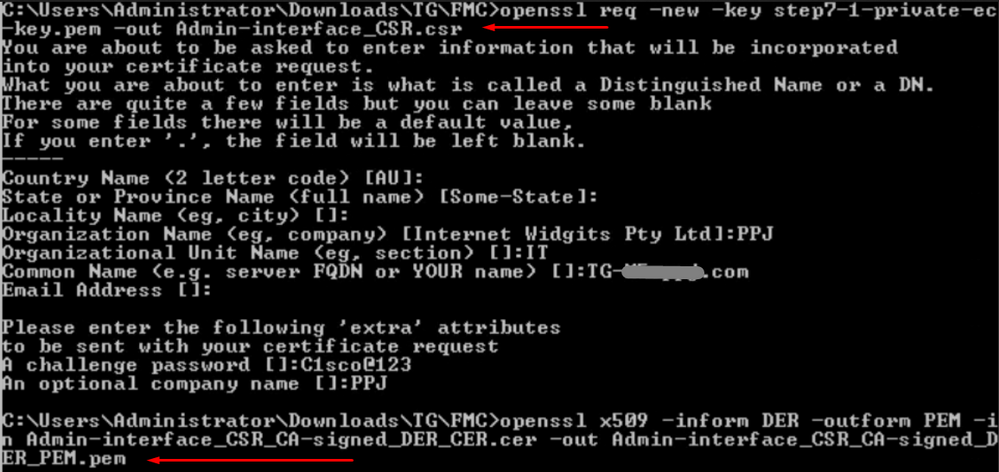

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem Passaggio 2. Generare CSR.

Interfaccia pulita

Passaggio 1. Passare alla creazione del CSR e utilizzare la chiave privata generata.

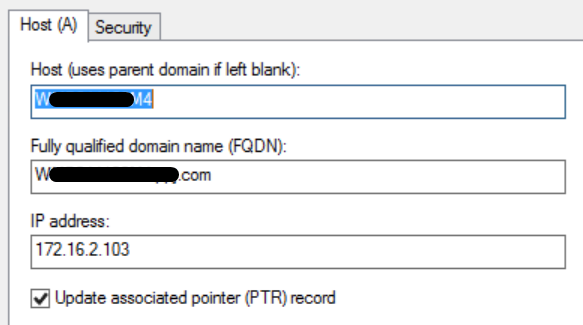

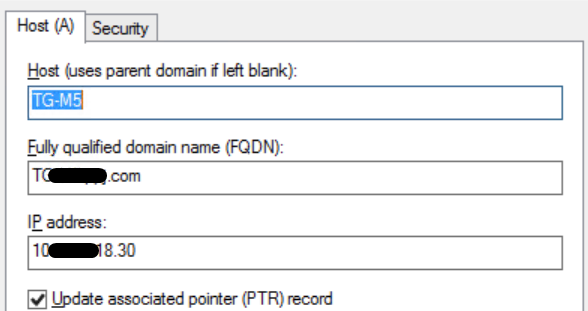

openssl req -new -key private-ec-key.pem -out MYCSR.csr Nota: il nome CN deve essere immesso per CSR e deve corrispondere al nome host dell'interfaccia pulita definita in "Rete". Sul server DNS deve essere presente una voce DNS che risolve il nome host dell'interfaccia pulita.

Interfaccia di amministrazione

Passaggio 1. Passare alla creazione del CSR e utilizzare la chiave privata generata.

openssl req -new -key private-ec-key.pem -out MYCSR.csr Nota: il nome della CSR deve essere immesso e corrispondere al "hostname" dell’"interfaccia admin" definita in "Network". Sul server DNS deve essere presente una voce DNS che risolve il nome host dell'interfaccia pulita.

Passaggio 2. La CSR deve essere firmata dall'autorità di certificazione. Scaricare il certificato in formato DER con estensione CER.

Passaggio 3. Converte CER in PEM.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem Interfaccia pulita CSR e CER per PEM

Interfaccia di amministrazione CSR e CER per PEM

Formato corretto del certificato per CCP

Se sono già stati forniti certificati in formato CER/CRT e sono leggibili quando si utilizza un editor di testo, è sufficiente modificare l'estensione in PEM.

Se il certificato non è leggibile, è necessario convertire il formato DER in formato leggibile PEM.

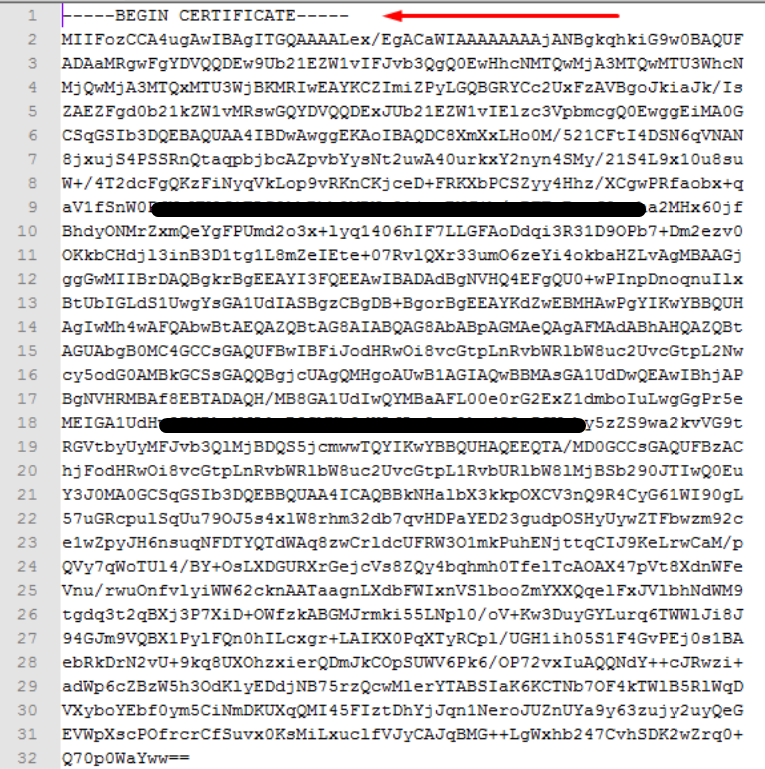

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem PEM

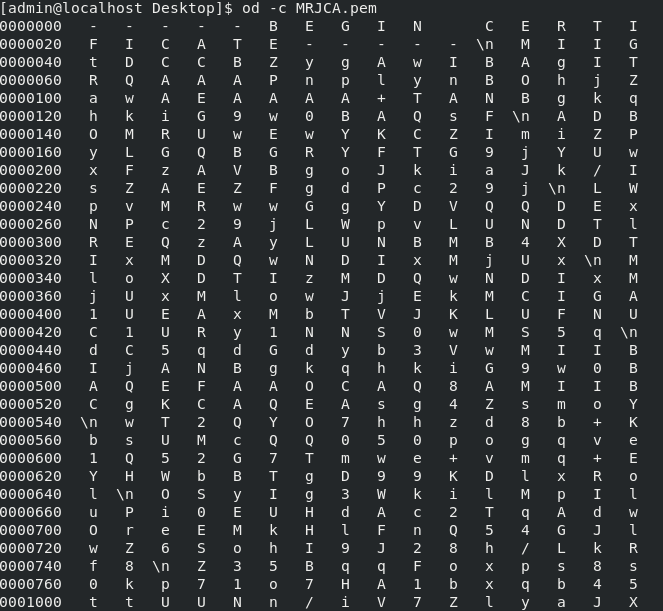

Esempio di formato leggibile PEM, come illustrato nell'immagine.

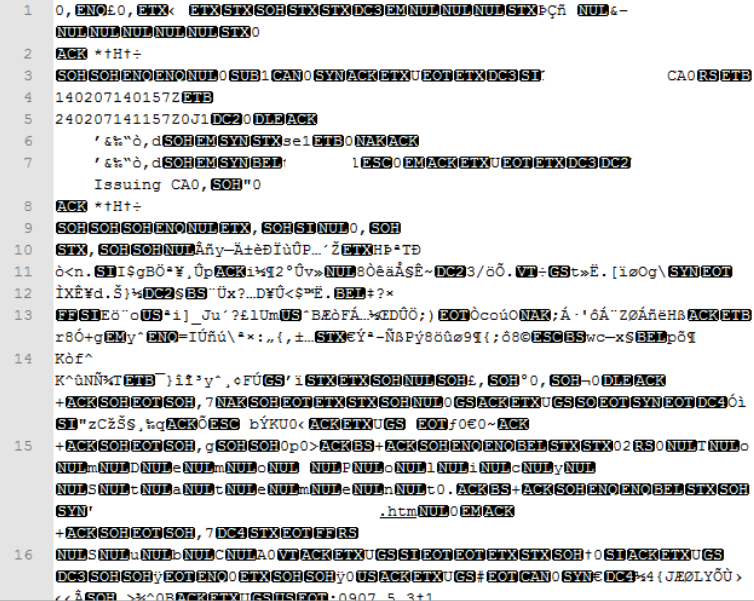

DER

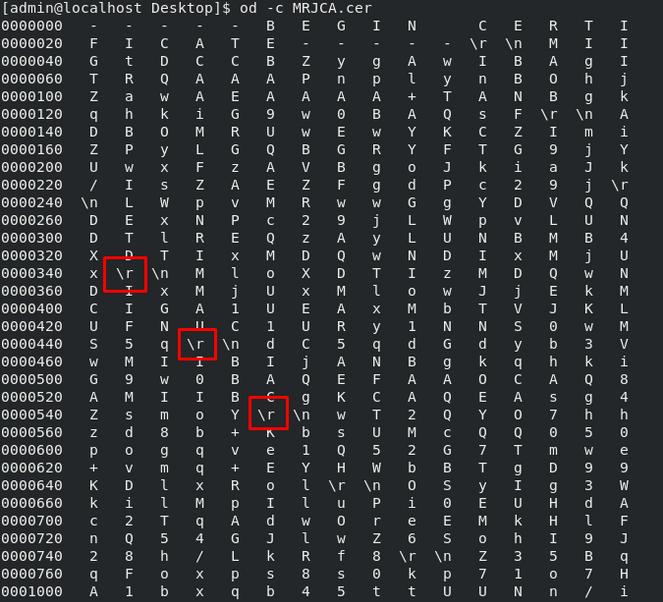

Esempio di formato leggibile DER, come mostrato nell'immagine

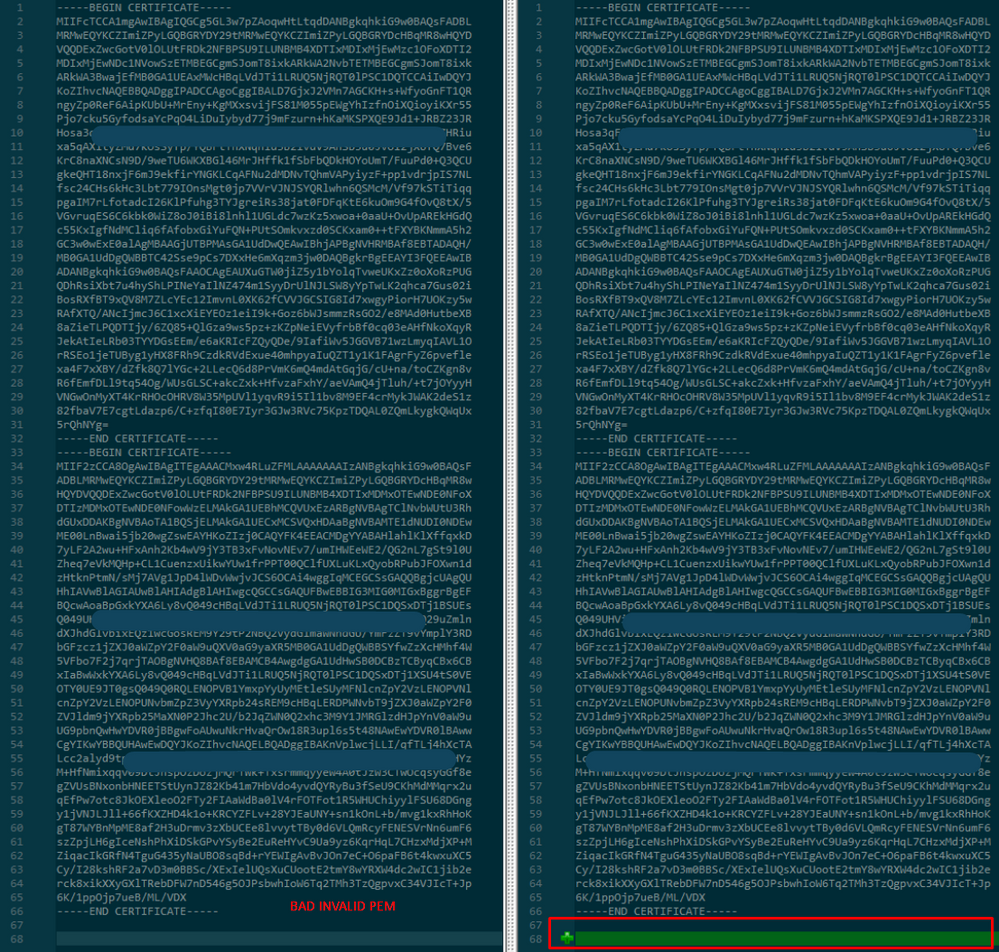

Differenza tra i certificati creati in Windows e Linux

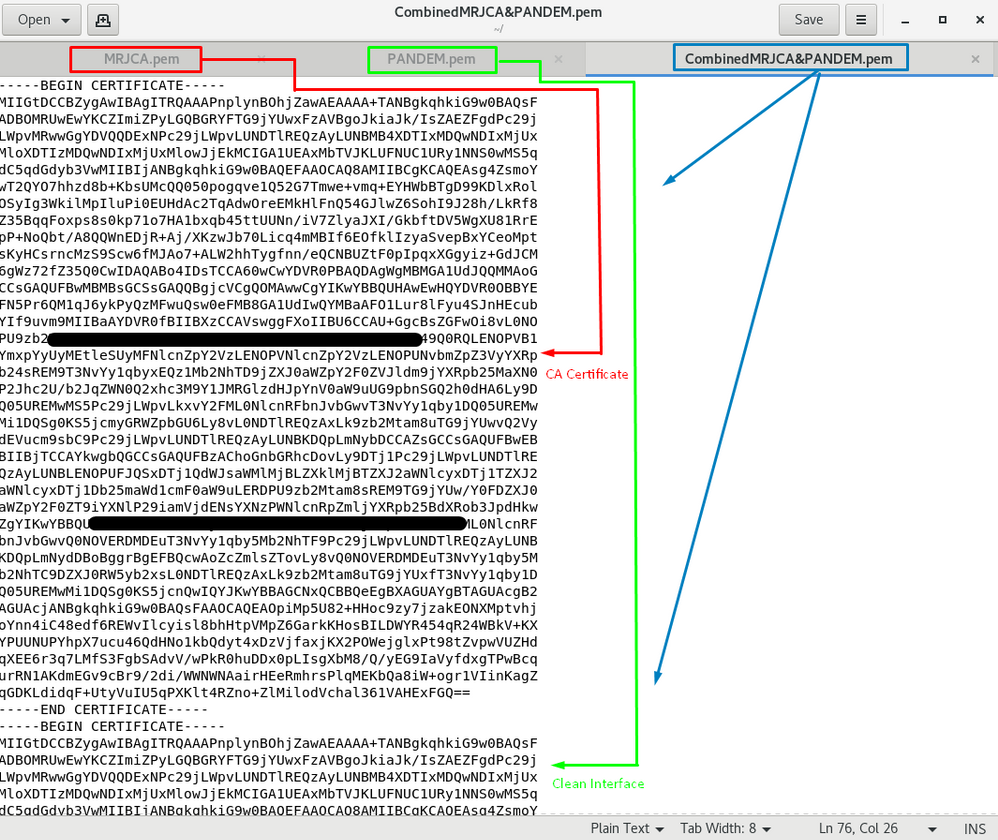

Per un semplice confronto affiancato di entrambi i certificati, è possibile utilizzare il plug-in Compare in Blocco note ++, che ha eliminato la differenza codificata nella riga 68. A sinistra è visualizzato il certificato creato in Windows, a destra il certificato generato nel computer Linux. Quello a sinistra presenta un ritorno a capo che rende il certificato PEM non valido per FMC. Tuttavia, non è possibile individuare la differenza nell'editor di testo, ad eccezione di quella riga in Blocco note ++.

Copiare il certificato PEM appena creato/convertito per l'interfaccia RootCA e CLEAN sul computer Linux e rimuovere il ritorno a capo dal file PEM.

sed -i 's/\r//' <file.crt> Ad esempio, utilizzare -i 's/\r//' OPADMIN.pem.

Verificare se il ritorno a capo è presente.

od -c <file.crt> Sono ancora presentati i certificati con ritorno a capo, come illustrato nell'immagine.

Certificato dopo l'esecuzione tramite un computer Linux.

Per FMC combinare Root_CA e il certificato di non trasporto su un computer Linux utilizzare il comando successivo.

cat <root_ca_file.pem> <clean-int-no-carriage.pem> > <combined_root-ca_clean.pem> Ad esempio, cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-transport.pem Root-CA.pem > configure.pem.

In alternativa, è possibile aprire un nuovo editor di testo nel computer Linux e combinare entrambi i certificati Pulisci con ritorno a capo rimosso in un unico file e salvarlo con l'estensione PEM. È necessario che il certificato CA sia in primo piano e il certificato Interfaccia pulita in basso.

Deve trattarsi del certificato che verrà successivamente caricato nel FMC per l'integrazione con l'accessorio TG.

Caricamento del certificato su accessorio TG e FMC

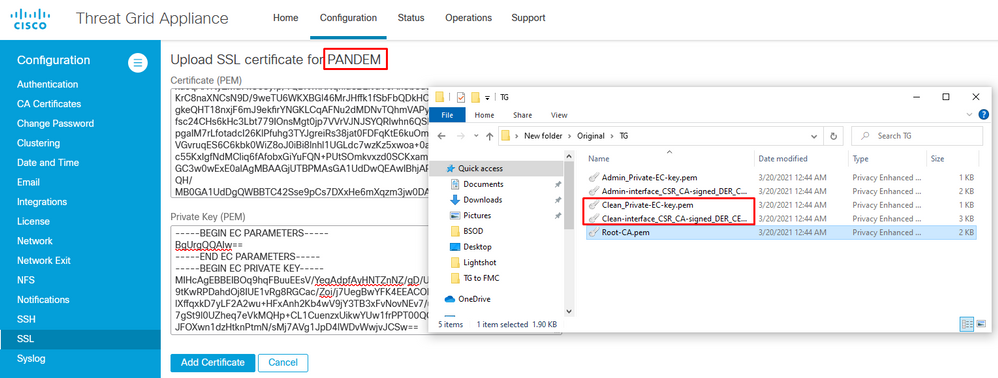

Carica certificato per interfaccia pulita

Passare a Configurazione > SSL > PANDEM - Azioni Carica nuovo certificato > Aggiungi certificato, come mostrato nell'immagine.

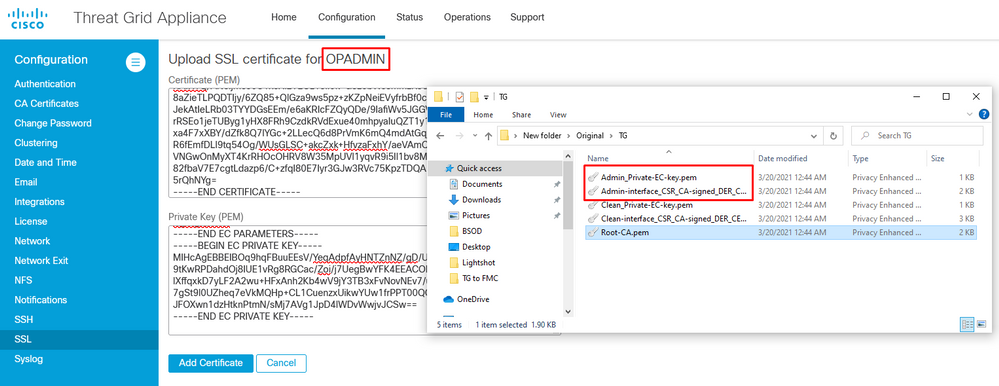

Carica certificato per interfaccia di amministrazione

Passare a Configurazione > SSL > OPADMIN - Azioni Carica nuovo certificato > Aggiungi certificato, come mostrato nell'immagine.

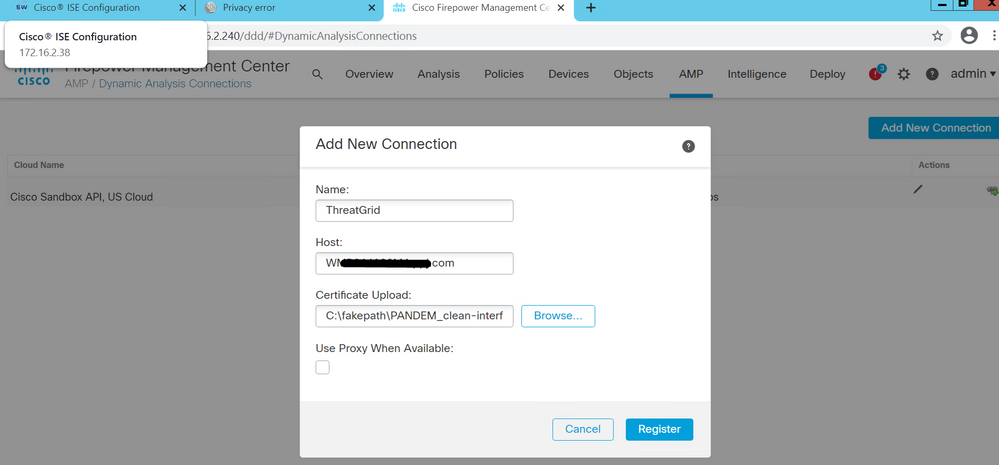

Carica certificato in FMC

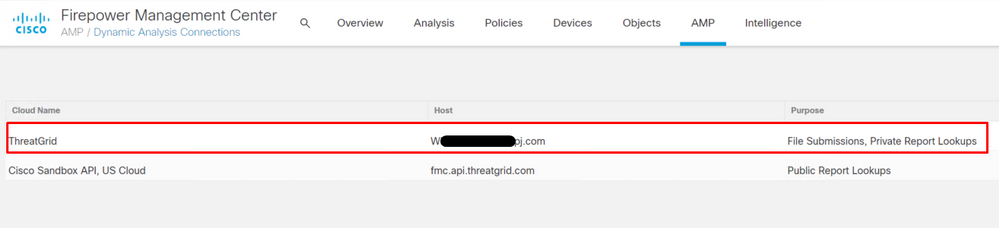

Per caricare il certificato nel FMC, selezionare AMP > Connessioni ad analisi dinamica > Aggiungi nuova connessione, quindi immettere le informazioni richieste.

Nome: qualsiasi nome da identificare.

Host: FQDN interfaccia pulita definito quando viene generato il CSR per l'interfaccia pulita

Certificato: il certificato combinato di ROOT_CA e clean interface_no-transport.

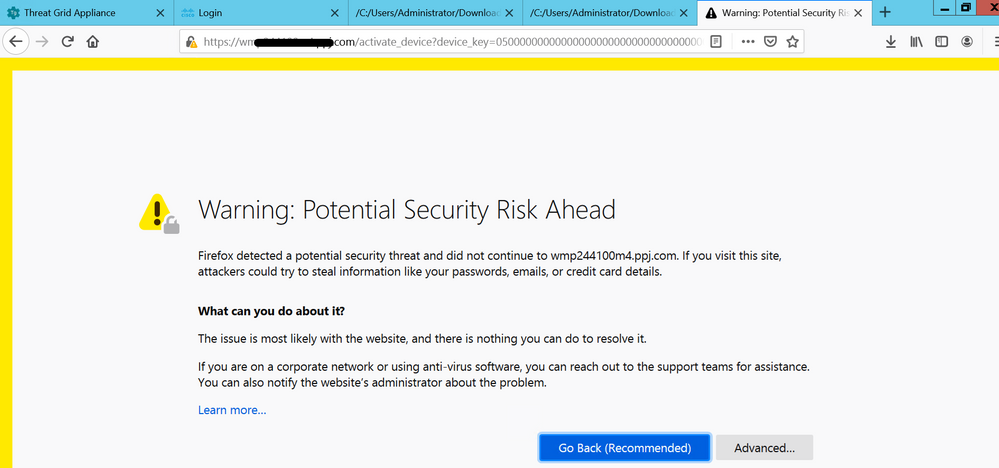

Una volta registrata la Nuova connessione, viene visualizzato un popup, fare clic sul pulsante Sì.

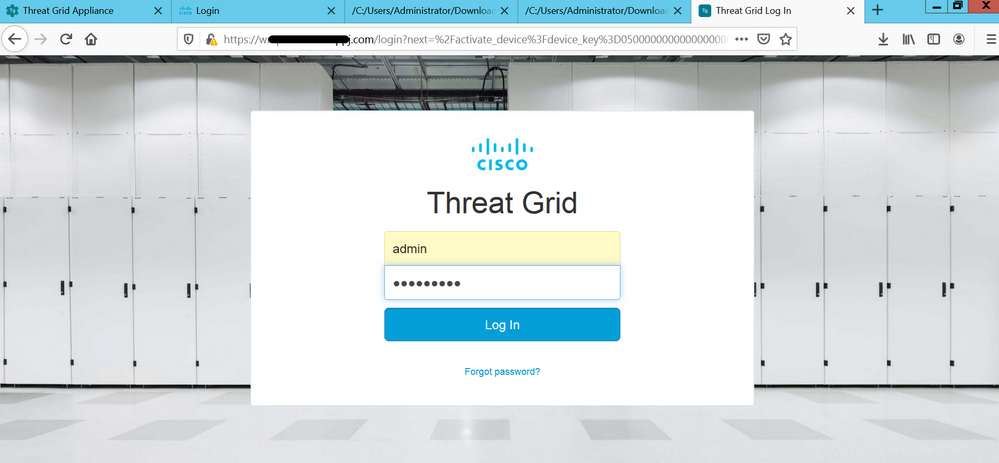

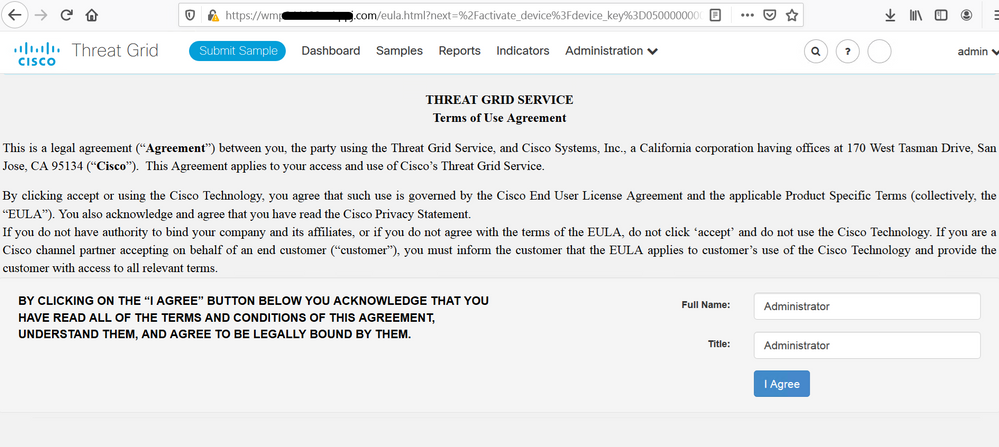

La pagina viene reindirizzata all'interfaccia TG Clean e al prompt di accesso, come mostrato nelle immagini.

Accettare il Contratto.

Se l'integrazione riesce, viene visualizzato un dispositivo attivo, come mostrato nell'immagine.

Fare clic su Torna, torna a FMC con integrazione TG riuscita, come mostrato nell'immagine.

Informazioni correlate

Contributo dei tecnici Cisco

- Roman ValentaCisco TAC Engineer

- Nitin ShettigarTecnico Cisco

- A cura di Yeraldin SanchezCisco TAC Engineer

Feedback

Feedback