Configurazione dell'autenticazione e dell'autorizzazione esterne tramite LDAPS per l'accesso sicuro a Network Analytics Manager

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive la configurazione di base di Secure Network Analytics Manager (in precedenza Stealthwatch Management Center) versione 7.1 o successive per utilizzare l'autenticazione esterna e, con la versione 7.2.1 o successive, per utilizzare l'autorizzazione esterna con LDAPS.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Secure Network Analytics (in precedenza Stealthwatch)

- Operazione generale LDAP e SSL

- Gestione generale di Microsoft Active Directory

Componenti usati

Le informazioni di questo documento si basano sui seguenti componenti:

- Cisco Secure Network Analytics Manager (in precedenza SMC) versione 7.3.2

- Windows Server 2016 configurato come controller di dominio Active Directory

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Passaggio A. Accedere al controller di dominio Active Directory ed esportare il certificato SSL utilizzato per LDAP.

- Per Windows Server 2012 o versioni successive selezionare Esegui dal menu Start, quindi immettere certlm.msc e continuare con il passaggio 8.

- Per le versioni precedenti di Windows Server, selezionare Esegui dal menu Start, quindi immettere mmc.

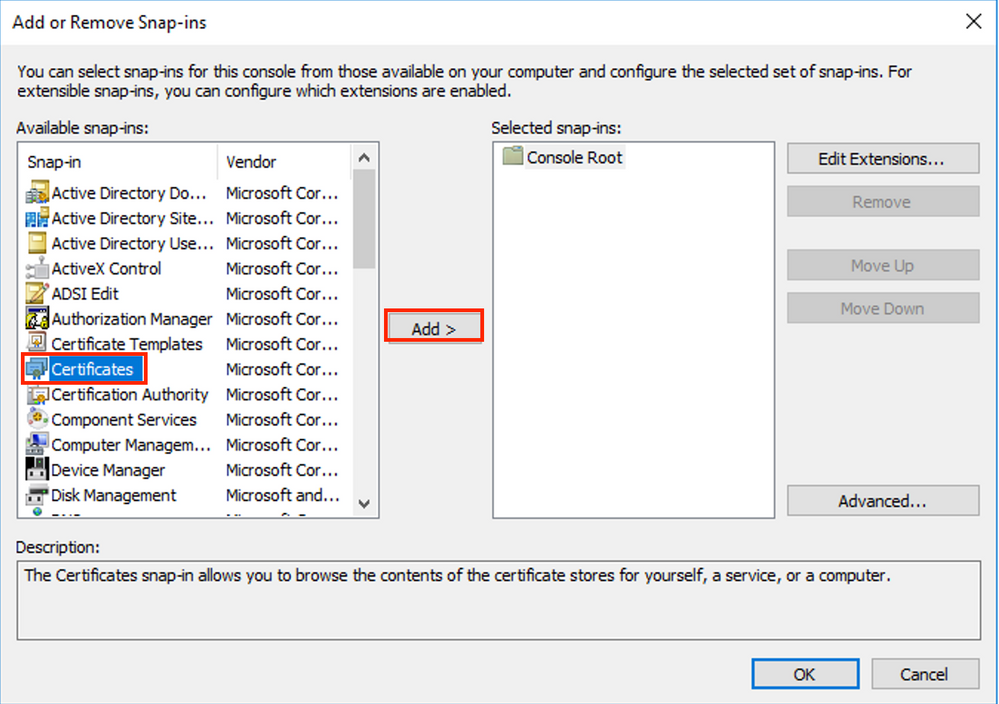

- Dal menu File, selezionare Aggiungi/Rimuovi snap-in.

- Nell'elenco Snap-in disponibili selezionare Certificati, quindi fare clic su Aggiungi.

5. Nella finestra snap-in Certificati, selezionare Account computer, quindi selezionare Avanti.

6. Lasciare selezionato Computer locale, quindi selezionare Fine.

7. Nella finestra Aggiungi o rimuovi snap-in, selezionare OK.

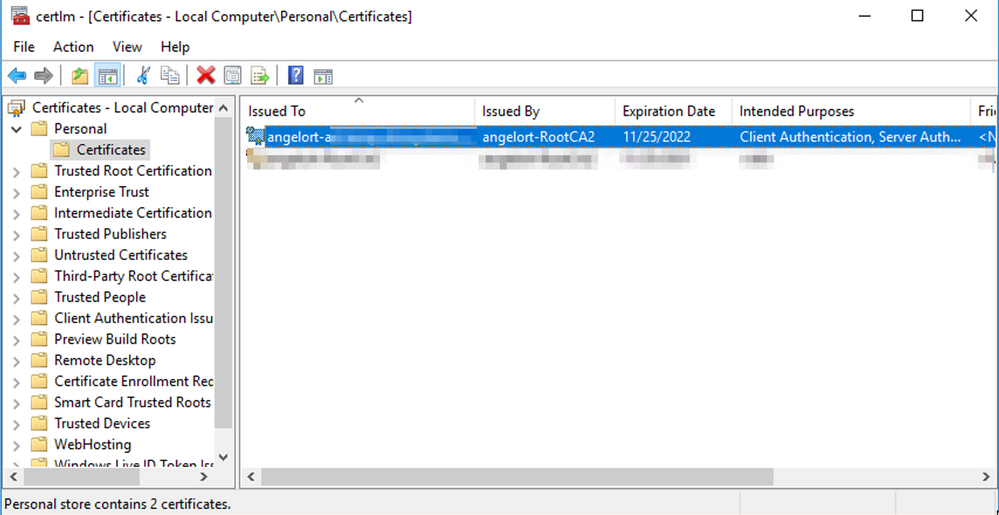

8. Passare a Certificati (computer locale) > Personale > Certificati

9. Selezionare e fare clic con il pulsante destro del mouse sul certificato SSL utilizzato per l'autenticazione LDAPS sul controller di dominio e fare clic su Apri.

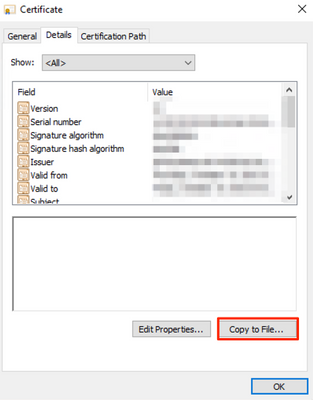

10. Passare alla scheda Dettagli > fare clic su Copia su file > Avanti

11. Verificare che l'opzione No, non esportare la chiave privata sia selezionata e fare clic su Avanti

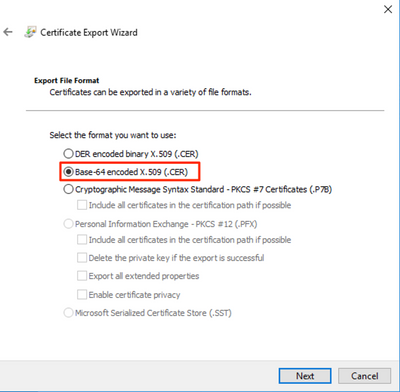

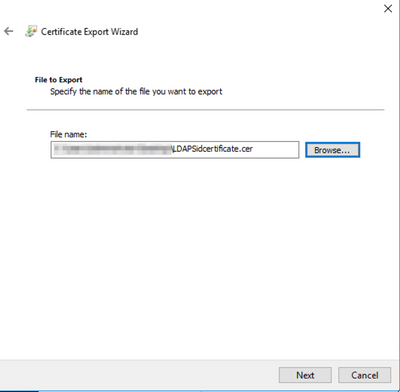

12. Selezionare il formato X.509 con codifica Base 64 e fare clic su Avanti.

13. Selezionare il percorso in cui memorizzare il certificato, assegnare un nome al file e fare clic su Avanti.

14. Fare clic su Finish (Fine) per visualizzare il messaggio "Esportazione completata". messaggio.

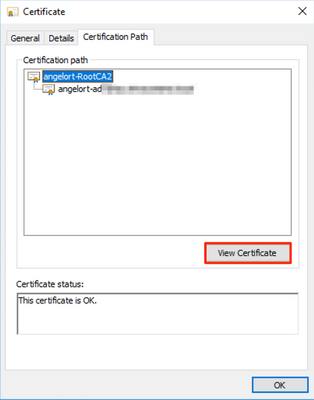

15. Tornare al certificato utilizzato per LDAPS, quindi selezionare la scheda Percorso certificazione.

16. Selezionare l'autorità di certificazione radice sul percorso della certificazione e fare clic su Visualizza certificato.

17. Ripetere i passaggi da 10 a 14 per esportare il certificato della CA radice che ha firmato il certificato utilizzato per l'autenticazione LDAPS.

Nota: La distribuzione può avere una gerarchia di CA a più livelli. In questo caso, è necessario seguire la stessa procedura per esportare tutti i certificati intermedi nella catena di attendibilità.

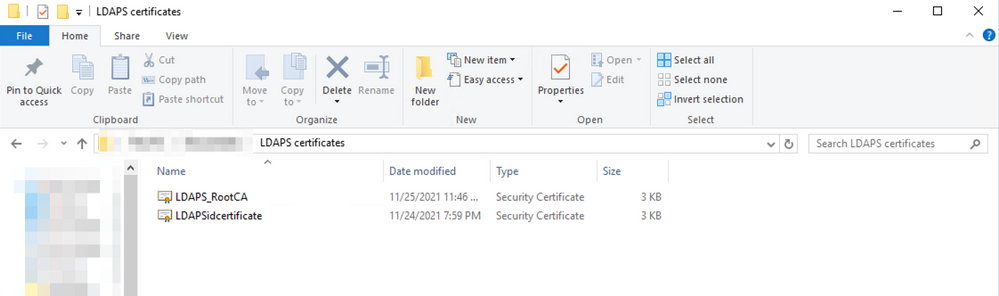

18. Prima di continuare, assicurarsi di disporre di un file di certificato per il server LDAPS e per ogni autorità emittente nel percorso di certificazione: Certificato radice e certificati intermedi (se applicabile).

Passaggio B. Accedere a SNA Manager per aggiungere il certificato del server LDAP e la catena principale.

- Passare a Gestione centrale > Magazzino.

- Individuare l'accessorio SNA Manager e fare clic su Azioni > Modifica configurazione accessorio.

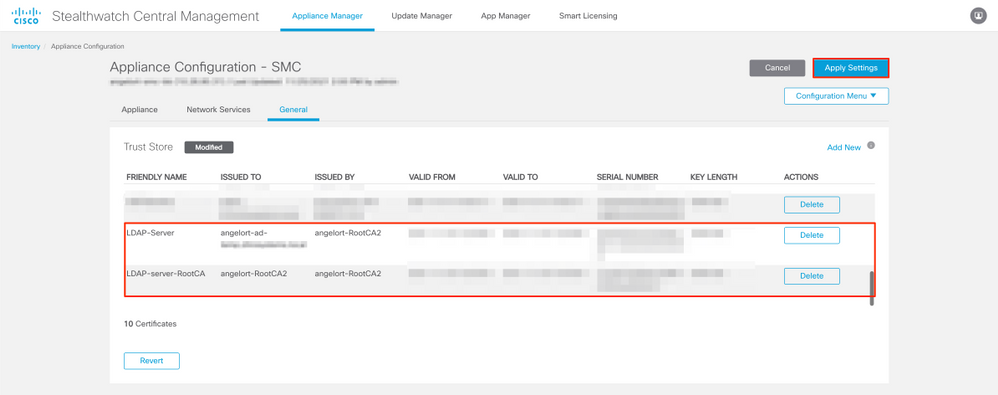

- Nella finestra Configurazione accessorio passare a Menu Configurazione > Archivio protezione > Aggiungi nuovo.

- Digitare il Nome descrittivo, fare clic su Scegli file e selezionare il certificato del server LDAP, quindi fare clic su Aggiungi certificato.

- Ripetere il passaggio precedente per aggiungere il certificato CA radice e i certificati intermedi (se applicabile).

- Verificare che i certificati caricati siano corretti e fare clic su Applica impostazioni.

7. Attendere che le modifiche vengano applicate e che lo stato del responsabile sia Attivo.

Passaggio C. Aggiungere la configurazione del servizio esterno LDAP.

SNA versione 7.2 o successive

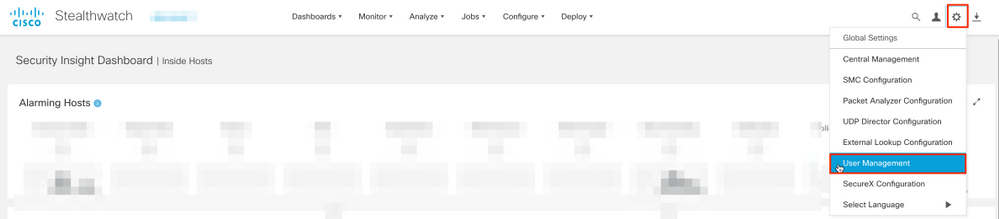

1. Aprire il pannello di controllo principale Responsabile e passare a Impostazioni globali > Gestione utente.

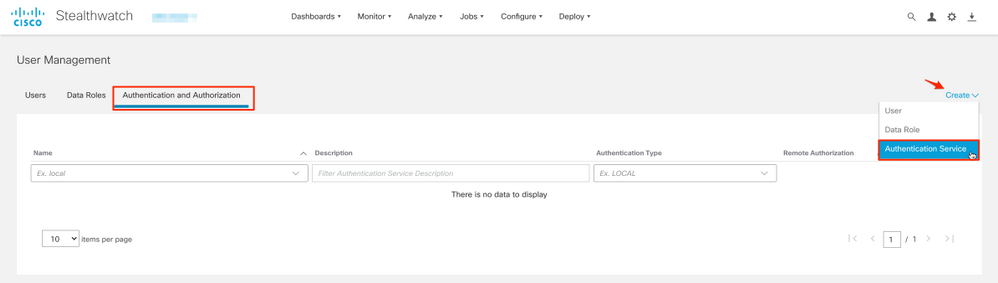

2. Nella finestra Gestione utenti, selezionare la scheda Autenticazione e autorizzazione.

3. Fare clic su Crea > Servizio di autenticazione.

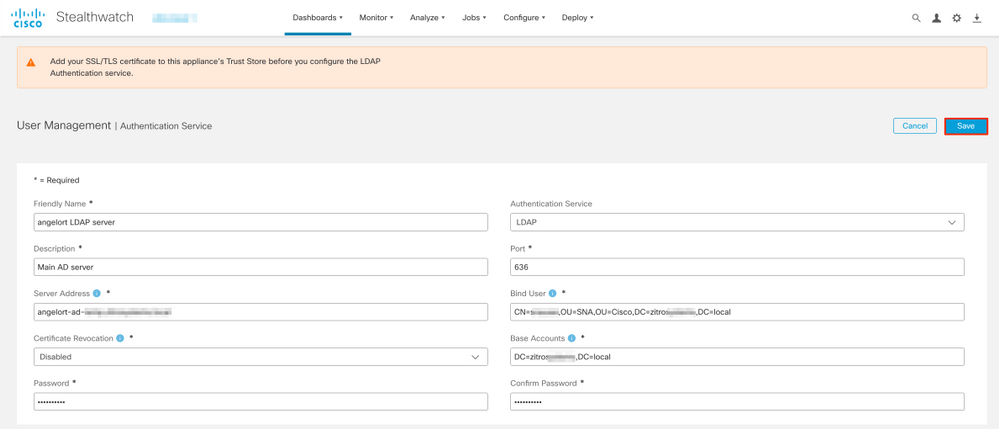

4. Dal menu a discesa Servizio di autenticazione selezionare LDAP.

5. Completare i campi obbligatori.

| Campo |

Note |

| Nome |

Immettere un nome per il server LDAP. |

| Descrizione |

Immettere una descrizione per il server LDAP. |

| Indirizzo server |

Immettere il nome di dominio completo specificato nel campo Nome alternativo soggetto (SAN) del certificato server LDAP.

|

| Port |

Immettere la porta designata per la comunicazione LDAP protetta (LDAP su TLS). La porta TCP nota per LDAPS è la 636. |

| Associa utente |

Immettere l'ID utente utilizzato per la connessione al server LDAP. Ad esempio: CN=admin,OU=utenti aziendali,DC=esempio,DC=com Nota: Se gli utenti sono stati aggiunti a un contenitore AD incorporato (ad esempio, "Utenti"), il DN di associazione dell'utente di associazione deve avere il nome canonico (CN) impostato sulla cartella predefinita (ad esempio, CN=nomeutente, CN=Utenti, DC=dominio, DC=com). Se tuttavia sono stati aggiunti gli utenti a un nuovo contenitore, l'unità organizzativa (OU) del DN di associazione deve essere impostata sul nuovo nome del contenitore, ad esempio CN=nomeutente, OU=Utenti aziendali, DC=dominio, DC=com. Nota: Un modo utile per trovare il DN di binding dell'utente di binding consiste nell'eseguire una query su Active Directory in un server Windows connesso al server Active Directory. Per ottenere queste informazioni, è possibile aprire un prompt dei comandi di Windows e digitare il comando dsquery user dc=<distinguished>,dc=<name> -name <user>. Ad esempio: dsquery user dc=example,dc=com -name user1. Il risultato sarà "CN=user1,OU=Corporate Users,DC=example,DC=com" |

| Password |

Immettere la password utente di binding utilizzata per la connessione al server LDAP. |

| Conti base |

Immettere il nome distinto (DN). Il DN si applica alla sezione della directory in cui devono iniziare le ricerche degli utenti. Spesso si trova nella parte superiore della struttura di directory (dominio), ma è possibile specificare anche una sottostruttura all'interno della directory. L'utente di binding e gli utenti da autenticare devono essere accessibili dagli account di base. Ad esempio: DC=esempio,DC=com |

6. Fare clic su Salva.

7. Se le impostazioni immesse e i certificati aggiunti all'archivio di attendibilità sono corretti, è necessario visualizzare il banner "Salvataggio delle modifiche completato".

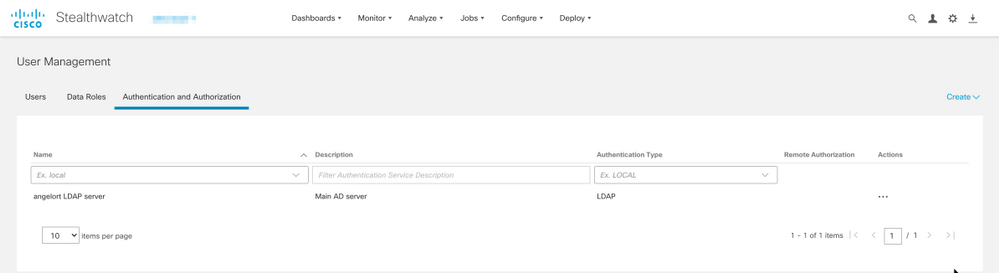

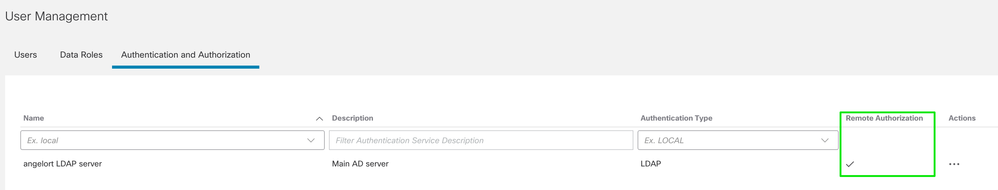

8. Il server configurato deve essere visualizzato in Gestione utenti > Autenticazione e autorizzazione.

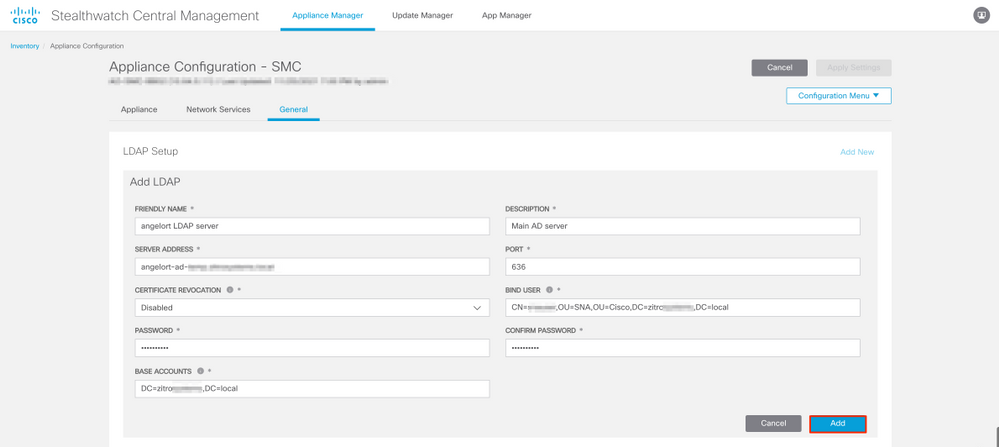

SNA versione 7.1

- Passare a Gestione centrale > Magazzino.

- Individuare l'accessorio SMC e fare clic su Azioni > Modifica configurazione accessorio.

- Nella finestra Configurazione accessorio passare a Menu Configurazione > Impostazione LDAP > Aggiungi nuovo.

- Completare i campi obbligatori come descritto nel passaggio 5 della SNA versione 7.2 o successive.

5. Fare clic su Aggiungi.

6. Fare clic su Applica impostazioni.

7. Quando le impostazioni immesse e i certificati aggiunti all'archivio di attendibilità sono corretti, le modifiche apportate al Manager vengono applicate e lo stato dell'accessorio deve essere Attivo.

Passaggio D. Configurare le impostazioni di autorizzazione.

La SNA supporta l'autorizzazione locale e remota tramite LDAP. Con questa configurazione, i gruppi LDAP del server AD vengono mappati a ruoli SNA predefiniti o personalizzati.

I metodi di autenticazione e autorizzazione supportati per SNA tramite LDAP sono:

- Autenticazione remota e autorizzazione locale

- Autenticazione e autorizzazione remote (supportate solo per SNA versione 7.2.1 o successive)

Autorizzazione locale

In questo caso, gli utenti e i relativi ruoli devono essere definiti localmente. A tale scopo, procedere come segue.

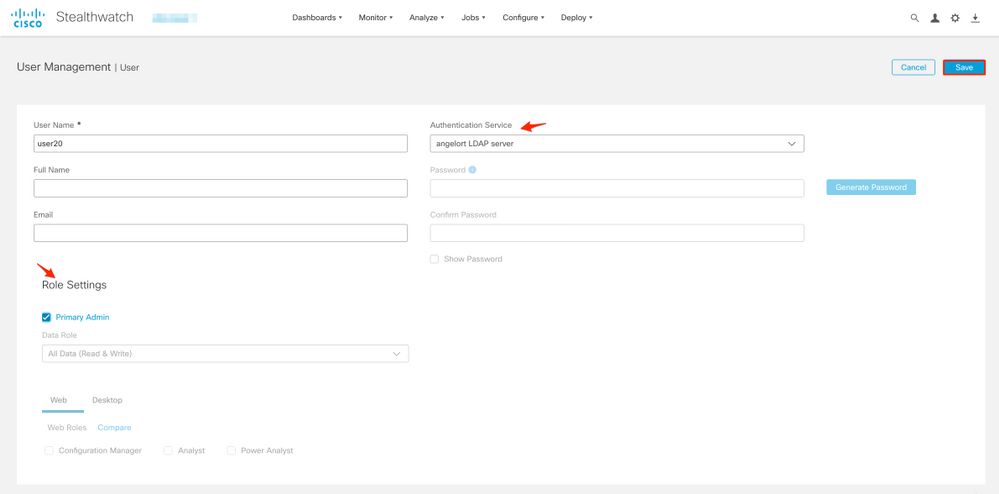

1. Passare di nuovo a Gestione utente, fare clic sulla scheda Utenti > Crea > Utente.

2. Definire il nome utente da autenticare con il server LDAP e selezionare il server configurato dal menu a discesa Servizio di autenticazione.

3. Definire le autorizzazioni che l'utente deve avere sul Manager una volta autenticato dal server LDAP e fare clic su Salva.

Autorizzazione remota tramite LDAP

L'autenticazione e l'autorizzazione in remoto tramite LDAP sono state inizialmente supportate in Secure Network Analytics versione 7.2.1.

Nota: L'autorizzazione remota con LDAP non è supportata nella versione 7.1.

È importante ricordare che se un utente è definito e abilitato localmente (in Manager), viene autenticato in remoto, ma autorizzato localmente. Il processo di selezione degli utenti è il seguente:

- Una volta immesse le credenziali nella pagina di benvenuto del Manager, quest'ultimo cerca un utente locale con il nome specificato.

- Se un utente locale viene individuato e abilitato, viene autenticato in remoto (se l'autenticazione remota tramite LDAP con autorizzazione locale è stata configurata in precedenza) ma autorizzato con le impostazioni locali.

- Se l'autorizzazione remota è configurata e abilitata e l'utente non viene trovato localmente (non configurato o disabilitato), sia l'autenticazione che l'autorizzazione vengono eseguite in remoto.

Per questo motivo, per configurare correttamente l'autenticazione remota, è necessario eseguire la procedura seguente.

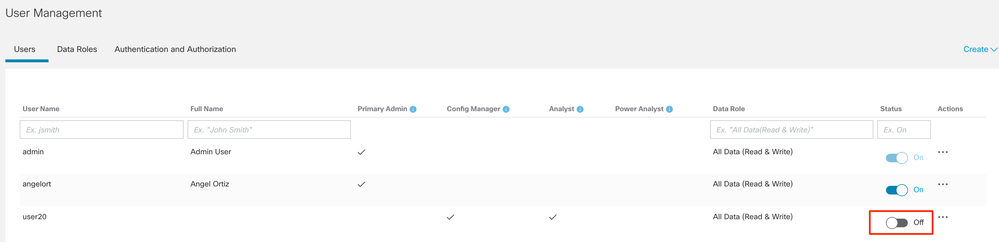

Passaggio D-1. Disabilitare o eliminare gli utenti che intendono utilizzare l'autorizzazione remota ma che sono definiti localmente.

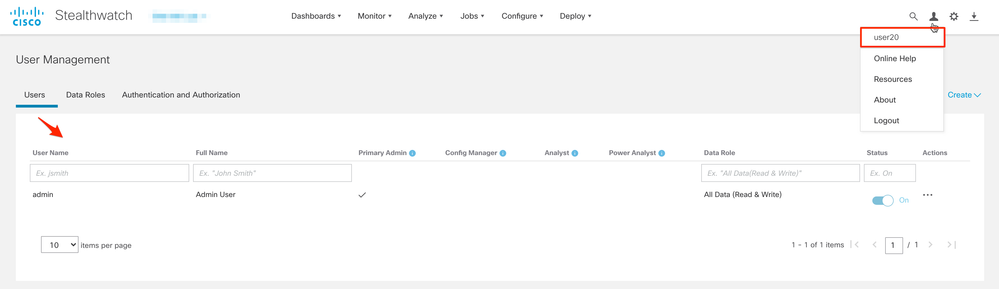

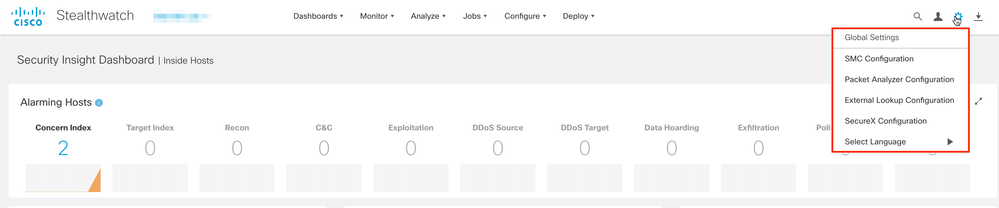

- Aprire il dashboard principale di Manager e selezionare Impostazioni globali > Gestione utente.

- Disabilitare o eliminare gli utenti (se esistenti) destinati a utilizzare l'autenticazione e l'autorizzazione remote tramite LDAP, ma configurati localmente.

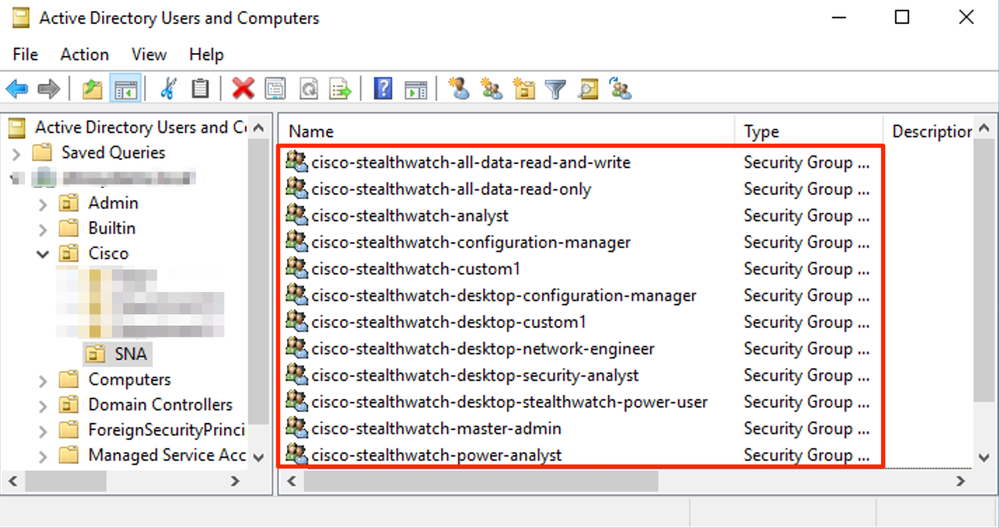

Passaggio D-2. Definire i gruppi cisco-stealthwatch nel server AD Microsoft.

Per l'autenticazione e l'autorizzazione esterne tramite utenti LDAP, le password e i gruppi cisco-stealthwatch vengono definiti in remoto in Microsoft Active Directory. I gruppi cisco-stealthwatch da definire nel server AD sono correlati ai diversi ruoli svolti dalla SNA e devono essere definiti come segue.

| Ruolo SNA |

Nome gruppo/i |

| Amministratore primario |

|

| Ruolo dati |

Nota: Verificare che i gruppi di ruoli dati personalizzati inizino con "cisco-stealthwatch-3". |

| Ruolo funzionale Web |

|

| Ruolo funzionale del desktop |

Nota: Verificare che i gruppi di ruoli funzionali del desktop personalizzati inizino con "cisco-stealthwatch-desktop-". |

Nota: Come descritto in precedenza, i gruppi personalizzati sono supportati per "Ruolo dati" e "Ruolo funzionale desktop" a condizione che al nome del gruppo sia anteposta la stringa corretta. I ruoli e i gruppi personalizzati devono essere definiti sia in Gestione SNA che nel server Active Directory. Ad esempio, se si definisce un ruolo personalizzato "custom1" in Gestione SNA per un ruolo client desktop, è necessario mapparlo a cisco-stealthwatch-desktop-custom1 in Active Directory.

Passaggio D-3. Definire i mapping dei gruppi di autorizzazione LDAP per gli utenti.

Una volta definiti i gruppi cisco-stealthwatch nel server AD, è possibile mappare gli utenti che devono accedere a SNA Manager sui gruppi necessari. Ciò deve avvenire nel modo seguente.

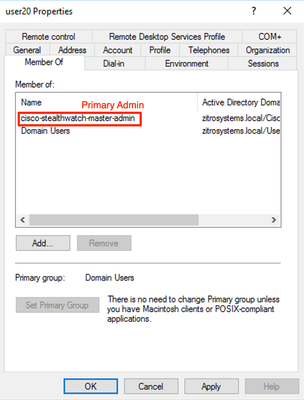

- Un utente Admin primario deve essere assegnato al gruppo cisco-stealthwatch-master-admin e non deve essere membro di alcun altro gruppo cisco-stealthwatch.

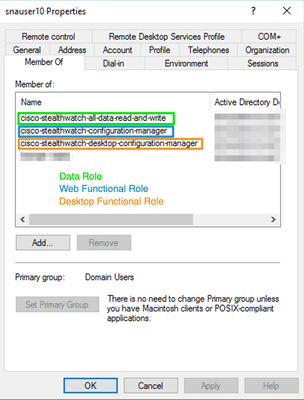

- Ogni utente, diverso dagli utenti Amministratore primario, deve essere assegnato a un gruppo di ogni ruolo con le condizioni successive.

- Ruolo dati: L'utente deve essere assegnato a un solo gruppo.

- Ruolo funzionale Web: L'utente deve essere assegnato ad almeno un gruppo.

- Ruolo funzionale del desktop: L'utente deve essere assegnato ad almeno un gruppo.

Passaggio D-4. Abilitare l'autorizzazione remota tramite LDAP su SNA Manager.

- Aprire il dashboard principale di Manager e passare a Impostazioni globali > Gestione utente.

- Nella finestra Gestione utenti selezionare la scheda Autenticazione e autorizzazione.

- Individuare il servizio di autenticazione LDAP configurato nel passo C.

- Fare clic su Azioni > Abilita autorizzazione remota.

Nota: È possibile utilizzare un solo servizio di autorizzazione esterno alla volta. Se un altro servizio di autorizzazione è già in uso, viene automaticamente disabilitato e il nuovo servizio viene abilitato, tuttavia tutti gli utenti autorizzati con il servizio esterno precedente verranno disconnessi. Prima di eseguire qualsiasi azione viene visualizzato un messaggio di conferma.

Verifica

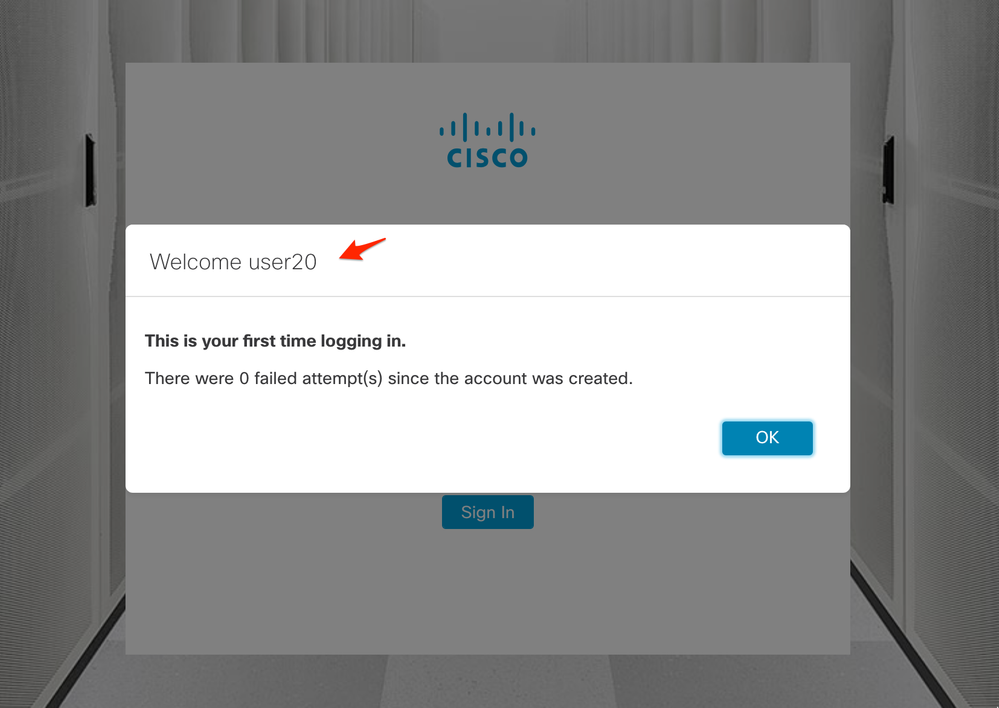

Gli utenti possono accedere con le credenziali definite nel server AD.

La seconda fase di verifica riguarda l'autorizzazione. Nell'esempio, l'utente "user20" è stato aggiunto al gruppo cisco-stealthwatch-master-admin nel server AD e possiamo confermare che l'utente ha le autorizzazioni di amministratore primario. L'utente non è definito negli utenti locali, pertanto è possibile verificare che gli attributi di autorizzazione siano stati inviati dal server AD.

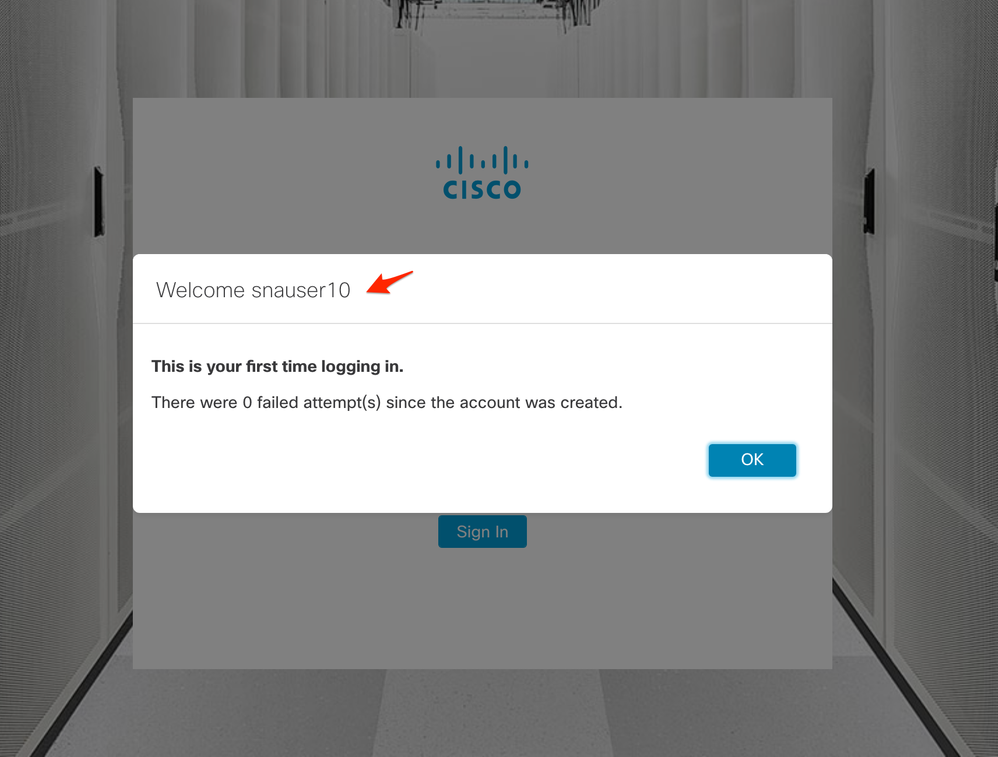

La stessa verifica viene effettuata per l'altro utente in questo esempio "serpente10". È possibile confermare la riuscita dell'autenticazione con le credenziali configurate nel server AD.

Per la verifica dell'autorizzazione, alcune funzionalità non sono disponibili perché l'utente non appartiene al gruppo Amministratore primario.

Risoluzione dei problemi

Se non è possibile salvare la configurazione del servizio di autenticazione, verificare che:

- I certificati appropriati del server LDAP sono stati aggiunti all'archivio di attendibilità di Manager.

- L'indirizzo del server configurato è quello specificato nel campo Nome alternativo soggetto (SAN) del certificato del server LDAP.

-

Se il campo SAN contiene solo l'indirizzo IPv4, immettere l'indirizzo IPv4 nel campo Indirizzo server.

-

Se il campo SAN contiene il nome DNS, immettere il nome DNS nel campo Indirizzo server.

-

Se il campo SAN contiene sia valori DNS che IPv4, utilizzare il primo valore elencato.

-

- I campi Associa utente e Account di base configurati sono corretti, come specificato dal controller di dominio Active Directory.

Informazioni correlate

Per ulteriore assistenza, contattare il Cisco Technical Assistance Center (TAC). È necessario un contratto di supporto valido: Contatti del supporto Cisco internazionali.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

02-Feb-2022 |

Versione iniziale |

Contributo dei tecnici Cisco

- Angel OrtizCisco TAC Engineer

Feedback

Feedback