Configurare PBR con Monitoraggio percorso HTTP in FMC

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare Policy-Based Routing (PBR) con monitoraggio dei percorsi HTTP su Cisco Secure Firewall Management Center (FMC).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base PBR

- Esperienza base di Cisco Secure Management Center

- Cisco Secure Firewall Threat Defense (FTD) di base

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure Firewall Management Center Virtual (FMCv) VMware con versione 7.4

- Cisco Secure Firewall Threat Defense Virtual Appliance (FTDv) VMware con versione 7.4

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Nel routing tradizionale, i pacchetti vengono instradati in base all'indirizzo IP di destinazione. Tuttavia, è difficile modificare il routing di un traffico che specifica un sistema di routing basato sulla destinazione. PBR offre un maggiore controllo sul routing estendendo e integrando i meccanismi esistenti forniti dai protocolli di routing.

PBR consente di impostare la precedenza IP. Consente inoltre di specificare un percorso per determinati traffici, ad esempio traffico prioritario su un collegamento ad alto costo. Con PBR, il routing si basa su criteri diversi dalla rete di destinazione, ad esempio la porta di origine, l'indirizzo di destinazione, la porta di destinazione, le applicazioni di protocollo o una combinazione di questi oggetti. PBR può essere utilizzato per classificare il traffico di rete in base all'applicazione, al nome utente, all'appartenenza ai gruppi e all'associazione dei gruppi di sicurezza. Questo metodo di routing è applicabile in situazioni in cui numerosi dispositivi accedono ad applicazioni e dati in un'installazione di rete di grandi dimensioni. In genere, le implementazioni di grandi dimensioni dispongono di topologie che eseguono il backhaul di tutto il traffico di rete verso un hub come traffico crittografato in una VPN basata su routing. Queste topologie spesso causano problemi come la latenza dei pacchetti, la larghezza di banda ridotta e la perdita dei pacchetti.

Il PBR è supportato solo nella modalità firewall instradato e non viene applicato alle connessioni embrio-sincrone. L'applicazione basata su HTTP è supportata sulle interfacce fisiche, del canale della porta, sulle sottointerfacce e sulle interfacce del tunnel di stato. Non è supportato nei dispositivi cluster.

Quando le interfacce configurate derivano metriche come il tempo di andata e ritorno (RTT), lo jitter, il punteggio medio (MOS) e la perdita di pacchetti per interfaccia, vengono usate per determinare il percorso migliore per il routing del traffico PBR. Il monitoraggio dei percorsi calcola metriche flessibili per più peer remoti per interfaccia. Per monitorare e determinare il miglior percorso per più applicazioni attraverso una policy su un firewall di diramazione, il protocollo HTTP è preferito al protocollo ICMP per i seguenti motivi:

- Il ping HTTP può derivare le metriche delle prestazioni del percorso fino al livello dell'applicazione del server, in cui è ospitata l'applicazione.

- La necessità di modificare la configurazione del firewall ogni volta che l'indirizzo IP del server applicazioni viene modificato viene rimossa quando si tiene traccia del dominio applicazione anziché dell'indirizzo IP.

Configurazione

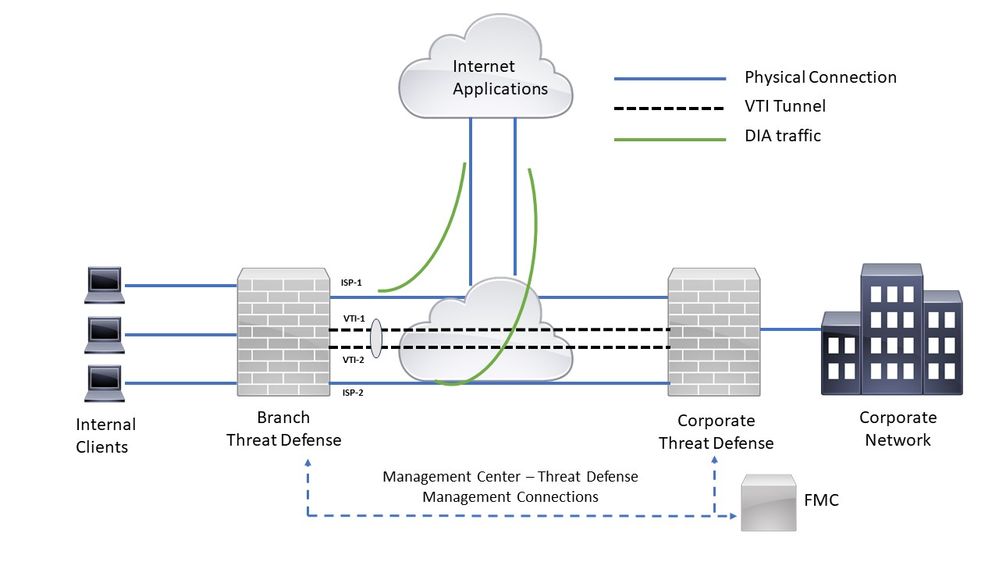

Esempio di rete

Si consideri uno scenario tipico di rete aziendale in cui tutto il traffico di rete della filiale viene inviato tramite una VPN basata su route della rete aziendale e diverge verso la rete Extranet quando è necessario. Nella topologia successiva viene illustrata una rete di filiali connessa alla rete aziendale tramite una VPN basata su route. In genere, la protezione contro le minacce aziendali è configurata per gestire sia il traffico interno che il traffico esterno della succursale. Con il criterio PBR, la difesa dalle minacce di diramazione è configurata con un criterio che instrada il traffico specifico verso la rete WAN anziché verso i tunnel virtuali. Il resto del traffico passa attraverso la VPN basata su route, come al solito.

Topologia della rete

Topologia della rete

Nella sezione Configura si presume che le interfacce ISP e VTI siano già configurate per la difesa dalle minacce di branch nella console centrale protetta.

Configurare PBR per il monitoraggio del percorso HTTP

In questa sezione di configurazione viene illustrata la configurazione di Path Monitoring sulle interfacce ISP-1 e ISP-2.

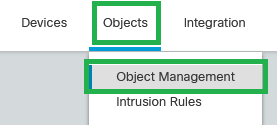

Passaggio 1. Creare un elenco degli accessi estesi per le applicazioni controllate. Passa a Objects > Object Management

Oggetti - Gestione oggetti

Oggetti - Gestione oggetti

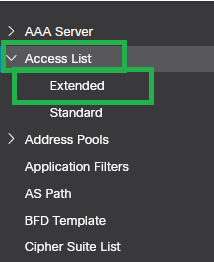

Passaggio 2. Passa a Access-list > Extended

Access-list - Estesa

Access-list - Estesa

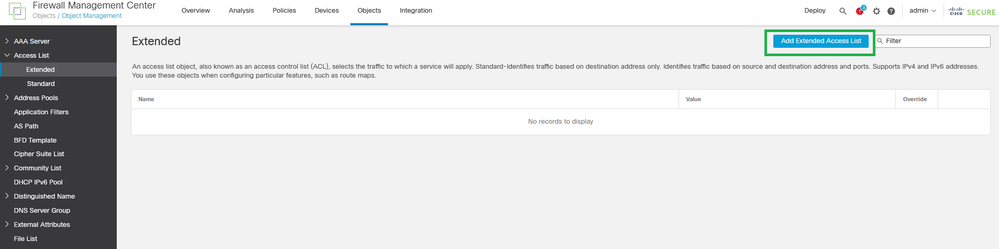

Passaggio 3. Fare clic su Add Extended Access List.

Aggiungi elenco accessi esteso

Aggiungi elenco accessi esteso

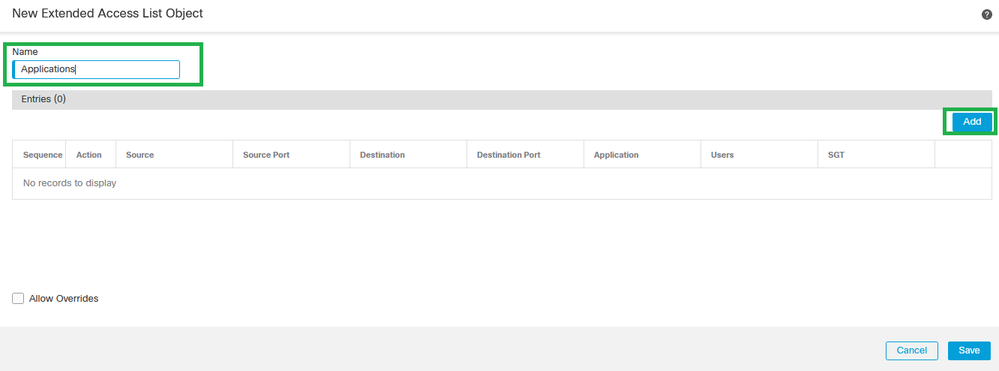

Passaggio 4. Impostare un nome nell'elenco degli accessi estesi e fare clic su Add.

Nuovo oggetto elenco accessi estesi

Nuovo oggetto elenco accessi estesi

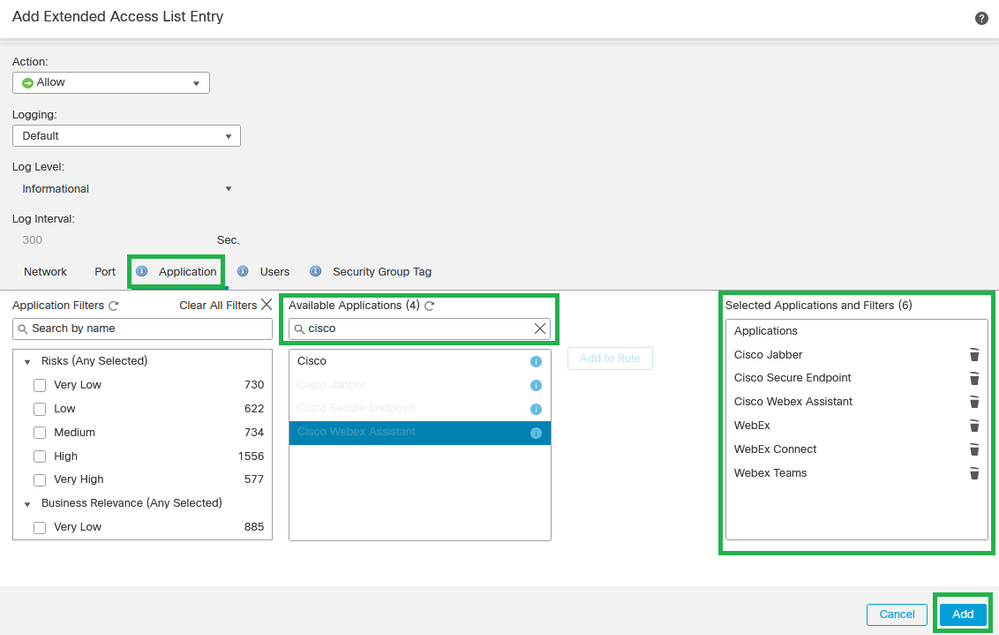

Passaggio 5. Fare clic su ApplicationAdd.

Aggiungi voce dell'elenco accessi estesi

Aggiungi voce dell'elenco accessi estesi

Nota: l'elenco degli accessi estesi può essere configurato con IP e porte di origine/destinazione in modo da far corrispondere il traffico specifico alle applicazioni desiderate. È possibile creare più elenchi di controllo di accesso estesi da applicare alla configurazione PBR.

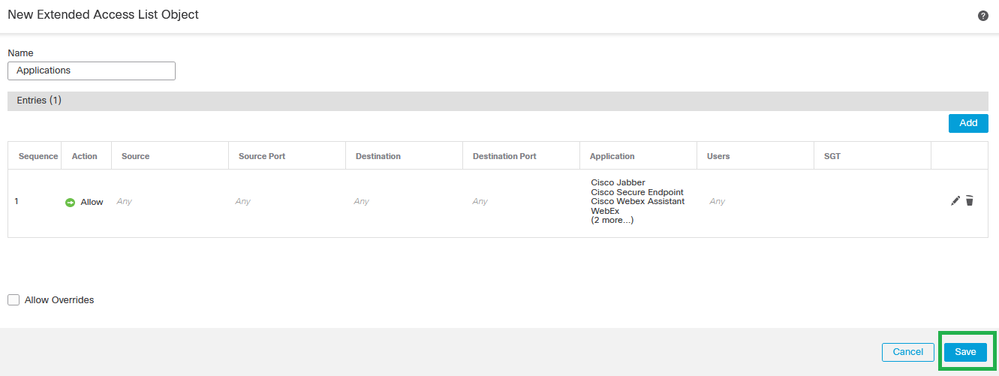

Passaggio 6. Convalidare la configurazione dell'elenco degli accessi estesi e fare clic su Save.

Salva oggetto elenco accessi estesi

Salva oggetto elenco accessi estesi

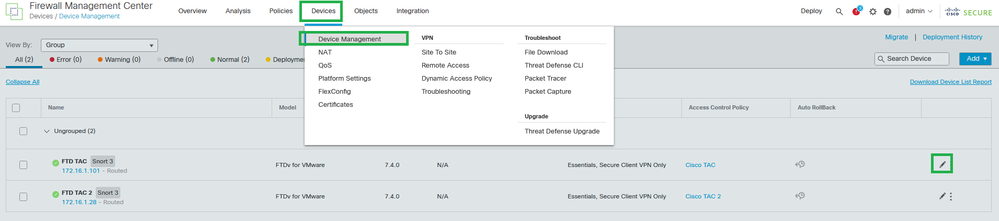

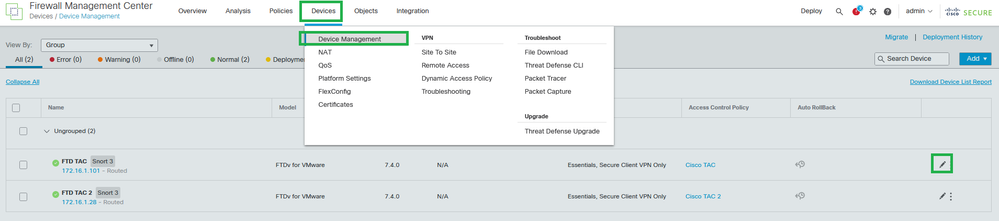

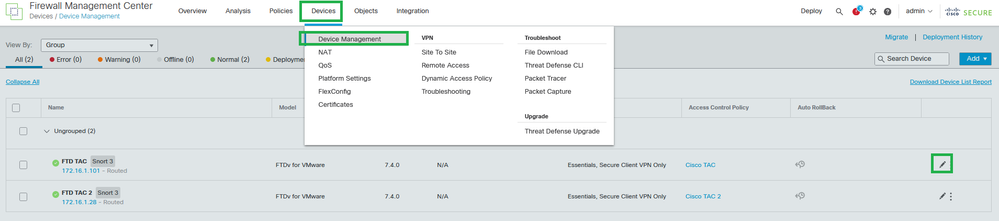

Passaggio 7. Passare a Devices > Device Management

Dispositivo - Gestione dispositivi

Dispositivo - Gestione dispositivi

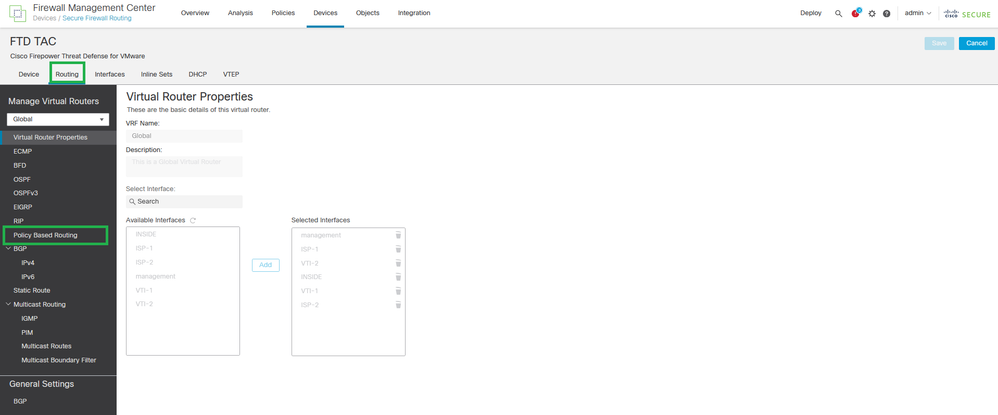

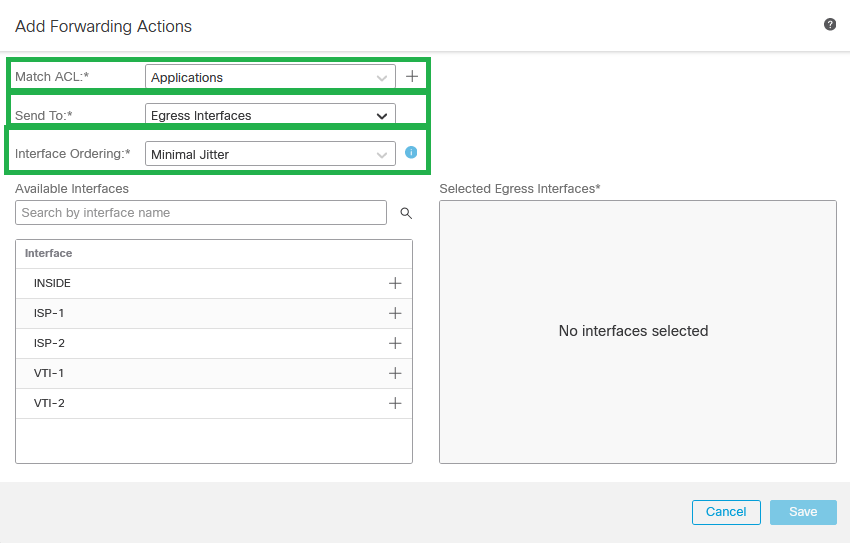

Passaggio 8. Passa a Routing > Policy-Based Routing

Routing - Routing basato su policy

Routing - Routing basato su policy

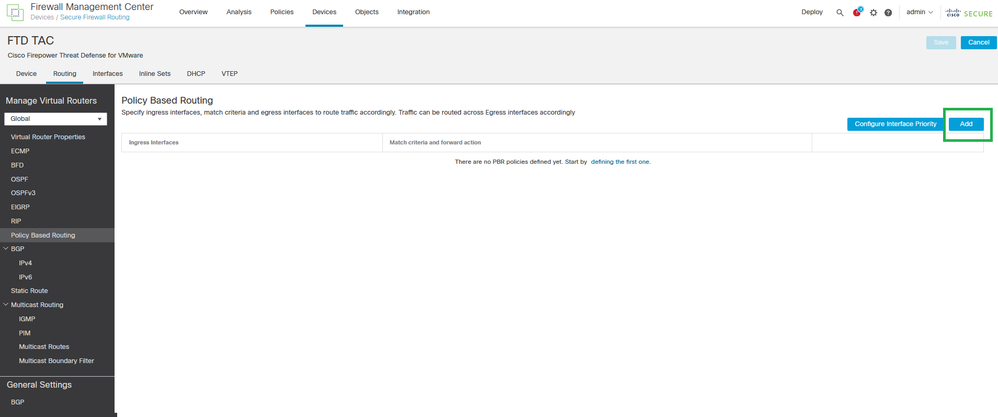

Passaggio 9. Fare clic su Add.

Aggiungi routing basato su criteri

Aggiungi routing basato su criteri

Passaggio 10. Aggiungere l'interfaccia in entrata per la configurazione PBR (INSIDE in questo esempio), quindi fare clic su Add.

Aggiungi route basata su criteri

Aggiungi route basata su criteri

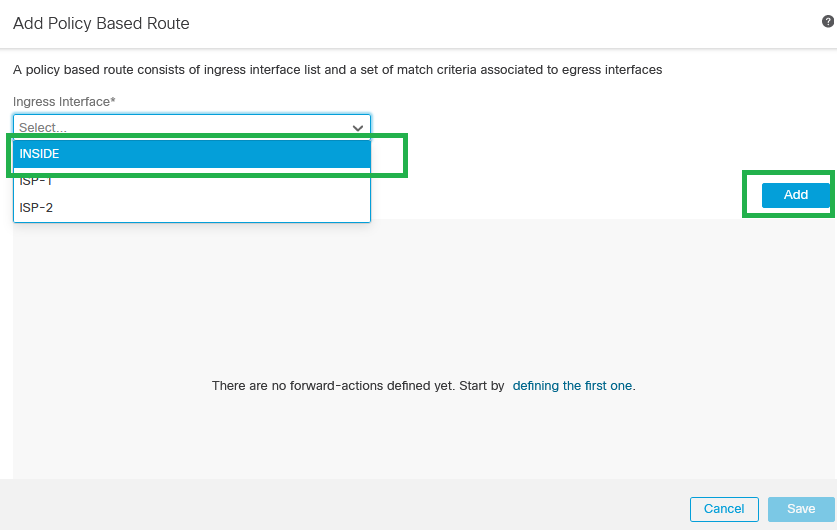

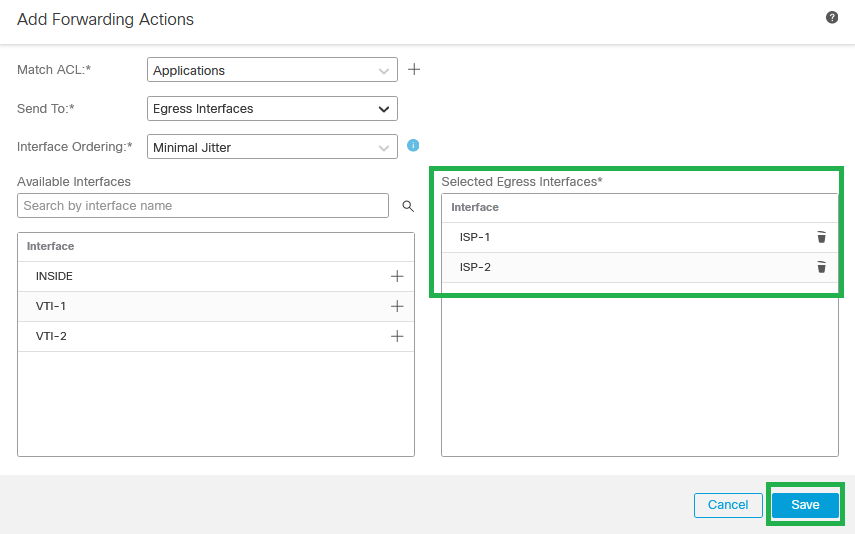

Passaggio 11. Definire i criteri di corrispondenza (con l'elenco degli accessi estesi creato nei passi precedenti), le interfacce in uscita e l'ordinamento delle interfacce.

Aggiungi azioni di inoltro

Aggiungi azioni di inoltro

Nota: Egress Interfaces e Minimal Jitter sono stati scelti per questa guida alla configurazione. Per ulteriori informazioni sulle altre opzioni, consultare la documentazione ufficiale del PBR.

Passaggio 12. Scegliere le interfacce in uscita (ISP-1 e ISP-2 per questo esempio), quindi fare clic su Save.

Interfacce in uscita selezionate

Interfacce in uscita selezionate

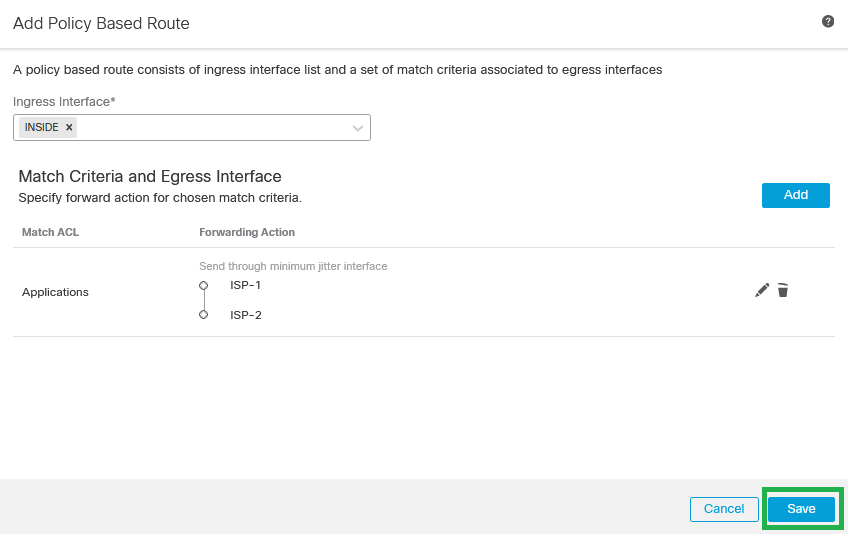

Passaggio 13. Convalidare la configurazione PBR e fare clic su Save.

Convalida del routing basata su criteri

Convalida del routing basata su criteri

Passaggio 14. (Facoltativo) Ripetere i passaggi 9, 10, 11, 12 e 13 se sono stati creati più elenchi di controllo di accesso estesi o se sono disponibili più interfacce di origine a cui applicare la configurazione PBR.

Passaggio 15. Salvare e distribuire le modifiche da FMC.

Configurazione di Equal-cost-multi-path (ECMP)

Passaggio 1. Passa a Devices > Device Managemente modificare la difesa dalle minacce.

Dispositivo - Gestione dispositivi

Dispositivo - Gestione dispositivi

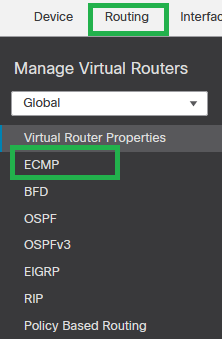

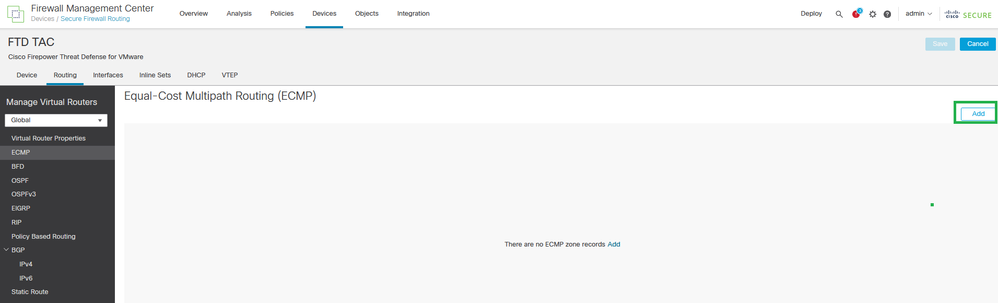

Passaggio 2. Passa a Routing > ECMP.

Routing - ECMP

Routing - ECMP

Passaggio 3. Fare clic su Add per creare un ECMP tra le VTI e le interfacce WAN (ISP-1 e ISP-2 per questa guida alla configurazione).

Equal-Cost Multipath Routing (ECMP)

Equal-Cost Multipath Routing (ECMP)

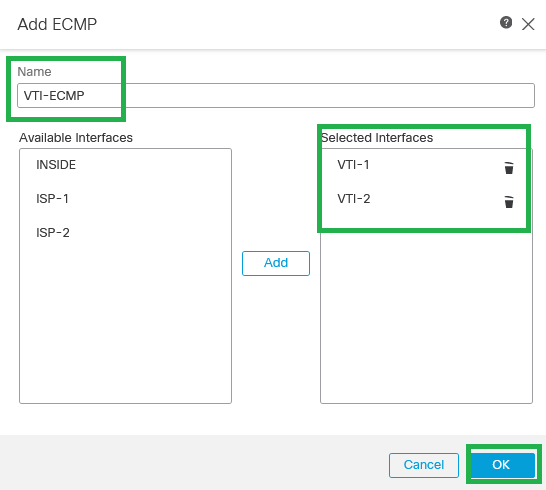

Passaggio 4. Impostare il nome ECMP e scegliere tutte le interfacce VTI, quindi fare clic su Add.

ECMP per VTI

ECMP per VTI

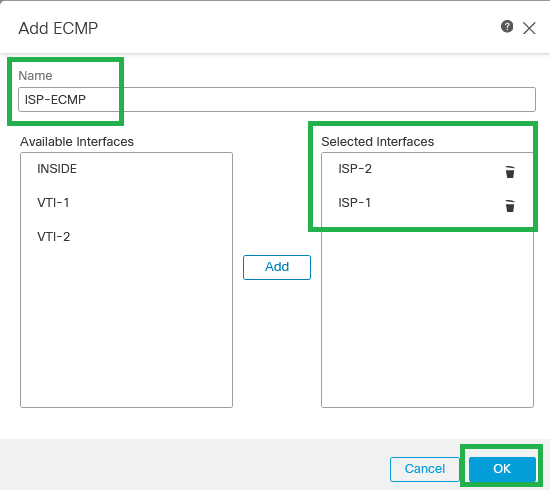

Passaggio 5. Ripetere i passaggi 3 e 4 per creare un ECMP tra le interfacce WAN (ISP-1 e ISP-2 per questa guida alla configurazione).

ECMP per interfacce ISP

ECMP per interfacce ISP

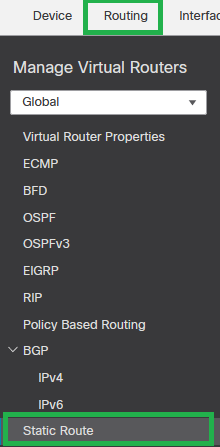

Passaggio 6. Salvare la configurazione ECMP.

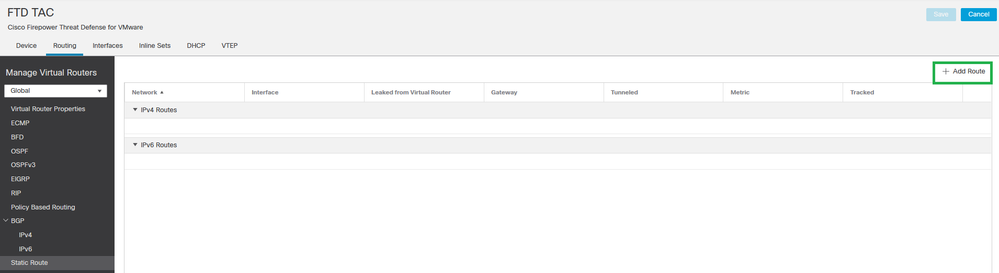

Passaggio 7. Configurare le route statiche per le interfacce della zona per il bilanciamento del carico. Passa a Routing > Static Route.

Routing - Route statica

Routing - Route statica

Passaggio 8. Fare clic su + Add Route.

+ Aggiungi route

+ Aggiungi route

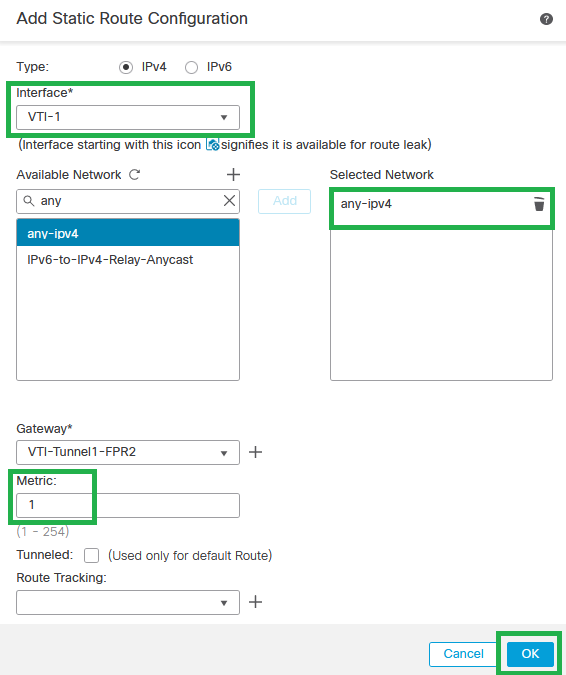

Passaggio 9. Creare una route statica predefinita per le interfacce VTI (VTI-1 per questa guida alla configurazione) con 1 come valore della metrica, quindi fare clic su OK.

Route statica predefinita per VTI-1

Route statica predefinita per VTI-1

Passaggio 10. Ripetere il passaggio 8. se sono state configurate più interfacce VTI.

Nota: creare un percorso predefinito per ciascuna interfaccia VTI configurata.

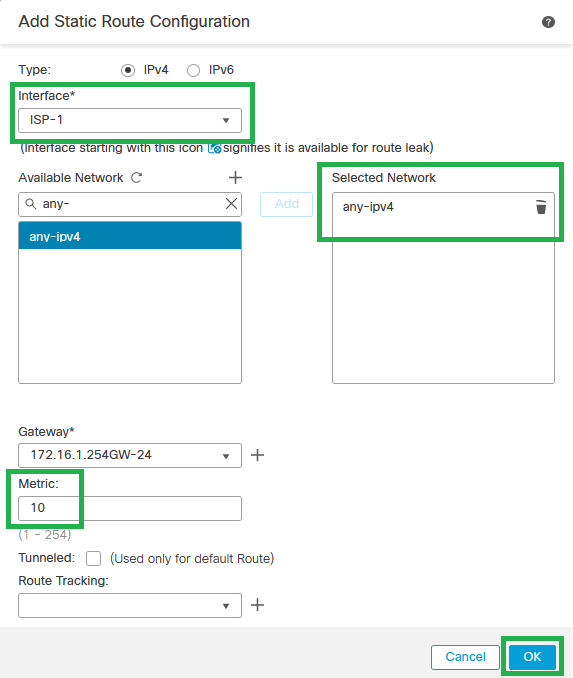

Passaggio 11. Creare una route statica predefinita per le interfacce WAN/ISP (ISP-1 per questa guida alla configurazione) con un valore di metrica superiore a VTI, quindi fare clic su OK.

Route statica predefinita per ISP-1

Route statica predefinita per ISP-1

Passaggio 12. Ripetere il passaggio 10. se sono state configurate più interfacce WAN/ISP.

Nota: creare un percorso predefinito per ciascuna interfaccia WAN/ISP configurata.

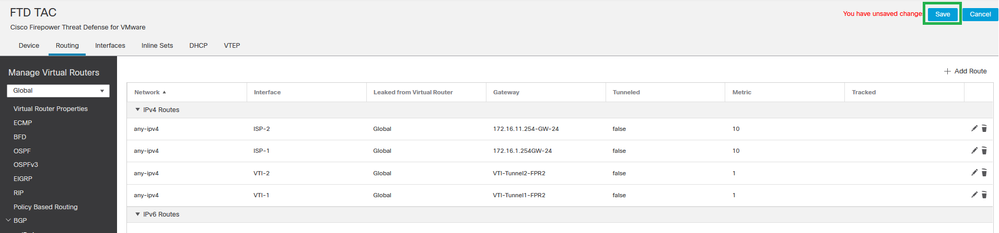

Passaggio 13. Convalidare la configurazione dei cicli di lavorazione predefiniti e fare clic su OK.

Configurazione route statica

Configurazione route statica

Configura DNS trusted per FTD protetto

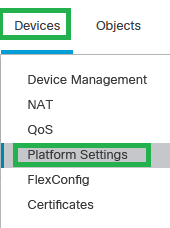

Passaggio 1. Passa a Devices > Platform Settings.

Dispositivi - Impostazioni piattaforma

Dispositivi - Impostazioni piattaforma

Passaggio 2. Crea o modifica un criterio di impostazioni della piattaforma esistente.

Nota: verificare che il criterio Impostazioni piattaforma sia applicato ai dispositivi Secure Threat Defense.

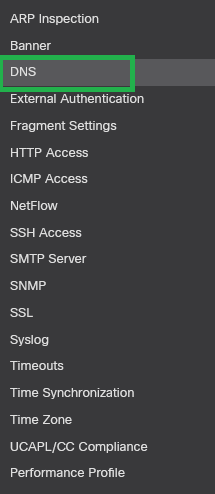

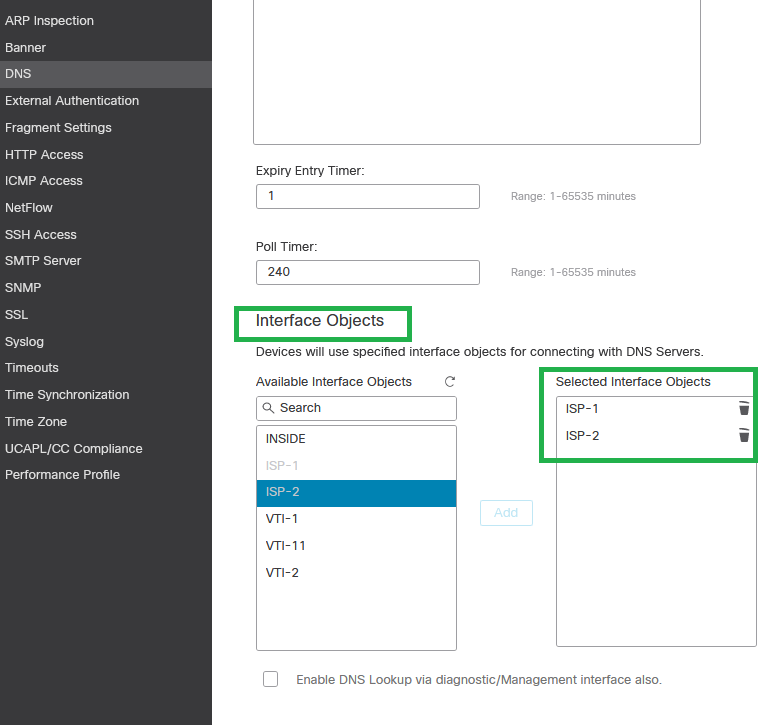

Passaggio 3. Fare clic su DNS.

Impostazioni piattaforma DNS

Impostazioni piattaforma DNS

Passaggio 4. Abilita DNS name resolution by devicee fare clic su Add o scegliere un gruppo DNS esistente. Scegli Make as defaulte quindi fare clic su OK.

Aggiungi gruppo di server DNS

Aggiungi gruppo di server DNS

Nota: per ulteriori informazioni sulla configurazione DNS nel criterio Impostazioni piattaforma, vedere la documentazione ufficiale relativa a Impostazioni piattaforma.

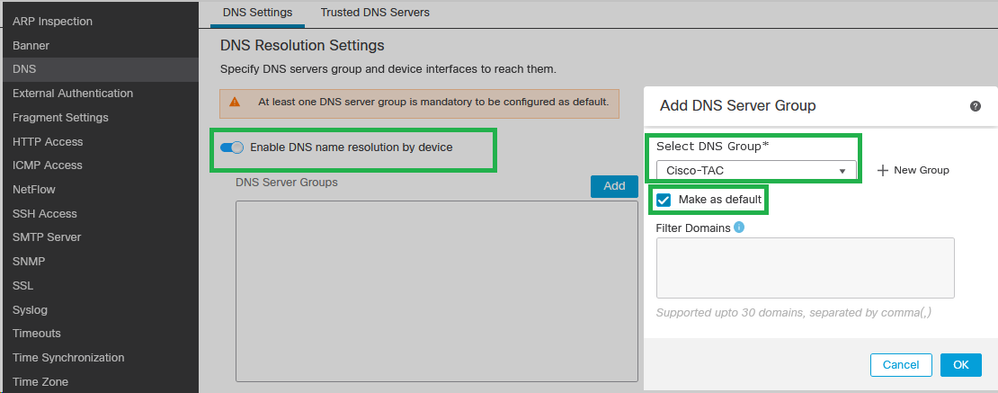

Passaggio 5. Selezionare le interfacce WAN/ISP Interface Objects sezione.

Configurazione interfaccia DNS

Configurazione interfaccia DNS

Passaggio 6. Salvare le modifiche.

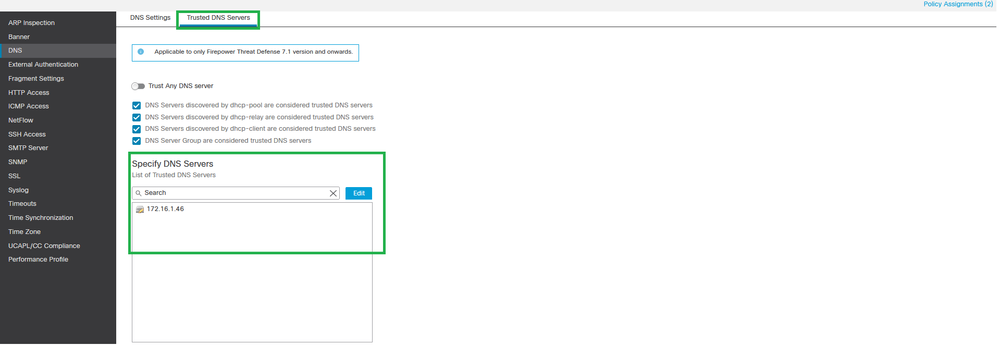

Passaggio 7. Passare alla Trusted DNS Servers e specificare i server DNS trusted.

Server DNS trusted

Server DNS trusted

Passaggio 8. Fare clic su Save e distribuire le modifiche.

Abilita monitoraggio percorso

Passaggio 1. Passa a Devices > Device Managemente modificare la difesa dalle minacce.

Dispositivo - Gestione dispositivi

Dispositivo - Gestione dispositivi

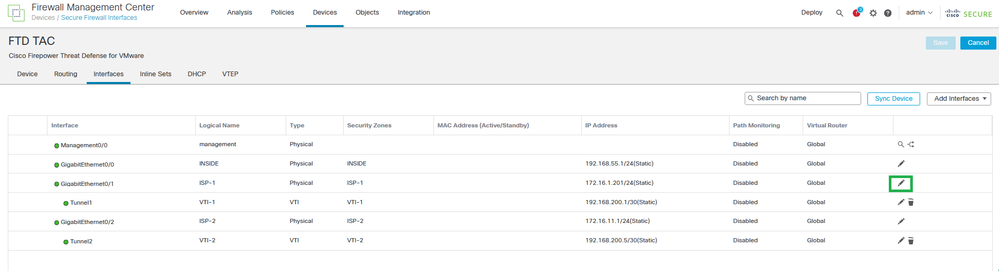

Passaggio 2. Nell'ambito Interfaces modificare l'interfaccia WAN/ISP (ISP-1 e ISP-2 per questa guida alla configurazione).

Configurazione interfaccia

Configurazione interfaccia

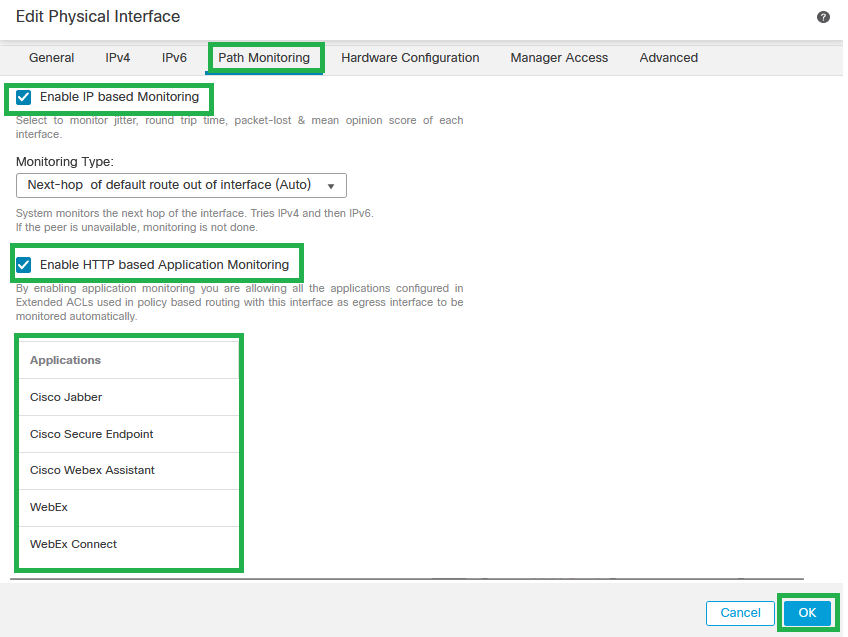

Passaggio 3. Fare clic sul pulsante Path MonitoringEnable IP Monitoring e abilitare HTTP-based Application Monitoring casella di controllo. Quindi fare clic su Save.

Configurazione monitoraggio percorso interfaccia

Configurazione monitoraggio percorso interfaccia

Attenzione: è necessario elencare le applicazioni configurate nella sezione di configurazione precedente.

Nota: per questa guida alla configurazione è stato scelto "Tipo di monitoraggio". Per ulteriori informazioni sulle altre opzioni, consultare la sezione Path Monitoring Settings della guida ufficiale alla configurazione.

Passaggio 4. Ripetere i passaggi 2 e 3 per tutte le interfacce WAN/ISP configurate.

Passaggio 5. Fare clic su Save e distribuire le modifiche.

Aggiungi dashboard di controllo

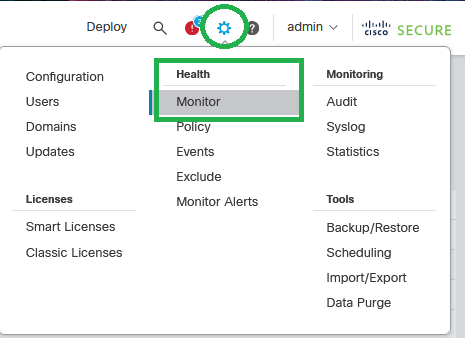

Passaggio 1. Passa a System > Health > Monitor.

Sistema - Integrità - Monitor

Sistema - Integrità - Monitor

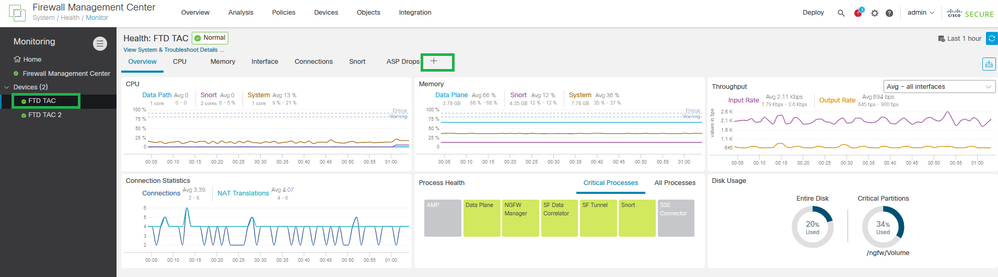

Passaggio 2. Scegliere il dispositivo Secure FTD e fare clic su Add New Dashboard.

Aggiungi nuovo dashboard

Aggiungi nuovo dashboard

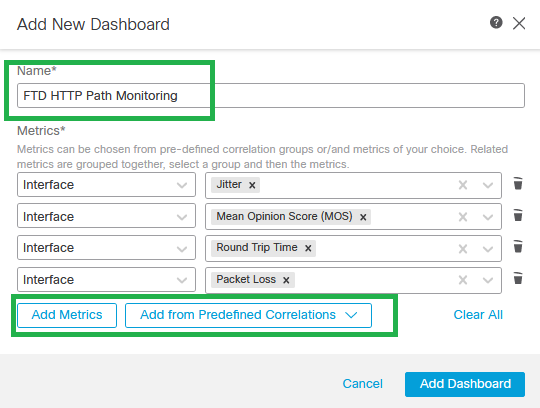

Passaggio 3. Impostare il nome del dashboard e nel Correlate Metrics dall'elenco a discesa, scegliere Interface - Path Metrics. Quindi fare clic su Add Dashboard.

Aggiungi nuovo dashboard con metriche dei percorsi

Aggiungi nuovo dashboard con metriche dei percorsi

Verifica

Questa sezione descrive come verificare le route statiche mobili, ECMP, il gruppo di oggetti con applicazioni e le configurazioni PBR.

Verificare la configurazione delle route predefinite e delle route statiche mobili:

firepower# show run route

route VTI-1 0.0.0.0 0.0.0.0 192.168.200.1 1

route VTI-2 0.0.0.0 0.0.0.0 192.168.200.5 1

route ISP-1 0.0.0.0 0.0.0.0 172.16.1.254 10

route ISP-2 0.0.0.0 0.0.0.0 172.16.11.254 10

Verificare la configurazione ECMP:

firepower# sh run | i ecmp

zone ECMP-VTI ecmp

zone ECMP-ISP ecmp

Verificare che il traffico venga bilanciato dall'ECMP nella tabella di routing. La tabella di routing deve installare entrambe le route nella tabella di routing FTD sicuro.

firepower# show route static

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 172.16.11.254 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.200.5, VTI-2

[1/0] via 192.168.200.1, VTI-1

Verificare la configurazione della route-map PBR:

firepower# show run route-map

!

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set adaptive-interface cost ISP-1 ISP-2

!

Verificare l'ACL assegnato alla configurazione PBR (controllare il nome ACL nella configurazione route-map):

firepower# show run access-list | i Applications

access-list Applications extended permit ip any object-group-network-service FMC_NSG_639950173988

Verificare il gruppo di oggetti con le applicazioni assegnate all'elenco degli accessi (controllare il nome del gruppo di oggetti nella configurazione ACL):

firepower# show run object-group

object-group network-service FMC_NSG_639950173988

network-service-member "Cisco Jabber"

network-service-member "Cisco Secure Endpoint"

network-service-member "Cisco Webex Assistant"

network-service-member "WebEx"

network-service-member "WebEx Connect"

network-service-member "Webex Teams"

Verificare il percorso dei criteri assegnato alle interfacce dati utilizzate nella configurazione PBR:

interface GigabitEthernet0/0

nameif INSIDE

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 172.16.35.1 255.255.255.0

policy-route route-map FMC_GENERATED_PBR_1694885402369

!

interface GigabitEthernet0/1

nameif ISP-1

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-ISP

ip address 172.16.1.202 255.255.255.0

policy-route path-monitoring auto

!

interface GigabitEthernet0/2

nameif ISP-2

security-level 0

zone-member ECMP-ISP

ip address 172.16.11.2 255.255.255.0

policy-route path-monitoring auto

!

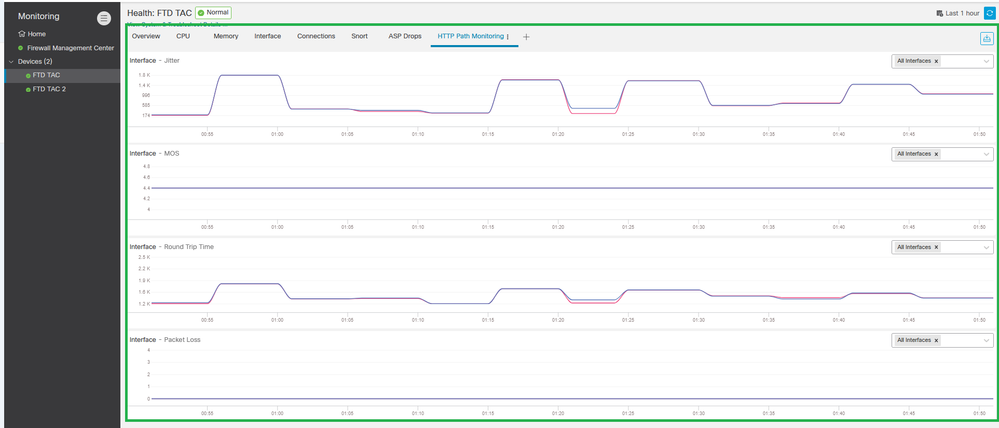

Verificare e controllare le statistiche Jitter, MOS, Round Trip Time e Packet Loss dalle informazioni del dashboard di monitoraggio del percorso HTTP.

Verifica dashboard monitoraggio percorso HTTP

Verifica dashboard monitoraggio percorso HTTP

Risoluzione dei problemi

In caso di errore nel monitoraggio del percorso, con il monitoraggio basato su IP abilitato, le interfacce WAN/ISP sono configurate per inviare i pacchetti di richieste ICMP al gateway configurato sulle route statiche. Configurare le acquisizioni in entrata/uscita sulle interfacce WAN/ISP per controllare se l'ICMP funziona.

Acquisizione in ingresso e in uscita:

firepower# cap in interface ISP-1 trace match icmp any any

firepower# cap in2 interface isP-2 trace match icmp any any

Acquisizione in ingresso:

firepower# show cap in

12 packets captured

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

1: 00:08:28.073604 172.16.1.202 > 172.16.1.254 icmp: echo request

2: 00:08:28.074672 172.16.1.254 > 172.16.1.202 icmp: echo reply

3: 00:08:29.150871 172.16.1.202 > 172.16.1.254 icmp: echo request

4: 00:08:29.151832 172.16.1.254 > 172.16.1.202 icmp: echo reply

5: 00:08:30.217701 172.16.1.202 > 172.16.1.254 icmp: echo request

6: 00:08:30.218876 172.16.1.254 > 172.16.1.202 icmp: echo reply

7: 00:08:31.247728 172.16.1.202 > 172.16.1.254 icmp: echo request

8: 00:08:31.248980 172.16.1.254 > 172.16.1.202 icmp: echo reply

9: 00:08:32.309005 172.16.1.202 > 172.16.1.254 icmp: echo request

10: 00:08:32.310317 172.16.1.254 > 172.16.1.202 icmp: echo reply

11: 00:08:33.386622 172.16.1.202 > 172.16.1.254 icmp: echo request

12: 00:08:33.387751 172.16.1.254 > 172.16.1.202 icmp: echo reply

12 packets shown

Acquisizione in uscita:

firepower# show cap in2

12 packets captured

1: 00:08:28.073543 172.16.11.2 > 172.16.11.254 icmp: echo request

2: 00:08:28.074764 172.16.11.254 > 172.16.11.2 icmp: echo reply

3: 00:08:29.150810 172.16.11.2 > 172.16.11.254 icmp: echo request

4: 00:08:29.151954 172.16.11.254 > 172.16.11.2 icmp: echo reply

5: 00:08:30.217640 172.16.11.2 > 172.16.11.254 icmp: echo request

6: 00:08:30.218799 172.16.11.254 > 172.16.11.2 icmp: echo reply

7: 00:08:31.247667 172.16.11.2 > 172.16.11.254 icmp: echo request

8: 00:08:31.248888 172.16.11.254 > 172.16.11.2 icmp: echo reply

9: 00:08:32.308913 172.16.11.2 > 172.16.11.254 icmp: echo request

10: 00:08:32.310012 172.16.11.254 > 172.16.11.2 icmp: echo reply

11: 00:08:33.386576 172.16.11.2 > 172.16.11.254 icmp: echo request

12: 00:08:33.387888 172.16.11.254 > 172.16.11.2 icmp: echo reply

12 packets captured

Attenzione: assicurarsi di configurare le acquisizioni con gli indirizzi IP di origine e di destinazione, in quanto le acquisizioni possono aumentare notevolmente le prestazioni nella confezione.

Suggerimento: se il ping non funziona, risolvere i problemi di connessione diretta al gateway predefinito, controllare la tabella ARP o contattare Cisco TAC.

Per verificare se il PBR funziona, è possibile utilizzare lo strumento di traccia dei pacchetti per verificare che il traffico dell'applicazione venga instradato con il PBR.

firepower# packet-tracer input insIDE tcp 172.16.35.2 54352 'PUBLIC-IP-ADDRESS-FOR-WEBEX' $

---

[Output omitted]

---

Phase: 3

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Config:

route-map FMC_GENERATED_PBR_1694885402369 permit 5

match ip address Applications

set ip next-hop 172.16.1.254

Additional Information:

Matched route-map FMC_GENERATED_PBR_1694885402369, sequence 5, permit

Found next-hop 172.16.1.254 using egress ifc ISP-1

---

[Output omitted]

---

Result:

input-interface: INSIDE

input-status: up

input-line-status: up

output-interface: ISP-1

output-status: up

output-line-status: up

Action: allow

Nota: per informazioni sugli indirizzi IP delle applicazioni per il servizio di rete configurato nei gruppi di oggetti, utilizzare il comando show object-group network-service detail.

Informazioni correlate

Ulteriori documenti relativi al PBR con monitoraggio del percorso HTTP sono disponibili qui:

- Guida alla configurazione dei dispositivi con routing basato su criteri nel centro di gestione del firewall protetto

- Guida alla configurazione del monitoraggio dei percorsi sulla configurazione del routing basato su criteri nel centro di gestione del firewall protetto

- Configura criteri di routing basati su criteri

- Esempio di configurazione per il routing basato su criteri

- Configurare l'esempio per il monitoraggio del percorso PBR

- Aggiungi Dashboard Di Monitoraggio Del Percorso

- Guida alla configurazione delle impostazioni della piattaforma DNS nel centro di gestione Secure Firewall

- Supporto tecnico Cisco e download

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

10-Oct-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Juan Carlos Carvente JuarezCisco TAC Engineer

Feedback

Feedback