Introduzione

In questo documento viene descritto come modificare l'IP di gestione per il dispositivo Firewall Threat Defense gestito dal centro di gestione Secure Firewall.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defense (FTD)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Secure Firewall Management Center Virtual running versione 7.2.5(1)

- Cisco Secure Firewall Threat Defense Virtual con esecuzione versione 7.2.4

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Configurazioni

Passaggio 1. Passare alla GUI di FMC e passare a Device > Device Management (Gestione dispositivi).

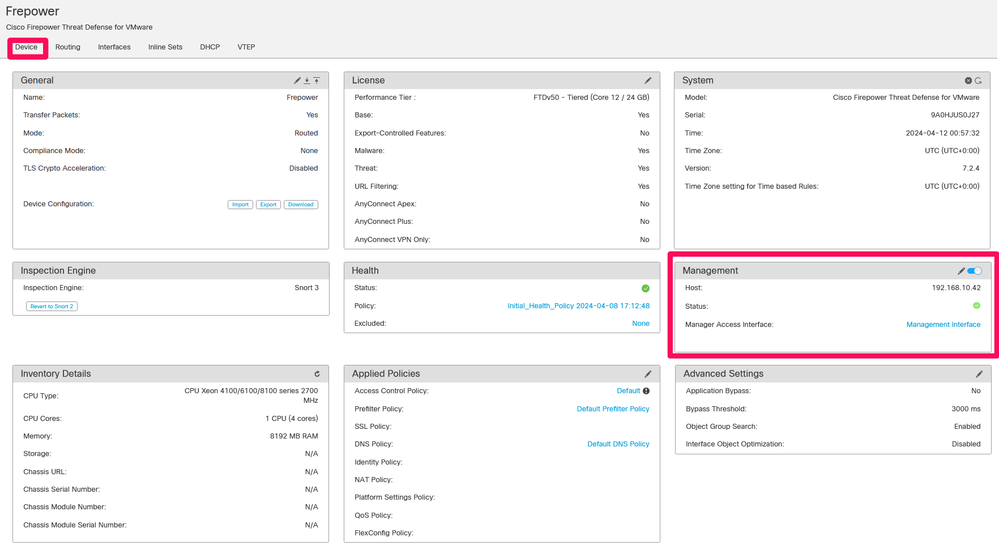

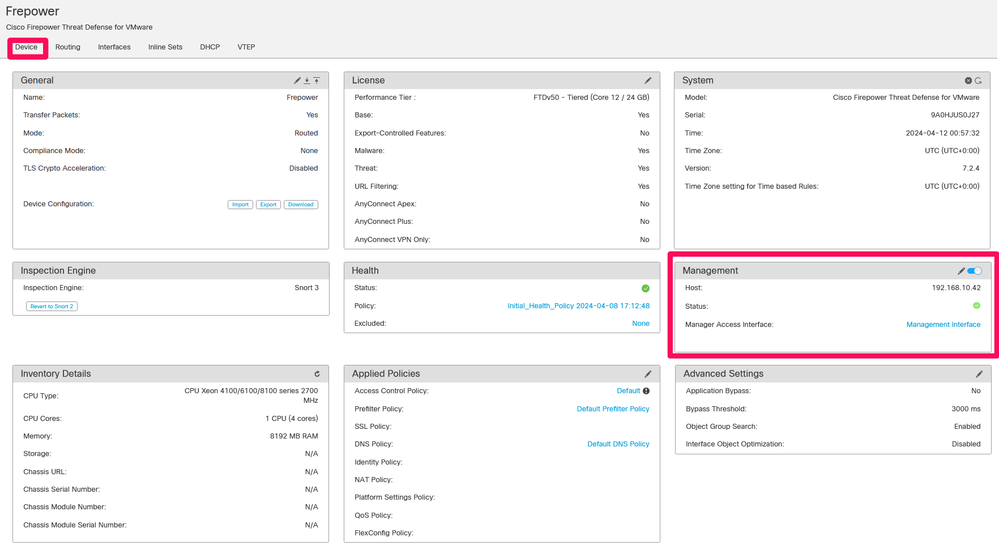

Passaggio 2. Selezionare Device, quindi individuare la sezione Management.

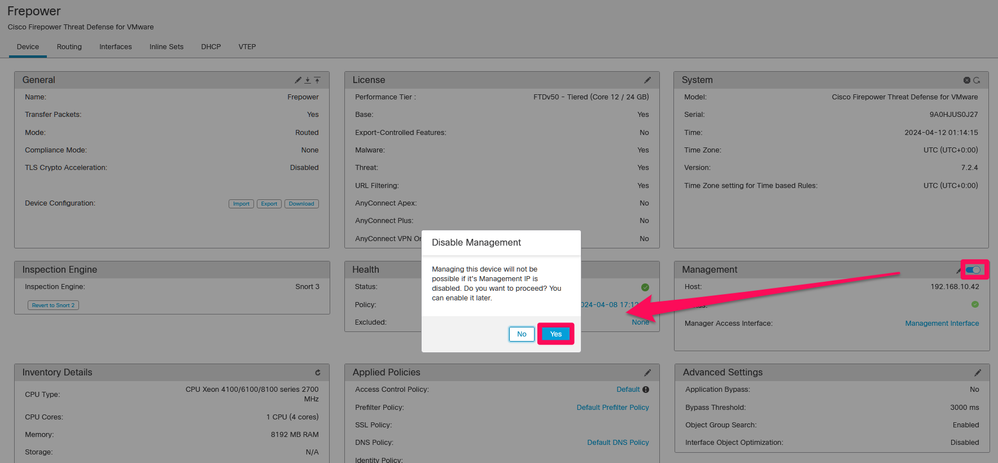

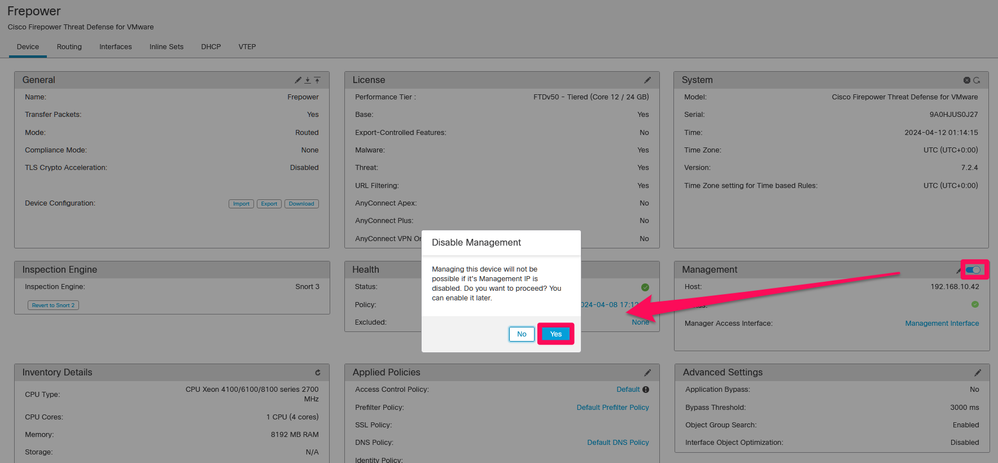

Passaggio 3. Disattivare Gestione facendo clic sul dispositivo di scorrimento e confermare l'azione selezionando Sì.

Nota: la disattivazione di Gestione interrompe la connessione tra il centro di gestione e il dispositivo, ma mantiene il dispositivo all'interno del centro di gestione.

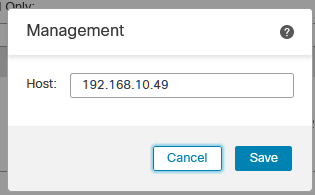

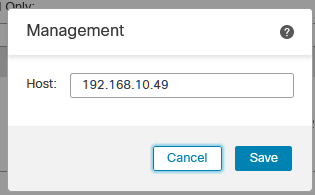

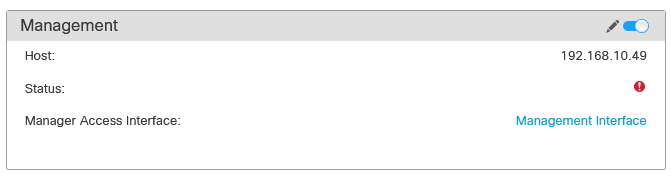

Passaggio 4. Se Management è disattivato, modificare la connessione di gestione selezionando Edit (Modifica).

Passaggio 5. Nella finestra di dialogo Gestione, modificare l'indirizzo IP nel campo dell'indirizzo dell'host remoto, quindi selezionare Salva.

Passaggio 6. Connettersi alla console FTD per modificare l'indirizzo IP di gestione.

Avviso: la modifica dell'indirizzo IP di gestione può causare la perdita della connettività SSH al dispositivo se la sessione viene stabilita tramite l'indirizzo IP di gestione. Pertanto, si consiglia di eseguire questa modifica tramite l'accesso alla console come suggerito da Cisco.

Passaggio 7. In modalità inglese, modificare l'indirizzo IP di gestione con il comando:

> configure network ipv4 manual 192.168.10.49 255.255.0.0 192.168.255.254

Nota: per impostazione predefinita, questa configurazione viene applicata all'interfaccia di gestione.

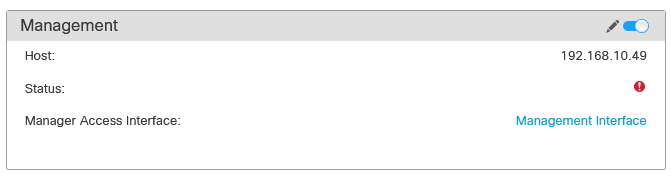

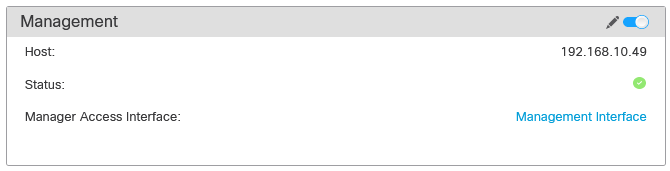

Passaggio 8. Tornare all'interfaccia utente di FMC e riattivare Gestione spostando il dispositivo di scorrimento sulla posizione On.

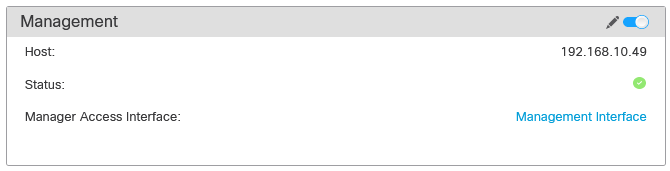

Passaggio 9. Tenere presente che il ripristino della connessione di gestione può richiedere tempo. La riuscita della riconnessione è indicata come illustrato nella seguente immagine:

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

È possibile verificare la connettività di gestione tramite la CLI FTD. A tal fine, è necessario connettersi alla CLI, in modalità Clish eseguire questo comando:

> sftunnel-status

SFTUNNEL Start Time: Fri Apr 12 01:27:55 2024

------OUTPUT OMITTED------

***********************

**RPC STATUS****192.168.10.40*************

'last_changed' => 'Fri Apr 12 01:09:19 2024',

'active' => 1,

'ipv6' => 'IPv6 is not configured for management',

'uuid_gw' => '',

'uuid' => '4a6e43f6-f5c7-11ee-97d5-a1dcfaf53393',

'name' => '192.168.10.40',

'ip' => '192.168.10.40'

Check routes:

No peers to check

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

-

Per verificare lo stato della connessione di gestione nella CLI FTD, eseguire il comando show sftunnel status brief. Osservate l'output di una connessione inattiva, indicata dall'assenza di dettagli connessi per il canale peer e da informazioni heartbeat mancanti.

> sftunnel-status-brief

PEER:192.168.10.40

Registration: Completed.

Connection to peer '192.168.10.40' Attempted at Fri Apr 19 21:14:23 2024 UTC

Last disconnect time : Fri Apr 19 21:14:23 2024 UTC

Last disconnect reason : Both control and event channel connections with peer went down

Una connessione integra tra i dispositivi viene confermata quando il comando sftunnel-status-brief alla CLI di FTD genera un output che include un canale peer connesso alle informazioni e ai dati heartbeat.

> sftunnel-status-brief

PEER:192.168.10.40

Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '192.168.10.40' via '192.168.10.49'

Peer channel Channel-B is valid type (EVENT), using 'eth0', connected to '192.168.10.40' via '192.168.10.49'

Registration: Completed.

IPv4 Connection to peer '192.168.10.40' Start Time: Fri Apr 19 21:12:59 2024 UTC

Heartbeat Send Time: Fri Apr 19 21:13:00 2024 UTC

Heartbeat Received Time: Fri Apr 19 21:13:23 2024 UTC

Last disconnect time : Fri Apr 19 21:12:57 2024 UTC

Last disconnect reason : Process shutdown due to stop request from PM

- Per controllare la connettività di rete, eseguire il ping del centro di gestione dall'interfaccia di gestione e immettere ping system fmc_ip nella CLI di FTD.

Informazioni correlate

Feedback

Feedback