Introduzione

Questo documento descrive Virtual Routing and Forwarding (VRF) in Cisco Secure Firewall Threat Defense (FTD).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco

Secure Firewall Threat Defense (FTD)Secure Firewall Threat Defense (FTD)

Virtual Routing and Forwarding (VRF) - Protocolli di routing dinamico (OSPF, BGP)

Licenze

Nessuna licenza specifica richiesta, la licenza di base è sufficiente

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco

Secure Firewall Threat Defense (FTD), Secure Firewall Management Center (FMC) versione 7.2.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

OSPF (Open Shortest Path First) Virtual Routing and Forwarding (VRF) è stata aggiunta nel software FTD versione 6.6.

I vantaggi offerti da questa funzione sono:

- Separazione delle tabelle di routing

- Segmenti di rete con sovrapposizioni negli spazi di indirizzi IP

- VRF-lite

- Supporto di più istanze di FXOS per i casi di utilizzo della migrazione a più contesti

- BGP

Route Leak Support-v4v6 e BGPv6 VTI Support sono state aggiunte funzionalità nel software FTD versione 7.1.

Panoramica delle funzionalità

Supporto VRF

| Sul dispositivo bootflash o slot0: |

Numero massimo router virtuali |

| ASA |

10-20 |

| Firepower 1000* |

5-10 *1010 (7.2+) |

| Firepower 2100 |

10-40 |

| Firepower 3100 |

15-100 |

| Firepower 4100 |

60-100 |

| Firepower 9300 |

60-100 |

| FTD virtuale |

30 |

| ISA 3000 |

10(7.0+) |

Limiti VRF per blade con modalità nativa

Criteri di routing

| Politiche |

VRF globale |

VRF utente |

| Route statica |

ľaddio |

ľaddio |

| OSPPFv2 |

ľaddio |

ľaddio |

| OSPFv3 |

ľaddio |

◄ |

| RIP |

ľaddio |

◄ |

| BGPv4 |

ľaddio |

ľaddio |

| BGPv6 |

ľaddio |

†(7.1+) |

| IRB (BVI) |

ľaddio |

ľaddio |

| EIGRP |

ľaddio |

◄ |

Reti sovrapposte

| Politiche |

Non sovrapposto |

Reti sovrapposte |

| Routing e IRB |

ľaddio |

ľaddio |

| AVC |

ľaddio |

ľaddio |

| Decrittografia SSL |

ľaddio |

ľaddio |

| Rilevamento di intrusioni e malware (IPS e criteri file) |

ľaddio |

ľaddio |

| VPN |

ľaddio |

ľaddio |

| Analisi degli eventi malware (profili host, IoC, traiettoria dei file) |

ľaddio |

◄ |

| Threat Intelligence (TID) |

ľaddio |

◄ |

Configurazione

CCP

Passaggio 1. Passa a Devices > Device Management e modificare l'FTD da configurare.

Passaggio 2. Passare alla scheda Routing

Passaggio 3. Clic Manage Virtual Routers .

Passaggio 4. Clic Add Virtual Router .

Passaggio 5. Nella casella Aggiungi router virtuale immettere un nome e una descrizione per il router virtuale.

Passaggio 6. Clic Ok .

Passaggio 7. Per aggiungere interfacce, selezionare l'interfaccia sotto Available Interfaces , quindi fare clic su Add .

Passaggio 8. Configurare il routing nel router virtuale.

- OSPF

- RIP

- BGP

- Routing statico

- Multicast

FDM

Passaggio 1. Passa a Device > Routing .

Passaggio 2.

- Se non sono stati creati router virtuali, fare clic su

Add Multiple Virtual Routers , quindi scegliere Create First Customer Virtual Router .

- Fare clic sul pulsante + nella parte superiore dell'elenco di router virtuali per crearne uno nuovo.

Passaggio 3. Nella scheda Add Virtual Router casella. Immettere nome e descrizione del router virtuale.

Passaggio 4. Fare clic su + per selezionare le interfacce che devono far parte del router virtuale.

Passaggio 5. Clic Ok .

Passaggio 6. Configurare il routing Virtual Router.

- OSPF

- RIP

- BGP

- Routing statico

- Multicast

API REST

CCP

Il CCP supporta CRUD operazioni su router virtuali.

Il percorso delle chiamate ai router virtuali è in Devices > Routing > virtualrouters

FDM

FDM supporta operazioni CRUD complete su router virtuali.

Il percorso delle chiamate ai router virtuali è in Devices > Routing > virtualrouters

Scenari d'uso

Provider di servizi

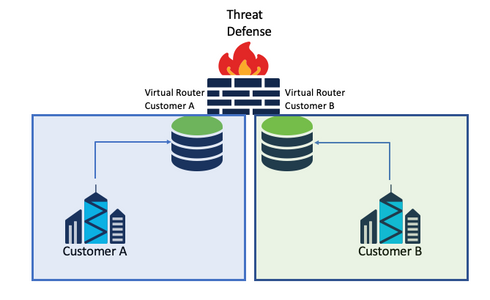

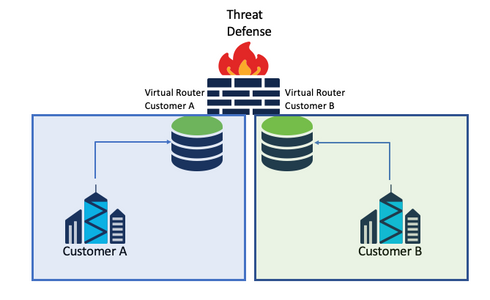

In tabelle di routing separate, due reti non sono correlate tra loro e non esiste alcuna comunicazione tra di esse.

Considerazioni:

- In questo scenario non sono previste considerazioni speciali.

Risorse condivise

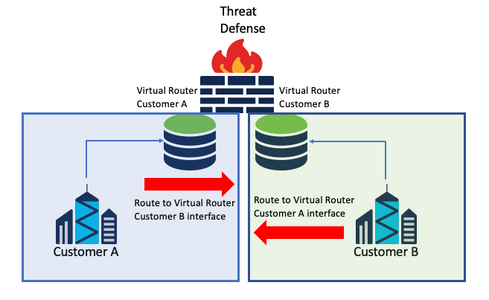

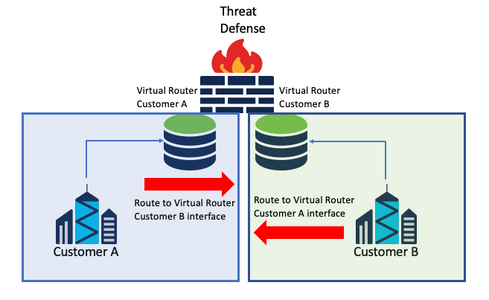

Interconnettere due router virtuali per condividere le risorse di ciascuno di essi e disporre di connettività da Customer A a Customer B e viceversa.

Considerazioni:

- In ogni router virtuale configurare una route statica che punti alla rete di destinazione con l'interfaccia dell'altro router virtuale.

Esempio:

Nel router virtuale per Customer A, aggiungere una route con come destinazione Customer B senza alcun indirizzo IP come gateway (non è necessaria, è nota come route leaking ).

Ripetere la stessa procedura per Customer B.

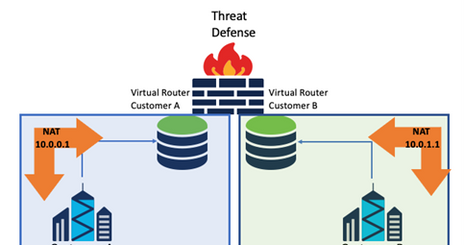

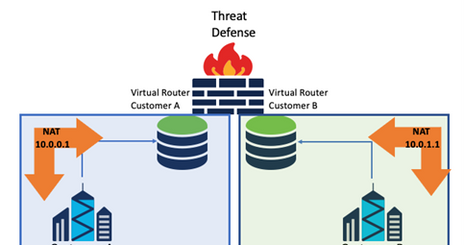

Sovrapposizione della rete con gli host che comunicano tra loro

Sono disponibili 2 router virtuali con gli stessi indirizzi di rete e con lo scambio di traffico tra di essi.

Considerazioni:

Per consentire la comunicazione tra le due reti, configurare un NAT due volte per ignorare l'indirizzo IP di origine e inserire un indirizzo IP falso.

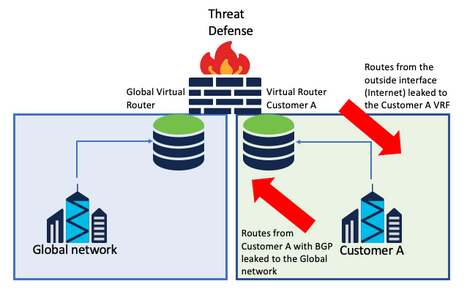

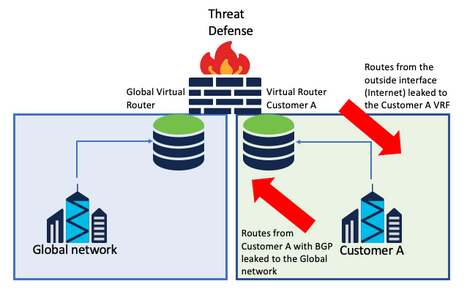

Perdita della route BGP

Esiste un router virtuale definito dall'utente e le route da tale router virtuale devono essere trapelate al router virtuale globale.

L'interfaccia esterna instrada dall'interfaccia globale per trapelare nel router virtuale definito dall'utente.

Considerazioni:

- Assicurarsi che la versione FTD sia 7.1+.

- Utilizzare le opzioni Importa/Esporta in

BGP > IPv4 menu.

- Utilizza route-map per la distribuzione.

Verifica

Per verificare che il router virtuale sia stato creato, utilizzare i seguenti comandi:

firepower# show vrf

Name VRF ID Description Interfaces

VRF_A 1 VRF A DMZ

firepower# show vrf detail

VRF Name: VRF_A; VRF id = 1 (0x1)

VRF VRF_A (VRF Id = 1);

Description: This is VRF for customer A

Interfaces:

Gi0/2

Address family ipv4 (Table ID = 1 (0x1)):

...

Address family ipv6 (Table ID = 503316481 (0x1e000001)):

...

VRF Name: single_vf; VRF id = 0 (0x0)

VRF single_vf (VRF Id = 0);

No interfaces

Address family ipv4 (Table ID = 65535 (0xffff)):

...

Address family ipv6 (Table ID = 65535 (0xffff)):

...

Risoluzione dei problemi

I comandi necessari per raccogliere e diagnosticare le informazioni sul VRF sono:

Tutti i VRF

show route allshow asp table routing allpacket tracer

VRF globale

show routeshow [bgp|ospf] [subcommands]

VRF definita dall'utente

show route [bgp|ospf] vrf {name}

Collegamenti correlati

Guida alla configurazione dei dispositivi di Cisco Secure Firewall Management Center, 7.2 - Router virtuali Cisco Secure Firewall Management Center - Cisco

Guida alla configurazione di Cisco Secure Firewall Device Manager, versione 7.2 - Router virtuali Cisco Secure Firewall Threat Defense - Cisco

Feedback

Feedback