Introduzione

In questo documento vengono descritti i problemi causati dai blocchi di riduzione della superficie di attacco di Microsoft Intune che utilizzano la funzionalità degli strumenti di sistema copiati o rappresentati nei sistemi gestiti da Microsoft Intune, che a sua volta causa il mancato completamento degli aggiornamenti di Secure Endpoint.

Fare riferimento alla documentazione relativa alle funzionalità: https://learn.microsoft.com/en-us/defender-endpoint/attack-surface-reduction

Problema

Possiamo riscontrare problemi con gli aggiornamenti o l'installazione di Secure Endpoint, che sono rappresentati da questi errori e indicatori.

Per stabilire se questa funzionalità interferisce con gli aggiornamenti degli endpoint sicuri, è possibile utilizzare diversi indicatori.

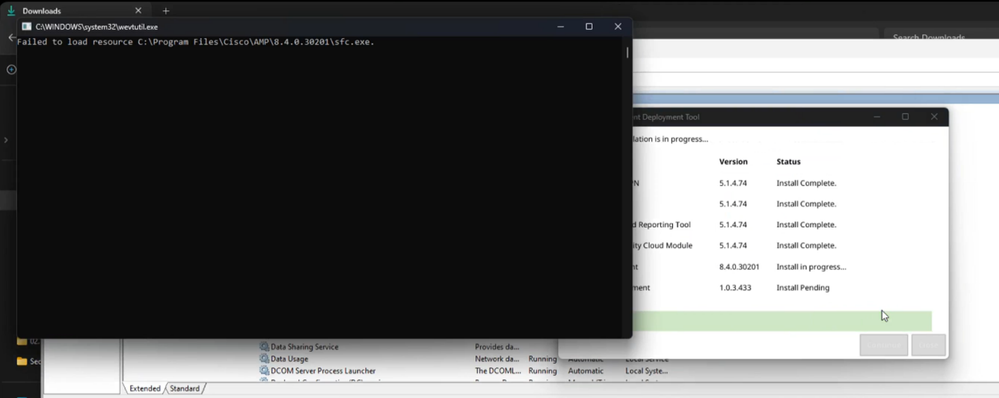

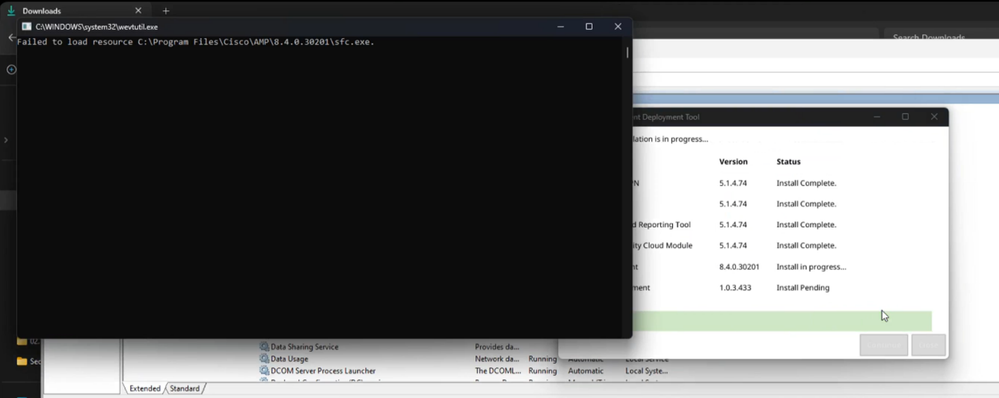

Indicatore 1: durante la distribuzione, verrà visualizzata questa finestra popup al termine dell'installazione. Notare che il popup è abbastanza rapido e non c'è nessun altro richiamo di errori una volta completata l'installazione.

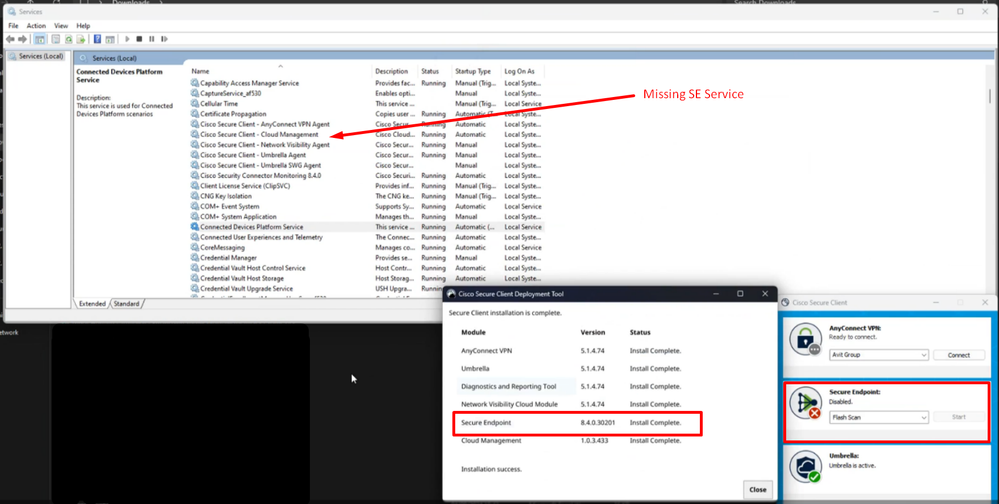

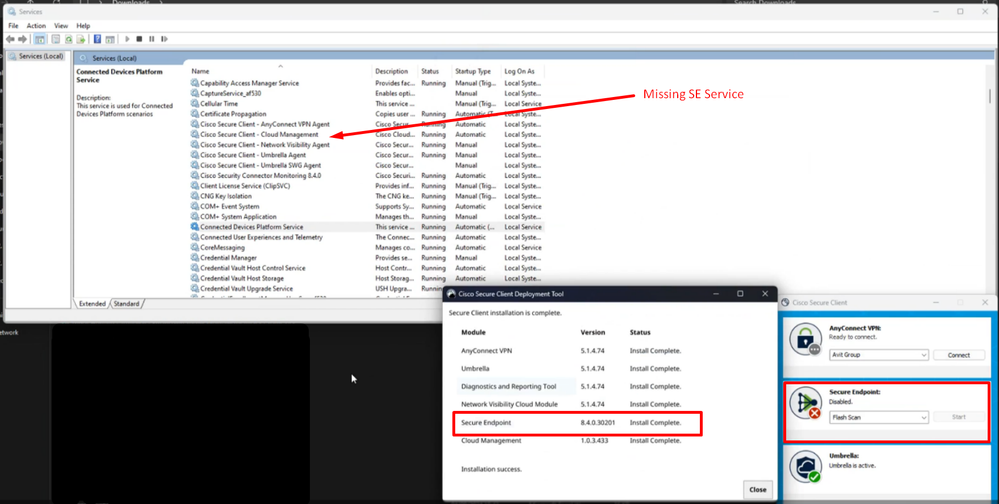

Indicatore n. 2: dopo l'installazione, notare che lo stato dell'endpoint protetto è disabilitato nell'interfaccia utente.

Inoltre, il servizio Secure Endpoint Service (sfc.exe) è completamente mancante in Task Manager — > Servizi

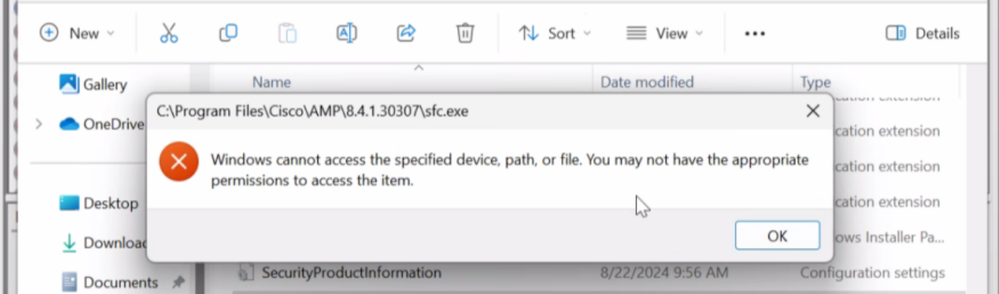

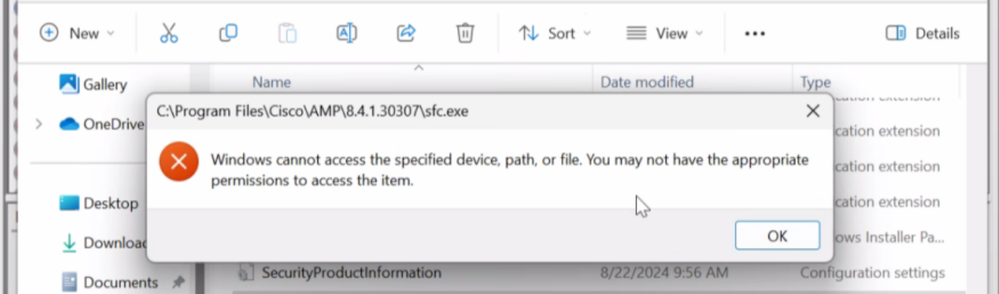

Indicatore 3: se si passa alla posizione di Cisco Secure Endpoint in C:\Program Files\Cisco\AMP\version e si tenta di avviare il servizio manualmente, si ottiene l'autorizzazione di accesso negata anche per l'account admin locale

Indicatore n.4: Se esaminiamo immpro_install.log che fa parte del pacchetto diagnostico possiamo osservare un simile rifiuto di accesso che è simile a questo output.

Example #1:

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: Util::GetFileSHA256: unable to generate file fp: C:\Program Files\Cisco\AMP\8.4.1.30307\sfc.exe, 0

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: VerifyFile: Failed to grab hash of C:\Program Files\Cisco\AMP\8.4.1.30307\sfc.exe, aborting

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: VerifyAllInstalledFiles: Failed to verify $AMP_INSTALL$\8.4.1.30307\sfc.exe

Example #2:

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: imn_error: fp_gen_internal: failed to open file C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe : 5 : Access is denied.

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: Util::GetFileSHA256: unable to generate file fp: C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe, 0

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: VerifyFile: Failed to grab hash of C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe, aborting

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: VerifyAllInstalledFiles: Failed to verify $AMP_INSTALL$\8.4.1.30299\sfc.exe

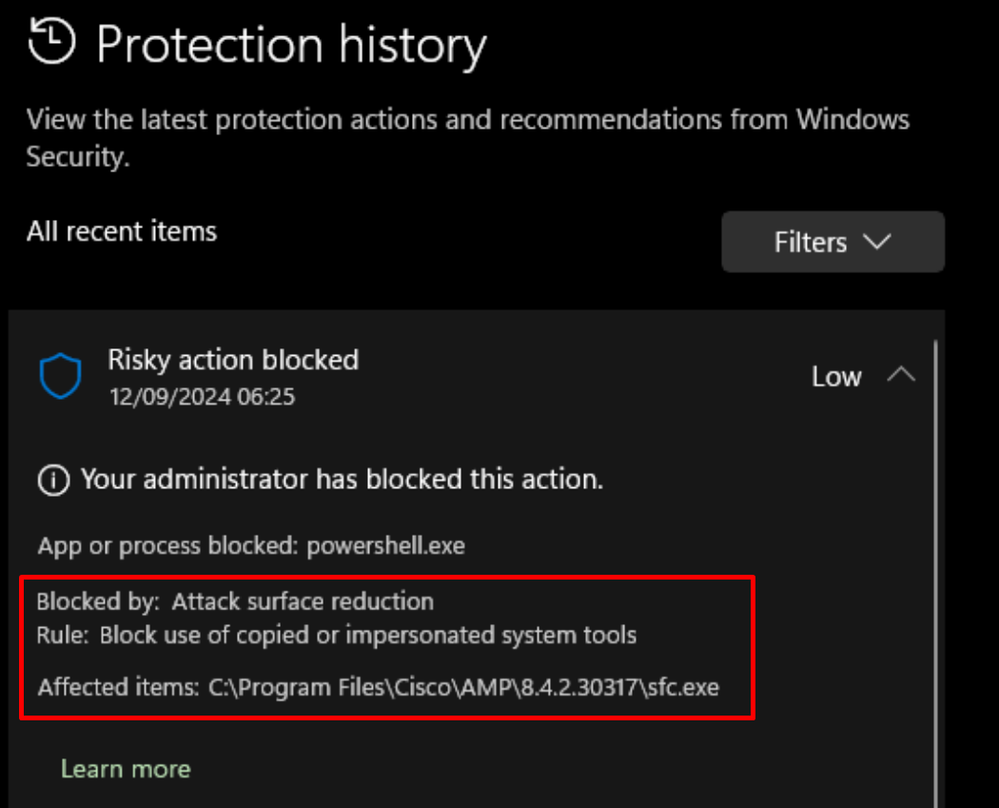

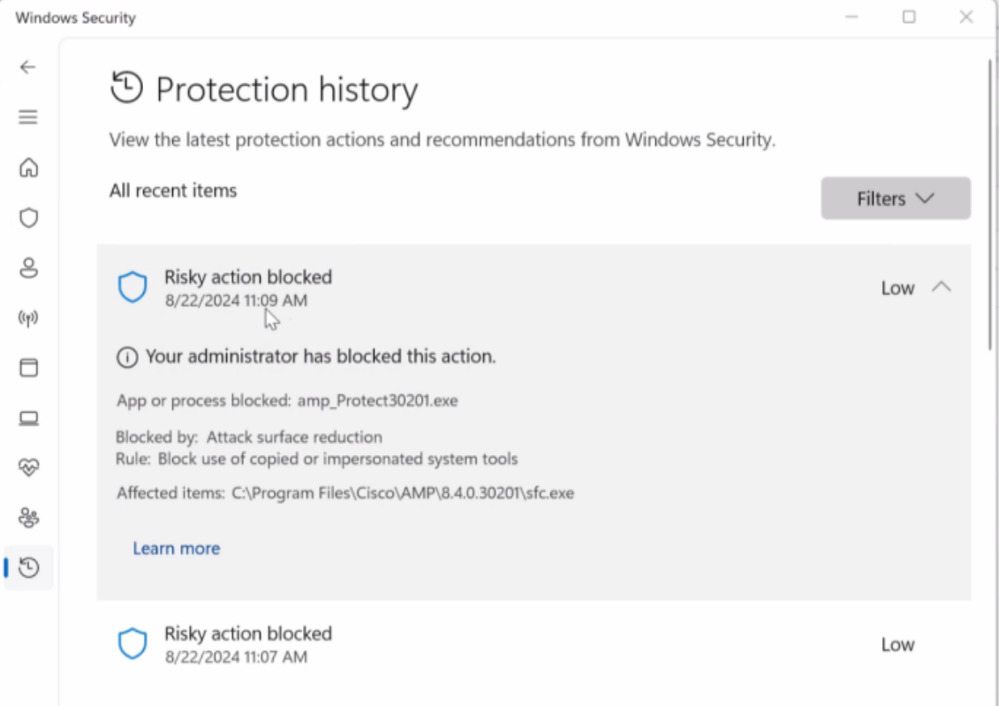

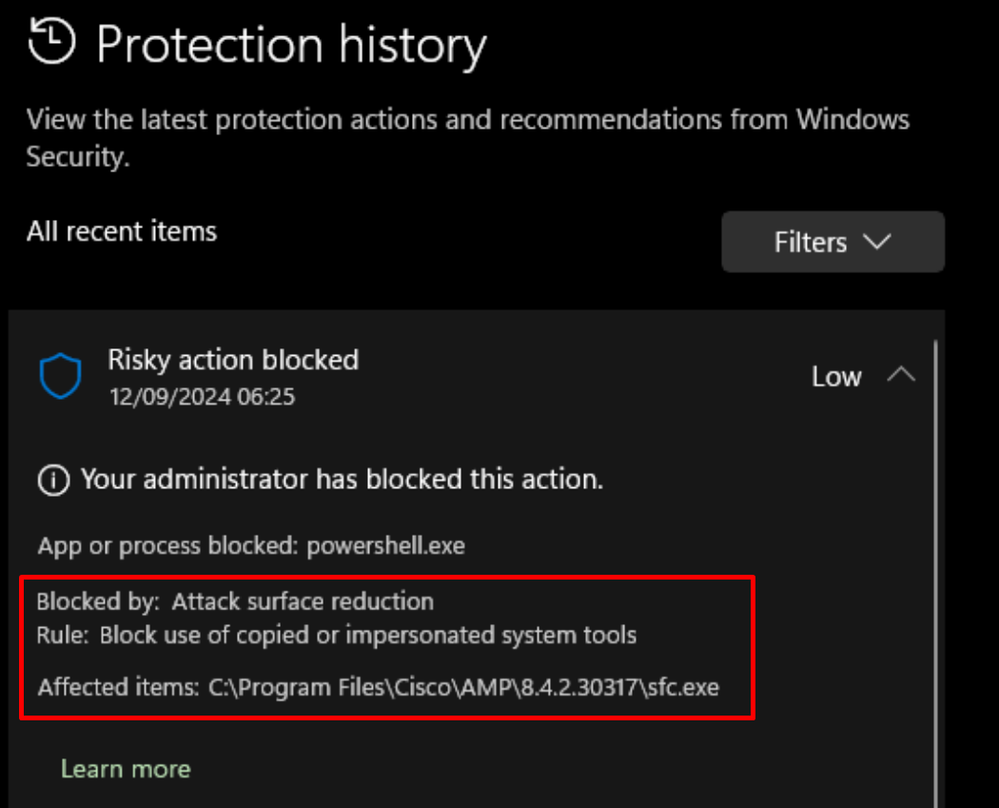

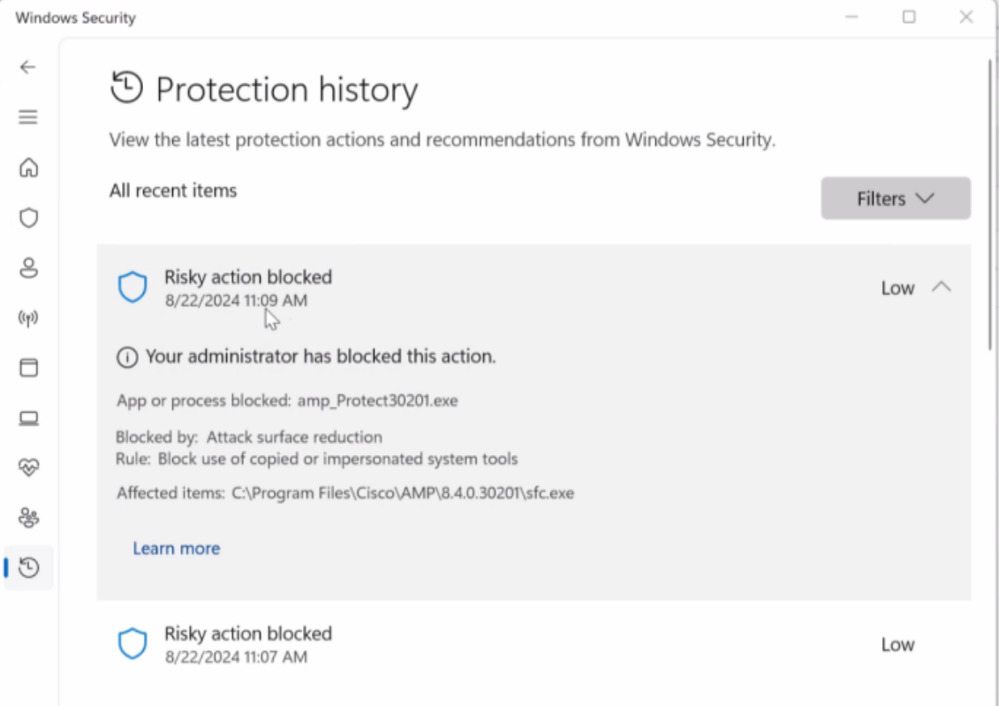

Indicatore 5: se in Protezione di Windows si passa a Cronologia protezione cercare questi tipi di messaggi di registro.

Tutto ciò indica che l'endpoint sicuro è bloccato da un'applicazione di terze parti. In questo scenario, il problema è stato rilevato sugli endpoint gestiti di Intune con la riduzione della superficie di attacco configurata in modo errato o non configurata. Blocca l'uso della funzionalità di sistema copiata o rappresentata.

Soluzione alternativa

Si consiglia di consultare la configurazione di questa funzionalità con lo sviluppatore dell'applicazione o di consultare ulteriormente questa funzionalità tramite la knowledge base.

Per una correzione immediata, è possibile spostare l'endpoint gestito in una configurazione meno restrittiva oppure disattivare temporaneamente questa funzionalità in modo esplicito fino a quando non vengono eseguiti i passaggi appropriati.

Questa è l'impostazione del portale di amministrazione di Intune utilizzata come misura temporanea per ripristinare la connettività dell'endpoint sicuro.

Attenzione: se si verifica questo problema, è necessario avviare l'installazione completa perché sfc.exe mancante

Feedback

Feedback