Introduzione

In questo documento viene descritta l'integrazione tra l'autenticazione ESA (Email Security Appliance) e OKTA per SAML (Security Assertion Markup Language).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Active Directory

- Cisco Email Security Appliance 13.x.x o versioni successive

- OKTA

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

OKTA è un provider di servizi di autenticazione a due fattori che aggiunge un livello di sicurezza all'autenticazione SAML.

SAML è un metodo di federazione per le autenticazioni. È stato sviluppato per fornire un accesso sicuro e separare il provider di identità e il provider di servizi.

Il provider di identità (IdP) è l'identità che memorizza tutte le informazioni degli utenti per consentire l'autenticazione (ciò significa che OKTA dispone di tutte le informazioni utente per confermare e approvare una richiesta di autenticazione).

L'ESA è il provider di servizi (SP).

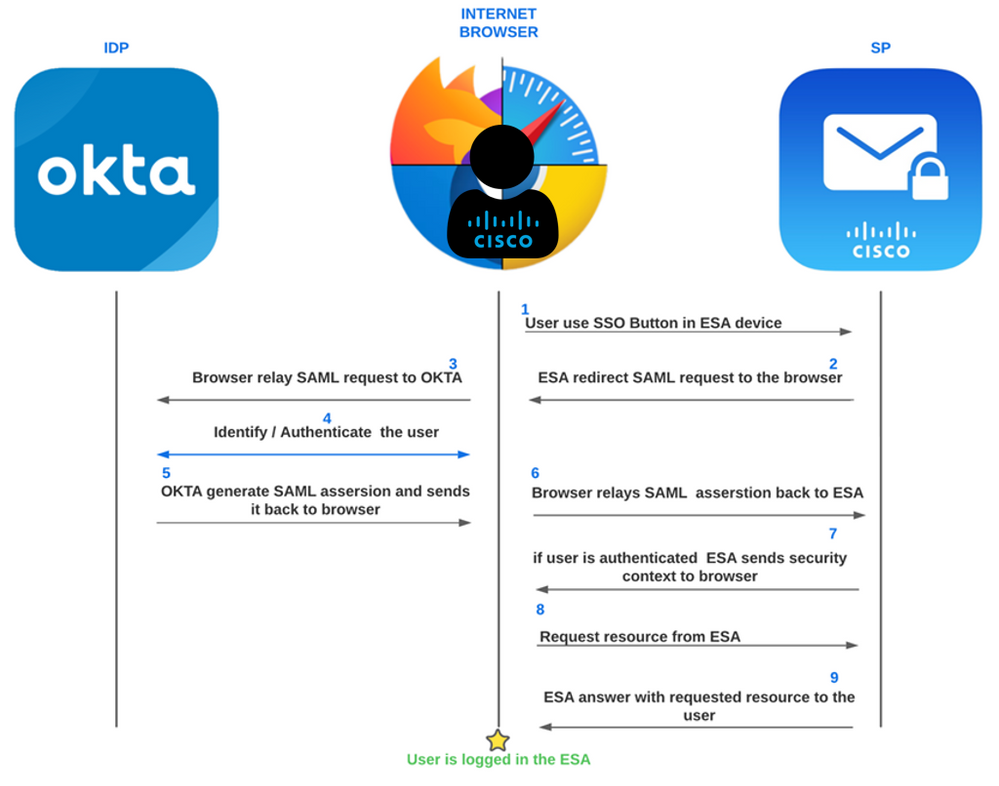

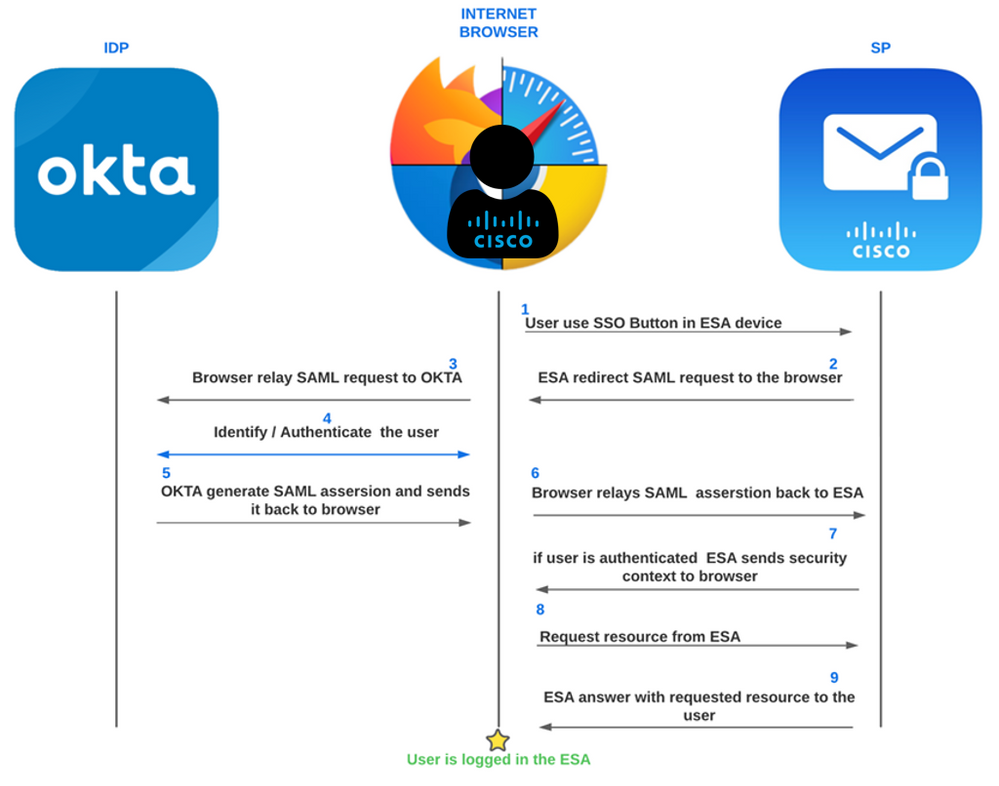

Processo SAML ESA OKTA

Processo SAML ESA OKTA

Configurazione

Configurazione OKTA

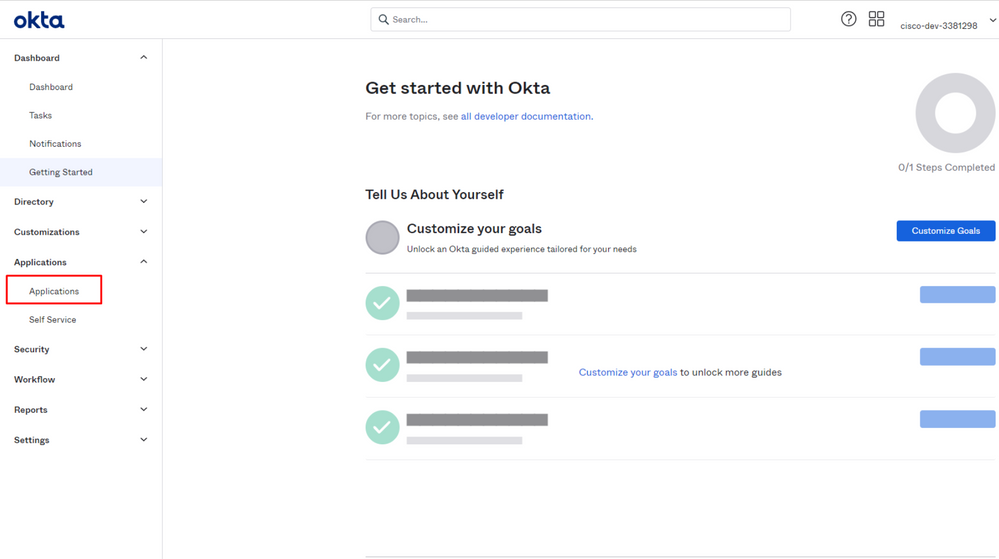

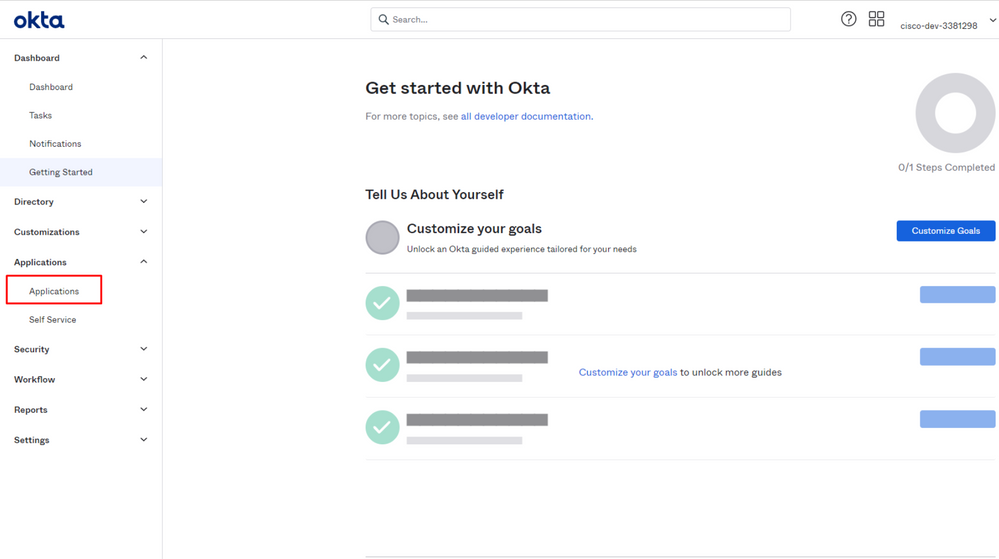

- Crea OKTA

Application. Passare quindi a Applications.

Per iniziare

Per iniziare

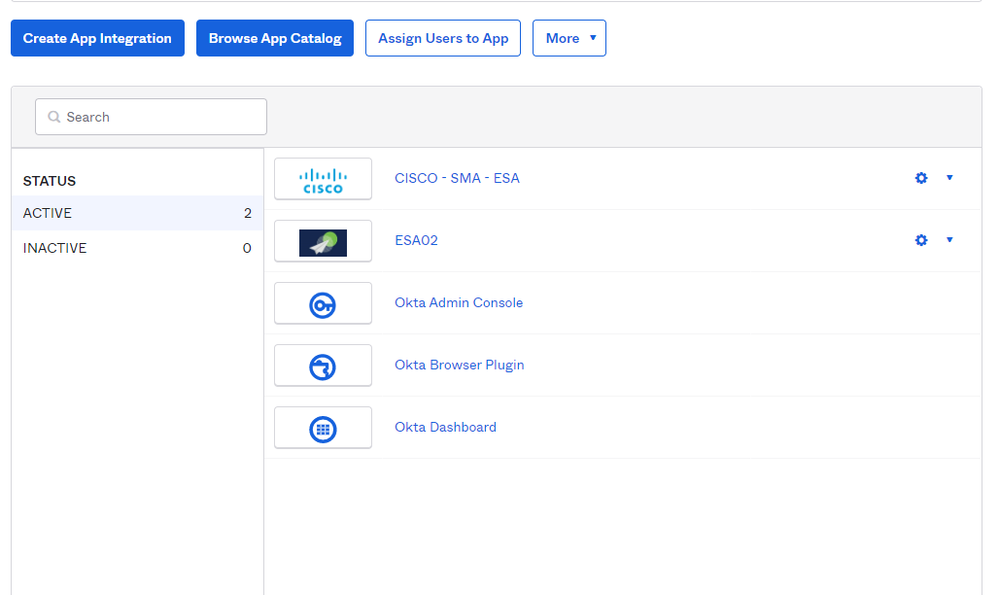

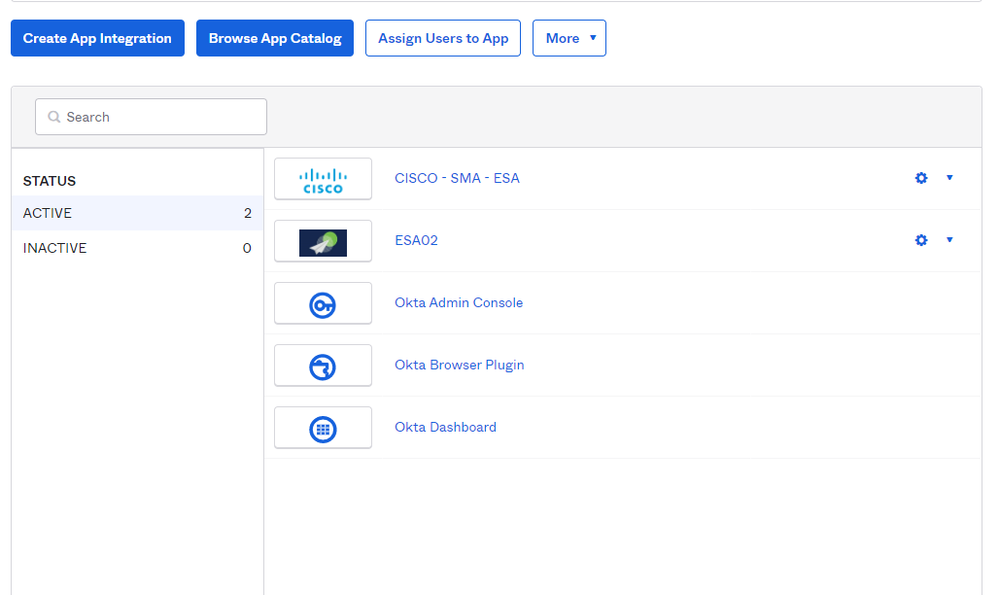

- Fare clic su

Create App Integration.

Processo di integrazione Okta

Processo di integrazione Okta

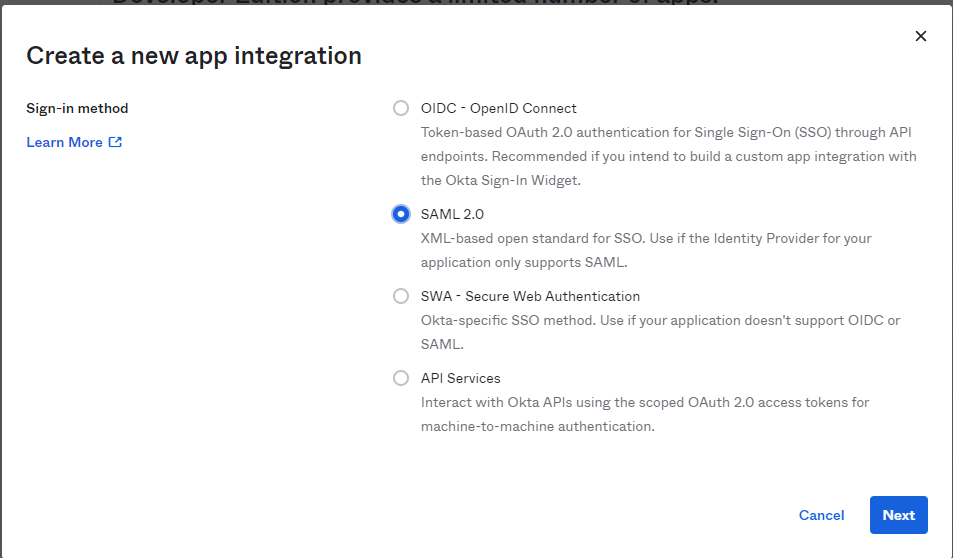

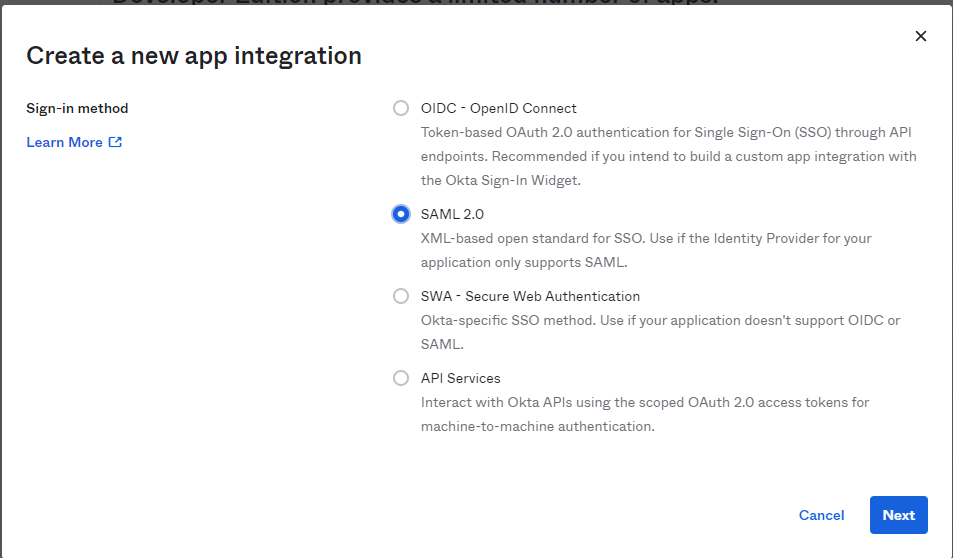

- Scegli

SAML 2.0 come mostrato nell'immagine.

Okta SAML 2.0

Okta SAML 2.0

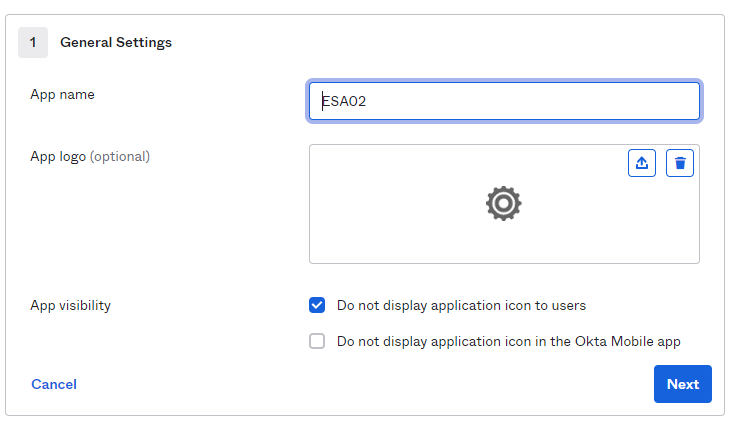

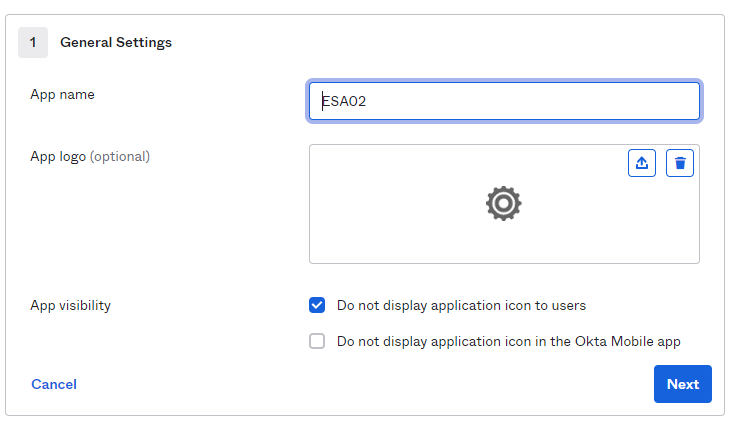

- Modificare la configurazione per l'integrazione e configurare un nome per l'integrazione, il logo e le opzioni relative alla visibilità. Fare clic su

nextcome mostrato nell'immagine.

Nome applicazione Okta

Nome applicazione Okta

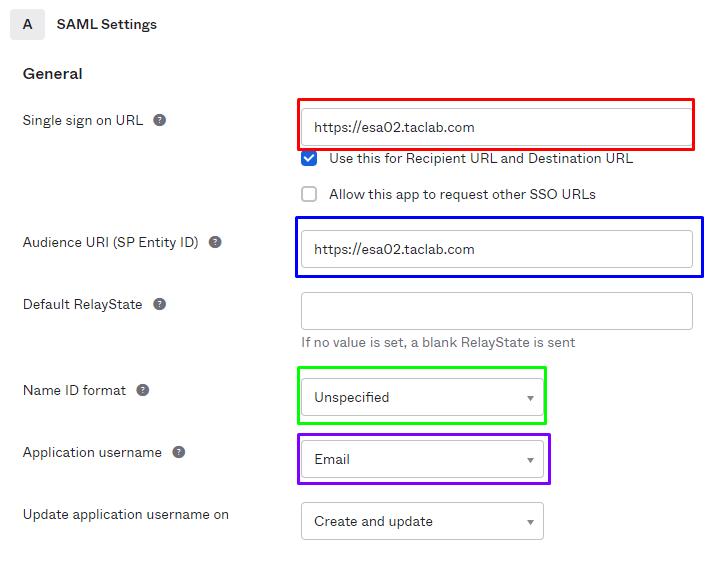

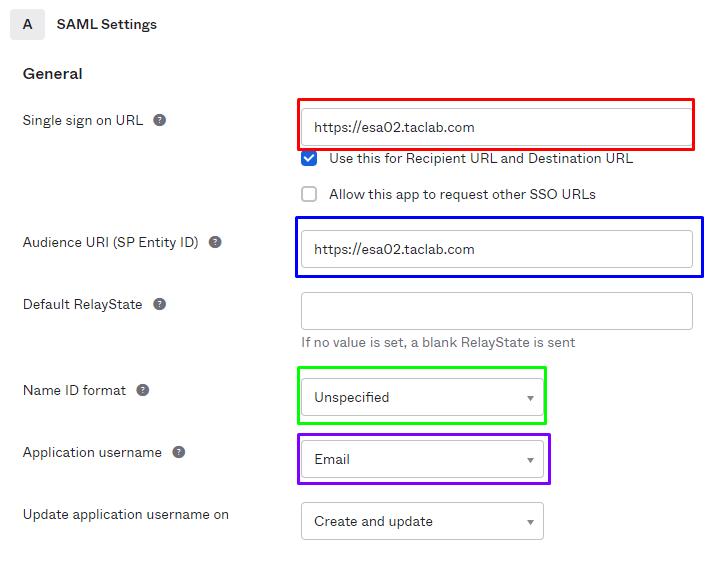

- In questo passaggio verrà configurata la parte più importante dell'IdP in modo da consentire agli utenti di eseguire l'autenticazione e inviare i parametri corretti in SAML.

Configurazione Okta

Configurazione Okta

- URL Single Sign-On: la posizione in cui l'asserzione SAML viene inviata con HTTP POST. Questo URL viene spesso indicato come URL del servizio consumer di asserzione SAML (ACS) per l'applicazione.

Questa opzione viene utilizzata nell'immagine dei passaggi 5 e 6 relativi al funzionamento di OKTA.

- Utilizzare questa opzione per URL destinatario e URL destinazione: Contrassegnare l'opzione.

- URI gruppo di destinatari (ID entità SP): identificatore univoco definito dall'applicazione che rappresenta il gruppo di destinatari dell'asserzione SAML. Nella maggior parte dei casi si tratta dell'ID entità SP dell'applicazione. Configurare lo stesso come URL Single Sign-On.

- Nome utente applicazione: determina il valore predefinito per un nome utente applicazione utente. Il nome utente dell'applicazione viene utilizzato per l'istruzione Subject dell'asserzione. Utilizzare l'indirizzo e-mail.

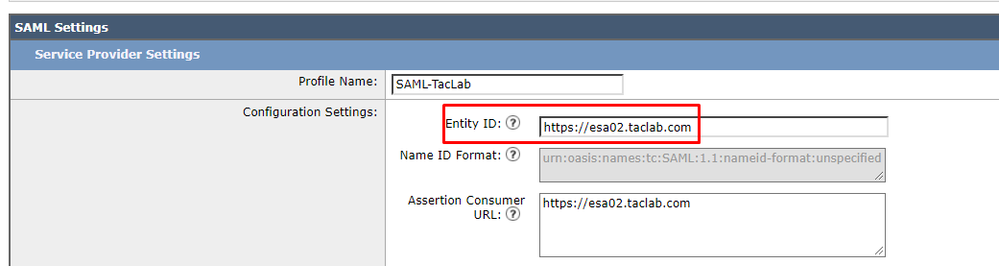

Per questo, è necessario configurare la stessa ESA da System Administration > SAML > Service Provider Settings.

Impostazioni ESA SAML

Impostazioni ESA SAML

Nota: ricordarsi che l'URL di accesso e l'URI del pubblico devono corrispondere all'URL di accesso ESA.

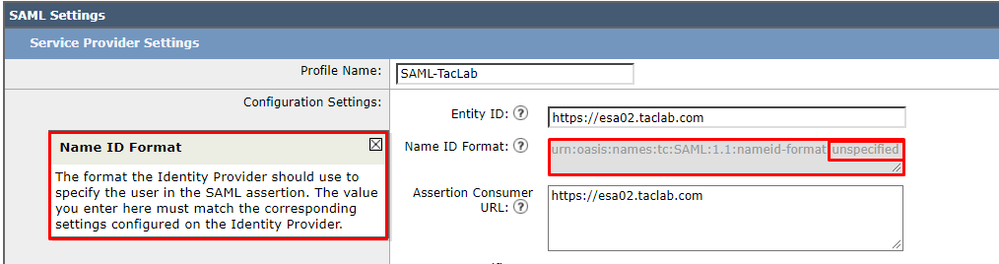

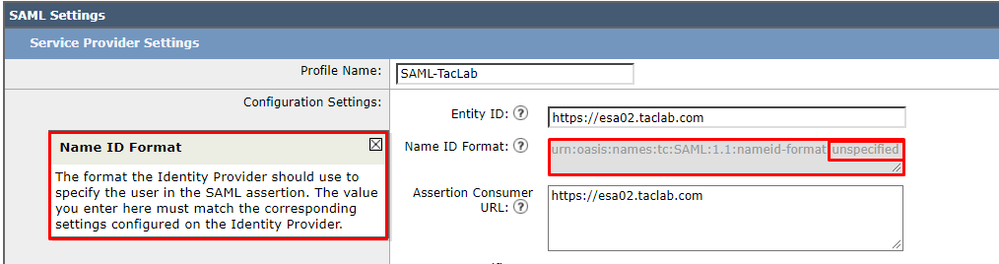

- Formato ID nome: identifica le regole e i vincoli di elaborazione SAML per l'istruzione Subject dell'asserzione. Utilizzare il valore predefinito 'Unspecified' a meno che l'applicazione non richieda esplicitamente un formato specifico. Il formato ID del nome non è specificato e l'ESA non richiede un formato ID specificato.

Formato ID nome ESA

Formato ID nome ESA

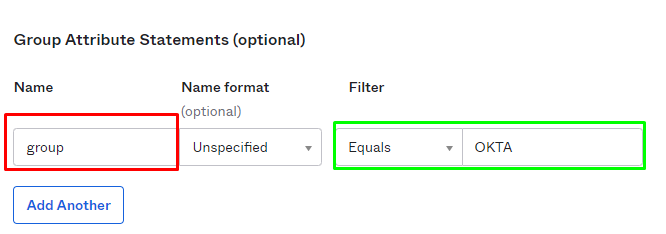

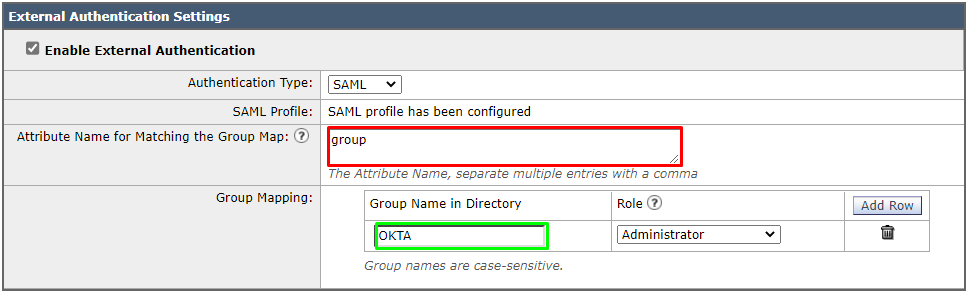

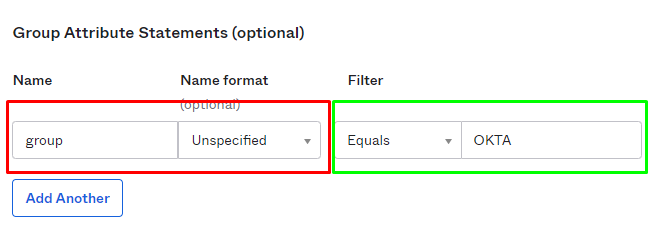

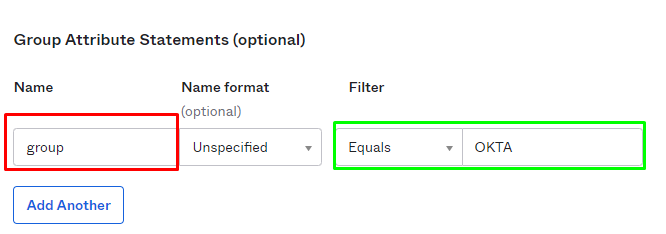

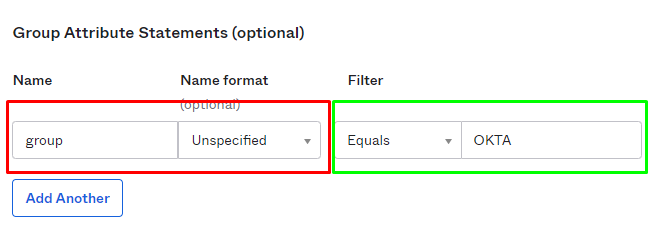

- Per il passo successivo, configurare il modo in cui l'ESA cerca i parametri ricevuti dall'IdP in modo da trovare una corrispondenza per gli utenti selezionati nel gruppo.

Nelle stesse finestre del Passaggio 5., passare a Group Attribute Statements e configurare i parametri successivi per consentire l'autenticazione.

Istruzioni di attributi gruppo OKTA

Istruzioni di attributi gruppo OKTA

- Nome: Configurare la parola usata nell'ESA per

External Authentication Settigns tramite SAML (con distinzione tra maiuscole e minuscole).

- Filtro: Configura

equals e il nome del gruppo che si desidera usare per trovare una corrispondenza nel dispositivo ESA per External Authentication Settings.

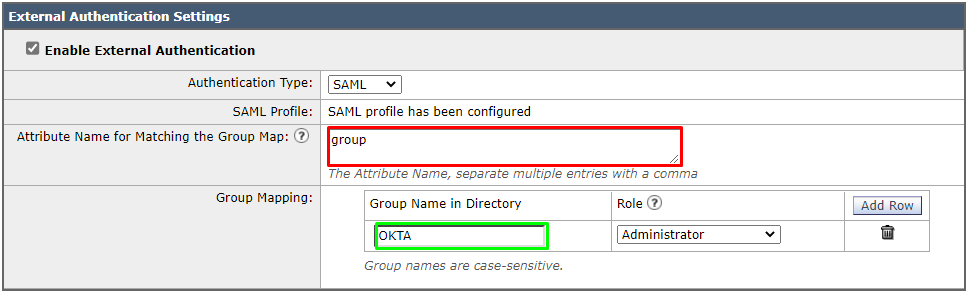

(L'immagine seguente è solo un esempio di come appare quando si finisce la parte di configurazione di ESA).

Configurazione autenticazione esterna ESA SAML

Configurazione autenticazione esterna ESA SAML

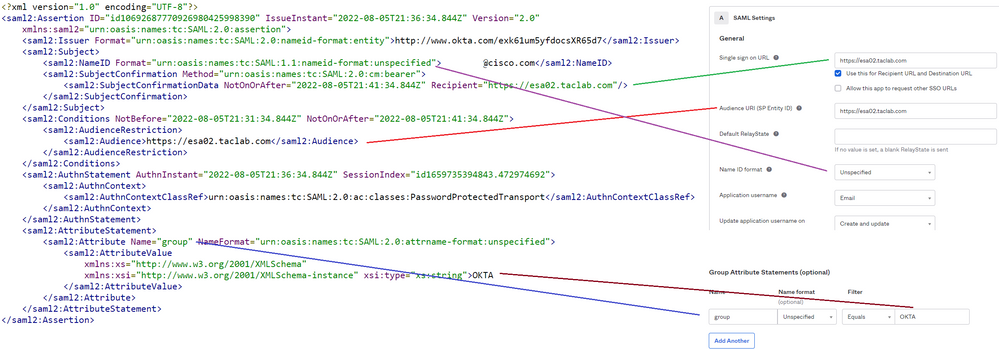

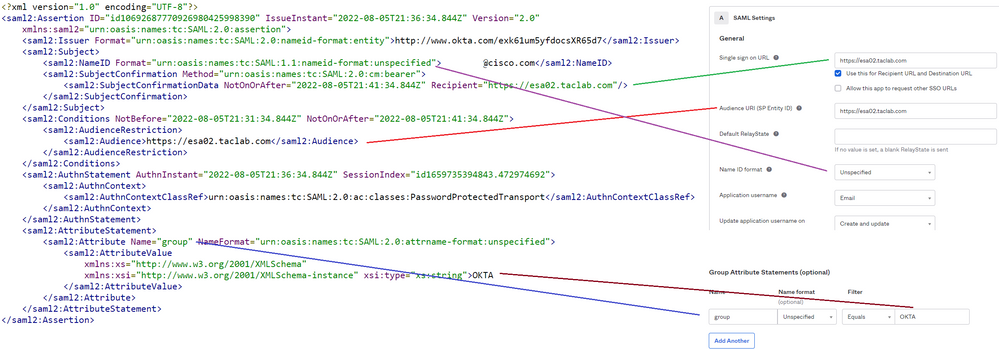

- Solo per la fase di verifica, controllare l'anteprima di SAML Assertion.

Informazioni metadati OKTA

Informazioni metadati OKTA

In seguito, sarà possibile fare clic su next.

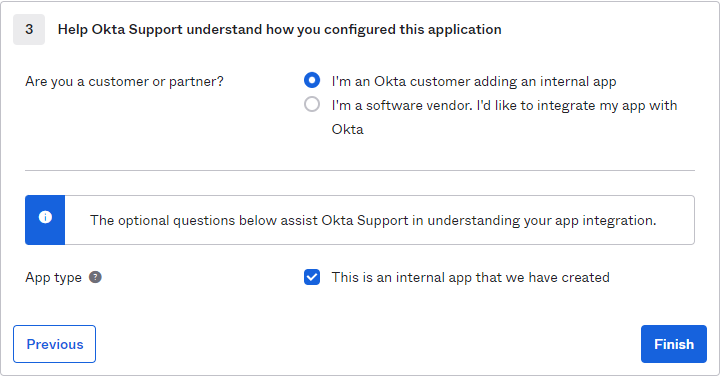

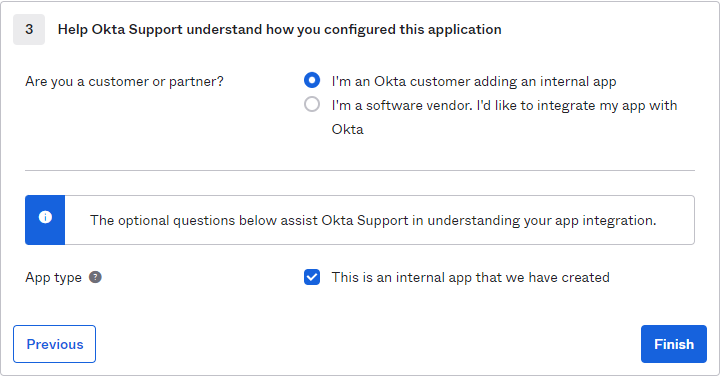

- Per finalizzare l'applicazione in OKTA, è possibile configurare i parametri come illustrato nell'immagine seguente.

Completamento dell'integrazione delle app in corso

Completamento dell'integrazione delle app in corso

Fare clic sul pulsante Finish come nell'immagine.

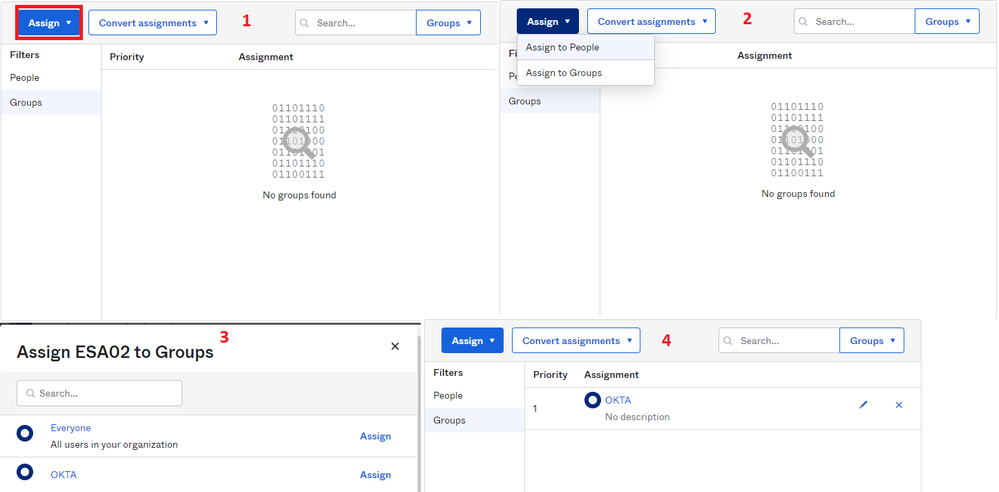

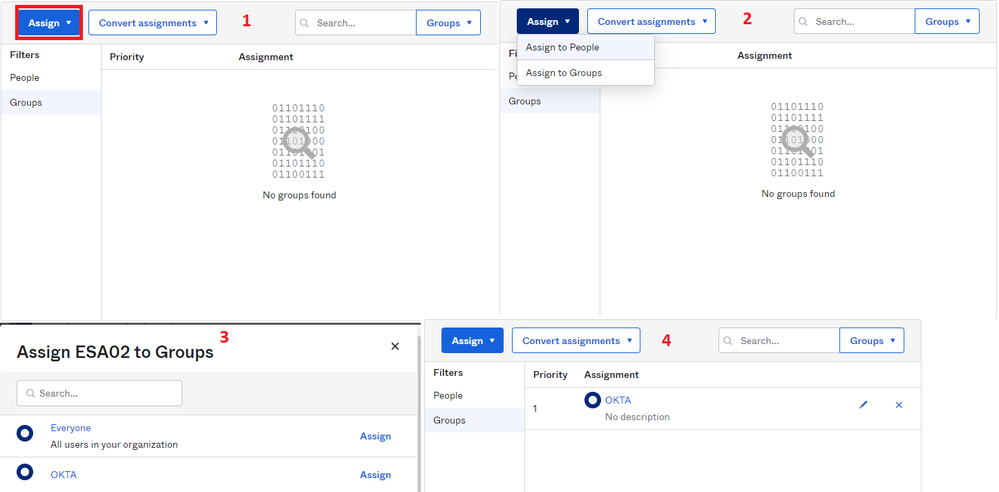

- Per finalizzare la configurazione in OKTA, è necessario passare all'applicazione e scegliere le assegnazioni e gli utenti o i gruppi per i quali si consente l'autenticazione nell'applicazione.

OKTA assegnazione gruppi utenti

OKTA assegnazione gruppi utenti

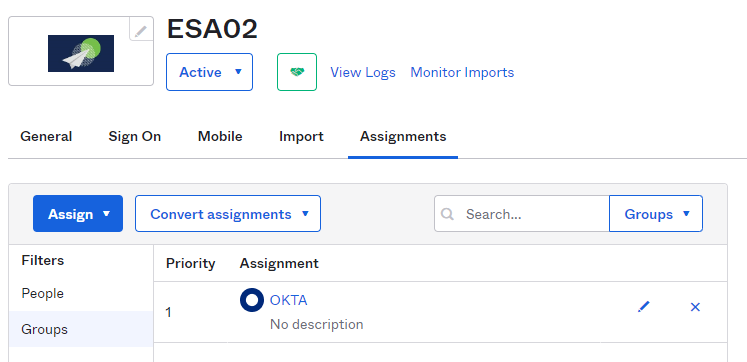

- Il risultato è come mostrato nella seguente immagine:

Gruppi assegnati OKTA

Gruppi assegnati OKTA

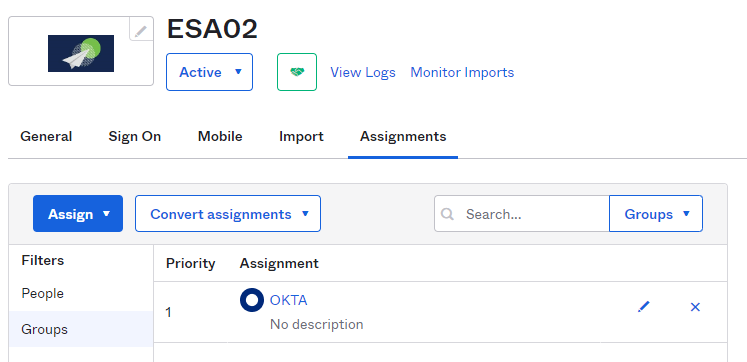

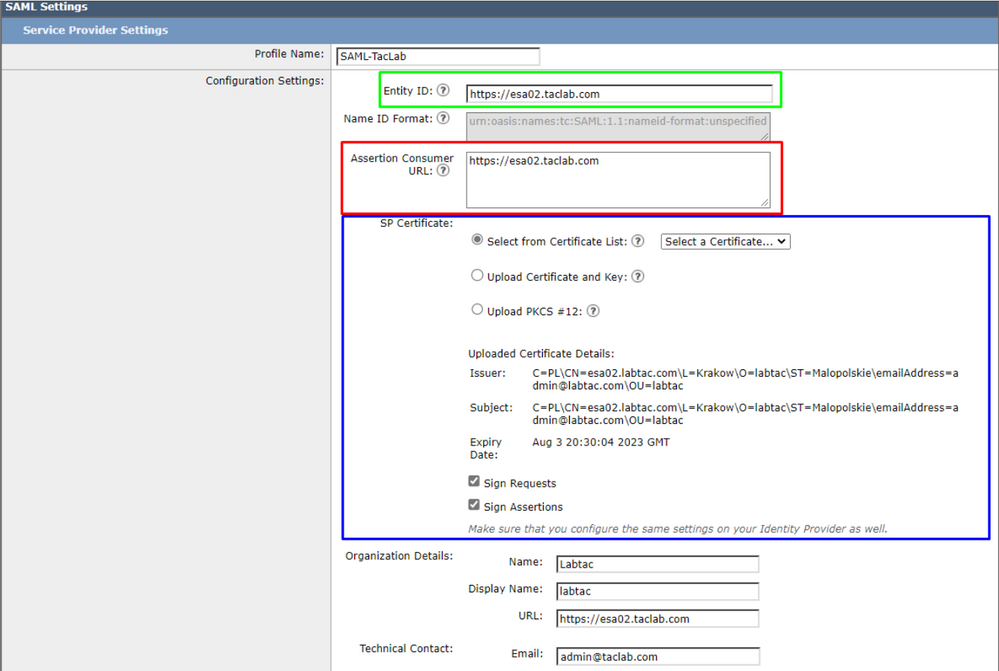

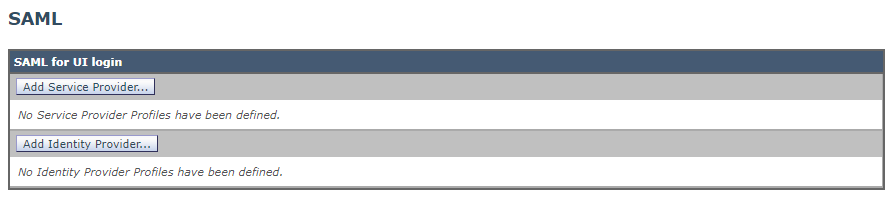

Configurazione ESA

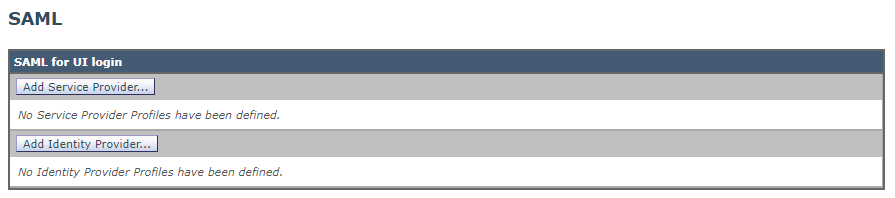

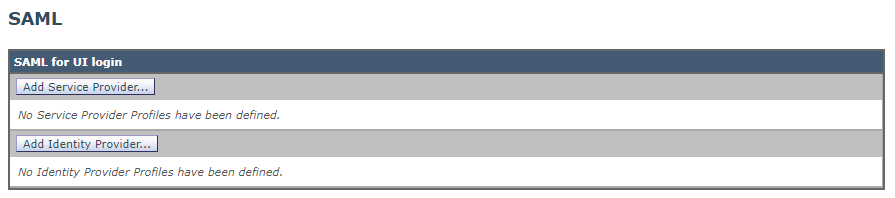

- Configurare le impostazioni SAML. Passare quindi a

System Administration > SAML.

Configurazione ESA SAML

Configurazione ESA SAML

- Scegli

Add Service Provider come nell'immagine precedente.

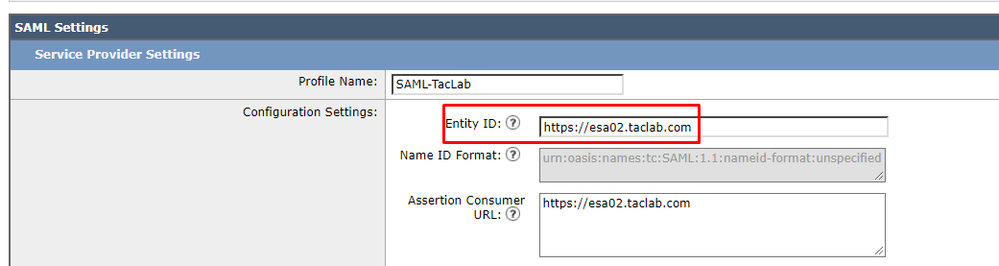

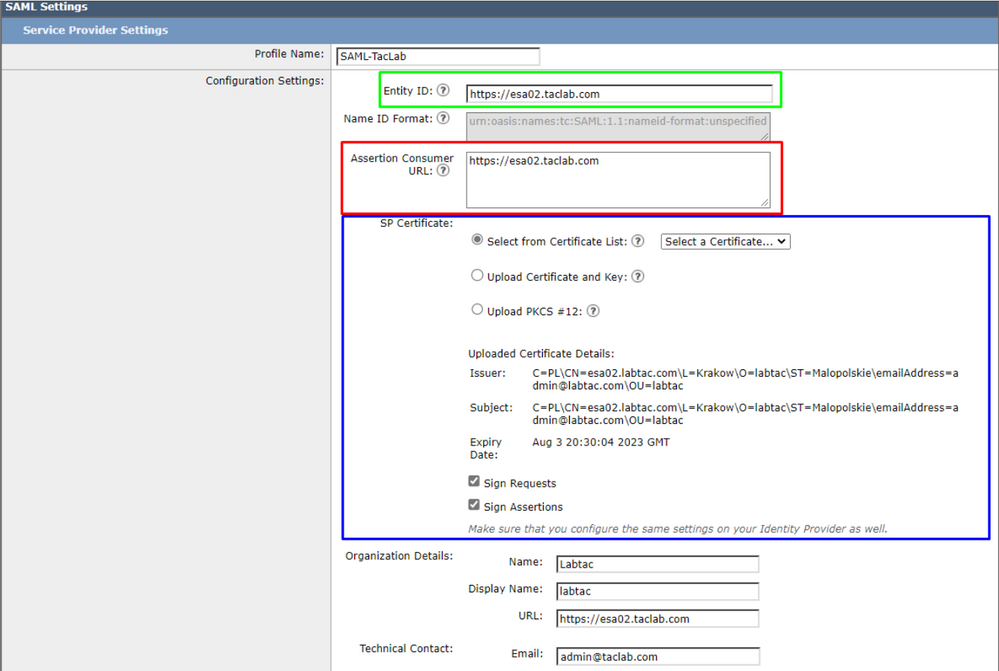

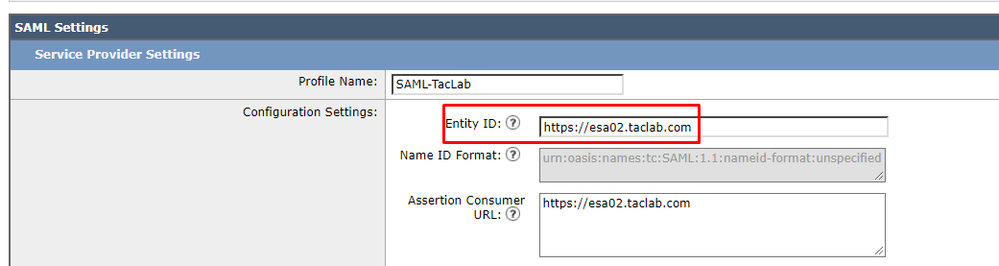

Impostazioni ESA SAML

Impostazioni ESA SAML

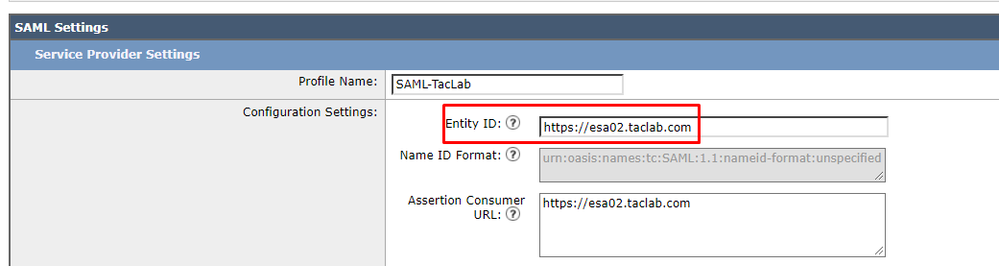

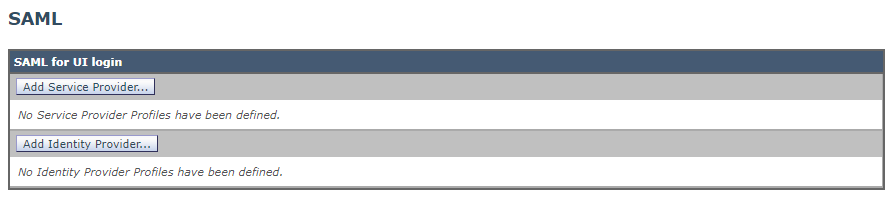

- ID entità: l'ID entità del provider di servizi viene utilizzato per identificare in modo univoco un provider di servizi. Il formato dell'ID entità del provider di servizi è in genere un URI.

Nota: tenere presente che questo parametro deve essere uguale in ESA e OKTA.

ID entità ESA

ID entità ESA

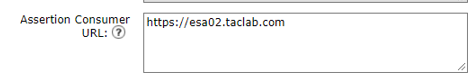

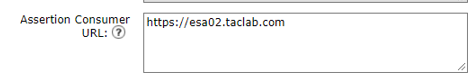

- URL consumer asserzione: l'URL consumer asserzione è l'URL che il provider di identità deve inviare all'asserzione SAML dopo la corretta autenticazione. L'URL utilizzato per accedere all'interfaccia Web dell'accessorio deve corrispondere all'URL del consumer di asserzioni. Questo valore è necessario durante la configurazione delle impostazioni del provider di servizi nel provider di identità.

Nota: ricordare che questo parametro deve essere uguale per ESA e OKTA.

URL asserzione ESA

URL asserzione ESA

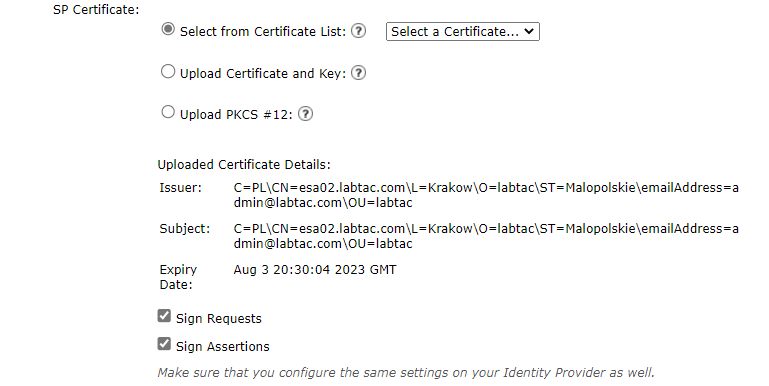

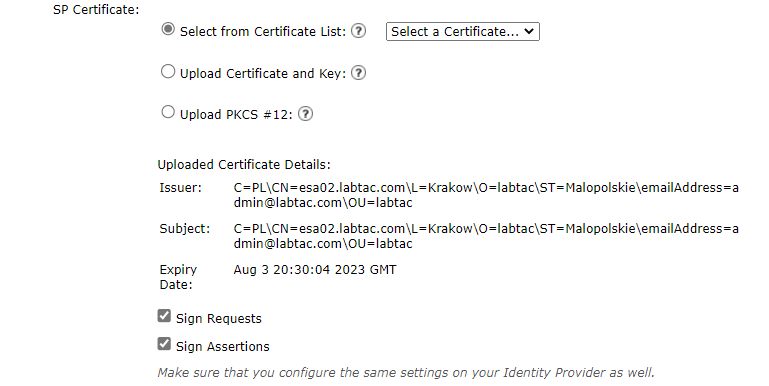

- Certificato SP: si tratta del certificato per il nome host per il quale è stato configurato l'URL del consumer di asserzioni.

certificato ESA

certificato ESA

È consigliabile utilizzare openssl su Windows o Linux. Se si desidera configurare un certificato autofirmato, è possibile eseguire questa operazione nei passaggi successivi oppure utilizzare il certificato:

1. Creare la chiave privata. Ciò consente di abilitare la crittografia o la decrittografia.

openssl genrsa -out domain.key 2048

2. Creare una richiesta di firma del certificato (CSR).

openssl req -key domain.key -new -out domain.csr

3. Creare il certificato autofirmato.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Se si desiderano più giorni, è possibile modificare il valore dopo -days .

Nota: in base alle procedure consigliate, non devi inserire più di 5 anni per i certificati.

In seguito, si dispone del certificato e delle chiavi da caricare sull'ESA nell'opzione upload certificate and key.

Nota: se si desidera caricare il certificato in formato PKCS #12, è possibile crearlo dopo il passaggio 3.

(Facoltativo) Dal formato PEM al formato PKCS#12.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Per i dettagli dell'organizzazione, è possibile compilarlo nel modo desiderato e fare clic su Invia.

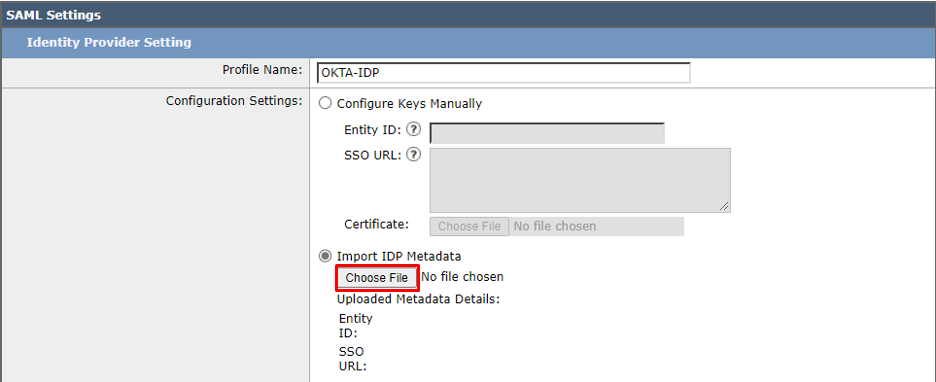

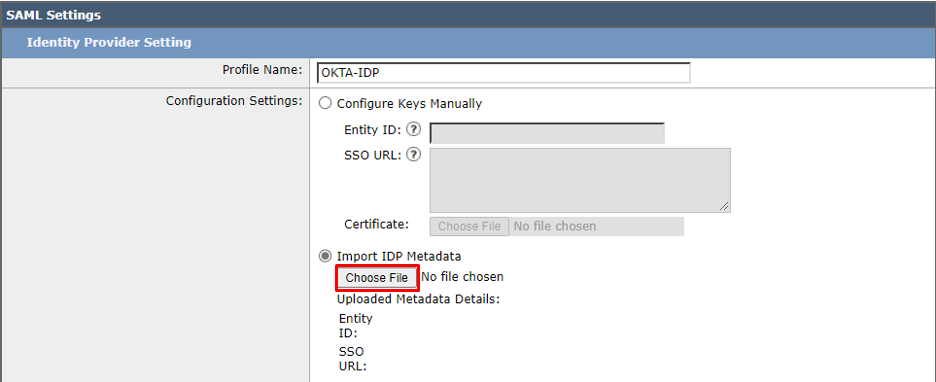

- Passa a

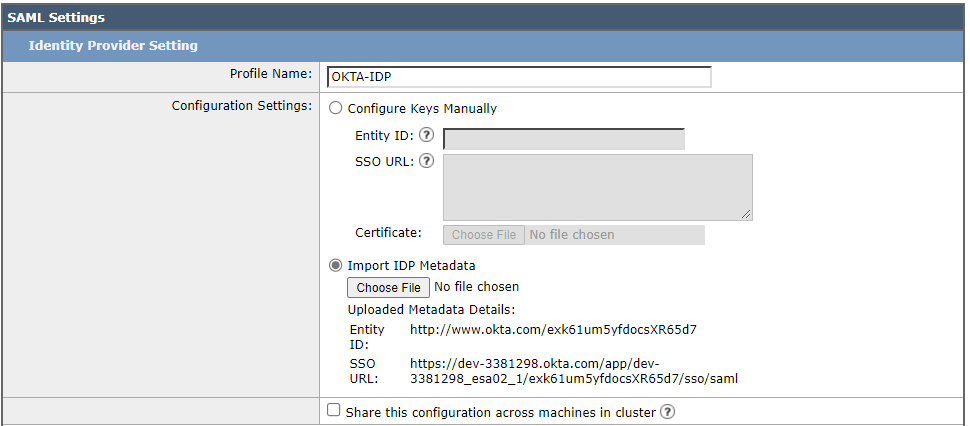

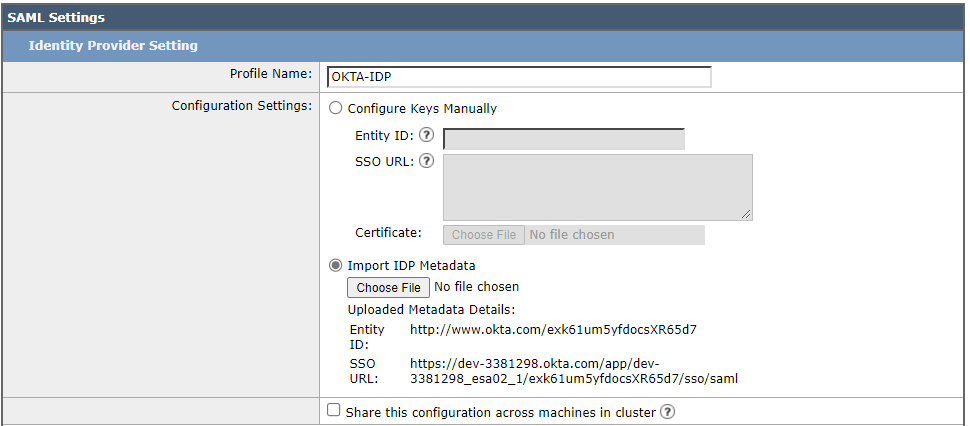

System Administration > SAML e scegliere Add Identity Provider.

Configurazione IdP SAML ESA

Configurazione IdP SAML ESA

Configurazione impostazioni IdP ESA

Configurazione impostazioni IdP ESA

In questo passaggio sono disponibili due opzioni: è possibile caricare le informazioni manualmente o tramite XML file.

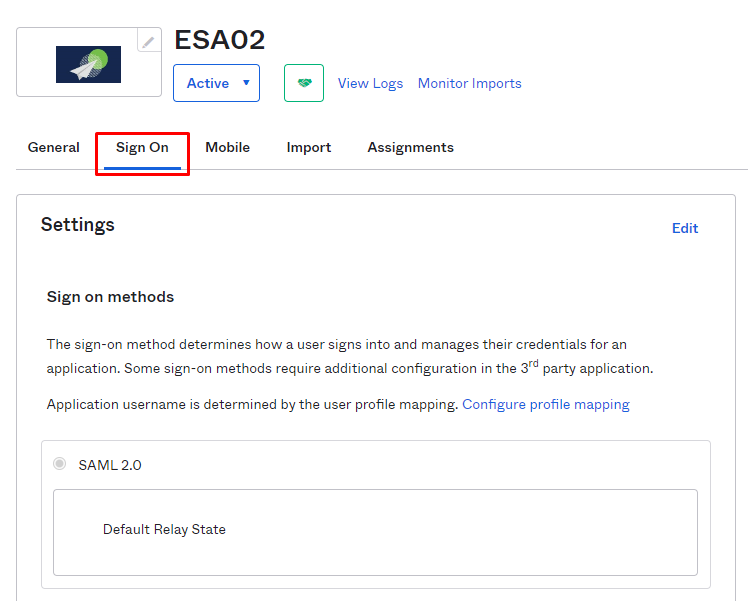

A tale scopo, è necessario passare all'applicazione OKTA e individuare la IDP metadata .

Metadati IdP OKTA

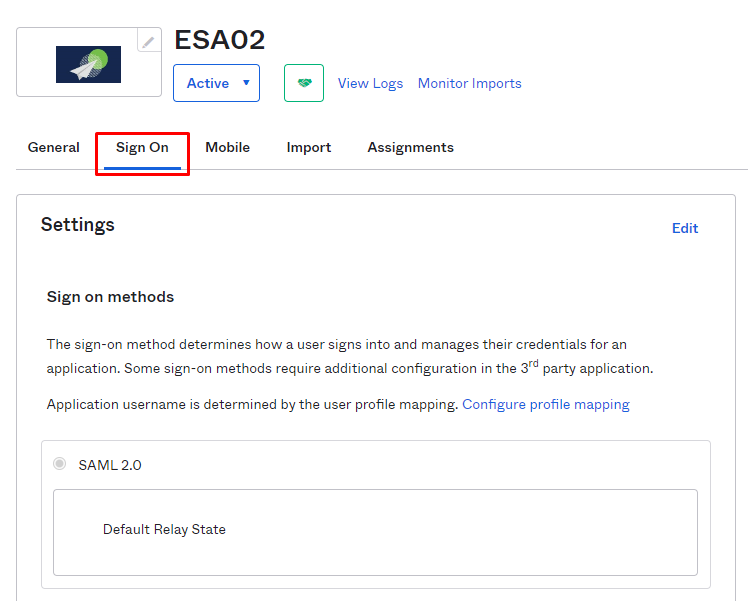

Metadati IdP OKTA

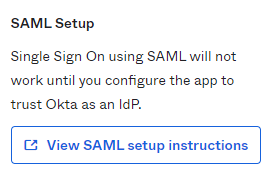

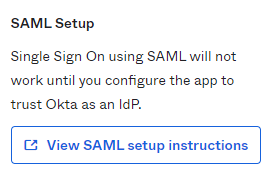

Scorrere verso il basso OKTA Sign On option e trovare l'opzione SAML Setup.

Istruzioni metadati OKTA SAML

Istruzioni metadati OKTA SAML

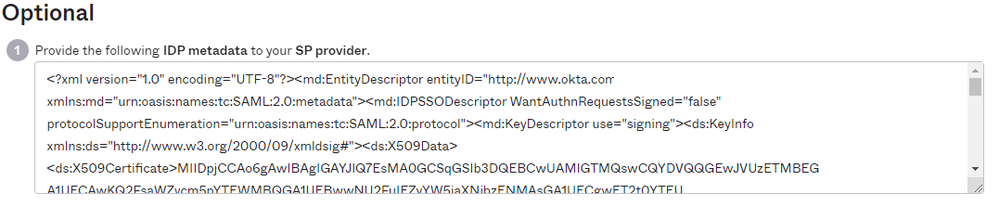

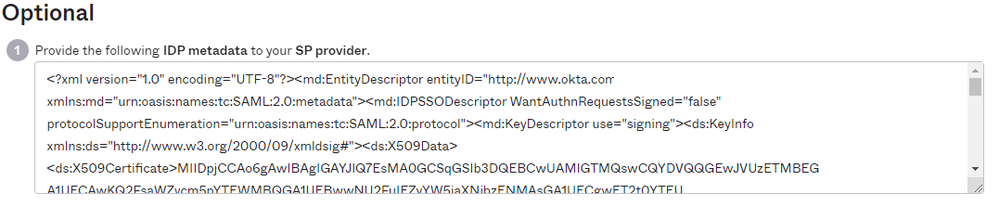

Scegli View SAML setup instructions. Quindi scorrere verso il basso fino alla optional passaggio.

Informazioni sui metadati OKTA IdP

Informazioni sui metadati OKTA IdP

Copiare e incollare tutte le informazioni in un blocco note e salvarlo con nome IDP.xmle caricarlo nell'opzione Import IDP metadata nel SEC per Identity Provider.

Importazione di metadati ESA

Importazione di metadati ESA

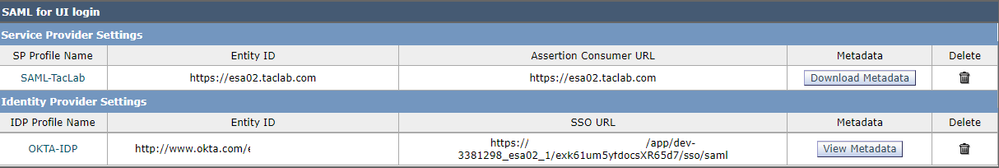

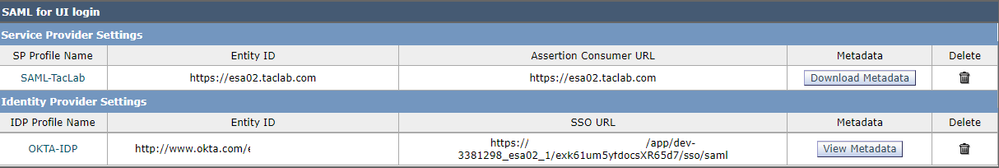

Quindi, fare clic su Submit (Invia) per visualizzare una panoramica della configurazione come quella riportata di seguito:

Panoramica della configurazione ESA SAML

Panoramica della configurazione ESA SAML

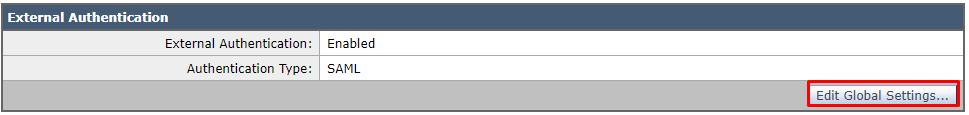

Dopo aver configurato SAML, è necessario configurare l'autenticazione esterna.

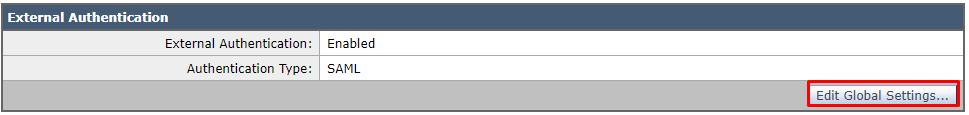

- Passa a

System Administration > Users. CModificare la configurazione per l'autenticazione esterna in modo da utilizzare SAML.

Configurazione autenticazione esterna ESA

Configurazione autenticazione esterna ESA

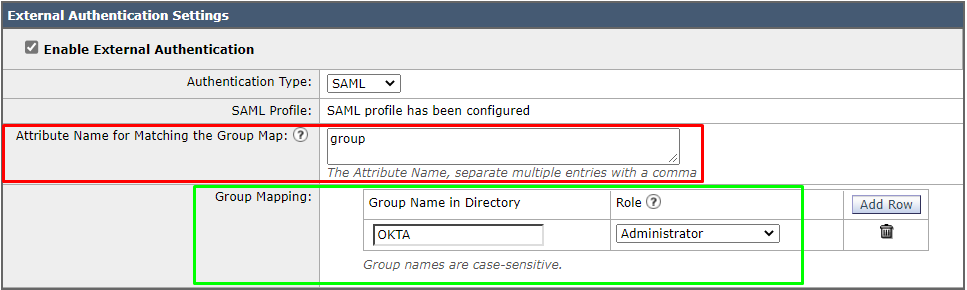

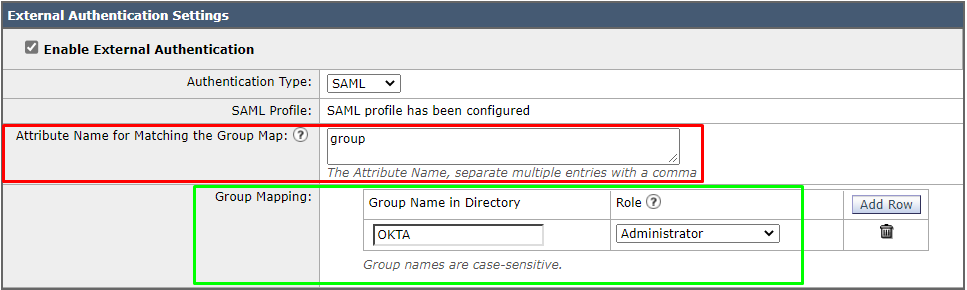

Scegli Edit Global Settings e configurare i parametri successivi in modo che siano uguali ai parametri configurati in OKTA per il gruppo.

Configurazione autenticazione esterna ESA

Configurazione autenticazione esterna ESA

Configurazione autenticazione esterna OKTA

Configurazione autenticazione esterna OKTA

Dopo aver fatto clic su Commit.

Verifica

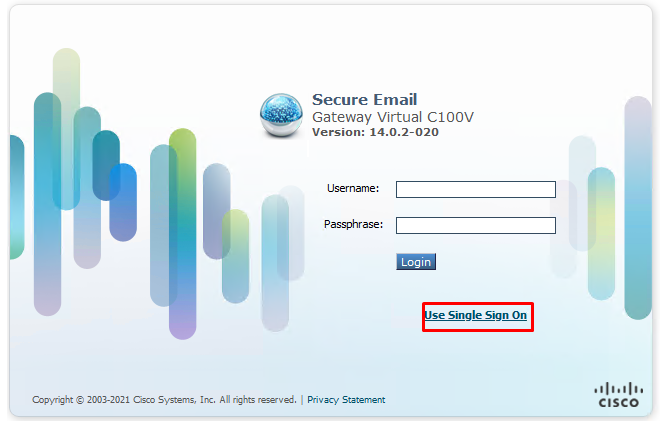

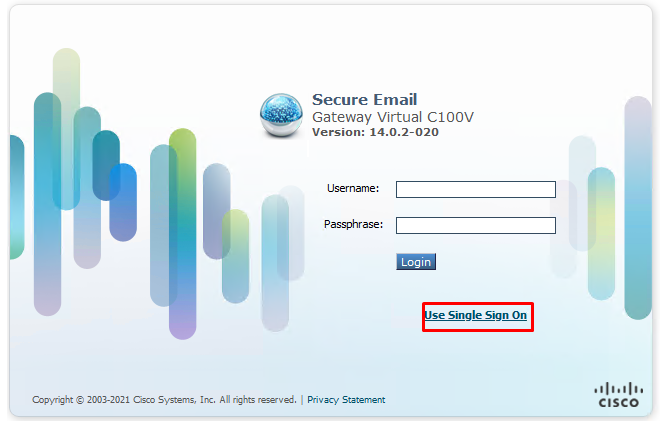

Per procedere alla verifica, fare clic su Use Single On.

Autenticazione ESA tramite SSO

Autenticazione ESA tramite SSO

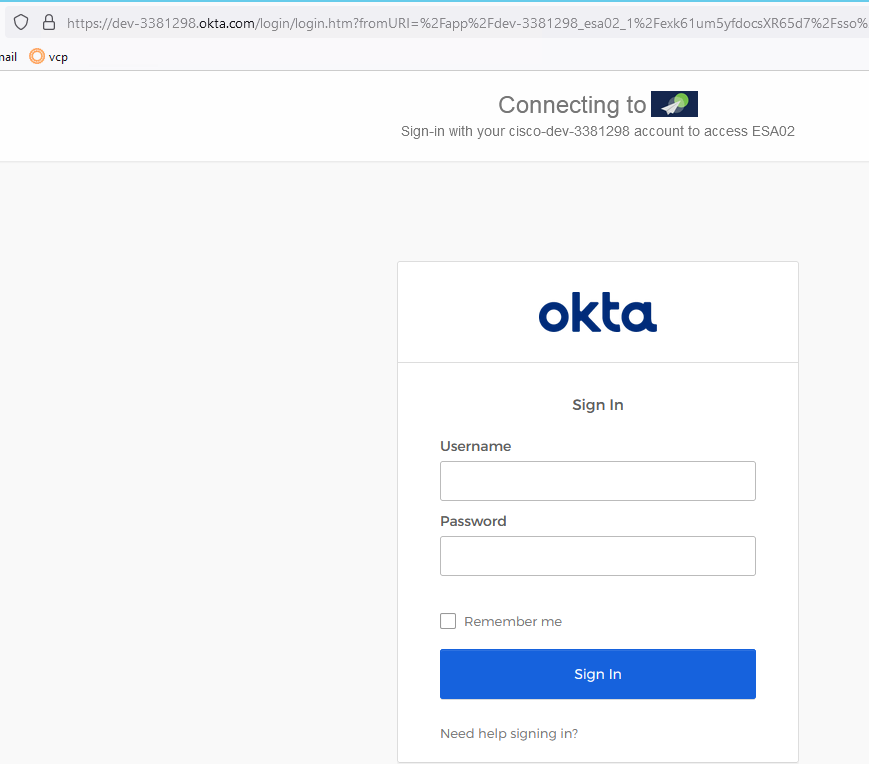

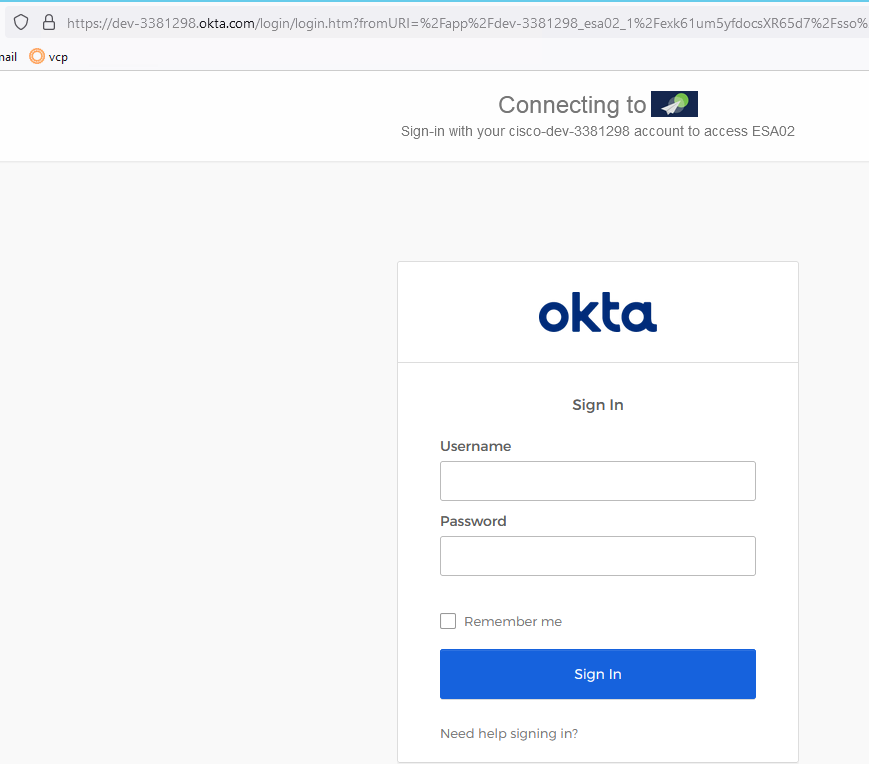

Dopo aver fatto clic sul pulsante Use Single Sign-On , si viene reindirizzati al servizio IdP (OKTA) ed è necessario fornire il nome utente e la password per l'autenticazione oppure, se si è completamente integrati con il proprio dominio, si viene automaticamente autenticati nell'ESA.

Autenticazione ESA OKTA

Autenticazione ESA OKTA

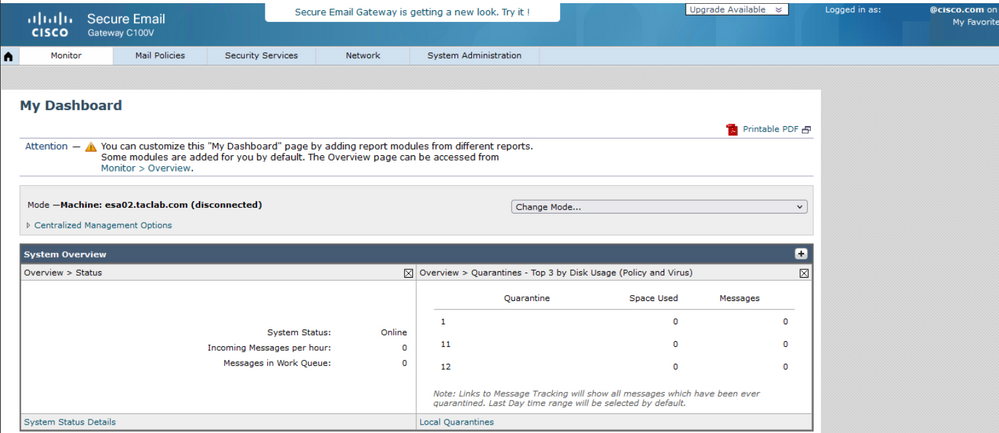

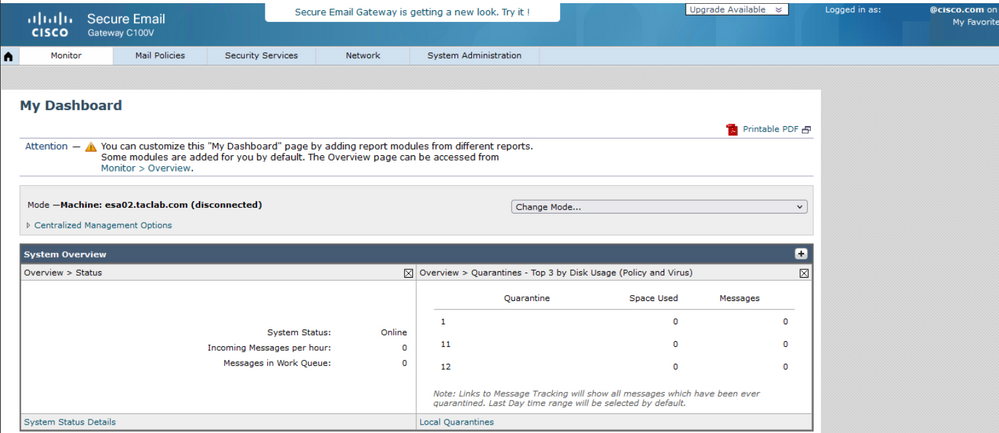

Dopo aver immesso le credenziali di login OKTA, si viene reindirizzati all'ESA e autenticati come nell'immagine successiva.

Autenticazione ESA riuscita

Autenticazione ESA riuscita

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Informazioni correlate

Feedback

Feedback