Introduzione

Questo documento descrive il motivo per cui Transport Layer Security (TLS) versione 1.0 viene disabilitato automaticamente da AsyncOS dopo gli aggiornamenti.

Perché Cisco disabilita TLS versione 1.0 dopo l'aggiornamento di AsyncOS?

Cisco ha introdotto le funzionalità di TLSv1.1 e v1.2 a partire dalle versioni AsyncOS 9.5. In precedenza, TLSv1.0 rimane abilitato dopo gli aggiornamenti per gli ambienti che richiedevano i protocolli precedenti. Cisco consiglia tuttavia di passare a TLSv1.2 come protocollo standard per l'ambiente di posta elettronica sicura.

A partire da Cisco AsyncOS versione 13.5.1, TLS versione 1.0 viene disabilitato automaticamente all'aggiornamento in base ai criteri di sicurezza Cisco per ridurre il rischio per gli utenti di Cisco Secure Email.

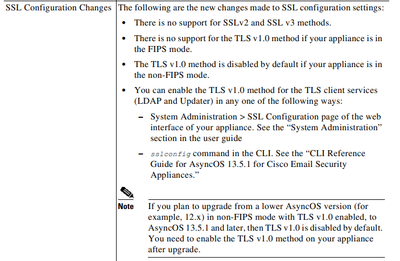

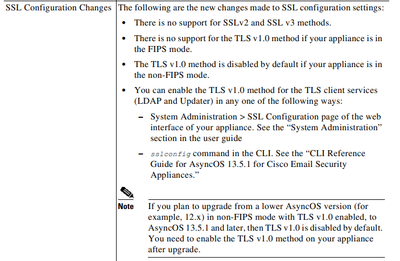

Questo concetto era già stato descritto nelle note di rilascio per la versione 13.5.1 GD (note di rilascio)

Quando si esegue l'aggiornamento a qualsiasi versione successiva alla versione 13.5.1, viene visualizzato un messaggio di avviso anche nella WebUI e nella riga di comando (CLI):

After you upgrade to AsyncOS 13.5.1 and later, TLS v1.1 and v1.2 is enabled by default. - You cannot use TLS v1.0 in FIPS mode. - The appliance disables TLS v1.0 in non-FIPS mode after the upgrade but you can re-enable it if required.

Avviso: l'abilitazione di TLSv1.0 espone l'ambiente a potenziali rischi e vulnerabilità di protezione. Cisco consiglia di utilizzare il protocollo TLSv1.2 disponibile e le cifrature ad alta velocità per garantire una trasmissione dei dati sicura.

Attualmente, come ad AsyncOS 15.0, Cisco Secure Email AsyncOS consente agli amministratori di sistema di riabilitare TLSv1.0 dopo l'aggiornamento a proprio rischio a causa dei potenziali rischi per la sicurezza posti dai protocolli della versione 1.0 meno recente.

Questa flessibilità è soggetta a modifiche nelle ultime versioni per rimuovere l'opzione di utilizzare TLSv1.0 nelle versioni successive.

TLSv1.0: rischi e vulnerabilità per la sicurezza:

Protocollo SSLv3.0/TLSv1.0 Vulnerabilità lato server modalità CBC debole (BEAST)

Vulnerabilità del codice SSL/TLSv1.0

Informazioni correlate

Feedback

Feedback