Introduzione

In questo documento viene descritto come configurare Secure Access con Palo Alto Firewall.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Palo Alto versione 11.x Firewall

- Accesso sicuro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- ZTNA senza client

Componenti usati

Le informazioni fornite in questo documento si basano su:

- Palo Alto versione 11.x Firewall

- Accesso sicuro

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Secure Access - Palo Alto

Secure Access - Palo Alto

Cisco ha progettato Secure Access per proteggere e fornire accesso alle applicazioni private, sia in sede che basate su cloud. Inoltre, garantisce il collegamento dalla rete a Internet. Questo risultato è ottenuto attraverso l'implementazione di più metodi e livelli di sicurezza, il tutto finalizzato a preservare le informazioni mentre vi accedono tramite il cloud.

Configurazione

Configurare la VPN su accesso sicuro

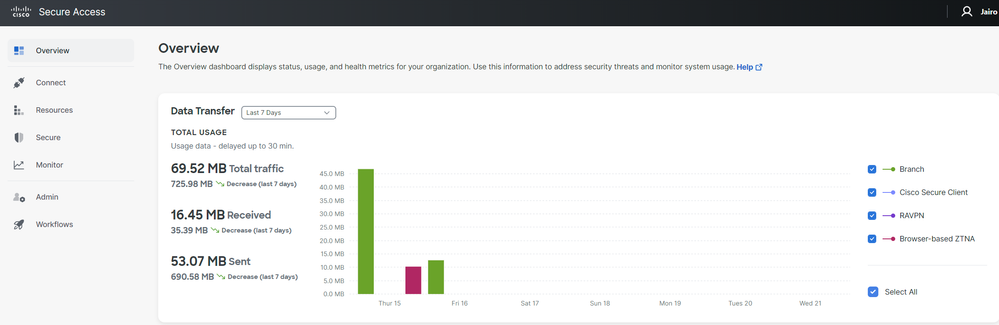

Passare al pannello di amministrazione di Accesso sicuro.

Secure Access - Pagina principale

Secure Access - Pagina principale

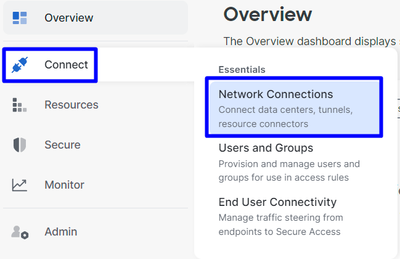

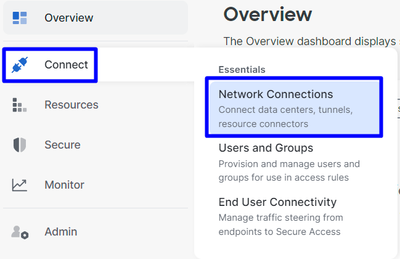

- Fare clic su

Connect > Network Connections

Accesso sicuro - Connessioni di rete

Accesso sicuro - Connessioni di rete

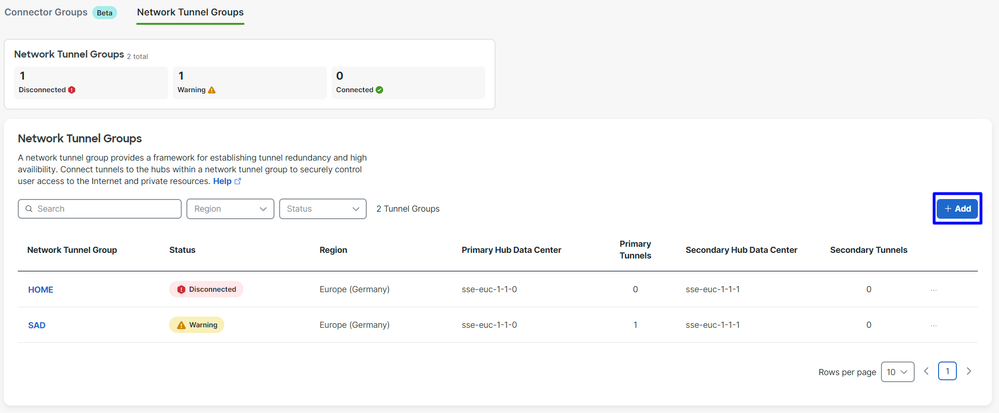

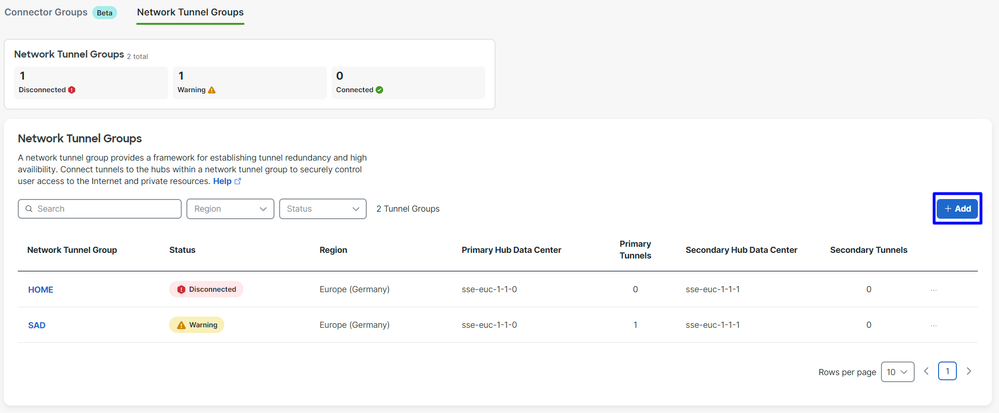

- In fare

Network Tunnel Groups clic su + Add

Accesso sicuro - Gruppi di tunnel di rete

Accesso sicuro - Gruppi di tunnel di rete

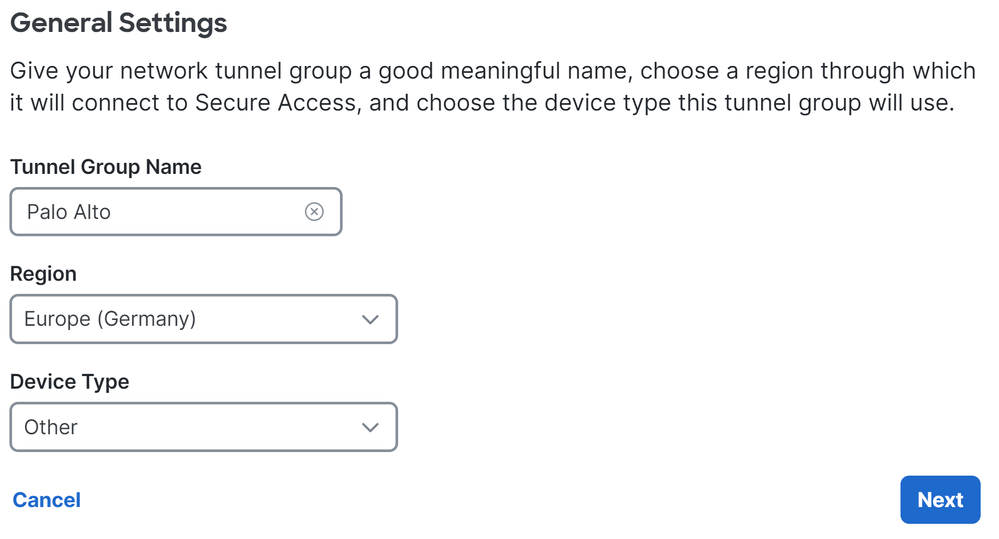

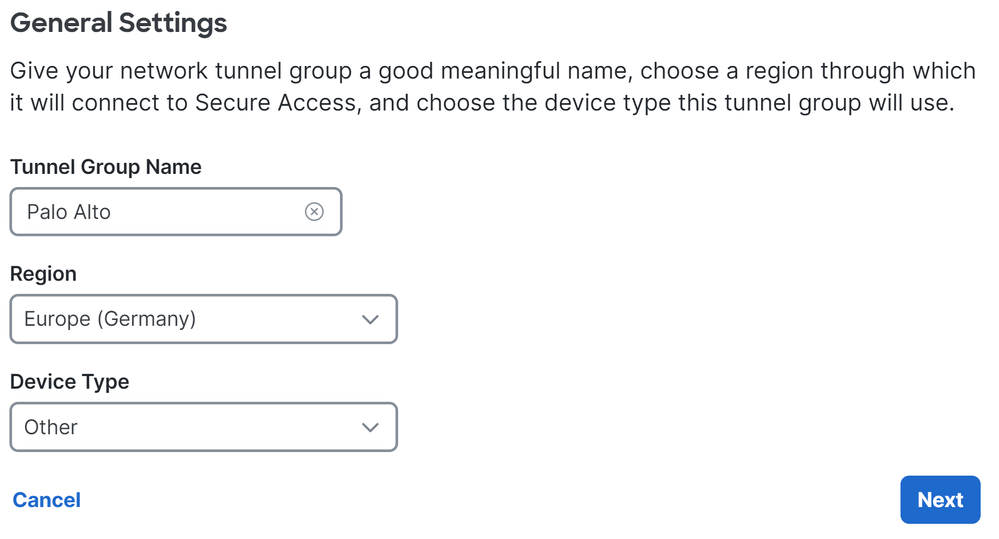

- Configurazione

Tunnel Group Name, Regione Device Type - Fare clic su

Next

Nota: scegliere la regione più vicina alla posizione del firewall.

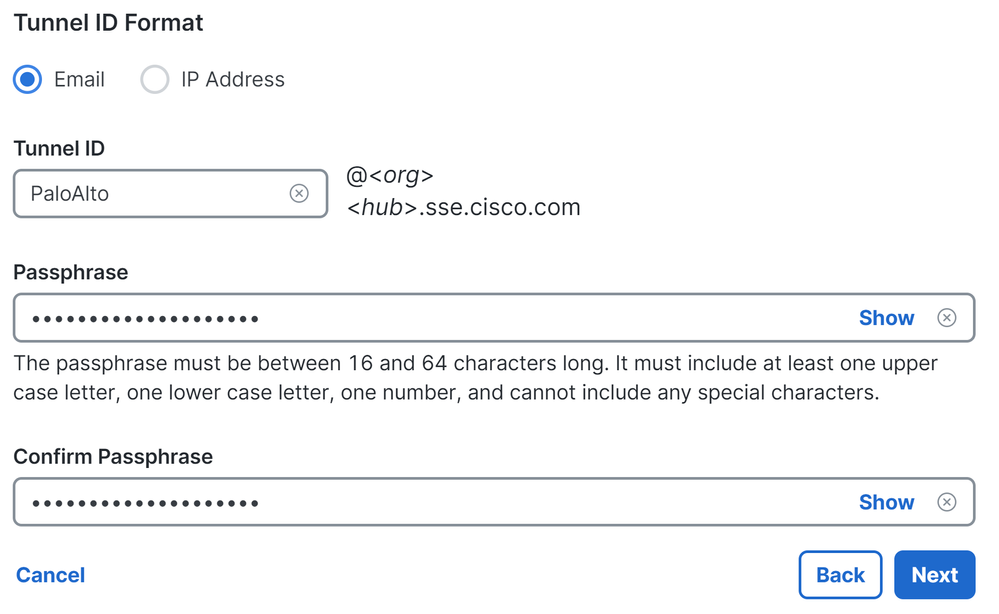

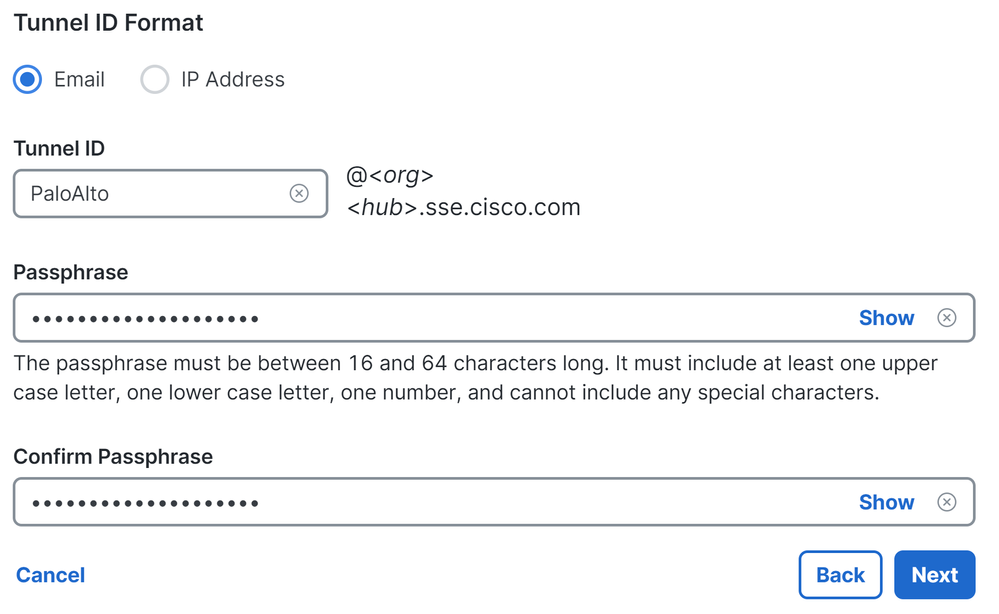

- Configurare

Tunnel ID Formate Passphrase - Fare clic su

Next

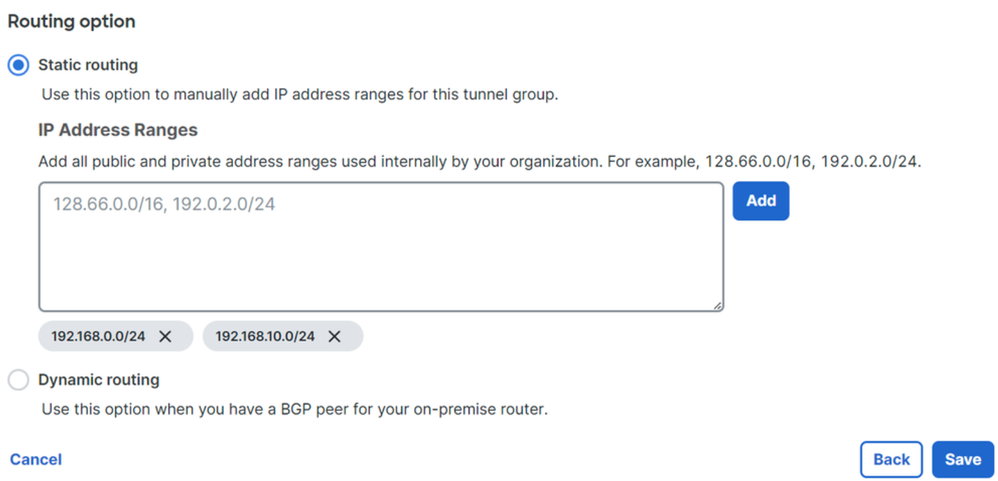

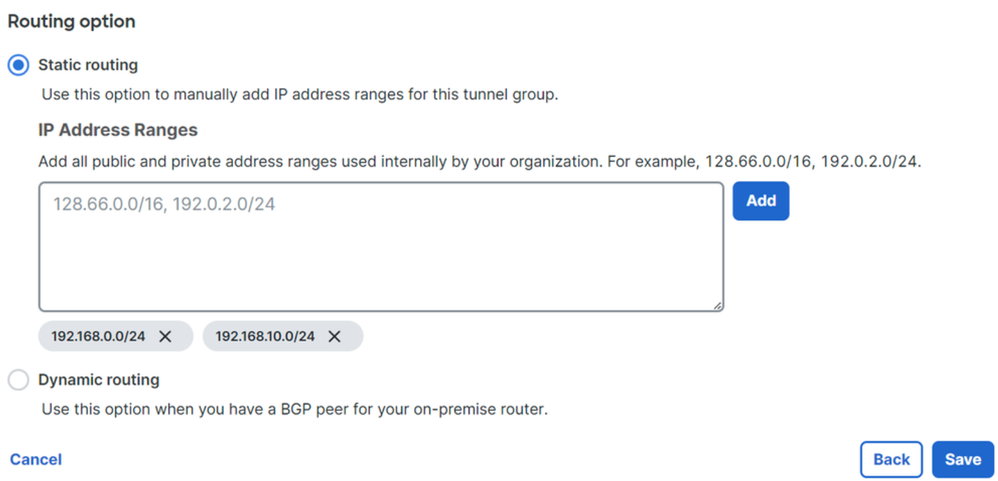

- Configurare gli intervalli di indirizzi IP o gli host configurati nella rete e che si desidera passare il traffico attraverso l'accesso sicuro

- Fare clic su

Save

Accesso sicuro - Gruppi di tunnel - Opzioni di routing

Accesso sicuro - Gruppi di tunnel - Opzioni di routing

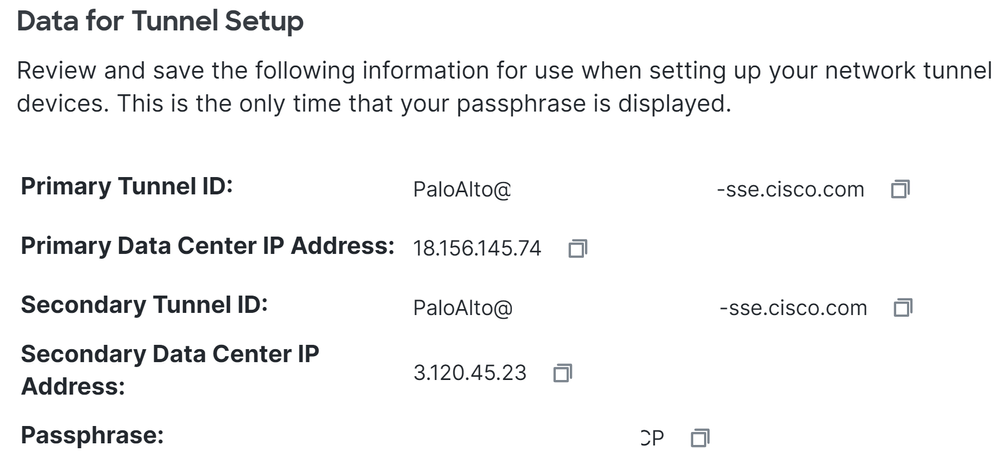

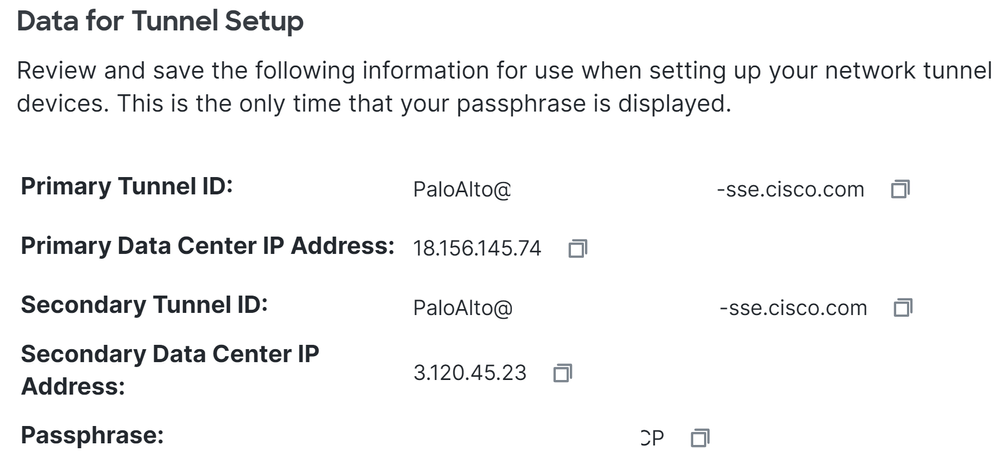

Dopo aver fatto clic sulle informazioni Save del tunnel che vengono visualizzate, salvare le informazioni per il passaggio successivo, Configure the tunnel on Palo Alto.

Dati tunnel

Configurazione del tunnel su Palo Alto

Configurazione dell'interfaccia del tunnel

Passare al dashboard di Palo Alto.

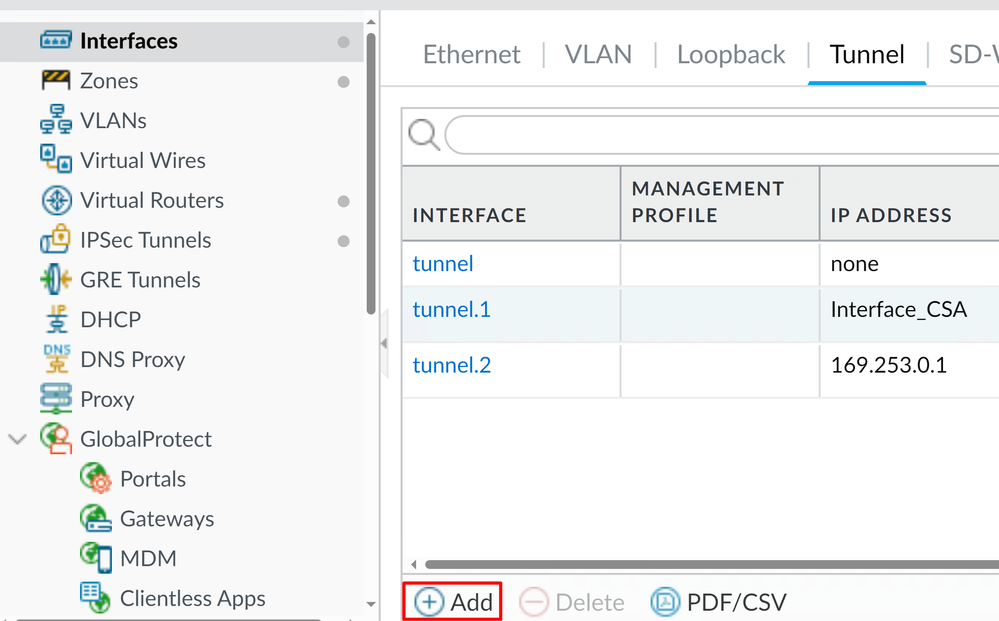

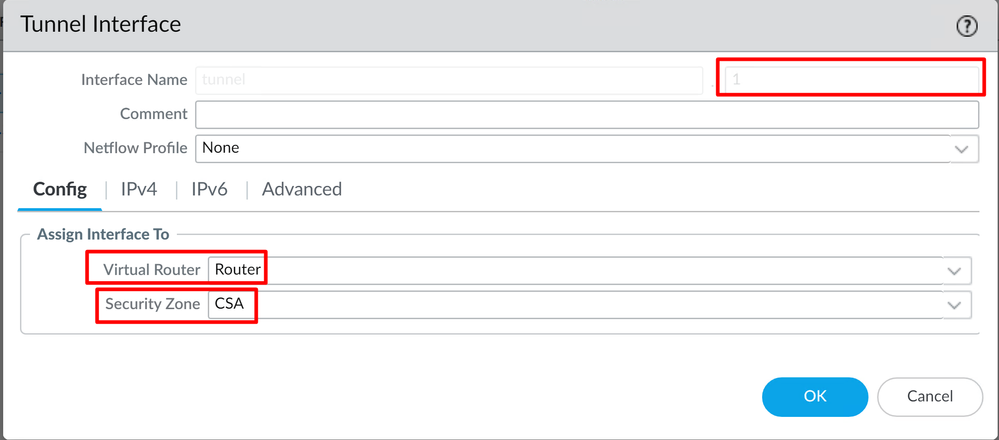

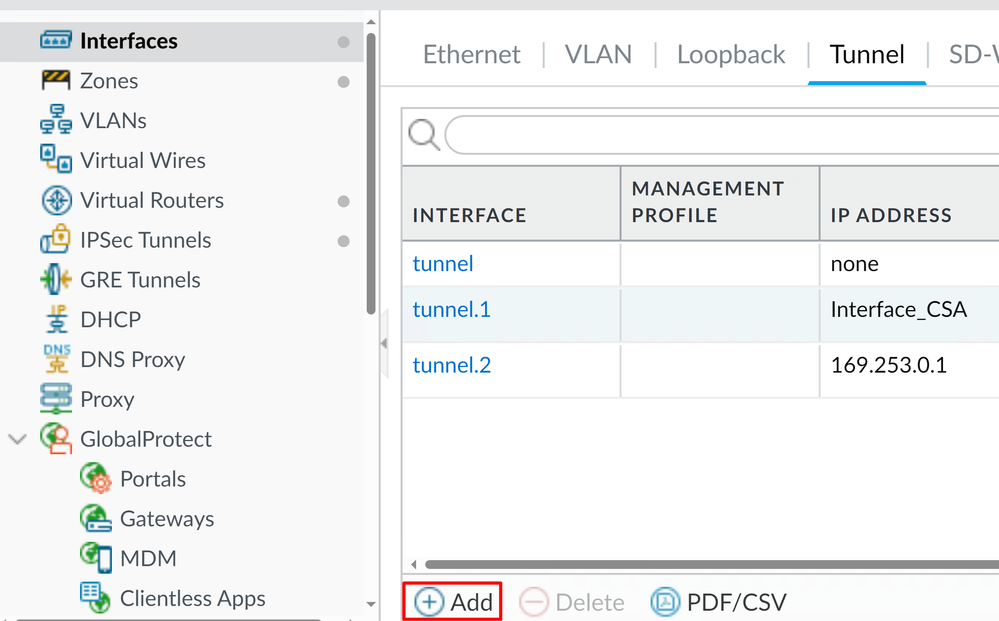

Network > Interfaces > Tunnel Click Add

- In menu (Menu)

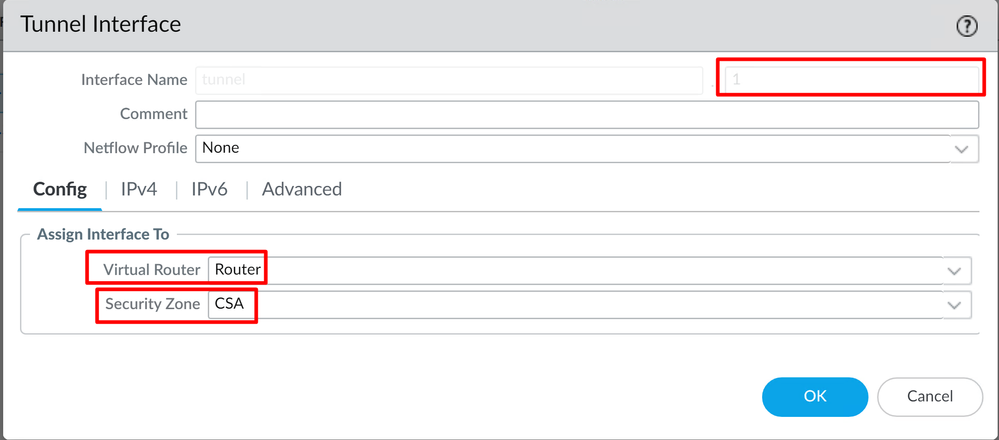

Config, configurate le opzioni Virtual Router, Security Zone e assegna aSuffix Number

- In

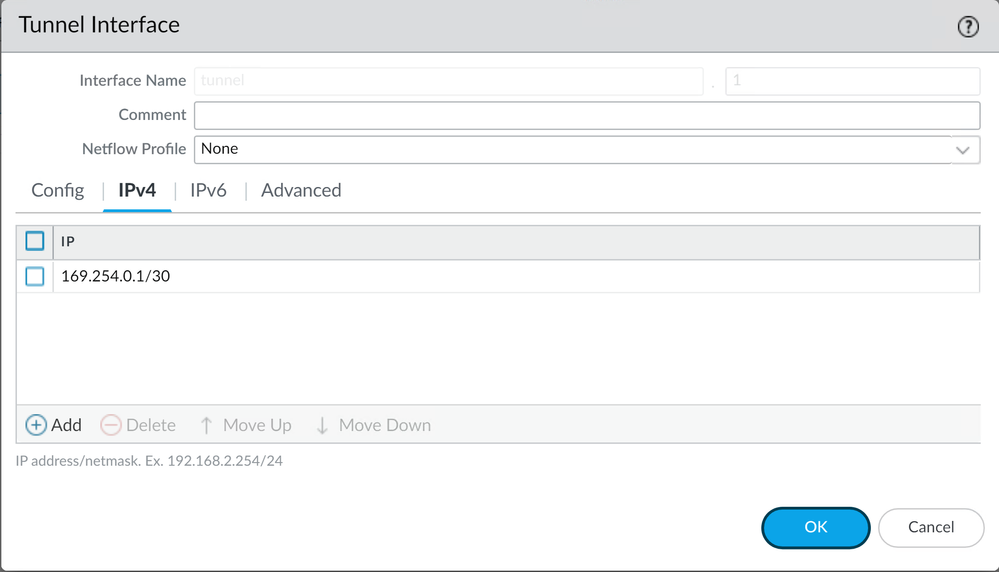

IPv4, configurare un indirizzo IP non instradabile. Ad esempio, è possibile utilizzare 169.254.0.1/30 - Fare clic su

OK

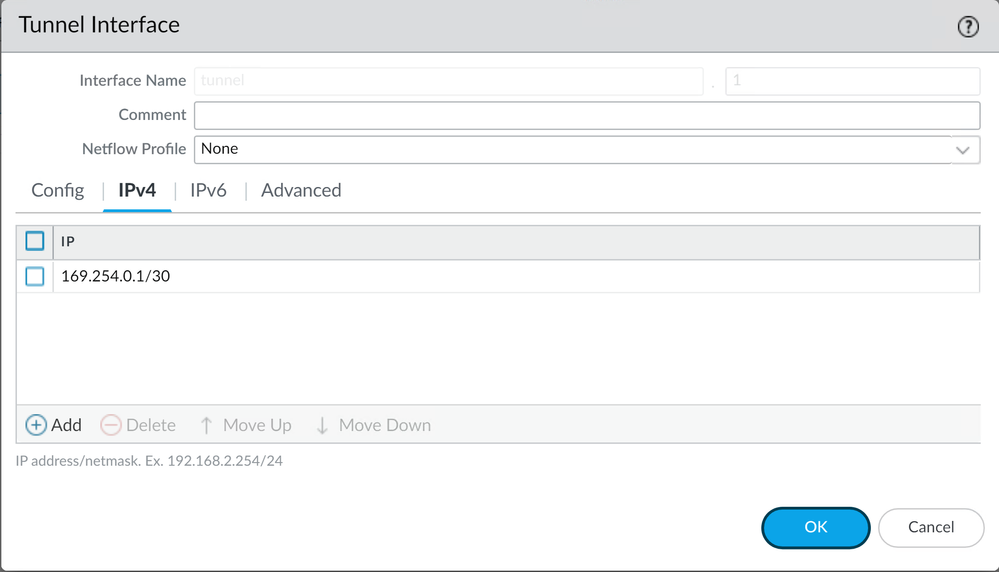

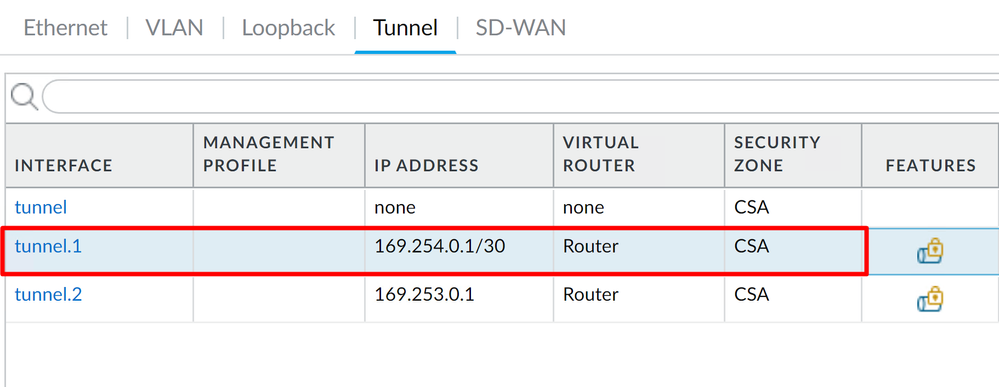

In seguito, sarà possibile configurare una soluzione simile alla seguente:

Se la configurazione è stata configurata in questo modo, è possibile fare clic su Commit per salvarla e continuare con il passaggio successivo, Configure IKE Crypto Profile.

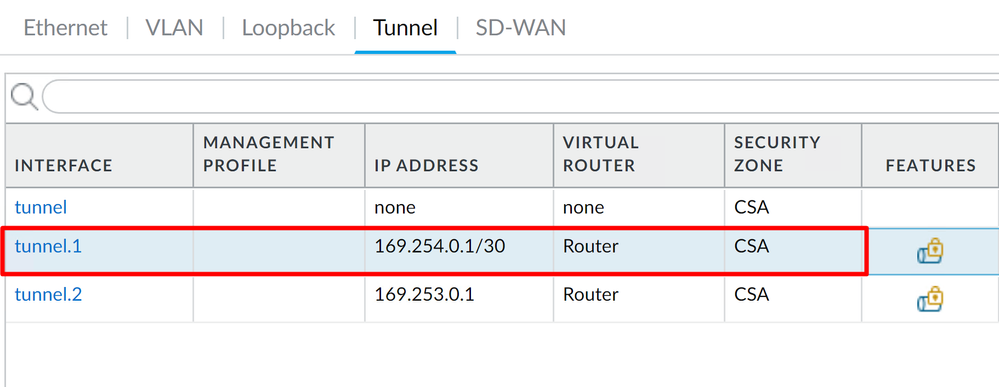

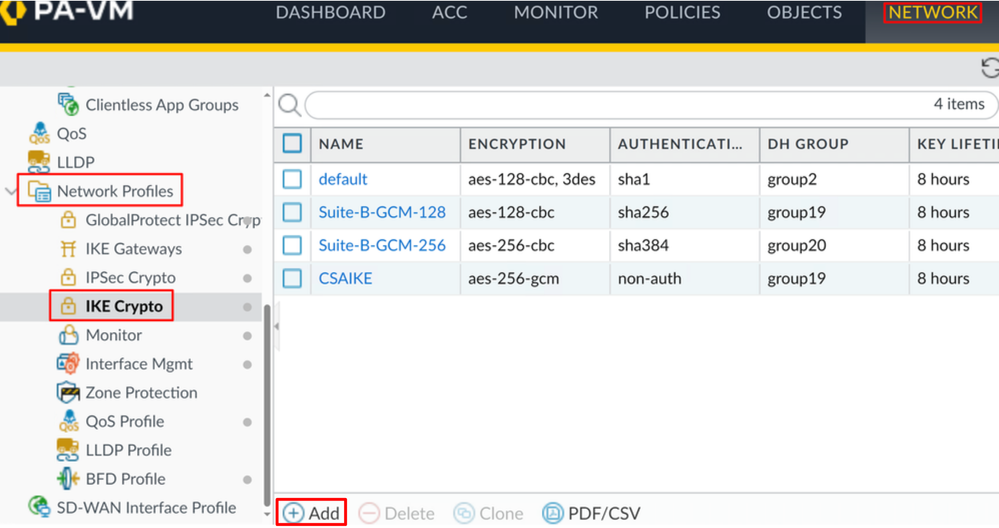

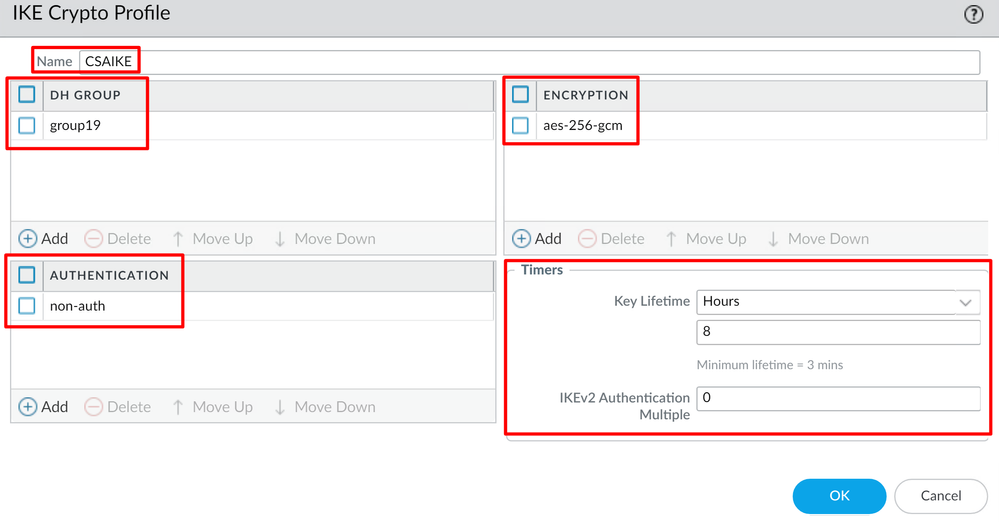

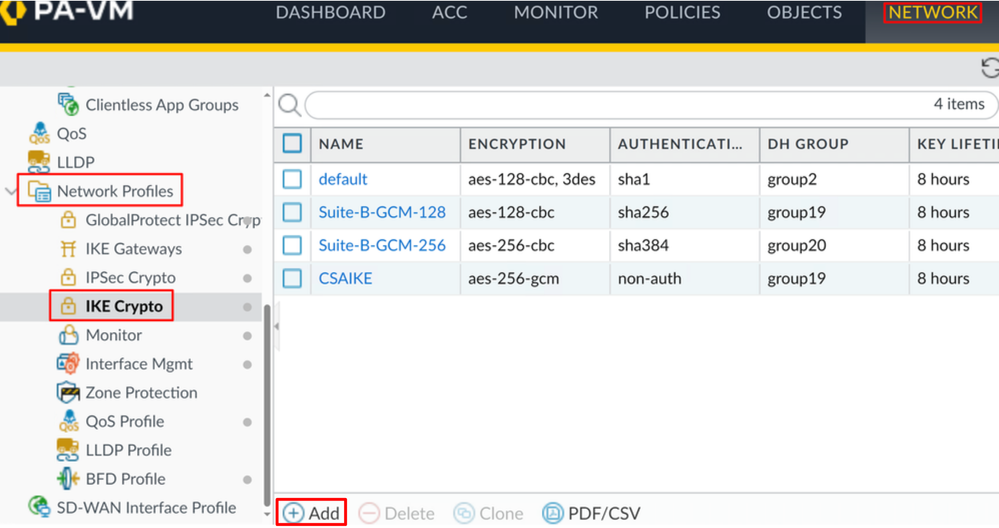

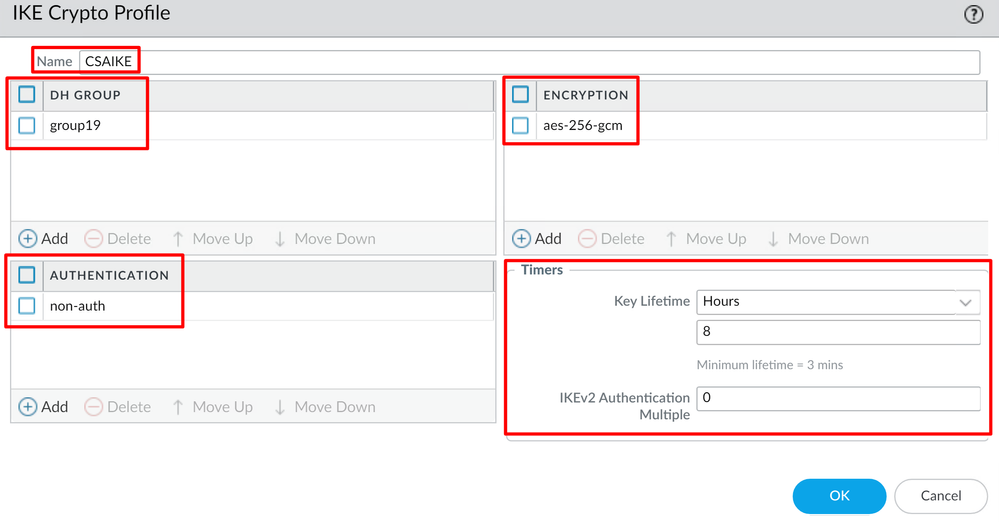

Configura profilo di crittografia IKE

Per configurare il profilo crittografico, passare a:

Network > Network Profile > IKE Crypto - Fare clic su

Add

- Configurare i parametri successivi:

Name: configurare un nome per identificare il profilo. DH GROUP: gruppo19 AUTHENTICATION: non autenticazione ENCRYPTION: aes-256-gcm Timers

Key Lifetime: 8 ore IKEv2 Authentication:0

- Dopo aver configurato tutti gli elementi, fare clic su

OK

Se la configurazione è stata configurata in questo modo, è possibile fare clic su Commit per salvarla e continuare con il passaggio successivo, Configure IKE Gateways.

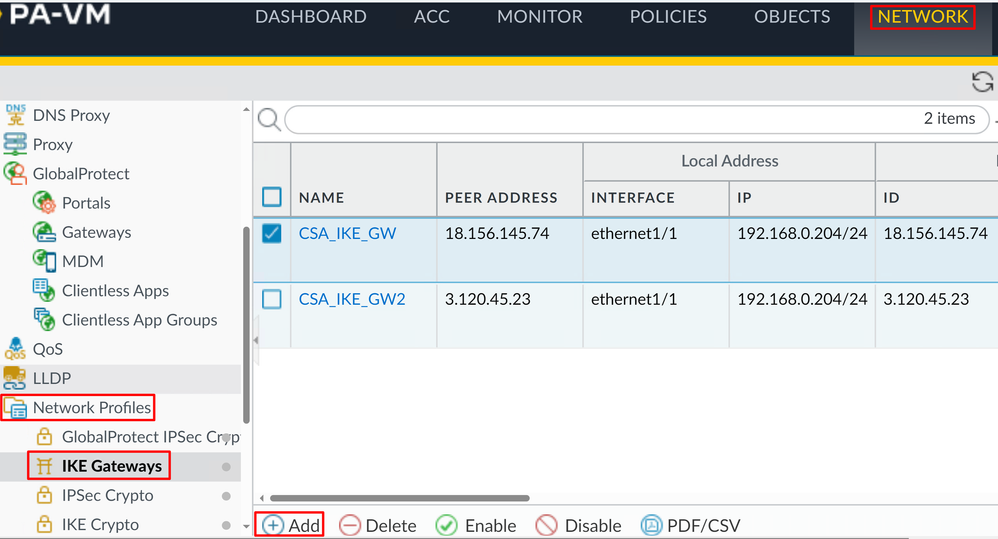

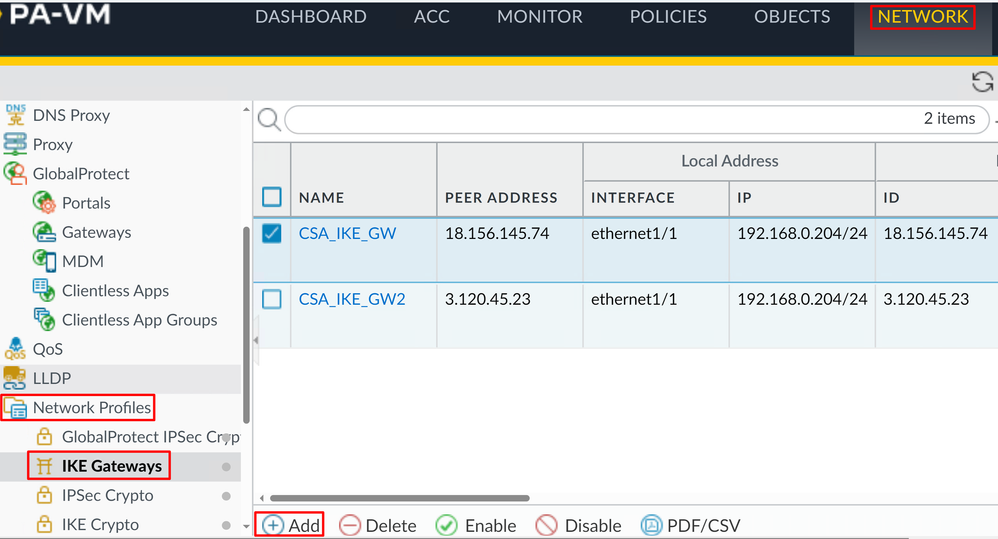

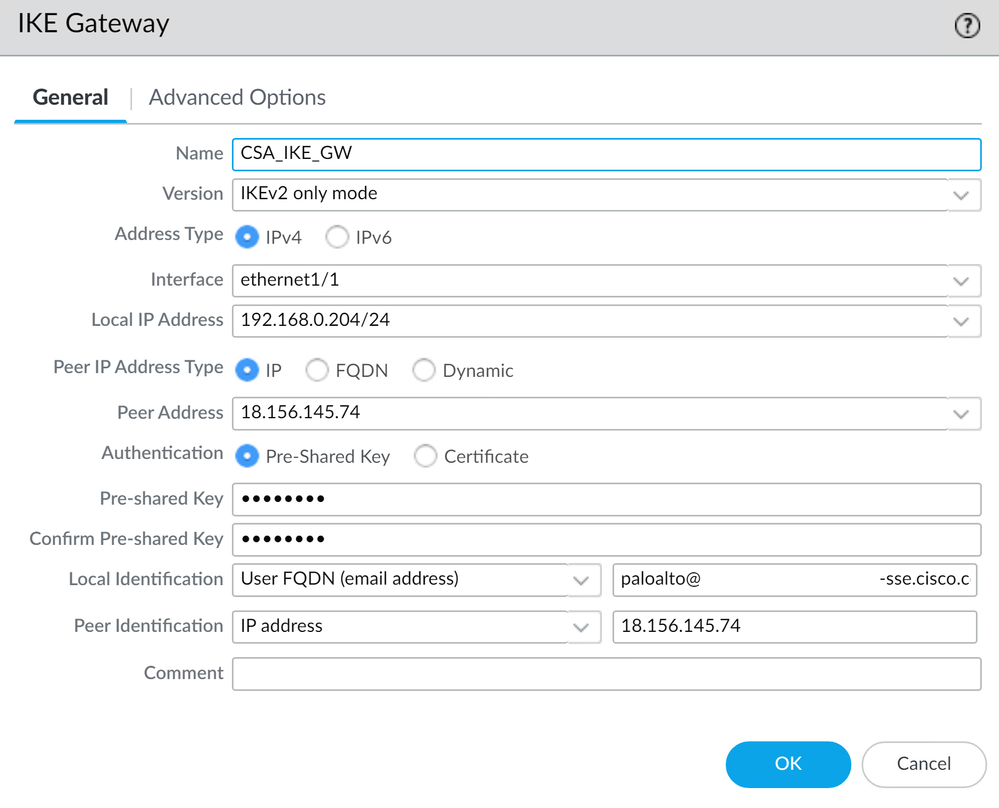

Configurazione gateway IKE

Per configurare i gateway IKE

Network > Network Profile > IKE Gateways - Fare clic su

Add

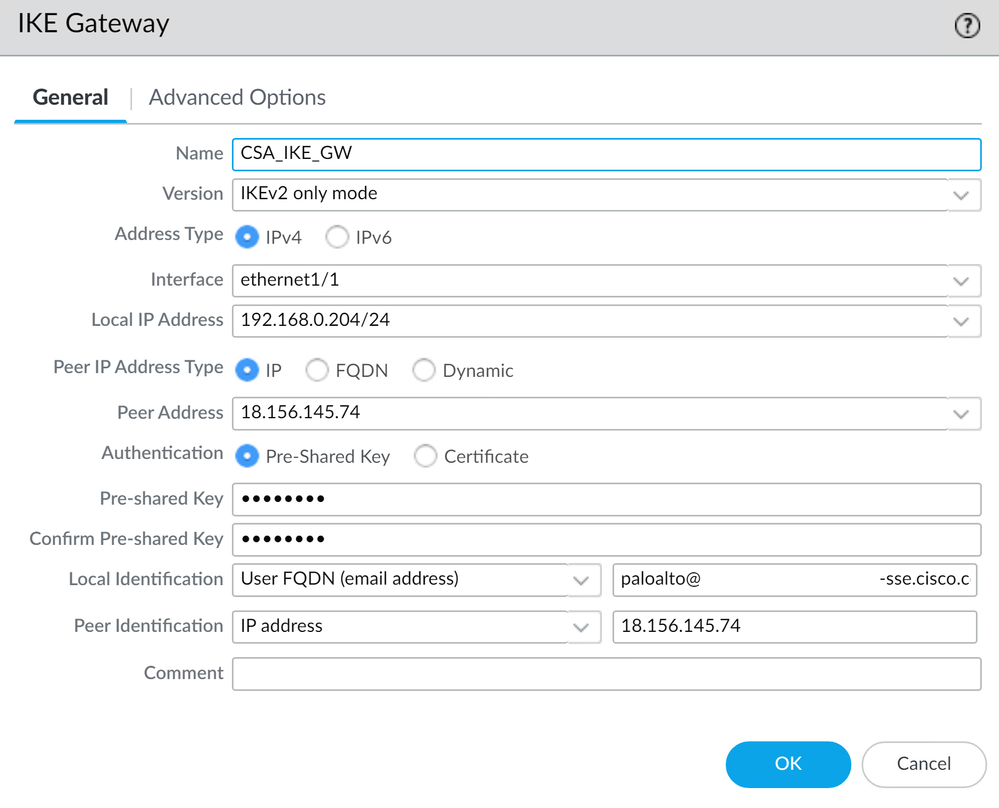

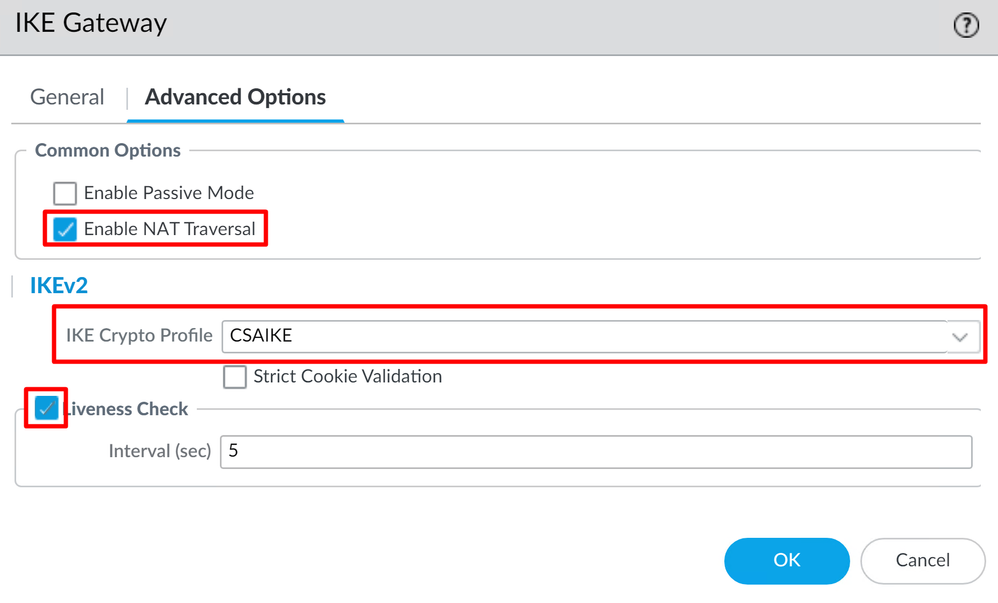

- Configurare i parametri successivi:

Name: consente di configurare un nome per identificare i gateway Ike. Version : modalità solo IKEv2 Address Type :IPv4 Interface : selezionare l'interfaccia WAN Internet. Local IP Address: selezionare l'indirizzo IP dell'interfaccia WAN Internet. Peer IP Address Type :IP Peer Address: utilizzare l'indirizzo IP di Primary IP Datacenter IP Address, specificato nella fase Dati tunnel. Authentication: chiave già condivisa Pre-shared Key : utilizzare i dati passphrase forniti nella fase Dati tunnel. Confirm Pre-shared Key : utilizzare i dati passphrase forniti nella fase Dati tunnel. Local Identification : scegliere User FQDN (Email address) e utilizzare i dati Primary Tunnel ID forniti nel passo Dati tunnel. Peer Identification : IP AddressScegliere e utilizzare il Primary IP Datacenter IP Address.

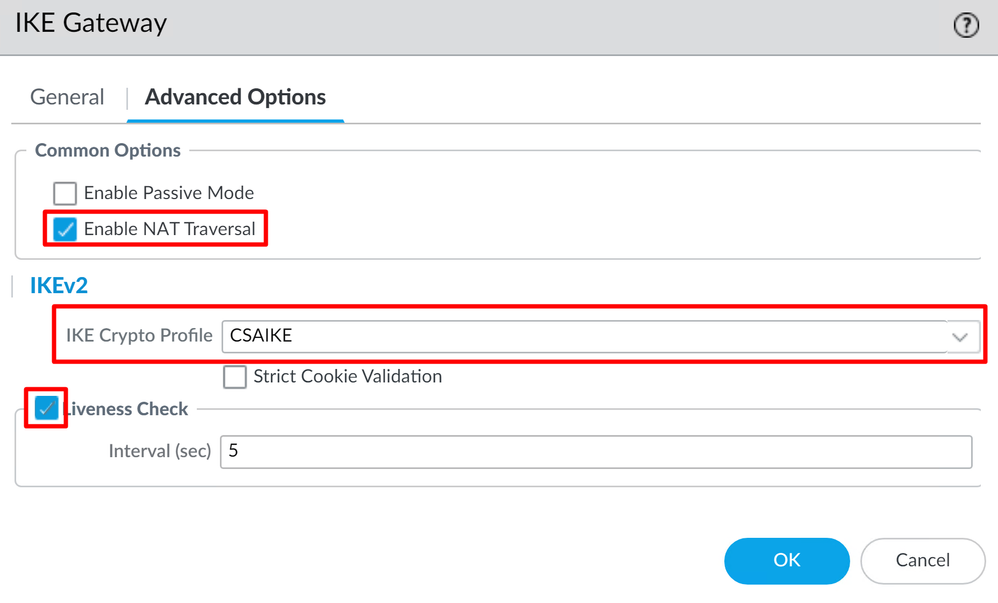

- Fare clic su

Advanced Options

Se la configurazione è stata configurata in questo modo, è possibile fare clic su Commit per salvarla e continuare con il passaggio successivo, Configure IPSEC Crypto.

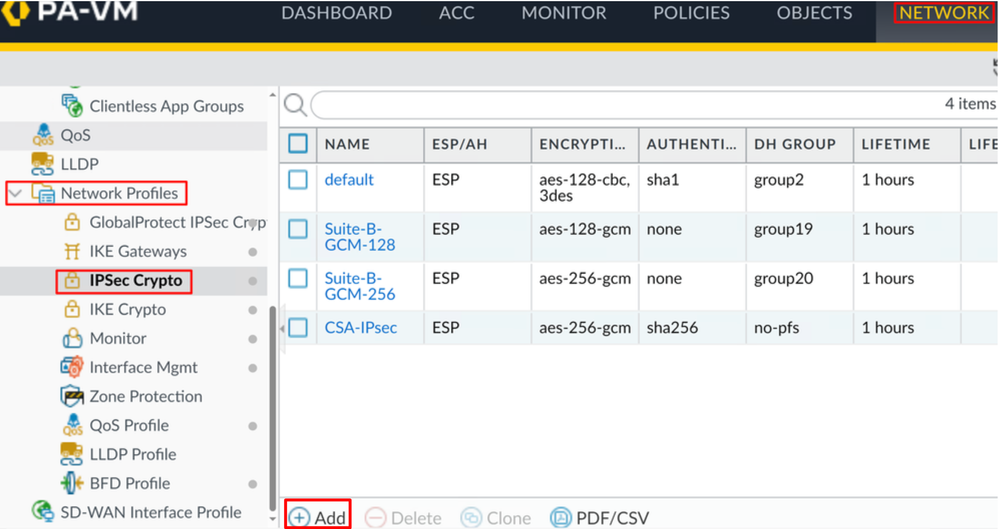

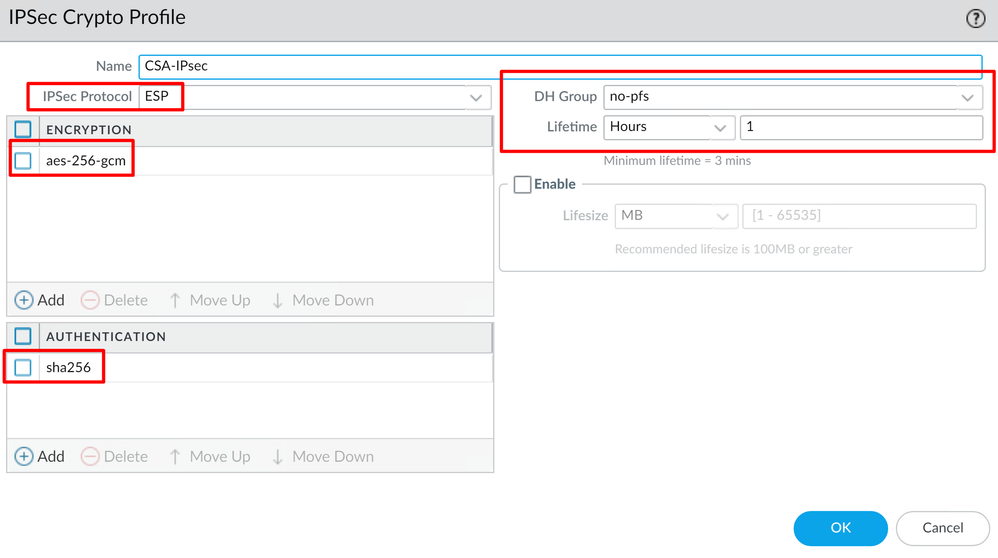

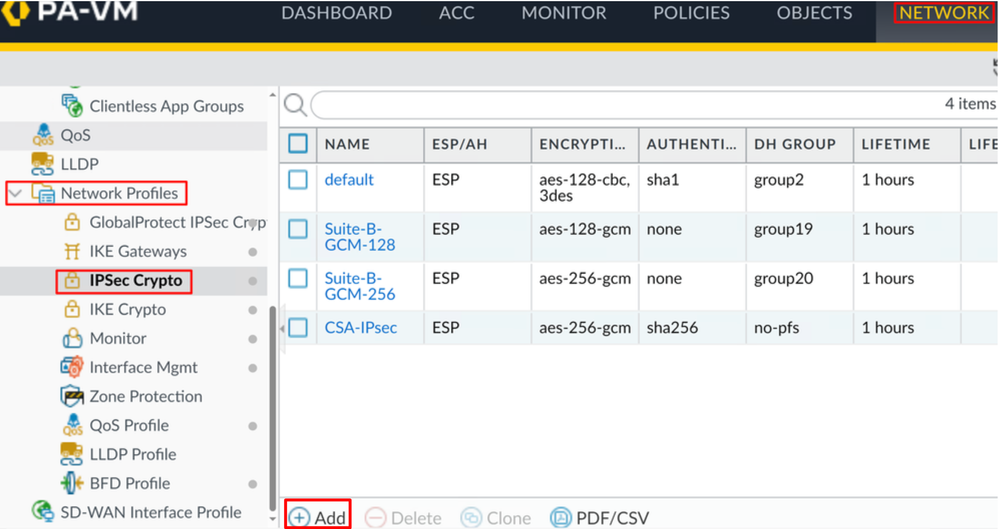

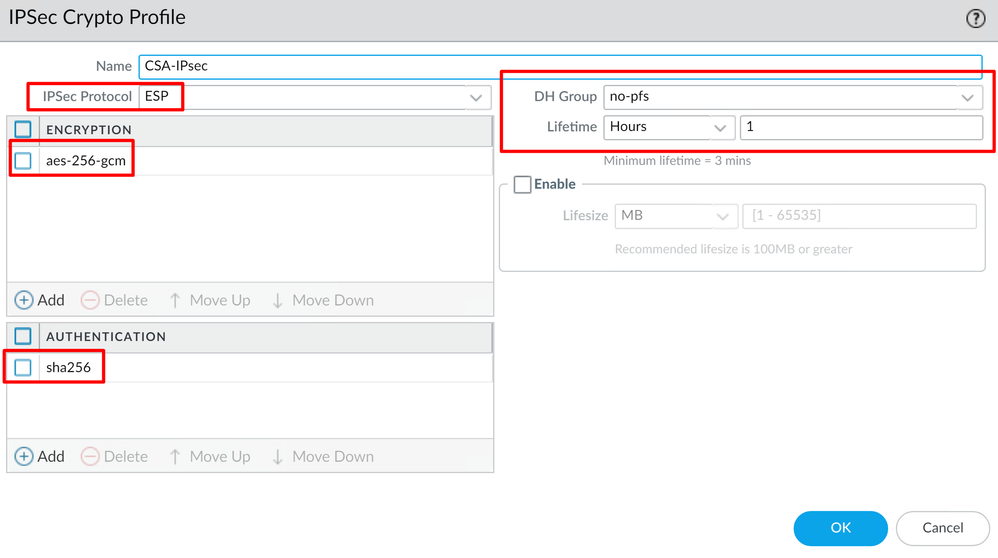

Configura profilo di crittografia IPSEC

Per configurare i gateway IKE, passare a Network > Network Profile > IPSEC Crypto

- Configurare i parametri successivi:

Name: utilizzare un nome per identificare il profilo IPSec di accesso sicuro IPSec Protocol: ESP ENCRYPTION: aes-256-gcm DH Group: no-pfs, 1 ora

- Fare clic su

OK

Se la configurazione è stata configurata in questo modo, è possibile fare clic su Commit per salvarla e continuare con il passaggio successivo, Configure IPSec Tunnels.

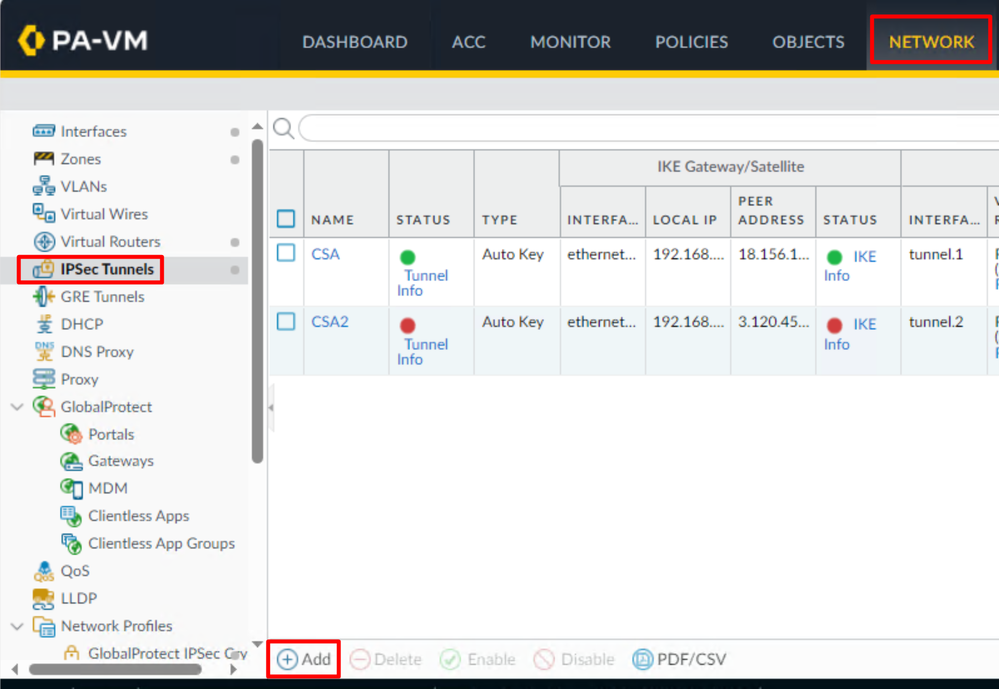

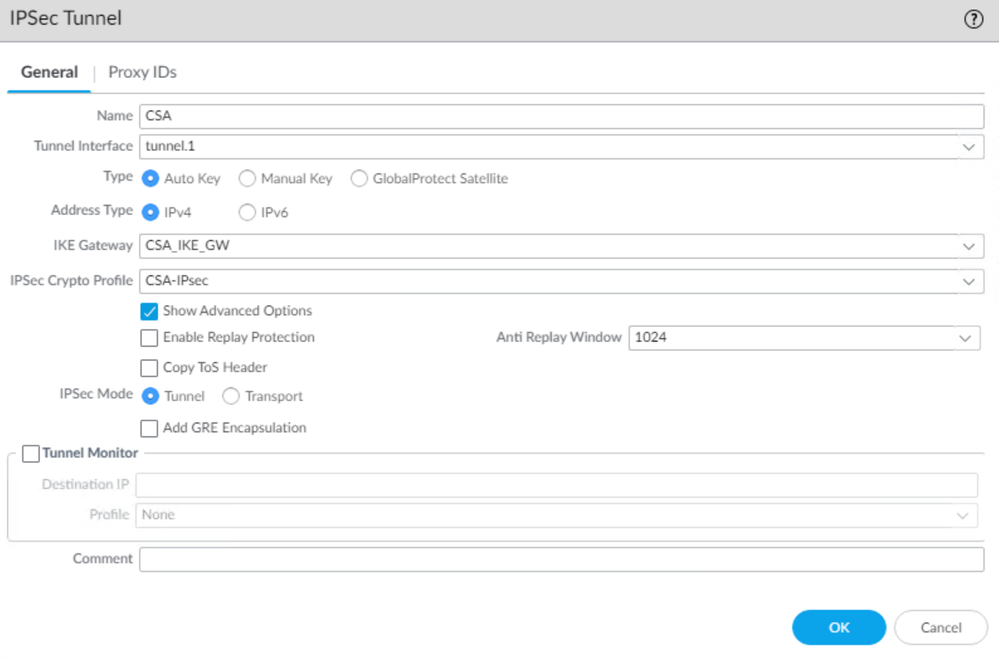

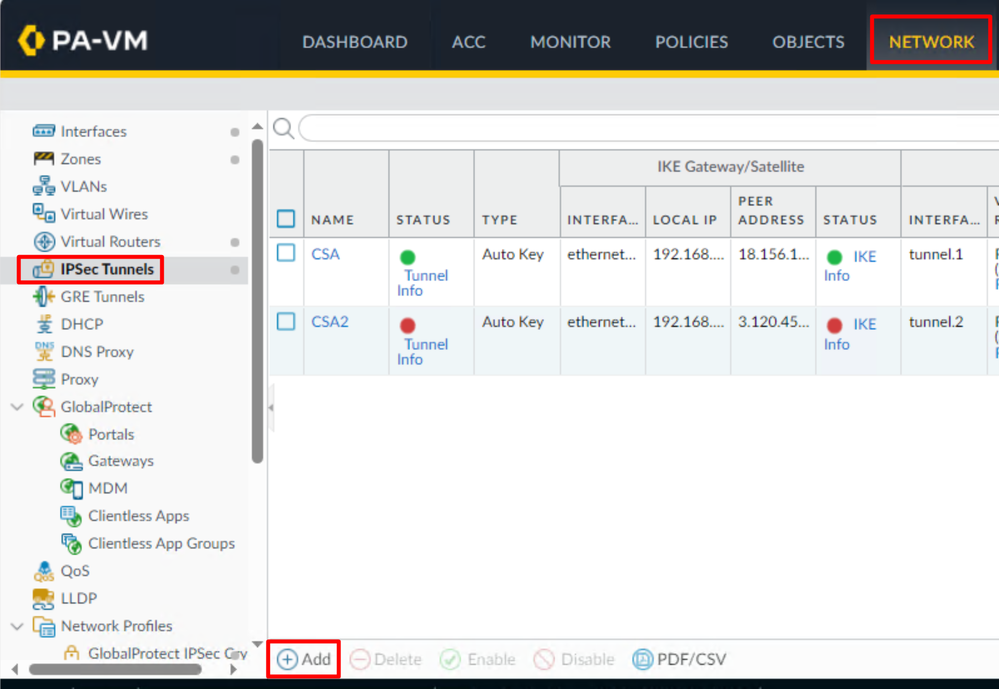

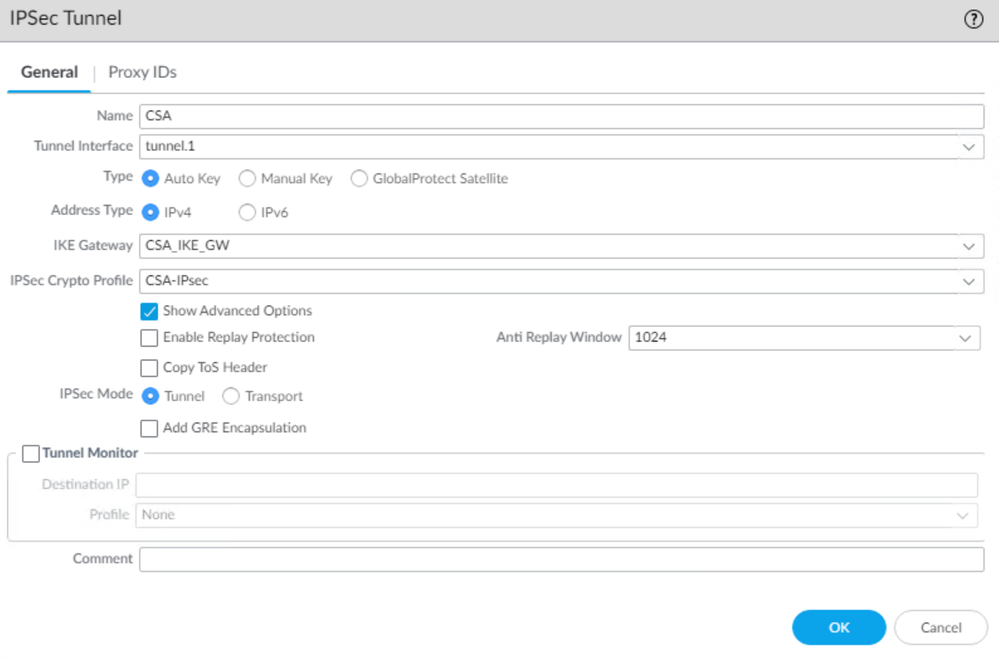

Configurare i tunnel IPSec

Per configurare IPSec Tunnels, passare a Network > IPSec Tunnels.

- Configurare i parametri successivi:

- Fare clic su

OK

Ora che la tua VPN è stata creata correttamente, puoi procedere con il passaggio, Configure Policy Based Forwarding.

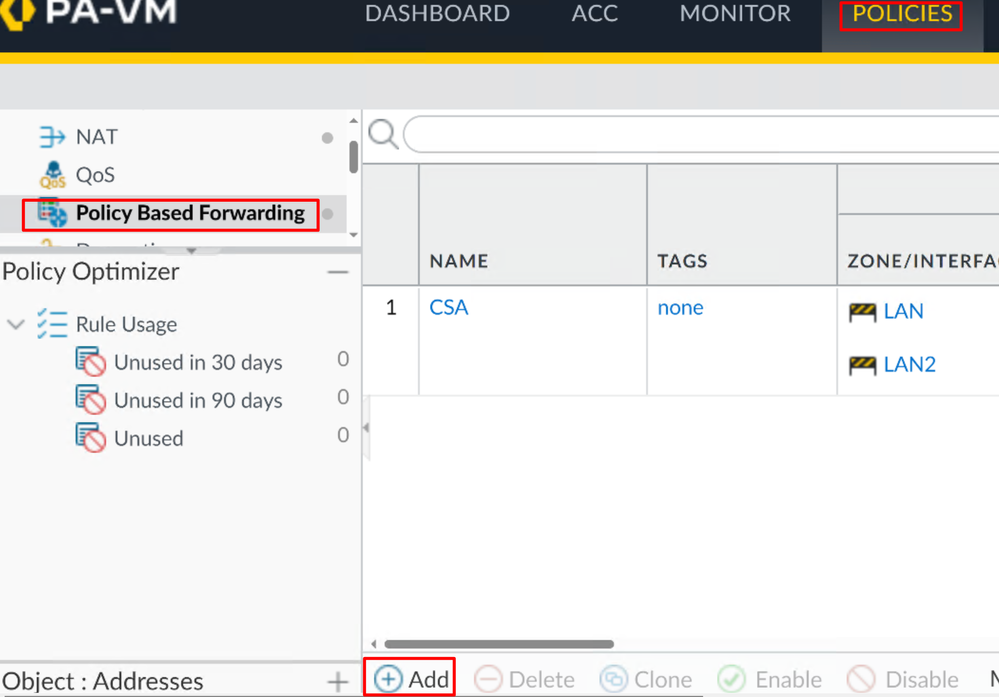

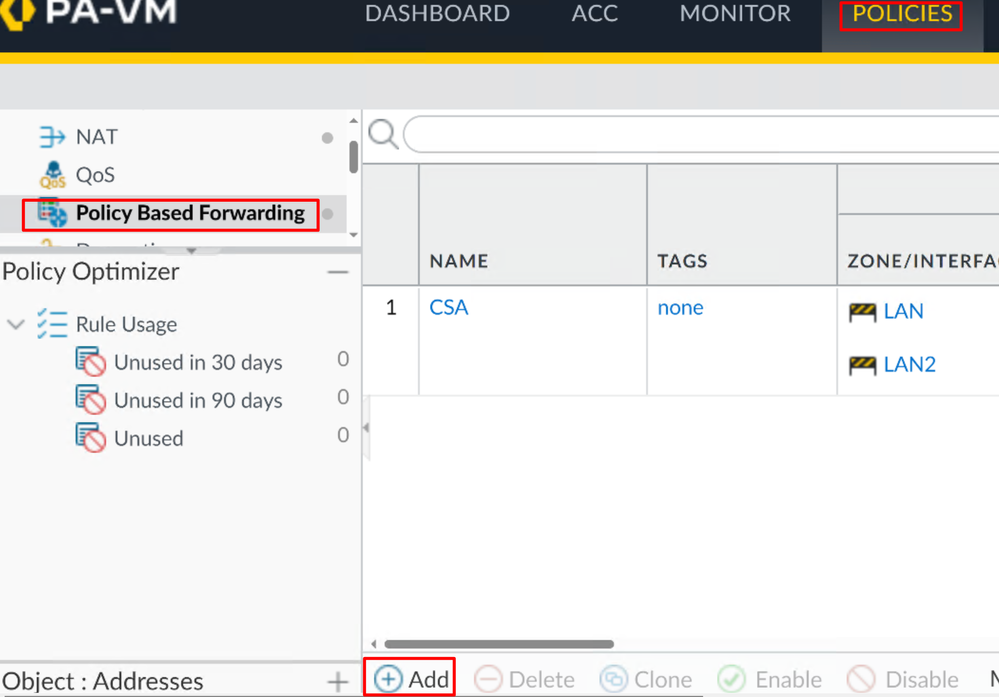

Configura inoltro basato su criteri

Per configurare Policy Based Forwarding, passare a Policies > Policy Based Forwarding.

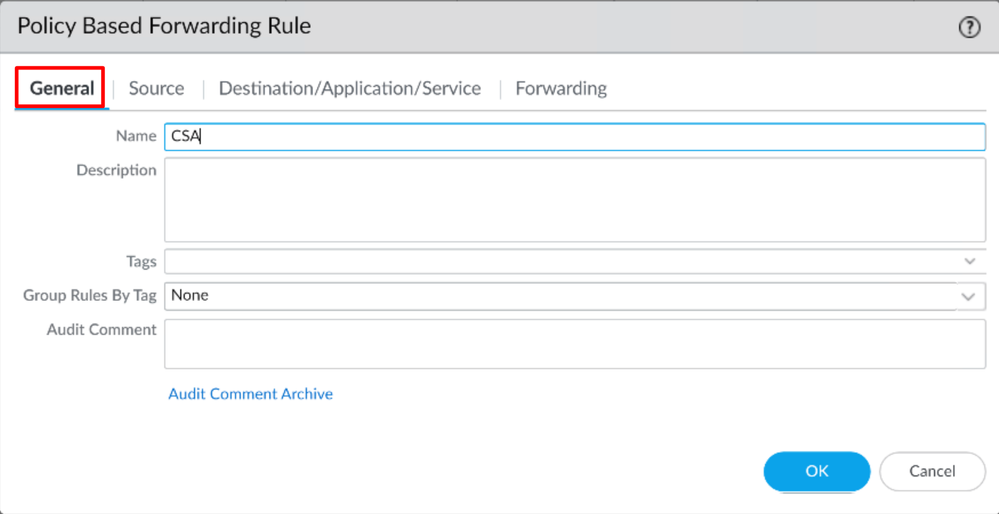

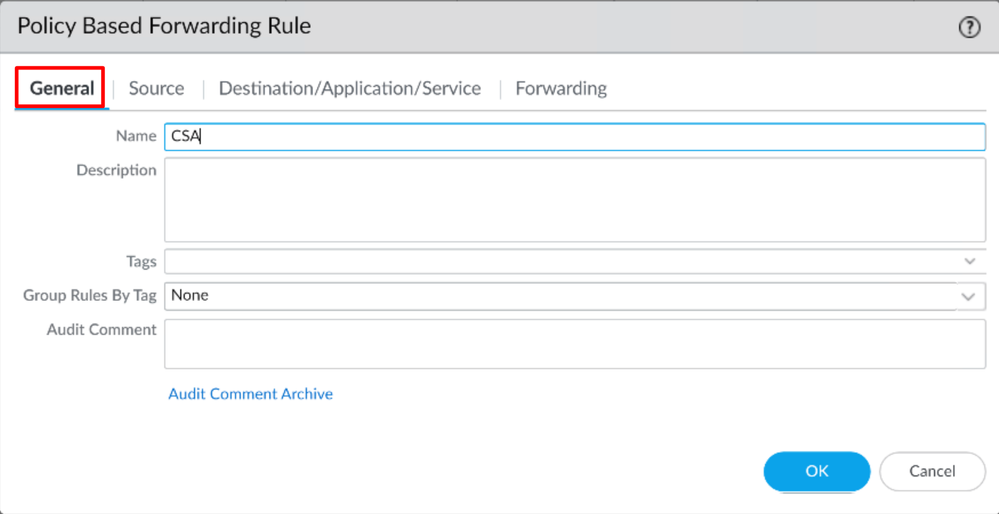

- Configurare i parametri successivi:

General

Name: utilizzare un nome per identificare l'accesso sicuro, inoltro base criteri (routing per origine)

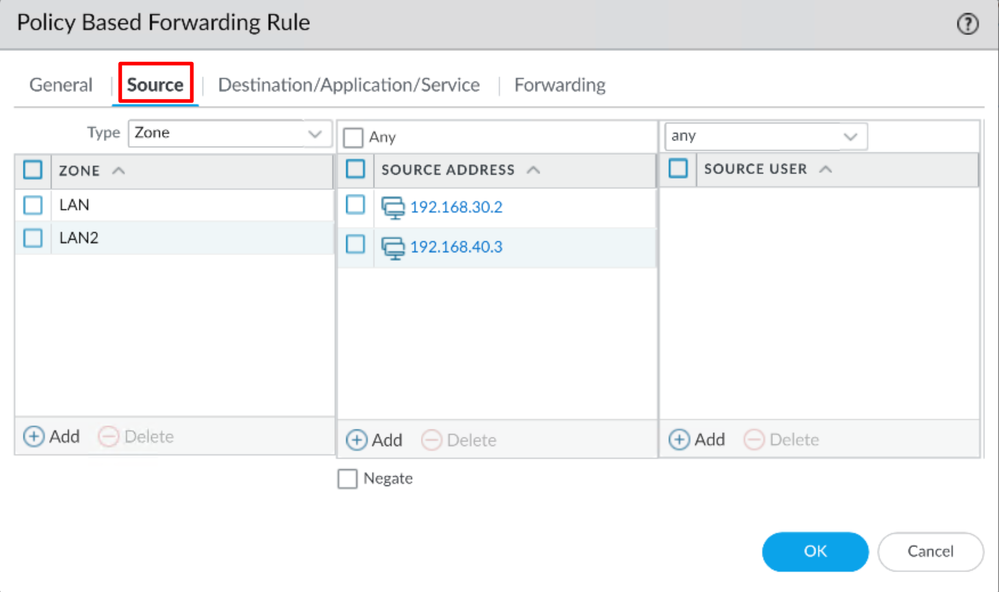

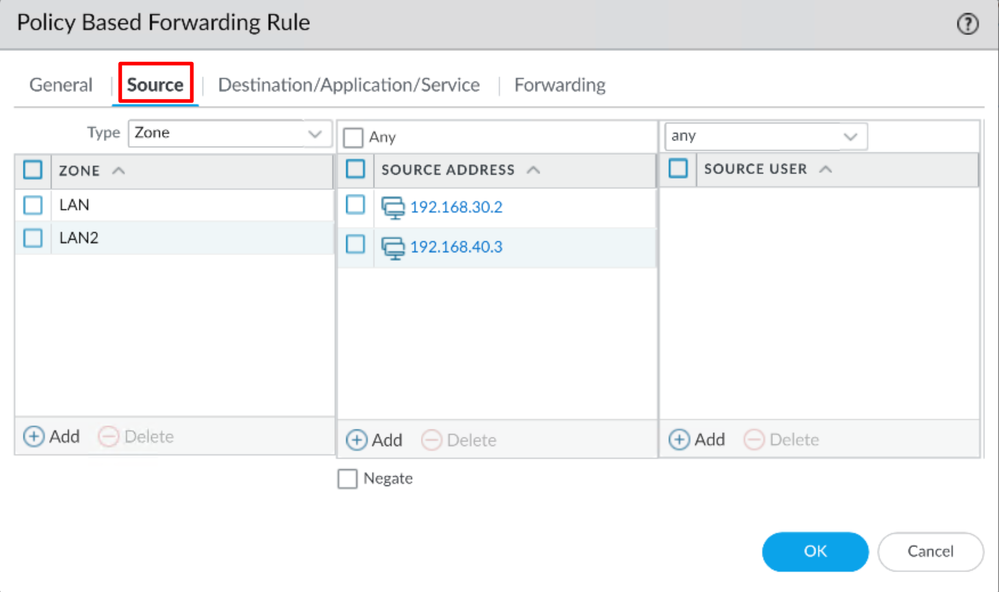

Source

Zone: selezionare le zone da cui si prevede di instradare il traffico in base all'origine Source Address: configurare l'host o le reti da utilizzare come origine. Source Users: configurare gli utenti che si desidera indirizzare il traffico (solo se applicabile)

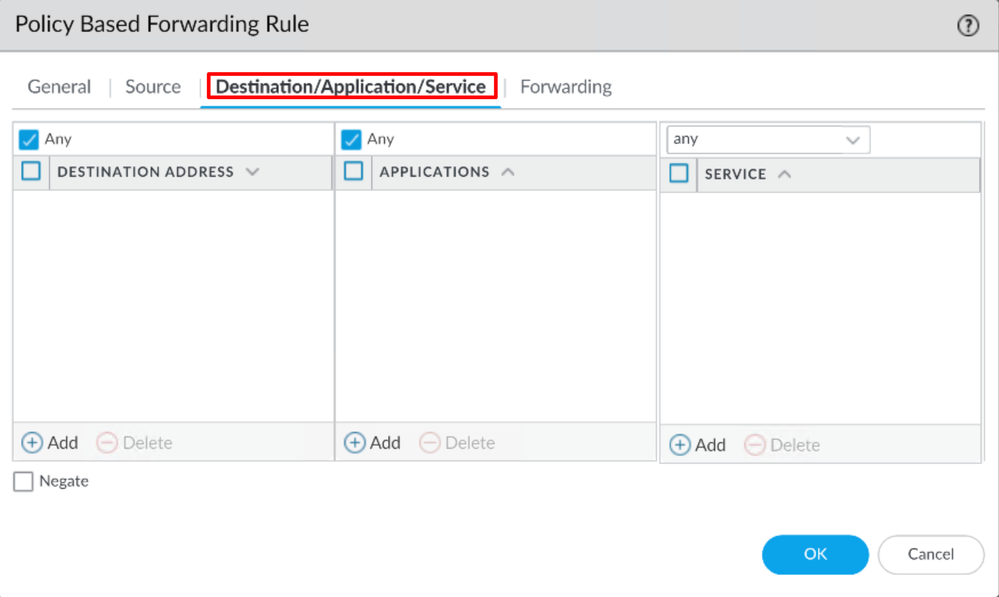

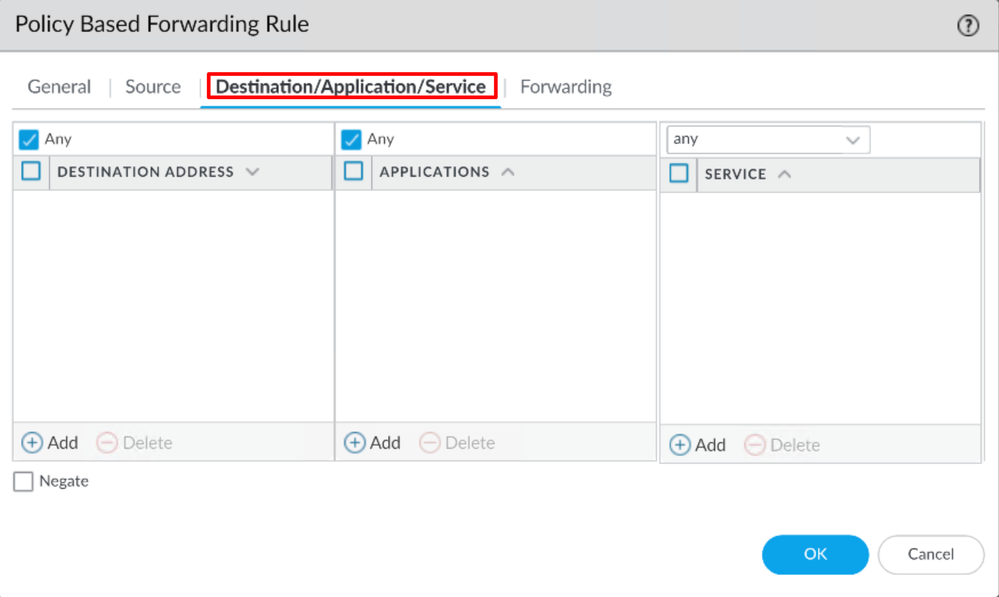

Destination/Application/Service

Destination Address: è possibile lasciare il campo impostato su Qualsiasi oppure specificare gli intervalli di indirizzi di Accesso sicuro (100.64.0.0/10)

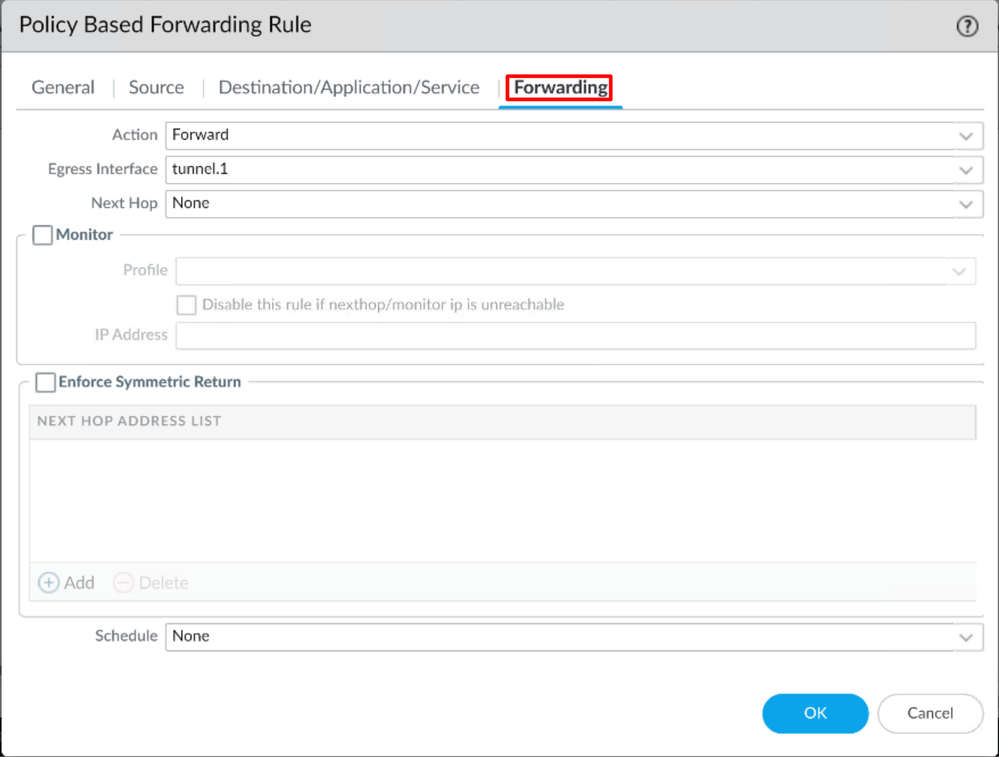

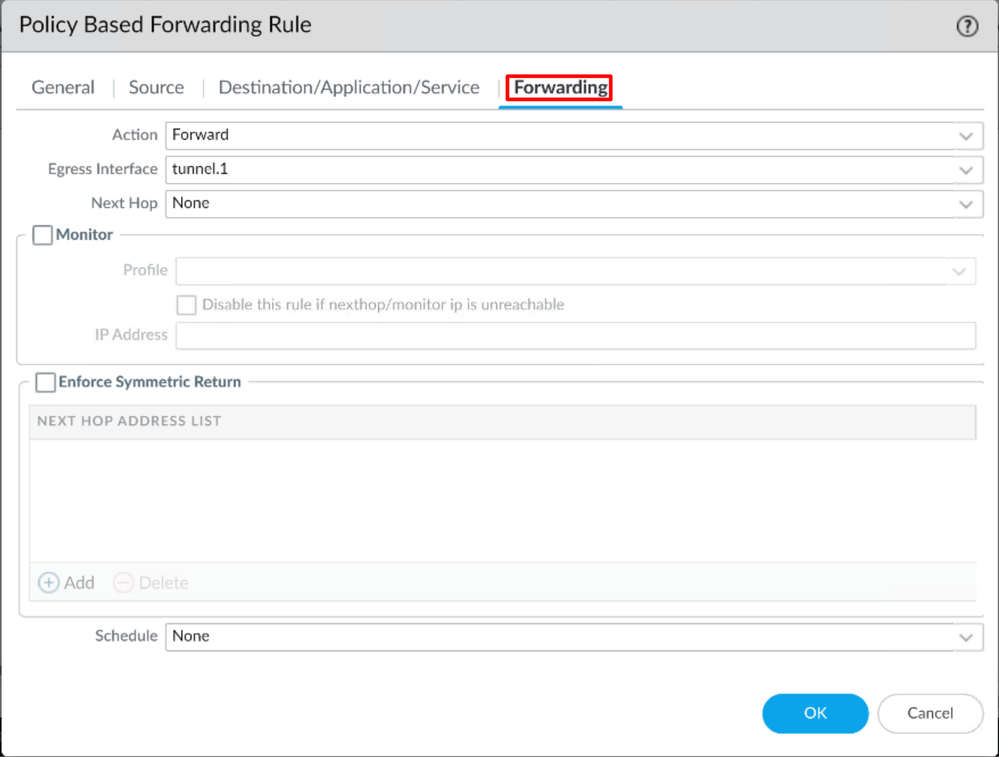

Forwarding

- Fare clic

OK su e Commit

Ora si dispone di tutto ciò che è stato configurato su Palo Alto; dopo aver configurato il percorso, è possibile stabilire il tunnel e continuare a configurare RA-VPN, ZTA basata su browser o ZTA basata su client su Secure Access Dashboard.

Accesso sicuro - Connessioni di rete

Accesso sicuro - Connessioni di rete Accesso sicuro - Gruppi di tunnel di rete

Accesso sicuro - Gruppi di tunnel di rete

Accesso sicuro - Gruppi di tunnel - Opzioni di routing

Accesso sicuro - Gruppi di tunnel - Opzioni di routing

Feedback

Feedback