Introduzione

In questo documento viene descritto come configurare un indirizzo IP statico su una VPN ad accesso remoto AnyConnect con Identity Services Engine (ISE) e Active Directory (AD).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Configurazione di Cisco ISE versioni 3.0

- Configurazione di Cisco Adaptive Security Appliance (ASA)/Firepower Threat Defense (FTD)

- Flusso di autenticazione VPN

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE versione 3.0

- Cisco ASA

- Windows 2016

- Windows 10

- Cisco AnyConnect Client

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Quando gli utenti eseguono l'autenticazione VPN con un'appliance Cisco ASA con il software client VPN AnyConnect, in alcune istanze è utile assegnare lo stesso indirizzo IP statico a un client. È possibile configurare un indirizzo IP statico per ogni account utente in Active Directory e utilizzare questo indirizzo IP ogni volta che l'utente si connette alla VPN. ISE può essere configurato con l'attributo msRADIUSFramedIPAddress per eseguire una query su AD per recuperare l'indirizzo IP da AD e assegnarlo al client a ogni connessione.

In questo documento viene descritto solo come configurare un indirizzo IP statico su una VPN ad accesso remoto Cisco AnyConnect.

Configurazione

Configurazione AD

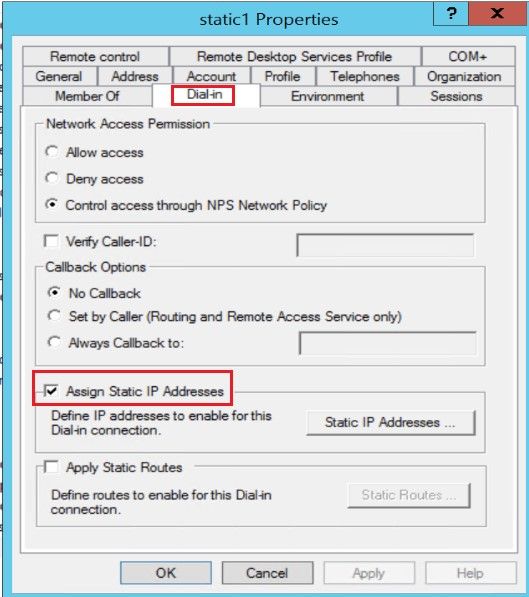

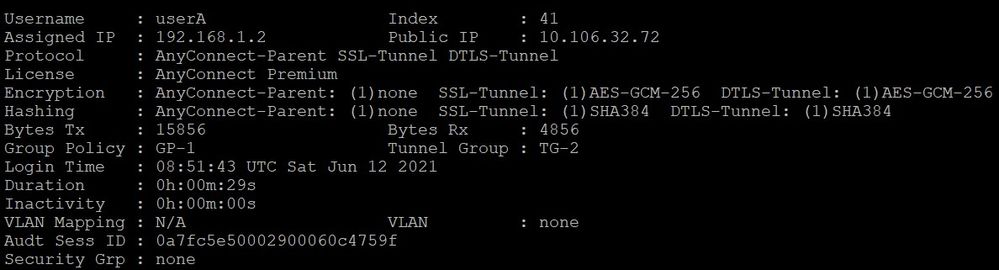

Passaggio 1. Selezionare un account di prova in AD. Modificare la Properties del conto di prova; selezionare il Dial-in come mostrato nell'immagine.

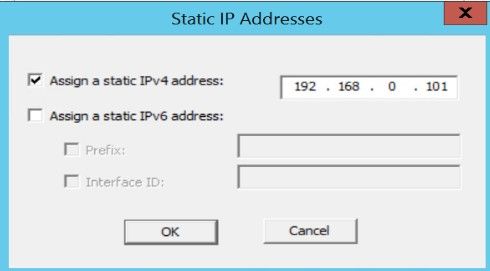

Passaggio 2. Selezionare la casella Assign Static IP Addresscasella.

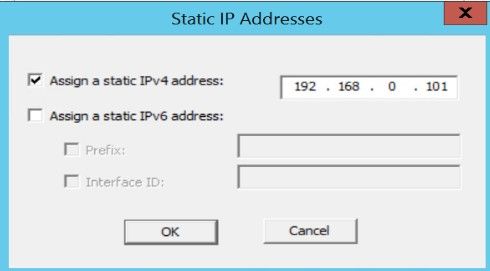

Passaggio 3. Fare clic sul pulsante Static IP Addresses pulsante.

Passaggio 4. Selezionare la casella Assign a static IPv4 addresse immettere un indirizzo IP.

Nota: l'indirizzo IP assegnato non deve essere utilizzato o incluso nel pool DHCP.

Passaggio 5. Fare clic su OK per completare la configurazione.

Configurazione di ISE

Passaggio 1. Aggiungere Network Device ad ISE e configurare RADIUS e la chiave condivisa. Passa aISE > Administration > Network Devices > Add Network Device.

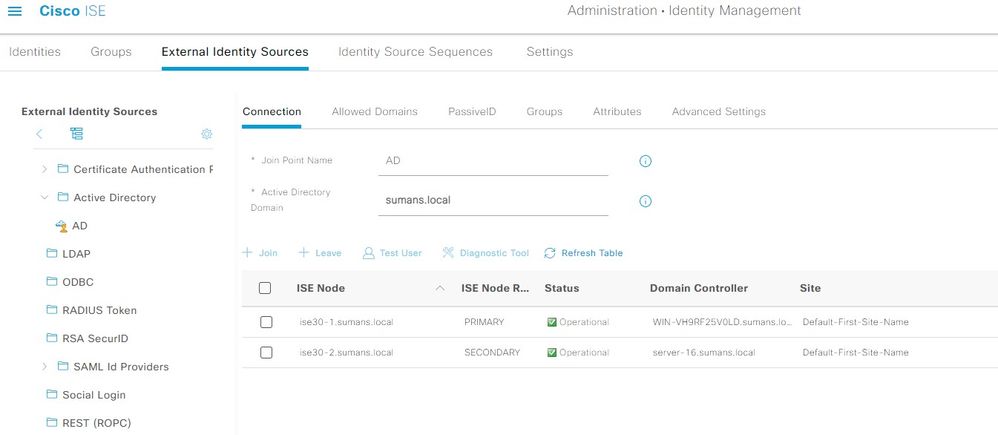

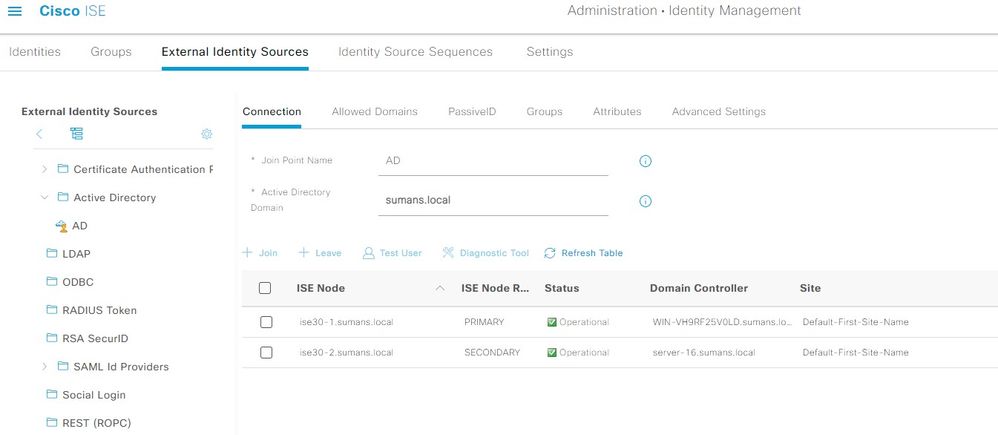

Passaggio 2. Integrare ISE con AD. Passa a ISE > Administration > External Identity Sources > Active Directory > Join ISE to Domain .

Passaggio 3. Aggiungi AD Attribute msRADIUSFramedIPAddress. Passa a ISE > Administration > External Identity Sources > Active Directory quindi selezionate il nome del punto di giunzione creato. Fare clic su Edit.Quindi, fare clic sul pulsante Attributes scheda. E fare clic su Add > Select Attributes from Directory.

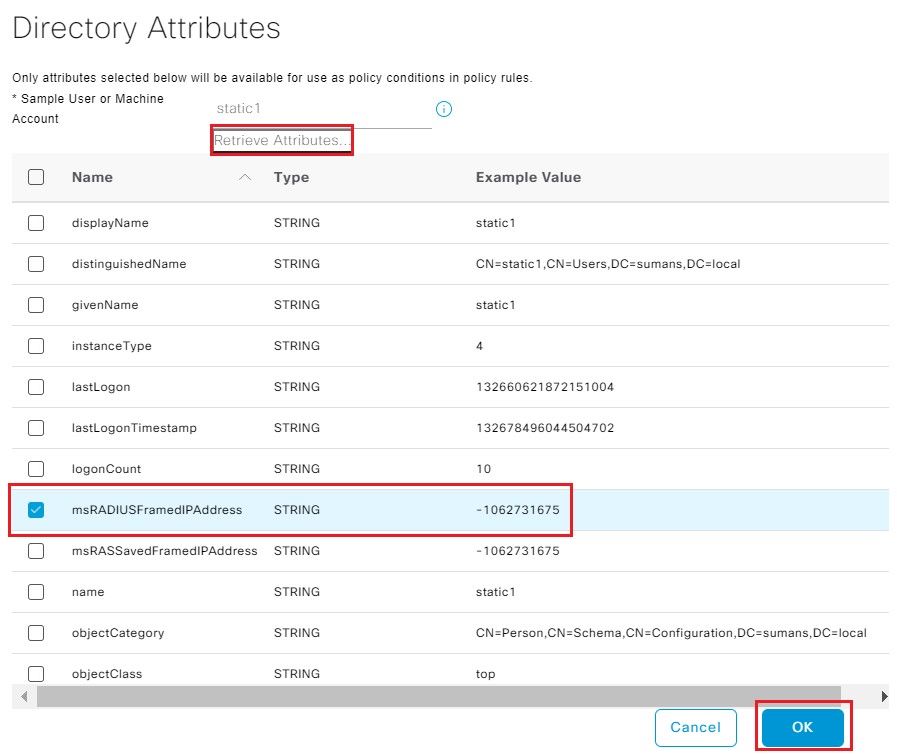

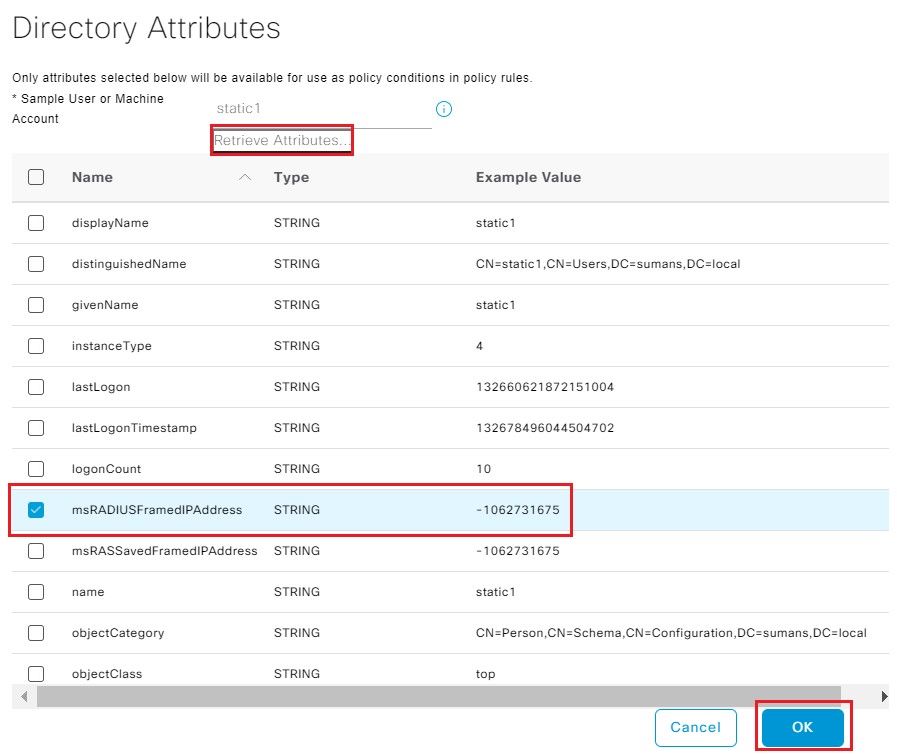

Immettere il nome dell'utente di prova presente in Active Directory a cui è assegnato l'indirizzo IP statico e selezionare Retrieve Attributes.

Assicurarsi di contrassegnare la casella msRADIUSFramedIPAddress e fare clic su OK .

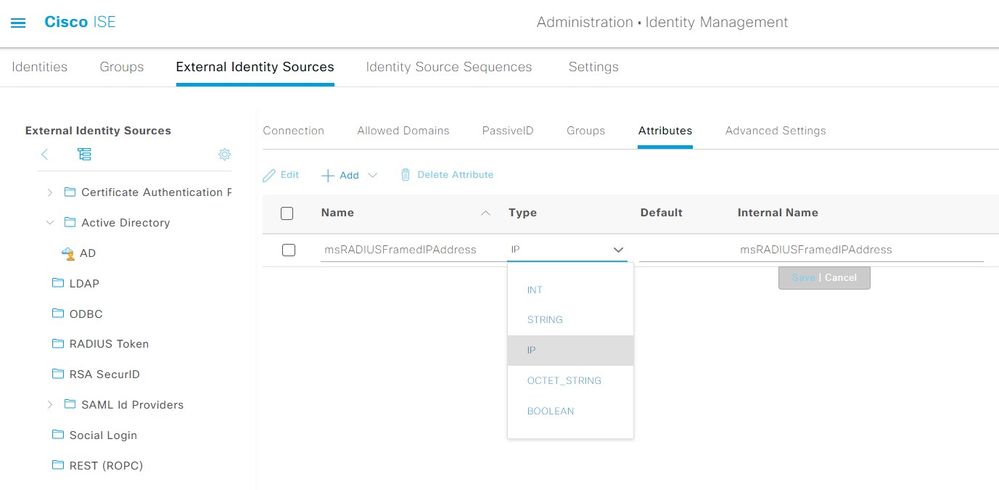

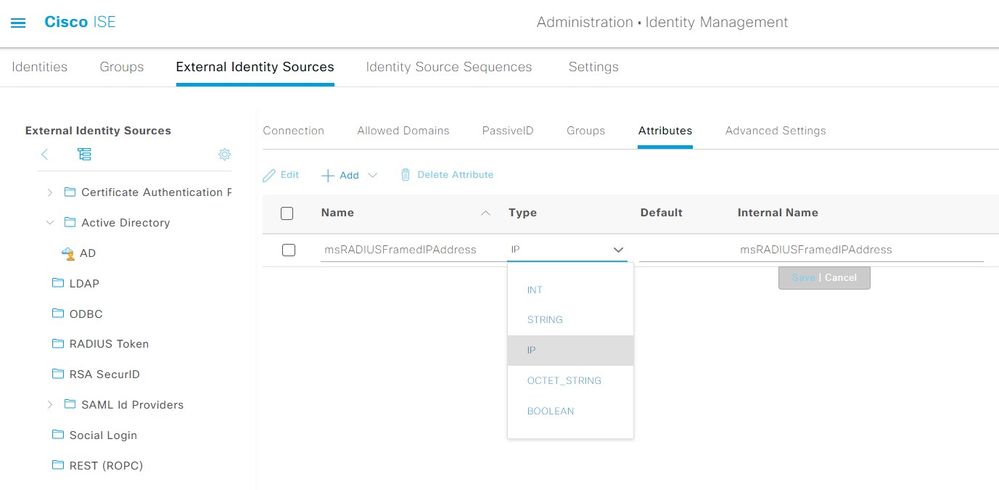

Modificare l'attributo msRADIUSFramedIPAddress e modificare il Type valore da STRING to IPe fare clic su Save.

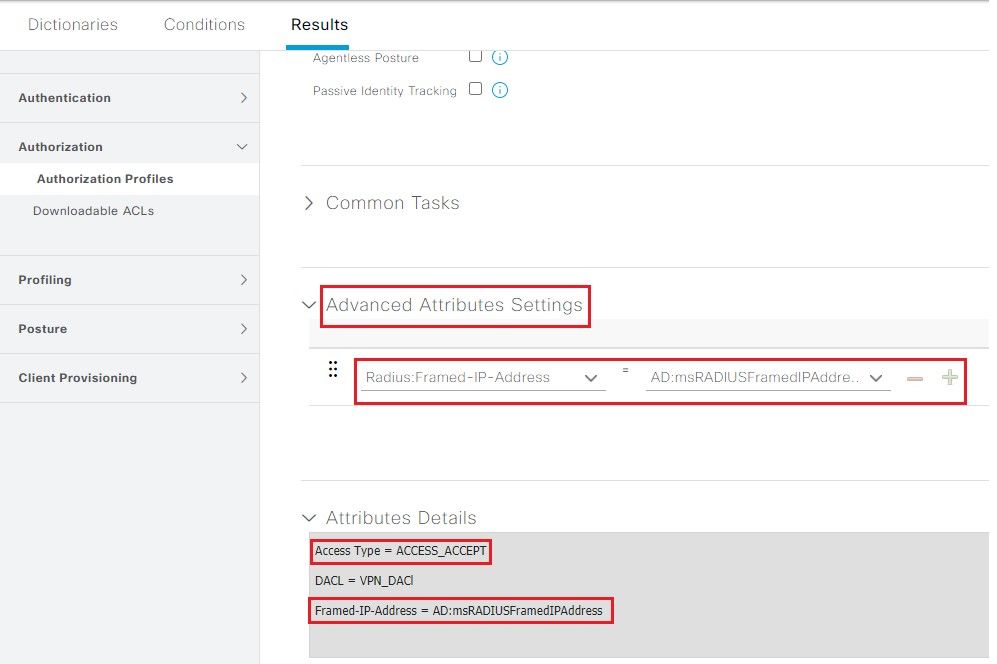

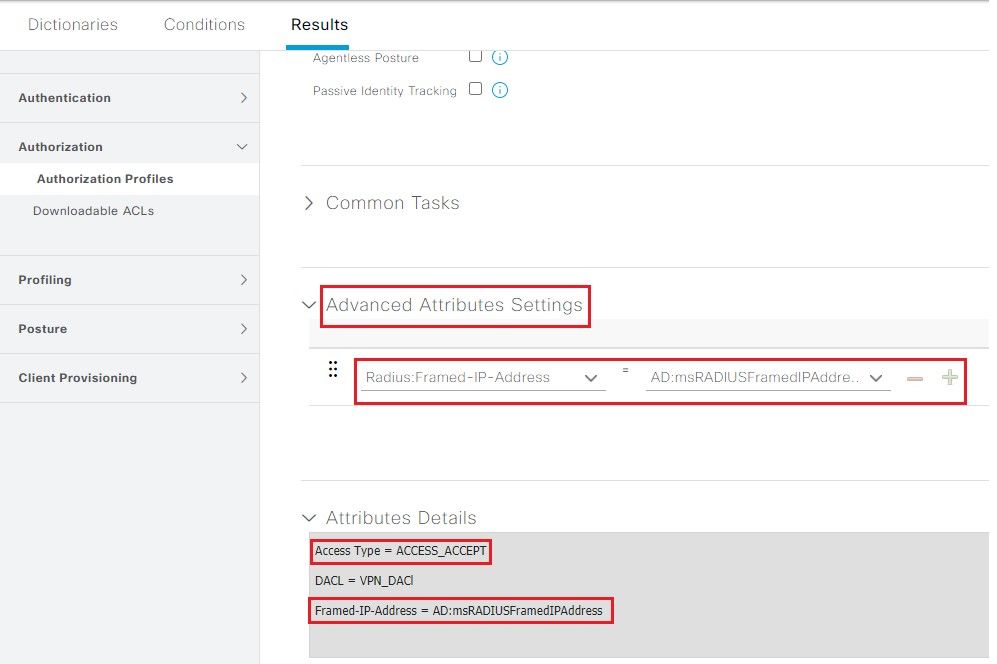

Passaggio 4. Creare un profilo di autorizzazione. Passa a ISE > Policy > Policy Elements > Results > Authorization > Authorization Profiles > Add.

Nella scheda Advanced Attributes Settings,aggiungi un nuovo valore per Radius: Framed-IP-Address ed è uguale a msRADIUSFramedIPAddressvalore selezionato in precedenza in Attributi AD (Passaggio 3.).

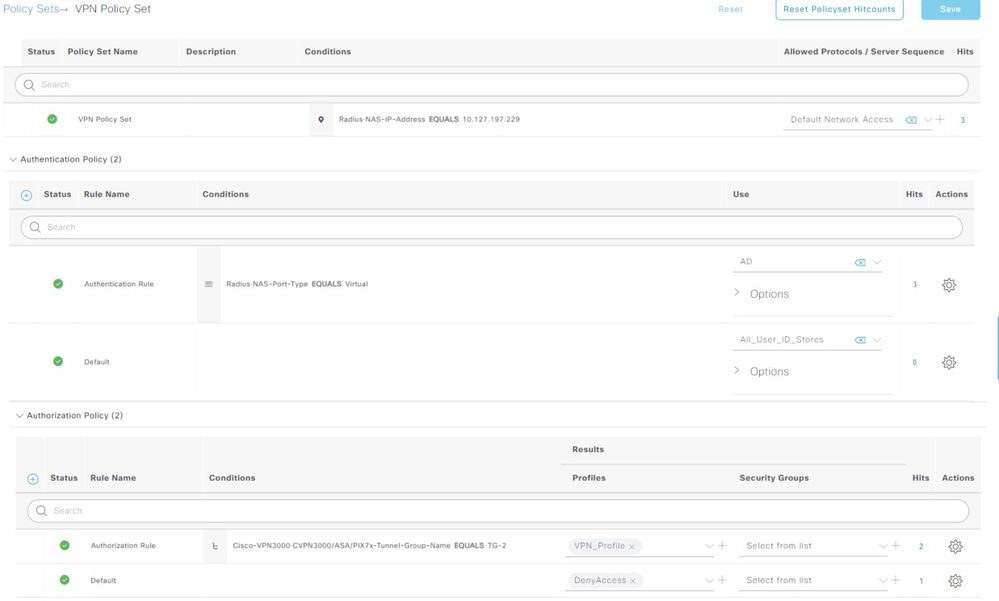

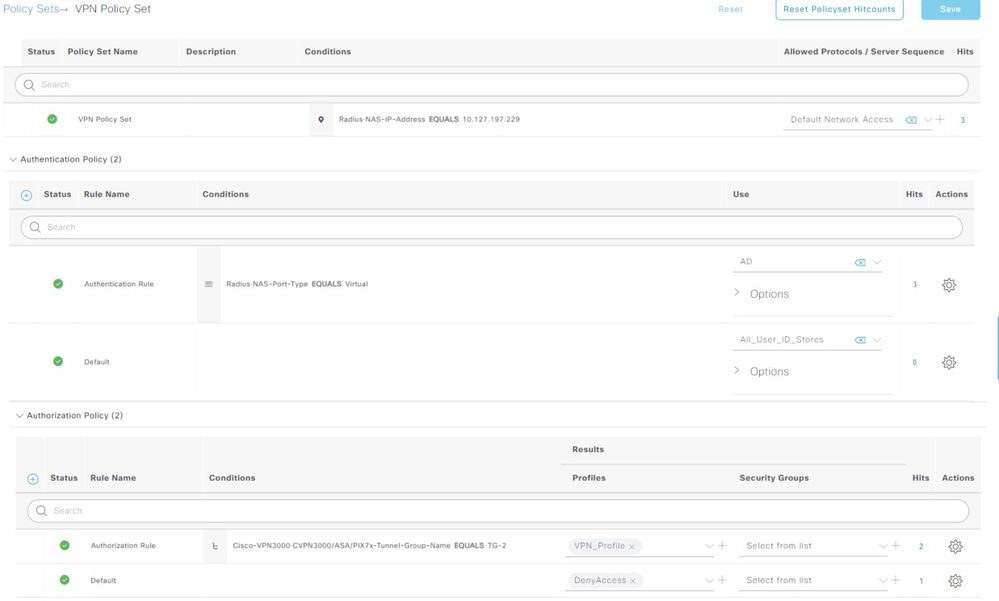

Passaggio 5. Creazione Policy Set. Passa a ISE > Policy > Policy Sets. Creare un set di criteri e Save. Creare un criterio di autenticazione e selezionare l'origine dell'identità come Active Directory (aggiunta al passaggio 2.).Creare un criterio di autorizzazione e selezionare il risultato con il profilo di autorizzazione creato (creato al passaggio 4.).

Configurazione ASA

Abilitare WebVPN sull'interfaccia ESTERNA e abilitare l'immagine AnyConnect.

webvpn

enable OUTSIDE

anyconnect image disk0:/anyconnect-win-4.10.00093-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

Definire il gruppo di server e il server AAA:

aaa-server ISE protocol radius

aaa-server ISE (inside) host 10.127.197.230

key *****

authentication-port 1812

accounting-port 1813

radius-common-pw *****

authorize-only

interim-accounting-update periodic 24

dynamic-authorization

Pool VPN:

ip local pool VPN_POOL 192.168.1.1-192.168.1.50 mask 255.255.255.0

Criteri di gruppo:

group-policy GP-1 internal

group-policy GP-1 attributes

dns-server value 10.127.197.254

vpn-tunnel-protocol ssl-client

address-pools value VPN_POOL

Gruppo di tunnel:

tunnel-group TG-2 type remote-access

tunnel-group TG-2 general-attributes

authentication-server-group ISE

default-group-policy GP-1

tunnel-group TG-2 webvpn-attributes

group-alias TG-2 enable

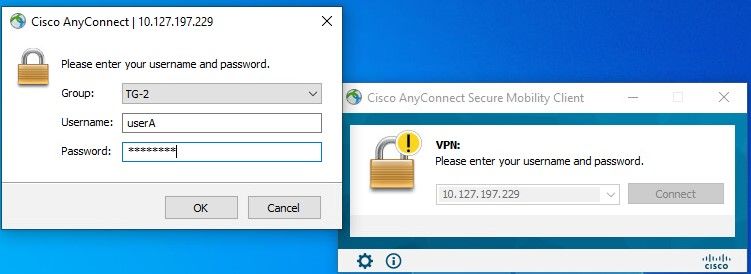

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

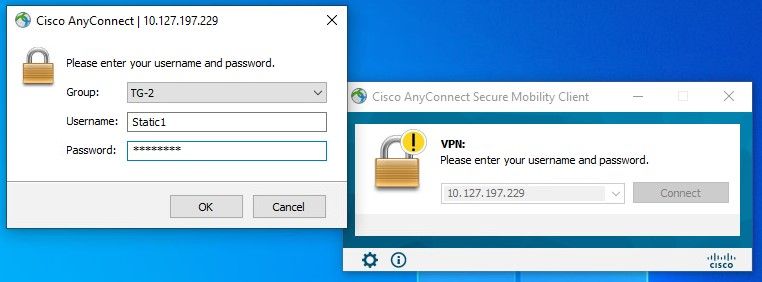

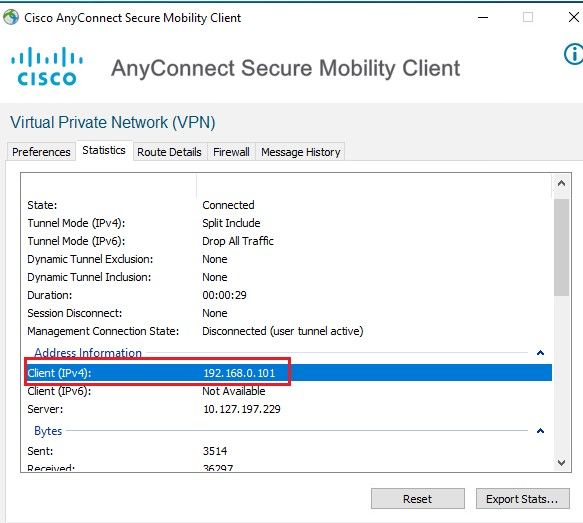

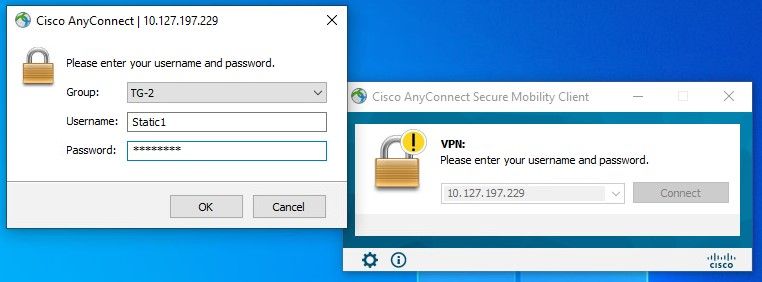

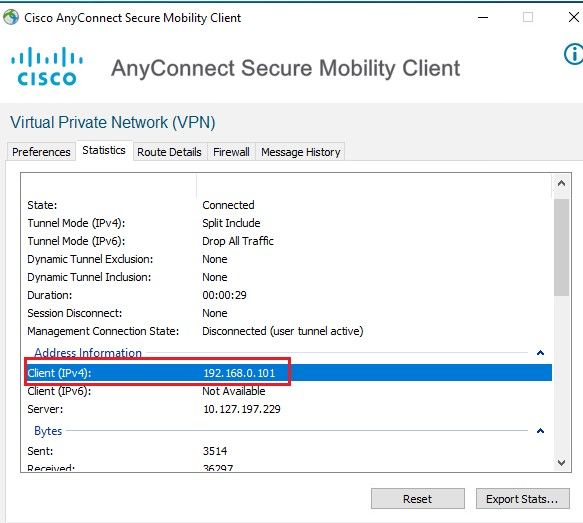

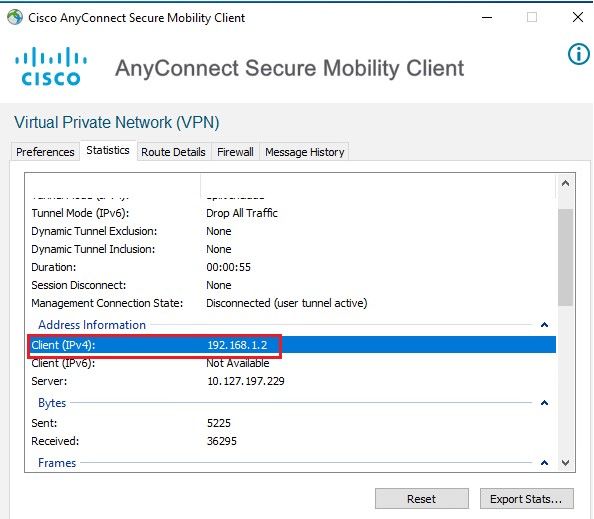

Se ad AD è stato assegnato un indirizzo IP statico:

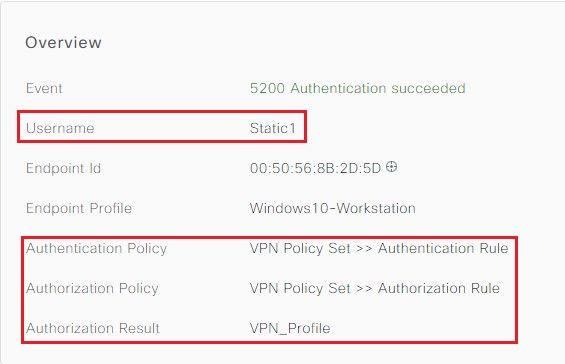

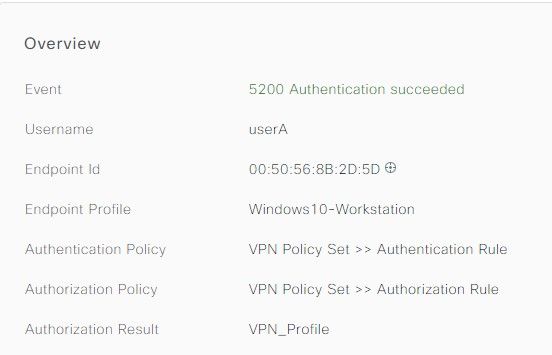

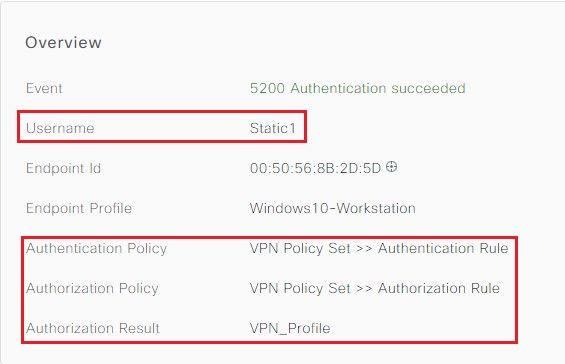

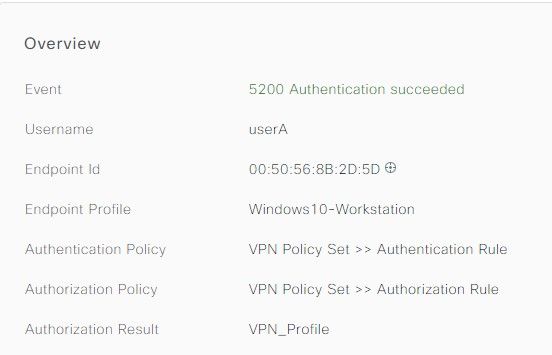

log ISE in tempo reale:

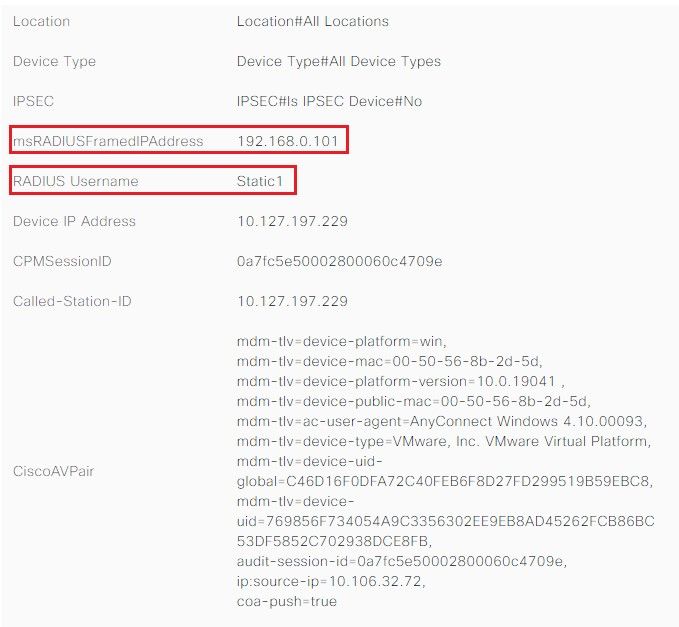

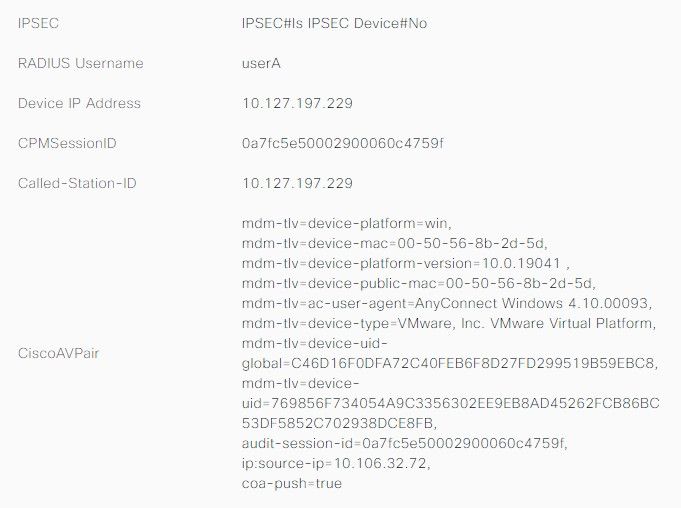

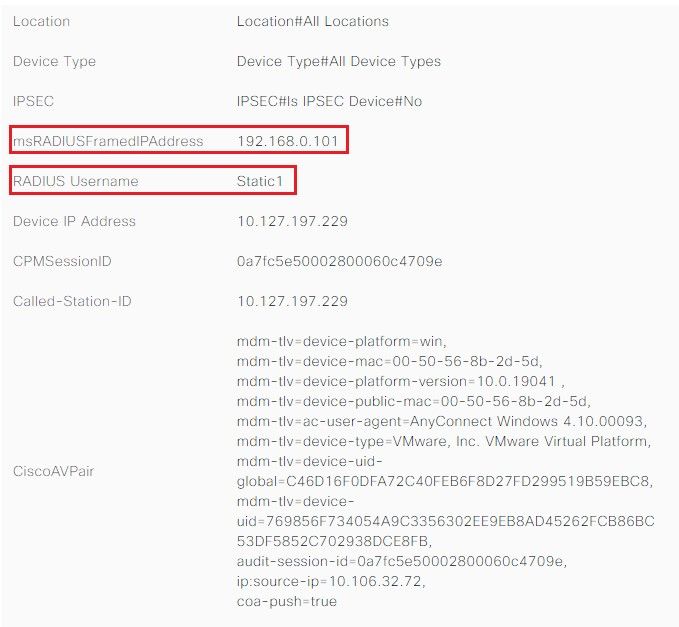

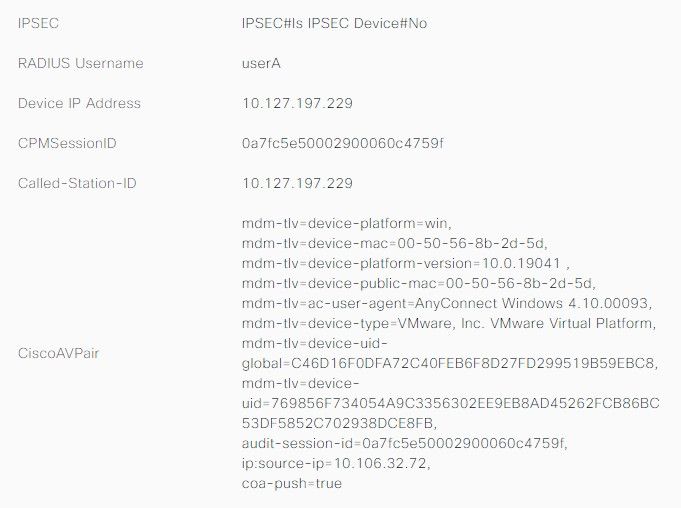

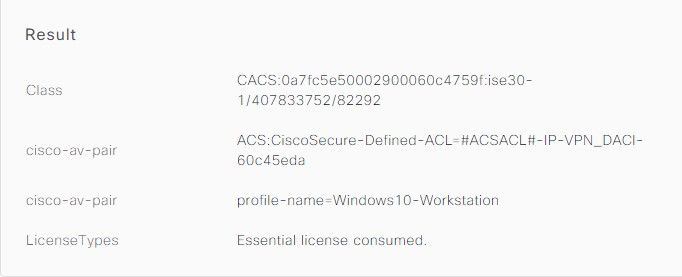

Altri attributi: qui è possibile vedere l'attributo msRADIUSFramedIPAddress con un indirizzo IP assegnato per questo utente in AD.

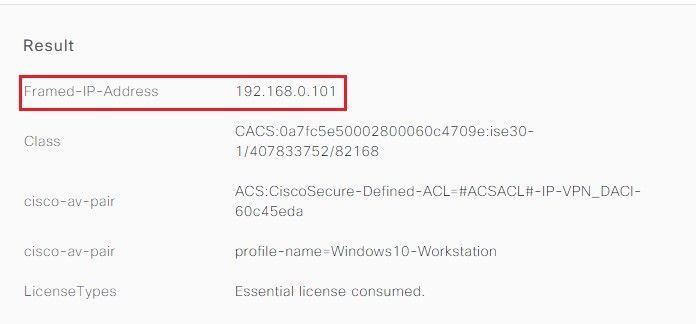

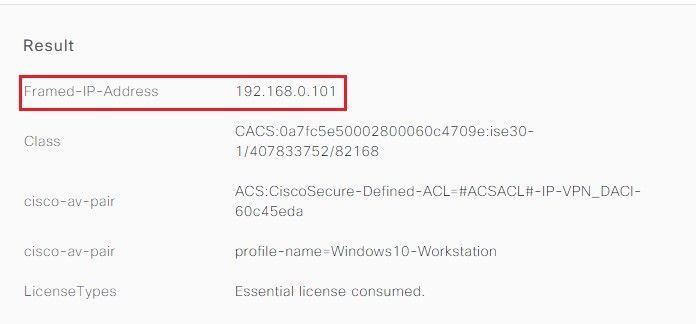

Risultati: indirizzo IP inviato da ISE all'ASA.

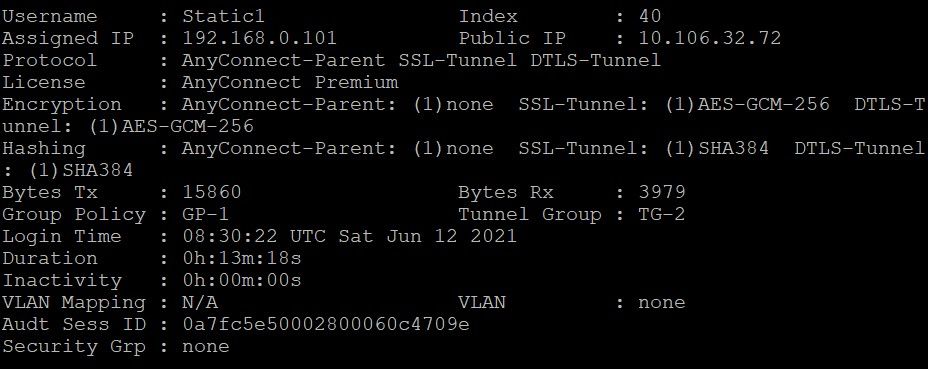

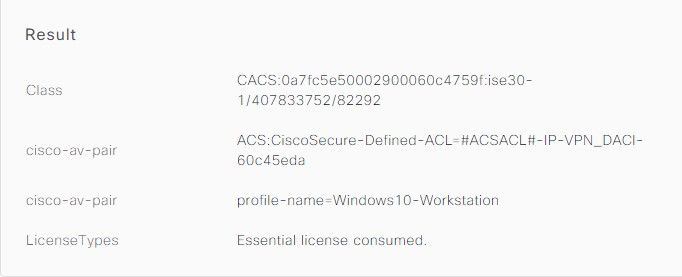

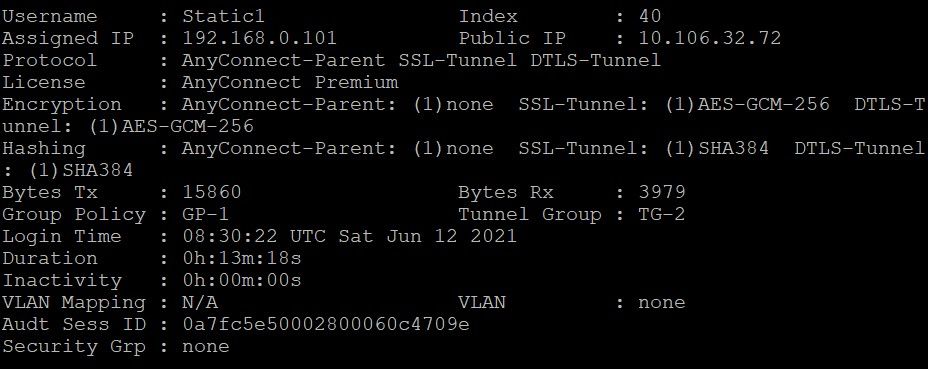

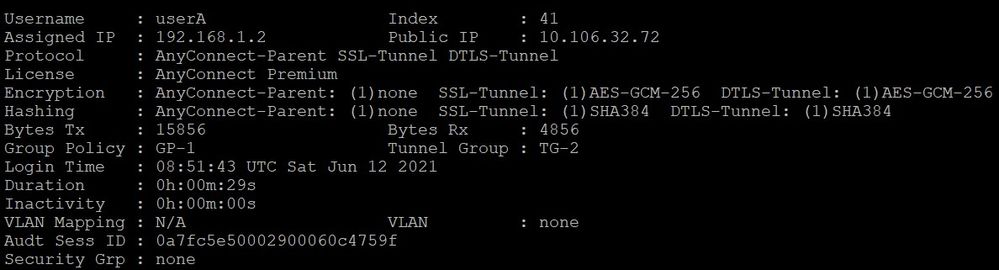

Output da ASA:

Comando: show vpn-sessiondb anyconnect

Per gli utenti senza indirizzi IP statici in Active Directory

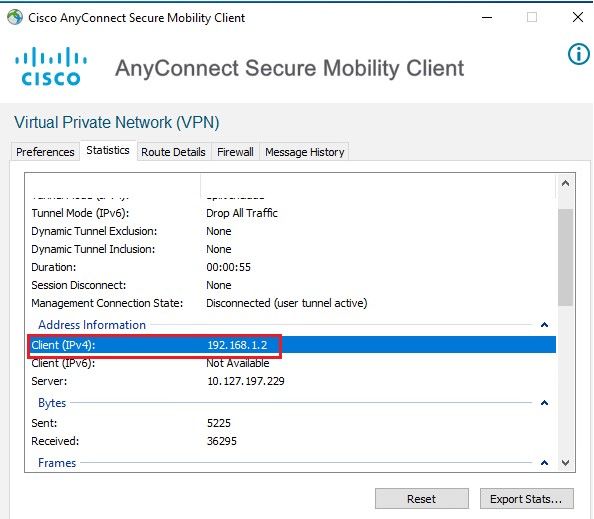

Se agli utenti non è assegnato un indirizzo IP in Active Directory, viene loro assegnato l'indirizzo IP assegnato dal pool_VPN locale o da DHCP (se configurato). Viene utilizzato il pool locale definito sull'appliance ASA.

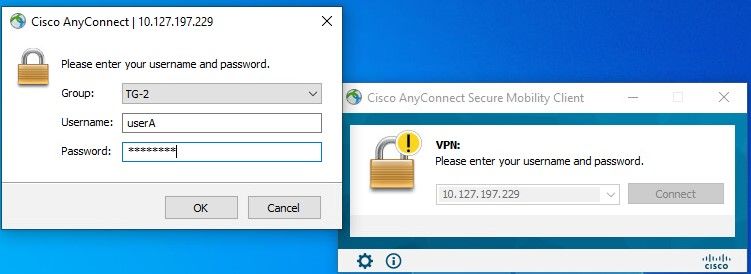

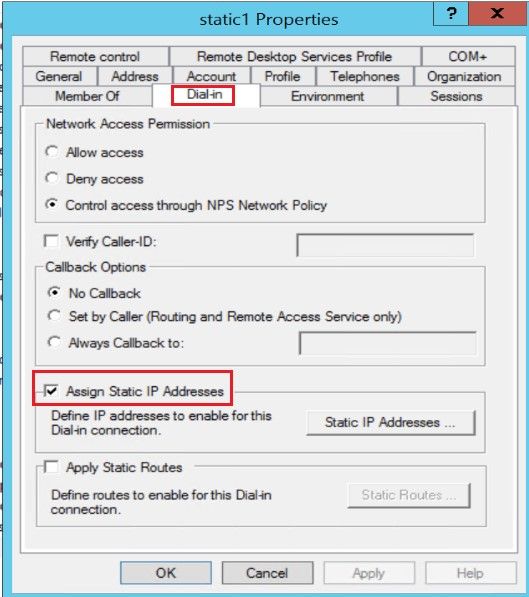

log ISE in tempo reale:

Output da ASA:

Comando: show vpn-sessiondb anyconnect

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Feedback

Feedback