Installa patch su ISE

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come installare le patch e le domande frequenti ISE durante l'installazione.

Prerequisiti

Requisiti

Conoscenze base di Identity Service Engine (ISE).

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Identity Service Engine 2.X

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Cisco rilascia le patch ISE con frequenza regolare. Queste patch contengono correzioni di bug e, se necessario, correzioni di sicurezza (ad esempio, le vulnerabilità di Heartbleed e Poodle rilevate con SSL). Ciò garantisce che vengano applicate correzioni di bug, che le vulnerabilità di sicurezza siano collegate e che la soluzione funzioni senza problemi.

Quando si installa una patch su un nodo ISE, il nodo viene riavviato. Riavviare i servizi al termine dell'installazione. Attendere qualche minuto prima di poter accedere di nuovo.

Per evitare interruzioni temporanee, è possibile pianificare l'installazione delle patch durante una manutenzione programmata.

Installare solo le patch applicabili alla versione Cisco distribuita nella rete. Cisco segnala eventuali discrepanze nelle versioni ed errori nel file della patch.

Non è possibile installare una patch di una versione inferiore a quella attualmente installata su Cisco. Analogamente, non è possibile ripristinare le modifiche di una patch di versione precedente se una versione successiva è attualmente installata su Cisco.

Quando si installa una patch dal Primary Administration Node (PAN) server che fa parte di una distribuzione distribuita, Cisco ISE installa la patch sul nodo primario e quindi su tutti i nodi secondari della distribuzione. Se l'installazione della patch sul PAN ha esito positivo, Cisco ISE continua quindi l'installazione della patch sui nodi secondari. Se l'installazione non riesce sul PAN, non procede ai nodi secondari. Tuttavia, se l'installazione non riesce su uno qualsiasi dei nodi secondari per qualsiasi motivo, continua comunque con il nodo secondario successivo nella distribuzione.

Quando si installa una patch dalla PAN che fa parte di una distribuzione a due nodi, Cisco installa la patch sul nodo primario e quindi sul nodo secondario.

Se l'installazione delle patch sulla PAN ha esito positivo, Cisco continua l'installazione delle patch sul nodo secondario. Se si verifica un errore sulla PAN, l'installazione non procede al nodo secondario.

È necessario avere il ruolo di super amministratore o amministratore di sistema per installare o ripristinare le patch. Raccogliere il backup della configurazione e il backup operativo prima dell'avvio dell'installazione della patch.

Installazione di patch con GUI

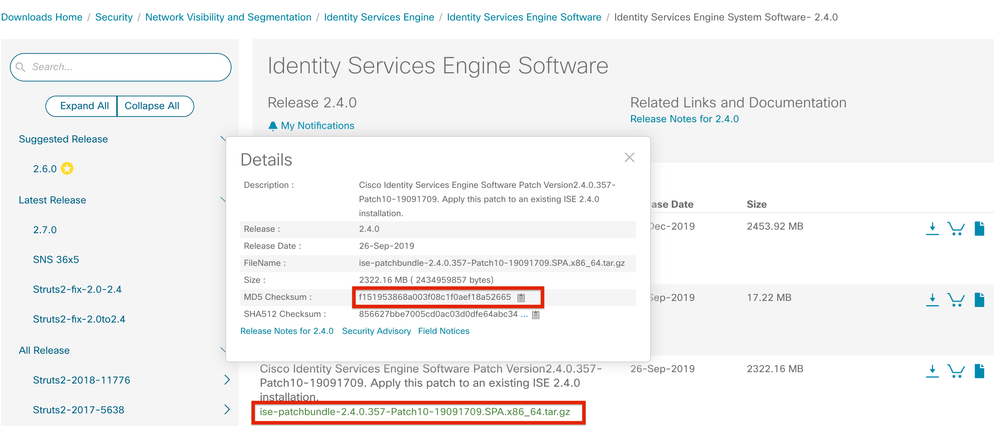

Per scaricare le patch ISE da Cisco.com, selezionare Downloads > Products > Security > Access Control and Policy > Identity Services Engine > Identity Services Engine Software(qui).

Nota: Le patch di Cisco ISE sono normalmente cumulative, il che significa che l'installazione della patch 11 include tutte le patch dalla patch 1 alla patch 10. L'installazione delle patch richiede il riavvio del server ISE.

Nota: Verificare il checksum MD5/SHA512 dopo il download del file Patch.

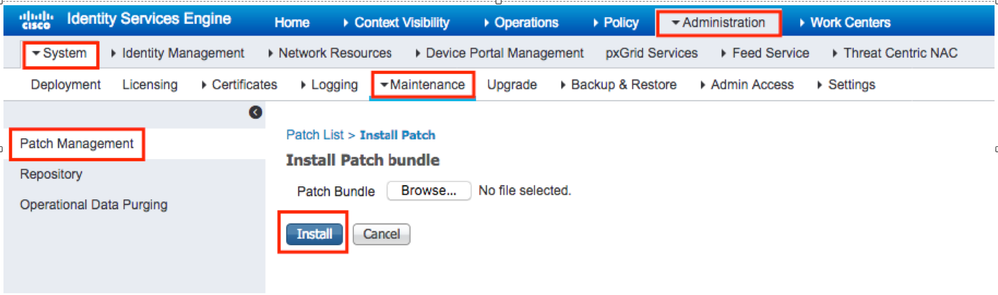

Per applicare la patch su ISE, accedere all'interfaccia utente grafica di ISE Primary Administration Node (PAN) ed eseguire le seguenti istruzioni:

Passaggio 1. Passare a Administration > System > Maintenance > Patch Management > Install.

Passaggio 2. Fare clic Browse su e scegliere il file patch scaricato da Cisco.com.

Passaggio 3. Fare clic Install per installare la patch.

Installazione di patch con CLI

Passaggio 1. Configurare un repository ISE e inserire la patch ISE richiesta nel repository. Per configurare il repository ISE, fare riferimento a Configurazione del repository sull'ISE

Passaggio 2. Accedere alla CLI di ISE con SSH.

Passaggio 3. Accertarsi che la CLI dell'ISE possa elencare il contenuto del repository.

ISE/admin# show repository FTP_repository

ise-patchbundle-10.2.0.7-Patch6-19021923.SPA.x86_64.tar.gz

ise-patchbundle-10.2.0.7-Patch9-19062923.SPA.x86_64.tar.gz

ise-patchbundle-10.1.0.0-Ptach3-19110111.SPA.x86_64.tar.gz

Passaggio 4. Per installare la patch su un nodo ISE specifico dalla CLI, eseguire il patch install comando in modalità di esecuzione.

Patch install

Accedere alla CLI del nodo ISE tramite SSH ed eseguire questi comandi:

ISE/admin#patch install ise-patchbundle-10.1.0.0-Ptach3-19110111.SPA.x86_64.tar.gz FTP_repository

% Warning: Patch installs only on this node. Install with Primary Administration node GUI to install on all nodes in deployment. Continue? (yes/no) [yes] ? yes

Save the current ADE-OS run configuration? (yes/no) [yes] ? yes

Generating configuration...

Saved the ADE-OS run Configuration to startup successfully

Initiating Application Patch installation...

Getting bundle to local machine...

Unbundling Application Package...

Verifying Application Signature...

patch successfully installed

% This application Install or Upgrade requires reboot, rebooting now...

Broadcast message from root@ISE (pts/1) (Fri Feb 14 01:06:21 2020):

Trying to stop processes gracefully. Reload lasts approximately 3 mins

Broadcast message from root@ISE (pts/1) (Fri Feb 14 01:06:21 2020):

Trying to stop processes gracefully. Reload takes approximately 3 mins

Broadcast message from root@ISE (pts/1) (Fri Feb 14 01:06:41 2020):

The system is going down for reboot NOW

Broadcast message from root@ISE (pts/1) (Fri Feb 14 01:06:41 2020):

The system is going down for reboot NOW

Come installare la patch su tutti i nodi ISE dell'implementazione

Quando si installa una patch dalla PAN che fa parte di una distribuzione distribuita, Cisco ISE installa la patch sul nodo primario e quindi su tutti i nodi secondari della distribuzione. Se l'installazione della patch sulla PAN primaria ha esito positivo, Cisco ISE continua quindi l'installazione della patch sui nodi secondari. Se si verifica un errore sulla PAN, l'installazione non procede ai nodi secondari.

Tuttavia, se l'errore si verifica su uno dei nodi secondari, l'installazione prosegue comunque sul nodo secondario successivo dell'implementazione.

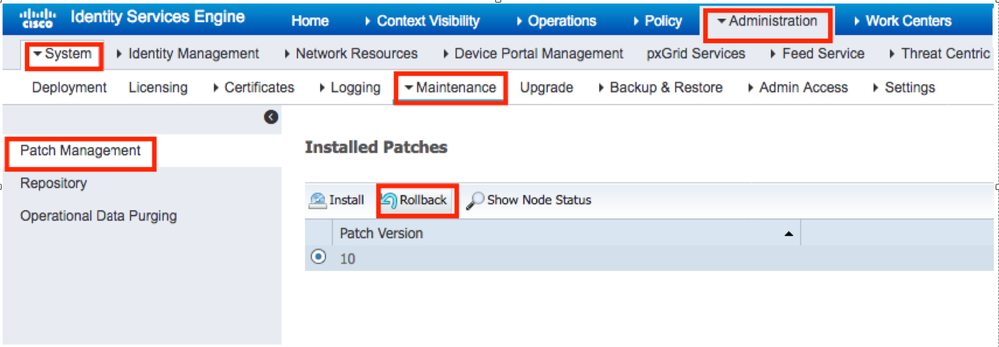

Come effettuare il rollback della patch su tutti i nodi ISE dell'implementazione

Per eseguire il rollback di una patch dai nodi Cisco di un'implementazione, è necessario prima effettuare il rollback delle modifiche dal nodo PAN. Se la procedura ha esito positivo, la patch viene annullata anche sui nodi secondari. Se il processo di rollback non riesce sul PAN, non viene eseguito il rollback delle patch dai nodi secondari. Tuttavia, se il rollback della patch non riesce su un nodo secondario, continua comunque a eseguire il rollback della patch dal nodo secondario successivo nella distribuzione.

Mentre Cisco ISE esegue il rollback della patch dai nodi secondari, è possibile continuare a eseguire altri task dall'interfaccia grafica PAN. I nodi secondari vengono riavviati dopo il rollback.

Per eseguire il rollback delle patch ISE, accedere ISE GUI e selezionare la patch richiesta, quindi Administration > System > Maintenance > Patch Management fare Rollback,clic su come mostrato:

Come eseguire il rollback della patch dalla CLI dell'ISE

Passaggio 1. Accedere tramite SSH al nodo ISE da cui si vuole rimuovere la patch.

Passaggio 2. Verificare le patch installate sul nodo ISE con il comando Show Version

ISE/admin# show version

Cisco Application Deployment Engine OS Release: 3.0

ADE-OS Build Version: 3.0.5.144

ADE-OS System Architecture: x86_64

Copyright (c) 2005-2019 by Cisco Systems, Inc.

All rights reserved.

Hostname: ISE

Version information of installed applications

---------------------------------------------

Cisco Identity Services Engine

---------------------------------------------

Version : 10.1.0.0

Build Date : Tue Feb 12 00:45:06 2019

Install Date : Mon Sep 30 12:17:29 2019

Cisco Identity Services Engine Patch

---------------------------------------------

Version : 1

Install Date : Tue Oct 01 01:30:12 2019

Cisco Identity Services Engine Patch

---------------------------------------------

Version : 3

Install Date : Tue Mar 24 05:35:19 2020

Passaggio 3. Eseguire il comando patch remove <nome applicazione> <numero file patch da rimuovere>

Ad esempio:- patch remove ise 2

ISE/admin# patch remove ise 3

Continue with application patch uninstall? [y/n] y

% Warning: Patch is removed only from this node. Remove patch with Primary Administration node GUI to remove from all nodes in deployment.

Patch successfully uninstalled

% This application Install or Upgrade requires reboot, rebooting now...

Broadcast message from root@ISE (pts/1) (Sun Mar 8 03:16:29 2020):

Trying to stop processes gracefully. Reload takes approximately 3 mins

Broadcast message from root@ISE (pts/1) (Sun Mar 8 03:16:29 2020):

Trying to stop processes gracefully. Reload takes approximately 3 mins

Broadcast message from root@ISE (pts/1) (Sun Mar 8 03:17:41 2020):

The system is going down for reboot NOW

Broadcast message from root@ISE (pts/1) (Sun Mar 8 03:17:41 2020):

The system is going down for reboot NOW

Nota: Le patch ISE sono per natura cumulative e non è possibile eseguirne il rollback finché esiste una versione più recente. La versione più recente richiede prima il rollback.

Per disinstallare la patch precedente, disinstallare prima la patch più recente e quindi la versione precedente della patch.

ISE/admin#patch remove ise 1

Continue with application patch uninstall? [y/n] y

% Warning: Patch is removed only from this node. Remove patch with Primary Administration node GUI to remove from all nodes in deployment.

Continue? (yes/no) [yes] ? yes

% Patch cannot be rolled back while a newer version exists, which needs to rolled back first.

Verifica

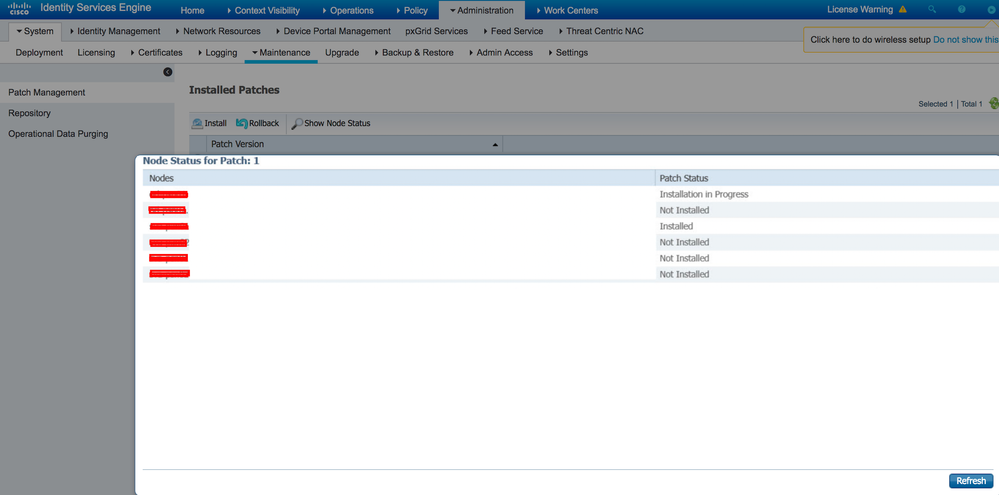

Per visualizzare lo stato di avanzamento dell'installazione delle patch ISE, spostarsi Administration > System > Maintenance > Patch Management > Show Node Status su come mostrato nell'immagine:

Verificare lo stato di installazione della patch dal nodo ISE. Accedere allo stesso server ISE ed eseguire il comando Show Version

ISE1/admin# show version

Cisco Application Deployment Engine OS Release: 3.0

ADE-OS Build Version: 3.0.5.144

ADE-OS System Architecture: x86_64

Copyright (c) 2005-2019 by Cisco Systems, Inc.

All rights reserved.

Hostname: ISE1

Version information of installed applications

---------------------------------------------

Cisco Identity Services Engine

---------------------------------------------

Version : 10.1.0.0

Build Date : Tue Feb 12 06:15:06 2019

Install Date : Thu Nov 21 16:39:02 2019

Cisco Identity Services Engine Patch

---------------------------------------------

Version : 1

Install Date : Thu Apr 02 11:00:08 2020

ISE1/admin#

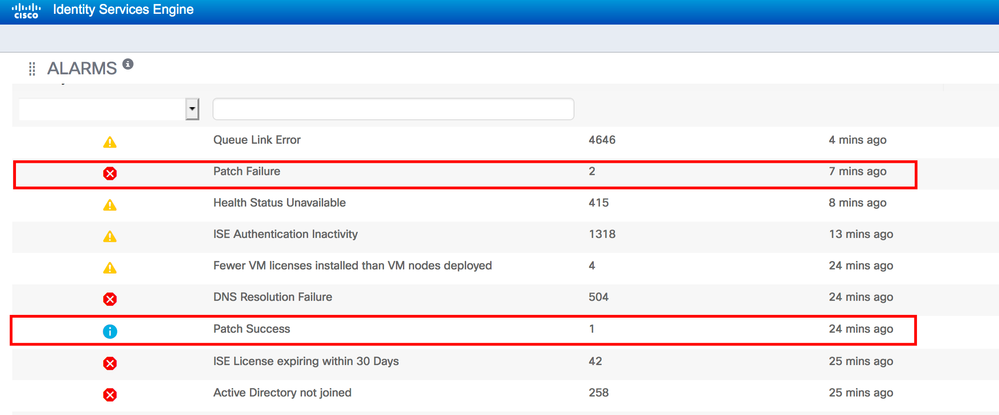

Verificare i messaggi patch riusciti e non riusciti negli allarmi ISE:

Esempio di log di installazione della patch riuscita

isea/admin# sh logging system ade/ADE.log tail

2020-04-19T15:38:01.634794+05:30 isea ADEOSJAVAAPI[26999]: ADEAUDIT 2030, type=PATCH INSTALL, name=PATCH INSTALL STARTED, username=kopriadm, cause=Application patch install has been inititated, adminipaddress=10.65.80.116, interface=GUI,

detail=Patch Install initiated with bundle - ise-patchbundle-10.1.0.0-Patch3-19110111.SPA.x86_64.tar.gz, repo - tmplocalpatchinstallrepo

2020-04-19T15:38:01.635194+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[796] [test]: Install initiated with bundle - ise-patchbundle-10.1.0.0-Patch3-19110111.SPA.x86_64.tar.gz, repo - tmplocalpatchinsta

llrepo

2020-04-19T15:38:01.784100+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[913] [test]: Stage area - /storeddata/Install/.1587290881

2020-04-19T15:38:01.827925+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[918] [test]: Getting bundle to local machine

2020-04-19T15:38:01.829562+05:30 isea ADE-SERVICE[1158]: [26999]:[error] config:repository: rm_repos_cfg.c[552] [test]: server not found in url

2020-04-19T15:38:01.830656+05:30 isea ADE-SERVICE[1158]: [26999]:[info] transfer: cars_xfer.c[66] [test]: local copy in of ise-patchbundle-10.1.0.0-Patch3-19110111.SPA.x86_64.tar.gz requested

2020-04-19T15:38:02.873630+05:30 isea ADE-SERVICE[1158]: [26999]:[info] transfer: cars_xfer_util.c[2293] [test]: Properties file /tmp/.cars_repodownload.props exists need to cleanup after a SIGNAL or download complete

2020-04-19T15:38:03.247065+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[954] [test]: Got bundle at - /storeddata/Install/.1587290881/ise-patchbundle-10.1.0.0-Patch3-19110111.SPA.x86_64.tar.gz

2020-04-19T15:38:03.247424+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1002] [test]: Unbundling package ise-patchbundle-10.1.0.0-Patch3-19110111.SPA.x86_64.tar.gz

2020-04-19T15:38:09.066295+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1064] [test]: Verifying signature for package ise-patchbundle-10.1.0.0-Patch3-19110111.SPA.x86_64.tar.gz

2020-04-19T15:38:13.171615+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1073] [test]: Signed bundle /storeddata/Install/.1587290881/ise-patchbundle-10.1.0.0-Patch3-19110111.SPA.x86_64.tar.gz confirme

d with release key

2020-04-19T15:38:18.816986+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1166] [test]: Unbundling done. Verifying input parameters...

2020-04-19T15:38:18.877267+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1195] [test]: Manifest file is at - /storeddata/Install/.1587290881/manifest.xml

2020-04-19T15:38:18.877604+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1234] [test]: Manifest file appname - ise

2020-04-19T15:38:18.878051+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1286] [test]: Patch bundle contains patch(3) for app version(10.1.0.0)

2020-04-19T15:38:18.878254+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install ci_util.c[305] [test]: Comparing installed app version:(10.1.0.0) and version of app the patch is meant for:(10.1.0.0)

2020-04-19T15:38:18.878517+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1321] [test]: Manifest file pkgtype - CARS

2020-04-19T15:38:18.878712+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1735] [test]: Verifying zip...

2020-04-19T15:38:27.006433+05:30 isea ADE-SERVICE[1158]: [26999]:[info] application:install cars_install.c[1796] [test]: Executing patch install script patchinstall.sh from patch.zip

2020-04-19T15:38:27.209692+05:30 isea test: info:[patchinstall.sh] START PATCH INSTALL SCRIPT. PATCHDIR: /storeddata/Install/.1587290881 INSTALLDIRS:

2020-04-19T15:38:27.211274+05:30 isea test: info:[patchinstall.sh] NEW PATCH VER: 3 PRIOR PATCH VER: 0

2020-04-19T15:38:27.213166+05:30 isea test: info:[patchinstall.sh] IRF-RABBITMQ-RUNTIME and IRF-CORE-ENGINE-RUNTIME Remove Begin

2020-04-19T15:38:27.214840+05:30 isea test: info:[patchinstall.sh] Remove IRF-Rabbitmq container

2020-04-19T15:38:27.753502+05:30 isea test: info:[patchinstall.sh] IRF-Rabbitmq container id -

2020-04-19T15:38:27.755172+05:30 isea test: info:[patchinstall.sh] No IRF-Rabbitmq container exist to remove.\n

2020-04-19T15:38:27.756631+05:30 isea test: info:[patchinstall.sh] Remove IRF-Core-Engine container

2020-04-19T15:38:27.781127+05:30 isea test: info:[patchinstall.sh] IRF-Core-Engine container id -

2020-04-19T15:38:27.783028+05:30 isea test: info:[patchinstall.sh] No IRF-Core-Engine container exist to remove.\n

2020-04-19T15:38:27.784724+05:30 isea test: info:[patchinstall.sh] IRF-RABBITMQ-RUNTIME and IRF-CORE-ENGINE-RUNTIME Remove Completed

2020-04-19T15:38:33.077501+05:30 isea test: info:[application:operation:cpmcontrol.sh] In Stop Monit

2020-04-19T15:38:33.197734+05:30 isea test: Monit daemon with pid [12796] killed

2020-04-19T15:38:34.289656+05:30 isea test: info:[application:operation:cpmcontrol.sh] Done Stop Monit

2020-04-19T15:38:34.671998+05:30 isea ADEOSShell[28278]: ADEAUDIT 2062, type=USER, name=M&T Log Processor, username=system, cause=M&T Log Processor Stopped, adminipaddress=127.0.0.1, interface=CLI, detail=Stopping M&T Log Processor

2020-04-19T15:38:43.621160+05:30 isea test: info:[application:operation:adprobe.sh] adprobe:Stopping wmi probe...

2020-04-19T15:38:43.657769+05:30 isea test: info:[application:operation:adprobe.sh] adprobe:wmi probe is disabled

2020-04-19T15:38:43.989085+05:30 isea test: info:[application:operation:syslogprobe.sh] syslogprobe:Stopping syslog probe...

2020-04-19T15:38:44.019674+05:30 isea test: info:[application:operation:syslogprobe.sh] syslogprobe:syslog probe is disabled

2020-04-19T15:38:44.367442+05:30 isea test: info:[application:operation:restprobe.sh] restprobe:Stopping rest probe...

2020-04-19T15:38:44.400103+05:30 isea test: info:[application:operation:restprobe.sh] restprobe:rest probe is disabled

2020-04-19T15:38:44.713844+05:30 isea test: info:[application:operation:agentprobe.sh] agentprobe:Stopping agent probe...

2020-04-19T15:38:44.753547+05:30 isea test: info:[application:operation:agentprobe.sh] agentprobe:agent probe is disabled

2020-04-19T15:38:46.166418+05:30 isea test: info:[application:operation:appservercontrol.sh] Stopping ISE Application Server...

2020-04-19T15:38:46.168374+05:30 isea ADEOSShell[29231]: ADEAUDIT 2062, type=USER, name=Application server status, username=system, cause=Application server stopped, adminipaddress=127.0.0.1, interface=CLI, detail=Application server stopped

2020-04-19T15:41:37.224949+05:30 isea test: info:[patchinstall.sh] ISE 10.1.0.0 patch 3 installFileSystem() INVOKED

2020-04-19T15:41:37.245321+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/mnt/xde/xdeRuntime/packages/std/WorkflowsProject.xar

2020-04-19T15:41:37.251672+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/mnt/bin/ctl/radius_auth.ctl

2020-04-19T15:41:37.258874+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/mnt/report-definitionsV2/Audit/Internal-Administrator-Summary.xml

2020-04-19T15:41:37.265939+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/mnt/report-definitionsV2/Endpoints and Users/Posture-Assessment-by-Endpoint.xml

2020-04-19T15:41:37.273866+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/mnt/report-definitionsV2/Endpoints and Users/Posture-Assessment-by-Condition.xml

2020-04-19T15:41:37.280143+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/mnt/lib/mnt-collection.jar

2020-04-19T15:41:37.288008+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/mnt/lib/libJniCollector.so

2020-04-19T15:41:37.295128+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/appsrv/apache-tomcat-ca-8.5.32/apr/lib/libapr-1.a

2020-04-19T15:41:37.302031+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/appsrv/apache-tomcat-ca-8.5.32/apr/lib/libtcnative-1.a

2020-04-19T15:41:37.308615+05:30 isea test: info:[patchinstall.sh] Updating patched file: /storeddata/Install/.1587290881/filesystem/opt/CSCOcpm/appsrv/apache-tomcat-ca-8.5.32/webapps/ocsp-responder-webapp/WEB-INF/lib/import-export-2.6

.0-156.jar

Broadcast message from root@isea (Sun Apr 19 15:50:40 2020):

Trying to stop processes gracefully. Reload takes approximately 3 mins

Broadcast message from root@isea (Sun Apr 19 15:51:01 2020):

The system is going down for reboot NOW

Session terminated, killing shell... ...killed.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

4.0 |

30-Sep-2024 |

Formattazione e testo alternativo aggiornati. |

3.0 |

08-Nov-2023 |

Certificazione |

2.0 |

09-Sep-2022 |

Rivisto per mascherare i nomi di file, i comandi, le azioni dell'utente e la navigazione nelle directory dalla traduzione automatica. Grammatica, punteggiatura, struttura e formato secondari. |

1.0 |

20-Apr-2020 |

Versione iniziale |

Contributo dei tecnici Cisco

- Lakkireddy AbhilashaTecnico di consulenza

- Prashant JoshiTecnico di consulenza

Feedback

Feedback