Comprendere le policy RBAC e di accesso degli amministratori su ISE

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive le funzionalità di ISE per gestire l'accesso amministrativo su Identity Services Engine (ISE).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- ISE

- Active Directory

- Protocollo LDAP (Lightweight Directory Access Protocol)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- ISE 3.0

- Windows Server 2016

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Impostazioni di autenticazione

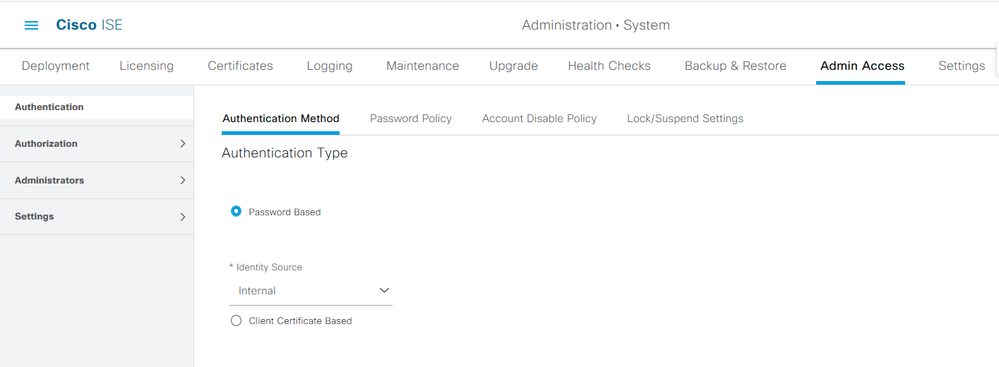

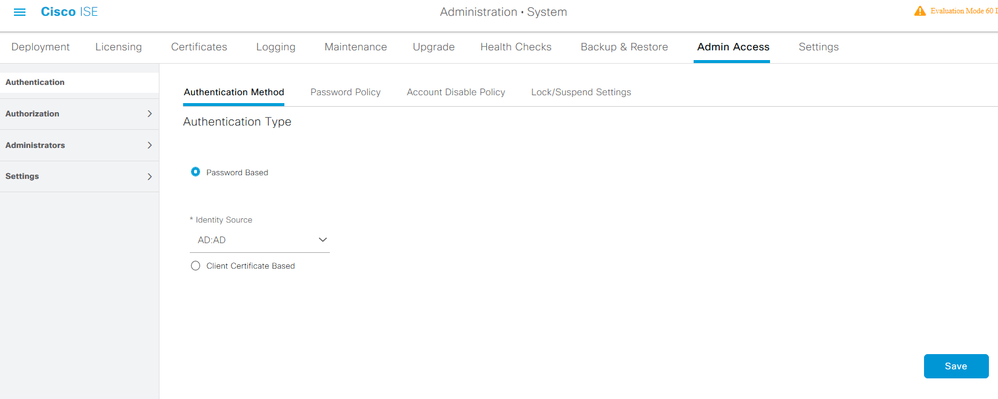

Gli utenti amministratori devono autenticarsi per accedere a qualsiasi informazione su ISE. L'identità degli utenti amministratori può essere verificata usando ISE Internal Identity Store o External Identity Store. L'autenticità può essere verificata mediante una password o un certificato. Per configurare queste impostazioni, passare aAdministration > System> Admin Access > Authentication. Scegliere il tipo di autenticazione richiesto nellaAuthentication Methodscheda.

Nota: l'autenticazione basata su password è abilitata per impostazione predefinita. Se si passa all'autenticazione basata su certificati client, il server applicazioni viene riavviato in tutti i nodi di distribuzione.

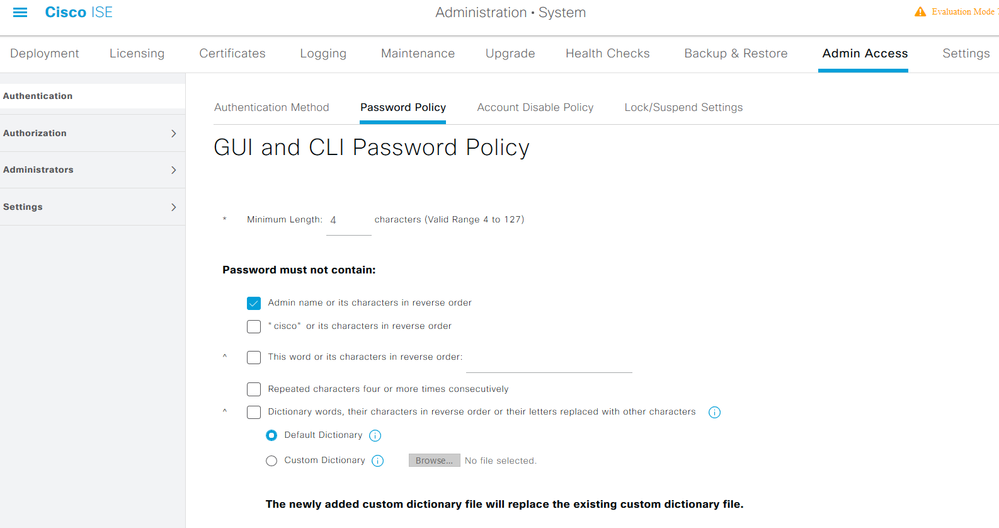

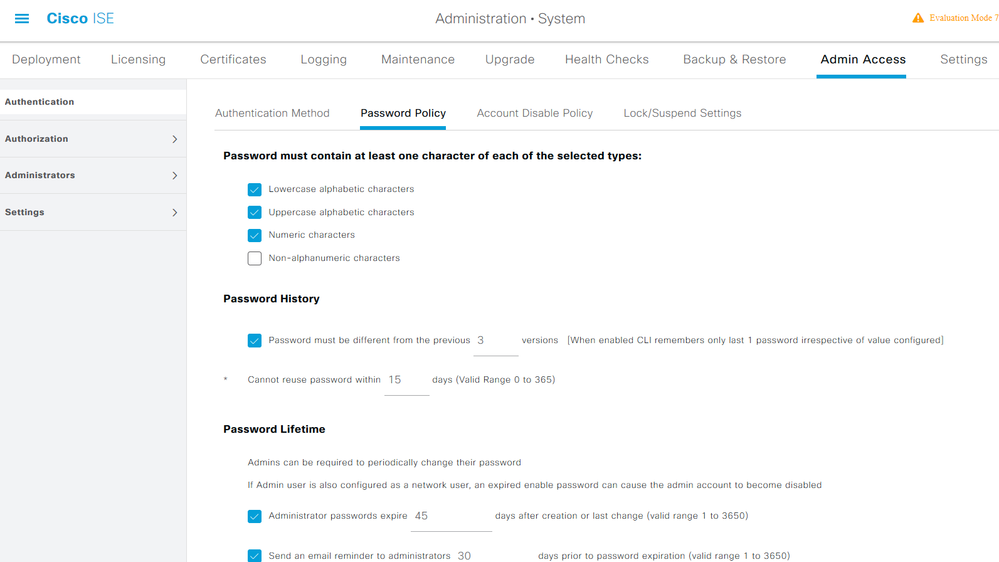

ISE non consente di configurare i criteri per le password dell'interfaccia della riga di comando (CLI) dalla CLI. I criteri per la password sia per l'interfaccia utente grafica (GUI) che per la CLI possono essere configurati solo tramite l'interfaccia GUI di ISE. Per configurarla, passare alla schedaAdministration > System > Admin Access > Authentication, quindiPassword Policy.

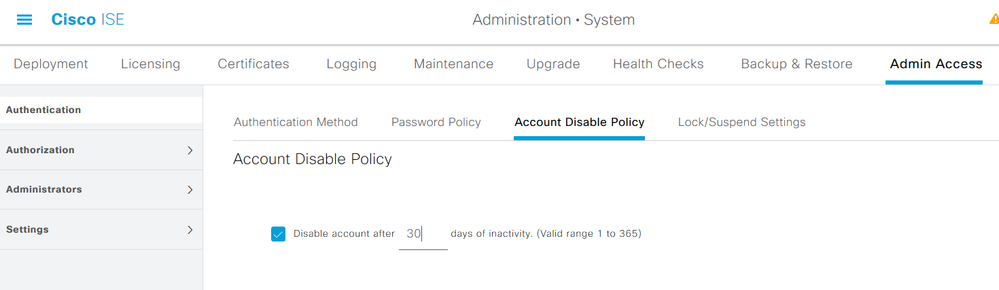

ISE prevede la disabilitazione di un utente amministratore inattivo. Per configurare questa impostazione, selezionare Amministrazione > Sistema > Accesso amministratore > Autenticazione e passare allaAccount Disable Policyscheda.

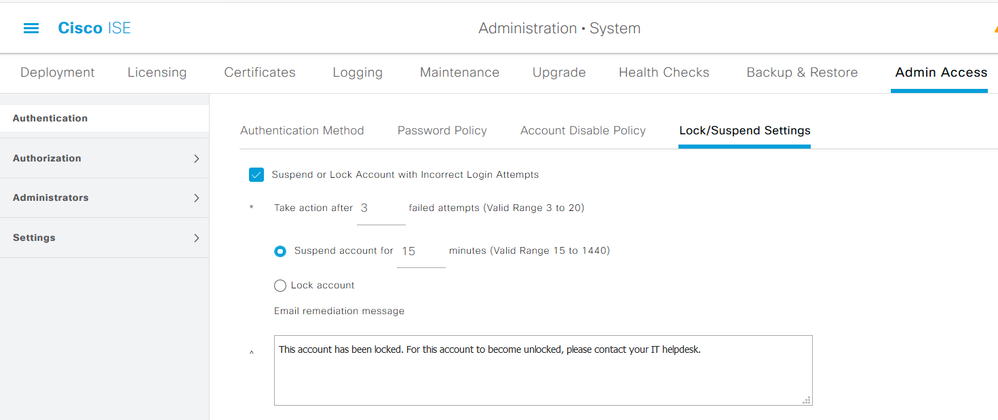

ISE offre anche la possibilità di bloccare o sospendere un account utente amministratore in base al numero di tentativi di accesso non riusciti. Per configurare questa impostazione, passare alla schedaAdministration > System > Admin Access > Authentication, quindiLock/Suspend Settingsselezionarla.

Per gestire l'accesso amministrativo, è necessario che i gruppi amministrativi, gli utenti e varie regole/policy controllino e gestiscano i propri privilegi.

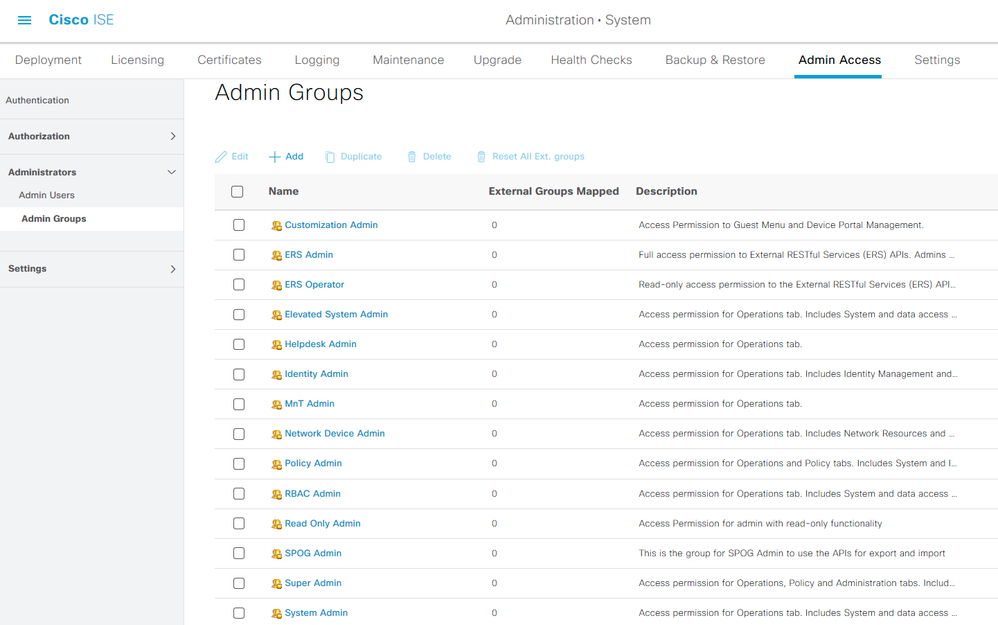

Configura gruppi amministrativi

PassareAdministration > System > Admin Access > Administrators > Admin Groupsa per configurare i gruppi di amministratori. Alcuni gruppi sono incorporati per impostazione predefinita e non possono essere eliminati.

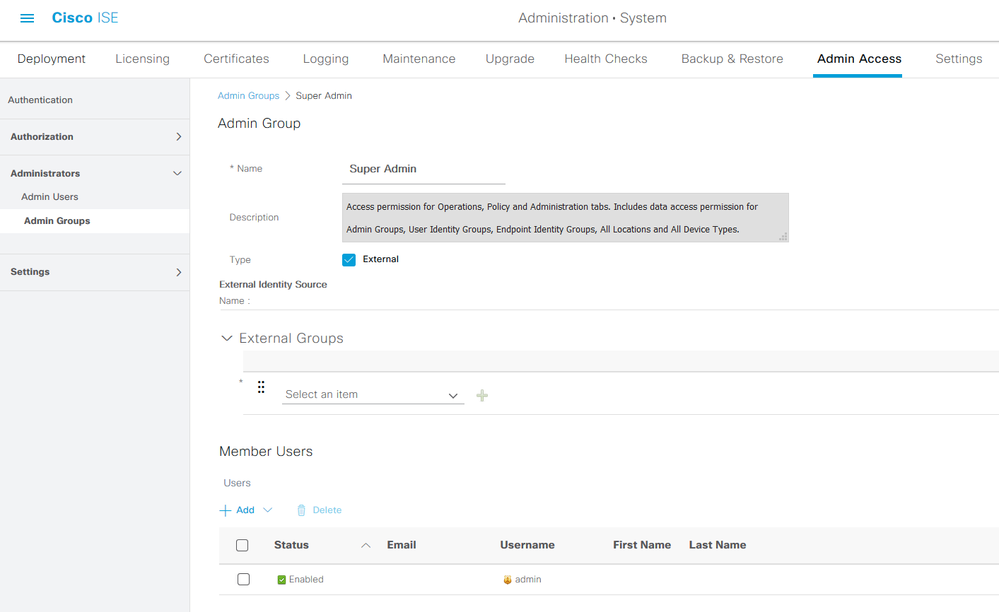

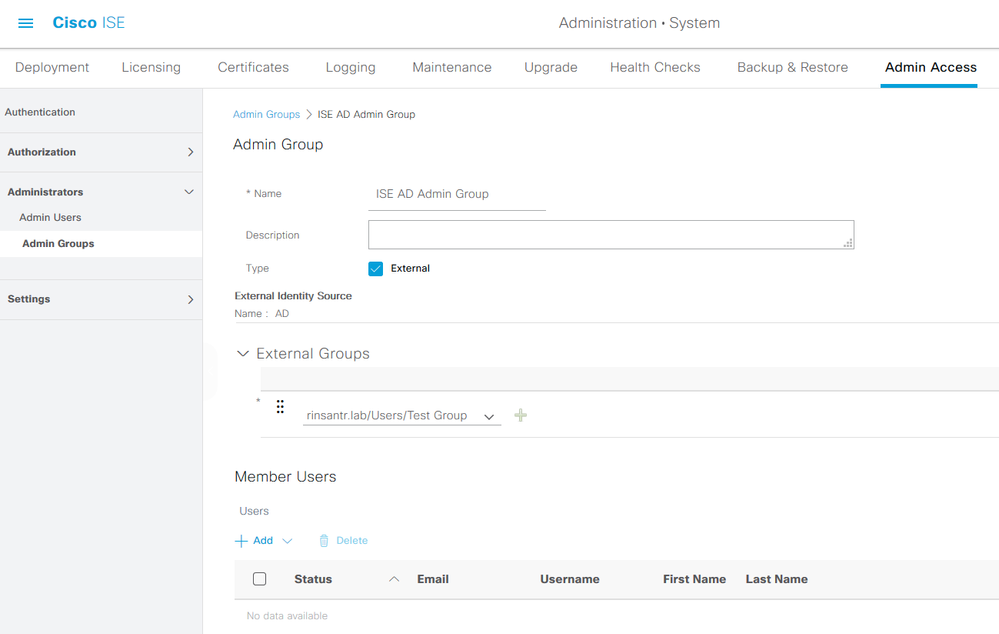

Una volta creato un gruppo, scegliere il gruppo e fare clic su Modifica per aggiungere utenti amministrativi al gruppo. È disponibile un'opzione per mappare i gruppi di identità esterni ai gruppi di amministratori su ISE in modo che un utente di External Admin ottenga le autorizzazioni necessarie. Per configurarlo, scegliere il tipoExternaldurante l'aggiunta dell'utente.

Configura utenti amministratori

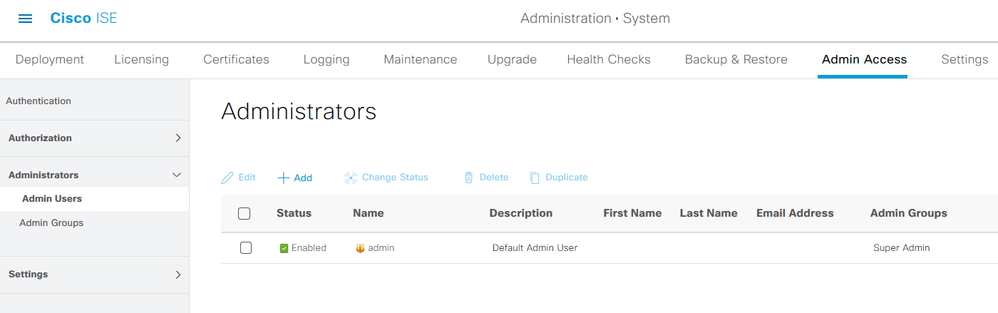

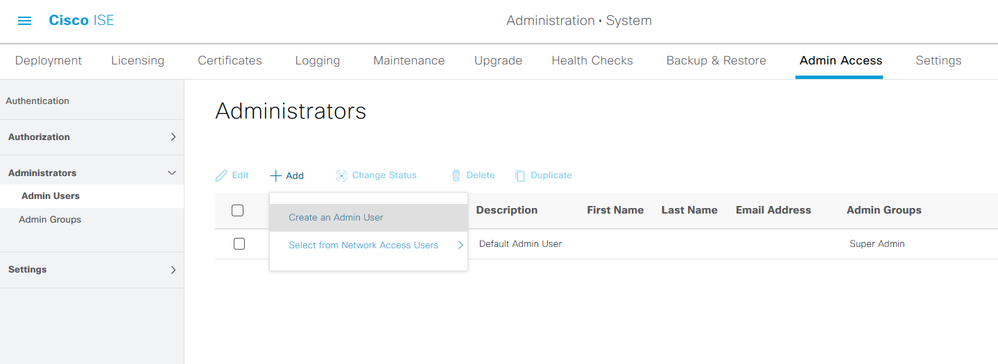

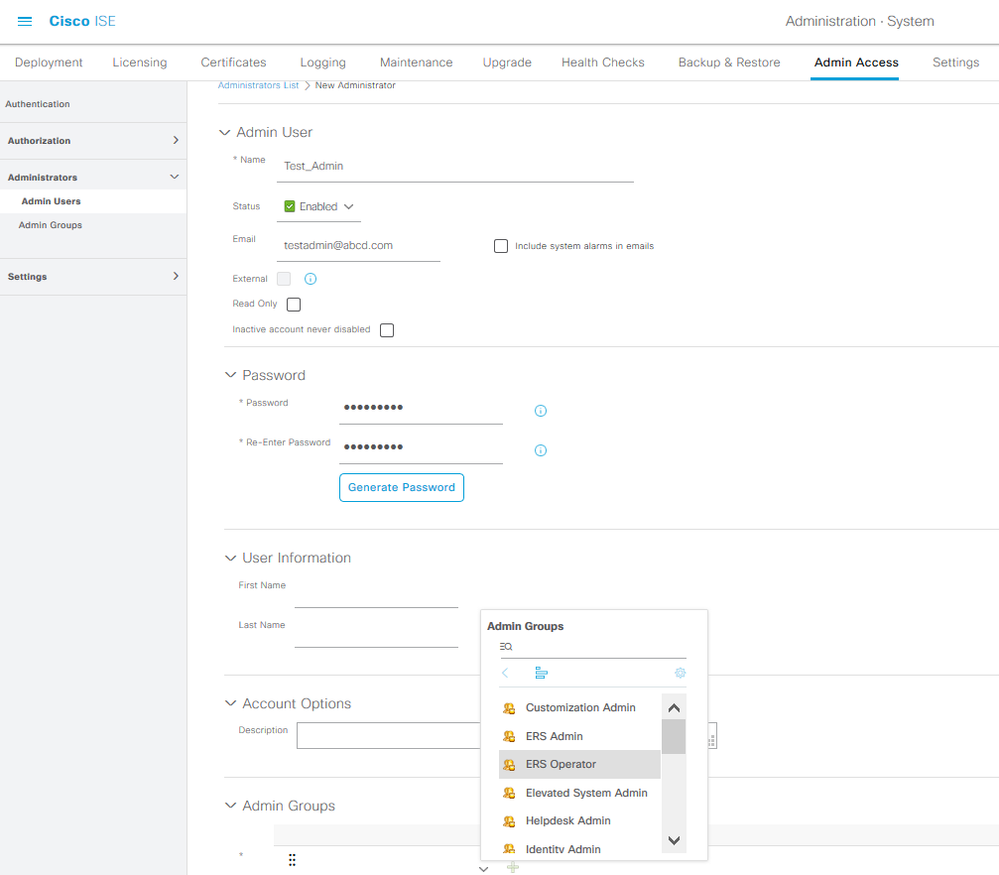

Per configurare Admin Users, passare aAdministration > System > Admin Access > Administrators > Admin Users.

Fare clic su Add. È possibile scegliere tra due opzioni. Uno consiste nell'aggiungere un nuovo utente. L'altro è quello di rendere un utente con accesso alla rete (ossia, un utente configurato come utente interno per accedere alla rete/alle periferiche) un amministratore ISE.

Dopo aver scelto un'opzione, è necessario fornire i dettagli richiesti e scegliere il gruppo di utenti in base alle autorizzazioni e ai privilegi assegnati all'utente.

Configura autorizzazioni

Per un gruppo di utenti è possibile configurare due tipi di autorizzazioni:

- Accesso al menu

- Accesso ai dati

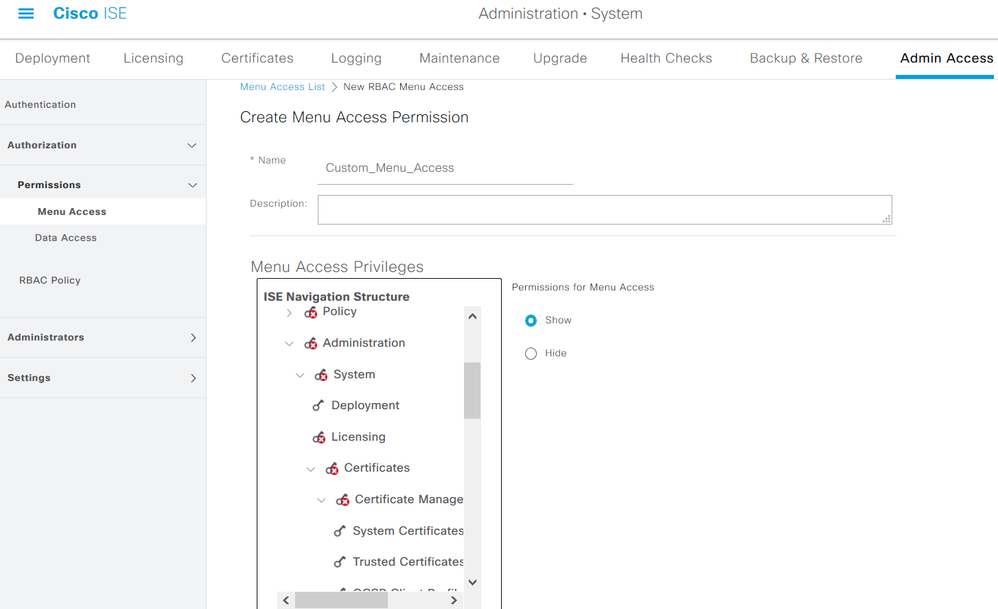

Menu Access controlla la visibilità di navigazione su ISE. È possibile configurare due opzioni per ogni scheda, Mostra o Nascondi. È possibile configurare una regola di accesso ai menu per visualizzare o nascondere le schede selezionate.

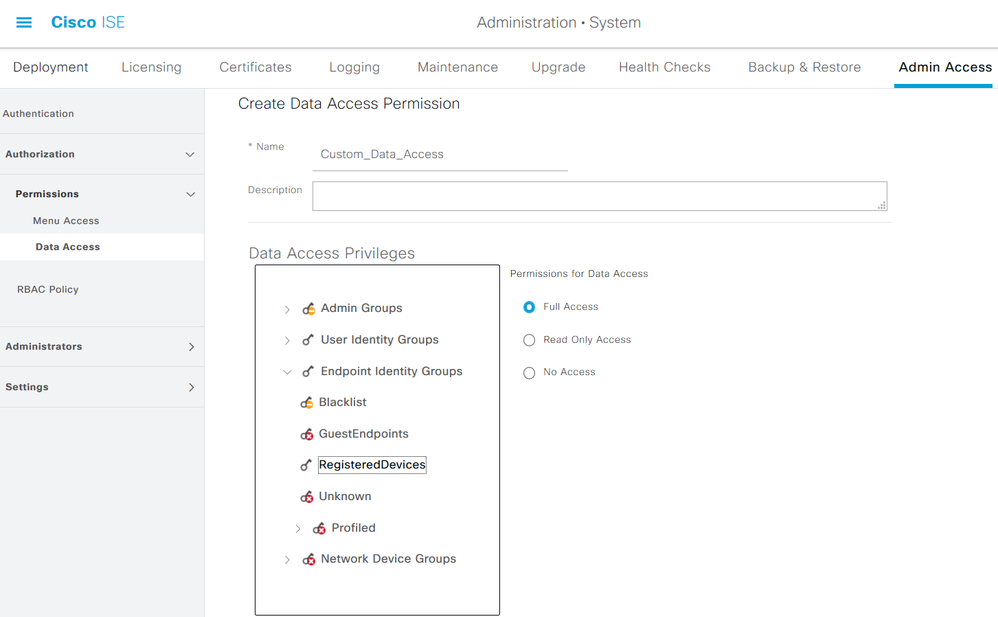

Data Access controlla la capacità di leggere/accedere/modificare i dati di identità su ISE. Le autorizzazioni di accesso possono essere configurate solo per i gruppi di amministratori, i gruppi di identità degli utenti, i gruppi di identità degli endpoint e i gruppi di dispositivi di rete. Ci sono tre opzioni per queste entità su ISE che possono essere configurate. Si tratta di Accesso completo, Accesso di sola lettura e Nessun accesso. È possibile configurare una regola di accesso ai dati in modo da scegliere una di queste tre opzioni per ciascuna scheda di ISE.

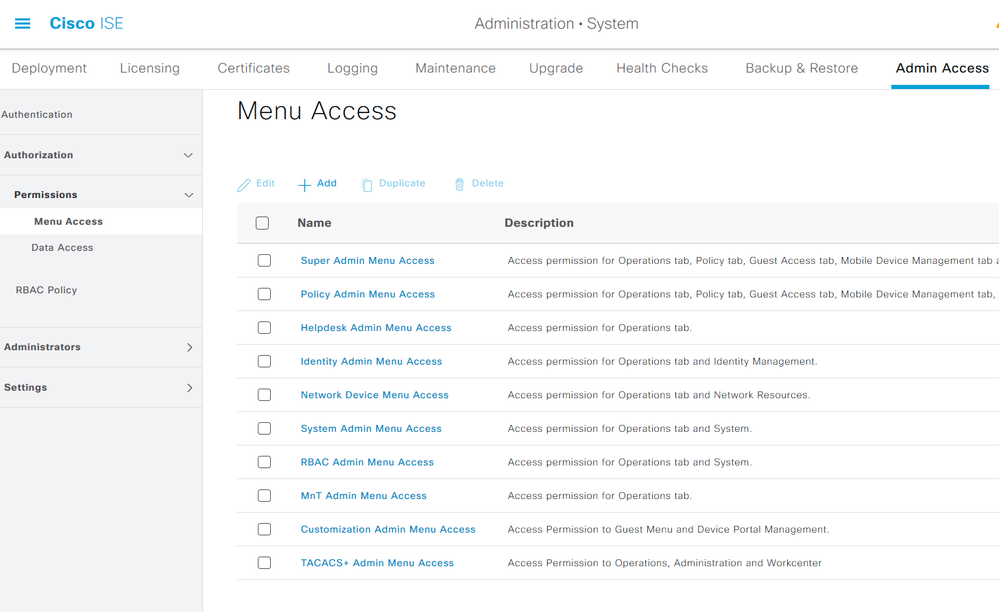

È necessario creare i criteri di accesso ai menu e ai dati prima di applicarli a qualsiasi gruppo amministrativo. Per impostazione predefinita, sono disponibili alcuni criteri incorporati che possono tuttavia essere personalizzati o creati.

Per configurare un criterio di accesso ai menu, passare aAdministration > System > Admin Access > Authorization > Permissions > Menu Access.

Fare clic su Add. Ogni opzione di navigazione in ISE può essere configurata in modo da essere mostrata/nascosta in una policy.

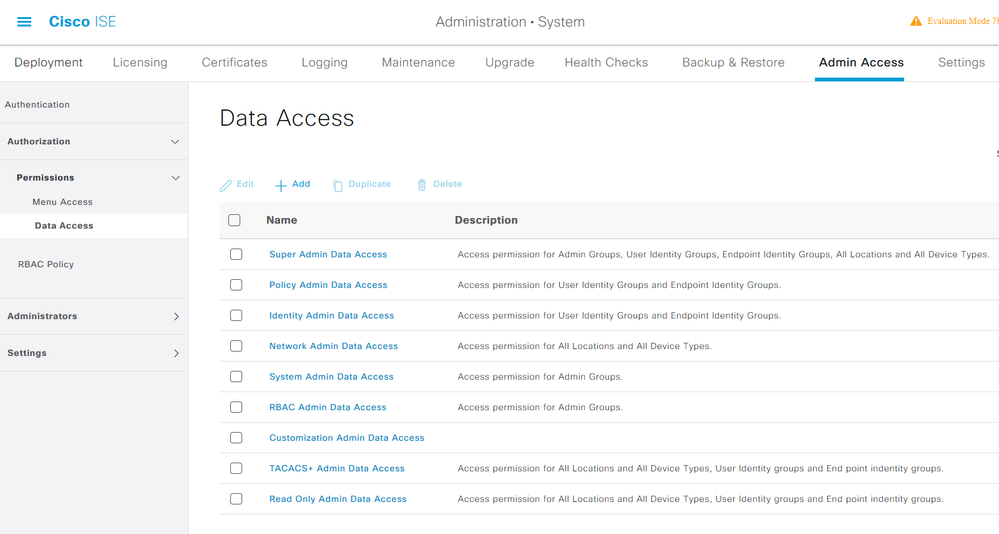

Per configurare il criterio di accesso ai dati, passare aAdministation > System > Admin Access > Authorization > Permissions > Data Access.

Per creare una nuova policy e configurare le autorizzazioni in modo da accedere all'interfaccia Admin/User Identity/Endpoint Identity/Network Groups, fare clic su Add (Aggiungi).

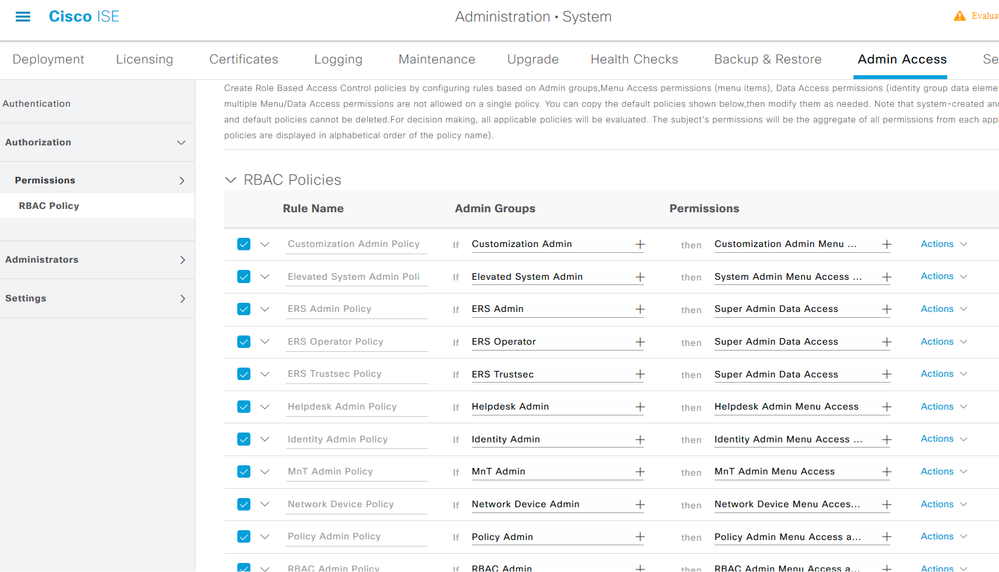

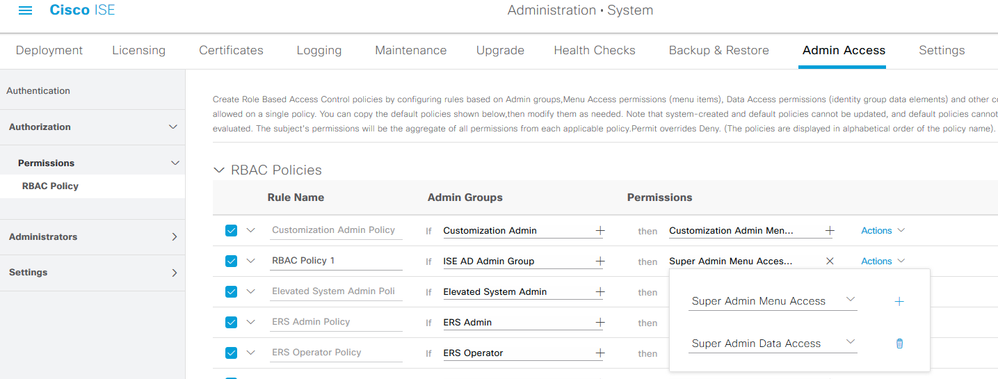

Configura criteri RBAC

RBAC è l'acronimo di Role-Based Access Control (Controllo di accesso basato sui ruoli). È possibile configurare il ruolo (gruppo admin) a cui appartiene un utente in modo che utilizzi i criteri di accesso ai dati e ai menu desiderati. È possibile configurare più criteri RBAC per un singolo ruolo oppure configurare più ruoli in un singolo criterio per accedere ai menu e/o ai dati. Tutti i criteri applicabili vengono valutati quando un utente amministratore tenta di eseguire un'azione. La decisione finale è l'aggregazione di tutte le politiche applicabili a quel ruolo. Se esistono regole contraddittorie che consentono e negano contemporaneamente, la regola di autorizzazione prevale sulla regola di negazione. Per configurare questi criteri, passare aAdministration > System > Admin Access > Authorization > RBAC Policy.

Fare clic suActions per duplicare/inserire/eliminare un criterio.

Nota: non è possibile aggiornare i criteri creati dal sistema e i criteri predefiniti e non è possibile eliminarli.

Nota: non è possibile configurare più autorizzazioni di accesso ai dati e ai menu in un'unica regola.

Configurare le impostazioni per l'accesso amministratore

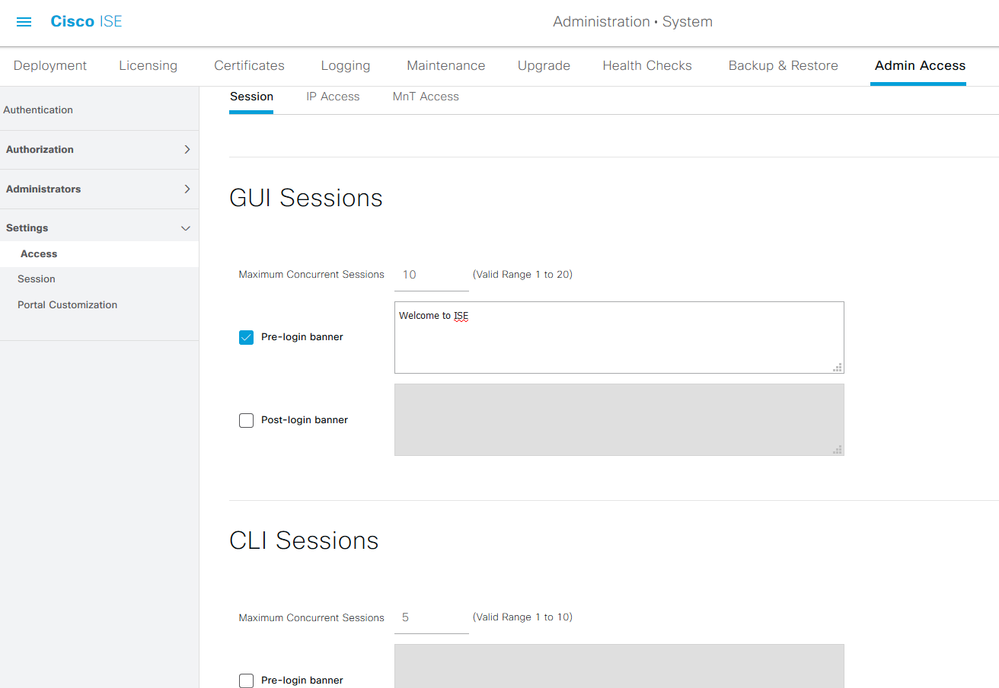

Oltre ai criteri RBAC, è possibile configurare alcune impostazioni comuni a tutti gli utenti amministratori.

Per configurare il numero massimo di sessioni consentite, di banner di pre-accesso e post-accesso per GUI e CLI, passare aAdministration > System > Admin Access > Settings > Access. Configurarle nella scheda Sessione.

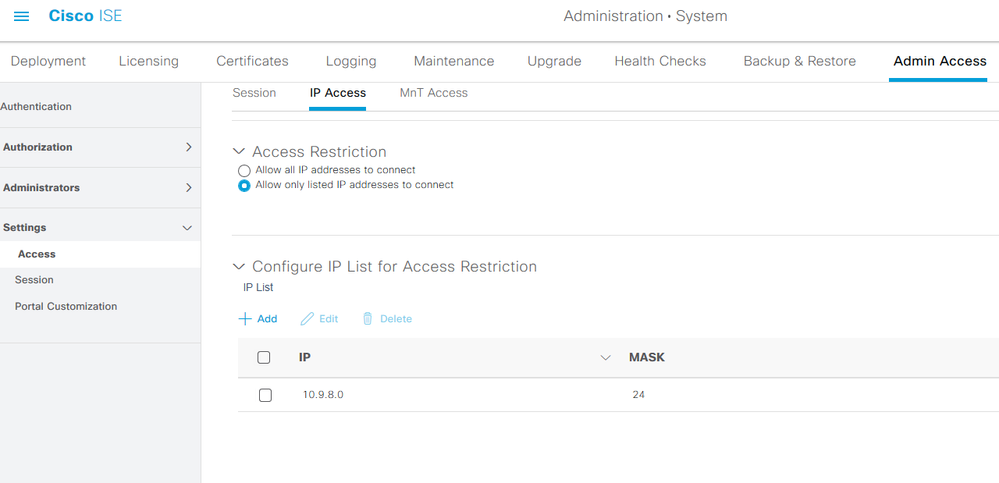

Per configurare la lista di indirizzi IP da cui è possibile accedere alla GUI e alla CLI, selezionareAdministration > System > Admin Access > Settings > AccesslaIP Accessscheda e selezionarla.

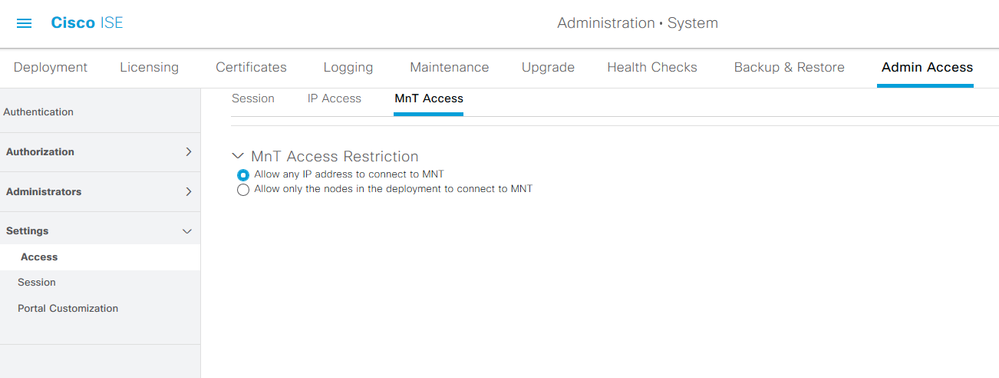

Per configurare una lista di nodi da cui gli amministratori possono accedere alla sezione MnT in Cisco ISE, selezionareAdministration > System > Admin Access > Settings > Accessla scheda e selezionarlaMnT Access.

Per consentire ai nodi o alle entità all'interno o all'esterno della distribuzione di inviare syslog a MnT, fare clic sulAllow any IP address to connect to MNTpulsante di opzione. Per consentire solo ai nodi o alle entità all'interno della distribuzione di inviare syslog a MnT, fare clic sulAllow only the nodes in the deployment to connect to MNTpulsante di opzione.

Nota: per ISE 2.6 patch 2 e versioni successive, il servizio di messaggistica ISE è abilitato per impostazione predefinita per la fornitura di syslog UDP a MnT. Questa configurazione limita l'accettazione dei syslog da entità esterne oltre la distribuzione.

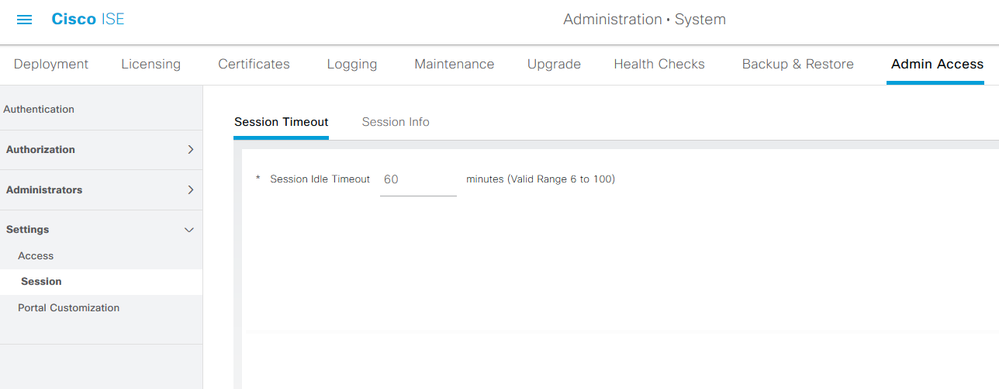

Per configurare un valore di timeout a causa dell'inattività di una sessione, passare aAdministration > System > Admin Access > Settings > Session. Impostate questo valore nellaSession Timeoutscheda.

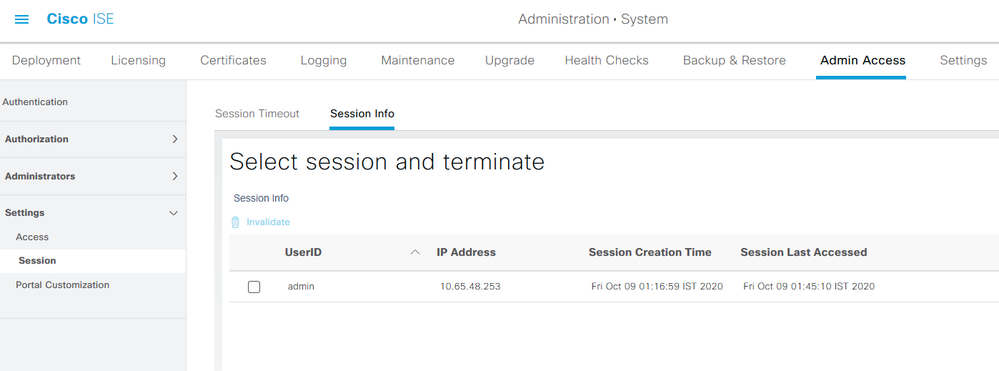

Per visualizzare/invalidare le sessioni attualmente attive, passare alla schedaAdministration > Admin Access > Settings > Sessione fare clic su di essaSession Info.

Configura accesso al portale di amministrazione con credenziali AD

Iscriviti ad ISE 2008

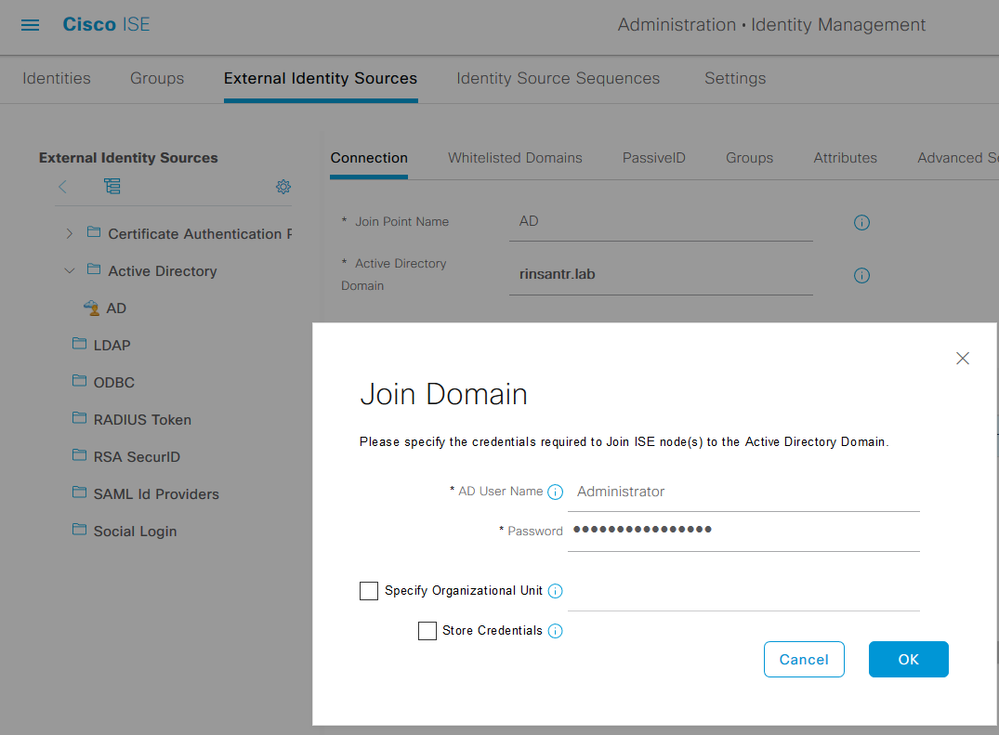

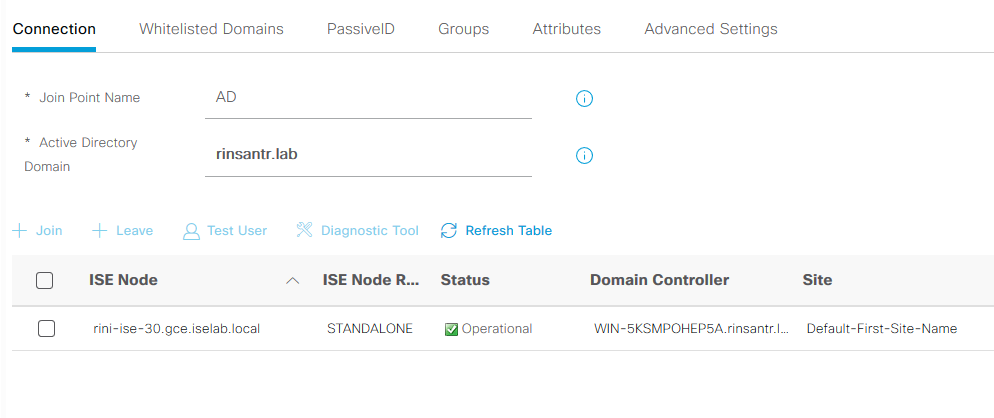

Per aggiungere ISE a un dominio esterno, passare aAdministration > Identity Management > External Identity Sources > Active Directory. Immettere il nuovo nome del punto di join e il dominio di Active Directory. Immettere le credenziali dell'account AD che è possibile aggiungere, modificare gli oggetti computer e fare clic su OK.

Scegli gruppi di directory

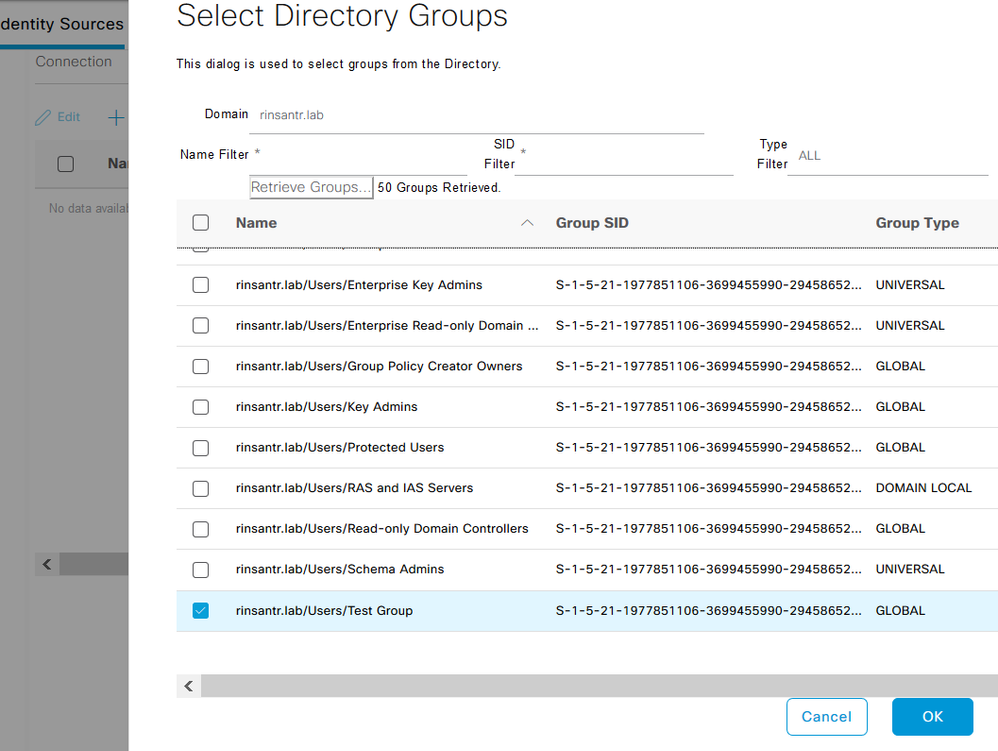

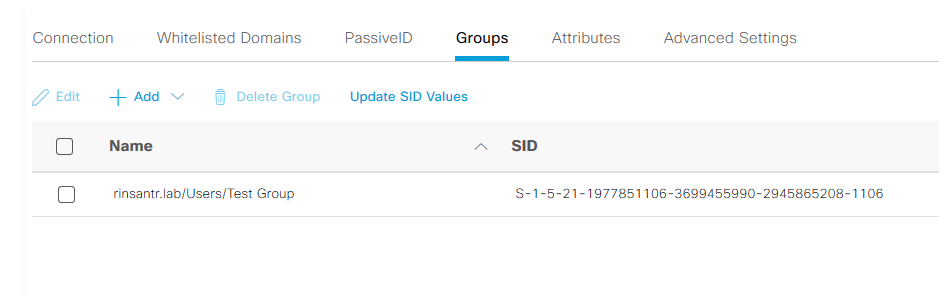

Passare aAdministration > Identity Management > External Identity Sources > Active Directory. Fare clic sul nome del punto di join desiderato e passare alla scheda Gruppi. Fare clic su .Add > Select Groups from Directory > Retrieve Groups Importare almeno un gruppo AD al quale appartiene l'amministratore, fare clic su OK, quindi su Salva.

Abilita accesso amministrativo per AD

Per abilitare l'autenticazione basata su password di ISE con AD, passare aAdministration> System > Admin Access > Authentication. NellaAuthentication Methodscheda, scegliere l'opzionePassword-Based. Scegliere AD dal menu a discesaIdentity Sourcee fare clic su Salva.

Configurazione del mapping tra il gruppo di amministratori ISE e il gruppo AD

In questo modo è possibile determinare le autorizzazioni RBAC per l'amministratore in base all'appartenenza ai gruppi in Active Directory. Per definire un gruppo Cisco ISE Admin e mapparlo a un gruppo AD, passare aAdministration > System > Admin Access > Administrators > Admin Groups. Fare clic su Add (Aggiungi) e immettere un nome per il nuovo gruppo Admin. Nel campo Tipo selezionare la casella di controllo Esterno. Dal menu a discesa Gruppi esterni, scegliere il gruppo AD a cui deve essere mappato questo gruppo amministrativo (come definito nellaSelect Directory Groupssezione). Inviare le modifiche.

Impostare le autorizzazioni RBAC per il gruppo Admin

Per assegnare le autorizzazioni RBAC al gruppo di amministratori creato nella sezione precedente, passare aAdministration > System > Admin Access > Authorization > RBAC Policy. Dal menu a discesa Azioni a destra, scegliereInsert new policy. Creare una nuova regola, eseguirne il mapping con il gruppo Amministratori definito nella sezione precedente e assegnarle i dati e le autorizzazioni di accesso ai menu desiderati, quindi fare clic su Salva.

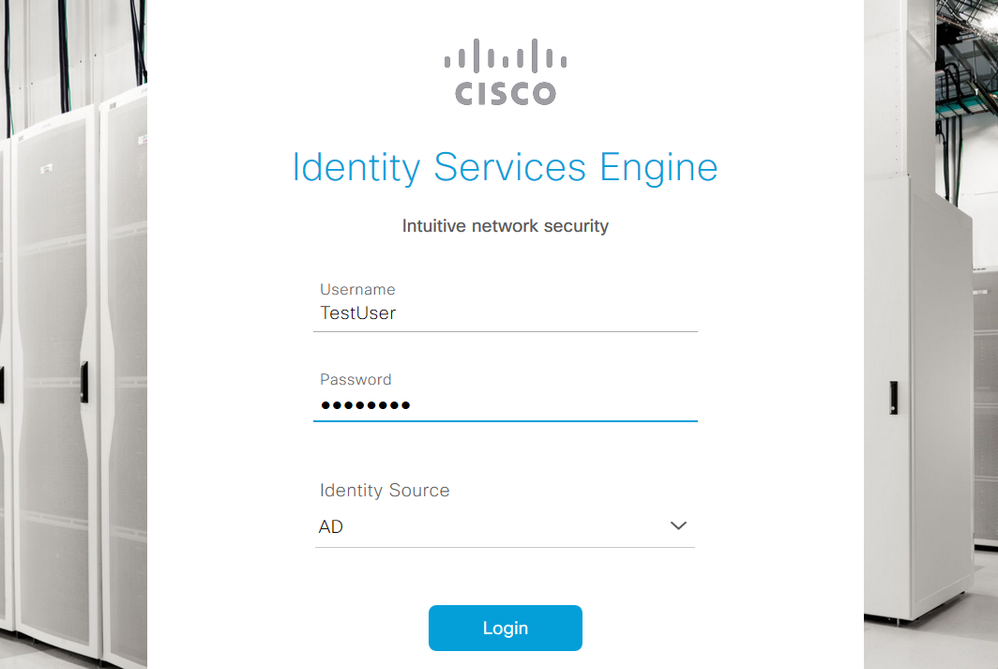

Accesso a ISE con credenziali AD e verifica

Uscire dalla GUI amministrativa. Scegliere il nome Punto di join dal menu a discesaIdentity Source. Immettere il nome utente e la password del database di Active Directory ed eseguire l'accesso.

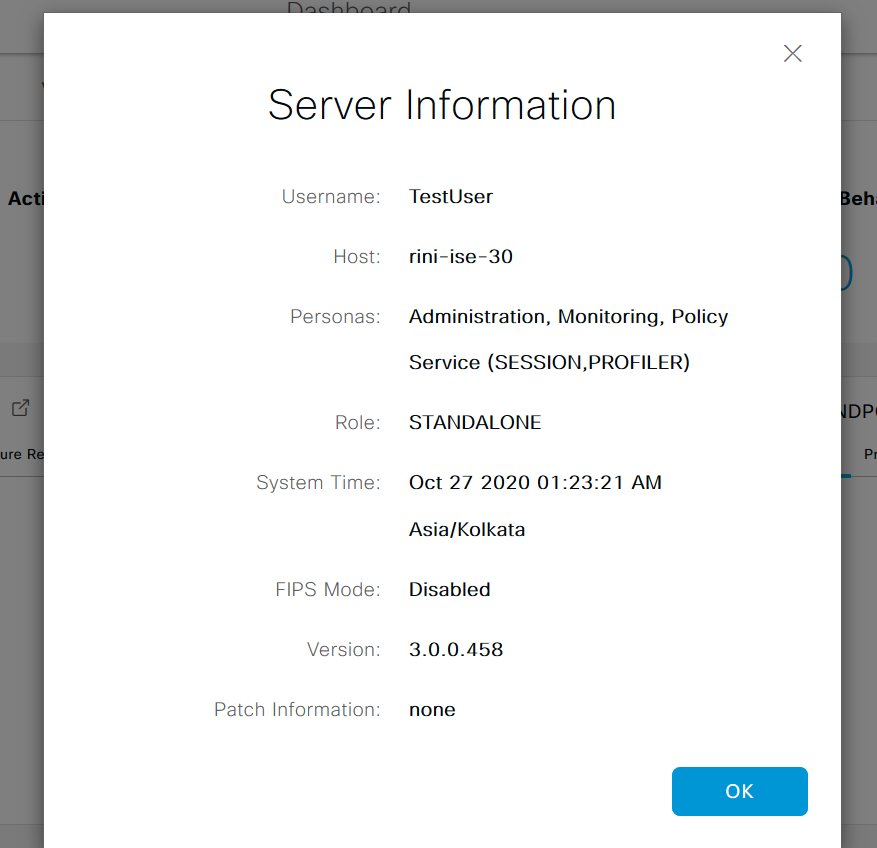

Per verificare che la configurazione funzioni correttamente, verificare il nome utente autenticato usando l'icona Settings (Impostazioni) nell'angolo in alto a destra dell'interfaccia grafica di ISE. Passare a Informazioni server e verificare il nome utente.

Configura accesso al portale di amministrazione con LDAP

Unisci ISE a LDAP

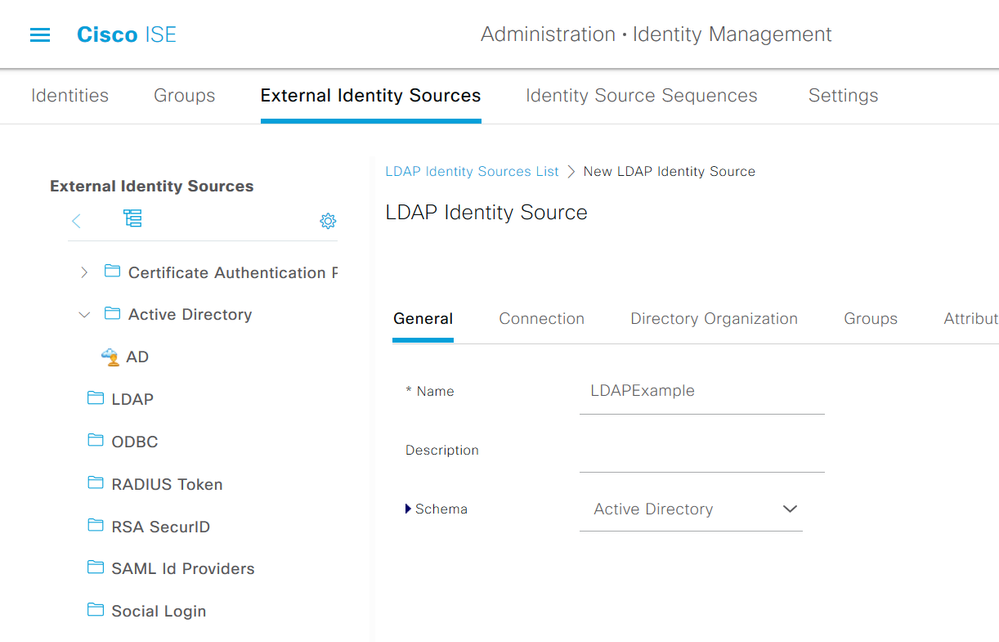

Passare aAdministration > Identity Management > External Identity Sources > Active Directory > LDAP. NellaGeneralscheda, immettere un nome per il server LDAP e scegliere lo schema comeActive Directory.

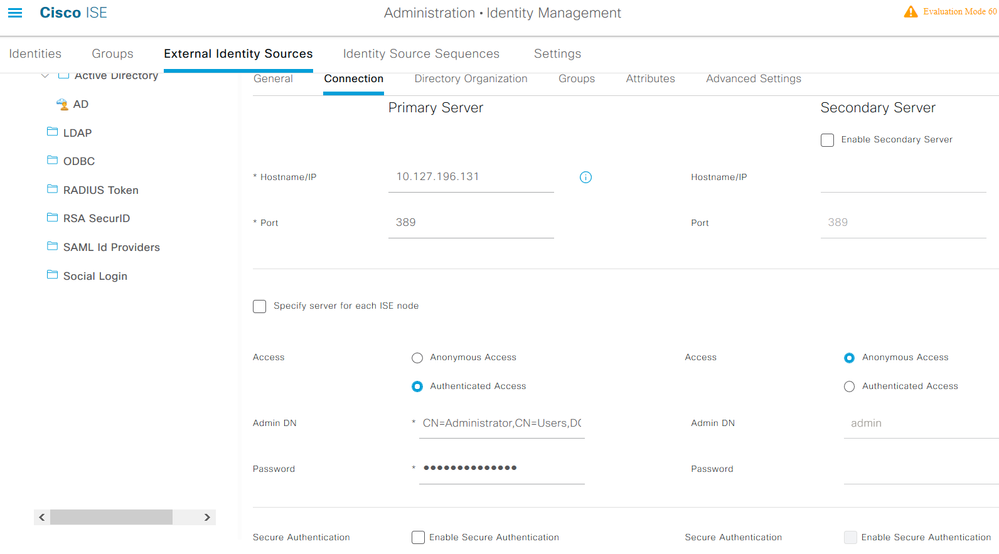

Quindi, per configurare il tipo di connessione, passare allaConnectionscheda. Qui, impostare il nome host/IP del server LDAP principale insieme alla porta 389 (LDAP)/636 (LDAP-Secure). Immettere il percorso del DN (nome distinto) dell'amministratore con la password Admin del server LDAP.

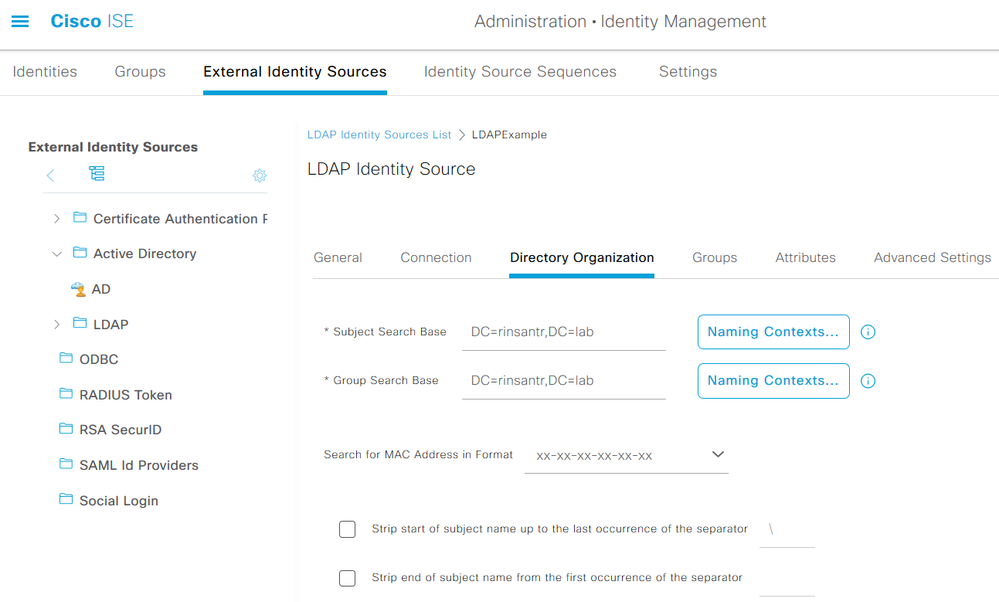

Passare quindi allaDirectory Organizationscheda e fare clic su perNaming Contextsscegliere il gruppo di organizzazioni corretto dell'utente in base alla gerarchia degli utenti memorizzati nel server LDAP.

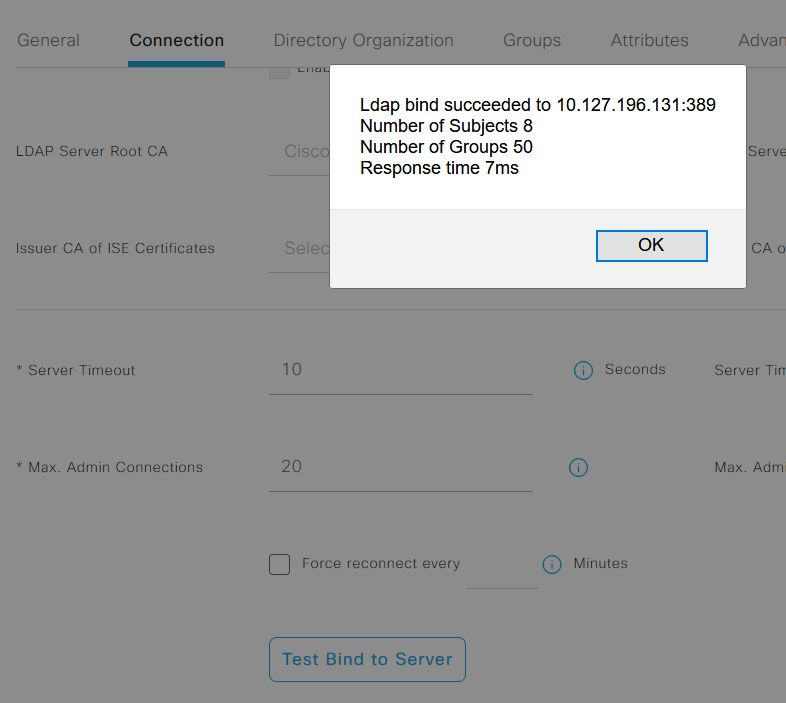

Fare clic suTest Bind to Serversotto la schedaConnectionper verificare la raggiungibilità del server LDAP da ISE.

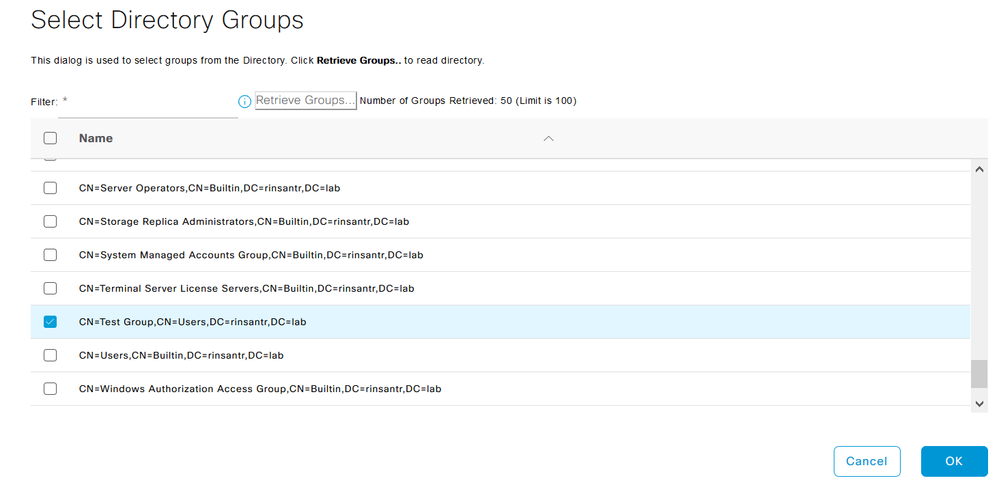

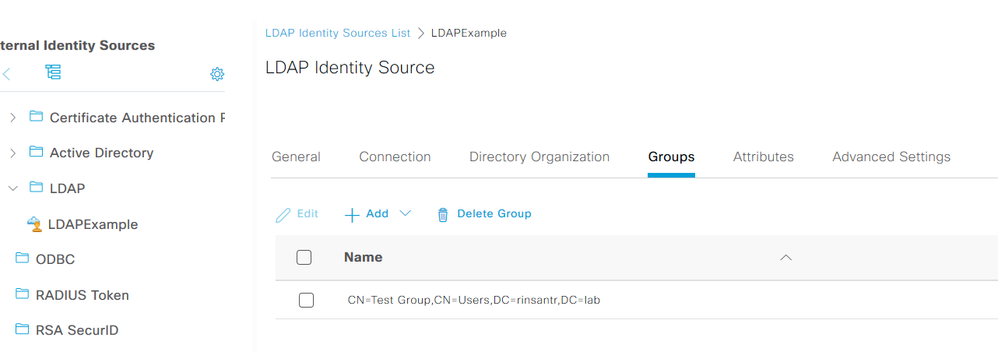

Passare alla scheda Gruppi e fare clic suAdd > Select Groups From Directory > Retrieve Groups. Importare almeno un gruppo a cui appartiene l'amministratore, fare clic su OK, quindi su Salva.

Abilita accesso amministrativo per utenti LDAP

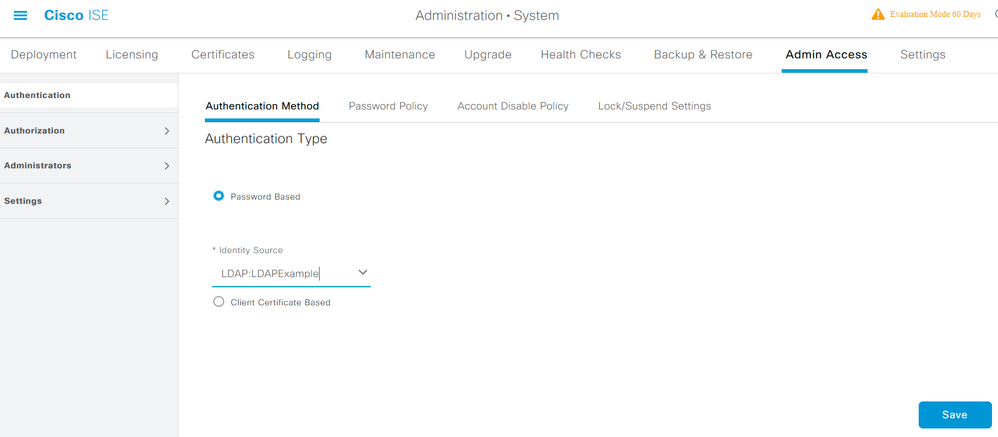

Per abilitare l'autenticazione basata su password di ISE con LDAP, passare aAdministration> System > Admin Access > Authentication. NellaAuthentication Methodscheda, scegliere l'opzionePassword-Based. Scegliere LDAP dal menu a discesaIdentity Sourcee fare clic su Salva.

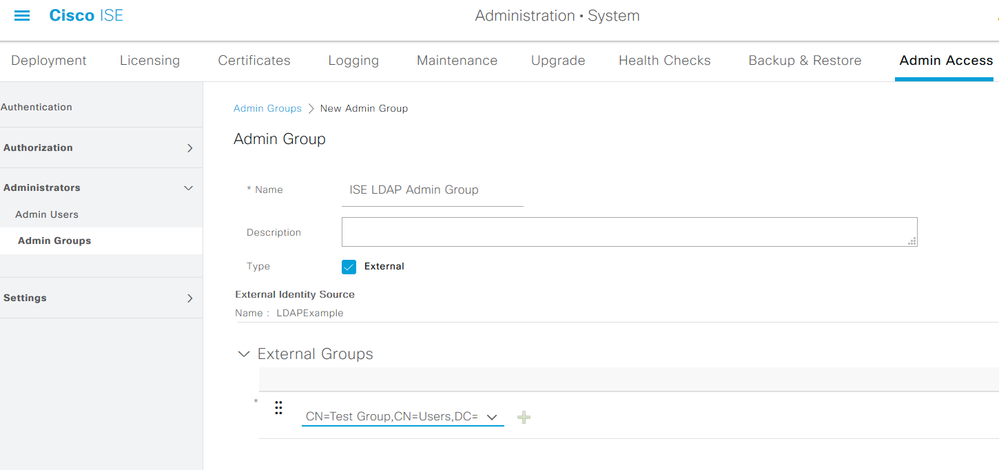

Mappare il gruppo di amministratori ISE al gruppo LDAP

Questo consente all'utente configurato di ottenere l'accesso come amministratore in base all'autorizzazione dei criteri RBAC, che a sua volta si basa sull'appartenenza dell'utente al gruppo LDAP. Per definire un Cisco ISE Admin Group e mapparlo a un gruppo LDAP, passare aAdministration > System > Admin Access > Administrators > Admin Groups. Fare clic su Add (Aggiungi) e immettere un nome per il nuovo gruppo Admin. Nel campo Tipo selezionare la casella di controllo Esterno. Dal menu a discesa Gruppi esterni, scegliere il gruppo LDAP al quale mappare il gruppo amministrativo (come recuperato e definito in precedenza). Inviare le modifiche.

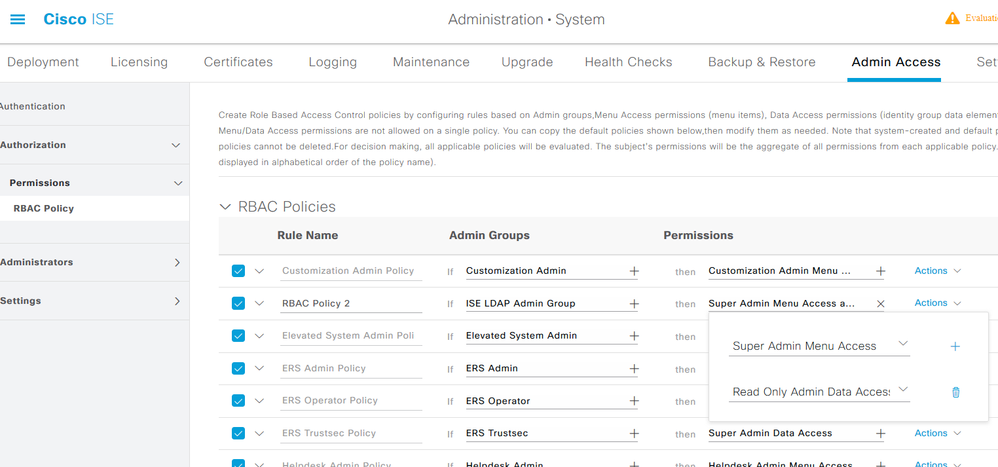

Impostare le autorizzazioni RBAC per il gruppo Admin

Per assegnare le autorizzazioni RBAC al gruppo di amministratori creato nella sezione precedente, passare aAdministration > System > Admin Access > Authorization > RBAC Policy. Dal menu a discesa Azioni a destra, scegliereInsert new policy. Creare una nuova regola, eseguirne il mapping con il gruppo Amministratori definito nella sezione precedente e assegnarle i dati e le autorizzazioni di accesso ai menu desiderati, quindi fare clic su Salva.

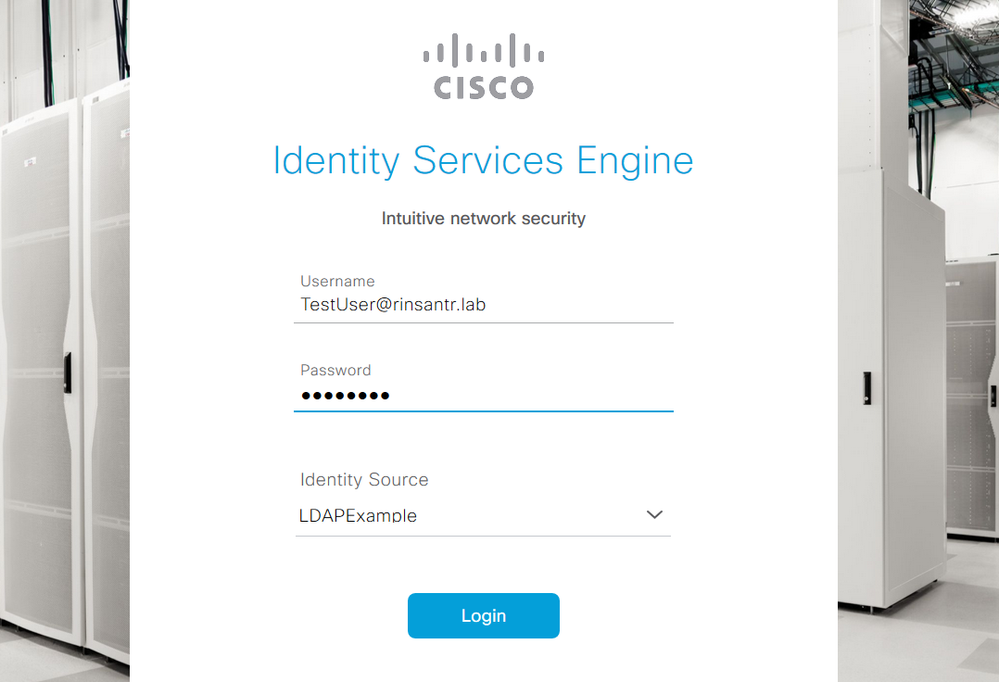

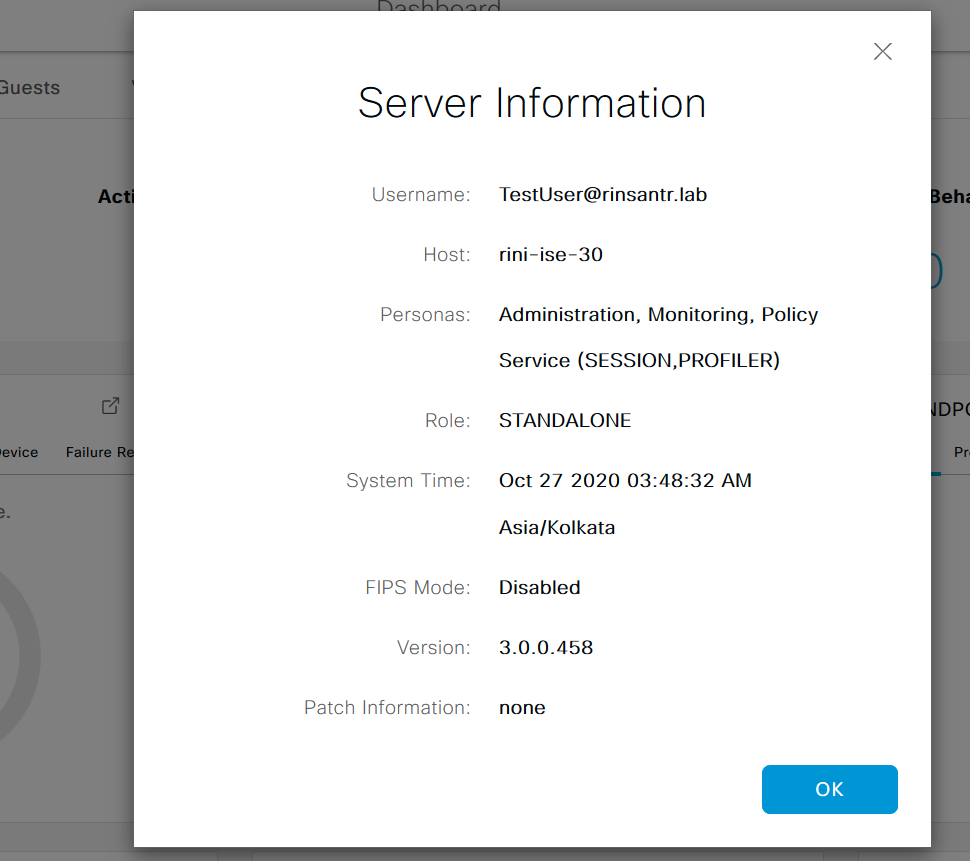

Accesso a ISE con credenziali LDAP e verifica

Uscire dalla GUI amministrativa. Scegliere il nome LDAP dal menu a discesa Origine identità. Immettere il nome utente e la password dal database LDAP ed effettuare l'accesso.

Per verificare che la configurazione funzioni correttamente, verificare il nome utente autenticato usando l'icona Settings (Impostazioni) nell'angolo in alto a destra dell'interfaccia grafica di ISE. Passare a Informazioni server e verificare il nome utente.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

13-Aug-2024 |

Release iniziale, testo alternativo, ricertificazione. |

1.0 |

15-Dec-2016 |

Versione iniziale |

Contributo dei tecnici Cisco

- Surendra ReddyRappresentante dell'assistenza clienti e del supporto

- Rini SantraArchitetto di soluzioni

Feedback

Feedback