Introduzione

Questo documento descrive la funzionalità per utilizzare il server TACACS+ esterno in una distribuzione utilizzando Identity Service Engine (ISE) come proxy.

Prerequisiti

Requisiti

- Conoscenze base di Amministrazione dispositivi su ISE.

- Questo documento è basato su Identity Service Engine versione 2.0, applicabile a qualsiasi versione di Identity Service Engine successiva alla versione 2.0.

Componenti usati

Nota: tutti i riferimenti ad ACS in questo documento possono essere interpretati come riferimenti a qualsiasi server TACACS+ esterno. Tuttavia, la configurazione sull'ACS e la configurazione su qualsiasi altro server TACACS possono variare.

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Identity Service Engine 2.0

- Access Control System (ACS) 5.7

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali modifiche alla configurazione.

Configurazione

In questa sezione viene spiegato come configurare ISE in modo che proxy le richieste TACACS+ ad ACS.

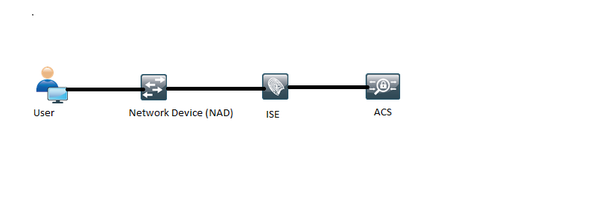

Esempio di rete

Configurare ISE

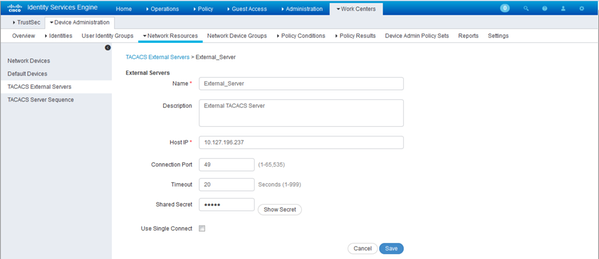

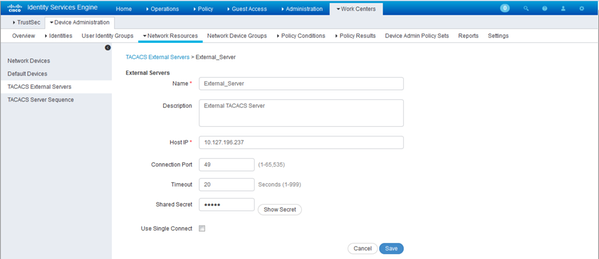

- Più server TACACS esterni possono essere configurati su ISE e utilizzati per autenticare gli utenti. Per configurare il server TACACS+ esterno su ISE, selezionare Work Center > Device Administration > Network Resources > TACACS External Servers (Centri di lavoro > Amministrazione dispositivi > Risorse di rete > Server esterni TACACS). Fare clic su Add (Aggiungi) e specificare i dettagli di External Server Details (Dettagli server esterno).

Il segreto condiviso fornito in questa sezione deve essere lo stesso segreto utilizzato in ACS.

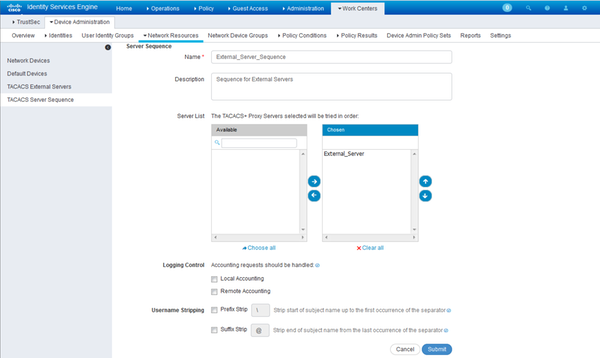

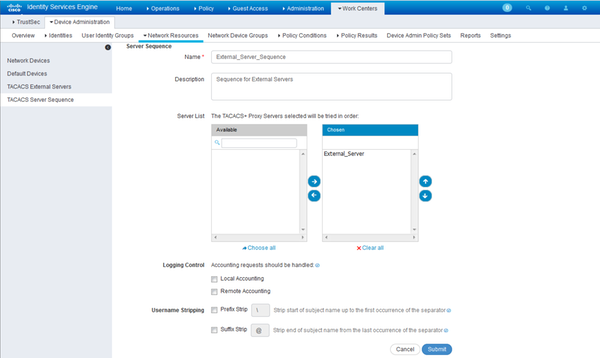

- Per utilizzare il server TACACS esterno configurato, è necessario aggiungerlo in una sequenza di server TACACS da utilizzare nei set di criteri. Per configurare la sequenza del server TACACS, selezionare Centri di lavoro > Amministrazione dispositivi > Risorse di rete > Sequenza server TACACS. Fare clic su Add (Aggiungi), immettere i dettagli e scegliere i server da utilizzare nella sequenza.

Oltre alla sequenza del server, sono disponibili altre due opzioni. Controllo registrazione e rimozione nome utente.

Logging Control consente di registrare le richieste di accounting localmente su ISE o di registrare le richieste di accounting sul server esterno che gestisce anche l'autenticazione.

Username Stripping è usato per rimuovere il prefisso o il suffisso specificando un delimitatore prima di inoltrare la richiesta a un server TACACS esterno.

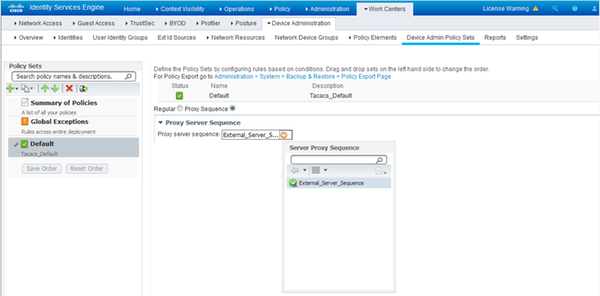

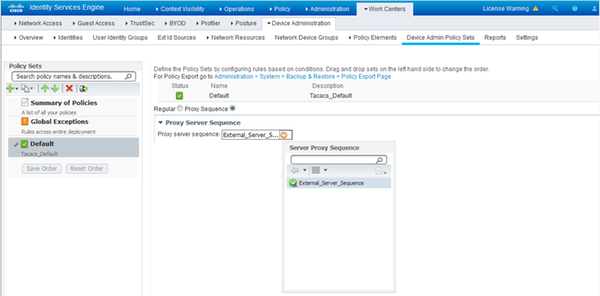

- Per utilizzare la sequenza di server TACACS esterno configurata, è necessario configurare i set di criteri in modo da utilizzare la sequenza creata. Per configurare i set di criteri in modo da utilizzare la sequenza di server esterni, passare a Centri di lavoro > Amministrazione dispositivi > Set di criteri di amministrazione dispositivi > [selezionare il set di criteri]. Pulsante di opzione che indica Sequenza proxy. Scegliere la sequenza di server esterni creata.

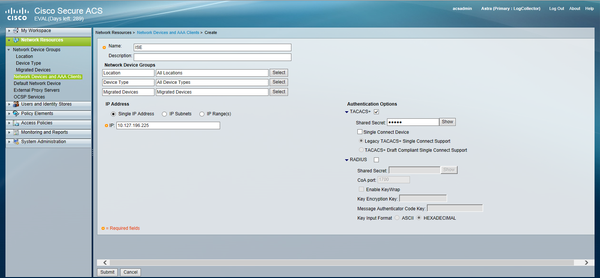

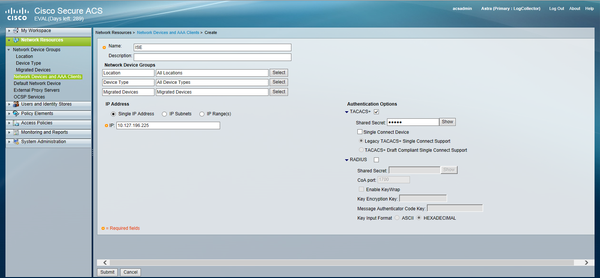

Configurazione di ACS

Per il sistema ACS, ISE è solo un altro dispositivo di rete che invierà una richiesta TACACS. Per configurare ISE come dispositivo di rete in ACS, selezionare Risorse di rete > Dispositivi di rete e client AAA. Fare clic su Create (Crea) e specificare i dettagli del server ISE usando lo stesso segreto condiviso configurato sull'ISE.

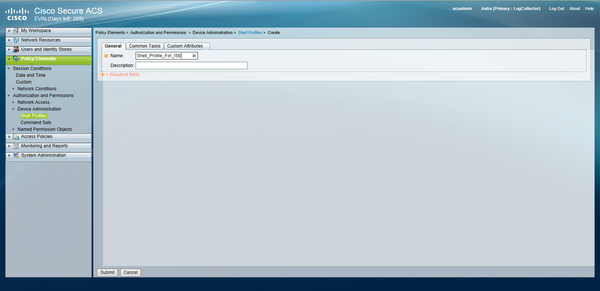

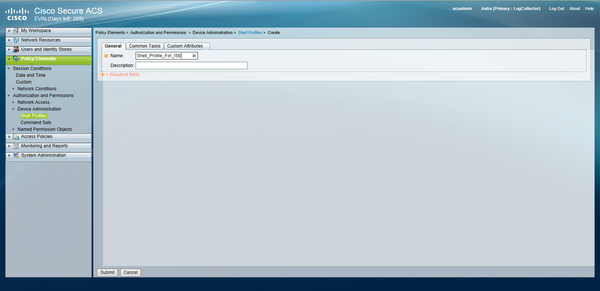

Configurare i parametri di amministrazione dei dispositivi su ACS, ovvero i profili della shell e i set di comandi. Per configurare i profili di shell, selezionare Elementi criteri > Autorizzazione e autorizzazioni > Amministrazione dispositivi > Profili shell. Fare clic su Crea e configurare il nome, le attività comuni e gli attributi personalizzati in base al requisito.

Per configurare i set di comandi, selezionare Elementi dei criteri > Autorizzazione e autorizzazioni > Amministrazione dispositivi > Set di comandi. Fare clic su Crea e inserire i dettagli in base al requisito.

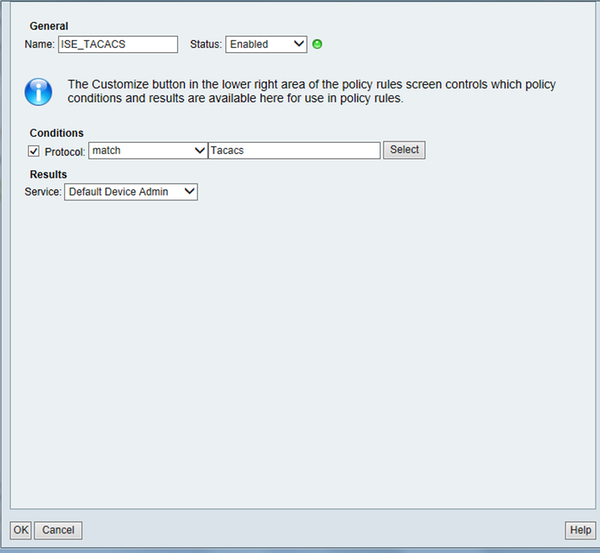

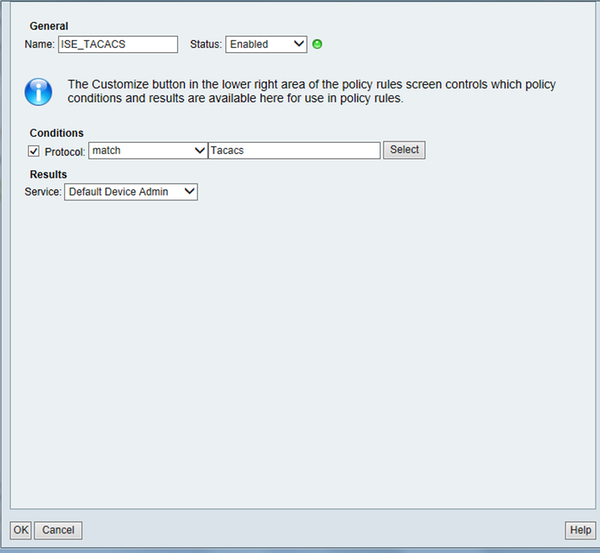

Configurare il servizio di accesso selezionato nella regola di selezione del servizio in base ai requisiti. Per configurare le regole del servizio di accesso, selezionare Criteri di accesso > Servizi di accesso > Amministrazione predefinita dispositivi > Identità, in cui è possibile selezionare per l'autenticazione l'archivio identità da utilizzare. È possibile configurare le regole di autorizzazione selezionando Criteri di accesso > Servizi di accesso > Amministratore predefinito dispositivi > Autorizzazione.

Nota: la configurazione dei criteri di autorizzazione e dei profili della shell per dispositivi specifici può variare e non è inclusa nell'ambito del presente documento.

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

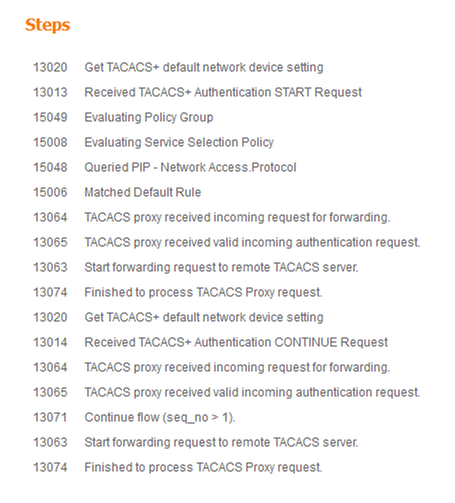

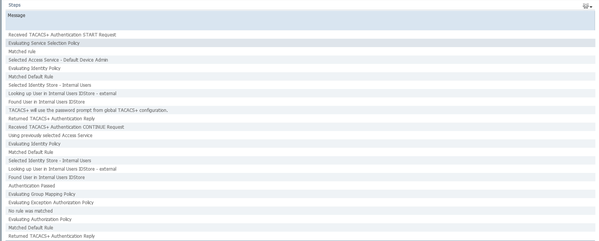

La verifica può essere effettuata sia sull'ISE che sull'ACS. Qualsiasi errore nella configurazione dell'ISE o dell'ACS causerà un errore di autenticazione. ACS è il server principale che gestirà l'autenticazione e le richieste di autorizzazione, ISE si assume la responsabilità di e dal server ACS e funge da proxy per le richieste. Poiché il pacchetto attraversa entrambi i server, la verifica dell'autenticazione o della richiesta di autorizzazione può essere eseguita su entrambi i server.

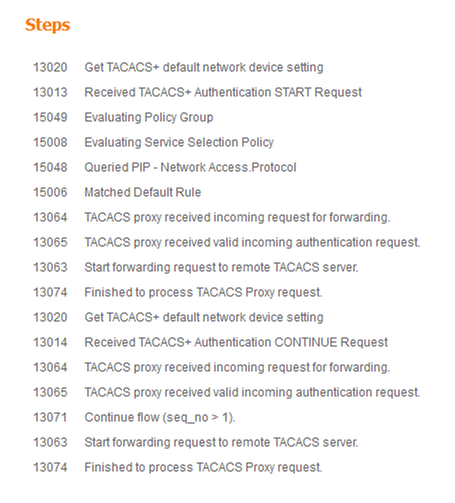

I dispositivi di rete sono configurati con ISE come server TACACS e non come server ACS. Pertanto, la richiesta raggiunge ISE per prima e, in base alle regole configurate, ISE decide se deve essere inoltrata a un server esterno. È possibile verificare questa condizione nei log di TACACS Live sull'ISE.

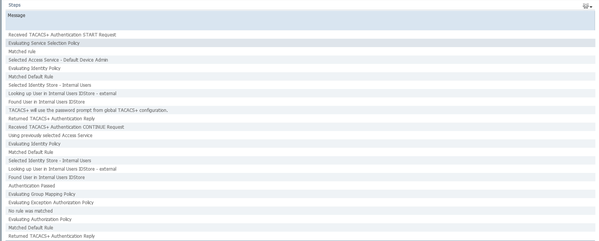

Per visualizzare i log attivi sull'ISE, selezionare Operations > TACACS > Live Log. In questa pagina è possibile visualizzare i report in tempo reale e controllare i dettagli di una richiesta specifica facendo clic sull'icona a forma di lente di ingrandimento relativa alla richiesta specifica desiderata.

Per visualizzare i report di autenticazione sull'ACS, selezionare Monitoraggio e report > Avvia visualizzatore report e monitoraggio > Monitoraggio e report > Report > Protocollo AAA > Autenticazione TACACS. Come ISE, è possibile controllare i dettagli di una richiesta facendo clic sull'icona con la lente di ingrandimento relativa alla richiesta desiderata

Risoluzione dei problemi

In questa sezione vengono fornite informazioni utili per risolvere i problemi di configurazione

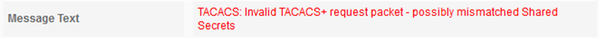

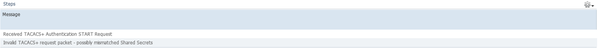

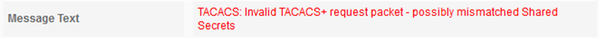

1. Se i dettagli del report su ISE mostrano il messaggio di errore mostrato nella figura, allora indica un segreto condiviso non valido configurato sull'ISE o sul dispositivo di rete (NAD).

2. Se non è disponibile alcun report di autenticazione per una richiesta sull'ISE ma viene negato all'utente finale l'accesso a un dispositivo di rete, ciò indica in genere diversi elementi.

- La richiesta non ha raggiunto il server ISE.

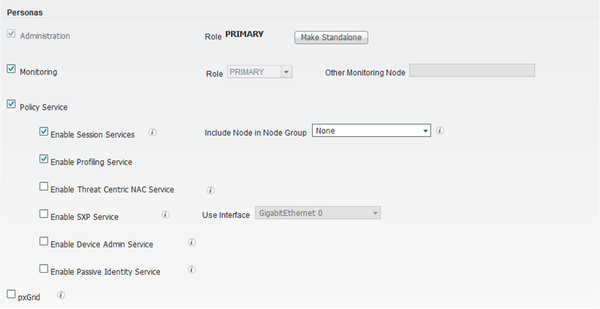

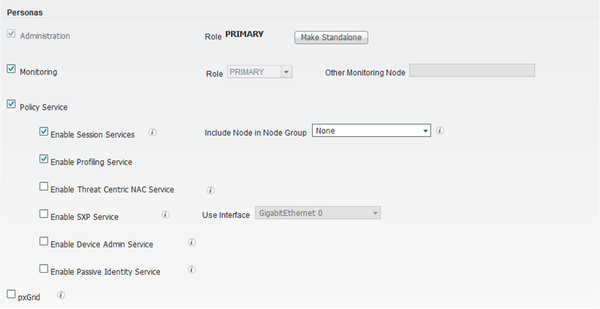

- Se l'amministratore del dispositivo è disabilitato su ISE, qualsiasi richiesta TACACS+ ad ISE verrà eliminata in modo invisibile all'utente. Nei report o nei Live Log non verrà visualizzato alcun log che indica la stessa condizione. Per verificare questa condizione, passare ad Amministrazione > Sistema > Distribuzione > [selezionare il nodo]. Fare clic su Edit (Modifica) e notare la casella di controllo "Enable Device Admin Service" (Abilita servizio di amministrazione dispositivi) nella scheda General Settings (Impostazioni generali), come mostrato nella figura. Affinché Device Administration funzioni su ISE, è necessario selezionare questa casella di controllo.

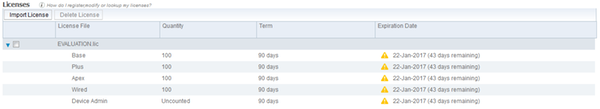

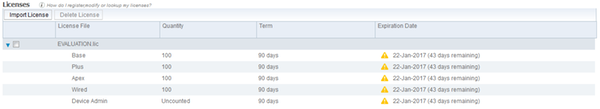

- Se non è presente una licenza di amministrazione del dispositivo scaduta, tutte le richieste TACACS+ vengono eliminate automaticamente. Nell'interfaccia utente non viene visualizzato alcun log per lo stesso motivo. Selezionare Amministrazione > Sistema > Licenze per controllare la licenza di amministrazione del dispositivo.

- Se il dispositivo di rete non è configurato o se sull'ISE è configurato un IP di dispositivo di rete errato, ISE scarta il pacchetto senza avvisare. Non viene inviata alcuna risposta al client e non viene visualizzato alcun log nella GUI. Si tratta di un cambiamento di comportamento in ISE per TACACS+ rispetto a quello di ACS che informa che la richiesta proviene da un dispositivo di rete o da un client AAA sconosciuto.

- La richiesta ha raggiunto l'ACS, ma la risposta non è arrivata all'ISE. Questo scenario può essere controllato dai report sull'ACS come mostrato nella figura. In genere ciò è dovuto a un segreto condiviso non valido sull'ACS configurato per ISE o sull'ISE configurato per l'ACS.

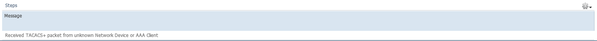

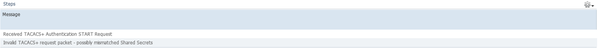

- La risposta non verrà inviata anche se l'ISE non è configurato o se l'indirizzo IP dell'interfaccia di gestione di ISE non è configurato sull'ACS nella configurazione del dispositivo di rete. In questo scenario, il messaggio nella figura può essere osservato sul ACS.

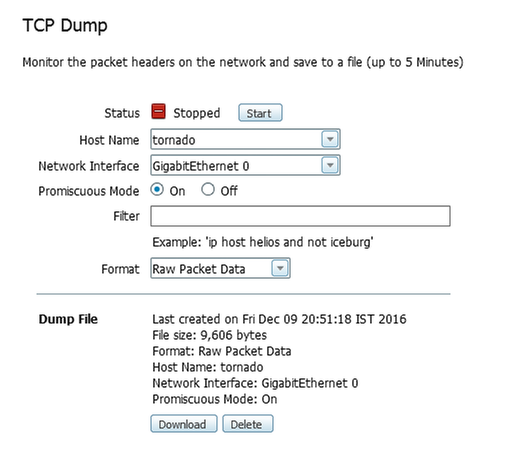

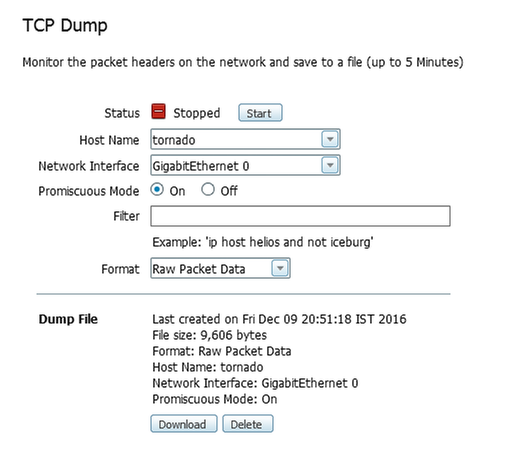

- Se il report di autenticazione sull'ACS ha esito positivo, ma l'ISE non include alcun report e l'utente viene rifiutato, il problema potrebbe riguardare la rete. È possibile verificare questa condizione tramite l'acquisizione di un pacchetto su ISE con i filtri necessari. Per raccogliere un'acquisizione di pacchetto su ISE, selezionare Operations > Troubleshoot > Diagnostic Tools > General tools > TCP Dump.

3. Se i report possono essere visualizzati su ISE ma non su ACS, potrebbe significare che la richiesta non ha raggiunto l'ACS a causa di una configurazione errata dei set di criteri per ISE che può essere risolta in base al report dettagliato sull'ISE o a causa di un problema di rete identificabile tramite un'acquisizione di pacchetti sull'ACS.

4. Se i report vengono visualizzati sia sull'ISE che sull'ACS, ma l'accesso viene ancora negato all'utente, allora più spesso si tratta di un problema nella configurazione dei criteri di accesso sull'ACS, che può essere risolto basandosi sul report dettagliato sull'ACS. Inoltre, deve essere consentito il traffico di ritorno da ISE al dispositivo di rete.

Feedback

Feedback