Configurazione del controllo USB della postura di ISE 2.1 e AnyConnect 4.3

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare Cisco Identity Services Engine (ISE) in modo da fornire l'accesso completo alla rete solo quando i dispositivi di archiviazione di massa USB sono disconnessi.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di configurazione CLI di Adaptive Security Appliance (ASA) e configurazione VPN SSL (Secure Sockets Layer)

- Conoscenze base della configurazione VPN di accesso remoto sull'appliance ASA

- Conoscenze base di ISE e servizi di postura

Componenti usati

Cisco Identity Services Engine (ISE) versione 2.1 con AnyConnect Secure Mobility Client 4.3 supporta il controllo e la risoluzione dei problemi di archiviazione di massa tramite USB. Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- Software Cisco ASA versione 9.2(4) e successive

- Microsoft Windows versione 7 con Cisco AnyConnect Secure Mobility Client versione 4.3 e successive

- Cisco ISE versione 2.1 e successive

Configurazione

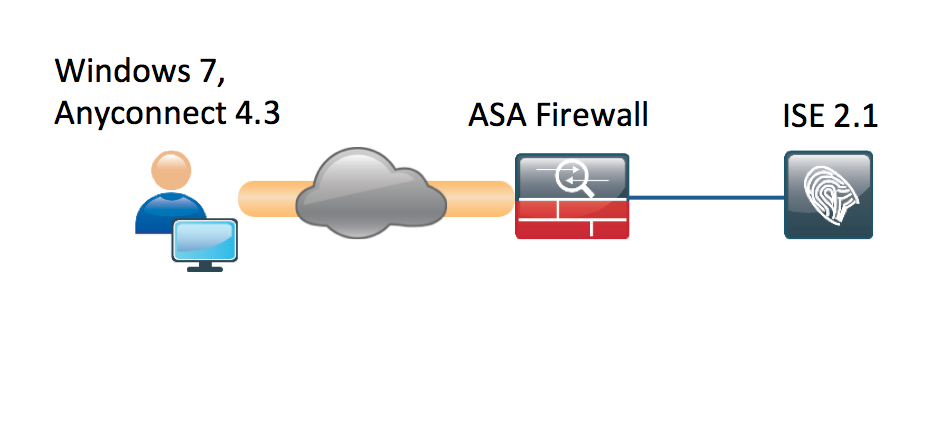

Esempio di rete

Il flusso è il seguente:

- L'utente non è ancora connesso alla VPN, il dispositivo di archiviazione di massa USB privato è collegato e il contenuto è disponibile per l'utente

- La sessione VPN avviata dal client AnyConnect viene autenticata tramite ISE. Lo stato della postura dell'endpoint non è noto, la regola "Posture_Unknown" è stata trovata e la sessione verrà reindirizzata all'ISE

- I controlli USB introducono una nuova classe di controlli nella postura ISE CA, in quanto monitorano continuamente l'endpoint finché rimane nella stessa rete ISE controllata.L'unica azione di correzione logica disponibile è bloccare i dispositivi USB identificati dalla relativa lettera di unità

- La sessione VPN sull'appliance ASA viene aggiornata, l'ACL di reindirizzamento viene rimosso e viene concesso l'accesso completo

La sessione VPN è stata presentata come un esempio. La funzionalità di postura funziona correttamente anche per altri tipi di accesso.

ASA

L'ASA è configurata per l'accesso VPN SSL remoto usando ISE come server AAA. È necessario configurare Radius CoA con l'ACL di reindirizzamento:

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

Per maggiori informazioni, consultare:

Esempio di configurazione dell'integrazione di AnyConnect 4.0 con ISE versione 1.3

ISE

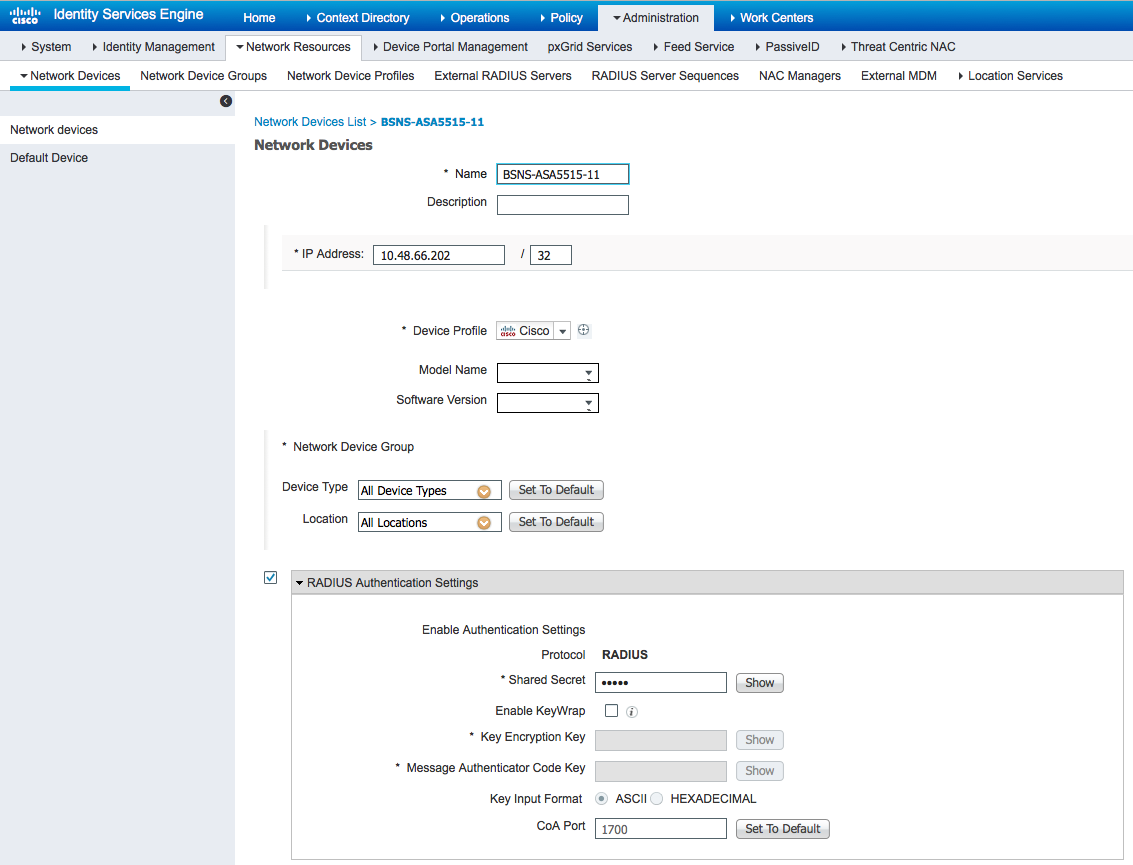

Passaggio 1. Configura dispositivo di rete

Da Amministrazione > Risorse di rete > Dispositivi di rete > Aggiungi ASA.

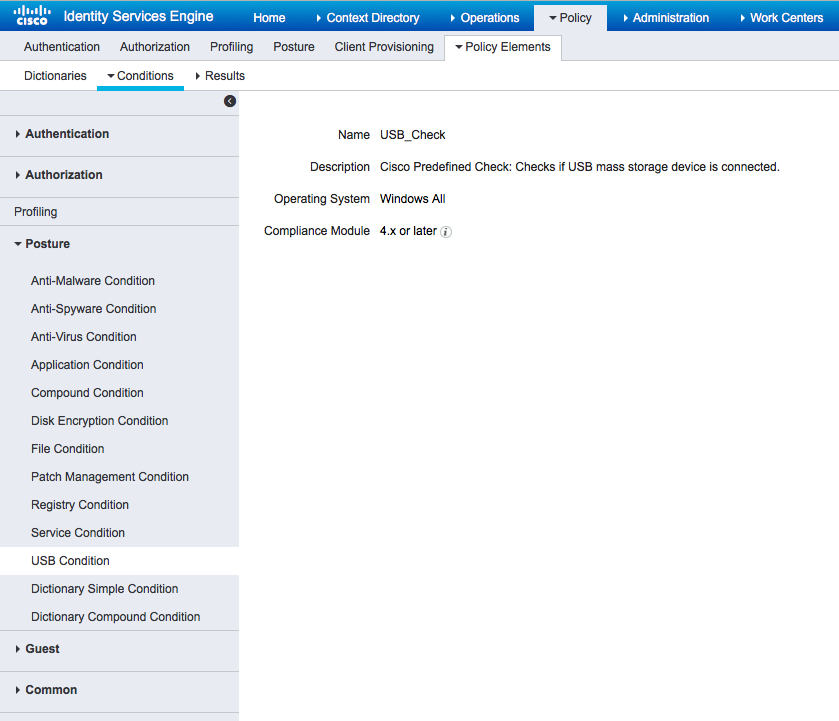

Passaggio 2. Configura condizioni e criteri di postura

Assicuratevi che le condizioni di postura siano aggiornate: Amministrazione > Sistema > Impostazioni > Postura > Aggiornamenti > Aggiorna ora, opzione.

ISE 2.1 viene fornito con una condizione USB preconfigurata che verifica se un dispositivo di archiviazione di massa USB è collegato.

Da Criteri > Elementi criterio > Condizioni > Postura > Condizione USB verificare la condizione esistente:

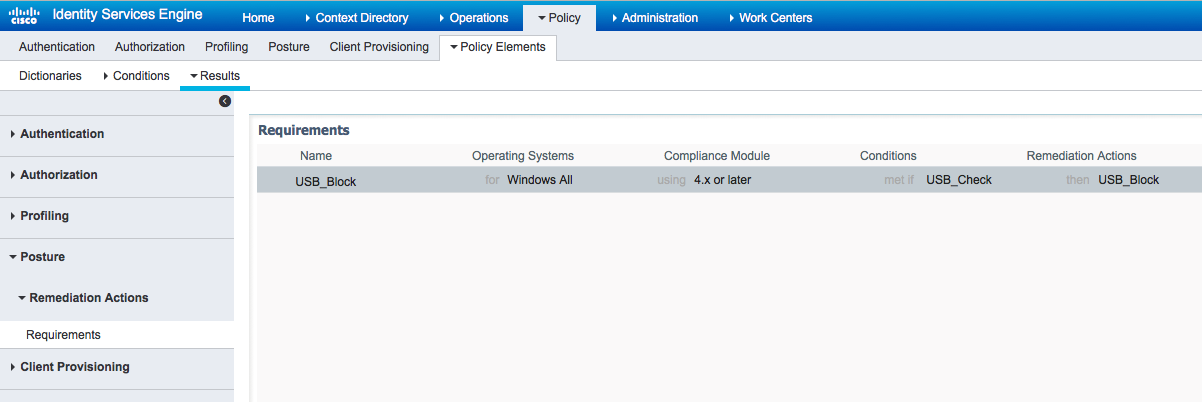

Da Criteri > Elementi criterio > Risultati > Postura > Requisiti, verificare i requisiti preconfigurati che utilizzano tale condizione.

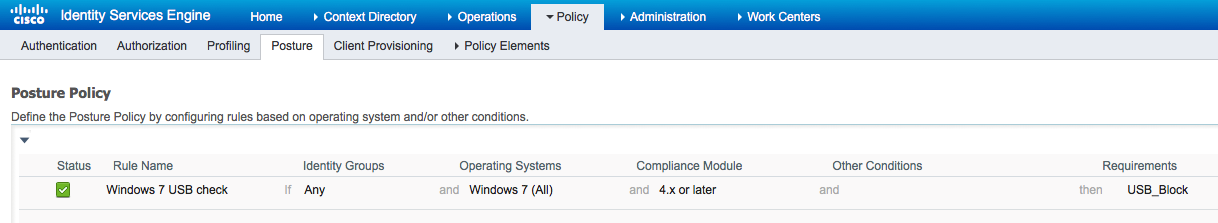

Da Criterio > Postura, aggiungere una condizione affinché tutte le finestre utilizzino tale requisito:

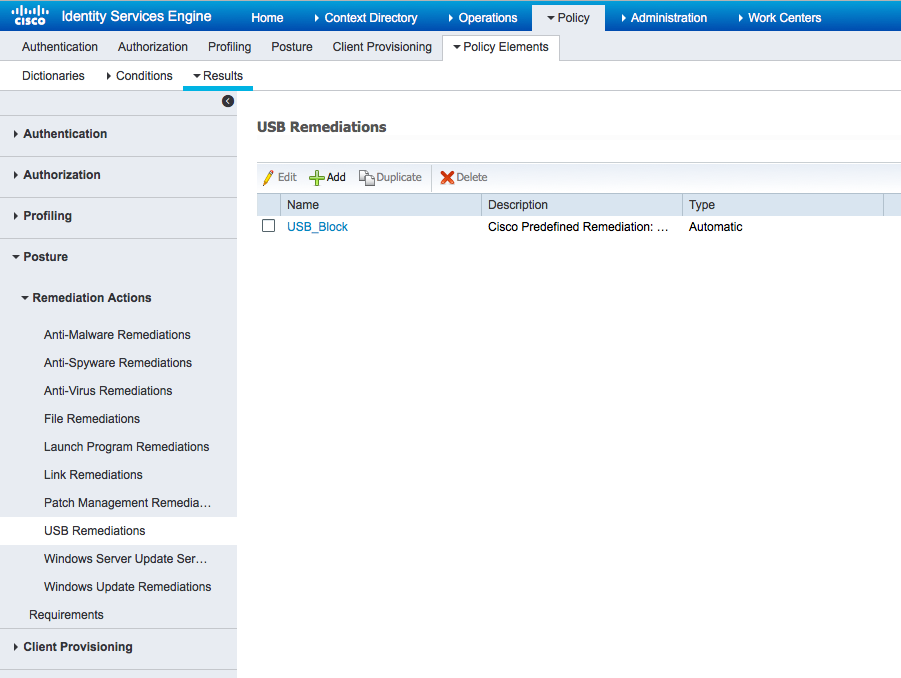

Da Policy > Policy Elements > Results > Posture > Remediation Actions > USB Remediations verificare l'azione di correzione preconfigurata per bloccare i dispositivi di archiviazione USB:

Passaggio 3. Configura risorse e criteri di provisioning client

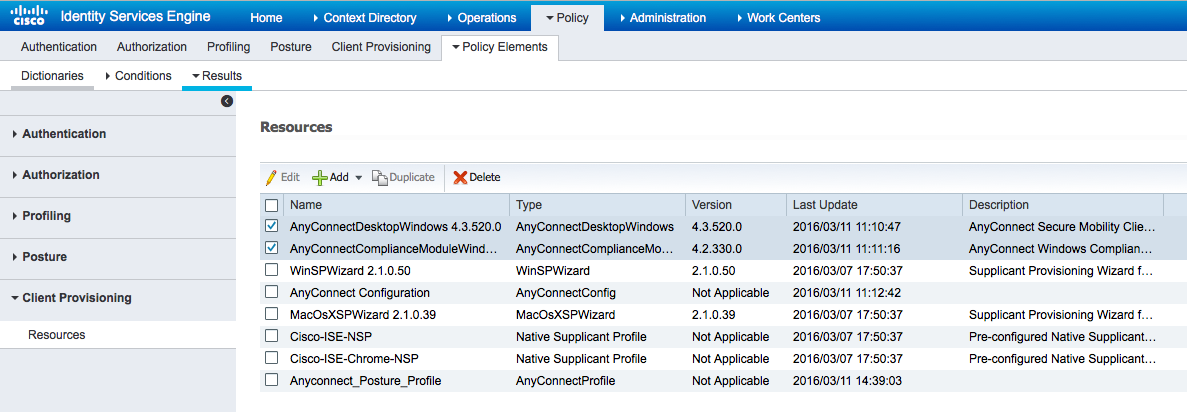

Da Policy > Policy Elements > Client Provisioning > Resources scaricare il modulo di conformità da Cisco.com e caricare manualmente il pacchetto AnyConnect 4.3:

Utilizzando Add > NAC Agent o AnyConnect Posture Profile, creare un profilo AnyConnect Posture (nome: Anyconnect_Posture_Profile) con le impostazioni predefinite.

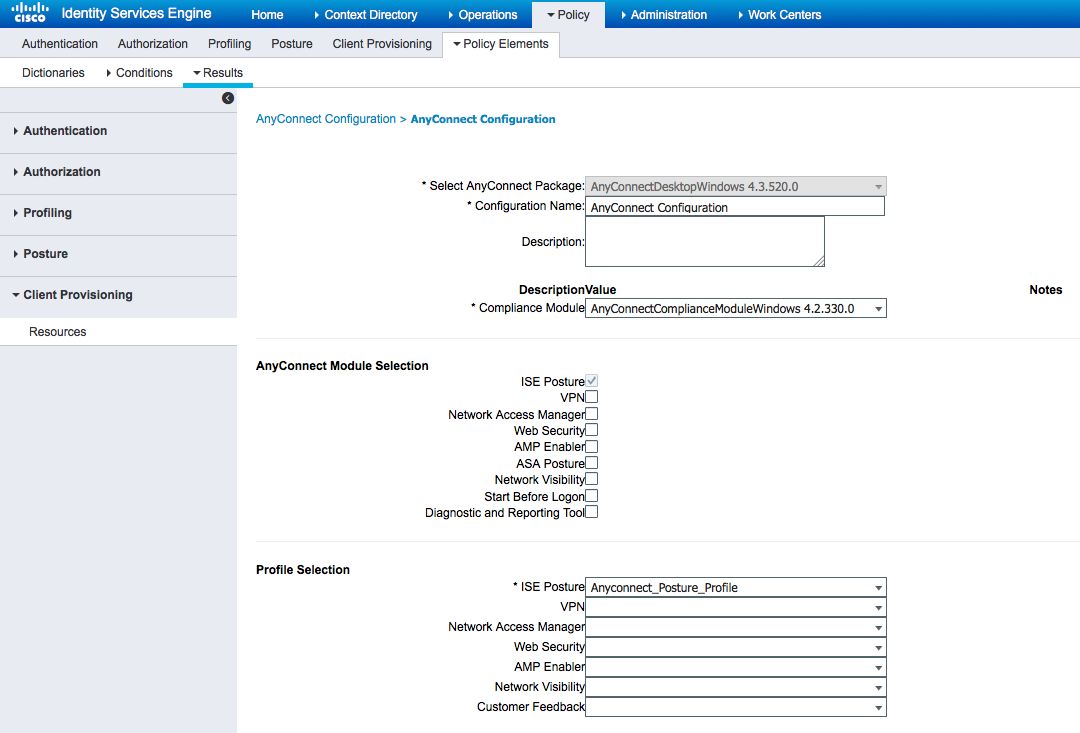

Usando Add > AnyConnect Configuration, aggiungere una configurazione AnyConnect (nome: AnyConnect Configuration):

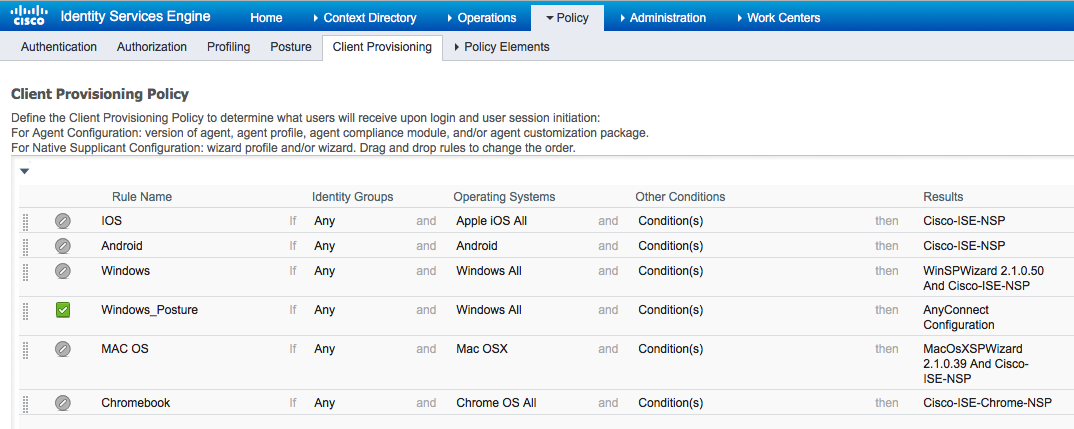

Da Criteri > Provisioning client creare un nuovo criterio (Windows_Posture) per Windows in modo che utilizzi la configurazione AnyConnect:

Passaggio 4. Configurazione delle regole di autorizzazione

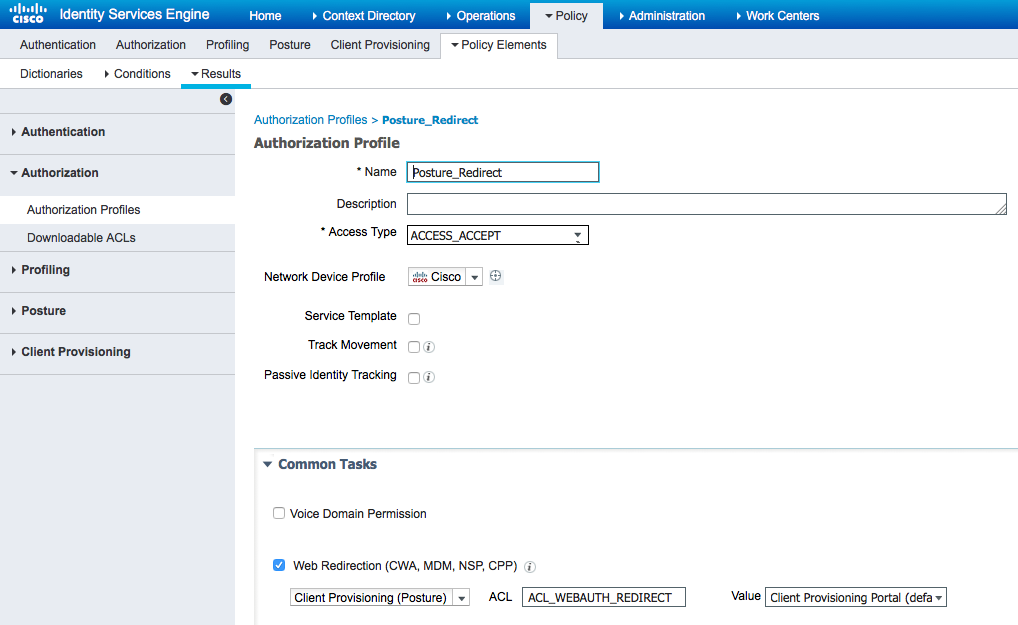

Da Criteri > Elementi criterio > Risultati > Autorizzazione aggiungere un profilo di autorizzazione (nome: Posture_Redirect) che reindirizzi a un portale di provisioning client predefinito:

Nota: ACL_WEBAUTH_REDIRECT ACL è definito su ASA.

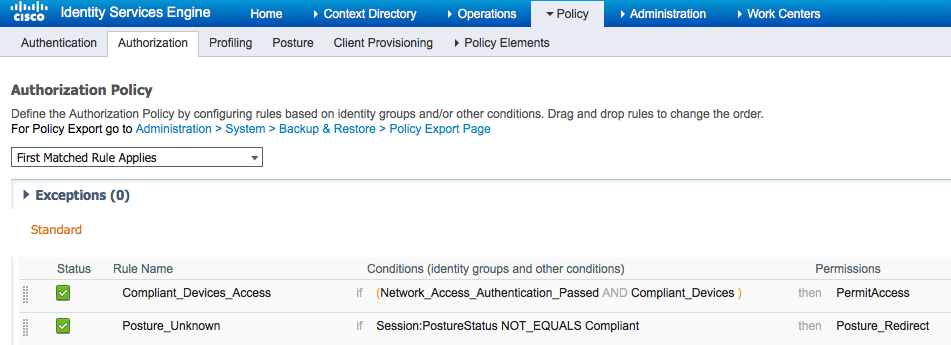

Da Criteri > Autorizzazione creare una regola di autorizzazione per il reindirizzamento. Una regola di autorizzazione per dispositivi conformi è preconfigurata su ISE:

Se l'endpoint è conforme, viene fornito l'accesso completo. Se lo stato è sconosciuto o non conforme, viene restituito il reindirizzamento per il provisioning client.

Verifica

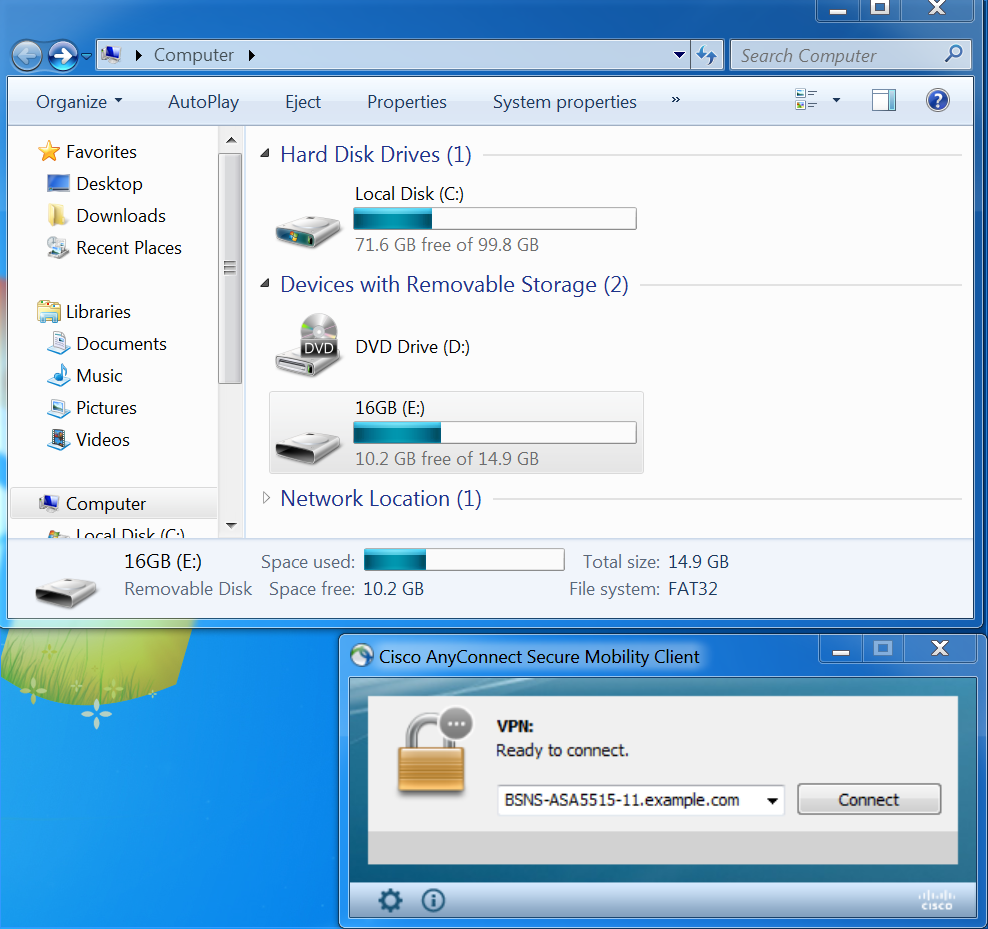

Prima della creazione della sessione VPN

dispositivo USB collegato e il relativo contenuto è disponibile per l'utente.

Impostazione sessione VPN

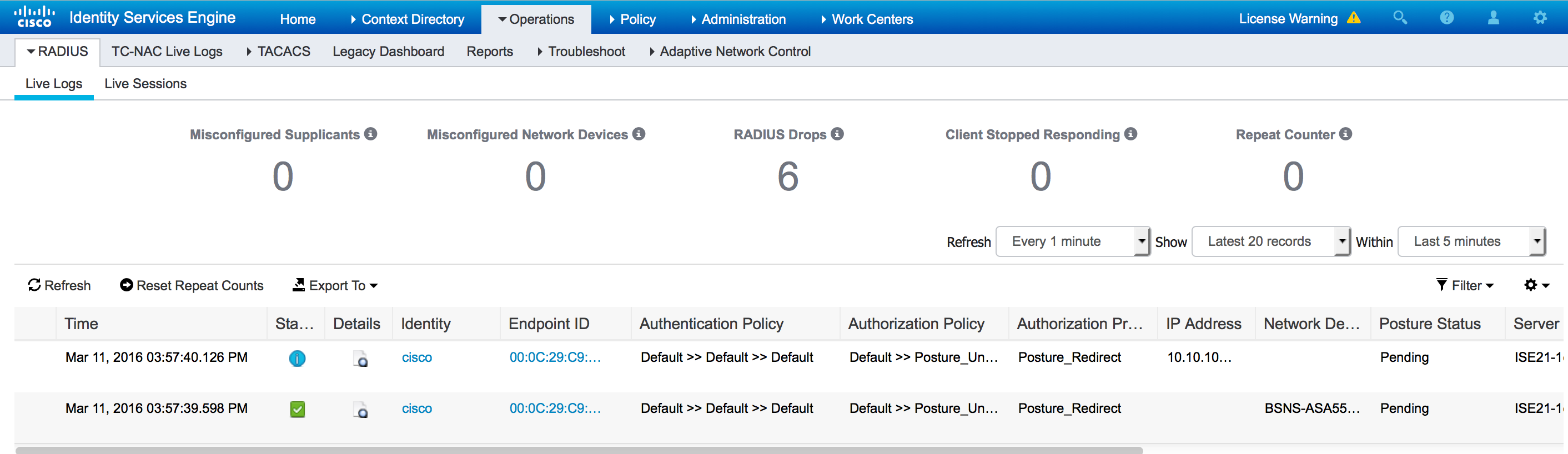

Durante l'autenticazione, ISE restituirà l'elenco degli accessi reindirizzati e l'URL di reindirizzamento come parte del profilo di autorizzazione Posture_Redirect

Una volta stabilita la sessione VPN, il traffico ASA proveniente dal client verrà reindirizzato in base all'elenco degli accessi reindirizzati:

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

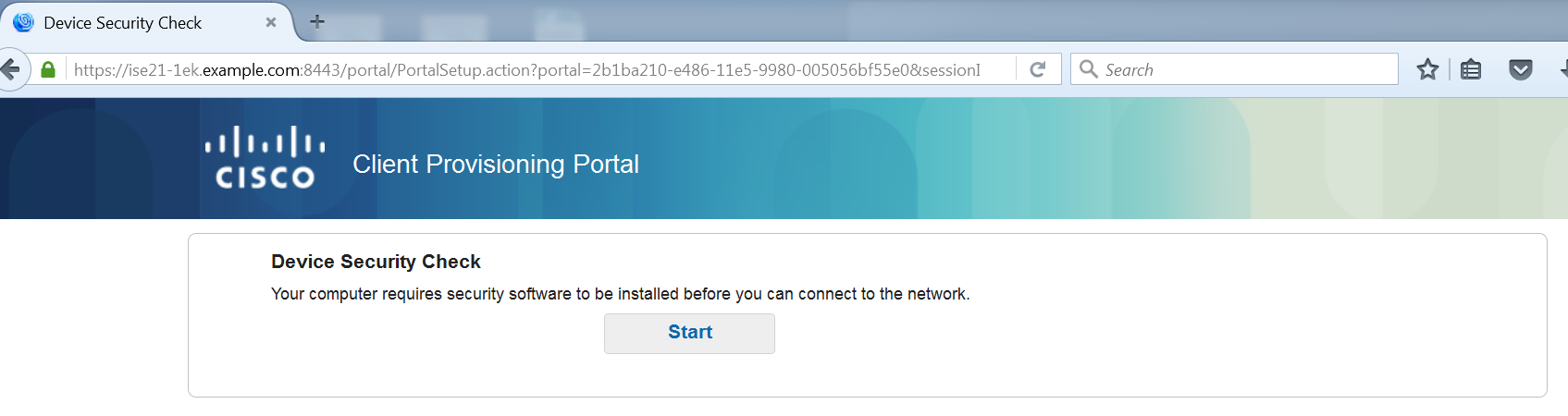

Provisioning client

In questa fase, il traffico del browser Web dell'endpoint viene reindirizzato ad ISE per il provisioning del client:

Se necessario, AnyConnect viene aggiornato insieme al modulo Posture e Conformità.

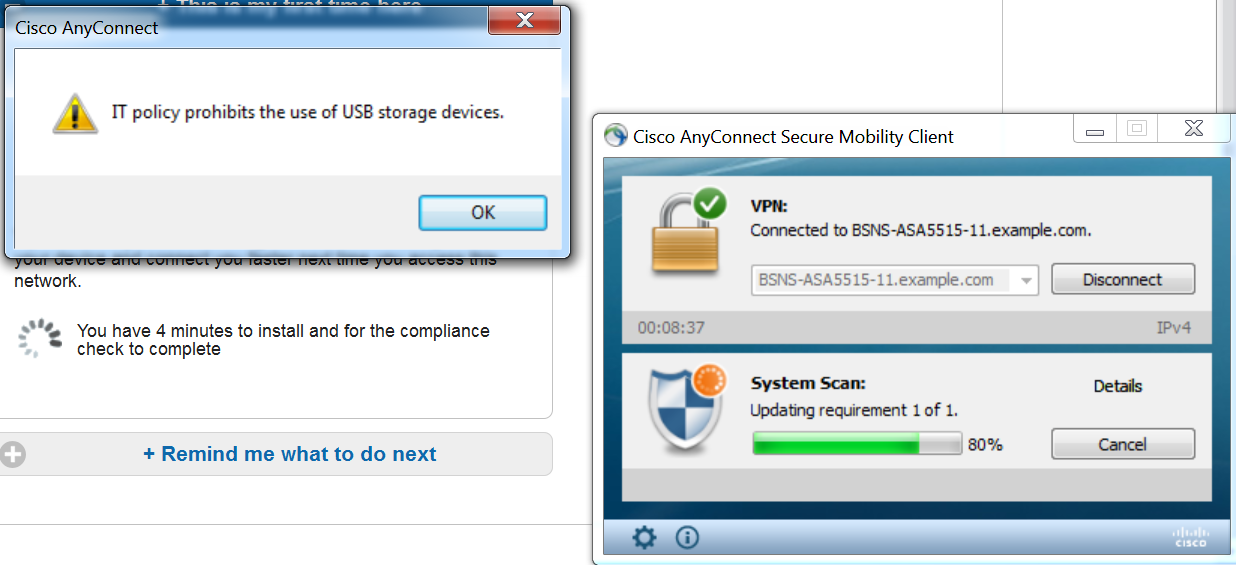

Controllo della postura e CoA

Modulo di postura eseguito, scoprire ISE (potrebbe essere necessario avere un record A DNS per enroll.cisco.com), scaricare e controllare le condizioni di postura, nuovo OPSWAT v4 blocco USB dispositivo azione. Verrà visualizzato il messaggio configurato per l'utente:

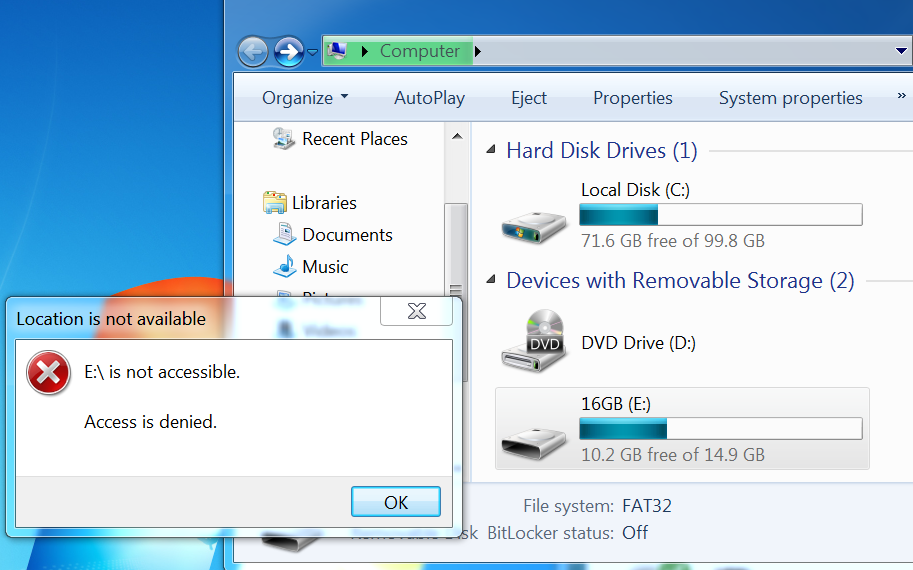

Una volta confermato il messaggio, il dispositivo USB non è più disponibile per l'utente:

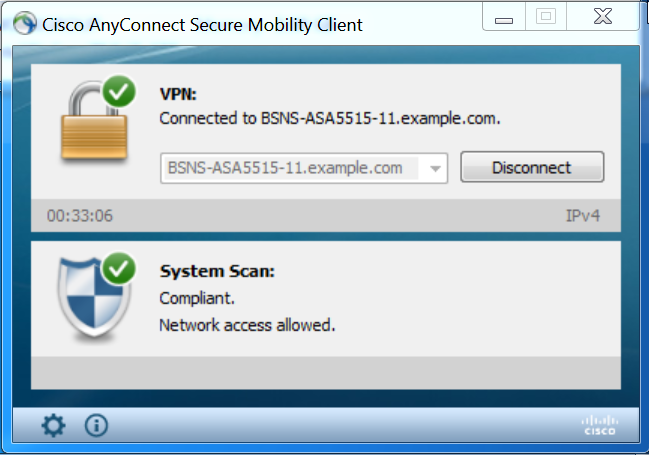

L'ASA rimuove l'ACL di reindirizzamento fornendo l'accesso completo. AnyConnect segnala la conformità:

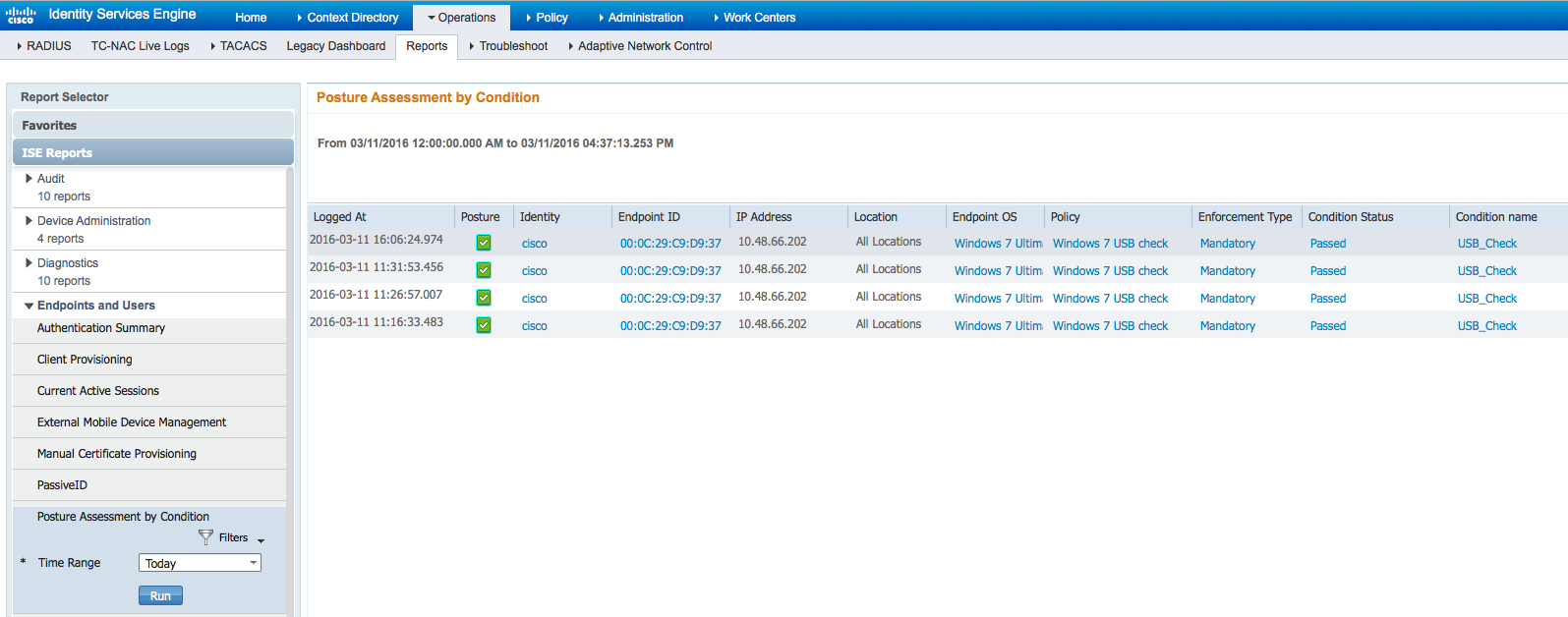

Anche report dettagliati sull'ISE possono confermare che le condizioni richieste sono state rispettate.

Valutazione postura per condizione:

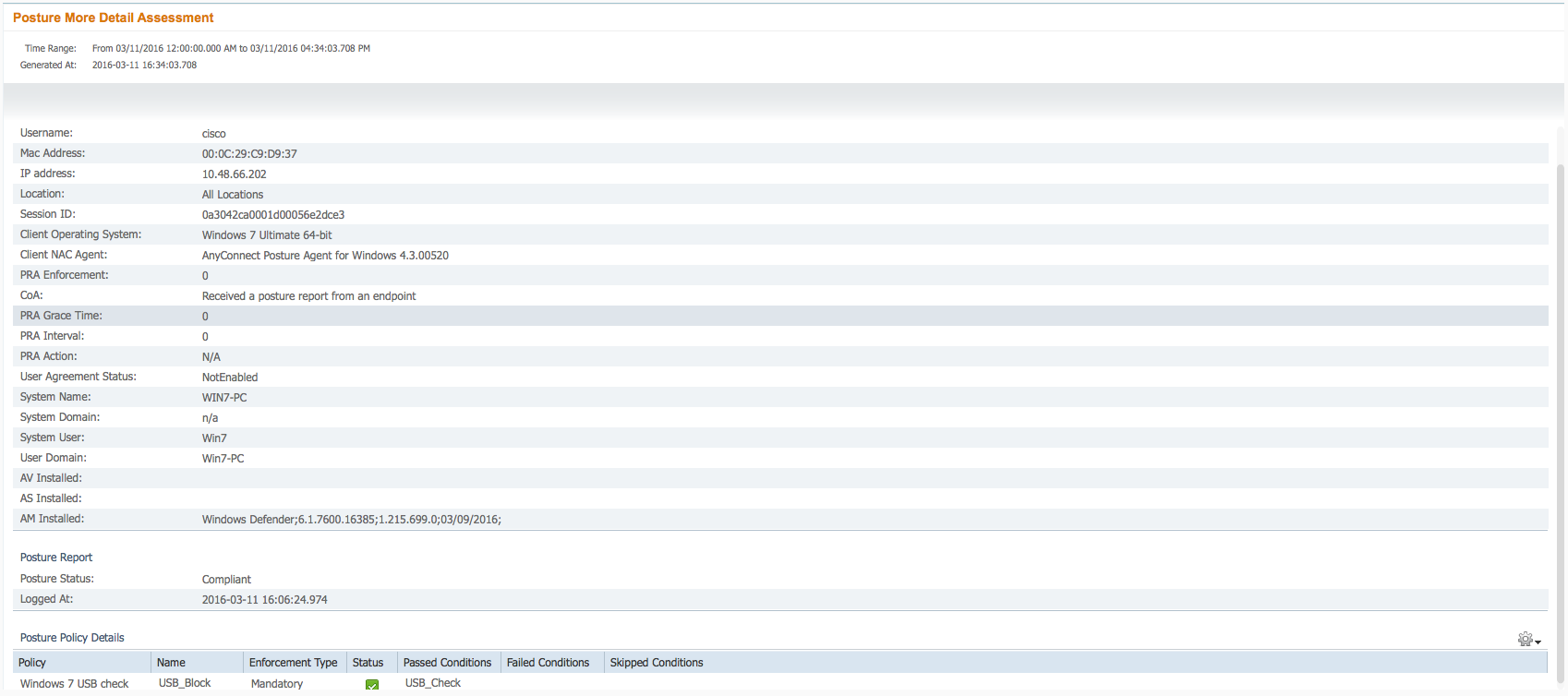

Valutazione postura per endpoint:

Dettagli del report degli endpoint:

Risoluzione dei problemi

L'ISE è in grado di fornire i dettagli sulle condizioni che hanno causato il guasto; è necessario adottare le misure necessarie.

Riferimenti

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

07-Jun-2016 |

Versione iniziale |

Contributo dei tecnici Cisco

- Eugene KorneychukCisco TAC Engineer

Feedback

Feedback