Configurazione dell'autenticazione VPN SSL tramite FTD, ISE, DUO e Active Directory

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive l'integrazione di SSLVPN in Firepower Threat Defense tramite Cisco ISE e DUO Security per AAA.

Requisiti

- ISE 3.0 o versione successiva.

- FMC 7.0 o versione successiva.

- FTD 7.0 o versione successiva.

- Duo Authentication Proxy.

- Licenze ISE Essentials

- Licenze DUO Essentials.

Componenti usati

- Patch 3 per ISE 3.2

- CCP 7.2.5

- FTD 7.2.5

- Proxy DUO 6.3.0

- Any Connect 4.10.08029

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Esempio di rete

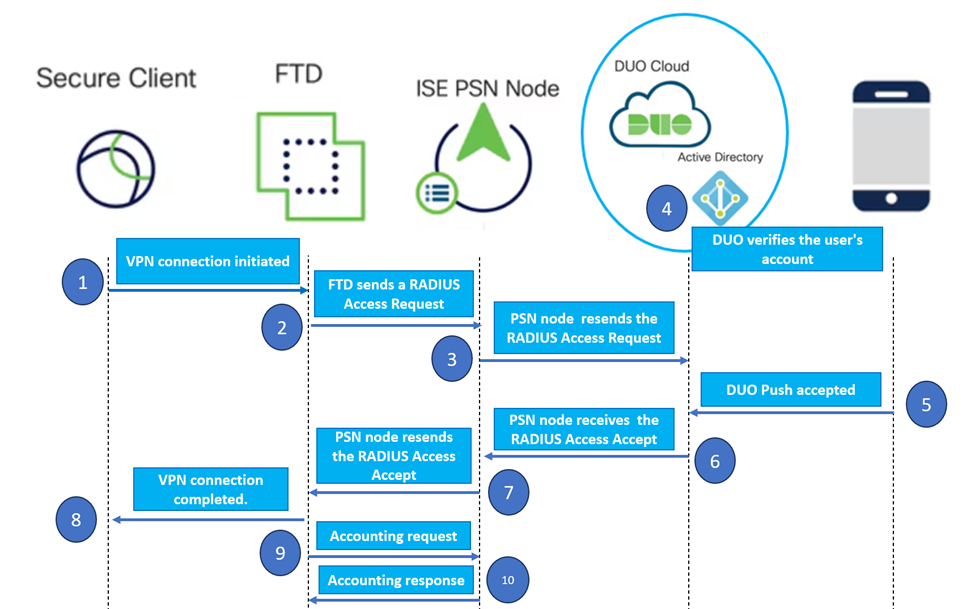

Topologia.

Topologia.

Nella soluzione proposta, Cisco ISE è un proxy server RADIUS fondamentale. Anziché valutare direttamente i criteri di autenticazione o autorizzazione, ISE è configurata per inoltrare i pacchetti RADIUS dall'FTD al proxy di autenticazione DUO.

Il proxy di autenticazione DUO opera come intermediario dedicato all'interno di questo flusso di autenticazione. Installato su un server Windows, colma il divario tra Cisco ISE e il cloud DUOs. La funzione primaria del proxy è quella di trasmettere le richieste di autenticazione - incapsulate nei pacchetti RADIUS - al cloud DUO. Il cloud DUO infine consente o nega l'accesso alla rete in base alle configurazioni di autenticazione a due fattori.

1. L'utente avvia il processo di autenticazione VPN immettendo il nome utente e la password univoci.

2. Firewall Threat Defense (FTD) invia la richiesta di autenticazione a Cisco Identity Services Engine (ISE).

3. Il PSN (Policy Services Node) inoltra la richiesta di autenticazione al server proxy di autenticazione DUO. Successivamente, il server di autenticazione DUO convalida le credenziali tramite il servizio cloud DUO.

4. Il cloud DUO convalida il nome utente e la password rispetto al proprio database sincronizzato.

Attenzione: per mantenere aggiornato un database utenti nel cloud DUO, è necessario che la sincronizzazione tra il cloud DUO e le organizzazioni Active Directory sia attiva.

Attenzione: per mantenere aggiornato un database utenti nel cloud DUO, è necessario che la sincronizzazione tra il cloud DUO e le organizzazioni Active Directory sia attiva.

5. Una volta completata l'autenticazione, il cloud DUO avvia un Push DUO per gli utenti registrati sul dispositivo mobile tramite una notifica push sicura e crittografata. L'utente deve quindi approvare il Push DUO per confermare la propria identità e procedere.

6. Una volta che l'utente ha approvato il Push DUO, il server proxy di autenticazione DUO invia una conferma al PSN per indicare che la richiesta di autenticazione è stata accettata dall'utente.

7. Il nodo PSN invia la conferma all'FTD per informare che l'utente è stato autenticato.

8. L'FTD riceve la conferma di autenticazione e stabilisce la connessione VPN all'endpoint con le misure di sicurezza appropriate in atto.

9. L'FTD registra i dettagli della connessione VPN riuscita e trasmette in modo sicuro i dati di contabilità al nodo ISE per scopi di registrazione e verifica.

10. Il nodo ISE registra le informazioni contabili nei propri registri, garantendo che tutti i record siano archiviati in modo sicuro e siano accessibili per futuri audit o controlli di conformità.

Nota:

L'impostazione di questa guida utilizza i seguenti parametri di rete:

- IP nodo PNS (Primary Network Server): 10.4.23.21

- Firepower Threat Defense (FTD) IP per VPN peer: 10.4.23.53

- IP proxy di autenticazione DUO: 10.31.126.207

- Nome dominio: testlab.local

Configurazioni

Configurazioni FTD.

Integrazione di un server RADIUS in Firepower Management Center (FMC)

1. Accedere al CCP avviando il browser Web e immettendo l'indirizzo IP del CCP per aprire l'interfaccia grafica dell'utente (GUI).

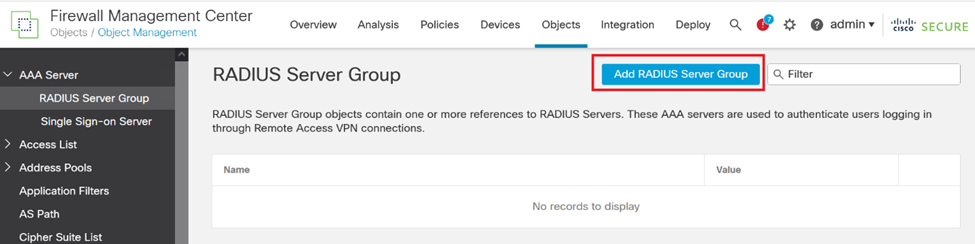

2. Passare al menu Oggetti, selezionare Server AAA, quindi passare all'opzione Gruppo server RADIUS.

3. Fare clic sul pulsante Aggiungi gruppo di server RADIUS per creare un nuovo gruppo per i server RADIUS.

Gruppo server RADIUS.

Gruppo server RADIUS.

4. Inserire un nome descrittivo per il nuovo gruppo di server AAA RADIUS per garantire una chiara identificazione all'interno dell'infrastruttura di rete.

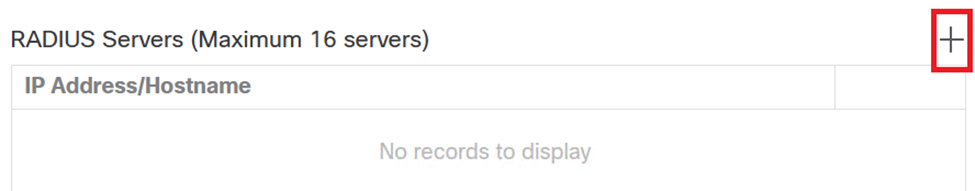

5. Procedere con l'aggiunta di un nuovo server RADIUS selezionando l'opzione appropriata nella configurazione di gruppo.Server  RADIUS.

RADIUS.

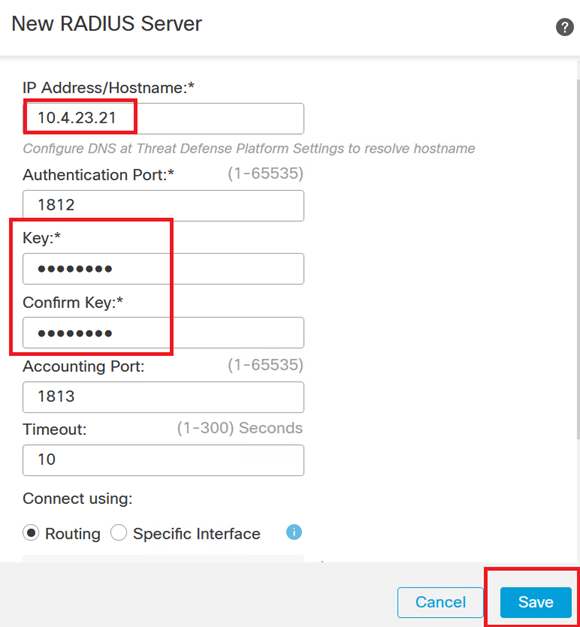

6. Specificare l'indirizzo IP dei server RADIUS e immettere la chiave segreta condivisa.

Nota: per stabilire una connessione RADIUS riuscita, è essenziale che questa chiave segreta venga condivisa in modo sicuro con il server ISE.

Nuovo server RADIUS.

Nuovo server RADIUS.

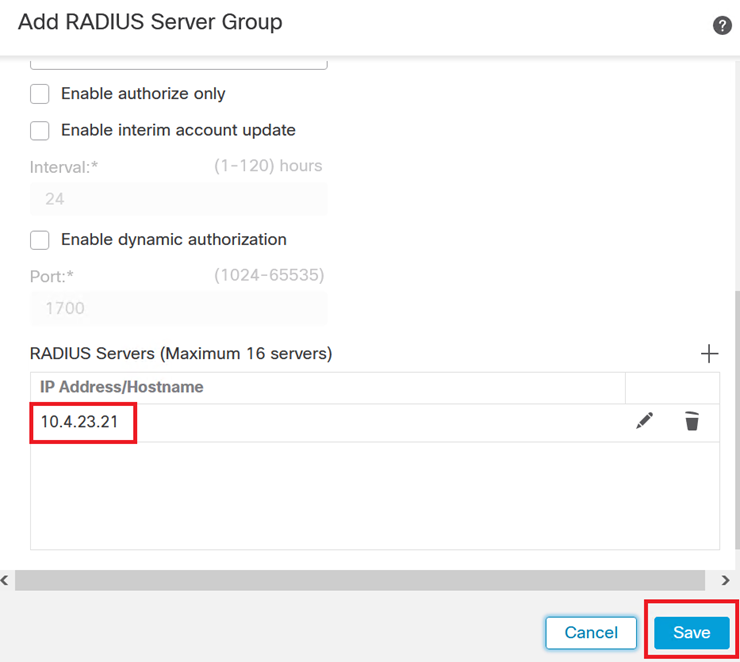

7. Dopo aver configurato i dettagli del server RADIUS, fare clic su Salva per salvare le impostazioni per il gruppo di server RADIUS.

Dettagli gruppo server.

Dettagli gruppo server.

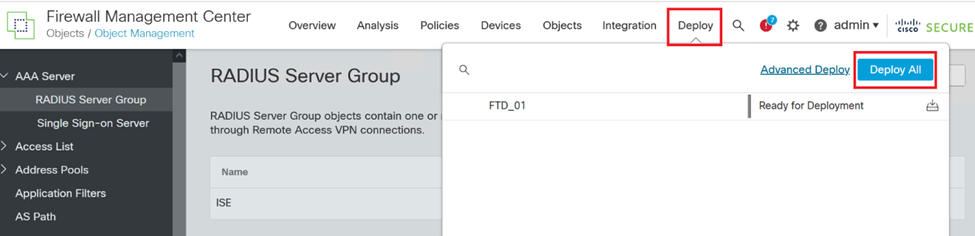

8. Per finalizzare e implementare la configurazione del server AAA nella rete, passare al menu Distribuisci, quindi selezionare Distribuisci tutto per applicare le impostazioni.

Distribuzione del server AAA.

Distribuzione del server AAA.

Configurare la VPN remota.

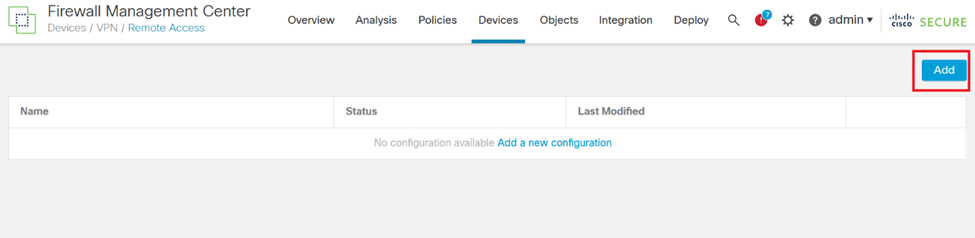

1. Selezionare Devices > VPN > Remote Access (Dispositivi > Accesso remoto) nell'interfaccia utente di FMC per avviare il processo di configurazione della VPN.

2. Fare clic sul pulsante Add (Aggiungi) per creare un nuovo profilo di connessione VPN.

Profilo connessione VPN.

Profilo connessione VPN.

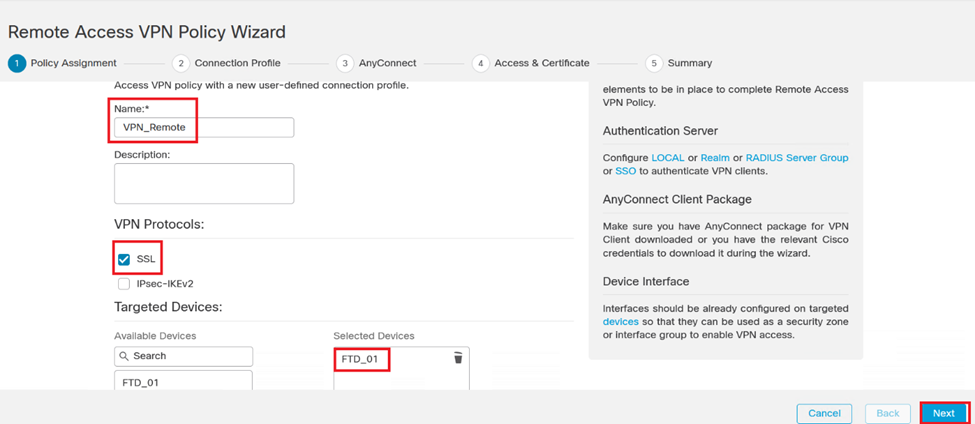

3. Inserisci un nome univoco e descrittivo per la VPN per identificarla all'interno delle impostazioni di rete.

4. Scegliere l'opzione SSL per garantire una connessione protetta utilizzando il protocollo SSL VPN.

5. Dall'elenco dei dispositivi, selezionare il dispositivo FTD specifico.

Impostazioni VPN.

Impostazioni VPN.

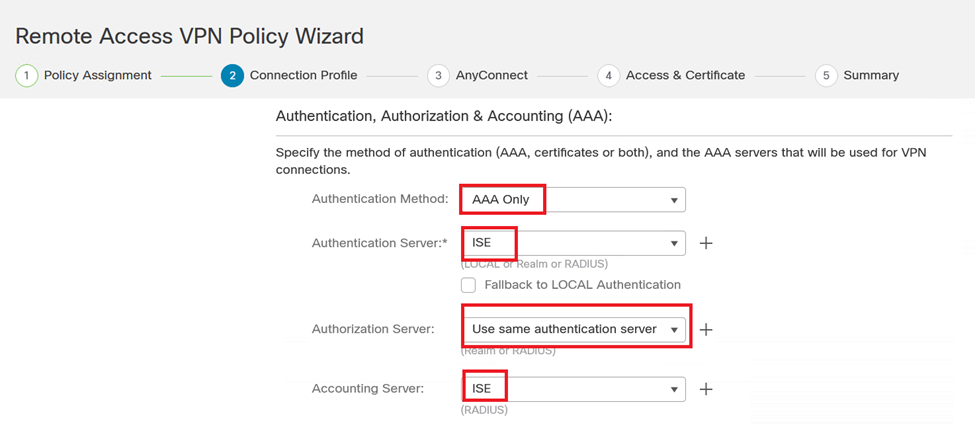

6. Configurare il metodo AAA per utilizzare il nodo PSN nelle impostazioni di autenticazione.

Profilo di connessione.

Profilo di connessione.

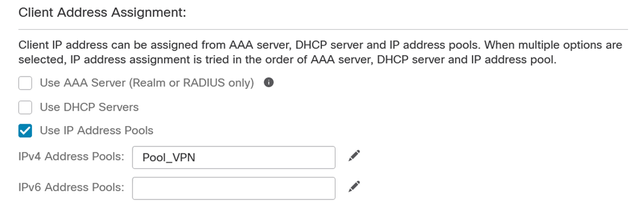

7. Impostare l'assegnazione dell'indirizzo IP dinamico per la VPN.

Attenzione: ad esempio, è stato selezionato il pool VPN DHCP.

Pool di indirizzi IP.

Pool di indirizzi IP.

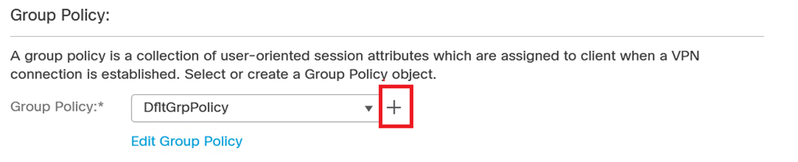

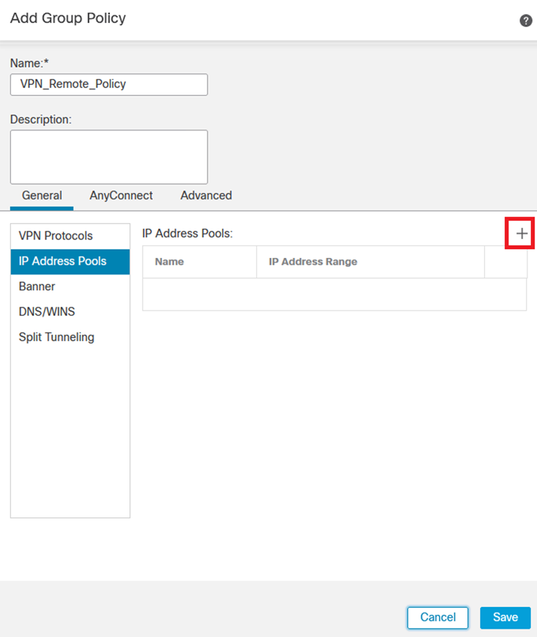

8. Procedere con la creazione di un nuovo oggetto Criteri di gruppo.

Criteri di gruppo.

Criteri di gruppo.

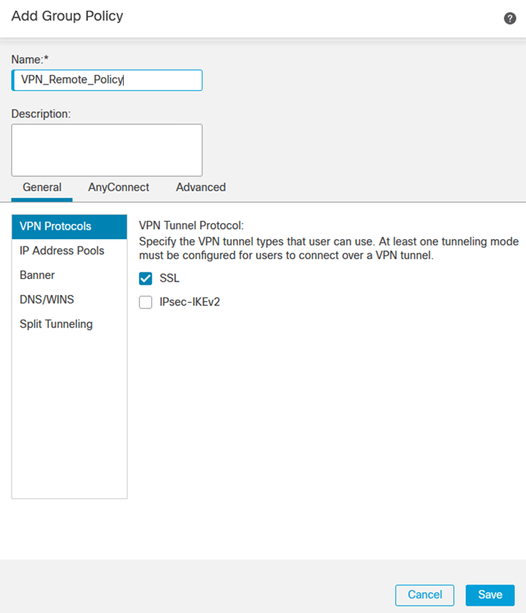

9. Nelle impostazioni di Criteri di gruppo, verificare che sia selezionato il protocollo SSL.

Protocolli VPN

Protocolli VPN

10. Creare un nuovo pool VPN o selezionarne uno esistente per definire l'intervallo di indirizzi IP disponibili per i client VPN.

VPN pool.

VPN pool.

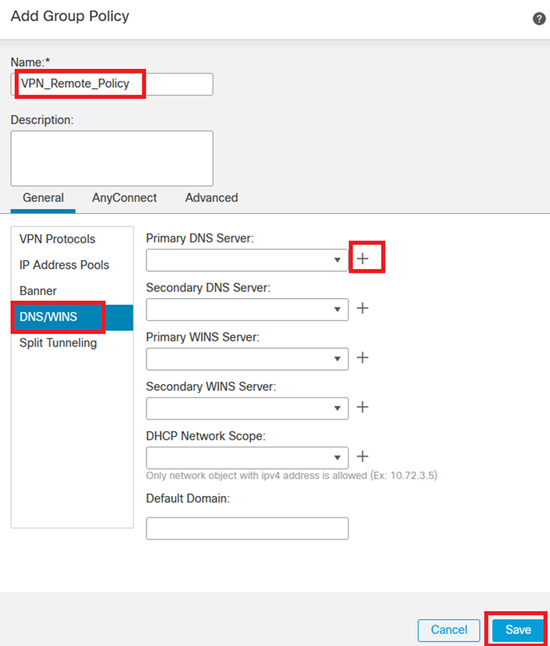

11. Specificare i dettagli del server DNS per la connessione VPN.

Impostazioni DNS.

Impostazioni DNS.

Avviso: per questa configurazione, altre funzionalità come le opzioni Banner, Split Tunneling, AnyConnect e Advanced sono considerate facoltative.

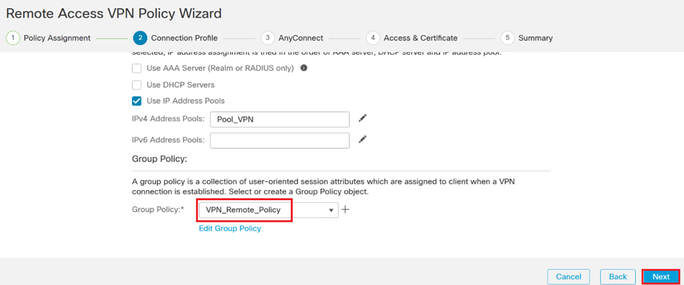

12. Dopo aver configurato i dettagli necessari, fare clic su Next (Avanti) per procedere alla fase successiva dell'installazione.

Criteri di gruppo.

Criteri di gruppo.

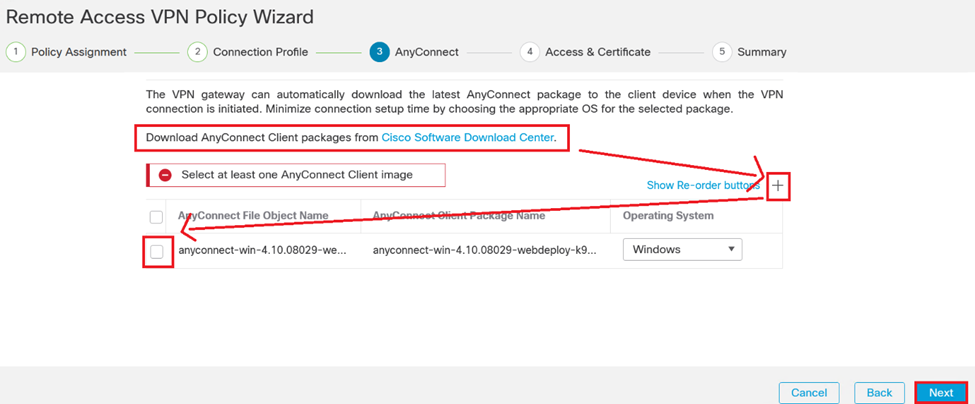

13. Selezionare il pacchetto AnyConnect appropriato per gli utenti VPN. Se il pacchetto richiesto non è presente nell'elenco, in questa fase è possibile aggiungere il pacchetto necessario.

Installazione del pacchetto.

Installazione del pacchetto.

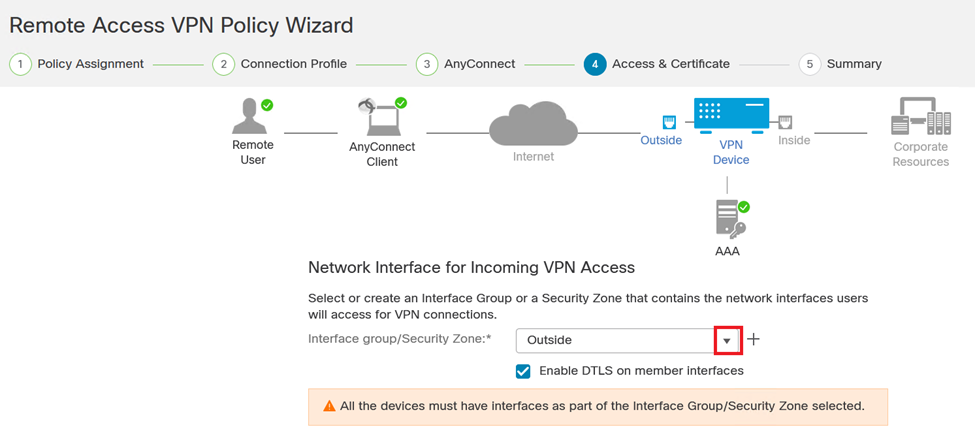

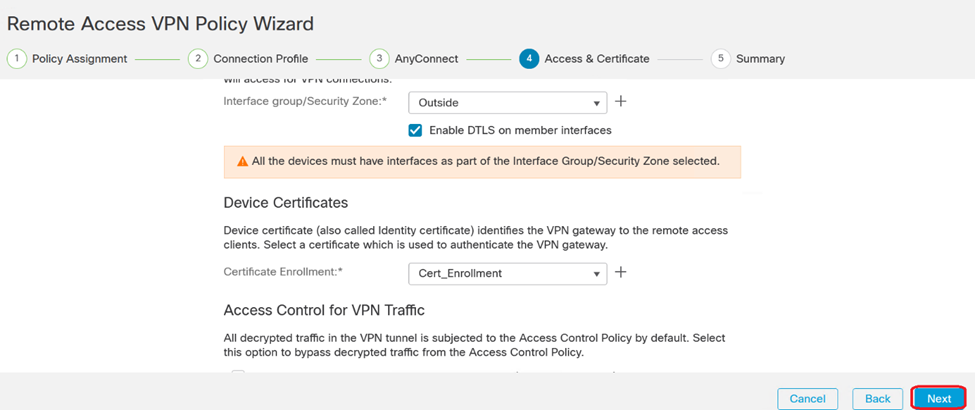

14. Scegliere l'interfaccia di rete sul dispositivo FTD in cui si desidera abilitare la funzione remota VPN.

Interfaccia VPN

Interfaccia VPN

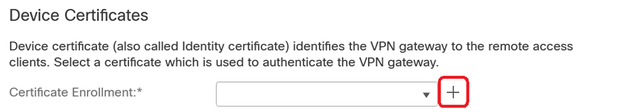

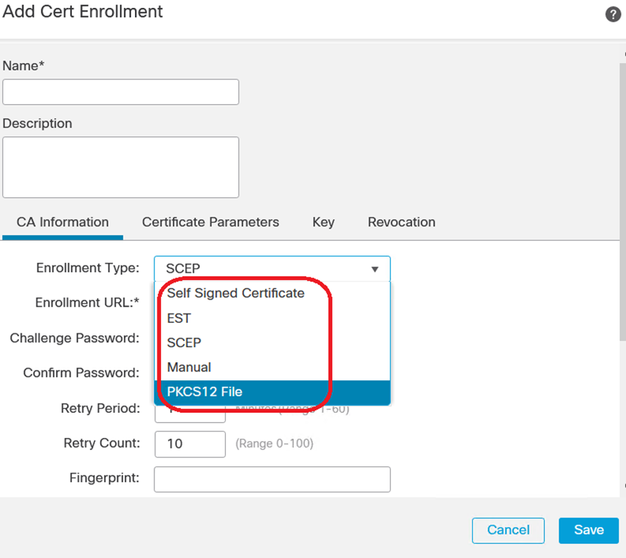

15. Stabilire una procedura di registrazione dei certificati selezionando uno dei metodi disponibili per creare e installare il certificato sul firewall, che è fondamentale per le connessioni VPN sicure.

Attenzione: ad esempio, in questa guida è stato selezionato un certificato autofirmato.

Certificato dispositivo.

Certificato dispositivo.

Registrazione certificato.

Registrazione certificato.

16. Fare clic su Avanti dopo aver configurato la registrazione del certificato.

Riepilogo di accesso e servizi

Riepilogo di accesso e servizi

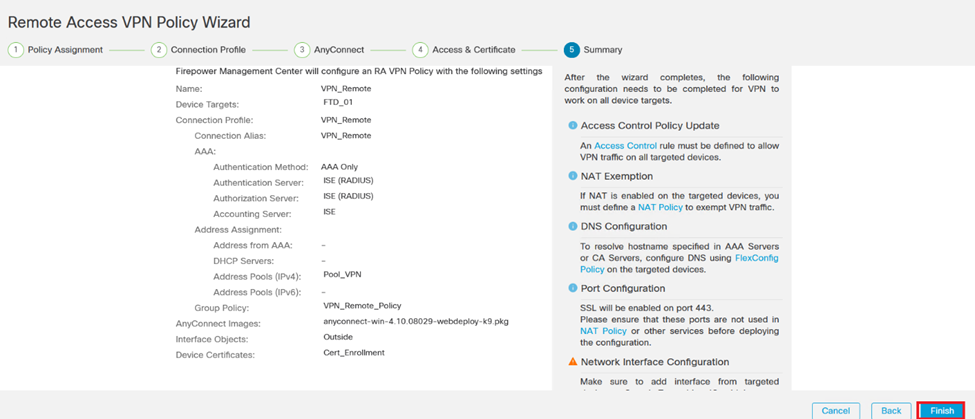

17. Esaminare il riepilogo di tutte le configurazioni per verificare che siano accurate e corrispondano alla configurazione desiderata.

Riepilogo delle impostazioni VPN.

Riepilogo delle impostazioni VPN.

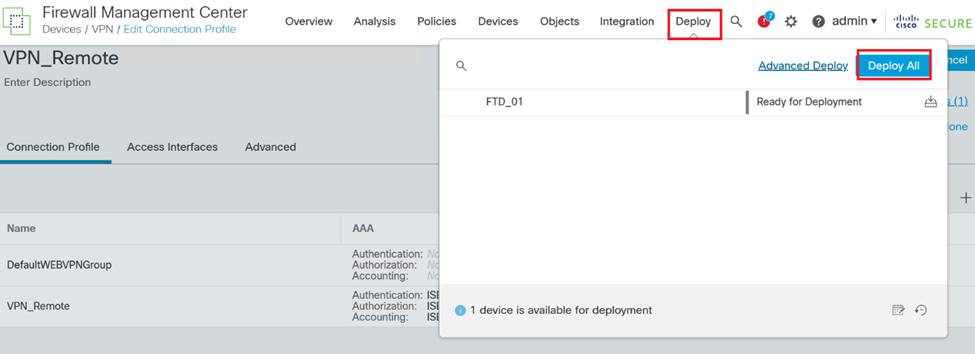

18. Per applicare e attivare la configurazione dell'accesso remoto VPN, passare a Distribuisci > Distribuisci tutto ed eseguire la distribuzione sul dispositivo FTD selezionato.

Distribuzione delle impostazioni VPN.

Distribuzione delle impostazioni VPN.

Configurazioni ISE.

Integrazione di DUO come server Radius esterno.

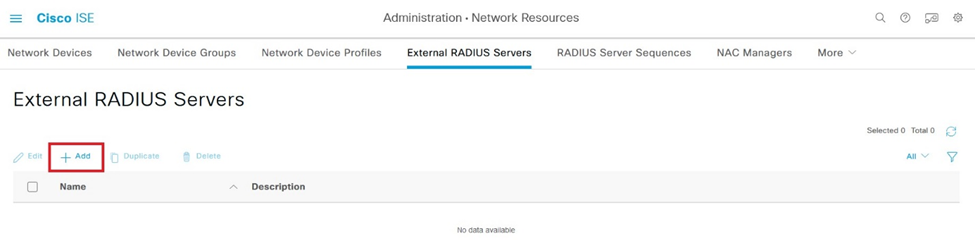

1. Selezionare Amministrazione > Risorse di rete > Server RADIUS esterni nell'interfaccia di amministrazione di Cisco ISE.

2. Fare clic sul pulsante Aggiungi per configurare un nuovo server RADIUS esterno.

Server Radius esterni

Server Radius esterni

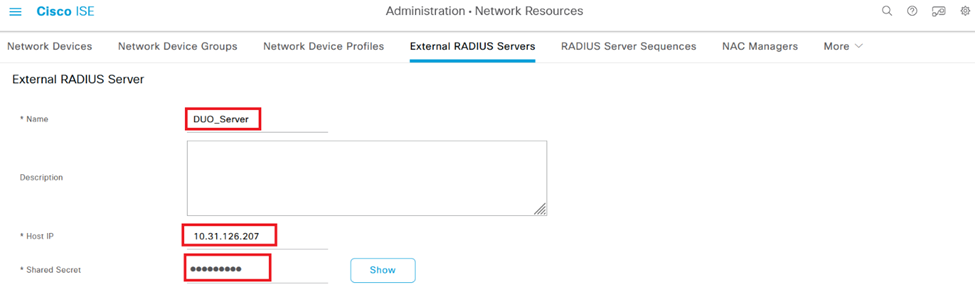

3. Inserire un nome per il server proxy DUO.

4. Immettere l'indirizzo IP corretto per il server Proxy DUO per garantire una corretta comunicazione tra il server ISE e il server DUO.

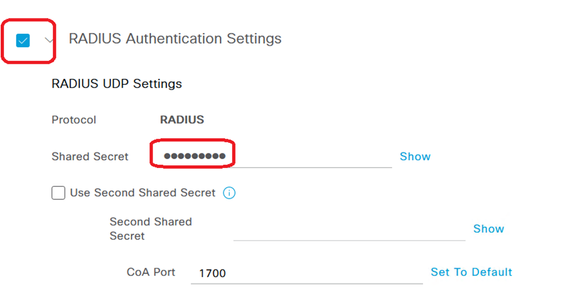

5. Impostare la chiave segreta condivisa.

Nota: per stabilire una connessione RADIUS correttamente, è necessario configurare la chiave segreta condivisa nel server proxy DUO.

6. Una volta immessi correttamente tutti i dettagli, fare clic su Submit (Invia) per salvare la nuova configurazione del server Proxy DUO.

Server RADIUS esterni

Server RADIUS esterni

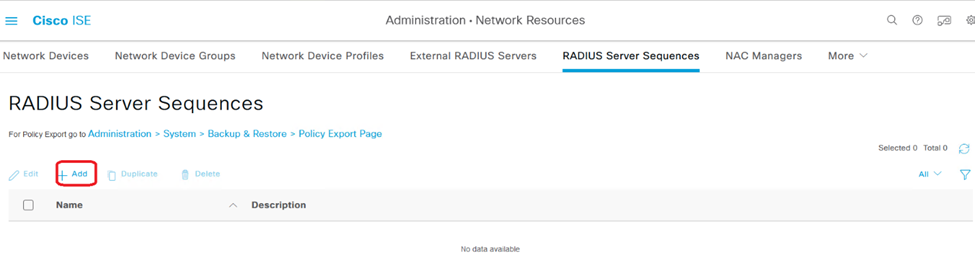

7. Passare a Amministrazione > Sequenze server RADIUS.

8. Fare clic su Add per creare una nuova sequenza di server RADIUS.

Sequenze server RADIUS

Sequenze server RADIUS

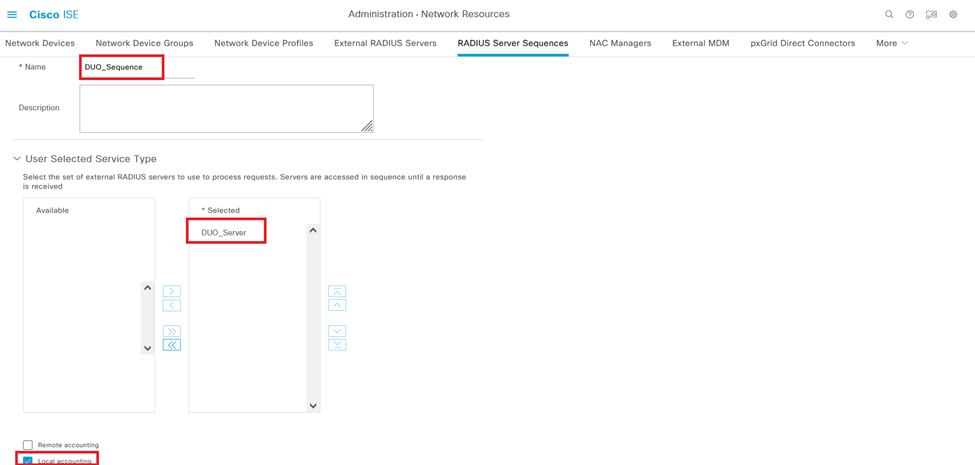

9. Fornire un nome distinto per la sequenza di server RADIUS per una facile identificazione.

10. Individuare il server RADIUS DUO precedentemente configurato, indicato come DUO_Server in questa guida, e spostarlo nell'elenco selezionato a destra per includerlo nella sequenza.

11. Fare clic su Submit (Invia) per finalizzare e salvare la configurazione della sequenza di server RADIUS.

Configurazione delle sequenze del server Radius.

Configurazione delle sequenze del server Radius.

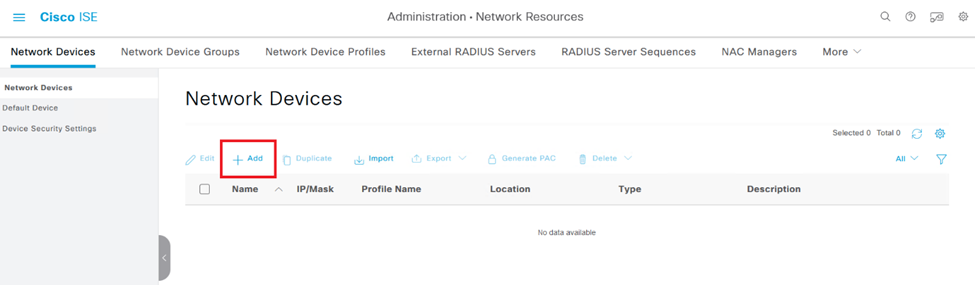

Integrare l'FTD come dispositivo di accesso alla rete.

1. Passare alla sezione Amministrazione nell'interfaccia di sistema e da qui, selezionare Risorse di rete per accedere all'area di configurazione per i dispositivi di rete.

2. Nella sezione Risorse di rete, individuare e fare clic sul pulsante Aggiungi per avviare il processo di aggiunta di un nuovo dispositivo di accesso alla rete.

Dispositivi di accesso alla rete.

Dispositivi di accesso alla rete.

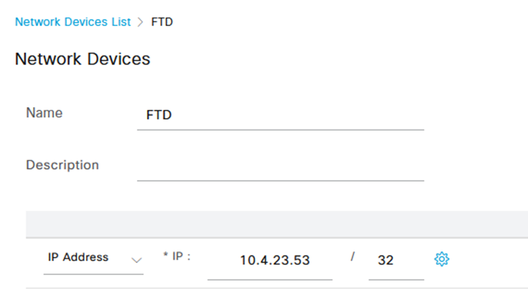

3. Nei campi forniti, inserire il nome del dispositivo di accesso alla rete per identificare il dispositivo all'interno della rete.

4. Continuare a specificare l'indirizzo IP del dispositivo FTD (Firepower Threat Defense).

5. Inserire la chiave precedentemente stabilita durante l'installazione di FMC (Firepower Management Center). Questa chiave è essenziale per una comunicazione sicura tra i dispositivi.

6. Completare il processo facendo clic sul pulsante Sottometti.

Aggiunta di FTD come AND.

Aggiunta di FTD come AND.

Impostazioni RADIUS

Impostazioni RADIUS

configurazioni DUO.

Installazione del proxy DUO.

Accedere alla DUO Proxy Download and Installation Guide facendo clic sul collegamento successivo:

https://duo.com/docs/authproxy-reference

Integrazione di DUO Proxy con ISE e DUO Cloud.

1. Accedere al sito Web DUO Security all'indirizzo https://duo.com/ utilizzando le proprie credenziali.

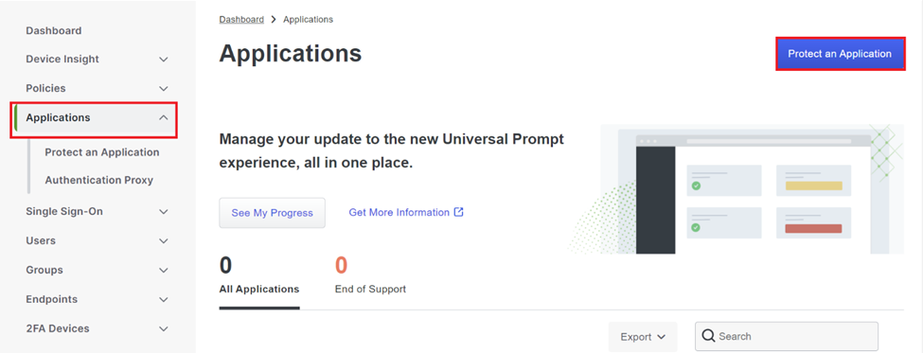

2. Passare alla sezione Applicazioni e selezionare Proteggi un'applicazione per continuare.

Applicazioni DUO

Applicazioni DUO

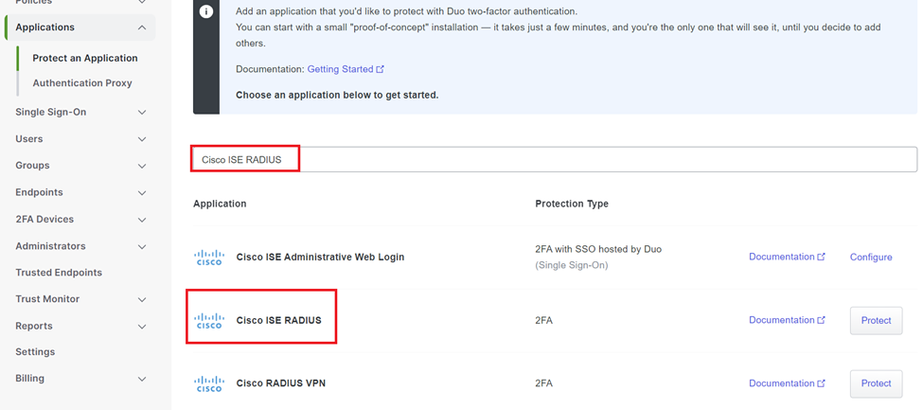

3. Cercare l'opzione "Cisco ISE RADIUS" nell'elenco e fare clic su Proteggi per aggiungerla alle applicazioni.

opzione ISE RADIUS

opzione ISE RADIUS

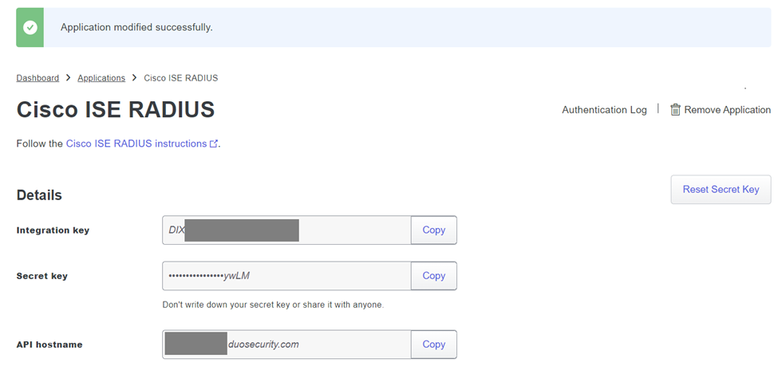

4. Una volta completata l'aggiunta, vedrai i dettagli della richiesta DUO. Scorrere verso il basso e fare clic su Salva.

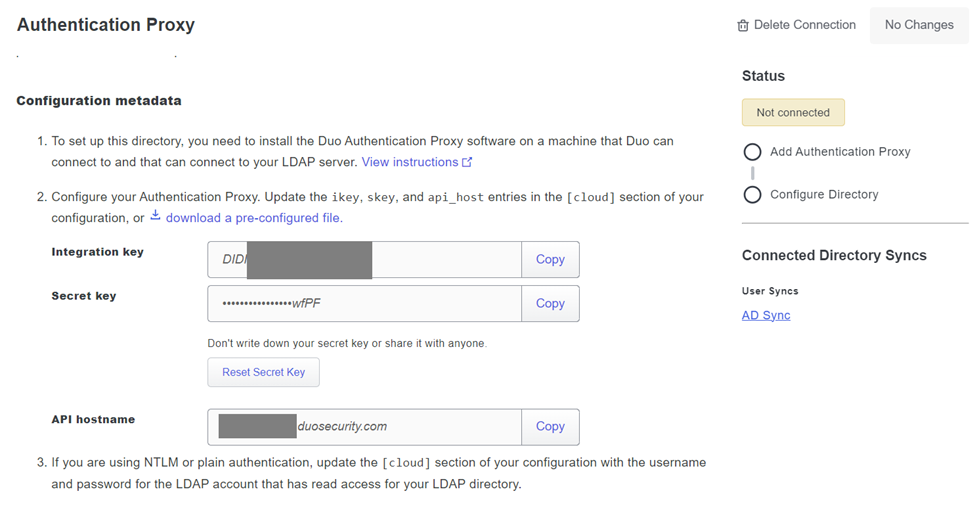

5. Copiare la chiave di integrazione, la chiave segreta e il nome host dell'API forniti. Questi elementi sono fondamentali per le fasi successive.

Dettagli sul server ISE

Dettagli sul server ISE

6. Avviare DUO Proxy Manager sul sistema per continuare l'installazione.

DUO Proxy Manager

DUO Proxy Manager

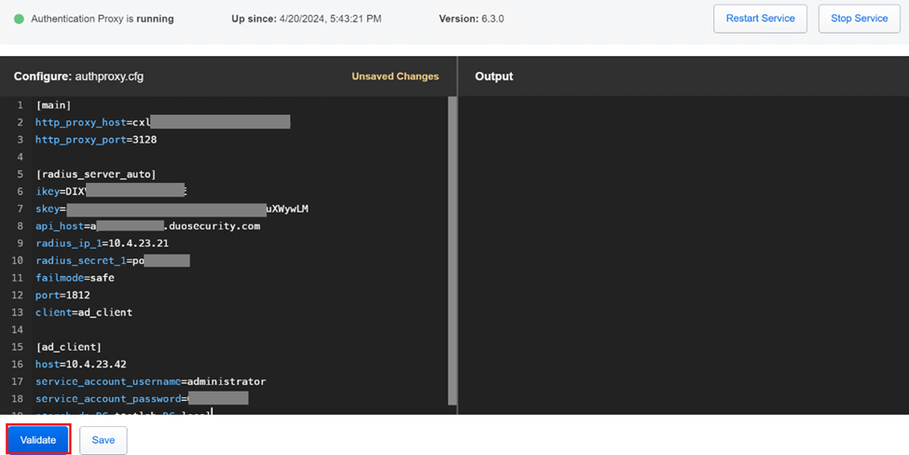

7. (Facoltativo) Se il server proxy DUO richiede una configurazione proxy per la connessione al cloud DUO, immettere i parametri successivi:

[main]

http_proxy_host=<Proxy IP Address or FQDN >

http_proxy_port=<port>

Attenzione: accertarsi di sostituire e con i dettagli effettivi del proxy.

8. Utilizzare ora le informazioni copiate in precedenza per completare la configurazione dell'integrazione.

[radius_server_auto]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

radius_ip_1=<ISE IP address>

radius_secret_1=<secret key configured in the external RADIUS server section>

failmode=safe

port=1812

client=ad_client

Suggerimento: la riga client=ad_client indica che il proxy DUO esegue l'autenticazione utilizzando un account di Active Directory. Verificare che le informazioni siano corrette per completare la sincronizzazione con Active Directory.

Integrazione di DUO con Active Directory.

1. Integrare il proxy di autenticazione DUO con Active Directory.

[ad_client]

host=<AD IP Address>

service_account_username=<service_account_username>

service_account_password=<service_account_password>

search_dn=DC=<domain>,DC=<TLD>

2. Accedere ad Active Directory con i servizi cloud DUO. Accedere a https://duo.com/.

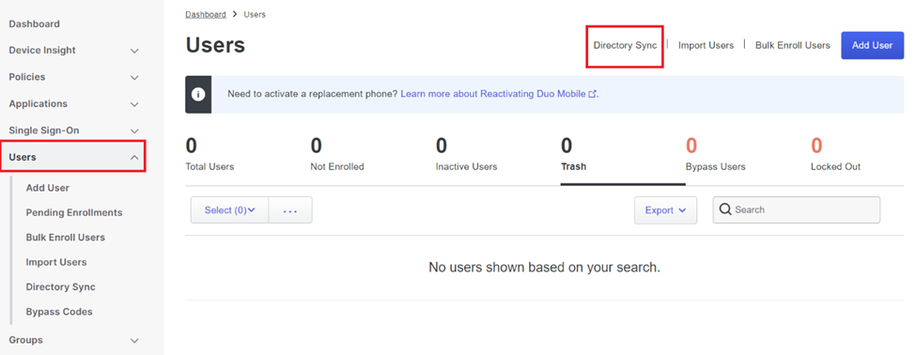

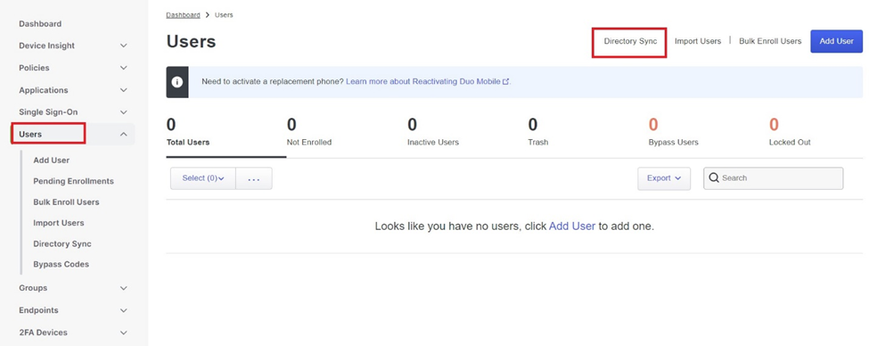

3. Passare a "Utenti" e selezionare "Sincronizzazione directory" per gestire le impostazioni di sincronizzazione.

Sincronizzazione directory

Sincronizzazione directory

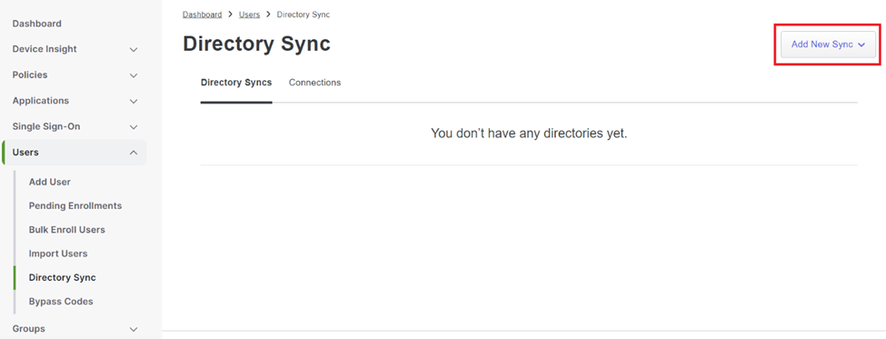

4. Fare clic su "Add New Sync" (Aggiungi nuova sincronizzazione) e scegliere "Active Directory" tra le opzioni disponibili.

Aggiungi nuova sincronizzazione

Aggiungi nuova sincronizzazione

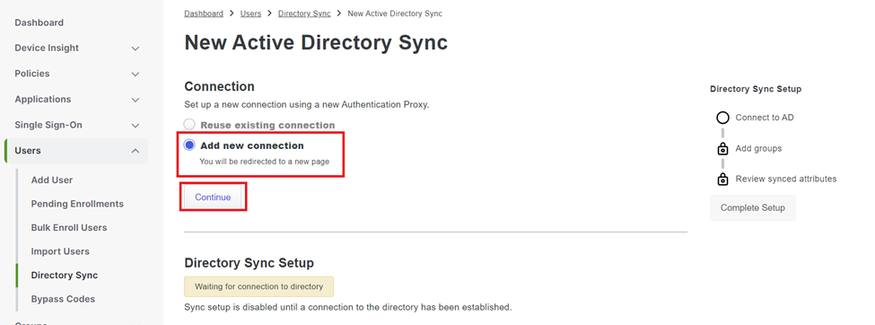

5. Selezionare Aggiungi nuova connessione e fare clic su Continua.

Aggiunta di una nuova Active Directory

Aggiunta di una nuova Active Directory

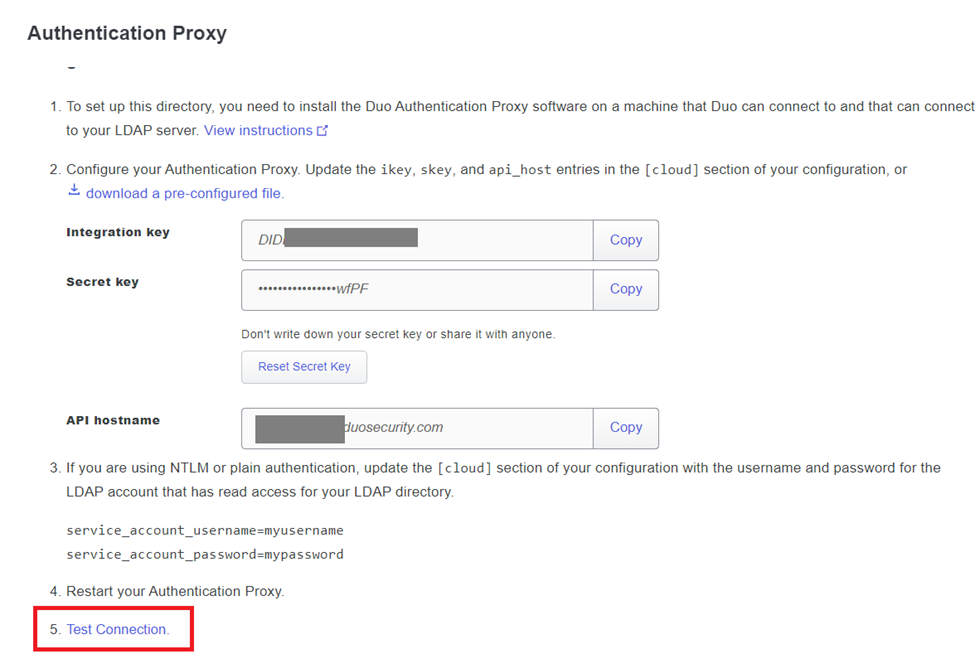

6. Copiare la chiave di integrazione generata, la chiave segreta e il nome host dell'API.

Dettagli proxy di autenticazione

Dettagli proxy di autenticazione

7. Tornare alla configurazione del proxy di autenticazione DUO e configurare la sezione [cloud] con i nuovi parametri ottenuti e le credenziali dell'account del servizio per un amministratore di Active Directory:

[cloud]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

service_account_username=<your domain>\<service_account_username>

service_account_password=<service_account_password>

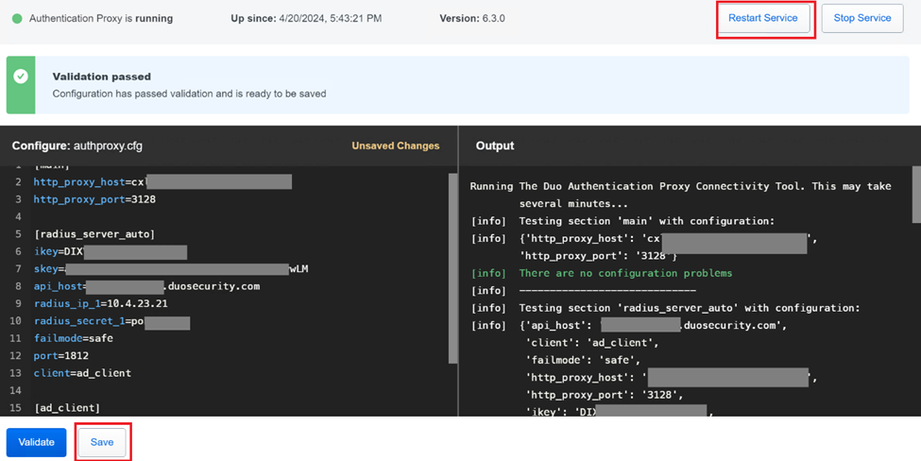

8. Convalidare la configurazione selezionando l'opzione "validate" per accertarsi che tutte le impostazioni siano corrette.

Configurazione di Proxy DUO.

Configurazione di Proxy DUO.

9. Dopo la convalida, salvare la configurazione e riavviare il servizio proxy di autenticazione DUO per applicare le modifiche.

Opzione Riavvia servizio.

Opzione Riavvia servizio.

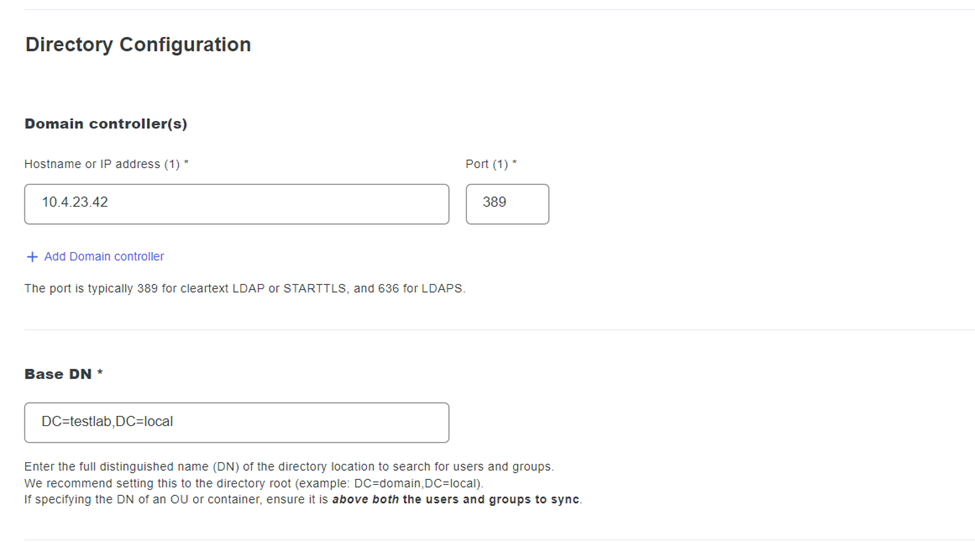

10. Tornare al dashboard di amministrazione DUO, immettere l'indirizzo IP del server Active Directory insieme al DN di base per la sincronizzazione degli utenti.

Impostazioni directory.

Impostazioni directory.

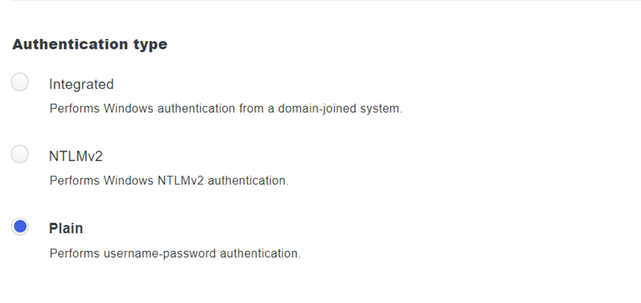

11. Selezionare l'opzione Plain per configurare il sistema per l'autenticazione non NTLMv2.

Tipo di autenticazione.

Tipo di autenticazione.

12. Salvare le nuove impostazioni per assicurarsi che la configurazione sia aggiornata.

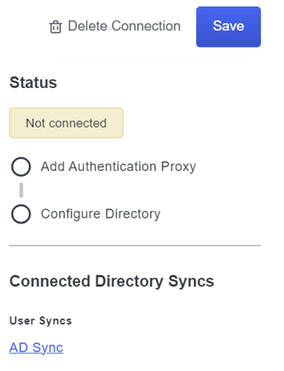

Salva, opzione

Salva, opzione

13. Utilizzare la funzionalità "test connessione" per verificare che il servizio cloud DUO sia in grado di comunicare con Active Directory.

Opzione Test connessione.

Opzione Test connessione.

14. Confermare che lo stato di Active Directory sia "Connesso", a indicare che l'integrazione è riuscita.

Stato: operazione completata.

Stato: operazione completata.

Esporta account utente da Active Directory (AD) tramite DUO Cloud.

1. Passare a Utenti > Sincronizzazione directory nel pannello di amministrazione Duo per individuare le impostazioni relative alla sincronizzazione della directory con Active Directory.

Elenco utenti.

Elenco utenti.

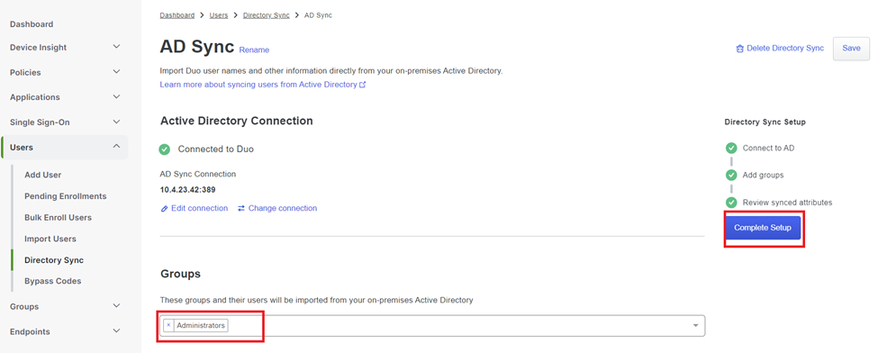

2. Selezionare la configurazione di Active Directory che si desidera gestire.

3. Nelle impostazioni di configurazione, identificare e scegliere i gruppi specifici in Active Directory che si desidera sincronizzare con Duo Cloud. Prendere in considerazione l'utilizzo delle opzioni di filtro per la selezione.

4. Fare clic su Completa impostazione.

Sincronizzazione AD

Sincronizzazione AD

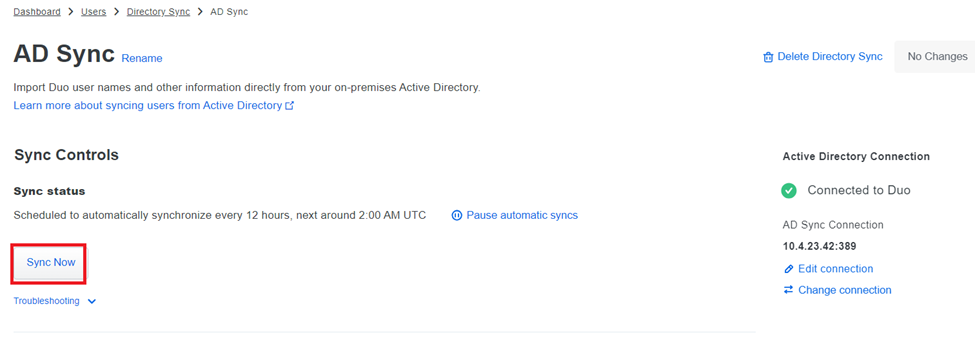

5. Per avviare immediatamente la sincronizzazione, fare clic su Sincronizza. In questo modo gli account utente vengono esportati dai gruppi specificati in Active Directory nel cloud Duo, consentendo la gestione di tali account nell'ambiente Duo Security.

Avvio della sincronizzazione

Avvio della sincronizzazione

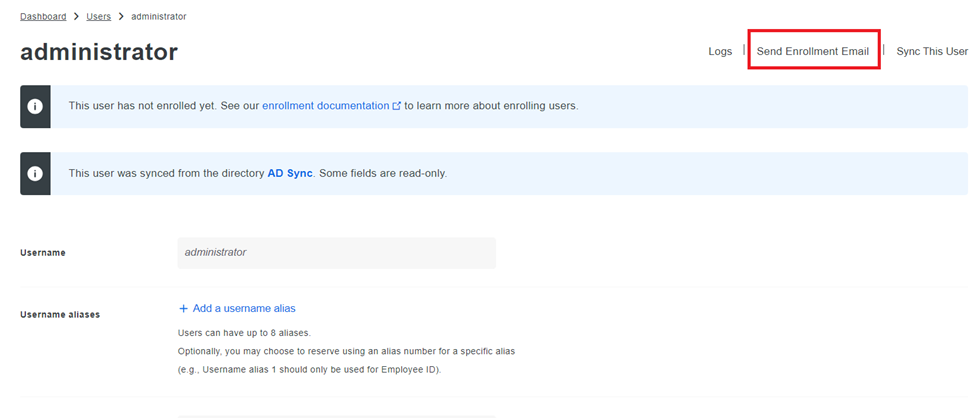

Registrare gli utenti nel cloud Cisco DUO.

La registrazione degli utenti consente la verifica dell'identità tramite vari metodi, ad esempio l'accesso al codice, il push DUO, i codici SMS e i token.

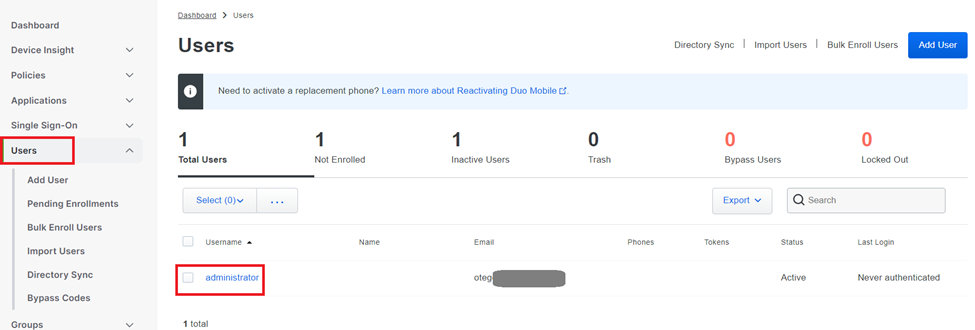

1. Passare alla sezione Utenti nel dashboard di Cisco Cloud.

2. Individuare e selezionare l'account dell'utente che si desidera iscrivere.

Elenco account utente.

Elenco account utente.

3. Fare clic sul pulsante Invia messaggio di posta elettronica iscrizione per avviare il processo di iscrizione.

Iscrizione tramite e-mail.

Iscrizione tramite e-mail.

4. Controllare la posta in arrivo e aprire l'invito di registrazione per completare il processo di autenticazione.

Per ulteriori informazioni sul processo di iscrizione, fare riferimento alle seguenti risorse:

- Guida alla registrazione universale: https://guide.duo.com/universal-enrollment

- Guida alle iscrizioni tradizionali: https://guide.duo.com/traditional-enrollment

Procedura di convalida della configurazione.

Per garantire l'accuratezza e il funzionamento delle configurazioni, convalidare i passaggi successivi:

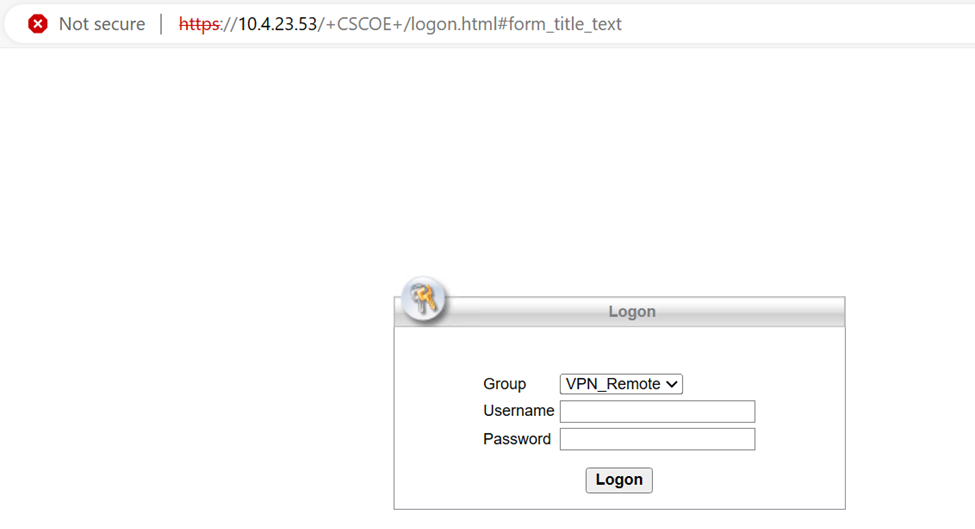

1. Avviare un browser Web e immettere l'indirizzo IP del dispositivo Firepower Threat Defense (FTD) per accedere all'interfaccia VPN.

Accesso VPN.

Accesso VPN.

2. Inserire il nome utente e la password quando richiesto.

Nota: le credenziali fanno parte degli account di Active Directory.

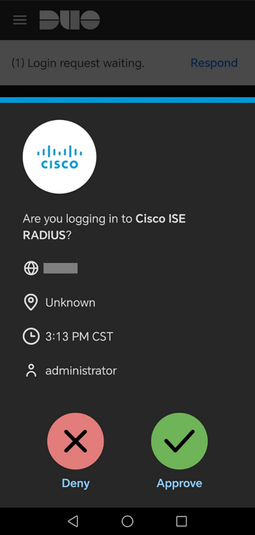

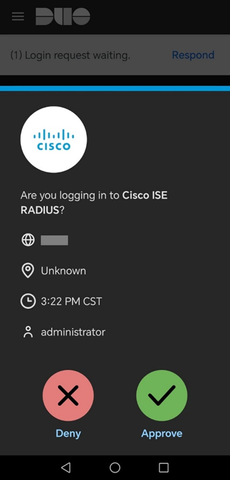

3. Quando si riceve una notifica Push DUO, approvarla utilizzando il software mobile DUO per procedere con il processo di convalida.

DUO Push

DUO Push

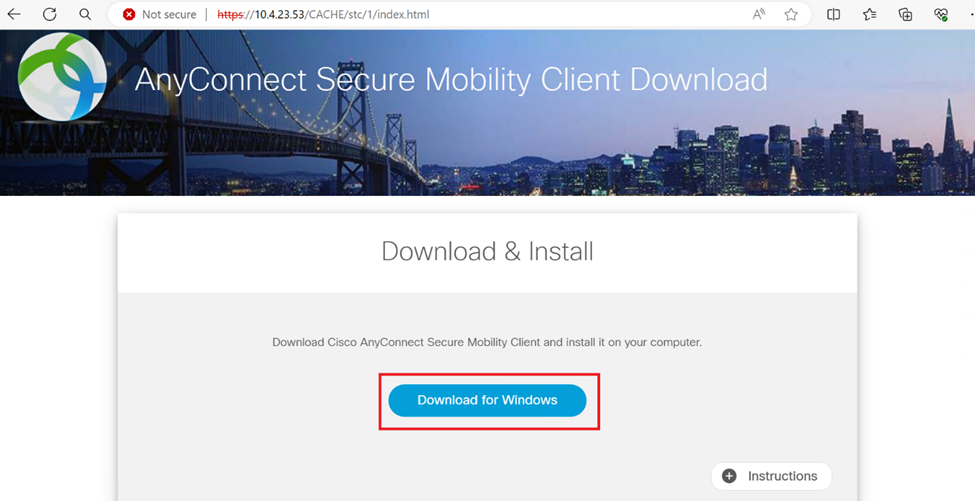

4. Individuare e scaricare il pacchetto Cisco AnyConnect VPN Client appropriato per i sistemi Windows.

Scarica e installa.

Scarica e installa.

5. Eseguire il file di installazione di AnyConnect scaricato e continuare a completare le istruzioni fornite dal programma di installazione sul dispositivo Windows.

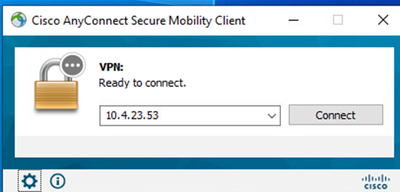

6. Aprire Cisco AnyConnect Secure Mobility Client. Connettersi alla VPN immettendo l'indirizzo IP del dispositivo FTD.

Software Any Connect.

Software Any Connect.

7. Quando richiesto, immettere le credenziali di accesso VPN e autorizzare di nuovo la notifica Push DUO per autenticare la connessione.

DUO Push

DUO Push

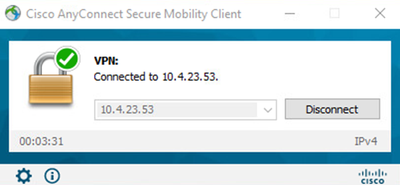

Connessione VPN riuscita.

Connessione VPN riuscita.

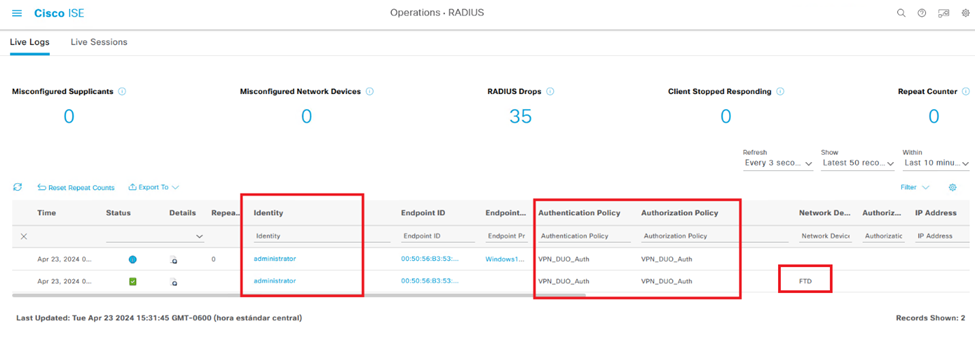

8. Vai a Operazioni > RADIUS > Livelog per monitorare l'attività in tempo reale e verificare la corretta connettività, accedere ai log attivi in Cisco Identity Services Engine (ISE).

ISE Livelogs

ISE Livelogs

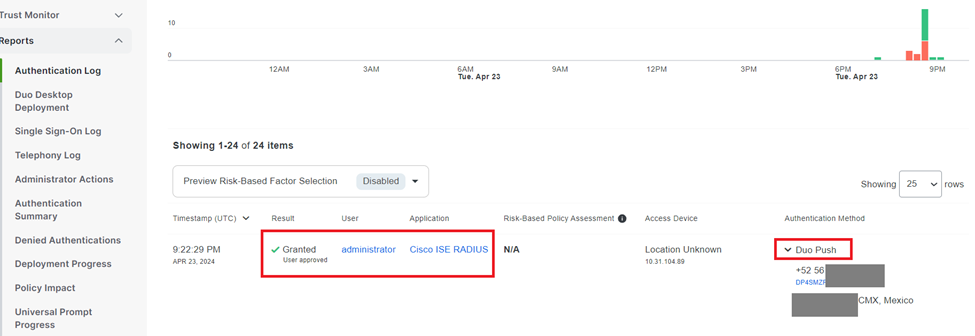

9. Andare a Rapporti > Log di autenticazione per esaminare i log di autenticazione nel pannello di amministrazione DUO per confermare le verifiche riuscite.

Log di autenticazione.

Log di autenticazione.

Problemi comuni.

Scenario di lavoro.

Prima di esaminare gli errori specifici relativi a questa integrazione, è fondamentale comprendere lo scenario di lavoro generale.

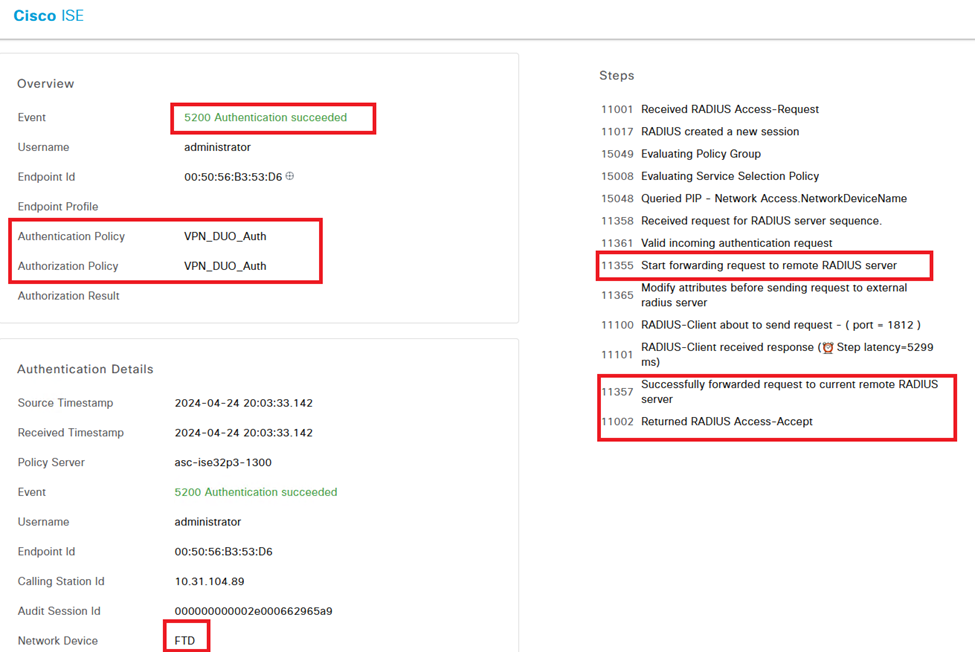

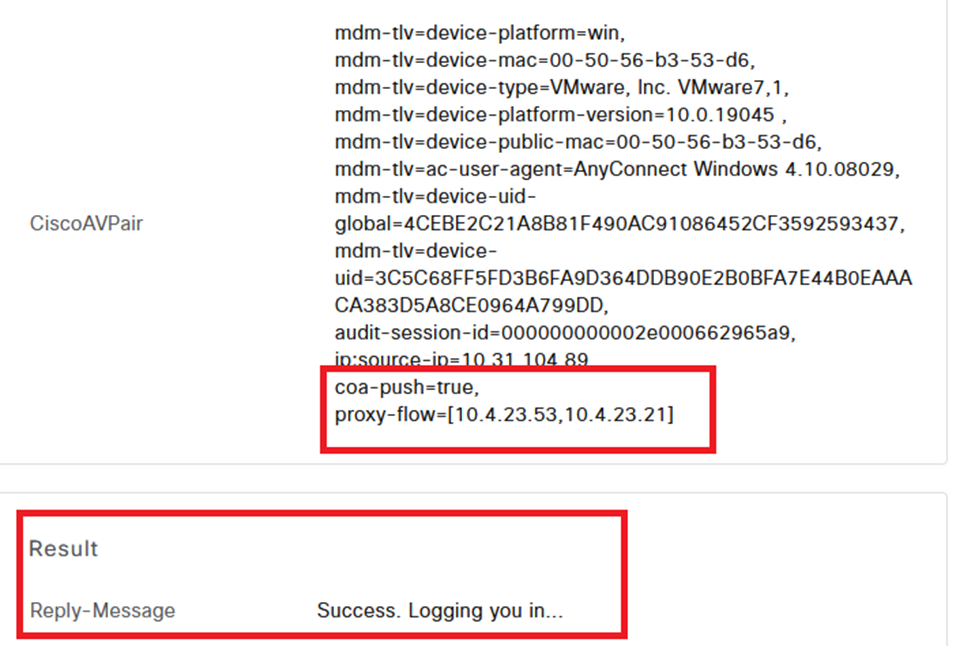

Nei live log ISE possiamo confermare che ISE ha inoltrato i pacchetti RADIUS al proxy DUO e, una volta che l'utente ha accettato il DUO Push, il server proxy DUO ha inviato il modulo RADIUS Access Accept.

Autenticazione riuscita.

Autenticazione riuscita.

Risultato: operazione completata.

Risultato: operazione completata.

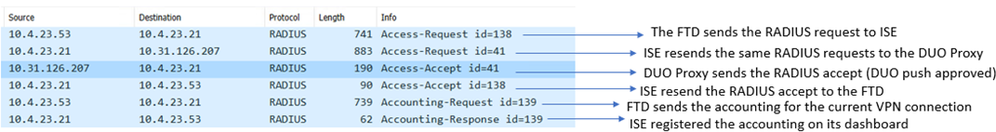

Un pacchetto acquisito dal lato ISE mostra le informazioni seguenti:

ISE packet capture.

ISE packet capture.

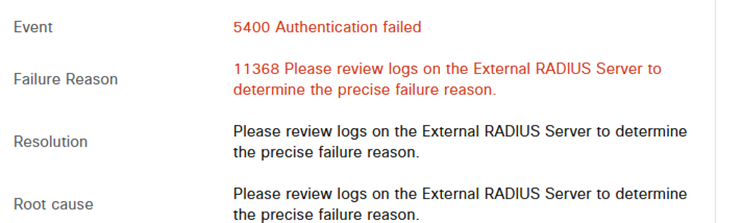

Errore11368 Esaminare i log sul server RADIUS esterno per determinare la causa esatta dell'errore.

Errore 1368.

Errore 1368.

Risoluzione dei problemi:

- Verificare che la chiave segreta condivisa RADIUS in ISE sia la stessa della chiave configurata nel FMC.

1. Aprire l'interfaccia utente grafica di ISE.

2. Amministrazione > Risorse di rete > Dispositivi di rete.

3. Scegliere il server proxy DUO.

4. Accanto al segreto condiviso, fare clic su "Mostra" per visualizzare la chiave in formato testo normale.

5. Aprire la GUI del CCP.

6. Oggetti > Gestione oggetti > Server AAA > Gruppo server RADIUS.

7. Scegliere il server ISE.

8. Inserire nuovamente la chiave segreta.

- Verificare l'integrazione di Active Directory in DUO.

1. Aprire DUO Authentication Proxy Manager.

2. Confermare utente e password nella sezione [ad_client].

3. Fare clic su Convalida per confermare che le credenziali correnti sono corrette.

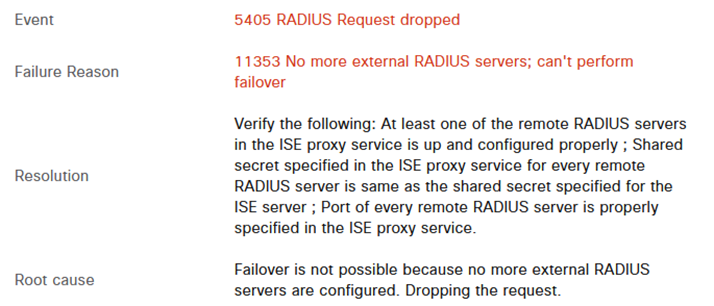

Errore 11353: nessun altro server RADIUS esterno. Impossibile eseguire il failover

Errore 1353.

Errore 1353.

Risoluzione dei problemi:

- Verificare che la chiave segreta condivisa RADIUS in ISE sia la stessa chiave configurata nel server proxy DUO.

1. Aprire l'interfaccia utente grafica di ISE.

2. Amministrazione > Risorse di rete > Dispositivi di rete.

3. Scegliere il server proxy DUO.

4. Accanto al segreto condiviso, fare clic su "Mostra" per visualizzare la chiave in formato testo normale.

5. Aprire DUO Authentication Proxy Manager.

6. Verificare la sezione [radius_server_auto] e confrontare la chiave segreta condivisa.

Le sessioni RADIUS non vengono visualizzate nei log live di ISE.

Risoluzione dei problemi:

- Verificare la configurazione DUO.

1. Aprire DUO Authentication Proxy Manager.

2. Verificare l'indirizzo IP ISE nella sezione [radius_server_auto]

- Verificare la configurazione FMC.

1. Aprire la GUI del CCP.

2. Selezionare Oggetti > Gestione oggetti > Server AAA > Gruppo server RADIUS.

3. Scegliere il server ISE.

4. Verificare l'indirizzo IP di ISE.

- Acquisire un pacchetto ad ISE per confermare la ricezione dei pacchetti RADIUS.

1. Selezionare Operazioni > Risoluzione dei problemi > Strumenti diagnostici > Dump TCP

Ulteriori procedure di risoluzione dei problemi.

- Abilitare i componenti successivi nel PSN per il debug:

Policy-engine

Port-JNI

runtime-AAA

Per ulteriori informazioni sulla risoluzione dei problemi in DUO Authentication Proxy Manager, selezionare il collegamento successivo:

https://help.duo.com/s/article/1126?language=en_US

Modello DUO.

È possibile utilizzare il modello successivo per completare la configurazione nel server proxy DUO.

[main] <--- OPTIONAL

http_proxy_host=<Proxy IP address or FQDN>

http_proxy_port=<Proxy port>

[radius_server_auto]

ikey=xxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxxx

radius_ip_1=<PSN IP Address>

radius_secret_1=xxxxxxxxx

failmode=safe

port=1812

client=ad_client

[ad_client]

host=<AD IP Address>

service_account_username=xxxxxxxx

service_account_password=xxxxxxxxxx

search_dn=DC=xxxxxx,DC=xxxx

[cloud]

ikey=xxxxxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxx

service_account_username=<your domain\username>

service_account_password=xxxxxxxxxxxxxCronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

25-Jul-2024 |

Release iniziale |

1.0 |

25-Jul-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Oscar de Jesus Tegoma Aguilar

Feedback

Feedback