Fase 1 della risoluzione dei problemi relativi al percorso dei dati di Firepower: Pacchetto in ingresso

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo articolo fa parte di una serie di articoli che spiegano come risolvere in modo sistematico i problemi relativi al percorso dei dati nei sistemi Firepower per determinare se i componenti di Firepower possono influire sul traffico. Per informazioni sull'architettura delle piattaforme Firepower e per i collegamenti agli altri articoli sulla risoluzione dei problemi relativi ai percorsi di dati, consultare l'articolo di panoramica.

In questo articolo, esamineremo la prima fase della risoluzione dei problemi del percorso dati di Firepower, la fase Packet Ingress.

Guida alla piattaforma

Nella tabella seguente vengono descritte le piattaforme descritte in questo articolo.

| Nome codice piattaforma | Descrizione | Applicabile Hardware Piattaforme | Note |

| SFR | ASA con modulo FirePOWER Services (SFR) installato. | Serie ASA-5500-X | N/D |

| FTD (non SSP e FPR-2100) | Immagine Firepower Threat Defense (FTD) installata su un'appliance ASA (Adaptive Security Appliance) o una piattaforma virtuale | ASA serie 5500-X, piattaforme NGFW virtuali | N/D |

| FTD (SSP) | FTD installato come dispositivo logico su uno chassis basato su Firepower eXtensible Operative System (FXOS) | FPR-9300, FPR-4100, FPR-2100 | La serie 2100 non utilizza FXOS Chassis Manager |

Risoluzione dei problemi della fase di ingresso dei pacchetti

Il primo passaggio per la risoluzione dei problemi relativi al percorso dei dati consiste nell'assicurarsi che non si verifichino perdite in entrata o in uscita durante l'elaborazione dei pacchetti. Se un pacchetto è in entrata ma non in uscita, è possibile verificare che il pacchetto sia stato scartato dal dispositivo in un punto qualsiasi del percorso dati o che il dispositivo non sia in grado di creare il pacchetto in uscita (ad esempio, una voce ARP mancante).

Identificare il traffico in questione

Il primo passo per risolvere i problemi nella fase di ingresso del pacchetto è isolare il flusso e le interfacce coinvolte nel traffico che causa il problema. Ciò include:

| Informazioni sul flusso | Informazioni interfaccia |

| Protocollo Source IP Address Porta di origine IP di destinazione Porta di destinazione |

Interfaccia in ingresso Interfaccia in uscita |

Ad esempio:

TCP inside 172.16.100.101:38974 outside 192.168.1.10:80

Suggerimento: Potrebbe non essere possibile identificare la porta di origine esatta perché è spesso diversa in ogni flusso, ma la porta di destinazione (server) dovrebbe essere sufficiente.

Verifica eventi connessione

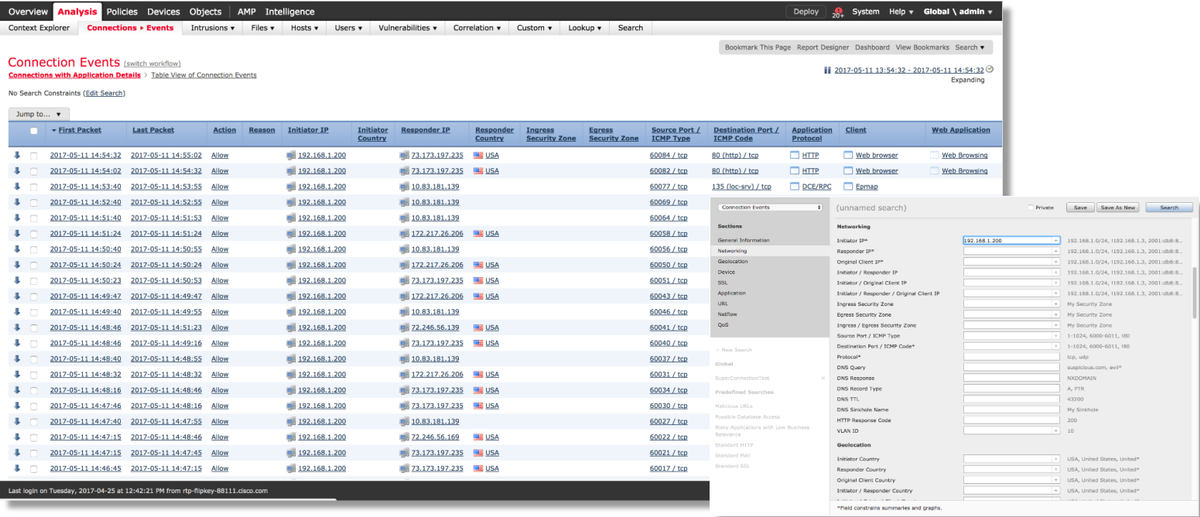

Dopo aver avuto un'idea dell'interfaccia in entrata e in uscita, il traffico deve corrispondere, così come le informazioni sul flusso, il primo passo per stabilire se Firepower sta bloccando il flusso è controllare gli eventi di connessione per il traffico in questione. È possibile visualizzarle in Firepower Management Center in Analisi > Connessioni > Eventi

Nota: Prima di controllare gli eventi di connessione, verificare che la registrazione sia attivata nelle regole dei criteri di controllo di accesso. La registrazione è configurata nella scheda "Registrazione" all'interno di ciascuna regola dei criteri di controllo di accesso e nella scheda Security Intelligence. Verificare che le regole sospette siano configurate per l'invio dei registri al "Visualizzatore eventi".

Nell'esempio precedente, si fa clic su "Edit Search" (Modifica ricerca) e si aggiunge un indirizzo IP di origine univoco (Iniziatore) come filtro per visualizzare i flussi rilevati da Firepower. Nella colonna Azione viene visualizzato "Consenti" per il traffico host.

Se Firepower blocca intenzionalmente il traffico, l'azione conterrà la parola "Blocca". Facendo clic su "Table View of Connection Events" vengono forniti ulteriori dati. Se l'azione è "Blocca", è possibile annotare i campi seguenti negli eventi di connessione:

- Motivo

- Regola di controllo di accesso

Questa funzionalità, combinata con gli altri campi dell'evento, consente di individuare il componente che blocca il traffico.

Per ulteriori informazioni sulla risoluzione dei problemi relativi alle regole di controllo di accesso, fare clic qui.

Cattura di pacchetti sulle interfacce in entrata e in uscita

Se non sono presenti eventi o si sospetta che Firepower sia ancora bloccato nonostante in Eventi connessione sia visualizzata un'azione regola "Consenti" o "Attendibilità", la risoluzione dei problemi relativi al percorso dati continua.

Di seguito sono riportate le istruzioni su come eseguire l'acquisizione dei pacchetti in entrata ed in uscita sulle varie piattaforme sopra menzionate:

SFR - Acquisizione sulle interfacce ASA

Poiché il modulo SFR è semplicemente un modulo in esecuzione sul firewall ASA, la soluzione migliore è catturare le informazioni sulle interfacce in entrata e in uscita dell'appliance ASA per essere certi che anche i pacchetti in entrata escano.

In questo documento viene spiegato come eseguire le acquisizioni sull'appliance ASA.

Se è stato stabilito che i pacchetti in entrata sull'appliance ASA non stanno andando verso l'alto, procedere alla fase successiva della risoluzione dei problemi (la fase DAQ).

Nota: Se si rilevano pacchetti sull'interfaccia in entrata dell'ASA, potrebbe essere utile controllare i dispositivi collegati.

FTD (non SSP e FPR-2100) - Acquisizione sulle interfacce in entrata e in uscita

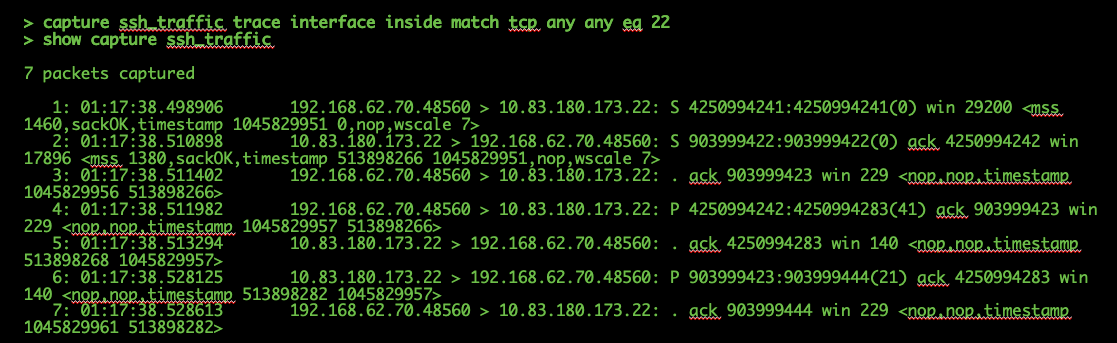

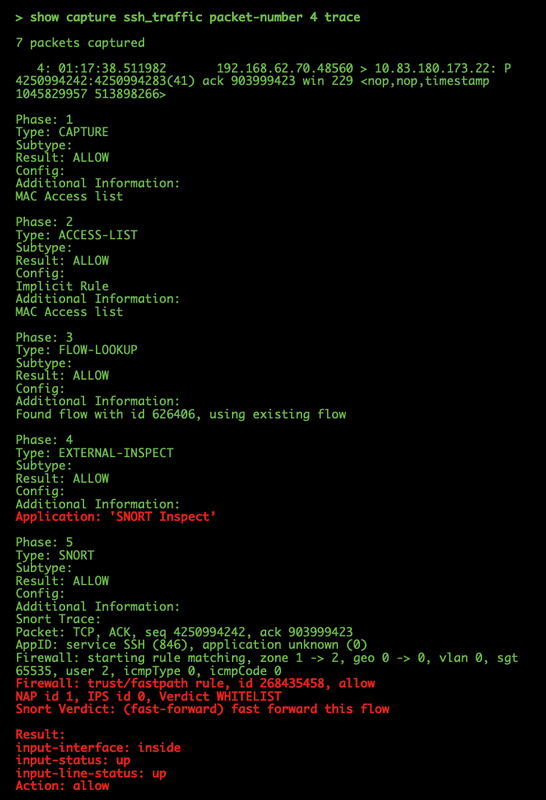

La cattura su un dispositivo FTD non SSP è simile alla cattura sull'appliance ASA. Tuttavia, è possibile eseguire i comandi di acquisizione direttamente dal prompt iniziale della CLI. Quando si risolvono i problemi relativi ai pacchetti scartati, si consiglia di aggiungere l'opzione "trace" all'acquisizione.

Di seguito è riportato un esempio di configurazione di un'acquisizione in entrata per il traffico TCP sulla porta 2:

Aggiungendo l'opzione "trace", è possibile selezionare un singolo pacchetto da tracciare nel sistema per verificare come è giunto al verdetto finale. Inoltre, aiuta a verificare che vengano apportate le modifiche appropriate al pacchetto, ad esempio la modifica IP NAT (Network Address Translation), e che sia stata scelta l'interfaccia di uscita appropriata.

Nell'esempio di cui sopra, vediamo che il traffico lo fa a Snort ispezione e che ha finalmente raggiunto un verdetto permesso e complessivamente è stato passato attraverso il dispositivo. Poiché il traffico può essere visualizzato in entrambe le direzioni, è possibile verificare che scorra attraverso il dispositivo per questa sessione, quindi potrebbe non essere necessaria un'acquisizione in uscita, ma è possibile acquisirne una in questa posizione per verificare che il traffico stia avanzando correttamente, come mostrato nell'output della traccia.

Nota: Se il dispositivo non è in grado di creare il pacchetto in uscita, l'azione tracerestituisce ancora "consenti" ma il pacchetto non viene creato né visualizzato sull'acquisizione dell'interfaccia di uscita. Si tratta di uno scenario molto comune in cui l'FTD non ha una voce ARP per l'hop successivo o per l'IP di destinazione (se l'ultimo è connesso direttamente).

FTD (SSP) - Acquisizione sulle interfacce FTD logiche

Su una piattaforma SSP è possibile seguire la stessa procedura descritta sopra per generare un'acquisizione di pacchetto su FTD. È possibile connettersi utilizzando SSH all'indirizzo IP dell'interfaccia logica FTD e immettere il comando seguente:

Firepower-module1> connect ftd

>

È inoltre possibile passare alla shell del dispositivo logico FTD dal prompt dei comandi FXOS con i comandi seguenti:

# connect module 1 console

Firepower-module1> connect ftd

>

Se si utilizza Firepower 9300, il numero del modulo può variare a seconda del modulo di sicurezza in uso. Questi moduli possono supportare fino a 3 dispositivi logici.

Se si utilizzano più istanze, l'ID istanza deve essere incluso nel comando "connect". Il comando Telnet può essere utilizzato per connettersi a istanze diverse contemporaneamente.

# connect module 1 telnet

Firepower-module1>connect ftd ftd1 Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI >

Verifica errori interfaccia

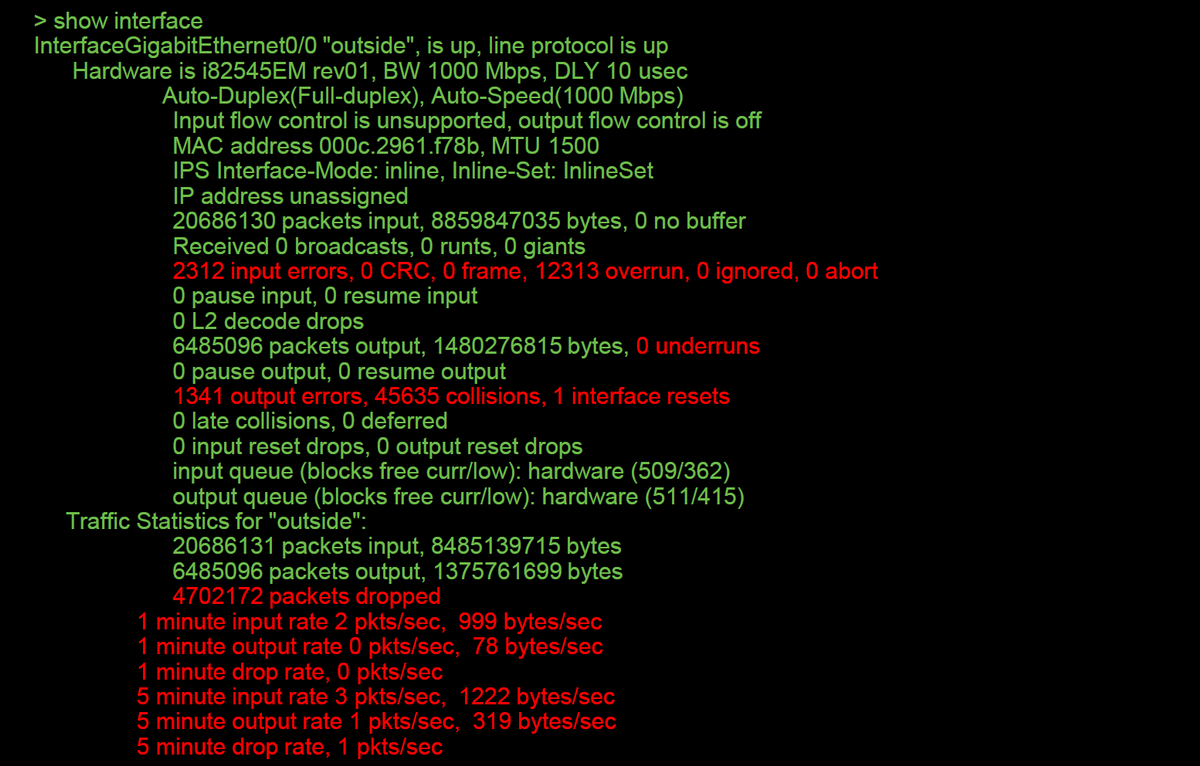

In questa fase è possibile anche controllare i problemi a livello di interfaccia. Questa opzione è utile soprattutto se mancano dei pacchetti nell'acquisizione dell'interfaccia in entrata. Se vengono rilevati errori dell'interfaccia, può essere utile controllare i dispositivi collegati.

SFR - Controllo interfacce ASA

Poiché il modulo FirePOWER (SFR) è fondamentalmente una macchina virtuale in esecuzione su un'ASA, le interfacce ASA effettive vengono controllate per rilevare eventuali errori. Per informazioni dettagliate sul controllo delle statistiche dell'interfaccia sull'appliance ASA, vedere questa sezione della guida di riferimento dei comandi della serie ASA.

FTD (non SSP e FPR-2100) - Controllo errori interfaccia

Sui dispositivi FTD non SSP, il comando > show interface può essere eseguito dal prompt dei comandi iniziale. L'output interessante viene evidenziato in rosso.

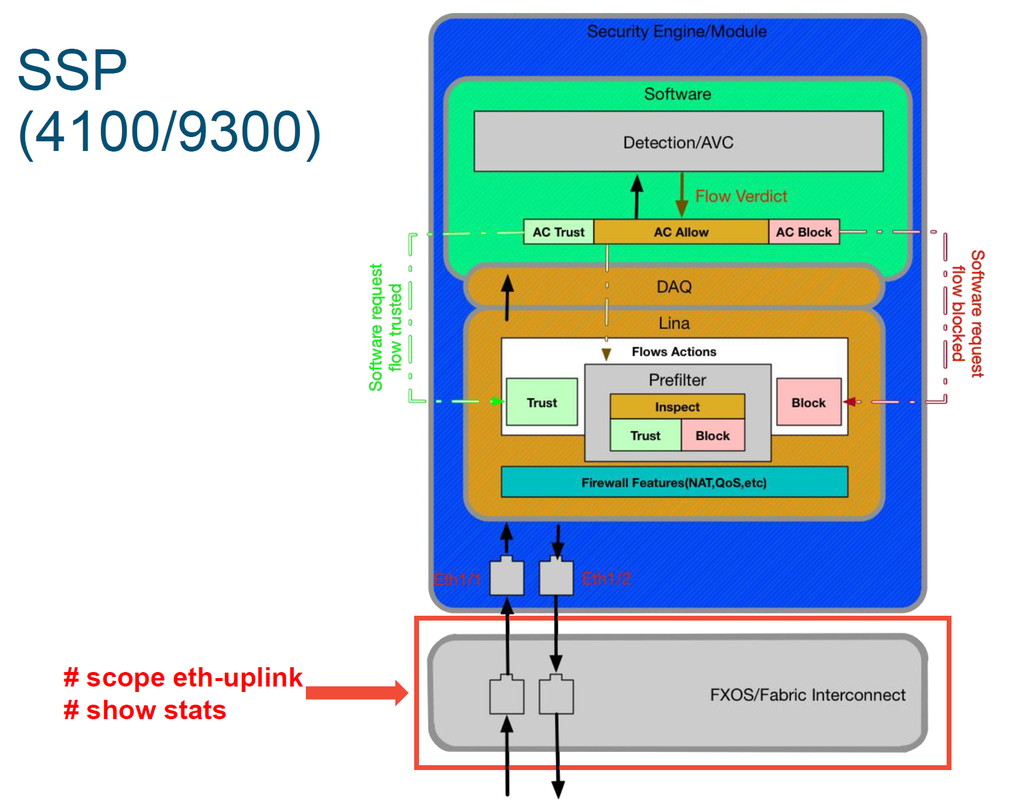

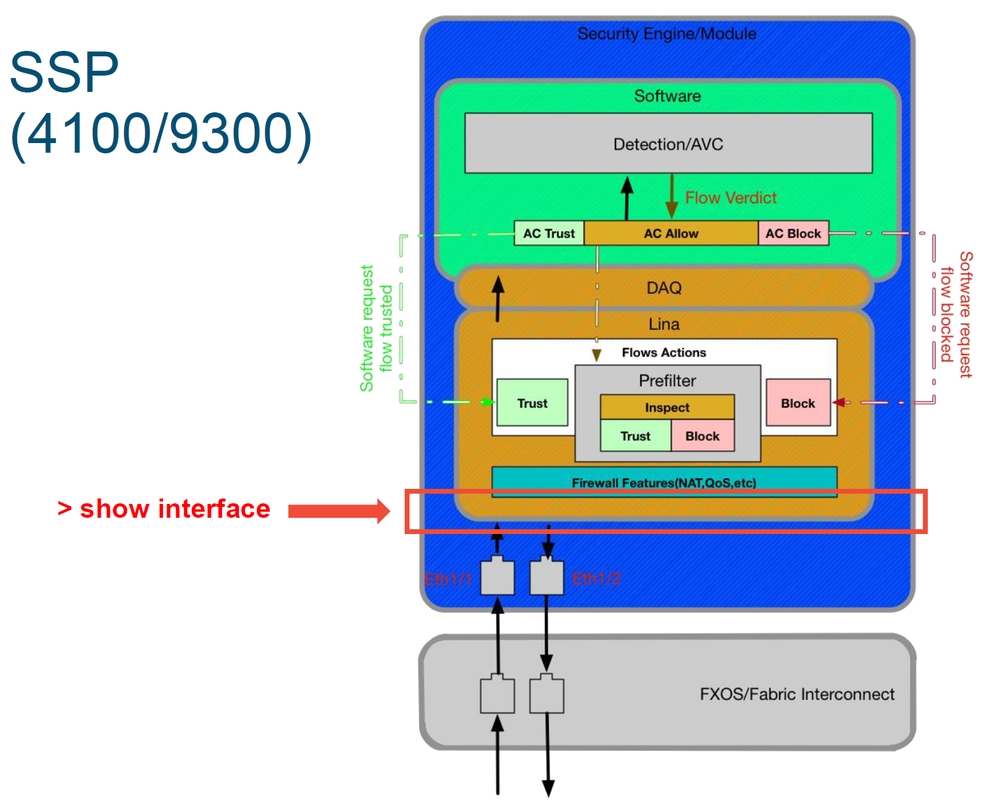

FTD (SSP) - Esplorazione del percorso dati per la ricerca di errori di interfaccia

Le piattaforme SSP 9300 e 4100 dispongono di un'interconnessione fabric interna che gestisce per prima cosa i pacchetti.

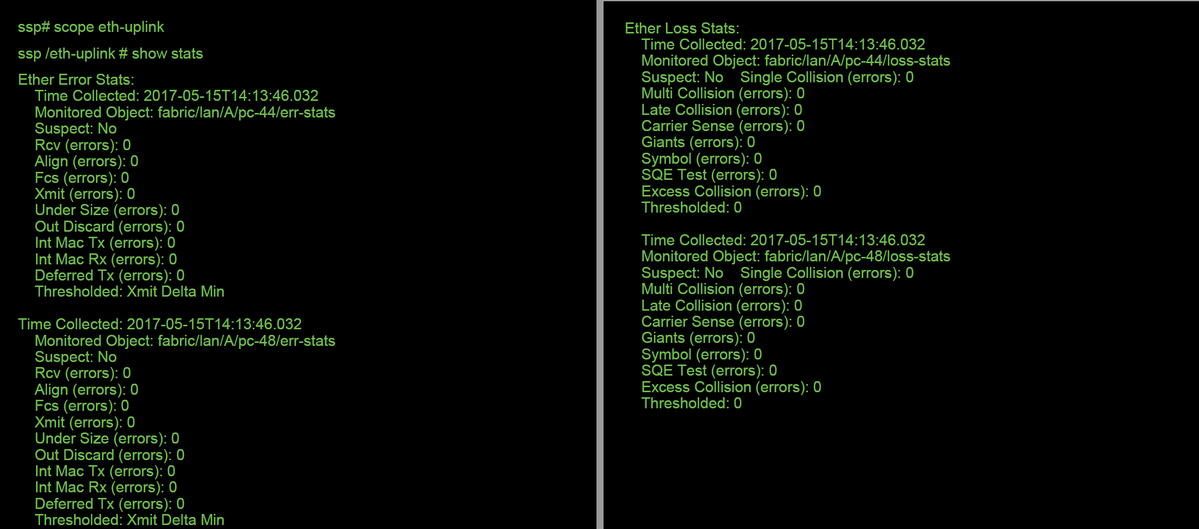

È opportuno verificare la presenza di problemi di interfaccia all'ingresso del pacchetto iniziale. Questi sono i comandi da eseguire sulla CLI del sistema FXOS per ottenere queste informazioni.

ssp# scope eth-uplink

ssp /et-uplink # show stats

Questo è un output di esempio.

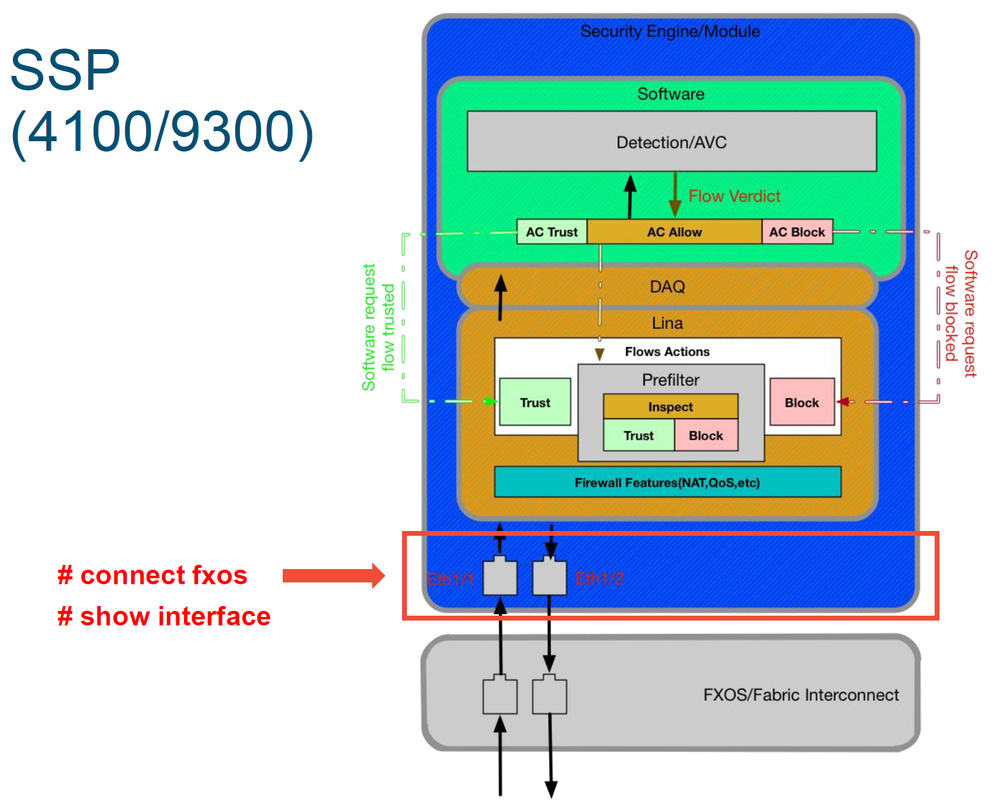

Dopo che l'interconnessione fabric gestisce il pacchetto all'ingresso, viene inviato alle interfacce assegnate al dispositivo logico che ospita il dispositivo FTD.

Di seguito è riportato un diagramma di riferimento:

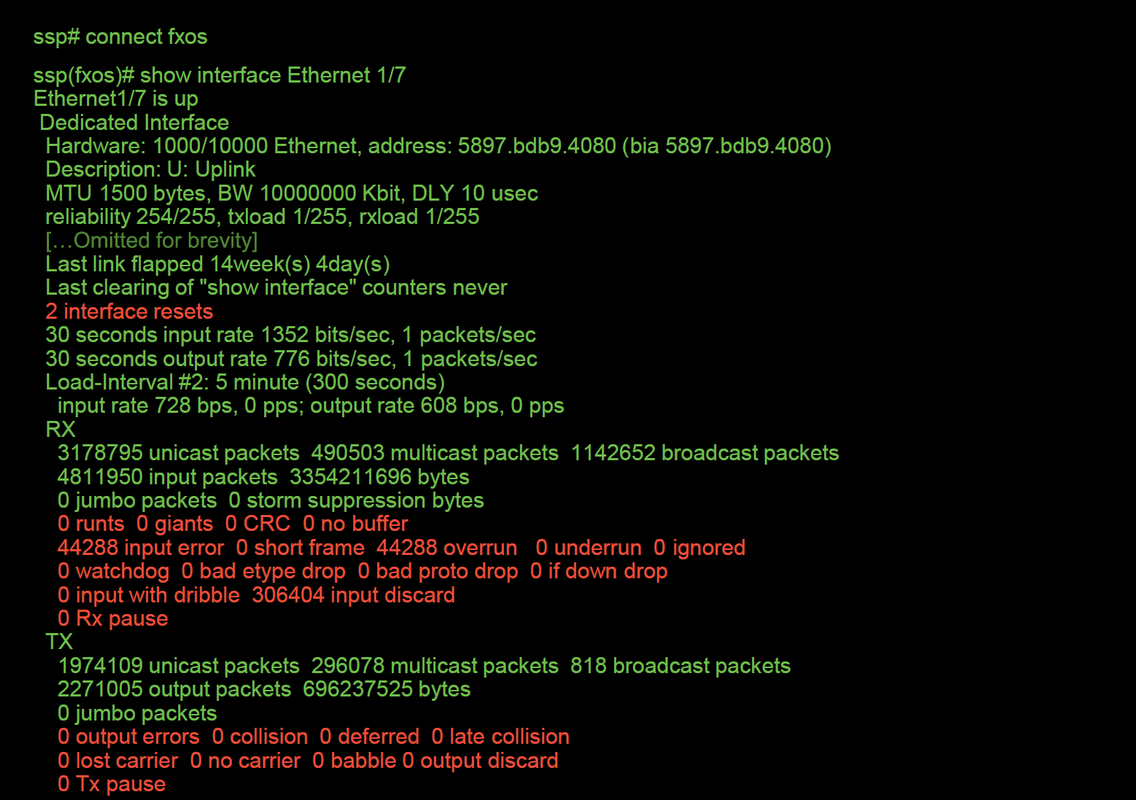

Per verificare la presenza di eventuali problemi a livello di interfaccia, immettere i seguenti comandi:

ssp# connect fxos

ssp(fxos)# show interface Ethernet 1/7

Questo è un esempio di output (i possibili problemi sono evidenziati in rosso):

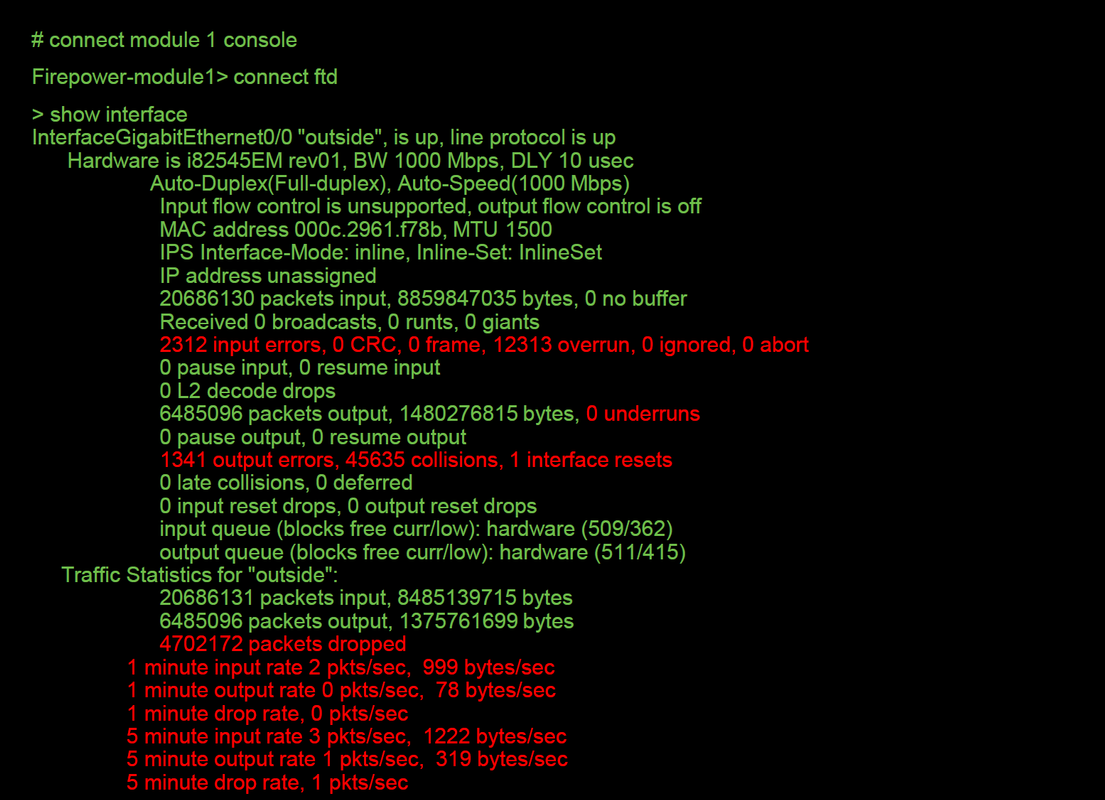

Se si rilevano errori, è possibile verificare la presenza di errori di interfaccia anche nel software FTD.

Per arrivare al prompt FTD, è prima necessario passare al prompt CLI FTD.

# connect module 1 console

Firepower-module1> connect ftd

> show interface

Per le istanze multiple:

# connect module 1 telnet

Firepower-module1>connect ftd ftd1

Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI

>

Questo è un esempio di output.

Dati da fornire al Cisco Technical Assistance Center (TAC)

| Dati | Istruzioni |

| Schermate degli eventi di connessione | Per istruzioni, vedere questo articolo |

| output 'show interface' | Per istruzioni, vedere questo articolo |

| Acquisizioni pacchetti | Per ASA/LINA: https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/1180... Per Firepower: http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/11777... |

| Output ASA 'show tech' | Accedere alla CLI di ASA e salvare la sessione terminale in un log. Immettere il comando show tech e fornire il file di output della sessione terminale a TAC. Questo comando consente di salvare il file su disco o su un sistema di storage esterno. show tech | reindirizzare il disco0:/show_tech.log |

| Risoluzione dei problemi relativi al file dal dispositivo Firepower per il controllo del traffico | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

Passaggio successivo: Risoluzione dei problemi relativi al livello DAQ di Firepower

Se non è chiaro se il dispositivo Firepower sta perdendo pacchetti, può essere ignorato per escludere tutti i componenti Firepower contemporaneamente. Ciò è particolarmente utile per mitigare un problema se il traffico in questione sta entrando nel dispositivo Firepower ma non sta uscendo.

Per continuare, rivedere la fase successiva della risoluzione dei problemi relativi al percorso dati di Firepower; Il DAQ Firepower. Fare clic qui per continuare.

Contributo dei tecnici Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaTecnico di consulenza tecnica Cisco

Feedback

Feedback